Przegld prezentacji Wirus komputerowy definicja Droga rozprzestrzeniania oraz

- Slides: 16

Przegląd prezentacji • • • Wirus komputerowy – definicja Droga rozprzestrzeniania oraz skutki infekcji Działanie wirusów komputerowych Badware Rodzaje Badware Podział wirusów komputerowych Rodzaje wirusów komputerowych Program antywirusowy Zapora Firewall Podsumowanie

to program, który przyłącza się do innych programów i jest wraz z nimi przenoszony pomiędzy komputerami. W taki sposób rozprzestrzenia się, infekując nowe programy.

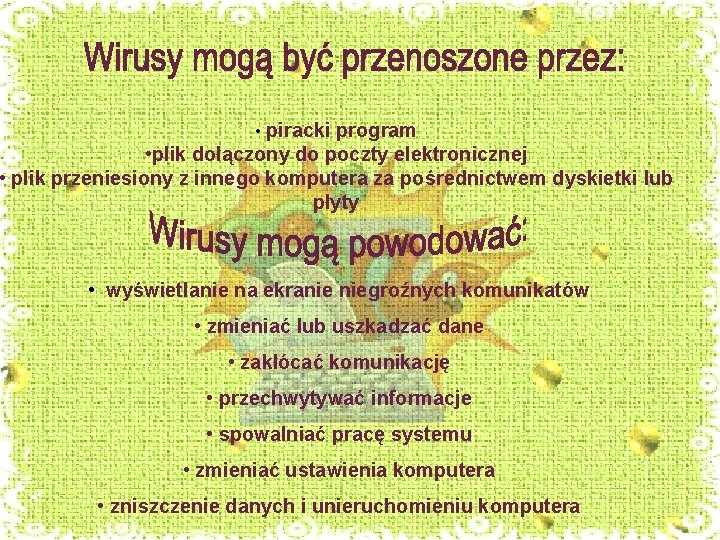

• piracki program • plik dołączony do poczty elektronicznej • plik przeniesiony z innego komputera za pośrednictwem dyskietki lub płyty • wyświetlanie na ekranie niegroźnych komunikatów • zmieniać lub uszkadzać dane • zakłócać komunikację • przechwytywać informacje • spowalniać pracę systemu • zmieniać ustawienia komputera • zniszczenie danych i unieruchomieniu komputera

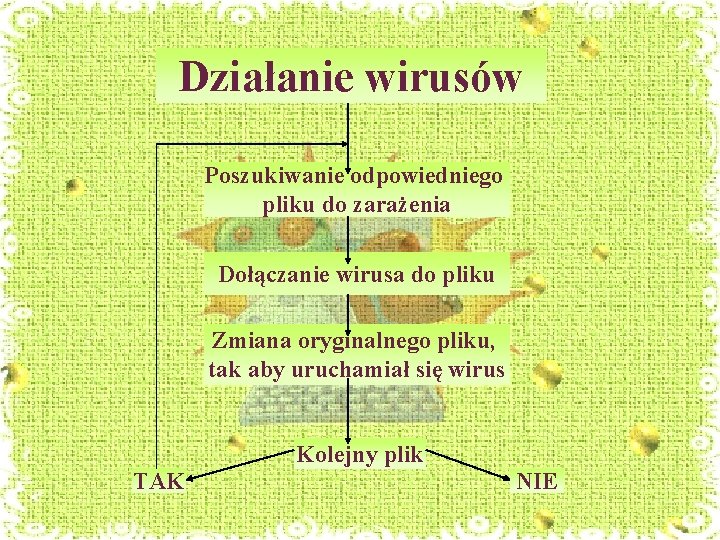

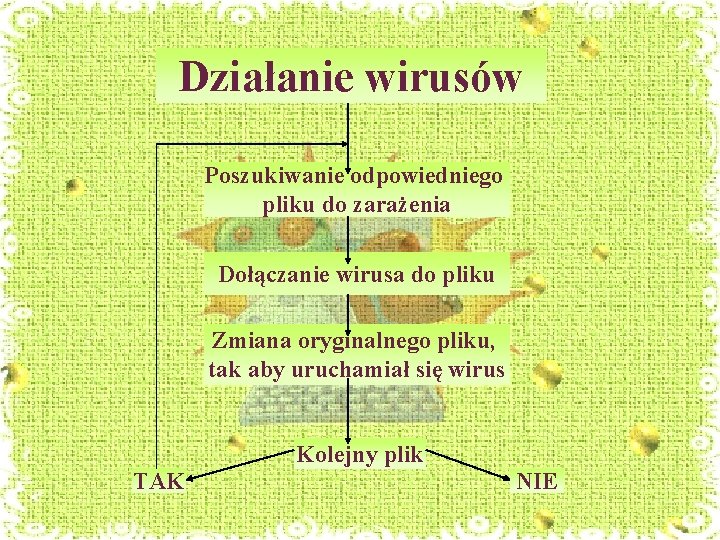

Działanie wirusów Poszukiwanie odpowiedniego pliku do zarażenia Dołączanie wirusa do pliku Zmiana oryginalnego pliku, tak aby uruchamiał się wirus Kolejny plik TAK NIE

Bad. Ware to oprogramowanie mogące wyrządzić szkody swoim użytkownikom. Oprogramowanie takie składa się z kilku podgrup szkodników, które możemy podzielić na: wirusy, konie trojańskie, robaki- worms, króliki, makrowirusy. Koń Trojański - jest kodem ukrytym w programie mogącym realizować także inne funkcje niż te, o których wie użytkownik, np. umożliwienie łączności z serwerem swego twórcy, lub przechwycenie haseł czy znaków wprowadzanych z klawiatury. Do grupy tej zaliczamy też miny (do których należą bomby czasowe i bomby logiczne) oraz tzw. tylne wejścia.

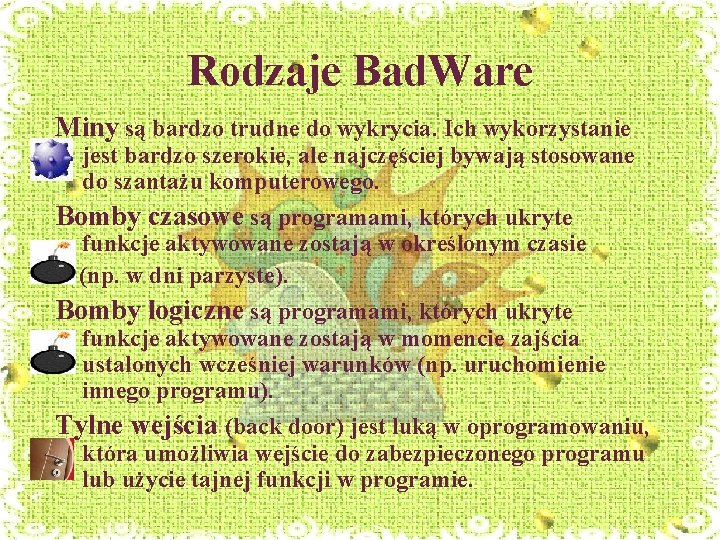

Rodzaje Bad. Ware Miny są bardzo trudne do wykrycia. Ich wykorzystanie jest bardzo szerokie, ale najczęściej bywają stosowane do szantażu komputerowego. Bomby czasowe są programami, których ukryte funkcje aktywowane zostają w określonym czasie (np. w dni parzyste). Bomby logiczne są programami, których ukryte funkcje aktywowane zostają w momencie zajścia ustalonych wcześniej warunków (np. uruchomienie innego programu). Tylne wejścia (back door) jest luką w oprogramowaniu, która umożliwia wejście do zabezpieczonego programu lub użycie tajnej funkcji w programie.

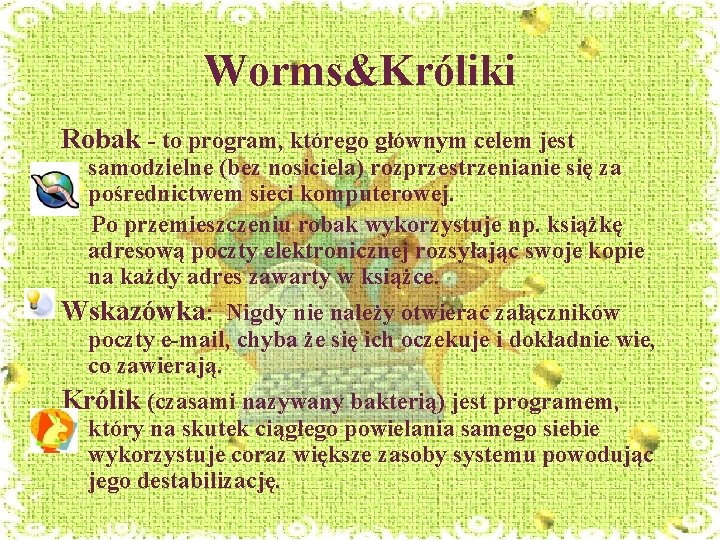

Worms&Króliki Robak - to program, którego głównym celem jest samodzielne (bez nosiciela) rozprzestrzenianie się za pośrednictwem sieci komputerowej. Po przemieszczeniu robak wykorzystuje np. książkę adresową poczty elektronicznej rozsyłając swoje kopie na każdy adres zawarty w książce. Wskazówka: Nigdy nie należy otwierać załączników poczty e-mail, chyba że się ich oczekuje i dokładnie wie, co zawierają. Królik (czasami nazywany bakterią) jest programem, który na skutek ciągłego powielania samego siebie wykorzystuje coraz większe zasoby systemu powodując jego destabilizację.

Makrowirusy Za pomocą poleceń Pakietu Microsoft Office Makrowirusy mogą manipulować plikami i dokumentami Office lub zdalnie kontrolować programy działające pod kontrolą Windows. Microsoft Word, Excel czy Power. Point wykonują serię instrukcji automatycznie przy otwieraniu dokumentów. Jeśli jeden tekst czy arkusz zostanie zarażony przez Makrowirusa, może się to skończyć utratą lub zniszczeniem treści dokumentów, które zostały otworzone.

Podział wirusów Wirusy nierezydentne: plikowe dyskowe hybrydowe Wirusy rezydentne - wirusy które ładują się do pamięci dzięki instalacji przeprowadzanej samoistnie, a aktywują się wówczas, gdy zaistnieją określone warunki (np. uruchomienie aplikacji w ustalonym czasie). Wirusy nierezydentne - aktywują się, gdy wykonywany jest zainfekowany program. Po zakończeniu wykonywania określonych funkcji są usuwane z pamięci komputera.

Rodzaje wirusów Wirus plikowy - Infekuje pliki wykonywalne (exe lub com). Można założyć że każdorazowo przy uruchomieniu zarażonego programu wirus się powiela. Wirusy dyskowe - nazywane są często wirusami sektora ładującego (boot-sector virus), ponieważ ich działanie rozpoczyna się w momencie uruchamiania systemu. Wirus hybrydowy - Używa kombinacji różnych technik, aby rozprzestrzeniać się w systemie. Najczęściej stanowi hybrydę wirusa plikowego – dyskowego.

Włącz program antywirusowy i problem masz z głowy! • Ochrona przed wirusami: Krok 1 - zaopatrzyć się w program antywirusowy, który na bieżąco śledzi pracę systemu i programów w celu zapobiegania infekcji. Oraz za pomocą którego sami możemy sprawdzić programy i dane na dysku lub dane na dyskietkach, płytach lub pendrive i jeśli znajdzie wirusy, stara się je zniszczyć. Krok 2 -częsta aktualizacja programu antywirusowy poprzez pobieranie nowej bazy wirusów.

Włącz program antywirusowy i problem masz z głowy!c. d • Gdy wirus zarazi nasz komputer: Krok 1 – użyć programu antywirusowego Krok 2 - sprawdzić co to za wirus Krok 3 - przeczytać co robi dany wirus, i jak go usunąć, dowiemy się o tym na stronie producenta oprogramowania antywirusowego np. www. mks. com. pl

Zapora Firewall • Wirusy, robaki i konie trojańskie są niebezpieczne. Na szczęście ryzyko infekcji można ograniczyć, instalując zaporę Firewall. • Zapora Firewall sprawdza informacje przychodzące z Internetu i wychodzące z komputera. Rozpoznaje i ignoruje informacje przychodzące z niebezpiecznych lokalizacji lub wyglądające podejrzanie.

Zapora na potwora • Ochrona przed robakami : Krok 1 - nie otwierać listów, które przyszły od nieznanych nadawców Krok 2 - nie otwierać załączników, które są programami wykonywalnymi Krok 3 - z ostrożnością podchodzić do listów, przysłanych nam przez znajomych Krok 4 - Aktualizować system operacyjny, ma to na celu usunięcie istniejących i znanych dziur w systemie operacyjnym.

Podsumowanie DOBRA RADA Dbaj o swój komputer i staraj się często uruchamiać program antywirusowy, w celu skanowania całego systemu. Dzięki temu może uda Ci się zwalczyć wirusy zanim narobią szkód w Twoim komputerze!!!! Wykonała Martyna Gomulska

Wirus komputerowy definicja

Wirus komputerowy definicja Program antywirusowy definicja

Program antywirusowy definicja Haxite

Haxite Elementy zestawu komputerowego

Elementy zestawu komputerowego Definicja systemu operacyjnego

Definicja systemu operacyjnego Wirus dengi

Wirus dengi Bomba logiczna wirus

Bomba logiczna wirus Wirus i love you

Wirus i love you Co to jest system komputerowy

Co to jest system komputerowy Katalog komputerowy up

Katalog komputerowy up Elementy podstawowego zestawu komputerowego

Elementy podstawowego zestawu komputerowego Zasilacz komputerowy schemat

Zasilacz komputerowy schemat Sieciowy system operacyjny

Sieciowy system operacyjny Punkty a(0 -5) oraz d(-3 -1) są kolejnymi wierzchołkami

Punkty a(0 -5) oraz d(-3 -1) są kolejnymi wierzchołkami Model barw hsb

Model barw hsb Ruszanie z miejsca oraz jazda pasem ruchu do przodu i tyłu

Ruszanie z miejsca oraz jazda pasem ruchu do przodu i tyłu Skala pomiaru skutków oraz ich przykłady cyklon

Skala pomiaru skutków oraz ich przykłady cyklon