Prof Paolo Antonucci Sicurezza informatica La sicurezza informatica

- Slides: 46

Prof. Paolo Antonucci Sicurezza informatica

La sicurezza informatica Chi gestisce un sistema informatico ha delle necessità: �Proteggere i propri dati da furti o danni �Proteggersi da furti di identità che potrebbero renderci complici involontari di atti criminali �Proteggere la nostra vita privata da intrusioni attraverso webcam e microfoni

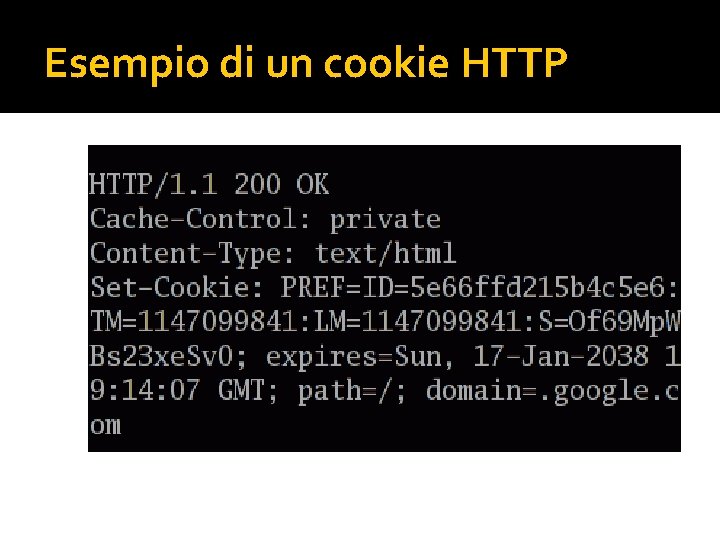

Parole chiave �Cookie: piccolo file di testo che restituisce al web server informazioni sulla macchina alla quale inviare la pagina web �Web Server: macchina che offre sulla rete internet (o una LAN) delle pagine web agli utenti �Cache: memoria temporanea presente sul computer dell’utente, che mantiene dati già visitati fino alla sua cancellazione

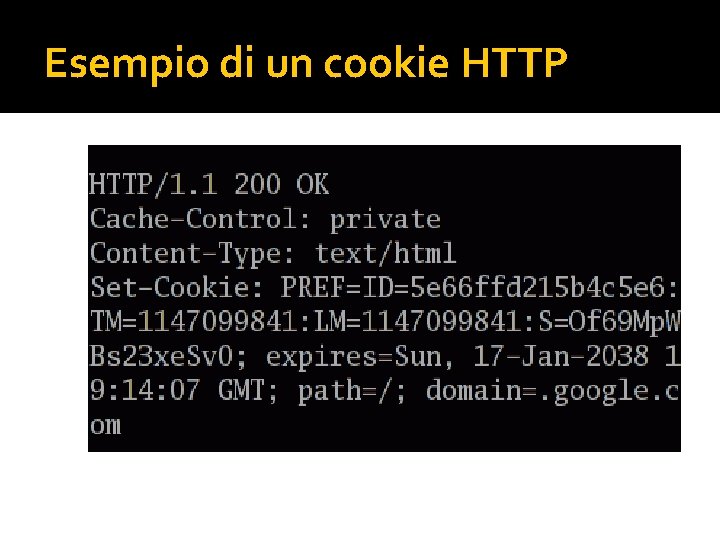

Esempio di un cookie HTTP

Cookies di Terze parti �Le terze parti sono quei siti esterni a quelli che stiamo visitando; questi richiedono informazioni in modo invisibile e non sono indispensabili per il funzionamento della pagina visualizzata. �Si possono bloccare nelle impostazioni del browser

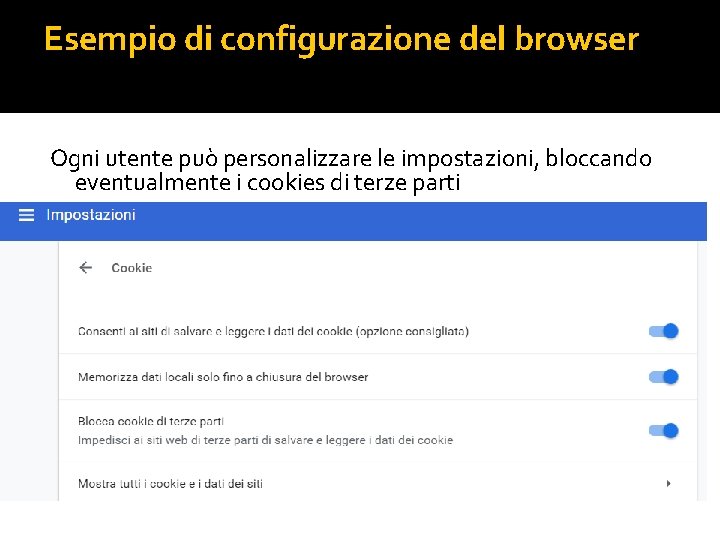

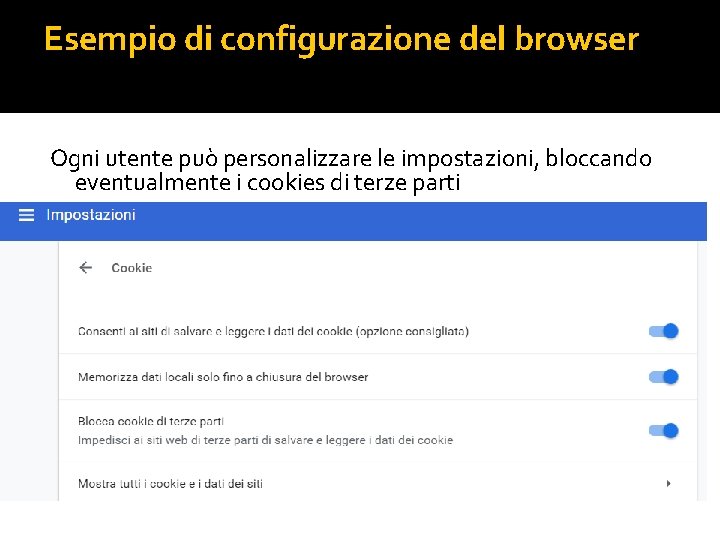

Esempio di configurazione del browser Ogni utente può personalizzare le impostazioni, bloccando eventualmente i cookies di terze parti

I super cookies �Esiste una nuova generazione di cookies, i super cookies �Questi hanno meccanismi di memorizzazione diversi, e sono molto più difficili da eliminare. �Da un lato, aumenta il rischio per la privacy, dall’altro si possono creare nuovi servizi. �Alcune caratteristiche possono essere legate al linguaggio HTML, nella nuova versione 5.

Parole chiave �Profilazione: vedere le preferenze di qualcuno in rete, raccogliere tutti i dati, che in alcuni casi possono essere dati sensibili, per inviare pubblicità selettive o elaborare dati relativi a utenti o clienti, raggruppandoli per scopi di marketing.

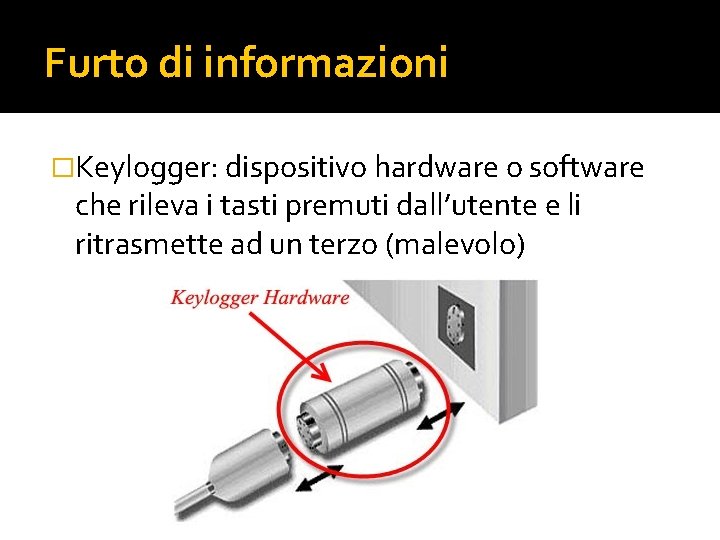

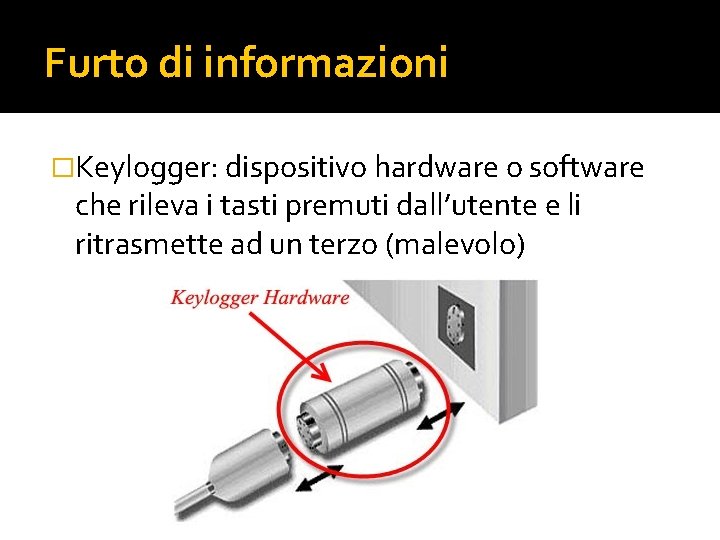

Furto di informazioni �Keylogger: dispositivo hardware o software che rileva i tasti premuti dall’utente e li ritrasmette ad un terzo (malevolo)

Keylogger Software �Esistono anche dei software che possono simulare una tastiera USB ed essere nascosti su una chiavetta di memoria. Con la stessa chiavetta si recuperano i dati inseriti. �Un keylogger può anche essere lanciato automaticamente accedendo ad un URL (Uniform Resource Locator), quindi un indirizzo web.

Utenti Informazioni Cookie Profilazione Cache Selezione degli utenti

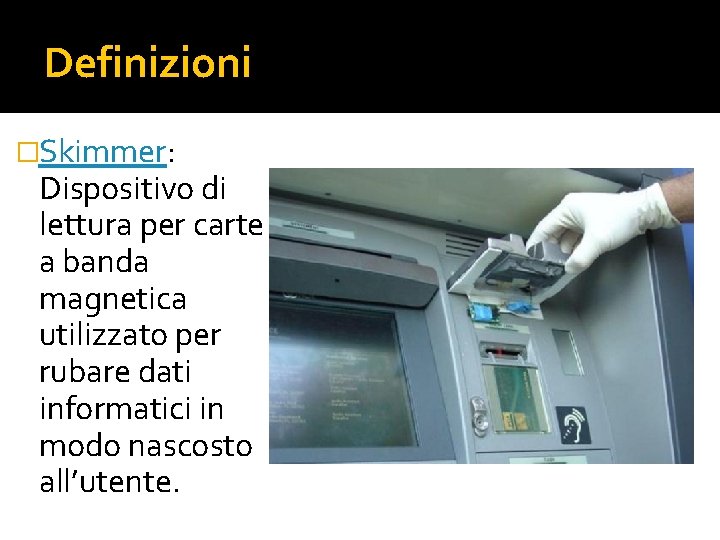

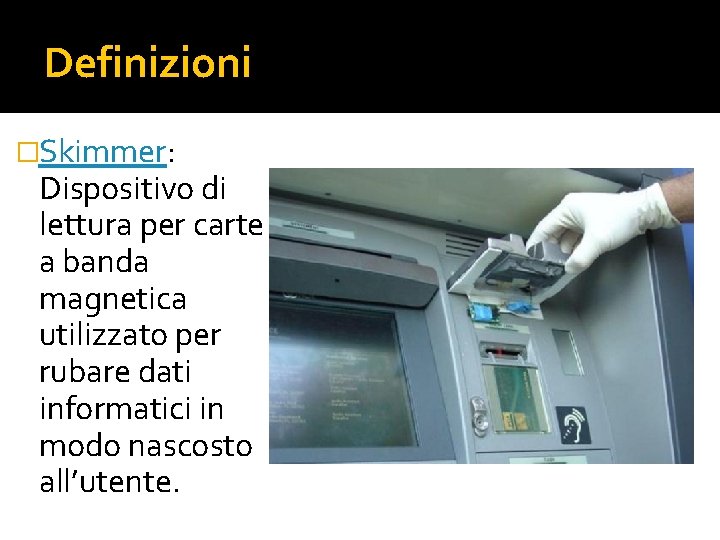

Definizioni �Skimmer: Dispositivo di lettura per carte a banda magnetica utilizzato per rubare dati informatici in modo nascosto all’utente.

Wardriving �Il wardriving è un'attività che consiste nell'intercettare reti Wi-Fi, in automobile, in bicicletta o a piedi, con un laptop, solitamente abbinato ad un ricevitore GPS per individuare l'esatta posizione della rete trovata ed eventualmente pubblicarne le coordinate geografiche su un apposito web.

Accesso abusivo ad una rete �L’accesso abusivo ad una rete, protetta o no, in Italia è un reato, Art. 615 -ter. - Accesso abusivo ad un sistema informatico o telematico. � Chi lo compie è punito con la reclusione fino a tre anni. La pena è della reclusione da uno a cinque anni in casi più gravi.

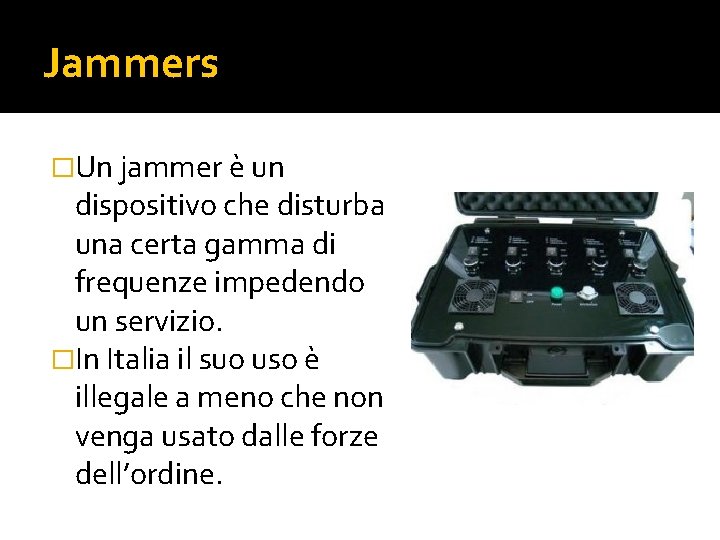

Jammers �Un jammer è un dispositivo che disturba una certa gamma di frequenze impedendo un servizio. �In Italia il suo uso è illegale a meno che non venga usato dalle forze dell’ordine.

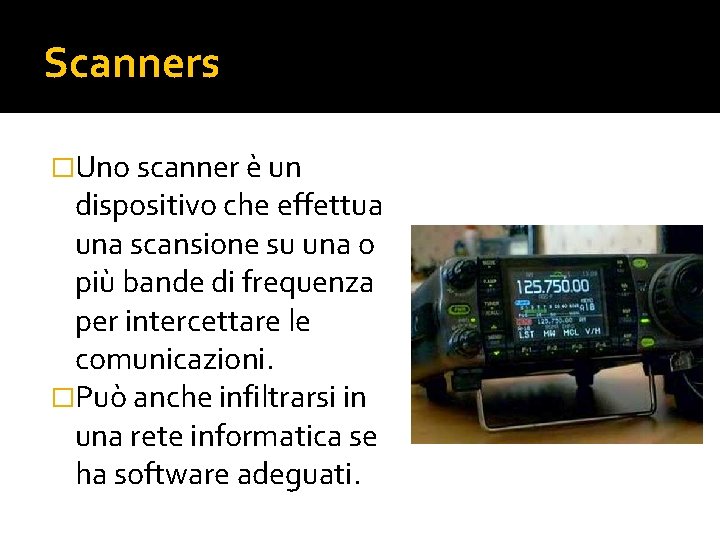

Scanners �Uno scanner è un dispositivo che effettua una scansione su una o più bande di frequenza per intercettare le comunicazioni. �Può anche infiltrarsi in una rete informatica se ha software adeguati.

Il Domain Name System �Il DNS è un gruppo di server che, su scala mondiale, mantiene le tabelle dalle quali risulta la corrispondenza tra indirizzo IP della macchina (statico) e il suo nome a dominio. �Con il comando ipconfig /all possiamo vedere quali sono i DNS primario e secondario assegnati alla nostra macchina

Il DHCP �Il Dynamic Host Configuration Protocol è un servizio che permette ad un computer in una rete di cercare un server che automaticamente assegni i parametri di configurazione di rete. �Quindi verranno trasmessi: Indirizzo IP e maschera di sottorete, indirizzi dei DNS, indirizzo del gateway.

IPV 4 ed IPV 6 �Gli indirizzi IPV 4 sono contraddistinti da quattro gruppi di numeri da 0 a 255 (un byte) che permettono 2564 indirizzi diversi. �Purtroppo questi indirizzi sono in numero insufficiente per le esigenze attuali, per cui sono stati creati gli indirizzi IPV 6. �Un esempio di indirizzo IPV 6 è (in esadecimale) : fe 80: 0000: 02 a 0: 24 ff: fe 77: 4997

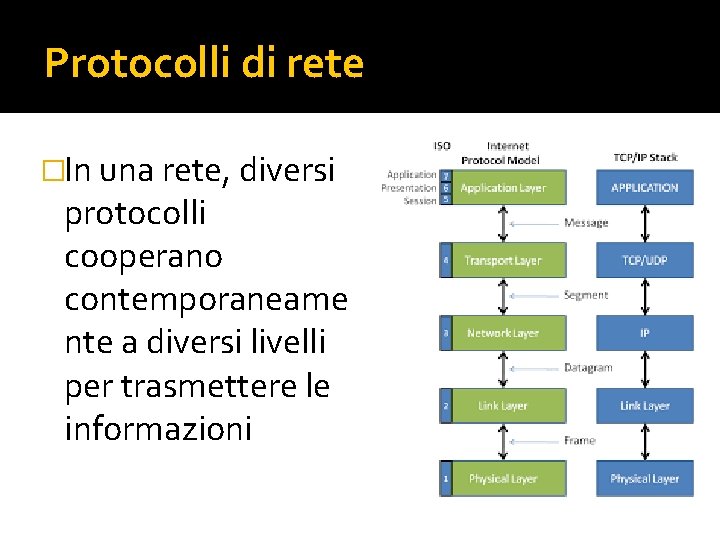

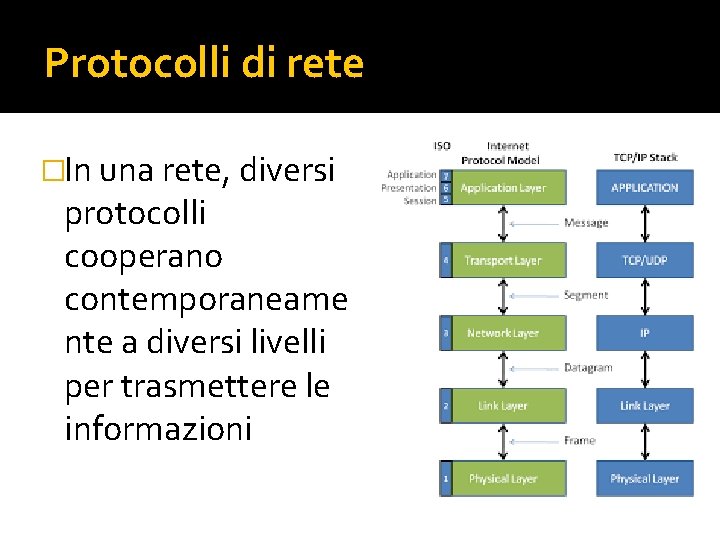

Protocolli di rete �In una rete, diversi protocolli cooperano contemporaneame nte a diversi livelli per trasmettere le informazioni

HTTP ed HTTPS �L’HTTP è un protocollo di rete a livello 7 dello stack ISO/OSI per trasferire ipertesti, in modo NON criptato �Il suo simile HTTPS trasferisce i dati in modo criptato e quindi permette una comunicazione sicura tra due utenti, impedendo a chi si trova in mezzo sul canale di leggere facilmente i dati.

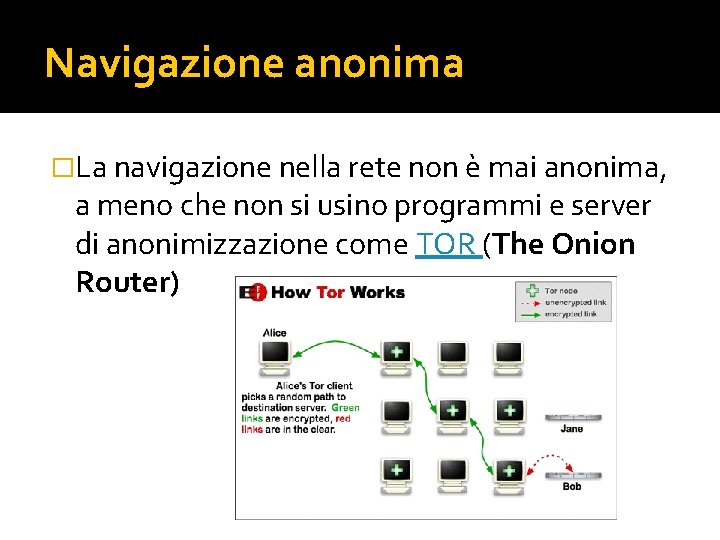

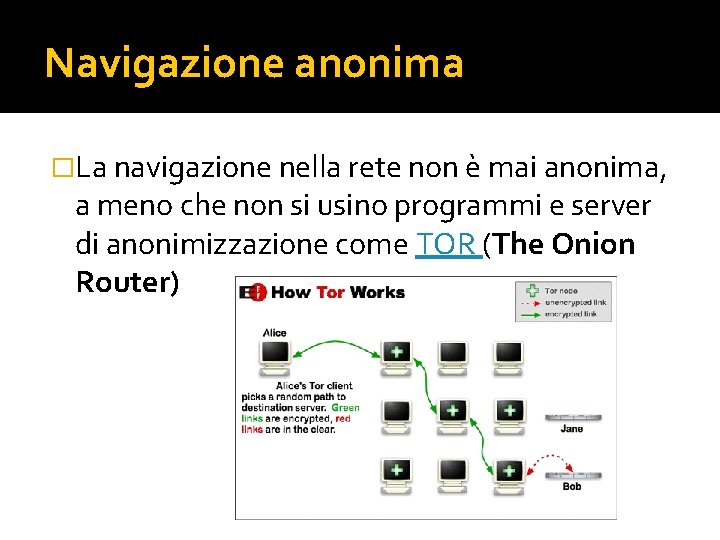

Navigazione anonima �La navigazione nella rete non è mai anonima, a meno che non si usino programmi e server di anonimizzazione come TOR (The Onion Router)

Protezione passiva e attiva �Per protezione passiva si intende la difesa fisica delle macchine, per esempio in stanze con accesso riservato, o attraverso l’uso di username e password �La protezione attiva si attua dalla parte software con programmi appositi come antivirus e firewall (anche hardware)

Antivirus �Programma che ricerca, blocca e distrugge i virus informatici. Va tenuto aggiornato perché le minacce si aggiornano quotidianamente e non è efficace contro attacchi di tipo diverso come programmi legali che fanno entrare o uscire dati in modo incontrollato; per quello ci sono i firewall

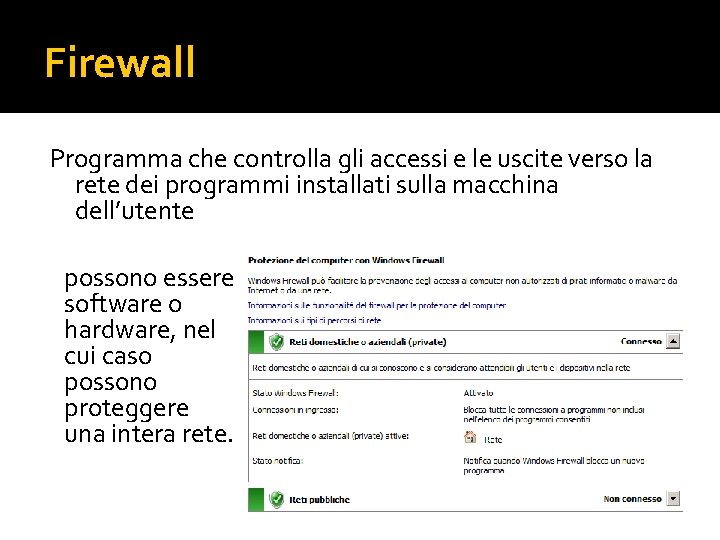

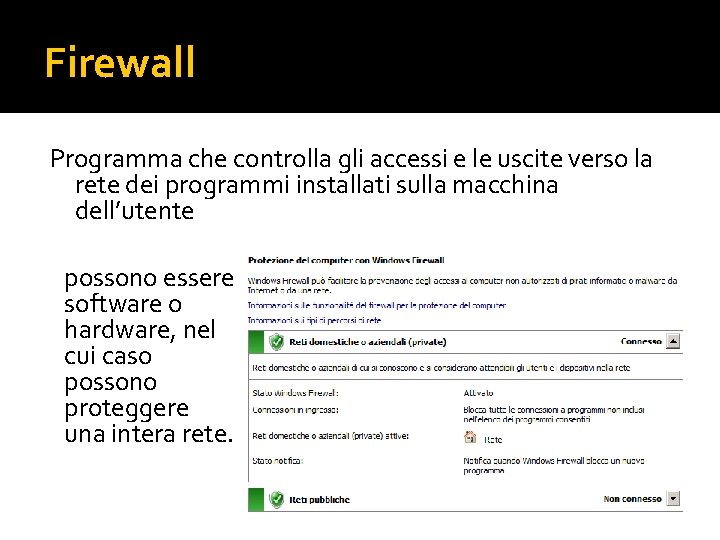

Firewall Programma che controlla gli accessi e le uscite verso la rete dei programmi installati sulla macchina dell’utente possono essere software o hardware, nel cui caso possono proteggere una intera rete.

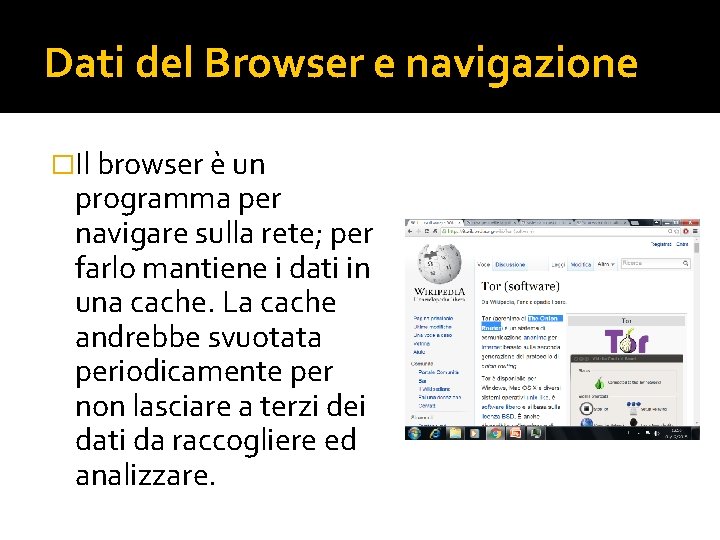

Dati del Browser e navigazione �Il browser è un programma per navigare sulla rete; per farlo mantiene i dati in una cache. La cache andrebbe svuotata periodicamente per non lasciare a terzi dei dati da raccogliere ed analizzare.

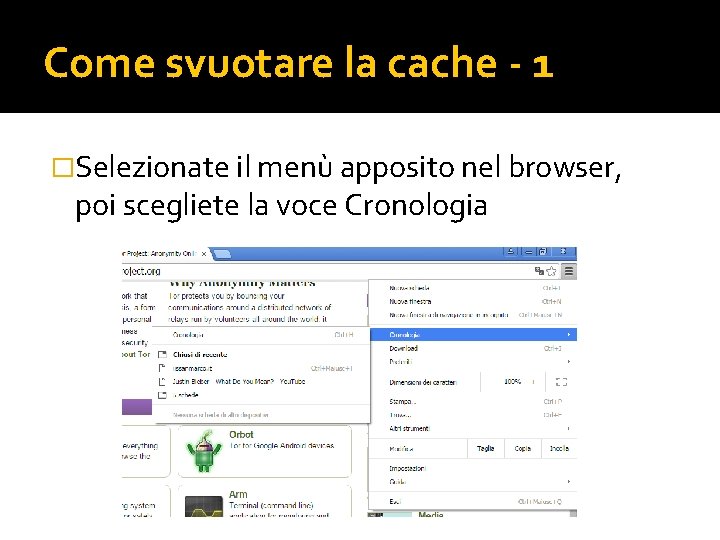

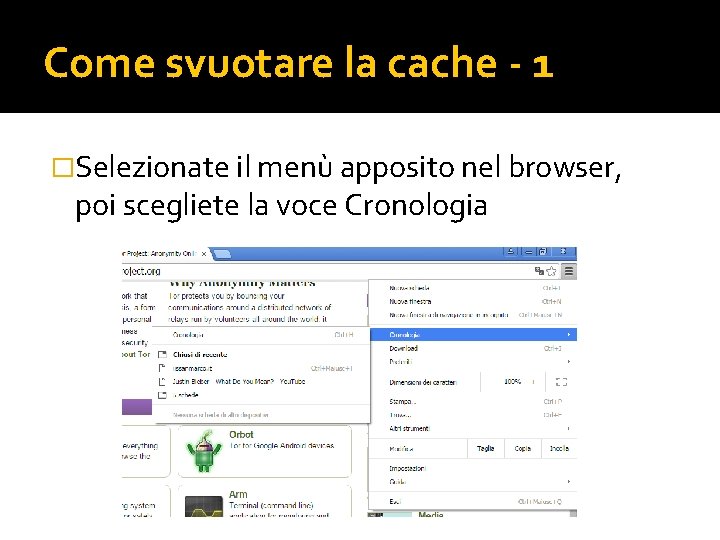

Come svuotare la cache - 1 �Selezionate il menù apposito nel browser, poi scegliete la voce Cronologia

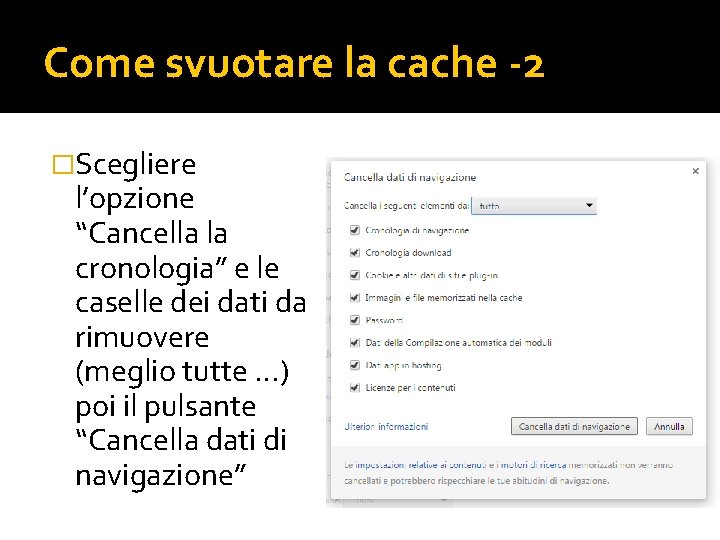

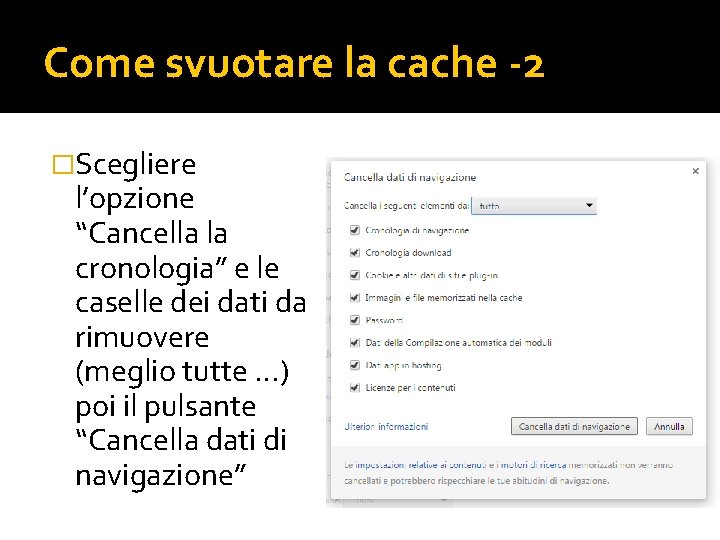

Come svuotare la cache -2 �Scegliere l’opzione “Cancella la cronologia” e le caselle dei dati da rimuovere (meglio tutte …) poi il pulsante “Cancella dati di navigazione”

Malware �Malware, da “malicious software”, software malevolo, racchiude tutta una serie di programmi diversi, tra cui trojan, spyware, rootkit. �Spyware: programma che spia in modo nascosto i dati e le operazioni sulla macchina e manda dati a terzi. �Trojan: virus nascosto in un programma utile che prende il controllo remoto della macchina e permette di fare operazioni in modo nascosto all’utente.

Terminologia �Rootkit: software che permette ad un utente remoto di acquisire i privilegi di root (cioè di amministratore) su una macchina �Ransomware: software che viene installato inconsapevolmente su una macchina, ne cripta i dati e fa pervenire una richiesta di “riscatto” per liberare i dati stessi pena la loro cancellazione.

Terminologia �Il proxy è una macchina che si interpone tra due macchine, schermando una destinazione da un utente remoto �Per phishing si intende l’adescamento di un utente sprovveduto attraverso falsi messaggi con promessa di guadagno o di informazione, che fa installare virus o aderire l’utente a proposte economiche (legali o meno) tanto vantaggiose quanto false.

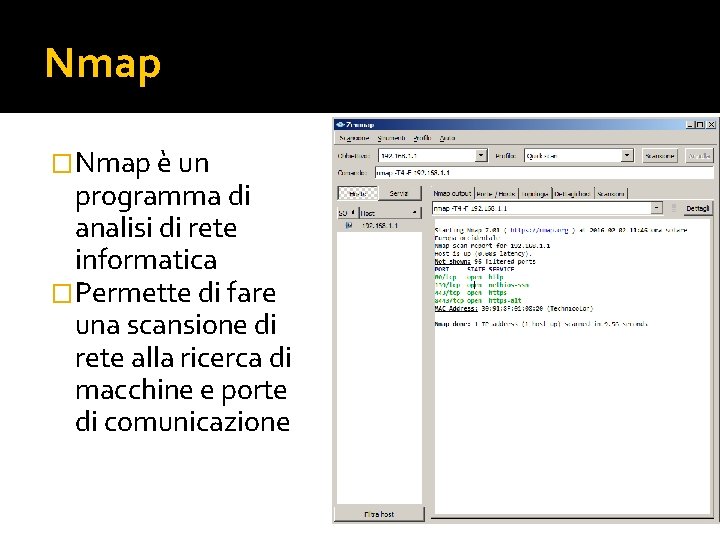

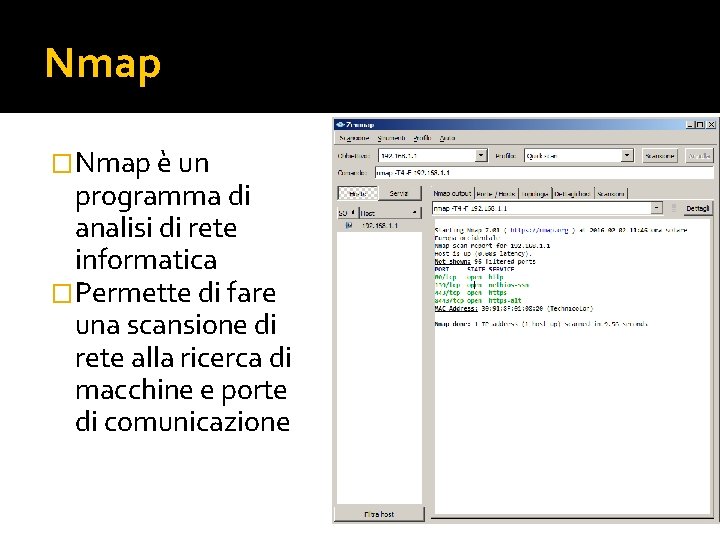

Nmap �Nmap è un programma di analisi di rete informatica �Permette di fare una scansione di rete alla ricerca di macchine e porte di comunicazione

Sincronizzazione dei dispositivi mobili - 1 �Molti dispositivi mobili possono sincronizzare la loro memoria con servizi esterni sulla rete �Questa operazione può essere automatizzata, per cui l’utente non sempre si rende conto del flusso di dati in uscita �I vari strumenti di comunicazione permettono ed incoraggiano una sempre maggiore integrazione tra i dati

Sincronizzazione dei dispositivi mobili - 2 �Questa integrazione è comoda perché unifica le varie fonti di dati (Whats. App, SMS, Facebook) ma rende disponibili a terzi sempre più informazioni sul nostro privato

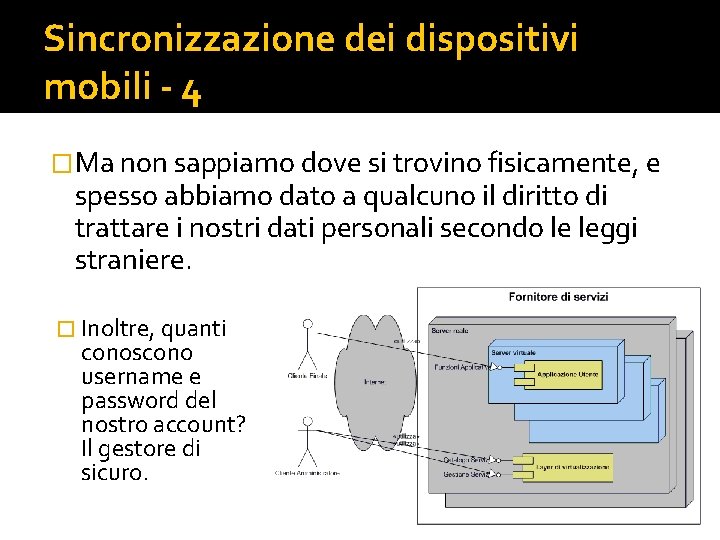

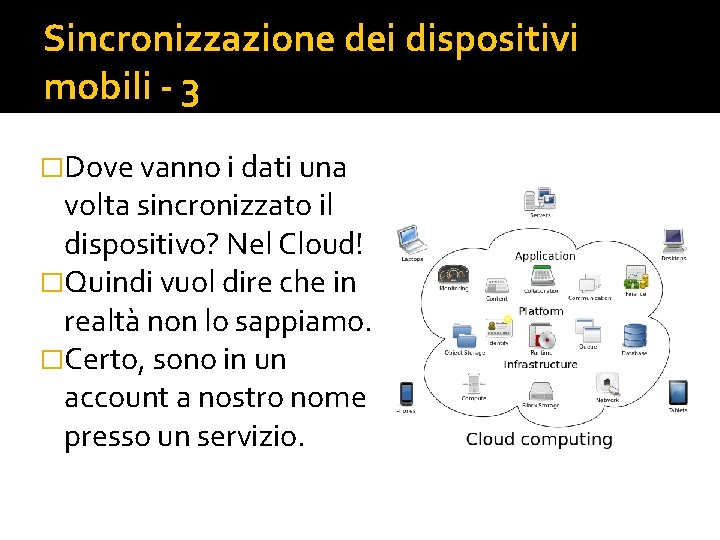

Sincronizzazione dei dispositivi mobili - 3 �Dove vanno i dati una volta sincronizzato il dispositivo? Nel Cloud! �Quindi vuol dire che in realtà non lo sappiamo. �Certo, sono in un account a nostro nome presso un servizio.

Sincronizzazione dei dispositivi mobili - 4 �Ma non sappiamo dove si trovino fisicamente, e spesso abbiamo dato a qualcuno il diritto di trattare i nostri dati personali secondo le leggi straniere. � Inoltre, quanti conoscono username e password del nostro account? Il gestore di sicuro.

Vulnerabilità delle reti Wi. Fi �I Wi. Fi pubblici sono pericolosi perché il router a cui ci si connette può essere usato per iniettare malware nel dispositivo ospite. �I malware vengono iniettati attraverso servizi e protocolli di rete. �Anche una stazione di rica pubblica può iniettare un malware attraverso una porta USB, usando la linea dati del cavo.

I dati nel Wi. Fi pubblico �I dati di connessione usati sui Wi. Fi pubblici possono essere usati dai gestori per crackare profili personali (furto di identità) �Nel migliore dei casi si lascia una traccia elettronica che permette di aggregare il nostro account ad altri, violando la nostra privacy. �Ogni account in rete ha un valore commerciale, che le aziende monetizzano.

Gestione degli utenti �In ogni sistema informatico è buona norma gestire gli utenti in modo differenziato. �Se ogni utente ha propri username e password, è chiara la responsabilità personale ed i diritti di accesso al sistema �I sistemi sono dotati di log (registri) che annotano tempi, nomi e operazioni compiute sul sistema, ed in caso di accesso remoto anche l’indirizzo IP

Gli utenti nel Sistema Operativo �All’interno di un S. O. gli utenti hanno ruoli diversi e diritti di accesso distinti. �Un utente non può accedere allo spazio disco di un altro utente �Un utente può non avere alcune prerogative, come ad esempio installare programmi o ampliare il proprio spazio disco

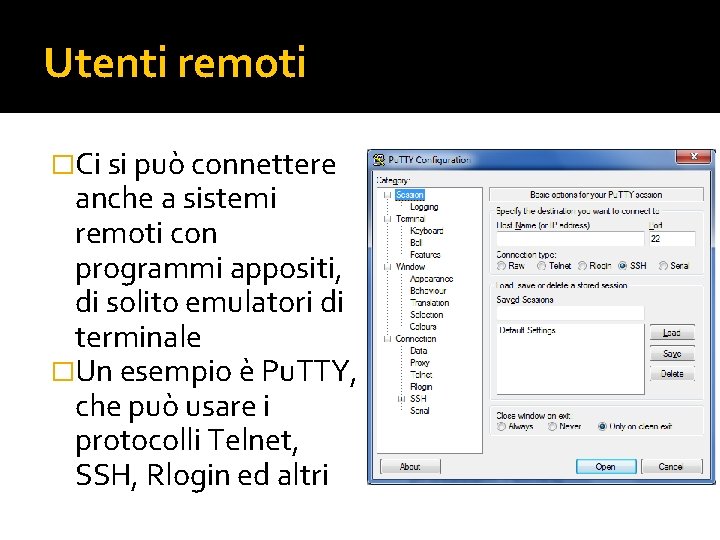

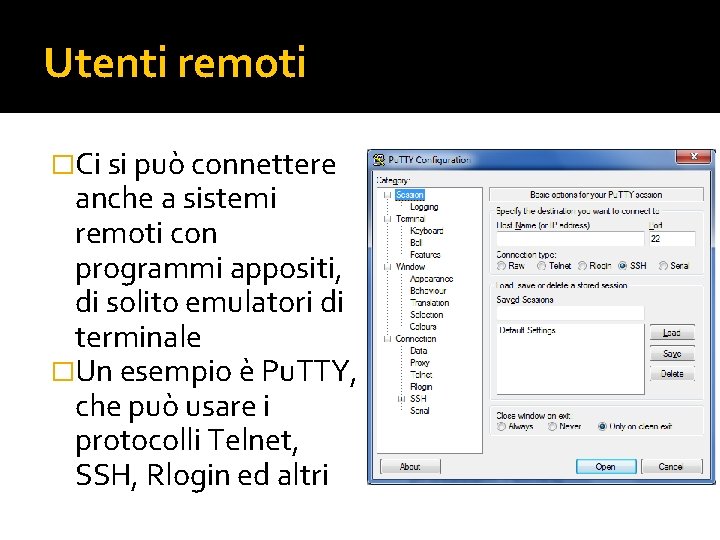

Utenti remoti �Ci si può connettere anche a sistemi remoti con programmi appositi, di solito emulatori di terminale �Un esempio è Pu. TTY, che può usare i protocolli Telnet, SSH, Rlogin ed altri

Social engineering �Attività di raccolta di informazioni basata sulle debolezze umane. �Un esperto “social engineer” convince le vittime a fornire spontaneamente i dati spacciandosi per qualcun altro. �Le identità fittizie vengono prese da dati pubblici, come siti aziendali, info di contatto dei domini o vari altri canali.

False informazioni �A volte nei siti, in pagine specifiche, vengono inserite false informazioni di contatto proprio per depistare chi volesse effettuare attacchi di social engineering. �In questo modo chi dovesse presentarsi con quel nome (inesistente) verrebbe immediatamente scoperto.

DMZ �La De. Militarized Zone è una sottorete della rete aziendale isolata dal resto. � in questa rete vengono poste macchine accessibili dall’esterno con procedure non rigorose o completamente pubbliche. �Se viene perforato un server in DMZ la rete interna è comunque protetta.

La ricerca continua �Vengono continuamente creati nuovi exploit. �Per esempio in un laboratorio israeliano hanno creato un attacco ad una rete isolata dall’esterno attraverso il sistema di telecamere di sorveglianza. �Il collegamento è a bassa velocità ma sufficiente a ricevere e trasmettere dati di autenticazione via infrarosso coi led delle telecamere.

Il clickbait �Letteralmente “esca da click”, è un contenuto apparentemente appetitoso per utenti sprovveduti che vengono indotti a visitare un collegamento il quale poi si rivela portatore di informazioni ingannevoli. �Stessa modalità per i video su piattaforme social che dietro titoli interessanti contengono immagini incoerenti.