PresentationID 2002 Cisco Systems Inc All rights reserved

![Implementación • Sintaxis Router(config)# access-list-number {permit | deny} protocol source [source-mask destination-mask operator operand] Implementación • Sintaxis Router(config)# access-list-number {permit | deny} protocol source [source-mask destination-mask operator operand]](https://slidetodoc.com/presentation_image_h2/3bf7edbd21a33c1ddd28e04e664773d9/image-19.jpg)

- Slides: 37

Presentation_ID © 2002, Cisco Systems, Inc. All rights reserved. 1

Título Listas control de acceso (ACL) Gracias A: Luis Eduardo Ochaeta Módulo 2 Capítulo 11 Curriculum: CCNA Session Number Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 2

• Introducción • Wilcard mask • ACL estándar • ACL extendidas • ACL nombradas • Ubicación de las ACL • Verificación de las ACL • Recomendaciones Presentation_ID © 2004, Cisco Systems, Inc. All rights © reserved. 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 33

• Introducción • Wilcard mask • ACL estándar • ACL extendidas • ACL nombradas • Ubicación de las ACL • Verificación de las ACL • Recomendaciones Presentation_ID © 2004, Cisco Systems, Inc. All rights © reserved. 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 44

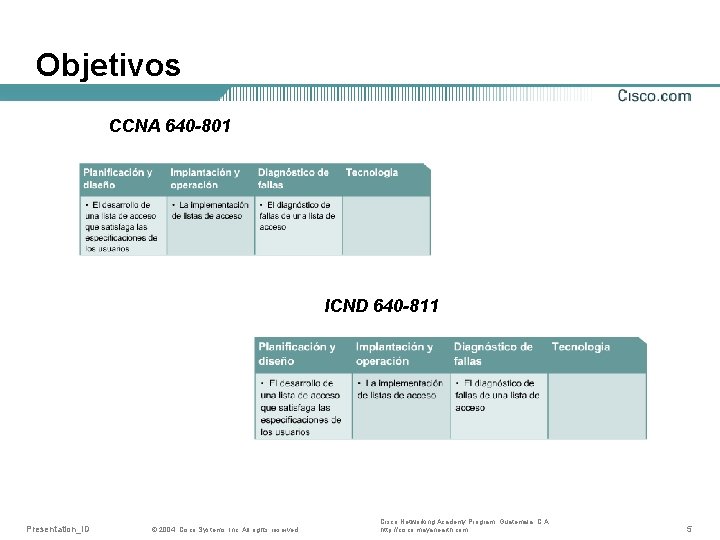

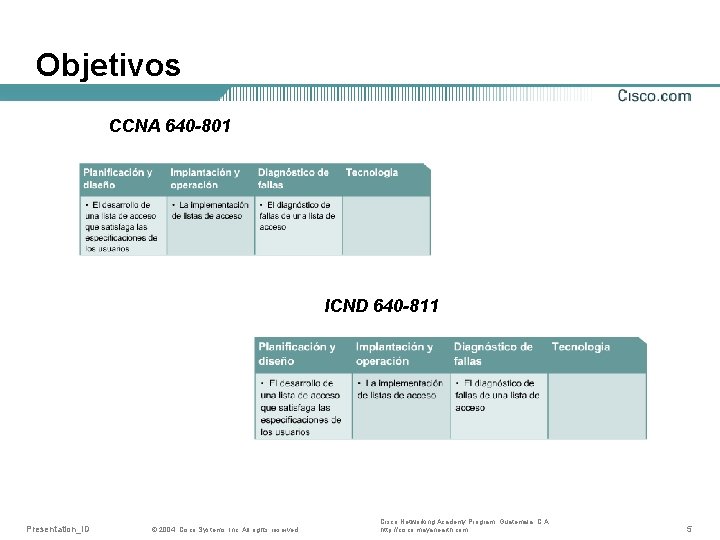

Objetivos CCNA 640 -801 ICND 640 -811 Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 5

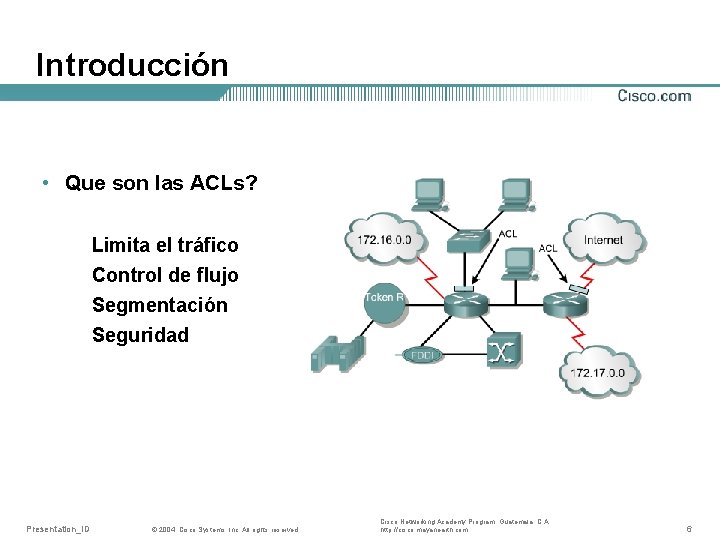

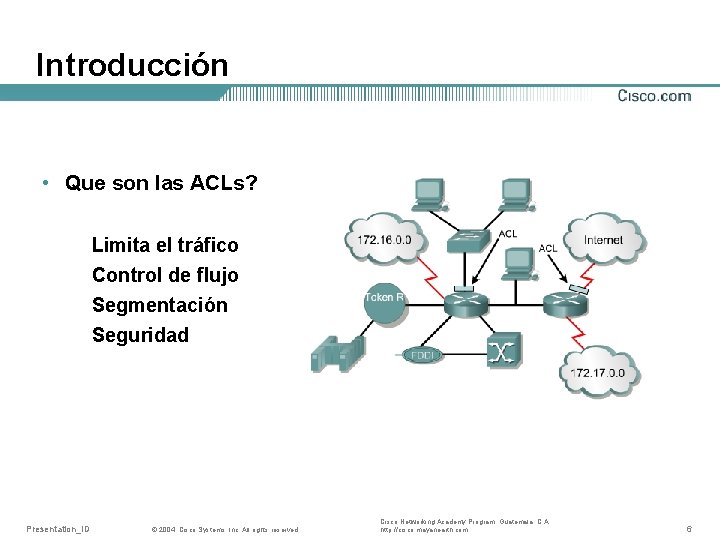

Introducción • Que son las ACLs? Limita el tráfico Control de flujo Segmentación Seguridad Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 6

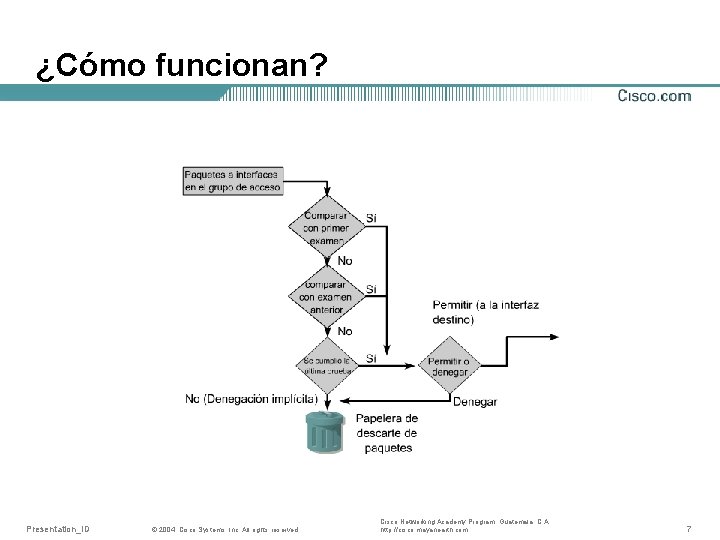

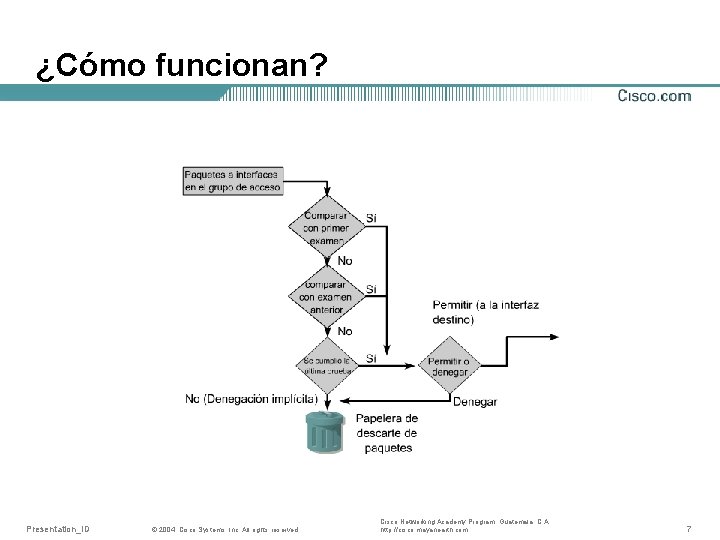

¿Cómo funcionan? Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 7

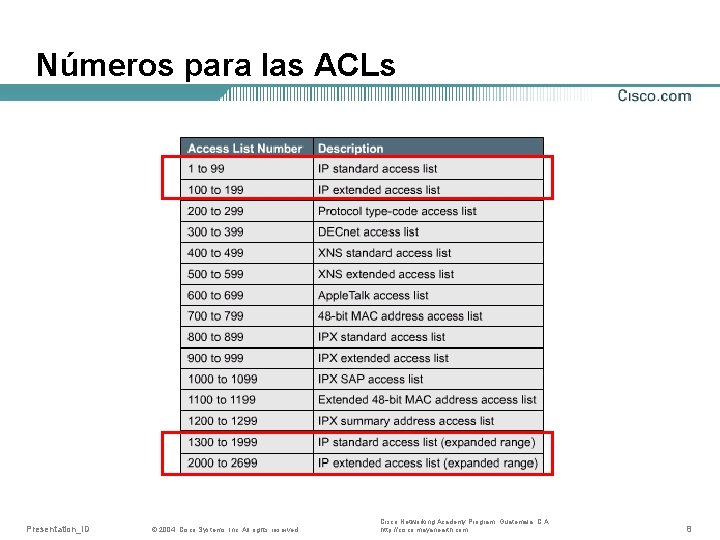

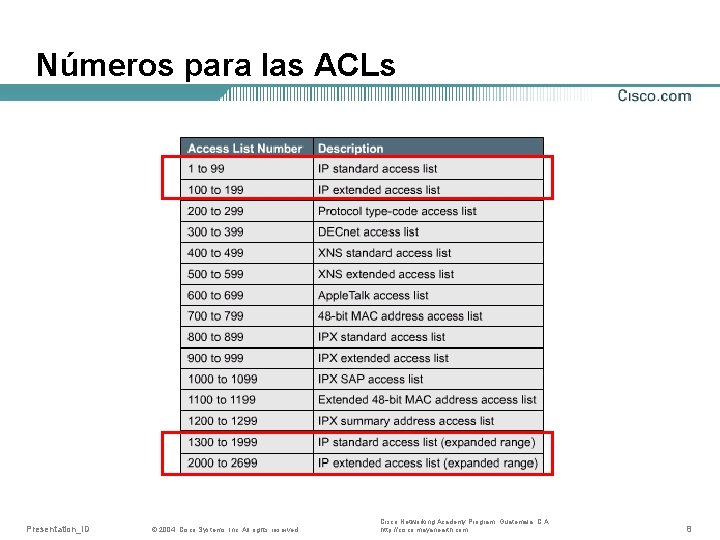

Números para las ACLs Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 8

üIntroducción • Wilcard mask • ACL estándar • ACL extendidas • ACL nombradas • Ubicación de las ACL • Verificación de las ACL • Recomendaciones Presentation_ID © 2004, Cisco Systems, Inc. All rights © reserved. 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 99

Wilcard Mask • Regla “ 0” verificar “ 1” no verificar Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 10

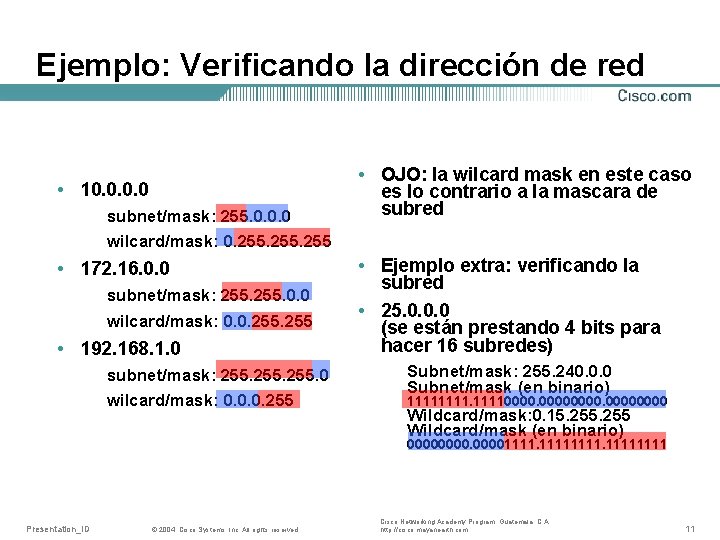

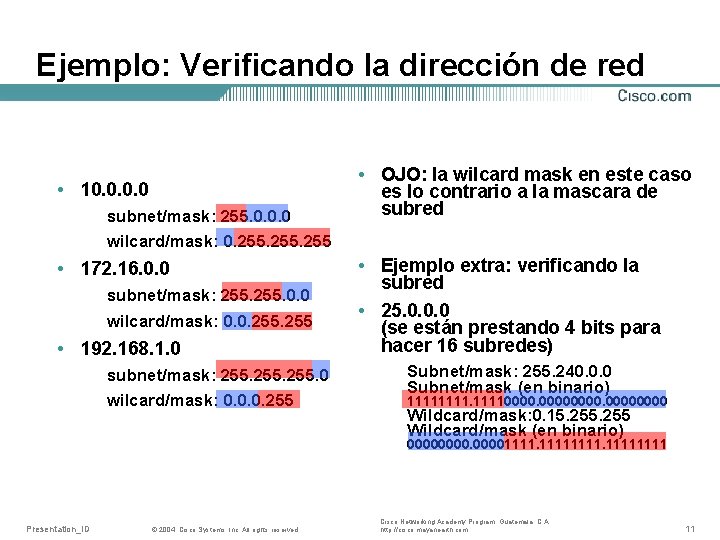

Ejemplo: Verificando la dirección de red • 10. 0 subnet/mask: 255. 0. 0. 0 wilcard/mask: 0. 255 • 172. 16. 0. 0 subnet/mask: 255. 0. 0 wilcard/mask: 0. 0. 255 • 192. 168. 1. 0 subnet/mask: 255. 0 wilcard/mask: 0. 0. 0. 255 • OJO: la wilcard mask en este caso es lo contrario a la mascara de subred • Ejemplo extra: verificando la subred • 25. 0. 0. 0 (se están prestando 4 bits para hacer 16 subredes) Subnet/mask: 255. 240. 0. 0 Subnet/mask (en binario) 111100000000 Wildcard/mask: 0. 15. 255 Wildcard/mask (en binario) 000011111111 Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 11

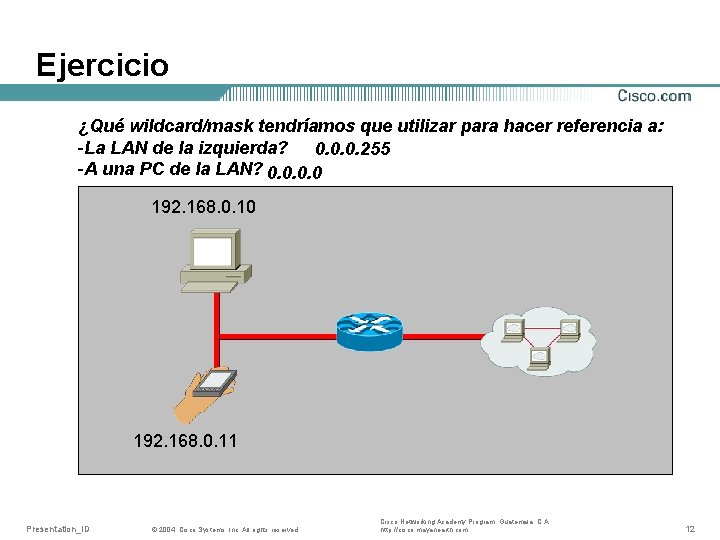

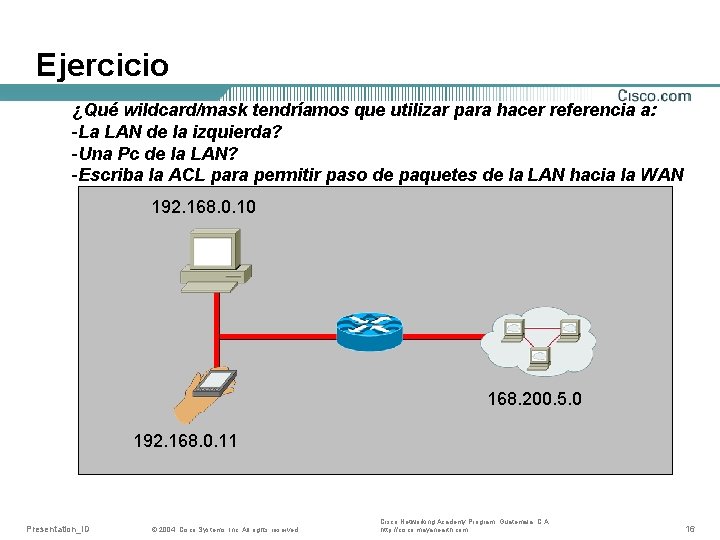

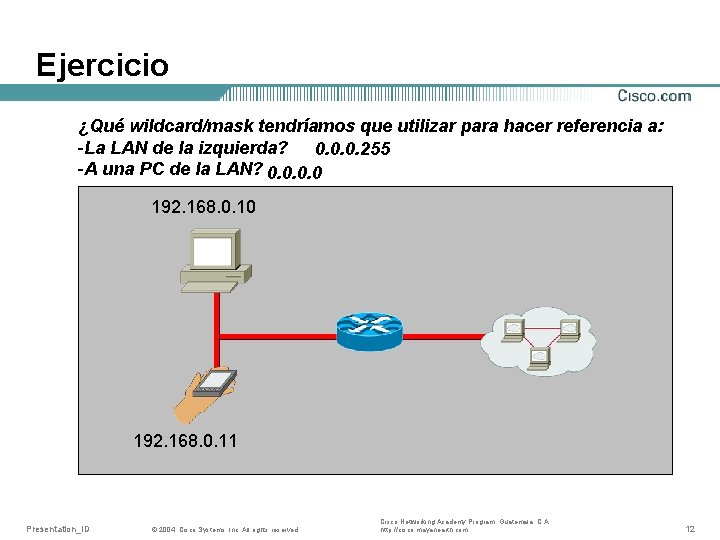

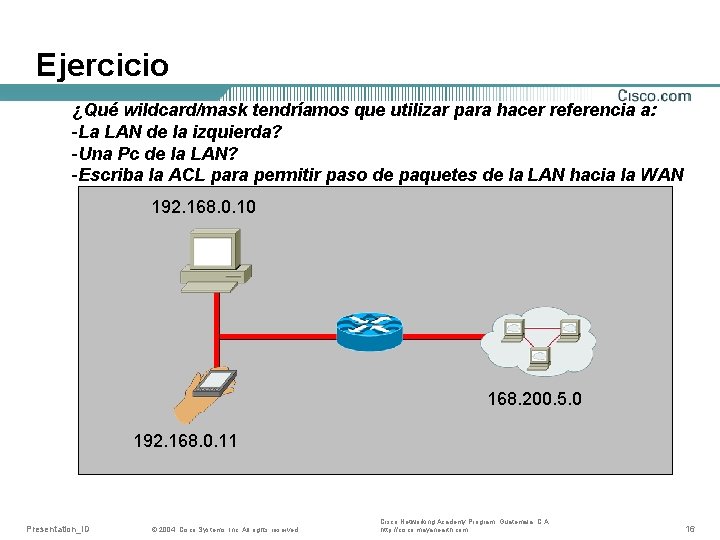

Ejercicio ¿Qué wildcard/mask tendríamos que utilizar para hacer referencia a: -La LAN de la izquierda? 0. 0. 0. 255 -A una PC de la LAN? 0. 0 192. 168. 0. 11 Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 12

üIntroducción üWilcard mask • ACL estándar • ACL extendidas • ACL nombradas • Ubicación de las ACL • Verificación de las ACL • Recomendaciones Presentation_ID © 2004, Cisco Systems, Inc. All rights © reserved. 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 13 13

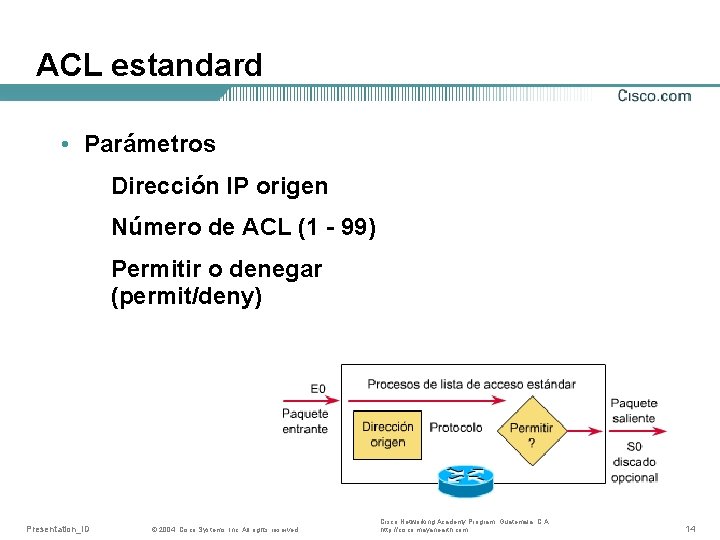

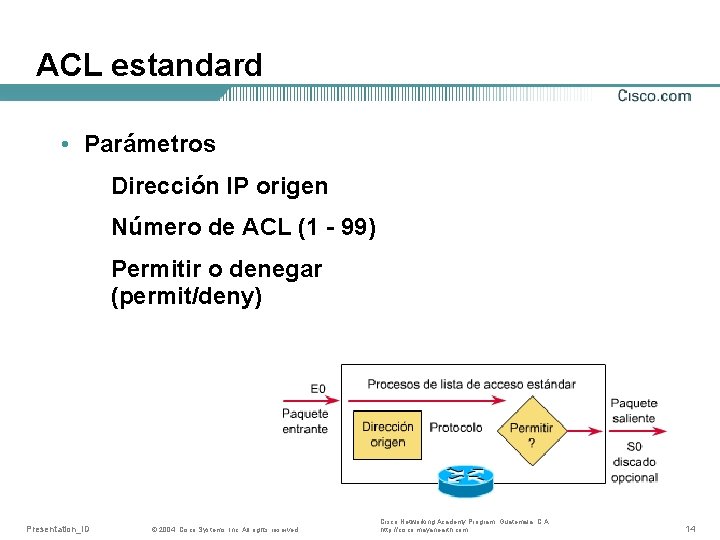

ACL estandard • Parámetros Dirección IP origen Número de ACL (1 - 99) Permitir o denegar (permit/deny) Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 14

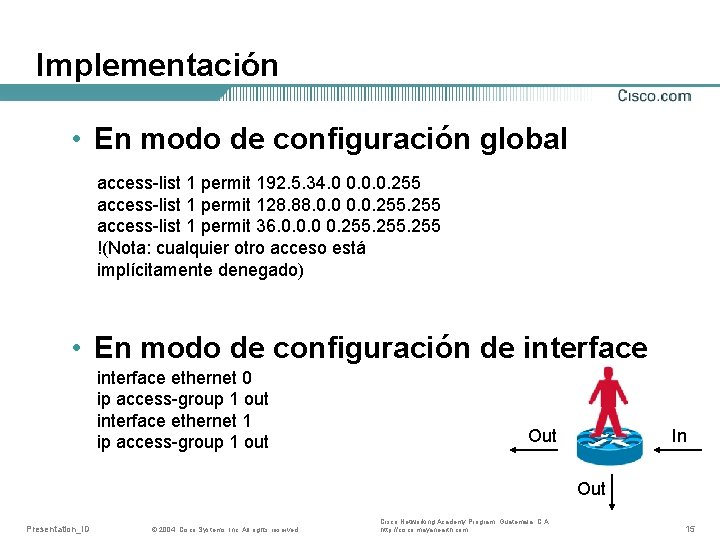

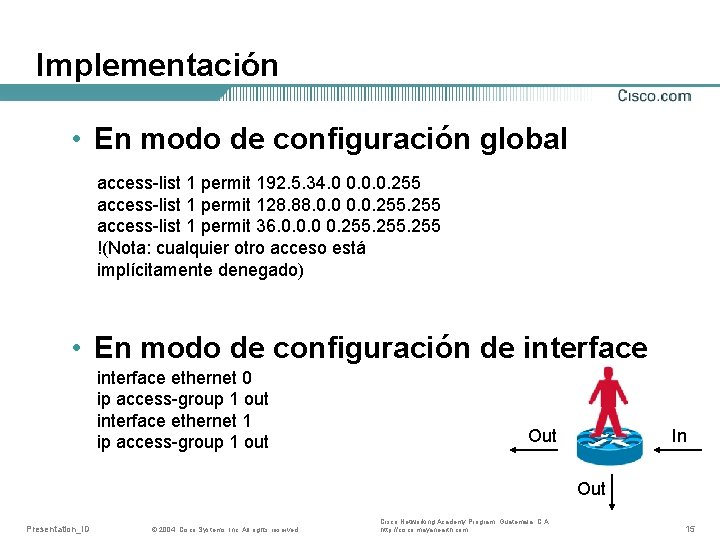

Implementación • En modo de configuración global access-list 1 permit 192. 5. 34. 0 0. 0. 0. 255 access-list 1 permit 128. 88. 0. 0. 255 access-list 1 permit 36. 0. 0. 0 0. 255 !(Nota: cualquier otro acceso está implícitamente denegado) • En modo de configuración de interface ethernet 0 ip access-group 1 out interface ethernet 1 ip access-group 1 out Out In Out Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 15

Ejercicio ¿Qué wildcard/mask tendríamos que utilizar para hacer referencia a: -La LAN de la izquierda? -Una Pc de la LAN? -Escriba la ACL para permitir paso de paquetes de la LAN hacia la WAN 192. 168. 0. 10 168. 200. 5. 0 192. 168. 0. 11 Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 16

üIntroducción üWilcard mask üACL estándar • ACL extendidas • ACL nombradas • Ubicación de las ACL • Verificación de las ACL • Recomendaciones Presentation_ID © 2004, Cisco Systems, Inc. All rights © reserved. 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 17 17

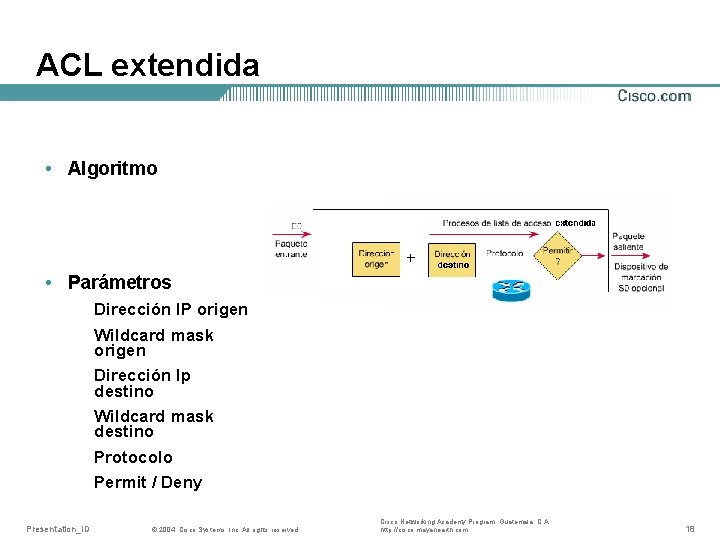

ACL extendida • Algoritmo • Parámetros Dirección IP origen Wildcard mask origen Dirección Ip destino Wildcard mask destino Protocolo Permit / Deny Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 18

![Implementación Sintaxis Routerconfig accesslistnumber permit deny protocol source sourcemask destinationmask operator operand Implementación • Sintaxis Router(config)# access-list-number {permit | deny} protocol source [source-mask destination-mask operator operand]](https://slidetodoc.com/presentation_image_h2/3bf7edbd21a33c1ddd28e04e664773d9/image-19.jpg)

Implementación • Sintaxis Router(config)# access-list-number {permit | deny} protocol source [source-mask destination-mask operator operand] Router(config-if)# ip access-group access-listnumber {in | out} Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 19

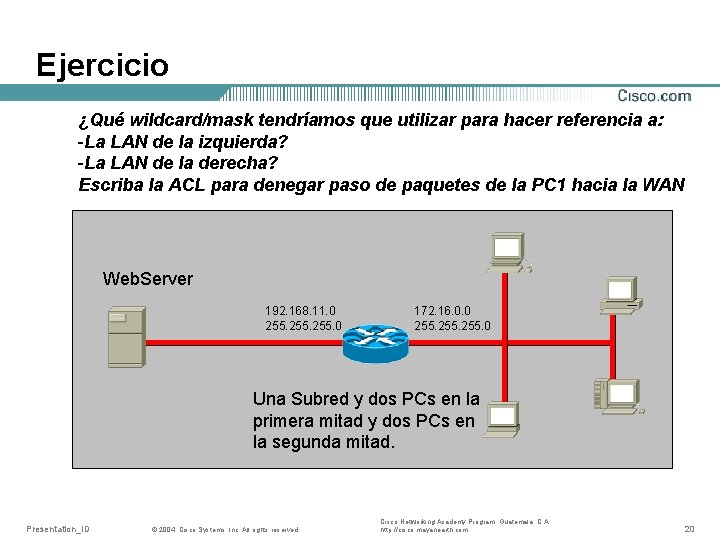

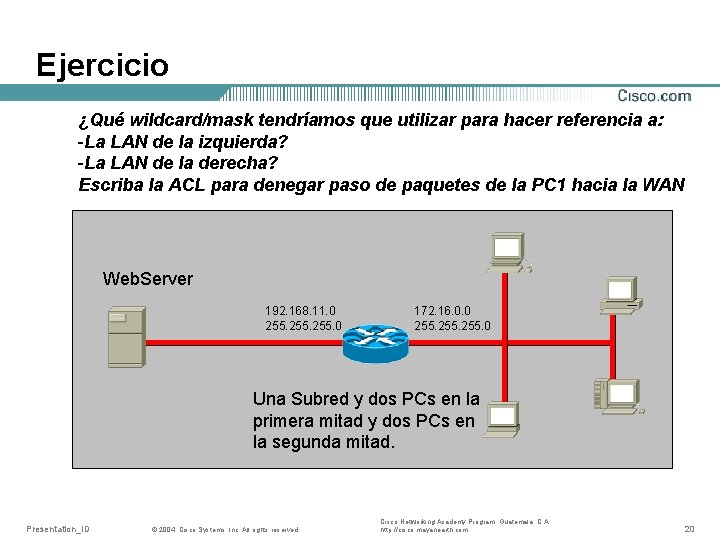

Ejercicio ¿Qué wildcard/mask tendríamos que utilizar para hacer referencia a: -La LAN de la izquierda? -La LAN de la derecha? Escriba la ACL para denegar paso de paquetes de la PC 1 hacia la WAN Web. Server 192. 168. 11. 0 255. 0 172. 16. 0. 0 255. 0 Una Subred y dos PCs en la primera mitad y dos PCs en la segunda mitad. Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 20

üIntroducción üWilcard mask üACL estándar üACL extendidas • ACL nombradas • Ubicación de las ACL • Verificación de las ACL • Recomendaciones Presentation_ID © 2004, Cisco Systems, Inc. All rights © reserved. 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 21 21

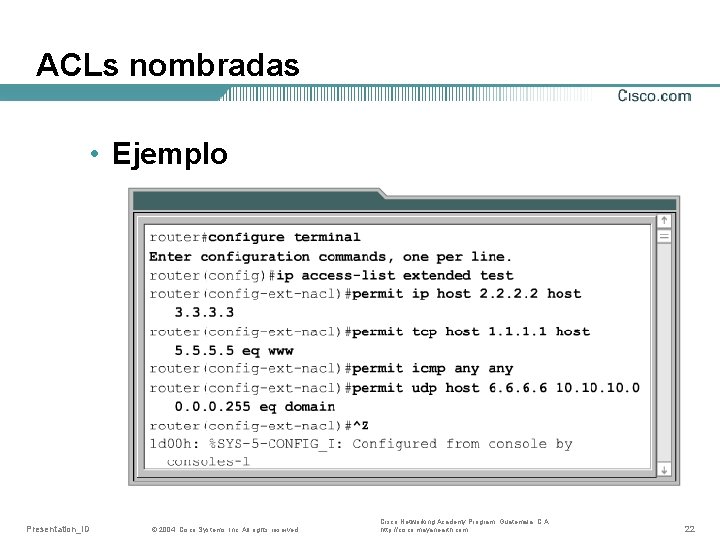

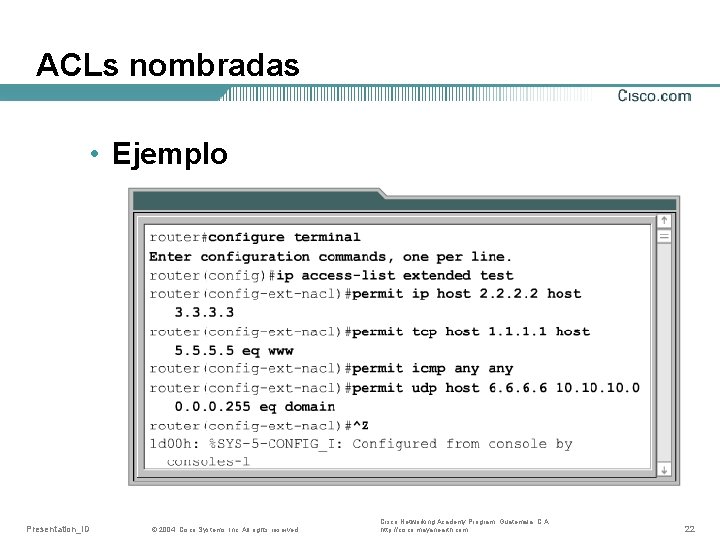

ACLs nombradas • Ejemplo Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 22

üIntroducción üWilcard mask üACL estándar üACL extendidas üACL nombradas • Ubicación de las ACL • Verificación de las ACL • Recomendaciones Presentation_ID © 2004, Cisco Systems, Inc. All rights © reserved. 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 23 23

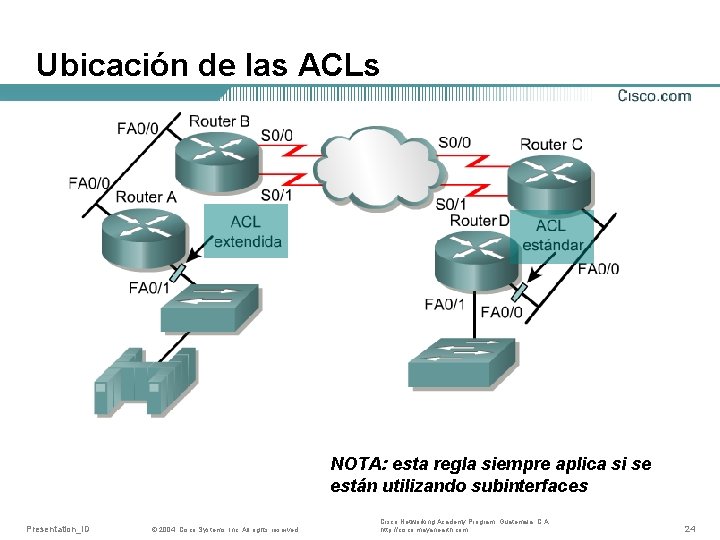

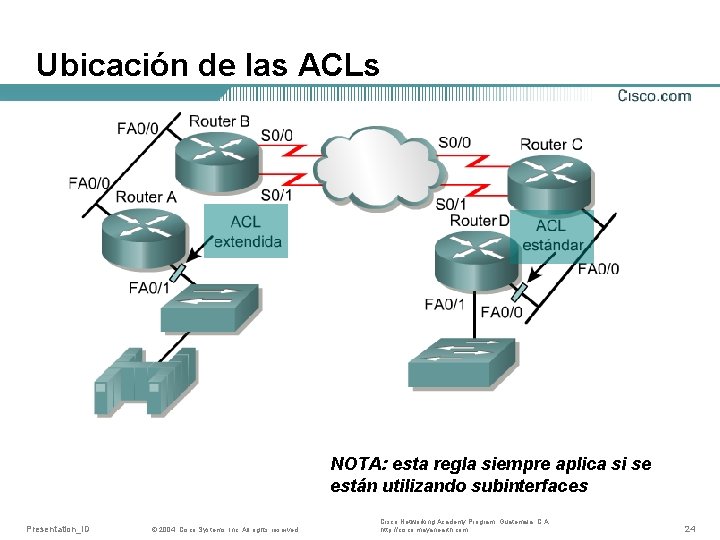

Ubicación de las ACLs NOTA: esta regla siempre aplica si se están utilizando subinterfaces Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 24

üIntroducción üWilcard mask üACL estándar üACL extendidas üACL nombradas üUbicación de las ACL • Verificación de las ACL • Recomendaciones Presentation_ID © 2004, Cisco Systems, Inc. All rights © reserved. 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 25 25

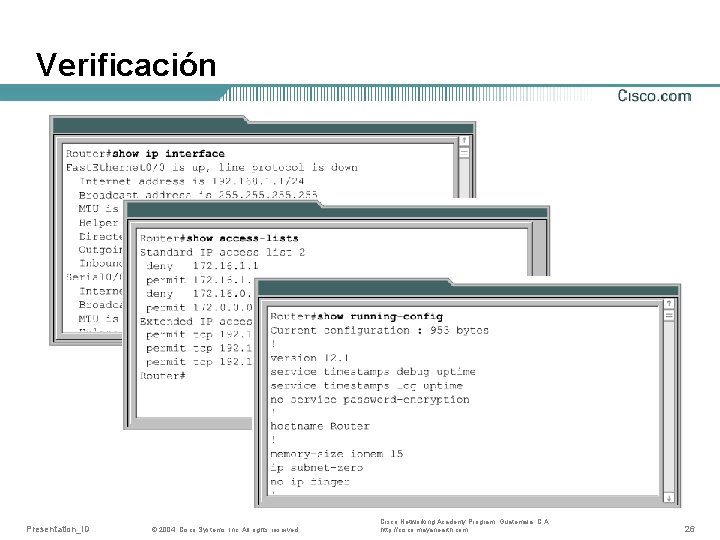

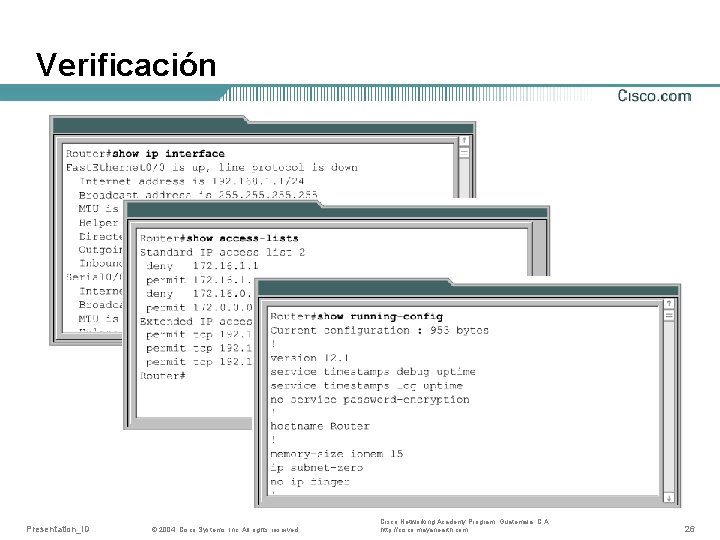

Verificación Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 26

üIntroducción üWilcard mask üACL estándar üACL extendidas üACL nombradas üUbicación de las ACL üVerificación de las ACL • Recomendaciones Presentation_ID © 2004, Cisco Systems, Inc. All rights © reserved. 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 27 27

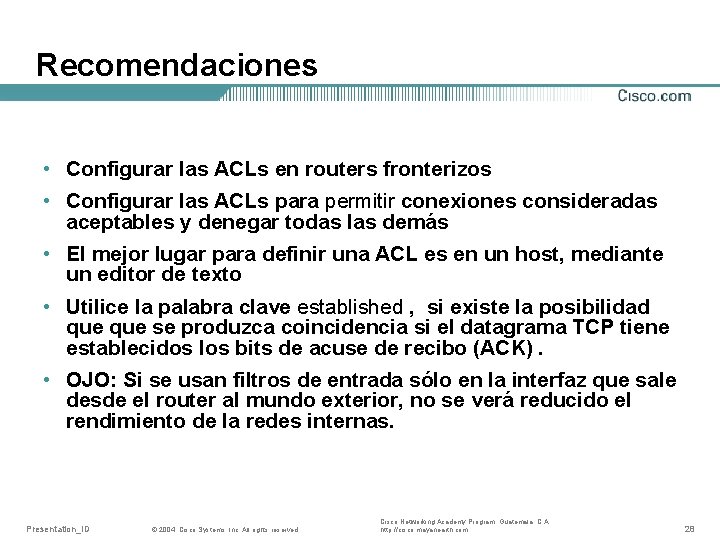

Recomendaciones • Configurar las ACLs en routers fronterizos • Configurar las ACLs para permitir conexiones consideradas aceptables y denegar todas las demás • El mejor lugar para definir una ACL es en un host, mediante un editor de texto • Utilice la palabra clave established , si existe la posibilidad que se produzca coincidencia si el datagrama TCP tiene establecidos los bits de acuse de recibo (ACK). • OJO: Si se usan filtros de entrada sólo en la interfaz que sale desde el router al mundo exterior, no se verá reducido el rendimiento de la redes internas. Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 28

üIntroducción üWilcard mask üACL estándar üACL extendidas üACL nombradas üUbicación de las ACL üVerificación de las ACL üRecomendaciones • Nota extra Presentation_ID © 2004, Cisco Systems, Inc. All rights © reserved. 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 29 29

Nota extra • Listas de control de acceso basadas en el tiempo • Comando Remark • Asegurando el acceso al router por la Terminal Virtual • Asegurando el acceso al router por Web • Lock–and-Key Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 30

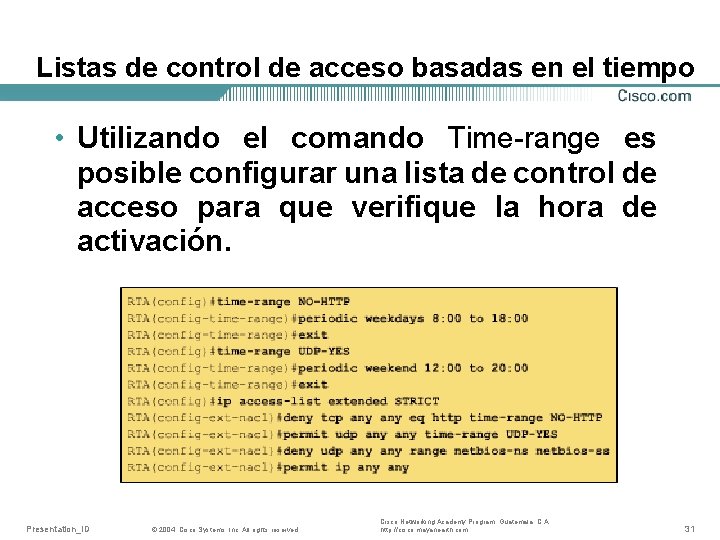

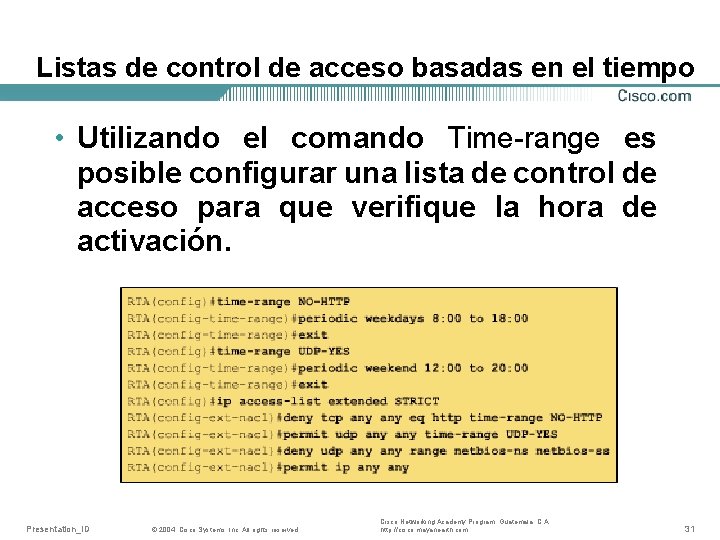

Listas de control de acceso basadas en el tiempo • Utilizando el comando Time-range es posible configurar una lista de control de acceso para que verifique la hora de activación. Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 31

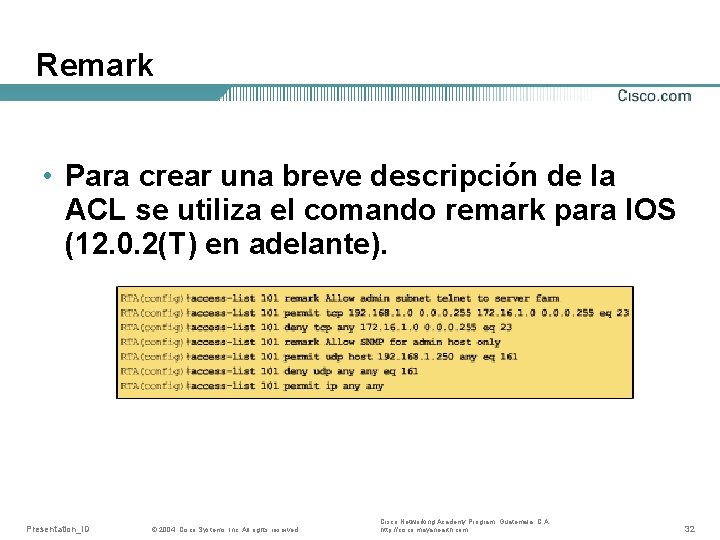

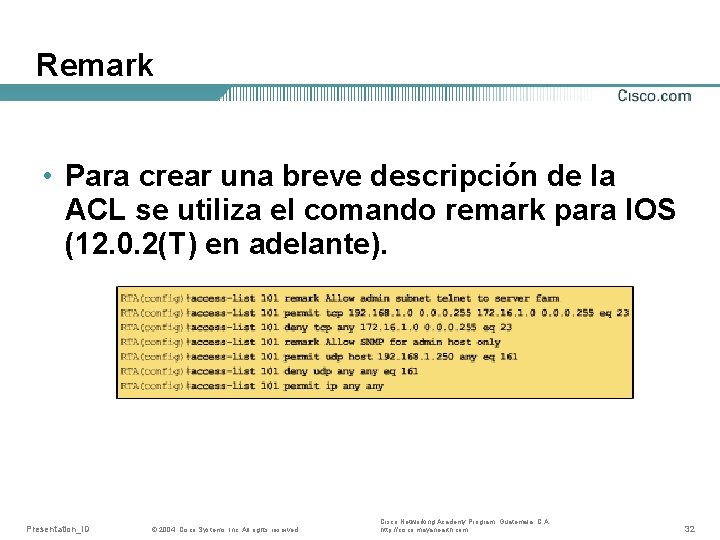

Remark • Para crear una breve descripción de la ACL se utiliza el comando remark para IOS (12. 0. 2(T) en adelante). Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 32

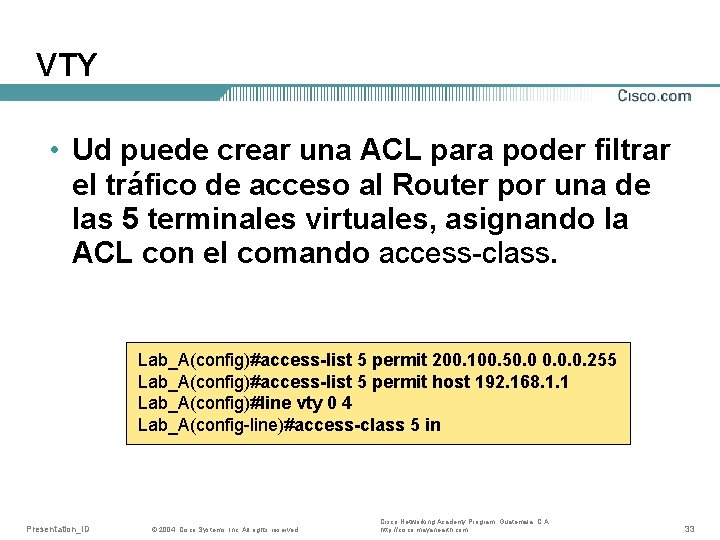

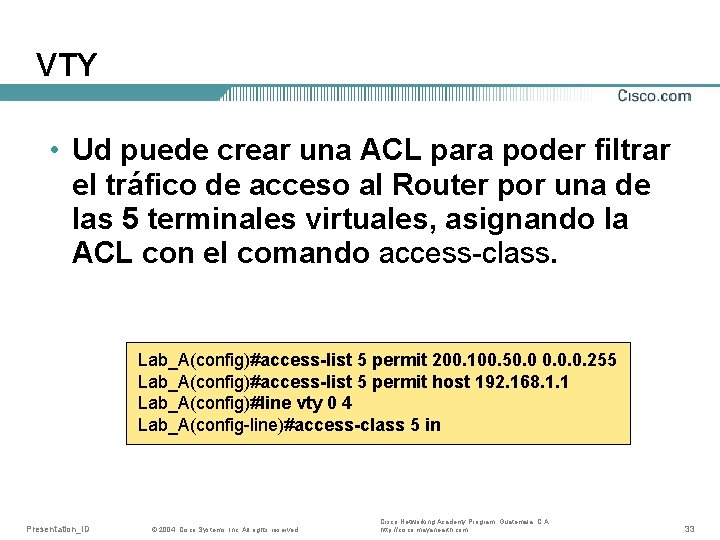

VTY • Ud puede crear una ACL para poder filtrar el tráfico de acceso al Router por una de las 5 terminales virtuales, asignando la ACL con el comando access-class. Lab_A(config)#access-list 5 permit 200. 100. 50. 0. 0. 255 Lab_A(config)#access-list 5 permit host 192. 168. 1. 1 Lab_A(config)#line vty 0 4 Lab_A(config-line)#access-class 5 in Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 33

Asegurando el acceso por Web • Además de asegurar el acceso por terminales virtuales, podemos asegurar la entrada al router para la interface Web del Router. LAb_A(config)#access-list 17 permit 202. 206. 100. 0. 0. 255 LAb_A (config)#ip http server LAb_A (config)#ip http access-class 17 Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 34

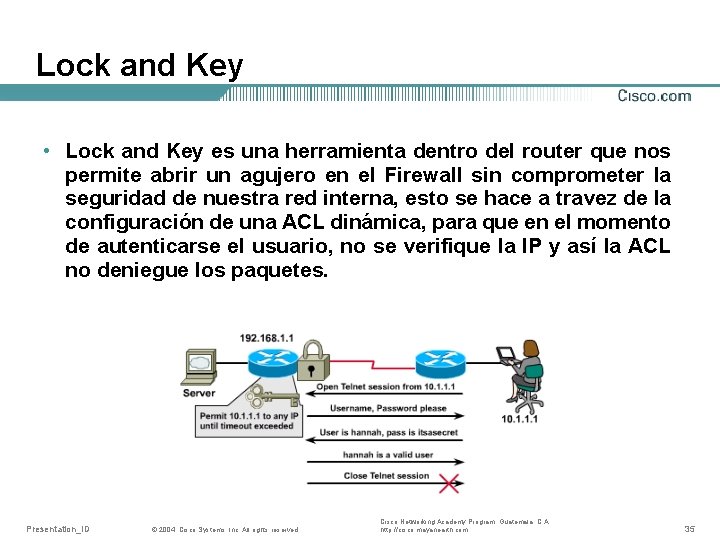

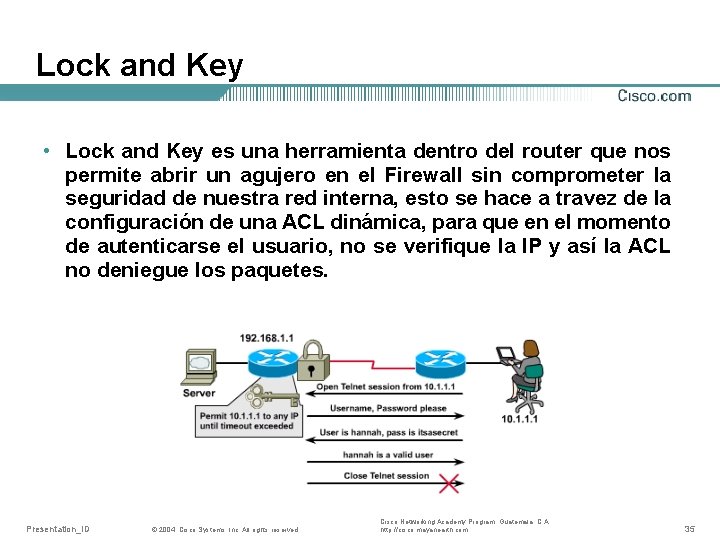

Lock and Key • Lock and Key es una herramienta dentro del router que nos permite abrir un agujero en el Firewall sin comprometer la seguridad de nuestra red interna, esto se hace a travez de la configuración de una ACL dinámica, para que en el momento de autenticarse el usuario, no se verifique la IP y así la ACL no deniegue los paquetes. Presentation_ID © 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 35

üIntroducción üWilcard mask üACL estándar üACL extendidas üACL nombradas üUbicación de las ACL üVerificación de las ACL üRecomendaciones üNota extra Presentation_ID © 2004, Cisco Systems, Inc. All rights © reserved. 2004, Cisco Systems, Inc. All rights reserved. Cisco Networking Academy Program, Guatemala, C. A. http: //cisco. mayanearth. com 36 36

http: //cisco. mayanearth. com Presentation_ID © 2002, Cisco Systems, Inc. All rights reserved. 37