Podstawy sieci komputerowych Ethernet Wstp 1 Ethernet to

- Slides: 41

Podstawy sieci komputerowych Ethernet

Wstęp (1) Ethernet to jedna z pierwszych architektur sieci LAN. To rozwiązanie sieciowe wprowadzono na rynek pod koniec lat 70, a jednak wciąż jest ono szanowanym i uznawanym standardem.

Wstęp (2) Przyczyna długowieczności Ethernetu jest prosta: ten standard zapewniał wysoką prędkość transmisji po dobrej cenie i oferował szeroką obsługę różnych zastosowań w sieciach LAN i w systemach łączących minikomputery z systemami mainframe.

Wstęp (3) Firmy sprzedające karty sieciowe dla Ethernetu robią to do dziś, ponieważ dzisiaj także Ethernet jest najlepszym standardem sieci. Istnieje prosta i w miarę ekonomiczna droga migracji z sieci 10 Mb/s do systemów o większej przepustowości, takich jak: - Ethernet z komutacją pakietów, - Fast Ethernet (100 Mb/s) - Gigabit Ethernet (1000 Mb/s).

Krótka historia standardów (1) Aktywne komisje działające w ramach IEEE oznaczane są numerami. Komisja 802 to duża organizacja, która skupia członków rekrutujących się ze środowisk przemysłowych i akademickich zainteresowanych szeroką dziedziną systemów sieci rozległych i lokalnych.

Krótka historia standardów (2) Opracowywaniem i utrzymywaniem standardów dla kilku topologii sieci LAN zajmują się podkomisje działające przy komisji 802. Do oznaczania swoich prac podkomisje używają liczb, które po kropce dziesiętnej dodawane są do numeru komisji. Przykładowe standardy to: 802. 3 i 802. 5.

Krótka historia standardów (3) Standard IEEE 802. 5 dotyczy architektury Token-Ring. Opisuje on protokół przekazywania znacznika (żeton) używany w sieci stacji połączonych w specjalny sposób, łączący logiczną topologię pierścienia (w której każda stacja aktywnie przekazuje informację do kolejnej stacji w pierścieniu) z fizyczną topologią gwiazdy.

Krótka historia standardów (4) Standard IEEE 802. 3 opisuje system, który wiele zawdzięcza wcześniejszemu systemowi Ethernet. Sieci zgodne ze standardem IEEE 802. 3 używają do sterowania dostępem do nośnika techniki carrier sense multiple access (CSMA) w elektrycznej topologii magistrali. Standard ten umożliwia wykorzystanie kilku rodzajów okablowania, w tym kabla koncentrycznego i nieekranowanej skrętki.

Ethernet Nazwa Ethernet pochodzi od eteru, który miał wypełniać cały kosmos, aby umożliwić rozchodzenie się światła”. p Od strony bardziej praktycznej Ethernet to specyfikacja opisująca metodę łączenia komputerów i wykorzystywania wspólnego okablowania do transmisji danych. Ethernet dotyczy komunikacji danych na poziomach określanych przez ISO jako warstwa fizyczna i warstwa łącza danych. p

Ethernet i jego zmiany p Chociaż prędkość transmisji współczesnych systemów urosła do 1 Gb/s, a kabel koncentryczny wyparła skrętka UTP i światłowody, ograniczenie zasięgu, schemat kodowania i sterowanie dostępem do nośnika są wciąż takie same.

Ethernet - specyfikacja p Główna część specyfikacji warstwy łącza danych dla Ethernetu opisuje sposób, w jaki stacje dzielą się dostępem do kabla koncentrycznego w procesie nazywanym wielokrotny dostęp z wykrywaniem nośnej i wykrywaniem kolizji (carrier sense multiple access with colision detect – CSMA/CD).

Protokół CSMA/CD (1) p CSMA/CD (ang. Carrier Sense Multiple Access / with Collision Detect) to protokół wielodostępu CSMA ze śledzeniem stanu dostępności medium transmisyjnego i wykrywaniem kolizji.

Protokół CSMA/CD (2) p Wielodostęp ze śledzeniem częstotliwości nośnej - Kiedy urządzenie lub węzeł w sieci posiada dane, które chce przesłać - nasłuchuje łącza, sprawdzając czy jakieś inne urządzenie przesyła danych w linii transmisyjnej. Dane będą wysłane jedynie wtedy, gdy nie zostanie wykryty żaden sygnał świadczący o tym, że jakieś urządzenie w sieci wysyła dane. Węzeł, który nie wysyła danych, nasłuchuje, czy inne urządzenia wysyłają do niego dane.

Protokół CSMA/CD (3) p Istnieje możliwość, że dwa lub więcej urządzeń przystąpi do wysyłania danych w tej samej chwili lub zanim sygnał z pierwszego węzła dotrze do drugiego. W takiej sytuacji żadne z nich nie wykryje sygnału nośnej drugiego. W efekcie obydwa urządzenia wysyłając dane w (prawie) tym samym czasie spowodują kolizję w sieci Ethernet. Możliwość wystąpienia takiej sytuacji rodzi potrzebę stworzenia mechanizmów pozwalających tę kolizję wykryć i wyeliminować jej skutki.

Wykrywanie kolizji (1) p Urządzenie podczas wysyłania swoich danych, monitoruje swoją własną transmisję. W tym celu sprawdza wartość sygnału w kanale transmisyjnym i porównuje je z aktualnie nadawanym przez siebie stanem logicznym, używając w tym celu przetwornika A/C.

Wykrywanie kolizji (2) p Urządzenie, które wykryło kolizję, zatrzymuje wysyłanie danych i wysyła sekwencję informującą o kolizji (sygnał zagłuszania, tzw. JAM), aby zasygnalizować innym węzłom, że dane są nieważne (na pewno zostaną błędnie odebrane)

Wykrywanie kolizji (3) p Poziom sygnału informującego o kolizji (prądu, ponieważ zgodnie z CSMA/CD węzły są nadajnikami prądu o stabilizowanym natężeniu) jest wyższy od normalnie generowanego przez węzeł, aby mieć pewność, że każdy węzeł odebrał sekwencję informującą o kolizji.

Wykrywanie kolizji (4) p Potem węzły, które weszły w kolizję będą chciały retransmitować sygnał. Robią to sprawdzając po losowo wybranym czasie zajętość kanału i ponownie transmitując, przy czym losowany czas oczekiwania może być dłuższy po kilku kolizjach.

Wykrywanie kolizji (5) p Należy zauważyć, że powyższe zasady nie tylko wykrywają kolizje, lecz również zmniejszają ryzyko ich wystąpienia. Dlaczego? Ponieważ ilość wysyłanych pakietów się zmniejsza w porównaniu z siecią CSMA: dzięki wykrywaniu kolizji nie jest potrzebne potwierdzanie każdej ramki (co było w CSMA)

Protokół CSMA/CD p Protokół CSMA/CD jest wykorzystywany w sieciach LAN typu Ethernet. p Należy wspomnieć, że w przypadku zapełnienia łącza protokół ten generuje duże straty czasowe. Dlatego powstał mechanizmy CSMA/AMP i CSMA/CA+AMP (ang. AMP - Arbitration on Message Priority, czyli arbitraż w oparciu o priorytet wiadomości).

Protokół CSMA/CA p CSMA/CA (ang. Carrier Sense Multiple Access with Collision Avoidance) to protokół wielodostępu do łącza ze śledzeniem stanu nośnika i unikaniem kolizji. Jest to rozszerzona wersja CSMA. p Protokół CSMA/CA ma zastosowanie w bezprzewodowych sieciach WLAN. Stacja odbierająca dane od terminali i zarządzająca ruchem to tzw. Access Point.

Okablowanie p We współczesnych instalacjach wykorzystuje się okablowanie ze skrętki UTP kategorii 5.

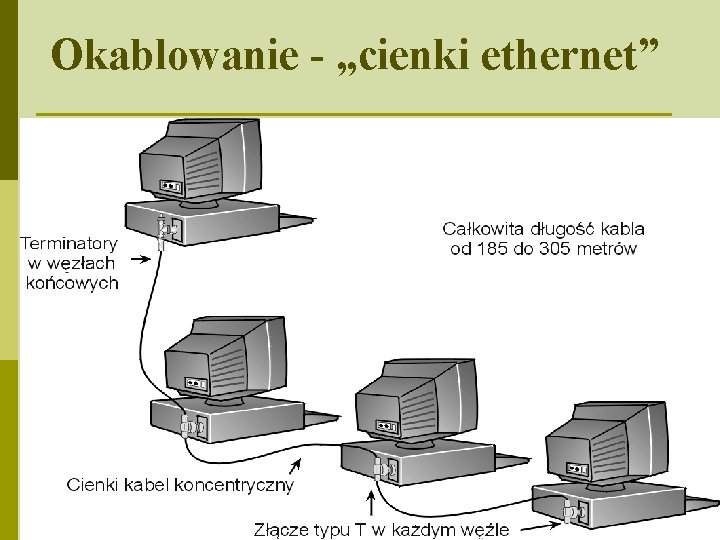

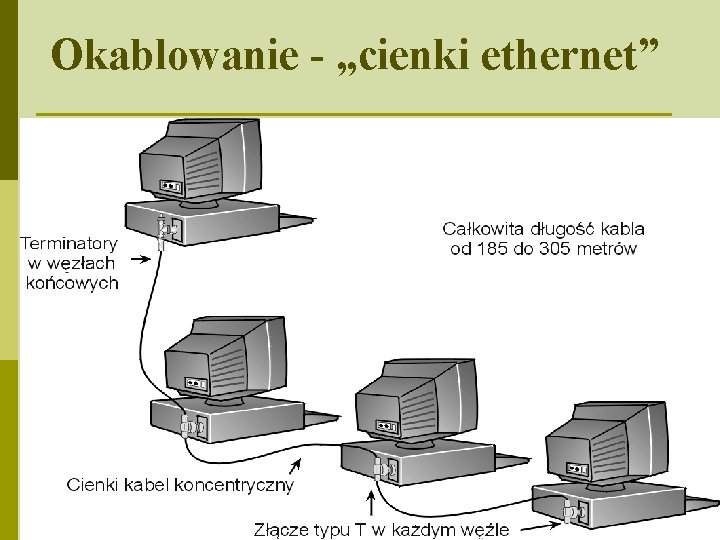

Okablowanie - „cienki ethernet” p System okablowania na kablu koncentrycznym instalowany w sieciach komputerów PC pod koniec lat 80. i na początku 90. do połączenia kolejnych komputerów wykorzystuje cienki kabel koncentryczny o impedancji 50 . Kabel ten, popularnie zwany „cienki ethernet” ma zasięg ograniczony do 305 metrów ale specyfikacja IEEE jeszcze go zmniejsza do 185 m.

Okablowanie - „cienki ethernet” p Cienki kabel koncentryczny w sieci Ethernet biegnie od stacji do stacji w fizycznej topologii łańcucha. Do każdego węzła kabel podłączany jest za pomocą koncentrycznego złącza typu T. Krytyczne znaczenie dla prawidłowego działania sieci mają terminatory na obu końcach kabla. W sieciach używających tego rodzaju okablowania powinno się używać wyłącznie złączy typu T (BNC).

Okablowanie - „cienki ethernet”

Metoda Ethernetu (1) Do przesyłania danych w sieci Ethernet wykorzystano koncepcję datagramów. Technika dostępu do nośnika CSMA/CD czuwa, aby żadne dwa datagramy nie zostały wysłane jednocześnie, a jeśli tak się zdarzy, zajmuje się arbitrażem.

Metoda Ethernetu (2) Koncepcja ethernetowych datagramów jest oparta na prostym założeniu, że każdy węzeł komunikacyjny będzie starał się zrobić wszystko, co możliwe, aby przesłać wiadomość przez sieć. Koncepcja ta nie obejmuje gwarancji, że ta wiadomość dotrze w określonym czasie lub będzie wolna od błędów lub duplikatów.

Metoda Ethernetu (3) Koncepcja ethernetowych datagramów jest oparta na prostym założeniu, że każdy węzeł komunikacyjny będzie starał się zrobić wszystko, co możliwe, aby przesłać wiadomość przez sieć. Koncepcja ta nie obejmuje gwarancji, że ta wiadomość dotrze w określonym czasie lub będzie wolna od błędów lub duplikatów.

Metoda Ethernetu (4) System datagramów nie gwarantuje nawet, że dostawa będzie miała miejsce. Wszystkie powyższe gwarancje można natomiast zaimplementować na wyższym poziomie oprogramowania.

Metoda Ethernetu (5) Do oprogramowania komputera wysyłającego – najczęściej zgodnego ze standardem TCP – należy zadanie rozpoznawania sytuacji, w której trzeba ponownie wysłać pakiet danych.

Metoda Ethernetu (6) Datagramy w Ethernecie mają postać samodzielnych pakietów z danymi. Pakiety te składają się z pól zawierających – oprócz samych danych – informacje o miejscu docelowym i miejscu nadania, a także o rodzaju zawieranych danych. Ponieważ pole danych w pakiecie nie może być większe niż 1500 bajtów, większe wiadomości muszą pokonywać sieć podzielone na kilka pakietów

Pakiet Nagłówek pakietu ethernetowego

Standardy IEEE 10 Base-T Pod koniec roku 1990 – po trzech latach spotkań, propozycji i kompromisów – komisja IEEE zakończyła prace nad specyfikacją dotyczącą działania sieci opartej na Ethernecie z wykorzystaniem nieekranowanej skrętki. Według IEEE 10 -megabitowa odmiana standardu 802. 3 nosi nazwę 10 Base-T.

Standardy 100 Base-T W połowie lat dziewięćdziesiątych wzrost zapotrzebowania na szybszą transmisję spowodował opracowanie nowego standardu – 100 Base-T. W rzeczywistości to rozwój technologii układów scalonych umożliwił wysyłanie i odbiór sygnałów z prędkością 100 Mb/s przy użyciu skrętki UTP, a resztą zajęli się specjaliści od marketingu. Standard 100 Base-T jest zwany również Fast Ethernet.

Koncentratory System okablowania dla standardu 10 Base-T i 100 Base-T łączy każdy węzeł sieci z centralnym koncentratorem za pomocą odrębnego przewodu. Taka topologia zapewnia doskonałą niezawodność, a znajdujący się w centrum sieci punkt dystrybucyjny stanowi naturalną lokalizację dla działań związanych z zarządzaniem siecią i jej ochroną.

Koncentratory Pokazany na rysunku koncentrator 10 Base-T Bay. Stack 150 firmy Bay Networks posiada dwadzieścia cztery porty i wiele kontrolek, a także pozwala na zarządzanie siecią. Na bieżąco pokazuje on stan połączeń z każdym węzłem, monitoruje poziom ruchu i może wykryć kilka rodzajów problemów.

Koncentratory Pokazany na rysunku koncentrator 10 Base-T Bay. Stack 150 firmy Bay Networks posiada dwadzieścia cztery porty i wiele kontrolek, a także pozwala na zarządzanie siecią. Na bieżąco pokazuje on stan połączeń z każdym węzłem, monitoruje poziom ruchu i może wykryć kilka rodzajów problemów.

Koncentratory w topologii gwiazdy Ważną zaletą tej topologii jest odporność na awarie. Koncentrator (hub) izoluje od siebie poszczególne kable, więc w przypadku uszkodzenia jednego z nich, tracona jest łączność tylko z węzłem podłączonym przez ten kabel. Wszystkie pozostałe węzły w sieci w dalszym ciągu działają poprawnie.

Koncentratory – dodatkowe zadania Specyfikacja 802. 3 i wymaga ponadto, aby koncentrator 10 Base-T działał także jako wtórnik, regenerujący i synchronizujący pakiety, poprawiając jednocześnie kształt cyfrowych fal prostokątnych i eliminując z sygnału szum przed wysłaniem go do innych węzłów sieci.

Koncentrator - przełącznik Zamiast kupować koncentrator 10/100 do biura lub na potrzeby sieci domowej, lepiej zastanowić się nad zakupem przełącznika (switch) obsługującego standard Ethernet. Era koncentratorów już raczej minęła. Przełączniki zawsze oferowały lepszą przepustowość, elastyczność i niezawodność niż koncentratory, ale za wyższą cenę.

Przełączniki przesyłają dane pomiędzy węzłami, nie powodując kolizji. Każdy węzeł podłączony do przełącznika dysponuje otwartym kanałem komunikacyjnym o przepustowości 10 lub 100 Mb/s. Inaczej jest w przypadku koncentratorów, które dzielą pasmo kanału pomiędzy wszystkie porty, używając ethernetowego algorytmu rozstrzygania kolizji.

Sprawdzian komputer i sieci komputerowe klasa 7

Sprawdzian komputer i sieci komputerowe klasa 7 Schematy sieci komputerowych

Schematy sieci komputerowych Projektowanie sieci lan

Projektowanie sieci lan Podział sieci komputerowych

Podział sieci komputerowych Jednostki miary w sieciach komputerowych

Jednostki miary w sieciach komputerowych Schematy sieci komputerowych

Schematy sieci komputerowych Rodzaje sieci

Rodzaje sieci Modernizacja sieci komputerowych

Modernizacja sieci komputerowych Felicia stabilizátor

Felicia stabilizátor Studiw

Studiw Wstp

Wstp Wstp

Wstp Program do obsługi hotelu

Program do obsługi hotelu Switched ethernet vs shared ethernet

Switched ethernet vs shared ethernet Zasada prac przygotowanych belka

Zasada prac przygotowanych belka Teoretyczne podstawy informatyki

Teoretyczne podstawy informatyki Podstawy fizykochemii spalania

Podstawy fizykochemii spalania Monitorowanie realizacji podstawy programowej

Monitorowanie realizacji podstawy programowej Podstawy akustyki

Podstawy akustyki Wzór na pole powierzchni graniastosłupa

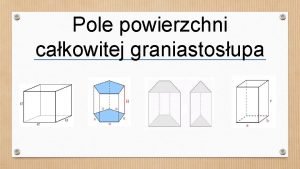

Wzór na pole powierzchni graniastosłupa Język sql - podstawy zapytań

Język sql - podstawy zapytań Podstawy kryptografii

Podstawy kryptografii Podstawy hydrauliki

Podstawy hydrauliki Maria dems

Maria dems Menisk

Menisk Realizacja podstawy programowej w edukacji wczesnoszkolnej

Realizacja podstawy programowej w edukacji wczesnoszkolnej Uml xor

Uml xor Html podstawy

Html podstawy Przykladowy pesel

Przykladowy pesel Spalanie bezpłomieniowe żarzenie

Spalanie bezpłomieniowe żarzenie Majuskuła czcionka

Majuskuła czcionka Teoretyczne podstawy informatyki

Teoretyczne podstawy informatyki Edukacja formalna i nieformalna

Edukacja formalna i nieformalna Savoir-vivre, czyli zasady dobrego wychowania

Savoir-vivre, czyli zasady dobrego wychowania Html

Html Program do tworzenia stron html

Program do tworzenia stron html Studnia potencjału

Studnia potencjału Warunki realizacji podstawy programowej

Warunki realizacji podstawy programowej Damian urbańczyk wikipedia

Damian urbańczyk wikipedia Podstawa programowa religia

Podstawa programowa religia Monitorowanie realizacji podstawy programowej

Monitorowanie realizacji podstawy programowej Miernik elektrodynamiczny

Miernik elektrodynamiczny