Plan 1 Introduction 2 Sources discrtes Entropie 3

![• Vue de la théorie de l'information nm Messages : [M] mi Chiffrage • Vue de la théorie de l'information nm Messages : [M] mi Chiffrage](https://slidetodoc.com/presentation_image_h/1638439263d7829a4390b9ef149dc980/image-4.jpg)

- Slides: 40

Plan • 1. Introduction • 2. Sources discrètes & Entropie • 3. Canaux discrets & Capacité • 4. Codage de source • 5. Codage de canal • 6. Cryptographie • 7. Conclusion Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 74

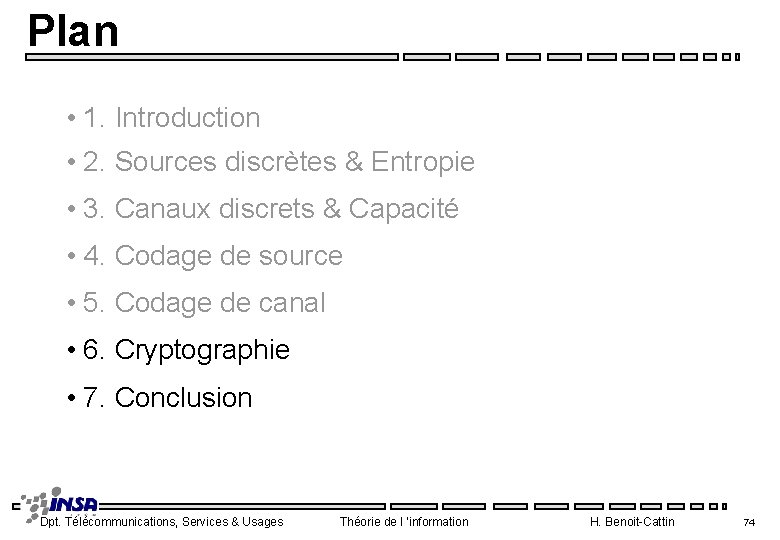

6. Cryptographie • Objectifs 3 Garantir la confidentialité des données 3 Garantir l'intégrité des données 3 Garantir l'identité des correspondants Non répudiation des transactions • Applications Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 75

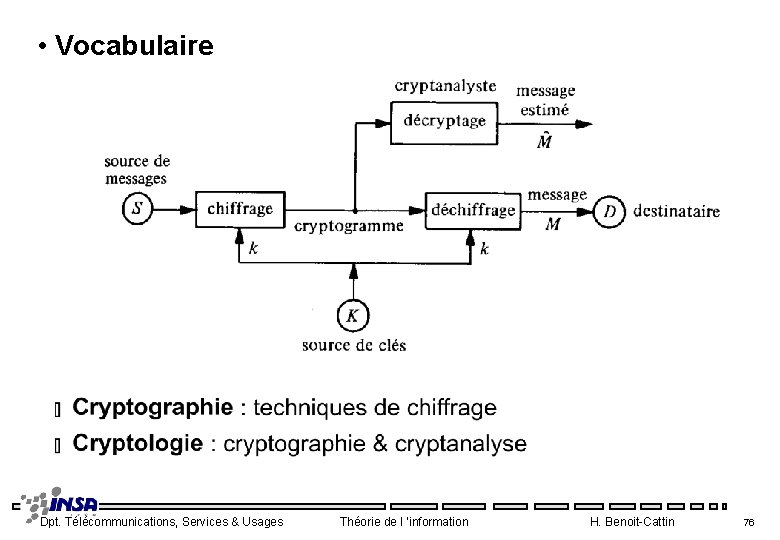

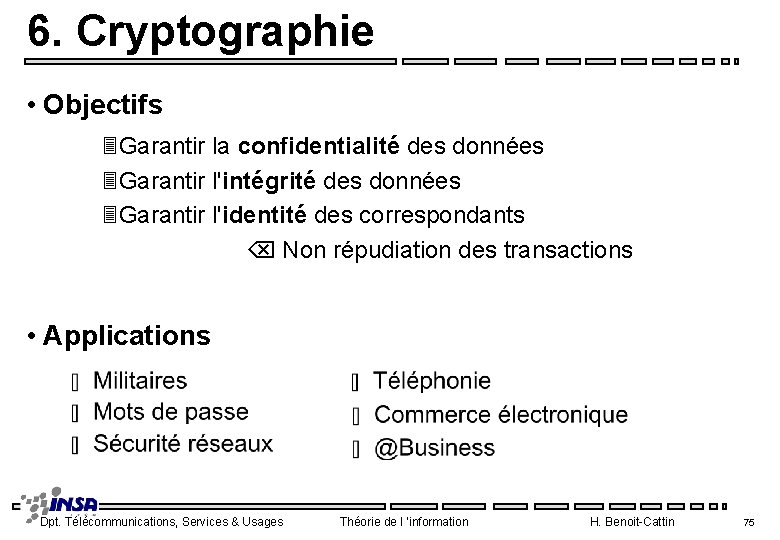

• Vocabulaire Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 76

![Vue de la théorie de linformation nm Messages M mi Chiffrage • Vue de la théorie de l'information nm Messages : [M] mi Chiffrage](https://slidetodoc.com/presentation_image_h/1638439263d7829a4390b9ef149dc980/image-4.jpg)

• Vue de la théorie de l'information nm Messages : [M] mi Chiffrage [C] : nc Cryptogrammes cj nk Clés Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 77

Chiffrage efficace ssi (Coût + temps) de décryptage >> Valeur de l'info Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 78

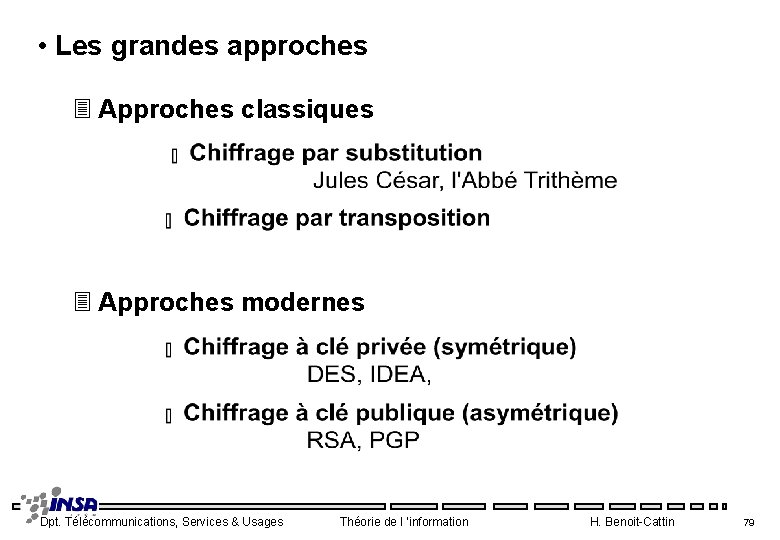

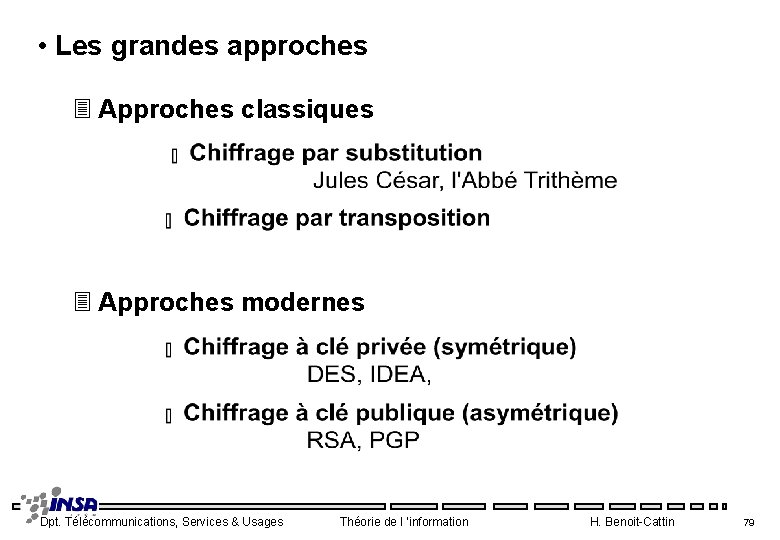

• Les grandes approches 3 Approches classiques 3 Approches modernes Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 79

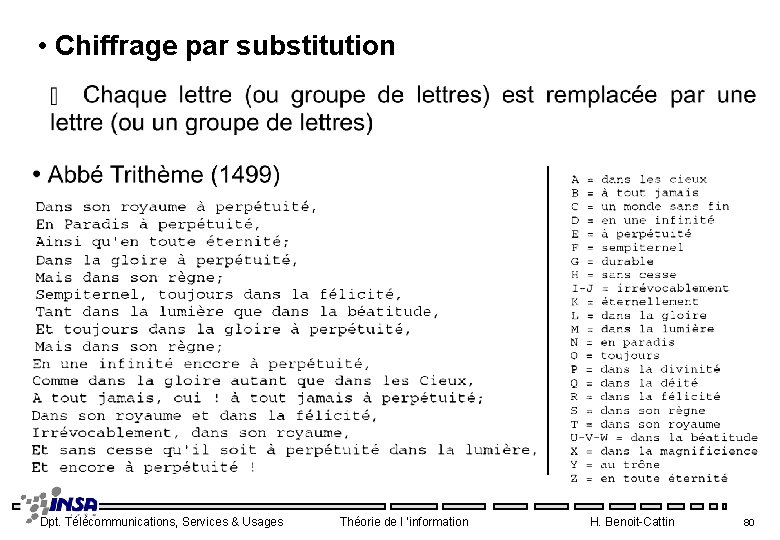

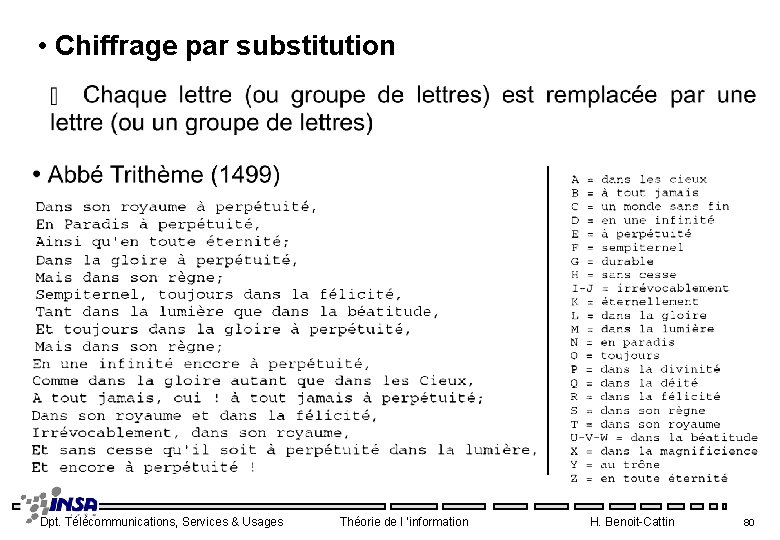

• Chiffrage par substitution Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 80

• Chiffrage par transposition Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 81

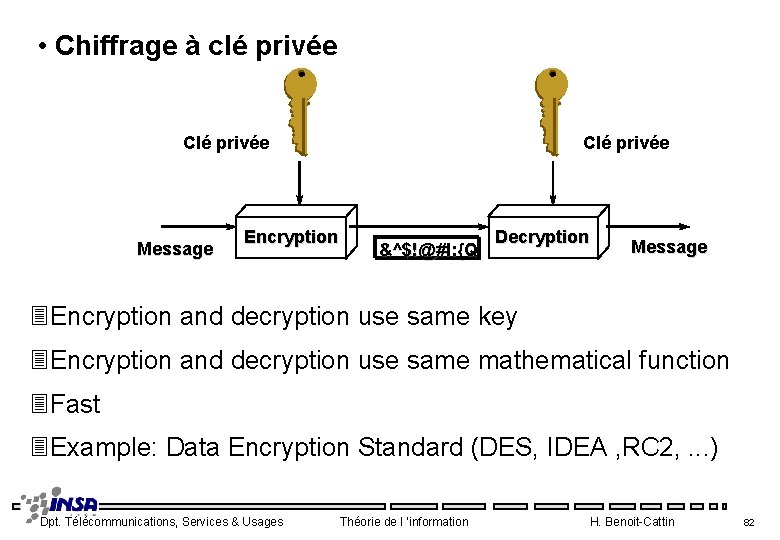

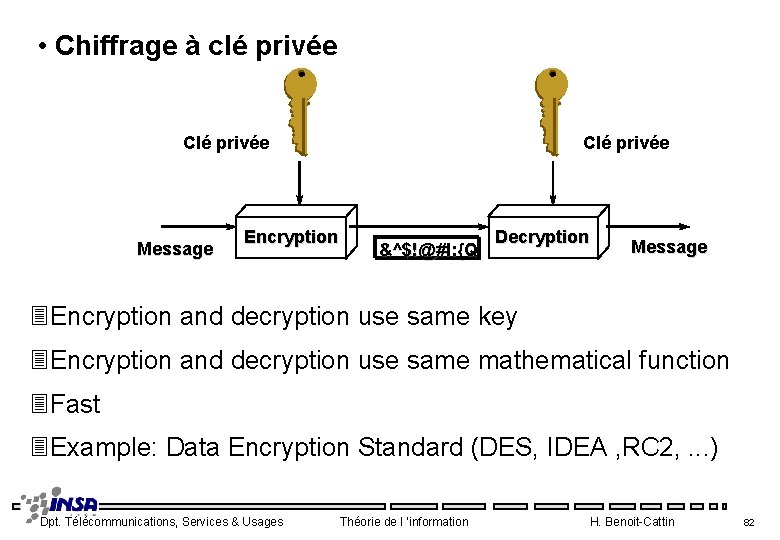

• Chiffrage à clé privée Clé privée Message Encryption Clé privée &^$!@#l: {Q Decryption Message 3 Encryption and decryption use same key 3 Encryption and decryption use same mathematical function 3 Fast 3 Example: Data Encryption Standard (DES, IDEA , RC 2, . . . ) Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 82

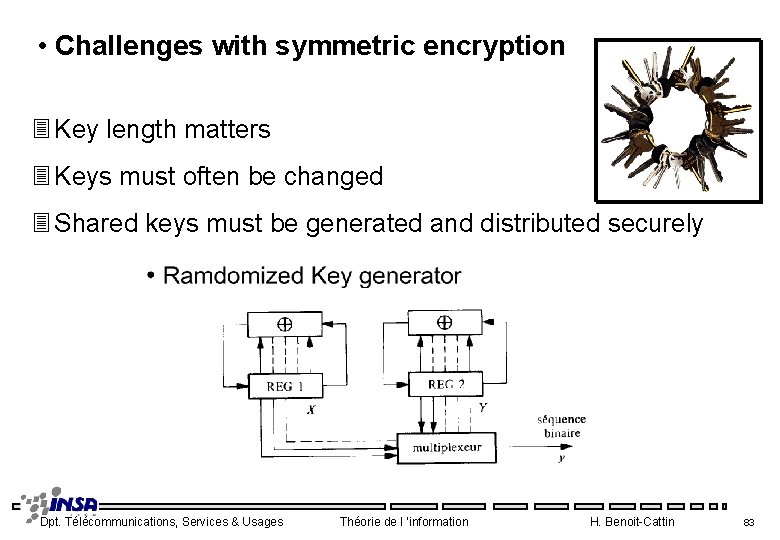

• Challenges with symmetric encryption 3 Key length matters 3 Keys must often be changed 3 Shared keys must be generated and distributed securely Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 83

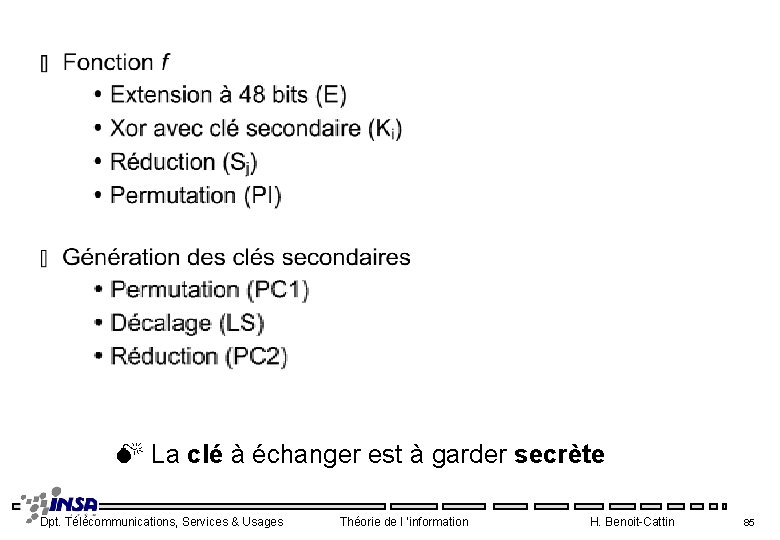

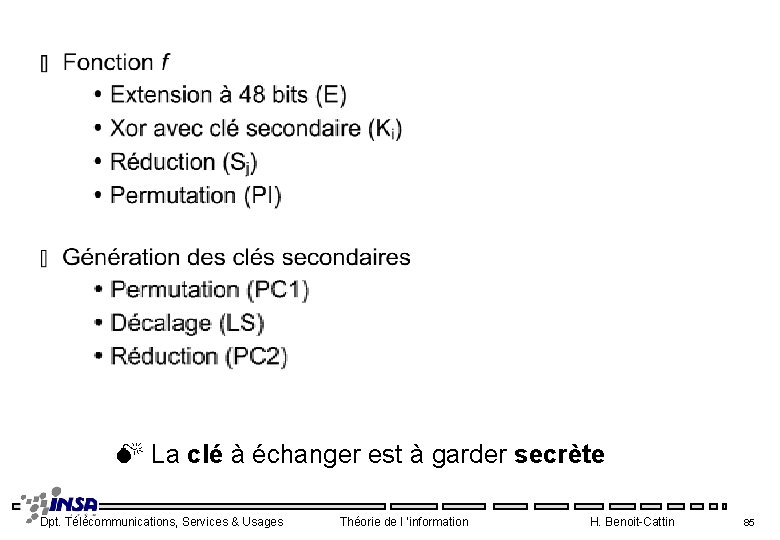

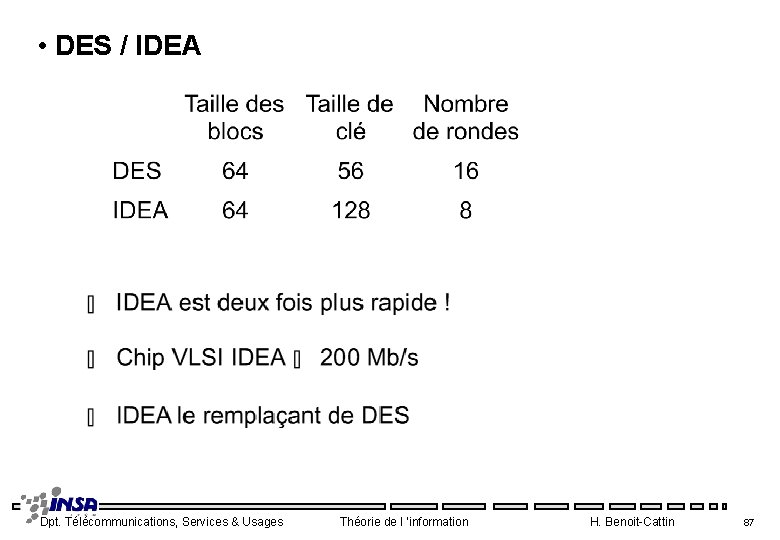

• DES (Data Encryption Standard / IBM 1977 ) Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 84

La clé à échanger est à garder secrète Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 85

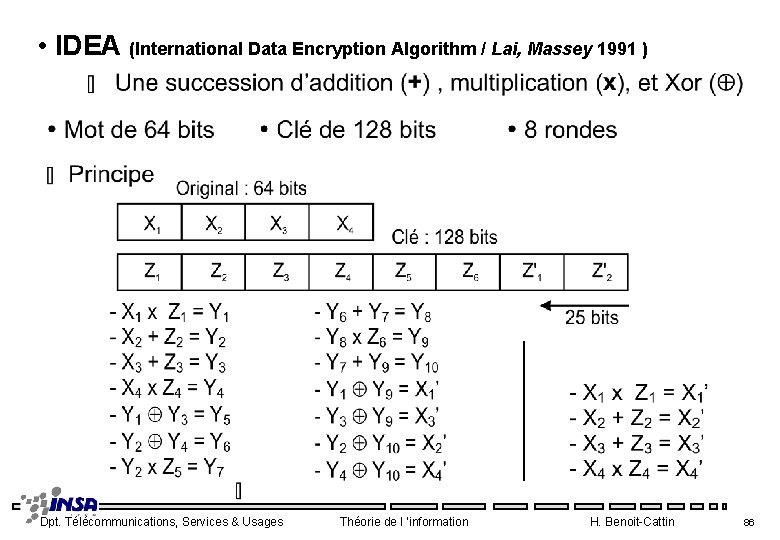

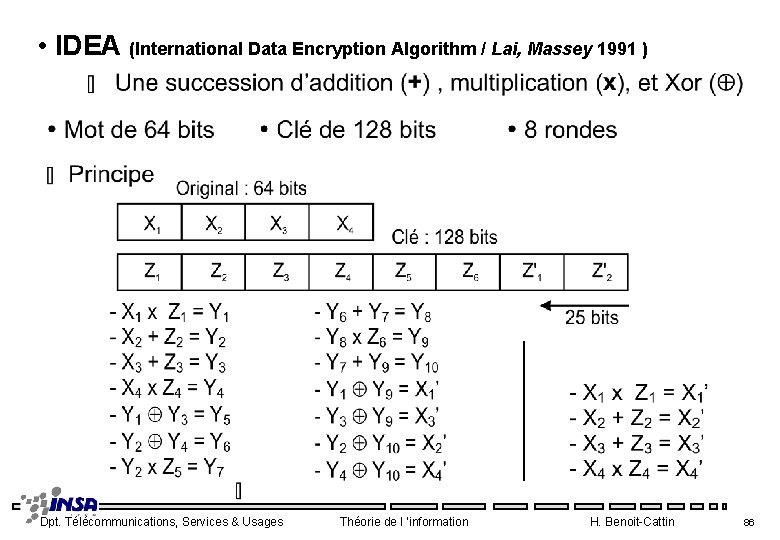

• IDEA (International Data Encryption Algorithm / Lai, Massey 1991 ) Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 86

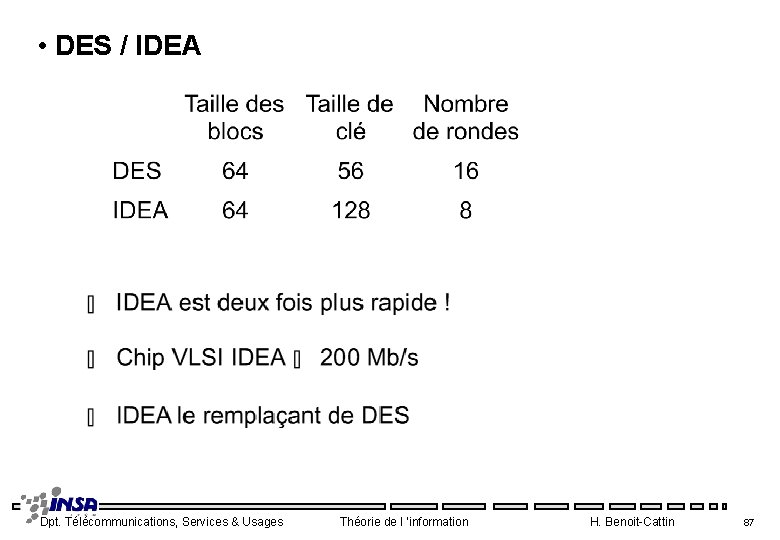

• DES / IDEA Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 87

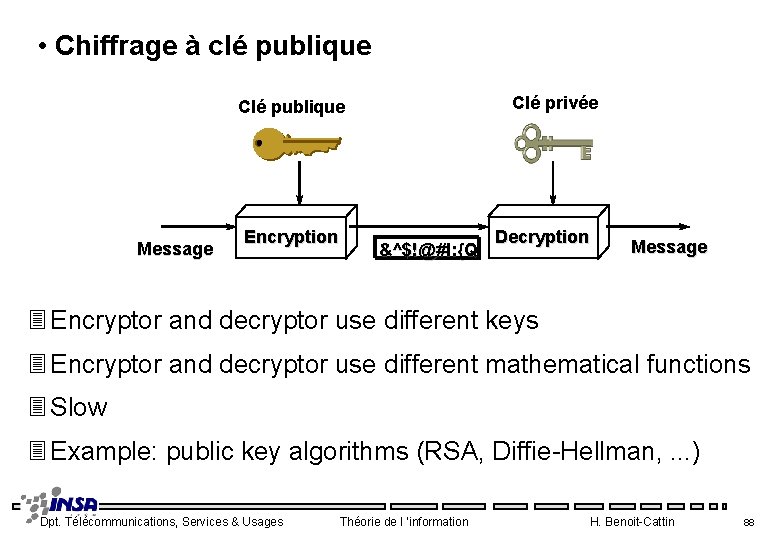

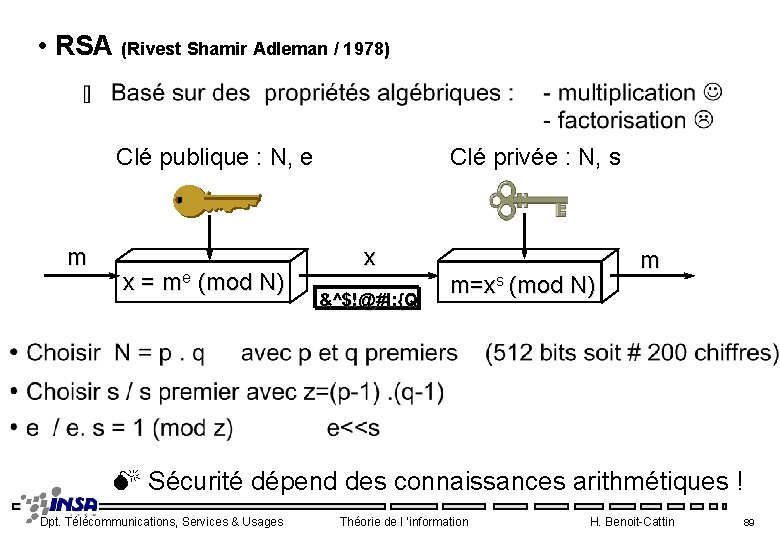

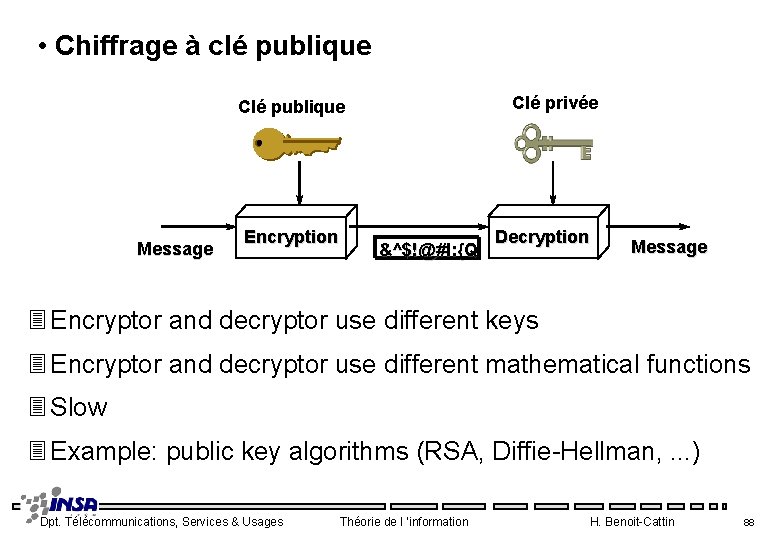

• Chiffrage à clé publique Clé privée Clé publique Message Encryption &^$!@#l: {Q Decryption Message 3 Encryptor and decryptor use different keys 3 Encryptor and decryptor use different mathematical functions 3 Slow 3 Example: public key algorithms (RSA, Diffie-Hellman, . . . ) Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 88

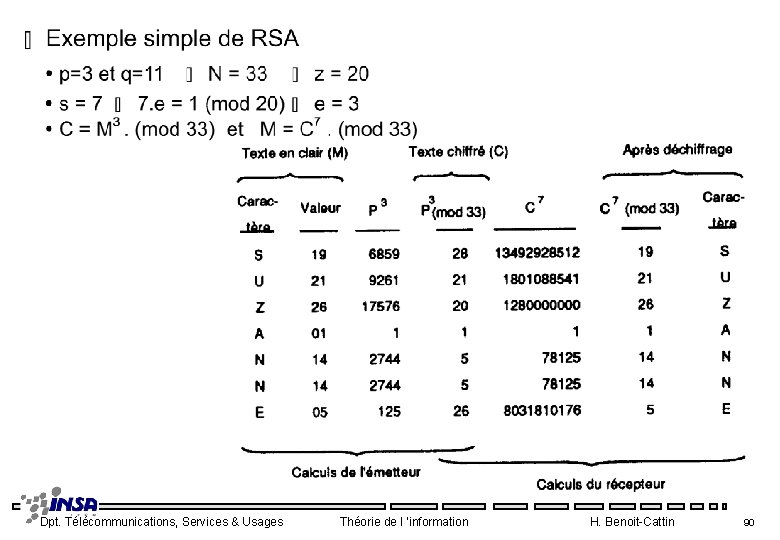

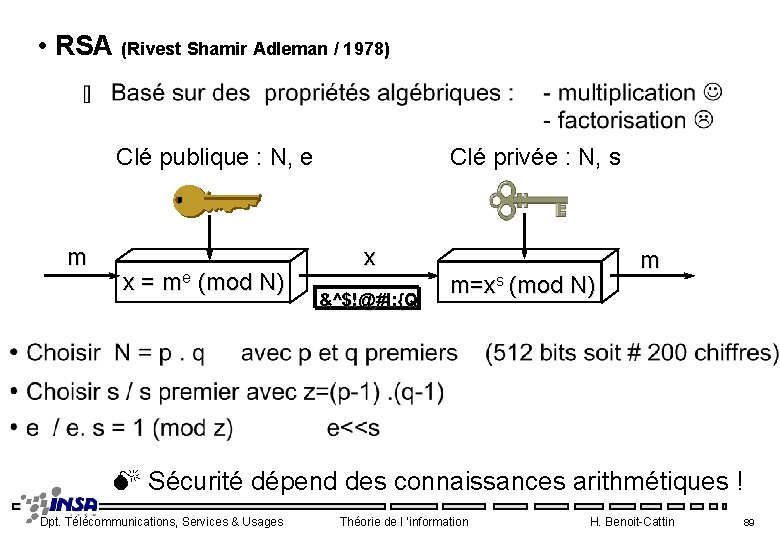

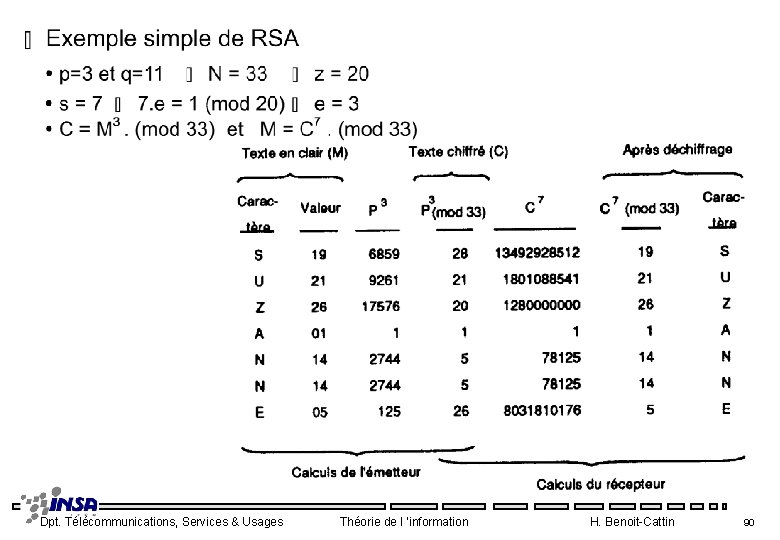

• RSA (Rivest Shamir Adleman / 1978) Clé publique : N, e m x = me (mod N) Clé privée : N, s x &^$!@#l: {Q m=xs (mod N) m Sécurité dépend des connaissances arithmétiques ! Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 89

Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 90

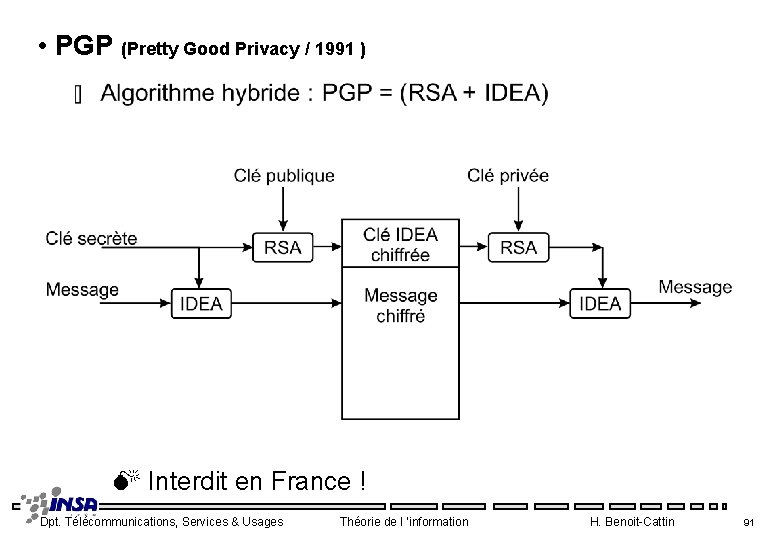

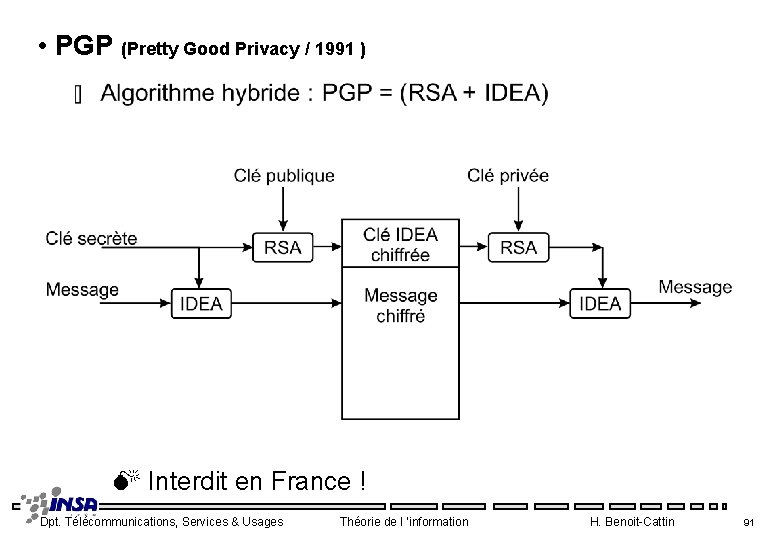

• PGP (Pretty Good Privacy / 1991 ) Interdit en France ! Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 91

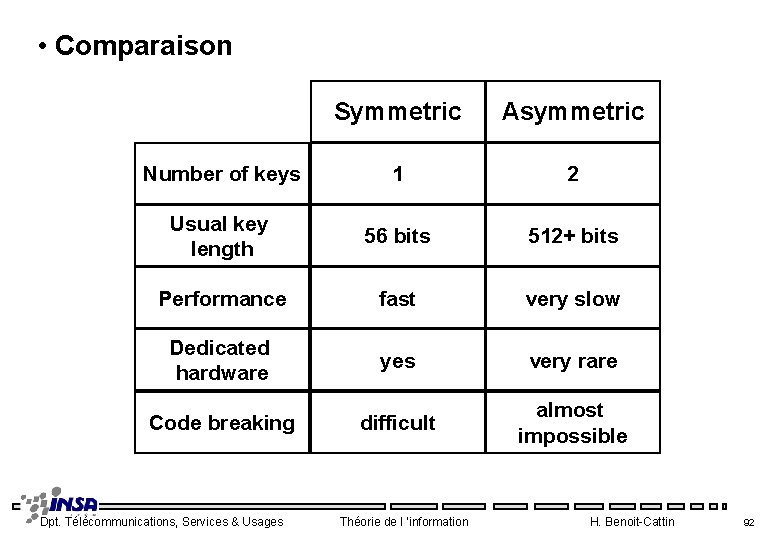

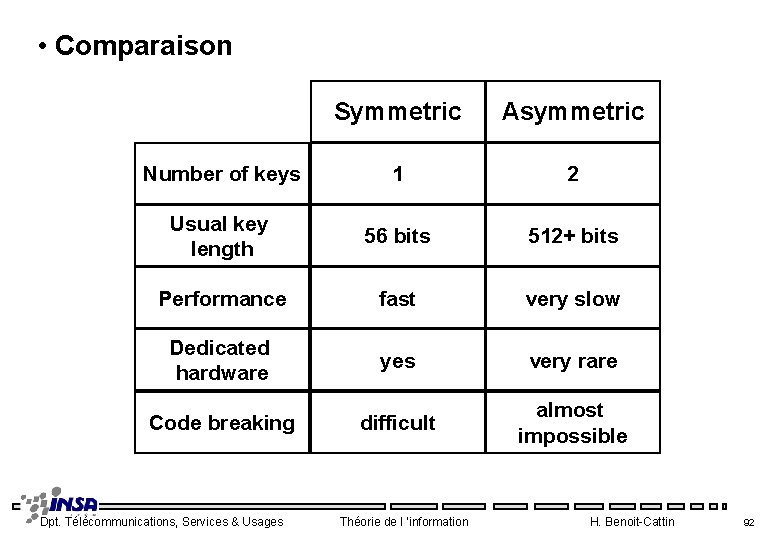

• Comparaison Symmetric Asymmetric Number of keys 1 2 Usual key length 56 bits 512+ bits Performance fast very slow Dedicated hardware yes very rare Code breaking difficult almost impossible Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 92

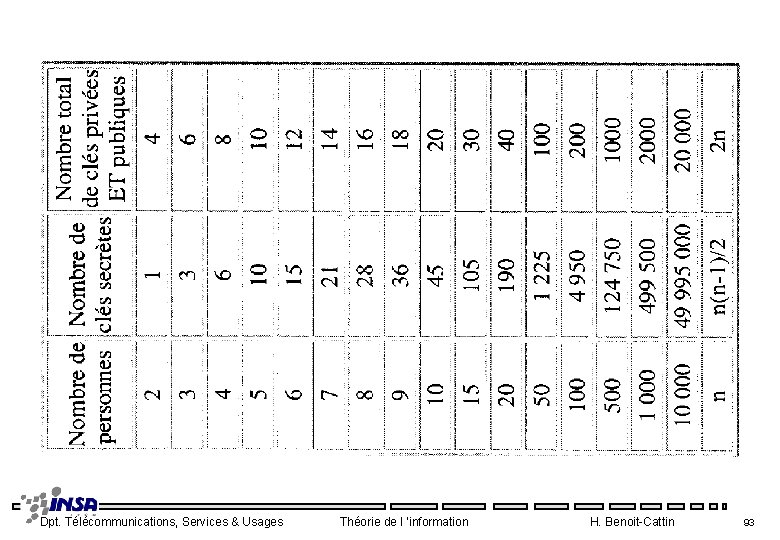

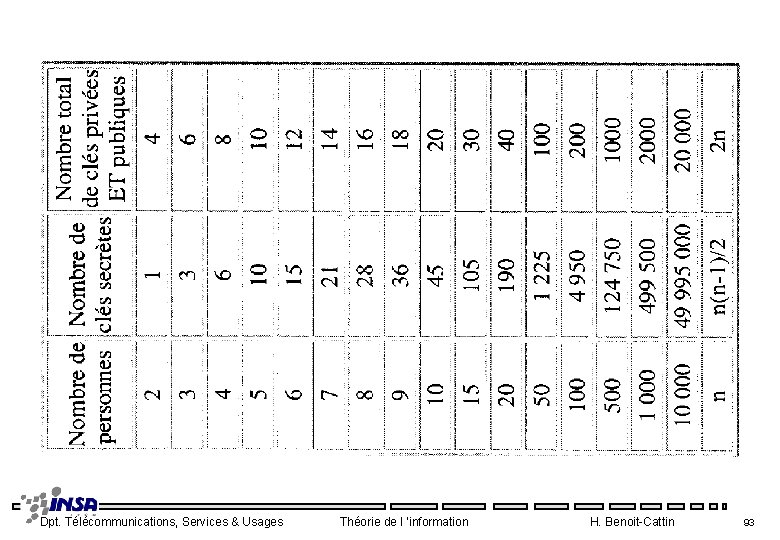

Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 93

3 Usage des approches clé publique • Confidentialité • Authentification • Confidentialité & authentification • Signature • Certificat • Échanges sécurisés Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 94

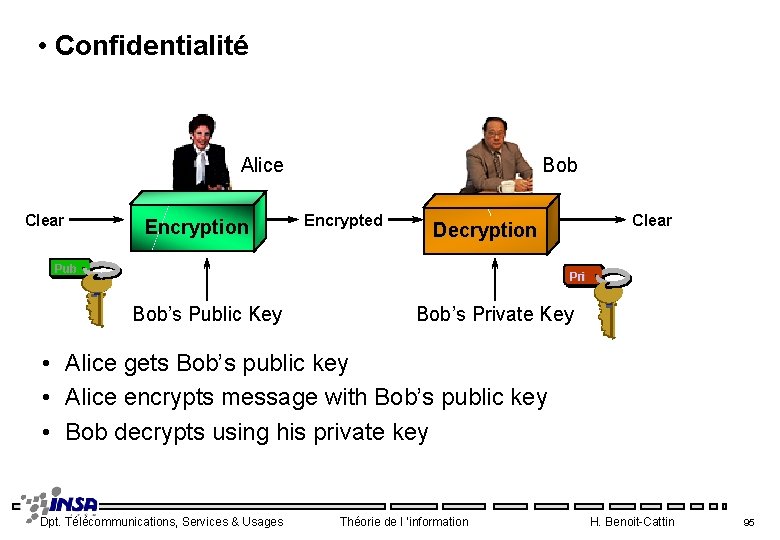

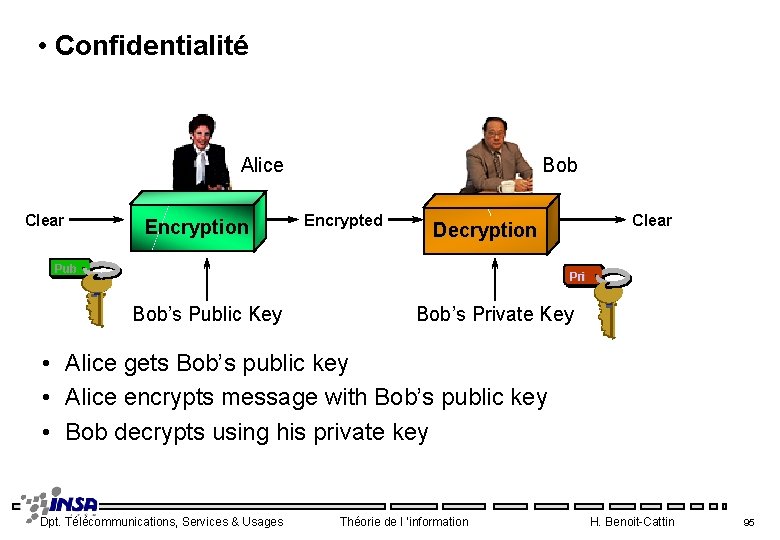

• Confidentialité Alice Clear Encryption Bob Encrypted Clear Decryption Pub Pri Bob’s Public Key Bob’s Private Key • Alice gets Bob’s public key • Alice encrypts message with Bob’s public key • Bob decrypts using his private key Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 95

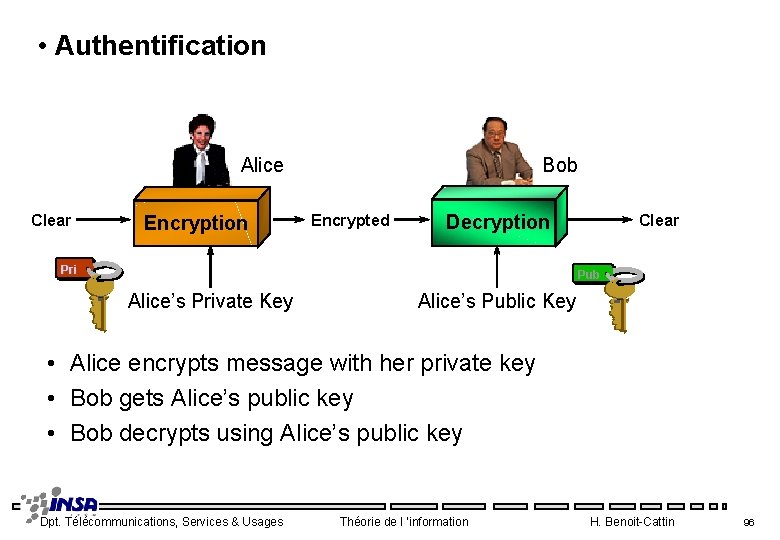

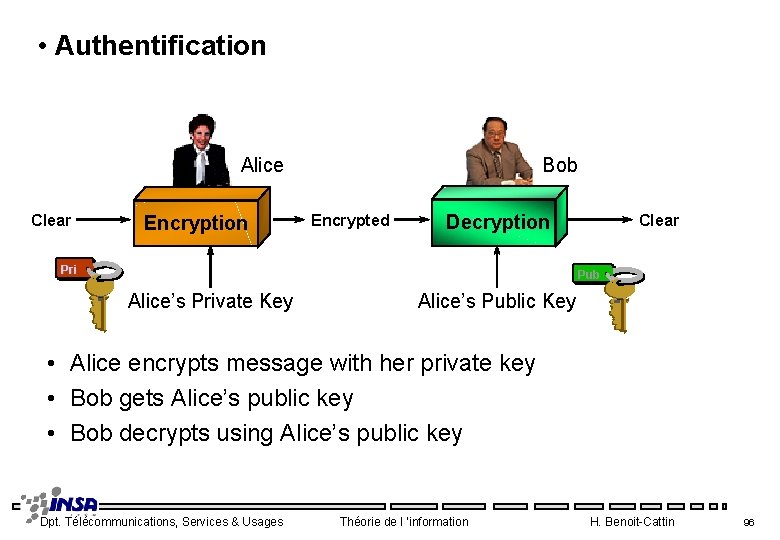

• Authentification Alice Clear Encryption Bob Encrypted Decryption Pri Clear Pub Alice’s Private Key Alice’s Public Key • Alice encrypts message with her private key • Bob gets Alice’s public key • Bob decrypts using Alice’s public key Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 96

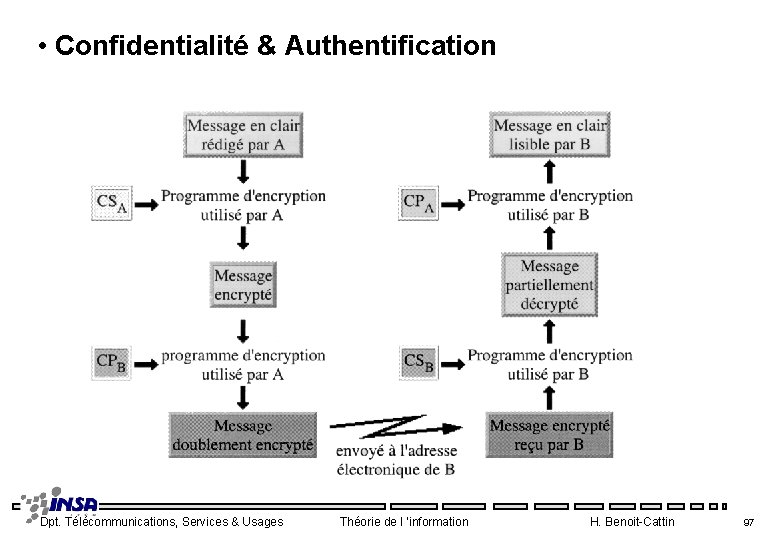

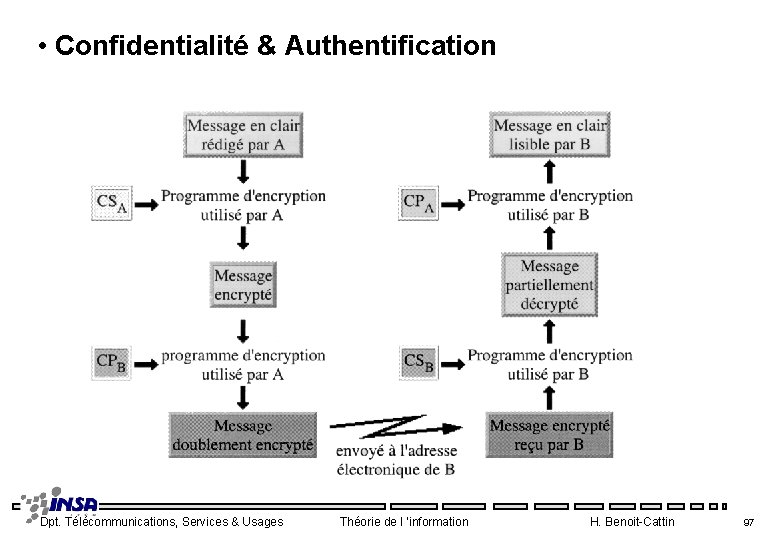

• Confidentialité & Authentification Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 97

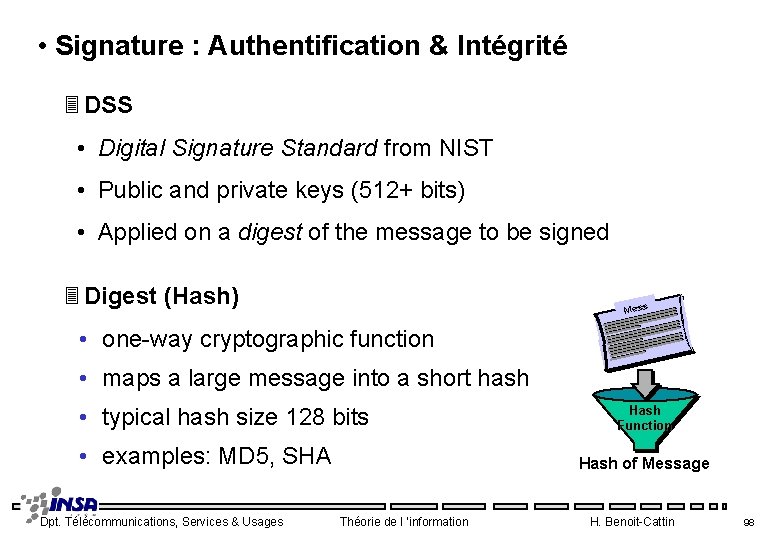

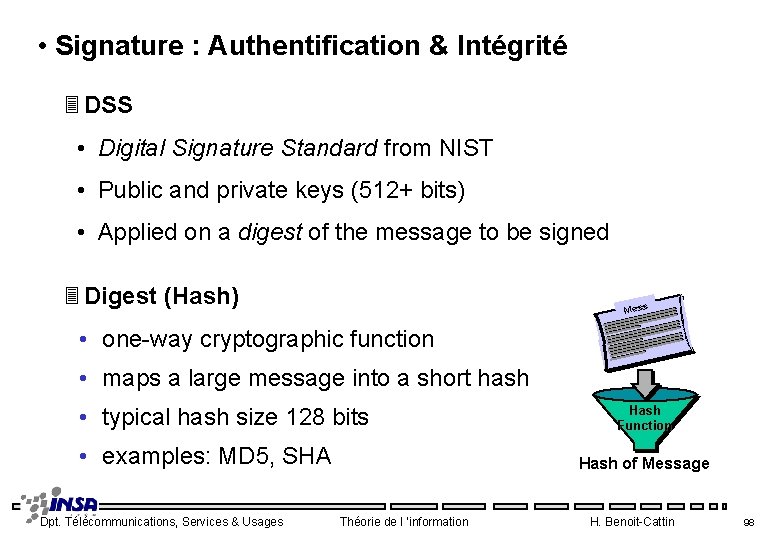

• Signature : Authentification & Intégrité 3 DSS • Digital Signature Standard from NIST • Public and private keys (512+ bits) • Applied on a digest of the message to be signed 3 Digest (Hash) • one-way cryptographic function Mess age • maps a large message into a short hash • typical hash size 128 bits • examples: MD 5, SHA Dpt. Télécommunications, Services & Usages Hash Function Hash of Message Théorie de l ’information H. Benoit-Cattin 98

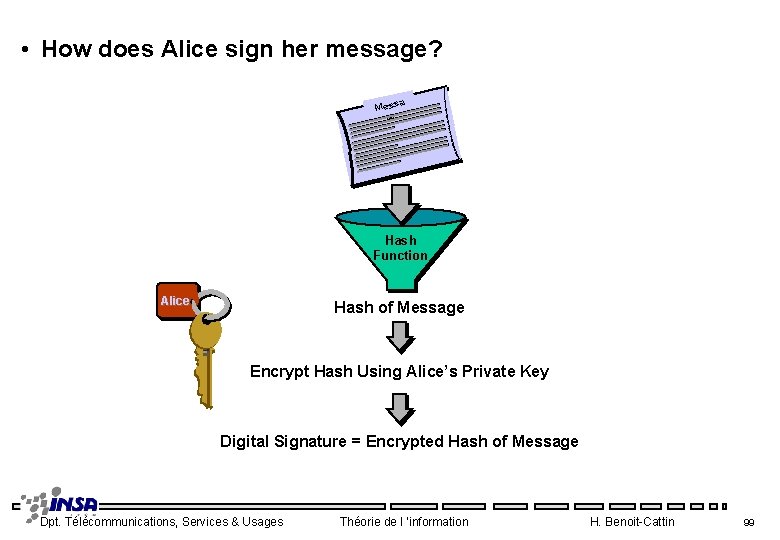

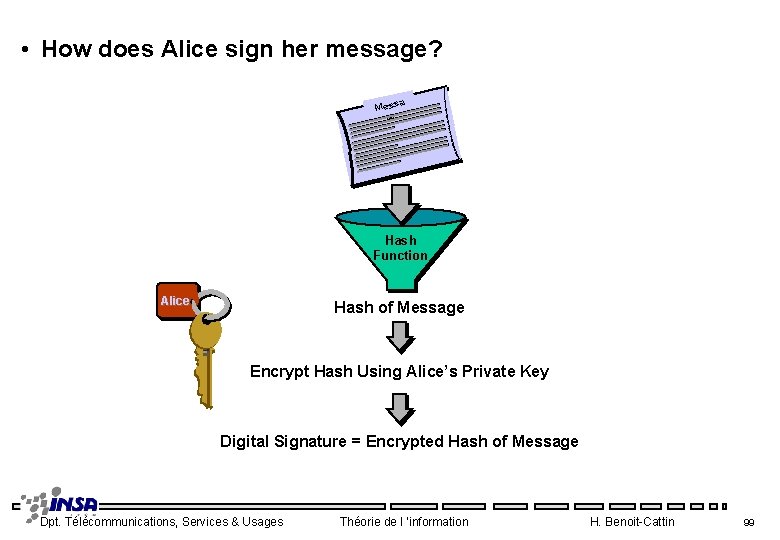

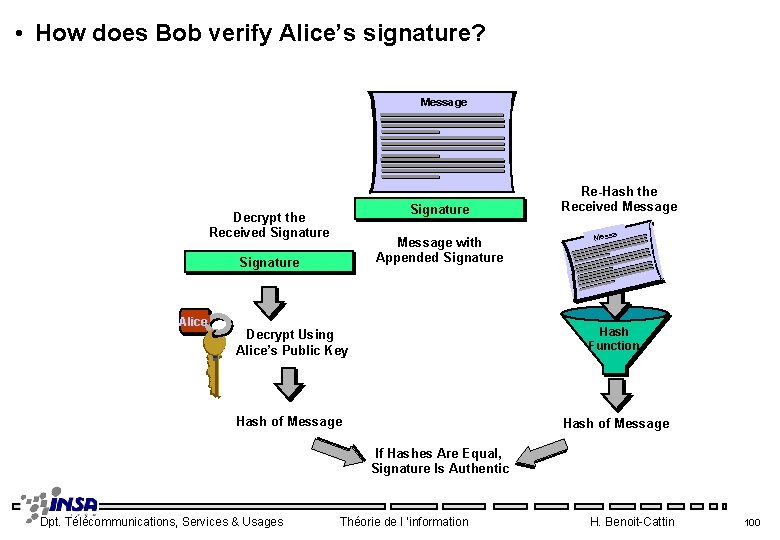

• How does Alice sign her message? a Mess ge Hash Function Alice Hash of Message Encrypt Hash Using Alice’s Private Key Digital Signature = Encrypted Hash of Message Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 99

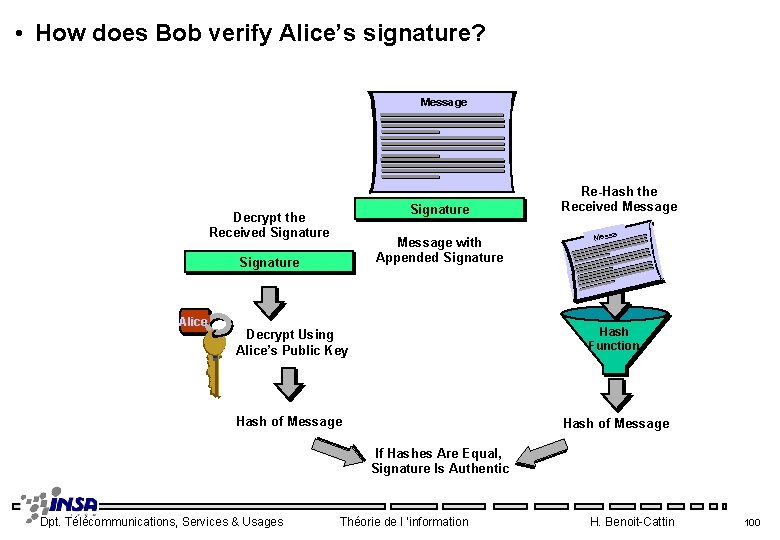

• How does Bob verify Alice’s signature? Message Signature Decrypt the Received Signature Message with Appended Signature Alice Re-Hash the Received Message a Mess ge Decrypt Using Alice’s Public Key Hash Function Hash of Message If Hashes Are Equal, Signature Is Authentic Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 100

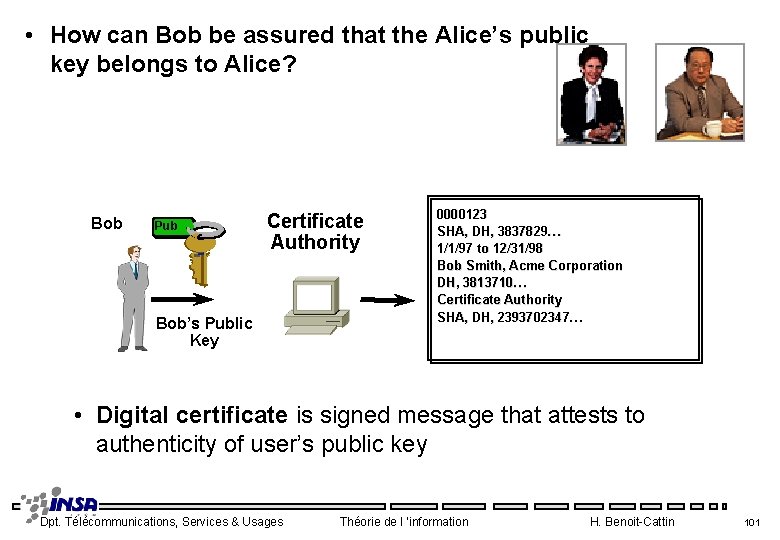

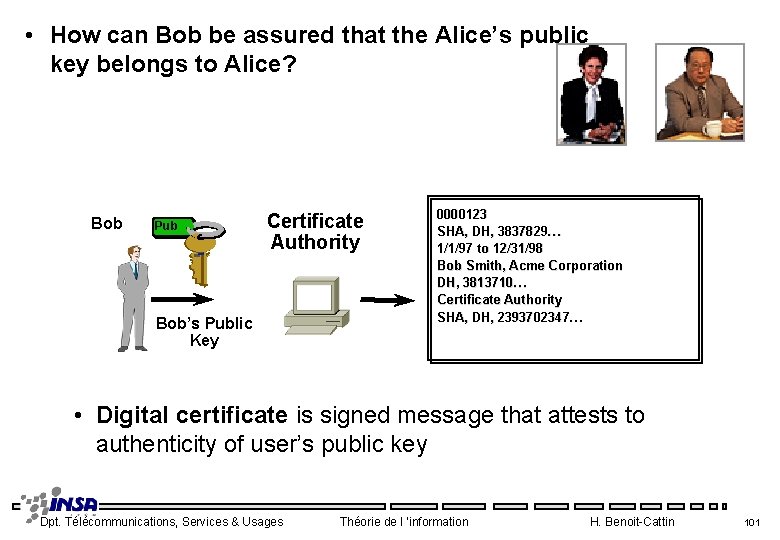

• How can Bob be assured that the Alice’s public key belongs to Alice? Bob Pub Certificate Authority Bob’s Public Key 0000123 SHA, DH, 3837829… 1/1/97 to 12/31/98 Bob Smith, Acme Corporation DH, 3813710… Certificate Authority SHA, DH, 2393702347… • Digital certificate is signed message that attests to authenticity of user’s public key Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 101

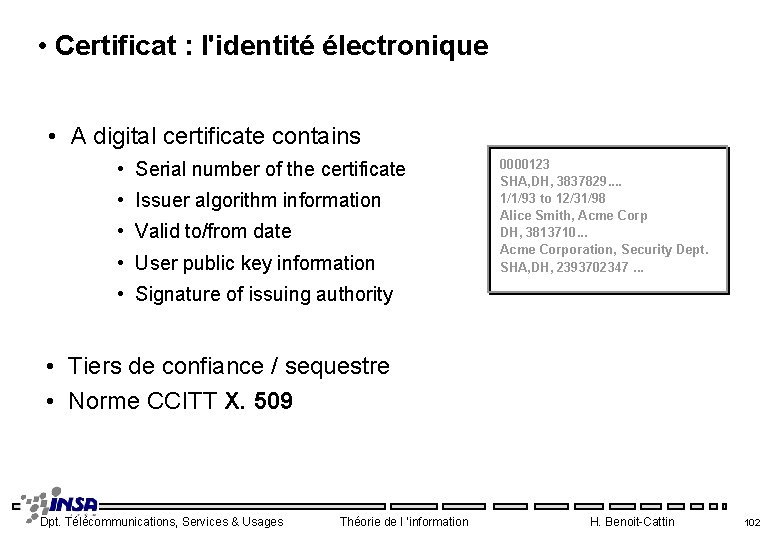

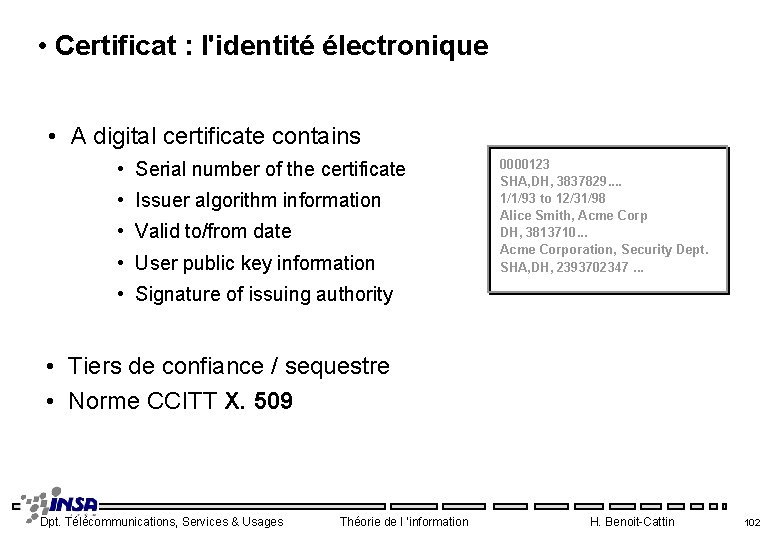

• Certificat : l'identité électronique • A digital certificate contains • Serial number of the certificate • Issuer algorithm information • Valid to/from date • User public key information 0000123 SHA, DH, 3837829. . 1/1/93 to 12/31/98 Alice Smith, Acme Corp DH, 3813710. . . Acme Corporation, Security Dept. SHA, DH, 2393702347. . . • Signature of issuing authority • Tiers de confiance / sequestre • Norme CCITT X. 509 Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 102

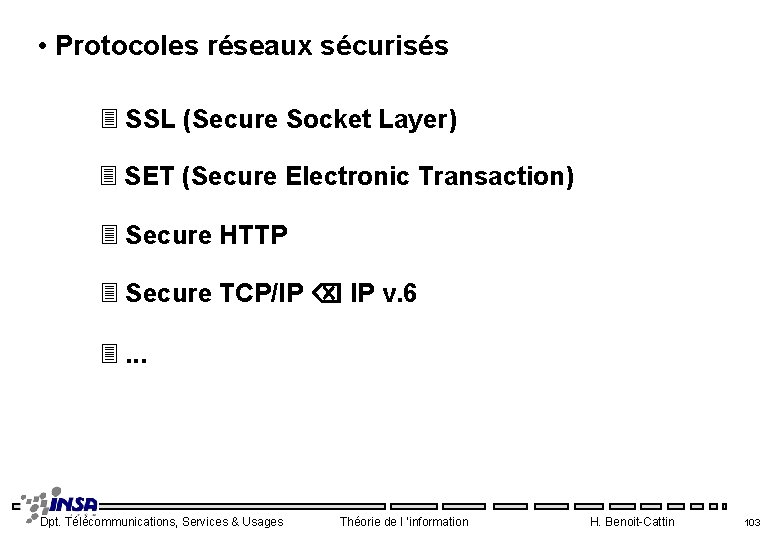

• Protocoles réseaux sécurisés 3 SSL (Secure Socket Layer) 3 SET (Secure Electronic Transaction) 3 Secure HTTP 3 Secure TCP/IP IP v. 6 3. . . Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 103

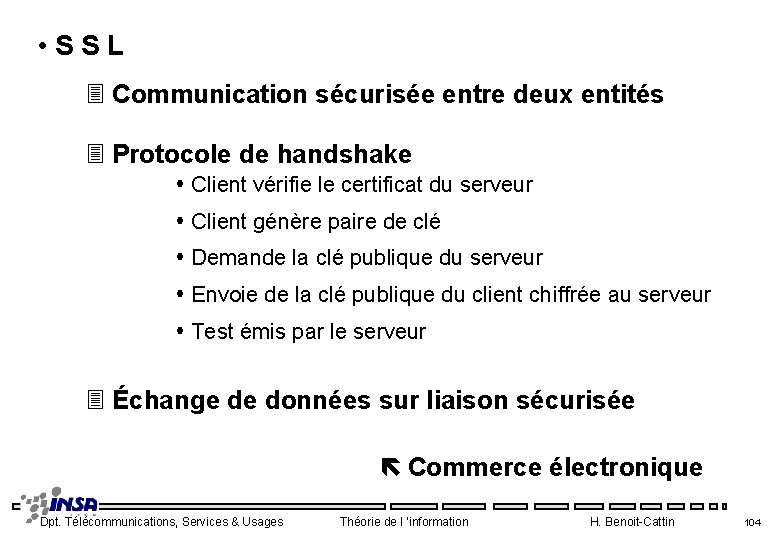

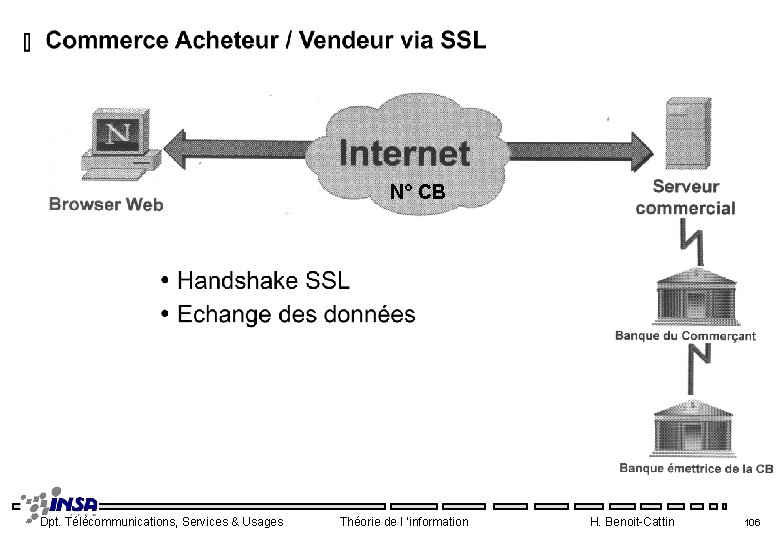

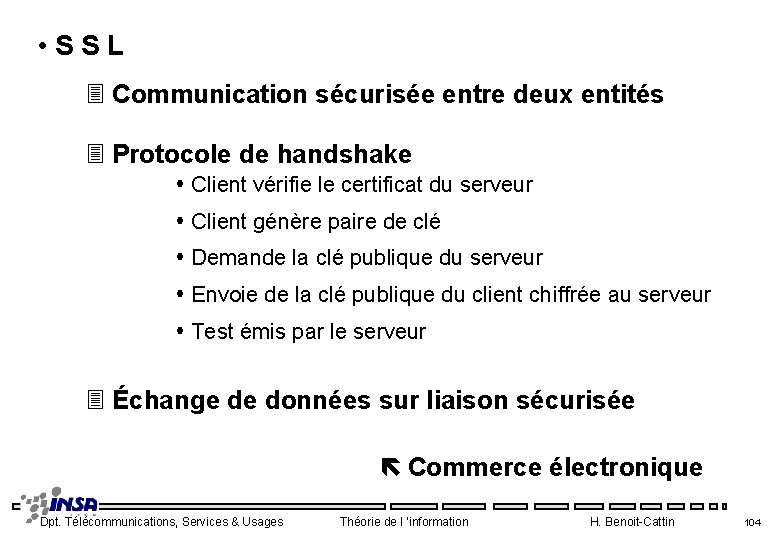

• S S L 3 Communication sécurisée entre deux entités 3 Protocole de handshake Client vérifie le certificat du serveur Client génère paire de clé Demande la clé publique du serveur Envoie de la clé publique du client chiffrée au serveur Test émis par le serveur 3 Échange de données sur liaison sécurisée ë Commerce électronique Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 104

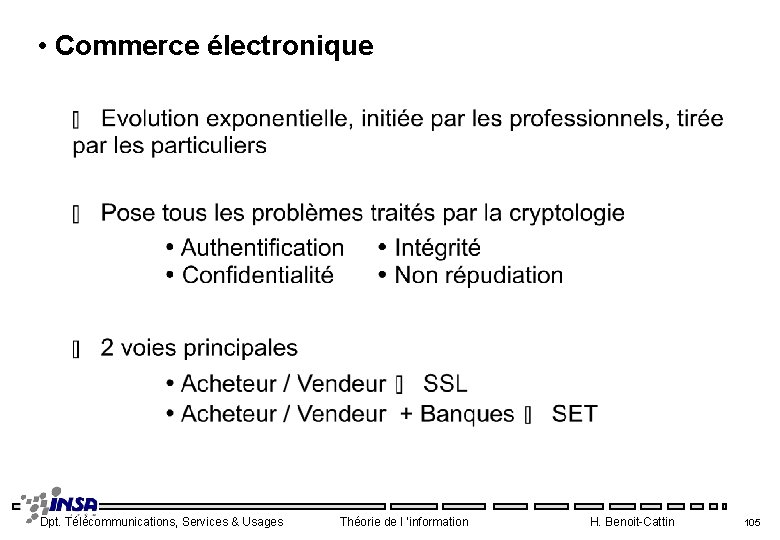

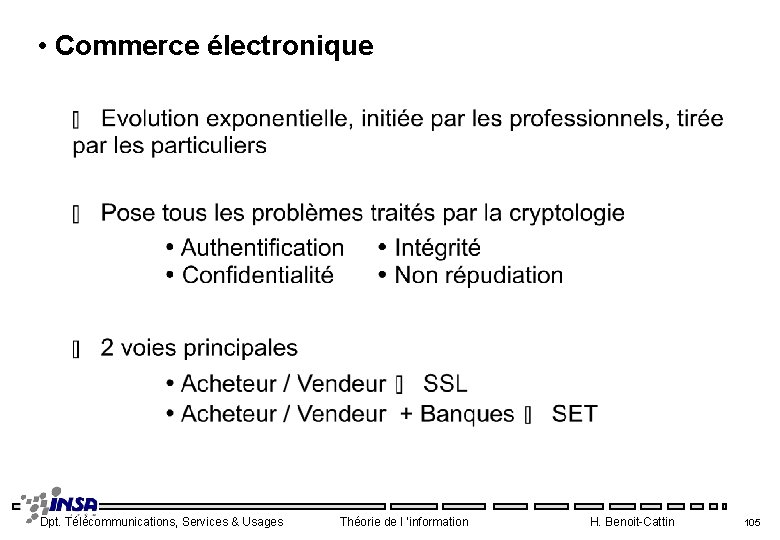

• Commerce électronique Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 105

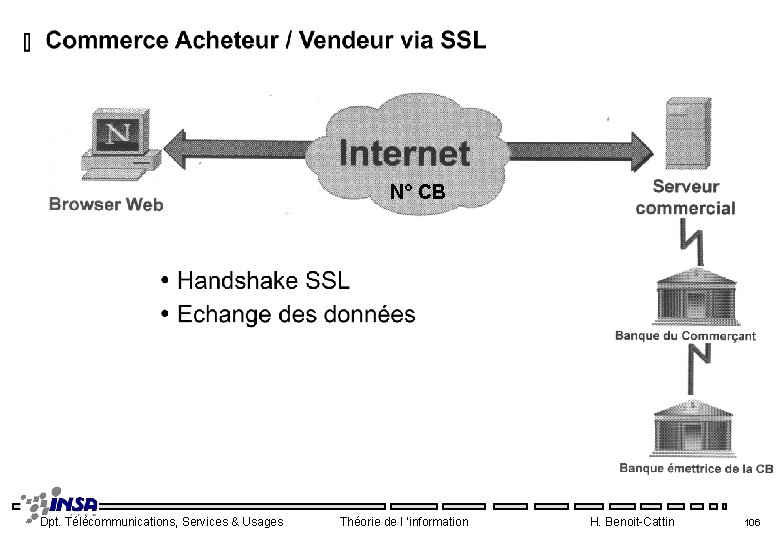

N° CB Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 106

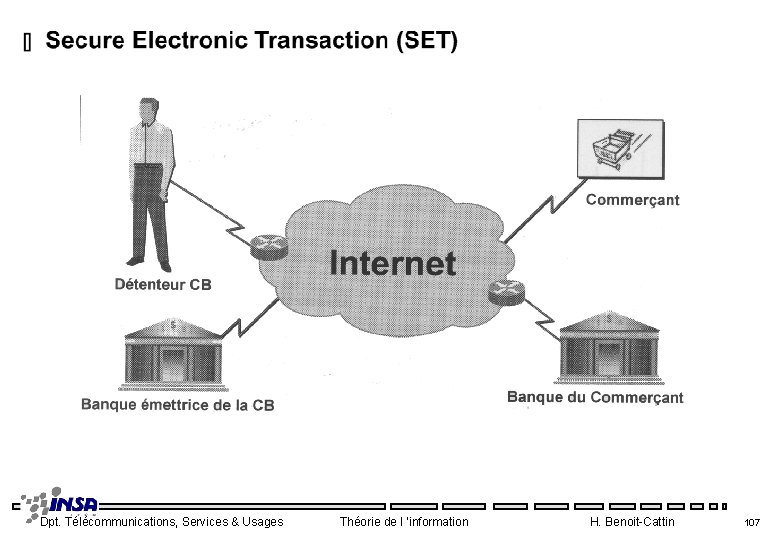

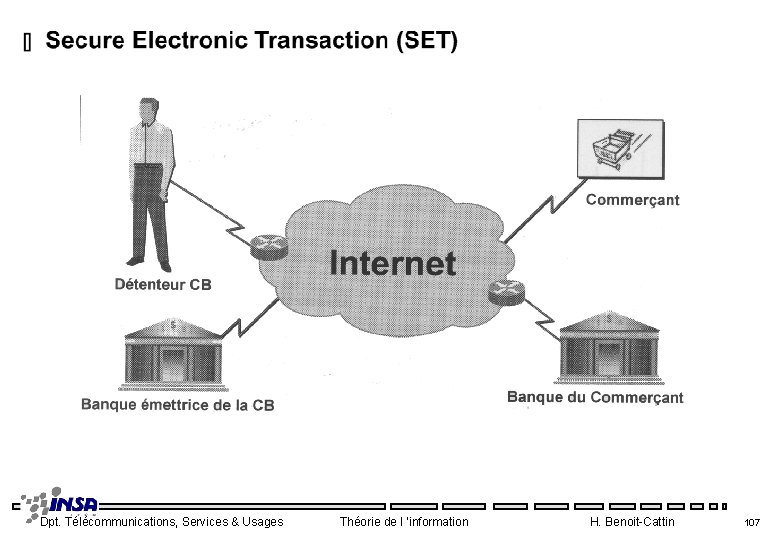

Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 107

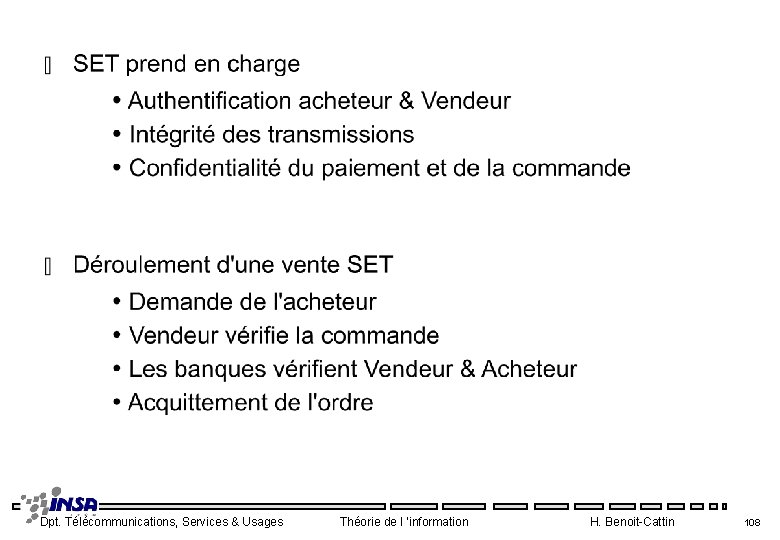

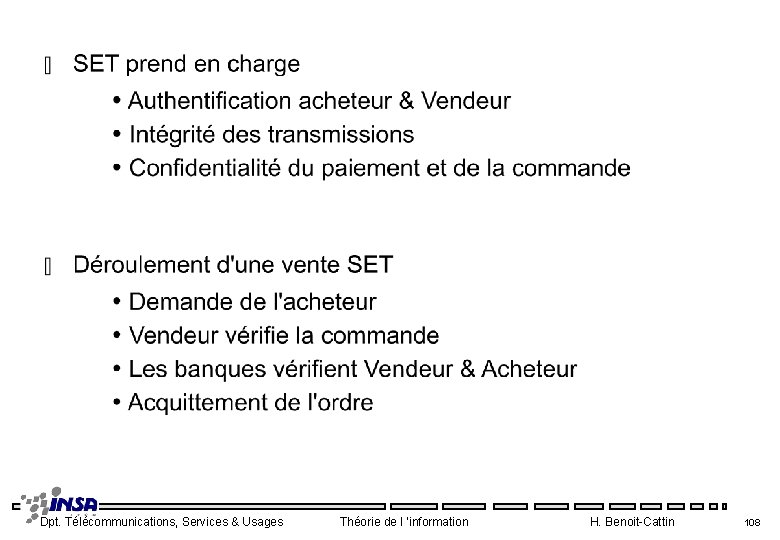

Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 108

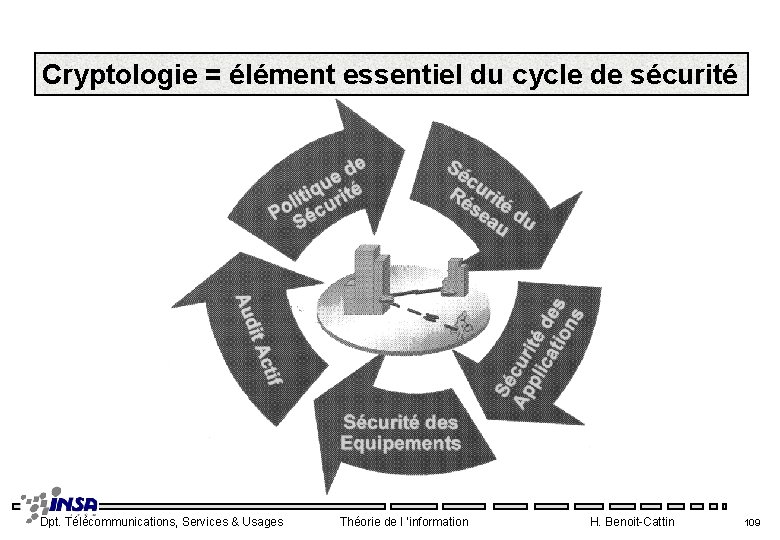

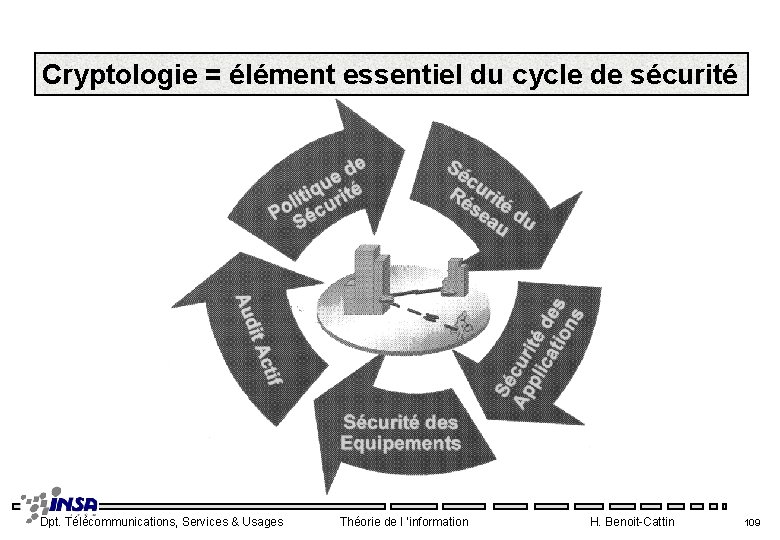

Cryptologie = élément essentiel du cycle de sécurité Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 109

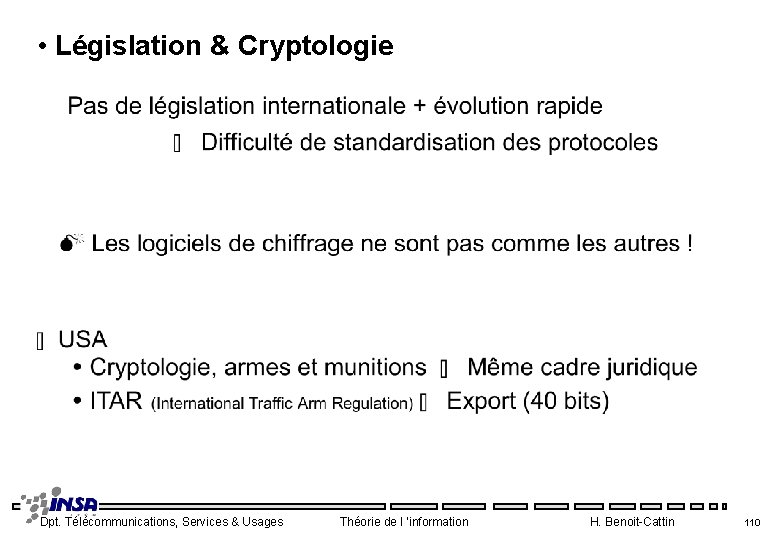

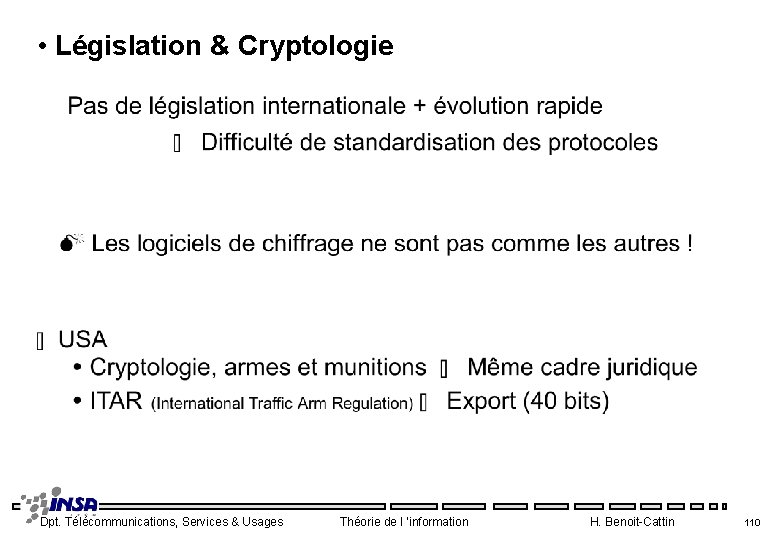

• Législation & Cryptologie Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 110

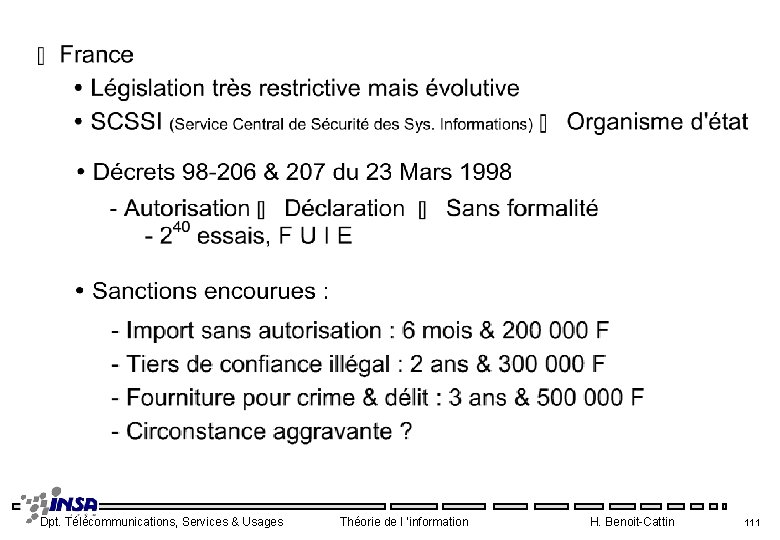

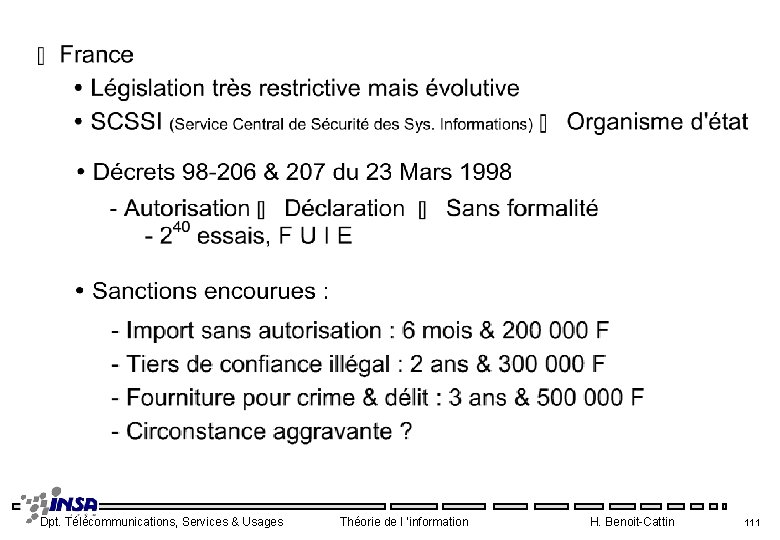

Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 111

• Conclusion sur la cryptograhie Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 112

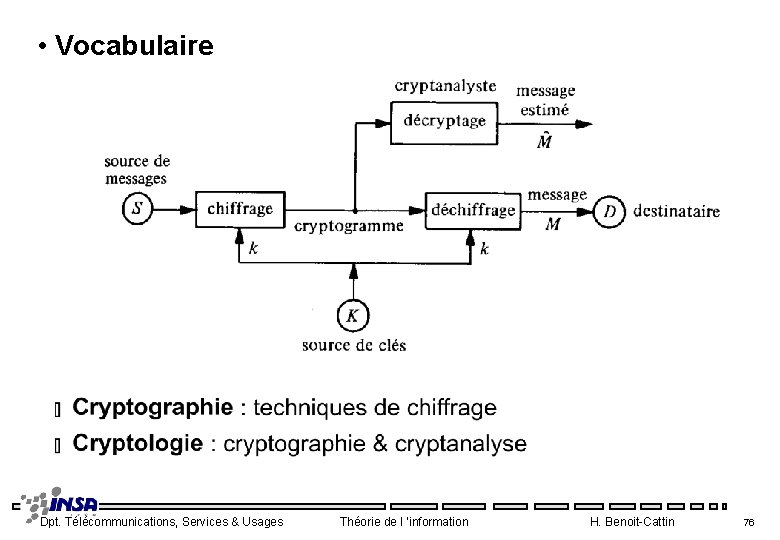

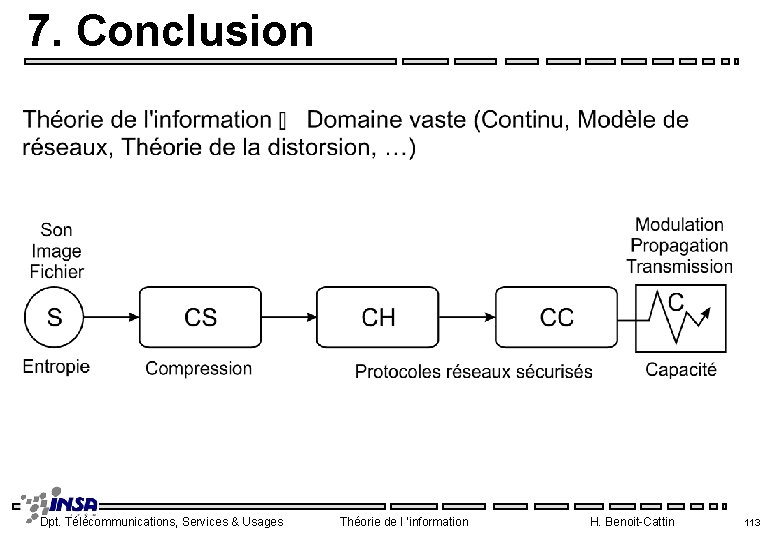

7. Conclusion Dpt. Télécommunications, Services & Usages Théorie de l ’information H. Benoit-Cattin 113