Palo Alto Networks Automatizacin de la seguridad con

- Slides: 21

Palo Alto Networks Automatización de la seguridad con los firewalls de nueva generación Jesús Díaz Barrero jdiaz@paloaltonetworks. com

Introducción

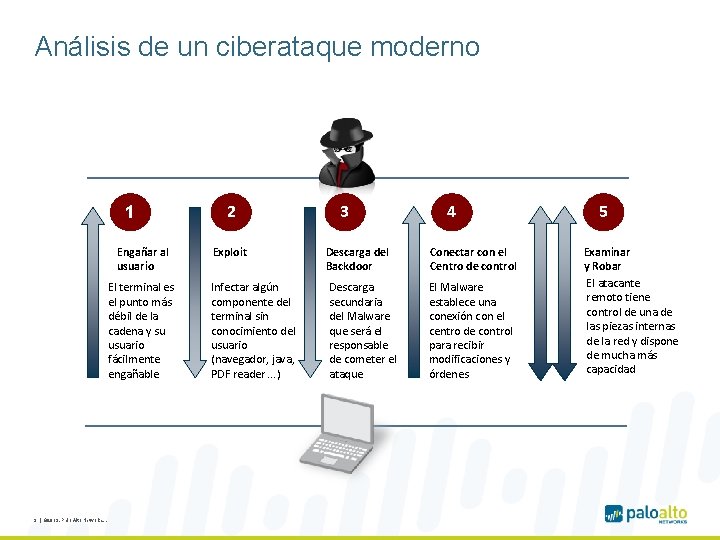

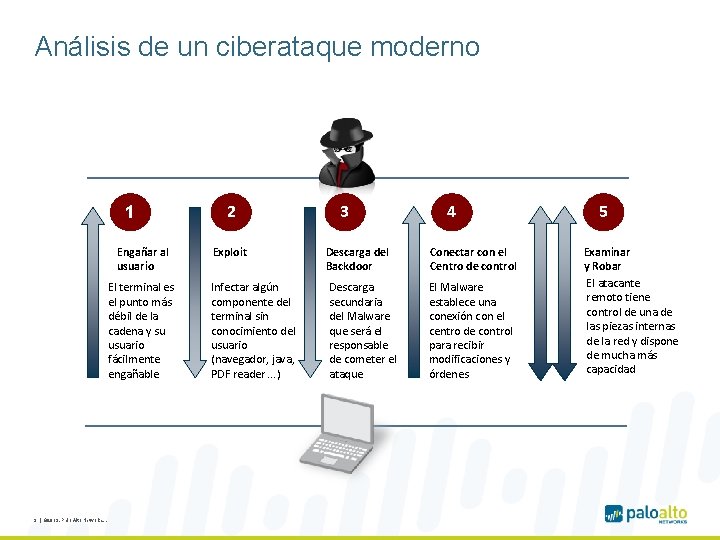

Análisis de un ciberataque moderno 1 Engañar al usuario El terminal es el punto más débil de la cadena y su usuario fácilmente engañable 3 | © 2013, Palo Alto Networks. . 2 3 4 Exploit Descarga del Backdoor Conectar con el Centro de control Infectar algún componente del terminal sin conocimiento del usuario (navegador, java, PDF reader. . . ) Descarga secundaria del Malware que será el responsable de cometer el ataque El Malware establece una conexión con el centro de control para recibir modificaciones y órdenes 5 Examinar y Robar El atacante remoto tiene control de una de las piezas internas de la red y dispone de mucha más capacidad

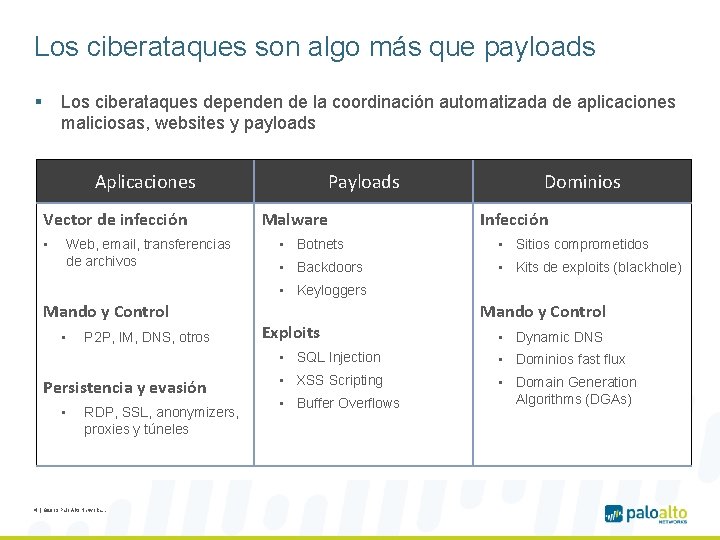

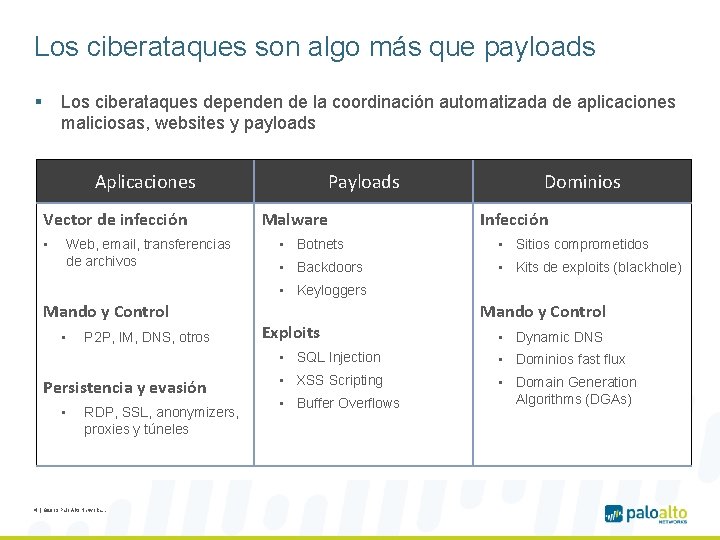

Los ciberataques son algo más que payloads § Los ciberataques dependen de la coordinación automatizada de aplicaciones maliciosas, websites y payloads Aplicaciones Vector de infección • Web, email, transferencias de archivos Payloads Malware Dominios Infección • Botnets • Sitios comprometidos • Backdoors • Kits de exploits (blackhole) • Keyloggers Mando y Control • P 2 P, IM, DNS, otros Persistencia y evasión • RDP, SSL, anonymizers, proxies y túneles 4 | © 2013 Palo Alto Networks. . Exploits Mando y Control • Dynamic DNS • SQL Injection • Dominios fast flux • XSS Scripting • Domain Generation Algorithms (DGAs) • Buffer Overflows

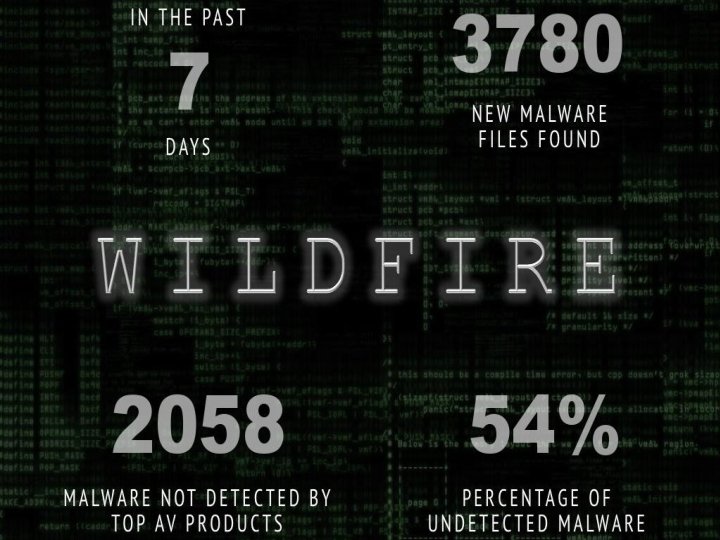

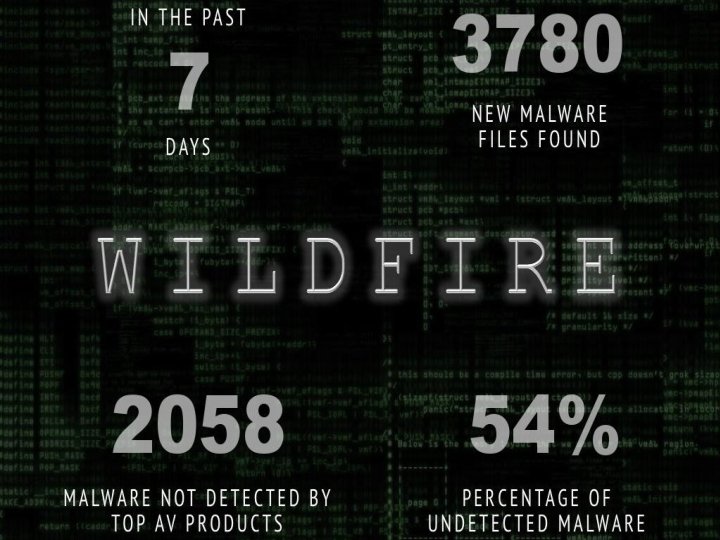

Los atacantes personalizan todas las fases Aplicaciones propietarias Payloads personalizados UDP y TCP personalizados • Los protocolos C 2 están altamente personalizados • Modifican P 2 P, IM y las aplicaciones de transferencia de archivos Puertos no estándar • Evitan firmas • Utilizados para descargar nuevos payloads Unknown UDP = 2% del tráfico de red, pero 51% de los logs de malware 5 | © 2013 Palo Alto Networks. . Malware personalizado • Reto al mercado para detectar nuevo malware Malware polimórfico • Nuevos Dominios Nuevos dominios • Nuevos dominios sin reputación utilizados para entregar y controlar el malware Malware modificado para variar el nombre o su hash Entre el 50%-70% del malware capturado por Wild. Fire no tiene cobertura de AV Las botnets cambian constantemente de dominio para evitar ser detectadas

6 | © 2013, Palo Alto Networks. .

Automatizando la protección

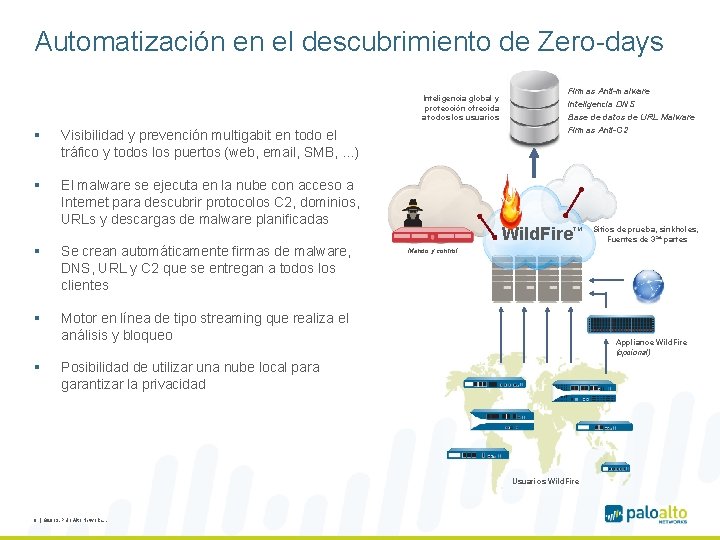

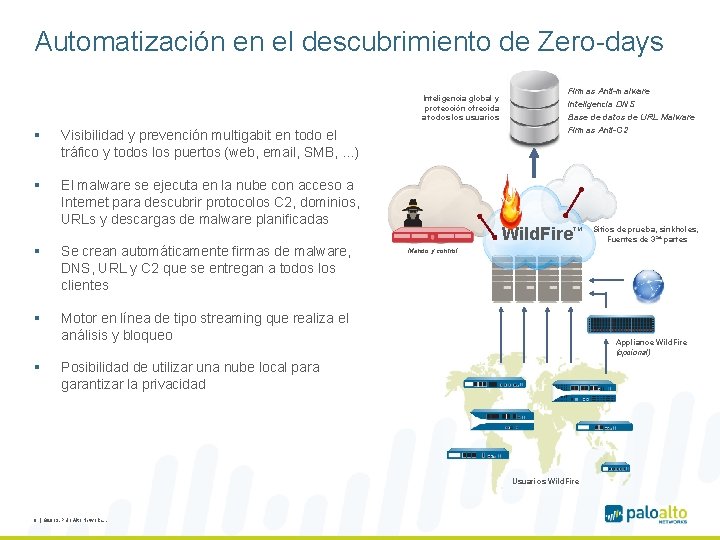

Automatización en el descubrimiento de Zero-days Inteligencia global y protección ofrecida a todos los usuarios § Visibilidad y prevención multigabit en todo el tráfico y todos los puertos (web, email, SMB, . . . ) § El malware se ejecuta en la nube con acceso a Internet para descubrir protocolos C 2, dominios, URLs y descargas de malware planificadas § Se crean automáticamente firmas de malware, DNS, URL y C 2 que se entregan a todos los clientes § Motor en línea de tipo streaming que realiza el análisis y bloqueo § Firmas Anti-malware Inteligencia DNS Base de datos de URL Malware Firmas Anti-C 2 Wild. Fire TM Mando y control Appliance Wild. Fire (opcional) Posibilidad de utilizar una nube local para garantizar la privacidad Usuarios Wild. Fire 8 | © 2013, Palo Alto Networks. . Sitios de prueba, sinkholes, Fuentes de 3 as partes

Automatización de las contramedidas contra Zero-days § Todas las contramedidas son compartidas por todos los firewalls de nueva generación Firmas AV Firmas DNS Filtrado URL Malware Wild. Fire 9 | © 2013, Palo Alto Networks. . Firmas C&C

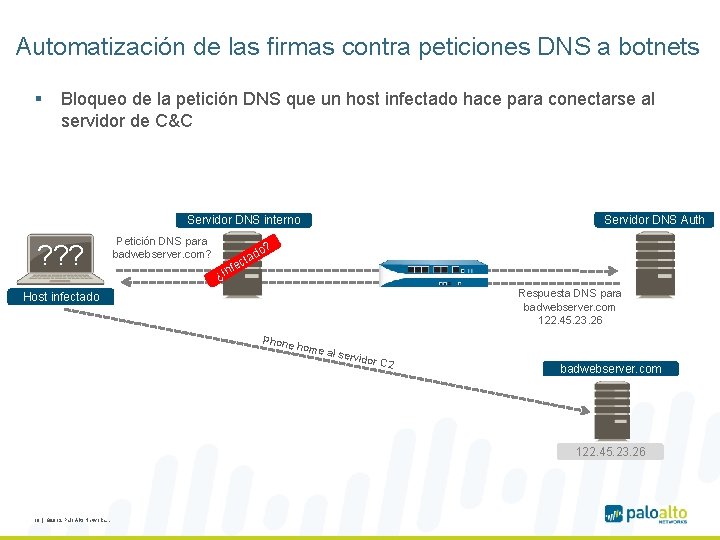

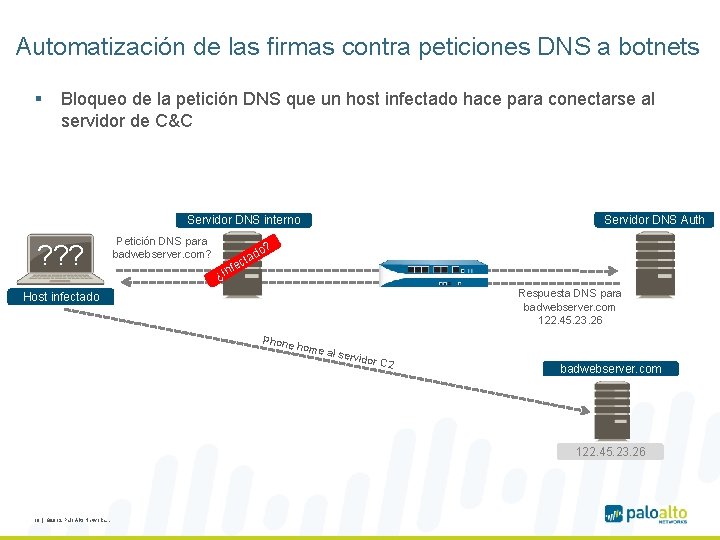

Automatización de las firmas contra peticiones DNS a botnets § Bloqueo de la petición DNS que un host infectado hace para conectarse al servidor de C&C Servidor DNS Auth Servidor DNS interno ? ? ? Petición DNS para badwebserver. com? ? do a t c fe ¿In Respuesta DNS para badwebserver. com 122. 45. 23. 26 Host infectado Phone home al ser v idor C 2 badwebserver. com 122. 45. 23. 26 10 | © 2013, Palo Alto Networks. .

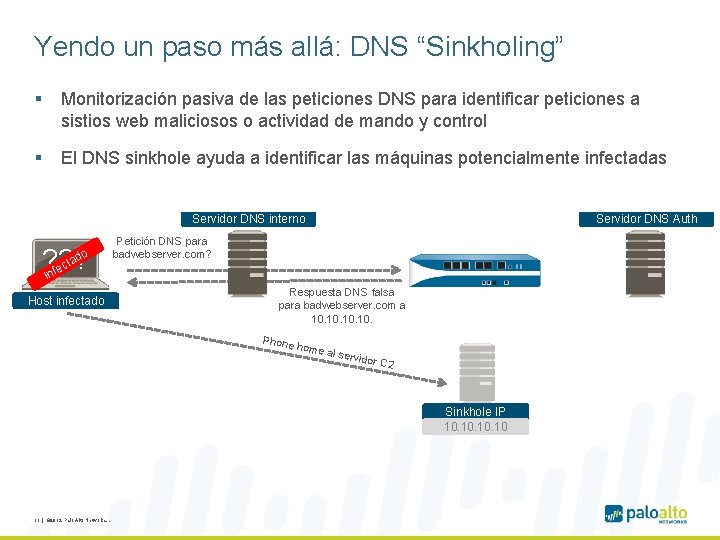

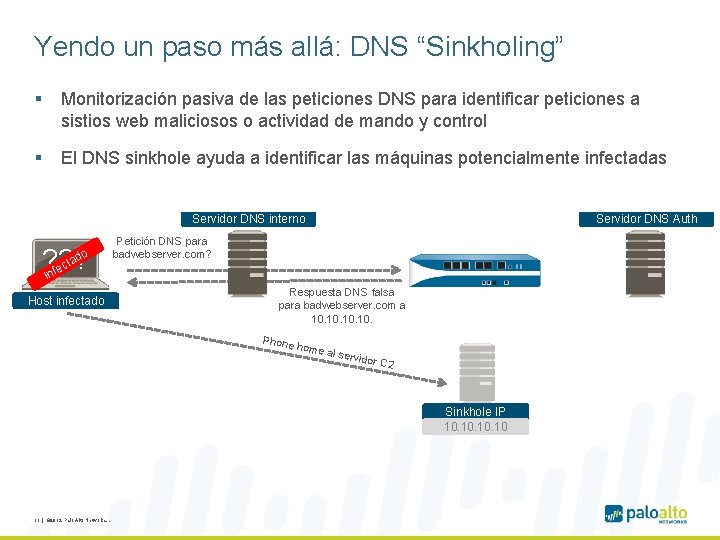

Yendo un paso más allá: DNS “Sinkholing” § Monitorización pasiva de las peticiones DNS para identificar peticiones a sistios web maliciosos o actividad de mando y control § El DNS sinkhole ayuda a identificar las máquinas potencialmente infectadas Servidor DNS interno ta ? ? ? ec f n I do Host infectado Servidor DNS Auth Petición DNS para badwebserver. com? Respuesta DNS falsa para badwebserver. com a 10. 10. Phone home al ser v idor C 2 Sinkhole IP 10. 10. 10 11 | © 2013, Palo Alto Networks. .

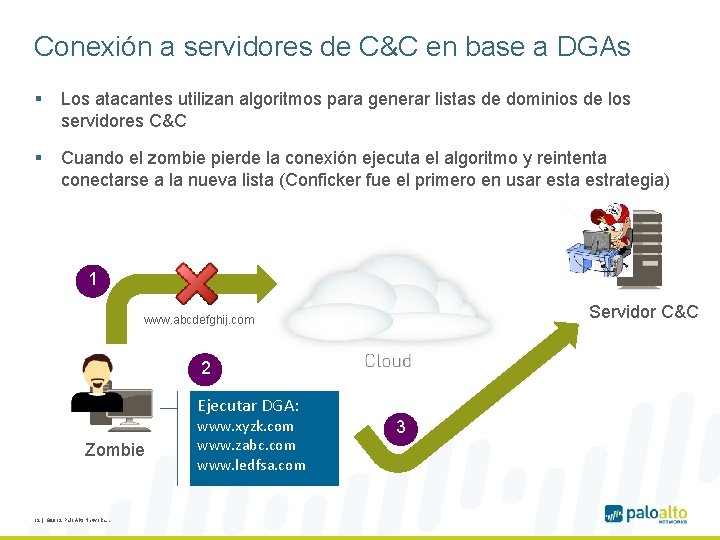

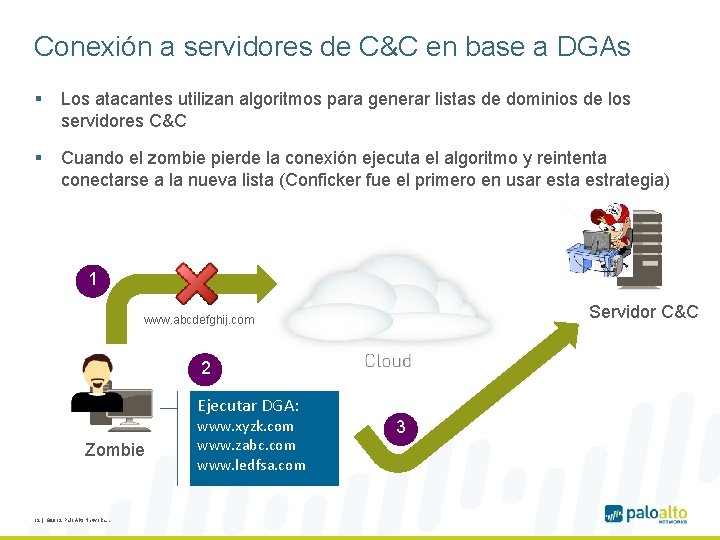

Conexión a servidores de C&C en base a DGAs § Los atacantes utilizan algoritmos para generar listas de dominios de los servidores C&C § Cuando el zombie pierde la conexión ejecuta el algoritmo y reintenta conectarse a la nueva lista (Conficker fue el primero en usar esta estrategia) 1 Servidor C&C www. abcdefghij. com 2 Ejecutar DGA: Zombie 12 | © 2013, Palo Alto Networks. . www. xyzk. com www. zabc. com www. ledfsa. com 3

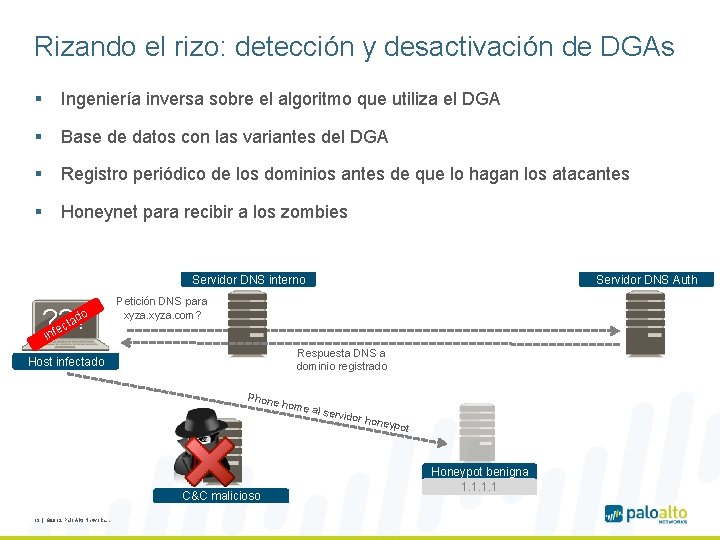

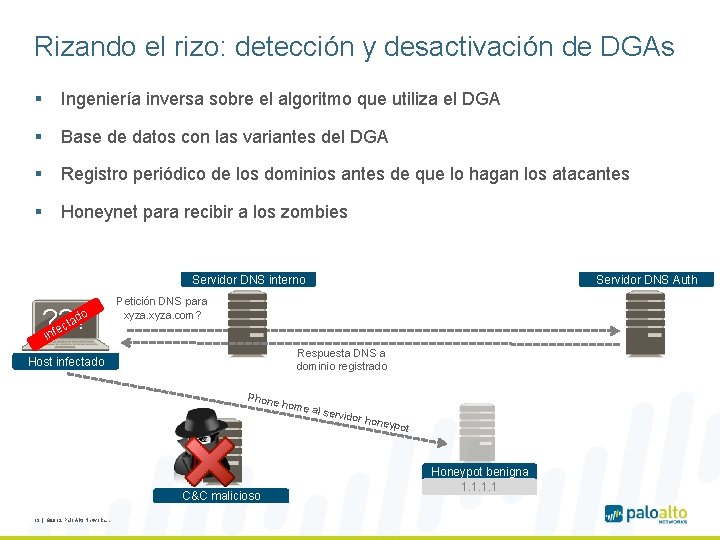

Rizando el rizo: detección y desactivación de DGAs § Ingeniería inversa sobre el algoritmo que utiliza el DGA § Base de datos con las variantes del DGA § Registro periódico de los dominios antes de que lo hagan los atacantes § Honeynet para recibir a los zombies Servidor DNS interno ta ? ? ? ec f n I do Servidor DNS Auth Petición DNS para xyza. com? Respuesta DNS a dominio registrado Host infectado Phone home C&C malicioso 13 | © 2013, Palo Alto Networks. . al ser v idor ho neypo t Honeypot benigna 1. 1

Automatizando la gestión

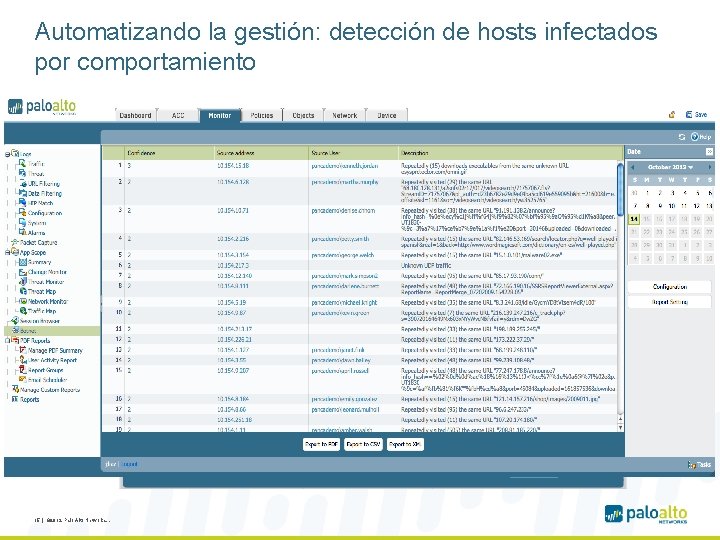

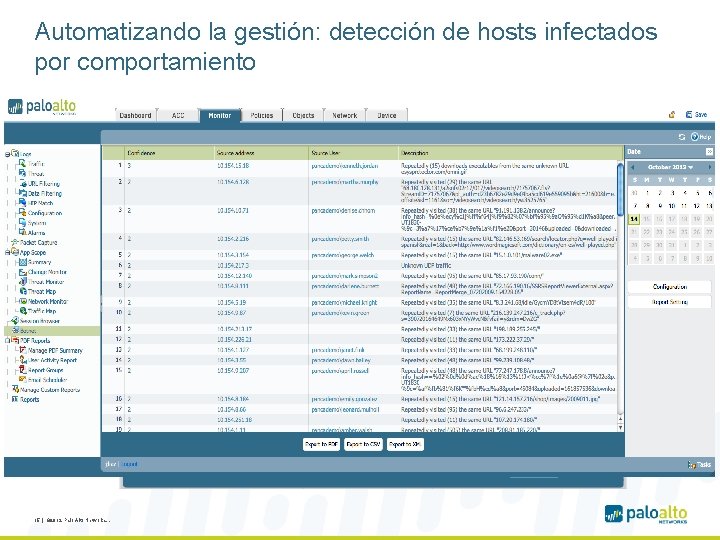

Automatizando la gestión: detección de hosts infectados por comportamiento § Informe automático diario sobre la actividad sospechosa de máquinas potencialmente infectadas 15 | © 2013, Palo Alto Networks. .

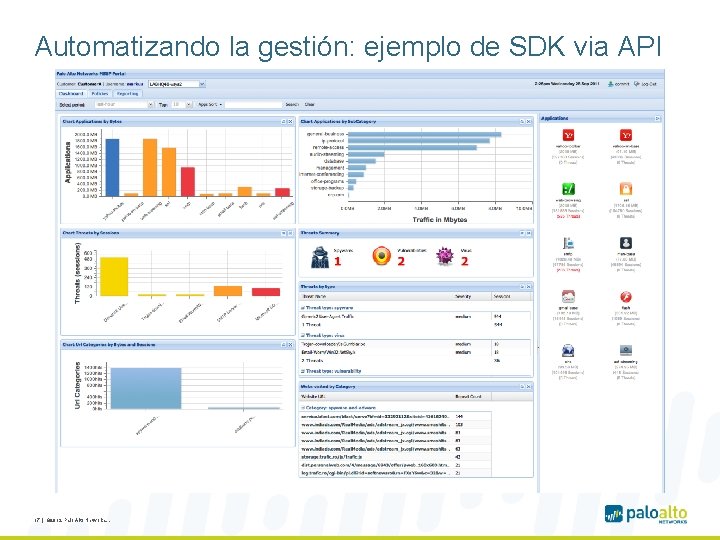

Automatizando la gestión: integración con API XML § Cualquier sistema externo puede conectarse a través de una conexión SSL • Config dispositivo /Report datos • REST API sobre SSL Sistema externo § Usado para: § Leer/escribir la configuración del equipo § Extraer informes en formato XML § Ejecutar comandos operativos § Grandes posibilidades para explotar altos volúmenes de datos e integrarse con la inteligencia de terceras herramientas 16 | © 2013, Palo Alto Networks. .

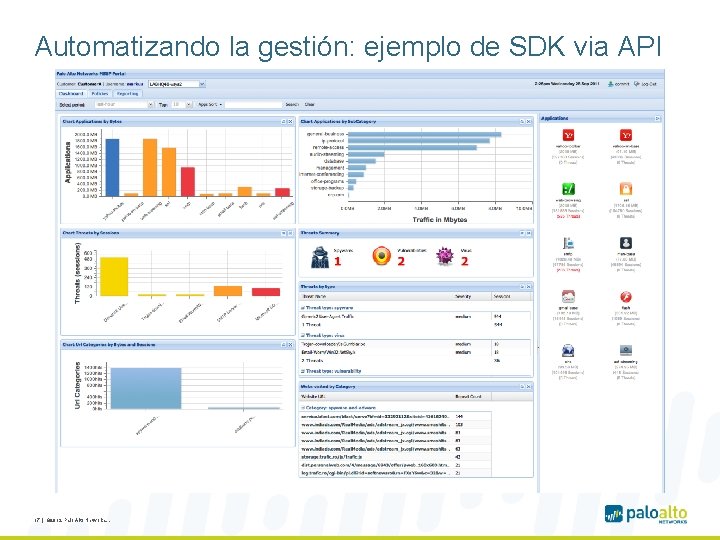

Automatizando la gestión: ejemplo de SDK via API 17 | © 2013, Palo Alto Networks. .

Automatización del datacenter en entornos virtuales § La solución VM protege el tráfico “Este-Oeste” § Se reduce la superfice de ataque al mantener políticas por aplicación y no por puerto § Los objetos dinámicos permiten automatizar políticas cuando se instancia, modifica o mueve una máquina virtual Nuevo Web Server Política de seguridad para VMs webserver ü Dynamic Address Object = ‘Web’ ü App-ID = Permitir solo las aplicaciones web ü Content-ID = Escanear todas las amenazas web Web 18 | © 2013, Palo Alto Networks. . Web SQL ü Bloquear el resto de aplicaciones

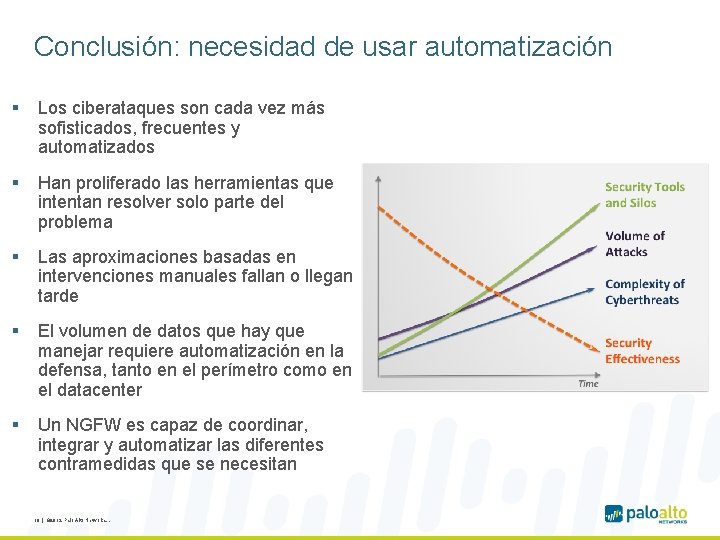

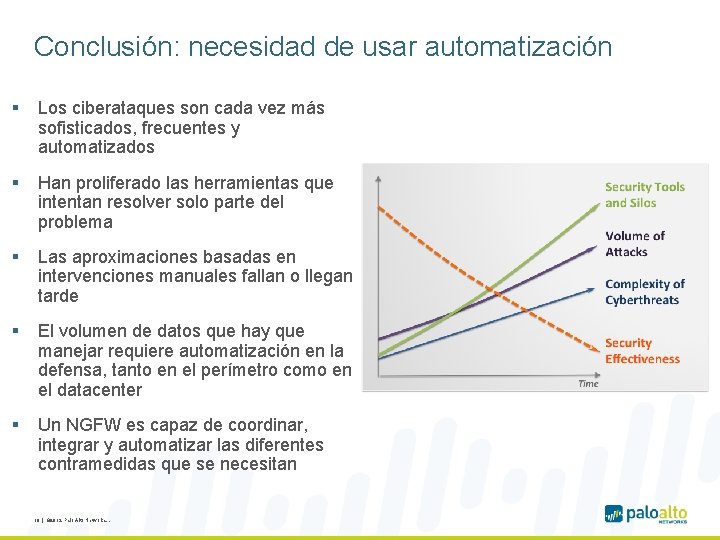

Conclusión: necesidad de usar automatización § Los ciberataques son cada vez más sofisticados, frecuentes y automatizados § Han proliferado las herramientas que intentan resolver solo parte del problema § Las aproximaciones basadas en intervenciones manuales fallan o llegan tarde § El volumen de datos que hay que manejar requiere automatización en la defensa, tanto en el perímetro como en el datacenter § Un NGFW es capaz de coordinar, integrar y automatizar las diferentes contramedidas que se necesitan 19 | © 2013, Palo Alto Networks. .

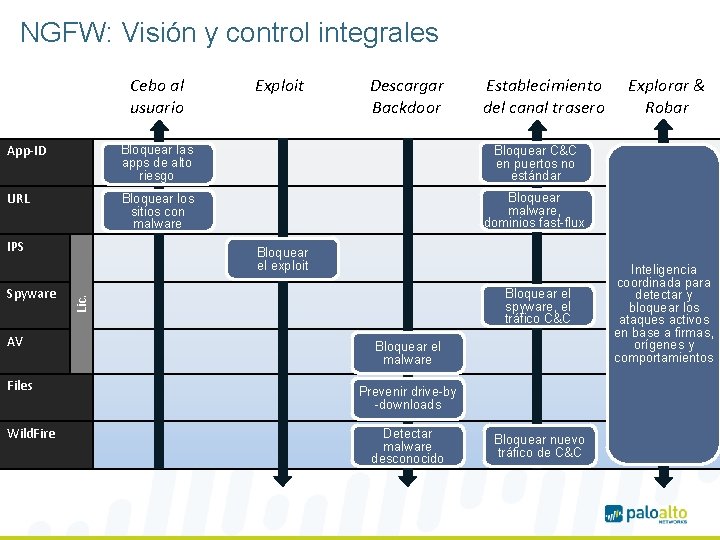

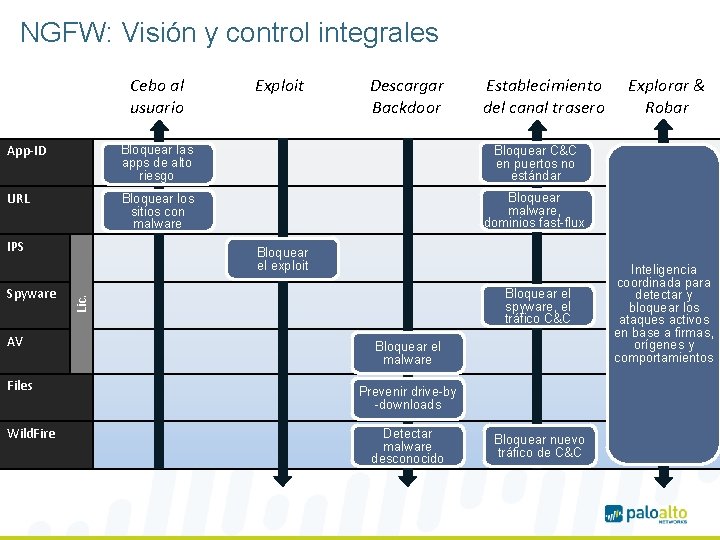

NGFW: Visión y control integrales Cebo al usuario Exploit Descargar Backdoor Establecimiento del canal trasero App-ID Bloquear las apps de alto riesgo Bloquear C&C en puertos no estándar URL Bloquear los sitios con malware Bloquear malware, dominios fast-flux IPS AV Files Wild. Fire Bloquear el spyware, el tráfico C&C Lic. Spyware Bloquear el exploit Bloquear el malware Prevenir drive-by -downloads Detectar malware desconocido Bloquear nuevo tráfico de C&C Explorar & Robar Inteligencia coordinada para detectar y bloquear los ataques activos en base a firmas, orígenes y comportamientos

Palo alto networks next generation security platform

Palo alto networks next generation security platform Palo alto networks certified network security engineer

Palo alto networks certified network security engineer Palo alto networks next generation security platform

Palo alto networks next generation security platform 4th industrial revolution

4th industrial revolution Palo alto networks next generation security platform

Palo alto networks next generation security platform Adivina quién soy cuando voy vengo y cuando vengo voy

Adivina quién soy cuando voy vengo y cuando vengo voy Automatizacin

Automatizacin Sepsis care near palo alto

Sepsis care near palo alto Palo alto traffic shaping

Palo alto traffic shaping Aksioma komunikasi antar pribadi

Aksioma komunikasi antar pribadi Palo alto policy based forwarding

Palo alto policy based forwarding Palo alto firewall training ppt

Palo alto firewall training ppt Palo alto planning

Palo alto planning Attack lifecycle

Attack lifecycle Palo alto suspicious dns query

Palo alto suspicious dns query Palo alto trial

Palo alto trial Sunshares palo alto

Sunshares palo alto Caret project

Caret project Palo alto magnifier

Palo alto magnifier Fx palo alto laboratory

Fx palo alto laboratory Linux firewalls

Linux firewalls Pearson vue pcnse

Pearson vue pcnse