Open PGP l Open PGP is a nonproprietary

- Slides: 59

Open. PGP

l Open. PGP is a non-proprietary protocol for encrypting email using public key cryptography. l It is based on PGP as originally developed by Phil Zimmermann.

l The Open. PGP protocol defines standard formats for encrypted messages, signatures, and certificates for exchanging public keys.

l Beginning in 1997, the Open. PGP Working Group was formed in the Internet Engineering Task Force (IETF) to define this standard that had formerly been a proprietary product since 1991.

l Over the past decade, PGP, and later Open. PGP, has become the standard for nearly all of the world's encrypted email.

l By becoming an IETF Proposed Standard (RFC 2440), Open. PGP may be implemented by any company without paying any licensing fees to anyone.

l The Open. PGP Alliance brings companies together to pursue a common goal of promoting the same standard for email encryption and to apply the PKI that has emerged from the Open. PGP community to other non-email applications.

Technical Information l The Open. PGP Proposed Standard is defined by the Open. PGP Working Group of the Internet Engineering Task Force (IETF) Proposed Standard RFC 2440.

l This document contains all the necessary information to develop interoperable applications based on the Open. PGP format.

l It describes the format and methods needed to read, check, generate, and write conforming encrypted messages, keys, and signatures.

l To learn more about other IETF topics related to the Open. PGP standard, please consult the Internet Engineering Task Force Security Area.

Hush. Mail l If you want a highly mobile way to do PGPstyle encrypted email, you might consider Hush. Mail, from Hush Communications. l Hush. Mail is a web-based encrypted email service that uses a downloaded Java applet to encrypt and decrypt email in your browser.

l There's nothing to install, because it's all done in your browser. l Which greatly simplifies deployment in large corporate environments. l It's also handy for road warriors who might need to check their encrypted email from an Internet cafe.

Freeware versions of PGP l For a wide assortment of freeware versions of PGP, visit the International PGP Home Page at www. pgpi. org. l Note that this web site does not have the newer (8. 0 or later) versions of the PGP freeware from PGP Corp. l You can download the latest version of PGP freeware from PGP Corp.

PGP Command-line Products l If you need a command-line version of PGP, you can get it from PGP Corp. l You can also get other Open. PGPcompliant command-line products from other people, such as Gnu Privacy Guard (also known as Gnu. PG or GPG) and File. Crypt.

PGP Command-line Products l All of these Open. PGP-compliant command -line products run on a variety of Unix platforms, as well as the Windows command-line shell.

Como funciona PGP l. O PGP combina algumas das melhores características da criptografia simétrica e criptografia de chave pública. l. O PGP é um cripto-sistema híbrido.

Compressão em PGP l Quando um usuário encripta texto puro com o PGP, o PGP comprime o texto puro em primeiro lugar. l. A compressão de dados economiza tempo de transmissão de modem e espaço em disco e, mais importante, aumenta a segurança da criptografia.

Criptoanálise l. A maioria das técnicas de criptoanálise explora padrões encontrados em textos puros para quebrar o código (Craxi te ceder).

Compressão e Criptoanálise l. A compressão reduz estes padrões no texto original, aumentando significativamente a resistência à criptoanálise.

Compressão l Arquivos muitos pequenos para serem comprimidos ou que não suportam a compressão não são comprimidos.

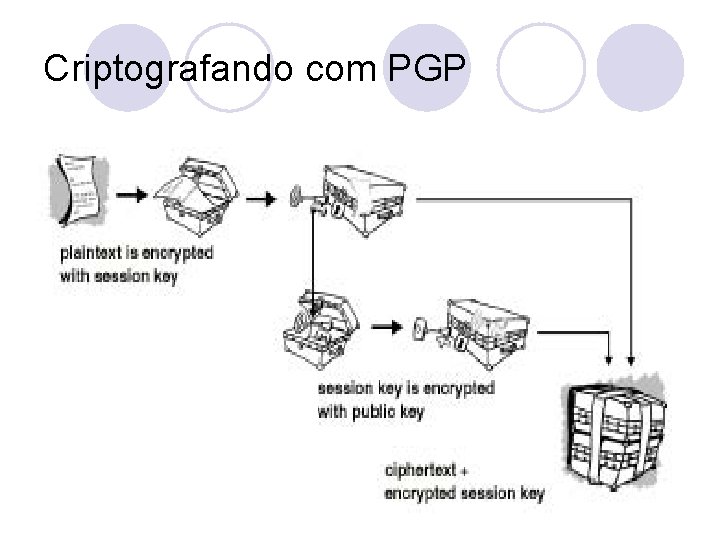

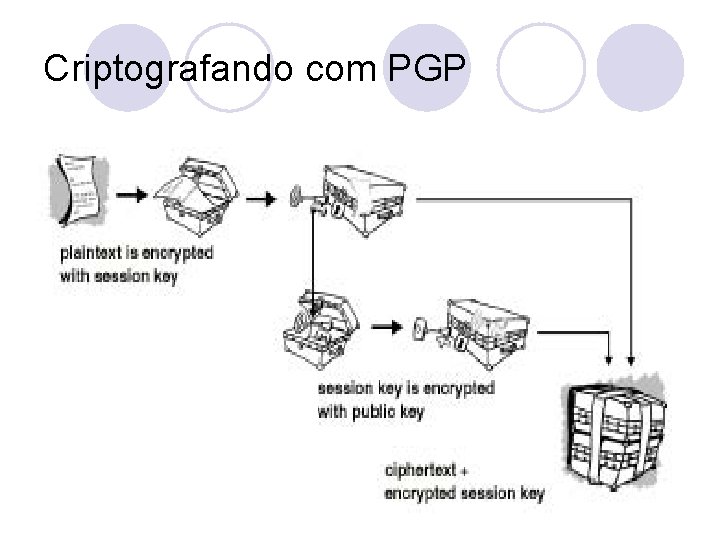

Chave de Sessão l. O PGP cria então uma chave de sessão (session key), uma chave secreta para uso uma única vez. l No PGP, esta chave é um número gerado aleatoriamente pelos movimentos imprecisos do seu mouse e das teclas que você aciona.

Chave de Sessão l. A chave de sessão utiliza um algoritmo de encriptação convencional extremamente rápido e seguro, encriptando o texto puro, gerando o texto cifrado.

Criptografando a chave de sessão l Uma vez os dados encriptados, a chave de sessão é encriptada na chave pública do destinatário (recipient).

Chave de Sessão transmitida l Finalmente, esta chave de sessão encriptada numa chave pública é transmitida com o texto cifrado para o destinatário.

Criptografando com PGP

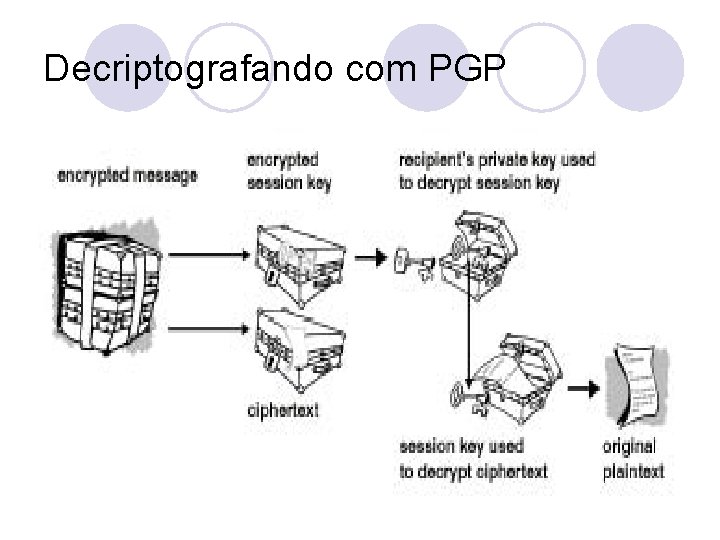

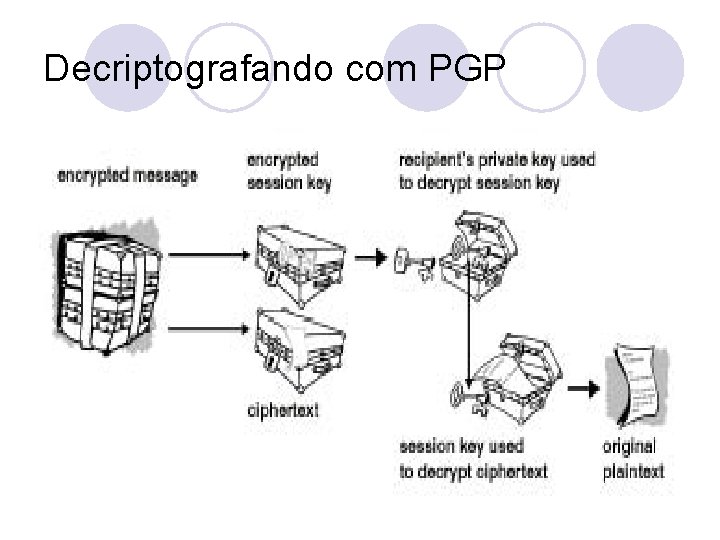

Decriptografando com PGP l. A decriptação funciona de modo inverso. l. O receptor da mensagem usa a sua chave privada para recuperar a chave de sessão, que o PGP usa para decriptar o texto cifrado. l

Decriptografando com PGP

Os dois métodos de criptografia l. O uso dos dois métodos de encriptação combina a conveniência da encriptação de chave pública com a agilidade da encriptação convencional.

Os dois métodos de criptografia l. A encriptação convencional é aproximadamente 10. 000 vezes mais veloz do que a encriptação de chave pública.

Os dois métodos de criptografia l. A encriptação de chave pública por sua vez fornece uma solução para a distribuição de chaves e transmissão de dados.

Os dois métodos de criptografia l Usadas em conjunto, a performance e a distribuição das chaves são otimizadas sem comprometer a segurança.

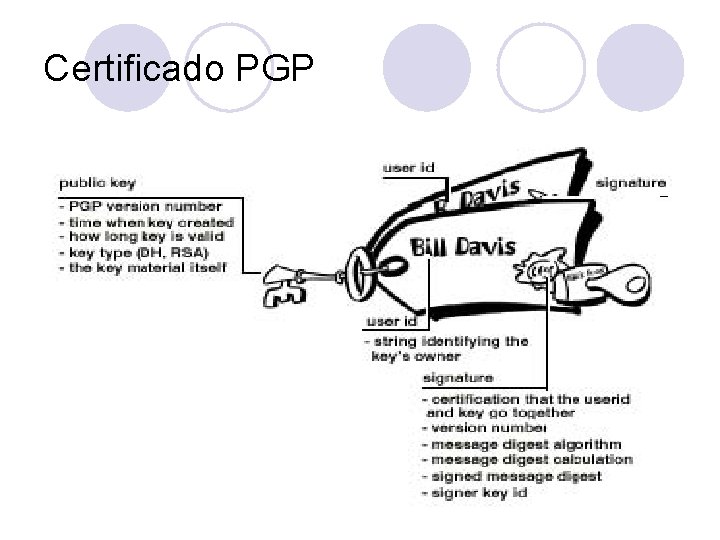

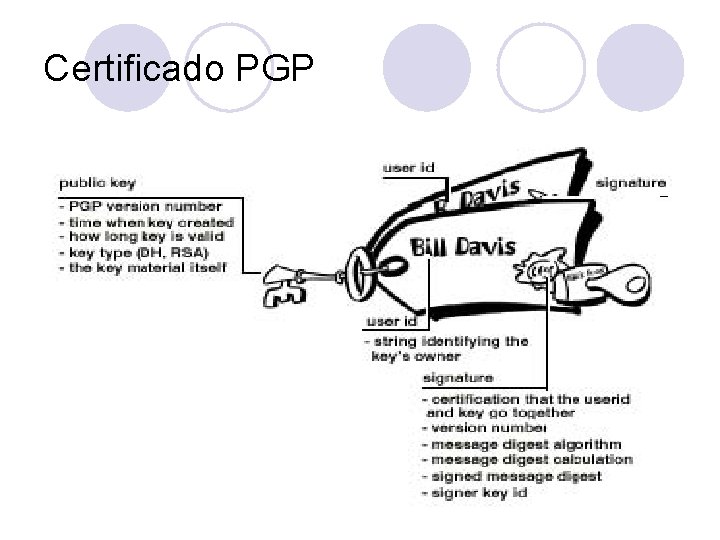

O formato PGP de certidão l. A certidão PGP inclui (mas não se limita) as seguintes informações:

l. A chave pública da certidão do portador A porção pública do seu par de chaves, junto com o algoritmo da chave: RSA, RSA Legacy, DH (Diffie-Hellman), ou DSA (Digital Signature Algorithm).

l Informação do portador da certidão. Consiste em informações da identidade do usuário, como nome, user ID, e-mail, número ICQ, retrato fotográfico, e assim por diante.

l Assinatura digital do portador da certidão. Chamada também de auto-assinatura, é a assinatura feita usando a chave privada correspondente à chave pública associada à certidão.

l Prazo de validade da certidão – Data de início e término da validade da certidão; indica quando expira a certidão. l Caso o par de chaves contenha subchaves, então serão incluídos os prazos de validade das sub-chaves.

l Algoritmo de encriptação simétrica preferido pelo usuário – os algoritmos suportados são: CAST, AES, IDEA, Triple. DES, e Twofish.

Analogia l Você pode pensar na certidão PGP como uma chave pública com uma ou mais etiquetas coladas.

Analogia l Nestas ´etiquetas´ você encontrará informações identificando o dono da chave e a assinatura do mesmo, determinando que chave e identificação andam juntas.

l Esta assinatura em especial é chamada de auto-assinatura. l Toda certidão PGP contém uma autoassinatura.

l Um aspecto único do formato de certidão PGP é o fato de uma certidão poder conter várias assinaturas.

l Algumas ou muitas pessoas podem assinar o par de chaves/identificação para atestar para sua própria garantia que a chave pública pertence definitivamente ao dono especifico.

l Se você for olhar num servidor público de certidões, irá notar que algumas certidões, como a do criador do PGP, Phil Zimmermann, contém várias assinaturas.

l Algumas certidões PGP consistem em uma chave pública com várias etiquetas, cada uma contendo meios diferentes de identificar o dono da chave

Tudo em um certificado l Por exemplo, o nome do dono e e-mail corporativo, o apelido do dono e e-mail pessoal, uma fotografia do dono – tudo embutido em um certificado.

l. A lista de assinaturas de cada uma destas identidades pode ser diferente. l As assinaturas atestam que uma das etiquetas pertence à chave pública, e não que todas as etiquetas contidas na chave são autênticas.

l Observe que o significado de ´autêntico´ está no olho do dono – assinaturas são opiniões. l. E cada pessoa avalia a autenticidade de uma identidade de modo diverso antes de assinar uma chave (nome dado a uma certidão PGP).

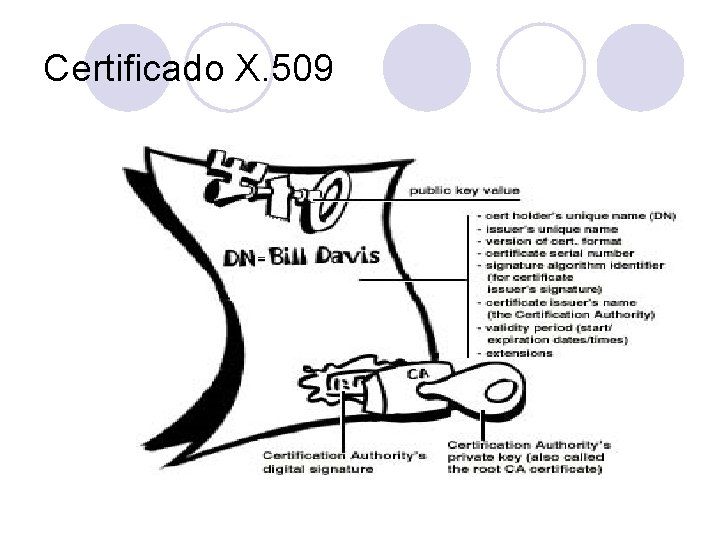

Formatos de certidões em PGP l. O PGP reconhece dois formatos de certidões diferentes: ¡ Certidões PGP (chamadas simplesmente de chaves PGP) ¡ Certidões X. 509

Certificado PGP

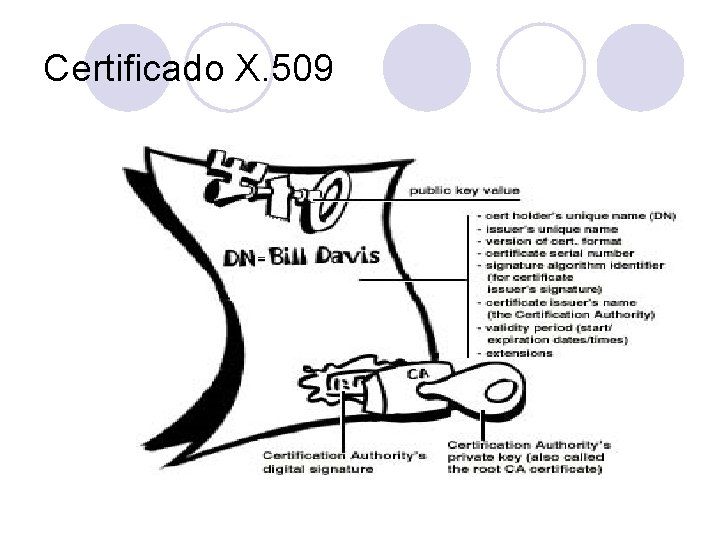

Certificado X. 509

O que é uma frase-senha ? l. A maioria das pessoas está familiarizada com o uso de senhas para restringir o acesso aos seus computadores. l Uma frase-senha é uma versão estendida de uma senha, e na teoria, é mais segura.

Ataque de dicionário l Geralmente composta de várias palavras, uma frase-senha é mais segura contra ´ataques de dicionários´, onde o agressor aplica todos as palavras contidas em um dicionário na esperança de encontrar a sua senha.

Frases-senhas l As melhores frases-senhas são relativamente longas e complexas e contém uma combinação de letras maiúsculas e minúsculas, caracteres numéricos e de pontuação.

l. O PGP usa uma frase-senha para encriptar a sua chave privada na sua máquina. l. A sua chave privada é encriptada no seu disco usando um ´hash´ da sua frasesenha como chave secreta.

l Você usa a frase-senha para decriptar a sua chave privada. l Uma frase-senha deve ser difícil de você esquecer e difícil para outros adivinharem

l Deveria ser alguma coisa bem fixada na sua memória de longo prazo e não algo que você inventou do nada. l Por que?

l Porquê se você esquecer a sua frasesenha, você estará em maus lençóis. l. A sua chave privada será completamente inútil sem a sua frasesenha e nada poderá ser feito. l Lembra-se capítulo? da frase no começo deste

l. O PGP é a criptografia que manterá grandes organizações governamentais fora dos seus arquivos. l Com certeza manterá você fora dos seus arquivos também! l Mantenha isto em mente quando decidir mudar a sua frase-senha.