Module scurit Niveau Master 1 Chargs du module

- Slides: 16

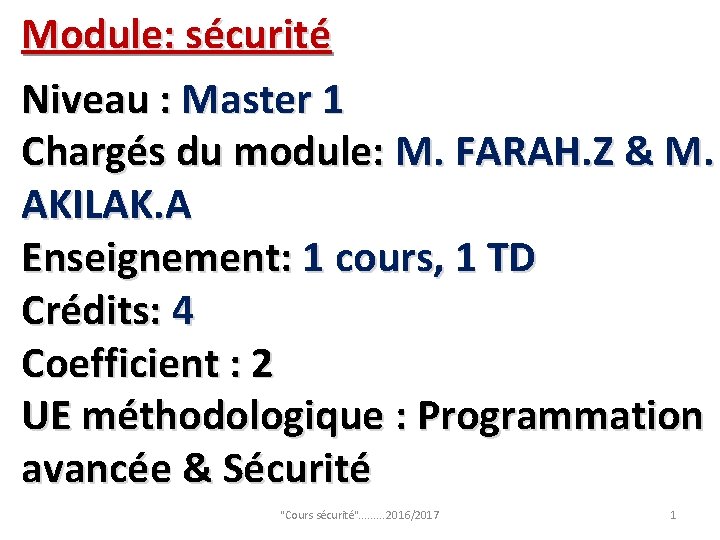

Module: sécurité Niveau : Master 1 Chargés du module: M. FARAH. Z & M. AKILAK. A Enseignement: 1 cours, 1 TD Crédits: 4 Coefficient : 2 UE méthodologique : Programmation avancée & Sécurité "Cours sécurité". . 2016/2017 1

Module: sécurité Objectifs Cette matière se focalise sur les services de sécurité, les algorithmes de chiffrement moderne et à la gestion des clés symétriques et asymétriques. Connaissances préalables recommandées "Cours sécurité". . 2016/2017 2

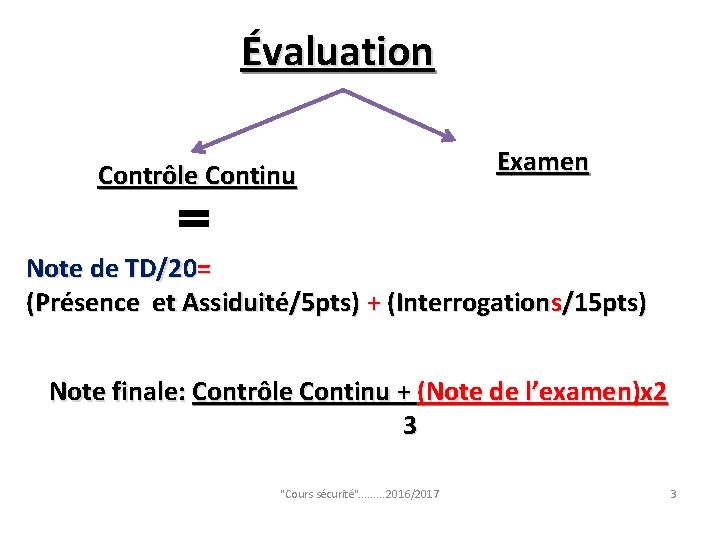

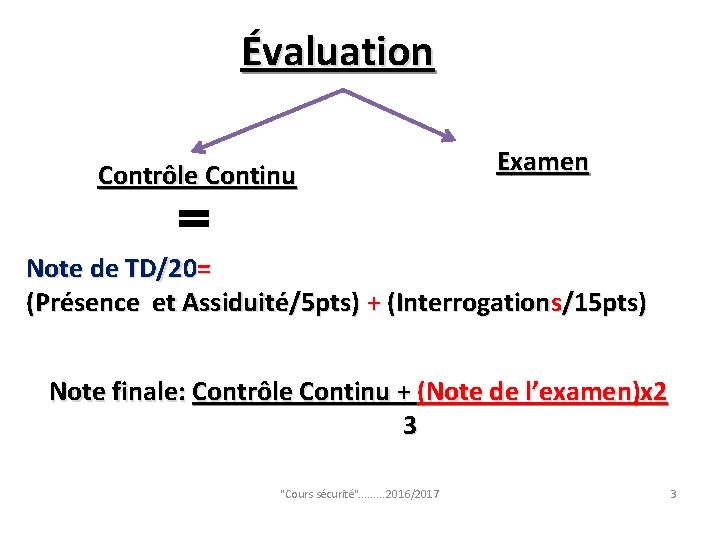

Évaluation Contrôle Continu Examen Note de TD/20= (Présence et Assiduité/5 pts) + (Interrogations/15 pts) Note finale: Contrôle Continu + (Note de l’examen)x 2 3 "Cours sécurité". . 2016/2017 3

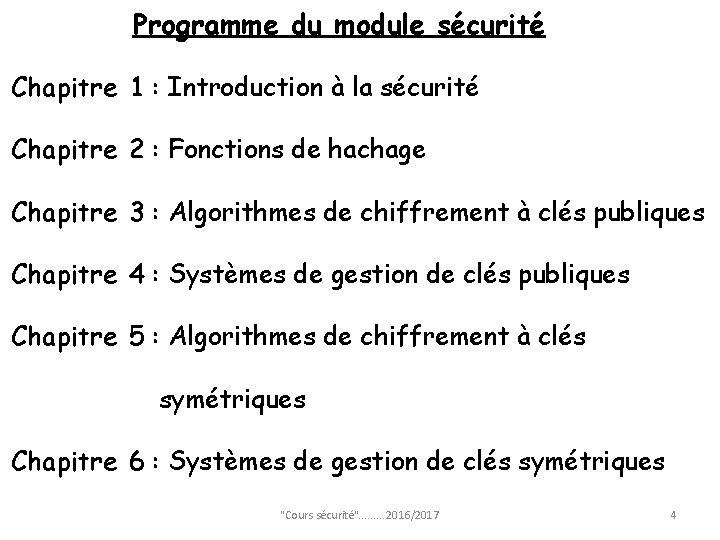

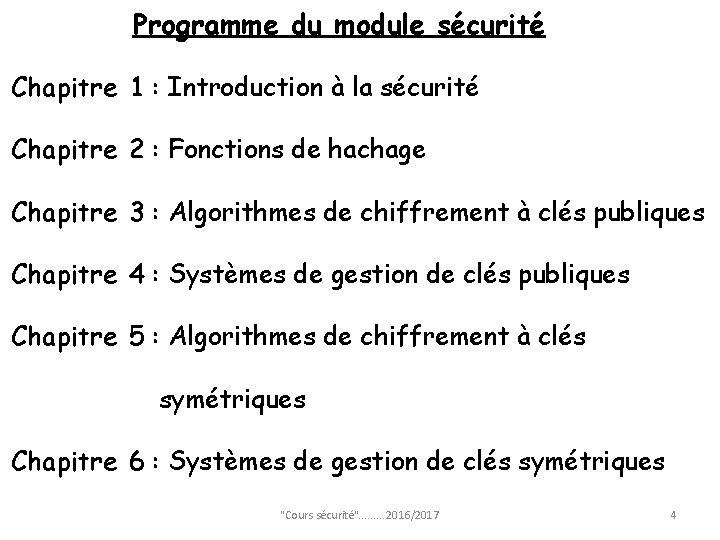

Programme du module sécurité Chapitre 1 : Introduction à la sécurité Chapitre 2 : Fonctions de hachage Chapitre 3 : Algorithmes de chiffrement à clés publiques Chapitre 4 : Systèmes de gestion de clés publiques Chapitre 5 : Algorithmes de chiffrement à clés symétriques Chapitre 6 : Systèmes de gestion de clés symétriques "Cours sécurité". . 2016/2017 4

Programme du module sécurité (suite) Références bibliographiques : 005. 8/01 005. 8/30 "Cours sécurité". . 2016/2017 5

Chapitre I : I Introduction à la sécurité des données Introduction De nos jours, la sécurité informatique est devenue un problème majeur dans la gestion des systèmes informatiques, en effet, ces derniers connaissent une grande évolution sur les plans d’échange d’informations et ouverture sur le monde extérieur. Les systèmes informatiques sont donc, de plus en plus accessibles , depuis des machines de moins en moins contrôlées. La sécurité à pour objectifs la protection des données et des ressources en mettant en place des mécanismes de contrôle permettant d'assurer le bon fonctionnement du système informatique. "Cours sécurité". . 2016/2017 6

I-2) Vocabulaire de base • sûreté : protection contre les actions non intentionnelles • sécurité : protection contre les actions intentionnelles malveillantes • Menace : Événement, d’origine accidentelle ou délibérée, capable s’il se réalise de causer un dommage à un système donné. • Vulnérabilité : Une vulnérabilité est une faiblesse dans le système qui peut être exploitée par une menace. • Risque : Association d’une permettent sa réalisation. menace aux vulnérabilités qui • Attaques : elles représentent les moyens d'exploiter une vulnérabilité. Il peut y avoir plusieurs attaques pour une même vulnérabilités. "Cours sécurité". . 2016/2017 7

Exemple Maison avec de grandes fenêtres PC connecté au réseau Menace: Cambriolage Menace: Vulnérabilité: Absence des barreaux fenêtres. Vulnérabilité: Accès au PC sans protection (mot de passe). Risque: Attaque: Cambriolage par les fenêtres. Utilisation d’une échelle pour atteindre les fenêtres Risque: Attaque: "Cours sécurité". . 2016/2017 Suppression de fichiers importants. Suppression de fichiers VIA un accès réseau non protégé. -Utilisation d’un poste connecté au réseau -Logiciel d’intrusion 8

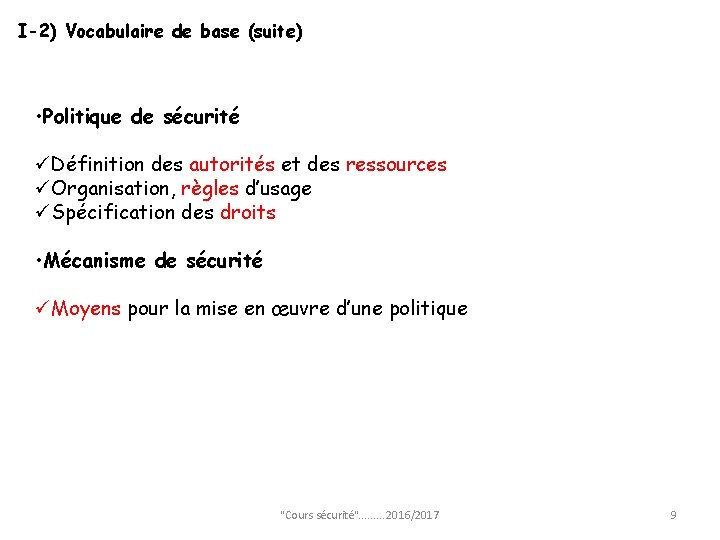

I-2) Vocabulaire de base (suite) • Politique de sécurité üDéfinition des autorités et des ressources üOrganisation, règles d’usage üSpécification des droits • Mécanisme de sécurité üMoyens pour la mise en œuvre d’une politique "Cours sécurité". . 2016/2017 9

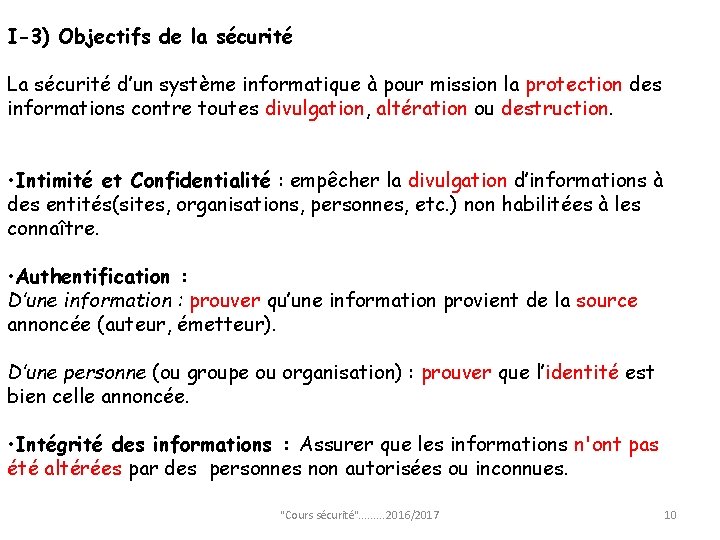

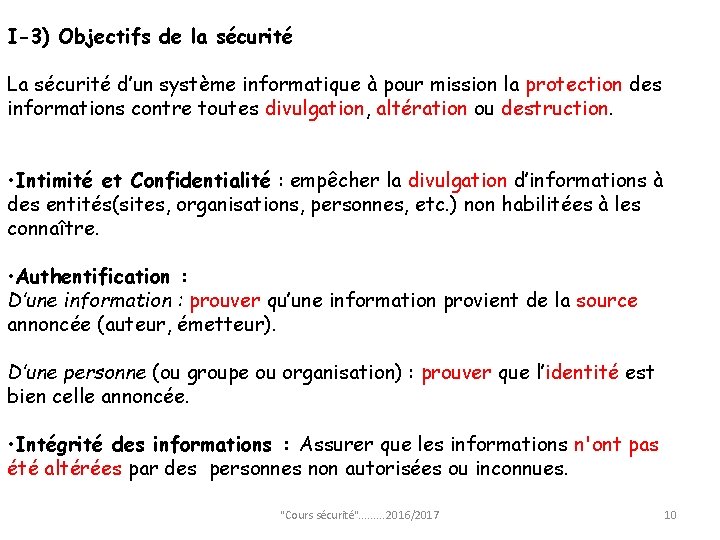

I-3) Objectifs de la sécurité La sécurité d’un système informatique à pour mission la protection des informations contre toutes divulgation, altération ou destruction. • Intimité et Confidentialité : empêcher la divulgation d’informations à des entités(sites, organisations, personnes, etc. ) non habilitées à les connaître. • Authentification : D’une information : prouver qu’une information provient de la source annoncée (auteur, émetteur). D’une personne (ou groupe ou organisation) : prouver que l’identité est bien celle annoncée. • Intégrité des informations : Assurer que les informations n'ont pas été altérées par des personnes non autorisées ou inconnues. "Cours sécurité". . 2016/2017 10

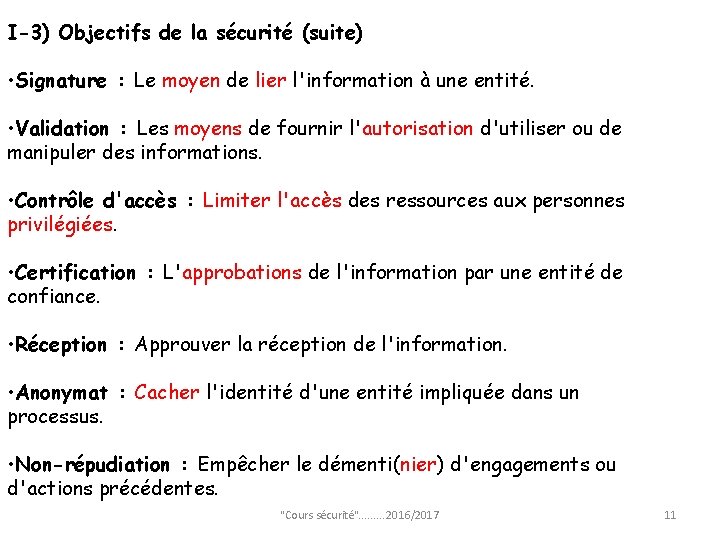

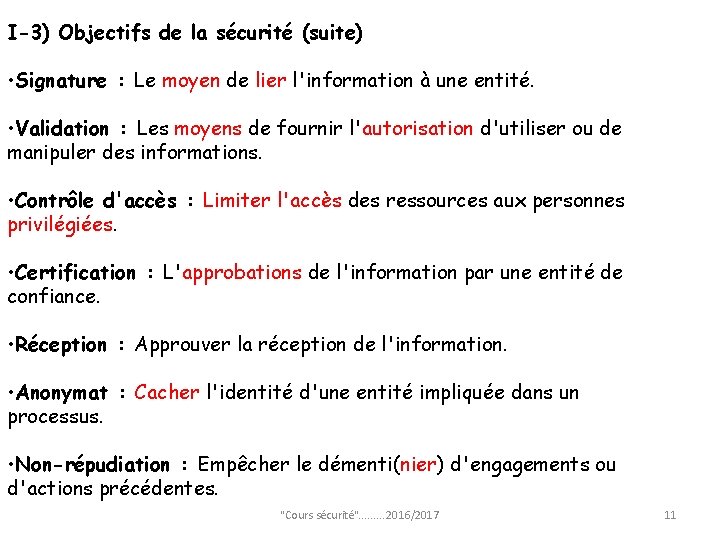

I-3) Objectifs de la sécurité (suite) • Signature : Le moyen de lier l'information à une entité. • Validation : Les moyens de fournir l'autorisation d'utiliser ou de manipuler des informations. • Contrôle d'accès : Limiter l'accès des ressources aux personnes privilégiées. • Certification : L'approbations de l'information par une entité de confiance. • Réception : Approuver la réception de l'information. • Anonymat : Cacher l'identité d'une entité impliquée dans un processus. • Non-répudiation : Empêcher le démenti(nier) d'engagements ou d'actions précédentes. "Cours sécurité". . 2016/2017 11

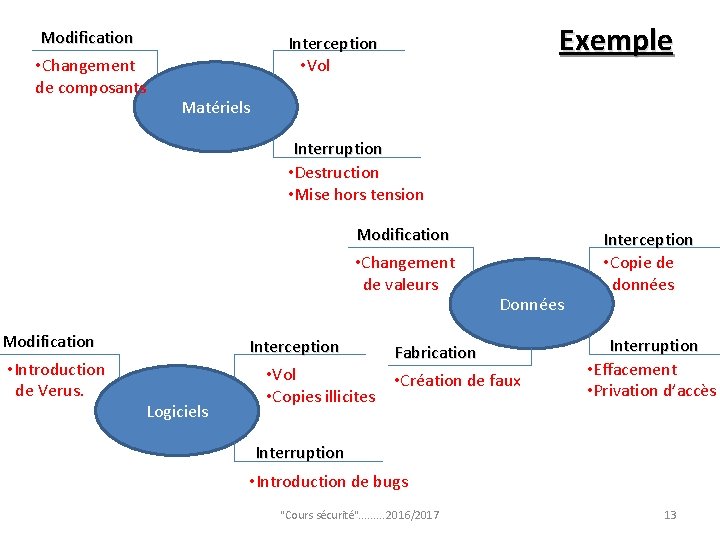

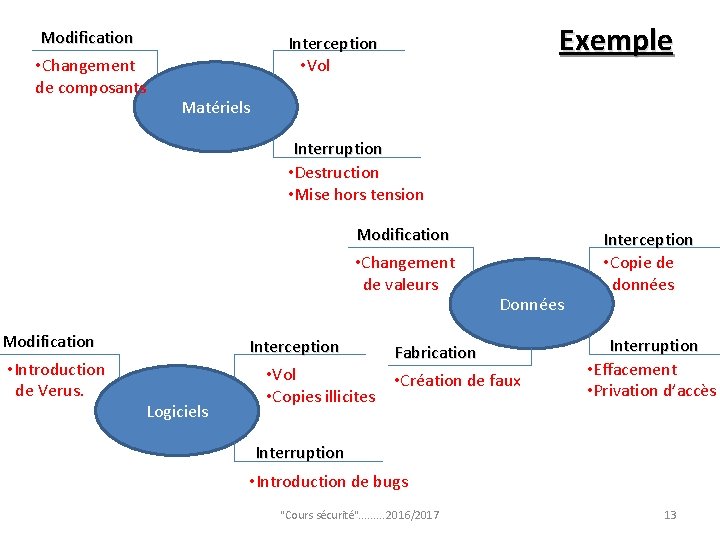

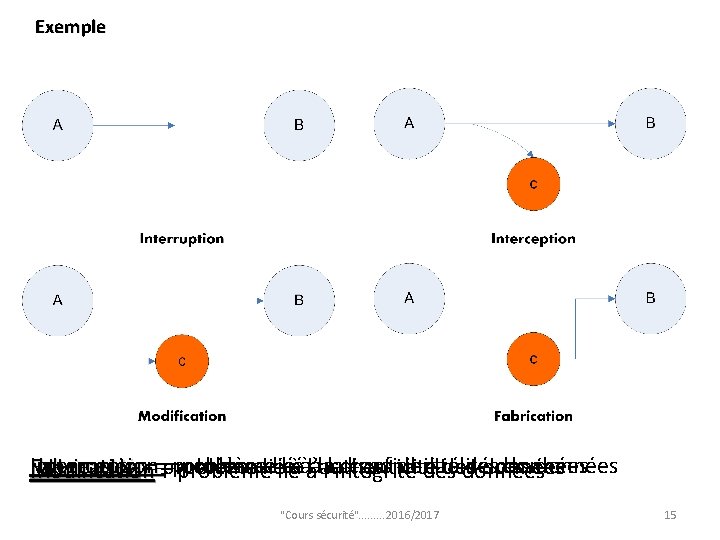

I-4) Menaces sur les systèmes informatiques Dans un système informatique les menaces peuvent toucher les composants matériels, logiciels ou informationnels. Menaces Les menaces intentionnelles Passives interceptions Les menaces non intentionnelles (accidentelles) « bugs logiciels, les pannes matérielles » Actives interceptions, interruptions , modifications ou fabrication. "Cours sécurité". . 2016/2017 12

Modification • Changement de composants Exemple Interception • Vol Matériels Interruption • Destruction • Mise hors tension Modification • Changement de valeurs Modification • Introduction de Verus. Interception Logiciels • Vol • Copies illicites Données Fabrication • Création de faux Interception • Copie de données Interruption • Effacement • Privation d’accès Interruption • Introduction de bugs "Cours sécurité". . 2016/2017 13

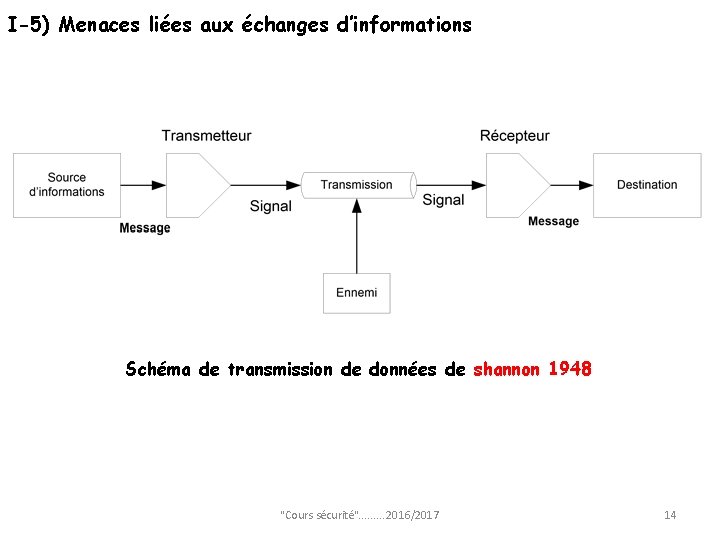

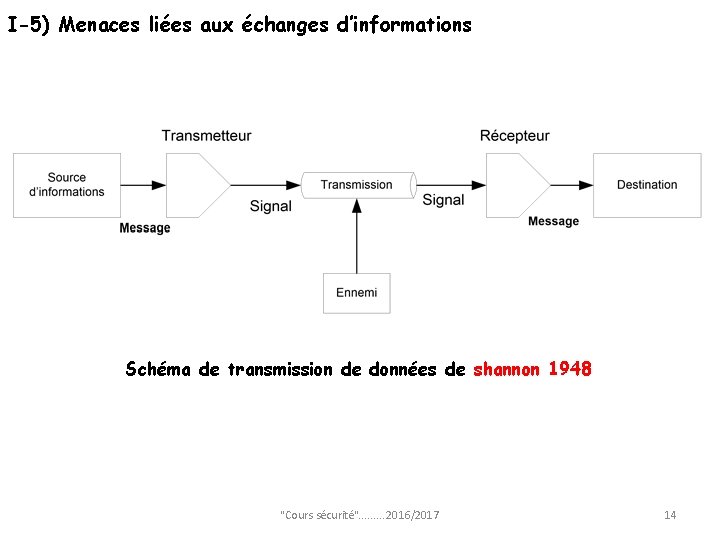

I-5) Menaces liées aux échanges d’informations Schéma de transmission de données de shannon 1948 "Cours sécurité". . 2016/2017 14

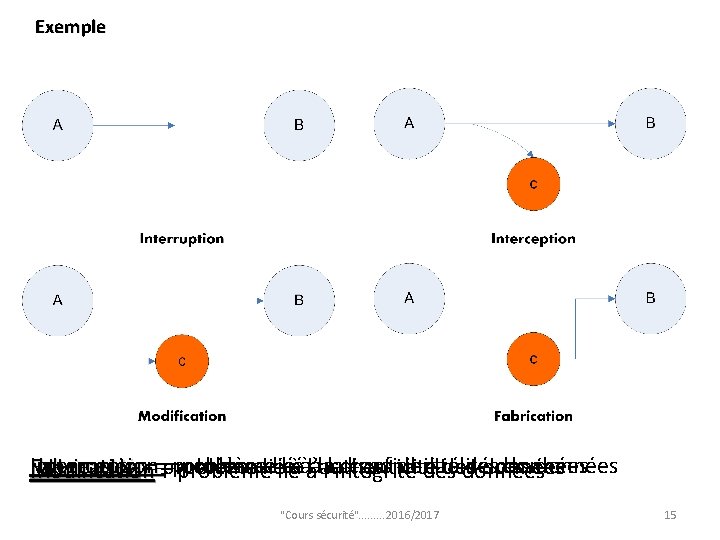

Exemple Interruption Interception =problème lié àlal’intégrité ladisponibilité confidentialité des données Fabrication ===problème lié àààl’authenticité des données Modification problème lié des données "Cours sécurité". . 2016/2017 15

Fin du Chapitre I "Cours sécurité". . 2016/2017 16