Microsoft Official Course Module 3 Managing Active Directory

- Slides: 29

Microsoft Official Course ® Module 3 Managing Active Directory Domain Services Objects

Visão geral do módulo • Gerenciando contas de usuário • Grupos de Gerenciamento • Gerenciando contas de computador • Delegando Administração

Lição 1: Gerenciando contas de usuário • Ferramentas de administração do AD DS • Criando contas de usuário • Configurando atributos de conta de usuário • Criando perfis de usuário

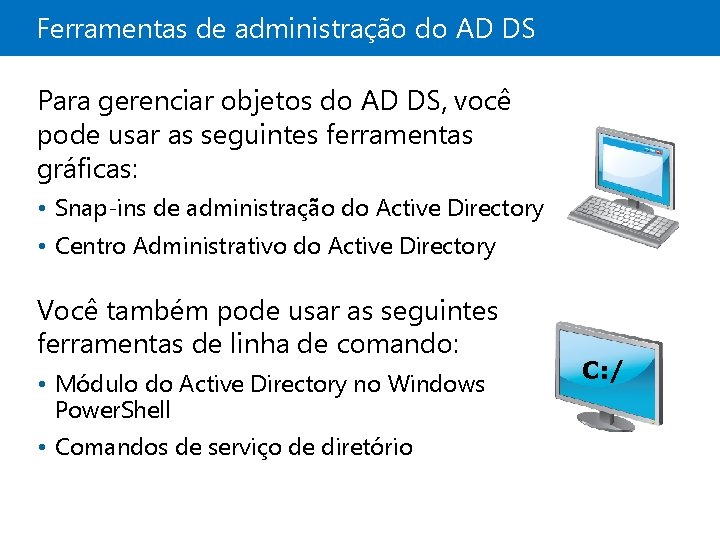

Ferramentas de administração do AD DS Para gerenciar objetos do AD DS, você pode usar as seguintes ferramentas gráficas: • Snap-ins de administração do Active Directory • Centro Administrativo do Active Directory Você também pode usar as seguintes ferramentas de linha de comando: • Módulo do Active Directory no Windows Power. Shell • Comandos de serviço de diretório C: /

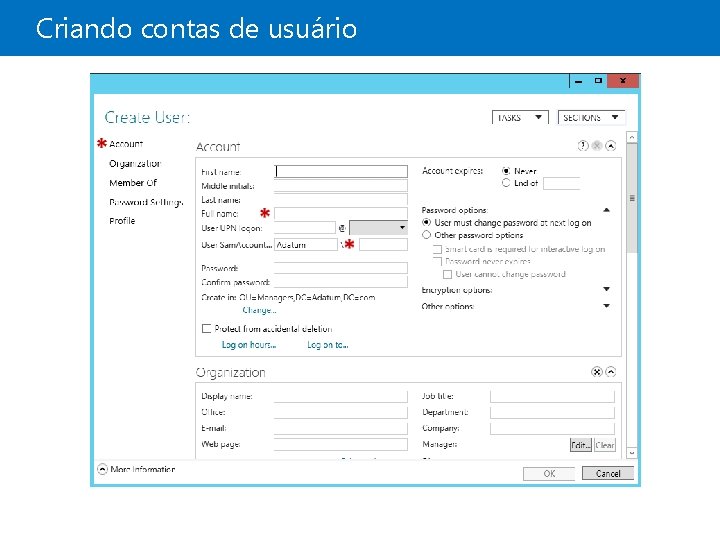

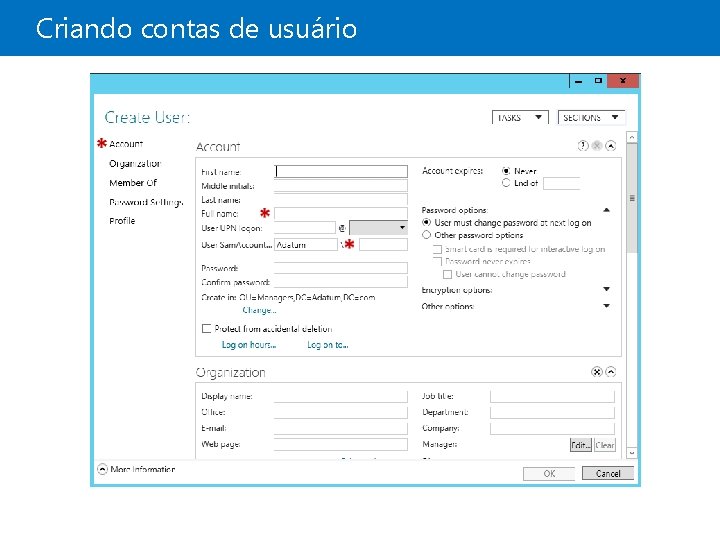

Criando contas de usuário

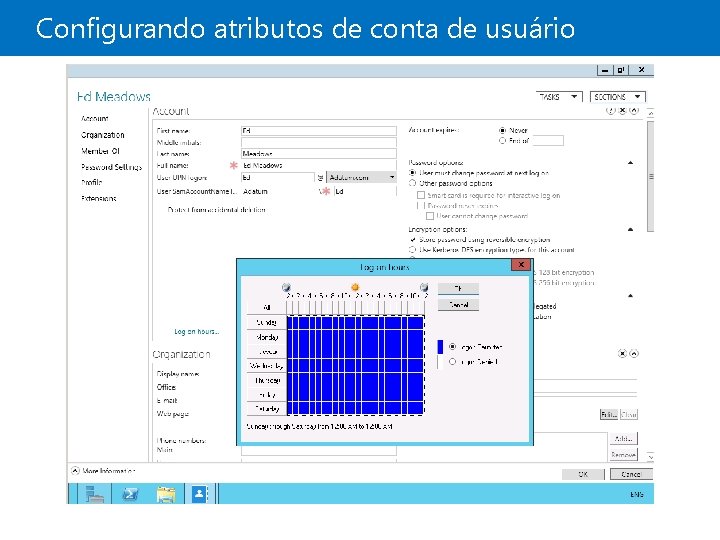

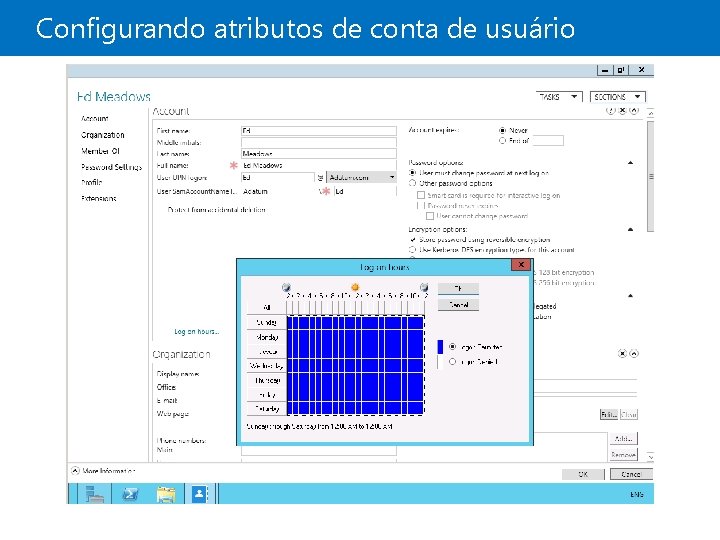

Configurando atributos de conta de usuário

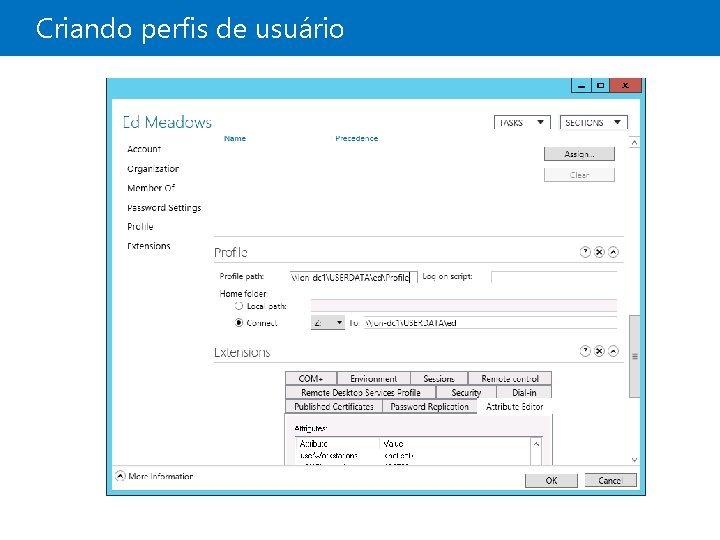

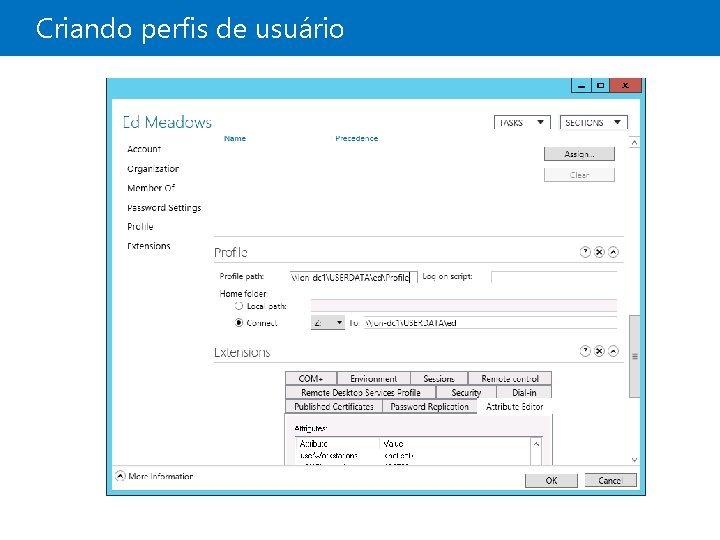

Criando perfis de usuário

Lição 2: Gerenciando Grupos • Tipos de grupo • Escopo do grupo • Implementando o Gerenciamento do Grupo • Grupos Padrão • Identidades especiais • Demonstração: Gerenciando Grupos

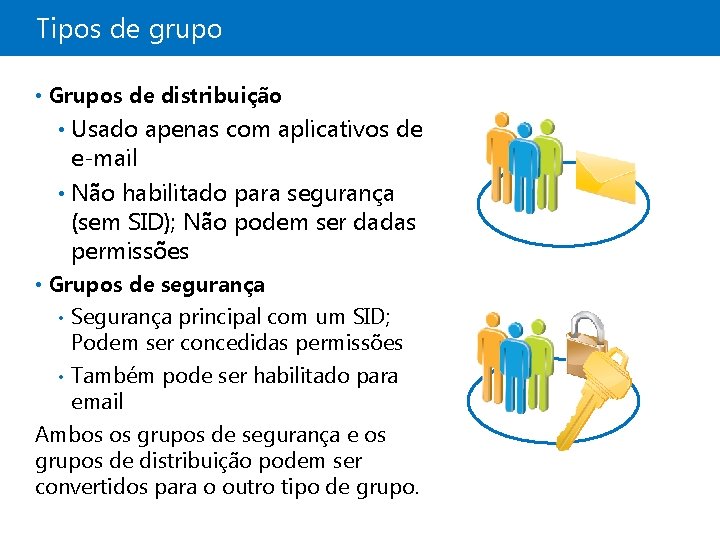

Tipos de grupo • Grupos de distribuição Usado apenas com aplicativos de e-mail • Não habilitado para segurança (sem SID); Não podem ser dadas permissões • • Grupos de segurança Segurança principal com um SID; Podem ser concedidas permissões • Também pode ser habilitado para email Ambos os grupos de segurança e os grupos de distribuição podem ser convertidos para o outro tipo de grupo. •

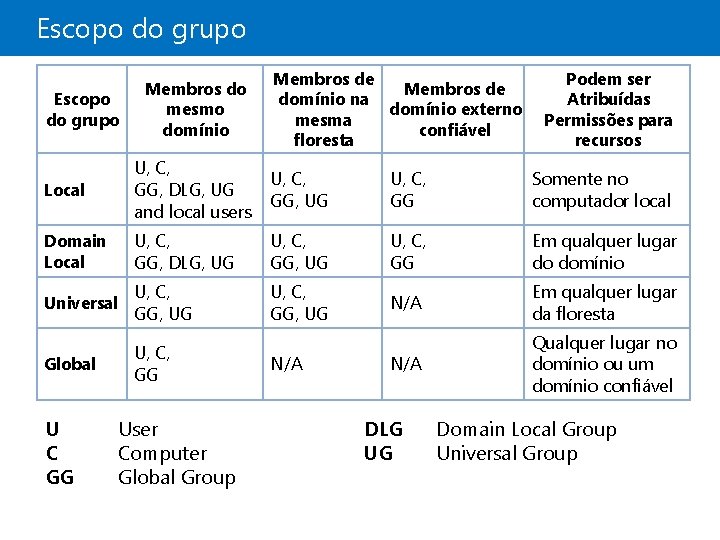

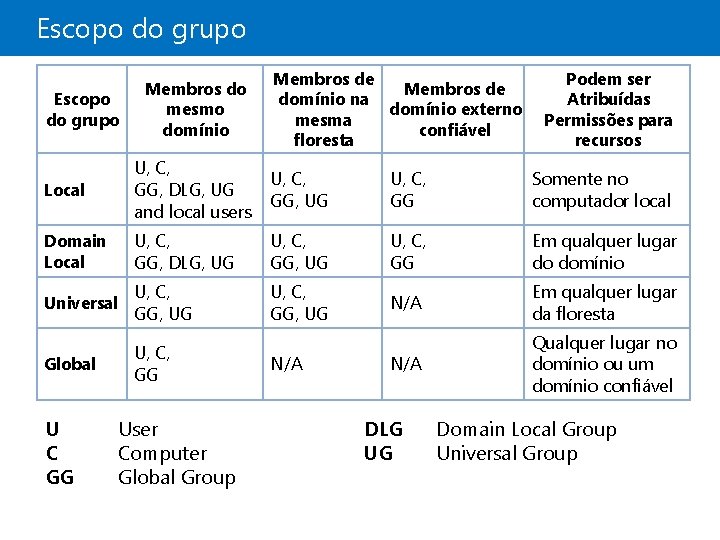

Escopo do grupo Membros do mesmo domínio Membros de domínio na domínio externo mesma confiável floresta Podem ser Atribuídas Permissões para recursos Local U, C, GG, DLG, UG and local users U, C, GG, UG U, C, GG Somente no computador local Domain Local U, C, GG, DLG, UG U, C, GG Em qualquer lugar do domínio Universal U, C, GG, UG N/A Em qualquer lugar da floresta Global U, C, GG N/A Qualquer lugar no domínio ou um domínio confiável U C GG User Computer Global Group N/A DLG UG Domain Local Group Universal Group

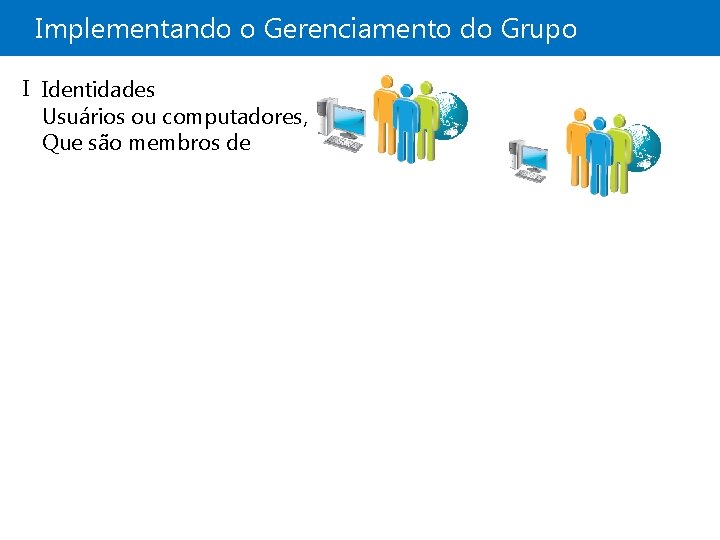

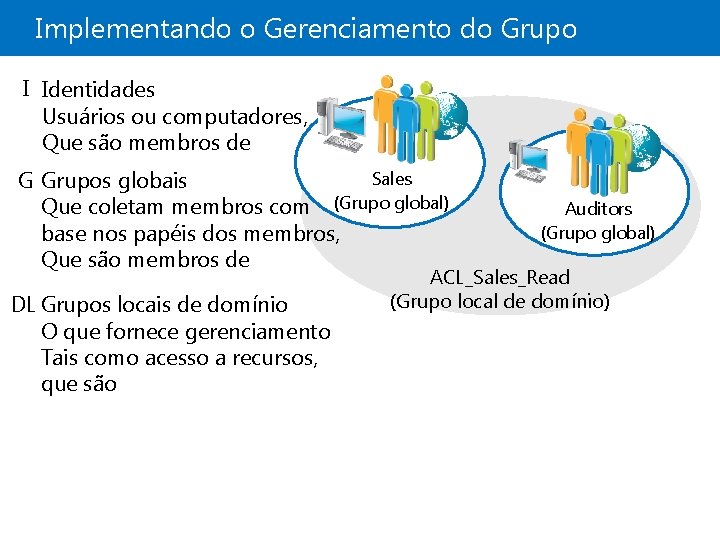

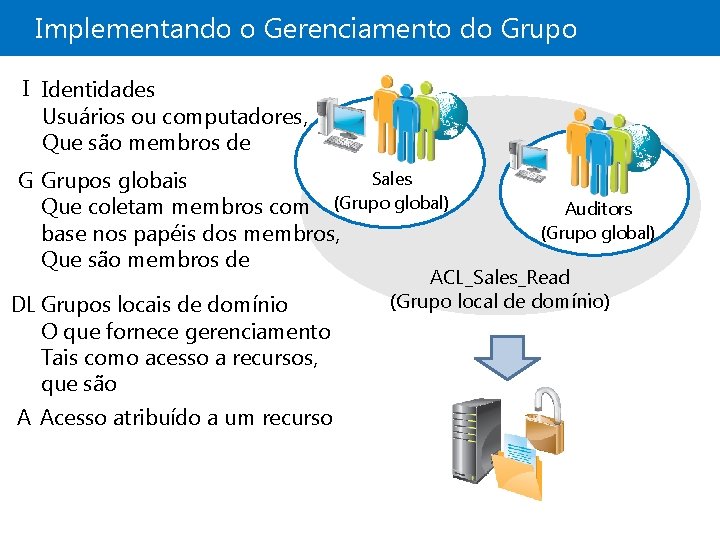

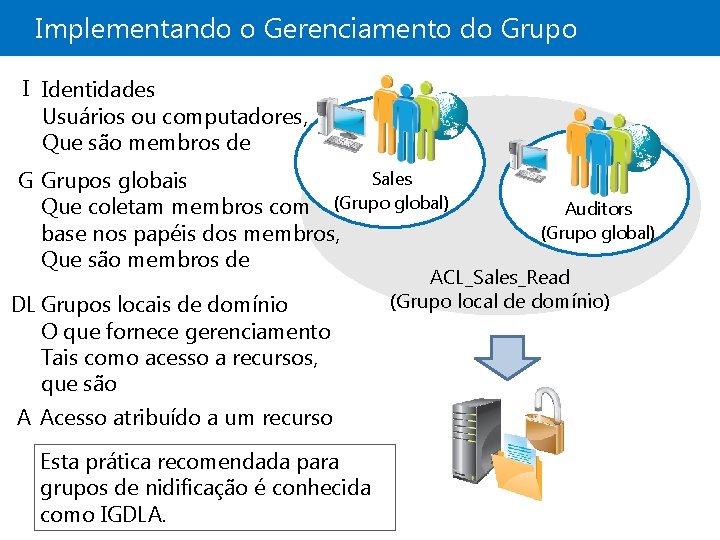

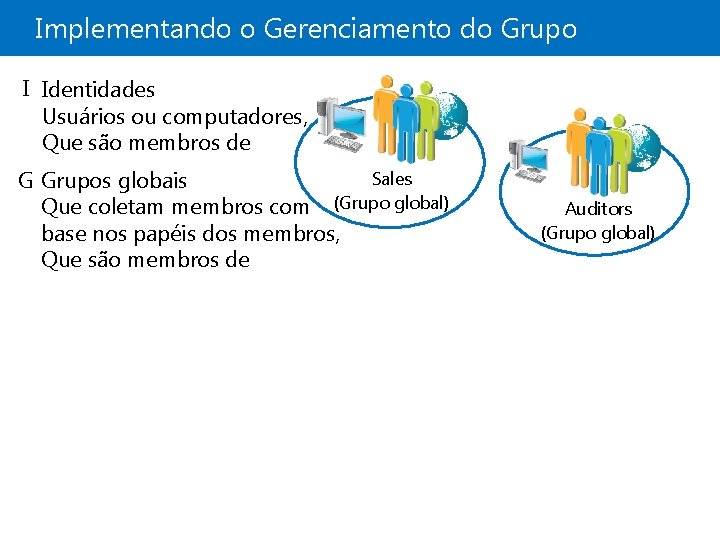

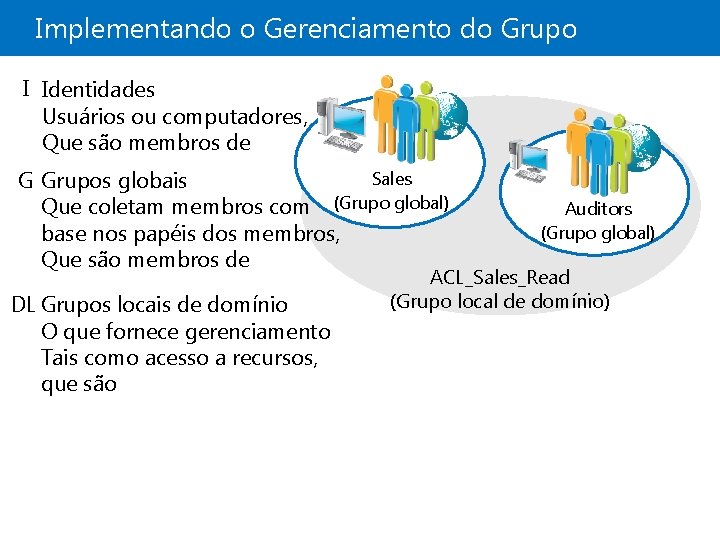

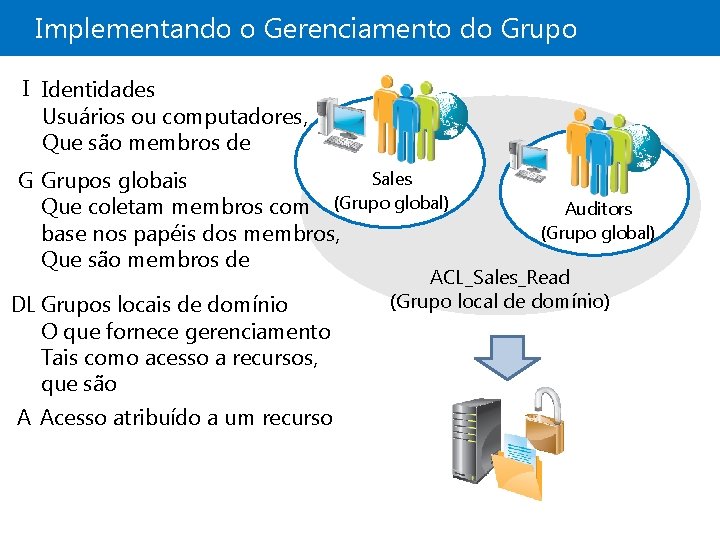

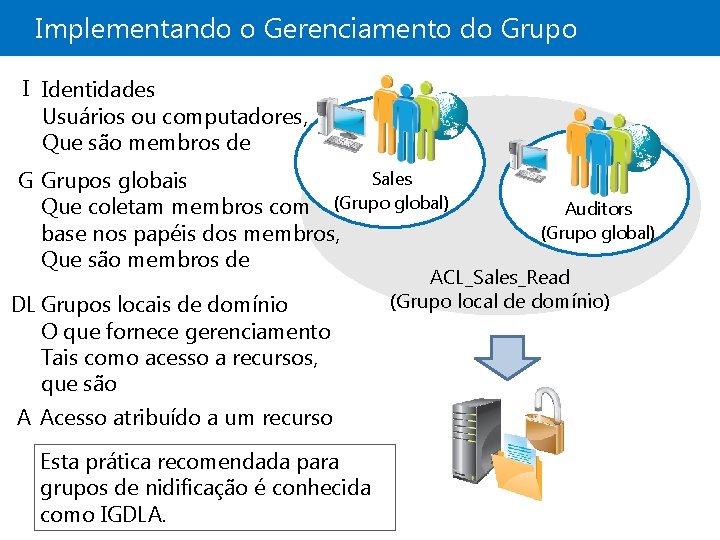

Implementando o Gerenciamento do Grupo I Identidades Usuários ou computadores, Que são membros de

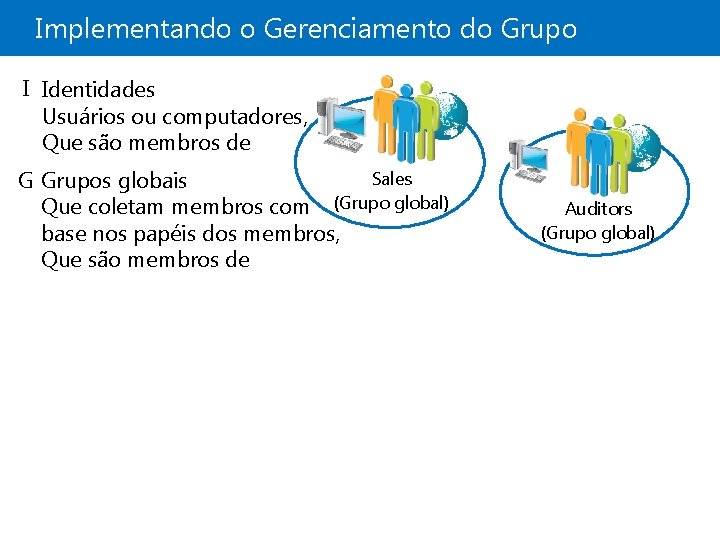

Implementando o Gerenciamento do Grupo I Identidades Usuários ou computadores, Que são membros de Sales G Grupos globais Que coletam membros com (Grupo global) base nos papéis dos membros, Que são membros de Auditors (Grupo global)

Implementando o Gerenciamento do Grupo I Identidades Usuários ou computadores, Que são membros de Sales G Grupos globais Que coletam membros com (Grupo global) base nos papéis dos membros, Que são membros de DL Grupos locais de domínio O que fornece gerenciamento Tais como acesso a recursos, que são Auditors (Grupo global) ACL_Sales_Read (Grupo local de domínio)

Implementando o Gerenciamento do Grupo I Identidades Usuários ou computadores, Que são membros de Sales G Grupos globais Que coletam membros com (Grupo global) base nos papéis dos membros, Que são membros de DL Grupos locais de domínio O que fornece gerenciamento Tais como acesso a recursos, que são A Acesso atribuído a um recurso Auditors (Grupo global) ACL_Sales_Read (Grupo local de domínio)

Implementando o Gerenciamento do Grupo I Identidades Usuários ou computadores, Que são membros de Sales G Grupos globais Que coletam membros com (Grupo global) base nos papéis dos membros, Que são membros de DL Grupos locais de domínio O que fornece gerenciamento Tais como acesso a recursos, que são A Acesso atribuído a um recurso Esta prática recomendada para grupos de nidificação é conhecida como IGDLA. Auditors (Grupo global) ACL_Sales_Read (Grupo local de domínio)

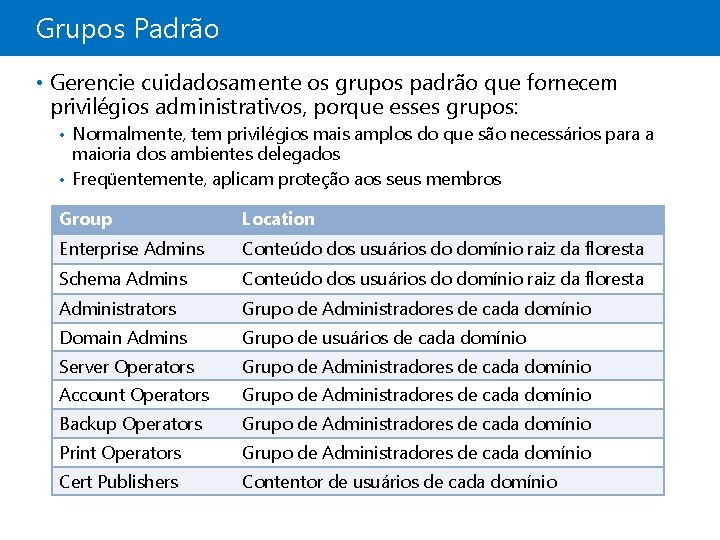

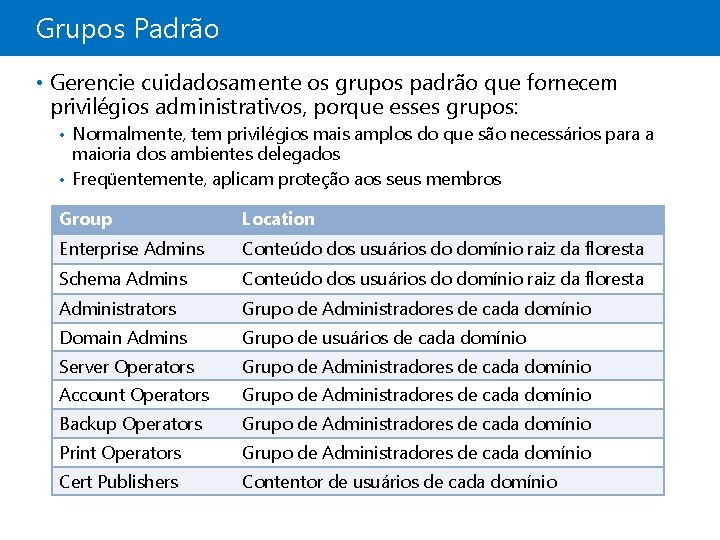

Grupos Padrão • Gerencie cuidadosamente os grupos padrão que fornecem privilégios administrativos, porque esses grupos: Normalmente, tem privilégios mais amplos do que são necessários para a maioria dos ambientes delegados • Freqüentemente, aplicam proteção aos seus membros • Group Location Enterprise Admins Conteúdo dos usuários do domínio raiz da floresta Schema Admins Conteúdo dos usuários do domínio raiz da floresta Administrators Grupo de Administradores de cada domínio Domain Admins Grupo de usuários de cada domínio Server Operators Grupo de Administradores de cada domínio Account Operators Grupo de Administradores de cada domínio Backup Operators Grupo de Administradores de cada domínio Print Operators Grupo de Administradores de cada domínio Cert Publishers Contentor de usuários de cada domínio

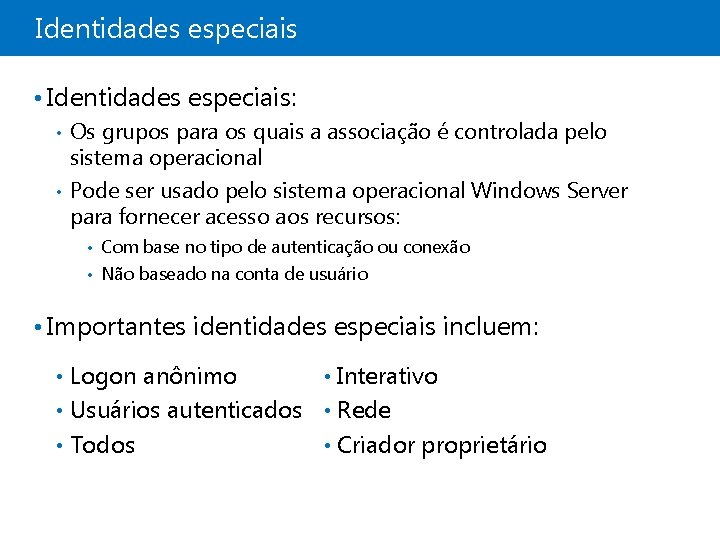

Identidades especiais • Identidades especiais: Os grupos para os quais a associação é controlada pelo sistema operacional • Pode ser usado pelo sistema operacional Windows Server para fornecer acesso aos recursos: • • Com base no tipo de autenticação ou conexão • Não baseado na conta de usuário • Importantes identidades especiais incluem: Logon anônimo • Interativo • Usuários autenticados • Rede • Todos • Criador proprietário •

Lição 3: Gerenciando contas de computador • O que é o Container de computadores? • Especificando a localização das contas de computador • Controlando permissões para criar contas de computador • Realizando um domínio off-line • Contas informáticas e canais seguros • Repor o canal seguro • Traga seu próprio aparelho

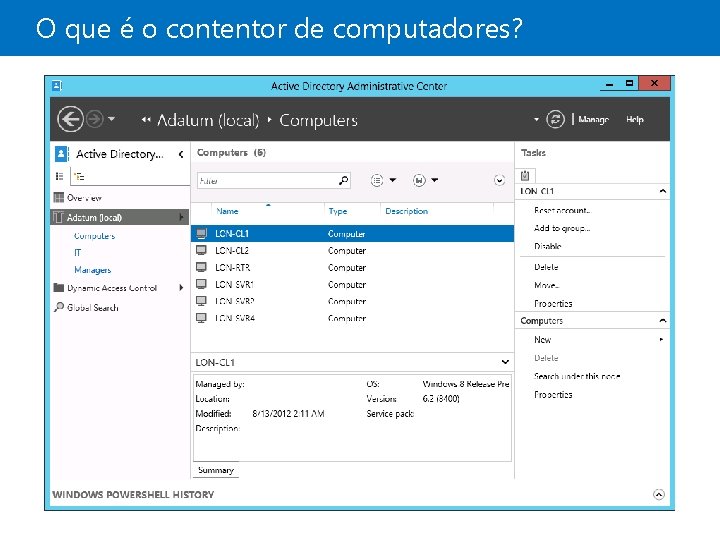

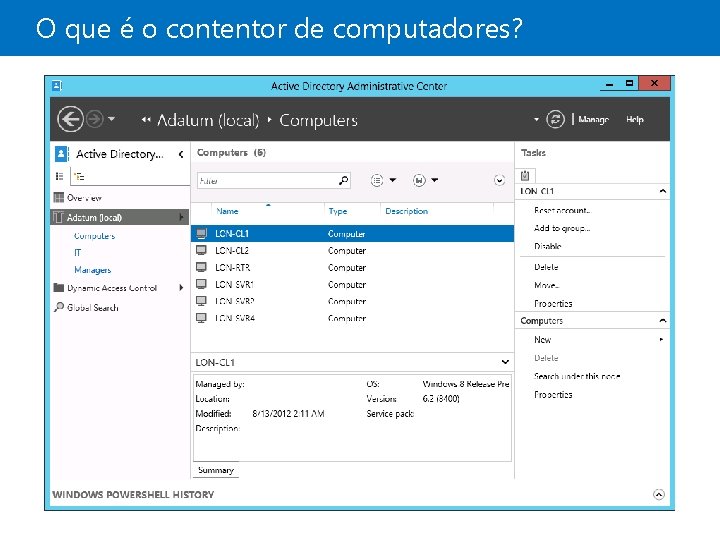

O que é o contentor de computadores?

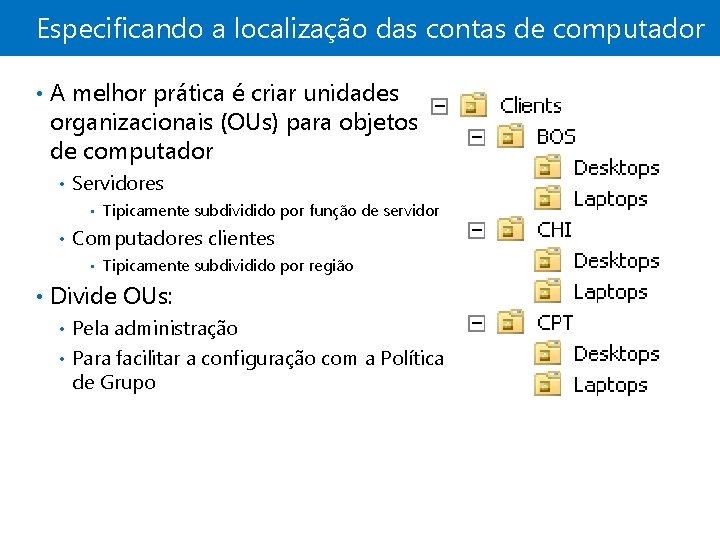

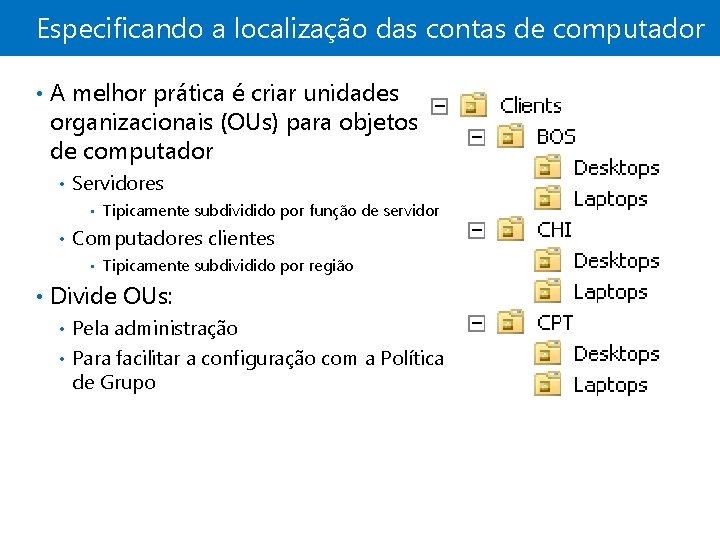

Especificando a localização das contas de computador • A melhor prática é criar unidades organizacionais (OUs) para objetos de computador • Servidores • • Tipicamente subdividido por função de servidor Computadores clientes • Tipicamente subdividido por região • Divide OUs: Pela administração • Para facilitar a configuração com a Política de Grupo •

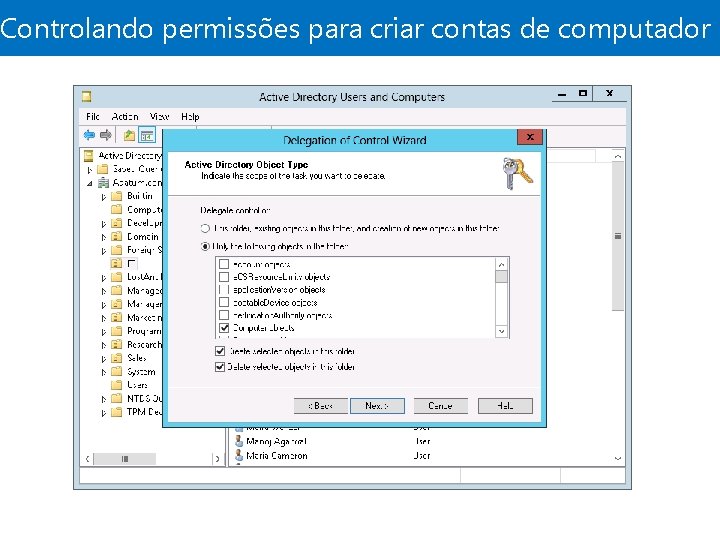

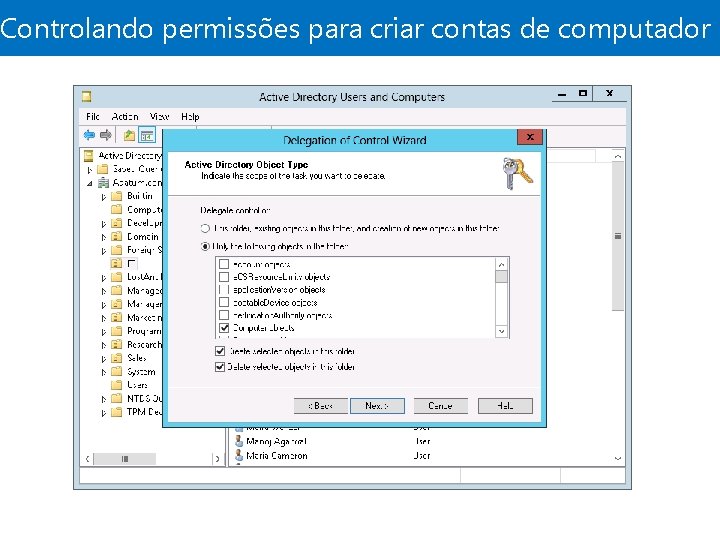

Controlando permissões para criar contas de computador

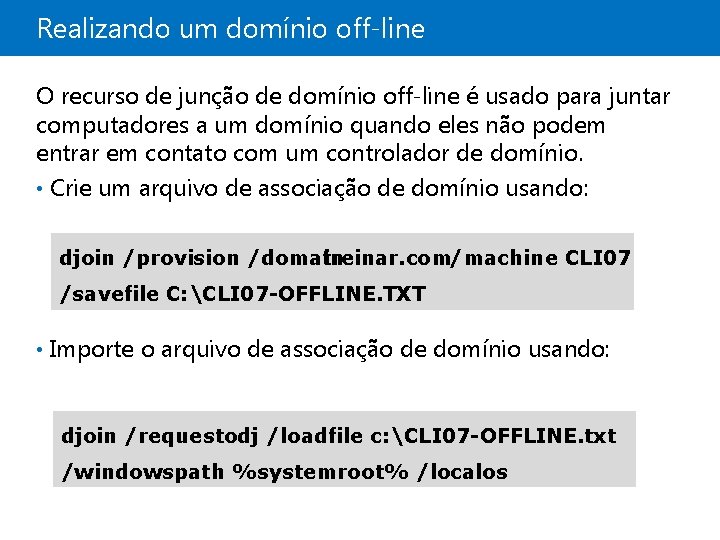

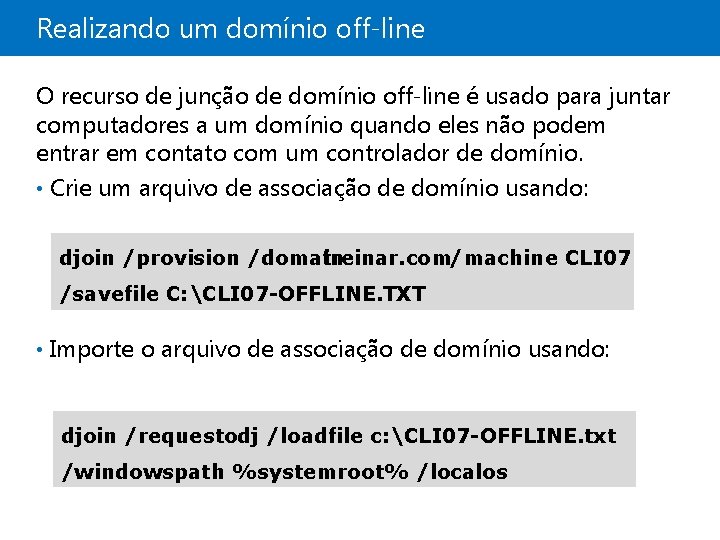

Realizando um domínio off-line O recurso de junção de domínio off-line é usado para juntar computadores a um domínio quando eles não podem entrar em contato com um controlador de domínio. • Crie um arquivo de associação de domínio usando: djoin /provision /domain treinar. com /machine CLI 07 /savefile C: CLI 07 -OFFLINE. TXT • Importe o arquivo de associação de domínio usando: djoin /requestodj /loadfile c: CLI 07 -OFFLINE. txt /windowspath %systemroot% /localos

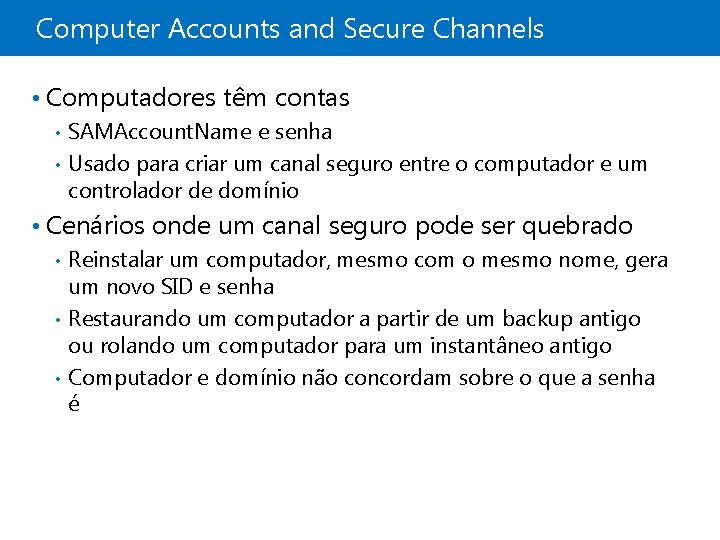

Computer Accounts and Secure Channels • Computadores têm contas SAMAccount. Name e senha • Usado para criar um canal seguro entre o computador e um controlador de domínio • • Cenários onde um canal seguro pode ser quebrado Reinstalar um computador, mesmo com o mesmo nome, gera um novo SID e senha • Restaurando um computador a partir de um backup antigo ou rolando um computador para um instantâneo antigo • Computador e domínio não concordam sobre o que a senha é •

Resetting the Secure Channel • Não exclua um computador do domínio e volte a juntar-se • Este processo cria uma nova conta, resultando em novo SID e membros do grupo perdido • Opções para redefinir o canal seguro Usuários e computadores do Active Directory • DSMod. exe • Net. Dom. exe • NLTest. exe • Windows Power. Shell •

Traga seu próprio aparelho O AD FS foi aprimorado para oferecer suporte a seus próprios programas de dispositivos • Workplace Join - Cria um objeto AD DS para dispositivos de consumo • Controle de acesso multi-fator - Aumenta a segurança usando regras de autorização baseadas em reivindicações • Autenticação Multi-Factor - Aumenta a segurança exigindo mais de uma forma de autenticação • Web Application Proxy - Permite que as aplicações sejam publicadas de forma segura na Internet

Lição 4: Delegando Administração • Considerações sobre o uso de unidades organizacionais • Permissões AD DS • Permissões eficazes do AD DS

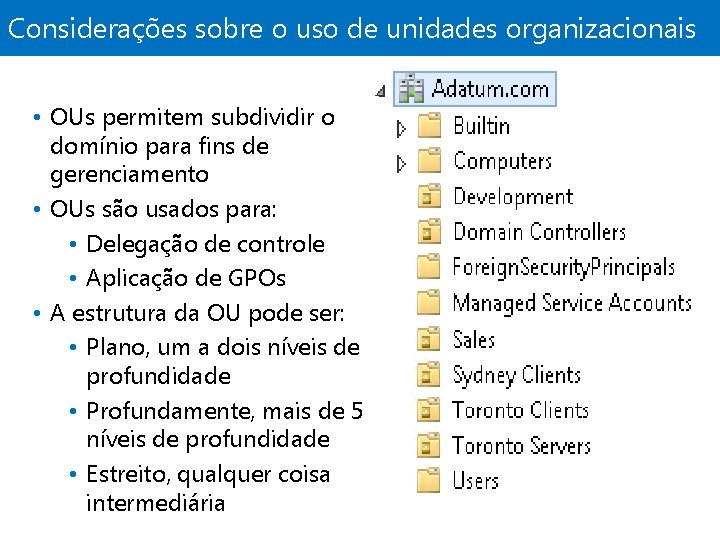

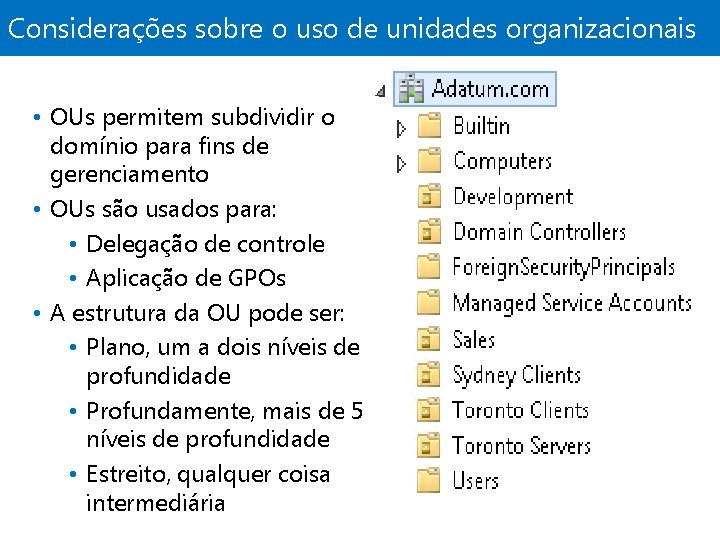

Considerações sobre o uso de unidades organizacionais • OUs permitem subdividir o domínio para fins de gerenciamento • OUs são usados para: • Delegação de controle • Aplicação de GPOs • A estrutura da OU pode ser: • Plano, um a dois níveis de profundidade • Profundamente, mais de 5 níveis de profundidade • Estreito, qualquer coisa intermediária

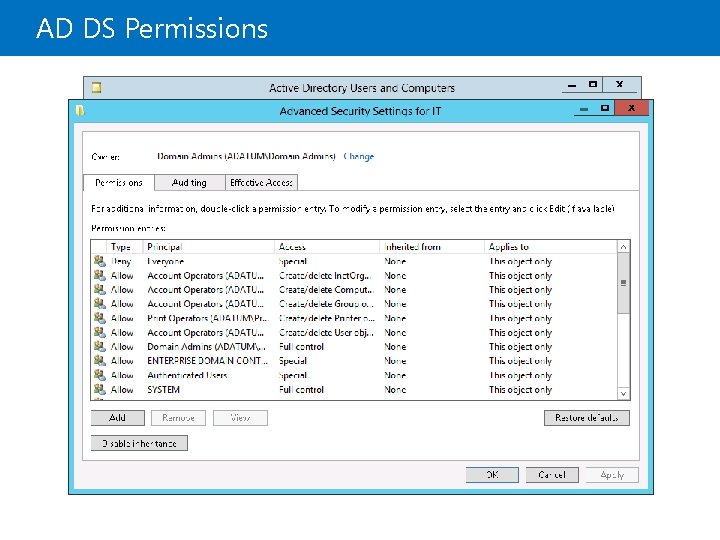

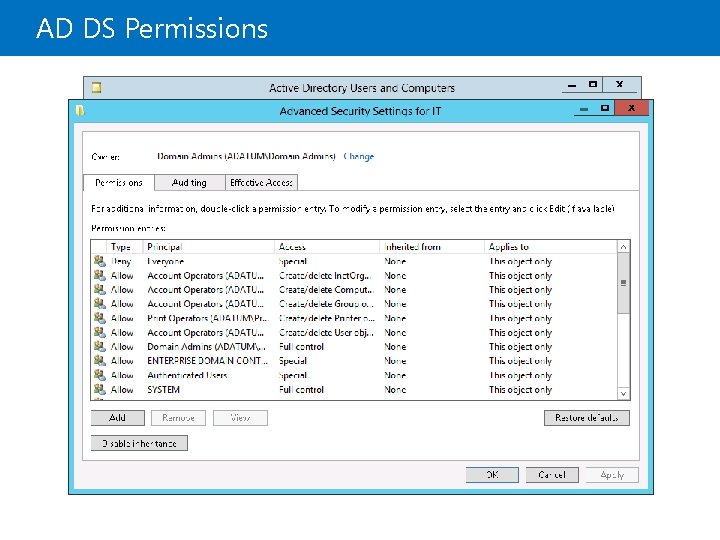

AD DS Permissions

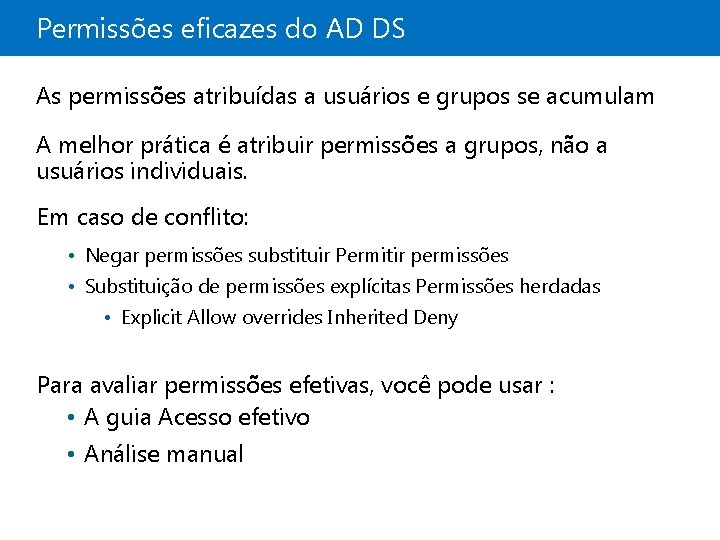

Permissões eficazes do AD DS As permissões atribuídas a usuários e grupos se acumulam A melhor prática é atribuir permissões a grupos, não a usuários individuais. Em caso de conflito: • Negar permissões substituir Permitir permissões • Substituição de permissões explícitas Permissões herdadas • Explicit Allow overrides Inherited Deny Para avaliar permissões efetivas, você pode usar : • A guia Acesso efetivo • Análise manual