Mercredi 27 Avril 2011 Solutions pour une gouvernance

- Slides: 30

Mercredi 27 Avril 2011 Solutions pour une gouvernance efficace Bernard Montel - Directeur Technique RSA, Division Sécurité d’EMC

Ère de l’entreprise hyper-étendue IMPACT BUSINESS ISSUES Explosion de l’Information Innovation Collaboration Extension des Identités Supply Chain Services Cclients Consumérisation de l’IT Virtualization et Cloud Computing 2 Entreprise Hyper étendue Environnement Complexe en terme de Risque, Sécurité et Conformité Evolution de l’Infrastructure Augmentation des Réglementations

Répondres aux défis de nos clients Gérer le risques et les menaces à travers toute l’entreprise 3 Prouver la Conformité de manière cohérente et économique Accès Sécurisé pour une Mobilité & une Collaboration accrues Sécuriser la Virtualisation & le Cloud Computing How?

Répondres aux défis de nos clients Prouver la Conformité de manière cohérente et économique 4 PCI-DSS Réduire les coûts, réduire le périmètre How?

L’approche EMC pour répondre aux défis de nos clients 5 MENU

La GRC – Analogie avec l’application des lois Gouvernance = Etablir les règles Risque= S’assurer que les bonnes règles sont en place et fonctionnent Conformité = Mesurer l’efficacité d’une règle – – Comprendre le processus utilisé pour définir la règle Comprendre si les personnes adhèrent parfaitement à la règle

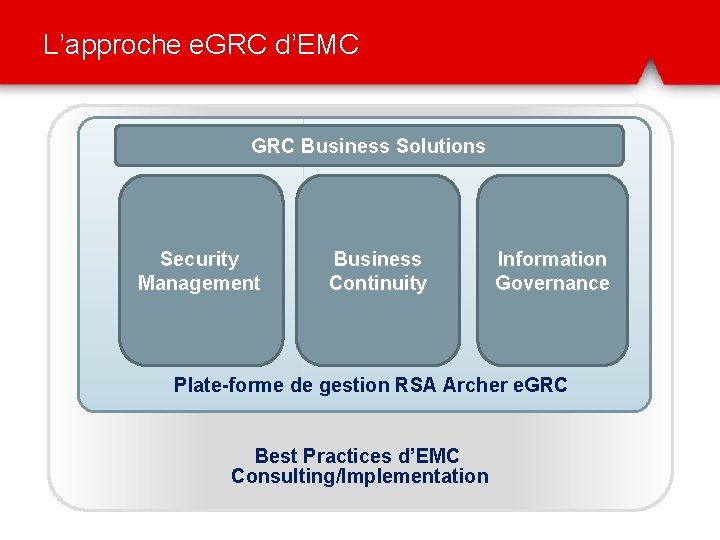

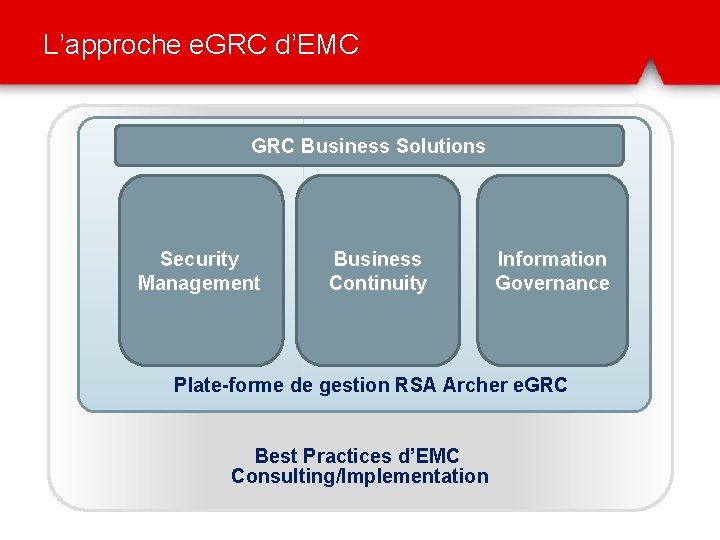

L’approche e. GRC d’EMC GRC Business Solutions Security Management Business Continuity Information Governance Plate-forme de gestion RSA Archer e. GRC Best Practices d’EMC Consulting/Implementation

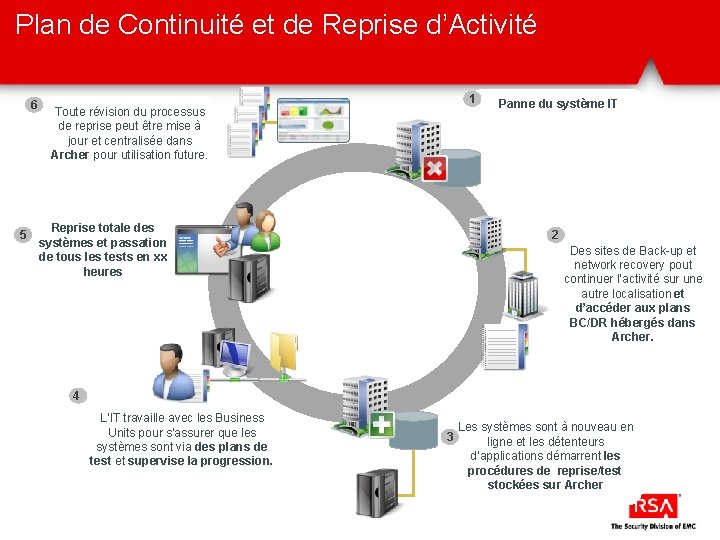

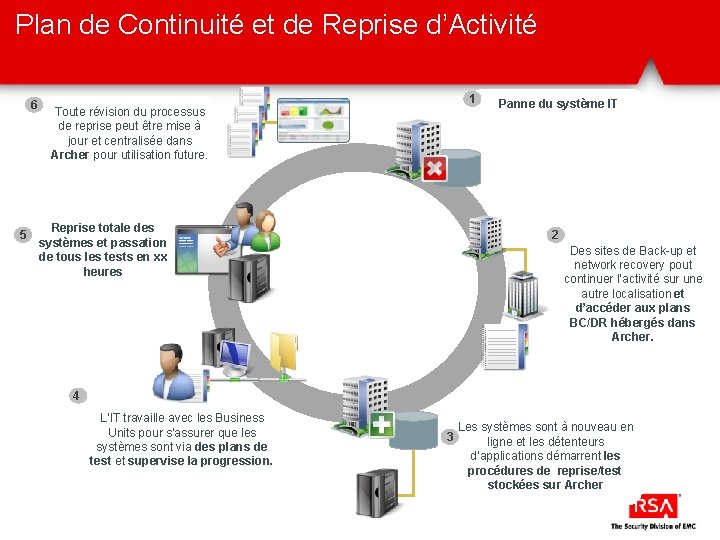

Plan de Continuité et de Reprise d’Activité 6 5 1 Toute révision du processus de reprise peut être mise à jour et centralisée dans Archer pour utilisation future. Reprise totale des systèmes et passation de tous les tests en xx heures Panne du système IT 2 Des sites de Back-up et network recovery pout continuer l’activité sur une autre localisation et d’accéder aux plans BC/DR hébergés dans Archer. 4 L’IT travaille avec les Business Units pour s’assurer que les systèmes sont via des plans de test et supervise la progression. 3 Les systèmes sont à nouveau en ligne et les détenteurs d’applications démarrent les procédures de reprise/test stockées sur Archer

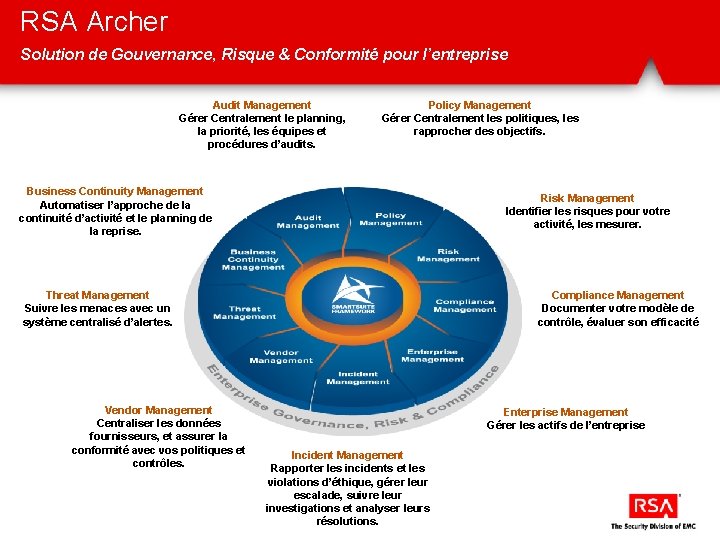

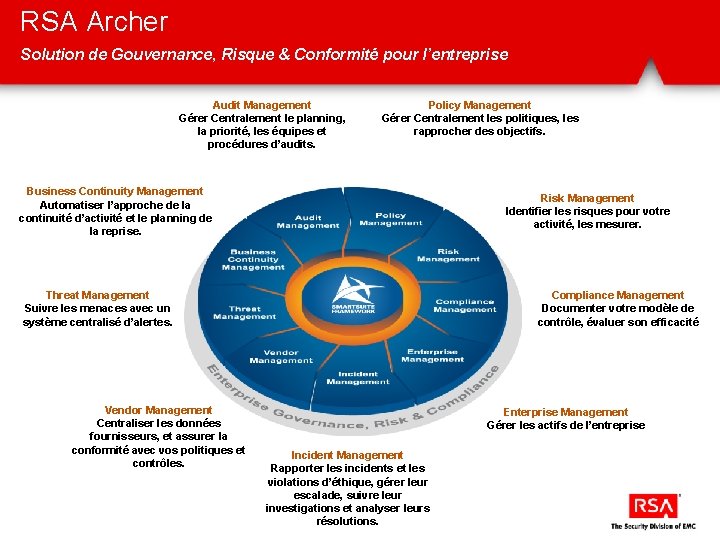

RSA Archer Solution de Gouvernance, Risque & Conformité pour l’entreprise Audit Management Gérer Centralement le planning, la priorité, les équipes et procédures d’audits. Policy Management Gérer Centralement les politiques, les rapprocher des objectifs. Business Continuity Management Automatiser l’approche de la continuité d’activité et le planning de la reprise. Risk Management Identifier les risques pour votre activité, les mesurer. Threat Management Suivre les menaces avec un système centralisé d’alertes. Vendor Management Centraliser les données fournisseurs, et assurer la conformité avec vos politiques et contrôles. Compliance Management Documenter votre modèle de contrôle, évaluer son efficacité Enterprise Management Gérer les actifs de l’entreprise Incident Management Rapporter les incidents et les violations d’éthique, gérer leur escalade, suivre leur investigations et analyser leurs résolutions.

Une Approche Flexible Import de données Incidents, Ressources, Processus, Scans de Vulnérabilité 10

Gestion de la conformité et des Incidents

Des exigences de conformité croissantes ISO ITIL COBIT PCI DSS “ Contrôles Internes et Politique de Sécurité Prévision d’augmentation des réglementations Nous l’avons fait pour SOX, puis PCI. Mais je fais face à de plus en plus de réglementations. Nous avons besoin d’un moyen plus efficace de gérer la conformité vis à vis de multiples réglementations et standards. ” 12

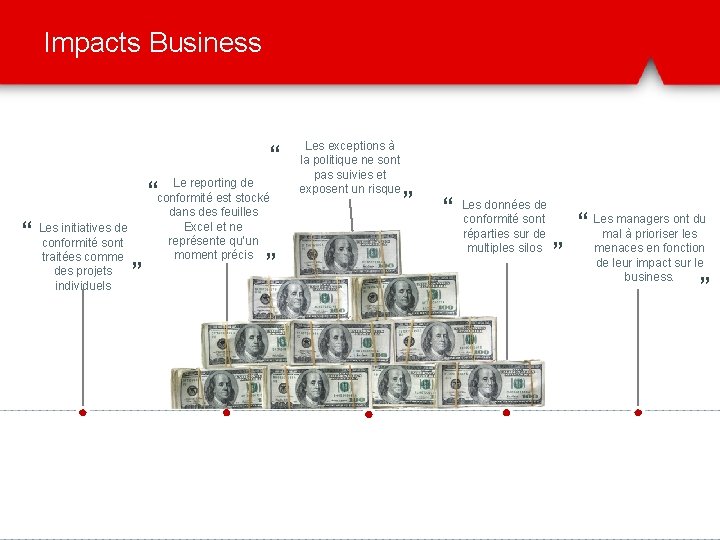

Impacts Business “ Le reporting de “conformité est stocké “ Les initiatives de conformité sont traitées comme des projets individuels ” dans des feuilles Excel et ne représente qu’un moment précis ” Les exceptions à la politique ne sont pas suivies et exposent un risque ” “ Les données de conformité sont réparties sur de multiples silos ” ont du “ Lesmalmanagers à prioriser les menaces en fonction de leur impact sur le business. ”

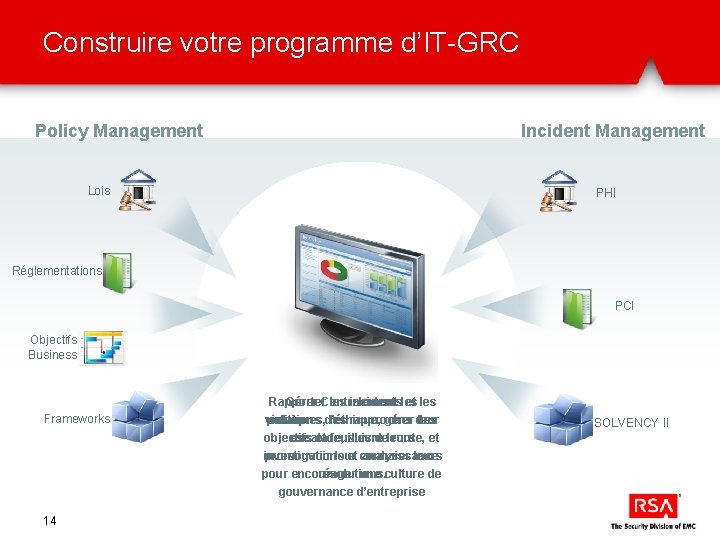

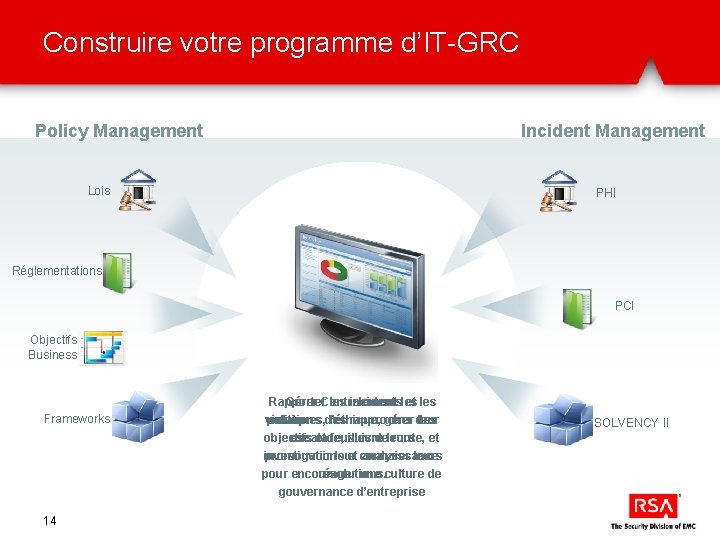

Construire votre programme d’IT-GRC Incident Management Policy Management Lois PHI Réglementations PCI Objectifs Business Frameworks 14 Gérer Centralement Rapporter les incidentsles et les politiques, d’éthique, les rapprocher violations gérer des leur objectifs et feuilles deleurs route, et escalade, suivre promouvoir leur investigations et connaissance analyser leurs pour encourager une culture de résolutions. gouvernance d’entreprise SOLVENCY II

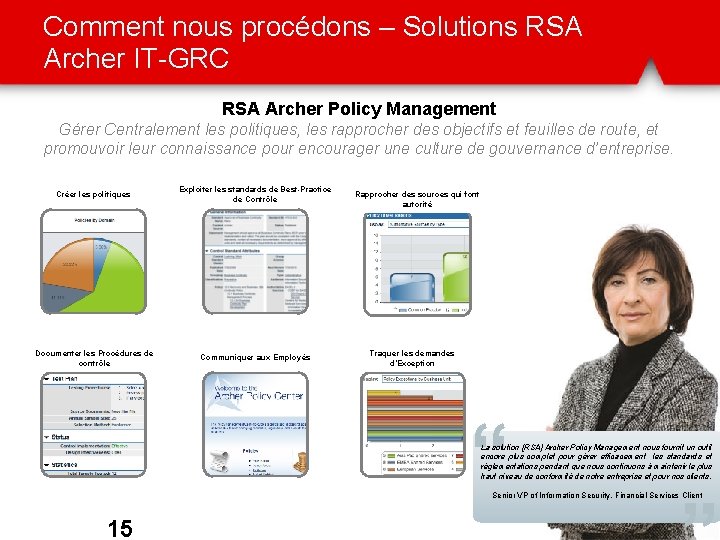

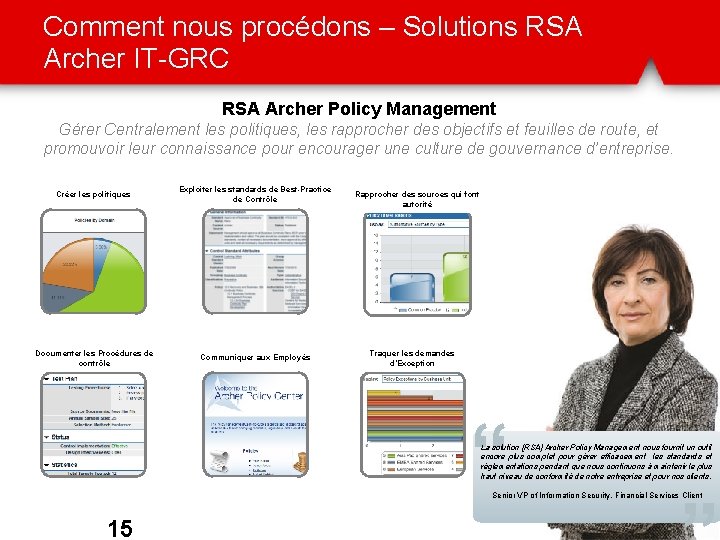

Comment nous procédons – Solutions RSA Archer IT-GRC RSA Archer Policy Management Gérer Centralement les politiques, les rapprocher des objectifs et feuilles de route, et promouvoir leur connaissance pour encourager une culture de gouvernance d’entreprise. Créer les politiques Exploiter les standards de Best-Practice de Contrôle Documenter les Procédures de contrôle Communiquer aux Employés Rapprocher des sources qui font autorité Traquer les demandes d’Exception “ La solution [RSA] Archer Policy Management nous fournit un outil encore plus complet pour gérer efficacement les standards et réglementations pendant que nous continuons à maintenir le plus haut niveau de conformité de notre entreprise et pour nos clients. Senior VP of Information Security, Financial Services Client 15

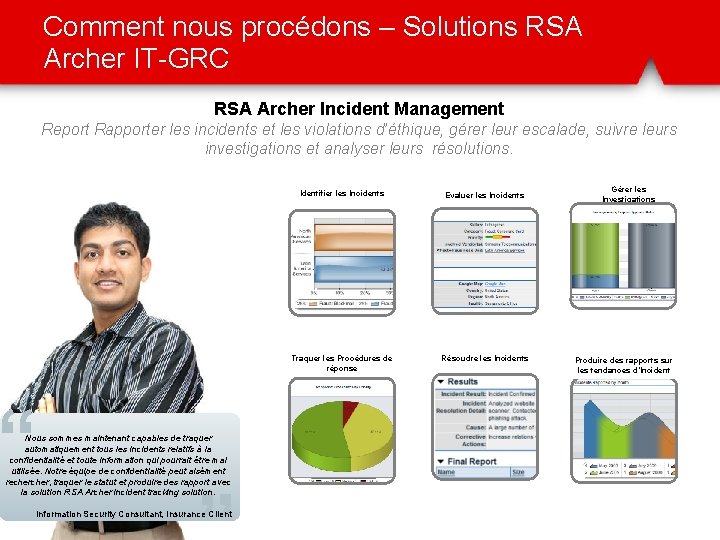

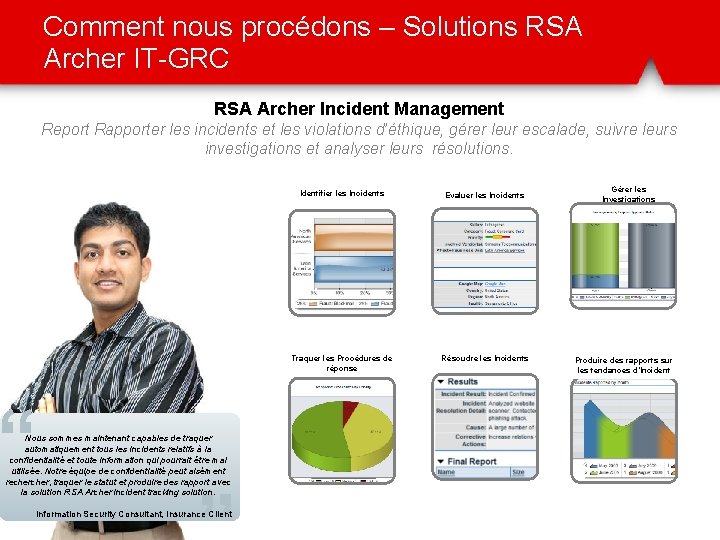

Comment nous procédons – Solutions RSA Archer IT-GRC RSA Archer Incident Management Report Rapporter les incidents et les violations d’éthique, gérer leur escalade, suivre leurs investigations et analyser leurs résolutions. “ Nous sommes maintenant capables de traquer automatiquement tous les incidents relatifs à la confidentialité et toute information qui pourrait être mal utilisée. Notre équipe de confidentialité peut aisément recher, traquer le statut et produire des rapport avec la solution RSA Archer incident tracking solution. Information Security Consultant, Insurance Client 16 Identifier les Incidents Evaluer les Incidents Traquer les Procédures de réponse Résoudre les Incidents Gérer les Investigations Produire des rapports sur les tendances d’Incident

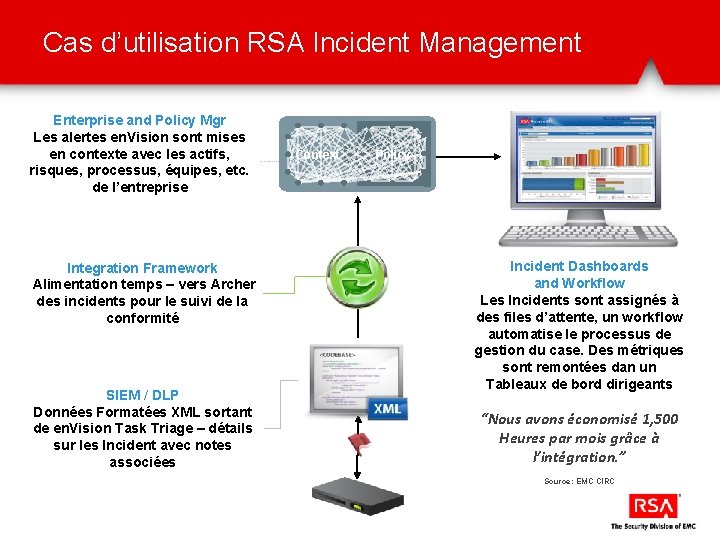

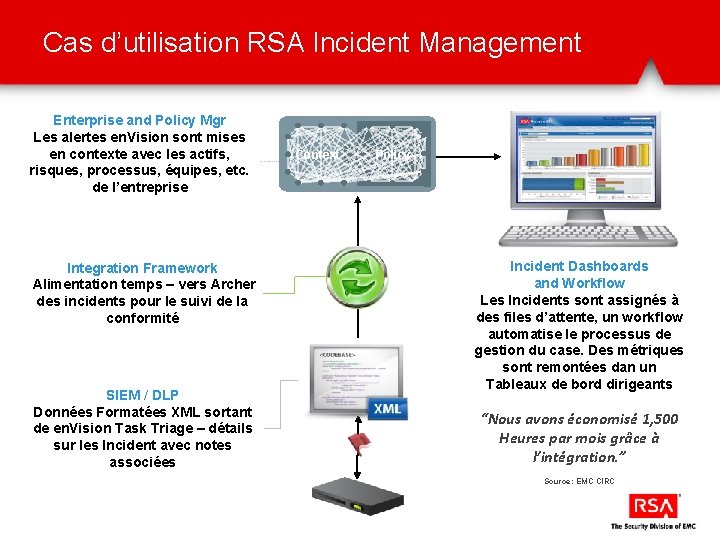

Cas d’utilisation RSA Incident Management Enterprise and Policy Mgr Les alertes en. Vision sont mises en contexte avec les actifs, risques, processus, équipes, etc. de l’entreprise Integration Framework Alimentation temps – vers Archer des incidents pour le suivi de la conformité SIEM / DLP Données Formatées XML sortant de en. Vision Task Triage – détails sur les Incident avec notes associées Context Policy Incident Dashboards and Workflow Les Incidents sont assignés à des files d’attente, un workflow automatise le processus de gestion du case. Des métriques sont remontées dan un Tableaux de bord dirigeants “Nous avons économisé 1, 500 Heures par mois grâce à l’intégration. ” Source: EMC CIRC

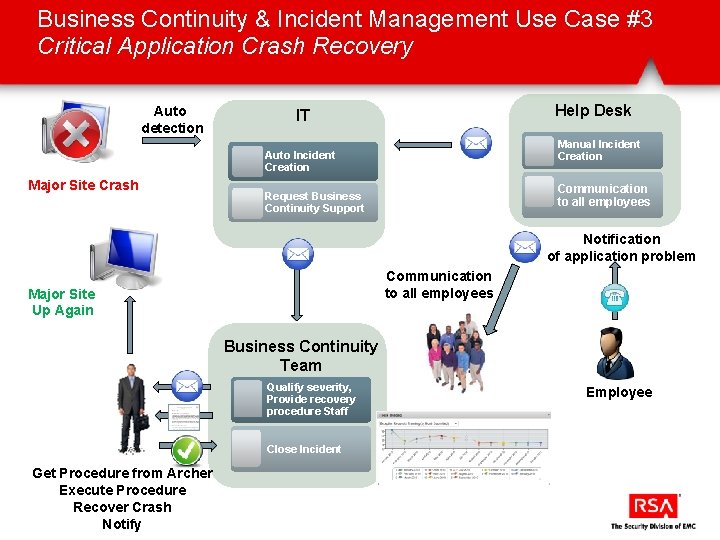

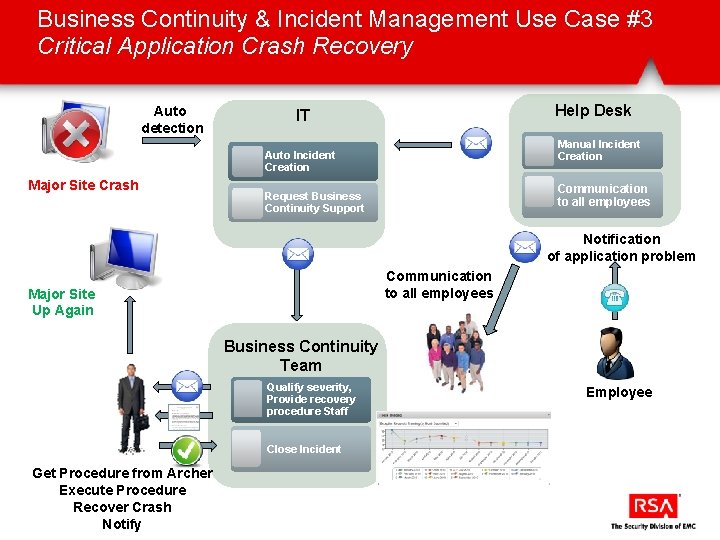

Business Continuity & Incident Management Use Case #3 Critical Application Crash Recovery Auto detection Help Desk IT Manual Incident Creation Auto Incident Creation Major Site Crash Communication to all employees Request Business Continuity Support Notification of application problem Communication to all employees Major Site Up Again Business Continuity Team Qualify severity, Provide recovery procedure Staff Close Incident Get Procedure from Archer Execute Procedure Recover Crash Notify Employee

PCI-DSS Réduire les coûts, réduire le périmètre

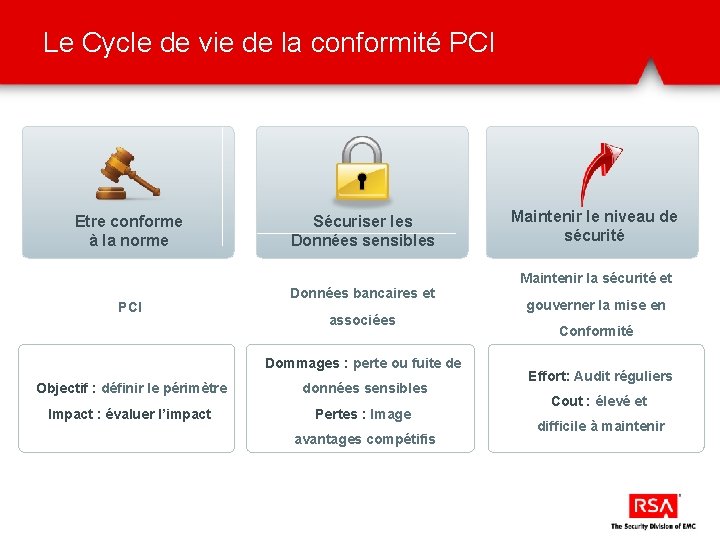

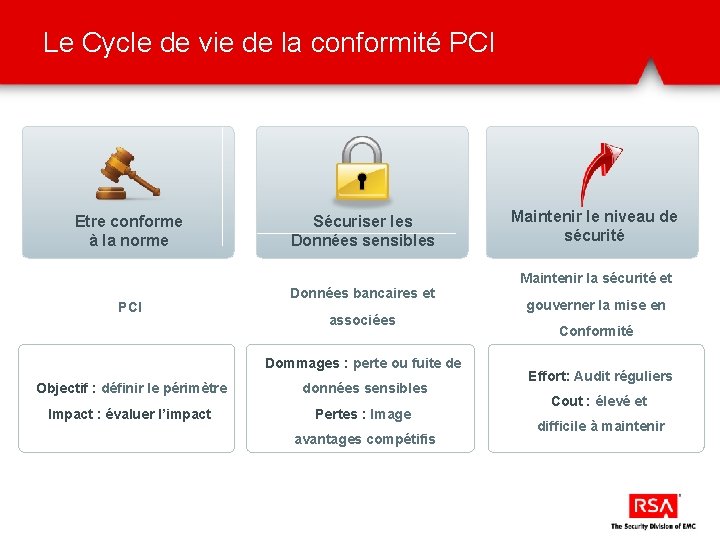

Le Cycle de vie de la conformité PCI Etre conforme à la norme PCI Sécuriser les Données sensibles Données bancaires et associées Dommages : perte ou fuite de Objectif : définir le périmètre données sensibles Impact : évaluer l’impact Pertes : Image avantages compétifis Maintenir le niveau de sécurité Maintenir la sécurité et gouverner la mise en Conformité Effort: Audit réguliers Cout : élevé et difficile à maintenir

Améliorer la sécurité des données des cartes de paiement 21

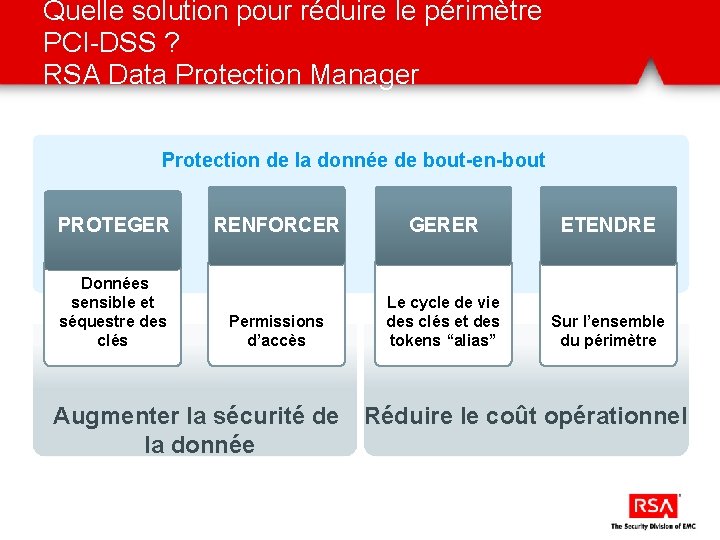

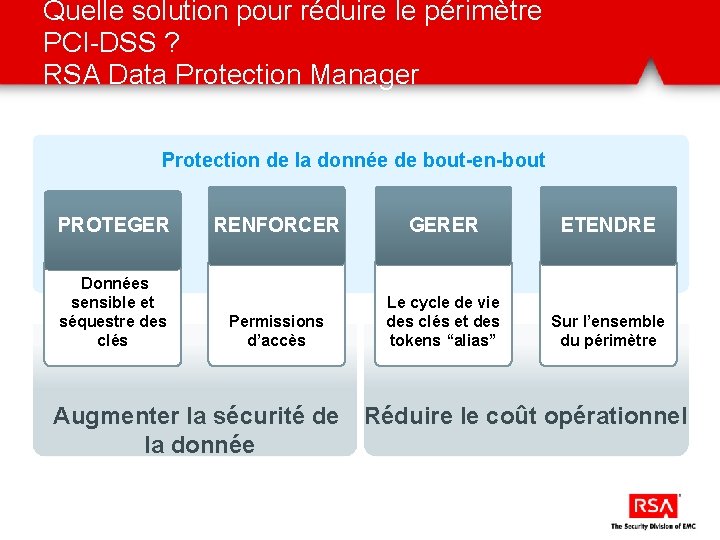

Quelle solution pour réduire le périmètre PCI-DSS ? RSA Data Protection Manager Protection de la donnée de bout-en-bout PROTEGER Données sensible et séquestre des clés RENFORCER GERER ETENDRE Permissions d’accès Le cycle de vie des clés et des tokens “alias” Sur l’ensemble du périmètre Augmenter la sécurité de la donnée Réduire le coût opérationnel

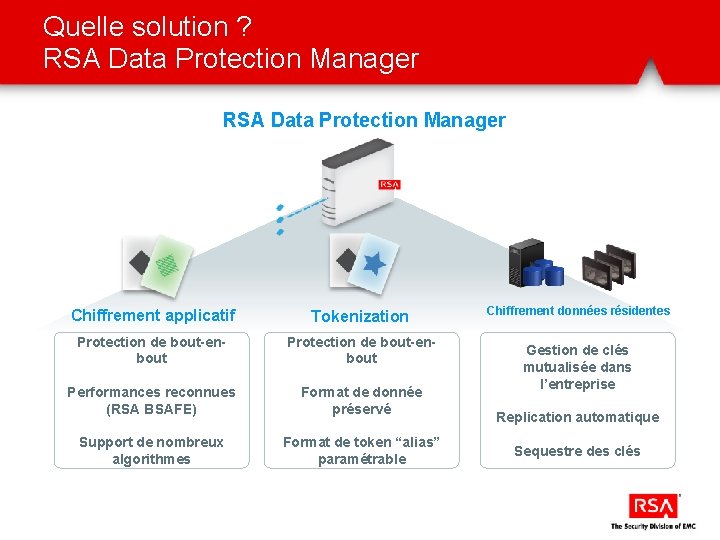

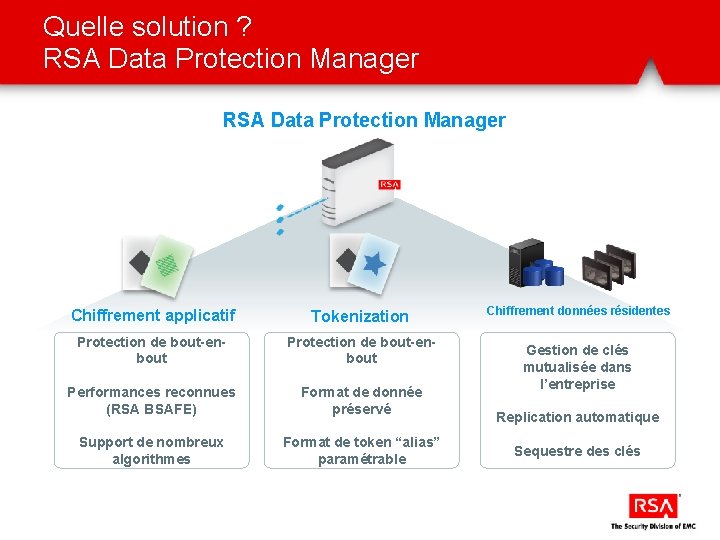

Quelle solution ? RSA Data Protection Manager Chiffrement applicatif Tokenization Protection de bout-enbout Performances reconnues (RSA BSAFE) Format de donnée préservé Support de nombreux algorithmes Format de token “alias” paramétrable Chiffrement données résidentes Gestion de clés mutualisée dans l’entreprise Replication automatique Sequestre des clés

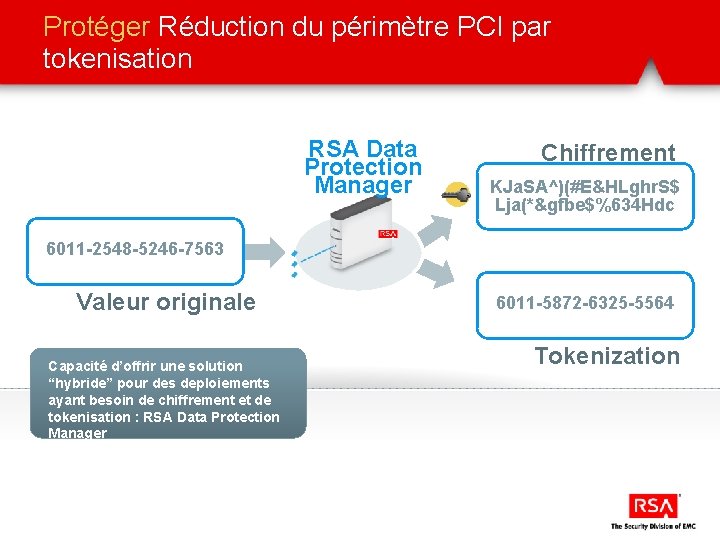

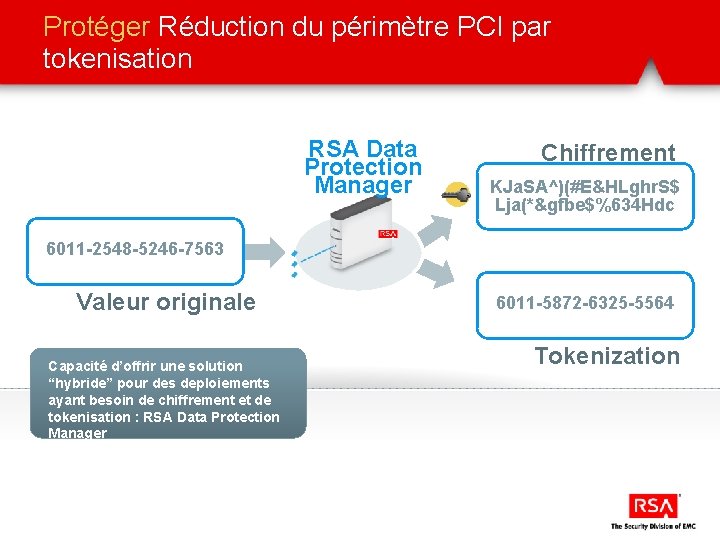

Protéger Réduction du périmètre PCI par tokenisation RSA Data Protection Manager Chiffrement KJa. SA^)(#E&HLghr. S$ Lja(*&gfbe$%634 Hdc 6011 -2548 -5246 -7563 Valeur originale Capacité d’offrir une solution “hybride” pour des deploiements ayant besoin de chiffrement et de tokenisation : RSA Data Protection Manager 6011 -5872 -6325 -5564 Tokenization

Gérer Le cycle de vie des clés et des tokens “alias” Data Protection Manager prend en compte la génération, distribution, et l’ensemble de la gestion du cycle de vie des clés et tokens Génération de clés et token sécurisée Actif désactivé RSA DPM Distribution sécurisée aux applications suprrimé compromis La rotation des clés et des tokens n’est pas seulement nécessaire pour la mise en conformité, mais augmente également la sécurité en réduisant l’exposition des données

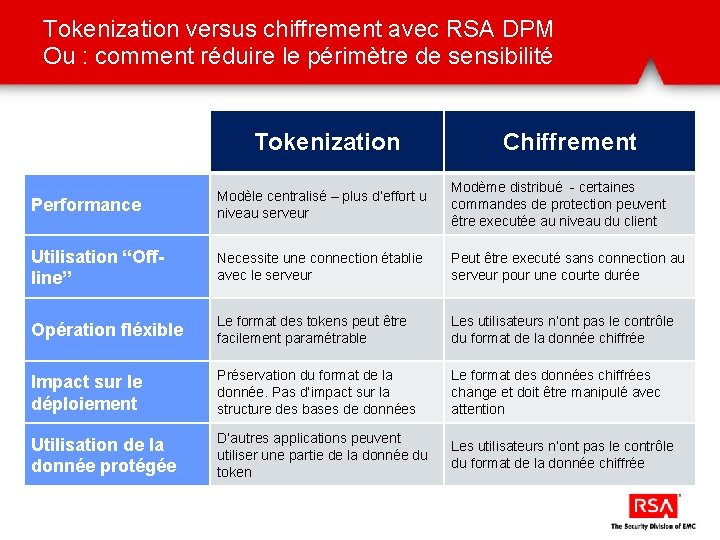

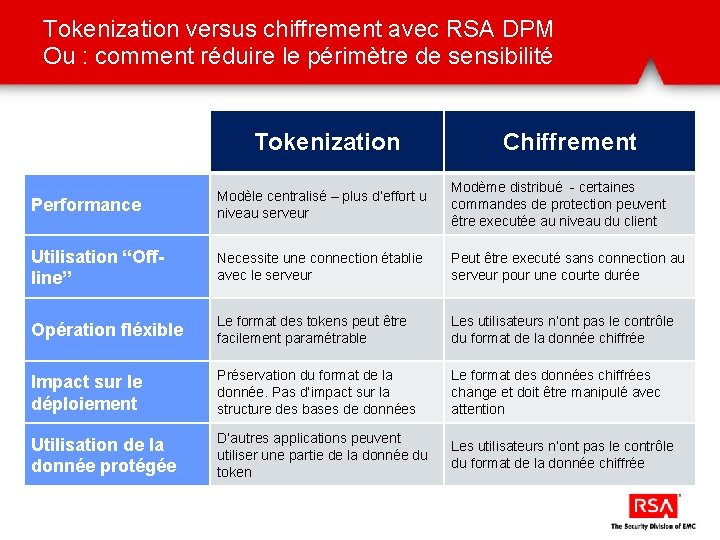

Tokenization versus chiffrement avec RSA DPM Ou : comment réduire le périmètre de sensibilité Tokenization Chiffrement Performance Modèle centralisé – plus d’effort u niveau serveur Modème distribué - certaines commandes de protection peuvent être executée au niveau du client Utilisation “Offline” Necessite une connection établie avec le serveur Peut être executé sans connection au serveur pour une courte durée Opération fléxible Le format des tokens peut être facilement paramétrable Les utilisateurs n’ont pas le contrôle du format de la donnée chiffrée Impact sur le déploiement Préservation du format de la donnée. Pas d’impact sur la structure des bases de données Le format des données chiffrées change et doit être manipulé avec attention Utilisation de la donnée protégée D’autres applications peuvent utiliser une partie de la donnée du token Les utilisateurs n’ont pas le contrôle du format de la donnée chiffrée

Référence Une société Internationale de Transport de colis et lettres a choisit RSA Data Protection Manager pour protéger les données sensibles et réduire le coût de mise en conformité OBJECTIFS: SOLUTION: RESULTATS: Protéger les données financières de ses clients résidentes dans le Data. Center RSA Data Protection Manager avec Tokenization Déploiement rapide with avec une mise en production en 6 mois Gérer et réduire the le risque et le coût de mise en conformité vis-à-vis d’un client dans le monde de la finance (plus de $420 Milliards d’actifs) La solution RSA a permis de mettre en conformité ce client et d’appréhender de nouveaux clients Conformité A Payment Card Industry Data Security Standard (PCI DSS)

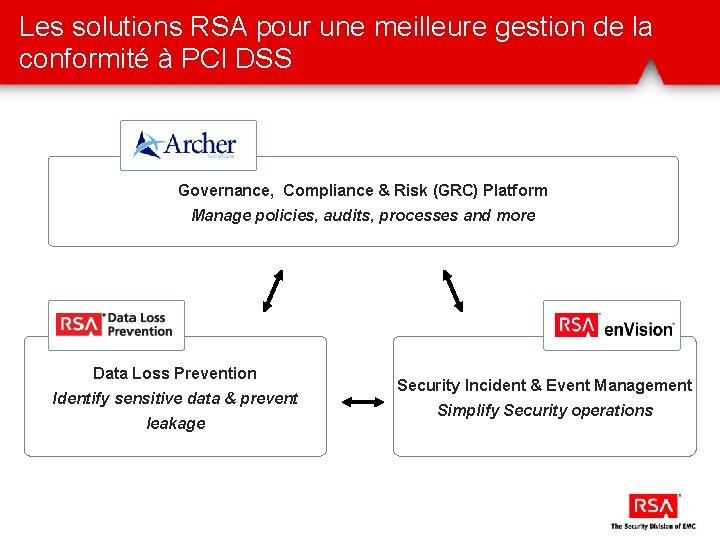

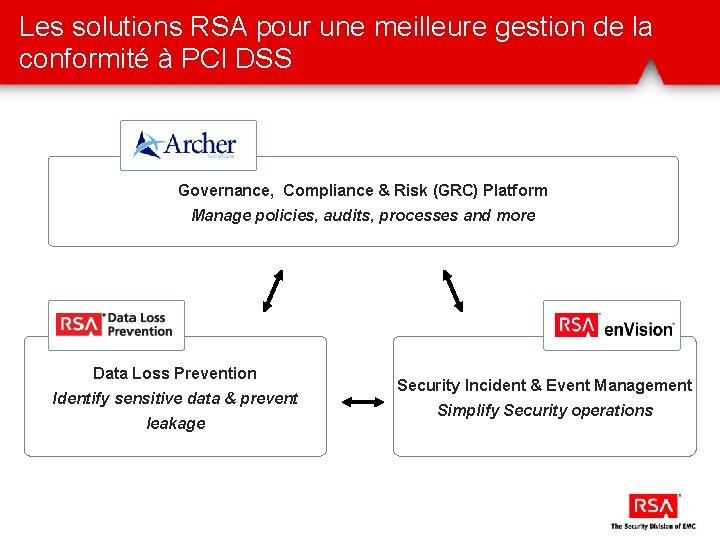

Les solutions RSA pour une meilleure gestion de la conformité à PCI DSS Governance, Compliance & Risk (GRC) Platform Manage policies, audits, processes and more Data Loss Prevention Identify sensitive data & prevent leakage Security Incident & Event Management Simplify Security operations

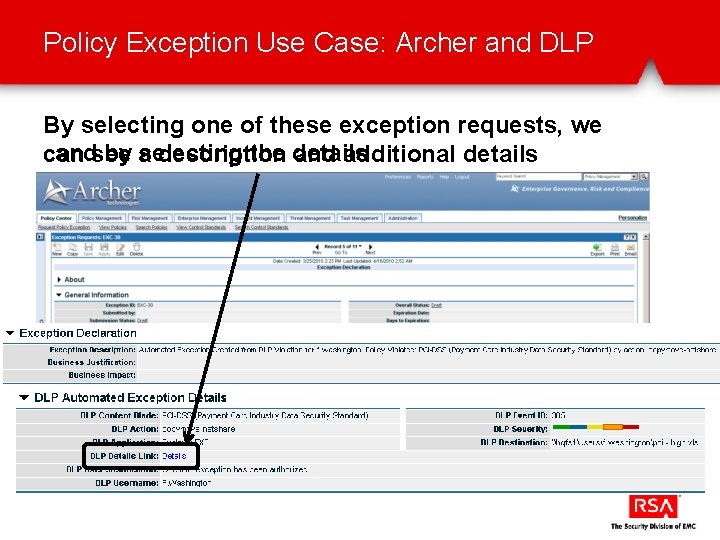

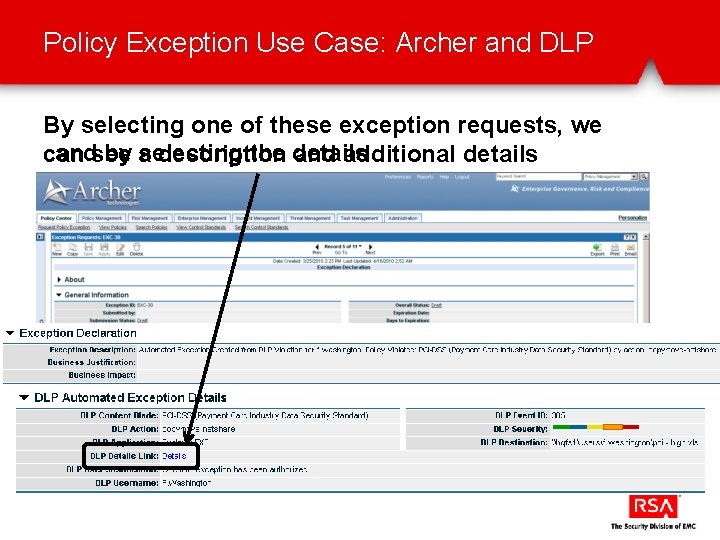

Policy Exception Use Case: Archer and DLP By selecting one of these exception requests, we andsee by a selecting the details can description and additional details

Thank you!

Stigmergie

Stigmergie Gouvernance réactive bancaire

Gouvernance réactive bancaire La gouvernance économique mondiale depuis 1944

La gouvernance économique mondiale depuis 1944 Gouvernance économique mondiale depuis 1975

Gouvernance économique mondiale depuis 1975 Coop pour toi et pour moi

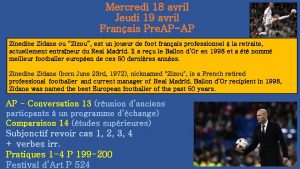

Coop pour toi et pour moi Lundi mardi mercredi jeudi vendredi

Lundi mardi mercredi jeudi vendredi Nous sommes mercredi

Nous sommes mercredi Bon mercredi

Bon mercredi La fiche de lecture de la ficelle

La fiche de lecture de la ficelle Comment rendre heureuse une fille

Comment rendre heureuse une fille Vocabulaire pour décrire une maison

Vocabulaire pour décrire une maison Plan de communication pour une entreprise de transport

Plan de communication pour une entreprise de transport Slidetodoc.com

Slidetodoc.com Organisateur textuel developpement

Organisateur textuel developpement Le poisson d'avril

Le poisson d'avril Olivia avril

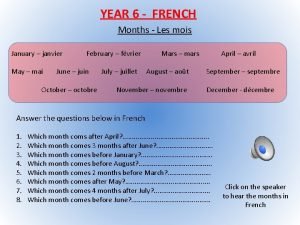

Olivia avril Janvier fevrier mars avril months in french

Janvier fevrier mars avril months in french French 12 months

French 12 months Sicile avril

Sicile avril Excutif

Excutif Avril pontigo edad

Avril pontigo edad Avril halstead

Avril halstead Avril joffe

Avril joffe Jadetodream

Jadetodream La définition de la une d'un journal

La définition de la une d'un journal Comment faire une introduction dans une dissertation

Comment faire une introduction dans une dissertation Ce n'est pas une image juste c'est juste une image

Ce n'est pas une image juste c'est juste une image Il était une fois une petite fille

Il était une fois une petite fille Robaxacet jean coutu

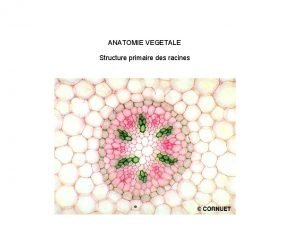

Robaxacet jean coutu Racine primaire

Racine primaire Si une porte se ferme une autre s'ouvre

Si une porte se ferme une autre s'ouvre