LOGO Add your company slogan PARTE 1 Material

- Slides: 37

LOGO “ Add your company slogan ” PARTE 1 – Material para certificação www. dineivicente. com Dinei Vicente / CCNA

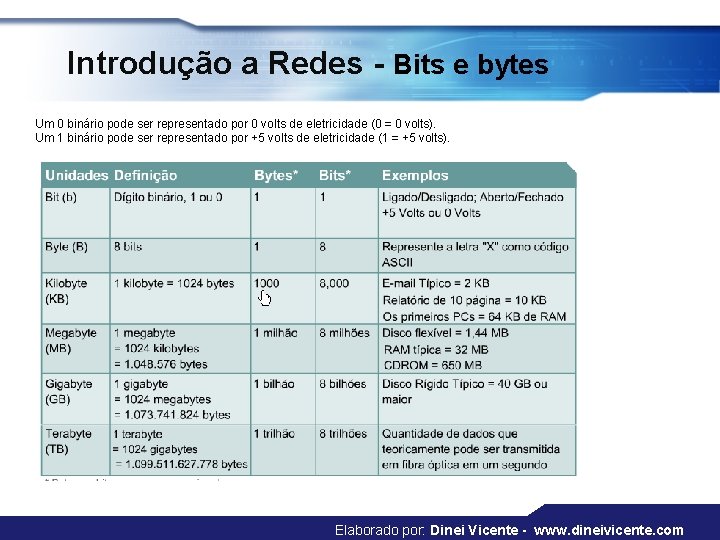

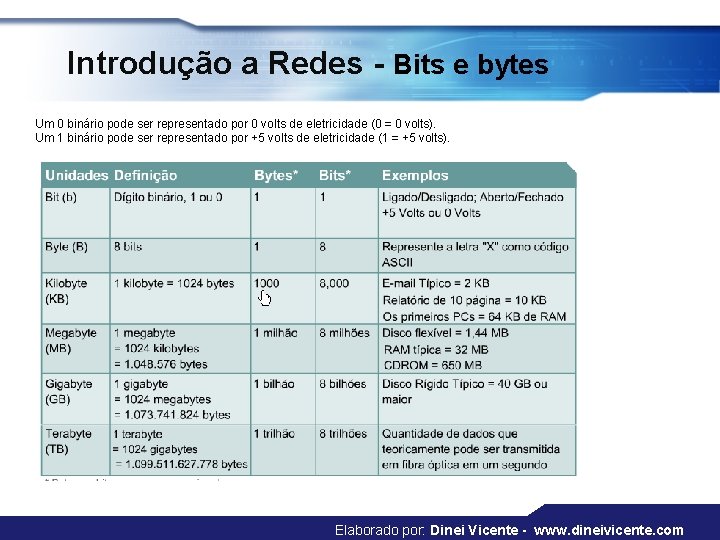

Introdução a Redes - Bits e bytes Um 0 binário pode ser representado por 0 volts de eletricidade (0 = 0 volts). Um 1 binário pode ser representado por +5 volts de eletricidade (1 = +5 volts). Elaborado por: Dinei Vicente - www. dineivicente. com

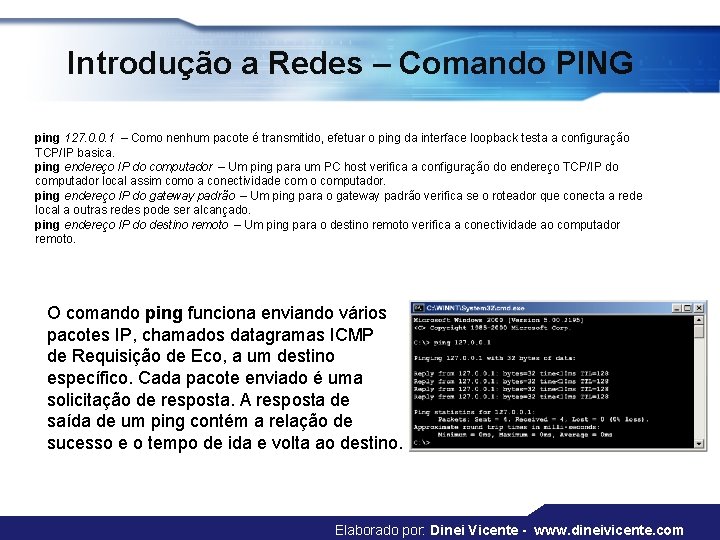

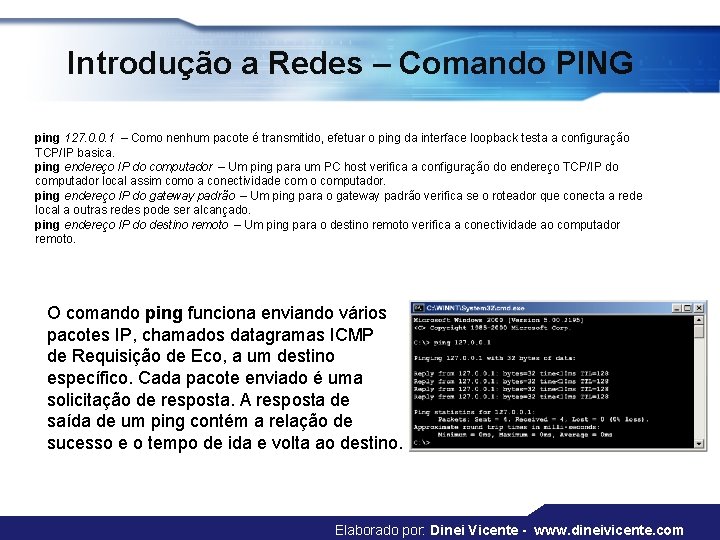

Introdução a Redes – Comando PING ping 127. 0. 0. 1 – Como nenhum pacote é transmitido, efetuar o ping da interface loopback testa a configuração TCP/IP basica. ping endereço IP do computador – Um ping para um PC host verifica a configuração do endereço TCP/IP do computador local assim como a conectividade com o computador. ping endereço IP do gateway padrão – Um ping para o gateway padrão verifica se o roteador que conecta a rede local a outras redes pode ser alcançado. ping endereço IP do destino remoto – Um ping para o destino remoto verifica a conectividade ao computador remoto. O comando ping funciona enviando vários pacotes IP, chamados datagramas ICMP de Requisição de Eco, a um destino específico. Cada pacote enviado é uma solicitação de resposta. A resposta de saída de um ping contém a relação de sucesso e o tempo de ida e volta ao destino. Elaborado por: Dinei Vicente - www. dineivicente. com

Introdução a Redes Elaborado por: Dinei Vicente - www. dineivicente. com

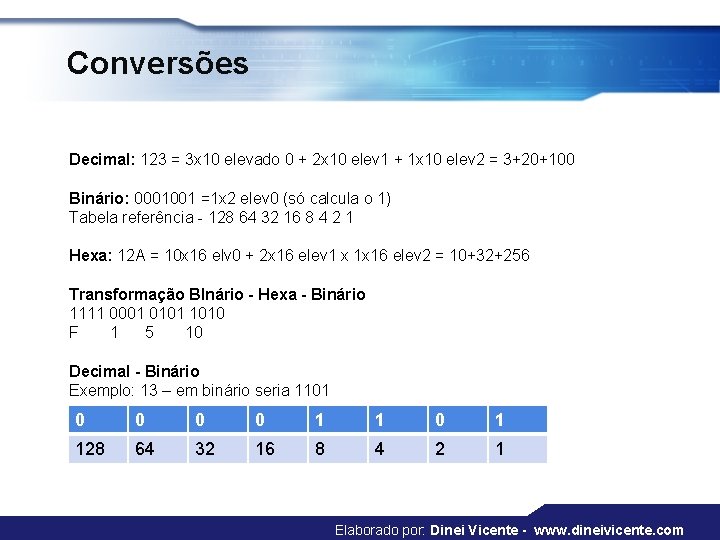

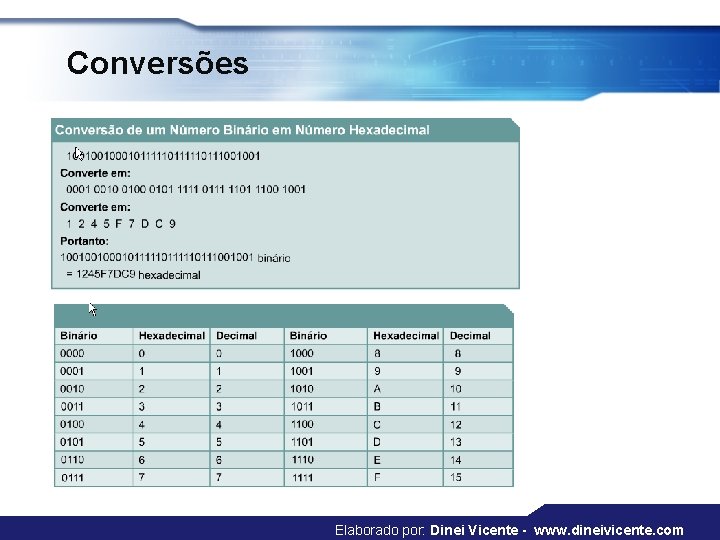

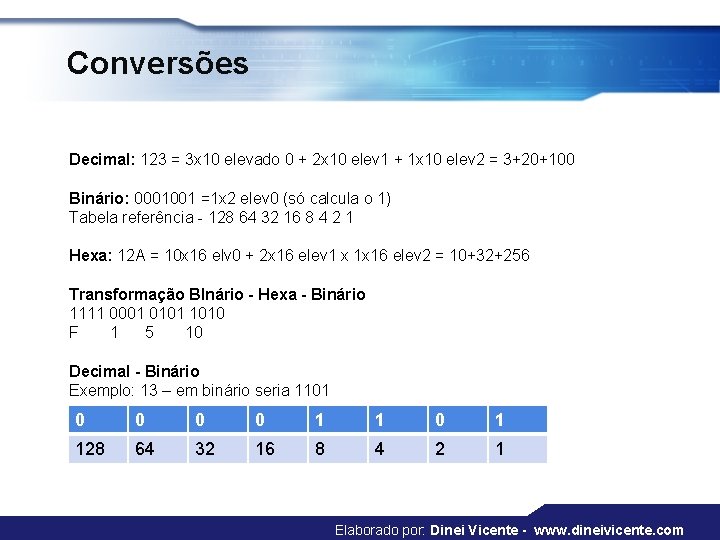

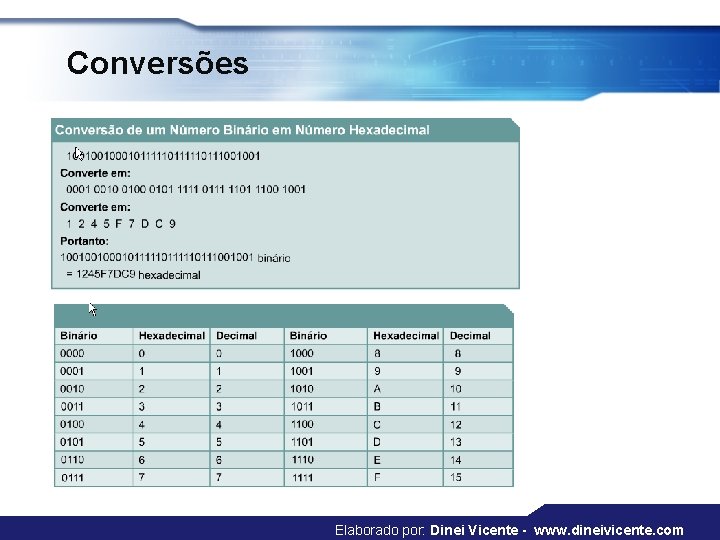

Conversões Decimal: 123 = 3 x 10 elevado 0 + 2 x 10 elev 1 + 1 x 10 elev 2 = 3+20+100 Binário: 0001001 =1 x 2 elev 0 (só calcula o 1) Tabela referência - 128 64 32 16 8 4 2 1 Hexa: 12 A = 10 x 16 elv 0 + 2 x 16 elev 1 x 1 x 16 elev 2 = 10+32+256 Transformação BInário - Hexa - Binário 1111 0001 0101 1010 F 1 5 10 Decimal - Binário Exemplo: 13 – em binário seria 1101 0 0 1 128 64 32 16 8 4 2 1 Elaborado por: Dinei Vicente - www. dineivicente. com

Conversões Elaborado por: Dinei Vicente - www. dineivicente. com

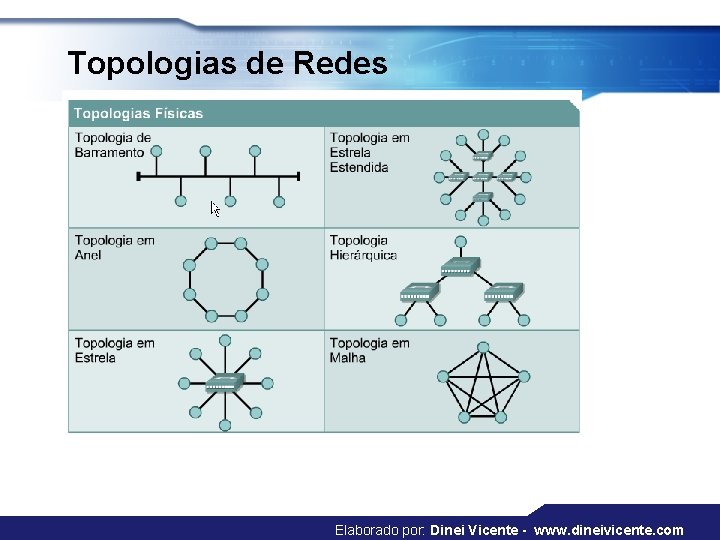

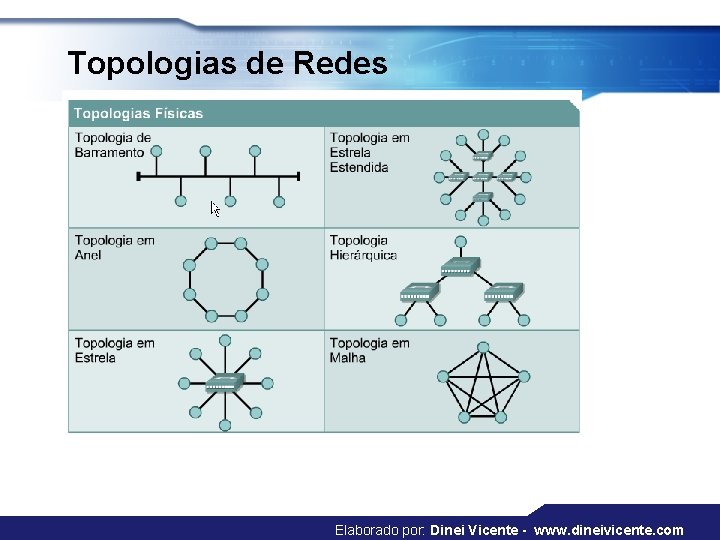

Topologias de Redes Elaborado por: Dinei Vicente - www. dineivicente. com

Topologias de Redes Uma topologia em barramento (bus) usa um único cabo backbone que é terminado em ambas as extremidades. Todos os hosts são diretamente conectados a este backbone. Uma topologia em anel (ring) conecta um host ao próximo e o último host ao primeiro. Isto cria um anel físico utilizando o cabo. Uma topologia em estrela (star) conecta todos os cabos a um ponto central de concentração. Uma topologia em estrela estendida (extended star) une estrelas individuais ao conectar os hubs ou switches. Esta topologia pode estender o escopo e a cobertura da rede. Uma topologia hierárquica é semelhante a uma estrela estendida. Porém, ao invés de unir os hubs ou switches, o sistema é vinculado a um computador que controla o tráfego na topologia. Uma topologia em malha (mesh) é implementada para prover a maior proteção possível contra interrupções de serviço. A utilização de uma topologia em malha nos sistemas de controle de uma usina nuclear de energia interligados em rede seria um excelente exemplo. Como é possível ver na figura, cada host tem suas próprias conexões com todos os outros hosts. Apesar da Internet ter vários caminhos para qualquer local, ela não adota a topologia em malha completa. Elaborado por: Dinei Vicente - www. dineivicente. com

Topologias de Redes A topologia lógica de uma rede é a forma como os hosts se comunicam através dos meios. Os dois tipos mais comuns de topologias lógicas são broadcast e passagem de token. Dois exemplos de redes que usam passagem de token são: Token Ring e Fiber Distributed Data Interface (FDDI). Uma variação do Token Ring e FDDI é Arcnet é passagem de token em uma topologia de barramento. Elaborado por: Dinei Vicente - www. dineivicente. com

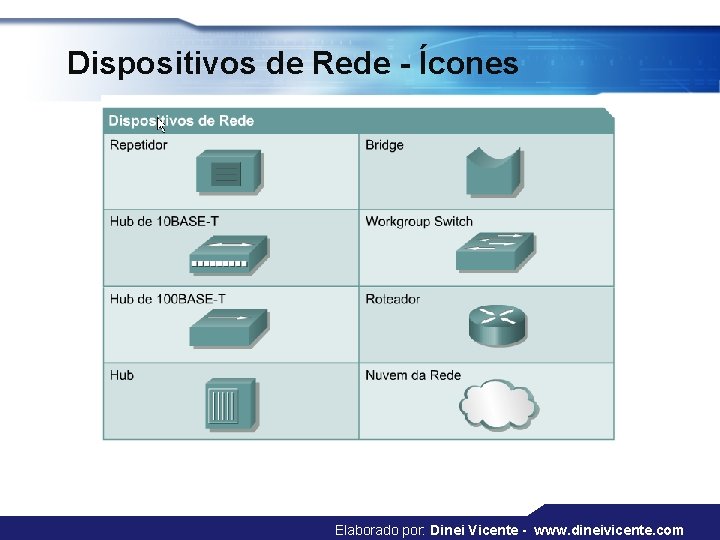

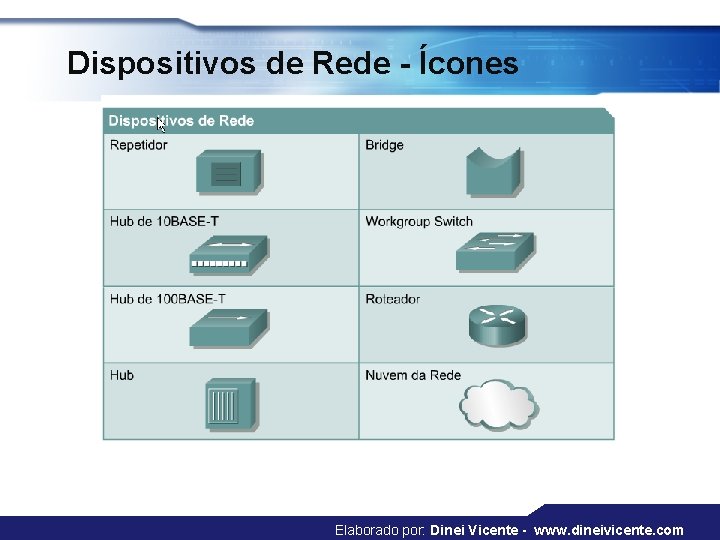

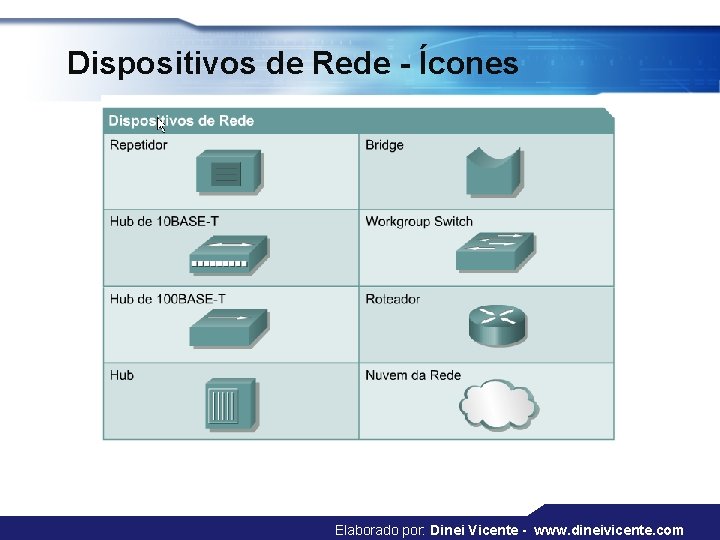

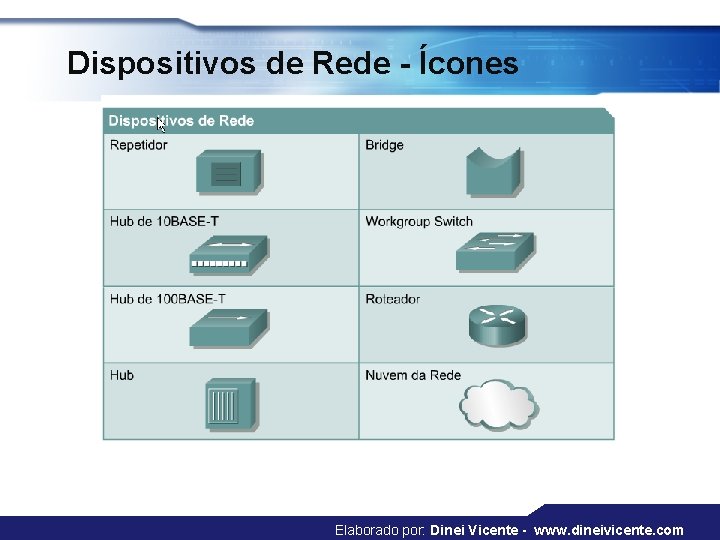

Dispositivos de Rede - Ícones Elaborado por: Dinei Vicente - www. dineivicente. com

Protocolos de Rede Conjuntos de protocolos (protocol suites) são coleções de protocolos que permitem a comunicação de um host para outro através da rede. Um protocolo é uma descrição formal de um conjunto de regras e convenções que governam a maneira de comunicação entre os dispositivos em uma rede. Os protocolos controlam todos os aspectos de - comunicação de dados, que incluem o seguinte: - Como é construída a rede física - Como os computadores são conectados à rede - Como são formatados os dados para serem transmitidos - Como são enviados os dados - Como lidar com erros Estas regras para redes são criadas e mantidas por diferentes organizações e comitês. Incluídos nestes grupos estão: Institute of Electrical and Electronic Engineers (IEEE), American National Standards Institute (ANSI), Telecommunications Industry Association (TIA), Electronic Industries Alliance (EIA) e International Telecommunications Union (ITU), anteriormente conhecida como Comité Consultatif International Téléphonique et Télégraphique (CCITT). Elaborado por: Dinei Vicente - www. dineivicente. com

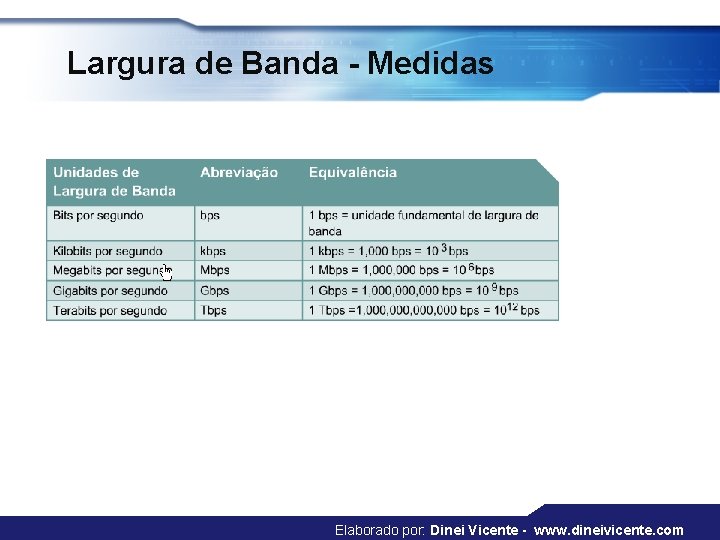

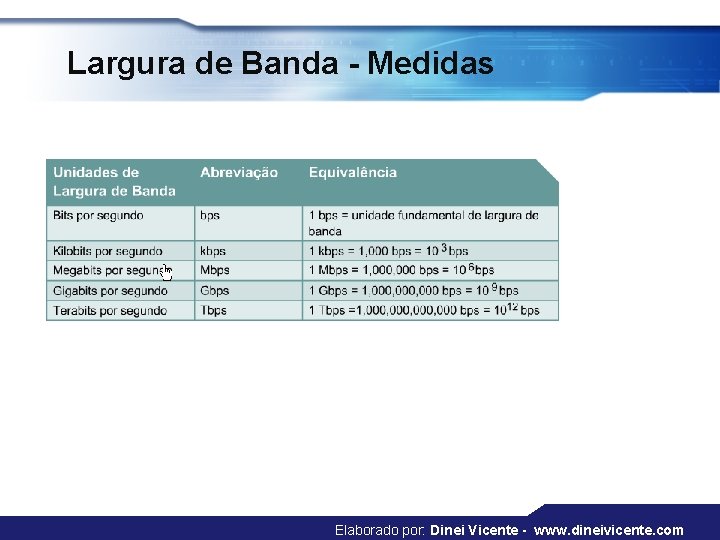

Largura de Banda - Medidas Elaborado por: Dinei Vicente - www. dineivicente. com

Throughput O throughput se refere à largura de banda real medida, em uma hora do dia específica, usando específicas rotas de Internet, e durante a transmissão de um conjunto específico de dados na rede. Infelizmente, por muitas razões, o throughput é muito menor que a largura de banda digital máxima possível do meio que está sendo usado. Abaixo seguem alguns dos fatores que determinam o throughput: • Dispositivos de interconexão • Tipos de dados sendo transferidos • Topologias de rede • Número de usuários na rede • Computador do usuário • Computador servidor • Condições de energia Elaborado por: Dinei Vicente - www. dineivicente. com

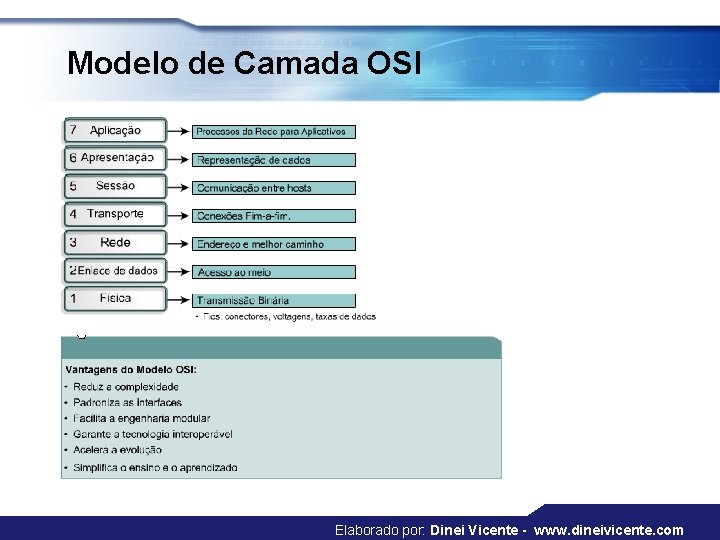

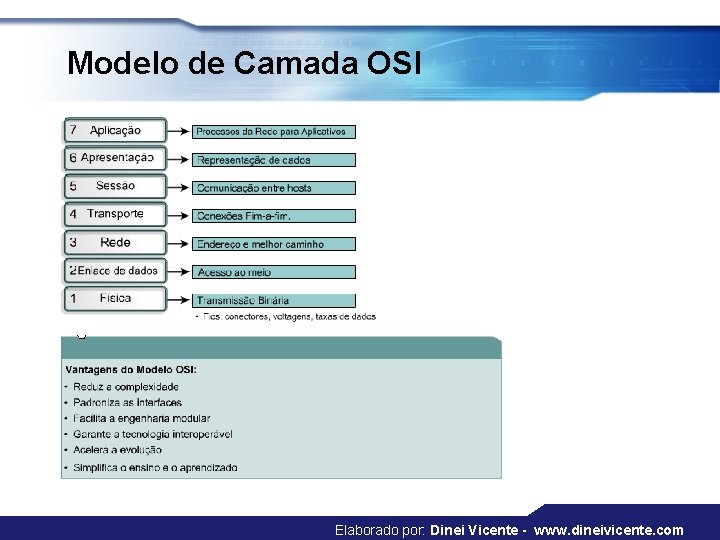

Modelo de Camada OSI Elaborado por: Dinei Vicente - www. dineivicente. com

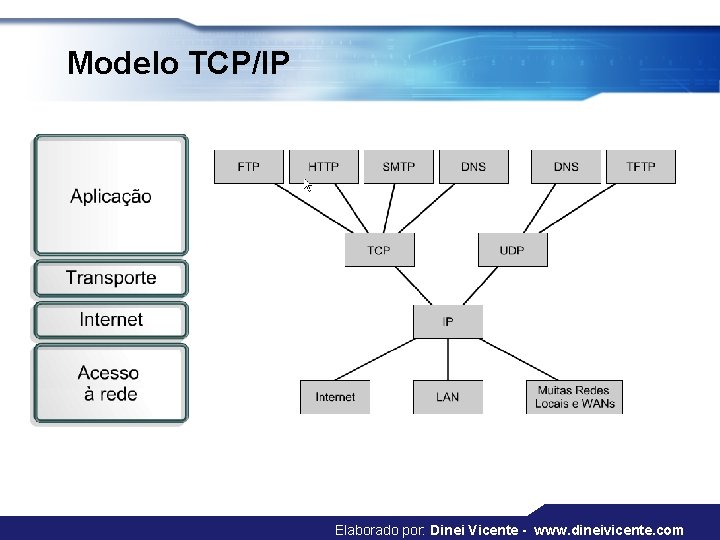

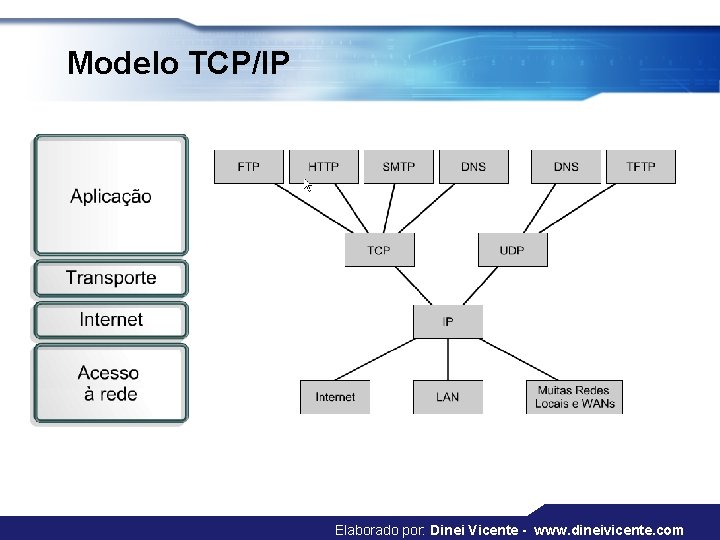

Modelo TCP/IP Elaborado por: Dinei Vicente - www. dineivicente. com

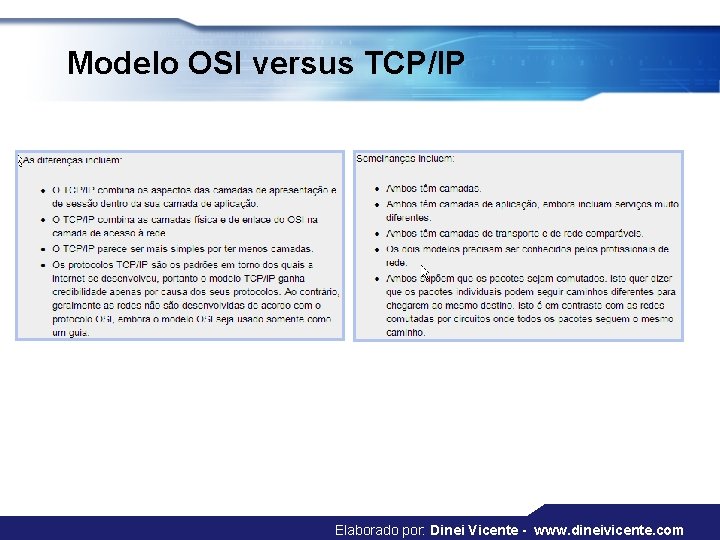

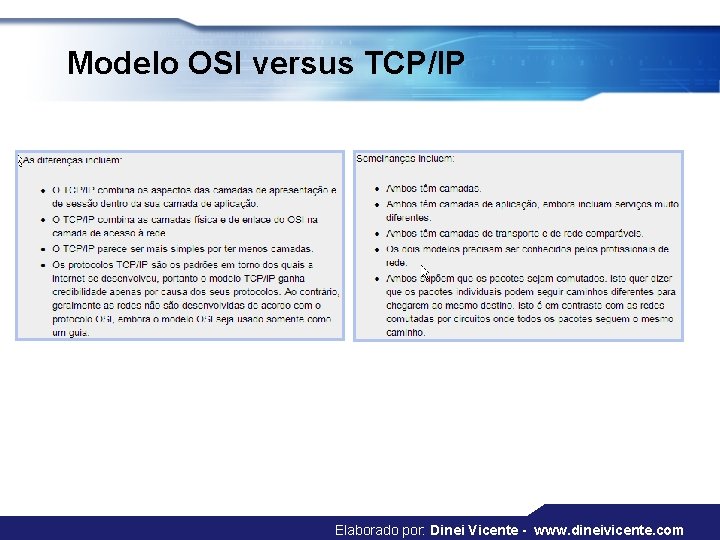

Modelo OSI versus TCP/IP Elaborado por: Dinei Vicente - www. dineivicente. com

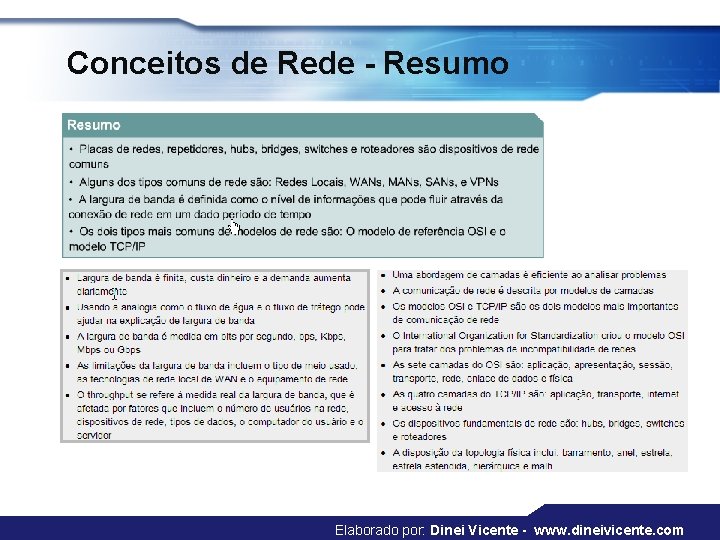

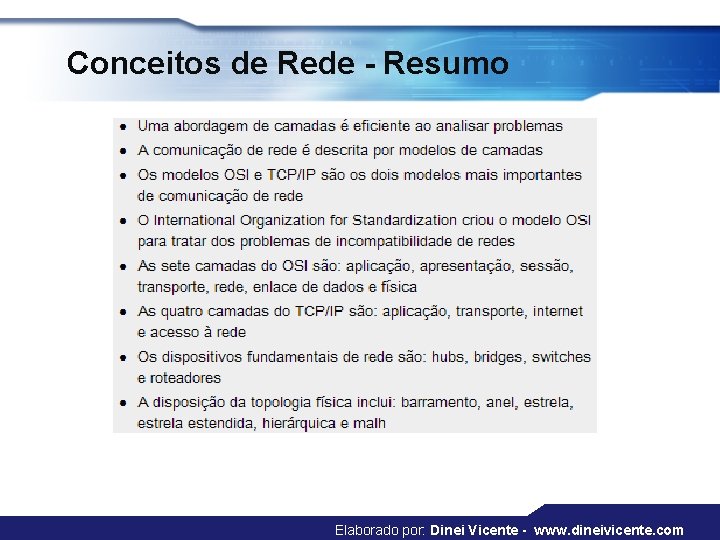

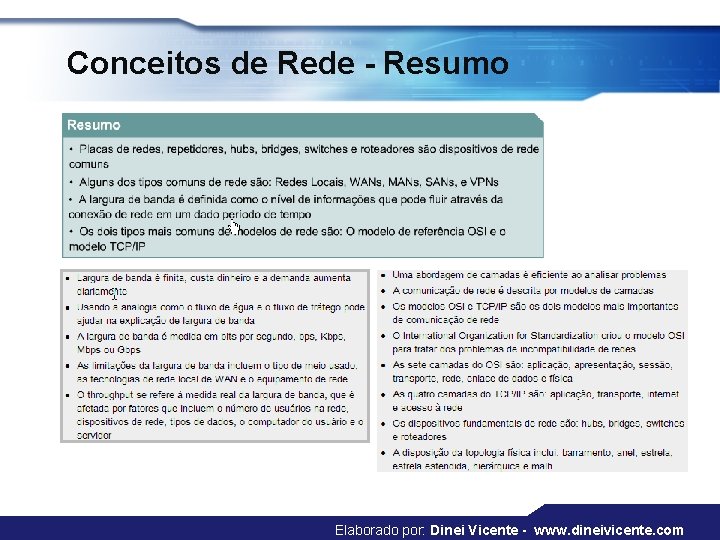

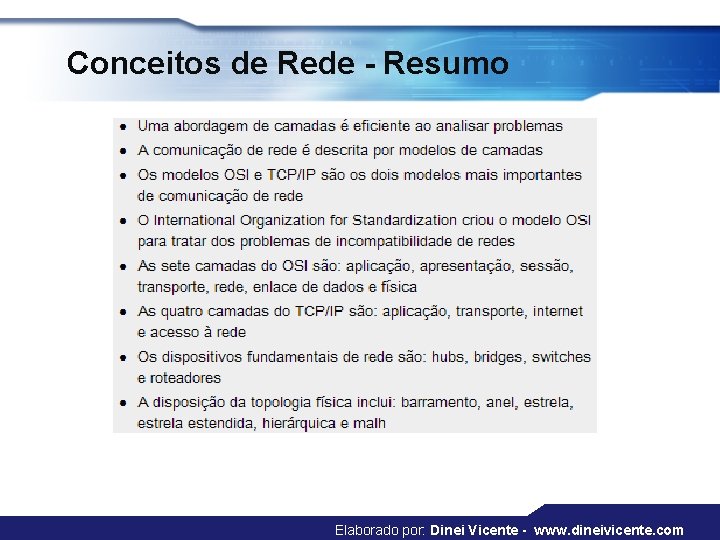

Conceitos de Rede - Resumo Elaborado por: Dinei Vicente - www. dineivicente. com

Conceitos de Rede - Resumo Elaborado por: Dinei Vicente - www. dineivicente. com

Dispositivos de Rede - Ícones Elaborado por: Dinei Vicente - www. dineivicente. com

Meios Físicos para Redes Elaborado por: Dinei Vicente - www. dineivicente. com

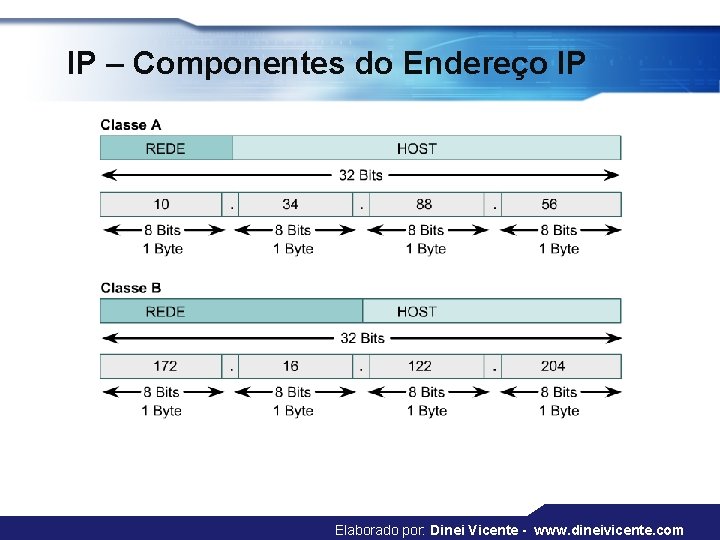

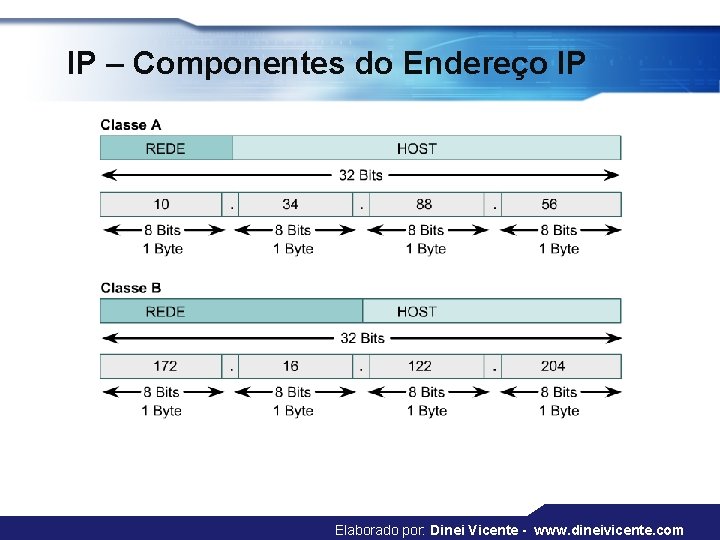

IP – Componentes do Endereço IP Elaborado por: Dinei Vicente - www. dineivicente. com

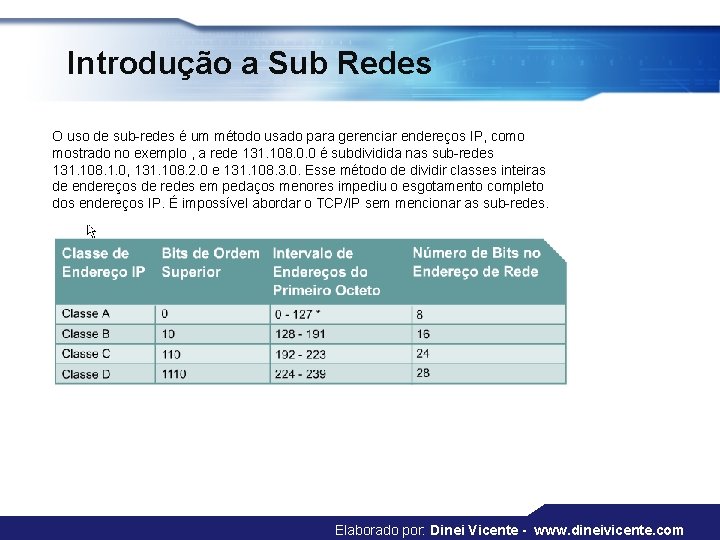

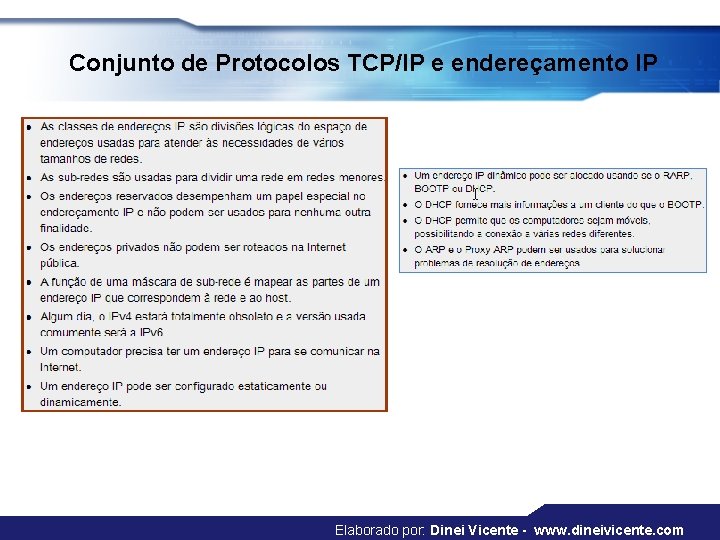

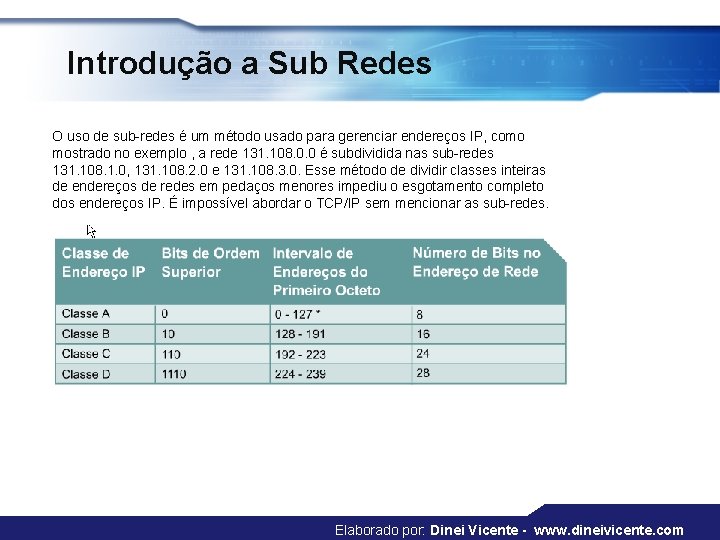

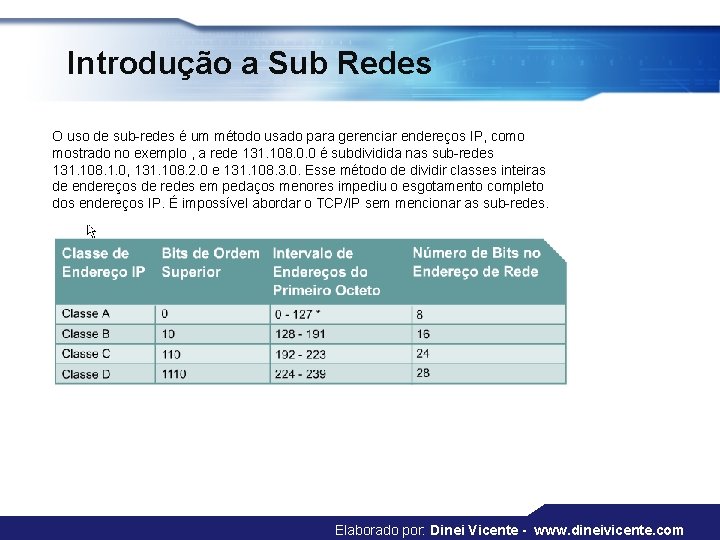

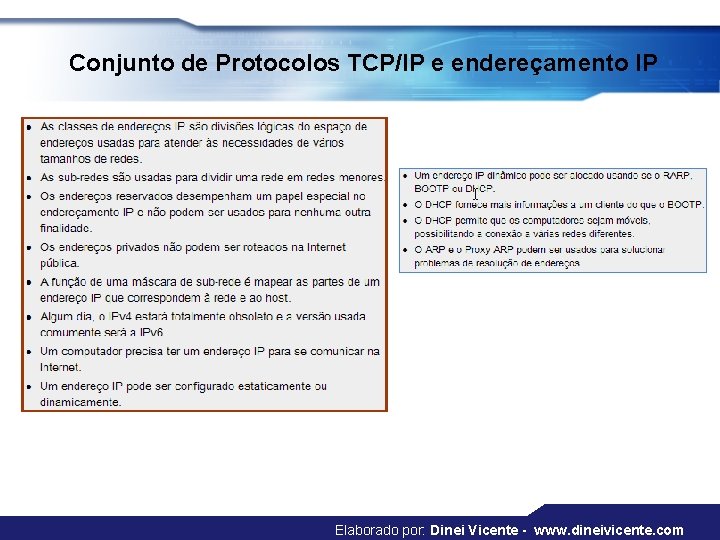

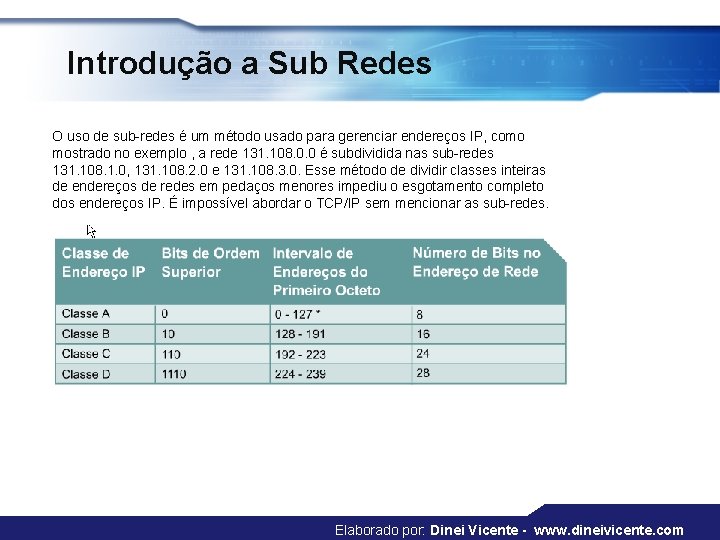

Introdução a Sub Redes O uso de sub-redes é um método usado para gerenciar endereços IP, como mostrado no exemplo , a rede 131. 108. 0. 0 é subdividida nas sub-redes 131. 108. 1. 0, 131. 108. 2. 0 e 131. 108. 3. 0. Esse método de dividir classes inteiras de endereços de redes em pedaços menores impediu o esgotamento completo dos endereços IP. É impossível abordar o TCP/IP sem mencionar as sub-redes. Elaborado por: Dinei Vicente - www. dineivicente. com

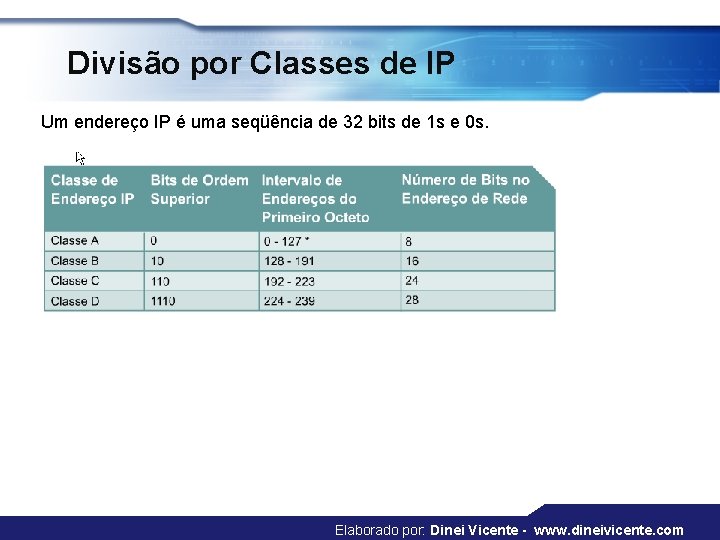

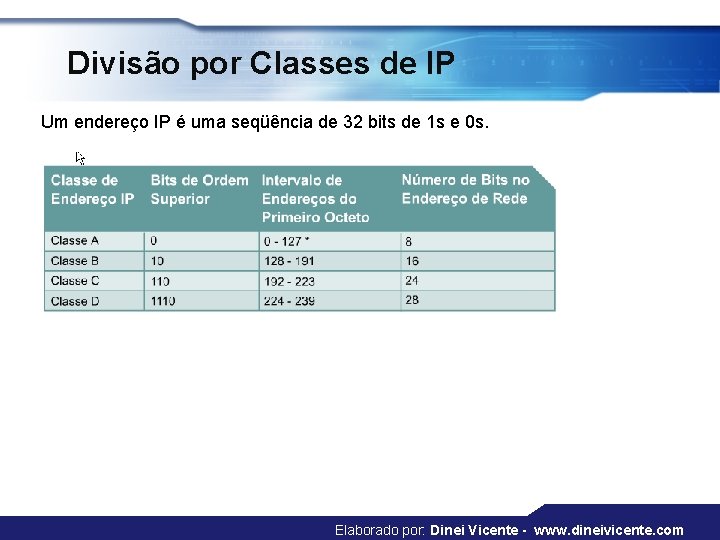

Divisão por Classes de IP Um endereço IP é uma seqüência de 32 bits de 1 s e 0 s. Elaborado por: Dinei Vicente - www. dineivicente. com

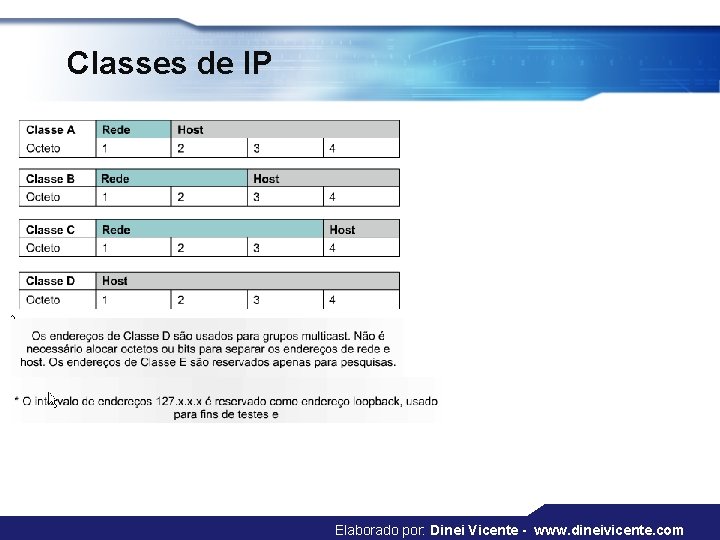

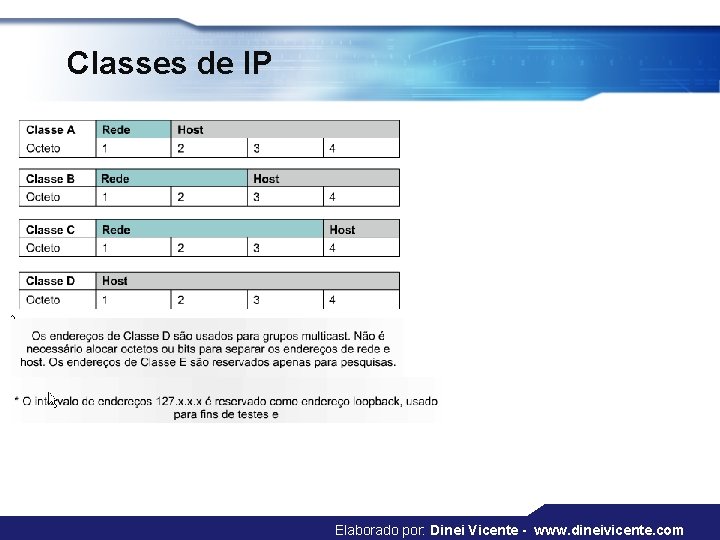

Classes de IP Elaborado por: Dinei Vicente - www. dineivicente. com

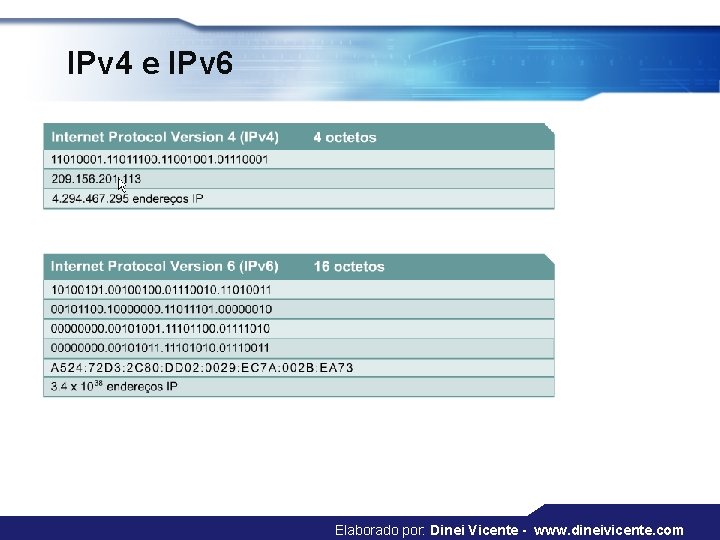

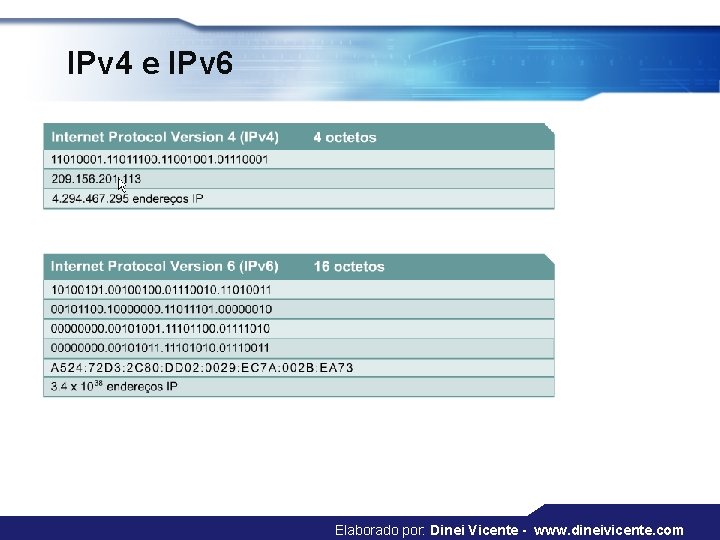

IPv 4 e IPv 6 Elaborado por: Dinei Vicente - www. dineivicente. com

Conjunto de Protocolos TCP/IP e endereçamento IP Elaborado por: Dinei Vicente - www. dineivicente. com

Introdução a Sub Redes O uso de sub-redes é um método usado para gerenciar endereços IP, como mostrado no exemplo , a rede 131. 108. 0. 0 é subdividida nas sub-redes 131. 108. 1. 0, 131. 108. 2. 0 e 131. 108. 3. 0. Esse método de dividir classes inteiras de endereços de redes em pedaços menores impediu o esgotamento completo dos endereços IP. É impossível abordar o TCP/IP sem mencionar as sub-redes. Elaborado por: Dinei Vicente - www. dineivicente. com

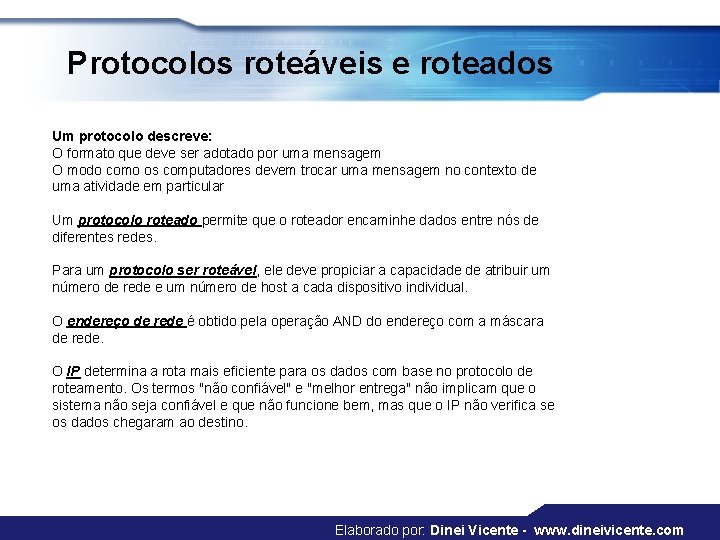

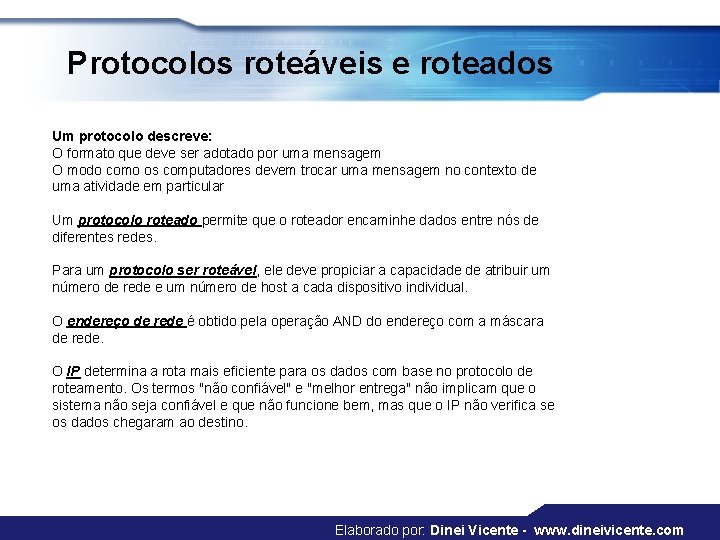

Protocolos roteáveis e roteados Um protocolo descreve: O formato que deve ser adotado por uma mensagem O modo como os computadores devem trocar uma mensagem no contexto de uma atividade em particular Um protocolo roteado permite que o roteador encaminhe dados entre nós de diferentes redes. Para um protocolo ser roteável, ele deve propiciar a capacidade de atribuir um número de rede e um número de host a cada dispositivo individual. O endereço de rede é obtido pela operação AND do endereço com a máscara de rede. O IP determina a rota mais eficiente para os dados com base no protocolo de roteamento. Os termos "não confiável" e "melhor entrega" não implicam que o sistema não seja confiável e que não funcione bem, mas que o IP não verifica se os dados chegaram ao destino. Elaborado por: Dinei Vicente - www. dineivicente. com

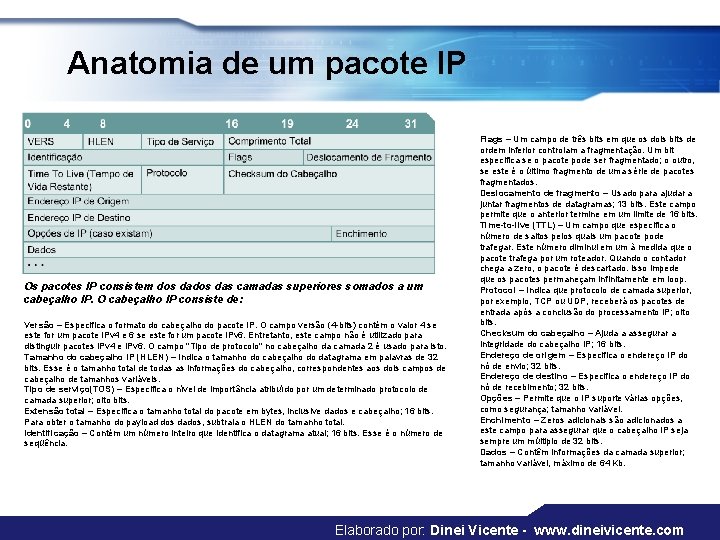

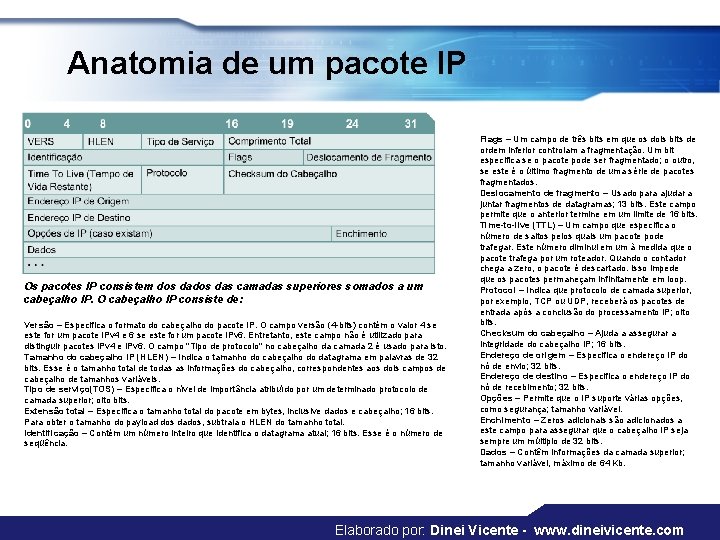

Anatomia de um pacote IP Os pacotes IP consistem dos das camadas superiores somados a um cabeçalho IP. O cabeçalho IP consiste de: Versão – Especifica o formato do cabeçalho do pacote IP. O campo versão (4 -bits) contém o valor 4 se este for um pacote IPv 4 e 6 se este for um pacote IPv 6. Entretanto, este campo não é utilizado para distinguir pacotes IPv 4 e IPv 6. O campo "Tipo de protocolo" no cabeçalho da camada 2 é usado para isto. Tamanho do cabeçalho IP (HLEN) – Indica o tamanho do cabeçalho do datagrama em palavras de 32 bits. Esse é o tamanho total de todas as informações do cabeçalho, correspondentes aos dois campos de cabeçalho de tamanhos variáveis. Tipo de serviço(TOS) – Especifica o nível de importância atribuído por um determinado protocolo de camada superior; oito bits. Extensão total – Especifica o tamanho total do pacote em bytes, inclusive dados e cabeçalho; 16 bits. Para obter o tamanho do payload dos dados, subtraia o HLEN do tamanho total. Identificação – Contém um número inteiro que identifica o datagrama atual; 16 bits. Esse é o número de seqüência. Flags – Um campo de três bits em que os dois bits de ordem inferior controlam a fragmentação. Um bit especifica se o pacote pode ser fragmentado; o outro, se este é o último fragmento de uma série de pacotes fragmentados. Deslocamento de fragmento – Usado para ajudar a juntar fragmentos de datagramas; 13 bits. Este campo permite que o anterior termine em um limite de 16 bits. Time-to-live (TTL) – Um campo que especifica o número de saltos pelos quais um pacote pode trafegar. Este número diminui em um à medida que o pacote trafega por um roteador. Quando o contador chega a zero, o pacote é descartado. Isso impede que os pacotes permaneçam infinitamente em loop. Protocol – Indica que protocolo de camada superior, por exemplo, TCP ou UDP, receberá os pacotes de entrada após a conclusão do processamento IP; oito bits. Checksum do cabeçalho – Ajuda a assegurar a integridade do cabeçalho IP; 16 bits. Endereço de origem – Especifica o endereço IP do nó de envio; 32 bits. Endereço de destino – Especifica o endereço IP do nó de recebimento; 32 bits. Opções – Permite que o IP suporte várias opções, como segurança; tamanho variável. Enchimento – Zeros adicionais são adicionados a este campo para assegurar que o cabeçalho IP seja sempre um múltiplo de 32 bits. Dados – Contêm informações da camada superior; tamanho variável, máximo de 64 Kb. Elaborado por: Dinei Vicente - www. dineivicente. com

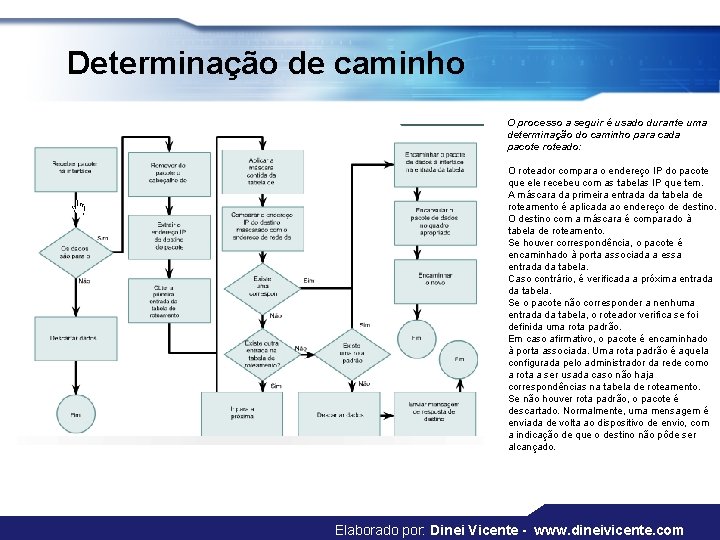

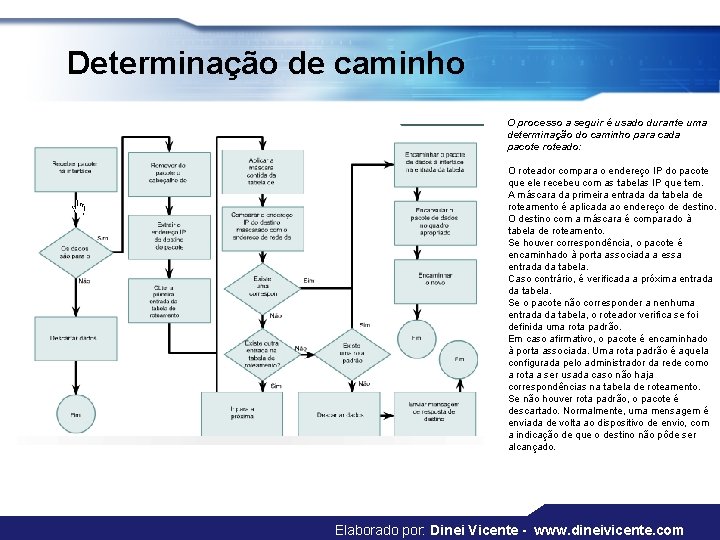

Determinação de caminho O processo a seguir é usado durante uma determinação do caminho para cada pacote roteado: O roteador compara o endereço IP do pacote que ele recebeu com as tabelas IP que tem. A máscara da primeira entrada da tabela de roteamento é aplicada ao endereço de destino. O destino com a máscara é comparado à tabela de roteamento. Se houver correspondência, o pacote é encaminhado à porta associada a essa entrada da tabela. Caso contrário, é verificada a próxima entrada da tabela. Se o pacote não corresponder a nenhuma entrada da tabela, o roteador verifica se foi definida uma rota padrão. Em caso afirmativo, o pacote é encaminhado à porta associada. Uma rota padrão é aquela configurada pelo administrador da rede como a rota a ser usada caso não haja correspondências na tabela de roteamento. Se não houver rota padrão, o pacote é descartado. Normalmente, uma mensagem é enviada de volta ao dispositivo de envio, com a indicação de que o destino não pôde ser alcançado. Elaborado por: Dinei Vicente - www. dineivicente. com

Tabelas de roteamento Os roteadores rastreiam informações importantes em suas tabelas de roteamento, inclusive: Tipo de protocolo – O tipo de protocolo de roteamento que criou a entrada da tabela de roteamento Associações com destino/próximo salto – Essas associações informam a um roteador se um destino específico está diretamente conectado ao roteador ou se pode ser alcançado com o uso de um outro, chamado "próximo salto" no trajeto até o destino final. Quando um roteador recebe um pacote, verifica o endereço de destino e tenta fazer a correspondência entre esse endereço e uma entrada da tabela de roteamento. Métrica de roteamento – Protocolos de roteamento diferentes usam métricas de roteamento diferentes. As métricas de roteamento são usadas para determinar se uma rota é interessante. Por exemplo, o Routing Information Protocol (RIP) usa a contagem de saltos como única métrica de roteamento. O Interior Gateway Routing Protocol (IGRP) usa uma combinação de métricas de largura de banda, carga, atraso e confiabilidade para criar um valor de métrica composto. Interface de saída – A interface na qual os dados devem ser enviados, para que cheguem ao destino final. Elaborado por: Dinei Vicente - www. dineivicente. com

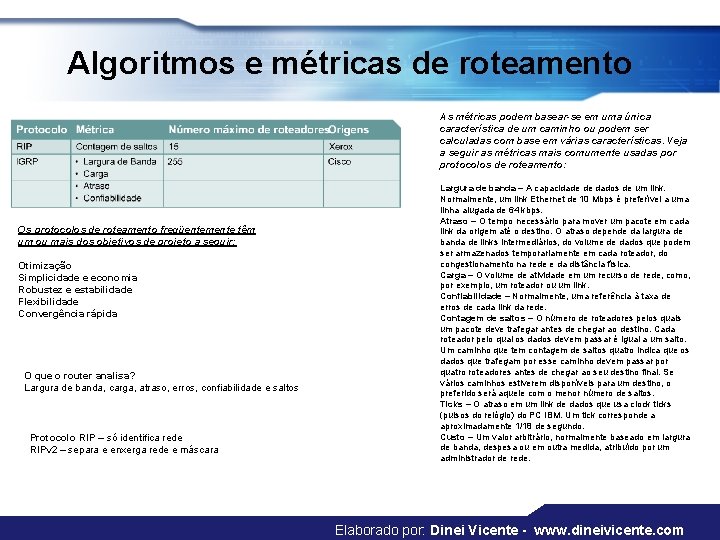

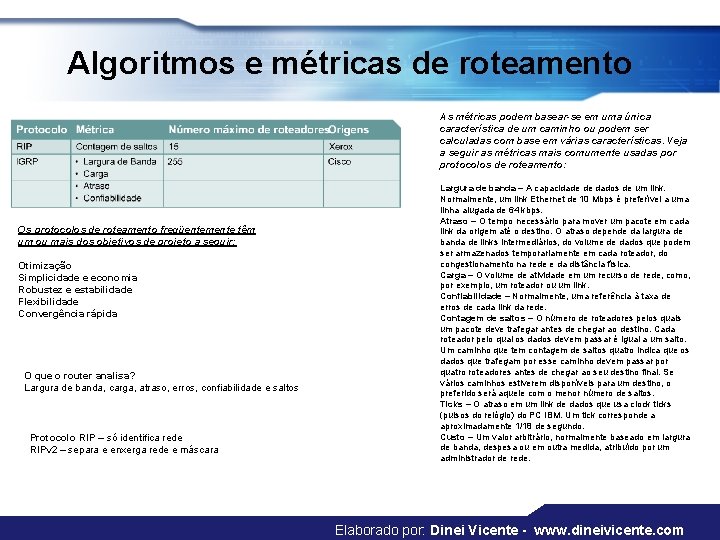

Algoritmos e métricas de roteamento As métricas podem basear-se em uma única característica de um caminho ou podem ser calculadas com base em várias características. Veja a seguir as métricas mais comumente usadas por protocolos de roteamento: Os protocolos de roteamento freqüentemente têm um ou mais dos objetivos de projeto a seguir: Otimização Simplicidade e economia Robustez e estabilidade Flexibilidade Convergência rápida O que o router analisa? Largura de banda, carga, atraso, erros, confiabilidade e saltos Protocolo RIP – só identifica rede RIPv 2 – separa e enxerga rede e máscara Largura de banda – A capacidade de dados de um link. Normalmente, um link Ethernet de 10 Mbps é preferível a uma linha alugada de 64 kbps. Atraso – O tempo necessário para mover um pacote em cada link da origem até o destino. O atraso depende da largura de banda de links intermediários, do volume de dados que podem ser armazenados temporariamente em cada roteador, do congestionamento na rede e da distância física. Carga – O volume de atividade em um recurso de rede, como, por exemplo, um roteador ou um link. Confiabilidade – Normalmente, uma referência à taxa de erros de cada link da rede. Contagem de saltos – O número de roteadores pelos quais um pacote deve trafegar antes de chegar ao destino. Cada roteador pelo qual os dados devem passar é igual a um salto. Um caminho que tem contagem de saltos quatro indica que os dados que trafegam por esse caminho devem passar por quatro roteadores antes de chegar ao seu destino final. Se vários caminhos estiverem disponíveis para um destino, o preferido será aquele com o menor número de saltos. Ticks – O atraso em um link de dados que usa clock ticks (pulsos do relógio) do PC IBM. Um tick corresponde a aproximadamente 1/18 de segundo. Custo – Um valor arbitrário, normalmente baseado em largura de banda, despesa ou em outra medida, atribuído por um administrador de rede. Elaborado por: Dinei Vicente - www. dineivicente. com

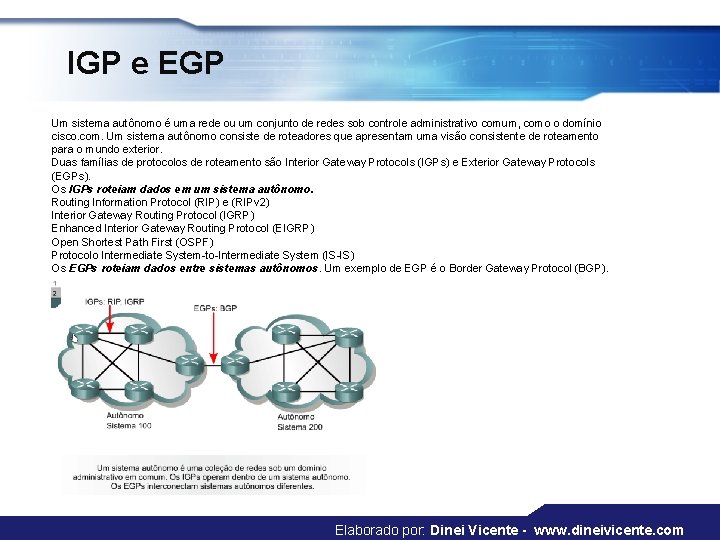

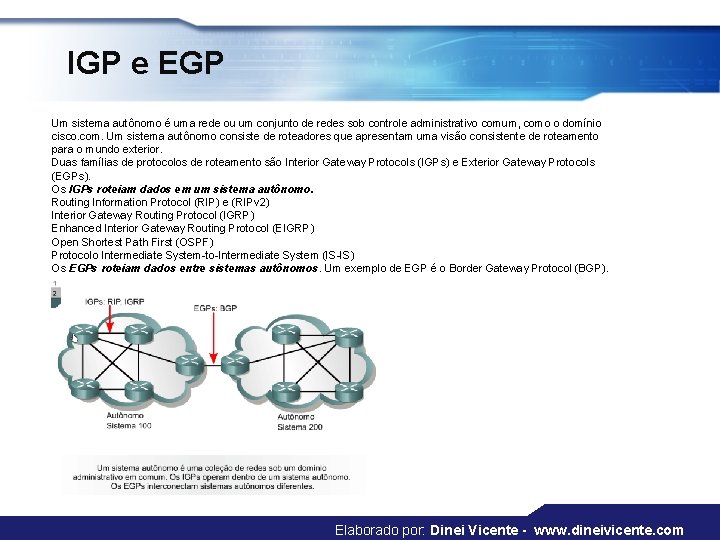

IGP e EGP Um sistema autônomo é uma rede ou um conjunto de redes sob controle administrativo comum, como o domínio cisco. com. Um sistema autônomo consiste de roteadores que apresentam uma visão consistente de roteamento para o mundo exterior. Duas famílias de protocolos de roteamento são Interior Gateway Protocols (IGPs) e Exterior Gateway Protocols (EGPs). Os IGPs roteiam dados em um sistema autônomo. Routing Information Protocol (RIP) e (RIPv 2) Interior Gateway Routing Protocol (IGRP) Enhanced Interior Gateway Routing Protocol (EIGRP) Open Shortest Path First (OSPF) Protocolo Intermediate System-to-Intermediate System (IS-IS) Os EGPs roteiam dados entre sistemas autônomos. Um exemplo de EGP é o Border Gateway Protocol (BGP). Elaborado por: Dinei Vicente - www. dineivicente. com

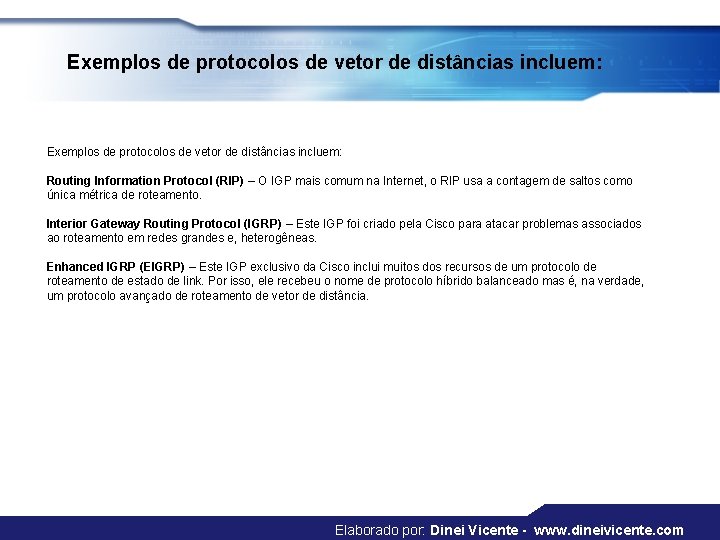

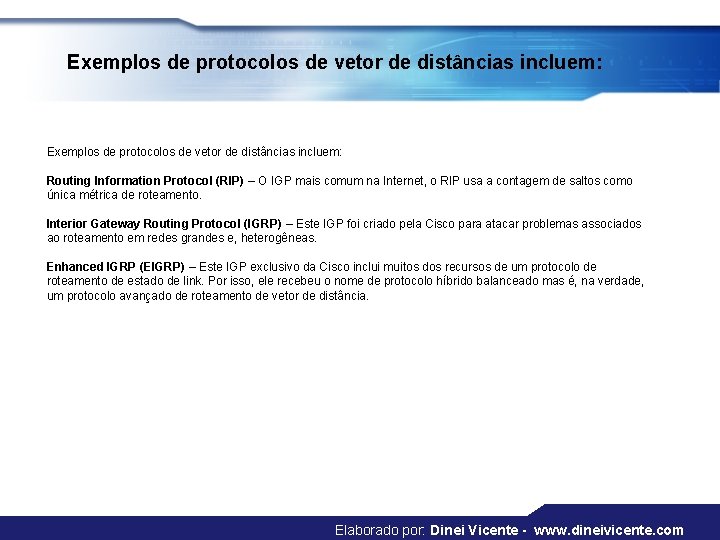

Exemplos de protocolos de vetor de distâncias incluem: Routing Information Protocol (RIP) – O IGP mais comum na Internet, o RIP usa a contagem de saltos como única métrica de roteamento. Interior Gateway Routing Protocol (IGRP) – Este IGP foi criado pela Cisco para atacar problemas associados ao roteamento em redes grandes e, heterogêneas. Enhanced IGRP (EIGRP) – Este IGP exclusivo da Cisco inclui muitos dos recursos de um protocolo de roteamento de estado de link. Por isso, ele recebeu o nome de protocolo híbrido balanceado mas é, na verdade, um protocolo avançado de roteamento de vetor de distância. Elaborado por: Dinei Vicente - www. dineivicente. com

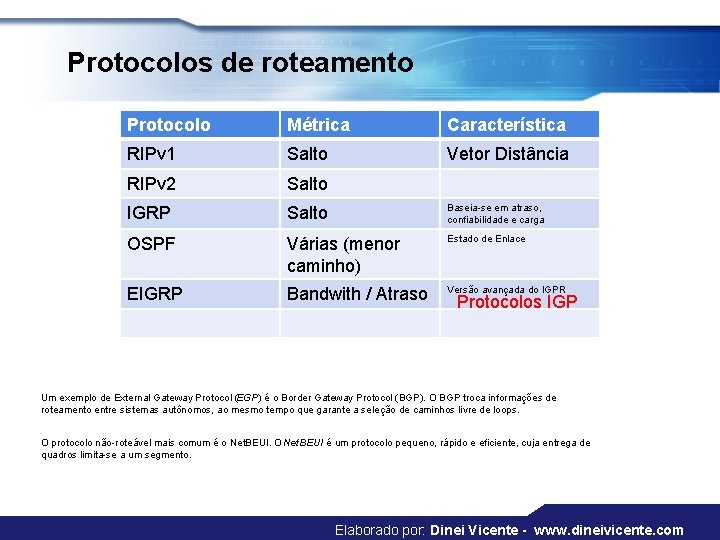

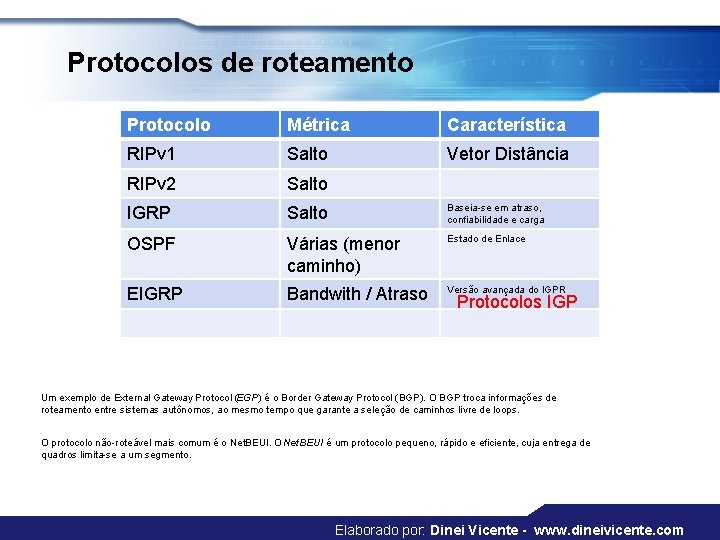

Protocolos de roteamento Protocolo Métrica Característica RIPv 1 Salto Vetor Distância RIPv 2 Salto IGRP Salto Baseia-se em atraso, confiabilidade e carga OSPF Várias (menor caminho) Estado de Enlace EIGRP Bandwith / Atraso Versão avançada do IGPR Protocolos IGP Um exemplo de External Gateway Protocol (EGP) é o Border Gateway Protocol (BGP). O BGP troca informações de roteamento entre sistemas autônomos, ao mesmo tempo que garante a seleção de caminhos livre de loops. O protocolo não-roteável mais comum é o Net. BEUI. O Net. BEUI é um protocolo pequeno, rápido e eficiente, cuja entrega de quadros limita-se a um segmento. Elaborado por: Dinei Vicente - www. dineivicente. com

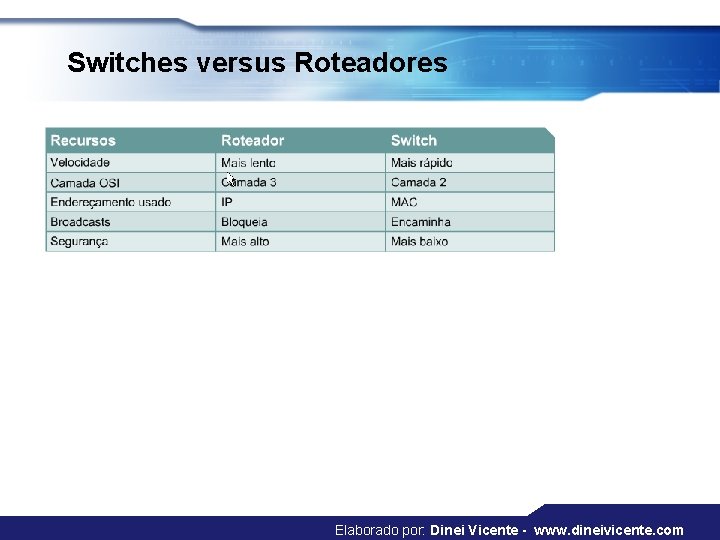

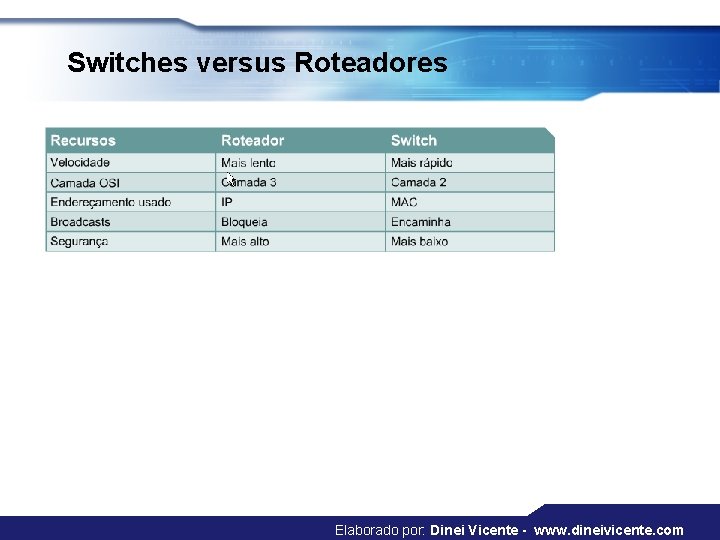

Switches versus Roteadores Elaborado por: Dinei Vicente - www. dineivicente. com

OBRIGADO! Elaborado por: Dinei Vicente - www. dineivicente. com