ln et Te Telnet SSH Telnet Telnet Telnet

![et ln Te Telnet port 확인하기 ▶ telnet [IP] [port번호]를 통해서 연결 상태를 확인 et ln Te Telnet port 확인하기 ▶ telnet [IP] [port번호]를 통해서 연결 상태를 확인](https://slidetodoc.com/presentation_image/56ced49481c158f9ae287ef5c350f4ca/image-30.jpg)

- Slides: 64

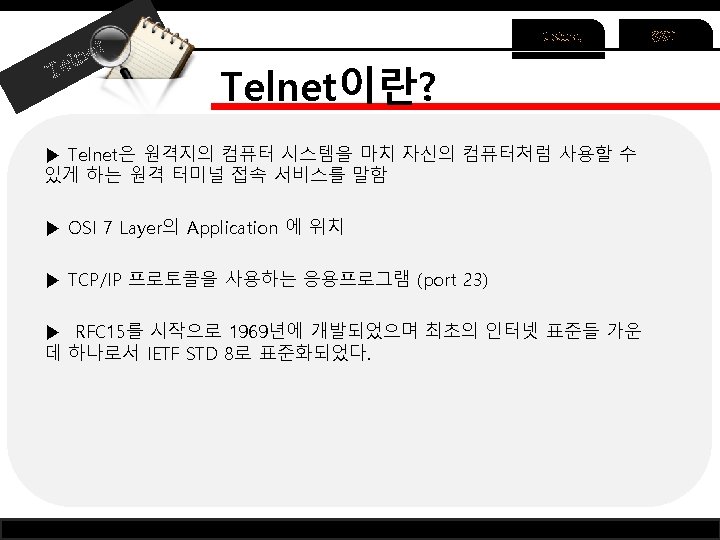

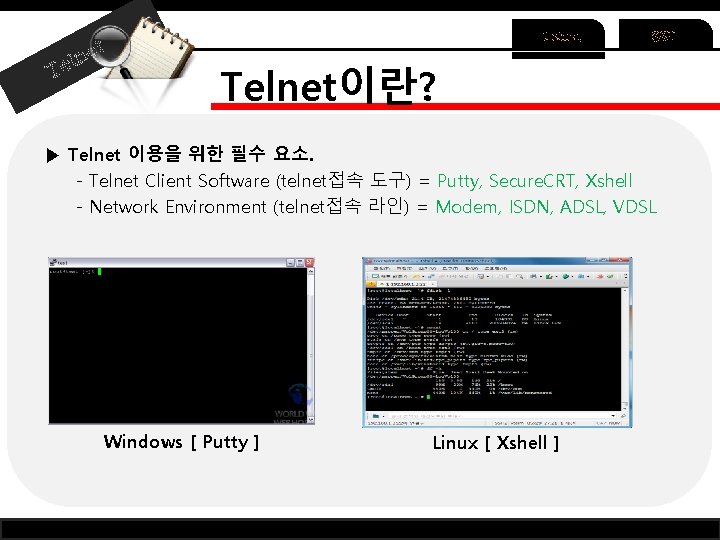

ln et Te Telnet SSH Telnet이란? ▶ Telnet 이용을 위한 필수 요소. - Telnet Client Software (telnet접속 도구) = Putty, Secure. CRT, Xshell - Network Environment (telnet접속 라인) = Modem, ISDN, ADSL, VDSL Windows [ Putty ] Linux [ Xshell ]

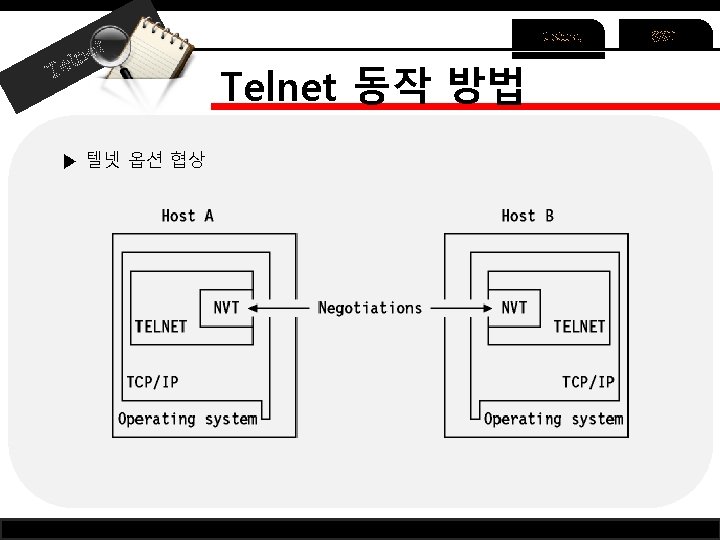

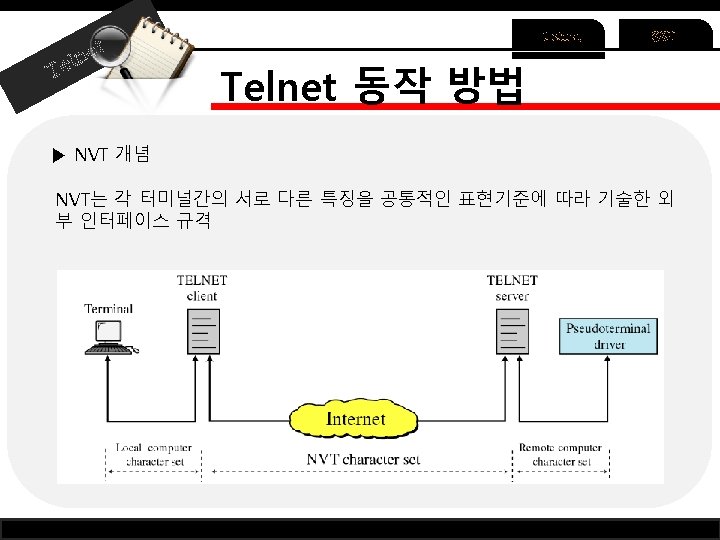

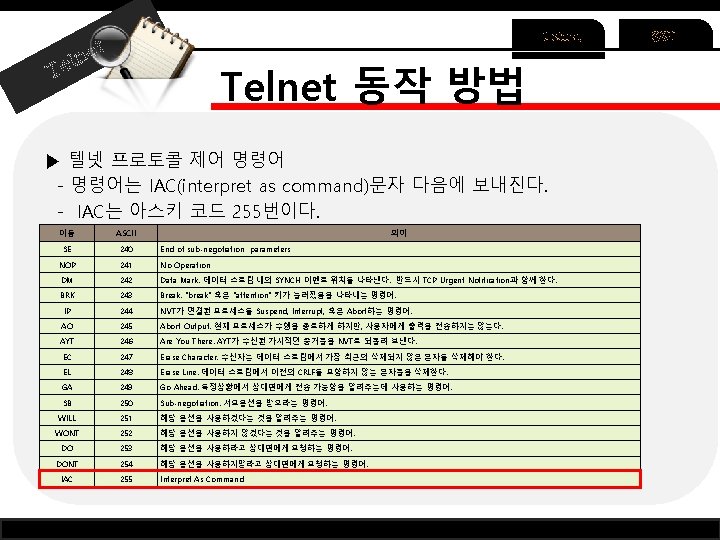

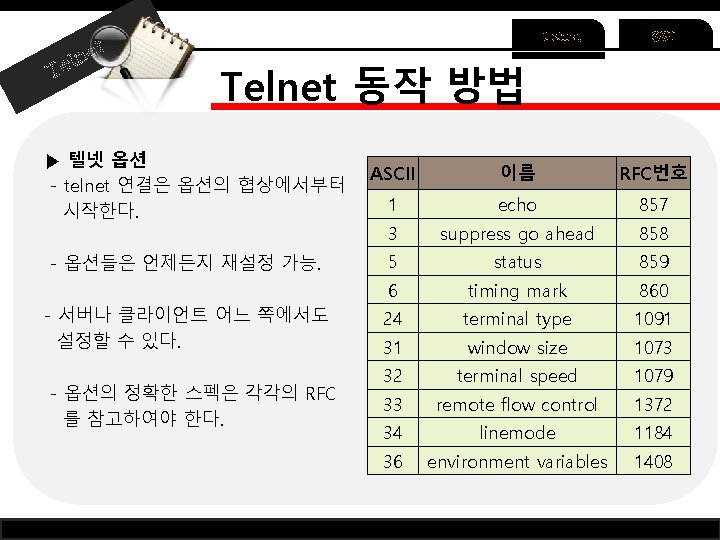

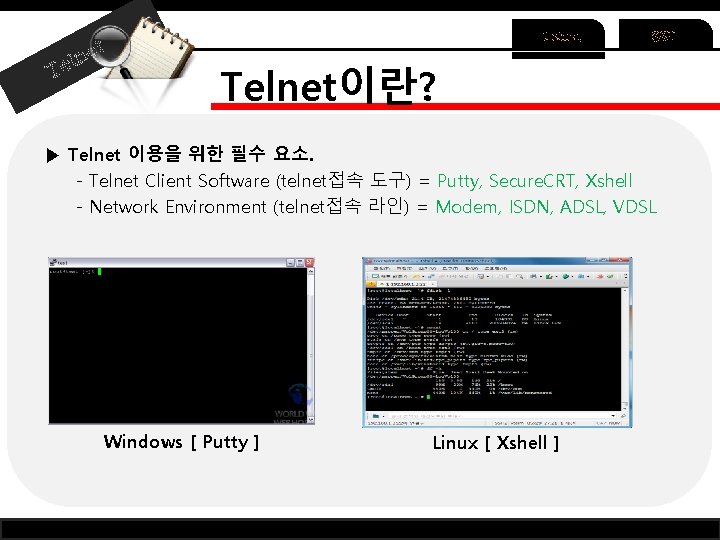

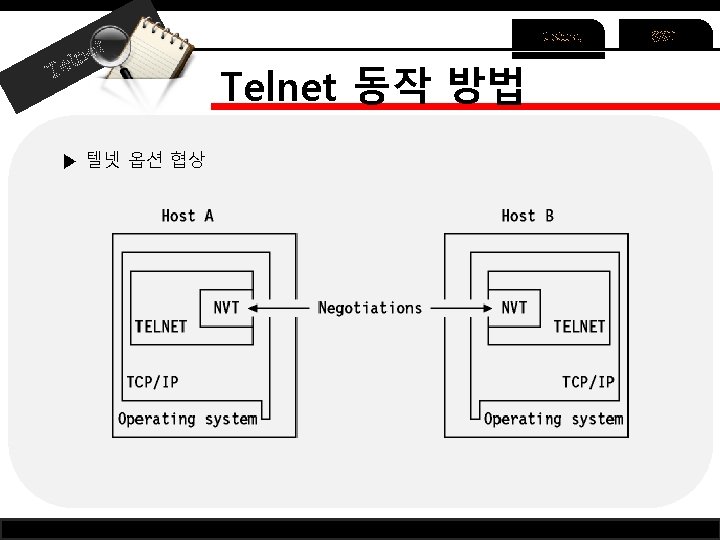

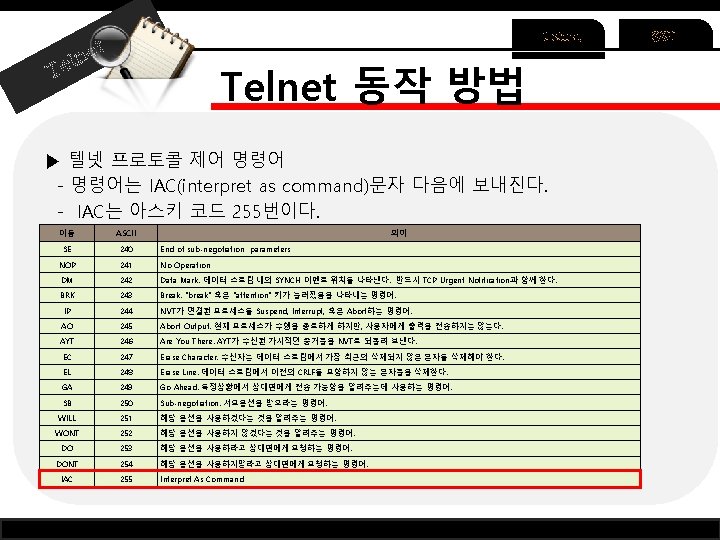

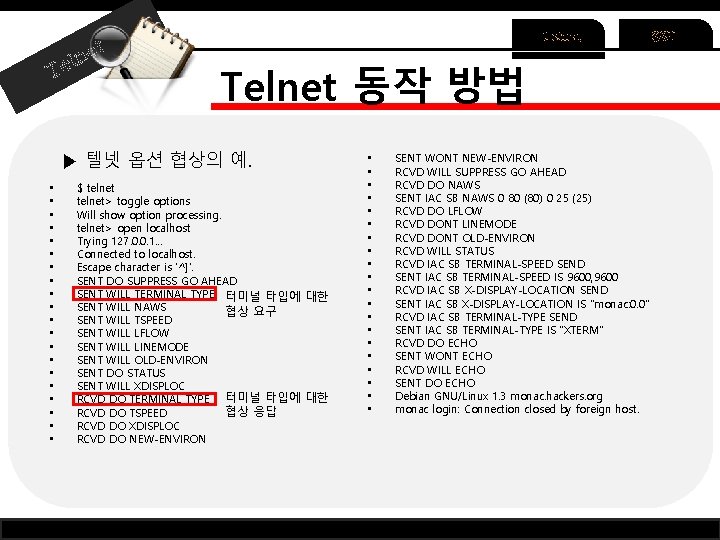

ln et Te Telnet SSH Telnet 동작 방법 ▶ 텔넷 옵션 - telnet 연결은 옵션의 협상에서부터 시작한다. - 옵션들은 언제든지 재설정 가능. - 서버나 클라이언트 어느 쪽에서도 설정할 수 있다. - 옵션의 정확한 스펙은 각각의 RFC 를 참고하여야 한다. ASCII 이름 RFC번호 1 echo 857 3 suppress go ahead 858 5 status 859 6 timing mark 860 24 terminal type 1091 31 window size 1073 32 terminal speed 1079 33 remote flow control 1372 34 linemode 1184 36 environment variables 1408

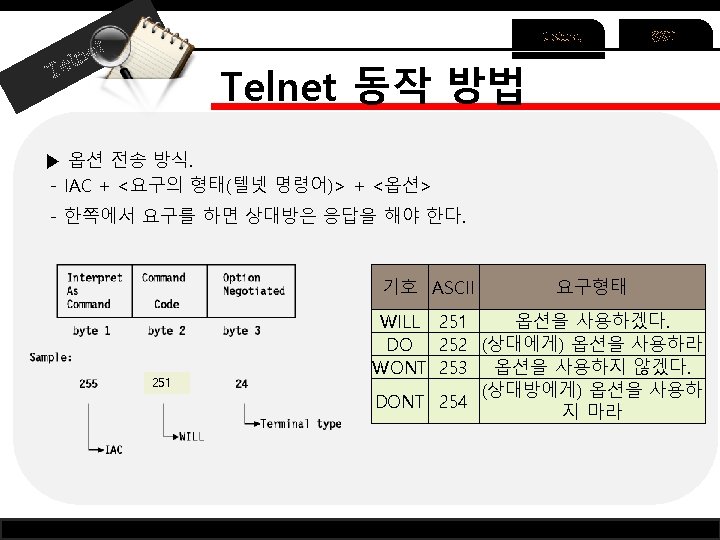

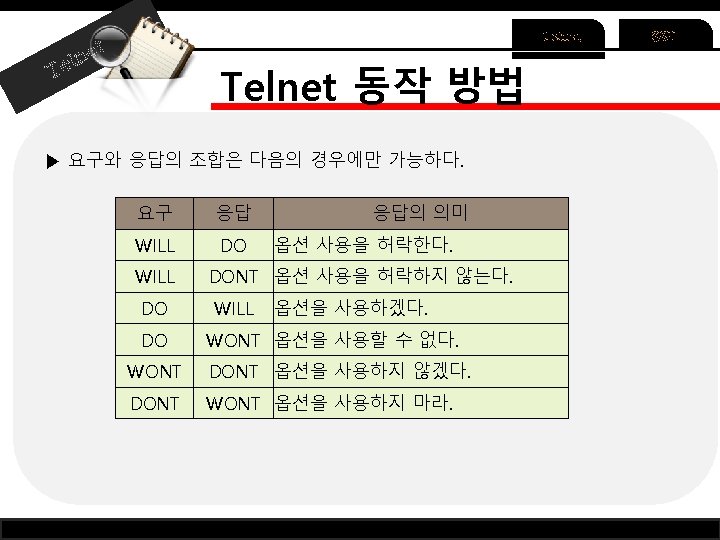

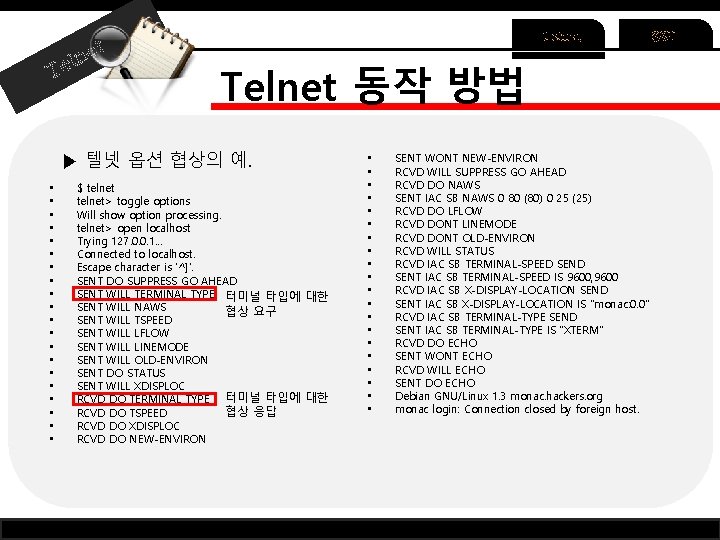

et ln Te Telnet 동작 방법 ▶ 텔넷 옵션 협상의 예. • • • • • $ telnet> toggle options Will show option processing. telnet> open localhost Trying 127. 0. 0. 1. . . Connected to localhost. Escape character is '^]'. SENT DO SUPPRESS GO AHEAD SENT WILL TERMINAL TYPE 터미널 타입에 대한 SENT WILL NAWS 협상 요구 SENT WILL TSPEED SENT WILL LFLOW SENT WILL LINEMODE SENT WILL OLD-ENVIRON SENT DO STATUS SENT WILL XDISPLOC RCVD DO TERMINAL TYPE 터미널 타입에 대한 협상 응답 RCVD DO TSPEED RCVD DO XDISPLOC RCVD DO NEW-ENVIRON • • • • • SENT WONT NEW-ENVIRON RCVD WILL SUPPRESS GO AHEAD RCVD DO NAWS SENT IAC SB NAWS 0 80 (80) 0 25 (25) RCVD DO LFLOW RCVD DONT LINEMODE RCVD DONT OLD-ENVIRON RCVD WILL STATUS RCVD IAC SB TERMINAL-SPEED SENT IAC SB TERMINAL-SPEED IS 9600, 9600 RCVD IAC SB X-DISPLAY-LOCATION SEND SENT IAC SB X-DISPLAY-LOCATION IS "monac: 0. 0" RCVD IAC SB TERMINAL-TYPE SEND SENT IAC SB TERMINAL-TYPE IS "XTERM" RCVD DO ECHO SENT WONT ECHO RCVD WILL ECHO SENT DO ECHO Debian GNU/Linux 1. 3 monac. hackers. org monac login: Connection closed by foreign host. SSH

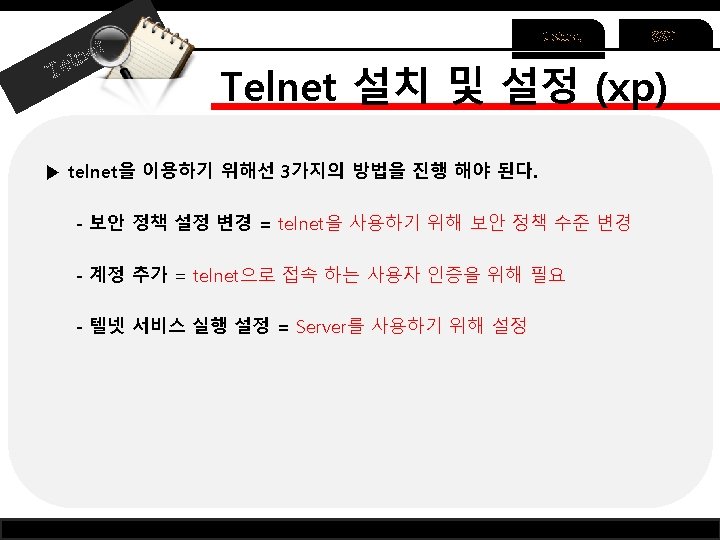

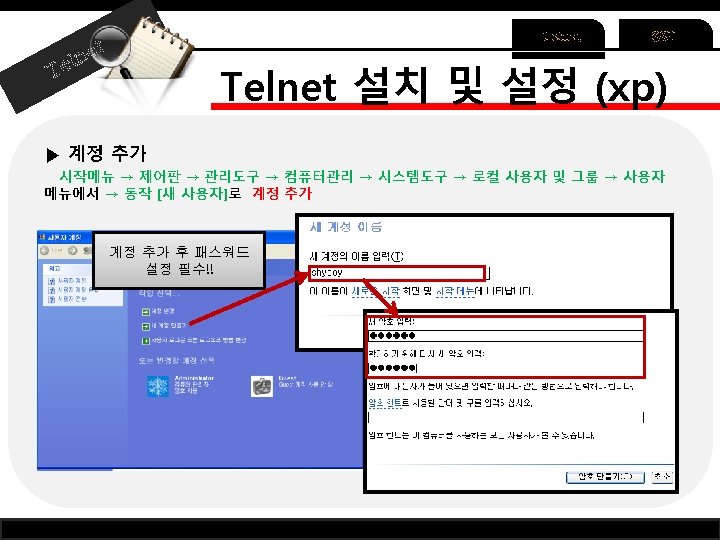

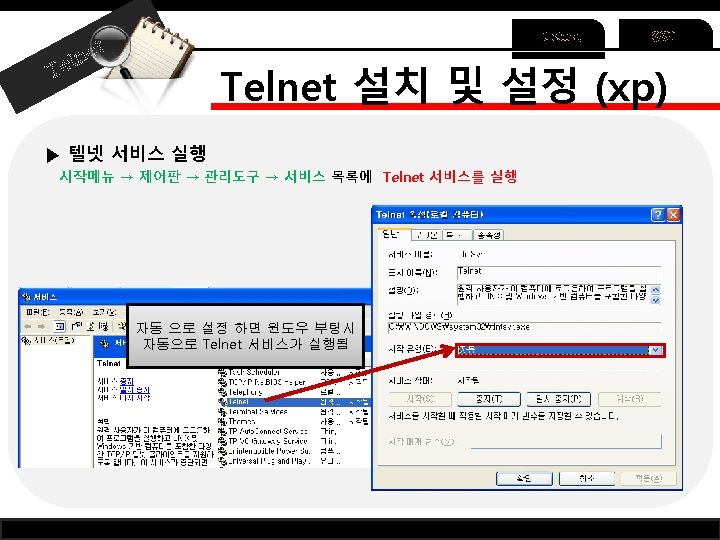

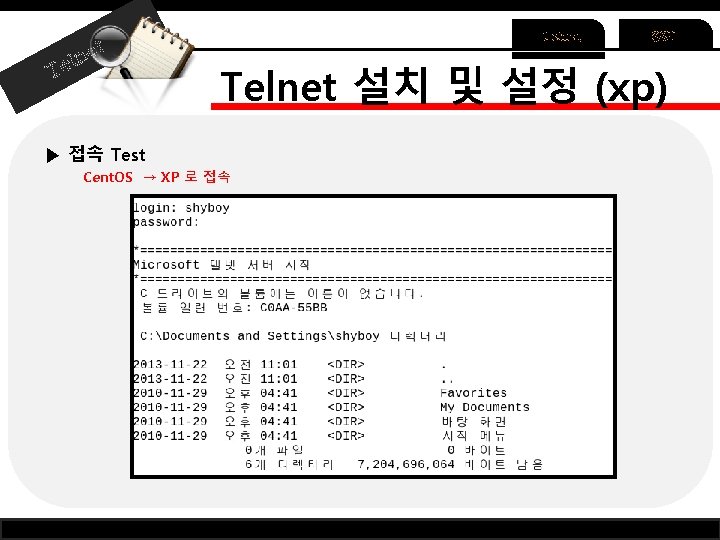

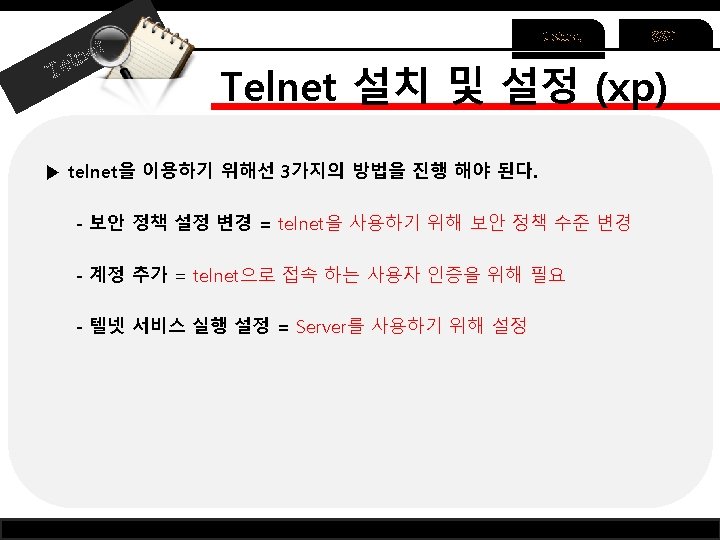

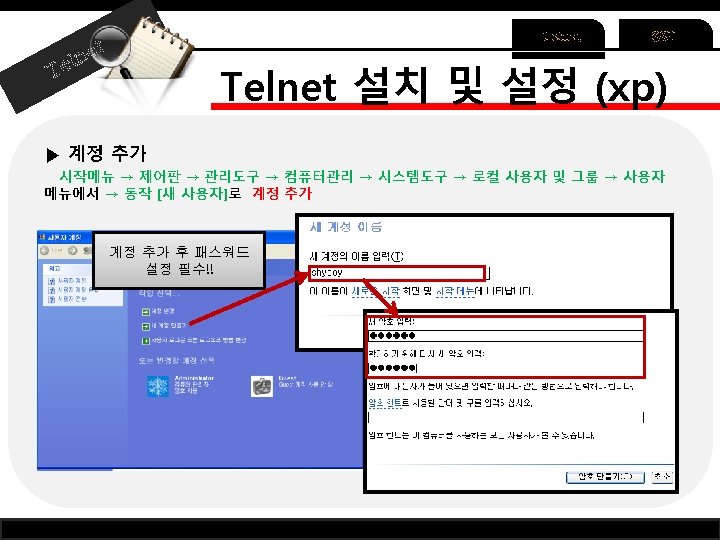

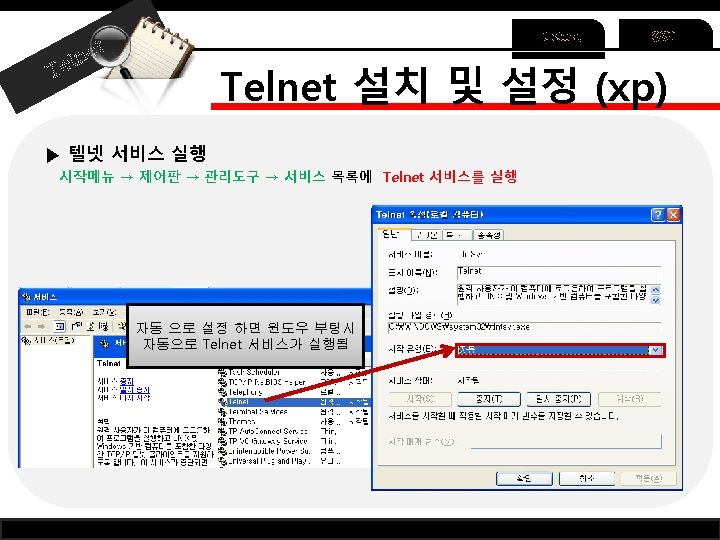

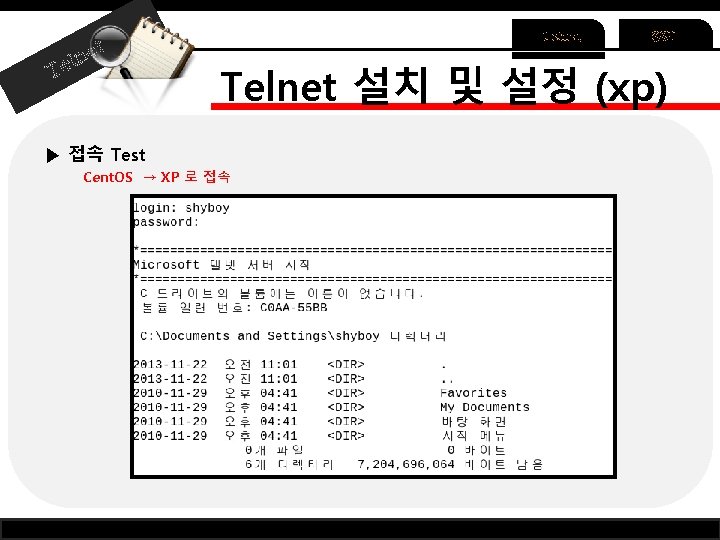

et ln Te Telnet SSH Telnet 설치 및 설정 (xp) ▶ 접속 Test Cent. OS → XP 로 접속

# Telnet 설치 및 설정 # Linux

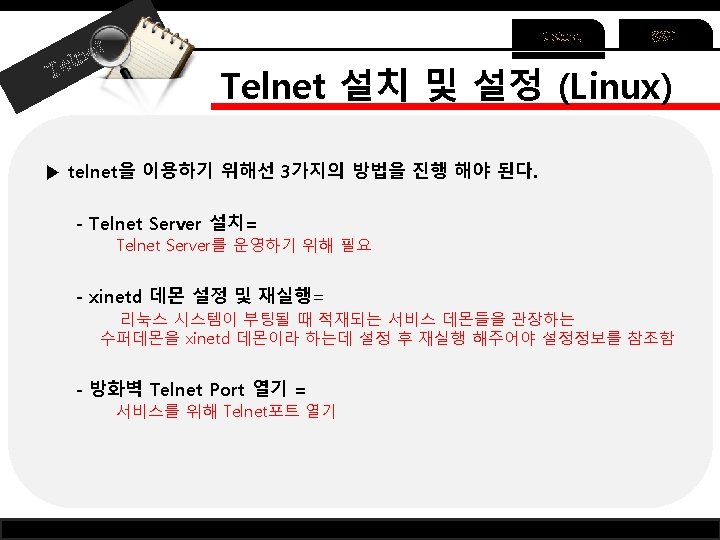

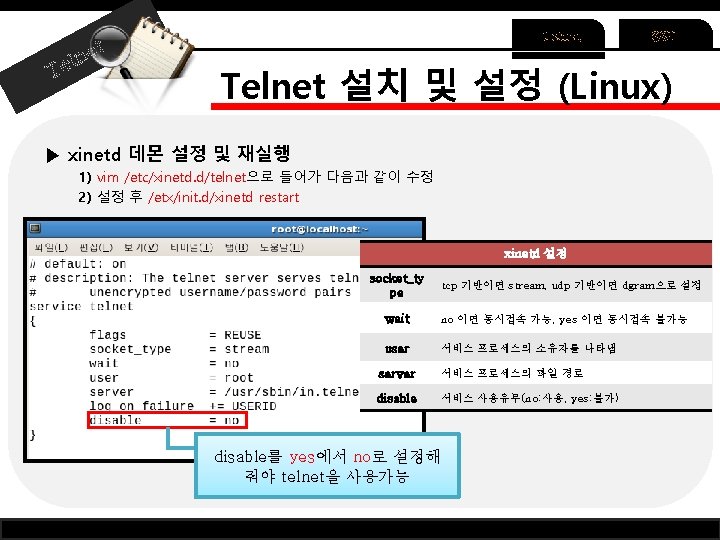

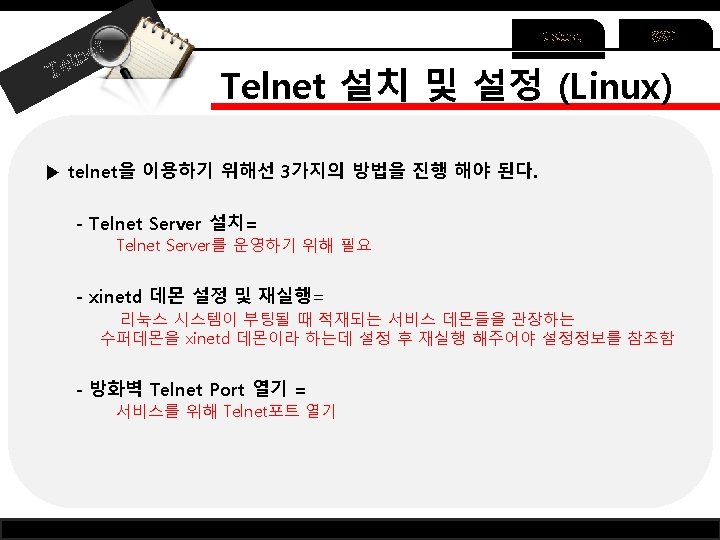

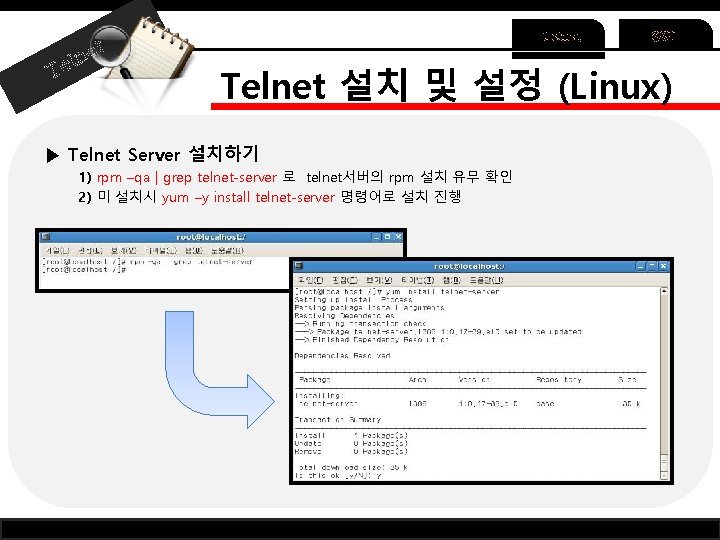

et ln Te Telnet SSH Telnet 설치 및 설정 (Linux) ▶ Telnet Server 설치하기 1) rpm –qa | grep telnet-server 로 telnet서버의 rpm 설치 유무 확인 2) 미 설치시 yum –y install telnet-server 명령어로 설치 진행

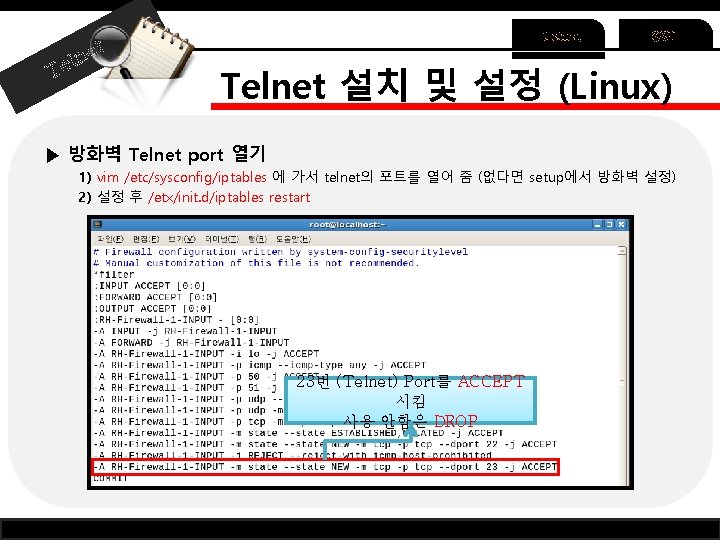

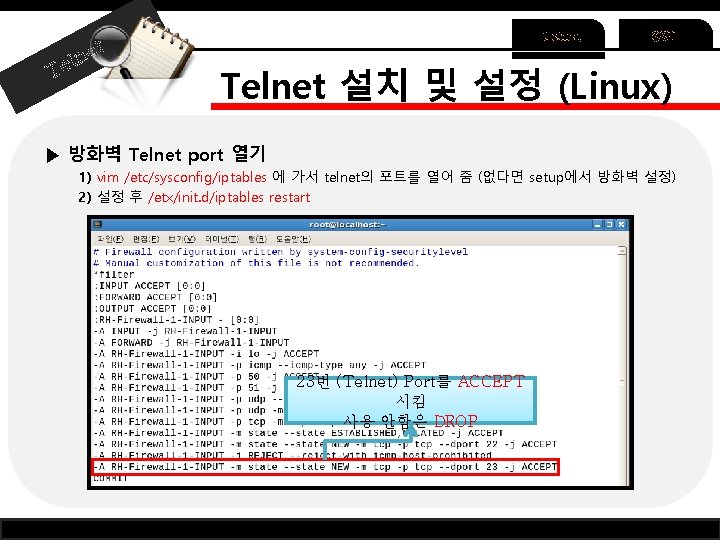

et ln Te Telnet SSH Telnet 설치 및 설정 (Linux) ▶ 방화벽 Telnet port 열기 1) vim /etc/sysconfig/iptables 에 가서 telnet의 포트를 열어 줌 (없다면 setup에서 방화벽 설정) 2) 설정 후 /etx/init. d/iptables restart 23번 (Telnet) Port를 ACCEPT 시킴 사용 안함은 DROP

# Telnet 설치 및 설정 # Cisco Router

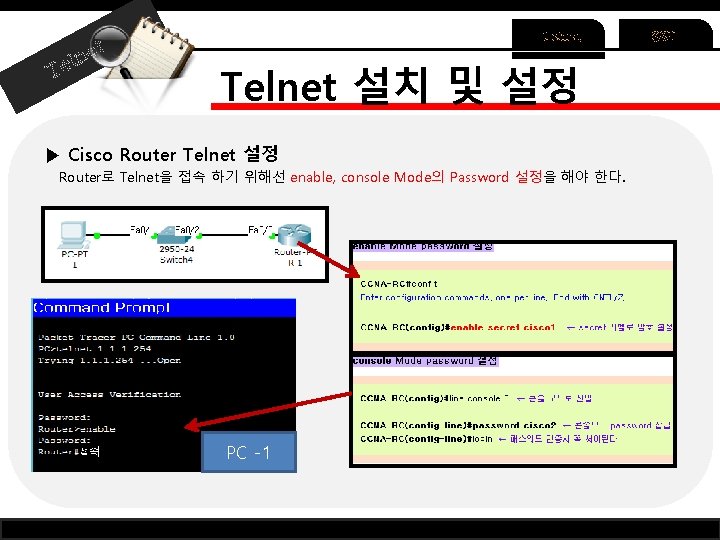

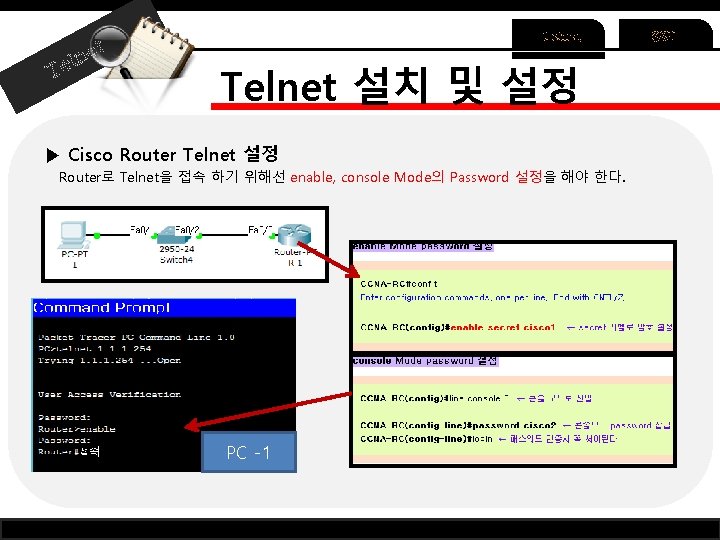

ln et Te Telnet 설치 및 설정 ▶ Cisco Router Telnet 설정 Router로 Telnet을 접속 하기 위해선 enable, console Mode의 Password 설정을 해야 한다. PC -1 SSH

# Telnet Port확인 #

![et ln Te Telnet port 확인하기 telnet IP port번호를 통해서 연결 상태를 확인 et ln Te Telnet port 확인하기 ▶ telnet [IP] [port번호]를 통해서 연결 상태를 확인](https://slidetodoc.com/presentation_image/56ced49481c158f9ae287ef5c350f4ca/image-30.jpg)

et ln Te Telnet port 확인하기 ▶ telnet [IP] [port번호]를 통해서 연결 상태를 확인 가능 1) 방화벽 close (포트 막힘) = 포트 오픈 필요 Trying 192. 168. 0. 200. . . 2) 방화벽 open 프로세스가 off =프로세스를 실행 Trying 192. 168. 0. 200. . . telnet: Unable to connect to remote host: Connection refused 3) 방화벽 open, 프로세스 on Trying 192. 168. 0. 200. . . Connected to 192. 168. 0. 200. Escape character is '^]'. SSH

# Wireshark 분석 # Telnet

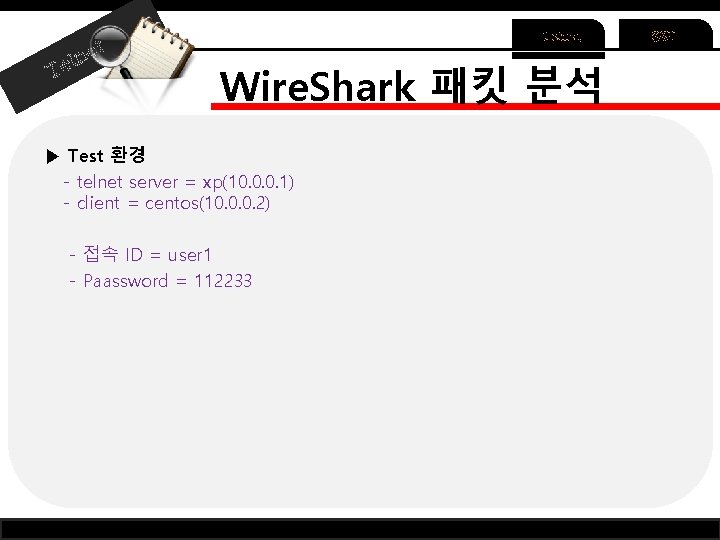

ln et Te Telnet Wire. Shark 패킷 분석 ▶ Test 환경 - telnet server = xp(10. 0. 0. 1) - client = centos(10. 0. 0. 2) - 접속 ID = user 1 - Paassword = 112233 SSH

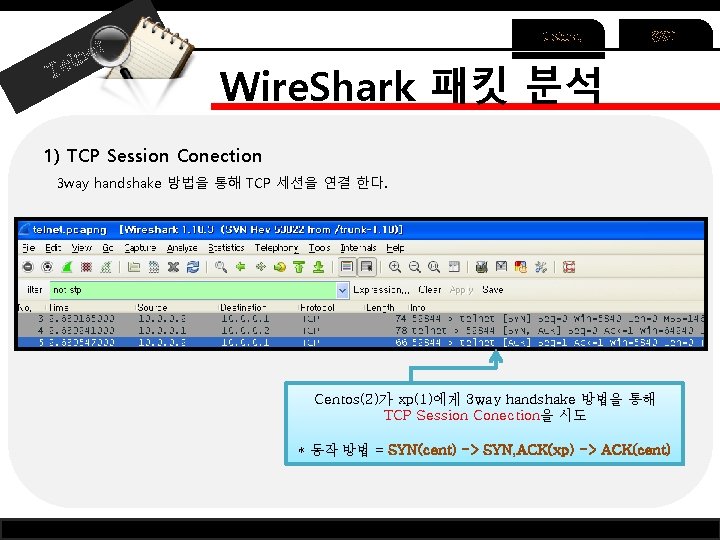

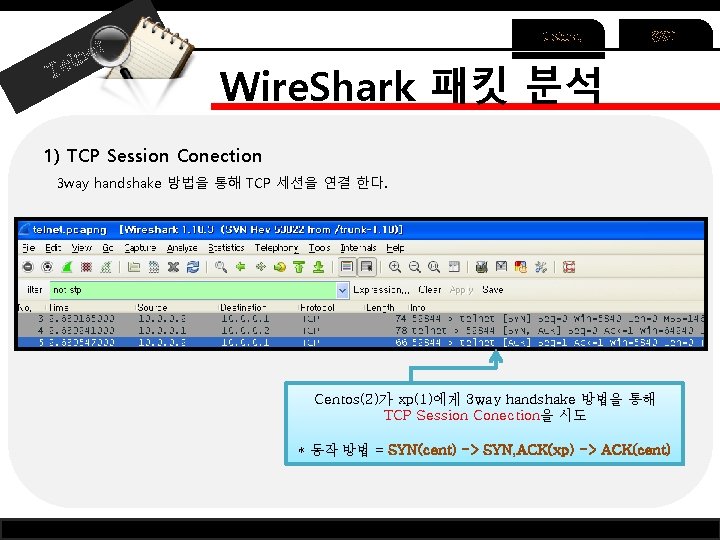

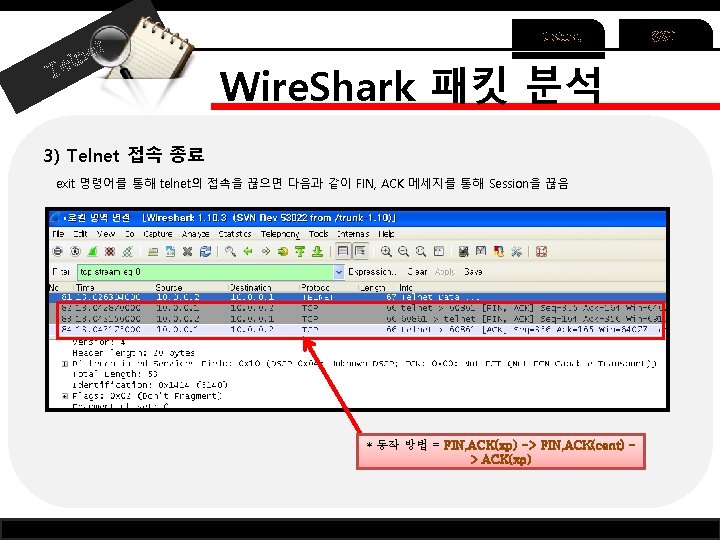

ln et Te Telnet SSH Wire. Shark 패킷 분석 1) TCP Session Conection 3 way handshake 방법을 통해 TCP 세션을 연결 한다. Centos(2)가 xp(1)에게 3 way handshake 방법을 통해 TCP Session Conection을 시도 * 동작 방법 = SYN(cent) -> SYN, ACK(xp) -> ACK(cent)

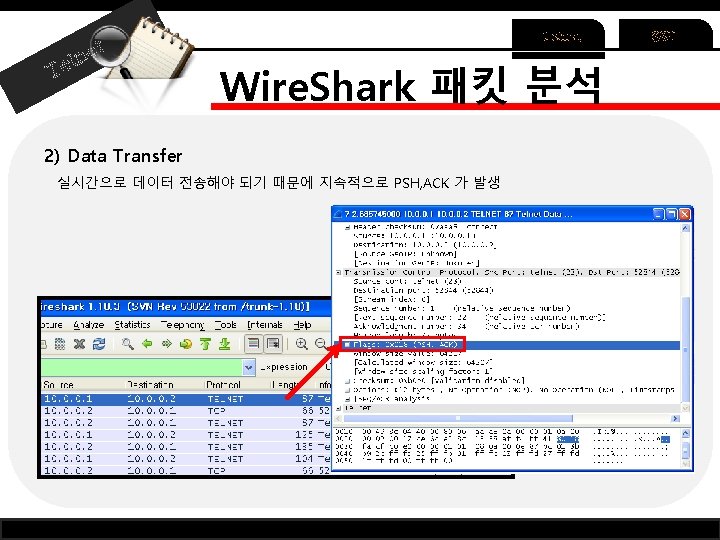

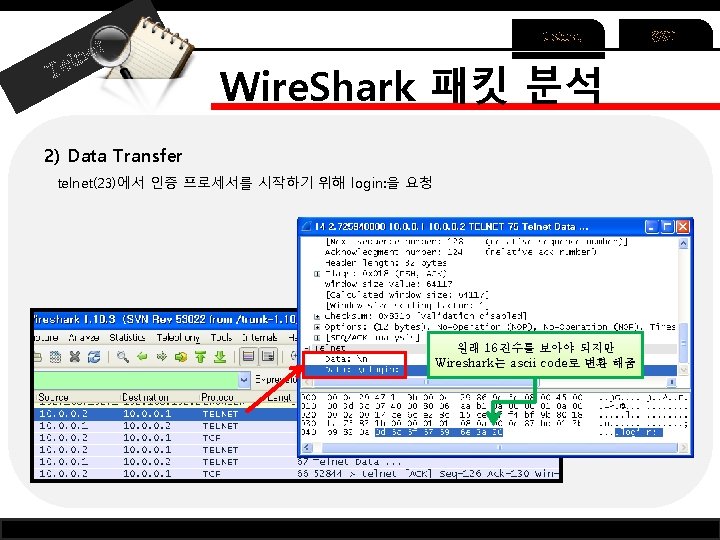

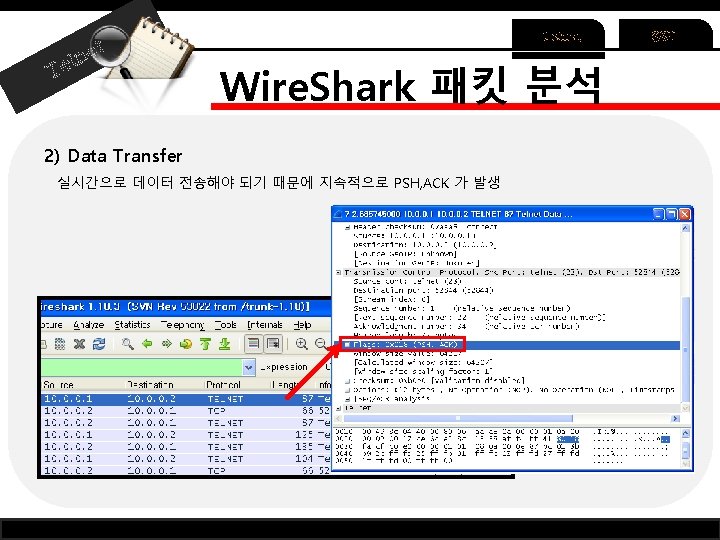

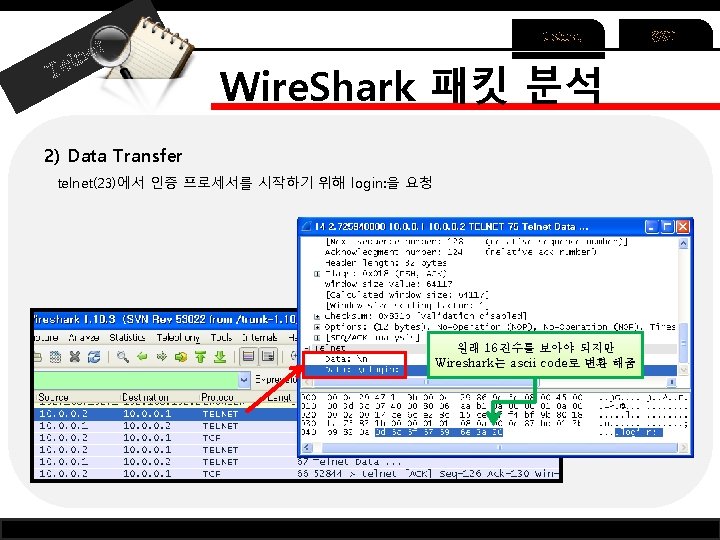

et ln Te Telnet Wire. Shark 패킷 분석 2) Data Transfer telnet(23)에서 인증 프로세서를 시작하기 위해 login: 을 요청 원래 16진수를 보아야 되지만 Wireshark는 ascii code로 변환 해줌 SSH

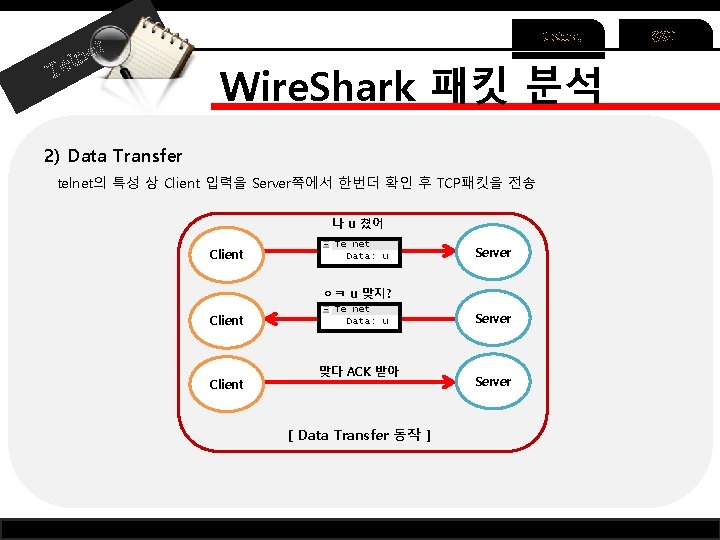

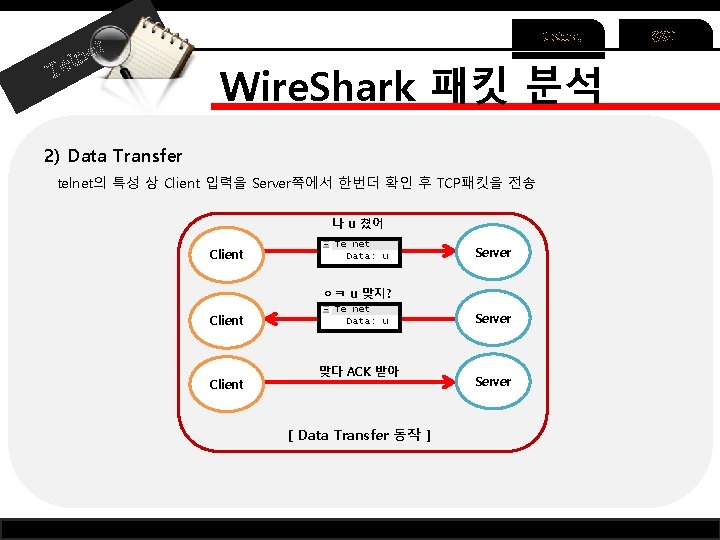

et ln Te Telnet Wire. Shark 패킷 분석 2) Data Transfer telnet의 특성 상 Client 입력을 Server쪽에서 한번더 확인 후 TCP패킷을 전송 나 u 쳤어 Server Client ㅇㅋ u 맞지? Server Client 맞다 ACK 받아 [ Data Transfer 동작 ] Server SSH

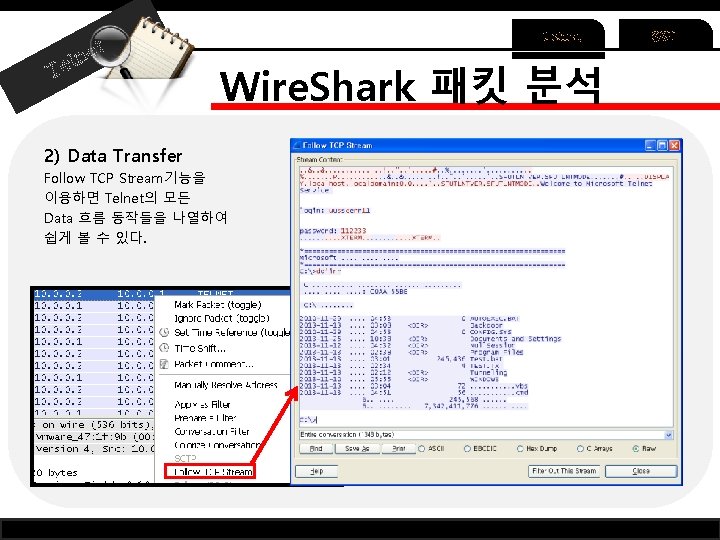

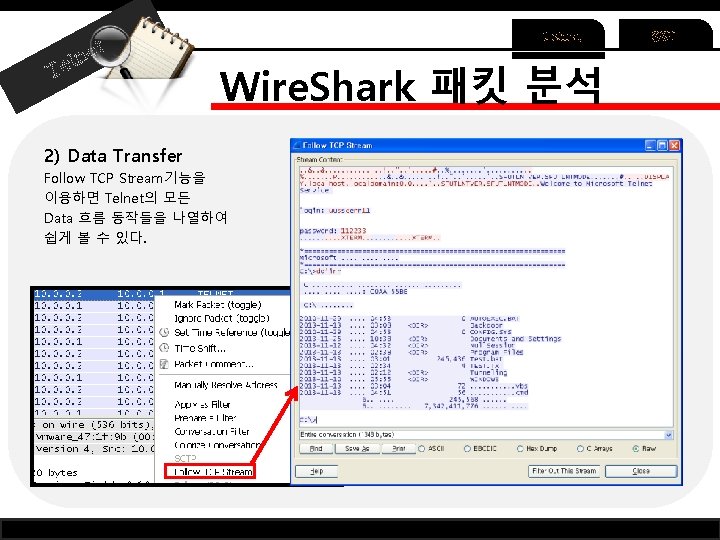

et ln Te Telnet Wire. Shark 패킷 분석 2) Data Transfer Follow TCP Stream기능을 이용하면 Telnet의 모든 Data 흐름 동작들을 나열하여 쉽게 볼 수 있다. SSH

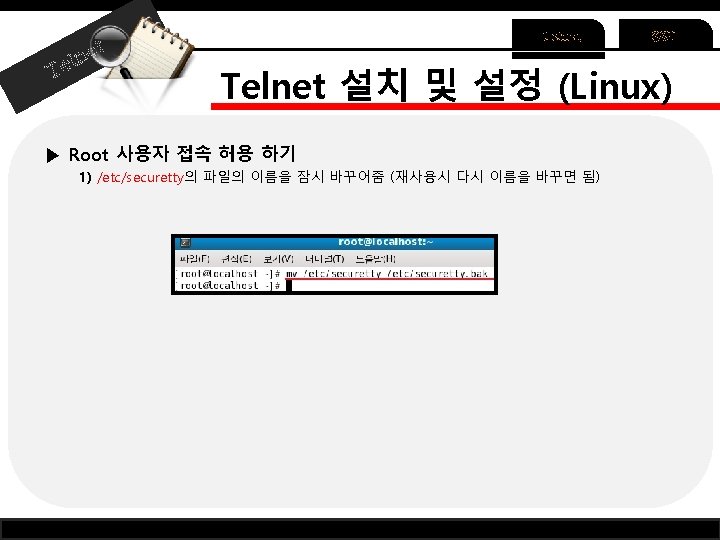

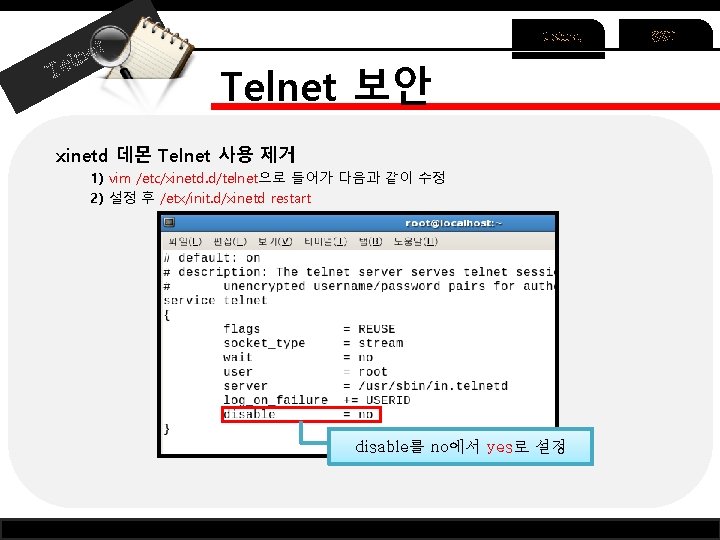

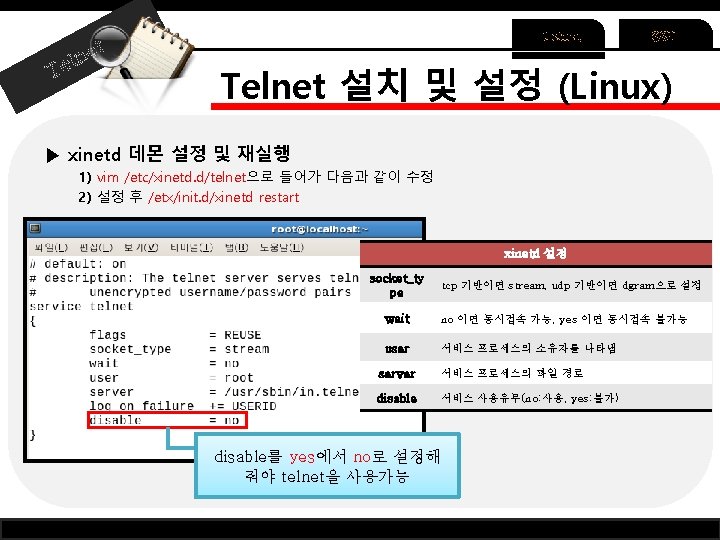

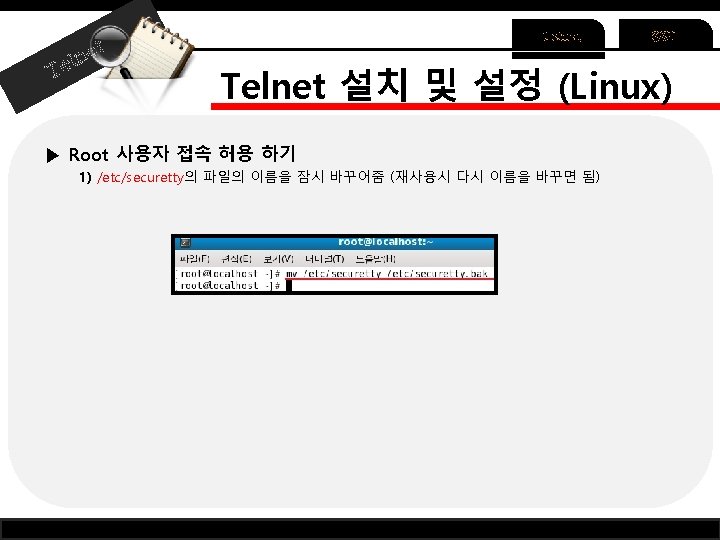

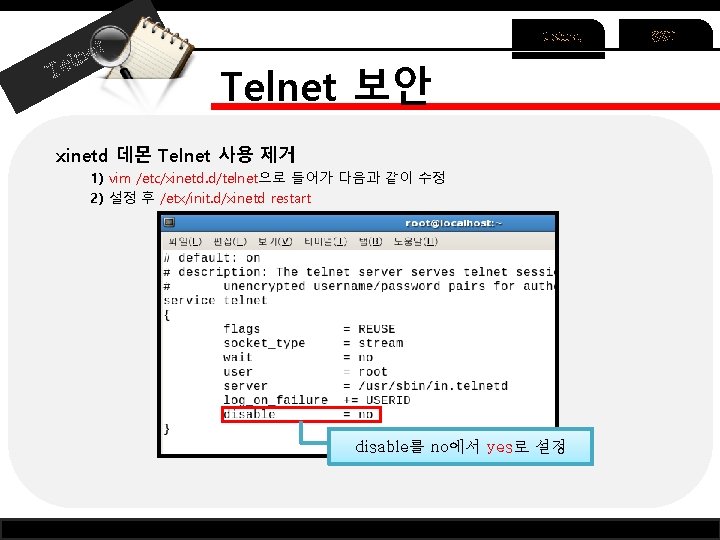

ln et Te Telnet 보안 xinetd 데몬 Telnet 사용 제거 1) vim /etc/xinetd. d/telnet으로 들어가 다음과 같이 수정 2) 설정 후 /etx/init. d/xinetd restart disable를 no에서 yes로 설정 SSH

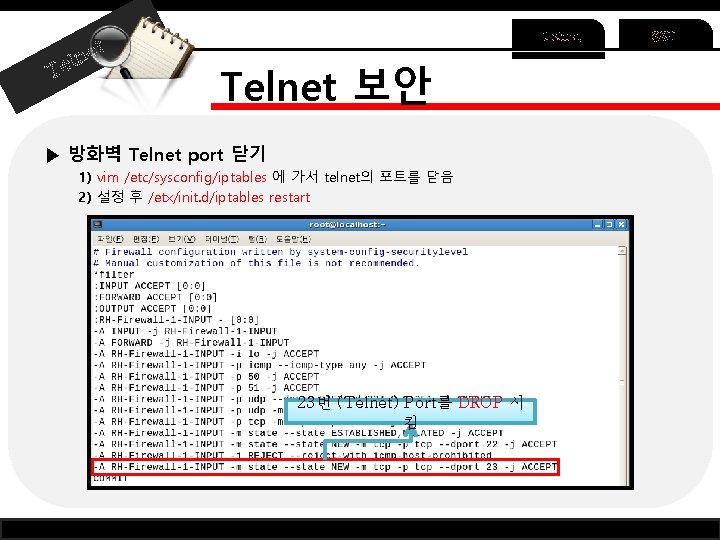

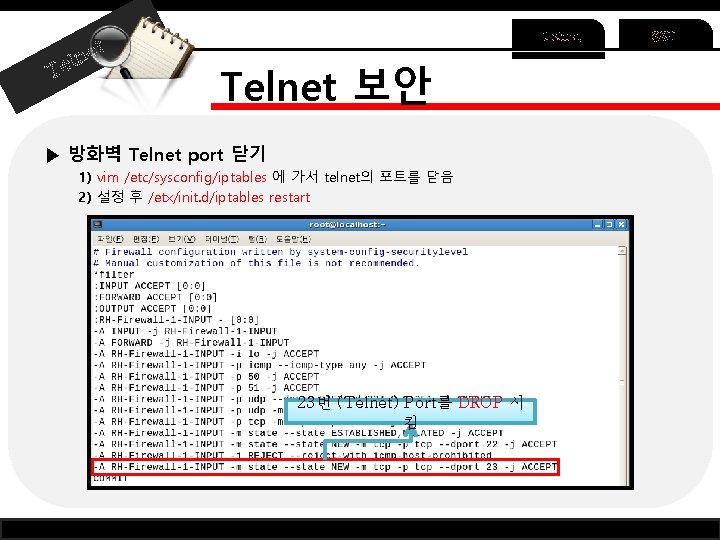

et ln Te Telnet 보안 ▶ 방화벽 Telnet port 닫기 1) vim /etc/sysconfig/iptables 에 가서 telnet의 포트를 닫음 2) 설정 후 /etx/init. d/iptables restart 23번 (Telnet) Port를 DROP 시 킴 SSH

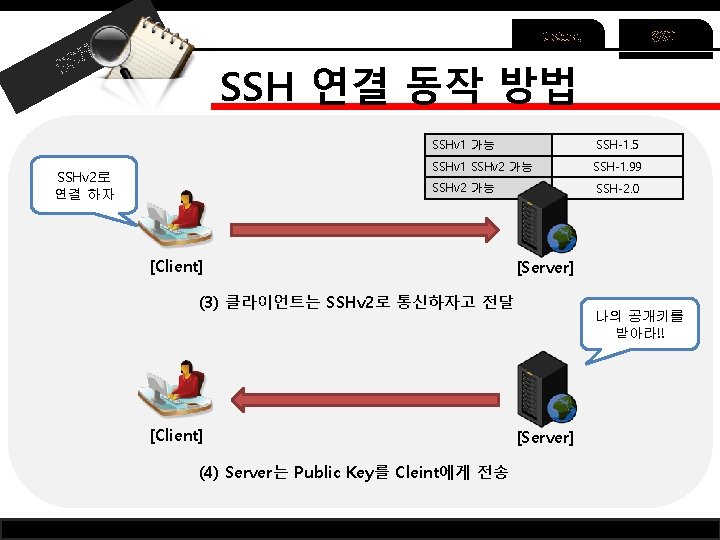

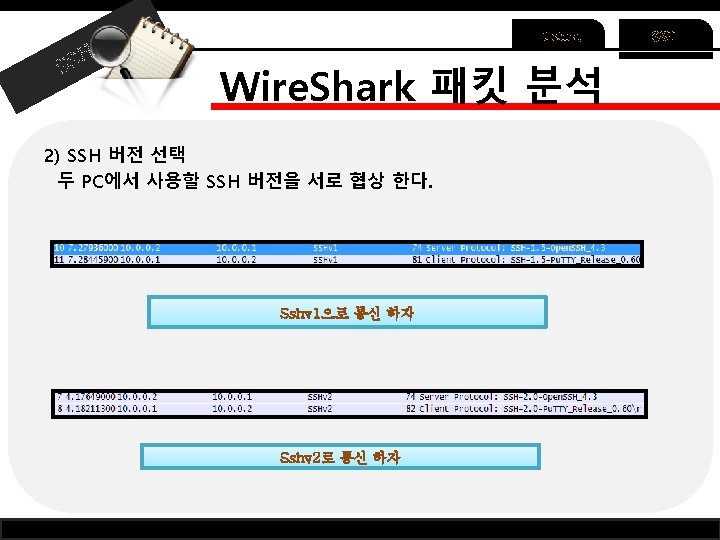

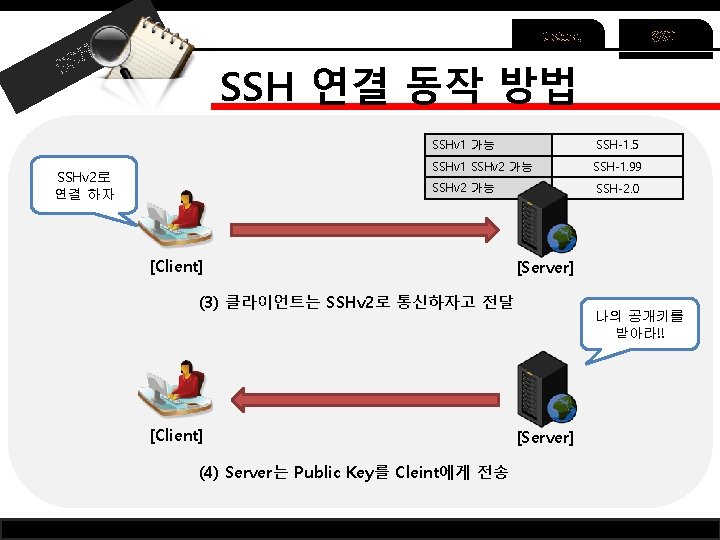

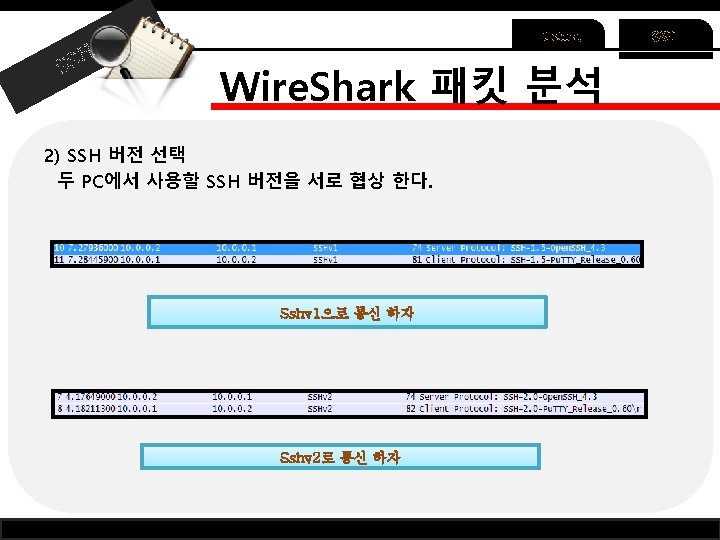

Telnet H SS SSH 연결 동작 방법 SSHv 2로 연결 하자 SSHv 1 가능 SSH-1. 5 SSHv 1 SSHv 2 가능 SSH-1. 99 SSHv 2 가능 SSH-2. 0 [Client] [Server] (3) 클라이언트는 SSHv 2로 통신하자고 전달 [Client] (4) Server는 Public Key를 Cleint에게 전송 나의 공개키를 받아라!! [Server]

# Wireshark 분석 # SSH

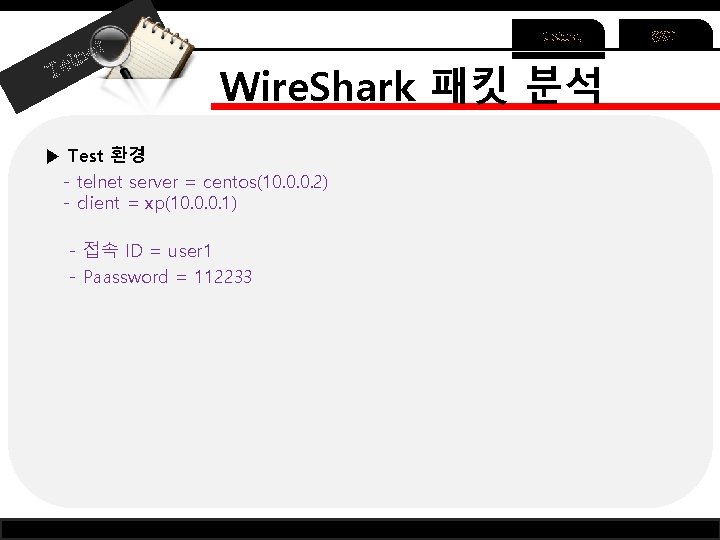

ln et Te Telnet Wire. Shark 패킷 분석 ▶ Test 환경 - telnet server = centos(10. 0. 0. 2) - client = xp(10. 0. 0. 1) - 접속 ID = user 1 - Paassword = 112233 SSH

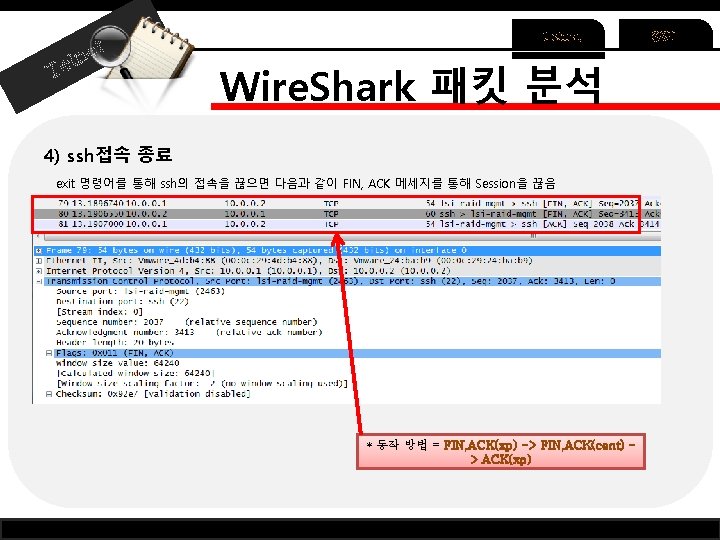

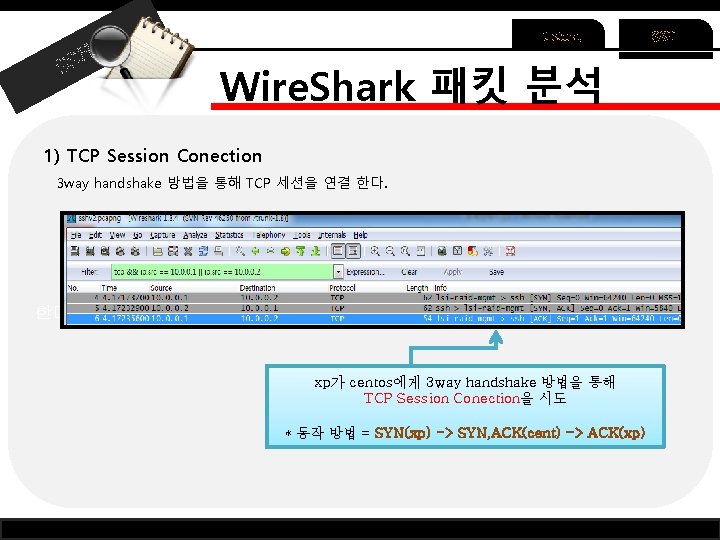

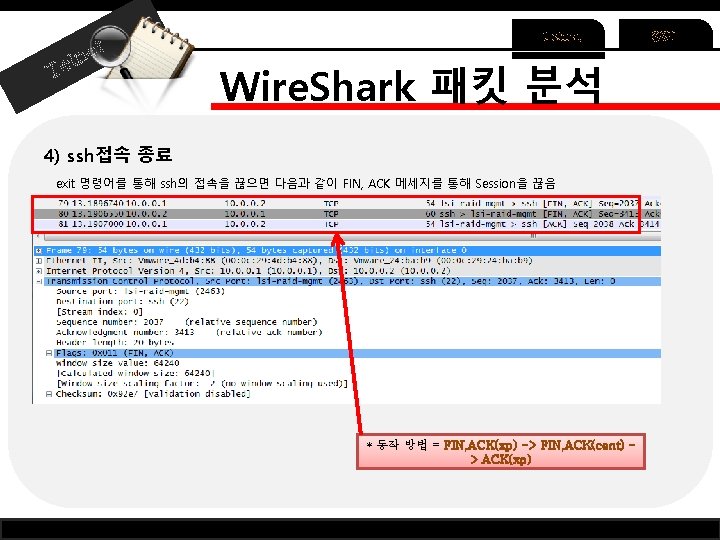

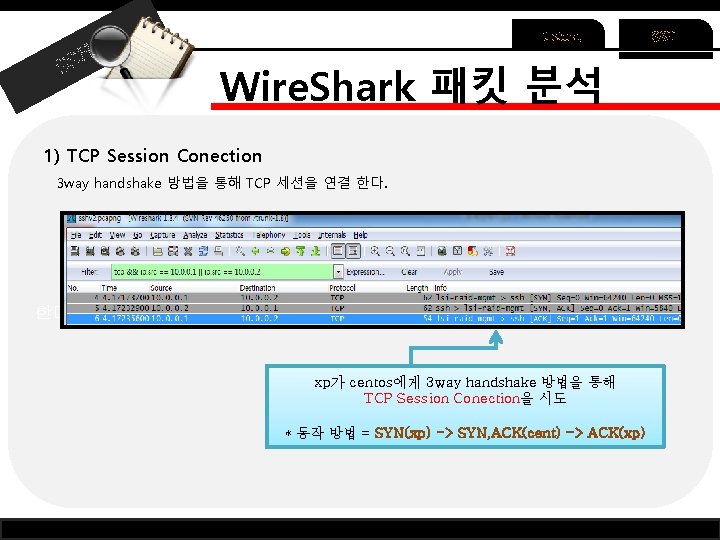

Telnet H SS Wire. Shark 패킷 분석 1) TCP Session Conection 3 way handshake 방법을 통해 TCP 세션을 연결 한다. xp가 centos에게 3 way handshake 방법을 통해 TCP Session Conection을 시도 * 동작 방법 = SYN(xp) -> SYN, ACK(cent) -> ACK(xp) SSH

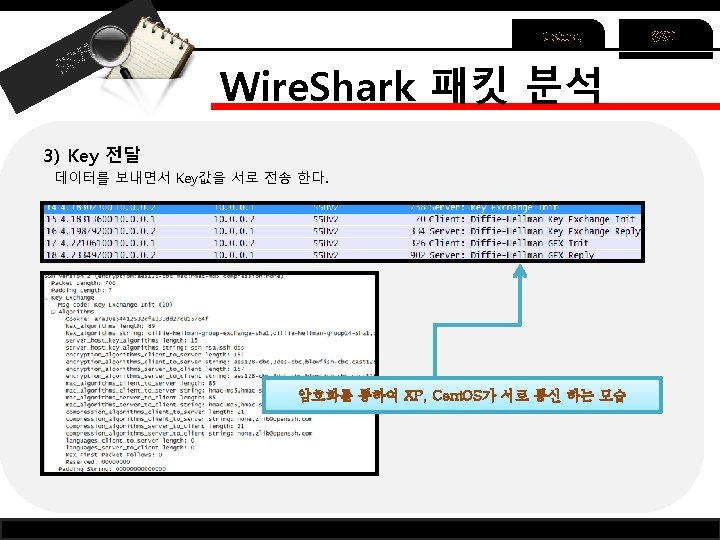

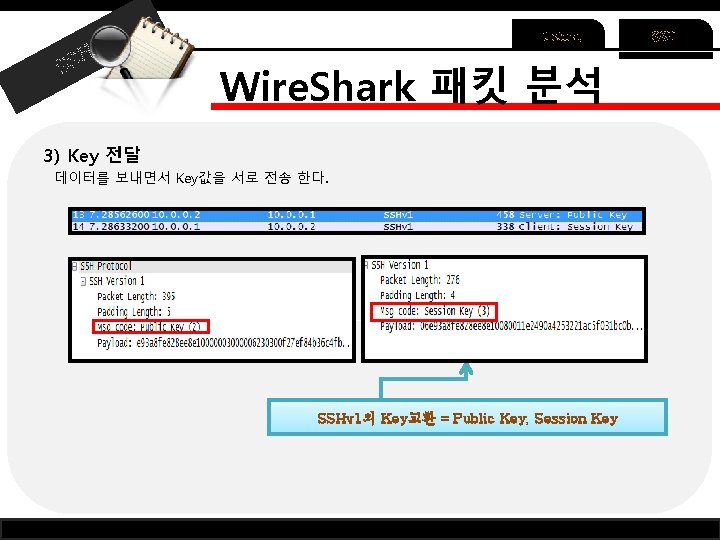

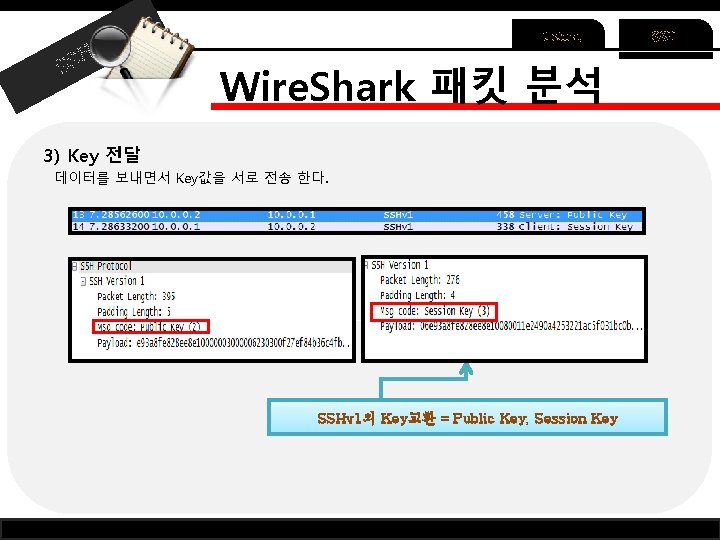

Telnet H SS Wire. Shark 패킷 분석 3) Key 전달 데이터를 보내면서 Key값을 서로 전송 한다. ㄹㅀㄴㅇㄹ SSHv 1의 Key교환 = Public Key, Session Key SSH

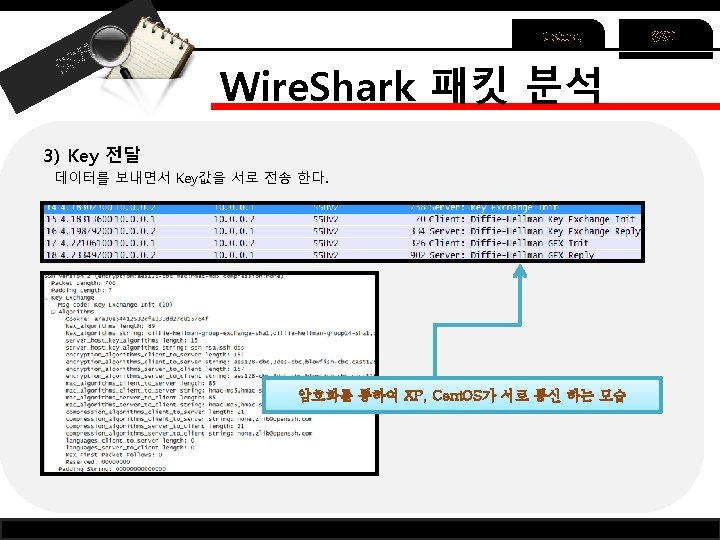

Telnet H SS Wire. Shark 패킷 분석 3) Key 전달 데이터를 보내면서 Key값을 서로 전송 한다. SSHv 2의 Key = Exchange Init SSH