Les Rseaux Informatiques Chapitre IV Protection contre les

- Slides: 27

Les Réseaux Informatiques Chapitre IV Protection contre les erreurs 1

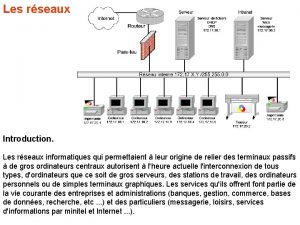

Sommaire Les Réseaux Informatiques 1. Introduction 2. taux d’erreur 3. Détection d’erreur par clé calculée a. VRC (Vertical Redundancy Check) b. LRC (Longitudinal Redundancy Check) c. CRC (Cyclic Redundancy Check) 4. code autocorrecteur (Hamming) 2

Protection contre les erreurs 3

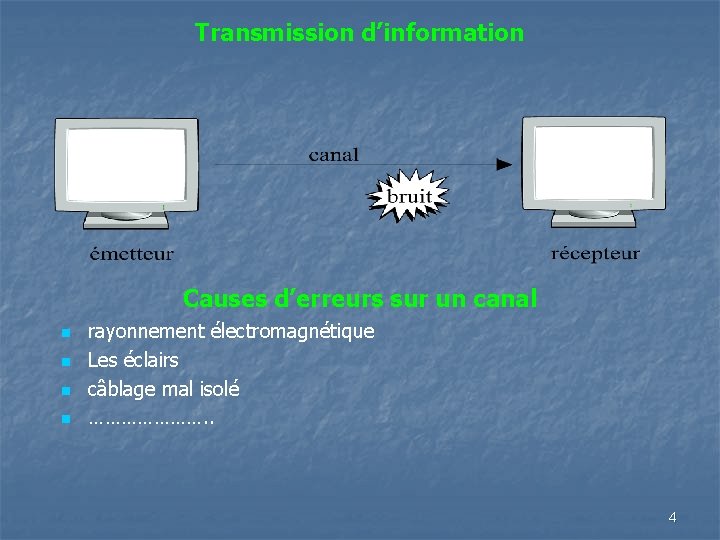

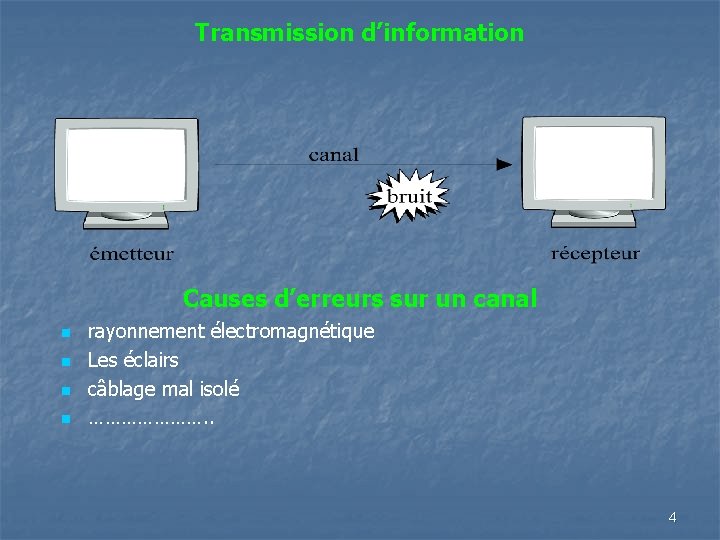

Transmission d’information Causes d’erreurs sur un canal n n rayonnement électromagnétique Les éclairs câblage mal isolé …………………. . 4

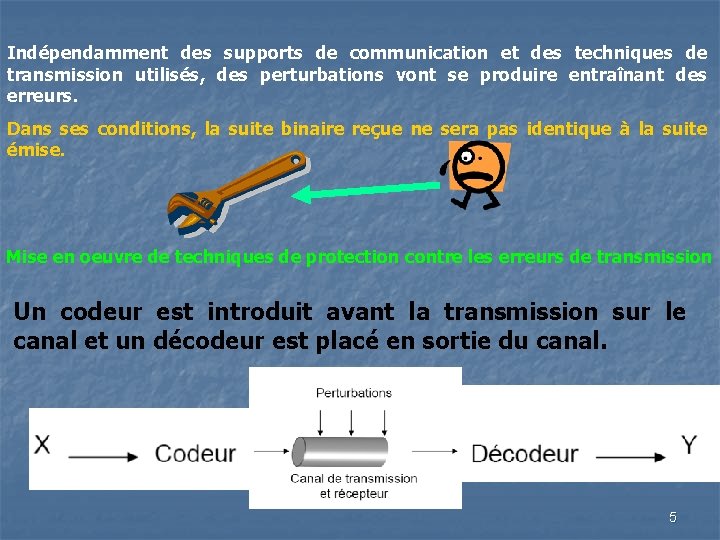

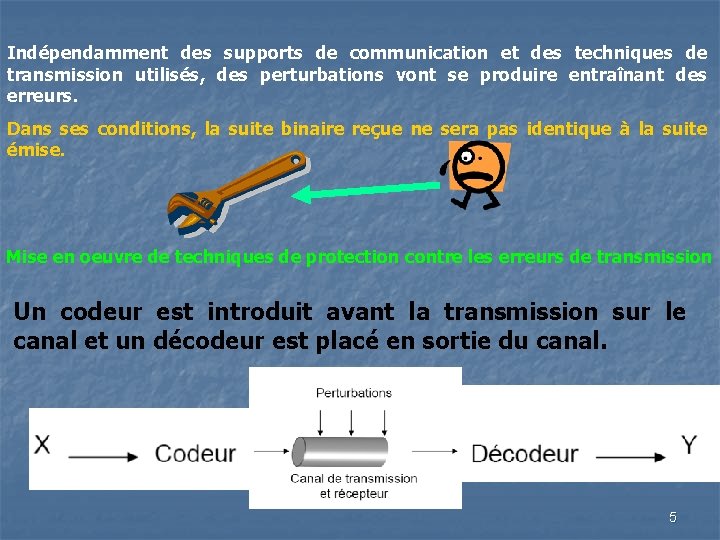

Indépendamment des supports de communication et des techniques de transmission utilisés, des perturbations vont se produire entraînant des erreurs. Dans ses conditions, la suite binaire reçue ne sera pas identique à la suite émise. Mise en oeuvre de techniques de protection contre les erreurs de transmission Un codeur est introduit avant la transmission sur le canal et un décodeur est placé en sortie du canal. 5

q Stratégies de protection contre les erreurs de transmission Détection par écho: le récepteur renvoie en écho le message reçu à l’émetteur Détection par répétition: chaque message émis est suivi de sa réplique Détection d’erreur par clé calculée: détecter les erreurs, puis demander une retransmission Détection et correction d’erreur par code: substituer aux caractères à transmettre , une combinaison binaire différente du codage de base (code autocorrecteur) 6

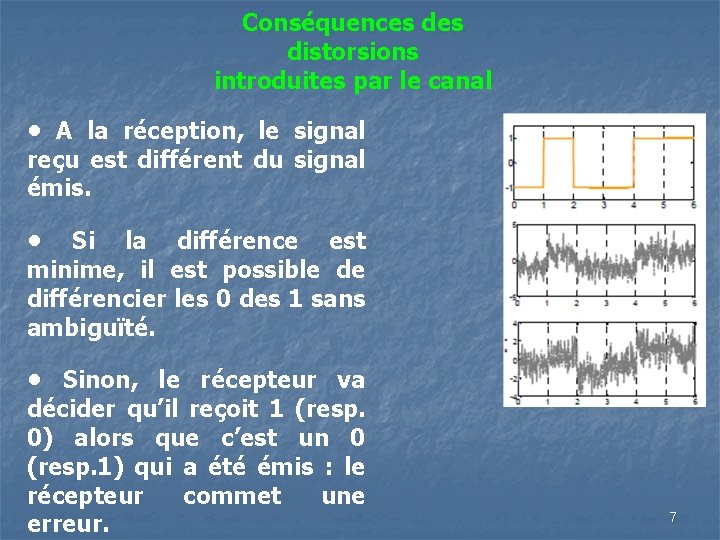

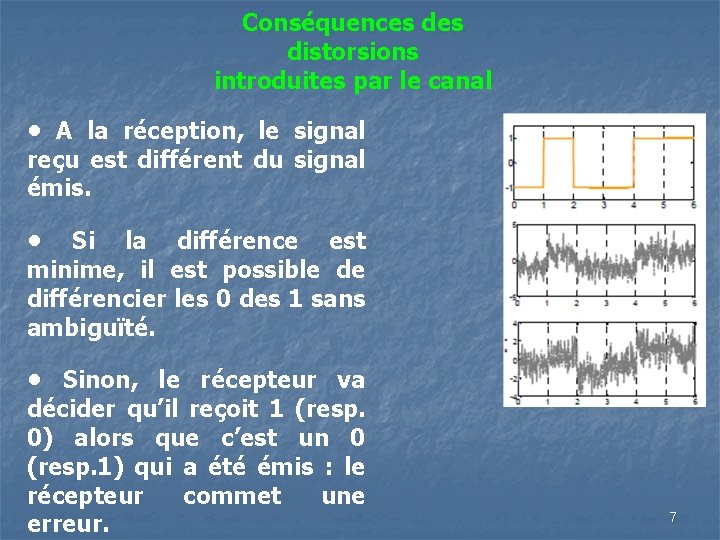

Conséquences distorsions introduites par le canal • A la réception, le signal reçu est différent du signal émis. • Si la différence est minime, il est possible de différencier les 0 des 1 sans ambiguïté. • Sinon, le récepteur va décider qu’il reçoit 1 (resp. 0) alors que c’est un 0 (resp. 1) qui a été émis : le récepteur commet une erreur. 7

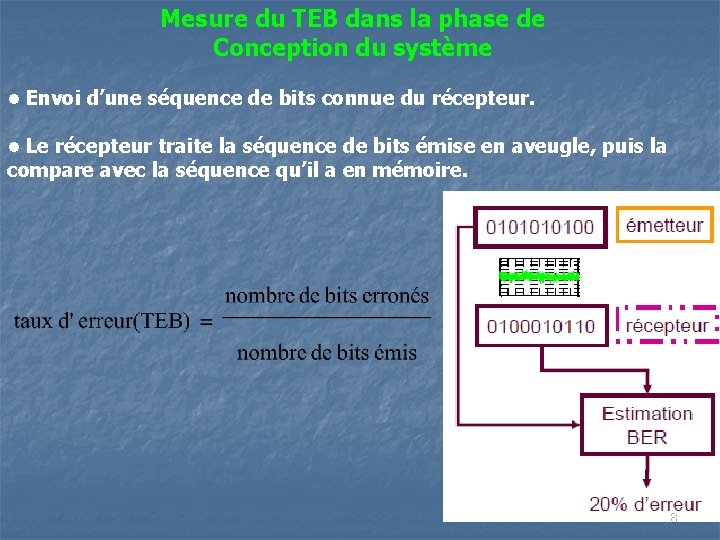

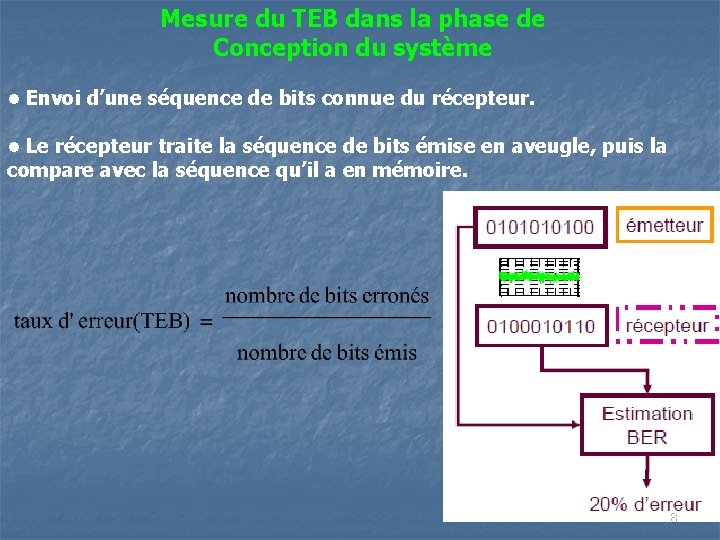

Mesure du TEB dans la phase de Conception du système • Envoi d’une séquence de bits connue du récepteur. • Le récepteur traite la séquence de bits émise en aveugle, puis la compare avec la séquence qu’il a en mémoire. 8

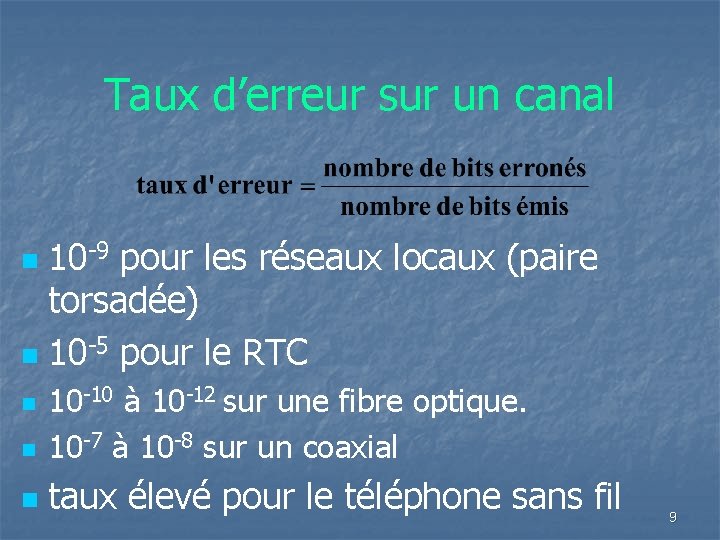

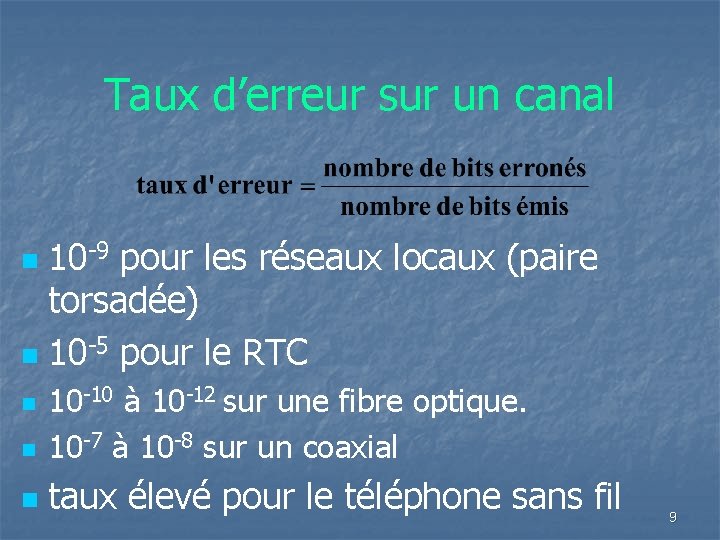

Taux d’erreur sur un canal 10 -9 pour les réseaux locaux (paire torsadée) n 10 -5 pour le RTC n n 10 -10 à 10 -12 sur une fibre optique. 10 -7 à 10 -8 sur un coaxial n taux élevé pour le téléphone sans fil n 9

Détection d’erreur par clé calculée 10

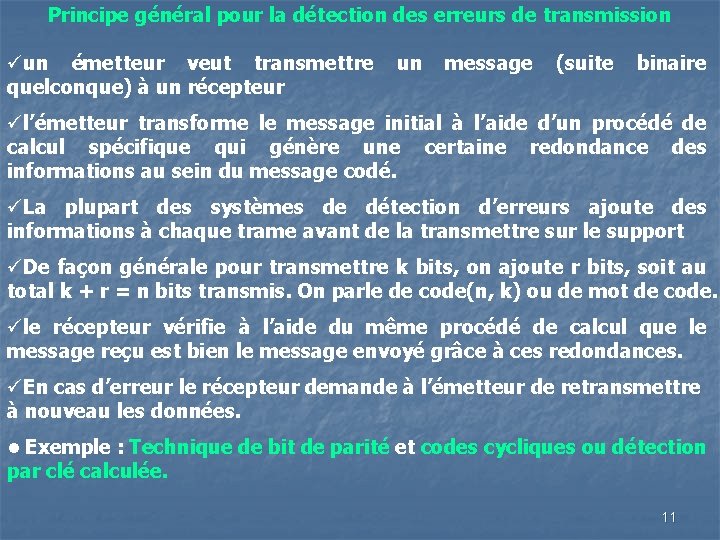

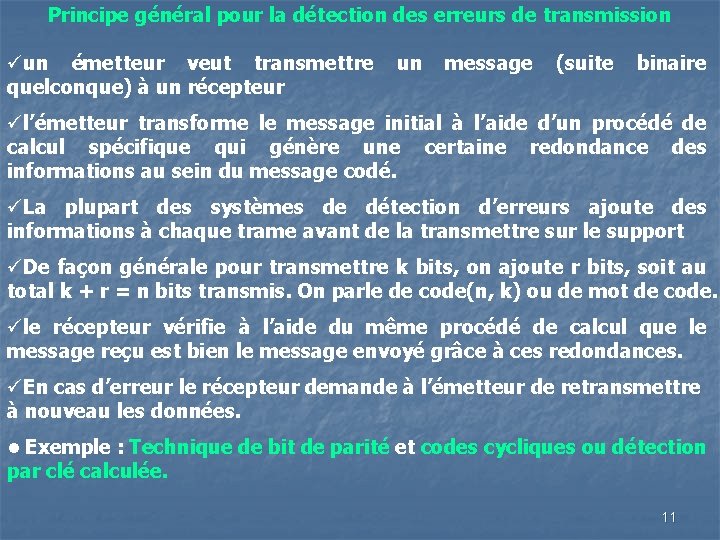

Principe général pour la détection des erreurs de transmission üun émetteur veut transmettre quelconque) à un récepteur un message (suite binaire ül’émetteur transforme le message initial à l’aide d’un procédé de calcul spécifique qui génère une certaine redondance des informations au sein du message codé. üLa plupart des systèmes de détection d’erreurs ajoute des informations à chaque trame avant de la transmettre sur le support üDe façon générale pour transmettre k bits, on ajoute r bits, soit au total k + r = n bits transmis. On parle de code(n, k) ou de mot de code. üle récepteur vérifie à l’aide du même procédé de calcul que le message reçu est bien le message envoyé grâce à ces redondances. üEn cas d’erreur le récepteur demande à l’émetteur de retransmettre à nouveau les données. • Exemple : Technique de bit de parité et codes cycliques ou détection par clé calculée. 11

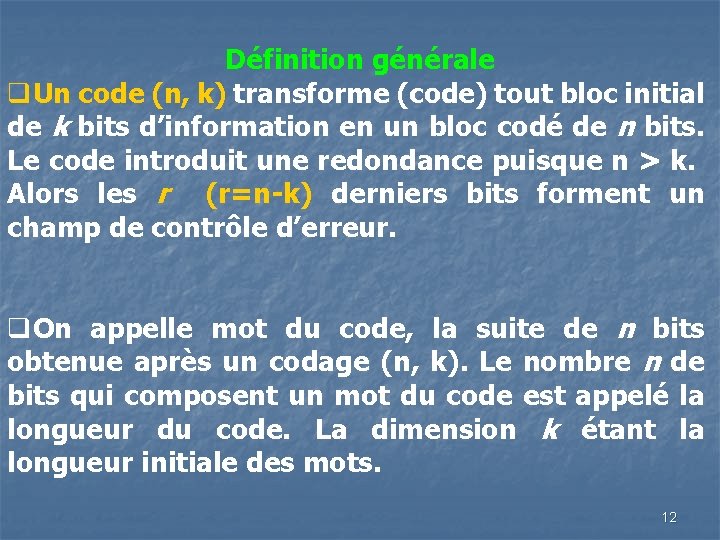

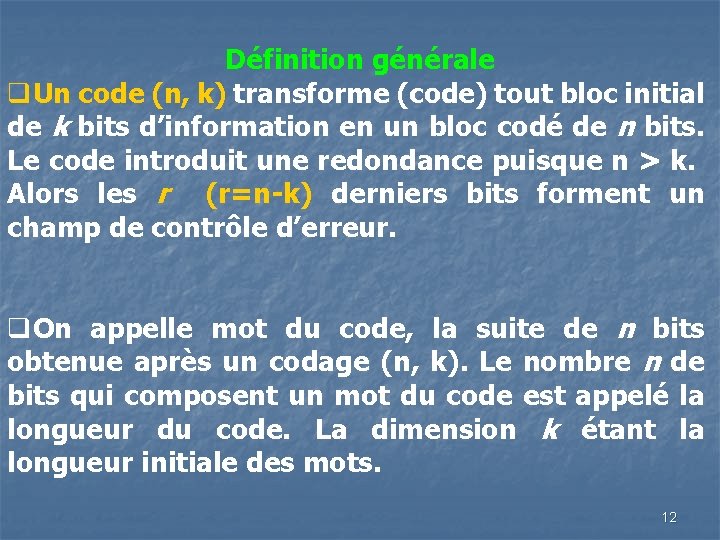

Définition générale q. Un code (n, k) transforme (code) tout bloc initial de k bits d’information en un bloc codé de n bits. Le code introduit une redondance puisque n > k. Alors les r (r=n-k) derniers bits forment un champ de contrôle d’erreur. q. On appelle mot du code, la suite de n bits obtenue après un codage (n, k). Le nombre n de bits qui composent un mot du code est appelé la longueur du code. La dimension k étant la longueur initiale des mots. 12

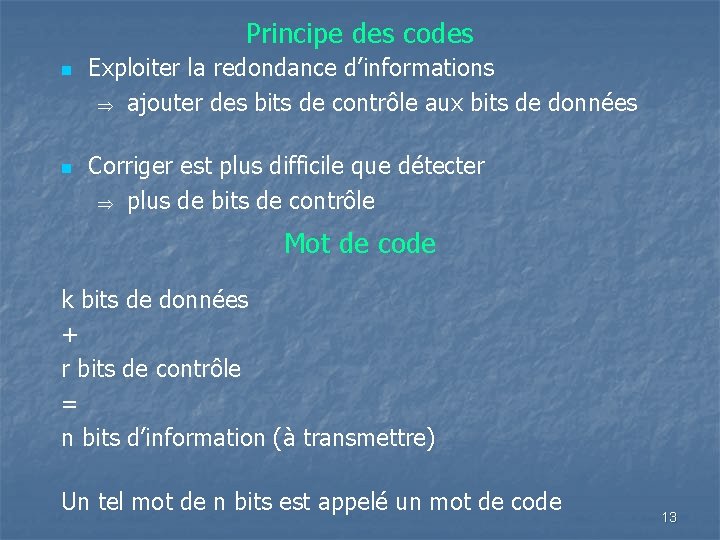

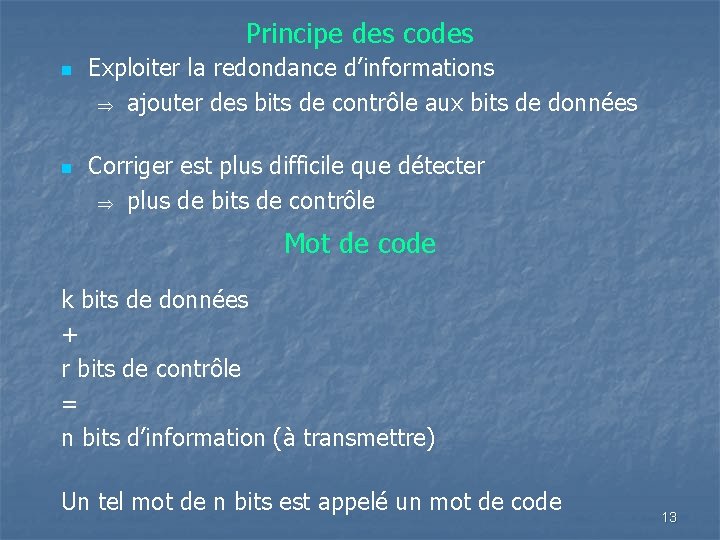

Principe des codes n n Exploiter la redondance d’informations Þ ajouter des bits de contrôle aux bits de données Corriger est plus difficile que détecter Þ plus de bits de contrôle Mot de code k bits de données + r bits de contrôle = n bits d’information (à transmettre) Un tel mot de n bits est appelé un mot de code 13

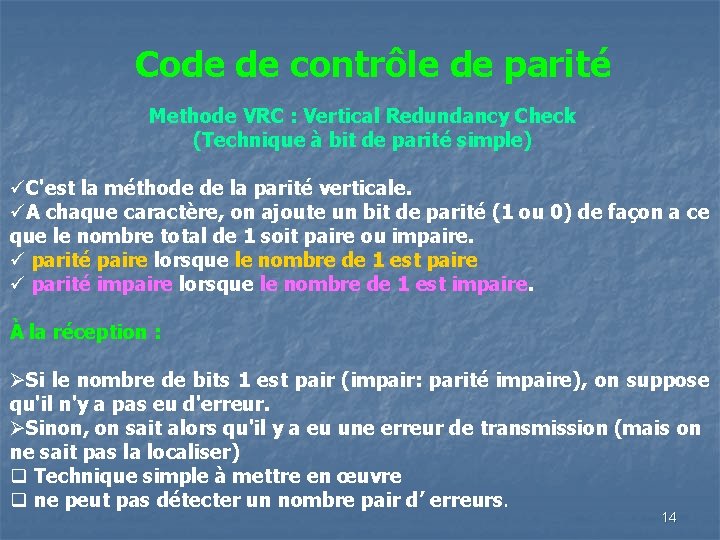

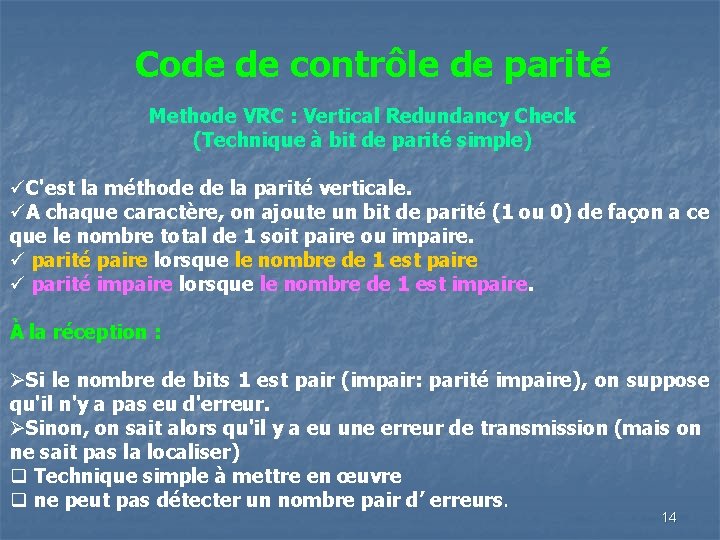

Code de contrôle de parité Methode VRC : Vertical Redundancy Check (Technique à bit de parité simple) üC'est la méthode de la parité verticale. üA chaque caractère, on ajoute un bit de parité (1 ou 0) de façon a ce que le nombre total de 1 soit paire ou impaire. ü parité paire lorsque le nombre de 1 est paire ü parité impaire lorsque le nombre de 1 est impaire. À la réception : ØSi le nombre de bits 1 est pair (impair: parité impaire), on suppose qu'il n'y a pas eu d'erreur. ØSinon, on sait alors qu'il y a eu une erreur de transmission (mais on ne sait pas la localiser) q Technique simple à mettre en œuvre q ne peut pas détecter un nombre pair d’ erreurs. 14

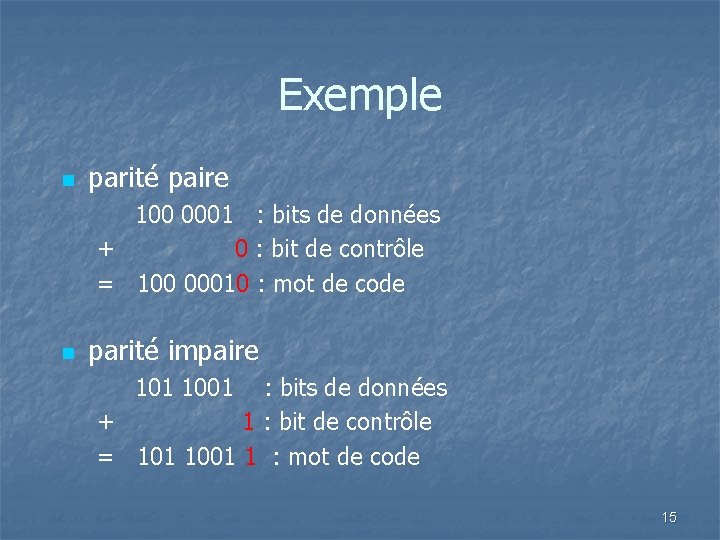

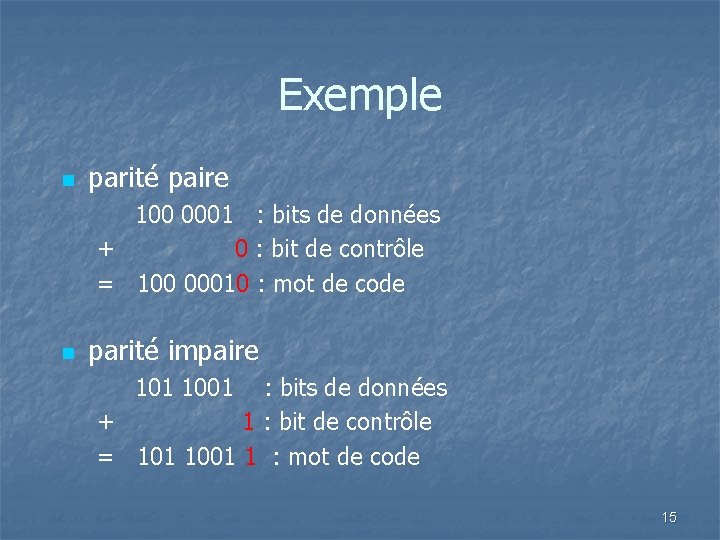

Exemple n parité paire 100 0001 : bits de données + 0 : bit de contrôle = 100 00010 : mot de code n parité impaire 101 1001 : bits de données + 1 : bit de contrôle = 101 1001 1 : mot de code 15

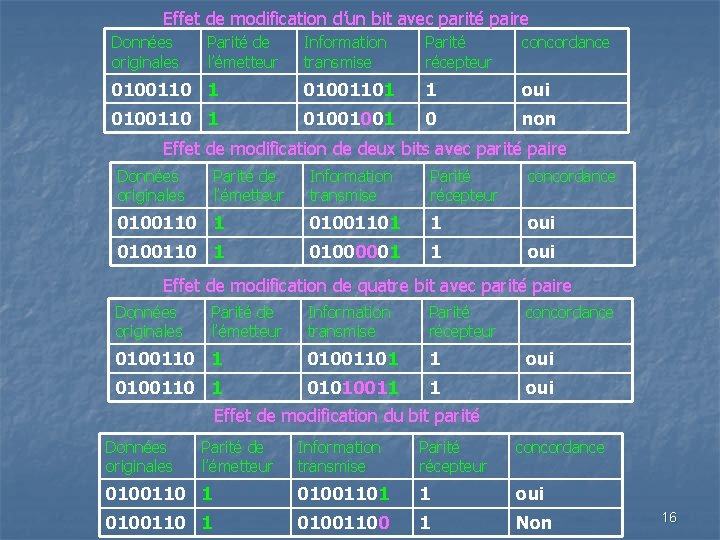

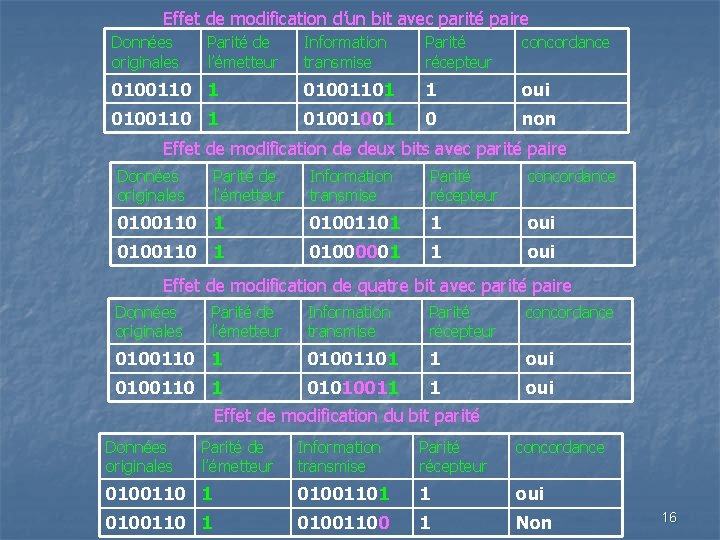

Effet de modification d’un bit avec parité paire Données originales Parité de l’émetteur Information transmise Parité récepteur concordance 0100110 1 01001101 1 oui 0100110 1 01001001 0 non Effet de modification de deux bits avec parité paire Données originales Parité de l’émetteur Information transmise Parité récepteur concordance 0100110 1 01001101 1 oui 0100110 1 01000001 1 oui Effet de modification de quatre bit avec parité paire Données originales Parité de l’émetteur Information transmise Parité récepteur concordance 0100110 1 01001101 1 oui 0100110 1 01010011 1 oui Effet de modification du bit parité Données originales Parité de l’émetteur Information transmise Parité récepteur concordance 0100110 1 01001101 1 oui 0100110 1 01001100 1 Non 16

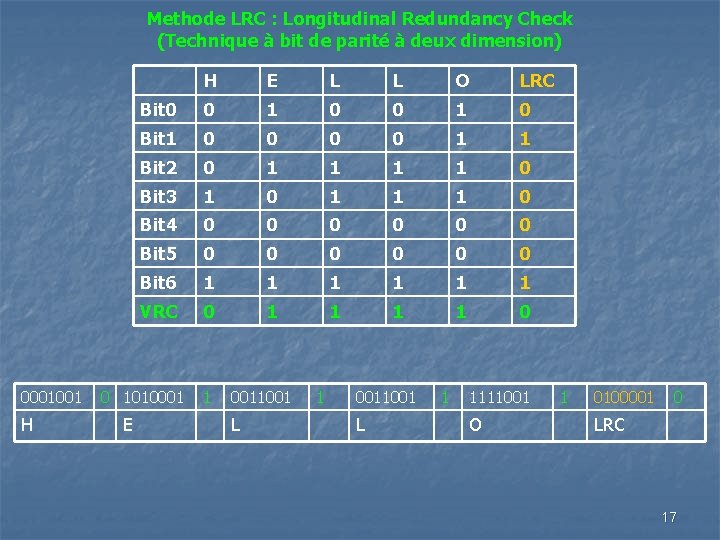

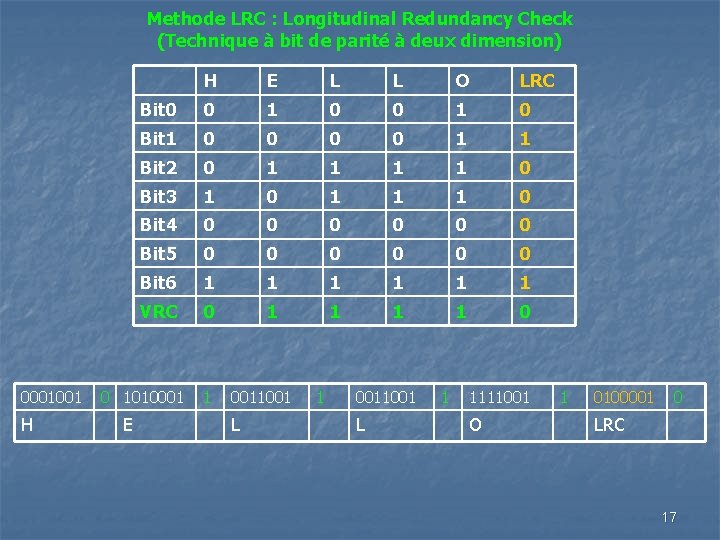

Methode LRC : Longitudinal Redundancy Check (Technique à bit de parité à deux dimension) 0001001 H H E L L O LRC Bit 0 0 1 0 Bit 1 0 0 1 1 Bit 2 0 1 1 0 Bit 3 1 0 1 1 1 0 Bit 4 0 0 0 Bit 5 0 0 0 Bit 6 1 1 1 VRC 0 1 1 0 0 1010001 E 1 0011001 L 1 1111001 O 1 0100001 0 LRC 17

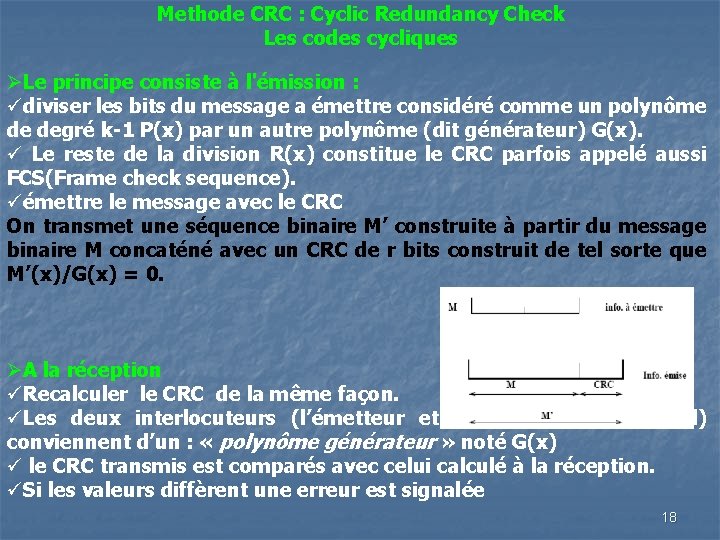

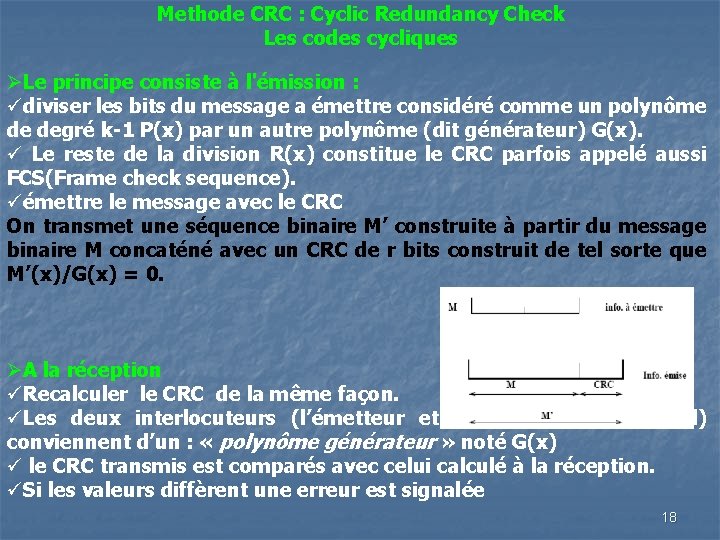

Methode CRC : Cyclic Redundancy Check Les codes cycliques ØLe principe consiste à l'émission : üdiviser les bits du message a émettre considéré comme un polynôme de degré k-1 P(x) par un autre polynôme (dit générateur) G(x). ü Le reste de la division R(x) constitue le CRC parfois appelé aussi FCS(Frame check sequence). üémettre le message avec le CRC On transmet une séquence binaire M’ construite à partir du message binaire M concaténé avec un CRC de r bits construit de tel sorte que M’(x)/G(x) = 0. ØA la réception üRecalculer le CRC de la même façon. üLes deux interlocuteurs (l’émetteur et le récepteur du signal) conviennent d’un : « polynôme générateur » noté G(x) ü le CRC transmis est comparés avec celui calculé à la réception. üSi les valeurs diffèrent une erreur est signalée 18

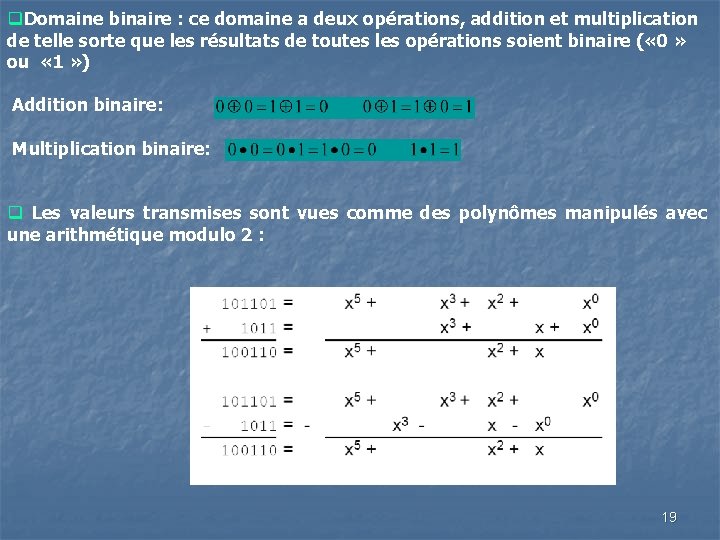

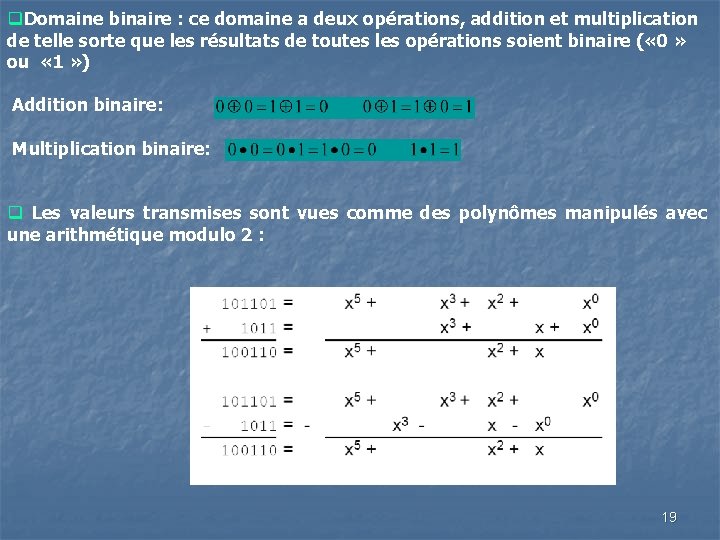

q. Domaine binaire : ce domaine a deux opérations, addition et multiplication de telle sorte que les résultats de toutes les opérations soient binaire ( « 0 » ou « 1 » ) Addition binaire: Multiplication binaire: q Les valeurs transmises sont vues comme des polynômes manipulés avec une arithmétique modulo 2 : 19

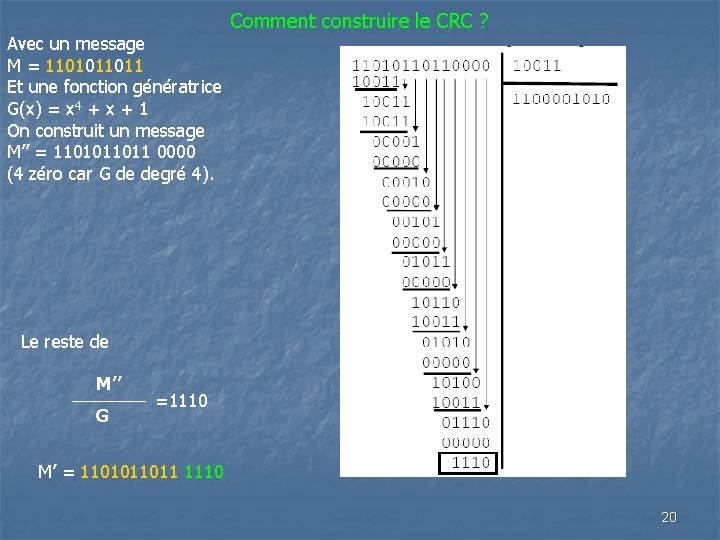

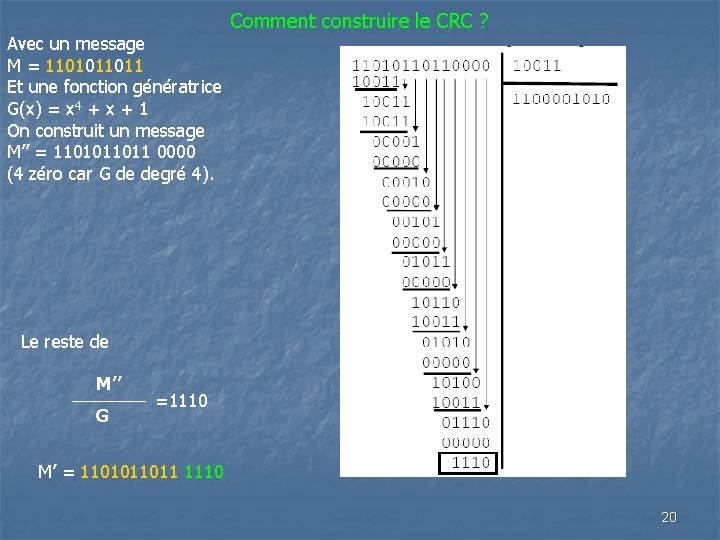

Avec un message M = 1101011011 Et une fonction génératrice G(x) = x 4 + x + 1 On construit un message M’’ = 1101011011 0000 (4 zéro car G de degré 4). Comment construire le CRC ? Le reste de M’’ G =1110 M’ = 1101011011 1110 20

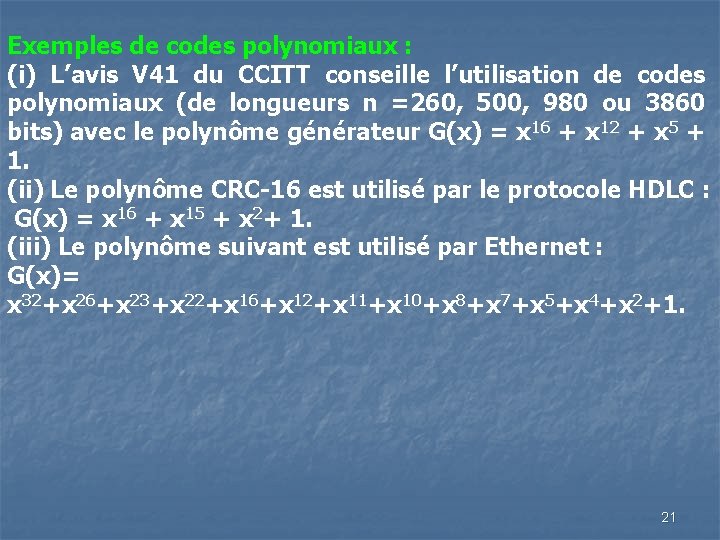

Exemples de codes polynomiaux : (i) L’avis V 41 du CCITT conseille l’utilisation de codes polynomiaux (de longueurs n =260, 500, 980 ou 3860 bits) avec le polynôme générateur G(x) = x 16 + x 12 + x 5 + 1. (ii) Le polynôme CRC-16 est utilisé par le protocole HDLC : G(x) = x 16 + x 15 + x 2+ 1. (iii) Le polynôme suivant est utilisé par Ethernet : G(x)= x 32+x 26+x 23+x 22+x 16+x 12+x 11+x 10+x 8+x 7+x 5+x 4+x 2+1. 21

Codes autocorrecteurs 22

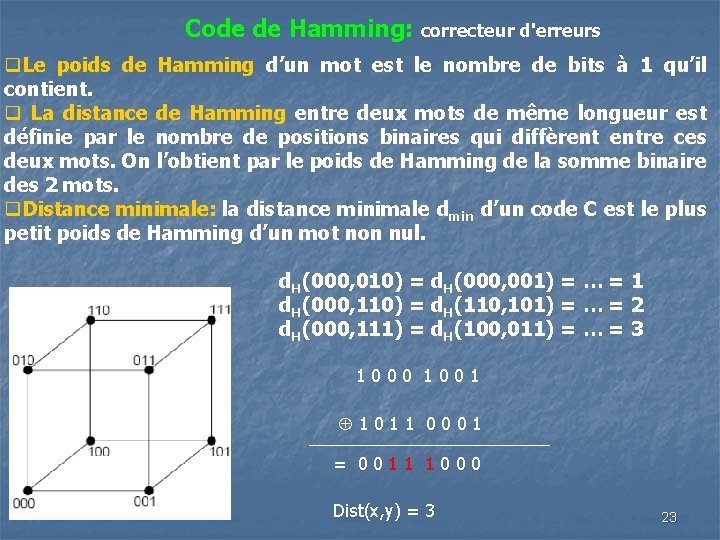

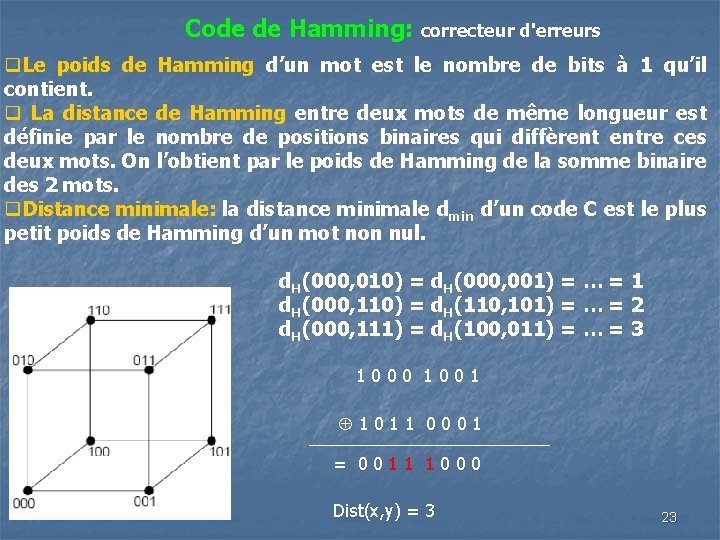

Code de Hamming: correcteur d'erreurs q. Le poids de Hamming d’un mot est le nombre de bits à 1 qu’il contient. q La distance de Hamming entre deux mots de même longueur est définie par le nombre de positions binaires qui diffèrent entre ces deux mots. On l’obtient par le poids de Hamming de la somme binaire des 2 mots. q. Distance minimale: la distance minimale dmin d’un code C est le plus petit poids de Hamming d’un mot non nul. d. H(000, 010) = d. H(000, 001) = … = 1 d. H(000, 110) = d. H(110, 101) = … = 2 d. H(000, 111) = d. H(100, 011) = … = 3 1000 1001 1011 0001 = 0011 1000 Dist(x, y) = 3 23

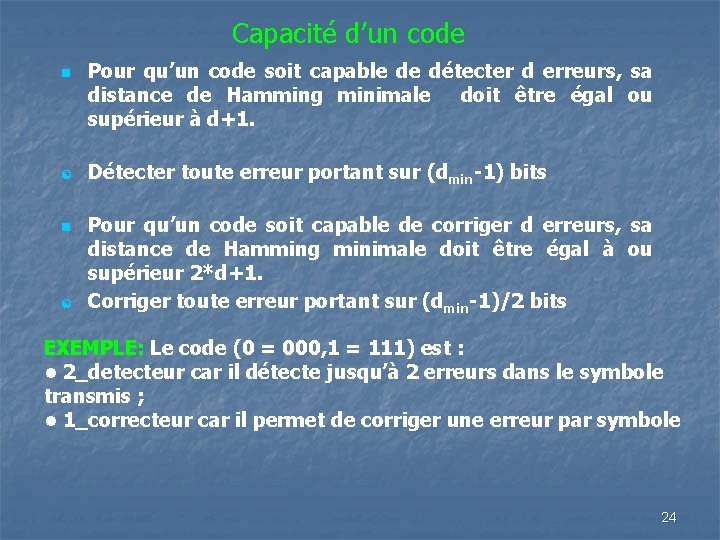

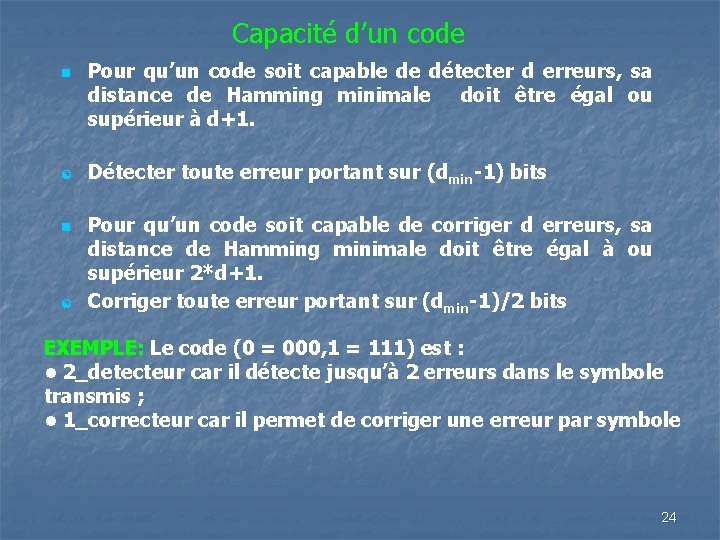

Capacité d’un code n [ Pour qu’un code soit capable de détecter d erreurs, sa distance de Hamming minimale doit être égal ou supérieur à d+1. Détecter toute erreur portant sur (dmin-1) bits Pour qu’un code soit capable de corriger d erreurs, sa distance de Hamming minimale doit être égal à ou supérieur 2*d+1. Corriger toute erreur portant sur (dmin-1)/2 bits EXEMPLE: Le code (0 = 000, 1 = 111) est : • 2_detecteur car il détecte jusqu’à 2 erreurs dans le symbole transmis ; • 1_correcteur car il permet de corriger une erreur par symbole 24

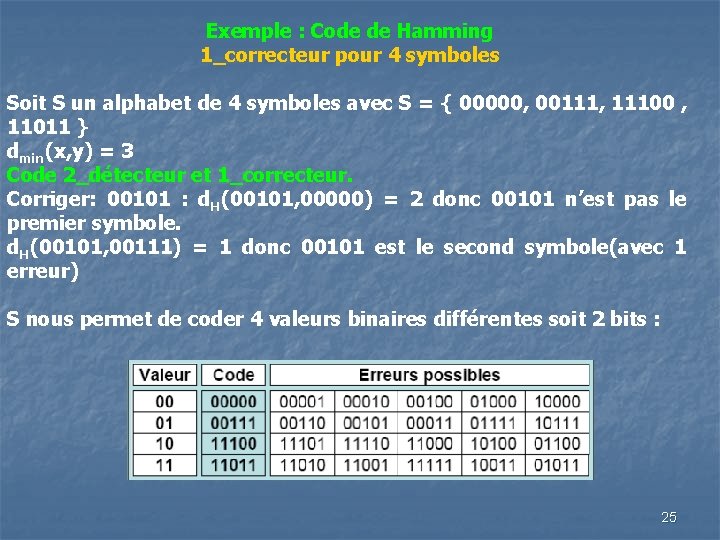

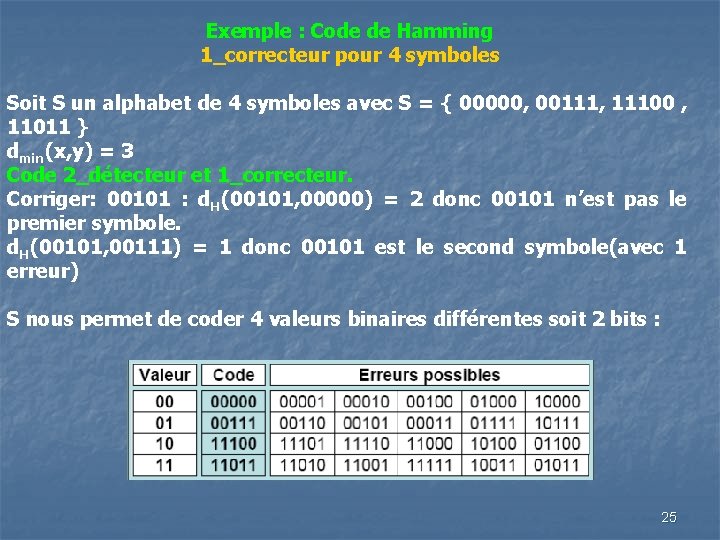

Exemple : Code de Hamming 1_correcteur pour 4 symboles Soit S un alphabet de 4 symboles avec S = { 00000, 00111, 11100 , 11011 } dmin(x, y) = 3 Code 2_détecteur et 1_correcteur. Corriger: 00101 : d. H(00101, 00000) = 2 donc 00101 n’est pas le premier symbole. d. H(00101, 00111) = 1 donc 00101 est le second symbole(avec 1 erreur) S nous permet de coder 4 valeurs binaires différentes soit 2 bits : 25

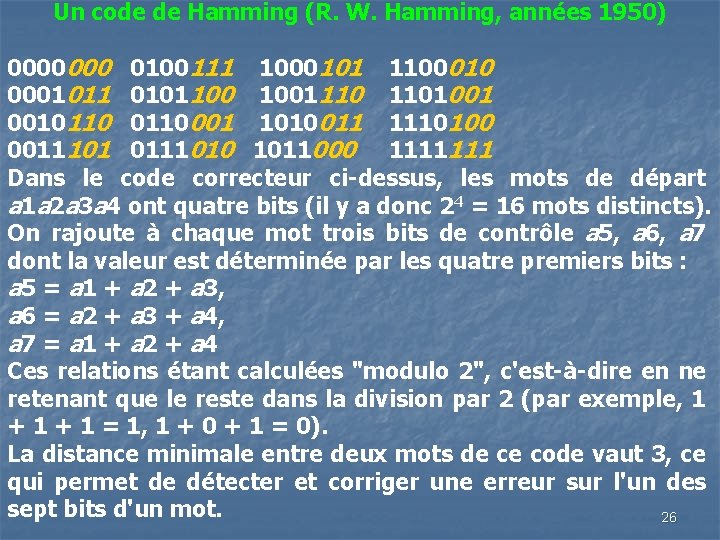

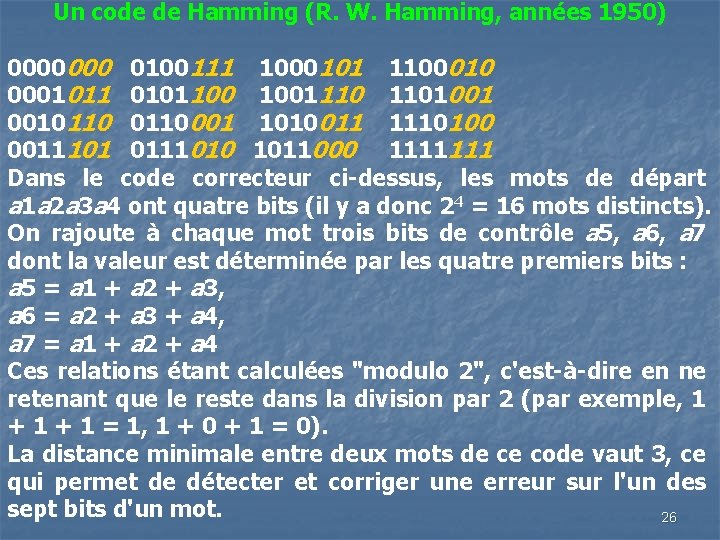

Un code de Hamming (R. W. Hamming, années 1950) 0000000 0100111 1000101 110001011 0101100 1001110 1101001 0010110001 1010011 1110100 00111010 1011000 1111111 Dans le code correcteur ci-dessus, les mots de départ a 1 a 2 a 3 a 4 ont quatre bits (il y a donc 24 = 16 mots distincts). On rajoute à chaque mot trois bits de contrôle a 5, a 6, a 7 dont la valeur est déterminée par les quatre premiers bits : a 5 = a 1 + a 2 + a 3, a 6 = a 2 + a 3 + a 4, a 7 = a 1 + a 2 + a 4 Ces relations étant calculées "modulo 2", c'est-à-dire en ne retenant que le reste dans la division par 2 (par exemple, 1 + 1 = 1, 1 + 0 + 1 = 0). La distance minimale entre deux mots de ce code vaut 3, ce qui permet de détecter et corriger une erreur sur l'un des sept bits d'un mot. 26

Détection d'erreur - correction Dans tous les cas de détection d'erreur, lorsqu'une erreur est détectée, il faut la corriger. L'émetteur et le récepteur amorce un dialogue (a l'initiative du récepteur) pour effectuer la correction de l'erreur. 27

Lspcc progression sur toiture

Lspcc progression sur toiture Rangement lspcc

Rangement lspcc Les menaces informatiques

Les menaces informatiques Rseaux

Rseaux Rseaux

Rseaux Rseaux sociaux

Rseaux sociaux Rseaux

Rseaux Tirez pas sur le scarabée fiche de lecture

Tirez pas sur le scarabée fiche de lecture Le petit prince résumé simple

Le petit prince résumé simple Petit prince chapitre 24

Petit prince chapitre 24 Petit pays chapitre 1

Petit pays chapitre 1 Famille d instruments de musique

Famille d instruments de musique Frein à manque de courant schéma

Frein à manque de courant schéma Action contre la faim ukraine

Action contre la faim ukraine La peine de mort argument contre

La peine de mort argument contre Jochen gerz monument contre le racisme

Jochen gerz monument contre le racisme Illustration poésie en vair et contre tous

Illustration poésie en vair et contre tous Dr lozachmeur

Dr lozachmeur Transfert et contre transfert

Transfert et contre transfert Bouffe tout toupie

Bouffe tout toupie Contre transfert

Contre transfert Contre transfert

Contre transfert Artiste contre le racisme

Artiste contre le racisme Chapitre 26

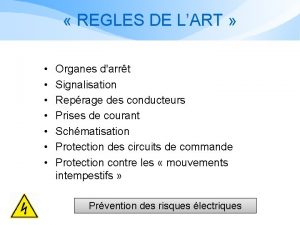

Chapitre 26 Les équipement de protection collective

Les équipement de protection collective Protection transversale

Protection transversale Les équipements de protection collective

Les équipements de protection collective La petite fille au kimono rouge lecture suivie

La petite fille au kimono rouge lecture suivie