Les Algorithmes Cryptographiques Symtriques Omar Cheikhrouhou Omar cheikhrouhouisetsf

- Slides: 18

Les Algorithmes Cryptographiques Symétriques Omar Cheikhrouhou Omar. cheikhrouhou@isetsf. rnu. tn ISIMA Mahdia, Semestre 2 -2014 Cours Sécurité des réseaux, Omar Cheikhrouhou 1

Plan l Principes l Algorithmes Cryptographiques Symétriques l l • • • DES IDE AES Fonctions de Hashage • • MD 5 SHA Avantages et Inconvénients Cours Sécurité des réseaux, Omar Cheikhrouhou 2

Introduction l Les algorithmes cryptographiques modernes se basent sur des fonctions mathématiques qui dépendent d’une clés secrète l La sécurité est au niveau clés non pas algorithmes cryptographiques l Les algorithmes cryptographiques sont publiées est connu par tout le monde Cours Sécurité des réseaux, Omar Cheikhrouhou 3

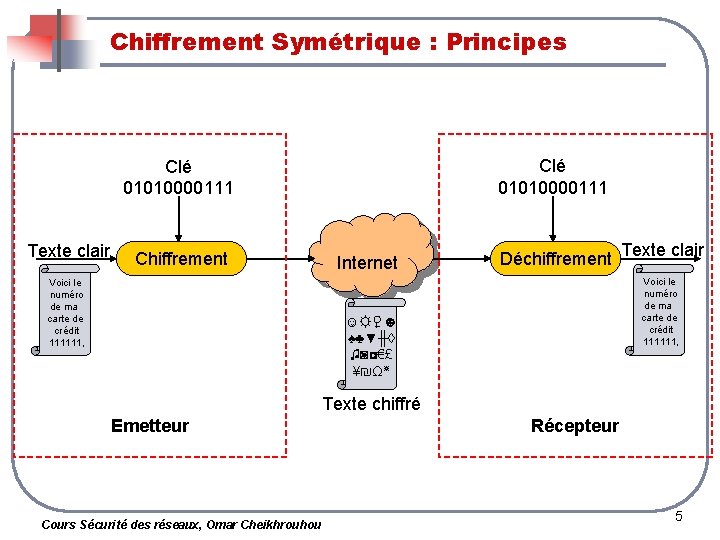

Type de chiffrement l l Chiffrement: • Symétrique (une seule clé) • Asymétrique (une clé publique et une clé privée) Dans le chiffrement symétrique il y a des modes d’opérations • Chiffrement par flux • Chiffrement par bloc Cours Sécurité des réseaux, Omar Cheikhrouhou 4

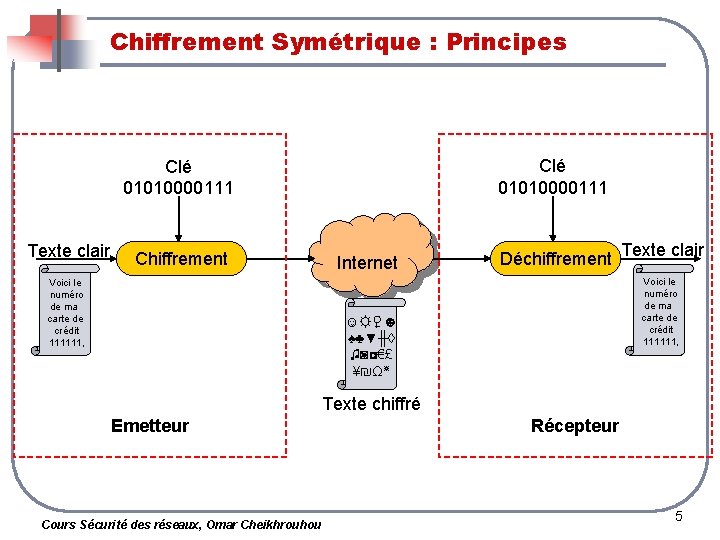

Chiffrement Symétrique : Principes Clé 01010000111 Texte clair Chiffrement Voici le numéro de ma carte de crédit 111111, Internet Déchiffrement Texte clair Voici le numéro de ma carte de crédit 111111, ☺☼♀☻ ♠♣▼╫◊ ♫◙◘€£ ¥₪Ω ٭ Texte chiffré Emetteur Cours Sécurité des réseaux, Omar Cheikhrouhou Récepteur 5

Algorithmes Cryptographiques Symétriques RC 4 DES IDE AES Cours Sécurité des réseaux, Omar Cheikhrouhou 6

RC 4 Cours Sécurité des réseaux, Omar Cheikhrouhou 7

DES Cours Sécurité des réseaux, Omar Cheikhrouhou 8

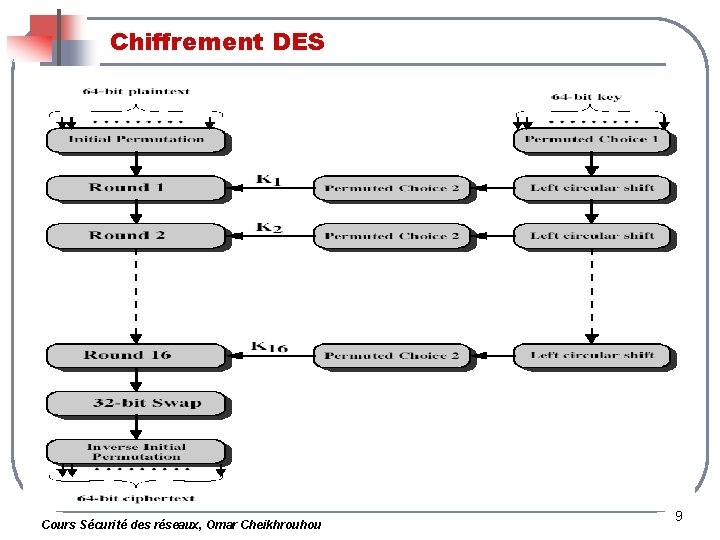

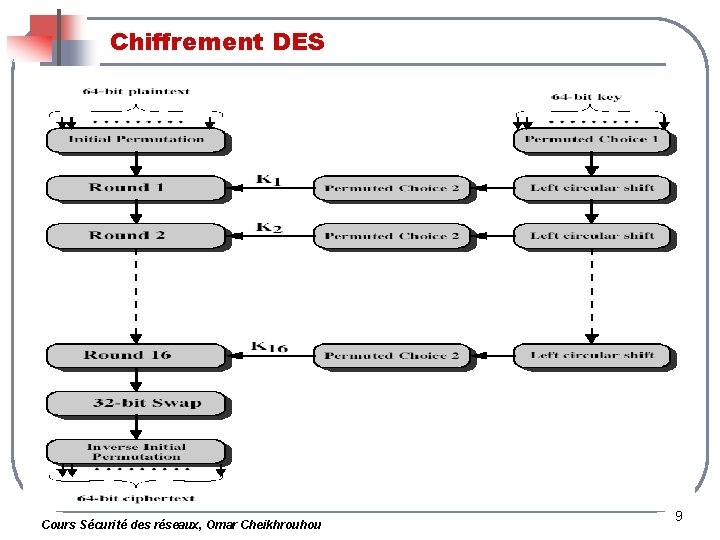

Chiffrement DES Cours Sécurité des réseaux, Omar Cheikhrouhou 9

IDE Cours Sécurité des réseaux, Omar Cheikhrouhou 10

AES l AES Cours Sécurité des réseaux, Omar Cheikhrouhou 11

Avantages et Inconvénients Cours Sécurité des réseaux, Omar Cheikhrouhou 12

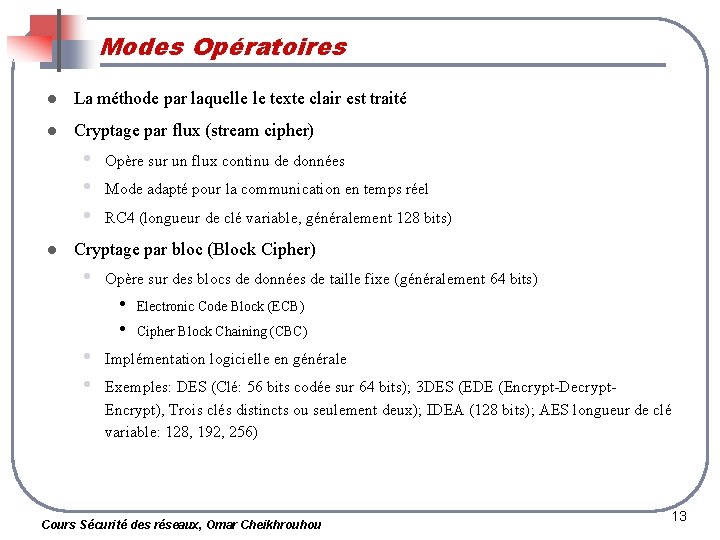

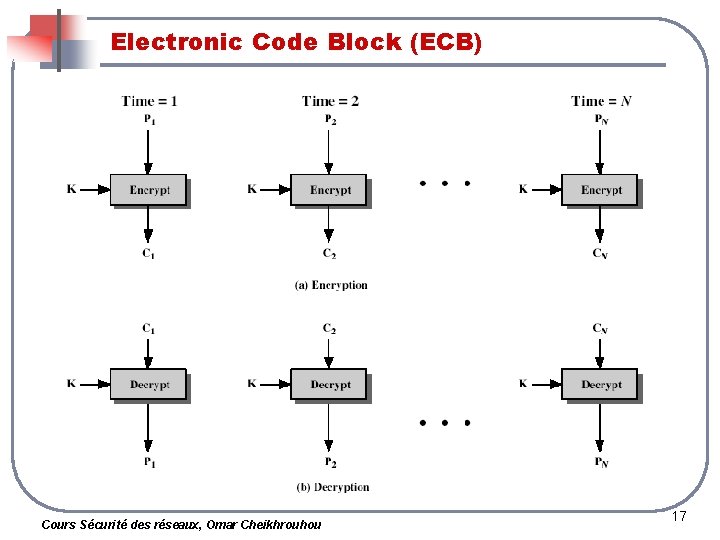

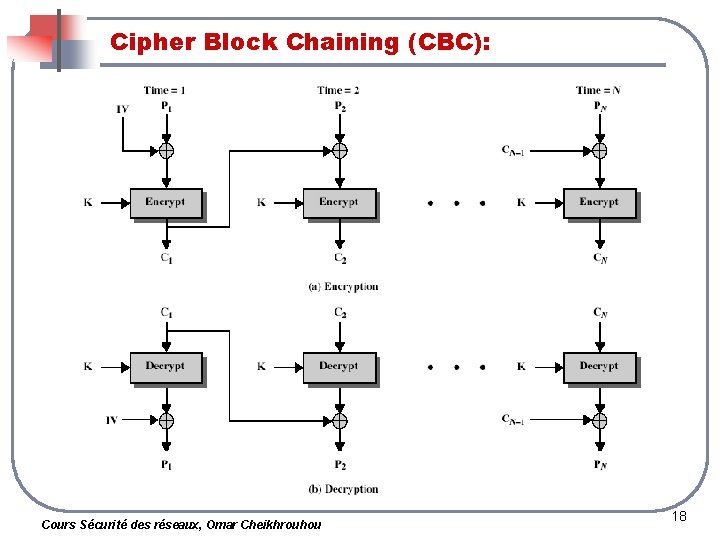

Modes Opératoires l La méthode par laquelle le texte clair est traité l Cryptage par flux (stream cipher) • • • l Opère sur un flux continu de données Mode adapté pour la communication en temps réel RC 4 (longueur de clé variable, généralement 128 bits) Cryptage par bloc (Block Cipher) • Opère sur des blocs de données de taille fixe (généralement 64 bits) • • Electronic Code Block (ECB) Cipher Block Chaining (CBC) Implémentation logicielle en générale Exemples: DES (Clé: 56 bits codée sur 64 bits); 3 DES (EDE (Encrypt-Decrypt. Encrypt), Trois clés distincts ou seulement deux); IDEA (128 bits); AES longueur de clé variable: 128, 192, 256) Cours Sécurité des réseaux, Omar Cheikhrouhou 13

Stream Cipher n traite les éléments d’entrée de façon continue, produisant un élément de sortie (crypté), à la fois. • • La clé est aussi longue que le stream de données. Étapes: • • Définition de l’état initial du key stream Définition de la fonction état suivant: next-state function Combinaison du key stream courant avec la clé K et les caractères précédents. La fonction de sortie doit aussi modifier l’état interne. Crypte chaque caractère xi du texte clair avec un caractère zi du key stream (exemple xor) Cours Sécurité des réseaux, Omar Cheikhrouhou 14

Stream Cipher (suite) l Pour un texte clair P=x 1 x 2 x 3 x 4 x 5… et une clé l=l 1 l 2 l 3 l 4 l 5… il existe une fonction de cryptage et des algorithmes de cryptage tel que: • • • l l l Les valeurs l 1 , l 2 , l 3, l 4 , … sont appelées key streams Synchronous cypher: Le key stream ne dépend pas du texte clair. La période du key stream est égale à d tel que: li+d=li Self-synchronizing: le key stream dépends de n caractères clairs précédents. Cours Sécurité des réseaux, Omar Cheikhrouhou 15

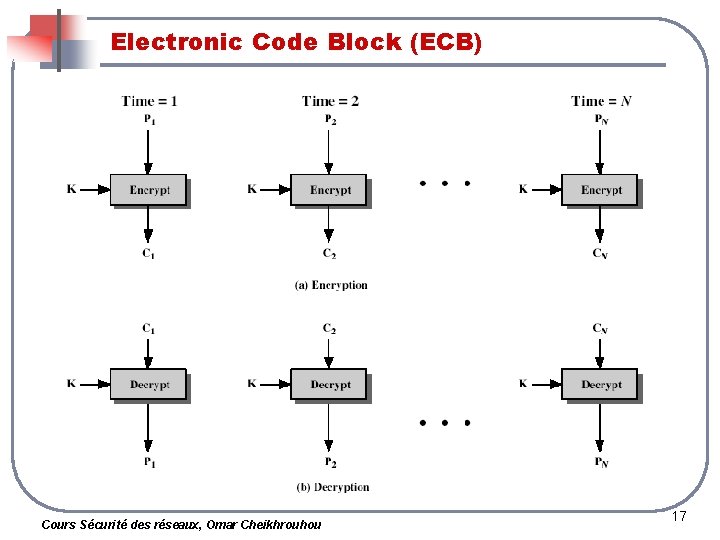

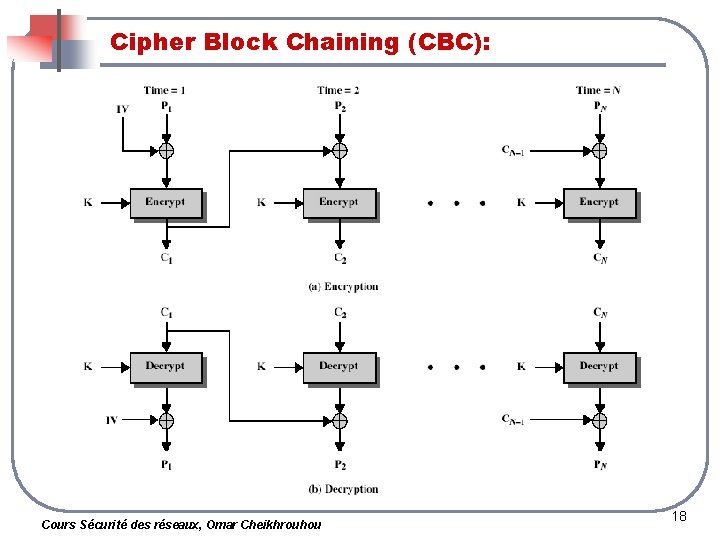

Block Cipher Block Cypher: Le texte est divisé en différents blocks de taille fixe. Un block est traité à la fois, produisant un block de données cryptées. l Sans mémoire. La même fonction et la même clé est utilisée pour crypter les blocks successifs. l Mode d’utilisation: l • Electronic Code Block (ECB): Chaque block de données est crypté indépendamment, et les blocks cryptés ne sont pas liés • • non sécurisé pour les messages longs à cause de la répétition du code Cipher Block Chaining (CBC): Le résultat d’une étape est utilisé pour modifier les données d’entée de la prochaine étape • besoin d’un vecteur d’initialisation connu d’avance. Cours Sécurité des réseaux, Omar Cheikhrouhou 16

Electronic Code Block (ECB) Cours Sécurité des réseaux, Omar Cheikhrouhou 17

Cipher Block Chaining (CBC): Cours Sécurité des réseaux, Omar Cheikhrouhou 18