La cl optique Annexe 2 Comparaison avec dautres

- Slides: 12

La clé optique Annexe 2 – Comparaison avec d’autres technologies Franck GUIGAN Décembre 2018 franck. guigan@popimscode. com +33 6 14 63 93 36

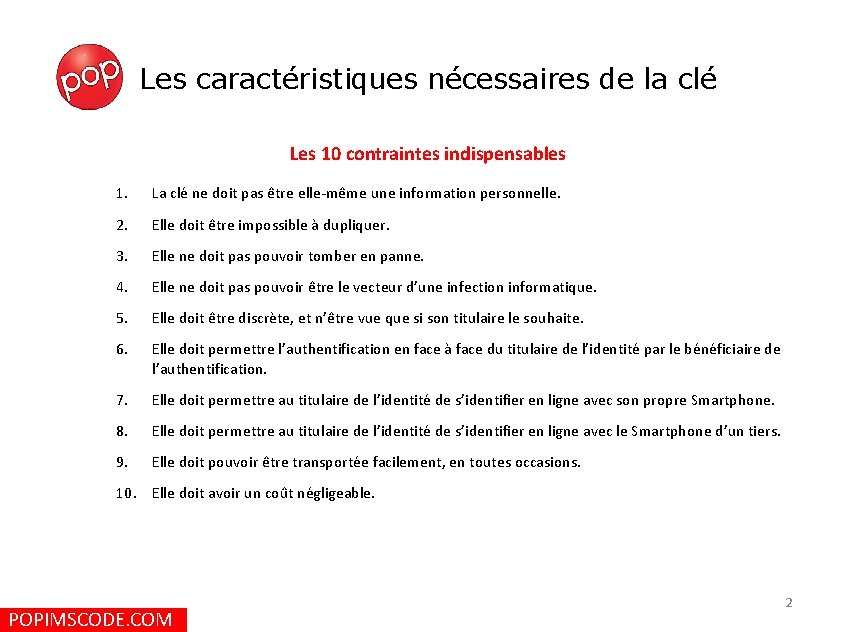

Les caractéristiques nécessaires de la clé Les 10 contraintes indispensables 1. La clé ne doit pas être elle-même une information personnelle. 2. Elle doit être impossible à dupliquer. 3. Elle ne doit pas pouvoir tomber en panne. 4. Elle ne doit pas pouvoir être le vecteur d’une infection informatique. 5. Elle doit être discrète, et n’être vue que si son titulaire le souhaite. 6. Elle doit permettre l’authentification en face à face du titulaire de l’identité par le bénéficiaire de l’authentification. 7. Elle doit permettre au titulaire de l’identité de s’identifier en ligne avec son propre Smartphone. 8. Elle doit permettre au titulaire de l’identité de s’identifier en ligne avec le Smartphone d’un tiers. 9. Elle doit pouvoir être transportée facilement, en toutes occasions. 10. Elle doit avoir un coût négligeable. POPIMSCODE. COM 2

1 - Pas une information personnelle La clé ne peut pas être elle-même une information personnelle, puisqu’elle sert au contraire à protéger les informations personnelles. Si on utilisait par exemple l’empreinte digitale comme clé, cela nécessiterait de mettre à la disposition des personnes souhaitant pouvoir identifier un tiers une base de données d’empreintes digitales. Cette contrainte exclut tous les dispositifs de reconnaissance de caractéristiques morphologiques quels qu’ils soient. De tels dispositifs peuvent cependant être employés avec l’accord express du titulaire de la caractéristique morphologique considérée, après que ce titulaire ait lui-même identifié le bénéficiaire de la procédure d’authentification. Il y a donc une notion de clé première, qui permet ensuite d’utiliser d’autres facteurs d’identification complémentaires. POPIMSCODE. COM 3

2 - Reproduction impossible La clé doit être impossible à dupliquer, pour éviter qu’un fraudeur n’en réalise discrètement une copie et s’en serve ultérieurement. Cette contrainte exclut les dispositifs suivants : ü le code barres simple ü la combinaison login + mot de passe Ces éléments peuvent être écoutés sur le réseau, et réutilisés à l’insu de leur titulaire. Par ailleurs, beaucoup de personnes les notent sur un support non protégé, les communiquent à un ou plusieurs proches, ou utilisent le même login et mot de passe sur des sites non protégés. ü les marquages 2 D Un bon imprimeur travaille avec des CTP jusqu’à 10 000 DPI alors que la résolution d’un Smartphone ne dépasse pas 1000 DPI… Un contrefacteur bien équipé peut donc aisément reproduire en série tous les marquages imprimés en 2 D. ü les clés USB et les puces NFC et d’une façon plus générale tous les dispositifs industriels ne faisant pas appel à l’aléatoire, même ceux reposant sur une méthode de cryptage, laquelle peut être volée. POPIMSCODE. COM 4

3 - Pas de panne possible La clé doit être un composant passif ne pouvant pas tomber en panne. Cette contrainte exclut toutes les méthodes nécessitant un smartphone qui peut tomber en panne, et donc : ü la méthode « 2 D secure", ü et les procédures "Fido 2". D’une façon plus générale, cette contrainte exclut tous les dispositifs électriques comportant une batterie, comme par exemple les puces RFID semi-passives et actives. POPIMSCODE. COM 5

4 - Pas un vecteur possible d’infection La clé ne doit faire courir aucun risque d’infection aux ordinateurs chargés de son authentification. Cette contrainte exclut tous les dispositifs informatiques présentant un tel risque, et donc : ü les clés USB, et les méthodes comportant l’utilisation d’une telle clé comme par exemple la “Titan Security Key” de Google, ü et les dispositifs à radiofréquence tels que les badges RFID et les puces NFC. POPIMSCODE. COM 6

5 - Discrétion La clé ne doit pas pouvoir signaler la présence de son titulaire sans son consentement. Cette contrainte exclut les dispositifs suivants : ü les badges de radio identification et en particulier les puces NFC, ü et tous les dispositifs qu’on ne peut utiliser qu’avec son propre smartphone ü la méthode " 2 D secure » , ü et les procédures "Fido 2". puisqu’un smartphone allumé permet de suivre à la trace son propriétaire, de façon peu précise avec les antennes téléphoniques, mais très précisément avec le Wi. Fi et/ou le Blue. Tooth. POPIMSCODE. COM 7

6 - Identification d’un tiers avec n’importe quel Smartphone Une personne souhaitant en identifier une autre doit pouvoir utiliser n’importe quel smartphone tenu à la main, sans accessoire. Cette contrainte exclut les dispositifs suivants : ü Les méthodes impliquant l’utilisation de radiofréquence (ex. puces NFC), puisqu’une partie seulement des smartphone est capable de les lire, ü les procédures d’analyse de marquage nécessitant un accessoire de positionnement, ü et les procédures de type "Fido 2" L’ordinateur de la personne souhaitant authentifier une clé devrait connaître le moyen de cryptage privé du titulaire de cette clé. POPIMSCODE. COM 8

7 - Identification en ligne du titulaire de la clé avec son propre Smartphone Une personne doit pouvoir s’identifier en ligne avec son propre Smartphone, tenu à la main, sans accessoire. Cette contrainte exclut les dispositifs suivants : ü les marquages 2 D Simuler par logiciel la vision du marquage en envoyant au serveur son image suffirait. ü l’authentification de marquages 3 D avec un nombre limité d’acquisitions Caractériser un hologramme ou un autre dispositif 3 D par un nombre limité de vues, par exemple l’une avec flash et l’autre sans flash, permettent de simuler par logiciel la vision de l’hologramme en envoyant au serveur ces images. ü et les procédures d’analyse de marquage nécessitant un accessoire de positionnement. Simuler par logiciel la vision d’un marquage vu par l’application officielle consiste à « rejouer » une séquence d’authentification qui aurait été préalablement enregistrée frauduleusement sur Internet. POPIMSCODE. COM 9

8 - Identification en ligne du titulaire de la clé avec le Smartphone d’un tiers Une personne doit pouvoir s’identifier en ligne avec le Smartphone d’un tiers, tenu à la main, sans accessoire. Cette contrainte tient au fait que de nombreuses personnes ne disposent pas d’un Smartphone personnel et qu’elles ne doivent pas être exclue du système. Elle exclut les dispositifs suivants : ü la méthode "2 D secure" Un SMS de confirmation ne peut pas être envoyé au téléphone d’un tiers. ü les procédures "Fido 2" L’ordinateur du tiers devrait conserver la clé privée de l’utilisateur et toute information relative à sa méthode d'authentification locale (telles que les mesures biométriques ou les modèles). ü les marquages 2 D Simuler par logiciel la vision du marquage en envoyant au serveur son image suffirait. ü l’authentification de marquages 3 D avec un nombre limité d’acquisitions Caractériser un hologramme ou un autre dispositif 3 D par un nombre limité de vues, par exemple l’une avec flash et l’autre sans flash, permettent de simuler par logiciel la vision de l’hologramme en envoyant au serveur ces images. ü les procédures d’analyse de marquage nécessitant un accessoire de positionnement. POPIMSCODE. COM 10

9 - Portabilité La clé doit pouvoir être transportée en toutes occasions, même lorsque l’on pratique les sports nautiques, le ski, le parachutisme, ou simplement que l’on porte un vêtement ne comportant pas de poche. Cette contrainte exclut toutes les techniques qui nécessitent que le titulaire conserve sur lui un smartphone ou un équipement électronique pour prouver son identité : ü la méthode "2 D secure", ü et les procédures de type "Fido 2". Il doit suffire que le seul le bénéficiaire de l’authentification (ex. un policier ou un douanier) dispose d’un Smartphone. POPIMSCODE. COM 11

10 - Cout négligeable La clé doit avoir un coût négligeable, 1. pour que tout le monde puisse en disposer, sans que cela ne représente une dépense significative pour eux ou pour l’Etat, 2. et pour que chacun puisse en avoir plusieurs d’avance et les mettre en service sans délai en cas de perte ou de vol. Cette contrainte exclut tous les dispositifs électroniques et toutes les méthodes qui ne peuvent être mises en œuvre que par le smartphone personnel du titulaire : ü la méthode "2 D secure", ü et les procédures de type "Fido 2". Une personne peut aussi avoir plusieurs clés ayant des pouvoirs différents, émises par des opérateurs qui peuvent aussi être différents. En cas de perte ou de vol, le titulaire de la clé informe l’opérateur concerné du remplacement de la clé perdue ou volée par une autre qui a déjà été enrôlée. POPIMSCODE. COM 12