Kriptolojiye Giri 1 Temel Kavramlar 2 Amalar ve

- Slides: 45

Kriptolojiye Giriş 1. Temel Kavramlar 2. Amaçlar ve İhlaller 3. Klasik Sistemler

Temel Kavramlar

Kripto Kökeni Yunanca’dan gelmektedir: kryptos = gizli -graphia = yazmak -logia = -alanındaki çalışmalar analyse = temel parçalarına ayırıp incelemek Kodlama teorisi?

Kriptoloji Haberleşmede veri güvenliğini sağlayan şifreleme cihazlarını, bu cihazlarda kullanılan algoritmaların tasarımını ve bu algoritmaların güvenilirliğini araştırır. Matematik bazlı olup elektrik ve elektronik mühendisliği, bilgisayar mühendisliği, istatistik ve fizik bölümlerini ilgilendiren disiplinlerarası bir alandır.

Kriptografi, iletilen bilginin istenmeyen şahıslar tarafından anlaşılmayacak bir biçime dönüştürülmesinde kullanılan tekniklerin bütünüdür. Bilgi güvenliği ve bütünlüğünü sağlamayı amaçlayan tekniklerin geliştirilmesini hedefler. Kriptografi gizlilik, bütünlük, kimlik denetimi ve inkar edememe gibi bilgi güvenliğinin temel amaçlarını sağlamaya edememe çalışan matematiksel yöntemleri içermektedir.

Kriptanaliz Kriptolojinin, kriptografik sistemlerin şifrelenmiş metinlerini çözebilmek için bu sistemlerin güvenliklerini inceleyen - zayıf yanlarını bulmaya çalışan dalıdır. Anahtara sahip olmadan bir gizli (şifreli) yazının açık halini bulma bilimi olarak da nitelendirilebilir.

Günümüzde kriptografik sistemler Bugün, kriptografi çok geniş uygulama alanlarına dahil olarak günlük hayatın önemli bir parçası olmuştur: • sim kartlar, • cep telefonları, • uzaktan kumandalar, • online bankacılık, • online alışveriş, • uydu alıcıları, vs.

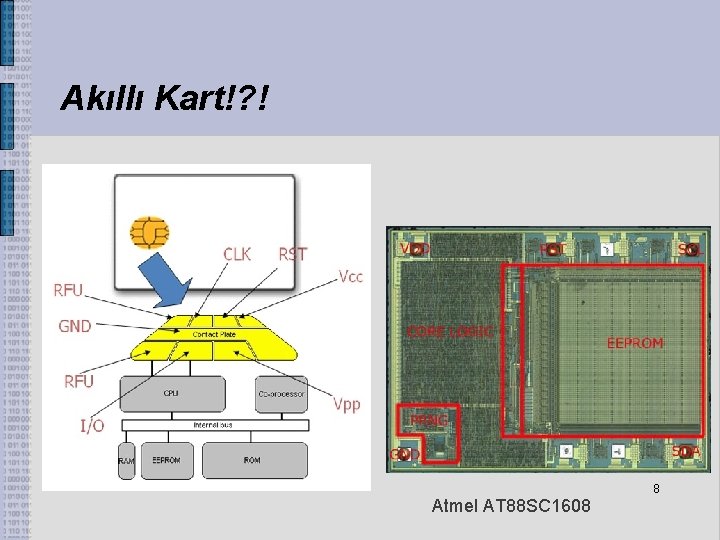

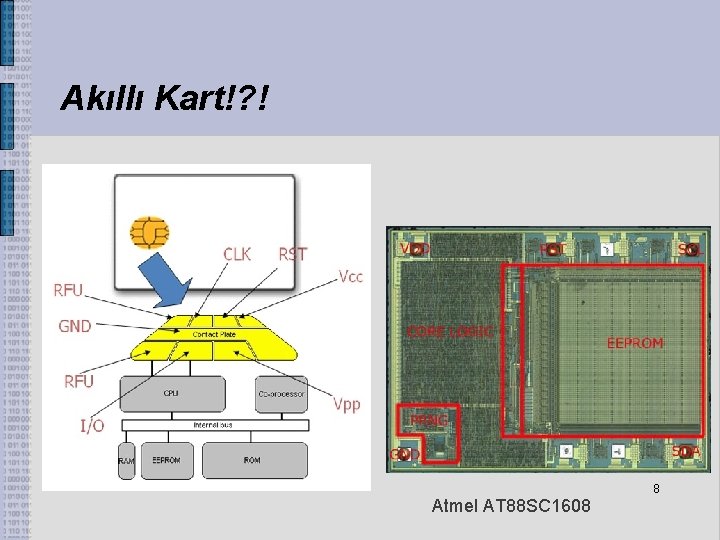

Akıllı Kart!? ! 8 Atmel AT 88 SC 1608

Bilgi güvenliği için verinin yetkisiz değiştirilmeye, kullanılmaya, ifşa edilmesine, incelenmesine, kaydedilmesine, hasar verilmesine karşı koruma yöntemleri çalışılır. ● Ağ güvenliğinde, ağ erişimli sistemlere ve kaynaklara yetkisiz erişimleri izlemek ve önlemek için uygulanan yöntemler incelenir. Kriptografik algoritmaların ağ protokollerinde kullanımı gibi. ●

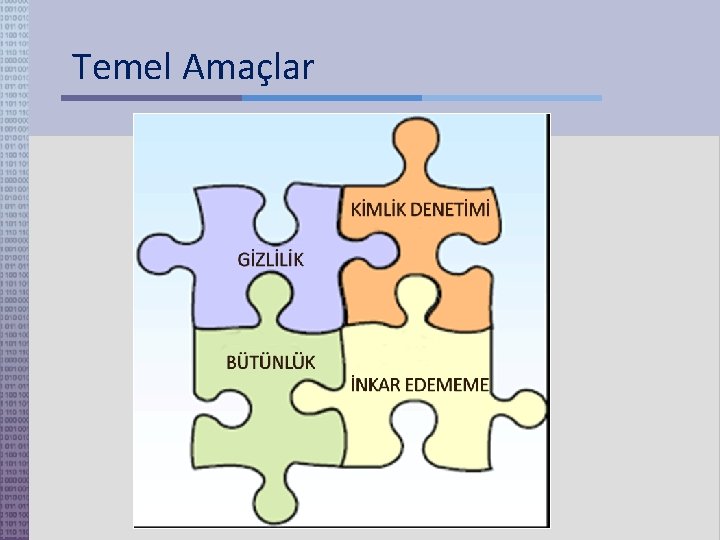

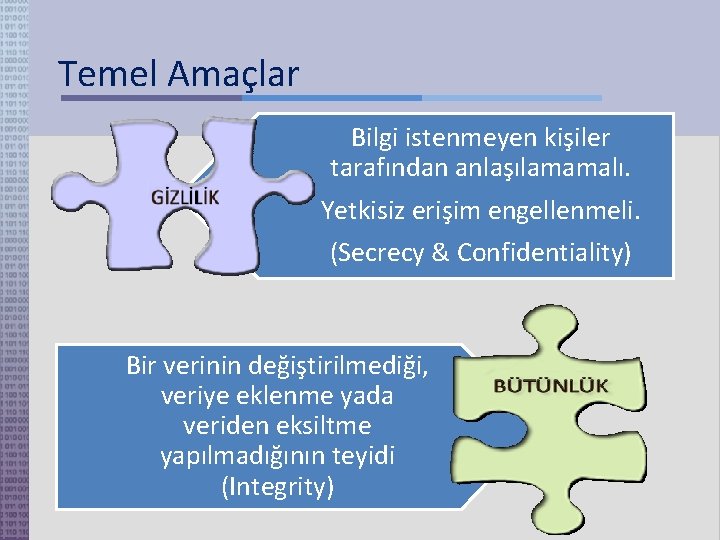

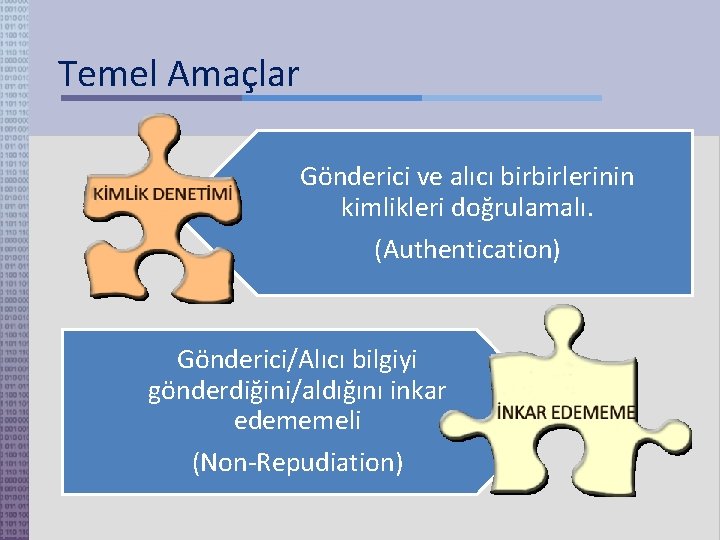

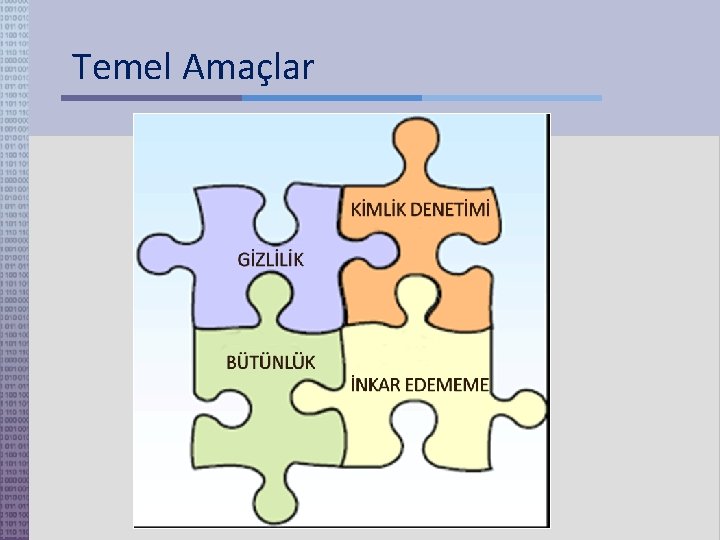

Temel Amaçlar

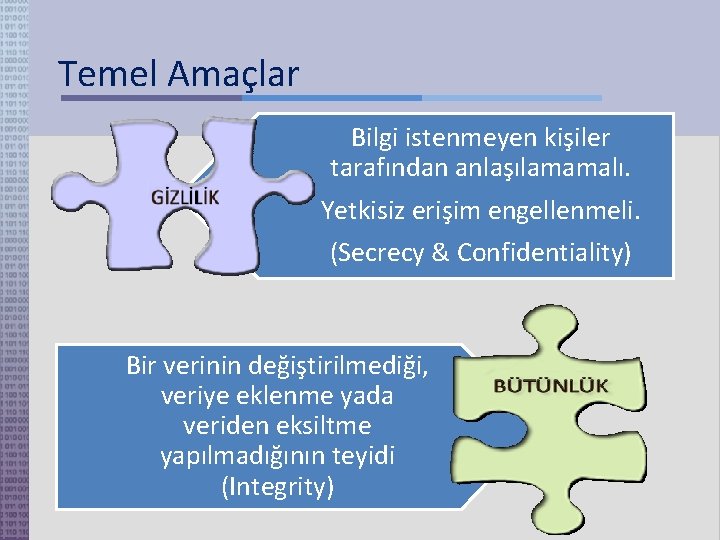

Temel Amaçlar Bilgi istenmeyen kişiler tarafından anlaşılamamalı. Yetkisiz erişim engellenmeli. (Secrecy & Confidentiality) Bir verinin değiştirilmediği, veriye eklenme yada veriden eksiltme yapılmadığının teyidi (Integrity)

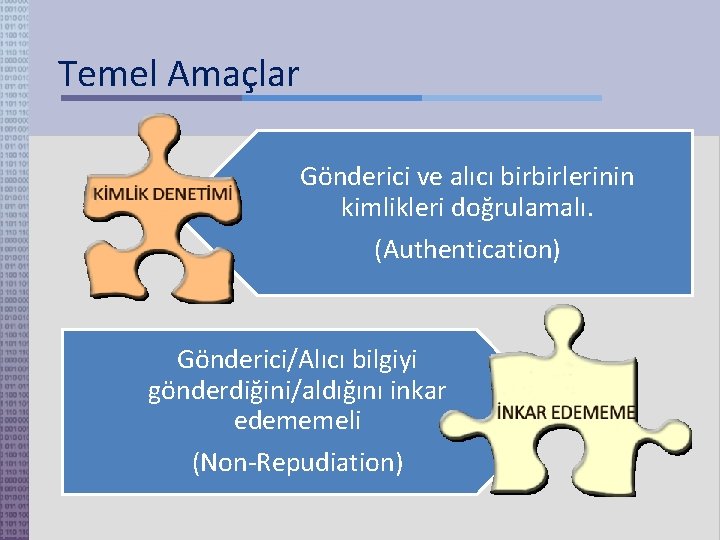

Temel Amaçlar Gönderici ve alıcı birbirlerinin kimlikleri doğrulamalı. (Authentication) Gönderici/Alıcı bilgiyi gönderdiğini/aldığını inkar edememeli (Non-Repudiation)

Diğer Amaçlar ● ● Süreklilik: Zamanında ve güvenilir şekilde bilgi kullanımının sağlanması İzlenebilirlik: Bir güvenlik ihlali yapıldığında sorumlusunu ortaya çıkarmak için kullanıcı işlemlerinin takibinin yapılmasının sağlanması

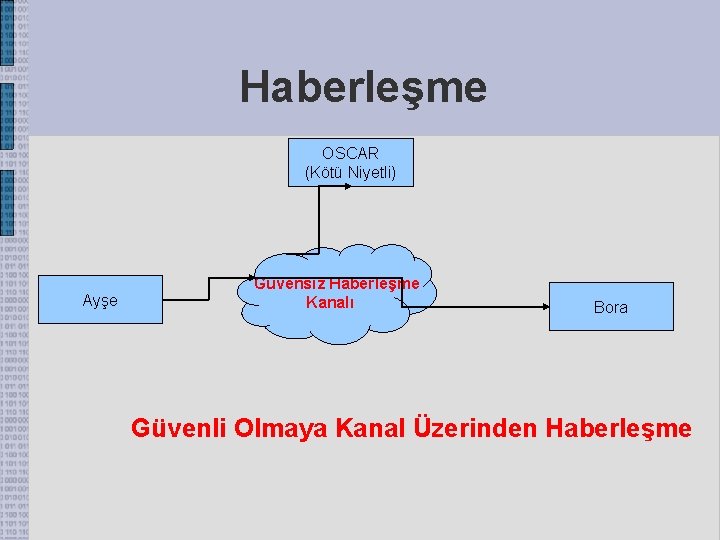

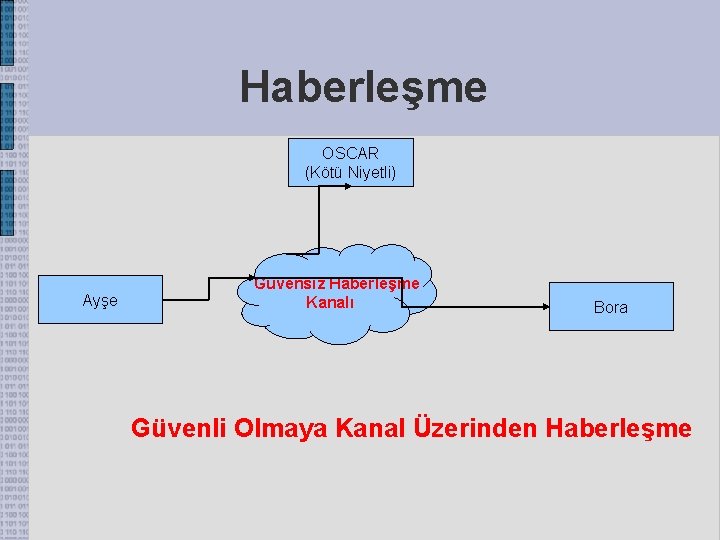

Haberleşme OSCAR (Kötü Niyetli) Ayşe Güvensiz Haberleşme Kanalı Bora Güvenli Olmaya Kanal Üzerinden Haberleşme

Güvenlik İhlalleri • • A, e-posta mesajı ekinde açığa çıkması / başka birinin eline geçmesi istenmeyen bir dosyayı B ye gönderir. Dosyayı okuma yetkisi olmayan C, e-posta iletimini izleyebilir ve transfer sırasında tarafların haberi olmadan bir kopyasını alabilir. (Gizlilik ihlali) - Pasif Saldırı -

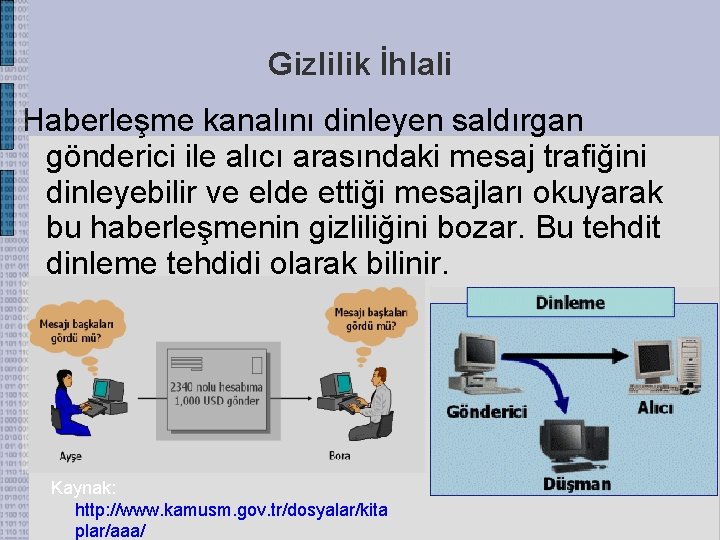

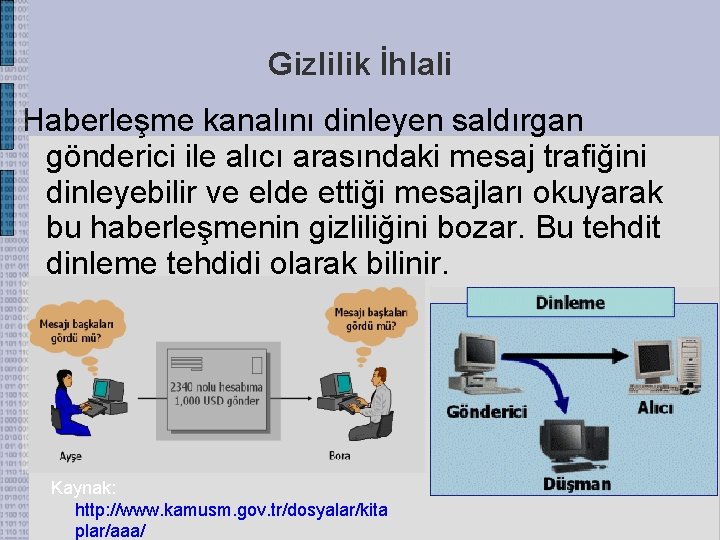

Gizlilik İhlali Haberleşme kanalını dinleyen saldırgan gönderici ile alıcı arasındaki mesaj trafiğini dinleyebilir ve elde ettiği mesajları okuyarak bu haberleşmenin gizliliğini bozar. Bu tehdit dinleme tehdidi olarak bilinir. Kaynak: http: //www. kamusm. gov. tr/dosyalar/kita plar/aaa/

Güvenlik İhlalleri • • C e-posta iletimine müdahale edebilir. Dosyayı başka bir dosya ile değiştirip, sanki mesaj A dan geliyormuş gibi B ye gönderebilir. (Bütünlük ihlali, mesajın sahibi veya mesajı/dosyayı oluşturanın kontrol edilmemesi durumu) - Aktif atak: araya girme ve tekrar gönderme

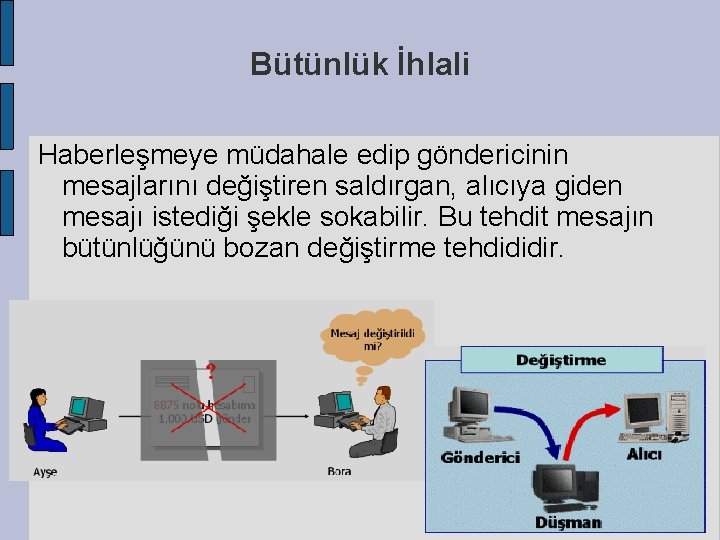

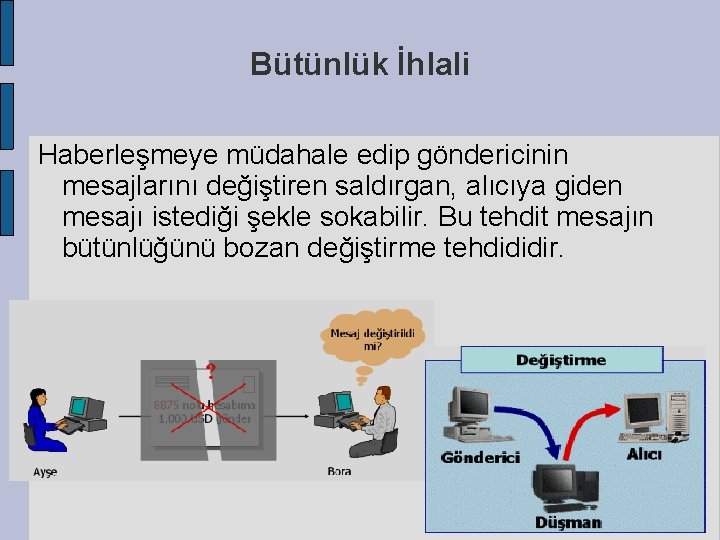

Bütünlük İhlali Haberleşmeye müdahale edip göndericinin mesajlarını değiştiren saldırgan, alıcıya giden mesajı istediği şekle sokabilir. Bu tehdit mesajın bütünlüğünü bozan değiştirme tehdididir.

Güvenlik İhlalleri • • C, A nın adına B ye e-posta mesajı göndermesi A herhangi bir mesaj yazmamıştır. Kimlik denetimi ihlali, mesajın sahibi veya mesajı/dosyayı oluşturanın kontrol edilmemesi durumu) – Aktif Saldırı: başkasını taklit etme

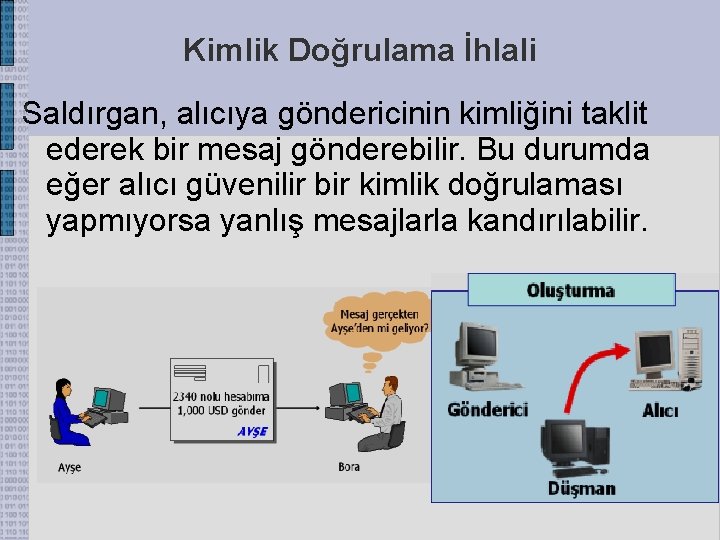

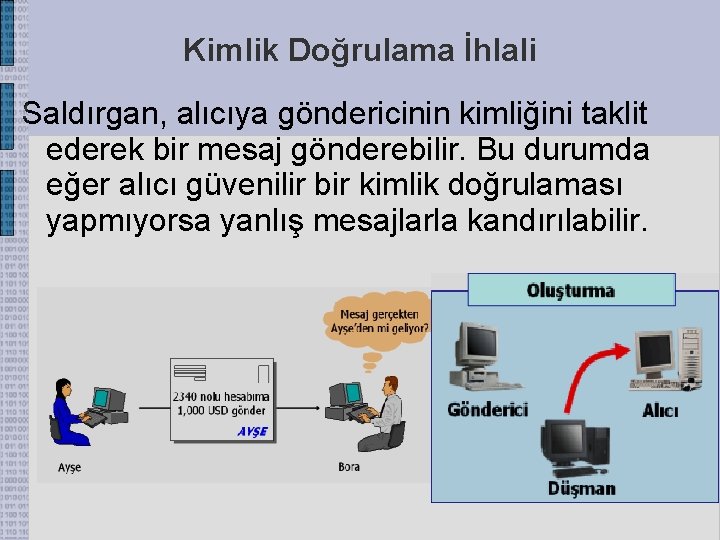

Kimlik Doğrulama İhlali Saldırgan, alıcıya göndericinin kimliğini taklit ederek bir mesaj gönderebilir. Bu durumda eğer alıcı güvenilir bir kimlik doğrulaması yapmıyorsa yanlış mesajlarla kandırılabilir.

Güvenlik İhlalleri ● ● ● Müşteri F, yatırım firması çalışanı G den adına hisseler almasını ister G bu talimatı yerine getirir. Hisseler değer kaybedince F nin bu talimatı verdiğini inkar etmesi İnkar edilememezlik ihlali, Talimatı verenin inkar etmemesini için kanıtın oluşturulmaması

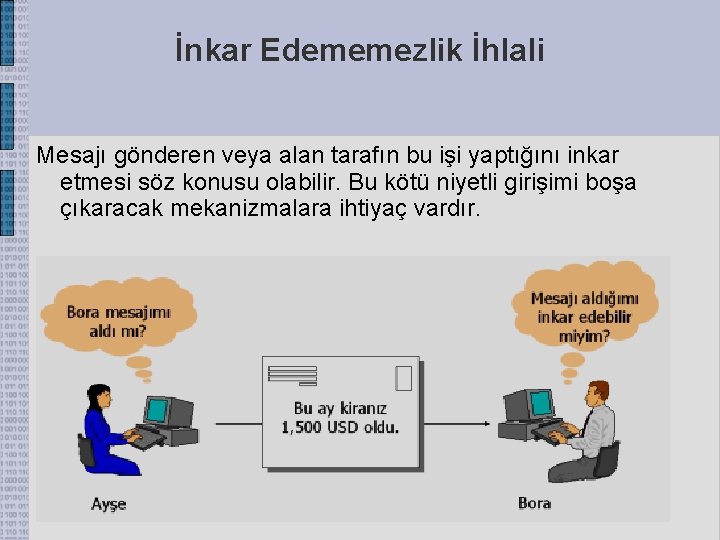

İnkar Edememezlik İhlali Mesajı gönderen veya alan tarafın bu işi yaptığını inkar etmesi söz konusu olabilir. Bu kötü niyetli girişimi boşa çıkaracak mekanizmalara ihtiyaç vardır.

Güvenlik ihlalleri ● Örnek 6 : Yönetici D, çalışanı E’yi işten çıkarır ve E’nin firma sistemlerine ulaşma yetkisinin kaldırılma emrini içeren e-posta mesajını gönderir fakat bunun yerine ulaşması E tarafı bir süreliğine engeller. Bu süre boyunca çalışan E, erişim yetkisinin olduğu firma kaynaklarına zarar verir ve bu zarar sonrası, yönetici D’nin eposta mesajının yerine ulaşmasına izin verir (Süreklilik ihlali) Aktif saldırı Örnekler: Kitap “Cryptography and Network Security” 5. baskı, Yazar: W. Stallings Slayt 10, 12, 14, 17 ve 18 şekilleri: http: //www. kamusm. gov. tr/dosyalar/kitaplar/aaa/

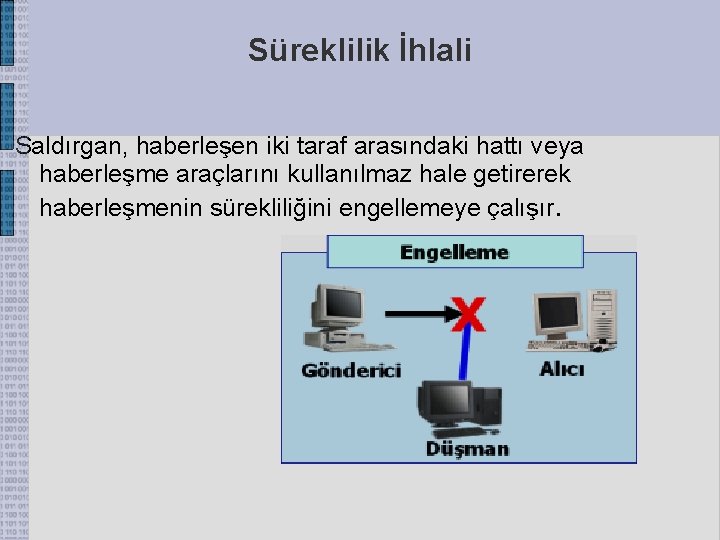

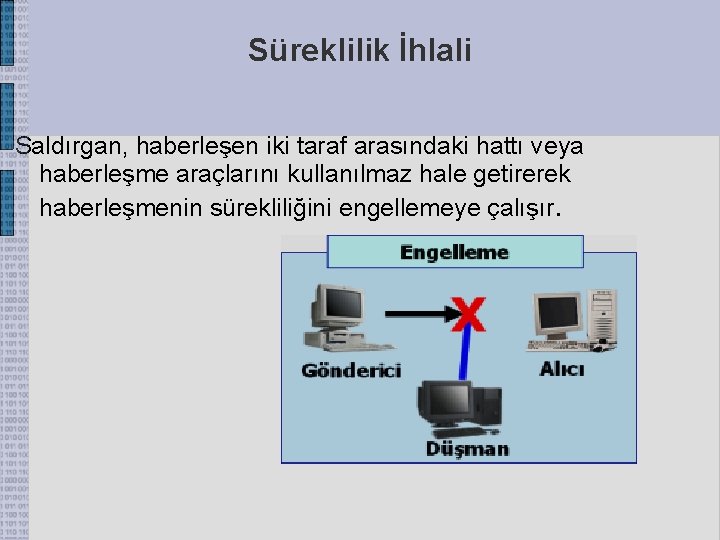

Süreklilik İhlali Saldırgan, haberleşen iki taraf arasındaki hattı veya haberleşme araçlarını kullanılmaz hale getirerek haberleşmenin sürekliliğini engellemeye çalışır.

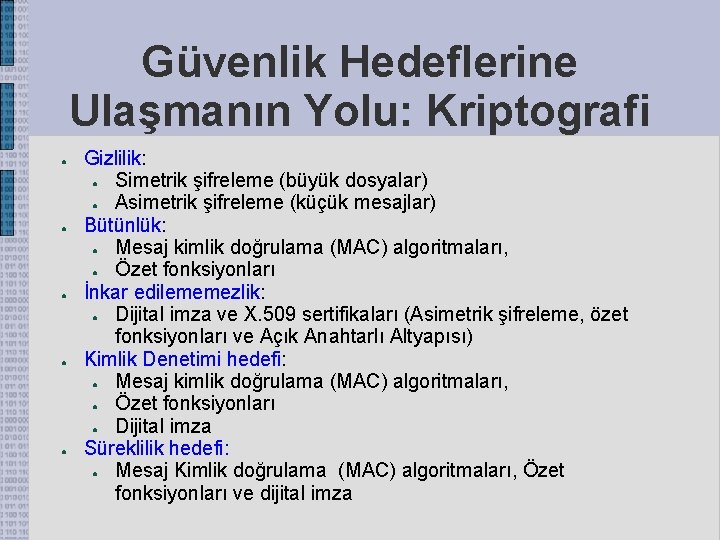

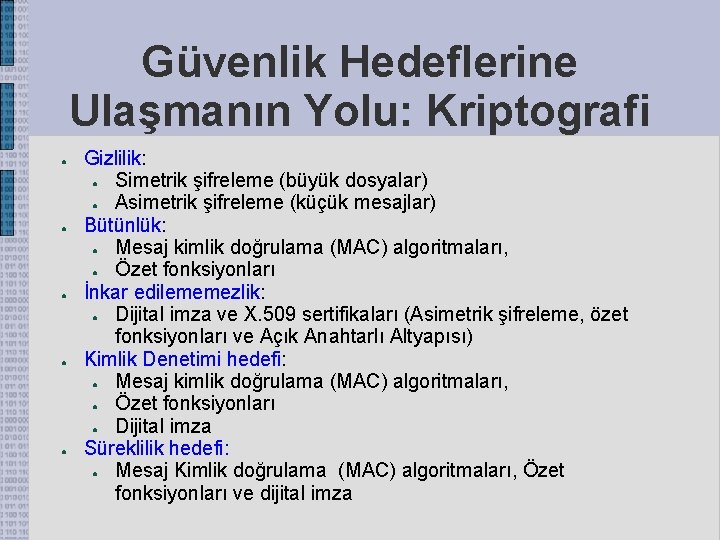

Güvenlik Hedeflerine Ulaşmanın Yolu: Kriptografi ● ● ● Gizlilik: ● Simetrik şifreleme (büyük dosyalar) ● Asimetrik şifreleme (küçük mesajlar) Bütünlük: ● Mesaj kimlik doğrulama (MAC) algoritmaları, ● Özet fonksiyonları İnkar edilememezlik: ● Dijital imza ve X. 509 sertifikaları (Asimetrik şifreleme, özet fonksiyonları ve Açık Anahtarlı Altyapısı) Kimlik Denetimi hedefi: ● Mesaj kimlik doğrulama (MAC) algoritmaları, ● Özet fonksiyonları ● Dijital imza Süreklilik hedefi: ● Mesaj Kimlik doğrulama (MAC) algoritmaları, Özet fonksiyonları ve dijital imza

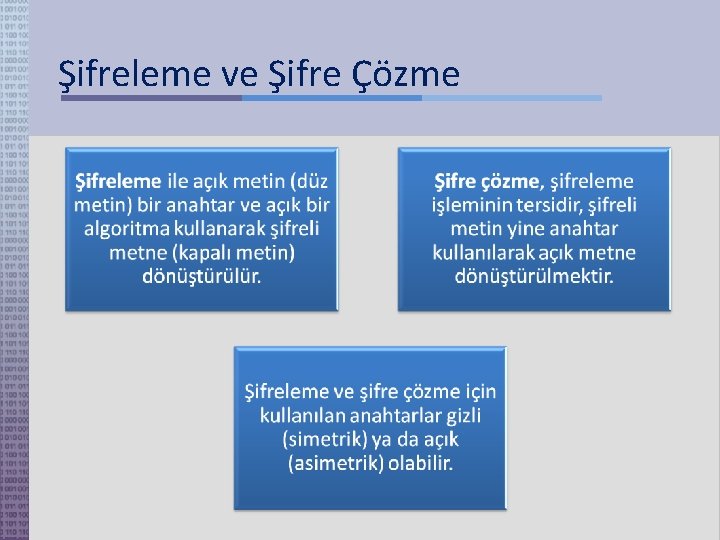

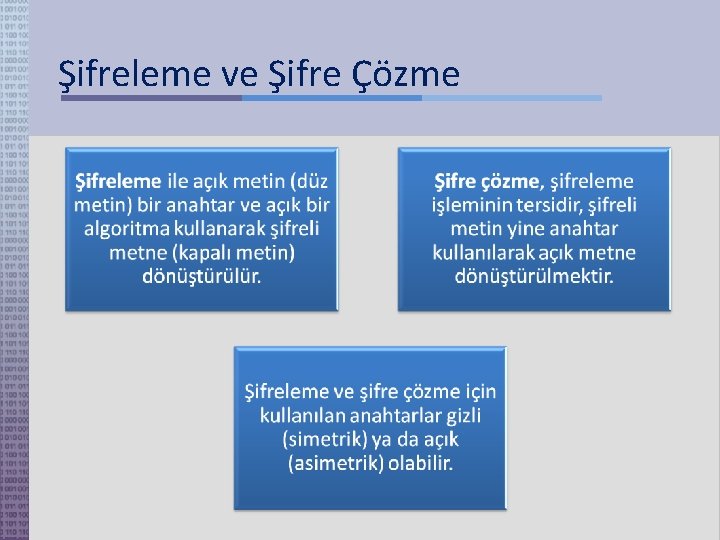

Şifreleme ve Şifre Çözme

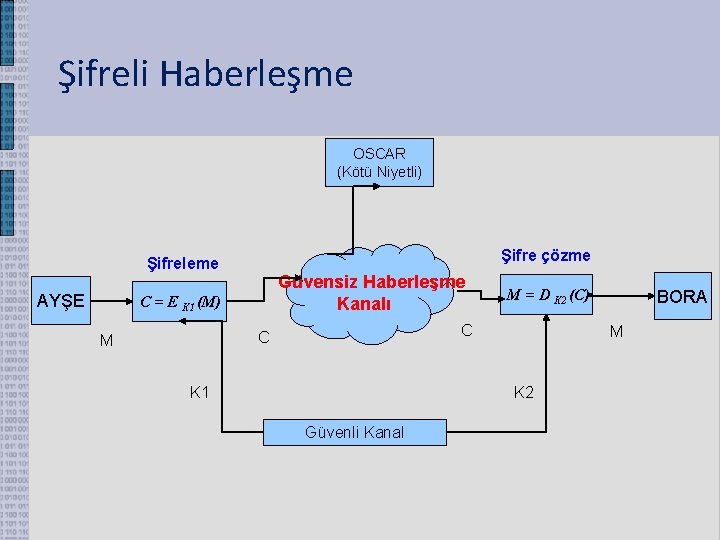

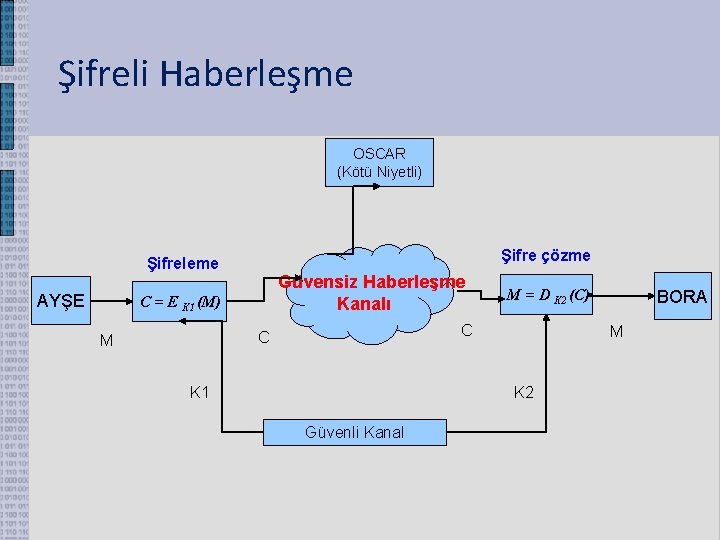

Şifreli Haberleşme OSCAR (Kötü Niyetli) Şifre çözme Şifreleme AYŞE Güvensiz Haberleşme Kanalı C = E K 1 (M) C C M M = D K 2 (C) K 1 M K 2 Güvenli Kanal BORA

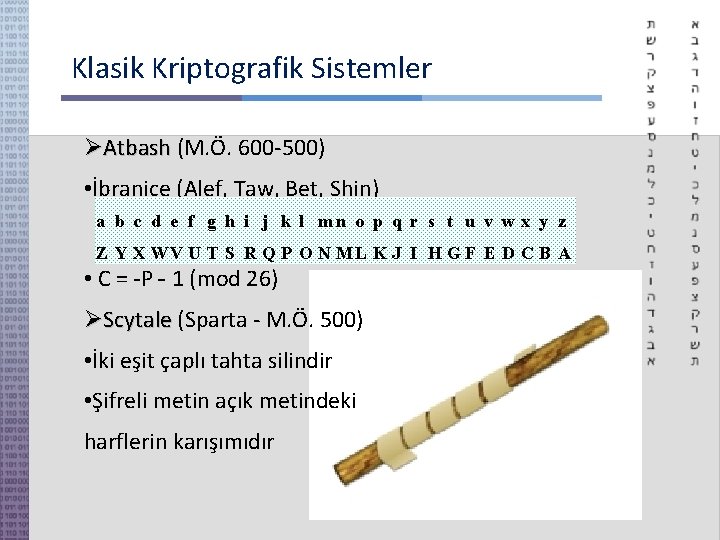

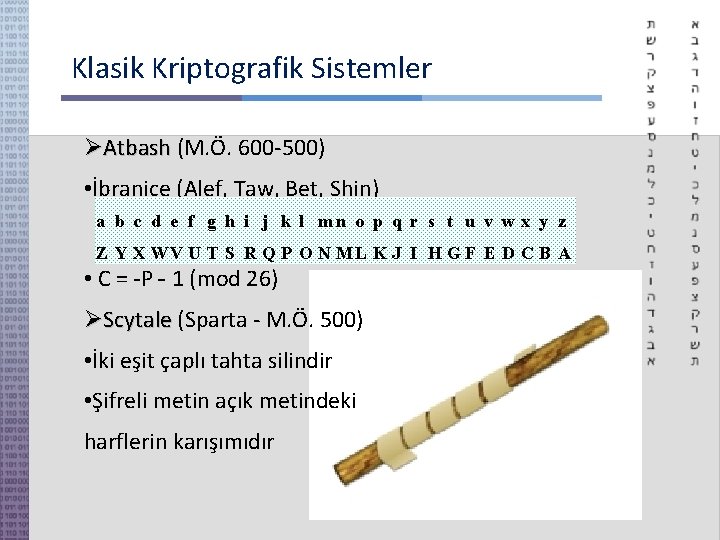

Klasik Kriptografik Sistemler Atbash (M. Ö. 600 -500) Atbash • İbranice (Alef, Taw, Bet, Shin) a b c d e f g h i j k l mn o p q r s t u v w x y z Z Y X WV U T S R Q P O N ML K J I H G F E D C B A • C = -P - 1 (mod 26) Scytale (Sparta - M. Ö. 500) Scytale • İki eşit çaplı tahta silindir • Şifreli metin açık metindeki harflerin karışımıdır

Sezar Şifresi (M. Ö. 100 -44) Şifresi • Harflerin alfabede K =3 konum sonrasındaki karşılığı ile değiştirir a b c d e f g h i j k l mn o p q r s t u v w x y z D E F G H I J K L M N O P Q R S T U V WX Y Z A B C • C = P+ K (mod 26) • MERHABA PHUKDED • Kriptanalizi istatistiksel analizle kolayca yapılmaktadır

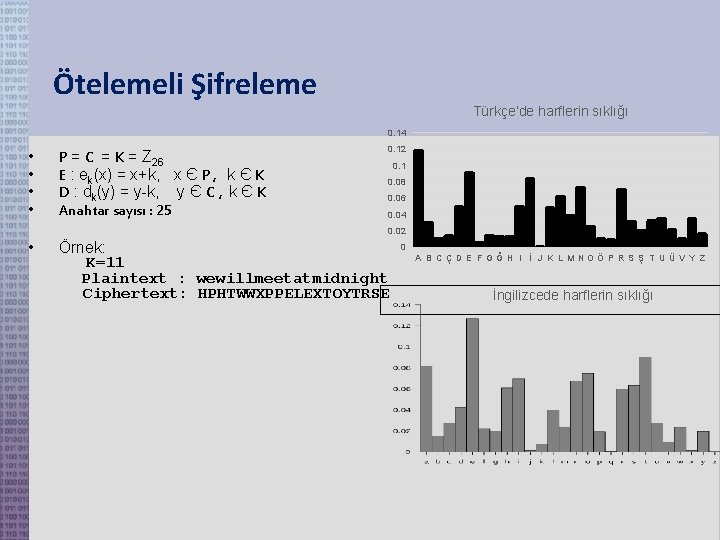

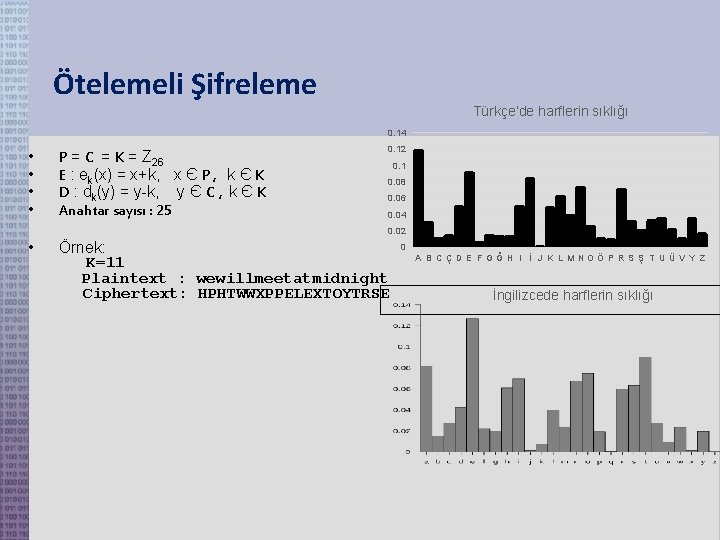

Ötelemeli Şifreleme Türkçe’de harflerin sıklığı 0. 14 • • P = C = K = Z 26 E : ek(x) = x+k, x Є P , k Є K D : dk(y) = y-k, y Є C , k Є K Anahtar sayısı : 25 0. 12 0. 1 0. 08 0. 06 0. 04 0. 02 • Örnek: K=11 Plaintext : wewillmeetatmidnight Ciphertext: HPHTWWXPPELEXTOYTRSE 0 A B C Ç D E F GĞ H I İ J K L MNOÖ P R S Ş T U Ü V Y Z İngilizcede harflerin sıklığı

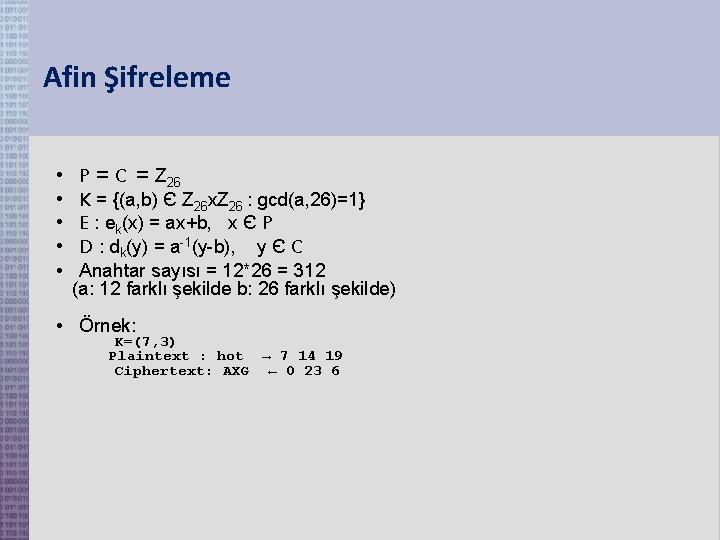

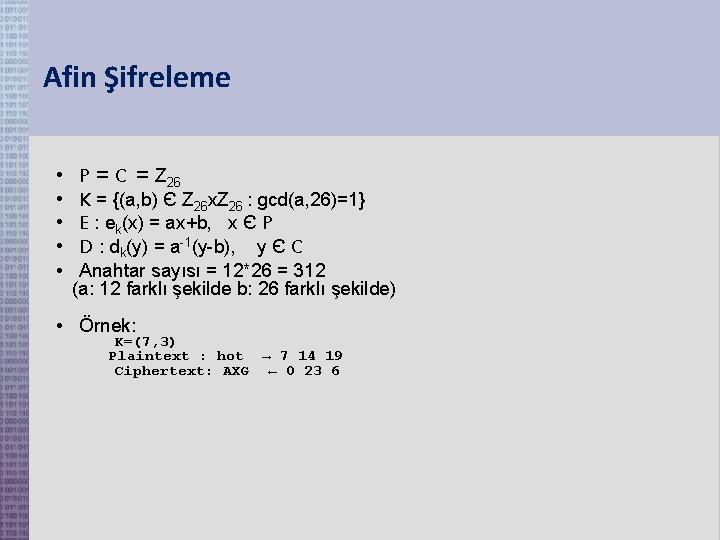

Afin Şifreleme • • P = C = Z 26 K = {(a, b) Є Z 26 x. Z 26 : gcd(a, 26)=1} E : ek(x) = ax+b, x Є P D : dk(y) = a-1(y-b), y Є C • Anahtar sayısı = 12*26 = 312 (a: 12 farklı şekilde b: 26 farklı şekilde) • Örnek: K=(7, 3) Plaintext : hot → 7 14 19 Ciphertext: AXG ← 0 23 6

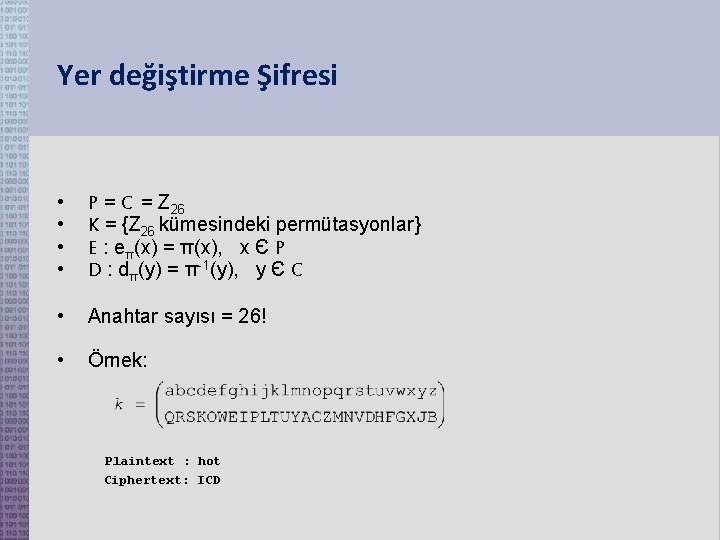

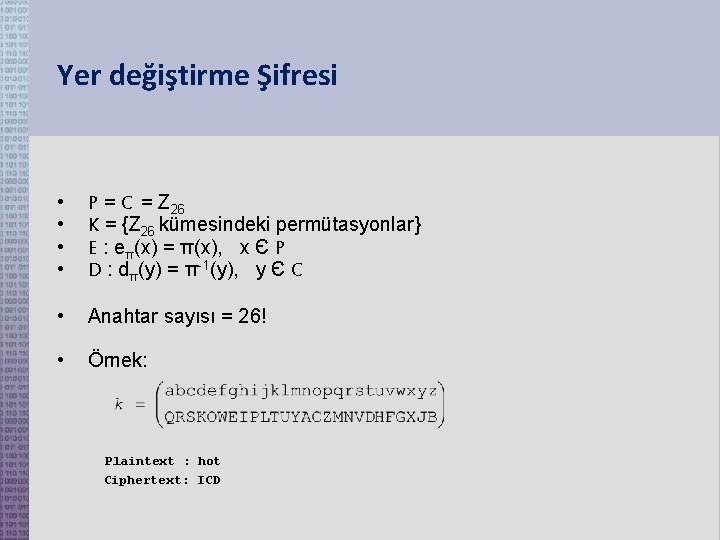

Yer değiştirme Şifresi • • P = C = Z 26 K = {Z 26 kümesindeki permütasyonlar} E : eπ(x) = π(x), x Є P D : dπ(y) = π-1(y), y Є C • Anahtar sayısı = 26! • Örnek: Plaintext : hot Ciphertext: ICD

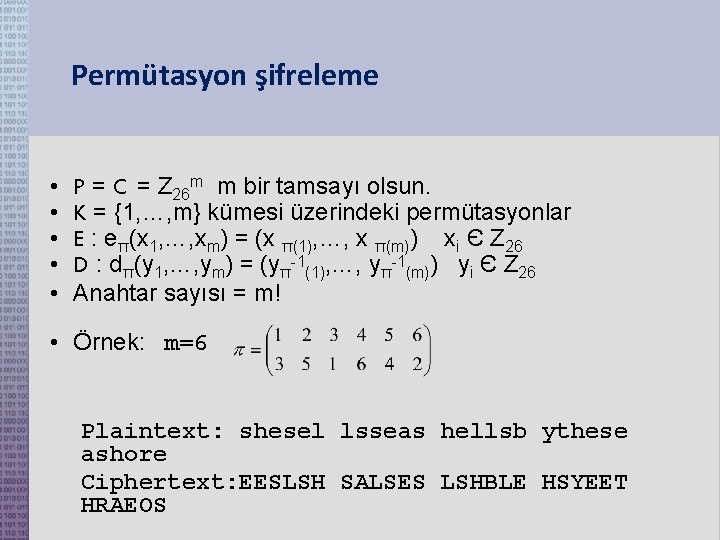

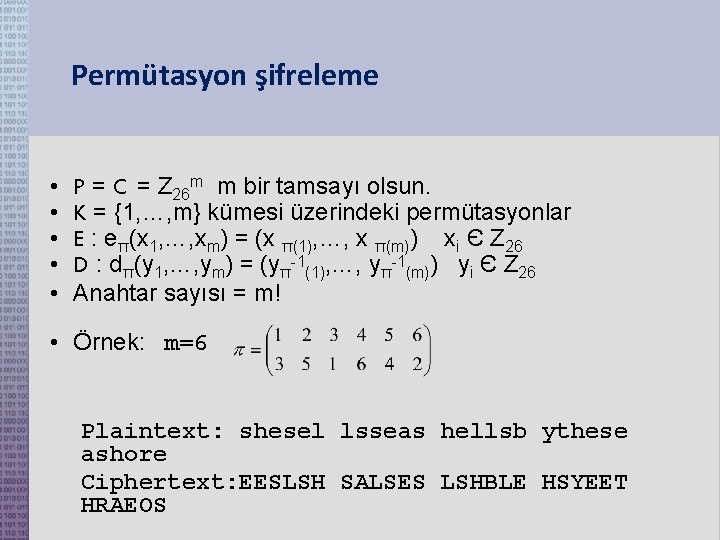

Permütasyon şifreleme • • • P = C = Z 26 m m bir tamsayı olsun. K = {1, …, m} kümesi üzerindeki permütasyonlar E : eπ(x 1, …, xm) = (x π(1), …, x π(m)) xi Є Z 26 D : dπ(y 1, …, ym) = (yπ-1(1), …, yπ-1(m)) yi Є Z 26 Anahtar sayısı = m! • Örnek: m=6 Plaintext: shesel lsseas hellsb ythese ashore Ciphertext: EESLSH SALSES LSHBLE HSYEET HRAEOS

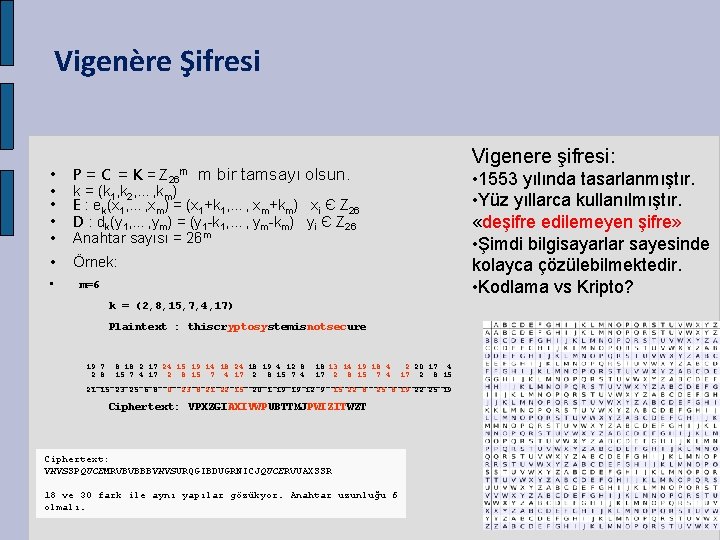

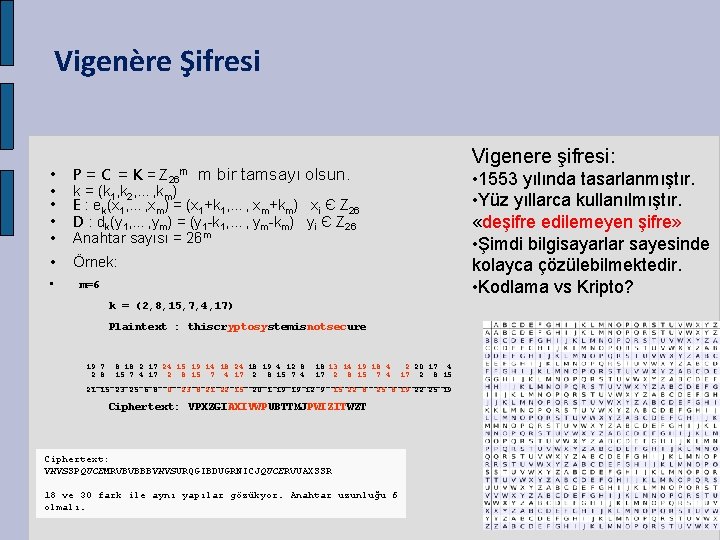

Vigenère Şifresi • P = C = K = Z 26 • m m bir tamsayı olsun. • • • k = (k 1, k 2, …, km) E : ek(x 1, …, xm) = (x 1+k 1, …, xm+km) xi Є Z 26 D : dk(y 1, …, ym) = (y 1 -k 1, …, ym-km) yi Є Z 26 Anahtar sayısı = 26 m • Örnek: • m=6 k = (2, 8, 15, 7, 4, 17) Plaintext : thiscryptosystemisnotsecure 19 7 8 18 2 17 24 15 19 14 18 24 18 19 4 12 8 18 13 14 19 18 4 2 20 17 4 2 8 15 7 4 17 2 8 15 ______________________________________ 21 15 23 25 6 8 0 23 8 21 22 15 20 1 19 19 12 9 15 22 8 25 8 19 22 25 19 Ciphertext: VPXZGIAXIVWPUBTTMJPWIZITWZT Ciphertext: VHVSSPQUCEMRVBVBBBVHVSURQGIBDUGRNICJQUCERVUAXSSR 18 ve 30 fark ile aynı yapılar gözükyor. Anahtar uzunluğu 6 olmalı. Vigenere şifresi: • 1553 yılında tasarlanmıştır. • Yüz yıllarca kullanılmıştır. «deşifre edilemeyen şifre» • Şimdi bilgisayarlar sayesinde kolayca çözülebilmektedir. • Kodlama vs Kripto?

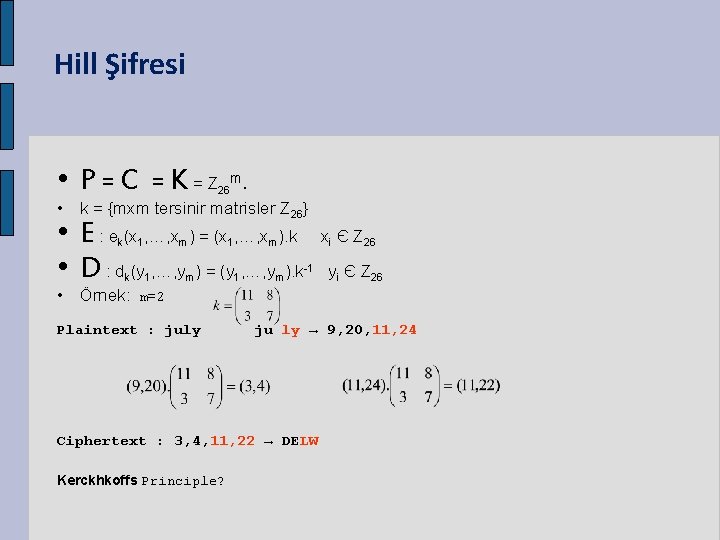

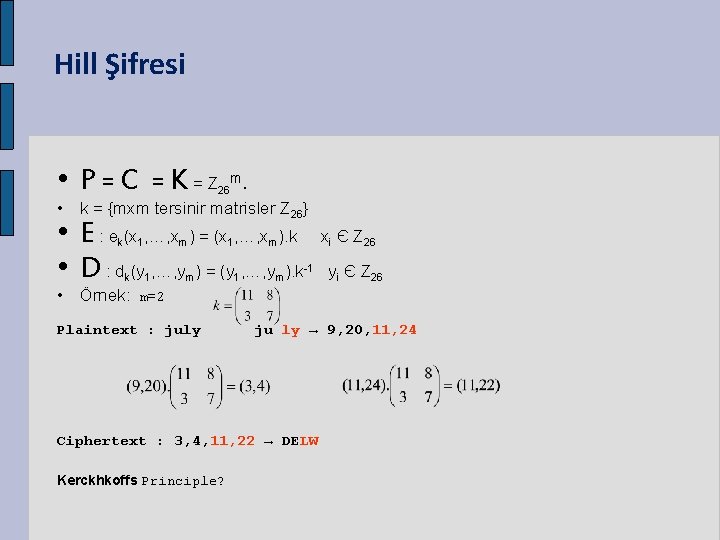

Hill Şifresi • P = C = K = Z 26 m. • k = {mxm tersinir matrisler Z 26} • E : e (x , …, x ) = (x , …, x ). k x Є Z • D : d (y , …, y ) = (y , …, y ). k y Є Z k 1 k m 1 m 1 m i -1 26 i 26 • Örnek: m=2 Plaintext : july ju ly → 9, 20, 11, 24 Ciphertext : 3, 4, 11, 22 → DELW Kerckhkoffs Principle?

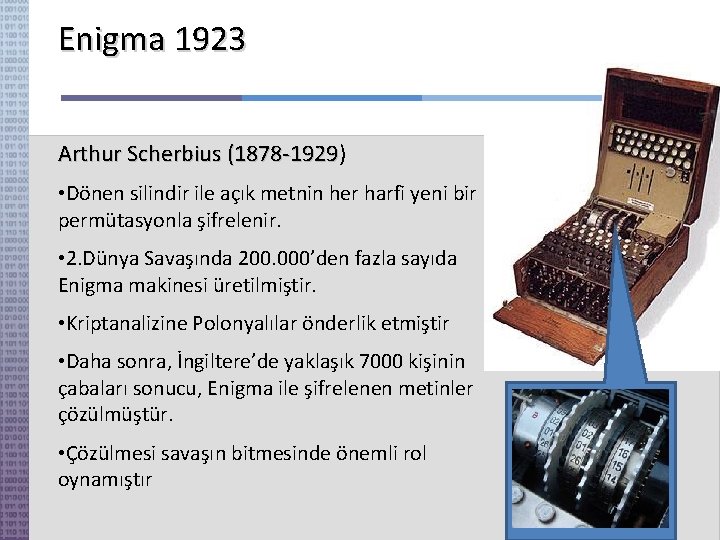

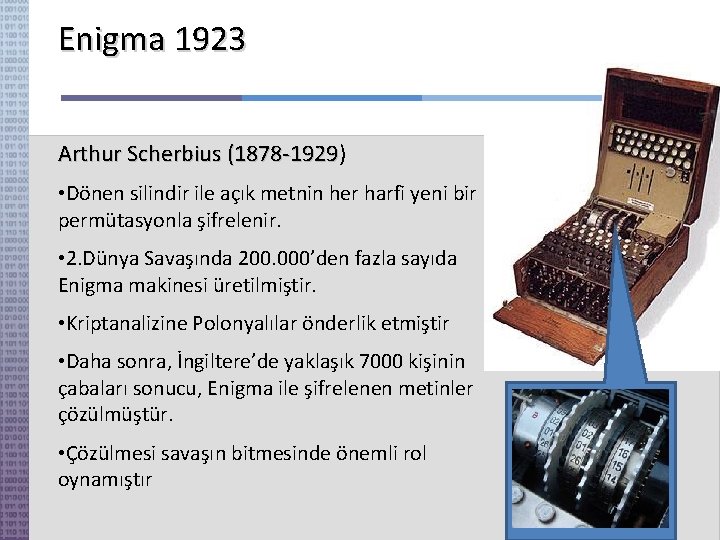

Enigma 1923 Arthur Scherbius (1878 -1929) 1878 -1929 • Dönen silindir ile açık metnin her harfi yeni bir permütasyonla şifrelenir. • 2. Dünya Savaşında 200. 000’den fazla sayıda Enigma makinesi üretilmiştir. • Kriptanalizine Polonyalılar önderlik etmiştir • Daha sonra, İngiltere’de yaklaşık 7000 kişinin çabaları sonucu, Enigma ile şifrelenen metinler çözülmüştür. • Çözülmesi savaşın bitmesinde önemli rol oynamıştır

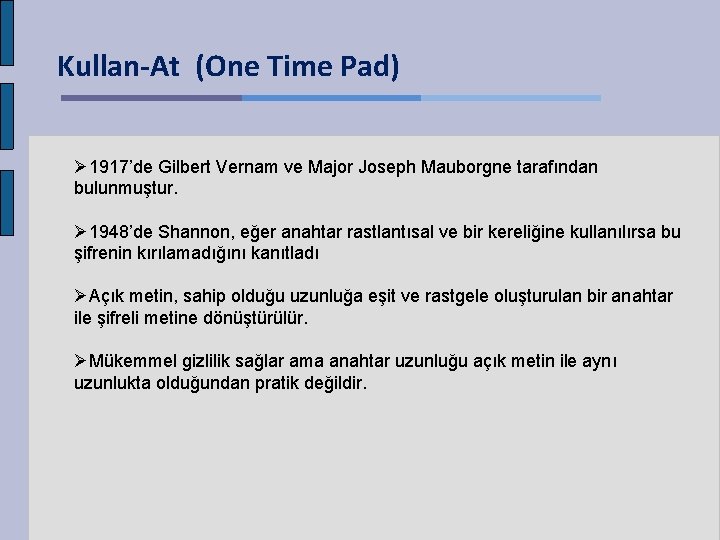

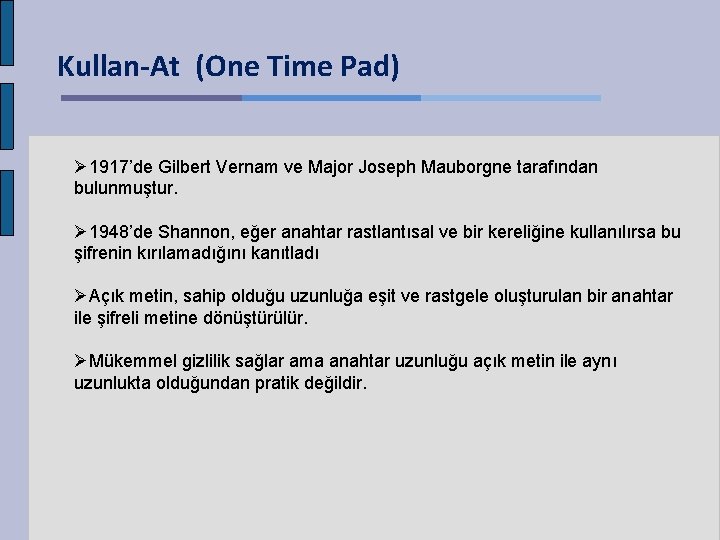

Kullan-At (One Time Pad) 1917’de Gilbert Vernam ve Major Joseph Mauborgne tarafından bulunmuştur. 1948’de Shannon, eğer anahtar rastlantısal ve bir kereliğine kullanılırsa bu şifrenin kırılamadığını kanıtladı Açık metin, sahip olduğu uzunluğa eşit ve rastgele oluşturulan bir anahtar ile şifreli metine dönüştürülür. Mükemmel gizlilik sağlar ama anahtar uzunluğu açık metin ile aynı uzunlukta olduğundan pratik değildir.

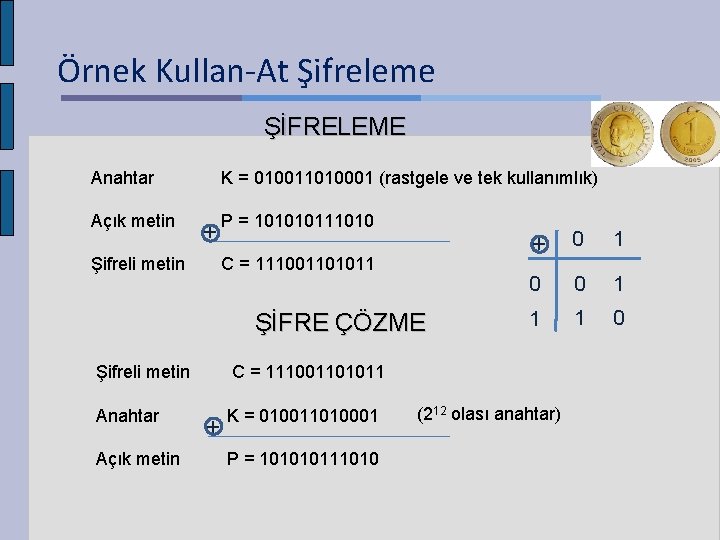

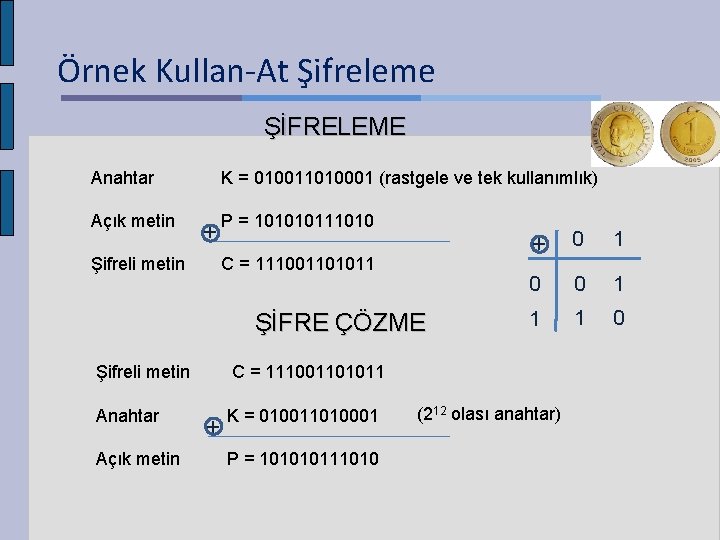

Örnek Kullan-At Şifreleme ŞİFRELEME Anahtar K = 010011010001 (rastgele ve tek kullanımlık) Açık metin P = 101010111010 + Şifreli metin C = 111001101011 ŞİFRE ÇÖZME + 0 1 0 0 1 1 1 0 Şifreli metin C = 111001101011 Anahtar Açık metin + K = 010011010001 P = 101010111010 (212 olası anahtar)

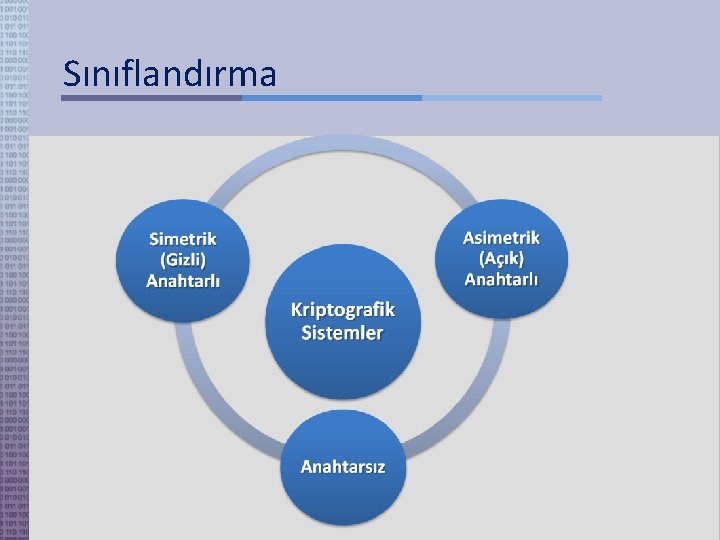

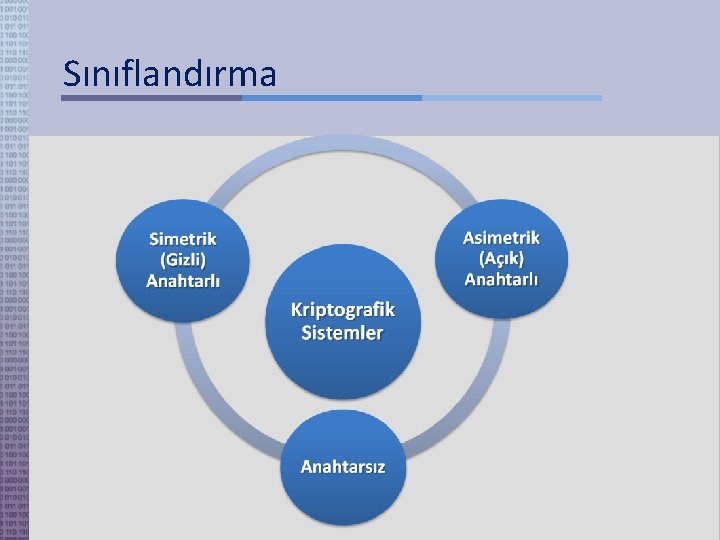

Sınıflandırma

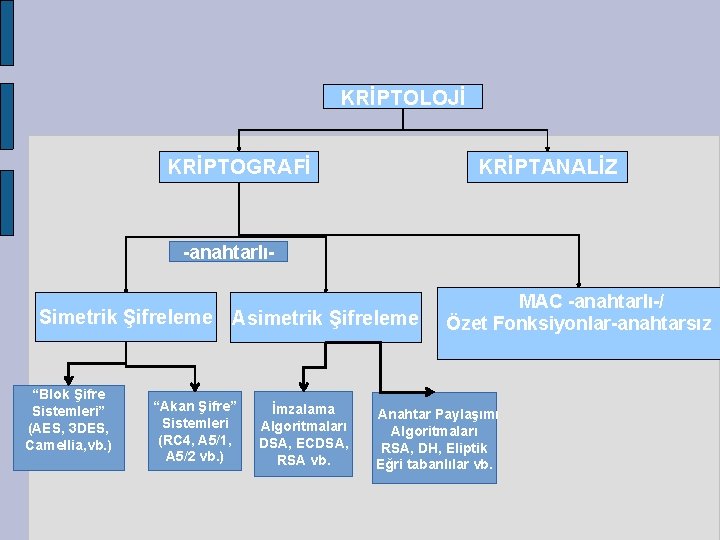

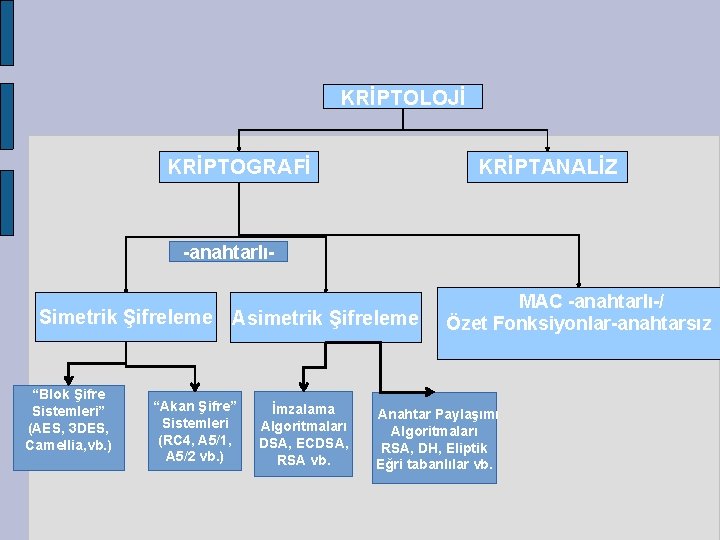

KRİPTOLOJİ KRİPTOGRAFİ KRİPTANALİZ -anahtarlı- Simetrik Şifreleme Asimetrik Şifreleme “Blok Şifre Sistemleri” (AES, 3 DES, Camellia, vb. ) “Akan Şifre” Sistemleri (RC 4, A 5/1, A 5/2 vb. ) İmzalama Algoritmaları DSA, ECDSA, RSA vb. MAC -anahtarlı-/ Özet Fonksiyonlar-anahtarsız Anahtar Paylaşımı Algoritmaları RSA, DH, Eliptik Eğri tabanlılar vb.

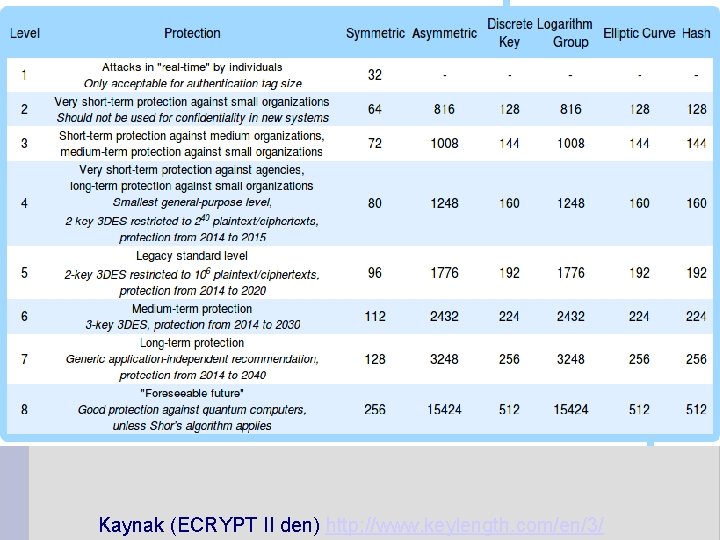

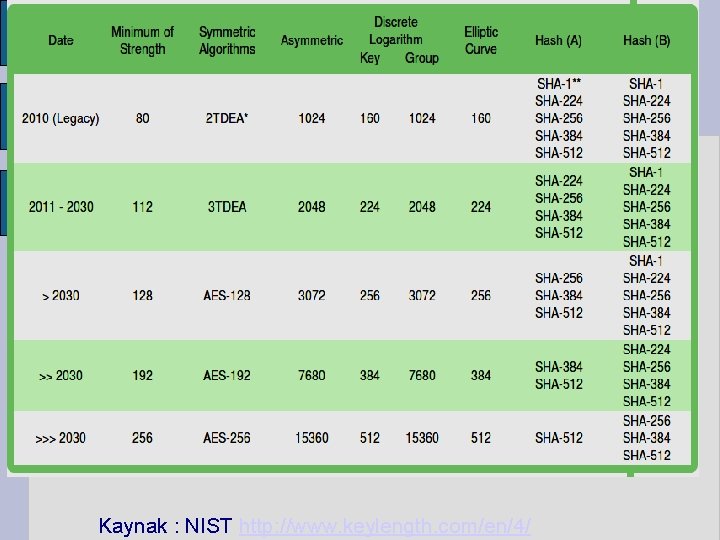

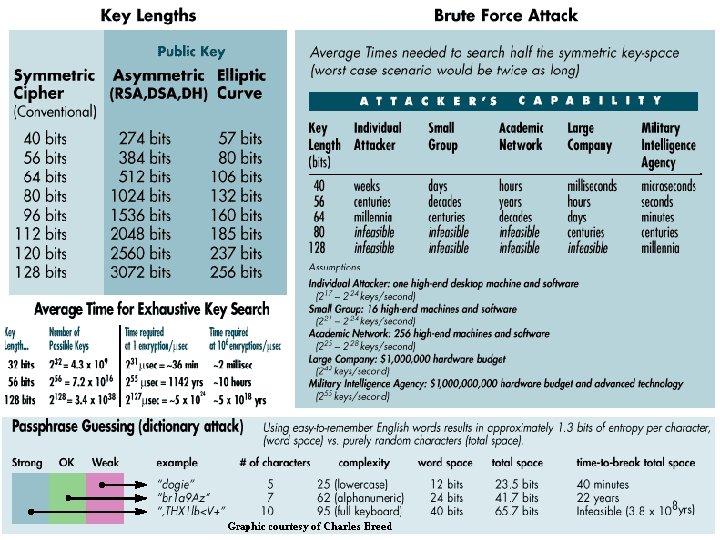

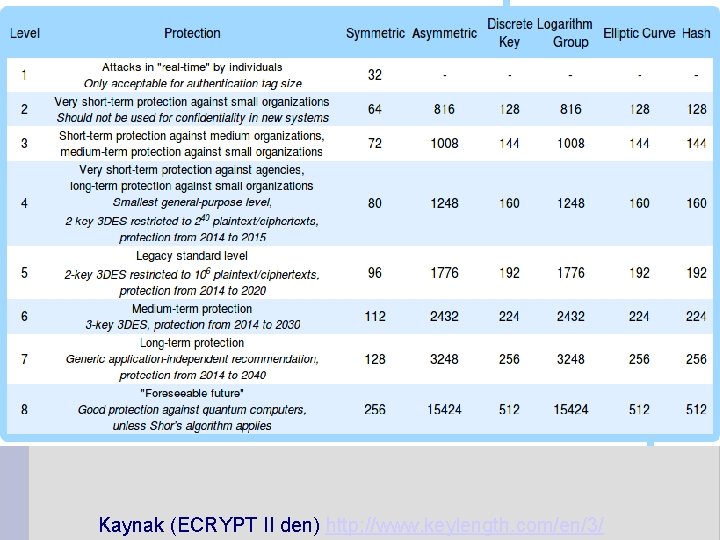

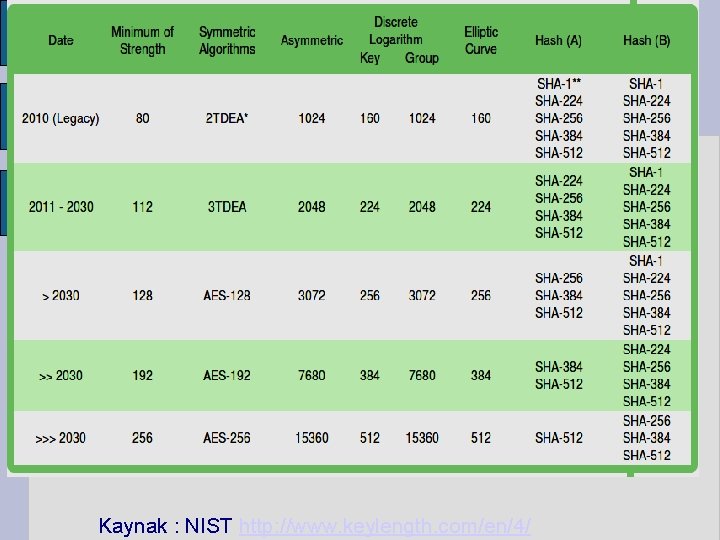

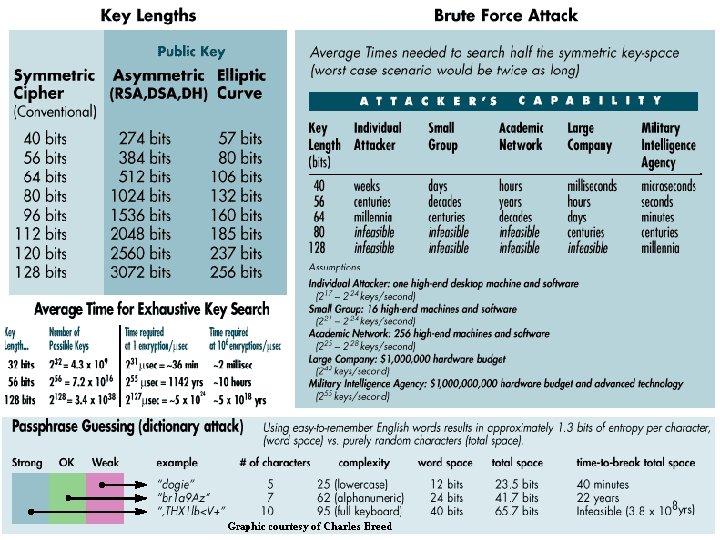

Anahtar Uzunlukları ● ● ● Kriptografik protokollerde bir takım kriptografik algoritmalar beraber kullanılmaktadır. Kaba-kuvvet saldırılarına dayanıklık için günümüz hesaplama yetenekleri düşünülerek bazı standartlar, organizasyonların ve projelerin anahtar uzunlukları için tavsiyede bulunurlar: “Algorithms, Key Sizes and Parameters Report 2013 recommendations”, ENISA European Network of Excellence in Cryptology II (AB projesi) Tavsiyeleri NIST

Kaynak (ECRYPT II den) http: //www. keylength. com/en/3/

Kaynak : NIST http: //www. keylength. com/en/4/

Parola Güvenliği ● ● ● ● Parolalar oluşturulurken özet algoritmaları kullanılıyor. Parola için tavsiye edilen uzunluk en az 16 karakter. Her bir karakter 8 -bit. Toplamda en az 128 -bit. Karakterler için harfler, sayılar, semboller rastgele seçilmeli. Cryptool parola üreteçi (Eğitim amaçlı) Parolaları test yazılımları John the Ripper ophcrack Benzerleri. .

Pdr temel kavramlar

Pdr temel kavramlar Yazılım temel kavramlar

Yazılım temel kavramlar Beslenme ile ilgili temel kavramlar

Beslenme ile ilgili temel kavramlar Program geliştirme temel kavramlar

Program geliştirme temel kavramlar Mukavemet temel kavramlar

Mukavemet temel kavramlar Beslenme ile ilgili kavramlar

Beslenme ile ilgili kavramlar Gelişimle ilgili temel kavramlar

Gelişimle ilgili temel kavramlar Thermodynamics

Thermodynamics Temel kavramlar özel öğrenci

Temel kavramlar özel öğrenci Kriptolojiye giriş

Kriptolojiye giriş Odev

Odev Giri di bussola

Giri di bussola E devlet ile ebaya giriş

E devlet ile ebaya giriş Makan sunan giri

Makan sunan giri Jay giri md

Jay giri md Dts modelinin içerdiği kavramlar

Dts modelinin içerdiği kavramlar Kaderle ilişkilendirilen kavramlar

Kaderle ilişkilendirilen kavramlar Soyutlama örnekleri mimarlık

Soyutlama örnekleri mimarlık Hac ve umre ile ilgili kavramlar

Hac ve umre ile ilgili kavramlar Bilgisayar parçalarını tanıyalım

Bilgisayar parçalarını tanıyalım Geometride tanımsız kavramlar

Geometride tanımsız kavramlar Programa powerpoint

Programa powerpoint Anahtar kavramlar nedir

Anahtar kavramlar nedir Lipofilik

Lipofilik Devlet malını koruma ve tasarruf tedbirleri

Devlet malını koruma ve tasarruf tedbirleri Teizm

Teizm Hristiyanlığa ait kavramlar

Hristiyanlığa ait kavramlar Kavram çeşitleri

Kavram çeşitleri Kalite ile ilgili kavramlar

Kalite ile ilgili kavramlar Temel fatura itiraz süresi

Temel fatura itiraz süresi Teşhiste temel bilgi propedötik

Teşhiste temel bilgi propedötik Turgay temel

Turgay temel Ohsas 18001'in temel felsefesi hangisidir

Ohsas 18001'in temel felsefesi hangisidir Desipol

Desipol Temel a

Temel a Dini metinlerden kaynaklanan sebepler

Dini metinlerden kaynaklanan sebepler Aşamalı empati sınıflaması temel empati basamakları

Aşamalı empati sınıflaması temel empati basamakları Işletmenin temel kaynakları

Işletmenin temel kaynakları Temel inanç ara inanç otomatik düşünce örnekleri

Temel inanç ara inanç otomatik düşünce örnekleri Anadolu sak zeka testi örnekleri

Anadolu sak zeka testi örnekleri Elektriğin temel esasları

Elektriğin temel esasları Protokolde temel ilkeler

Protokolde temel ilkeler Room division manager görev tanımı

Room division manager görev tanımı Temel türleri

Temel türleri Statiğin temel prensipleri

Statiğin temel prensipleri Enerji birimleri

Enerji birimleri