KESELAMATAN KOMPUTER DAN INTERNET KOMPUTER DALAM PENDIDIKAN SE

- Slides: 30

KESELAMATAN KOMPUTER DAN INTERNET KOMPUTER DALAM PENDIDIKAN (SE 2) KUMPULAN 5 1) 2) 3) MUHAMAD AMIRUL FIKRI BIN MOHD AZMI (A 154650) WAN NURFAZILAH BINTI WAN YAAKUB (A 156155) SUNATUL MARDHIAH BINTI MOHD SUHAIMI (A 154858)

DEFINISI KESELAMATAN INTERNET DEFINISI KESELAMATAN KOMPUTER ANCAMAN KESELAMATA N ISI KANDUNGAN LANGKAH-LANGKAH KESELAMATAN UNDANG SIBER

1. DEFINISI KESELAMATAN KOMPUTER

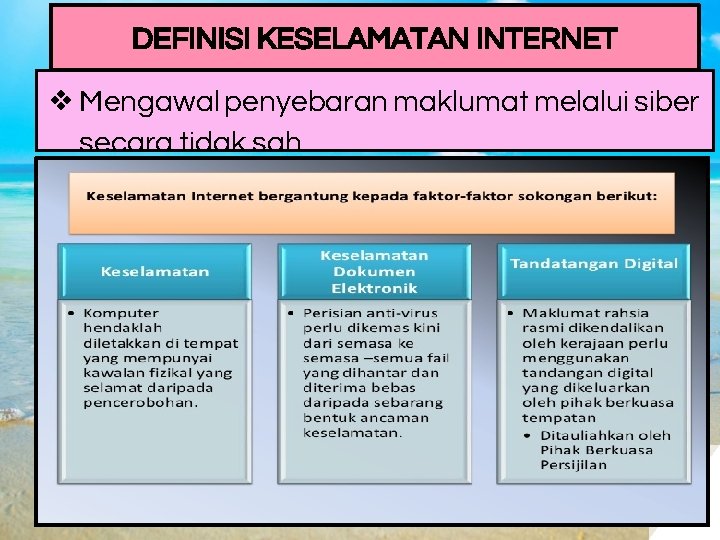

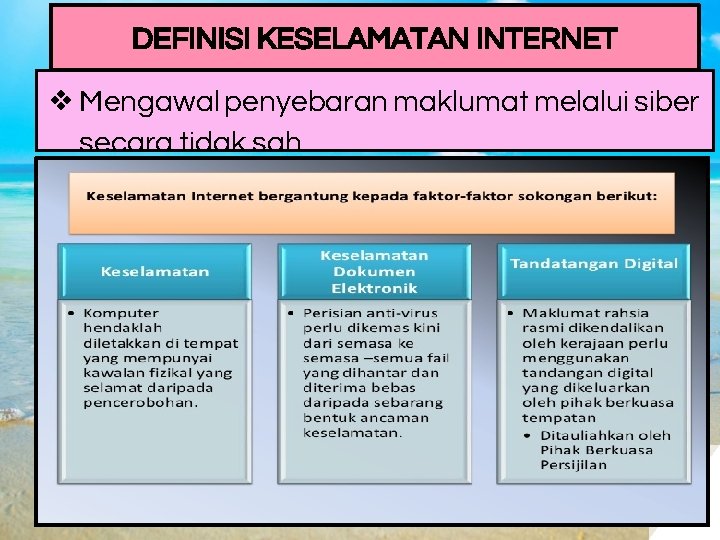

DEFINISI KESELAMATAN INTERNET ❖ Mengawal penyebaran maklumat melalui siber secara tidak sah.

KOD BERNIAT JAHAT (MILICIOUS CODE) Virus Cecacing (worm) PENGGODAM (HACKER) ANCAMAN KESELAMATAN Trojan Time bomb BENCANA ALAM KECURIAN

KOD BERNIAT JAHAT Merosakkan sesuatu perisian. ❖ Dicipta oleh programmer komputer. ❖ Jenis: i) virus ii) worm iii)trojan iv) time bomb ❖

Virus Program kecil bertujuan merosakkan sistem komputer. ❖ Mudah merebak dan mengganggu sistem komputer. ❖ Kesannya, komputer tidak boleh berfungsi dengan baik atau mati terus. ❖ proses data lambat ❖ fail tidak boleh dibuka ❖ data hilang ❖

Cecacing (worm) ❖ Program kecil bertujuan merosakkan sistem komputer. ❖ Tidak perlu pembawa (emel dll) untuk tersebar. ❖ Mampu menyalin diri sendiri untuk berjangkit ke komputer 2 lain. ❖ Kesan: -sukar akses internet -matikan antivirus

Trojan ❖ Program yang menyamar sebagai satu mesej atau program tertentu untuk memperdayakan pengguna. ❖ Contoh: ‘pop up’ (mesej/ browser) ❖ membolehkan ‘trojan horse’ dimuat turun dalam komputer dan mengambil alih mengawal komputer.

Time Bomb ❖ Program yang menjalankan aktiviti yang menggunakan masa. ❖ Tujuan untuk pemusnahan (fail & fail sistem) ❖ Bertindak mengikut tarikh tertentu. ❖ Ia tidak menyalin dirinya.

PENGGODAM (hacker) ❖ Individu, kumpulan atau organisasi yang tidak bertanggungjawab yang membuat capaian yang tidak sah ke atas sistem komputer lain menerusi rangkaian komputer ❖ Menggodam guna kod aturcara tertentu ❖ Berniat untuk mencuri maklumat untuk dijual atau strategi dan promosi produk

KECURIAN Terdapat 2 jenis kecurian ❖ Menggunakan komputer sebagai medium pengantara untuk mencuri wang, maklumat dan lain-lain ❖ Kecurian ke atas komputer seperti komputer riba

BENCANA SEMULAJADI ❖ Bencana yang tidak dapat dielakkan seperti kebakaran, banjir, angin, taufan puting beliung dan gempa bumi ❖ Satu salinan aturcara, data dan maklumat hendaklah disimpan di tempat yang selamat bagi mengelakkan bencana yang tidak dapat diramalkan

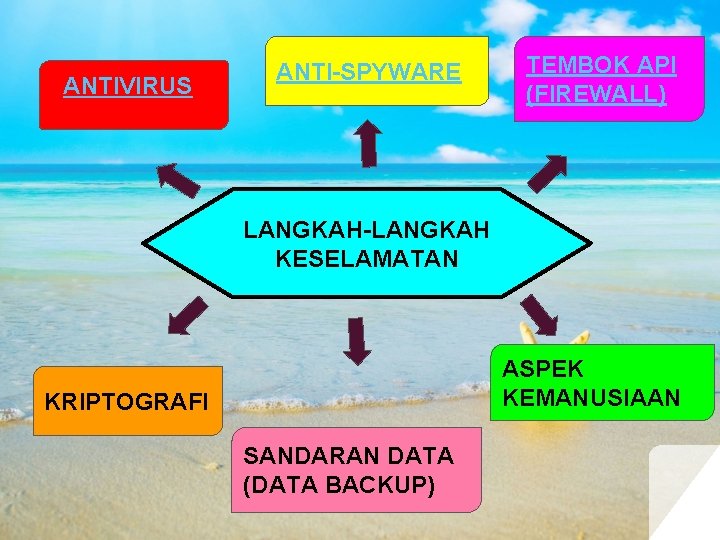

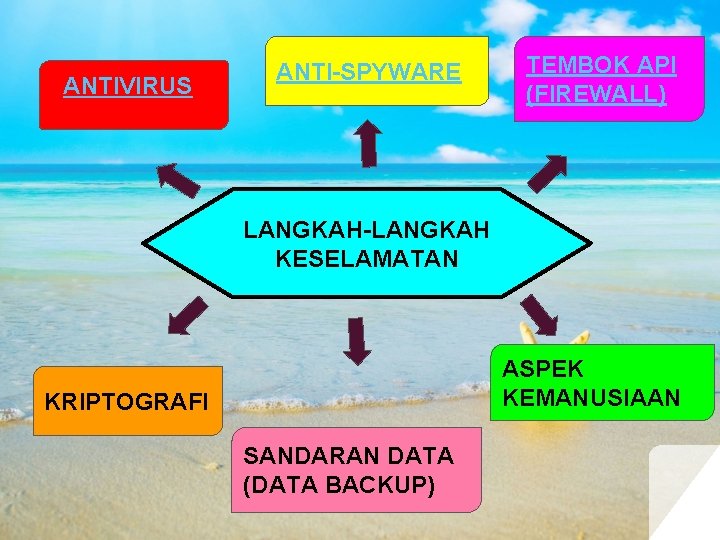

ANTIVIRUS ANTI-SPYWARE TEMBOK API (FIREWALL) LANGKAH-LANGKAH KESELAMATAN ASPEK KEMANUSIAAN KRIPTOGRAFI SANDARAN DATA (DATA BACKUP)

Antivirus ❖ Adalah perisian yang digunakan untuk mengesan serta memusnahkan virus komputer ❖ Walaupun begitu, ia mesti sentiasa dikemaskini menerusi internet untuk mempertahankan komputer daripada virus yang lama dan yang baru

Anti-spyware ❖ Spyware merujuk kepada perisian yang melaksanakan sesuatu tugas atau proses tanpa pengetahuan pengguna ❖ Spyware digunakan untuk mengumpul maklumat-maklumat sensitif seperti alamat emel, kata laluan atau no kad kredit

Tembok Api (Fire Wall) ❖ Satu aturcara komputer atau satu hos komputer yang berfungsi untuk mengawal satu rangkaian komputer dari dicerobohi daripada luar ❖ Kaedah ini banyak digunakan oleh organisasi untuk mengelakkan serangan penggodam dari Internet ❖ Terdapat 2 jenis iaitu personal firewall dan network firewall

Kriptografi ❖ Merupakan proses mengubah data atau maklumat kepada bentuk tertentu supaya tiada orang yang boleh membaca mesej tersebut kecuali penerima (encryption) ❖ Ia kemudian menukarkan semula kepada bentuk boleh dibaca dan difahami oleh penerima (decryption) ❖ Ia dibuat ke atas data-data penting seperti e -dagang dan maklumat-maklumat perbankan

Sandaran Data (Data back up) ❖ Membuat penduaan ke atas data atau maklumat penting dengan menyimpannya ke medium penyimpanan yang lain seperti thumbdrive, CD dan lain-lain ❖ Ianya disimpan di tempat yang lebih selamat dari semua ancaman ❖ Sandaran data diperlukan apabila data dan dokumen mengalami kehilangan atau rosak

Aspek Kemanusiaan ❖ Aspek yang paling penting membentuk keselamatan komputer dalam ❖ Pekerja atau pelajar hendaklah didedahkan tahap kesedaran berkenaan keselamatan komputer bermula dari rumah atau sekolah ❖ Berjaga-jaga dan ancaman komputer berhati-hati dengan

4. UNDANG-UNDANG SIBER ⦿Isu-isu dan undang-undang berkenaan dengan penggunaan teknologi maklumat antara rangkaian ⦿Antara topik yang berkaitan dengan undang -undang siber adalah i) hak cipta ii) privasi iii) kebebasan bersuara

⦿Kerajaan Malaysia telah menggubal 5 undang-undang siber khusus untuk menghalang aktiviti jenayah siber dari berleluasa di Malaysia Antaranya: ⦿Akta Komunikasi dan Multimedia 1998 ⦿Akta Suruhanjaya Komunikasi dan Multimedia 1998 ⦿Akta Tandatangan Digital 1997 ⦿Akta Jenayah Komputer 1997 ⦿Akta Teleperubatan 1997

Undang-undang Kerajaan Elektronik ⦿Jabatan Kerajaan akan berfungsi secara atas talian (on-line) ⦿Banyak perkhidmatan dan perhubungan akan dibuat secara elektronik ⦿Semua pertanyaan, permohonan dan pembaharuan lesen dilaksanakan di kiosk atau melalui internet

SEKIAN TERIMA KASIH ~~TAMAT~~

O S L A N A

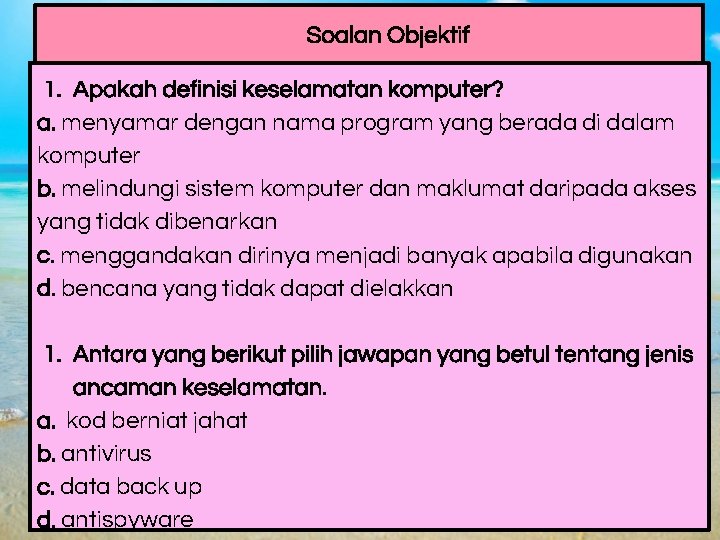

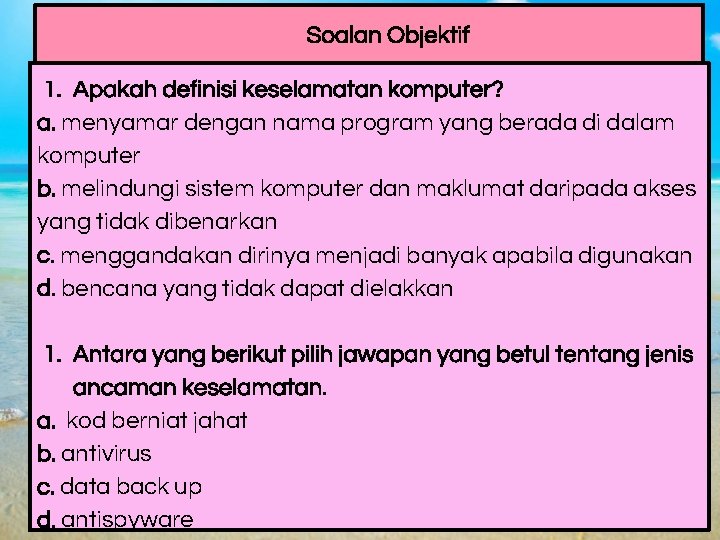

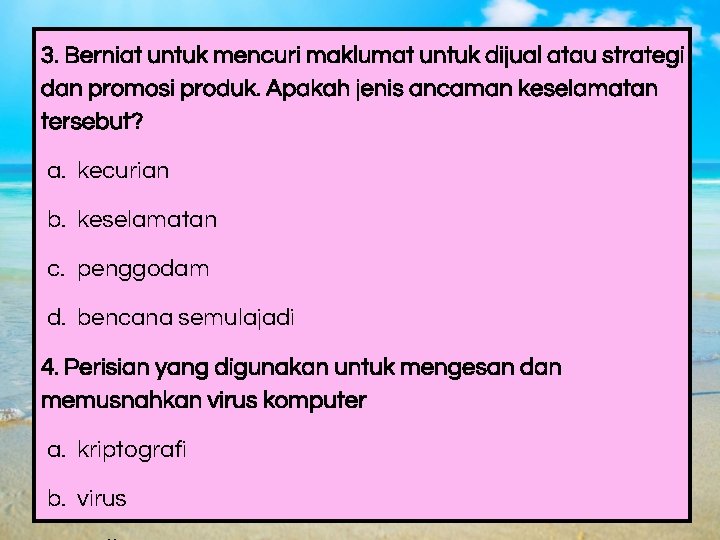

Soalan Objektif 1. Apakah definisi keselamatan komputer? a. menyamar dengan nama program yang berada di dalam komputer b. melindungi sistem komputer dan maklumat daripada akses yang tidak dibenarkan c. menggandakan dirinya menjadi banyak apabila digunakan d. bencana yang tidak dapat dielakkan 1. Antara yang berikut pilih jawapan yang betul tentang jenis ancaman keselamatan. a. kod berniat jahat b. antivirus c. data back up d. antispyware

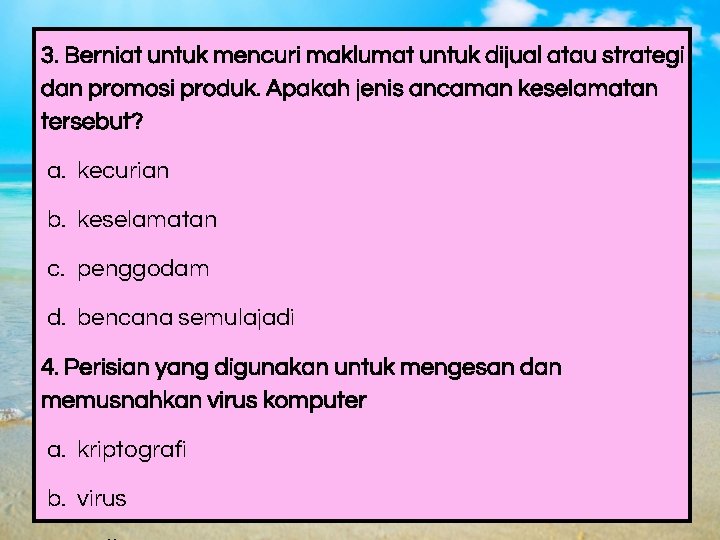

3. Berniat untuk mencuri maklumat untuk dijual atau strategi dan promosi produk. Apakah jenis ancaman keselamatan tersebut? a. kecurian b. keselamatan c. penggodam d. bencana semulajadi 4. Perisian yang digunakan untuk mengesan dan memusnahkan virus komputer a. kriptografi b. virus

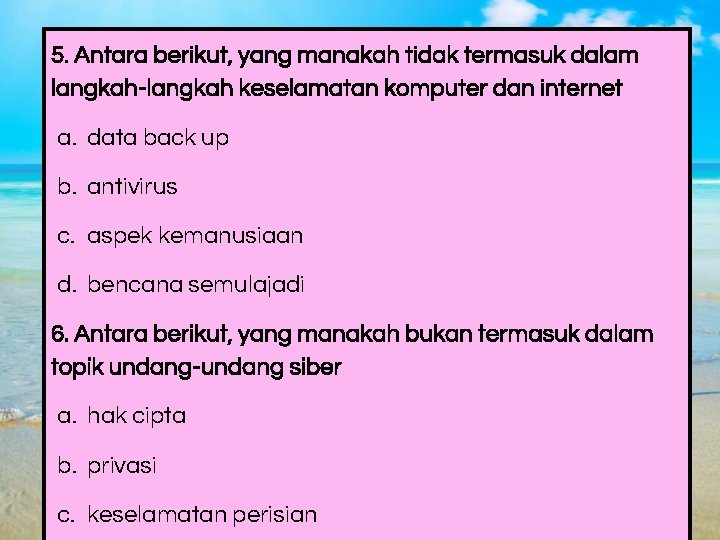

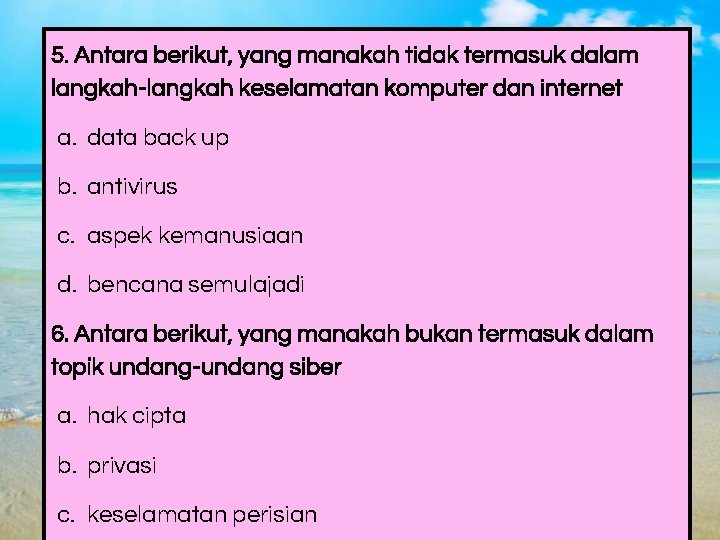

5. Antara berikut, yang manakah tidak termasuk dalam langkah-langkah keselamatan komputer dan internet a. data back up b. antivirus c. aspek kemanusiaan d. bencana semulajadi 6. Antara berikut, yang manakah bukan termasuk dalam topik undang-undang siber a. hak cipta b. privasi c. keselamatan perisian