Keamanan Sistem Informasi 03 Perencanaan keamanan STMIKMikroskil Afen

- Slides: 77

Keamanan Sistem Informasi 03 Perencanaan keamanan STMIK-Mikroskil Afen Prana Pustaka : Whitman & Mattord, 2004, Management of Information Security.

Mengenali pentingnya perencanaan & menguraikan komponen prinsip tentang perencanaan organisatoris Mengetahui dan memahami komponen prinsip dari perencanaan implementasi sisitem infosec yg berfungsi di dalam rencana perencanaan yang organisatoris

Organisasi yg sukses menggunakan perencanaan. Mengapa?

Perencanaan Melibatkan : Karyawan Manajemen pemegang saham diluar pemegang saham lingkungan phisik Politik dan lingkungan legal Lingkungan kompetitif Lingkungan teknologi

Tujuan rencana keamanan sistem adalah untuk menyediakan suatu ikhtisar kebutuhan keamanan sistem dan menguraikan kendali pada tempatnya atau merencanakan untuk memenuhi kebutuhan keamanan sistem. Keamanan Sistem merencanakan juga gambaran tanggung-jawab dan perilaku yg diharapkan dari semua individu yang mengakses sistem tsbt. Mencerminkan masukan dari para manajer dengan tanggung-jawab mengenai sistem, mencakup pemilik informasi, pemilik sistem, dan petugas keamanan informasi yang senior. (Baca SP 800 -100, hal 67)

l Tugas Dan Tanggung-Jawab Perencanaan Keamanan Para agen perlu mengembangkan kebijakan proses perencanaan keamanan sistem. Rencana Keamanan Sistem dokumen hidup yang memerlukan tinjauan ulang berkala, modifikasi, dan rencana kegiatan untuk menerapkan kendali keamanan. Prosedur harus pada tempatnya siapa yang meninjau ulang rencana itu, menyimpan/memelihara rencana saat ini, dan mengikuti kendali keamanan yg dirancang. Sebagai tambahan, prosedur memerlukan rencana keamanan sistem dikembangkan ditinjau sebelum meneruskan proses akreditasi dan sertifikasi keamanan untuk sistem. Sepanjang proses sertifikasi keamanan dan akreditasi, rencana keamanan sistem dianalisa, dibaharui, dan diterima. Agen Sertifikasi mengkonfirmasikan bahwa kendali renana keamanan konsisten dengan kategori keamanan yang ditentukan untuk sistem informasi. Hasil suatu

Perencanaan: Yaitu menciptakan langkah-langkah tindakan ke arah tujuan, & kemudian mengendalikannya Menyediakan arahan untuk masa depan organisasi

Metoda perencanaan Top-down: para pemimpin organisasi memilih arah tersebut Perencanaan dimulai dengan yang umum & berakhir dengan yang spesifik

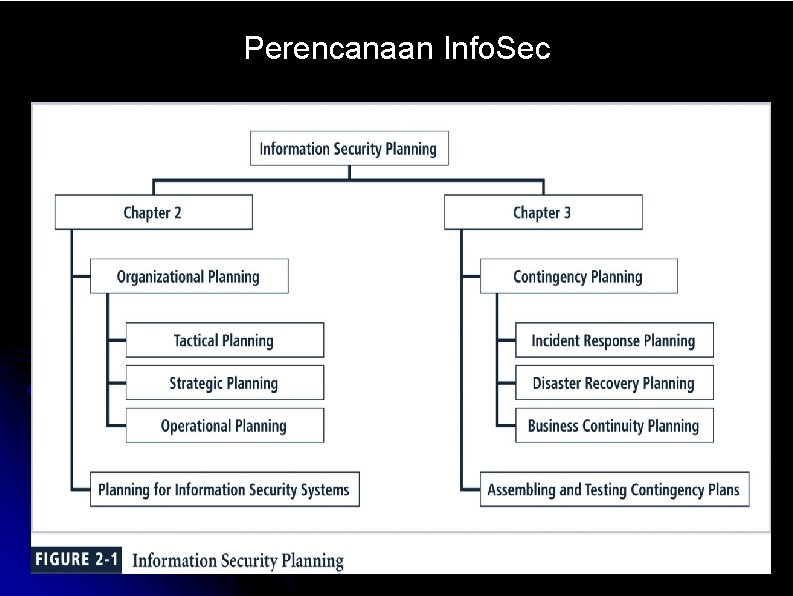

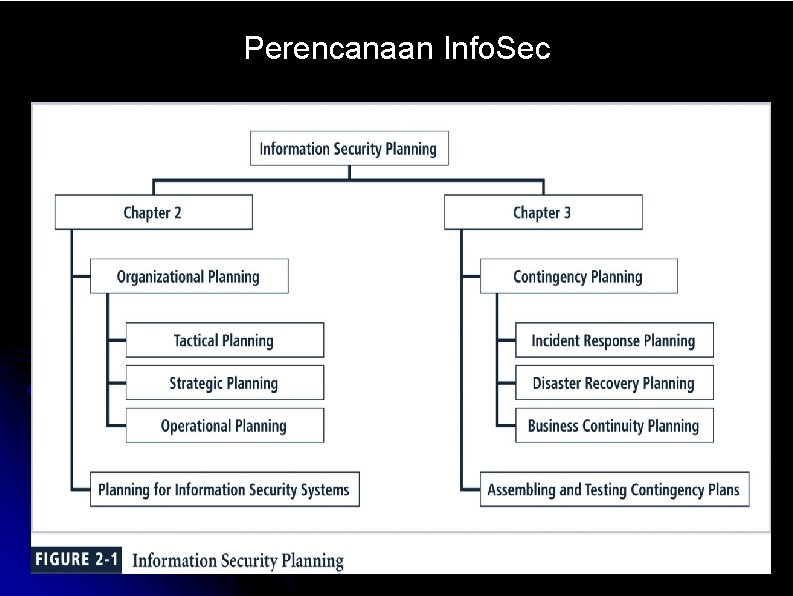

Perencanaan Info. Sec

Perencanaan strategis meliputi: Statemen Misi Statemen Visi Statemen Nilai-Nilai Strategi Rencana yang dikoordinir untuk sub-unit Mengetahui bagaimana perencanaan organisasi umum membantu proses bekerja dalam proses perencanaan infosec

Statemen Misi Umumkan bisnis organisasi & area operasi yang diharapkan Jelaskan apa yang organisasi kerjakan & buat siapa Contoh: Colostomo, Inc. Disain dan buatan Kualitas persediaan medis & peralatan yang dihubungkan, untuk digunakan di dalam lingkungan medis modern & rumah

Statemen Visi Nyatakan apa yang organisasi inginkan Harus ambisius Contoh: Colostomo akan menjadi pilihan yang disukai dari setiap pabrikan medis dengan suatu device Colostomo yang lebih disukai oleh para doktor& pasien.

Dengan menetapkan prinsip 2 organisasi dalam statement nilai 2, organisasi melakukan standar yg jelas. “apa yg kita ambil pada suatu premi ? ” Apa yg kita gerakkan? ” contoh: nilai 2 Colostomo komitment, kejujuran, integritas & tanggung jawab sosial antar karyawannya, & merasa terikat dengan pelayanan dalam kesesuainnya dengan perusahaan, sosial, hukum dan alam lingkungan.

Misi, Visi, & Nilai-Nilai statement bersama-sama menyediakan pondasi untuk perencanaan

Strategi adalah basis untuk arah jangka panjang Perencanaan Strategis : memandu usaha organisasi Sumber daya fokus diatas tergambar jelas tujuan “… perencanaan strategis Adalah suatu disiplin untuk menghasilkan keputusan yang mendasar dan tindakan yg memandu organisasi, apa yg dikerjakan & mengapa itu bekerja dengan fokus pada masa depan”

Untuk merencanakan suatu organisasi : Kembangkan strategi umum Ciptakan perencanaan strategi spesifik untuk bagian pokok Masing-masing tingkatan divisi menerjemahkan sasaran hasil tersebut kedalam sasaran hasil yang lebih spesifik untuk tingkatan di bawah Dalam rangka melaksanakan strategi utama ini, Para eksekutif harus mendefinisikan tanggung jawab manajerial individu.

tujuan strategis kemudian adalah menterjemahkan kedalam tugas-tugas dengan spesifik, terukur, terjangkau, layak & batas waktu Sasaran hasil (SMART = specific, measurable, achievable, reasonably high & time-bound Objectives) perencanaan strategis kemudian mulai perubahan bentuk umum ke sasaran khusus/specific perencanaan strategis kemudian mulai perubahan bentuk umum ke sasaran

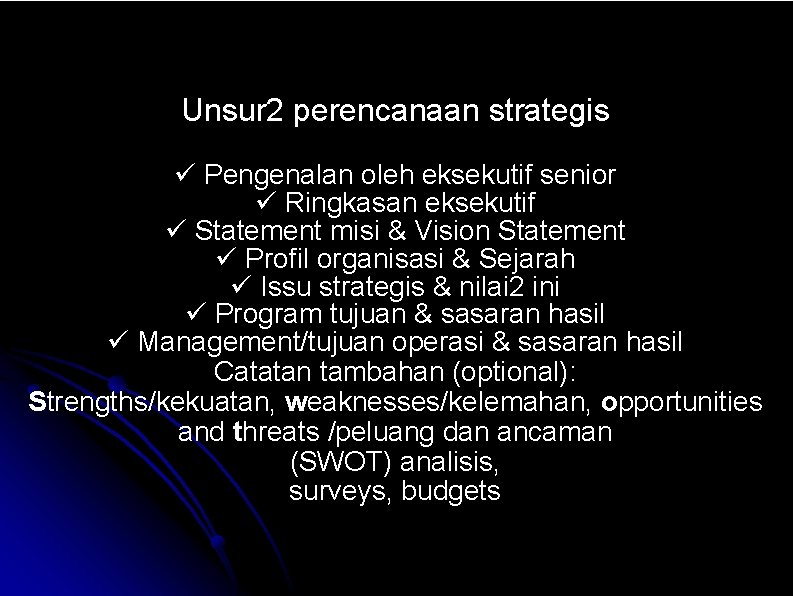

Unsur 2 perencanaan strategis Pengenalan oleh eksekutif senior Ringkasan eksekutif Statement misi & Vision Statement Profil organisasi & Sejarah Issu strategis & nilai 2 ini Program tujuan & sasaran hasil Management/tujuan operasi & sasaran hasil Catatan tambahan (optional): Strengths/kekuatan, weaknesses/kelemahan, opportunities and threats /peluang dan ancaman (SWOT) analisis, surveys, budgets

Perencanaan Taktis Fokus lebih pendek dibanding perencanaan strategis Pada umumnya satu sampai 3 tahun Tujuan strategis bisa diterapkan kedalam serangkaian kenaikan sasaran hasil Lalu apakah itu? Jika perencanaan strategis menentukan dimana saya ingin pergi, perencanaan taktis menentukan langkah 2 yg terbaik yg digunakan untuk kesana.

Perencanaan Operasional Digunakan oleh para manajer dan karyawan untuk mengorganisir yg berkelanjutan, pencapaian tugas sehari-hari. Meliputi Aktivitas koordinasi dengan jelas dikenali seperti : Kebutuhan komunikasi Pertemuan mingguan Ringkasan Laporan kemajuan

Perencanaan strategis : Bawa bukit itu malam senin. Rencana Taktis : Adakan serangan udara dan kemudian serang dari selatan dengan 10 orang. Rencana operasional : Memeriksa ramalan cuaca. Menguji radio. Mengisi perlengkapan amunisi. Mendapatkan ransum

Tips untuk perencanaan: Ciptakan suatu pernyataan visi yg memaksa dan bertindak seperti magnet untuk orang-orang yang ingin membuat suatu pertikaian. Rangkul penguna pada pendekatan penilaian seimbang (setiap orang menggunakan ukuran yg sama) Sebar suatu draft rencana awal tingkat tinggi dan minta masukan dari stakeholder dalam organisasi tersebut. Membuat susunan rencana yg kelihatan.

Tips lebih untuk perencanaan (atau untuk suatu pertemuan yg baik ): Buat proses menyegarkan untuk semua orang Gigih Membuat proses yg berlanjut Memberikan arti Jadilah diri sendiri Terangi dan bersenanglah

Perencanaan untuk implementasi Infosec CIO & CISO berperan penting dalam menterjemahkan keseluruhan perencanaan strategis dalam operasional dan taktis rencana Infosec dan keamanan informasi CISO berperan lebih aktif dalam pengembangan perencanaan yg detil dibanding CIO

Deskripsi tugas CISO Ciptakan rencana strategis infosec dengan suatu visi untuk masa datang infosec di perusahaan X Memahami aktivitas bisnis pokok yg dilakukan perusahaan X Yang didasari dengan pengertian, menyarankan solusi infosec yang sesuai melindungi aktivitas secara unik Kembangkan rencana awal, jadwal, laporan status, anggaran dan komunikasi manajemen puncak yg diharapkan untuk meningkatkan status infosec pada perusahaan X

l - - CIO adalah pejabat yang bertanggung jawab untuk mengembangkan dan memelihara suatu agency-wide program keamanan informasi dan mempunyai tanggung-jawab perencanaan keamanan sistem : Mengembangkan dan memelihara kebijakan keamanan informasi, prosedur, dan teknik pengendalian untuk menunjuk perencanaan keamanan sistem; Mengatur identifikasi, implementasi, dan penilaian kendali keamanan umum; Mastikan bahwa personil dengan tanggung-jawab penting untuk rencana keamanan sistem dilatih/terlatih; Membantu pejabat agen senior dengan tanggungjawab mereka untuk rencana keamanan sistem; dan Identifikasi dan mengembangkan kendali keamanan umum untuk agensi.

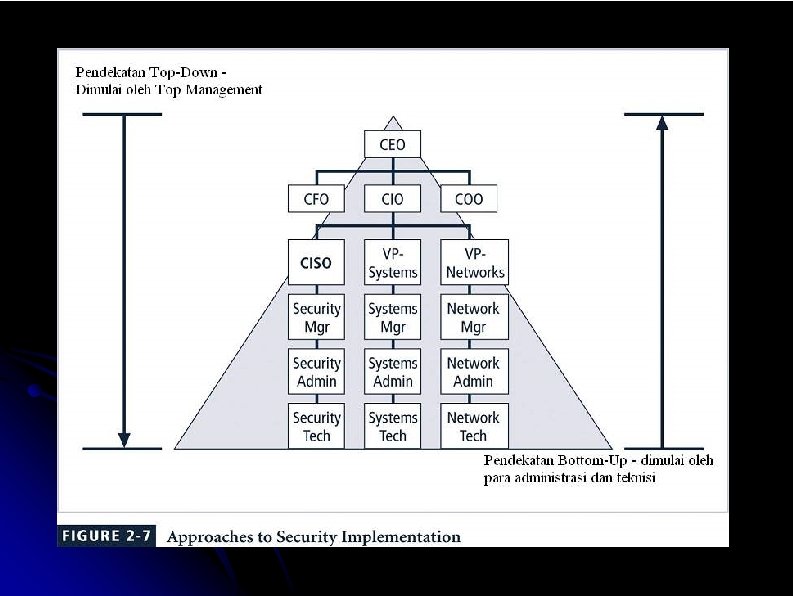

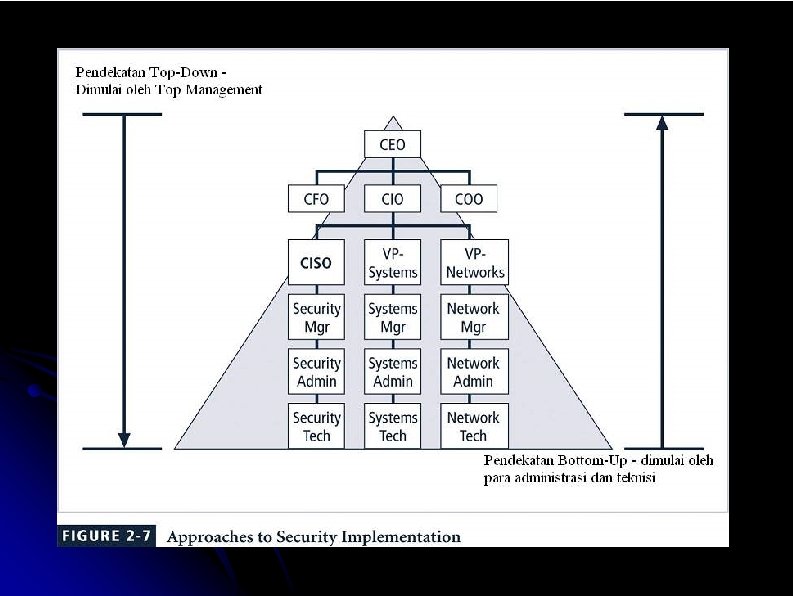

Sekali rencana telah diterjemahkan kedalam sasaran hasil IT dan infosec dan taktis dan rencana operasional infosec, implementasi dapat dimulai. Implementasi keamanan informasi dapat dicapai dengan 2 jalan : Bottom-up atau Top-down

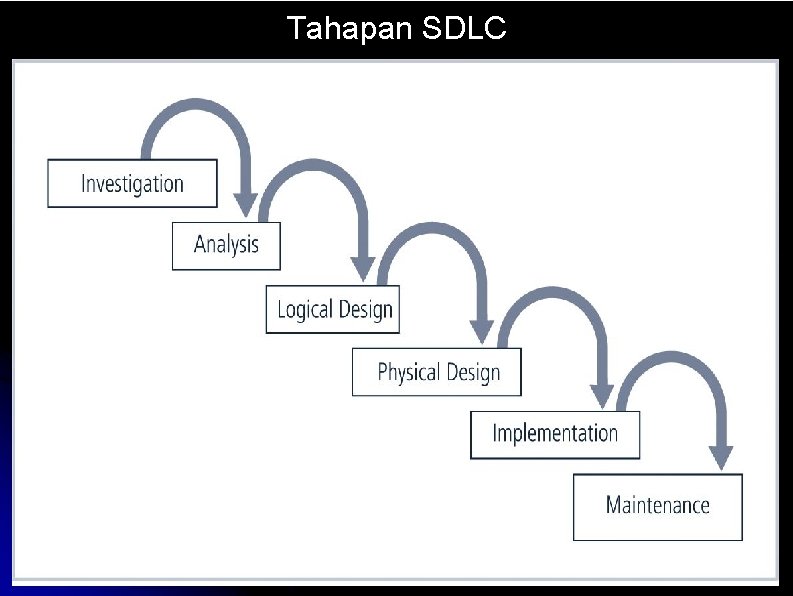

The Systems Development Life Cycle/Siklus hidup pengembangan sistem (SDLC) Suatu metodologi untuk merancang dan menerapkan suatu sistem informasi Proyek SDLC-based mungkin diaktipkan oleh peristiwa atau direncanakan

Pada akhir masing 2 tahapan, review kembali – Analisis kelayakan – Kapan ditentukan jika proyek harus dilanjutkan, tidak dilanjutkan, diluar sumber atau ditunda. Berbagai nilai pendekatan untuk dipahami Layak ekonomis, teknik, dan tingkah laku

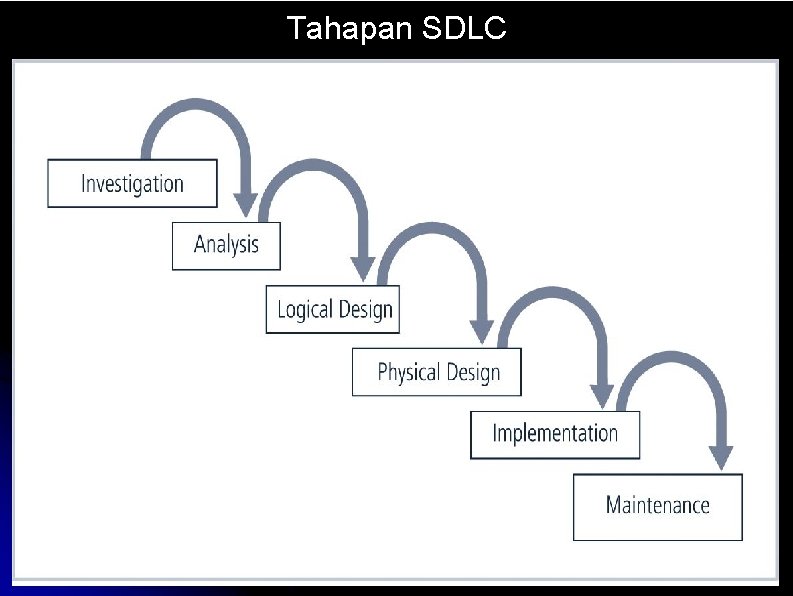

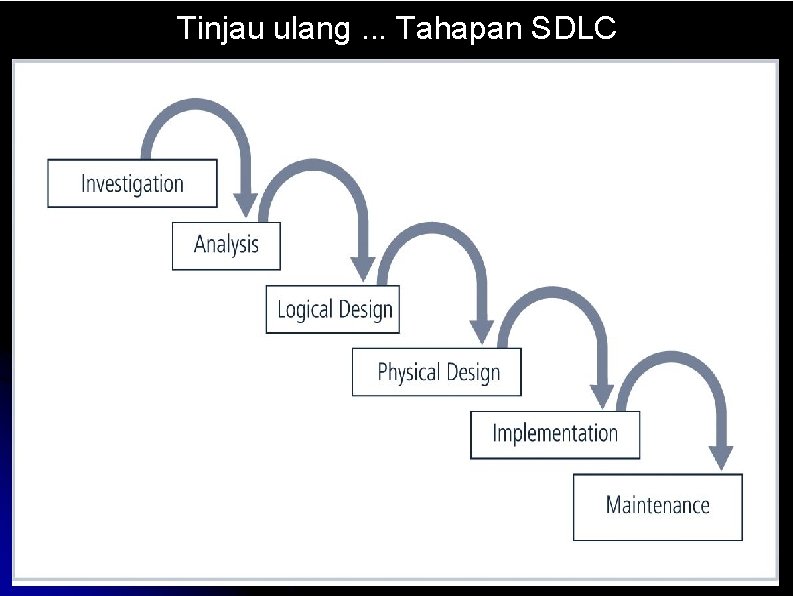

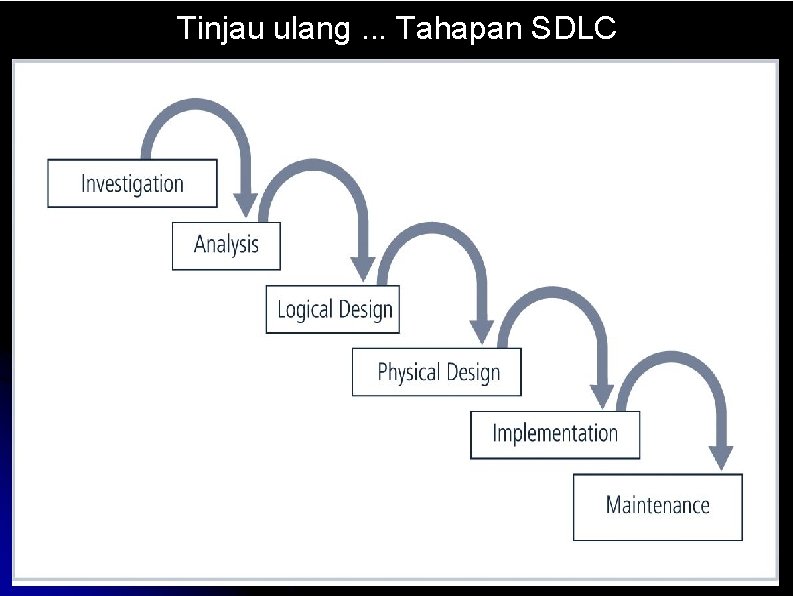

Tahapan SDLC

1: Investigation Identifikasi masalah untuk dipecahkan Dimulai dengan sasaran hasil, batasan dan lingkup proyek Suatu persiapan analisis cost/benefit yg dikembangkan untuk mengevaluasi manfaat yg dirasa dan manfaat biaya

2: Analysis Mulai dengan informasi sejak tahapan investigasi Kesiap siagaan organisasi, Status sistem pada saat ini, Kemampuan untuk menerapkan dan kemudian mendukung yg diusulkan sistem Analisis menentukan Apa yg diharapkan dapat dilakukan sistem baru, dan bagaimana saling berhubungan dengan sistem yang berjalan

3: Logical Design Informasi diperoleh dari tahap analisis digunakan untuk menciptakan suatu solusi usulan Untuk masalah Suatu sistem dan/atau aplikasi dipilih berdasarkan kebutuhan bisnis tersebut logical design adalah implementasi cetak biru yg berdiri sendiri untuk solusi yg diinginkan

4: Physical Design sepanjang mendisain tahap phisik, tim memilih teknologi yg spesifik Komponen 2 yg dipilih Dievaluasi lebih lanjut keputusan membuat atau membeli Disain akhir dipilih mengintegrasikan secara optimum Komponen 2 yg diperlukan

5: Implementation Kembangkan perangkat lunak yg tidak dibeli, & ciptakan kemampuan mengintegrasikan unsur 2 kebiasaan Diuji dan didokumentasikan Para user dilatih & dokumentasi pendukung diciptakan Ketika semua komponen telah diuji secara individu, diinstal dan diuji secara menyeluruh

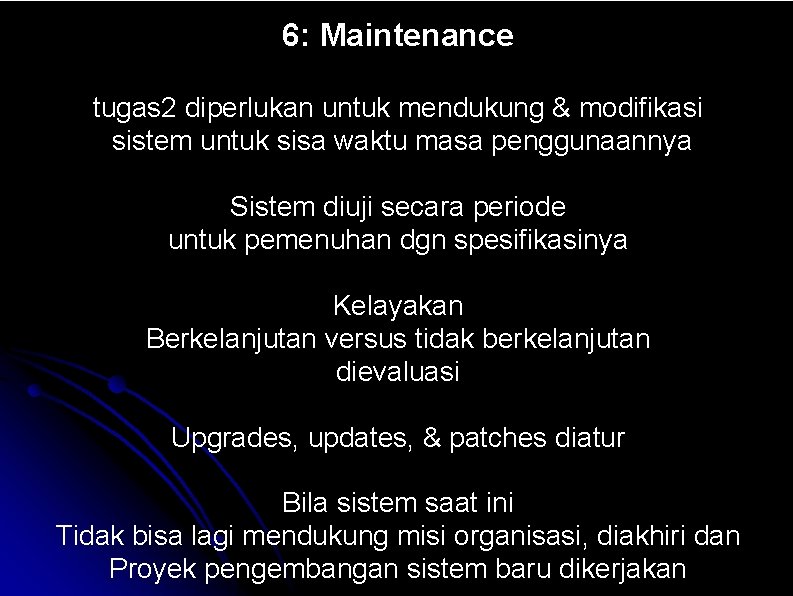

6: Maintenance tugas 2 diperlukan untuk mendukung & modifikasi sistem untuk sisa waktu masa penggunaannya Sistem diuji secara periode untuk pemenuhan dgn spesifikasinya Kelayakan Berkelanjutan versus tidak berkelanjutan dievaluasi Upgrades, updates, & patches diatur Bila sistem saat ini Tidak bisa lagi mendukung misi organisasi, diakhiri dan Proyek pengembangan sistem baru dikerjakan

l File Dapat didownload pada alamat : http: //afenprana. wordpress. com Klik : about

Thank you

Tinjau ulang. . . Tahapan SDLC

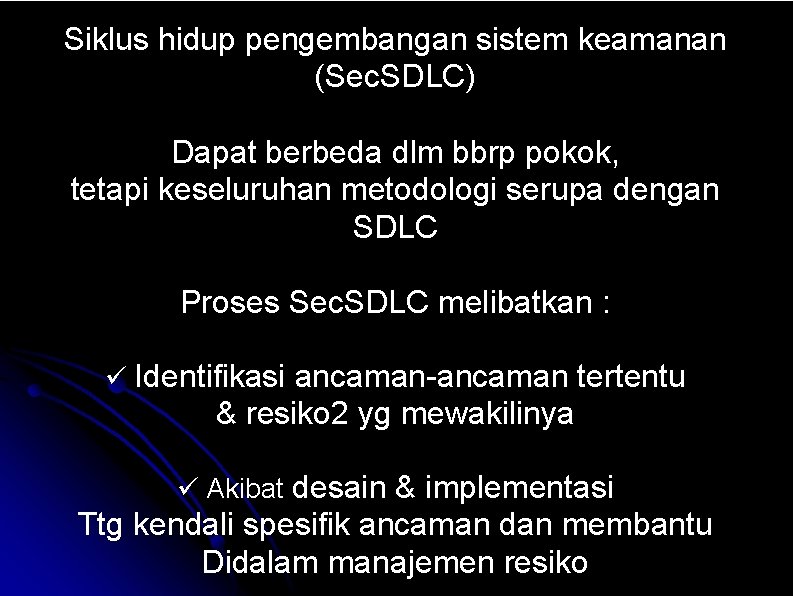

Siklus hidup pengembangan sistem keamanan (Sec. SDLC) Dapat berbeda dlm bbrp pokok, tetapi keseluruhan metodologi serupa dengan SDLC Proses Sec. SDLC melibatkan : Identifikasi ancaman-ancaman tertentu & resiko 2 yg mewakilinya Akibat desain & implementasi Ttg kendali spesifik ancaman dan membantu Didalam manajemen resiko

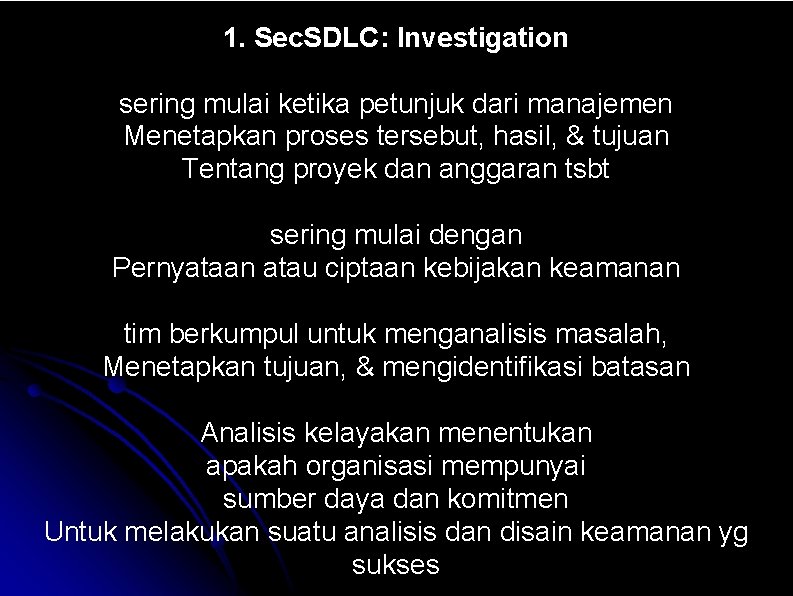

1. Sec. SDLC: Investigation sering mulai ketika petunjuk dari manajemen Menetapkan proses tersebut, hasil, & tujuan Tentang proyek dan anggaran tsbt sering mulai dengan Pernyataan atau ciptaan kebijakan keamanan tim berkumpul untuk menganalisis masalah, Menetapkan tujuan, & mengidentifikasi batasan Analisis kelayakan menentukan apakah organisasi mempunyai sumber daya dan komitmen Untuk melakukan suatu analisis dan disain keamanan yg sukses

2. Sec. SDLC: Analysis Suatu analisis persiapan tentang program atau keberadaan kebijakan keamanan Yg disiapkan bersama dengan ancaman 2 yang dikenal & pengendalian saat ini meliputi suatu analisis pada isu relevant tentang undang-undang yg bisa mempengaruhi disain tentang solusi keamanan Manajemen resiko mulai dalam langkah ini

Manajemen Resiko: proses mengidentifikasi, menaksir, & mengevaluasi tingkat resiko yang dihadapi organisasi tersebut khususnya, ancaman kepada informasi yang disimpan dan yang diproses oleh organisasi Untuk lebih baik memahami tahap analisa tentang Sec. SDLC, Anda perlu mengetahui tentang sesuatu macam 2 ancaman yang dihadapi organisasi Di dalam konteks ini, suatu ancaman adalah seorang obyek, orang, atau entitas tertentu menghadirkan suatu bahaya terus menerus bagi suatu asset

Pengelolaan terhadap keamanan dapat dilihat dari sisi pengelolaan resiko (risk management). Lawrie Brown menyarankan menggunakan “Risk Management Model” untuk menghadapi ancaman (managing threats). Ada tiga komponen yang memberikan kontribusi kepada Risk, yaitu Asset, Vulnerabilities, dan Threats. Perhatikan Tabel di bawah ini : tabel kontribusi terhadap resiko

Manajemen Resiko: proses mengidentifikasi, menaksir, & mengevaluasi tingkat resiko yang dihadapi organisasi tersebut khususnya, ancaman kepada informasi yang disimpan dan yang diproses oleh organisasi Untuk lebih baik memahami tahap analisa tentang Sec. SDLC, Anda perlu mengetahui tentang sesuatu macam 2 ancaman yang dihadapi organisasi Di dalam konteks ini, suatu ancaman adalah seorang obyek, orang, atau entitas tertentu menghadirkan suatu bahaya terus menerus bagi suatu asset

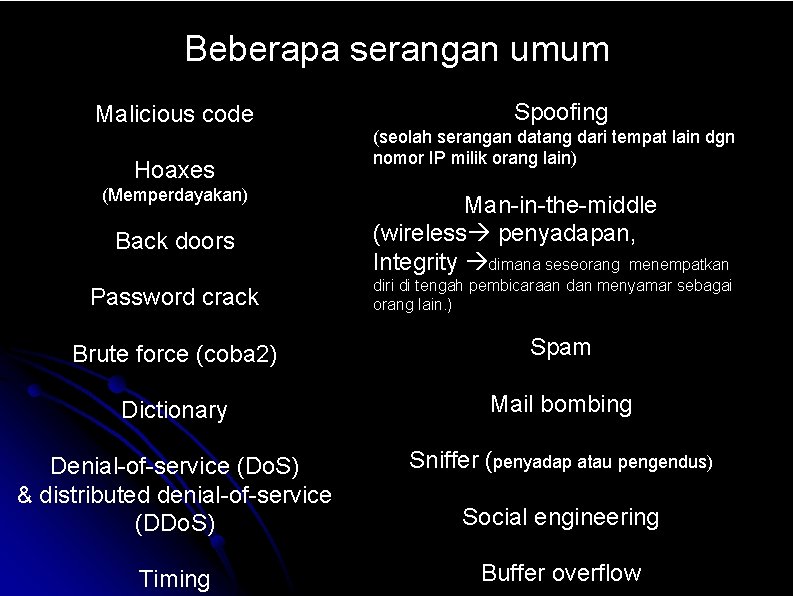

Antara lain Attack/serangan : tindakan sengaja yang memanfaatkan suatu kelemahan untuk membahayakan dari sistem yg dikendalikan threat agent/ancaman Merusak atau mencuri Suatu informasi organisasi atau asset pisik Exploit/eksploitasi: teknik atau mekanisme Yg membahayakan yg digunakan suatu sistem Vulnerability/Kelemahan : kelemahan yg diidentifikasi ttg sistem kendali

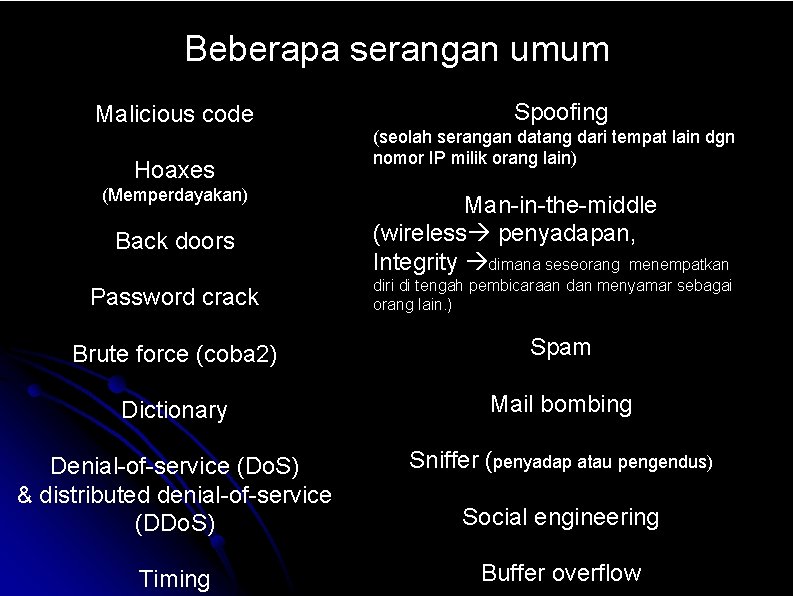

Beberapa serangan umum Malicious code Hoaxes (Memperdayakan) Spoofing (seolah serangan datang dari tempat lain dgn nomor IP milik orang lain) Back doors Man-in-the-middle (wireless penyadapan, Integrity dimana seseorang menempatkan Password crack diri di tengah pembicaraan dan menyamar sebagai orang lain. ) Brute force (coba 2) Spam Dictionary Mail bombing Denial-of-service (Do. S) & distributed denial-of-service (DDo. S) Sniffer (penyadap atau pengendus) Timing Buffer overflow Social engineering

Manajemen resiko Gunakan metoda beberapa prioritas resiko yang diajukan oleh masing-masing kategori ancaman & metoda yang berelasi serangan Untuk mengatur resiko, anda harus mengidentifikasi & menilai dari asset informasi anda

Manajemen resiko mengidentifikasi kelemahan di dalam suatu sistim informasi organisasi & mengambil secara hati-hati memberi alasan langkah-langkah untuk meyakinkan kerahasiaan, integritas, dan ketersediaan dari semua komponen dalam sistem informasi organisasi

Sec. SDLC: Design Tahap disain terdiri dari dua tahap yg berbeda: 3. Tahap Disain logis : anggota tim menciptakan & mengembangkan cetakbiru untuk keamanan, menguji & mengimplementasikan pedoman kebijakan. 4. Tahap Disain Phisik : anggota tim mengevaluasi teknologi yg diperlukan untuk mendukung cetakbiru keamanan tsbt, solusi alternatif, & menyetujui disain akhir

Model Keamanan Para manajer Keamanan sering menggunakan model keamanan yang terbukti untuk memandu proses disain Model Keamanan menyediakan kerangka untuk memastikan bahwa semua area keamanan dialamatkan Organisasi dapat menyesuaikan atau mengadopsi suatu kerangka untuk memenuhi kebutuhan keamanan informasi mereka sendiri

Satu unsur disain kritis pd program infosec yaitu kebijakan infosec Manajemen harus mendefinisikan 3 jenis kebijakan keamanan: 1. Umum atau kebijakan program keamanan 2. Kebijakan Keamanan Issue-specific 3. Kebijakan Keamanan Systems-specific

Bagian lain tentang program Infosec adalah edukasi keamanan dan program pelatihan Program SETA terdiri dari 3 unsur: 1. security education 2. security training 3. security awareness Tujuan SETA yaitu : - Untuk meningkatkan keamanan - Meningkatkan kesadaran - Mengembangkan skill & pengetahuan - Membangunan pengetahuan yg mendalam

Perhatikan kebaikan pada disain Adalah kendali & usaha yg digunakan untuk melindungi informasi dari serangan ancaman Tiga kategori kendali: 1. Managerial 2. Operasional 3. Teknis

Kendali managerial mengalamatkan disain & implementasi proses perencanaan keamanan & manajemen program keamanan Manajemen pengendalian juga menujukan kpd: - Manajemen resiko - Review Keamanan kendali

Kendali Operasional menjangkau fungsi manajemen & perencanaan tingkat bawah, termasuk: Disaster recovery Incident response planning Operational controls also address: Personnel security Physical security Protection of production inputs & outputs

Isu taktis & teknis perancangan yang dihubungkan dengan & menerapkan keamanan di dalam organisasi Teknologi perlu untuk melindungi informasi Yg diuji & yang terpilih

Perencanaan Kemungkinan “What if. . . ? ” Dokumen Kesiap siagaan penting menyediakan perencanaan kemungkinan (CP) untuk persiapan, reaksi & memulihkan dari keadaan yg mengancam organisasi tersebut : Incident response planning (IRP) Disaster recovery planning (DRP) Business continuity planning (BCP)

Physical Security menunjukkan disain, implementasi, & maintenance Tentang tindakan penanggulangan yg melindungi Sumber daya phisik organisasi Sumber daya phisik meliputi : People Hardware Unsur 2 pendukung sistem informasi

5. Sec. SDLC Implementation Solusi keamanan yaitu Yg diperoleh, diuji, diimplemtasikan, & diuji kembali Personil dievaluasi & pelatihan spesifik & menyelenggarakan program pendidikan Mungkin unsur paling utama tentang tahap implementasi adalah manajemen rencana proyek : 1. Proyek perencanaan 2. Mengawasi tugas & langkah-langkah tindakan di dalam merancang 3. Menyelesaikan proyek

Tim proyek Infosec terdiri dari Berbagai hal teknis & area tidak teknis, mencakup: champion Pemimpin tim Pengembang kebijakan keamanan spesialis penilaian resiko Security professionals Systems administrators End users

Susunan kepegawaian infosec berfungsi Masing-Masing organisasi perlu menguji pilihannya karena susunan kepegawaian infosec berfungsi Memutuskan bagaimana cara posisi & menamai fungsi keamanan Rencana untuk susunan kepegawaian infosec yang sesuai Memahami dampak infosec Mengintegrasikan konsep infosec ke dalam organisasi manajemen personalia

Para profesional untuk mendukung program Infosec : Chief Information Officer (CIO) Chief Information Security Officer (CISO) Security managers Security technicians Data owners Data custodians/petugas pemelihara data Data users

Banyak Organisasi mencari profesional yg bersertifikasi sehingga mereka dapat dengan mudah mengidentifikasi kecakapan pelamar pekerjaan: CISSP SSCP GIAC SCP ICSA Security + CISM

6. Sec. SDLS Maintenance Sekali program infosec diimplementasikan, infosec harus dioperasikan, diatur dengan baik & dijaga up to date yg berarti prosedur nyata telah terbukti Jika program tidaklah cukup menyesuaikan Perubahan dalam lingkungan eksternal atau yang internal, mungkin saja perlu untuk mulai siklus lagi

Selagi suatu model manajemen sistem didisain untuk mengatur & sistem beroperasi, suatu model pemeliharaan dimaksudkan untuk memusatkan usaha organisasi atas pemeliharaan sistem: External monitoring Internal monitoring Perencanaan & penilaian resiko Penilaian kelemahan/Vulnerability assessment & penyelesaian Kesiap siagaan dan & review

Suatu isu direncanakan didalam Sec. SDLC Yaitu model manajemen sistem Model manajemen ISO berisi lima area: 1. Kesalahan manajemen 2. Konfigurasi & Name Management 3. Akuntansi manajemen 4. Pelaksanaan Manajemen 5. Manajemen Keamanan

Model manajemen keamanan Kesalahan Manajemen melibatkan mengidentifikasikan & menunjukkan kesalahan Konfigurasi dan perubahan manajemen melibatkan administrasi yang terlibat program keamanan & perubahan administrasi Akuntansi Dan Manajemen Auditing melibatkan chargeback akuntansi & sistem monitoring Pelaksanaan Manajemen menentukan jika sistem keamanan secara efektif melakukan pekerjaan mereka

Manajemen Program Keamanan Sekali program infosec berfungsi, maka harus dioperasikan diatur Dalam rangka membantu didalam manajemen program infosec yang sesunguhnya, suatu standard formal manajemen beberapa dapat menyediakan pengertian yang mendalam ke dalam proses & prosedur yg diperlukan Ini bisa didasarkan pada Model BS 7799/ISO 17799 atau model NIST yg diuraikan lebih awal

SDLC & Sec. SDLC Keduanya menggunakan 6 tahap yg sama. 1. Investigation 2. Analysis 3. Logical design 4. Physical design 5. Implementation 6. Maintenance

Mata kuliah keamanan sistem informasi

Mata kuliah keamanan sistem informasi Mengapa keamanan sistem informasi diperlukan

Mengapa keamanan sistem informasi diperlukan Kebijakan keamanan sistem informasi

Kebijakan keamanan sistem informasi Mata kuliah keamanan sistem informasi

Mata kuliah keamanan sistem informasi Ancaman keamanan sistem informasi

Ancaman keamanan sistem informasi Soal manajemen proyek sistem informasi

Soal manajemen proyek sistem informasi Sumber daya informasi adalah

Sumber daya informasi adalah Gambaran umum sistem informasi manajemen

Gambaran umum sistem informasi manajemen Sistem pakar dalam sistem informasi manajemen

Sistem pakar dalam sistem informasi manajemen Piramida level keamanan informasi memiliki berapa level

Piramida level keamanan informasi memiliki berapa level Aspek keamanan informasi

Aspek keamanan informasi Judul dan nama anggota kelompok informasi gambar informasi

Judul dan nama anggota kelompok informasi gambar informasi Informasi-informasi yang terdapat dalam pasar tenaga kerja

Informasi-informasi yang terdapat dalam pasar tenaga kerja Judul dan nama anggota kelompok informasi gambar informasi

Judul dan nama anggota kelompok informasi gambar informasi Memaparkan atau menjelaskan informasi

Memaparkan atau menjelaskan informasi Keamanan sistem operasi

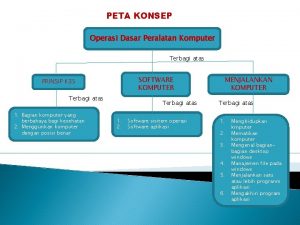

Keamanan sistem operasi Contoh peta konsep jaringan komputer

Contoh peta konsep jaringan komputer Makalah keamanan sistem operasi

Makalah keamanan sistem operasi Buatlah peta konsep tentang hardware

Buatlah peta konsep tentang hardware Jenis ancaman sistem keamanan komputer

Jenis ancaman sistem keamanan komputer Keamanan sistem operasi windows

Keamanan sistem operasi windows Sistem keamanan pintu menggunakan sidik jari

Sistem keamanan pintu menggunakan sidik jari Redesain sistem perencanaan dan penganggaran

Redesain sistem perencanaan dan penganggaran Sistem dan prosedur perkantoran

Sistem dan prosedur perkantoran Sistem perencanaan sumber daya perusahaan

Sistem perencanaan sumber daya perusahaan Proses perencanaan sistem

Proses perencanaan sistem Model umum sistem informasi

Model umum sistem informasi Audit sistem informasi

Audit sistem informasi Modul 8 analisis sistem informasi

Modul 8 analisis sistem informasi Logo sistem informasi

Logo sistem informasi Mind mapping sistem informasi akuntansi

Mind mapping sistem informasi akuntansi Pengertian sistem informasi terdistribusi

Pengertian sistem informasi terdistribusi Peta konsep kualitas informasi akuntansi

Peta konsep kualitas informasi akuntansi Materi etika profesi sistem informasi

Materi etika profesi sistem informasi Spektrum manajemen proyek

Spektrum manajemen proyek Kehadiran.sdm.kemdikbud/kehadiran

Kehadiran.sdm.kemdikbud/kehadiran Contoh business case suatu proyek

Contoh business case suatu proyek Siklus pengembangan sistem informasi akuntansi

Siklus pengembangan sistem informasi akuntansi Sistem informasi geografis

Sistem informasi geografis Istilah lain dari sistem informasi manufaktur antara lain

Istilah lain dari sistem informasi manufaktur antara lain Contoh pengendalian sistem informasi

Contoh pengendalian sistem informasi Kepuasan pengguna sistem informasi akuntansi

Kepuasan pengguna sistem informasi akuntansi Materi perancangan sistem informasi

Materi perancangan sistem informasi Sistem informasi adalah

Sistem informasi adalah Sistem informasi gunadarma

Sistem informasi gunadarma Sistem informasi enterprise

Sistem informasi enterprise Pi gunadarma sistem informasi

Pi gunadarma sistem informasi Ruang lingkup sistem informasi

Ruang lingkup sistem informasi Laporan audit sistem informasi

Laporan audit sistem informasi Sistem informasi akuntansi biaya

Sistem informasi akuntansi biaya Sistem informasi manajemen 1970

Sistem informasi manajemen 1970 Contoh eis

Contoh eis Komponen kunci sig

Komponen kunci sig Konsep dasar sistem informasi manajemen

Konsep dasar sistem informasi manajemen Tipe sistem informasi

Tipe sistem informasi Permasalahan sistem informasi

Permasalahan sistem informasi Pemeliharaan sistem ceria

Pemeliharaan sistem ceria Sistem informasi akuntansi manajerial

Sistem informasi akuntansi manajerial Pengembangan dan pengadaan sistem informasi

Pengembangan dan pengadaan sistem informasi Nilai bisnis sistem informasi

Nilai bisnis sistem informasi Tujuan sistem informasi pemasaran

Tujuan sistem informasi pemasaran Materi kuliah sistem informasi manajemen

Materi kuliah sistem informasi manajemen Sistem informasi sebagai keunggulan kompetitif

Sistem informasi sebagai keunggulan kompetitif Ancaman sistem informasi akuntansi

Ancaman sistem informasi akuntansi Sistem informasi dokumen lingkungan

Sistem informasi dokumen lingkungan Contoh permasalahan sistem informasi

Contoh permasalahan sistem informasi Karakteristik dss

Karakteristik dss Kurikulum sistem informasi gunadarma

Kurikulum sistem informasi gunadarma Pengertian konsep dasar sistem

Pengertian konsep dasar sistem Sistem informasi akuntansi lanjutan adalah

Sistem informasi akuntansi lanjutan adalah Sistem informasi organisasi manajemen dan strategi

Sistem informasi organisasi manajemen dan strategi Kebijakan sistem informasi kesehatan

Kebijakan sistem informasi kesehatan Tujuan evaluasi sistem informasi manajemen

Tujuan evaluasi sistem informasi manajemen Model sistem informasi produksi

Model sistem informasi produksi Komponen sig menguraikan data

Komponen sig menguraikan data Pengelompokan data dasar menurut blum

Pengelompokan data dasar menurut blum Kurikulum sistem informasi gunadarma

Kurikulum sistem informasi gunadarma Sistem teknologi informasi jogiyanto

Sistem teknologi informasi jogiyanto