Kali Linux Penetration test Panoramica su Kali Linux

- Slides: 18

Kali Linux Penetration test Panoramica su Kali Linux 11/12/2018

Penetration test Con «Penetration test» (o anche «Vulnerability Assessment» ) si intende il processo di valutazione della sicurezza di un sistema informatico, attraverso una simulazione di un attacco proveniente da un utente malintenzionato. Un penetration test può aiutare a determinare se le difese del sistema sono sufficienti o se sono presenti delle vulnerabilità da risolvere nel minor tempo possibile.

Penetration test L’obiettivo principale di un penetration test è identificare chiaramente le vulnerabilità del sistema. Inoltre, il penetration test può essere utile per: • Verificare il rispetto delle policy di sicurezza; • Testare la consapevolezza dello staff in materia di sicurezza ( «phishing» ); • Controllare se e come un’organizzazione può affrontare un security breach.

Penetration test: metodologie Il penetration test può essere classificato a seconda delle quantità di informazioni disponibili per l’attaccante: q Black box testing; q White box testing; q Grey box testing.

Penetration test: cosa colpire Alcune delle possibili risorse che possono essere l’obiettivo di un attacco sono: • Web Applications; • Dispositivi Wireless; • Servizi Network; • Dipendenti dell’azienda (Social Engineering); • Client-side applications.

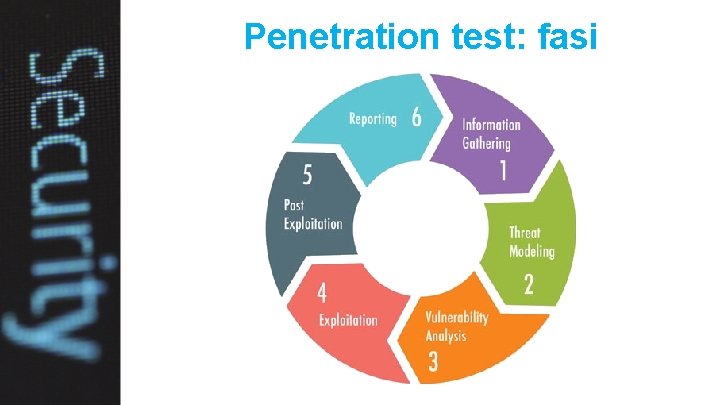

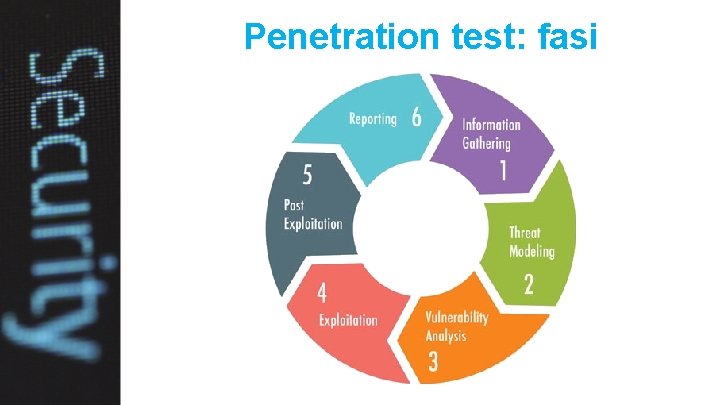

Penetration test: fasi

Kali Linux è una distribuzione basata su Debian Linux ed è stata sviluppata come sostegno all’analisi forense e alla sicurezza informatica, in particolare per effettuare penetration test. Back. Track (2004) Kali (2013) Parrot (2013)

Installazione Kali Linux • Live CD • Virtual Machine • Al fianco di Windows/Linux

Tools di Kali Linux Analizzeremo adesso alcuni dei tool più famosi. Per semplicità, procederemo per categorie. • • Information Gathering; Web Applications; Wireless Attacks; Exploitation Tools; Forensics Tools; Sniffing & Spoofing; Password Attacks.

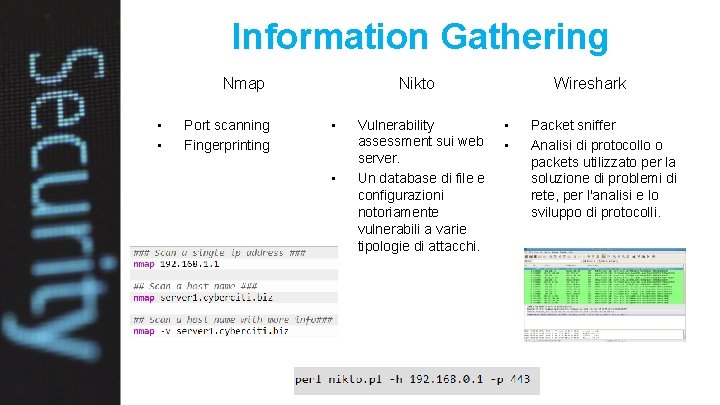

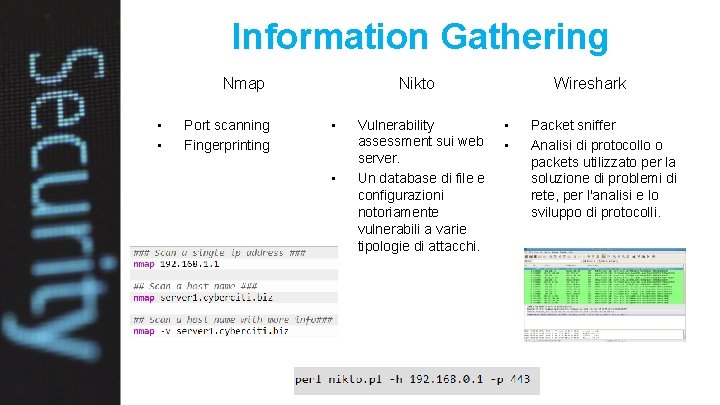

Information Gathering Nmap • • Port scanning Fingerprinting Nikto • • Vulnerability assessment sui web server. Un database di file e configurazioni notoriamente vulnerabili a varie tipologie di attacchi. Wireshark • • Packet sniffer Analisi di protocollo o packets utilizzato per la soluzione di problemi di rete, per l'analisi e lo sviluppo di protocolli.

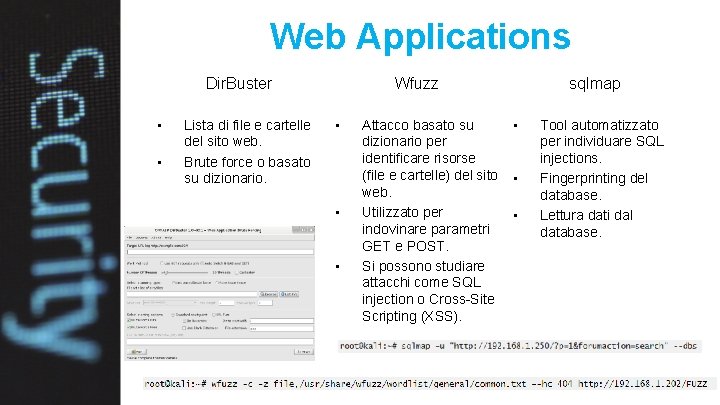

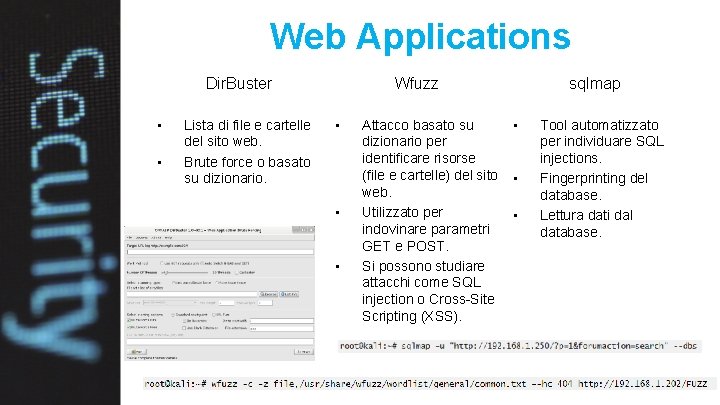

Web Applications Dir. Buster • • Lista di file e cartelle del sito web. Brute force o basato su dizionario. Wfuzz • • • Attacco basato su dizionario per identificare risorse (file e cartelle) del sito web. Utilizzato per indovinare parametri GET e POST. Si possono studiare attacchi come SQL injection o Cross-Site Scripting (XSS). sqlmap • • • Tool automatizzato per individuare SQL injections. Fingerprinting del database. Lettura dati dal database.

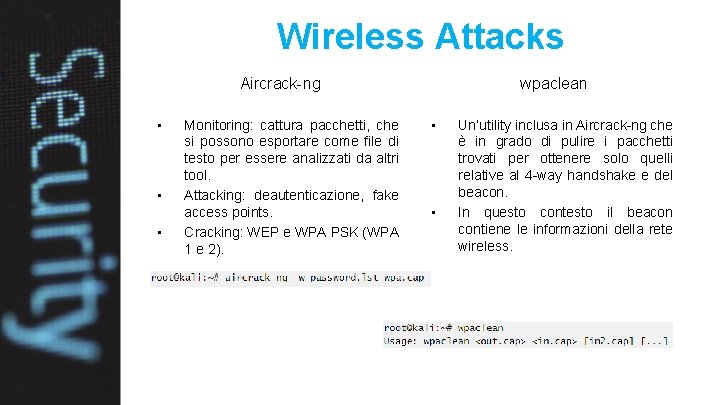

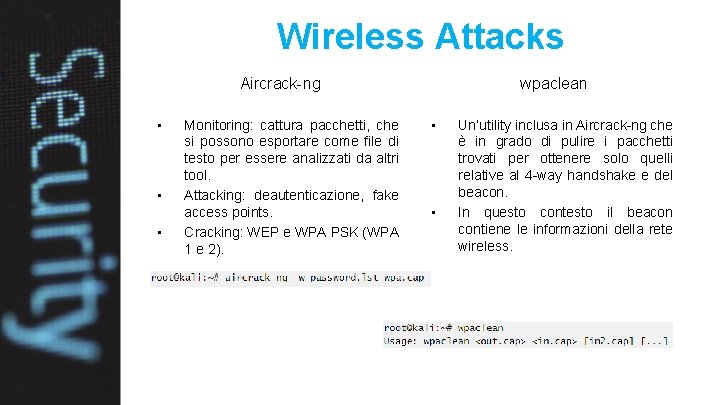

Wireless Attacks Aircrack-ng • • • Monitoring: cattura pacchetti, che si possono esportare come file di testo per essere analizzati da altri tool. Attacking: deautenticazione, fake access points. Cracking: WEP e WPA PSK (WPA 1 e 2). wpaclean • • Un’utility inclusa in Aircrack-ng che è in grado di pulire i pacchetti trovati per ottenere solo quelli relative al 4 -way handshake e del beacon. In questo contesto il beacon contiene le informazioni della rete wireless.

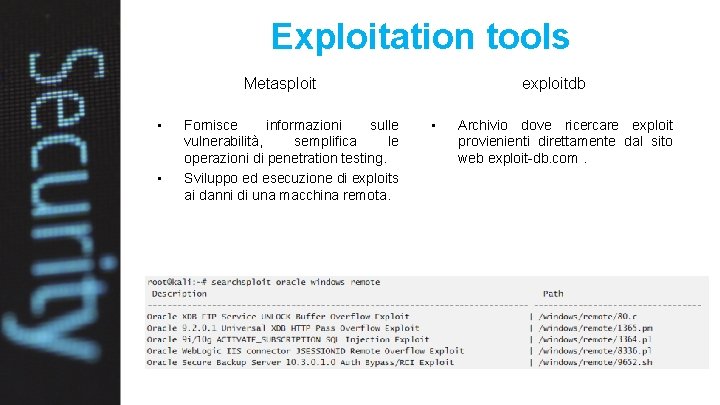

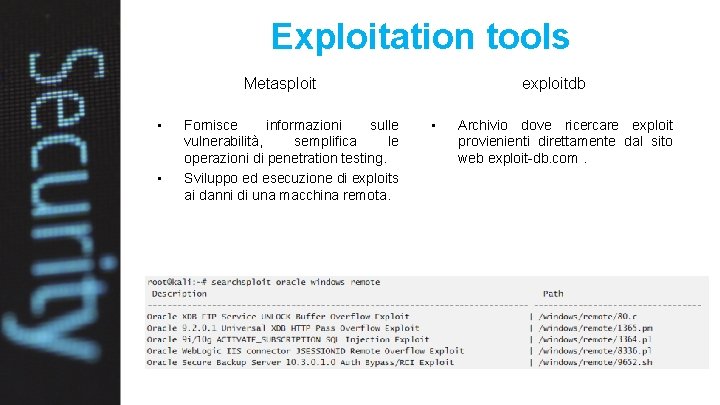

Exploitation tools Metasploit • • Fornisce informazioni sulle vulnerabilità, semplifica le operazioni di penetration testing. Sviluppo ed esecuzione di exploits ai danni di una macchina remota. exploitdb • Archivio dove ricercare exploit provienienti direttamente dal sito web exploit-db. com.

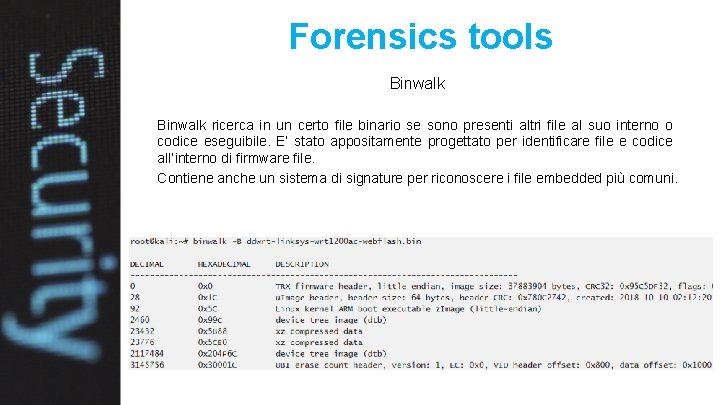

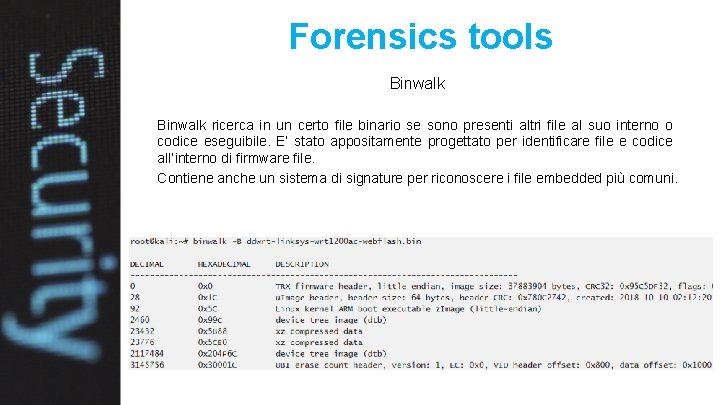

Forensics tools Binwalk ricerca in un certo file binario se sono presenti altri file al suo interno o codice eseguibile. E’ stato appositamente progettato per identificare file e codice all’interno di firmware file. Contiene anche un sistema di signature per riconoscere i file embedded più comuni.

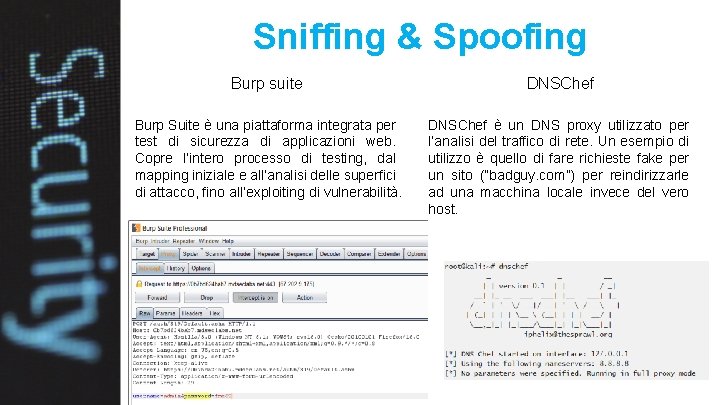

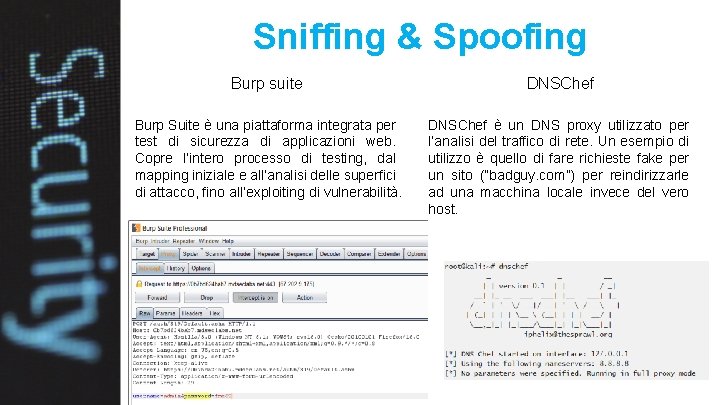

Sniffing & Spoofing Burp suite DNSChef Burp Suite è una piattaforma integrata per test di sicurezza di applicazioni web. Copre l’intero processo di testing, dal mapping iniziale e all’analisi delle superfici di attacco, fino all’exploiting di vulnerabilità. DNSChef è un DNS proxy utilizzato per l’analisi del traffico di rete. Un esempio di utilizzo è quello di fare richieste fake per un sito (“badguy. com”) per reindirizzarle ad una macchina locale invece del vero host.

Password Attacks John The Ripper • • • Decifra le password utilizzando diversi algoritmi crittografici. Effettua attacchi di tipo dizionario o brute force. Rileva automaticamente dall’hash, il tipo di cifratura usato. wordlists • File contenenti le parole utilizzate negli attacchi basati su dizionario. • Uno dei più completi è: usr/share/wordlists/rockyou. txt

In conclusione • Kali Linux offre un insieme di tool per coprire tutti gli ambiti della sicurezza informatica, dall’information gathering fino all’analisi forense. • Col tempo, svilupperemo una metodologia di lavoro per svolgere un penetration test. • Naturalmente vi sono molti altri tool, disponibili su Git. Hub. Bisogna valutare sempre le nostre esigenze.

Grazie per l’attenzione Penetration test Panoramica su Kali Linux 11/12/2018