IT SECURITY Sicurezza in rete Reti e Connessioni

- Slides: 25

IT SECURITY Sicurezza in rete

Reti e Connessioni RETE (network) E’ un sistema di collegamento tra due o più computer o dispositivi di altro tipo (tablet, smartphone, …), dotati di una scheda di rete e di un opportuno software, che permette di comunicare o condividere risorse (applicazioni, dati, stampanti, …).

Reti e Connessioni RETE LAN E’ una rete locale limitata ad un’area circoscritta (una scuola, un’azienda, …), in genere non più ampia di 10 km. Di solito vi è un computer principale più potente (server) che mette le proprie risorse a disposizione degli altri computer (client).

Reti e Connessioni RETE LAN Una rete LAN è una rete in cui la trasmissione dei dati avviene in modo particolarmente veloce, specialmente se risulta cablata (ossia se i vari computer sono collegati attraverso cavi). Se la rete non usa cavi ma onde radio si parla di rete WLAN (ossia rete locale wireless). Le WLAN sono più economiche e semplici da installare e, inoltre, sono protette da una password che impedisce l’accesso alle persone non autorizzate.

Reti e Connessioni RETE WAN E’ una rete geografica, ossia collega computer molto distanti tra loro (anche su aree vaste). Anche Internet può essere considerata una WAN, per la precisione la più estesa di tutte le WAN.

Reti e Connessioni RETE VPN E’ una rete privata virtuale, ossia utilizza Internet (cioè una rete pubblica) per creare delle reti private (il cui accesso quindi è consentito solo a persone autorizzate) che collegano computer e dispositivi lontani tra loro. Utilizzata, ad esempio, da un’azienda che presenta più sedi geograficamente distanti.

Reti e Connessioni RETI E SICUREZZA La connessione di dispositivi in rete, pur offrendo vantaggi spesso irrinunciabili, comporta minacce alla sicurezza dei dati, in particolare: q trasmissione di malware q accessi non autorizzati q pericoli per la privacy.

Reti e Connessioni AMMINISTRATORE DI RETE Ogni rete viene gestita da un amministratore di rete che ha i seguenti compiti: q assegnazione degli account ai singoli utenti o dispositivi q concessione delle autorizzazioni ai vari account q gestione dell’autenticazione degli ingressi (attraverso password o altre procedure)

Reti e Connessioni AMMINISTRATORE E SICUREZZA L’amministratore ha il compito di controllare la sicurezza del sistema attraverso le seguenti operazioni: q verifica e installazione di patch e aggiornamenti di sicurezza importanti q controllo del traffico di rete q trattamento degli eventuali malware rilevati in rete.

Reti e Connessioni IL FIREWALL Non sempre è sufficiente un antivirus per bloccare i malware. Il firewall è un sistema di sicurezza che determina quali dati possono passare da Internet al dispositivo collegato in rete e viceversa. Il firewall può essere di tipo: q software (quasi tutti i sistemi operativi comprendono già al loro interno un firewall) q hardware, ossia un dispositivo usato per questo scopo

Reti e Connessioni IL FIREWALL In genere, in presenza di scambi di dati tra la rete e l’esterno, il firewall propone 4 tipi di scelta: q Sì, solo per questa volta q Sì, sempre q No, solo per questa volta q. No, sempre La configurazione corretta del firewall è molto importante per garantire da un lato la sicurezza della rete e dall’altro permettere ai dispositivi di poter lavorare.

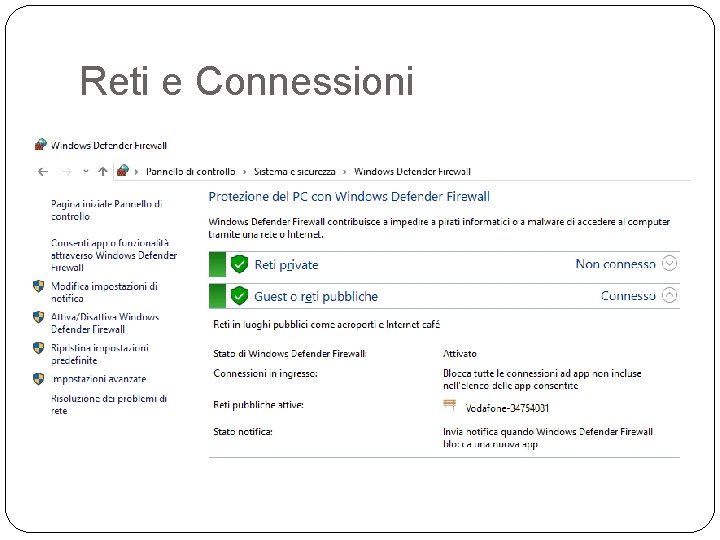

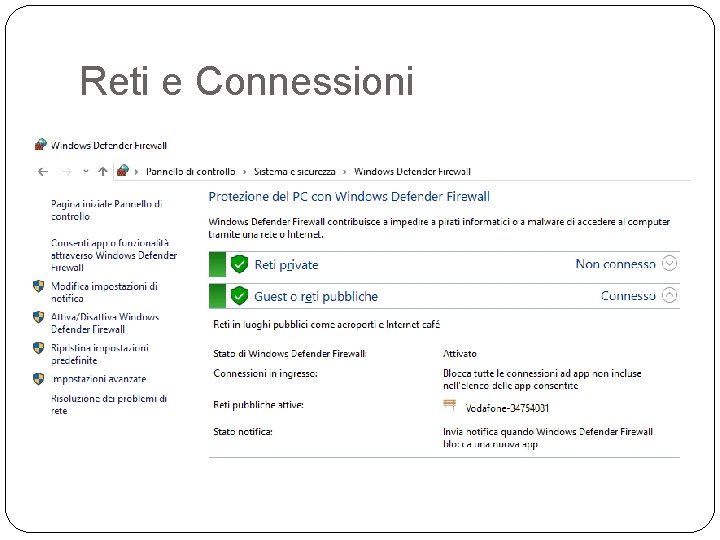

Reti e Connessioni IL FIREWALL In genere, nei computer che utilizzano Windows si accede al firewall attraverso il Pannello di Controllo, cliccando prima su Sicurezza e poi su Windows Firewall. Nella finestra che si apre: …

Reti e Connessioni

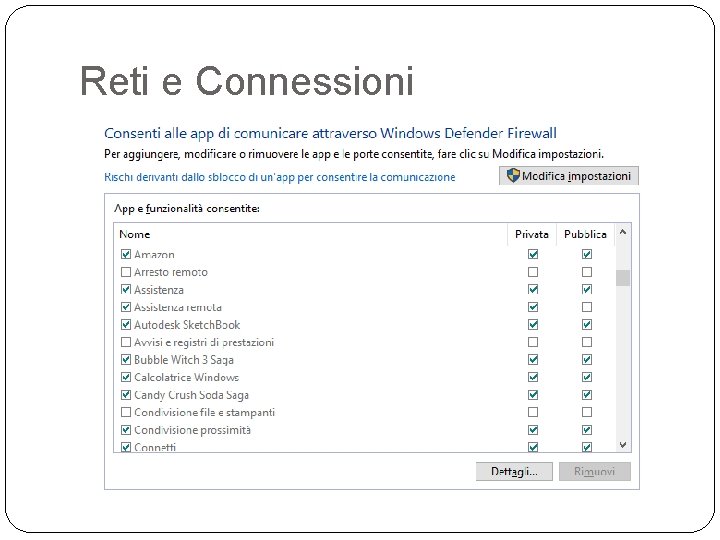

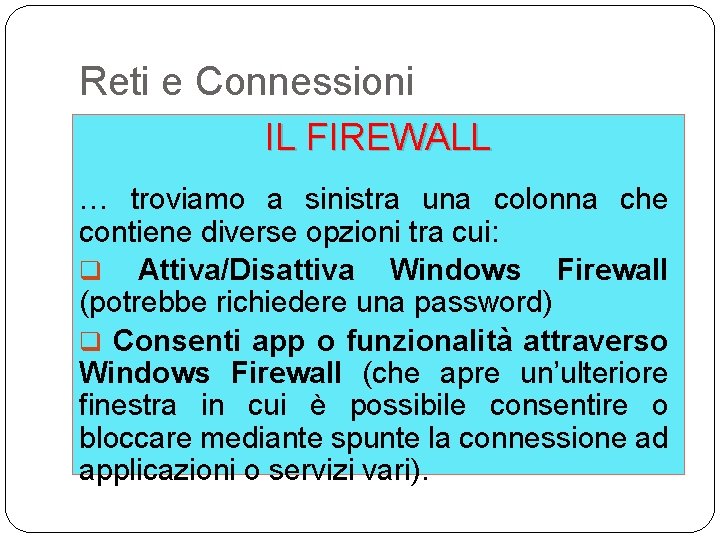

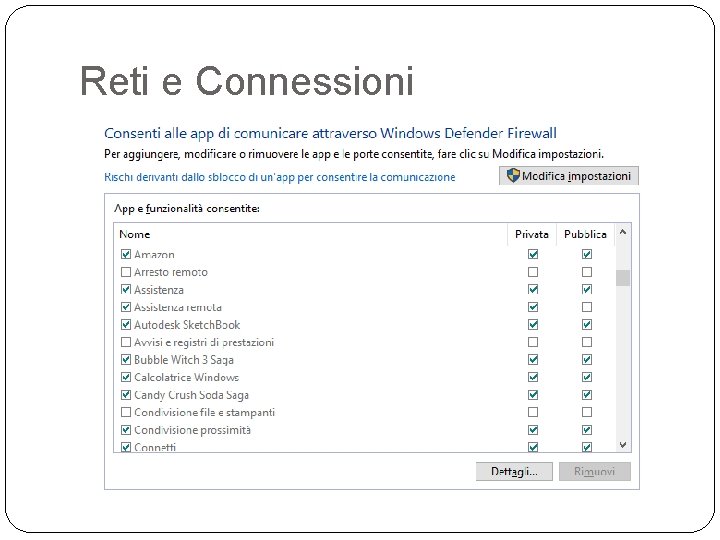

Reti e Connessioni IL FIREWALL … troviamo a sinistra una colonna che contiene diverse opzioni tra cui: q Attiva/Disattiva Windows Firewall (potrebbe richiedere una password) q Consenti app o funzionalità attraverso Windows Firewall (che apre un’ulteriore finestra in cui è possibile consentire o bloccare mediante spunte la connessione ad applicazioni o servizi vari).

Reti e Connessioni

Sicurezza su Reti Wireless SICUREZZA NELLE RETI WIRELESS Per garantire la sicurezza delle reti wireless si utilizzano sistemi di cifratura dei dati, in modo che i dati, anche se intercettati, non potrebbero comunque essere utilizzati. I sistemi più utilizzati sono: q WEP (wired equivalent privacy) q WPA (wi-fi protected access) q WPA 2 (versione più efficace del WPA)

Sicurezza su Reti Wireless SICUREZZA NELLE RETI WIRELESS Per ulteriore sicurezza può essere utilizzato il sistema MAC (media access control) che sfrutta il fatto che ogni scheda di rete possiede un indirizzo MAC unico impostato dal costruttore della scheda. L’amministratore di rete può, pertanto, creare una lista degli indirizzi MAC dei dispositivi autorizzati a utilizzare quella rete. E’ possibile anche nascondere il nome della propria rete (o SSID) in modo che esso non compaia a estranei nell’elenco delle reti

Sicurezza su Reti Wireless SICUREZZA NELLE RETI WIRELESS Non esiste un metodo in grado di garantire totalmente la sicurezza di una rete wireless, ma l’utilizzo combinato (ad esempio una chiave WPA 2 unita a una lista di indirizzi MAC) assicura un elevato grado di sicurezza.

Sicurezza su Reti Wireless PERICOLI NELLE RETI WIRELESS Se una rete wireless non è protetta adeguatamente è semplice per un estraneo accedervi, anche solo per utilizzare gratuitamente la connessione a Internet. I principali attacchi ai quali si va incontro usando una rete wireless non protetta sono: q eavesdropping (intercettazione) q network hijacking (dirottamento) q man in the middle (violazione delle comunicazioni)

Sicurezza su Reti Wireless PERICOLI NELLE RETI WIRELESS EAVESDROPPING Intercettazione dei dati scambiati in rete Alcuni pirati informatici creano volutamente reti wireless non protette, in modo da poter intercettare i dati di chi si collega ad esse convinto di essere stato fortunato a trovare una rete aperta cui collegarsi.

Sicurezza su Reti Wireless PERICOLI NELLE RETI WIRELESS NETWORK HIJACKING Dirottatori di rete Reindirizzano la nostra navigazione verso annunci pubblicitari e siti carichi di spyware e virus.

Sicurezza su Reti Wireless PERICOLI NELLE RETI WIRELESS MAN IN THE MIDDLE Violatori di comunicazioni private Sono in grado di leggere, inserire o modificare messaggi tra due persone che stanno avendo una conversazione privata in rete attraverso un social network o una chat.

Sicurezza su Reti Wireless HOTSPOT PERSONALE In informatica il termine hotspot indica un punto di accesso alla rete Internet. L’espressione hotspot personale indica la condivisione di un collegamento a Internet attraverso un dispositivo personale, utilizzando la funzione wireless.

Sicurezza su Reti Wireless

Sicurezza su Reti Wireless HOTSPOT PERSONALE Una volta attivato un hotspot personale, per connettere a esso un dispositivo (ad esempio un tablet o un altro smartphone) basterà aprire il menu del Wi-Fi del dispositivo da collegare, individuare la nuova rete wireless che abbiamo creato, selezionarla e inserire la password.