IPSec Complemento Utilitrio de Linha de Comando Ipsecpol

![Sintaxe do Comando • ipsecpol [\computername] [-? ] [-w TYPE: DOMAIN] [-p Nome. Da. Sintaxe do Comando • ipsecpol [\computername] [-? ] [-w TYPE: DOMAIN] [-p Nome. Da.](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-4.jpg)

![[-f Lista. De. Filtros] • Conjunto de Filtros separados por espaço: – Simples: • [-f Lista. De. Filtros] • Conjunto de Filtros separados por espaço: – Simples: •](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-6.jpg)

![Exemplos de [-f Lista. De. Filtros] • Filtragem HTTP • - f 192. 168. Exemplos de [-f Lista. De. Filtros] • Filtragem HTTP • - f 192. 168.](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-7.jpg)

![[-n Lista. De. Ações] • Conjunto de negociações IPsec separadas por espaço: – Exemplos: [-n Lista. De. Ações] • Conjunto de negociações IPsec separadas por espaço: – Exemplos:](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-8.jpg)

![[-t Endereço. Do. Tunel] • Especifica o endpoint do tunel em um dos seguintes [-t Endereço. Do. Tunel] • Especifica o endpoint do tunel em um dos seguintes](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-9.jpg)

![[-a Auth. Method. List] • Lista de métodos de autenticação separados por espaço: – [-a Auth. Method. List] • Lista de métodos de autenticação separados por espaço: –](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-10.jpg)

![Flags de Alteração • [-u]: – deleta todas as políticas em modo dinâmico • Flags de Alteração • [-u]: – deleta todas as políticas em modo dinâmico •](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-11.jpg)

- Slides: 12

IPSec – Complemento (Utilitário de Linha de Comando)

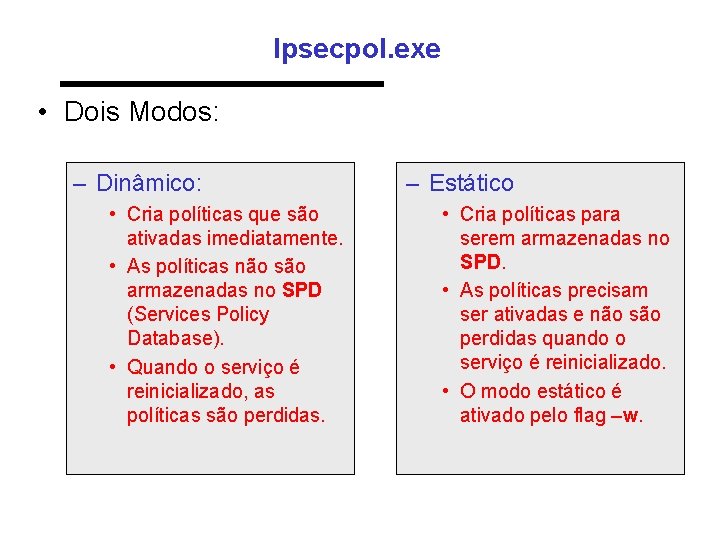

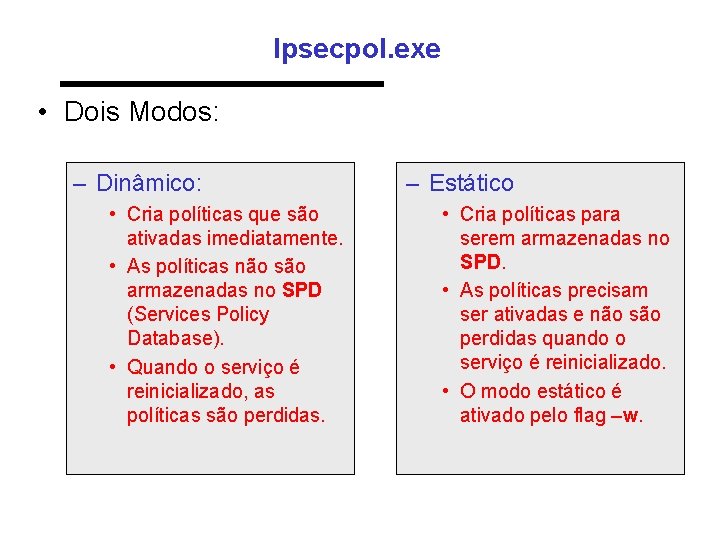

Ipsecpol. exe • Dois Modos: – Dinâmico: • Cria políticas que são ativadas imediatamente. • As políticas não são armazenadas no SPD (Services Policy Database). • Quando o serviço é reinicializado, as políticas são perdidas. – Estático • Cria políticas para serem armazenadas no SPD. • As políticas precisam ser ativadas e não são perdidas quando o serviço é reinicializado. • O modo estático é ativado pelo flag –w.

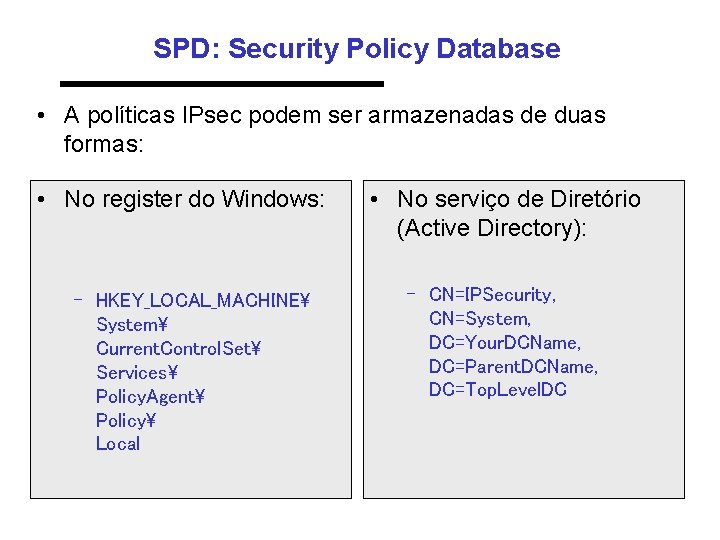

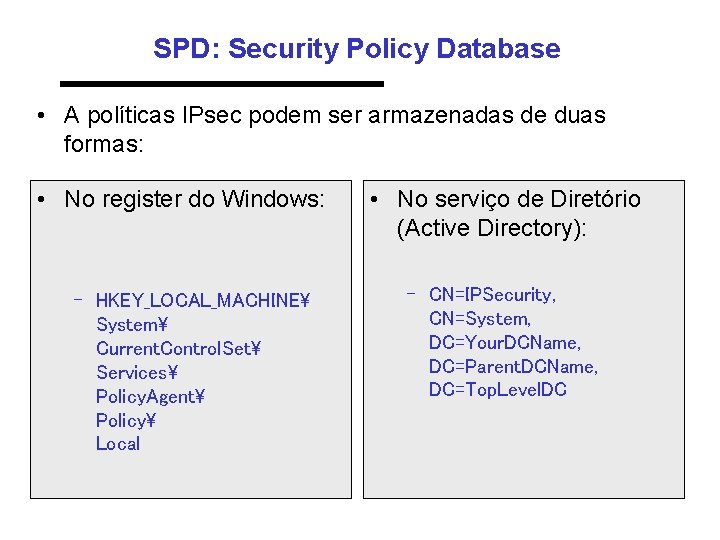

SPD: Security Policy Database • A políticas IPsec podem ser armazenadas de duas formas: • No register do Windows: – HKEY_LOCAL_MACHINE System Current. Control. Set Services Policy. Agent Policy Local • No serviço de Diretório (Active Directory): – CN=IPSecurity, CN=System, DC=Your. DCName, DC=Parent. DCName, DC=Top. Level. DC

![Sintaxe do Comando ipsecpol computername w TYPE DOMAIN p Nome Da Sintaxe do Comando • ipsecpol [\computername] [-? ] [-w TYPE: DOMAIN] [-p Nome. Da.](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-4.jpg)

Sintaxe do Comando • ipsecpol [\computername] [-? ] [-w TYPE: DOMAIN] [-p Nome. Da. Politica] [-r Nome. Da. Regra] [-f Lista. De. Filtros] [-n Lista. De. Ações] [-t Endereço. Do. Tunnel] [-a Método. De. Autenticação] [-x] [-u] [-y] [-o]

Flags de Armazenamento • -w TYPE: DOMAIN – w REG – w DS: ELETRICA. NIA • -p Policy. Name – p EMAIL • Se a política já existir, a nova regra será adicionada a política. • -r Rule. Name – r POP 3 • Exemplo: para criar a política para um servidor de EMAIL: – ipsecpol –w REG –p EMAIL –r POP 3 – ipsecpol –w REG –p EMAIL –r IMAP 3 – ipsecpol –w REG –p EMAIL –r SMTP

![f Lista De Filtros Conjunto de Filtros separados por espaço Simples [-f Lista. De. Filtros] • Conjunto de Filtros separados por espaço: – Simples: •](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-6.jpg)

[-f Lista. De. Filtros] • Conjunto de Filtros separados por espaço: – Simples: • SRC/MASK: PORT=DST/MASK: PORT: PROTOCOLO – Espelhado: • SRC/MASK: PORT+DST/MASK: PORT: PROTOCOLO • Significados especiais de SRC ou DST/MASK: - 0: computador local - *: qualquer endereço - 10. 32. 1. *: sub-rede 10. 32. 1. 0/24

![Exemplos de f Lista De Filtros Filtragem HTTP f 192 168 Exemplos de [-f Lista. De. Filtros] • Filtragem HTTP • - f 192. 168.](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-7.jpg)

Exemplos de [-f Lista. De. Filtros] • Filtragem HTTP • - f 192. 168. 1. 0/255. 0+192. 168. 1. 7: 80: TCP 192. 168. 1. 7 SERVIDOR 80 192. 168. 1. 0/24

![n Lista De Ações Conjunto de negociações IPsec separadas por espaço Exemplos [-n Lista. De. Ações] • Conjunto de negociações IPsec separadas por espaço: – Exemplos:](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-8.jpg)

[-n Lista. De. Ações] • Conjunto de negociações IPsec separadas por espaço: – Exemplos: • -n ESP[DES, SHA] • -n ESP[DES, MD 5] ESP[DES, SHA] • -n AH[MD 5] ou AH[SHA] • Flags especiais: – n PASS • cria uma ação passthrough – n BLOCK • cria uma ação de bloquear – n AH[MD 5] INPASS • torna todos os filtros de entrada PASSTRHOUGH • isto é, aceita comunicação sem IPsec

![t Endereço Do Tunel Especifica o endpoint do tunel em um dos seguintes [-t Endereço. Do. Tunel] • Especifica o endpoint do tunel em um dos seguintes](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-9.jpg)

[-t Endereço. Do. Tunel] • Especifica o endpoint do tunel em um dos seguintes formatos: – IP do Gateway IPsec: • A. B. C. D – FQDN do Gateway IPsec: • Nome DNS

![a Auth Method List Lista de métodos de autenticação separados por espaço [-a Auth. Method. List] • Lista de métodos de autenticação separados por espaço: –](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-10.jpg)

[-a Auth. Method. List] • Lista de métodos de autenticação separados por espaço: – PRESHARE: “preshared key string” – KERBEROS – CERT: ”CA Info” • O Método Default é KERBEROS • EXEMPLO: – a PRESHARED: “Meu Segredo”

![Flags de Alteração u deleta todas as políticas em modo dinâmico Flags de Alteração • [-u]: – deleta todas as políticas em modo dinâmico •](https://slidetodoc.com/presentation_image_h/9efb06345383f27a8a6a7c217b62ebfd/image-11.jpg)

Flags de Alteração • [-u]: – deleta todas as políticas em modo dinâmico • [-x]: – define que a política criada em modo estático [-w] será ativada. • [-y]: – define que a política em modo estático será inativa. • [-o]: – apaga a política em modo estático criada com –p. • IPsec –w REG –p EMAIL – o

Ferramentas para IPsec • Ferramentas Windows 2000 – secpol. msc • Criação gráfica das políticas – ipsecmon. exe • visualização gráfica das SAS – netdiag/test: ipsec /debug > file. txt • visualização em console das SAS • No windows XP, a ferramenta de gerenciamento IPsec é nativa: – ipseccmd (idêntica a ipsecpol) – ipseccmd show (permite ver as diretivas ativas) • No Linux – Kernel 2. 2 e 2. 4: Free. S/WAN (http: //www. freeswan. org) – Kernel 2. 5: IPsec nativo • ipsec-tools