Introduccin a los Servicios de Directorio Activo en

- Slides: 38

Introducción a los Servicios de Directorio Activo en Windows Server 2008 David Cervigón Luna IT Pro Evangelist david. cervigon@microsoft. com http: //blogs. technet. com/davidcervigon

Agenda Delegaciones Remotas: Read-Only Domain Controller Administración: Auditoría, Backup/Recovery Seguridad: Políticas de contraseñas granulares

Terminología Active Directory Domain Services Reemplaza a “Active Directory” Active Directory Lightweight Directory Services Reemplaza a “Active Directory Application Mode” o ADAM Roles de Servidor Funcionalidades del servidor como AD DS, AD LDS, y DNS Se administran centralmente a través del Server Manager Server Core Opción de instalación mínima del Servidor Menor superficie de ataque debido a los pocos componentes instalados

Delegaciones Remotas Delegaciones Seguridad Administración

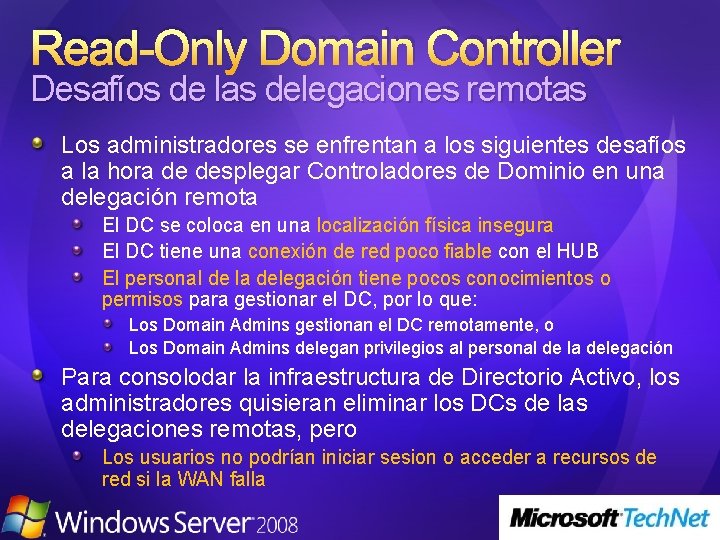

Read-Only Domain Controller Desafíos de las delegaciones remotas Los administradores se enfrentan a los siguientes desafíos a la hora de desplegar Controladores de Dominio en una delegación remota El DC se coloca en una localización física insegura El DC tiene una conexión de red poco fiable con el HUB El personal de la delegación tiene pocos conocimientos o permisos para gestionar el DC, por lo que: Los Domain Admins gestionan el DC remotamente, o Los Domain Admins delegan privilegios al personal de la delegación Para consolodar la infraestructura de Directorio Activo, los administradores quisieran eliminar los DCs de las delegaciones remotas, pero Los usuarios no podrían iniciar sesion o acceder a recursos de red si la WAN falla

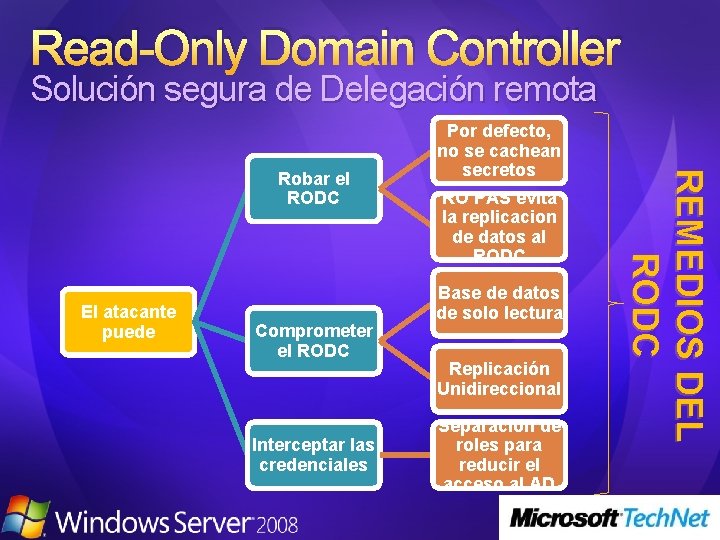

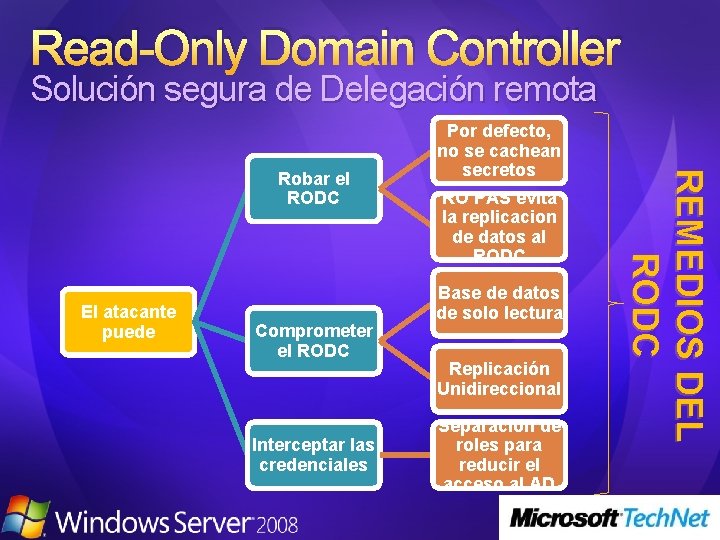

Read-Only Domain Controller Solución segura de Delegación remota El atacante puede Comprometer el RODC Interceptar las credenciales RO PAS evita la replicacion de datos al RODC Base de datos de solo lectura Replicación Unidireccional Separacion de roles para reducir el acceso al AD REMEDIOS DEL RODC Robar el RODC Por defecto, no se cachean secretos

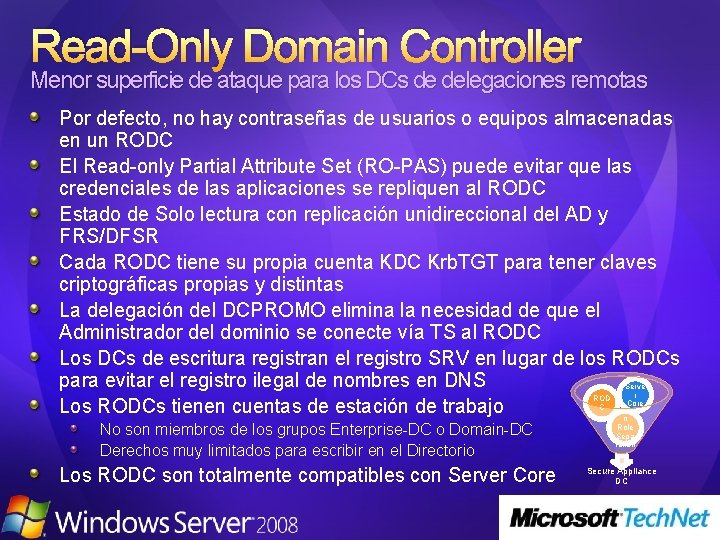

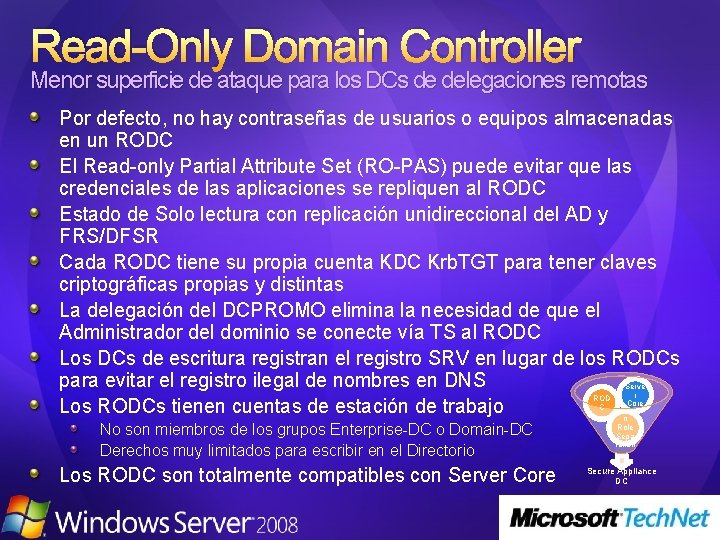

Read-Only Domain Controller Menor superficie de ataque para los DCs de delegaciones remotas Por defecto, no hay contraseñas de usuarios o equipos almacenadas en un RODC El Read-only Partial Attribute Set (RO-PAS) puede evitar que las credenciales de las aplicaciones se repliquen al RODC Estado de Solo lectura con replicación unidireccional del AD y FRS/DFSR Cada RODC tiene su propia cuenta KDC Krb. TGT para tener claves criptográficas propias y distintas La delegación del DCPROMO elimina la necesidad de que el Administrador del dominio se conecte vía TS al RODC Los DCs de escritura registran el registro SRV en lugar de los RODCs para evitar el registro ilegal de nombres en DNS Los RODCs tienen cuentas de estación de trabajo No son miembros de los grupos Enterprise-DC o Domain-DC Derechos muy limitados para escribir en el Directorio Los RODC son totalmente compatibles con Server Core Serve r ROD Core C Admi n Role Sepa ration Secure Appliance DC

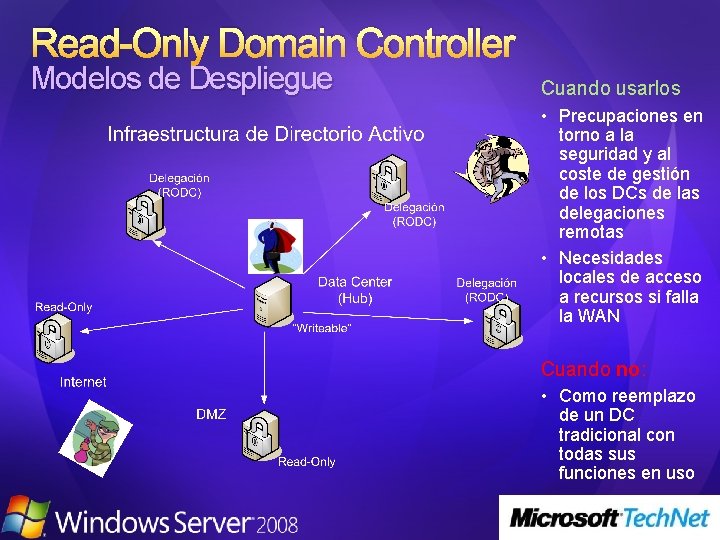

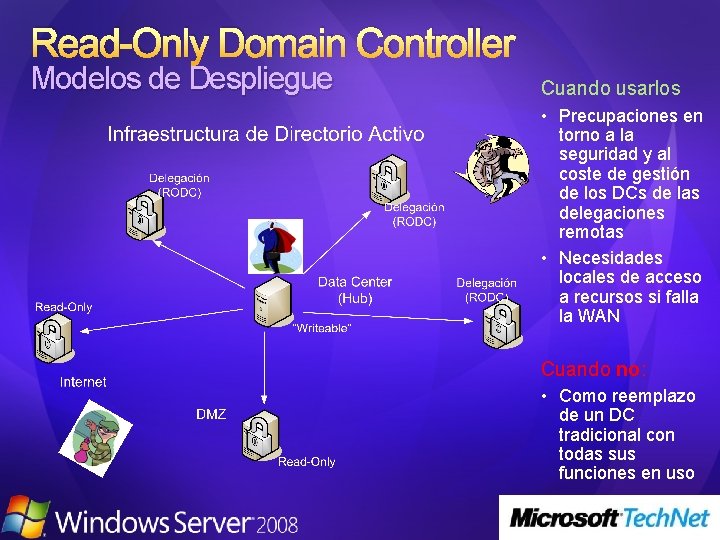

Read-Only Domain Controller Modelos de Despliegue Cuando usarlos • Precupaciones en torno a la seguridad y al coste de gestión de los DCs de las delegaciones remotas • Necesidades locales de acceso a recursos si falla la WAN Cuando no: • Como reemplazo de un DC tradicional con todas sus funciones en uso

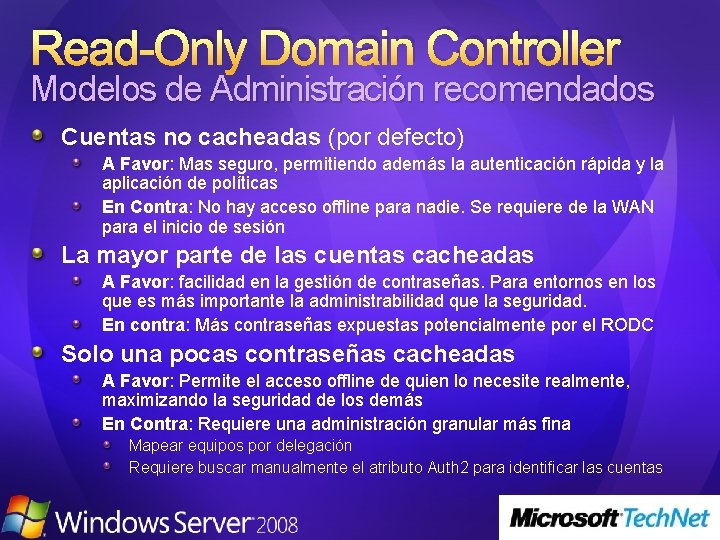

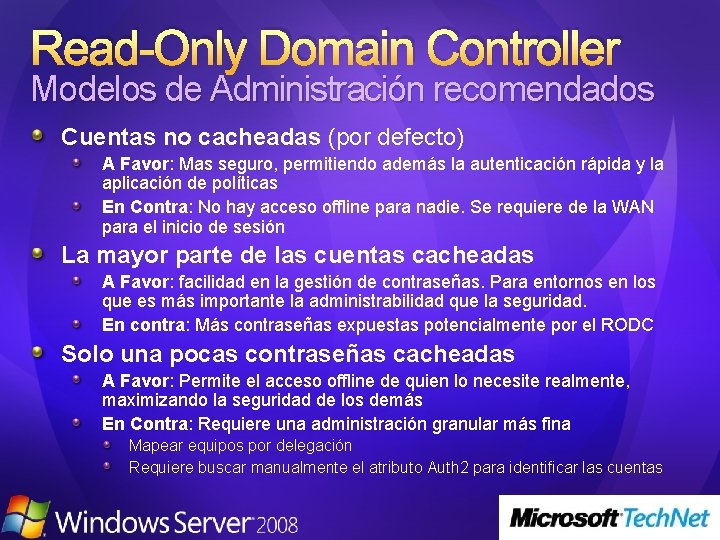

Read-Only Domain Controller Modelos de Administración recomendados Cuentas no cacheadas (por defecto) A Favor: Mas seguro, permitiendo además la autenticación rápida y la aplicación de políticas En Contra: No hay acceso offline para nadie. Se requiere de la WAN para el inicio de sesión La mayor parte de las cuentas cacheadas A Favor: facilidad en la gestión de contraseñas. Para entornos en los que es más importante la administrabilidad que la seguridad. En contra: Más contraseñas expuestas potencialmente por el RODC Solo una pocas contraseñas cacheadas A Favor: Permite el acceso offline de quien lo necesite realmente, maximizando la seguridad de los demás En Contra: Requiere una administración granular más fina Mapear equipos por delegación Requiere buscar manualmente el atributo Auth 2 para identificar las cuentas

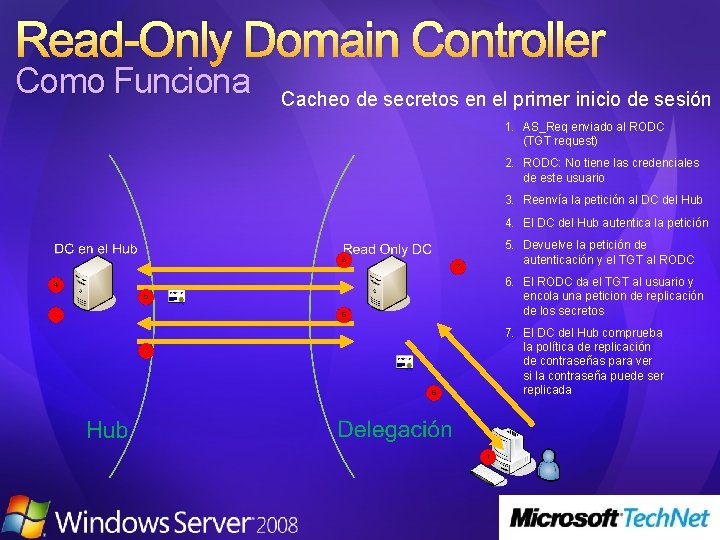

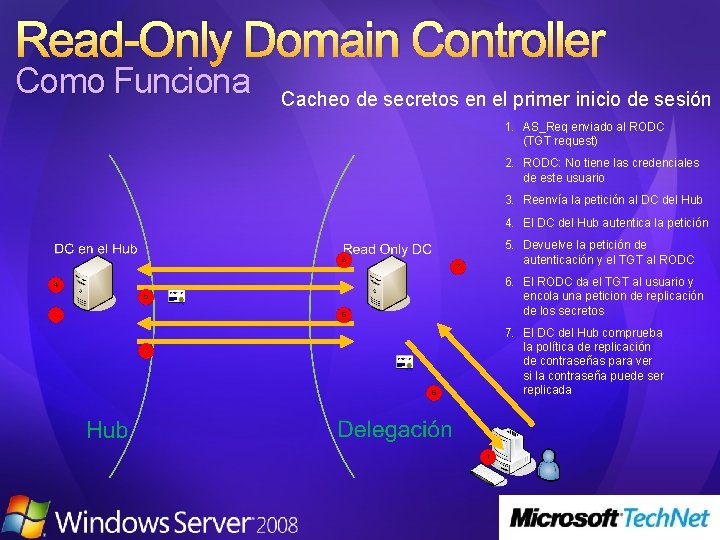

Read-Only Domain Controller Como Funciona Cacheo de secretos en el primer inicio de sesión 1. AS_Req enviado al RODC (TGT request) 2. RODC: No tiene las credenciales de este usuario 3. Reenvía la petición al DC del Hub 4. El DC del Hub autentica la petición 5. Devuelve la petición de autenticación y el TGT al RODC 6. El RODC da el TGT al usuario y encola una peticion de replicación de los secretos 7. El DC del Hub comprueba la política de replicación de contraseñas para ver si la contraseña puede ser replicada

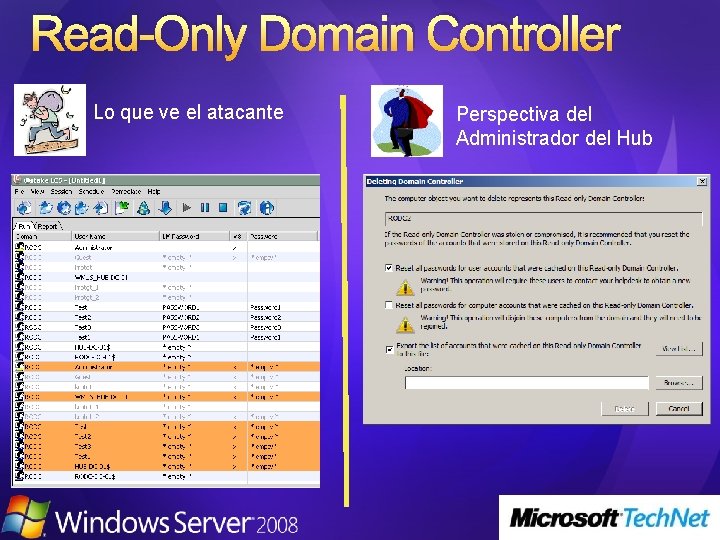

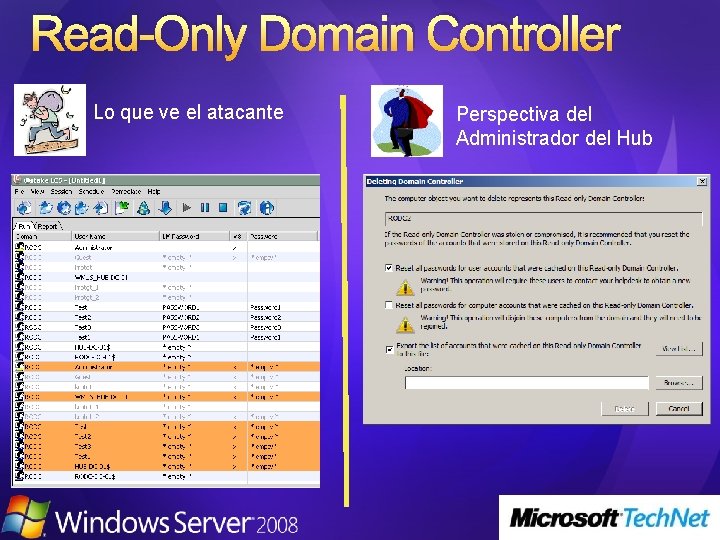

Read-Only Domain Controller Lo que ve el atacante Perspectiva del Administrador del Hub

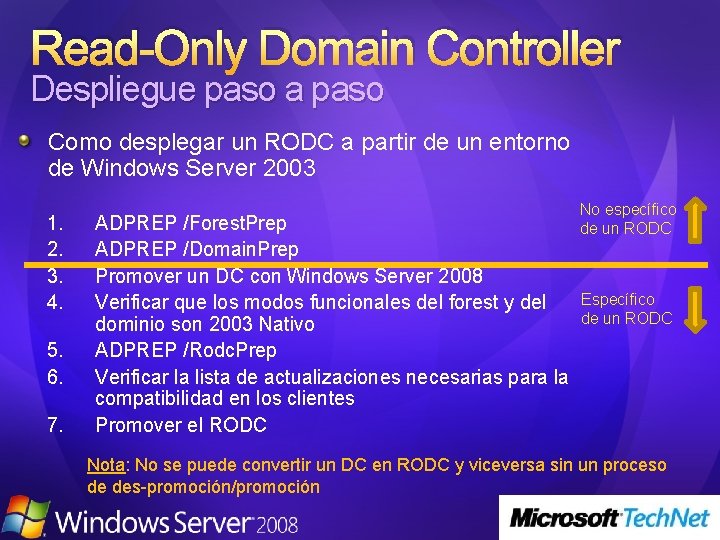

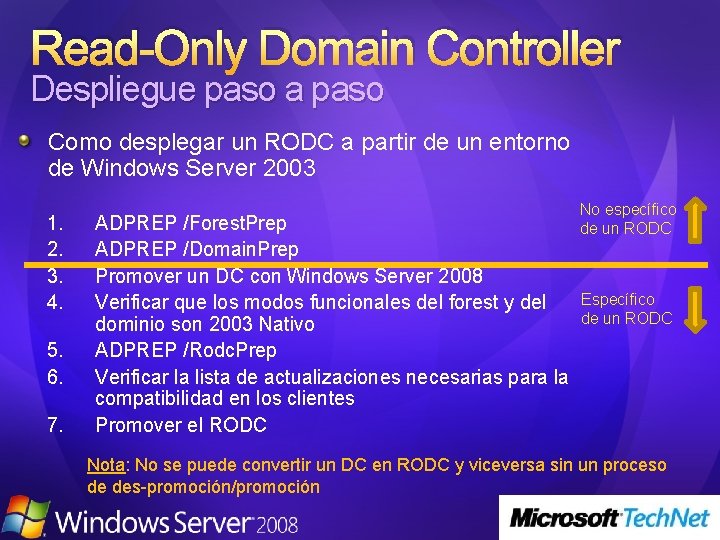

Read-Only Domain Controller Despliegue paso a paso Como desplegar un RODC a partir de un entorno de Windows Server 2003 1. 2. 3. 4. 5. 6. 7. ADPREP /Forest. Prep ADPREP /Domain. Prep Promover un DC con Windows Server 2008 Verificar que los modos funcionales del forest y del dominio son 2003 Nativo ADPREP /Rodc. Prep Verificar la lista de actualizaciones necesarias para la compatibilidad en los clientes Promover el RODC No específico de un RODC Específico de un RODC Nota: No se puede convertir un DC en RODC y viceversa sin un proceso de des-promoción/promoción

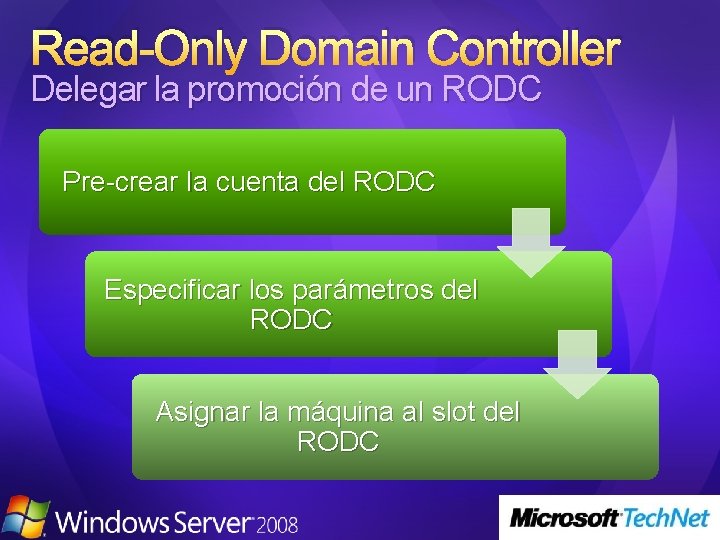

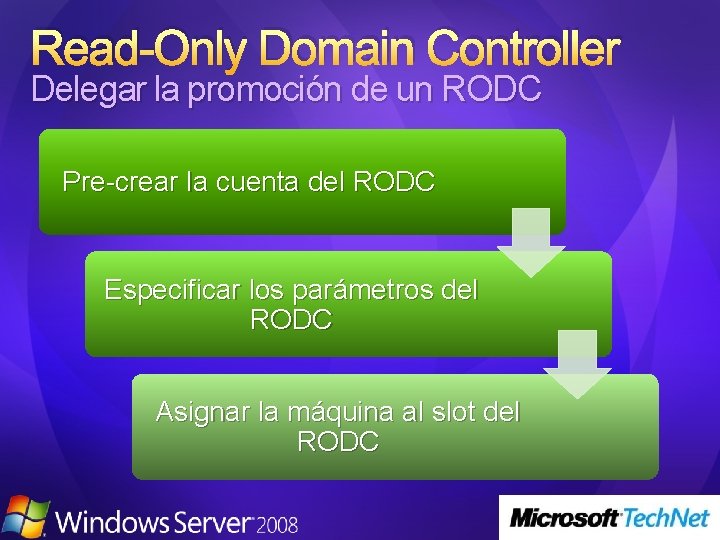

Read-Only Domain Controller Delegar la promoción de un RODC Pre-crear la cuenta del RODC Especificar los parámetros del RODC Asignar la máquina al slot del RODC

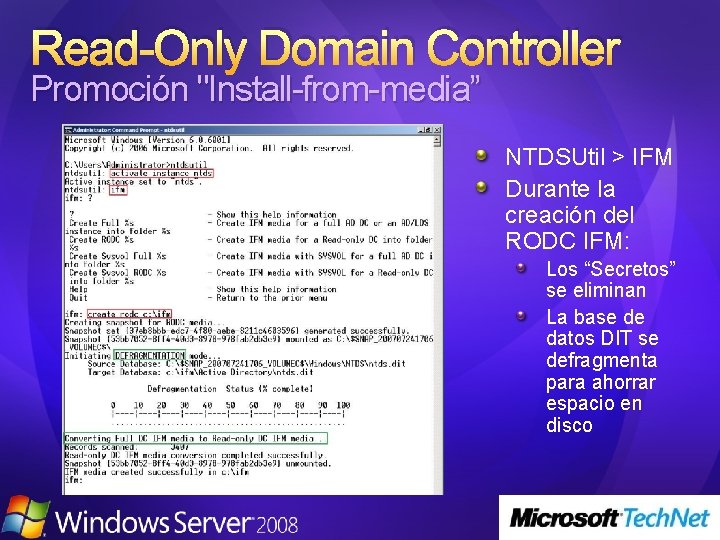

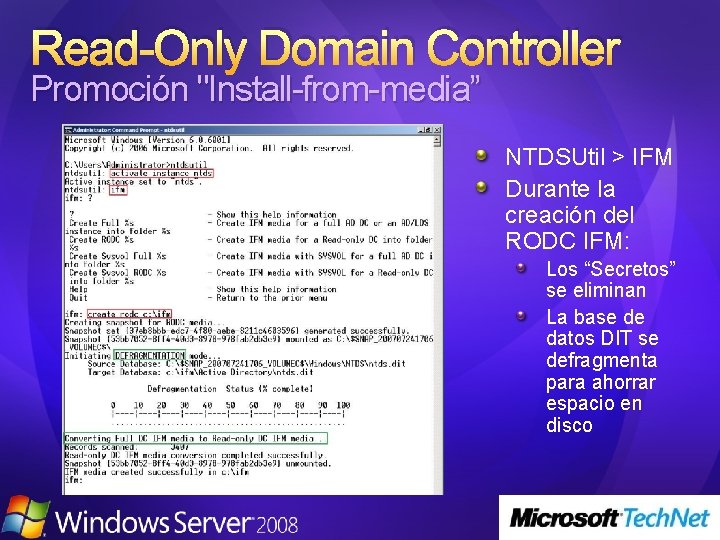

Read-Only Domain Controller Promoción "Install-from-media” NTDSUtil > IFM Durante la creación del RODC IFM: Los “Secretos” se eliminan La base de datos DIT se defragmenta para ahorrar espacio en disco

DEMO Read Only Domain Controlles Instalación Delegada Install From Media

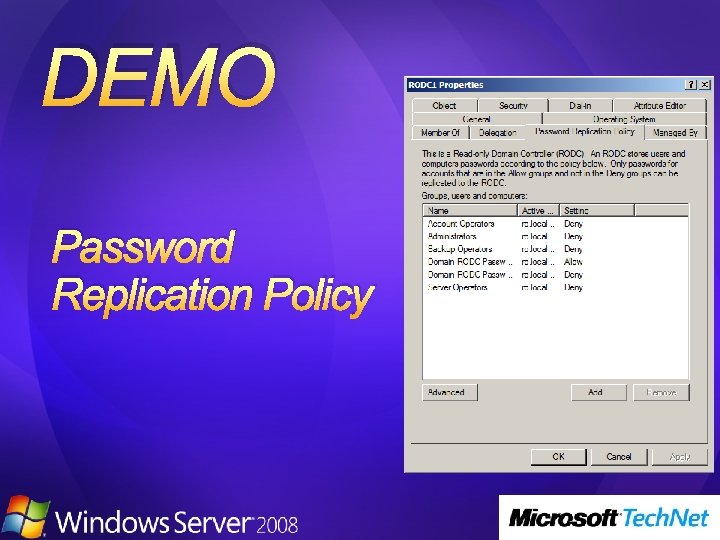

DEMO Password Replication Policy

Administración Delegaciones Seguridad Administración

AD DS reiniciable Sin reiniciar el servidor, ahora se puede: Aplicar parches de los DS Realizar una desfragmentación offline Un servidor con los DS parados es similar a un servidor miembro NTDS. dit está offline Puede iniciarse sesión local con la contraseña del Modo de Recuperación del Directorio Activo (DSRM)

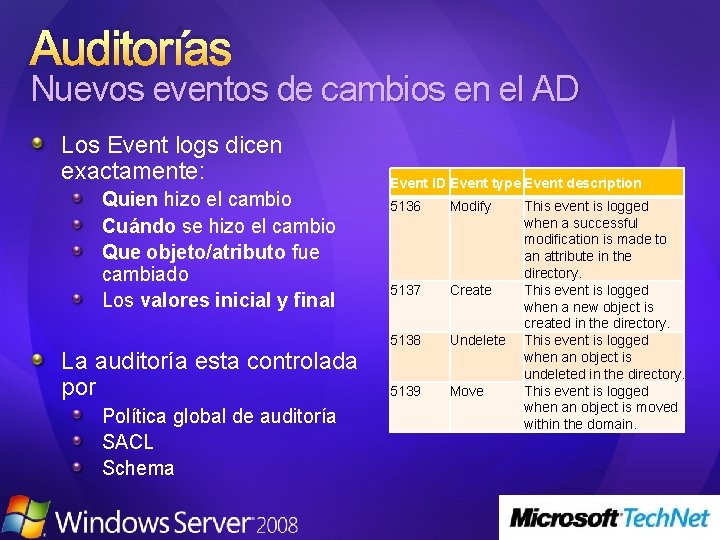

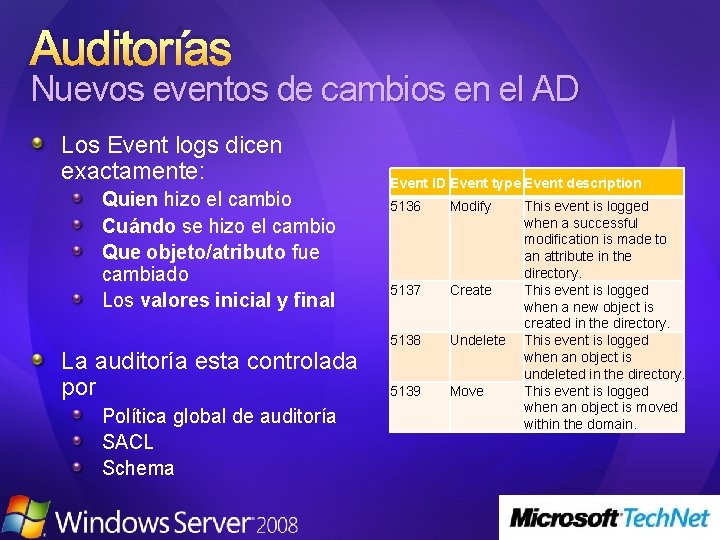

Auditorías Nuevos eventos de cambios en el AD Los Event logs dicen exactamente: Quien hizo el cambio Cuándo se hizo el cambio Que objeto/atributo fue cambiado Los valores inicial y final La auditoría esta controlada por Política global de auditoría SACL Schema Event ID Event type Event description 5136 Modify 5137 Create 5138 Undelete 5139 Move This event is logged when a successful modification is made to an attribute in the directory. This event is logged when a new object is created in the directory. This event is logged when an object is undeleted in the directory. This event is logged when an object is moved within the domain.

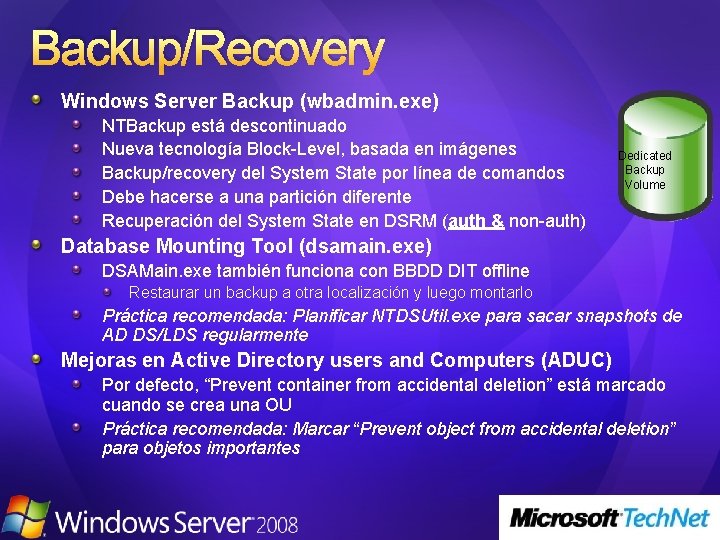

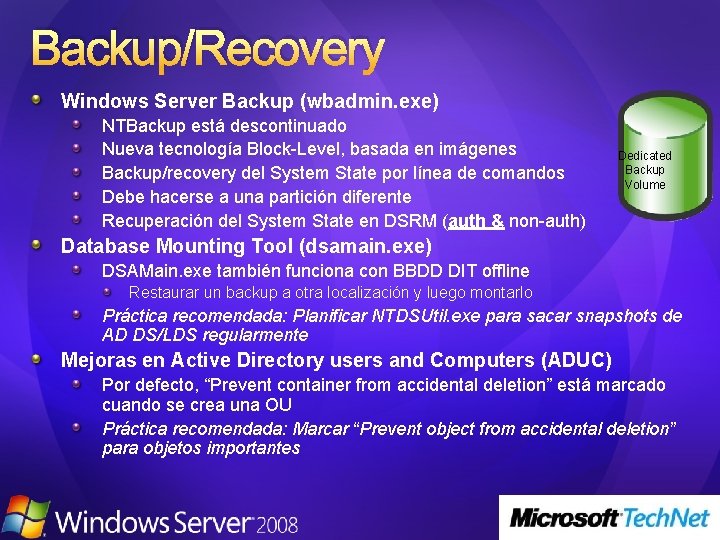

Backup/Recovery Windows Server Backup (wbadmin. exe) NTBackup está descontinuado Nueva tecnología Block-Level, basada en imágenes Backup/recovery del System State por línea de comandos Debe hacerse a una partición diferente Recuperación del System State en DSRM (auth & non-auth) Dedicated Backup Volume Database Mounting Tool (dsamain. exe) DSAMain. exe también funciona con BBDD DIT offline Restaurar un backup a otra localización y luego montarlo Práctica recomendada: Planificar NTDSUtil. exe para sacar snapshots de AD DS/LDS regularmente Mejoras en Active Directory users and Computers (ADUC) Por defecto, “Prevent container from accidental deletion” está marcado cuando se crea una OU Práctica recomendada: Marcar “Prevent object from accidental deletion” para objetos importantes

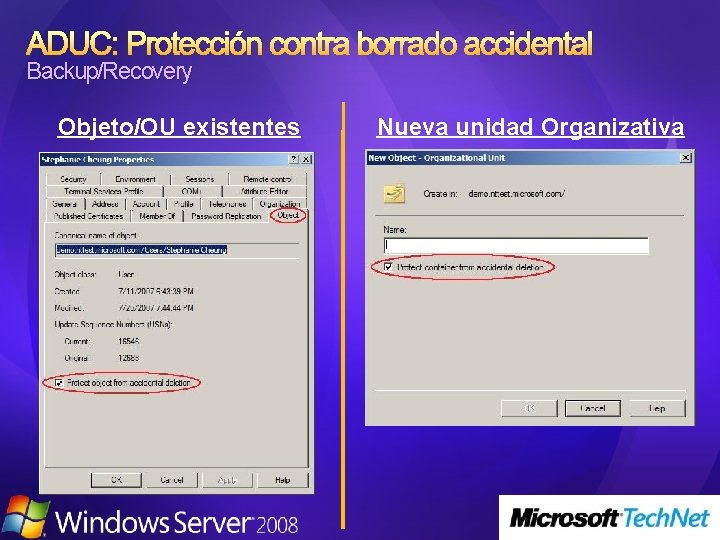

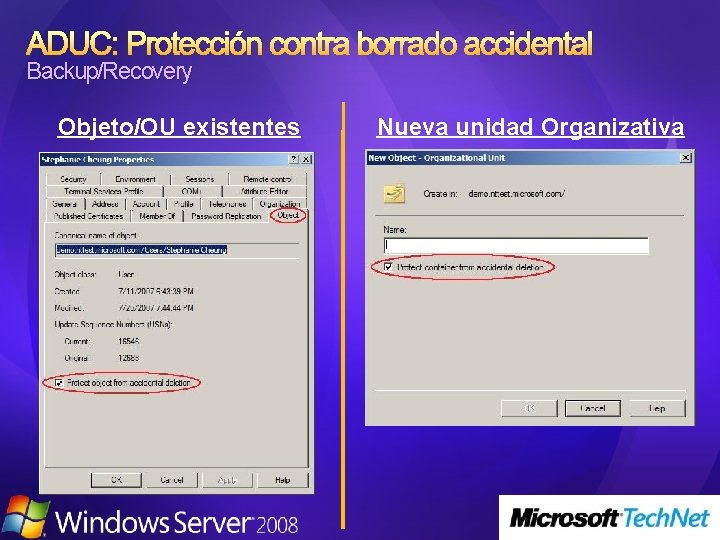

ADUC: Protección contra borrado accidental Backup/Recovery Objeto/OU existentes Nueva unidad Organizativa

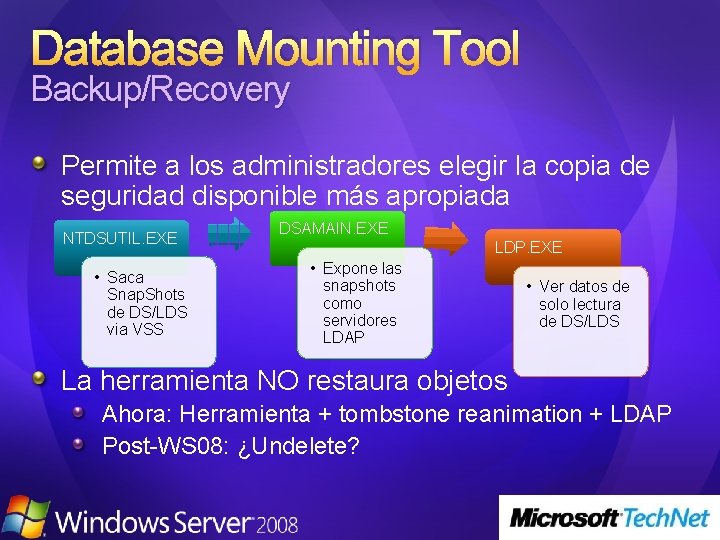

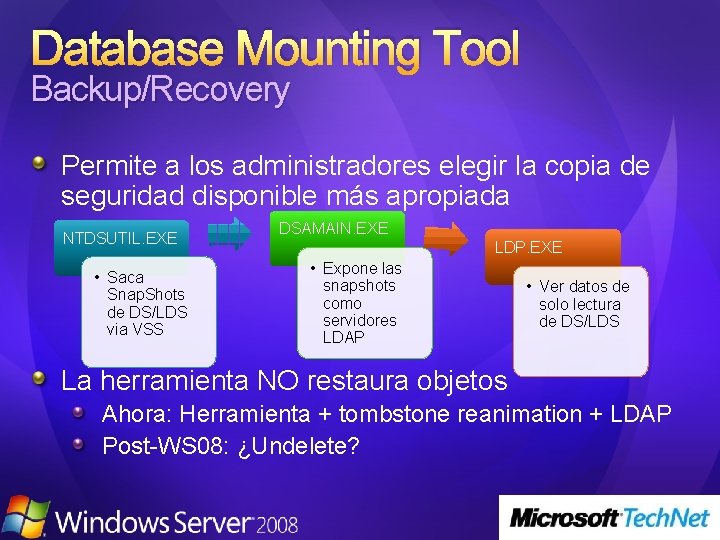

Database Mounting Tool Backup/Recovery Permite a los administradores elegir la copia de seguridad disponible más apropiada NTDSUTIL. EXE • Saca Snap. Shots de DS/LDS via VSS DSAMAIN. EXE LDP. EXE • Expone las snapshots como servidores LDAP • Ver datos de solo lectura de DS/LDS La herramienta NO restaura objetos Ahora: Herramienta + tombstone reanimation + LDAP Post-WS 08: ¿Undelete?

DEMO Backup Auditorías Database Mounting Tool Protección contra borrado Accidental

Seguridad Delegaciones Seguridad Administración

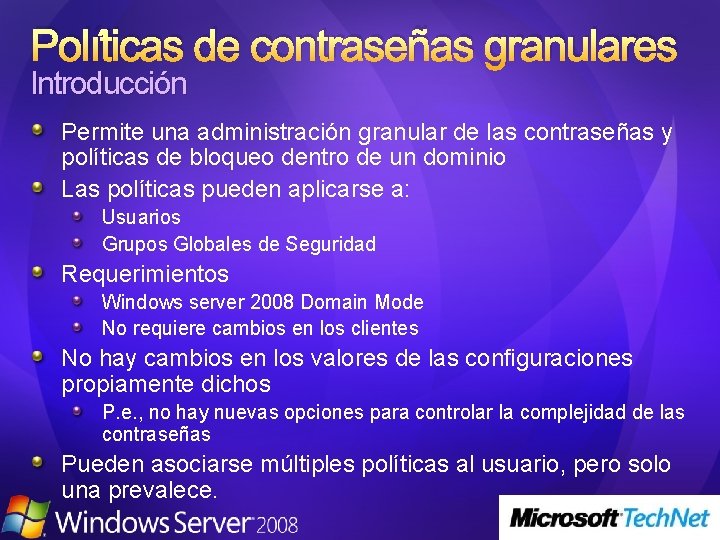

Políticas de contraseñas granulares Introducción Permite una administración granular de las contraseñas y políticas de bloqueo dentro de un dominio Las políticas pueden aplicarse a: Usuarios Grupos Globales de Seguridad Requerimientos Windows server 2008 Domain Mode No requiere cambios en los clientes No hay cambios en los valores de las configuraciones propiamente dichos P. e. , no hay nuevas opciones para controlar la complejidad de las contraseñas Pueden asociarse múltiples políticas al usuario, pero solo una prevalece.

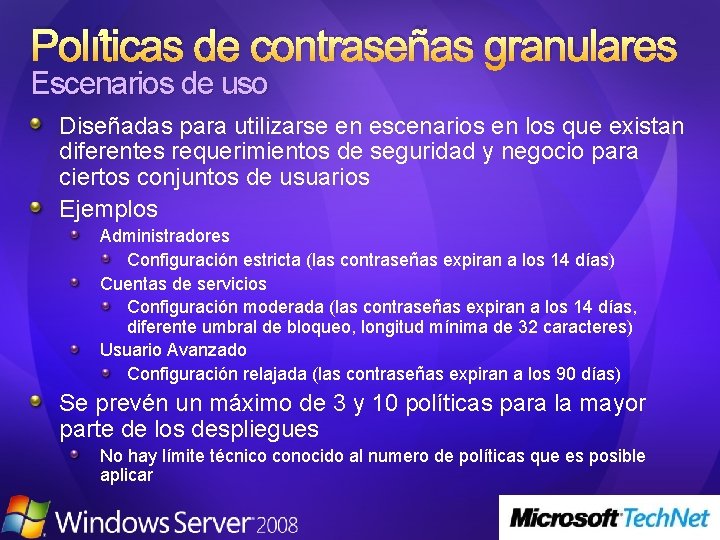

Políticas de contraseñas granulares Escenarios de uso Diseñadas para utilizarse en escenarios en los que existan diferentes requerimientos de seguridad y negocio para ciertos conjuntos de usuarios Ejemplos Administradores Configuración estricta (las contraseñas expiran a los 14 días) Cuentas de servicios Configuración moderada (las contraseñas expiran a los 14 días, diferente umbral de bloqueo, longitud mínima de 32 caracteres) Usuario Avanzado Configuración relajada (las contraseñas expiran a los 90 días) Se prevén un máximo de 3 y 10 políticas para la mayor parte de los despliegues No hay límite técnico conocido al numero de políticas que es posible aplicar

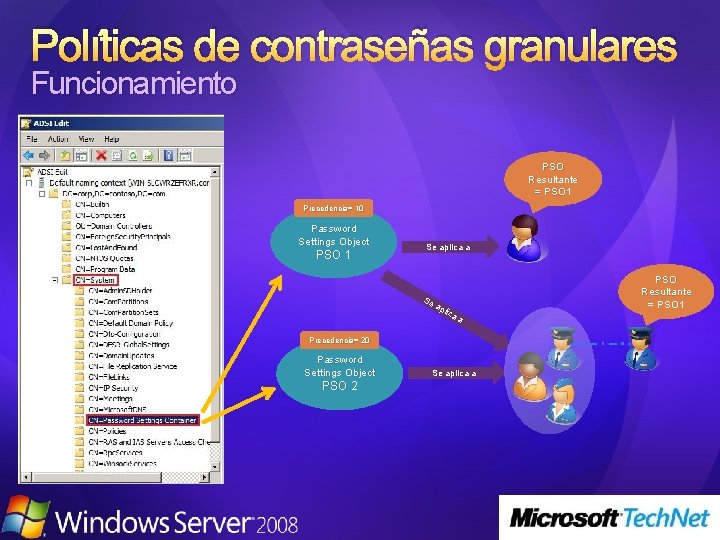

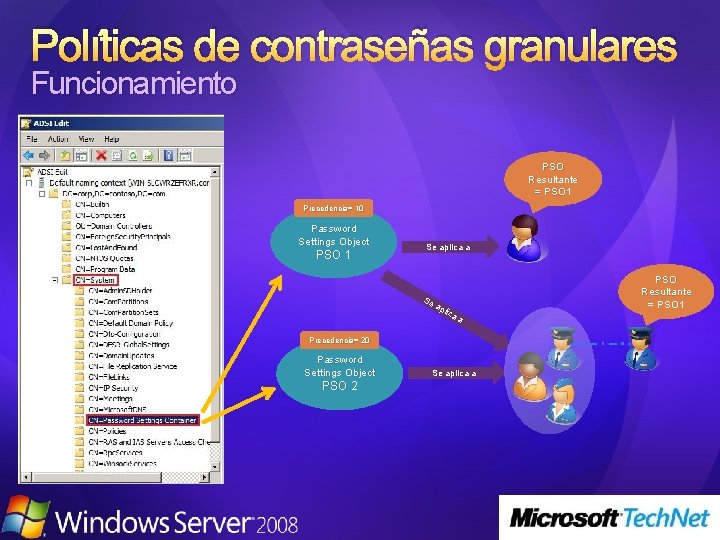

Políticas de contraseñas granulares Funcionamiento PSO Resultante = PSO 1 Precedencia= 10 Password Settings Object PSO 1 Se aplica a Se ap lica a Precedencia= 20 Password Settings Object PSO 2 Se aplica a PSO Resultante = PSO 1

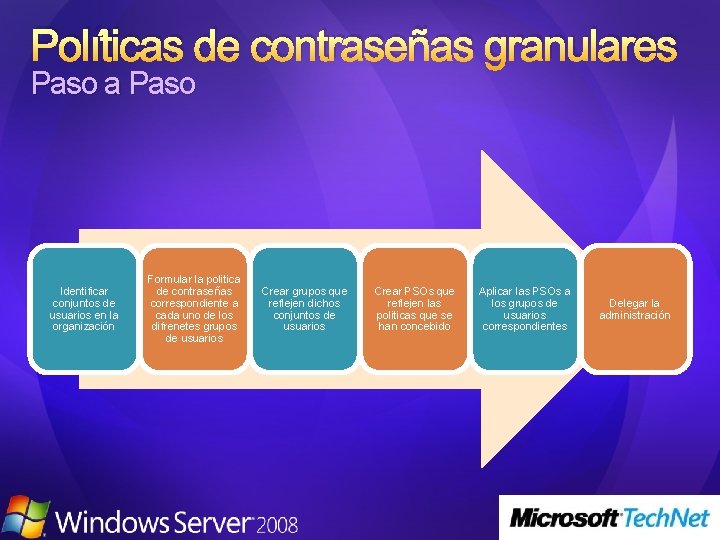

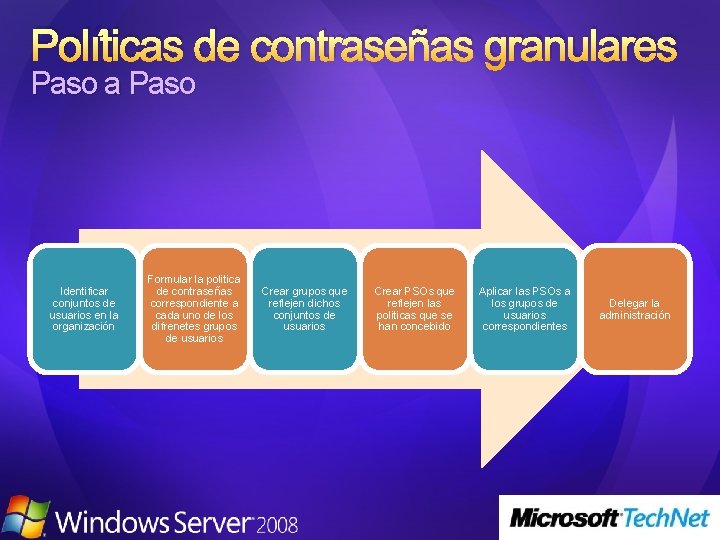

Políticas de contraseñas granulares Paso a Paso Identificar conjuntos de usuarios en la organización Formular la politica de contraseñas correspondiente a cada uno de los difrenetes grupos de usuarios Crear grupos que reflejen dichos conjuntos de usuarios Crear PSOs que reflejen las politicas que se han concebido Aplicar las PSOs a los grupos de usuarios correspondientes Delegar la administración

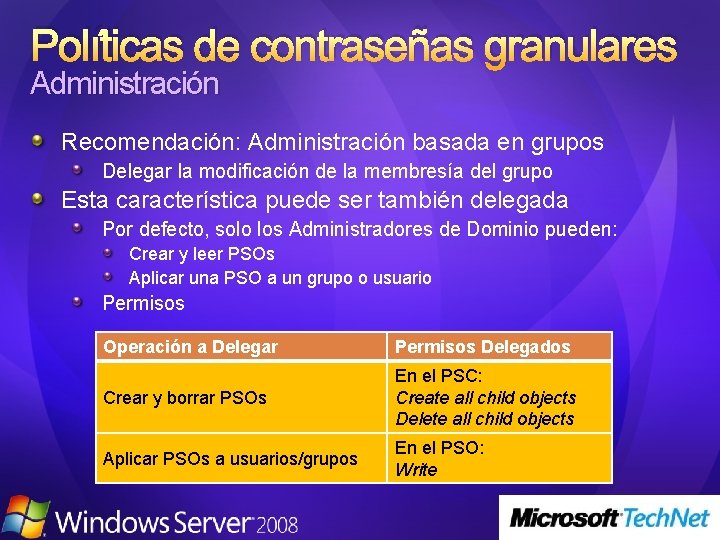

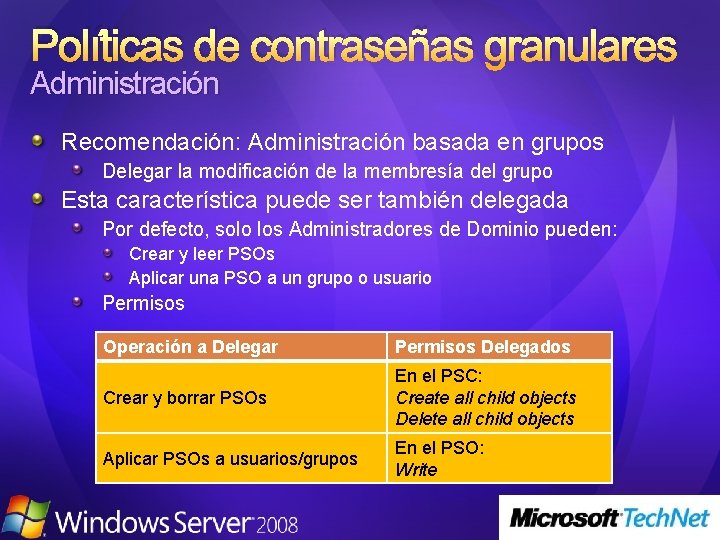

Políticas de contraseñas granulares Administración Recomendación: Administración basada en grupos Delegar la modificación de la membresía del grupo Esta característica puede ser también delegada Por defecto, solo los Administradores de Dominio pueden: Crear y leer PSOs Aplicar una PSO a un grupo o usuario Permisos Operación a Delegar Permisos Delegados Crear y borrar PSOs En el PSC: Create all child objects Delete all child objects Aplicar PSOs a usuarios/grupos En el PSO: Write

DEMO Políticas de contraseñas granulares

Otras funcionalidades Otros Roles de Windows Server 2008 relacionados con el Directorio Active Directory Certificate Services Active Directory Federation Services Active Directory Lightweight Directory Services Active Directory Rights Management Services Herramientas de Gestión Data Collection Template (conocido anteriormente como Server Performance Analyzer) Operations Manager AD MP SP 1 para W 28 K DC/RODCs

Recursos Tech. Net Beta 3 Documentation for AD DS Step-by-step Guide for RODC Step-by-step Guide for AD DS Installation & Removal Step-by-step Guide for Restartable AD DS Step-by-step Guide for AD Data Mining (Mounting) Tool Step-by-step Guide for AD DS Backup & Recovery Step-by-step Guide for Auditing AD DS Changes Step-by-step Guide for FGPP & Account Lockout Policy Configuration MSDN Beta 3 Documentation for Schema

Preguntas David Cervigón Luna IT Pro Evangelist david. cervigon@microsoft. com http: //blogs. technet. com/davidcervigon

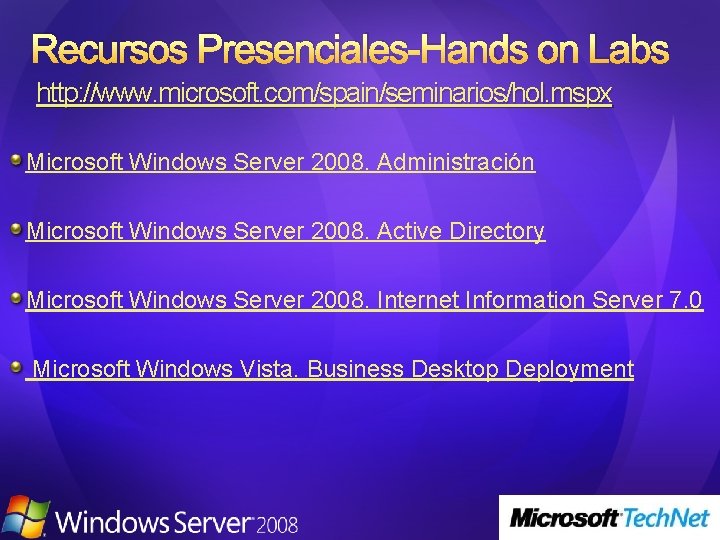

Recursos Presenciales-Hands on Labs http: //www. microsoft. com/spain/seminarios/hol. mspx Microsoft Windows Server 2008. Administración Microsoft Windows Server 2008. Active Directory Microsoft Windows Server 2008. Internet Information Server 7. 0 Microsoft Windows Vista. Business Desktop Deployment

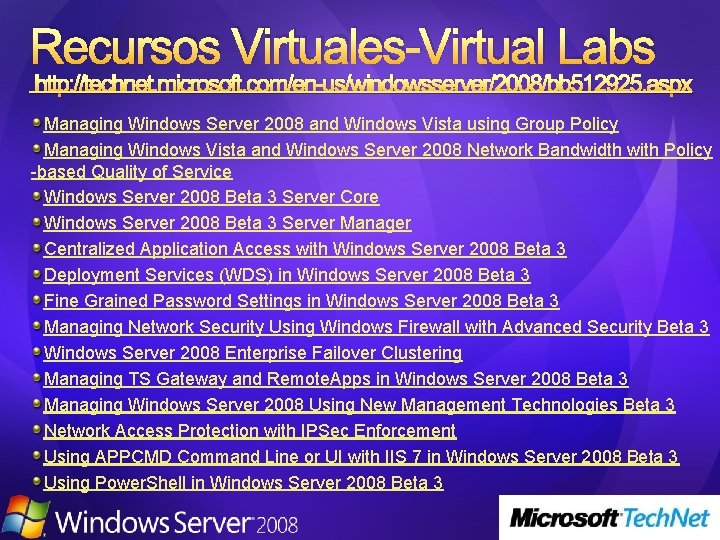

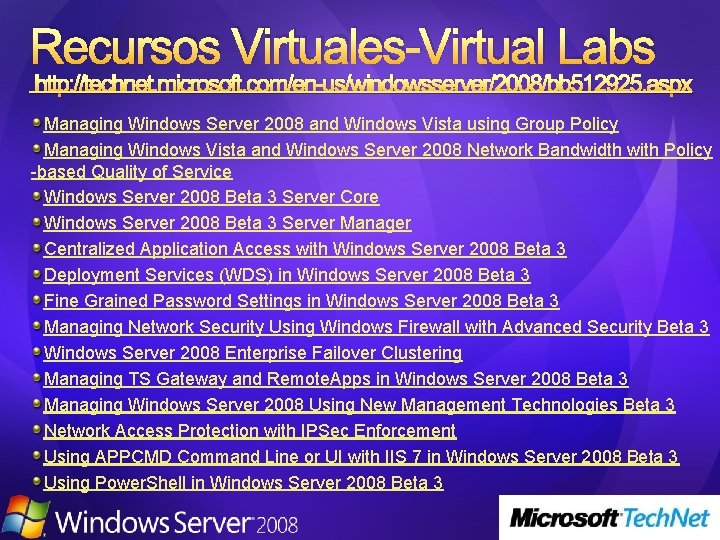

Recursos Virtuales-Virtual Labs http: //technet. microsoft. com/en-us/windowsserver/2008/bb 512925. aspx Managing Windows Server 2008 and Windows Vista using Group Policy Managing Windows Vista and Windows Server 2008 Network Bandwidth with Policy -based Quality of Service Windows Server 2008 Beta 3 Server Core Windows Server 2008 Beta 3 Server Manager Centralized Application Access with Windows Server 2008 Beta 3 Deployment Services (WDS) in Windows Server 2008 Beta 3 Fine Grained Password Settings in Windows Server 2008 Beta 3 Managing Network Security Using Windows Firewall with Advanced Security Beta 3 Windows Server 2008 Enterprise Failover Clustering Managing TS Gateway and Remote. Apps in Windows Server 2008 Beta 3 Managing Windows Server 2008 Using New Management Technologies Beta 3 Network Access Protection with IPSec Enforcement Using APPCMD Command Line or UI with IIS 7 in Windows Server 2008 Beta 3 Using Power. Shell in Windows Server 2008 Beta 3

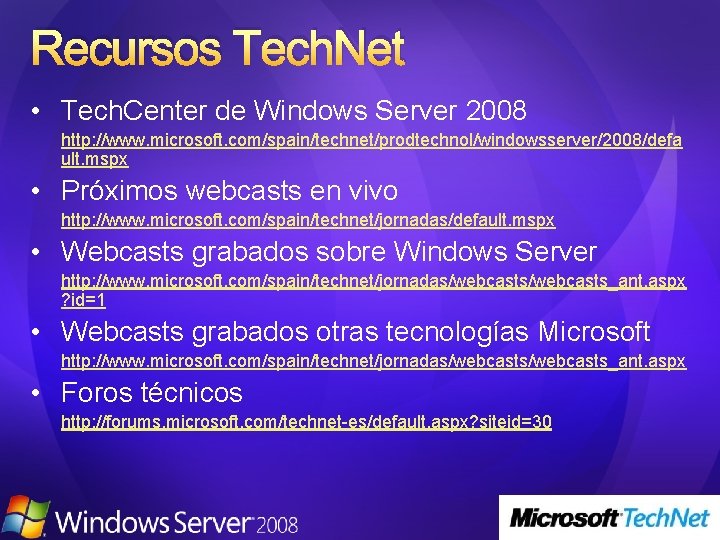

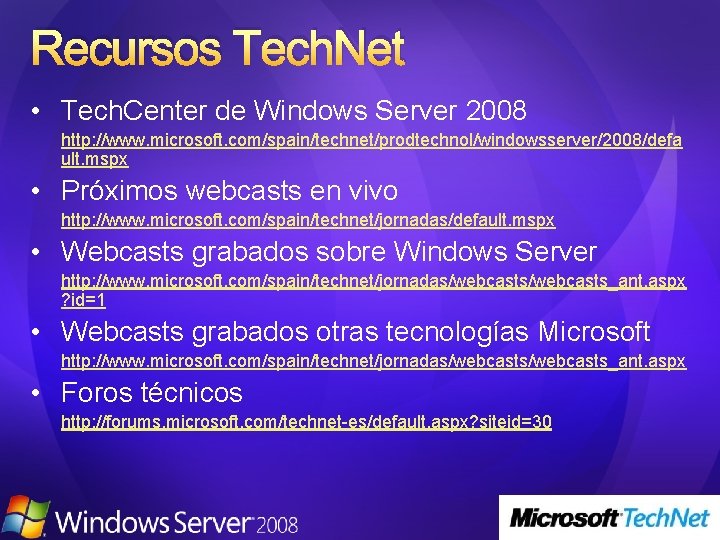

Recursos Tech. Net • Tech. Center de Windows Server 2008 http: //www. microsoft. com/spain/technet/prodtechnol/windowsserver/2008/defa ult. mspx • Próximos webcasts en vivo http: //www. microsoft. com/spain/technet/jornadas/default. mspx • Webcasts grabados sobre Windows Server http: //www. microsoft. com/spain/technet/jornadas/webcasts_ant. aspx ? id=1 • Webcasts grabados otras tecnologías Microsoft http: //www. microsoft. com/spain/technet/jornadas/webcasts_ant. aspx • Foros técnicos http: //forums. microsoft. com/technet-es/default. aspx? siteid=30

Recursos Tech. Net • Registrarse a la newsletter Tech. Net Flash http: //www. microsoft. com/spain/technet/boletines/default. mspx • Obtenga una Suscripción Tech. Net Plus http: //technet. microsoft. com/es-es/subscriptions/default. aspx

El Rostro de Windows Server está cambiando. Descúbrelo en www. microsoft. es/rostros

Directorio para el ministerio pastoral de los obispos

Directorio para el ministerio pastoral de los obispos Introduccin

Introduccin Introduccin

Introduccin Que diferencia hay entre filosofia y ciencia

Que diferencia hay entre filosofia y ciencia Introducción de enzimas

Introducción de enzimas Introduccin

Introduccin Induccin

Induccin Ccxxxxxxxccc

Ccxxxxxxxccc Directorio general para la catequesis

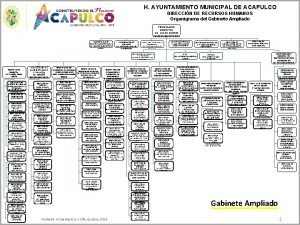

Directorio general para la catequesis Organigrama de acapulco

Organigrama de acapulco Correouniovi

Correouniovi El triangulo de servicio

El triangulo de servicio Ramas del sector de servicios

Ramas del sector de servicios Servicios integrados ejemplo

Servicios integrados ejemplo Centro de la industria, la empresa y los servicios

Centro de la industria, la empresa y los servicios Clasificación de los servicios públicos municipales

Clasificación de los servicios públicos municipales Capa de transporte

Capa de transporte Cuales son los servicios ambientales

Cuales son los servicios ambientales Clasificacion de activos

Clasificacion de activos Tipos de transporte celular

Tipos de transporte celular Que sustancias transporta el transporte activo

Que sustancias transporta el transporte activo Transporte activo primario y secundario

Transporte activo primario y secundario Instrumentos financieros primarios

Instrumentos financieros primarios Matep en guatemala

Matep en guatemala Uafir fórmula

Uafir fórmula Estilo de vida activo en educacion fisica

Estilo de vida activo en educacion fisica Que es un pasivo

Que es un pasivo Rentas cobradas por anticipado es activo o pasivo

Rentas cobradas por anticipado es activo o pasivo Que es el activo disponible y exigible

Que es el activo disponible y exigible Pinocitosis

Pinocitosis Glucocalix

Glucocalix Canal ionico

Canal ionico Etirement semi membraneux

Etirement semi membraneux Iva crédito fiscal que cuenta es activo o pasivo

Iva crédito fiscal que cuenta es activo o pasivo Presente indicativo activo griego

Presente indicativo activo griego Aoristo indicativo activo

Aoristo indicativo activo Transporte activo primario y secundario

Transporte activo primario y secundario Introduccion de la celula

Introduccion de la celula Valor de desecho metodo economico

Valor de desecho metodo economico