INTERNETOWE ZAGROENIA DZIECI I MODZIEY Wikszo rodzicw jest

- Slides: 20

INTERNETOWE ZAGROŻENIA DZIECI I MŁODZIEŻY Większość rodziców jest świadoma, że internet nie zawsze jest dla ich dzieci miejscem bezpiecznym. Jeśli jednak chodzi o szczegółową wiedzę na temat zagrożeń online, nie jest ona powszechna. Przekazy medialne prezentują często sprzeczne informacje – raz internet przedstawiany jest jako wspaniałe osiągnięcie cywilizacyjne dające młodym nieograniczone możliwości, innym razem widzimy obraz wirtualnej przestrzeni pełnej najgorszych zagrożeń: pedofilii, przemocy, samobójstw itp. Nic dziwnego, że niejeden rodzic czuje się zagubiony, nie wie co ma robić i w rezultacie nie robi nic. Dodatkowo spotykamy się często ze stwierdzeniem, że współczesne dzieci lepiej „znają się na internecie” niż ich rodzice i to właściwie one powinny rodziców uczyć.

� � � W rzeczywistości nie jest tak, że dzieci tylko dzięki temu, że spędzają w sieci dużo czasu, umieją rozpoznać niebezpieczeństwa i wiedzą jak zachować się w każdej zagrażającej sytuacji. Współcześnie internet jest głównie medium umożliwiającym kontakty międzyludzkie i to przede wszystkim kompetencje społeczne (nabywane z wiekiem i doświadczeniem życiowym), a nie kompetencje techniczne są kluczowe dla zachowania bezpieczeństwa w sieci. Dlatego też dorośli nie powinni w żadnym wypadku wycofywać się i pozostawiać dzieci i młodzież w internecie samym sobie, ale muszą mądrze towarzyszyć im w poznawaniu wirtualnego świata. Na początek warto usystematyzować wiedzę związaną z zagrożeniami online. W najprostszym ujęciu (znanym od angielskiego akronimu jako „model 3 C”) zagrożenia te mogą się wiązać: Z niewłaściwymi lub szkodliwymi treściami z jakimi mogą się zetknąć młodzi w internecie (content) Z niebezpiecznymi osobami, które będą się chciały z nimi kontaktować w internecie (contact) Z niebezpiecznymi działaniami jakie mogą sami podejmować, a które mogą mieć dla nich przykre konsekwencje (conduct)

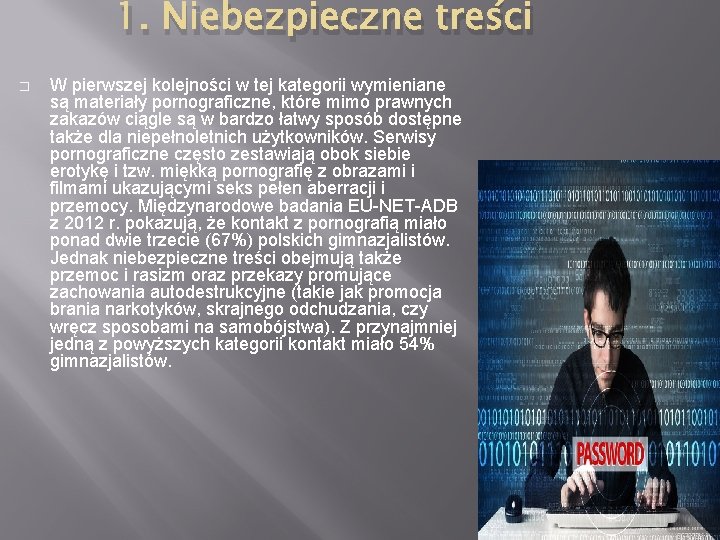

1. Niebezpieczne treści � W pierwszej kolejności w tej kategorii wymieniane są materiały pornograficzne, które mimo prawnych zakazów ciągle są w bardzo łatwy sposób dostępne także dla niepełnoletnich użytkowników. Serwisy pornograficzne często zestawiają obok siebie erotykę i tzw. miękką pornografię z obrazami i filmami ukazującymi seks pełen aberracji i przemocy. Międzynarodowe badania EU-NET-ADB z 2012 r. pokazują, że kontakt z pornografią miało ponad dwie trzecie (67%) polskich gimnazjalistów. Jednak niebezpieczne treści obejmują także przemoc i rasizm oraz przekazy promujące zachowania autodestrukcyjne (takie jak promocja brania narkotyków, skrajnego odchudzania, czy wręcz sposobami na samobójstwa). Z przynajmniej jedną z powyższych kategorii kontakt miało 54% gimnazjalistów.

2. Niebezpieczne kontakty � Internet umożliwia nawiązywanie nowych znajomości i łatwe znajdowanie ludzi o podobnych zainteresowaniach czy poglądach. Jest to jedna z jego ważnych funkcji, ale także tutaj może dochodzić do nadużyć. Oprócz zjawiska tzw. groomingu czyli uwodzenia dzieci w internecie w celu późniejszego wykorzystania seksualnego, niebezpieczne kontakty mogą dotyczyć także zjawisk takich jak werbunek do sekty lub grupy przestępczej. Według przywołanych już badań, aż 69% gimnazjalistów poznało w internecie kogoś, kogo nie znało wcześniej. Co bardziej niepokojące, aż 31% spotkało się z taką osobą na żywo. O ile zazwyczaj te znajomości nie kończą się oczywiście źle, o tyle warto zachować ostrożność, szczególnie w przypadku spotkań na żywo.

3. Niebezpieczne działania: cyberprzemoc i seksting � � � W tej kategorii znajdują się przede wszystkim zachowania określane mianem agresji elektronicznej lub cyberprzemocy. Mogą one przyjmować różne formy takie jak agresja werbalna, zamieszczanie kompromitujących materiałów, czy tworzenie specjalnych obraźliwych stron lub profili. Ofiarą różnych form przemocy pada nawet co piąty gimnazjalista (22%). Innym, stosunkowo nowym, trendem jest tzw. seksting, czyli przesyłanie własnych intymnych zdjęć lub filmików za pomocą telefonu komórkowego lub komunikatorów internetowych. W niedawnym badaniu Fundacji Dzieci Niczyje do wysyłania takich materiałów przyznało się aż 11% młodych ludzi. Jak zabezpieczyć dziecko przed wszystkimi tymi zagrożeniami? Z badań i rozmów z dziećmi i młodzieżą wiadomo, że często ich rodzice nie mają pojęcia, co robią młodzi w internecie. Dlatego z całą pewnością podstawą jest towarzyszenie dziecku w jego odkrywaniu internetu. Ważne są także rozmowy o tym, jakie sytuacje mogą się przydarzyć w sieci i jak się wtedy zachować. Jeśli już wydarzy się coś złego, ważne aby nie tracić głowy, nie obwiniać siebie, ani dziecka, ale okazać wsparcie i spróbować znaleźć rozwiązanie. Jeśli znajdziemy się w trudnej sytuacji, pomocy i porady, co robić możemy szukać pod bezpłatnym numerem telefonu 800 100 – jest to specjalny telefon zaufania dla rodziców i profesjonalistów w sprawach bezpieczeństwa dzieci, prowadzony przez Fundację Dzieci Niczyje.

Rozpowszechnianie nielegalnych treści � � a. pornograficznych, b. ofert sprzedaży pirackiego oprogramowania komputerowego oraz nagrań audio i video, c. ofert sprzedaży przedmiotów pochodzących z kradzieży lub przemytu, d. propagujących używanie narkotyków oraz wskazujące, gdzie można się w nie zaopatrzyć.

Wirus komputerowy Znaczenie tego określenia jest bardzo szerokie. Stosujemy je do opisywania klasycznych wirusów, ale również robaków, które potrafią samodzielnie się replikować i rozsyłać poprzez pocztę do naszych kontaktów, a także trojanów, które tworzą w systemie dziury pozwalające przedostać się innym rodzajom zagrożeń. Często o wirusach mówi się w kontekście infekcji poprzez nośniki USB, ale mogą one rozpowszechniać się praktycznie w dowolny sposób - wystarczy plik, do którego mogą się dołączyć, mogą być też częścią większego oprogramowania.

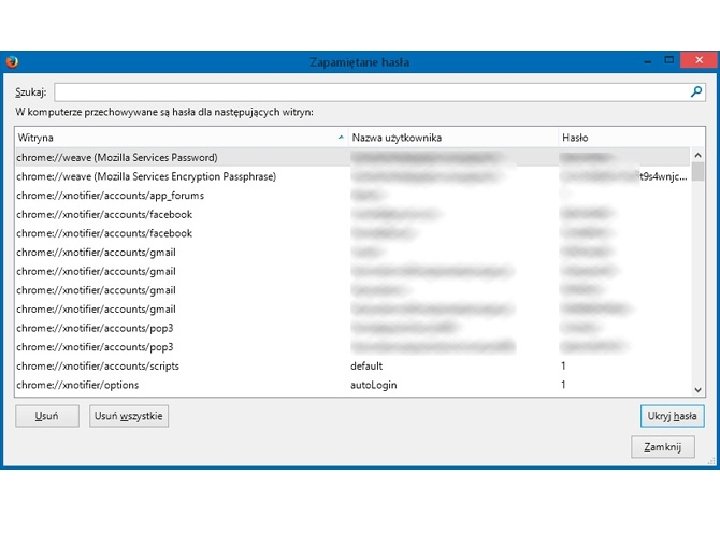

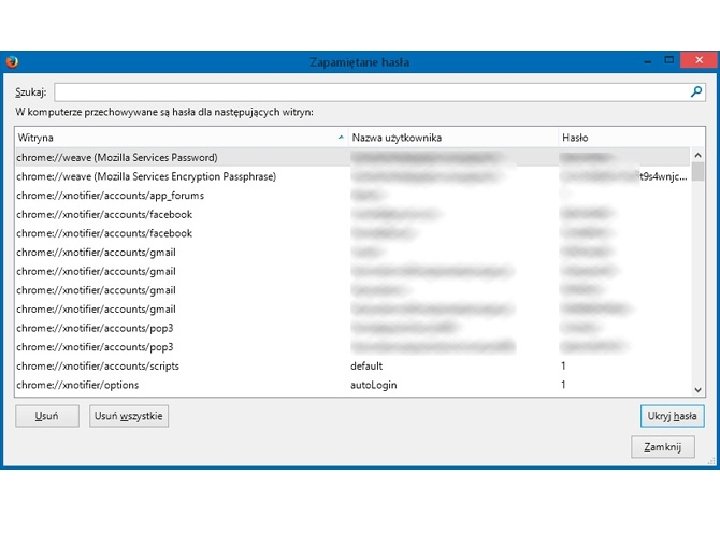

Hasło zapamiętane w przeglądarce � Rosnąca liczba serwisów, z których korzystamy, to coraz dłuższa lista haseł i loginów, które musimy zapamiętać. By ułatwić sobie życie, pozwalamy zapamiętywać je przeglądarkom internetowym i korzystamy z funkcji autologowania. Z pozoru praktyczne działanie może poskutkować otwarciem przysłowiowej puszki Pandory, gdy nasz komputer lub smartfon wpadnie w niepowołane ręce.

Nielegalne uzyskiwanie danych � � a. phishing – to wyłudzanie poufnych informacji osobistych (np. haseł lub szczegółów karty kredytowej) przez podszywanie się pod godną zaufania osobę lub instytucję, której te informacje są pilnie potrzebne, b. pharming - bardziej niebezpieczna dla użytkownika oraz trudniejsza do wykrycia forma phishingu. Charakterystyczne dla pharmingu jest to, że nawet po wpisaniu prawidłowego adresu strony www, ofiara zostanie przekierowana na fałszywą (choć mogącą wyglądać tak samo) stronę www. Ma to na celu przejęcie wpisywanych przez użytkownika do zaufanych witryn haseł, numerów kart kredytowych i innych poufnych danych

Naruszenie prywatności, stalking � Słowo prywatność nabrało w ostatnich latach znacznie większego znaczenia niż kiedyś. I tak jak silnie walczymy o jej nienaruszanie, tak samo często wystawiamy ją bez obaw na forum publiczne. Chwalimy się szczegółami dotyczącymi naszego życia. Takie informacje mogą wykorzystać cyberprzestępcy czy stalkerzy podszywając się pod znajomych i zachęcając nas do wylewności. Również nasze zdjęcia mogą być wykorzystane przez innych użytkowników sieci, by zaszkodzić na przykład naszemu wizerunkowi.

Hakerzy To grupa ludzi o dużej wiedzy na temat komputerów i technik przedostawania się do różnych systemów komputerowych w czasie rzeczywistym. Ich działania manifestują się jako ataki na nasz komputer i wszelkie inne nasze urządzenia, które mają dostęp do sieci (w tym dyski sieciowe, urządzenia mobilne, multimedialne), oraz próby przejęcia kontroli nad połączeniem z internetem.

Włamania sieciowe i zainfekowanie komputera programem wirusowym � � � � otwieranie każdej przychodzącej poczty wraz z załącznikami, korzystanie z sieci P 2 P, używanie nośników danych tj. , pendrive, dyskietka itp. - grozi ściągnięciem szkodliwego oprogramowania na komputer. Oprogramowanie to może wyrządzić wiele szkód np. : a. wykraść poufne dane, np. hasła, numery kont bankowych, b. uszkodzić dokumenty, programy lub system operacyjny, c. otworzyć komputer na włamania, d. spowolnić prędkość Internetu, e. utrudnić lub uprzykrzyć celowo pracę na komputerze, f. dodać złośliwy kod HTML do plików na serwerach FTP, g. zniszczyć drogie podzespoły naszego komputera, h. uczynić nasz komputerem zoombie - to znaczy, że będziemy należeć do sieci wyrządzającej szkody innym komputerom bez naszej wiedzy Typy szkodliwego oprogramowania: a. wirus - zaraża inne pliki w celu rozpowszechnienia się bez zgody użytkownika. b. robak - rozmnażają się wyłącznie przez sieć, np. za pomocą poczty email. c. koń trojański - maskuje się pod innymi plikami lub programami. Wykonuje w tle szkodliwe operacje, np. otwiera port, przez który może zostać dokonany atak. d. tylne drzwi (ang. backdoor) - umożliwiają intruzom administrowanie naszym systemem przez Internet - zazwyczaj podszywają się pod inne programy. Są to też luki w programach lub systemach operacyjnych stworzone celowo.

Spam � Teoretycznie niechciana poczta, bo tym jest spam (określany także jako wiadomości śmieci), powinna być jedynie czynnikiem irytującym. Jednak często w tych pozornie nieszkodliwych treściach kryją się niebezpieczne szkodniki. Cyberwłamywacze liczą, że przez pomyłkę lub z ciekawości otworzymy zainfekowany załącznik, co niestety dość często ma miejsce.

Ciekawostki komputerowe i internetowe

Ciekawostki komputerowe i internetowe Dtd schema

Dtd schema Barbara tomkowiak

Barbara tomkowiak Protokoły internetowe

Protokoły internetowe Wolność jest tam gdzie duch pański

Wolność jest tam gdzie duch pański Ergonomia korekcyjna

Ergonomia korekcyjna Kurz w przyblizeniu

Kurz w przyblizeniu Jak narysować pasterza

Jak narysować pasterza Jagoda cieszyńska

Jagoda cieszyńska Praca plastyczna dzieci świata

Praca plastyczna dzieci świata Płynoterapia w oparzeniach

Płynoterapia w oparzeniach Piramida żywienia najnowsza

Piramida żywienia najnowsza Cztery żywioły prezentacja

Cztery żywioły prezentacja Droga krzyżowa dzieci nienarodzonych

Droga krzyżowa dzieci nienarodzonych Ojcze nasz któryś w niebie jest piosenka

Ojcze nasz któryś w niebie jest piosenka Kalendarz co to jest

Kalendarz co to jest Szkarlatyna u dzieci

Szkarlatyna u dzieci Motywatory dla dzieci

Motywatory dla dzieci Rośliny na łące prezentacja

Rośliny na łące prezentacja Zasady bezpiecznego internetu dla dzieci

Zasady bezpiecznego internetu dla dzieci Scenariusz lekcji dzieci z bullerbyn

Scenariusz lekcji dzieci z bullerbyn