INTERNET Amenazas contra la seguridad MALWARE SOFTWARE MALICIOSO

- Slides: 18

INTERNET

Amenazas contra la seguridad MALWARE (SOFTWARE MALICIOSO) Son programas diseñados para introducirse en ordenadores ajenos sin permiso y provocar algún tipo de perjuicio. Podemos clasificar el malware según: • Su finalidad y modo de propagarse • Su forma de ocultarse

Clasificación del malware según su finalidad • Software infeccioso § Virus § Gusanos • Software para el robo de información § Spyware § Keyloggers §Stealers § Hijacking o pharming

Software infeccioso Es un software que se propaga de ordenador a ordenador, provocando algún tipo de daños. Los medios más usuales de infección son: • archivos adjuntos en correos • pendrives (memorias usb) • archivos descargados • páginas web infectadas

Software infeccioso Según como se propaguen pueden ser: • Virus: no se propaga por sí mismo, sino que se introduce en otro software. Suelen provocar destrucción de datos. • Gusanos: se autoduplican (replican) y reenvían. Muchas veces saturan el sistema al multiplicarse.

Software para robo de información Es un SW oculto, no provoca daños inmediatos como virus y gusanos. Intenta pasar desapercibido durante el máximo tiempo posible A veces no es ilegal (o está en el límite legal): adware, seguimiento de navegación desde los servidores o redes sociales

Software para robo de información 1. Spyware: espía nuestros movimientos y hábitos de navegación y consumo 2. Keyloggers: graban las teclas que pulsamos y las envían (contraseñas) 3. Stealers: roban información almacenada en el disco duro

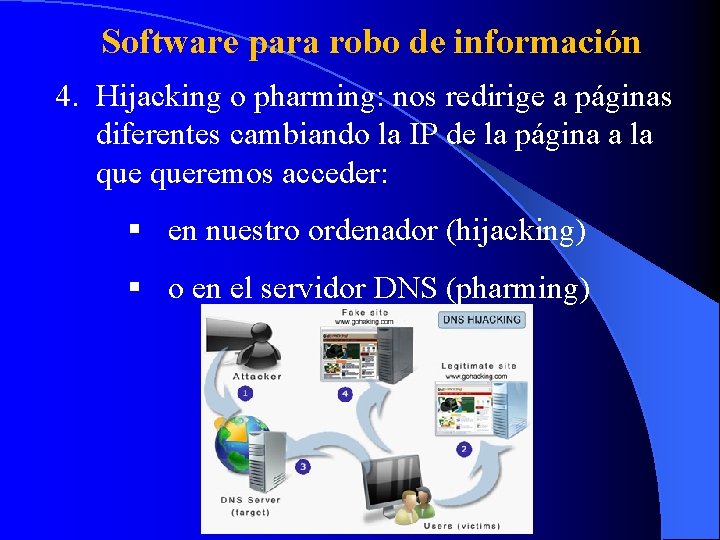

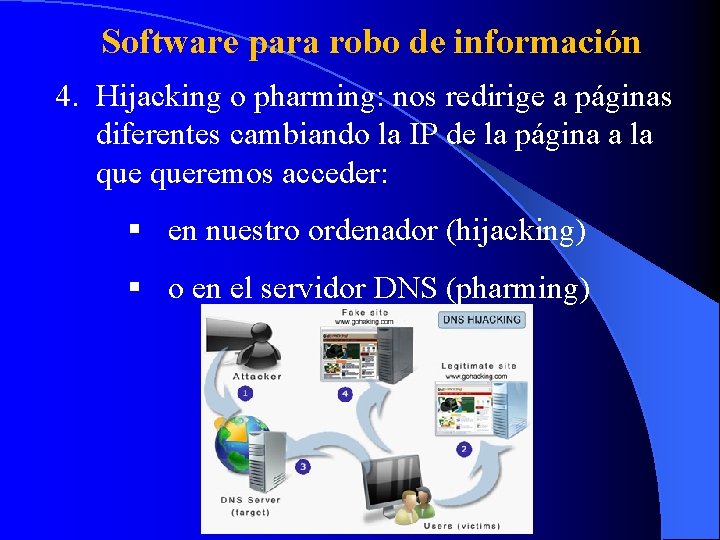

Software para robo de información 4. Hijacking o pharming: nos redirige a páginas diferentes cambiando la IP de la página a la queremos acceder: § en nuestro ordenador (hijacking) § o en el servidor DNS (pharming)

Clasificación del malware según su forma de ocultarse CINCO TIPOS PRINCIPALES: • Troyanos • Backdoor • Rootkits • Injection (downloader) • Técnicas múltiples

Según el modo de ocultamiento pueden ser: • Troyanos: van ocultos en otros archivos (caballo de Troya) que se descargan • Backdoor (puerta trasera): en el programa hay una aplicación que puede ser manejada a distancia • Rootkits: ocultan ciertos programas en la lista de servicios que se están ejecutando

Según el modo de ocultamiento pueden ser (2): • Injection: Insertados en una página web legítima infectada, al descargar el código HTML inyectan scripts (XSS, SQL injection) • Técnicas múltiples: combinan varias técnicas. Intentan camuflar su apariencia, actuar sólo en ciertos momentos o asemejarse a otros programas

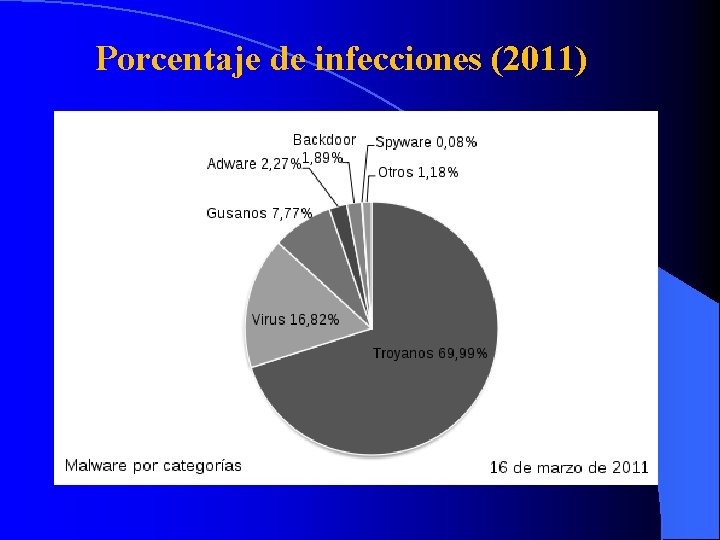

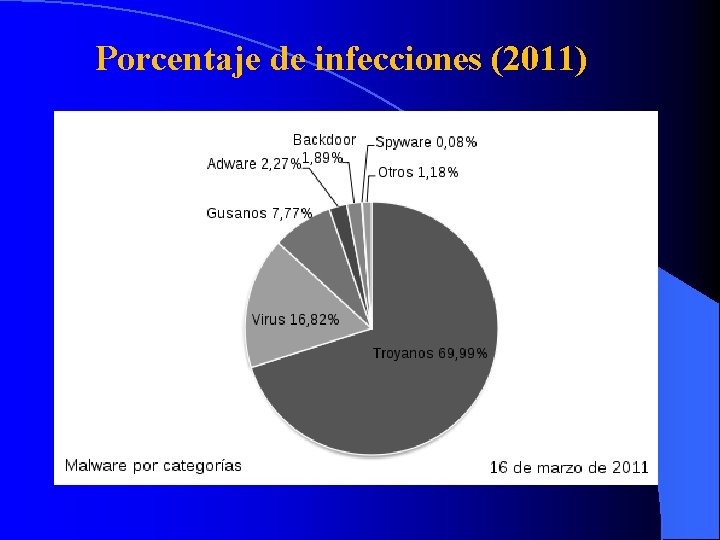

Porcentaje de infecciones (2011)

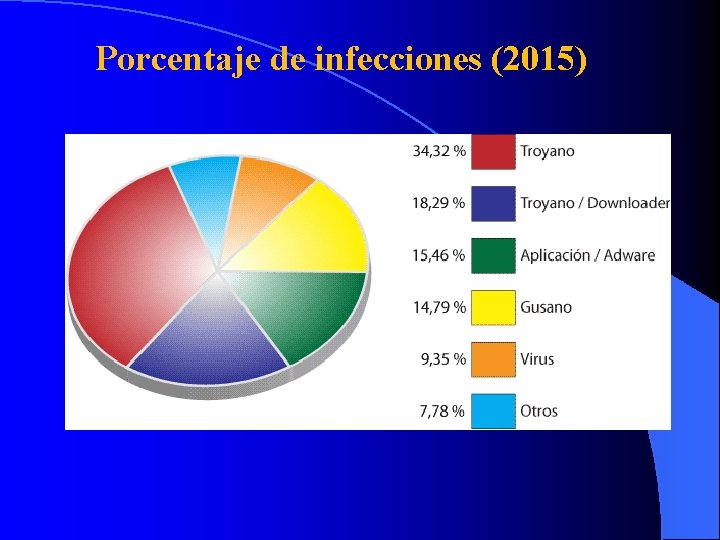

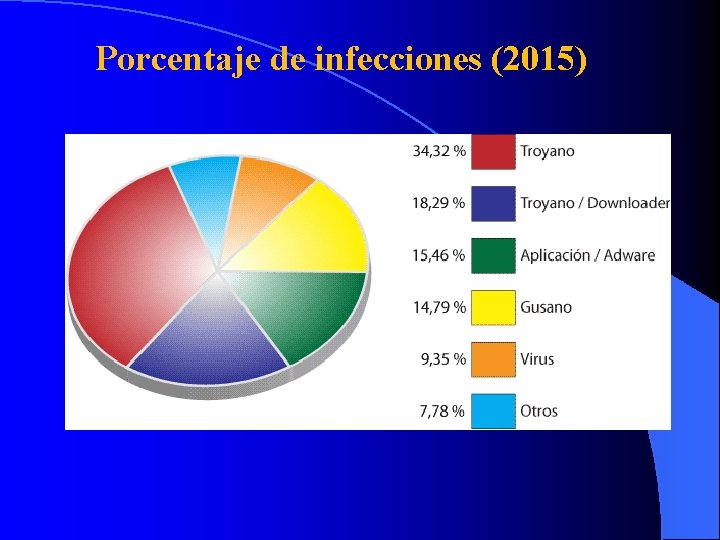

Porcentaje de infecciones (2015)

Otros tipos de amenazas BOTNET (red de robots) Toman el control de nuestro ordenador sin que nos demos cuenta y lo usan para: • enviar spam (correos masivos con publicidad no solicitada) • realizar ataques DDo. S (ataque distribuido de denegación de servicio) contra páginas web

Otros tipos de amenazas PHISHING Mediante correos falsos nos mandan a páginas que fingen ser las de nuestro banco para robar las contraseñas.

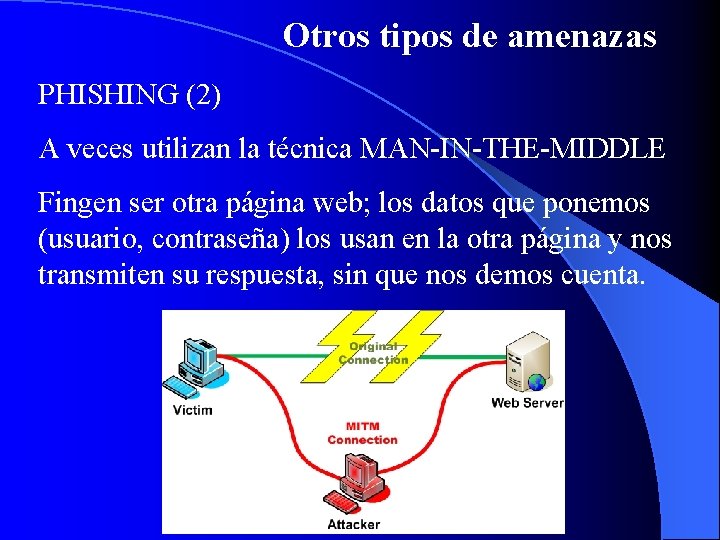

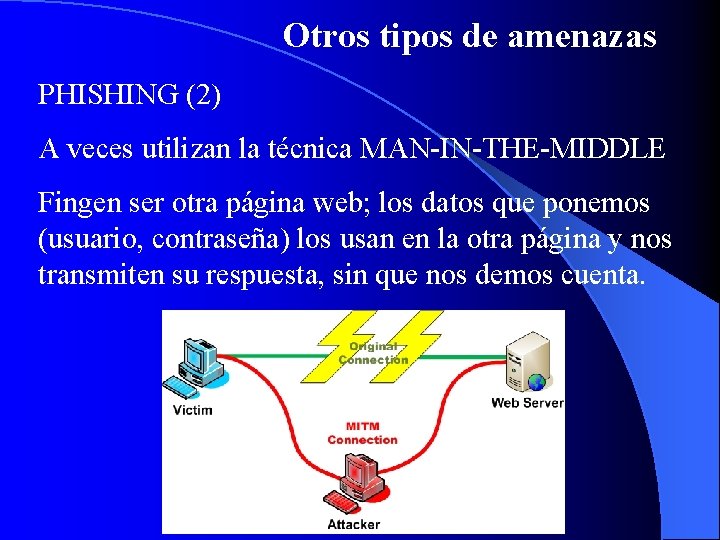

Otros tipos de amenazas PHISHING (2) A veces utilizan la técnica MAN-IN-THE-MIDDLE Fingen ser otra página web; los datos que ponemos (usuario, contraseña) los usan en la otra página y nos transmiten su respuesta, sin que nos demos cuenta.

Otros tipos de amenazas ADWARE Y FALSOS ANTIVIRUS Nos muestran anuncios no deseados. A menudo vienen incluidos en programas gratuitos. A veces muestran falsas alarmas para hacernos comprar supuestos antivirus

Otros tipos de amenazas RANSOMWARE Intentan que paguemos un rescate bloqueando el ordenador o con amenazas.

Cuckoo sandbox vmware image

Cuckoo sandbox vmware image Nação contra nação

Nação contra nação Mapa conceptual de los desastres naturales

Mapa conceptual de los desastres naturales Presupuesto de ventas de coca cola

Presupuesto de ventas de coca cola 5 amenazas de una persona

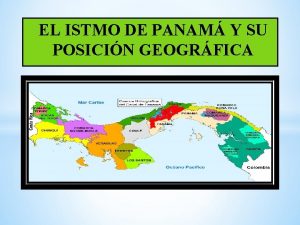

5 amenazas de una persona Mapa posicion global de panama

Mapa posicion global de panama Globalizacion amenazas

Globalizacion amenazas Amenazas de la etica

Amenazas de la etica Amenazas de productos sustitutos

Amenazas de productos sustitutos Analisis foda de una universidad

Analisis foda de una universidad Invalidacion externa

Invalidacion externa Estrategias fo fa do da

Estrategias fo fa do da Analisis dafo ejemplo

Analisis dafo ejemplo Ejemplo de foda de una universidad

Ejemplo de foda de una universidad Amenazas foda ejemplos

Amenazas foda ejemplos Mbrojtja e kompjuterit nga viruset

Mbrojtja e kompjuterit nga viruset Rhmd: evasion-resilient hardware malware detectors

Rhmd: evasion-resilient hardware malware detectors Malware radar

Malware radar Ddos tabletop exercise

Ddos tabletop exercise