International Data Encryption Algorithm IDEA Kdovn informac Autor

![Literatura 1. VOCŮ, Michal. Šifrování a šifrovací systémy. Ikaros [online]. 1997, ročník 1, číslo Literatura 1. VOCŮ, Michal. Šifrování a šifrovací systémy. Ikaros [online]. 1997, ročník 1, číslo](https://slidetodoc.com/presentation_image_h2/671c93874efa2f9b5a282271f41ea3e4/image-14.jpg)

- Slides: 14

International Data Encryption Algorithm (IDEA) Kódování informací Autor: Veronika Křivánková

Úvod • Kryptografie neboli šifrování je hlavní způsob softwarové ochrany dat. • Podle přenosu klíče poté rozlišujeme dva druhy kryptografie: symetrickou a asymetrickou. • Symetrická šifra je taková šifra, ve které je použit pro zašifrování zprávy ten samý klíč jako k jejímu dešifrování. Je zásadní, aby bez tohoto klíče nebylo možné zprávu rozšifrovat a zároveň aby byl algoritmus takový, že po použití klíče získáme odpovídající původní text. • Při asymetrickém šifrování se naopak používají dva klíče. Jeden pro šifrování a druhý pro dešifrování. K zašifrování otevřeného textu tedy slouží veřejný klíč a k dešifrování soukromý klíč. Klíč zde není potřeba tajit a je možné jej zveřejnit pro všechny, kteří chtějí posílat příjemci šifrové zprávy.

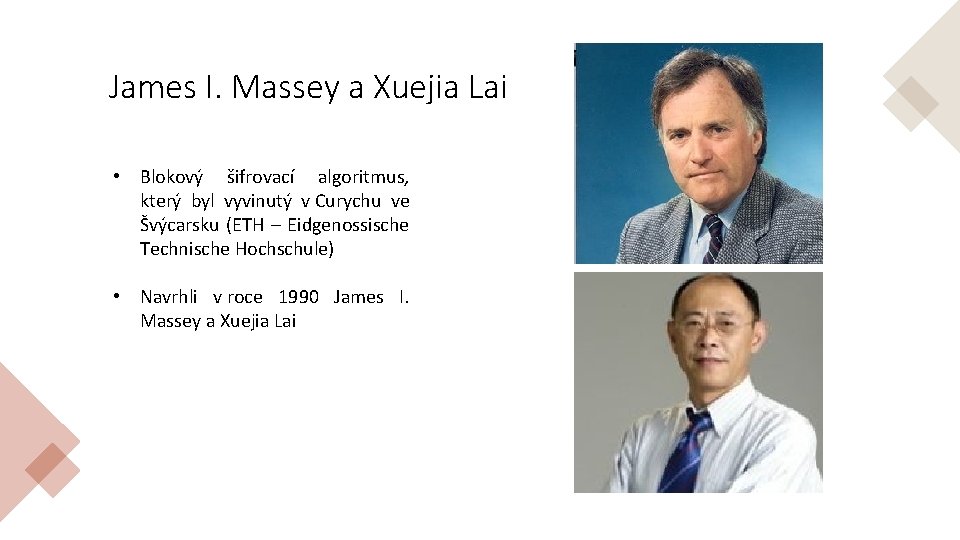

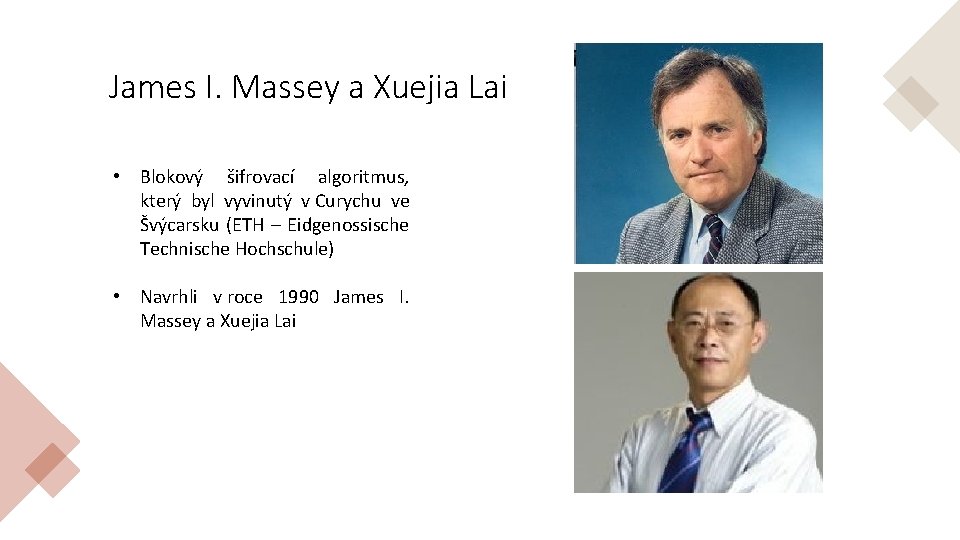

James I. Massey a Xuejia Lai • Blokový šifrovací algoritmus, který byl vyvinutý v Curychu ve Švýcarsku (ETH – Eidgenossische Technische Hochschule) • Navrhli v roce 1990 James I. Massey a Xuejia Lai

Historie algoritmu IDEA Tento algoritmus měl nahradit Data Encryption Standard (DES) Prošel několika revizemi, ale také změnami názvů a vylepšením. Zdokonalený dřívější algoritmus PES Tato verze je upravena tak, aby byla odolnější proti moderním kryptoanalytickým útokům. • Cílem bylo vyvinout relativně odolný kryptografický algoritmus proti vloupání s poměrně jednoduchou implementací. • IDEA je patentován v Evropě a ve Spojených státech švýcarskou společností Ascom. Tech AG • •

Podstata algoritmu IDEA • Tato šifra se sestává z 8 identických cyklů následovaných konečnou transformací, pracující s bloky o velikosti 64 bitů a se subbloky o velikosti 16 bitů. Velikost klíče je 128 bitů. Stejný algoritmus je použit pro šifrování i dešifrování. Každá operace se provádí na dvou 16 bitových vstupech a vytváří jeden 16 bitový výstup. • Základem šifry jsou následující tři matematické operace: - Logická funkce XOR, označeno symbolem ⊕ - Sčítání modulo 216, označována symbolem ⊞ - násobení modulo 216 + 1, označována symbolem ⊙

Podstata algoritmu IDEA • Jedná se, stejně jako u DES, o 64 bitovou blokovou šifru pracující s délkou klíče 128 bitů. Vzhledem k tomu, že stejně jako u DES se používá jen poloviční počet iterací a žádná permutační operace, nezvyšuje se při vyšší bezpečnosti výpočetní čas. • Algoritmus je uspořádaný tak, že výstup získaný z jedné matematické operace není nikdy použit jako vstup do operace stejného typu. Všechny tři operace jsou nekompatibilního typu. • 128 bitový klíč IDEA účinně odstraňuje možnost, že by někdo používal počítače tak, jak je chápeme, pro použití principu hrubé síly. • Operace probíhají ve struktuře nazývané schéma Lai-Massey, kterou používá 2 krát paralelně, přičemž dvě rovnoběžné rundové funkce jsou navzájem propojeny.

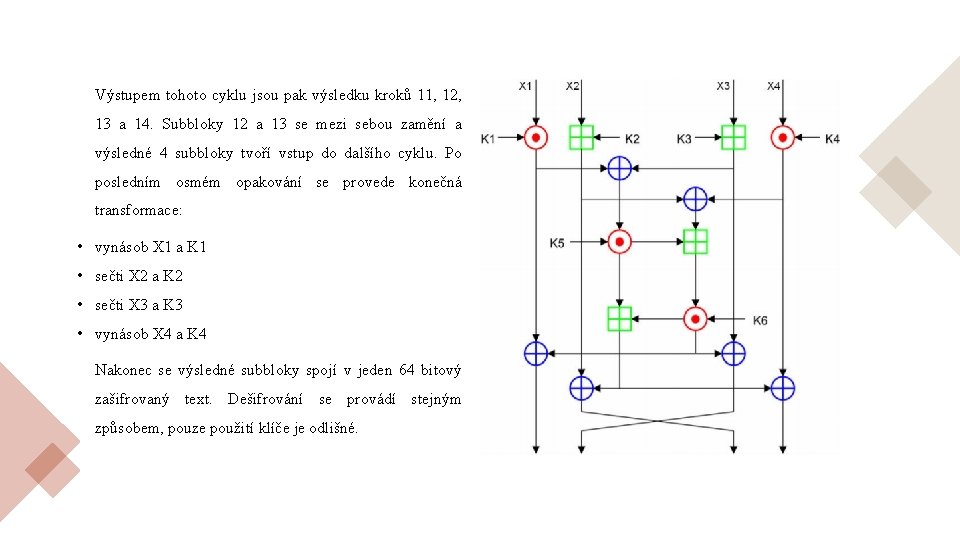

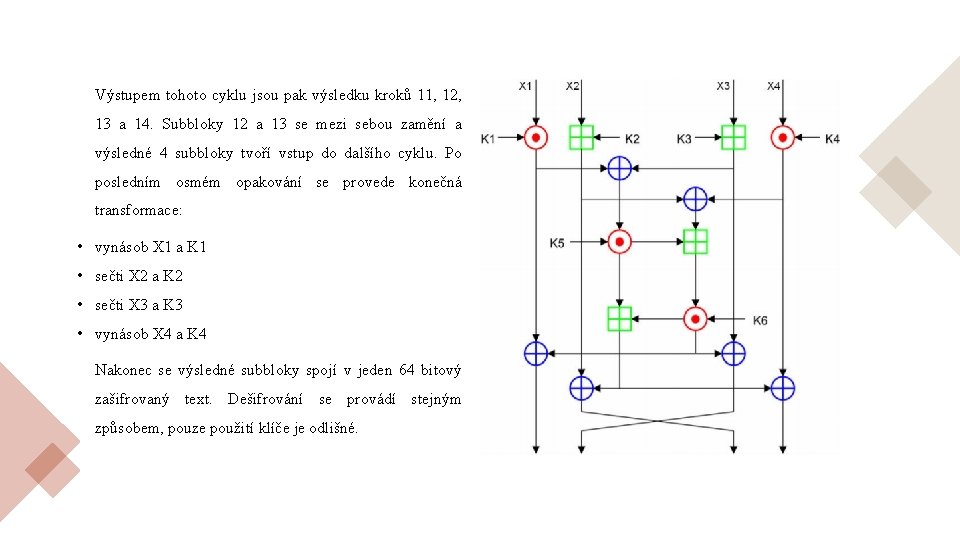

Podstata algoritmu IDEA • Každý 64 -bitový blok dat X je rozdělen na čtyři 16 -bitové subbloky X 1, X 2, X 3, X 4. Tyto bloky tvoří vstup prvního cyklu. • V každém cyklu jsou subbloky xorovány, sčítány a násobeny mezi sebou navzájem a s 16 -ti bitovými subklíči. • Nakonec se zamění 2. a 3. subblok. Během šifrování je použito 52 subklíčů (6 pro každý cyklus K 1, K 2, K 3, K 4, K 5, K 6 a 4 pro závěrečnou transformaci). které získáme rozdělení hlavního 128 bitového klíče na 8 16 -bitových subklíčů. • V každém cyklu je použito 6 subklíčů. • Po ukončení cyklu je hlavní klíč pootočen o 25 míst a pak znova rozdělen na 8 subklíčů

V každém cyklu se provádí následující operace: • vynásob X 1 a K 1 • sečti X 2 a K 2 • sečti X 3 a K 3 • vynásob X 4 a K 4 • xoruj výsledek z kroků 1 a 3 • xoruj výsledek z kroků 2 a 4 • vynásob výsledek z kroků 5 a K 5 • sečti výsledek z kroku 6 a 7 • vynásob výsledek z kroku 8 a Z 6 • sečti výsledek kroků 1 a 9 • xoruj výsledek kroků 3 a 9 • xoruj výsledek kroků 2 a 10 • xoruj výsledek kroků 4 a 10

Výstupem tohoto cyklu jsou pak výsledku kroků 11, 12, 13 a 14. Subbloky 12 a 13 se mezi sebou zamění a výsledné 4 subbloky tvoří vstup do dalšího cyklu. Po posledním osmém opakování se provede konečná transformace: • vynásob X 1 a K 1 • sečti X 2 a K 2 • sečti X 3 a K 3 • vynásob X 4 a K 4 Nakonec se výsledné subbloky spojí v jeden 64 bitový zašifrovaný text. Dešifrování se provádí stejným způsobem, pouze použití klíče je odlišné.

Využití algoritmu IDEA • Dnes jsou v mnoha oblastech trhu k dispozici stovky bezpečnostních řešení založených na algoritmu IDEA, od finančních služeb až po vládu • Algoritmus IDEA lze snadno kombinovat v jakémkoli šifrovacím softwaru. Šifrování dat lze použít k ochraně přenosu a ukládání dat Typické oblasti jsou: 1. Audio a video data pro kabelovou televizi, video 2. Konference, distanční vzdělávání 3. Citlivé finanční a obchodní údaje 4. E-mail prostřednictvím veřejných sítí 5. Čipové karty

Využívá se v souvislosti s dalšími systémy PGP • K popularitě algoritmu IDEA přispělo zejména jeho použití ve volně dostupném šifrovacím balíku PGP. • Populárním nástrojem pro zabezpečení internetové elektronické pošty, kromě toho se také používá obecně pro šifrování souborů • PGP patří do kategorie hybridních kryptografických systémů, protože obsahuje jednak symetrické šifrování (IDEA), jednak asymetrické šifrování (RSA nebo Diffie-Hellman) a také hashovací funkci pro vytvoření výtahu.

Využívá se v souvislosti s dalšími systémy Open. PGP • IDEA je volitelným algoritmem v Open. PGP SSH • IDEA byl také jeden z nejznámějších kryptografických algoritmů implementovaných v SSH slouží k zabezpečení komunikace mezi klientem a serverem a náhradě protokolů jako jsou ftp a telnet. Nabou • Dále zde máme Nabou, což je program zajišťující kontrolu integrity a další funkce. Zakládá se na několika existujících skriptech a je doplněný o chybějící funkce. Jeho hlavním záměrem je kontrola integrity souborového systému. Umožňuje uložit databázi s kontrolními součty v zašifrované podobě. Tím útočníkovi znesnadňuje její modifikace tak, aby zamaskoval útok Lze použít například IDEA

Závěr • Při její analýze nebyla návrháři zjištěna žádá úspěšná lineární či algebraická slabost. Šifra IDEA se dá tak označit za bezpečnou. • Potencionálně slabým místem algoritmu by mohla být velikost bloku (64 bitů). Přesto se však těší veliké oblibě. Za svoji popularitu vděčí především tomu, že je použit v populárním zmíněném programu PGP. • Poslední patenty na tento systém vypršely v roce 2012, nyní je celosvětově zdarma k použití. • Od května roku 2005 již existuje nástupce IDEA NXT, která se předtím byla známá pod názvem FOX. • Výhodou je její bezpečnost, že za určitých předpokladů odolává útokům diferenciální kryptoanalýze.

![Literatura 1 VOCŮ Michal Šifrování a šifrovací systémy Ikaros online 1997 ročník 1 číslo Literatura 1. VOCŮ, Michal. Šifrování a šifrovací systémy. Ikaros [online]. 1997, ročník 1, číslo](https://slidetodoc.com/presentation_image_h2/671c93874efa2f9b5a282271f41ea3e4/image-14.jpg)

Literatura 1. VOCŮ, Michal. Šifrování a šifrovací systémy. Ikaros [online]. 1997, ročník 1, číslo 6 [cit. 2020 -11 -05]. urn: nbn: cz: ik-10079. ISSN 1212 -5075. Dostupné z: http: //ikaros. cz/node/10079 2. GARFINKEL, Simson. PGP: Pretty good privacy. Praha: Computer Press, c 1998. s. 43. ISBN 80 -7226 -054 -5. Dostupné také z: https: //ndk. cz/uuid: 1 bf 105 b 05 ba 6 -11 e 9 -98 bc-5 ef 3 fc 9 ae 867 3. WINKLER, Peter. Velký počítačový lexikon: co je co ve světě počítačů. Brno: Computer Press, 2009. s. 162. ISBN 978 -80 -251 -2331 -7. Dostupné také z: https: //ndk. cz/uuid: 1 a 688790 -eeef-11 e 4 -9 ebc-005056825209 4. BARRETT, Daniel J. a SILVERMAN, Richard E. . SSH: kompletní průvodce. Brno: Computer Press, 2003. s. 96. ISBN 80 -7226 -852 -X. Dostupné také z: https: //ndk. cz/uuid: d 6 c 29 b 20 -2329 -11 e 9 -90 cf-5 ef 3 fc 9 bb 22 f 5. VRABEC, Vladimír a WINTER, Jaroslav. Kde je můj zisk? . Praha: Profess, 1997. s. 111. ISBN 80 -85235 -45 -5. Dostupné také z: https: //ndk. cz/uuid: e 1652 f 402953 -11 e 9 -b 63 d-5 ef 3 fc 9 ae 867 6. PALOVSKÝ, Radomír, SKLENÁK, Vilém a Fakulta informatiky a statistiky. Informace a Internet: včetně úvodu do protokolů Internetu. Praha: Vysoká škola ekonomická, 1998. s. 42. ISBN 80 -7079 -562 -X. Dostupné také z: https: //ndk. cz/uuid: 4 d 324500 -2 cbd-11 e 6 -b 821 -5 ef 3 fc 9 bb 22 f 7. HATCH, Brian, LEE, James a KURTZ, George. Hacking bez tajemství: Linux. Brno: Computer Press, 2003. s. 54. ISBN 80 -7226 -869 -4. Dostupné také z: https: //ndk. cz/uuid: 496 f 7830 -77 dc-11 e 4 -9605 -005056825209 8. JAŠEK, Roman a Fakulta managementu a ekonomiky. Informační a datová bezpečnost. Zlín: Univerzita Tomáše Bati ve Zlíně, 2006. s. 106 -107. ISBN 80 -7318 -456 -7. Dostupné také z: https: //ndk. cz/uuid: 7 c 0 faeb 0 -67 ba-11 e 7 -b 92 d-005056827 e 51