Informacijska sigurnost u energetskim sustavima Predrag Pale Zato

- Slides: 31

Informacijska sigurnost u energetskim sustavima Predrag Pale

Zašto ? u Zakoni n n n Zakon o zaštiti osobnih podataka Zakon o tajnosti podataka Zakon o informacijskoj sigurnosti u Standardi n n ISO 27000 IEC 62351 u Pogledi n kritična nacionalna infrastruktura u Promjene u energetskom sustavu

Mitovi, legende i predrasude u Energetski sustav nije zanimljiv hakerima u ES su neobični pa ih hakeri ne poznaju u Tehničari su savjesni i dobro podučeni u Informacijska sigurnost je važna samo bankama i obavještajnoj zajednici u Informacijska sigurnost je stvar informatičara

Što je informacijska sigurnost ? uskup mjera n pravila, postupaka, resursa, opreme, sustava ukoji osigurava da su n n informacije i infrastruktura uu svakome trenutku n n n raspoloživi cjeloviti dostupni samo ovlaštenima

Što čini informacijski sustav uračunala umreže uprocesna oprema upravila upostupci uljudi

Koje informacije treba štititi u primarne n koje su dio poslovanja ili se odnose na njegov sadržaj u meta informacije n podaci o primarnim podacima n adrese, vlasništvo, vremena, pristup, zaštite, količina u sekundarne n informacije o sustavu i organizaciji koje nisu u izravnoj vezi sa sadržajem poslovanja n zaposlenici, sustavi potpore, . .

uinformacijski sustavi n n n prijetnje ranjivosti metode napada u. SCADA sustavi n n elementi prijetnje posebnosti tehnike zaštite

IS - Prijetnje u. Napadači uŽrtve u. Svrha napada u. Cilj napada u. Meta napada

IS - Prijetnje - Napadači u profesionalci n najamnici, stručnjaci za sigurnost IS u lopovi n stručnjaci za krađu ili područje rada u teroristi u vandali u istraživači n stručnjaci za IS ili područje rada u umjetnici n stručnajci za IS ili bilo koje područje, umjetnici “općeg tipa” u posrednici

IS - Prijetnje - Žrtve upoznate n točno određena organizacija ili pojeidnac uizvedene n žrtva ima određeno svojstvo uslučajne n nasumice izabrana žtva upostranične (collateral) n usputna žrtva pri napadu na pravi cilj

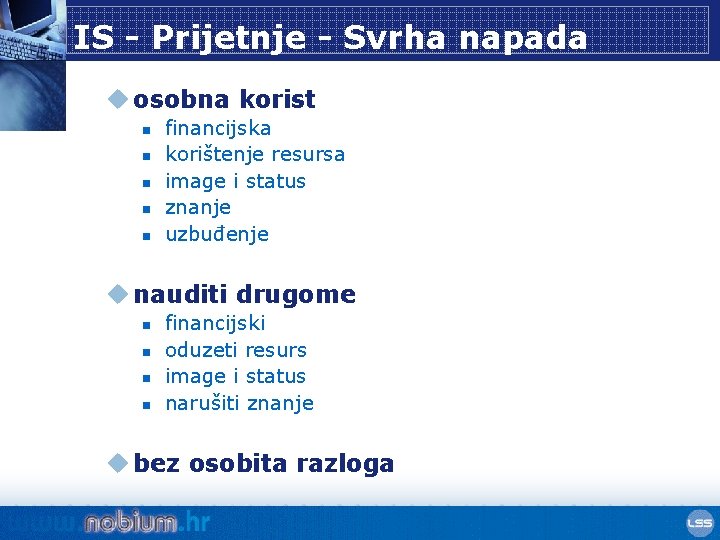

IS - Prijetnje - Svrha napada u osobna korist n n n financijska korištenje resursa image i status znanje uzbuđenje u nauditi drugome n n financijski oduzeti resurs image i status narušiti znanje u bez osobita razloga

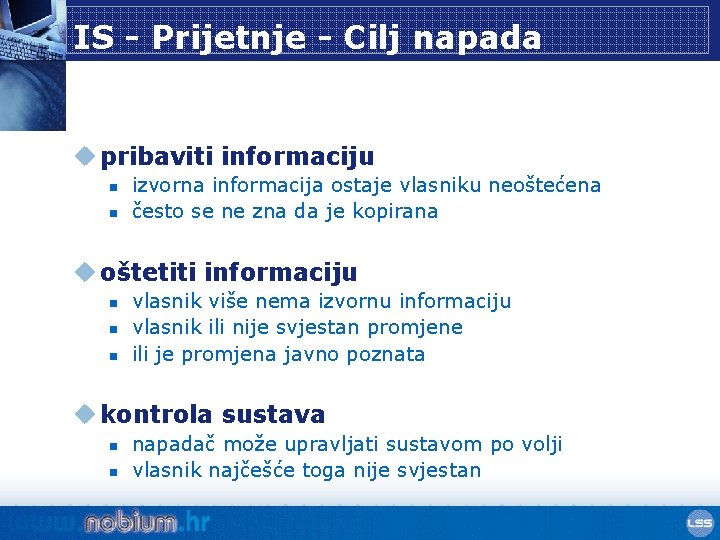

IS - Prijetnje - Cilj napada u pribaviti informaciju n n izvorna informacija ostaje vlasniku neoštećena često se ne zna da je kopirana u oštetiti informaciju n n n vlasnik više nema izvornu informaciju vlasnik ili nije svjestan promjene ili je promjena javno poznata u kontrola sustava n n napadač može upravljati sustavom po volji vlasnik najčešće toga nije svjestan

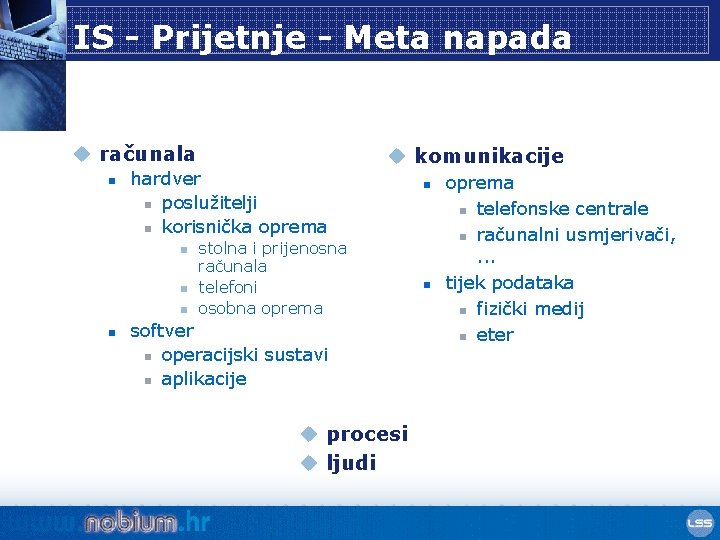

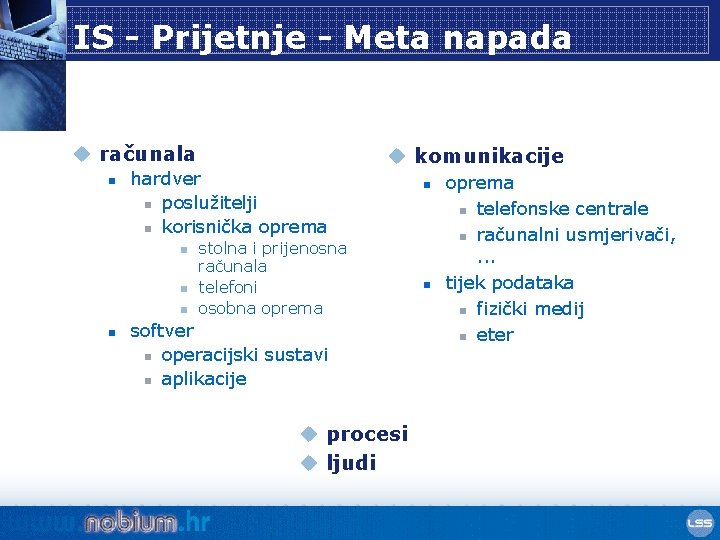

IS - Prijetnje - Meta napada u računala n hardver n poslužitelji n korisnička oprema n n u komunikacije stolna i prijenosna računala telefoni osobna oprema softver n operacijski sustavi n aplikacije u procesi u ljudi n n oprema n telefonske centrale n računalni usmjerivači, . . . tijek podataka n fizički medij n eter

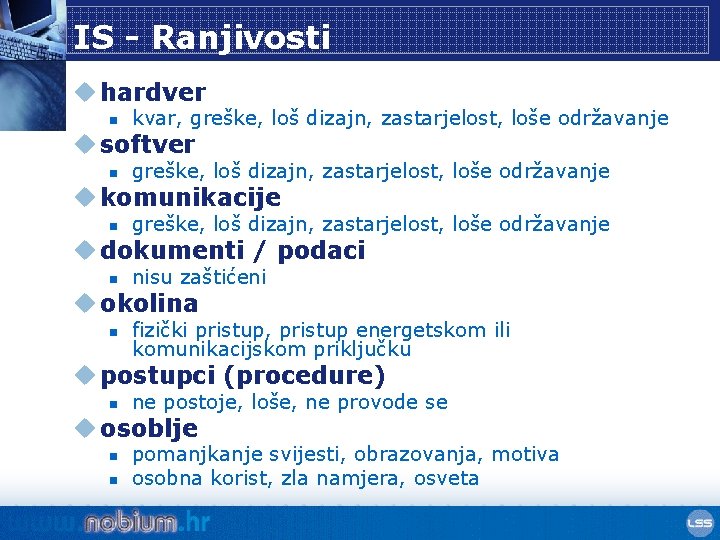

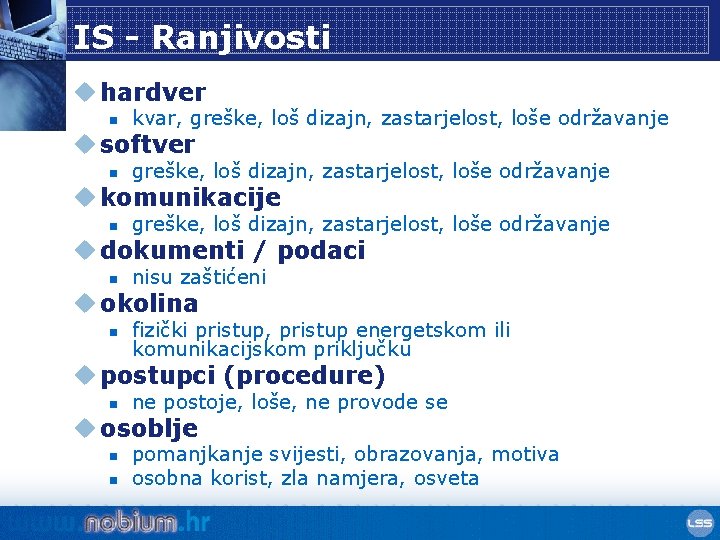

IS - Ranjivosti u hardver n kvar, greške, loš dizajn, zastarjelost, loše održavanje u softver n greške, loš dizajn, zastarjelost, loše održavanje u komunikacije n greške, loš dizajn, zastarjelost, loše održavanje u dokumenti / podaci n nisu zaštićeni u okolina n fizički pristup, pristup energetskom ili komunikacijskom priključku u postupci (procedure) n ne postoje, loše, ne provode se u osoblje n n pomanjkanje svijesti, obrazovanja, motiva osobna korist, zla namjera, osveta

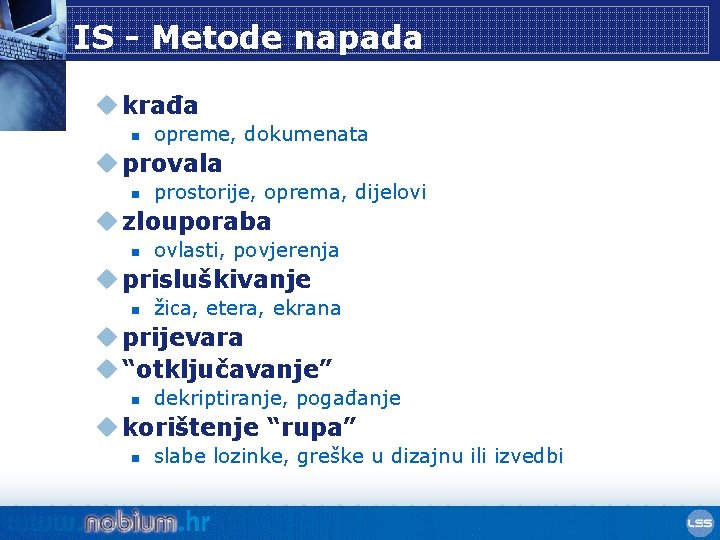

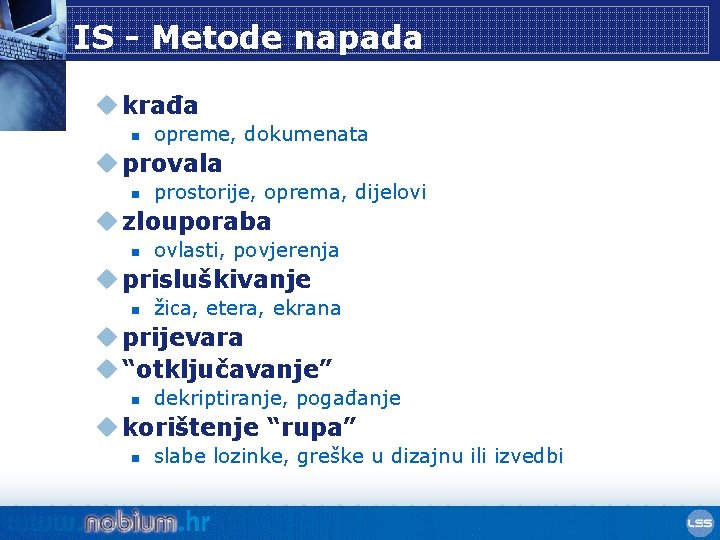

IS - Metode napada u krađa n opreme, dokumenata u provala n prostorije, oprema, dijelovi u zlouporaba n ovlasti, povjerenja u prisluškivanje n žica, etera, ekrana u prijevara u “otključavanje” n dekriptiranje, pogađanje u korištenje “rupa” n slabe lozinke, greške u dizajnu ili izvedbi

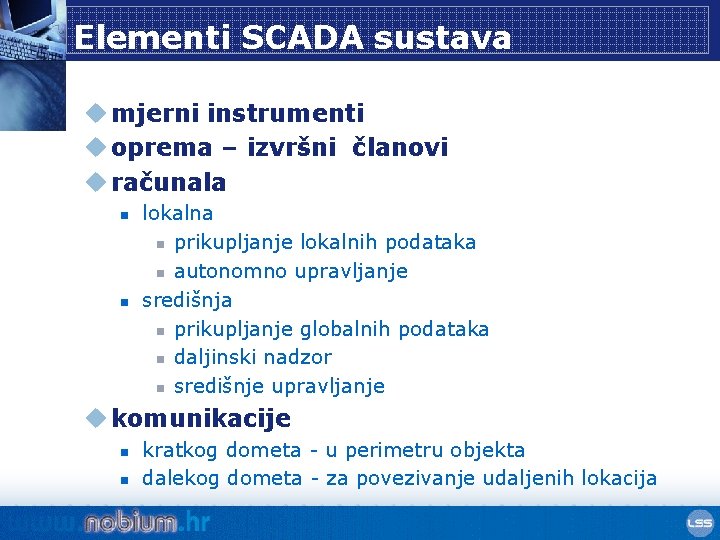

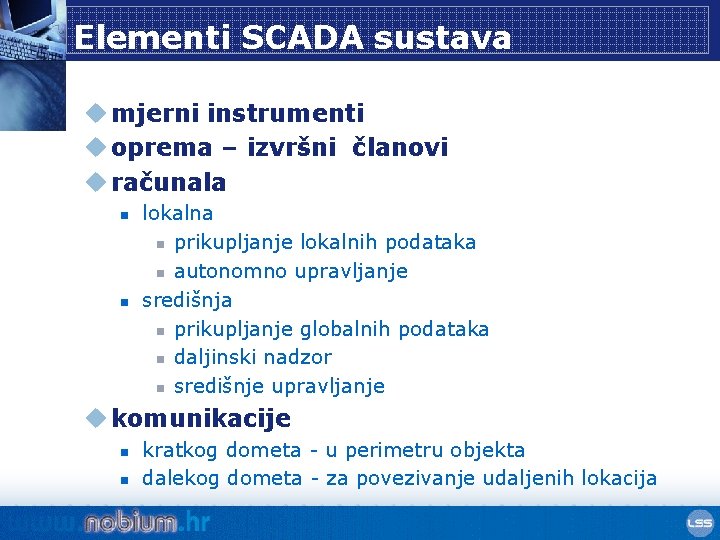

Elementi SCADA sustava u mjerni instrumenti u oprema – izvršni članovi u računala n n lokalna n prikupljanje lokalnih podataka n autonomno upravljanje središnja n prikupljanje globalnih podataka n daljinski nadzor n središnje upravljanje u komunikacije n n kratkog dometa - u perimetru objekta dalekog dometa - za povezivanje udaljenih lokacija

Prijetnje SCADA sustavima uzlonamjerni programi n n neusmjereni napad sami se šire uosoblje n osveta, dosada, neupućenost uhakeri n znatiželja i smodokazivanje uteroristi n kritična nacionalna infrastruktura

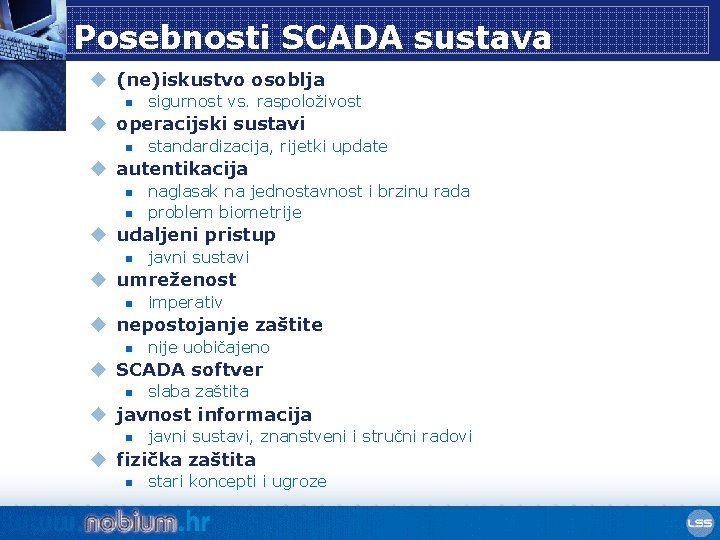

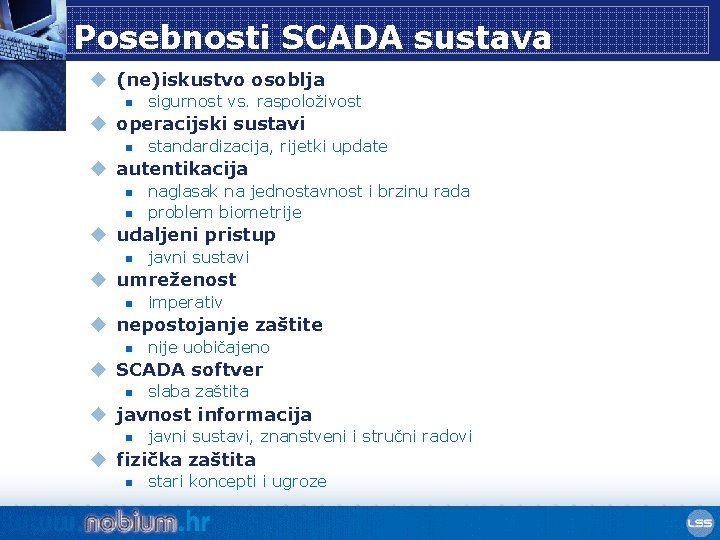

Posebnosti SCADA sustava u (ne)iskustvo osoblja n sigurnost vs. raspoloživost u operacijski sustavi n standardizacija, rijetki update u autentikacija n n naglasak na jednostavnost i brzinu rada problem biometrije u udaljeni pristup n javni sustavi u umreženost n imperativ u nepostojanje zaštite n nije uobičajeno u SCADA softver n slaba zaštita u javnost informacija n javni sustavi, znanstveni i stručni radovi u fizička zaštita n stari koncepti i ugroze

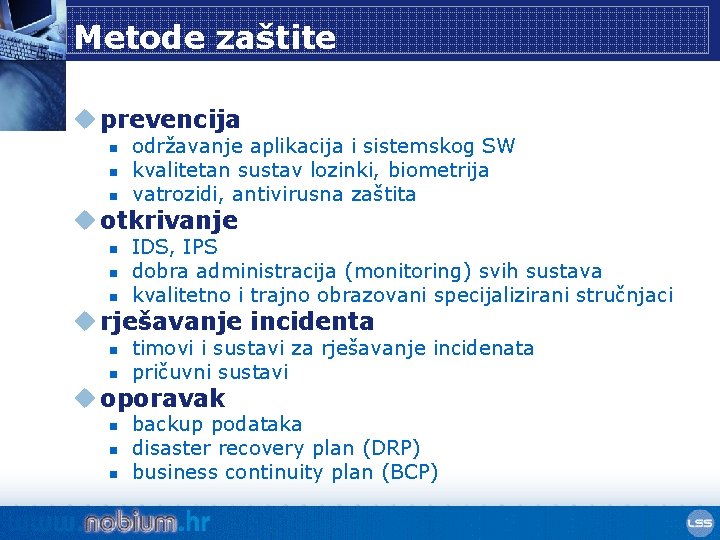

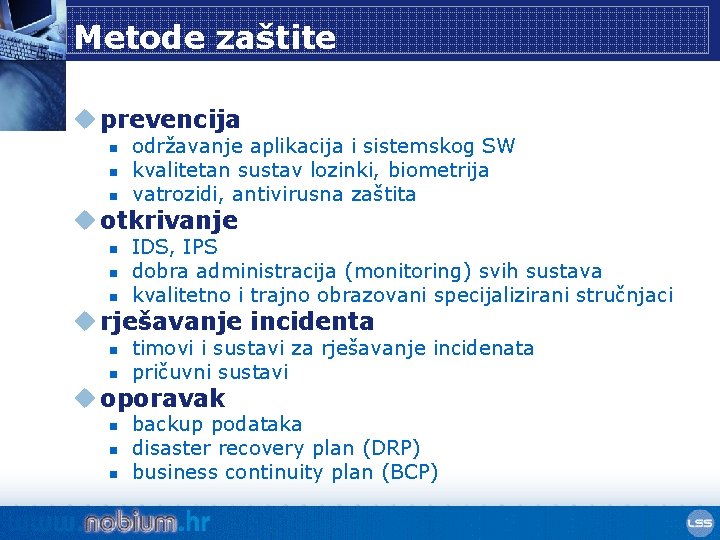

Metode zaštite u prevencija n n n održavanje aplikacija i sistemskog SW kvalitetan sustav lozinki, biometrija vatrozidi, antivirusna zaštita u otkrivanje n n n IDS, IPS dobra administracija (monitoring) svih sustava kvalitetno i trajno obrazovani specijalizirani stručnjaci u rješavanje incidenta n n timovi i sustavi za rješavanje incidenata pričuvni sustavi u oporavak n n n backup podataka disaster recovery plan (DRP) business continuity plan (BCP)

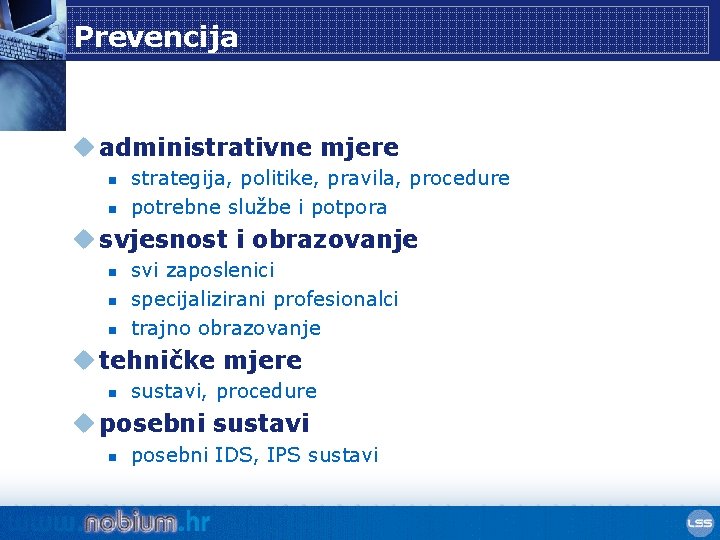

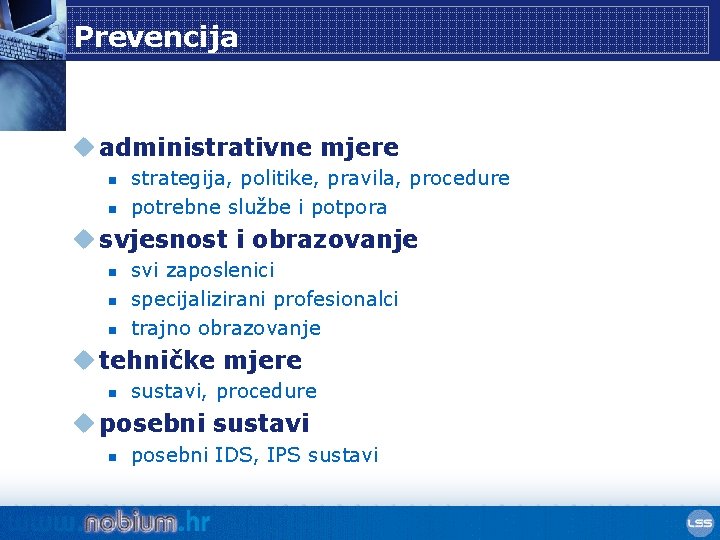

Prevencija u administrativne mjere n n strategija, politike, pravila, procedure potrebne službe i potpora u svjesnost i obrazovanje n n n svi zaposlenici specijalizirani profesionalci trajno obrazovanje u tehničke mjere n sustavi, procedure u posebni sustavi n posebni IDS, IPS sustavi

Organizacijske pretpostavke u strategija n n outsource-ati IS ili ne ? popustiti ucjeni ili ne ? u politike n n nadležnosti i odgovornosti financiranje u pravila n provedba politike u postupci n usklađivanje poslovanja s IS u procesi (sigurnosni) n operacionalizacija zaštite u odvraćanje n smanjiti interes, preplašiti, zavesti na krivi trag

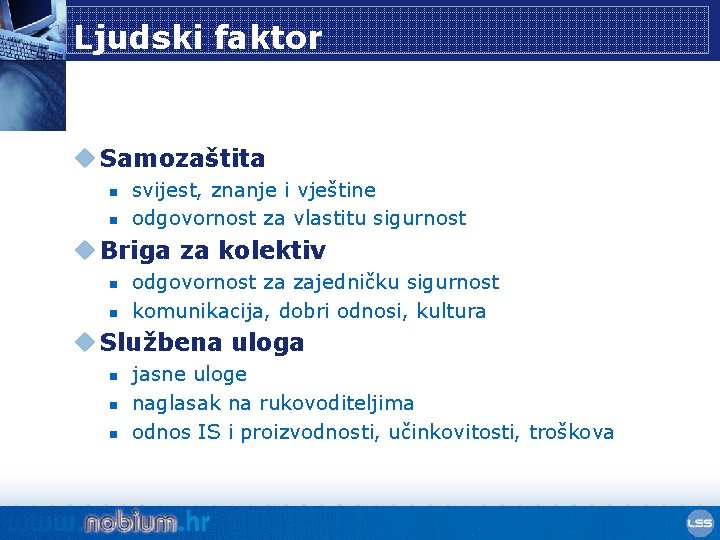

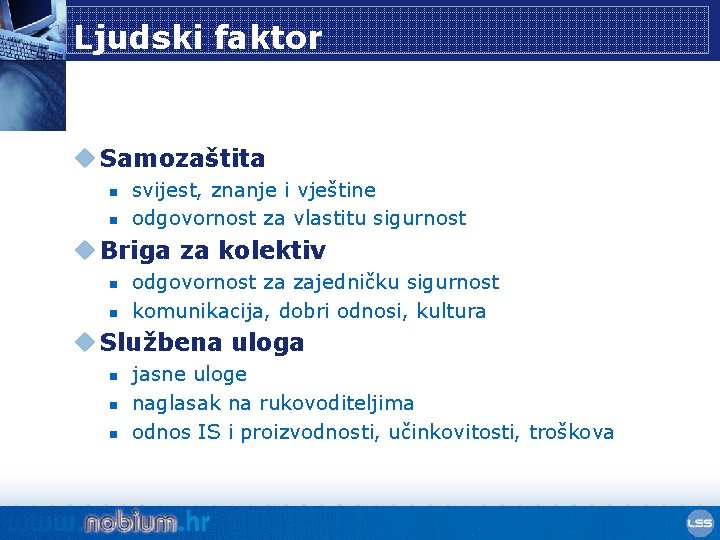

Ljudski faktor u Samozaštita n n svijest, znanje i vještine odgovornost za vlastitu sigurnost u Briga za kolektiv n n odgovornost za zajedničku sigurnost komunikacija, dobri odnosi, kultura u Službena uloga n n n jasne uloge naglasak na rukovoditeljima odnos IS i proizvodnosti, učinkovitosti, troškova

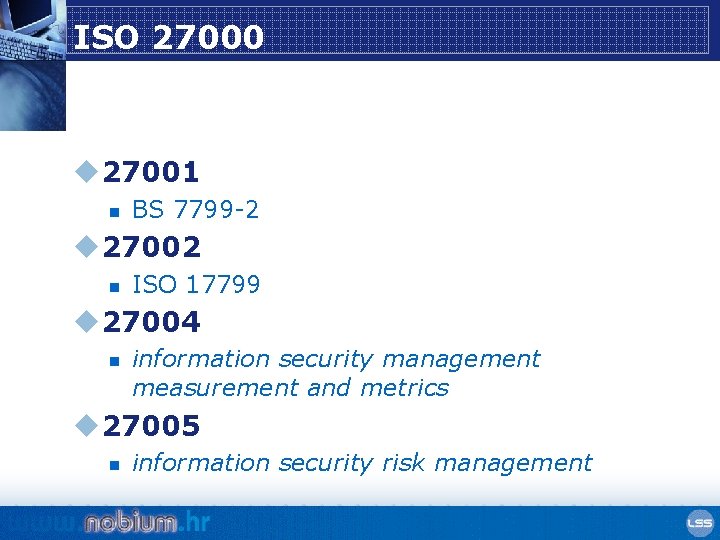

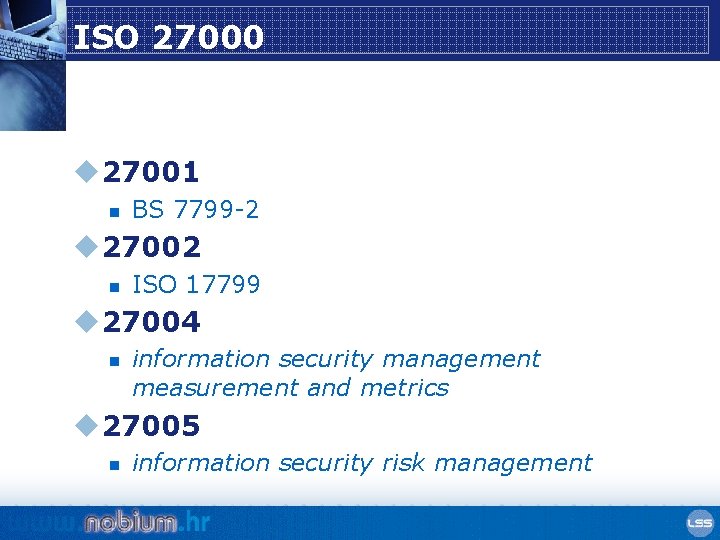

ISO 27000 u 27001 n BS 7799 -2 u 27002 n ISO 17799 u 27004 n information security management measurement and metrics u 27005 n information security risk management

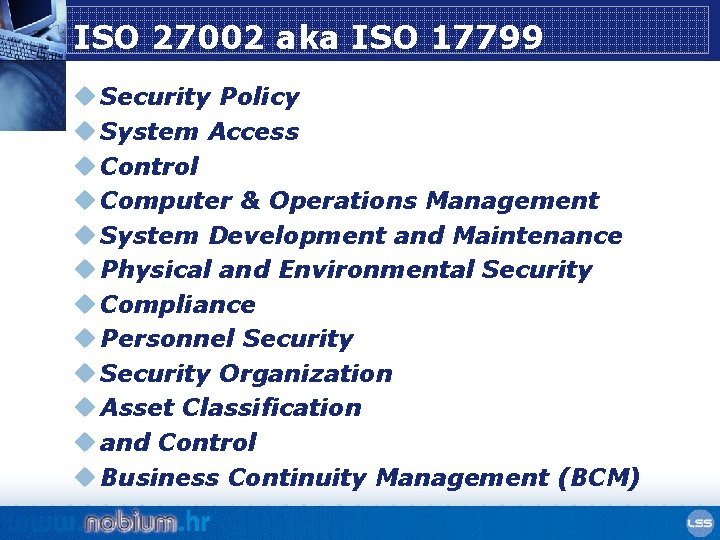

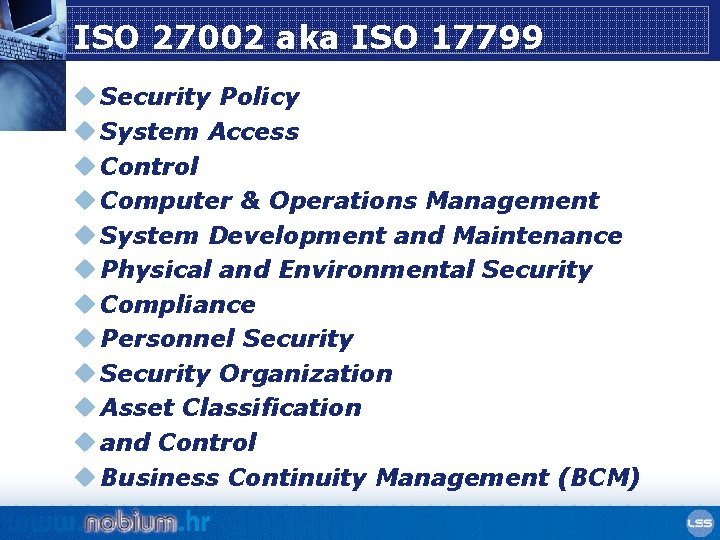

ISO 27002 aka ISO 17799 u Security Policy u System Access u Control u Computer & Operations Management u System Development and Maintenance u Physical and Environmental Security u Compliance u Personnel Security u Security Organization u Asset Classification u and Control u Business Continuity Management (BCM)

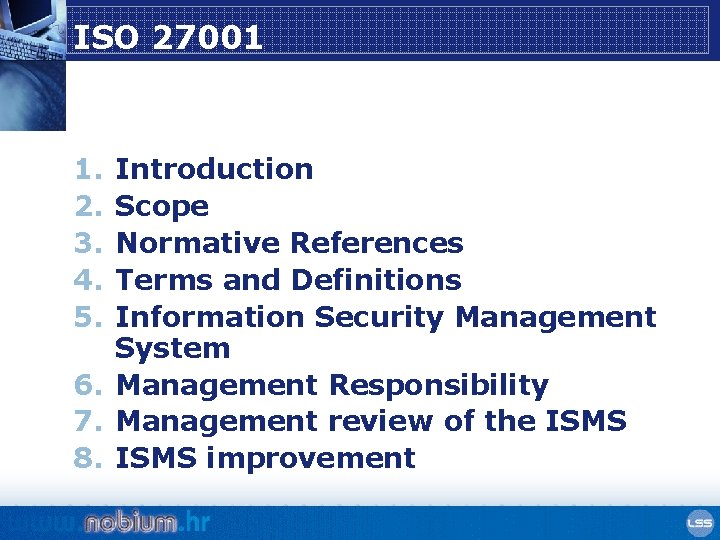

ISO 27001 1. 2. 3. 4. 5. Introduction Scope Normative References Terms and Definitions Information Security Management System 6. Management Responsibility 7. Management review of the ISMS 8. ISMS improvement

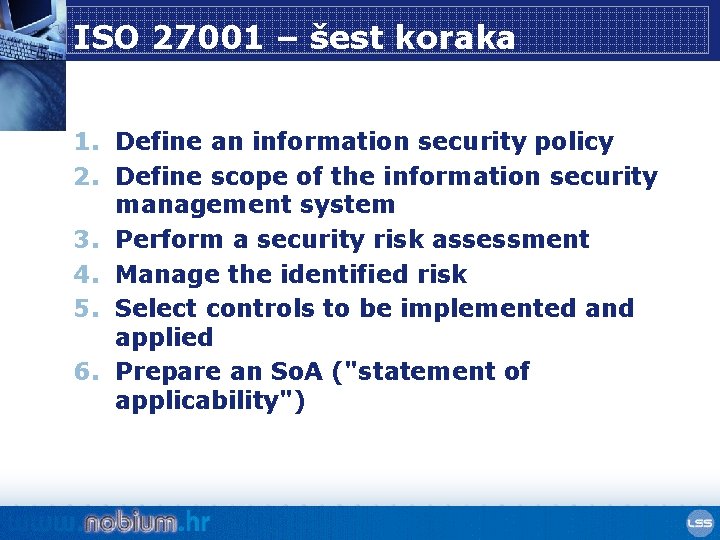

ISO 27001 – šest koraka 1. Define an information security policy 2. Define scope of the information security management system 3. Perform a security risk assessment 4. Manage the identified risk 5. Select controls to be implemented and applied 6. Prepare an So. A ("statement of applicability")

ISO 27001 – PIPD (PDCA) pristup Planiraj uspostavi ISMS Djeluj održavaj, poboljšavaj ISMS Izvrši primjeni i upravljaj ISMS Provjeri nadziri i provejravaj ISMS

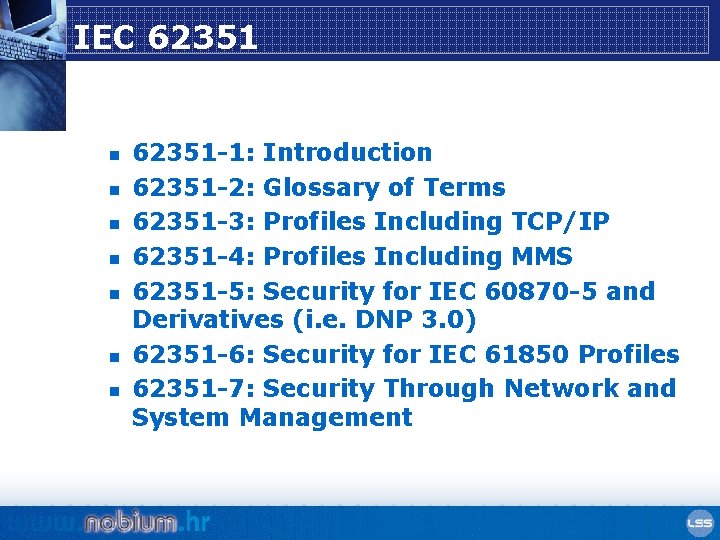

IEC 62351 n n n n 62351 -1: Introduction 62351 -2: Glossary of Terms 62351 -3: Profiles Including TCP/IP 62351 -4: Profiles Including MMS 62351 -5: Security for IEC 60870 -5 and Derivatives (i. e. DNP 3. 0) 62351 -6: Security for IEC 61850 Profiles 62351 -7: Security Through Network and System Management

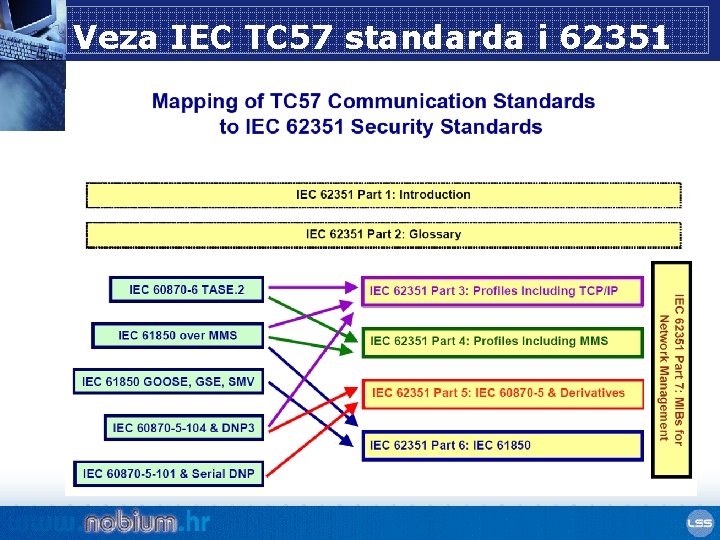

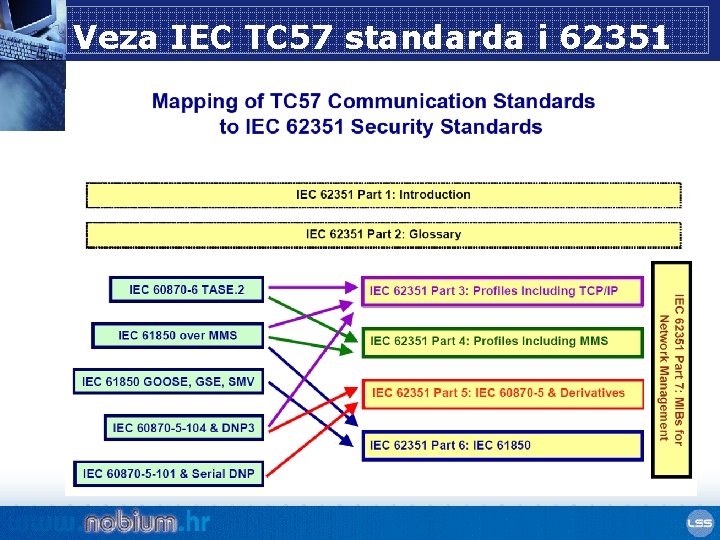

Veza IEC TC 57 standarda i 62351

Predrag. Pale@FER. hr www. FER. hr/Predrag. Pale

Predrag pale

Predrag pale Klmnopq

Klmnopq Muminovi

Muminovi Kaj je informacijska tehnologija

Kaj je informacijska tehnologija Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Cyberbullying prezentacija

Cyberbullying prezentacija Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost na internetu kviz

Sigurnost na internetu kviz Uprava za veterinarstvo i sigurnost hrane

Uprava za veterinarstvo i sigurnost hrane Dr predrag rodic

Dr predrag rodic Predrag djurdjevic hematolog

Predrag djurdjevic hematolog Dr predrag popovic

Dr predrag popovic Predrag krstanović

Predrag krstanović Saug etf

Saug etf Why so pale and wan

Why so pale and wan Nuit de neige de guy de maupassant

Nuit de neige de guy de maupassant Métonymie exemples

Métonymie exemples Large in a sentence

Large in a sentence Short he

Short he Pale sam na svijetu - kviz

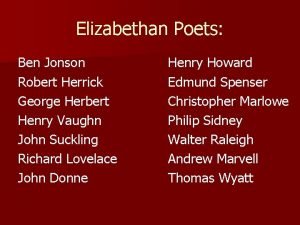

Pale sam na svijetu - kviz Elizabethan poets

Elizabethan poets Every pale tomato slice wilted pickle

Every pale tomato slice wilted pickle Behold a pale horse chapters

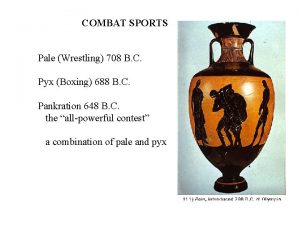

Behold a pale horse chapters Pale wrestling

Pale wrestling Pale

Pale Dieu cherche encore des hommes forts

Dieu cherche encore des hommes forts