IMPLEMENTAREA CERINTELOR DIN REGULAMENTUL UE 2016679 PRIVIND PROTECTIA

- Slides: 28

IMPLEMENTAREA CERINTELOR DIN REGULAMENTUL (UE) 2016/679 PRIVIND PROTECTIA PERSOANELOR FIZICE IN CEEA CE PRIVESTE PRELUCRAREA DATELOR CU CARACTER PERSONAL SI PRIVIND LIBERA CIRCULATIE A ACESTOR DATE (GDPR) METODE TEHNICE DE IMPLEMENTARE A SECURITATII, PSEUDONIMIZARII SI CRIPTARII DATELOR CU CARACTER PERSONAL SI LIBERA CIRCULATIE A ACESTORA (GDPR-ART. 32, (1), Lit. a) si b) ) Conf. dr. ing. Iustin PRIESCU – Senior Consultant GDPR & DPO iustin. priescu@prof. utm. ro Versiunea 3. 0, Aprilie 2018

AGENDA PREZENTARII - GDPR ▪ GDPR - SECTIUNEA 2: SECURITATEA DATELOR CU CARACTER PERSONAL ▪ SECURITATEA INFORMATICA A SISTEMELOR SI SERVICIILOR DE PRELUCRARE A DCP (GDPR – Art. 32, (1), lit. b) ) ▪ PSEUDONIMIZAREA SI CRIPTAREA DCP (GDPR – Art. 32, (1), lit. a) ) 2

Wanna Cry Ați auzit probabil de malware-ul care în mai 2017 a infectat peste 230. 000 de calculatoare din 150 de țări. Wanna Cry cripta informația cerând o răscumpărare plătibilă în Bitcoin. Atacul s-a bazat pe o vulnerabilitate a sistemului de operare Windows. Nu este nici prima și nici ultima dată când hackeri reușesc să fure/steargă informații prețioase. În 2017 Uber a confirmat că în octombrie 2016 hackerii au accesat informațiile personale (email, adresă, telefon etc) a 57 de milioane de clienți Uber și 600 de mii de șoferi. În 2016 Yahoo a dezvăluit că în urma unor atacuri din 2013 și 2014 au fost furate datele a aproximativ 500 de milioane de conturi utilizator. Nu este clar câti useri au fost afectați dar compania are în prezent mai mult de 1 miliard de utilizatori activi. În 2017 Instagram a raportat că în urma unei vulnerabilități a sistemului hackerii au obținut acces la adresele de email și numerelor de telefon a mai multor utilizatori, nespecificând numărul acestora.

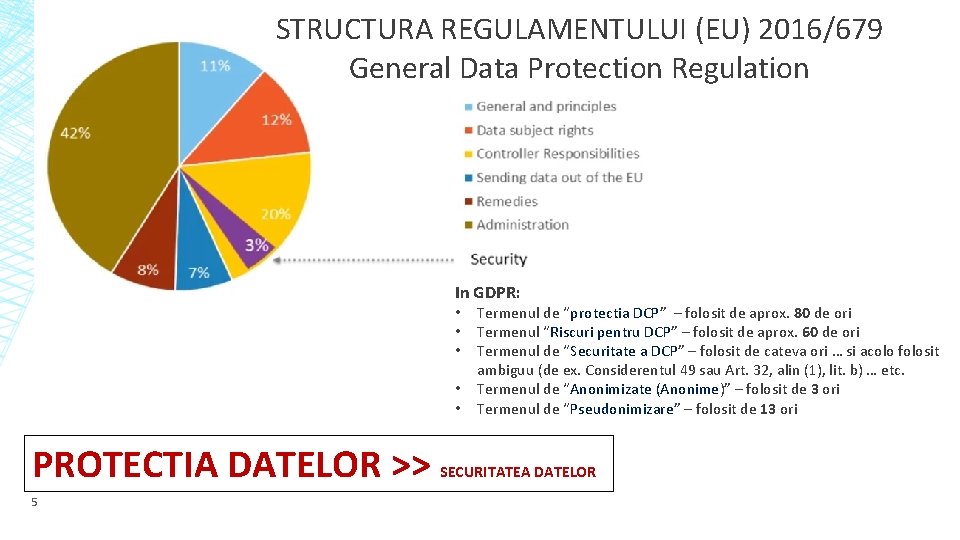

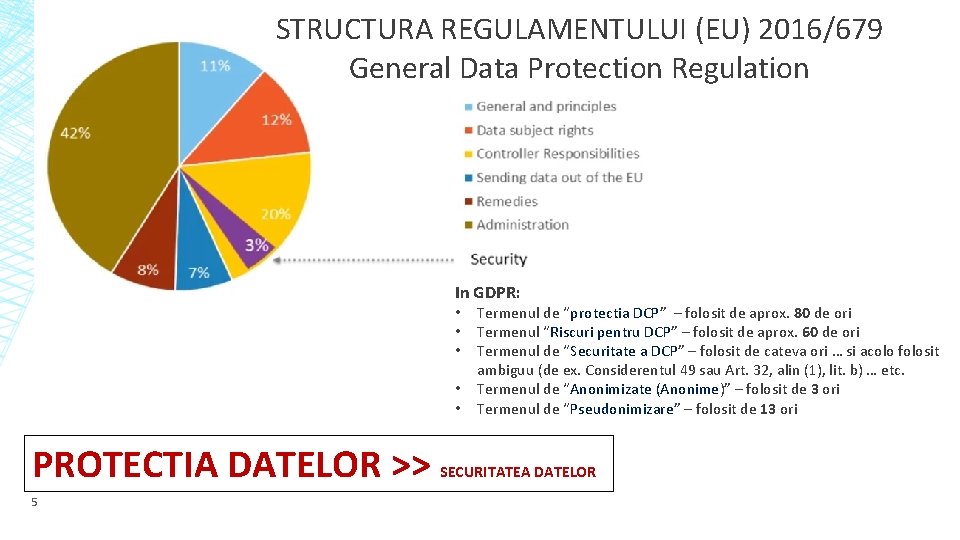

STRUCTURA REGULAMENTULUI (EU) 2016/679 General Data Protection Regulation In GDPR: • • • PROTECTIA DATELOR >> 5 Termenul de “protectia DCP” – folosit de aprox. 80 de ori Termenul “Riscuri pentru DCP” – folosit de aprox. 60 de ori Termenul de “Securitate a DCP” – folosit de cateva ori … si acolo folosit ambiguu (de ex. Considerentul 49 sau Art. 32, alin (1), lit. b) … etc. Termenul de “Anonimizate (Anonime)” – folosit de 3 ori Termenul de “Pseudonimizare” – folosit de 13 ori SECURITATEA DATELOR

SECTIUNEA 2 – SECURITATEA DCP ART. 32 SECURITATEA PRELUCRARII ▪ (1) … operatorul si persoana imputernicita de acesta implementeaza masuri tehnice si organizatorice ADECVATE in vederea asigurarii unui nivel de securitate corespunzator acestui risc, incluzand printre altele, dupa caz: (a) | pseudonimizarea si criptarea datelor cu caracter personal; (b) | capacitatea de a asigura confidentialitatea, integritatea, disponibilitatea si rezilienta (rezistenta) continue ale sistemelor si serviciilor de prelucrare; (c) | capacitatea de a restabili disponibilitatea datelor cu caracter personal si accesul la acestea in timp util in cazul in care loc un incident de natura fizica sau tehnica; (d) | un proces pentru testarea, evaluarea si aprecierea periodice ale eficacitatii masurilor tehnice si 6 organizatorice pentru a garanta securitatea prelucrarii.

GDPR – DEFINITII – ART. 4 ▪ 2. | „prelucrare” inseamna orice operatiune sau set de operatiuni efectuate asupra datelor cu caracter personal sau asupra seturilor de date cu caracter personal, cu sau fara utilizarea de mijloace automatizate, cum ar fi colectarea, inregistrarea, organizarea, structurarea, stocarea, adaptarea sau modificarea, extragerea, consultarea, utilizarea, divulgarea prin transmitere, diseminarea sau punerea la dispozitie in orice alt mod, alinierea sau combinarea, restrictionarea, stergerea sau distrugerea; 7

GDPR – DEFINITII – ART. 4 ▪ 12. | „incalcarea securitatii datelor cu caracter personal” inseamna o incalcare a securitatii care duce, in mod accidental sau ilegal, la distrugerea, pierderea, modificarea, sau divulgarea neautorizata a datelor cu caracter personal transmise, stocate sau prelucrate intr-un alt mod, sau la accesul neautorizat la acestea 8

GDPR – PRINCIPII – ART. 5 ▪ (1) Datele cu caracter personal sunt: ▪ (f) | prelucrate intr-un mod care asigura securitatea adecvata a datelor cu caracter personal, inclusiv protectia impotriva prelucrarii neautorizate sau ilegale si impotriva pierderii, a distrugerii sau a deteriorarii accidentale, prin luarea de masuri tehnice sau organizatorice corespunzatoare („integritate si confidentialitate”). 9

PRELUCRAREA DATELOR CU CARACTER PERSONAL Prelucrarea corespunzatoare a DCP presupune: Crearea Clasificarea Stocarea Modificarea Comunicarea Transmiterea Multiplicarea Recepţia Arhivarea Regasirea Ştergerea Controlul etc. Prelucrarea necorespunzatoare a DCP presupune: Distrugerea Pierderea Modificarea Dezvaluirea Furtul Interceptarea Accesul neautorizat etc. 10

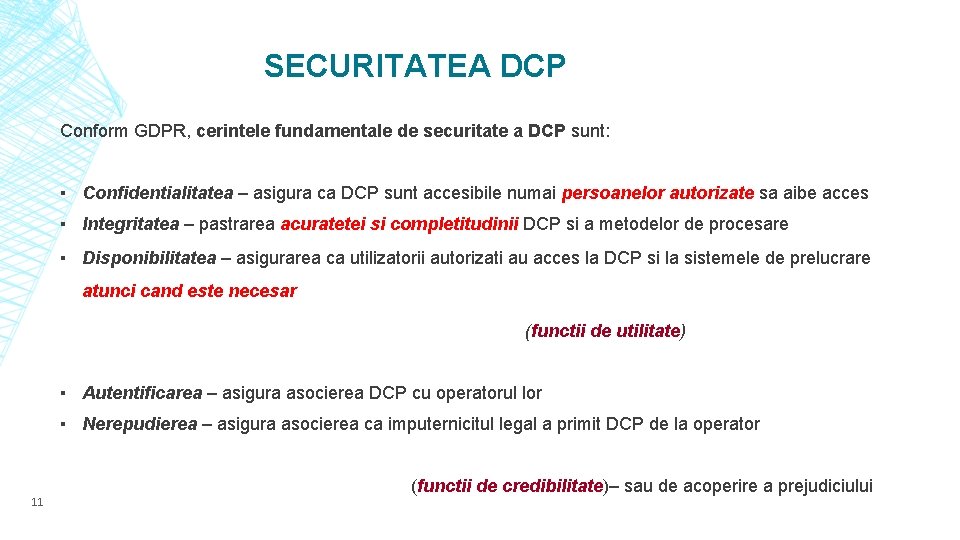

SECURITATEA DCP Conform GDPR, cerintele fundamentale de securitate a DCP sunt: ▪ Confidentialitatea – asigura ca DCP sunt accesibile numai persoanelor autorizate sa aibe acces ▪ Integritatea – pastrarea acuratetei si completitudinii DCP si a metodelor de procesare ▪ Disponibilitatea – asigurarea ca utilizatorii autorizati au acces la DCP si la sistemele de prelucrare atunci cand este necesar (functii de utilitate) ▪ Autentificarea – asigura asocierea DCP cu operatorul lor ▪ Nerepudierea – asigura asocierea ca imputernicitul legal a primit DCP de la operator 11 (functii de credibilitate)– sau de acoperire a prejudiciului

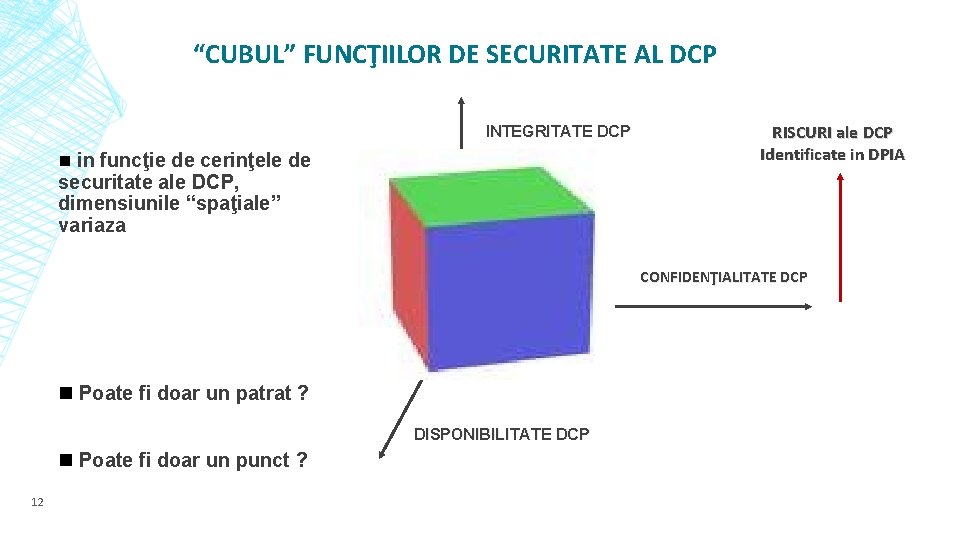

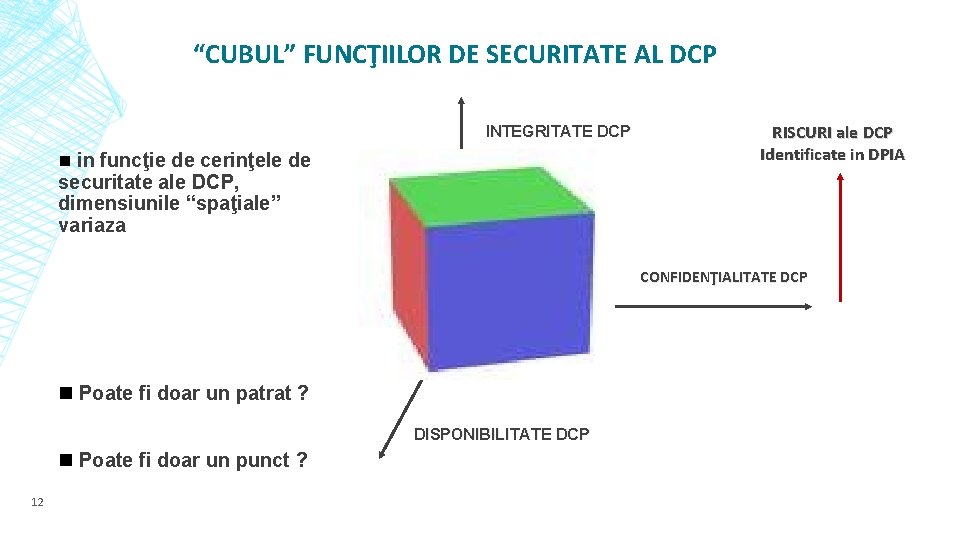

“CUBUL” FUNCŢIILOR DE SECURITATE AL DCP I NT E G RI T AT E DCP n in funcţie de cerinţele de RISCURI ale DCP Identificate in DPIA securitate ale DCP, dimensiunile “spaţiale” variaza CONFIDENŢIALITATE DCP n Poate fi doar un patrat ? DI S P O NI BI L I T AT E DCP n Poate fi doar un punct ? 12

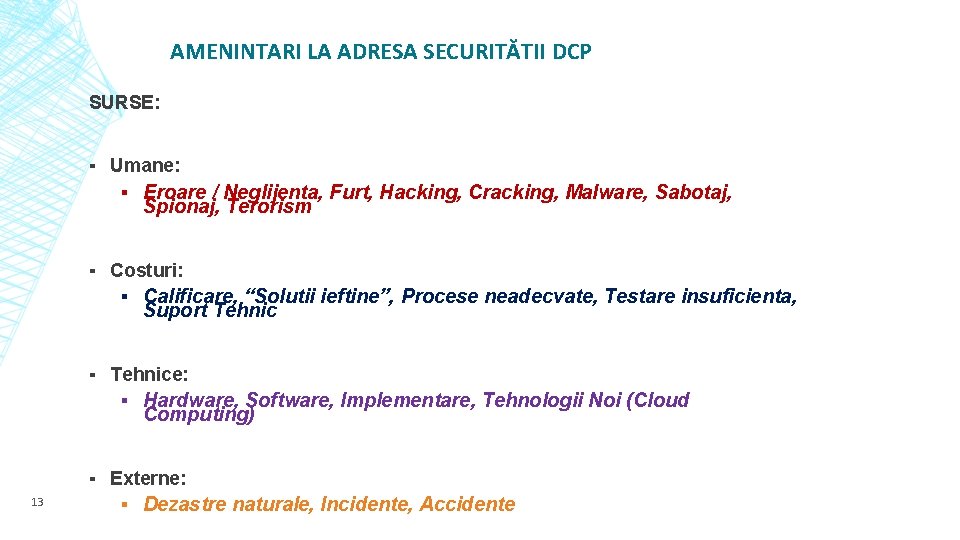

AMENINTARI LA ADRESA SECURITĂTII DCP SURSE: ▪ Umane: ▪ Eroare / Neglijenta, Furt, Hacking, Cracking, Malware, Sabotaj, Spionaj, Terorism ▪ Costuri: ▪ Calificare, “Solutii ieftine”, Procese neadecvate, Testare insuficienta, Suport Tehnic ▪ Tehnice: ▪ Hardware, Software, Implementare, Tehnologii Noi (Cloud Computing) 13 ▪ Externe: ▪ Dezastre naturale, Incidente, Accidente

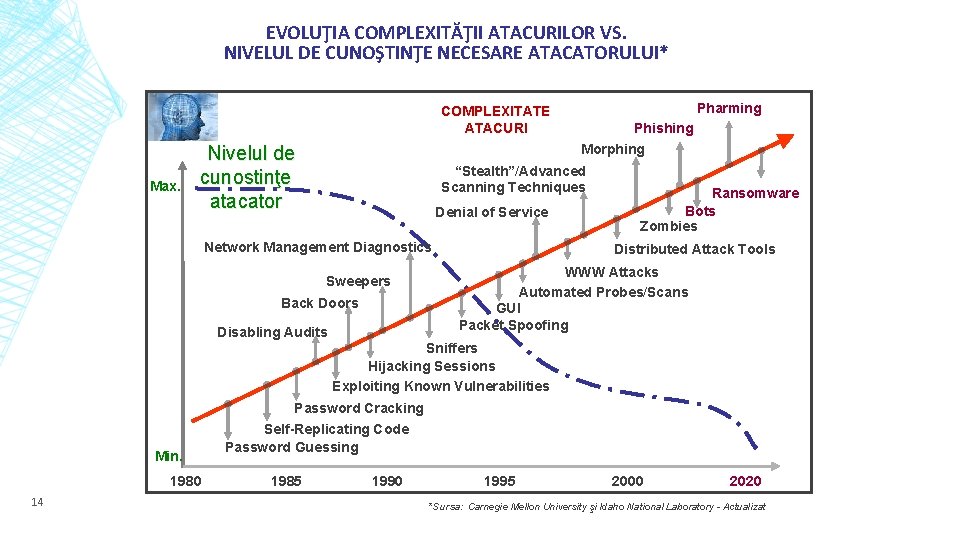

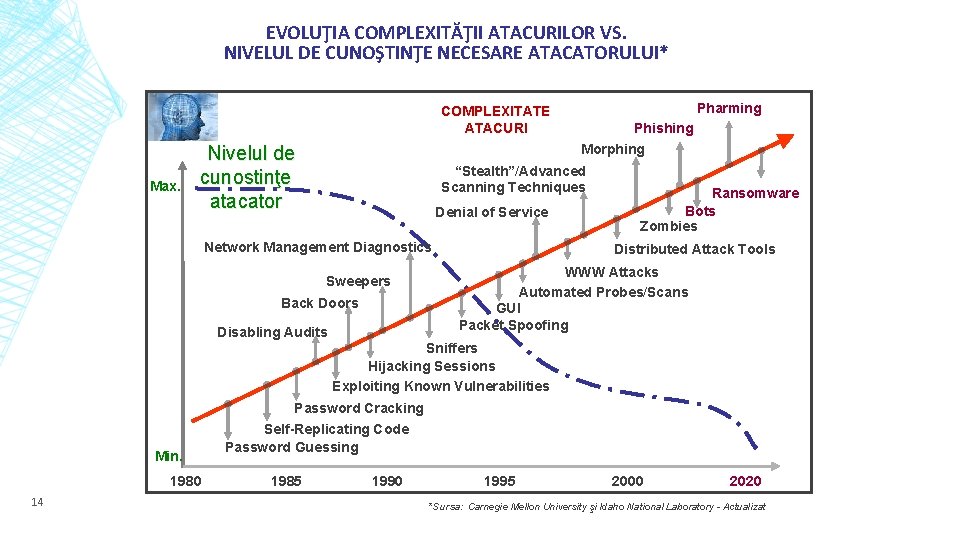

EVOLUŢIA COMPLEXITĂŢII ATACURILOR VS. NIVELUL DE CUNOŞTINŢE NECESARE ATACATORULUI* Pharming COMPLEXITATE ATACURI Max. Nivelul de cunostinţe atacator Phishing Morphing “Stealth”/Advanced Scanning Techniques Denial of Service Network Management Diagnostics Sweepers Back Doors Disabling Audits Ransomware Bots Zombies Distributed Attack Tools WWW Attacks Automated Probes/Scans GUI Packet Spoofing Sniffers Hijacking Sessions Exploiting Known Vulnerabilities Min. 1980 14 Password Cracking Self-Replicating Code Password Guessing 1985 1990 1995 2000 2020 *Sursa: Carnegie Mellon University şi Idaho National Laboratory - Actualizat

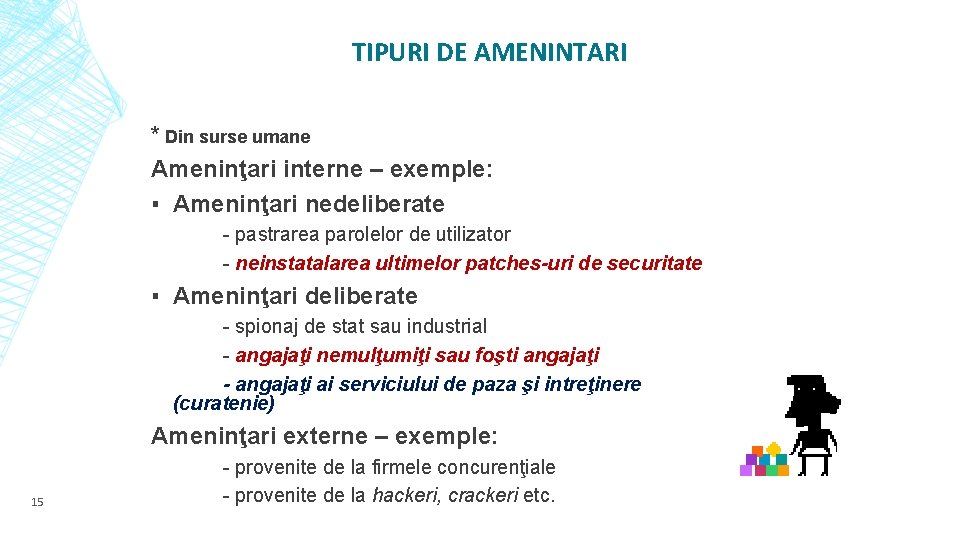

TIPURI DE AMENINTARI * Din surse umane Ameninţari interne – exemple: ▪ Ameninţari nedeliberate - pastrarea parolelor de utilizator - neinstatalarea ultimelor patches-uri de securitate ▪ Ameninţari deliberate - spionaj de stat sau industrial - angajaţi nemulţumiţi sau foşti angajaţi - angajaţi ai serviciului de paza şi intreţinere (curatenie) Ameninţari externe – exemple: 15 - provenite de la firmele concurenţiale - provenite de la hackeri, crackeri etc.

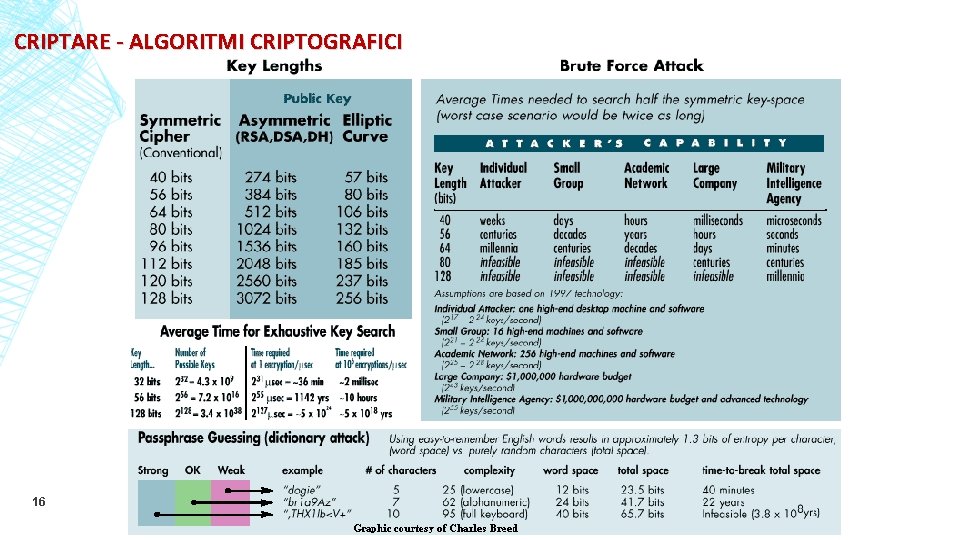

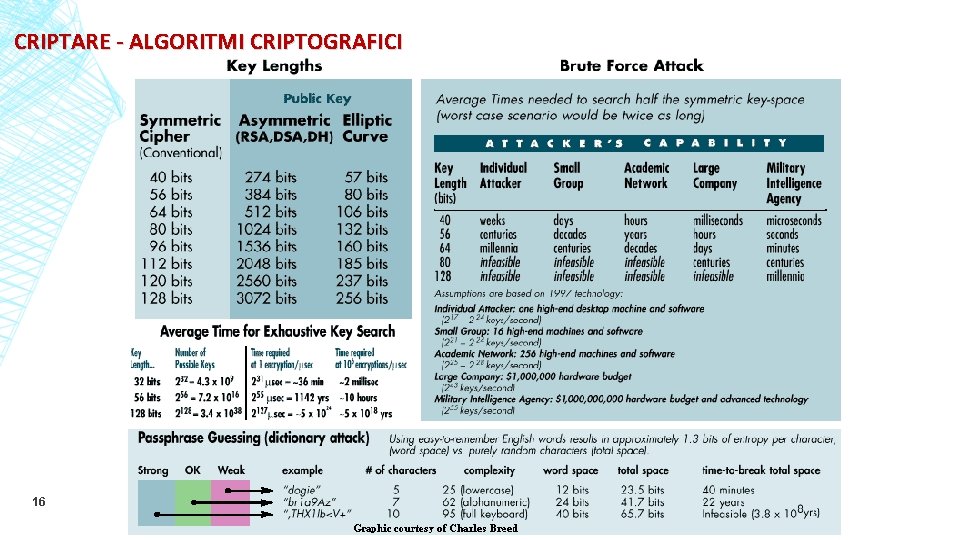

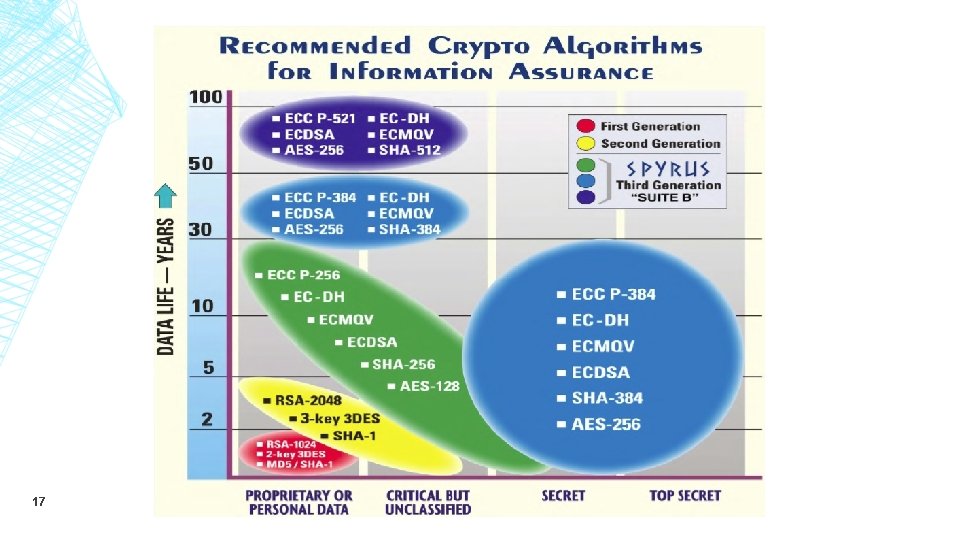

CRIPTARE - ALGORITMI CRIPTOGRAFICI 16

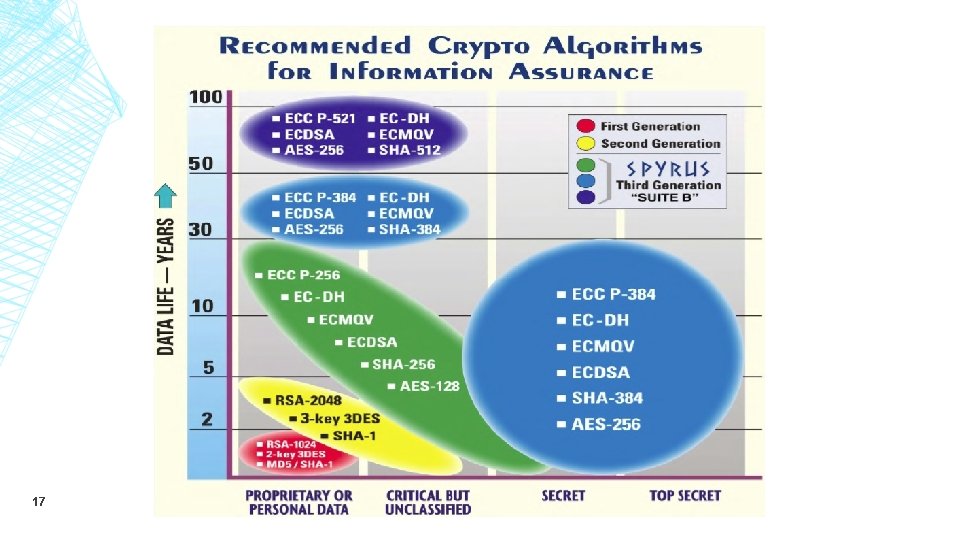

17

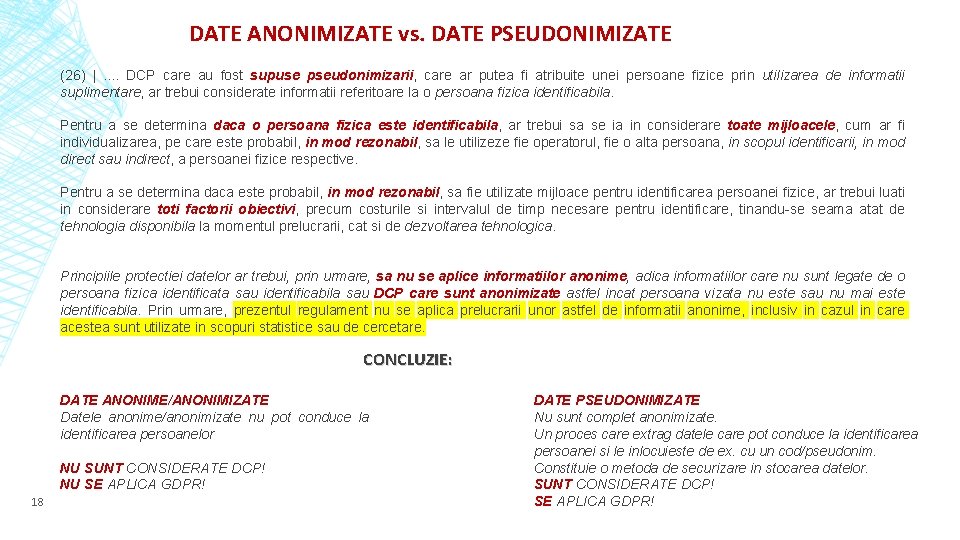

DATE ANONIMIZATE vs. DATE PSEUDONIMIZATE (26) |. . DCP care au fost supuse pseudonimizarii, care ar putea fi atribuite unei persoane fizice prin utilizarea de informatii suplimentare, ar trebui considerate informatii referitoare la o persoana fizica identificabila. Pentru a se determina daca o persoana fizica este identificabila, ar trebui sa se ia in considerare toate mijloacele, cum ar fi individualizarea, pe care este probabil, in mod rezonabil, sa le utilizeze fie operatorul, fie o alta persoana, in scopul identificarii, in mod direct sau indirect, a persoanei fizice respective. Pentru a se determina daca este probabil, in mod rezonabil, sa fie utilizate mijloace pentru identificarea persoanei fizice, ar trebui luati in considerare toti factorii obiectivi, precum costurile si intervalul de timp necesare pentru identificare, tinandu-se seama atat de tehnologia disponibila la momentul prelucrarii, cat si de dezvoltarea tehnologica. Principiile protectiei datelor ar trebui, prin urmare, sa nu se aplice informatiilor anonime, adica informatiilor care nu sunt legate de o persoana fizica identificata sau identificabila sau DCP care sunt anonimizate astfel incat persoana vizata nu este sau nu mai este identificabila. Prin urmare, prezentul regulament nu se aplica prelucrarii unor astfel de informatii anonime, inclusiv in cazul in care acestea sunt utilizate in scopuri statistice sau de cercetare. CONCLUZIE: DATE ANONIME/ANONIMIZATE Datele anonime/anonimizate nu pot conduce la identificarea persoanelor NU SUNT CONSIDERATE DCP! NU SE APLICA GDPR! 18 DATE PSEUDONIMIZATE Nu sunt complet anonimizate. Un proces care extrag datele care pot conduce la identificarea persoanei si le inlocuieste de ex. cu un cod/pseudonim. Constituie o metoda de securizare in stocarea datelor. SUNT CONSIDERATE DCP! SE APLICA GDPR!

ANONIMIZAREA DCP ISO 29100: 2011 Information technology -- Security techniques -- Privacy framework Definitie: Anonimizarea este „procesul prin care informatiile identificabile in mod personal (PII) sunt modificate in mod ireversibil in asa fel incat o informatie identificabila in mod personal principala sa nu mai poate fi identificata direct sau indirect, de catre operatorul de PII independent sau in colaborare cu orice alta parte” 19

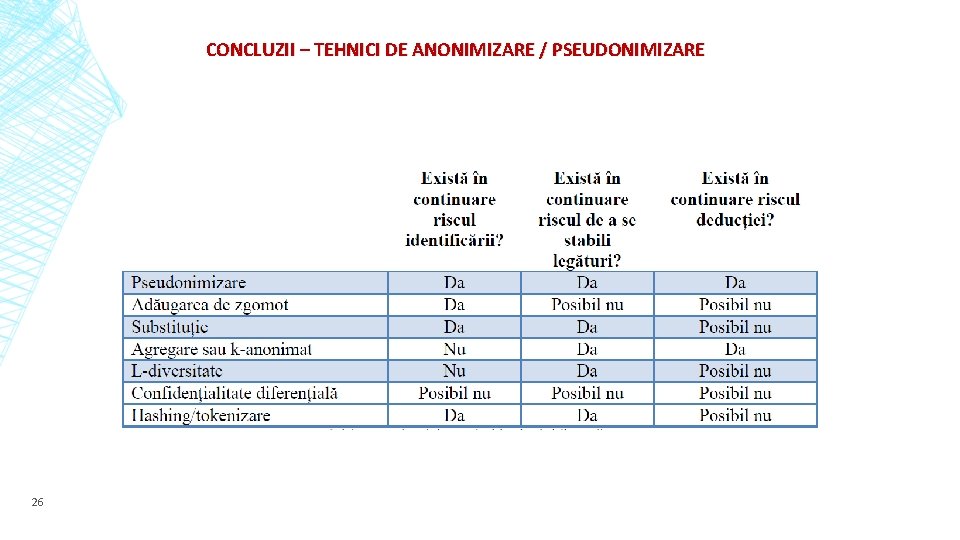

RISCURI ASOCIATE TEHNICILOR DE ANONIMIZARE/PSEUDOANONIMIZARE RISCURI esentiale pentru anonimizare: RISCURI � INDIVIDUALIZAREA - posibilitatea de a se izola partial sau integral inregistrarile care duc la identificarea unei persoane in setul de date; � POSIBILITATEA STABILIRII DE LEGATURI - capacitatea de a se crea legaturi, cel putin intre doua inregistrari privind aceeasi persoana vizata sau un grup de persoane vizate (fie in aceeasi baza de date, fie in doua baze de date diferite). Exemplu: Daca un atacator poate stabili prin analiza corelatiei ca doua inregistrari sunt atribuite aceluiasi grup de persoane, dar nu poate individualiza persoane in cadrul acestui grup, tehnica prezinta rezistenta impotriva „individualizarii”, insa nu si impotriva posibilitatii de a se stabili legaturi; � DEDUCTIA - posibilitatea de a se deduce, cu o probabilitate semnificativa, valoarea unui atribut din valorile unui set de alte atribute. 20

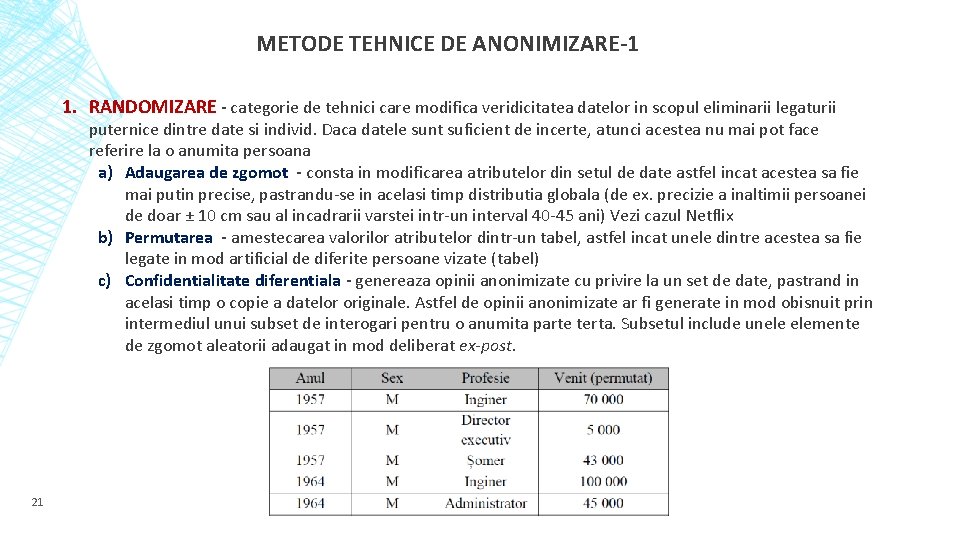

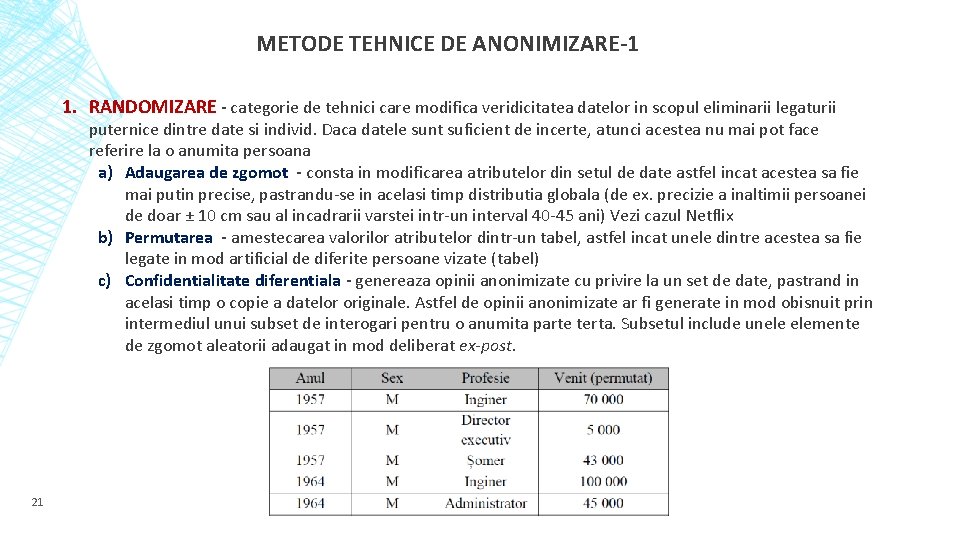

METODE TEHNICE DE ANONIMIZARE-1 1. RANDOMIZARE - categorie de tehnici care modifica veridicitatea datelor in scopul eliminarii legaturii puternice dintre date si individ. Daca datele sunt suficient de incerte, atunci acestea nu mai pot face referire la o anumita persoana a) Adaugarea de zgomot - consta in modificarea atributelor din setul de date astfel incat acestea sa fie mai putin precise, pastrandu-se in acelasi timp distributia globala (de ex. precizie a inaltimii persoanei de doar ± 10 cm sau al incadrarii varstei intr-un interval 40 -45 ani) Vezi cazul Netflix b) Permutarea - amestecarea valorilor atributelor dintr-un tabel, astfel incat unele dintre acestea sa fie legate in mod artificial de diferite persoane vizate (tabel) c) Confidentialitate diferentiala - genereaza opinii anonimizate cu privire la un set de date, pastrand in acelasi timp o copie a datelor originale. Astfel de opinii anonimizate ar fi generate in mod obisnuit prin intermediul unui subset de interogari pentru o anumita parte terta. Subsetul include unele elemente de zgomot aleatorii adaugat in mod deliberat ex-post. 21

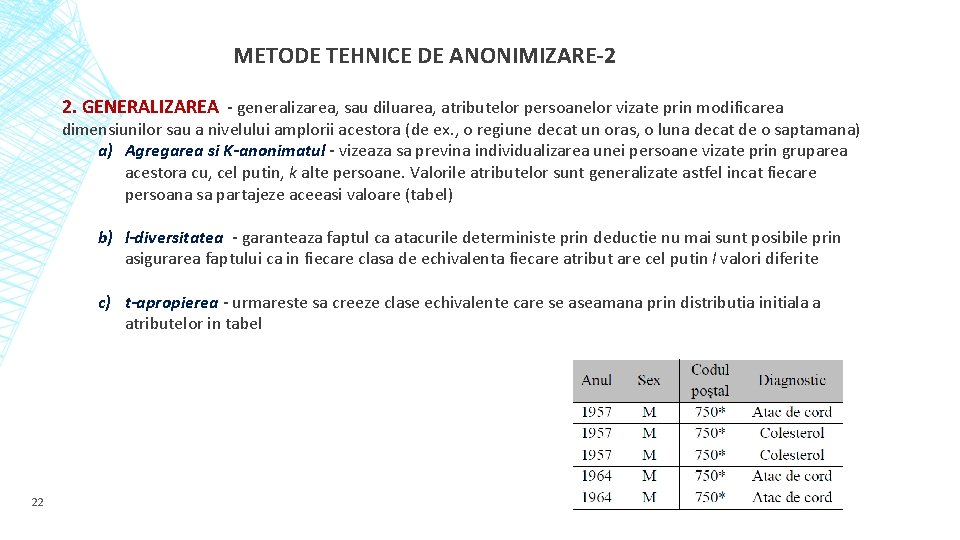

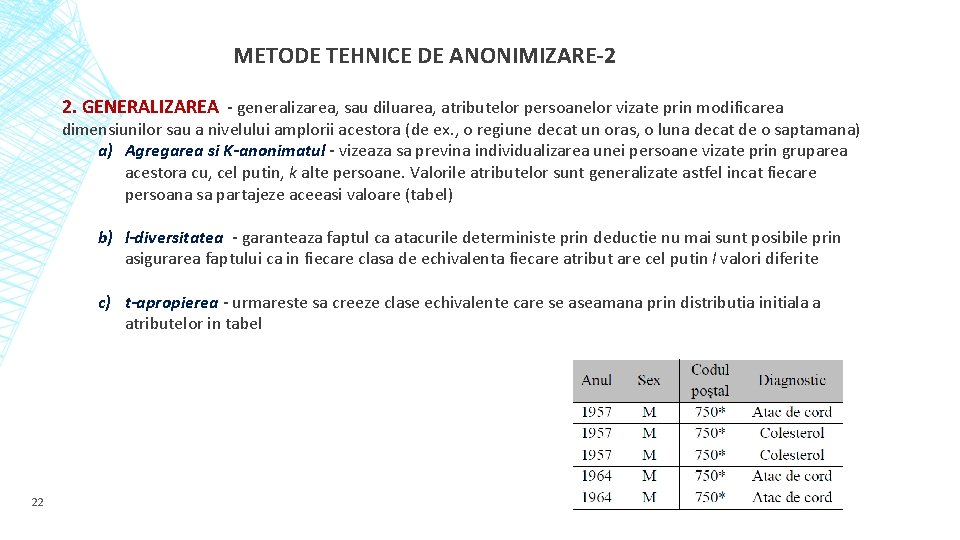

METODE TEHNICE DE ANONIMIZARE-2 2. GENERALIZAREA - generalizarea, sau diluarea, atributelor persoanelor vizate prin modificarea dimensiunilor sau a nivelului amplorii acestora (de ex. , o regiune decat un oras, o luna decat de o saptamana) a) Agregarea si K-anonimatul - vizeaza sa previna individualizarea unei persoane vizate prin gruparea acestora cu, cel putin, k alte persoane. Valorile atributelor sunt generalizate astfel incat fiecare persoana sa partajeze aceeasi valoare (tabel) b) l-diversitatea - garanteaza faptul ca atacurile deterministe prin deductie nu mai sunt posibile prin asigurarea faptului ca in fiecare clasa de echivalenta fiecare atribut are cel putin l valori diferite c) t-apropierea - urmareste sa creeze clase echivalente care se aseamana prin distributia initiala a atributelor in tabel 22

PSEUDONIMIZAREA DCP PSEUDONIMIZAREA - consta in inlocuirea unui atribut (de regula, un atribut unic) in cadrul unei inregistrari cu un altul. Persoana vizata inca poate fi identificata in mod indirect; in consecinta, pseudonimizarea, atunci cand este utilizata separat, nu va avea drept rezultat un set de date anonim. • Rezultatul pseudonimizarii poate fi independent de valoarea initiala sau poate fi derivat din valorile initiale unui atribut sau ale unui set de atribute de exemplu, o functie hash sau un sistem de criptare. 23

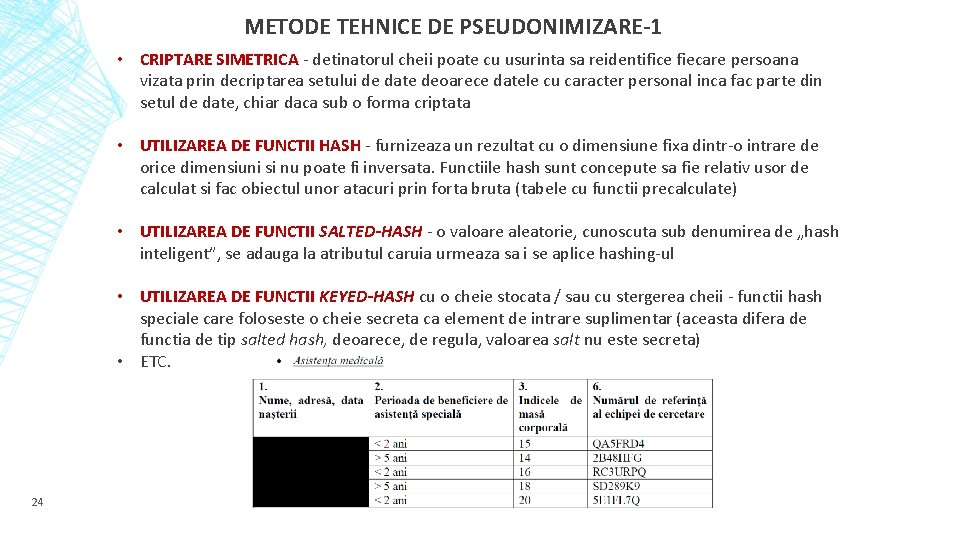

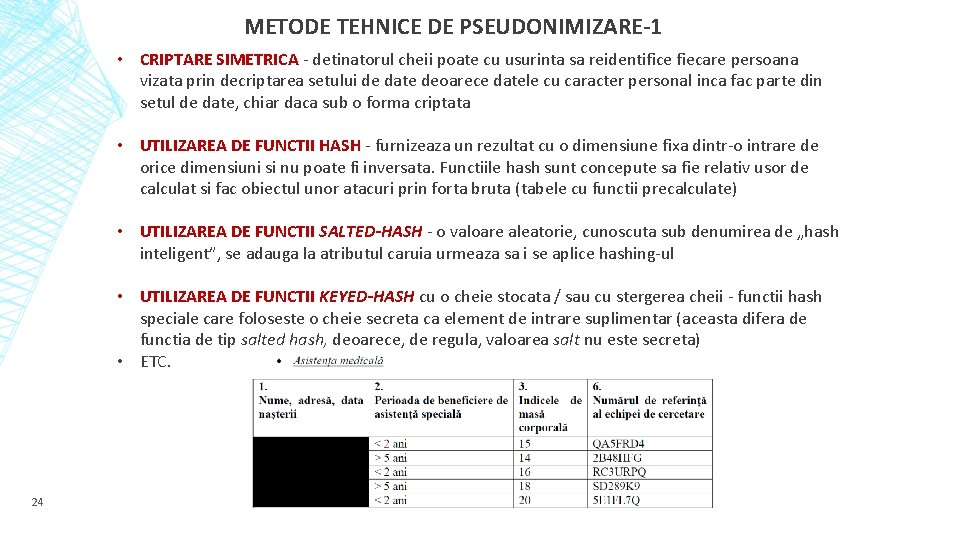

METODE TEHNICE DE PSEUDONIMIZARE-1 • CRIPTARE SIMETRICA - detinatorul cheii poate cu usurinta sa reidentifice fiecare persoana vizata prin decriptarea setului de date deoarece datele cu caracter personal inca fac parte din setul de date, chiar daca sub o forma criptata • UTILIZAREA DE FUNCTII HASH - furnizeaza un rezultat cu o dimensiune fixa dintr-o intrare de orice dimensiuni si nu poate fi inversata. Functiile hash sunt concepute sa fie relativ usor de calculat si fac obiectul unor atacuri prin forta bruta (tabele cu functii precalculate) • UTILIZAREA DE FUNCTII SALTED-HASH - o valoare aleatorie, cunoscuta sub denumirea de „hash inteligent”, se adauga la atributul caruia urmeaza sa i se aplice hashing-ul • UTILIZAREA DE FUNCTII KEYED-HASH cu o cheie stocata / sau cu stergerea cheii - functii hash speciale care foloseste o cheie secreta ca element de intrare suplimentar (aceasta difera de functia de tip salted hash, deoarece, de regula, valoarea salt nu este secreta) • ETC. 24

EXEMPLE DE PSEUDONIMIZARE Retele sociale S-a demonstrat ca informatii sensibile cu privire la anumite persoane pot fi extrase din grafice de tip retea sociala, in pofida tehnicilor de pseudonimizare aplicate datelor respective. Un furnizor de retea sociala a presupus in mod eronat ca pseudonimizarea a fost solida pentru a preveni identificarea dupa vanzarea datelor catre alte societati in scopuri de marketing si de publicitate. in locul numelor reale, furnizorul a utilizat ALIASURI insa, in mod evident, acest lucru nu a fost suficient pentru a anonimiza profilurile de utilizator deoarece relatiile dintre diferitele persoane sunt unice si pot fi utilizate ca element de identificare Locatii Cercetatorii de la MIT au analizat recent un set de date pseudonimizate constand in coordonate de mobilitate spatial-temporala pe o perioada de 15 luni pentru un numar de 1, 5 milioane de oameni pe un teritoriu cu o raza de 100 km. Acestia au demonstrat ca 95 % din populatie putea fi individualizata utilizand-se patru puncte de localizare si ca doar doua puncte erau suficiente pentru a se individualiza peste 50 % din persoanele vizate (unul dintre aceste puncte este cunoscut, fiind foarte probabil „acasa” sau „serviciu”), lasandu-se un spatiu foarte limitat pentru protectia vietii private, chiar daca identitatile persoanelor au fost pseudonimizate prin inlocuirea atributelor reale […. ] cu alte etichete. 25

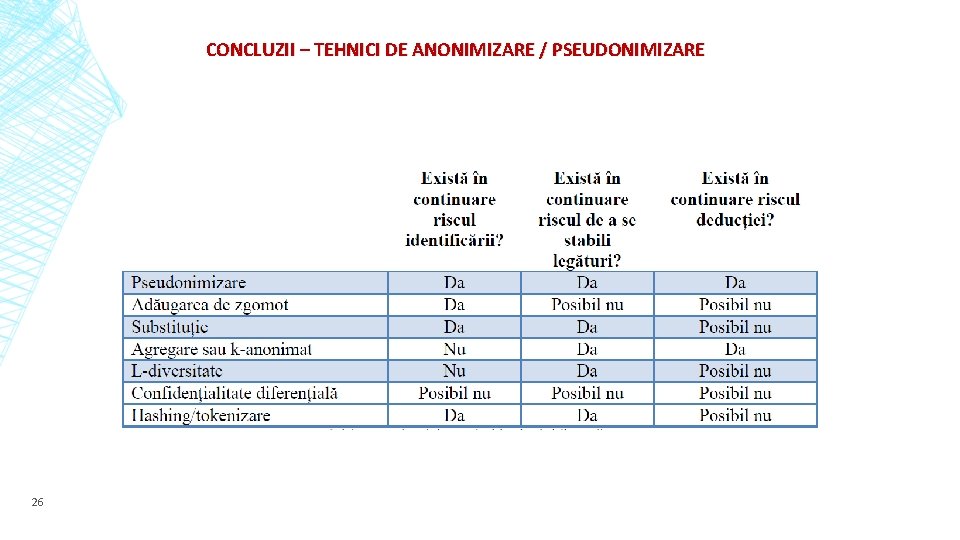

CONCLUZII – TEHNICI DE ANONIMIZARE / PSEUDONIMIZARE 26

BIBLIOGRAFIE SELECTIVA: 27 ▪ GDPR EU 2016/679 ▪ Article 29 Working Party, http: //ec. europa. eu/newsroom/article 29/news. cfm? item_type=1358, perioada 2010 -2018 ▪ ISO/IEC 27001: 2013 ▪ Directiva 1995/46 Protectie. A DCP ▪ http: //blog. thomasbrand. xyz/2017/08/29/useful-gdpr-resources-assets-which-you-should-check-out/ ▪ John Elliott, Head of Payment Security, easy. Jet, RSA Conference 2017 ▪ Sandhill. Consultants. UK, EU GDPR Compliance | A Structured Approach To Protect Your Critical Data Assets, 2017 ▪ IT Governance Ltd, The GDPR: demonstrating data protection by design and by default, 2017 ▪ Tim Clements, Independent GRC and Privacy Program Management. FBCS CITP, FIP, 2017 -2018

VA MULTUMIM! Conf. dr. ing. Iustin PRIESCU Senior Consultant GDPR & DPO iustin. priescu@prof. utm. ro Q&A