Implementacin de una Poltica de Seguridad Corporativa MANAGER

- Slides: 21

Implementación de una Política de Seguridad Corporativa MANAGER BUSINESS FORUM Madrid, 18 y 19 de Octubre de 2005 Una solución completa para organizaciones heterogéneas Fernando Alvarez Fernández NEGYTEC

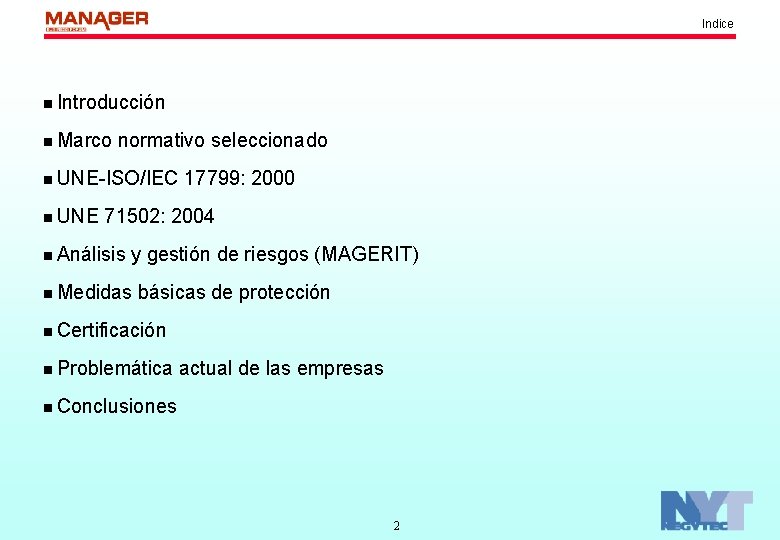

Indice n Introducción n Marco normativo seleccionado n UNE-ISO/IEC n UNE 17799: 2000 71502: 2004 n Análisis y gestión de riesgos (MAGERIT) n Medidas básicas de protección n Certificación n Problemática actual de las empresas n Conclusiones 2

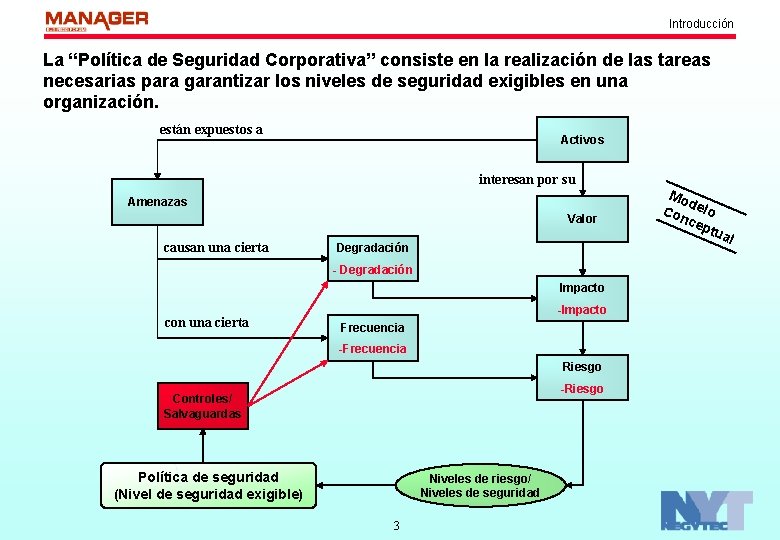

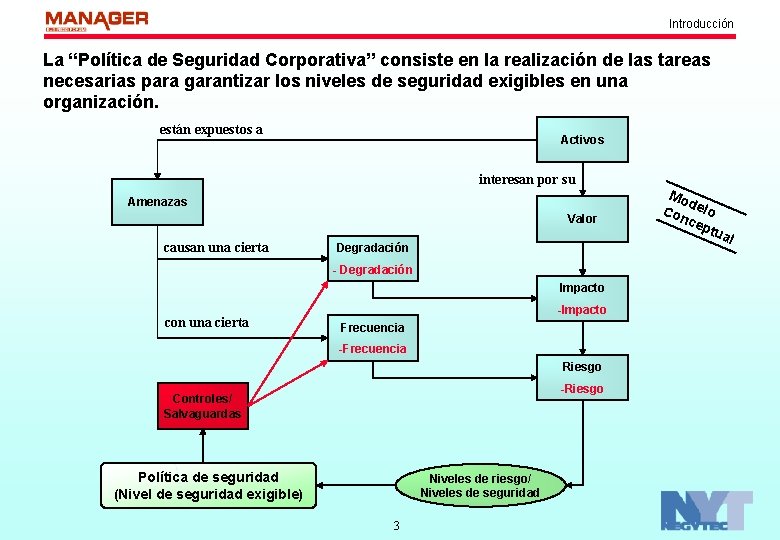

Introducción La “Política de Seguridad Corporativa” consiste en la realización de las tareas necesarias para garantizar los niveles de seguridad exigibles en una organización. están expuestos a Activos interesan por su Amenazas Valor causan una cierta Degradación - Degradación Impacto con una cierta -Impacto Frecuencia -Frecuencia Riesgo -Riesgo Controles/ Salvaguardas Política de seguridad (Nivel de seguridad exigible) Niveles de riesgo/ Niveles de seguridad 3 Mo d Co elo nce ptu al

Introducción Esto conlleva algunas reflexiones sobre lo que hay que tener en cuenta para realizar la implantación de una “Política de Seguridad Corporativa”. . . n Garantizar un nivel de seguridad de los activos es crítico para cualquier organización. n Los problemas de seguridad no son únicamente de índole tecnológica. n La seguridad no es un producto, es un proceso. n Los riesgos aumentan con rapidez en un entorno muy competitivo: • Las nuevas tecnologías introducen nuevas amenazas. • La dependencia creciente de los recursos de TI aumenta los impactos. n Los riesgos nunca se pueden eliminar al 100%. n Los riesgos no se eliminan… se gestionan. . Es necesario gestionar la seguridad de la información 4

Introducción Pero ¿como concretar que entendemos por seguridad y por cada uno de los conceptos incluidos en su modelo? : política de seguridad, amenaza, control… n Diferentes criterios de evaluación de la seguridad: internos a una organización, sectoriales, nacionales, internacionales. n Multitud de estándares aplicables a diferentes niveles: • TCSEC (Trusted Computer Security, militar, US, 1985) • ITSEC (Information Technology Security, europeo, 1991) • Commom Criteria (internacional, 1986 -1988) • *7799 (británico + internacional) n Actualmente, tras adoptar *7799 como estándar internacional, es el más extendido y aceptado. . Es conveniente y recomendable adaptarnos a la normativa existente en nuestro país: - Auditorias - Requisitos legales - Certificación - Homologación 5

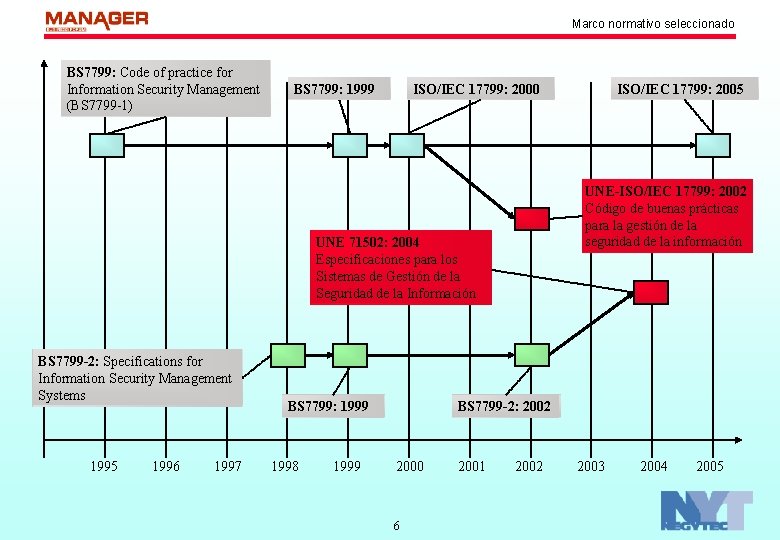

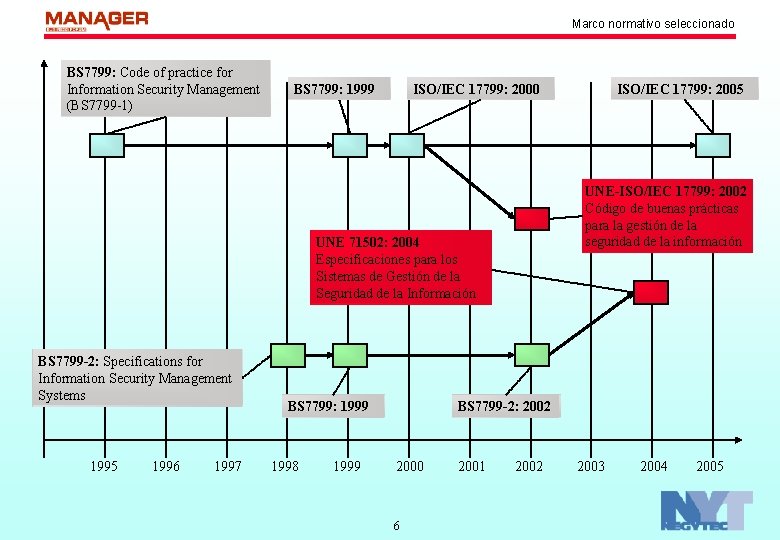

Marco normativo seleccionado BS 7799: Code of practice for Information Security Management (BS 7799 -1) BS 7799: 1999 ISO/IEC 17799: 2000 UNE-ISO/IEC 17799: 2002 Código de buenas prácticas para la gestión de la seguridad de la información UNE 71502: 2004 Especificaciones para los Sistemas de Gestión de la Seguridad de la Información BS 7799 -2: Specifications for Information Security Management Systems 1995 1996 1997 BS 7799: 1999 1998 1999 ISO/IEC 17799: 2005 BS 7799 -2: 2002 2000 6 2001 2002 2003 2004 2005

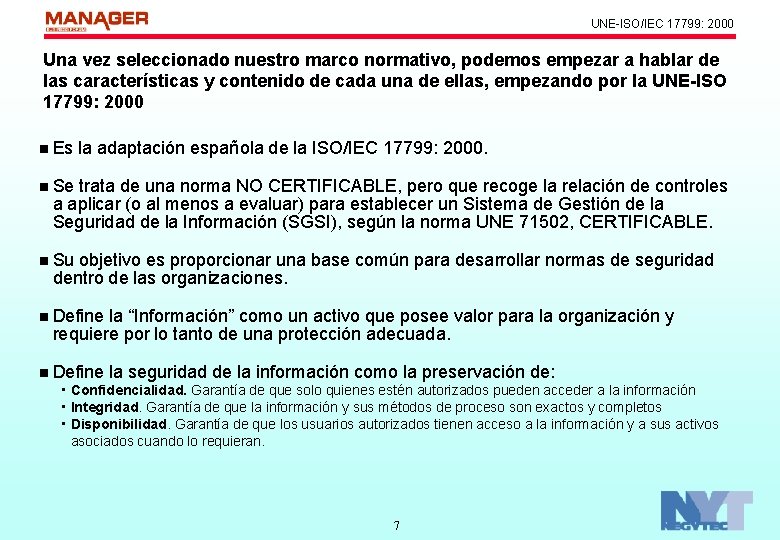

UNE-ISO/IEC 17799: 2000 Una vez seleccionado nuestro marco normativo, podemos empezar a hablar de las características y contenido de cada una de ellas, empezando por la UNE-ISO 17799: 2000 n Es la adaptación española de la ISO/IEC 17799: 2000. n Se trata de una norma NO CERTIFICABLE, pero que recoge la relación de controles a aplicar (o al menos a evaluar) para establecer un Sistema de Gestión de la Seguridad de la Información (SGSI), según la norma UNE 71502, CERTIFICABLE. n Su objetivo es proporcionar una base común para desarrollar normas de seguridad dentro de las organizaciones. n Define la “Información” como un activo que posee valor para la organización y requiere por lo tanto de una protección adecuada. n Define la seguridad de la información como la preservación de: • Confidencialidad. Garantía de que solo quienes estén autorizados pueden acceder a la información • Integridad. Garantía de que la información y sus métodos de proceso son exactos y completos • Disponibilidad. Garantía de que los usuarios autorizados tienen acceso a la información y a sus activos asociados cuando lo requieran. 7

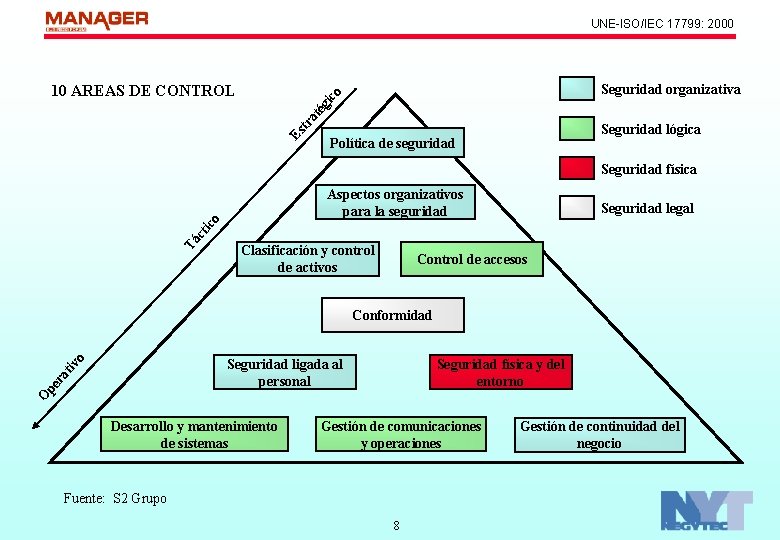

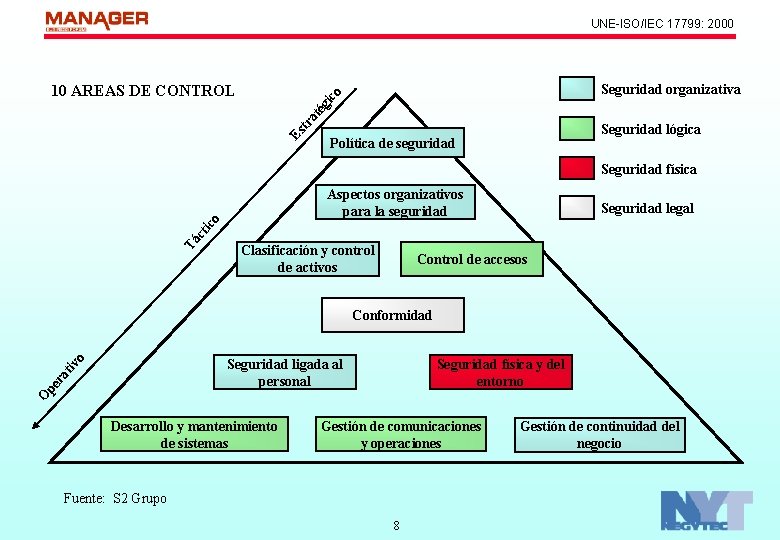

UNE-ISO/IEC 17799: 2000 Seguridad organizativa Es tr at ég i co 10 AREAS DE CONTROL Seguridad lógica Política de seguridad Seguridad física Aspectos organizativos para la seguridad Tá ct ic o Seguridad legal Clasificación y control de activos Control de accesos Conformidad Seguridad física y del entorno O pe ra tiv o Seguridad ligada al personal Desarrollo y mantenimiento de sistemas Gestión de comunicaciones y operaciones Fuente: S 2 Grupo 8 Gestión de continuidad del negocio

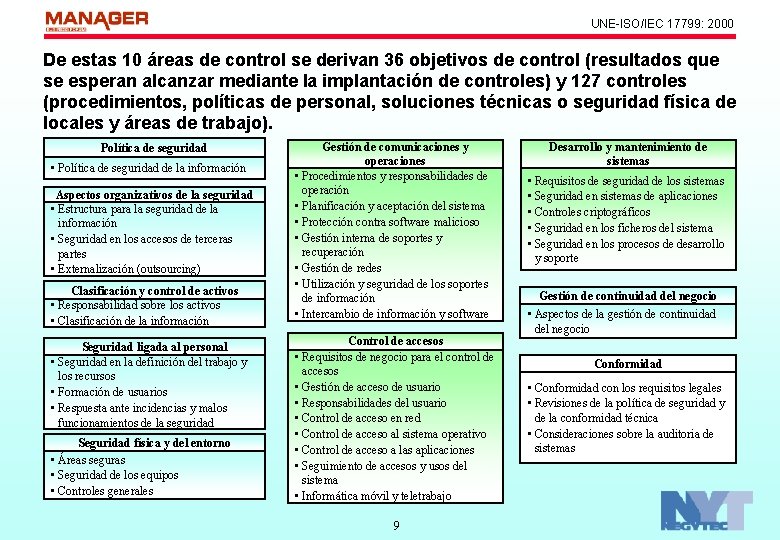

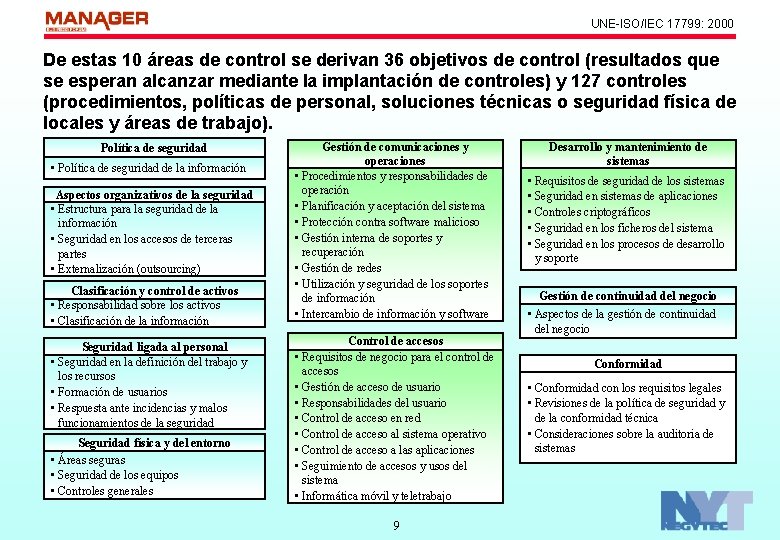

UNE-ISO/IEC 17799: 2000 De estas 10 áreas de control se derivan 36 objetivos de control (resultados que se esperan alcanzar mediante la implantación de controles) y 127 controles (procedimientos, políticas de personal, soluciones técnicas o seguridad física de locales y áreas de trabajo). Política de seguridad • Política de seguridad de la información Aspectos organizativos de la seguridad • Estructura para la seguridad de la información • Seguridad en los accesos de terceras partes • Externalización (outsourcing) Clasificación y control de activos • Responsabilidad sobre los activos • Clasificación de la información Seguridad ligada al personal • Seguridad en la definición del trabajo y los recursos • Formación de usuarios • Respuesta ante incidencias y malos funcionamientos de la seguridad Seguridad física y del entorno • Áreas seguras • Seguridad de los equipos • Controles generales Gestión de comunicaciones y operaciones • Procedimientos y responsabilidades de operación • Planificación y aceptación del sistema • Protección contra software malicioso • Gestión interna de soportes y recuperación • Gestión de redes • Utilización y seguridad de los soportes de información • Intercambio de información y software Control de accesos • Requisitos de negocio para el control de accesos • Gestión de acceso de usuario • Responsabilidades del usuario • Control de acceso en red • Control de acceso al sistema operativo • Control de acceso a las aplicaciones • Seguimiento de accesos y usos del sistema • Informática móvil y teletrabajo 9 Desarrollo y mantenimiento de sistemas • Requisitos de seguridad de los sistemas • Seguridad en sistemas de aplicaciones • Controles criptográficos • Seguridad en los ficheros del sistema • Seguridad en los procesos de desarrollo y soporte Gestión de continuidad del negocio • Aspectos de la gestión de continuidad del negocio Conformidad • Conformidad con los requisitos legales • Revisiones de la política de seguridad y de la conformidad técnica • Consideraciones sobre la auditoria de sistemas

UNE 71502: 2004 La norma UNE 71502 especifica los requisitos para establecer, implantar, documentar y evaluar un Sistema de la Seguridad de la Información (SGSI) de acuerdo con la norma UNE-ISO/IEC 17799 dentro del contexto de los riesgos identificados por la Organización. n Sistema de Gestión de la Seguridad de la Información (SGSI): Sistema de gestión que comprende la política, la estructura organizativa, los procedimientos, los procesos y los recursos necesarios para implantar la gestión de la seguridad de la información. n Es independiente del tipo, tamaño o área de actividad de la Organización n Es independiente de plataformas tecnológicas y soluciones concretas n Se trata de una norma CERTIFICABLE, equivalente a otros sistemas de gestión (ISO 9000, ISO 14000…) e integrable con ellos. n Fuerte contenido documental: • Acciones llevadas a cabo durante todo el proceso de selección de controles. • Procedimientos. • Documento de selección de controles. • Control documental. • Registros 10

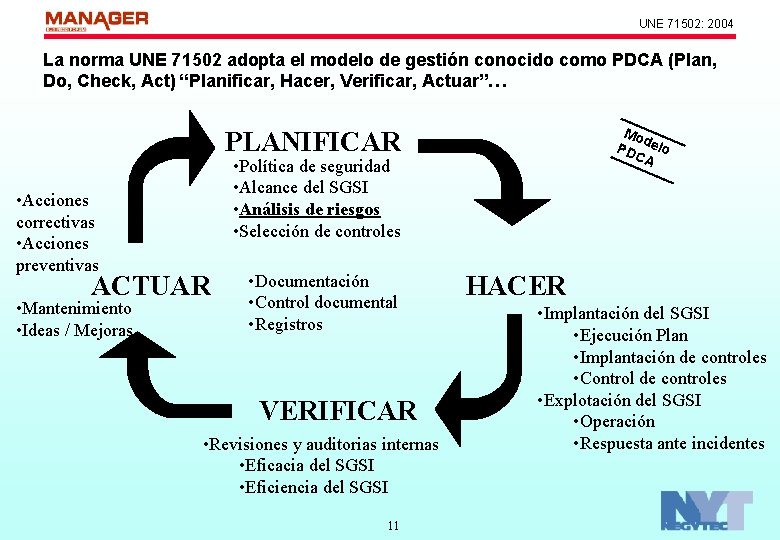

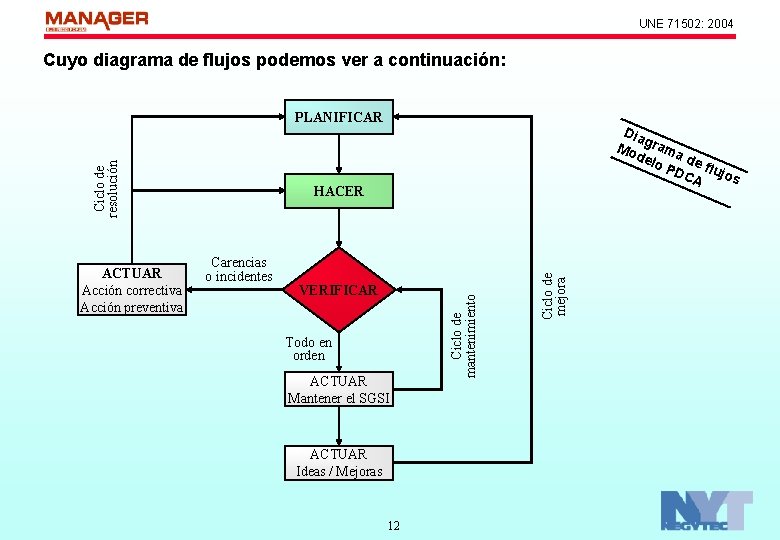

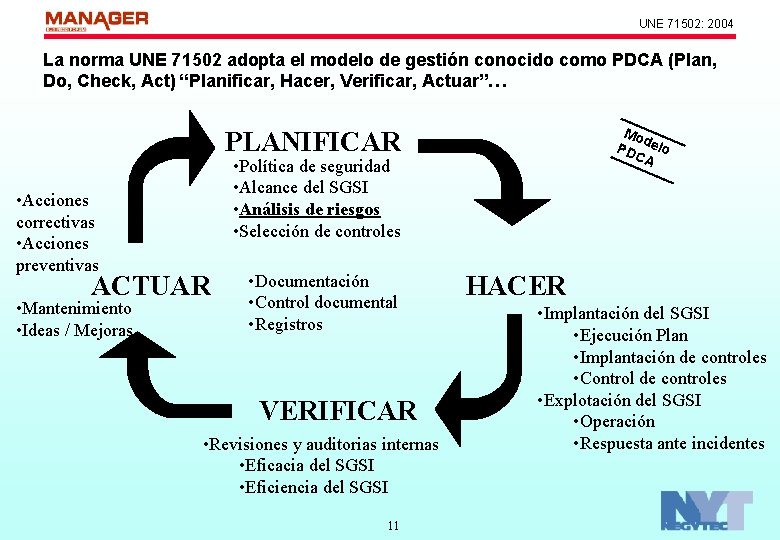

UNE 71502: 2004 La norma UNE 71502 adopta el modelo de gestión conocido como PDCA (Plan, Do, Check, Act) “Planificar, Hacer, Verificar, Actuar”… Mo d PD elo CA PLANIFICAR • Acciones correctivas • Acciones preventivas • Política de seguridad • Alcance del SGSI • Análisis de riesgos • Selección de controles ACTUAR • Mantenimiento • Ideas / Mejoras • Documentación • Control documental • Registros VERIFICAR • Revisiones y auditorias internas • Eficacia del SGSI • Eficiencia del SGSI 11 HACER • Implantación del SGSI • Ejecución Plan • Implantación de controles • Control de controles • Explotación del SGSI • Operación • Respuesta ante incidentes

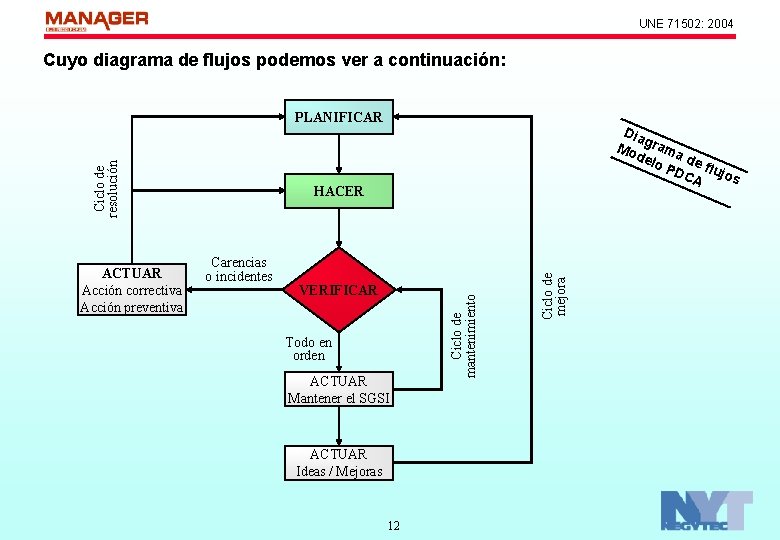

UNE 71502: 2004 Cuyo diagrama de flujos podemos ver a continuación: Ciclo de resolución PLANIFICAR Carencias o incidentes VERIFICAR Todo en orden ACTUAR Mantener el SGSI ACTUAR Ideas / Mejoras 12 Ciclo de mejora HACER Ciclo de mantenimiento ACTUAR Acción correctiva Acción preventiva Dia Mo grama del o P de flu DC A jos

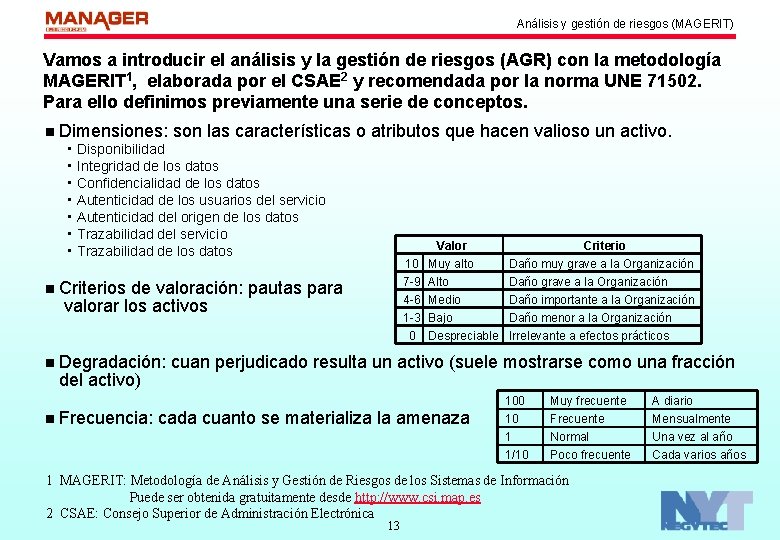

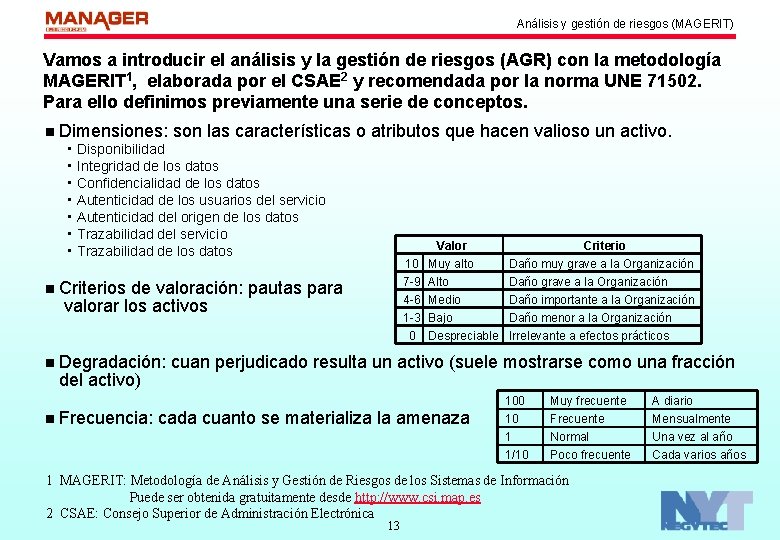

Análisis y gestión de riesgos (MAGERIT) Vamos a introducir el análisis y la gestión de riesgos (AGR) con la metodología MAGERIT 1, elaborada por el CSAE 2 y recomendada por la norma UNE 71502. Para ello definimos previamente una serie de conceptos. n Dimensiones: son las características o atributos que hacen valioso un activo. • Disponibilidad • Integridad de los datos • Confidencialidad de los datos • Autenticidad de los usuarios del servicio • Autenticidad del origen de los datos • Trazabilidad del servicio • Trazabilidad de los datos 10 7 -9 4 -6 1 -3 0 Valor Muy alto Alto Medio Bajo Despreciable Criterio Daño muy grave a la Organización Daño importante a la Organización Daño menor a la Organización Irrelevante a efectos prácticos n Criterios de valoración: pautas para valorar los activos n Degradación: cuan perjudicado resulta un activo (suele mostrarse como una fracción del activo) n Frecuencia: cada cuanto se materializa la amenaza 100 10 1 1/10 Muy frecuente Frecuente Normal Poco frecuente 1 MAGERIT: Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información Puede ser obtenida gratuitamente desde http: //www. csi. map. es 2 CSAE: Consejo Superior de Administración Electrónica 13 A diario Mensualmente Una vez al año Cada varios años

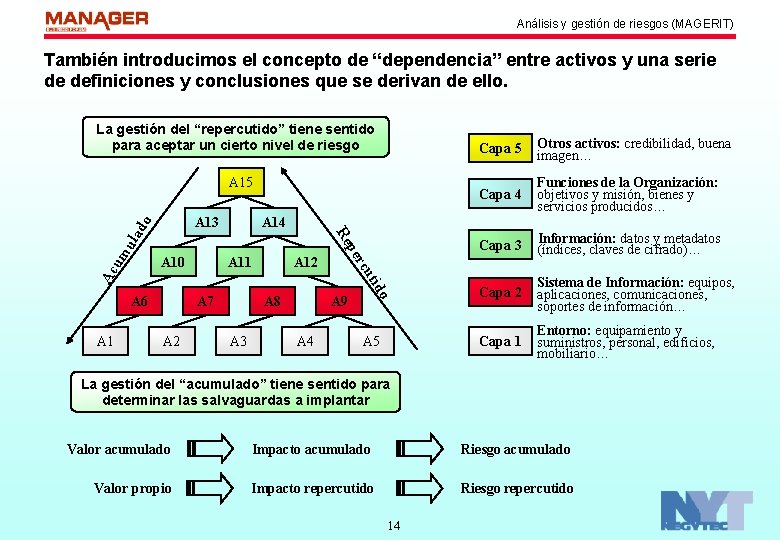

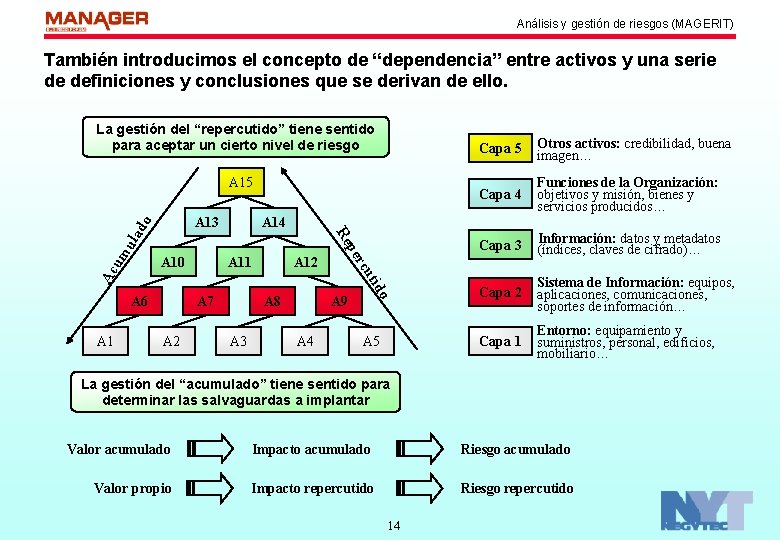

Análisis y gestión de riesgos (MAGERIT) También introducimos el concepto de “dependencia” entre activos y una serie de definiciones y conclusiones que se derivan de ello. Capa 5 Otros activos: credibilidad, buena imagen… Capa 4 Funciones de la Organización: objetivos y misión, bienes y servicios producidos… Capa 3 Información: datos y metadatos (índices, claves de cifrado)… o tid La gestión del “repercutido” tiene sentido para aceptar un cierto nivel de riesgo Capa 2 Sistema de Información: equipos, aplicaciones, comunicaciones, soportes de información… A 5 Capa 1 Entorno: equipamiento y suministros, personal, edificios, mobiliario… A 15 A 14 ula um Ac A 6 A 11 A 7 A 2 A 12 A 8 A 3 rcu A 10 pe Re do A 13 A 9 A 4 La gestión del “acumulado” tiene sentido para determinar las salvaguardas a implantar Valor acumulado Impacto acumulado Riesgo acumulado Valor propio Impacto repercutido Riesgo repercutido 14

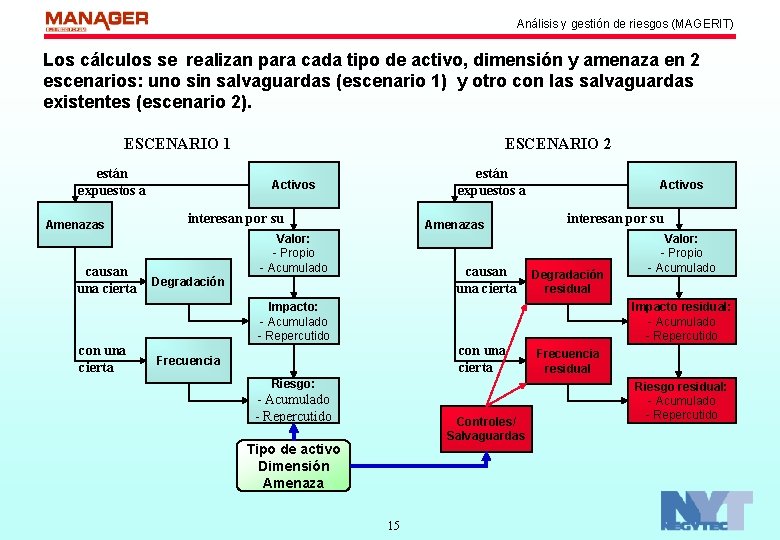

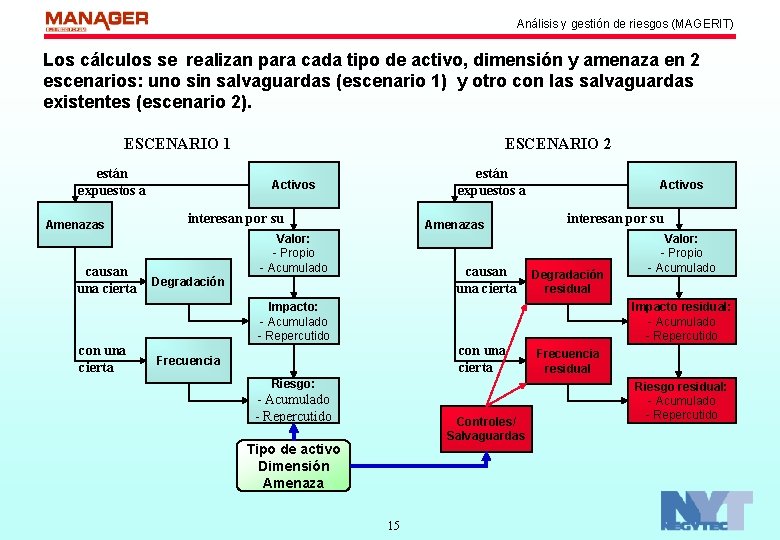

Análisis y gestión de riesgos (MAGERIT) Los cálculos se realizan para cada tipo de activo, dimensión y amenaza en 2 escenarios: uno sin salvaguardas (escenario 1) y otro con las salvaguardas existentes (escenario 2). ESCENARIO 1 están expuestos a Amenazas causan una cierta ESCENARIO 2 están expuestos a Activos interesan por su Amenazas Valor: - Propio - Acumulado causan una cierta Degradación Activos interesan por su Degradación residual Impacto: - Acumulado - Repercutido con una cierta Valor: - Propio - Acumulado Impacto residual: - Acumulado - Repercutido con una cierta Frecuencia Riesgo: - Acumulado - Repercutido Controles/ Salvaguardas Tipo de activo Dimensión Amenaza 15 Frecuencia residual Riesgo residual: - Acumulado - Repercutido

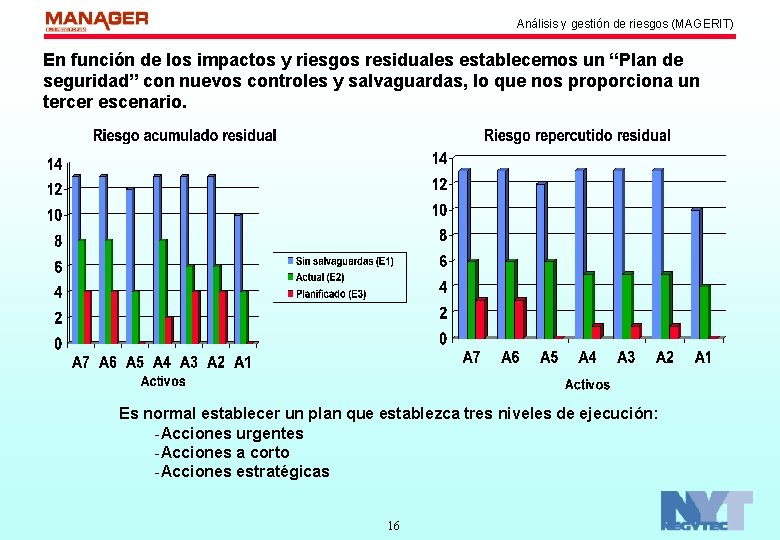

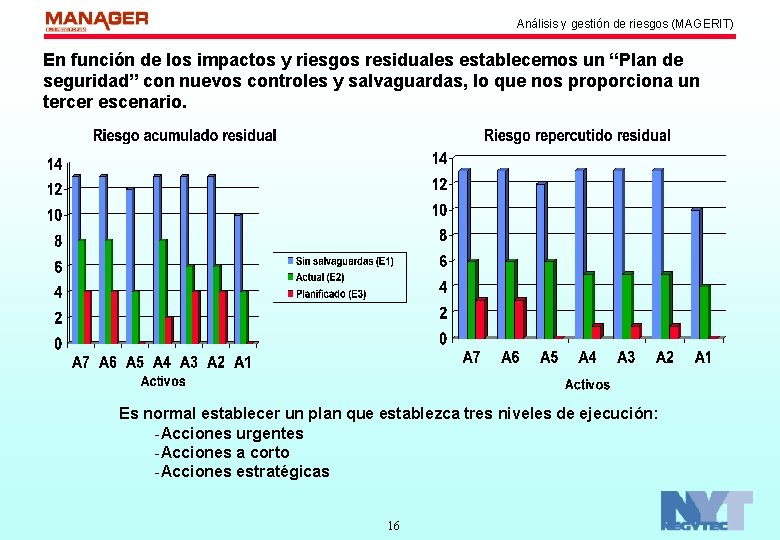

Análisis y gestión de riesgos (MAGERIT) En función de los impactos y riesgos residuales establecemos un “Plan de seguridad” con nuevos controles y salvaguardas, lo que nos proporciona un tercer escenario. Es normal establecer un plan que establezca tres niveles de ejecución: -Acciones urgentes -Acciones a corto -Acciones estratégicas 16

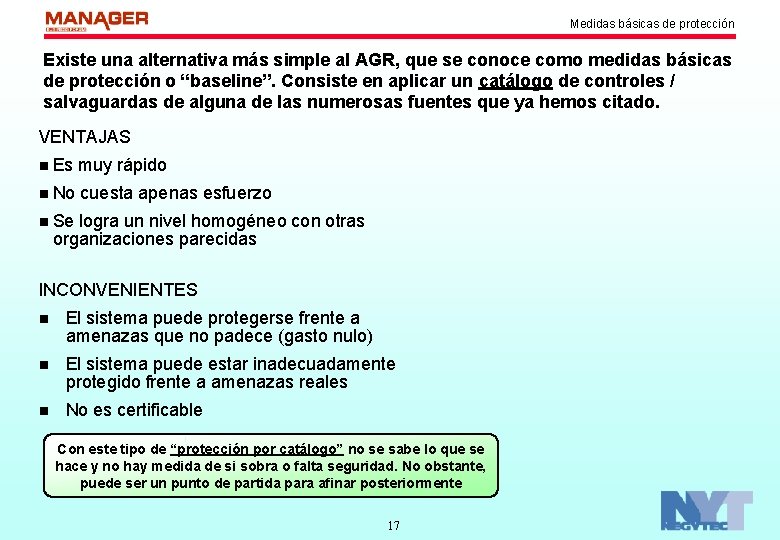

Medidas básicas de protección Existe una alternativa más simple al AGR, que se conoce como medidas básicas de protección o “baseline”. Consiste en aplicar un catálogo de controles / salvaguardas de alguna de las numerosas fuentes que ya hemos citado. VENTAJAS n Es muy rápido n No cuesta apenas esfuerzo n Se logra un nivel homogéneo con otras organizaciones parecidas INCONVENIENTES n El sistema puede protegerse frente a amenazas que no padece (gasto nulo) n El sistema puede estar inadecuadamente protegido frente a amenazas reales n No es certificable Con este tipo de “protección por catálogo” no se sabe lo que se hace y no hay medida de si sobra o falta seguridad. No obstante, puede ser un punto de partida para afinar posteriormente 17

Certificación La certificación es el proceso por el que una entidad independiente y competente afirma que un sistema de seguridad es correcto y compromete en ello su reputación. . . por escrito. n Es una garantía de calidad de la seguridad. n Se afronta cuando la Organización considera que cumple los requisitos de la norma n Aporta beneficios a todos los implicados con la organización. n La credibilidad y garantías de la certificación están sujetas a la confianza depositada en la entidad que certifica n El proceso de certificación consta de dos fases: una documental, en la que se revisan los procedimientos de gestión de la seguridad, y otra de revisión de la implantación de los controles seleccionados. n La certificación no debe ser un OBJETIVO de seguridad, sino un RECONOCIMIENTO al trabajo bien hecho. 18

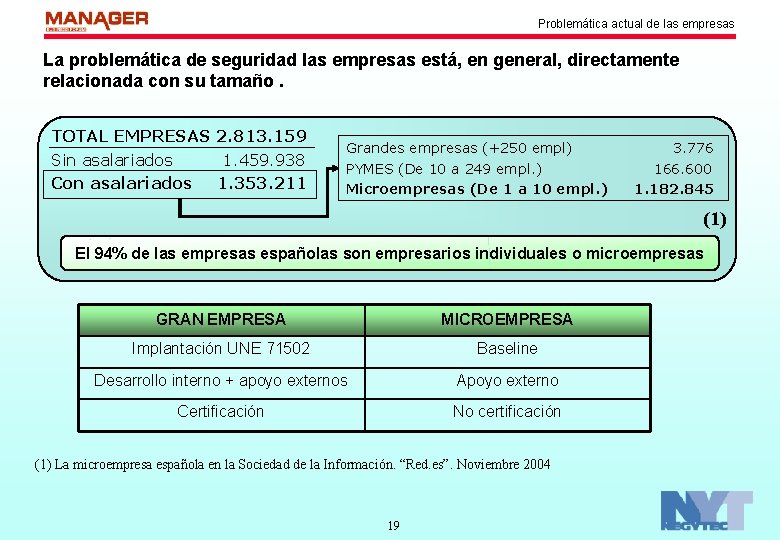

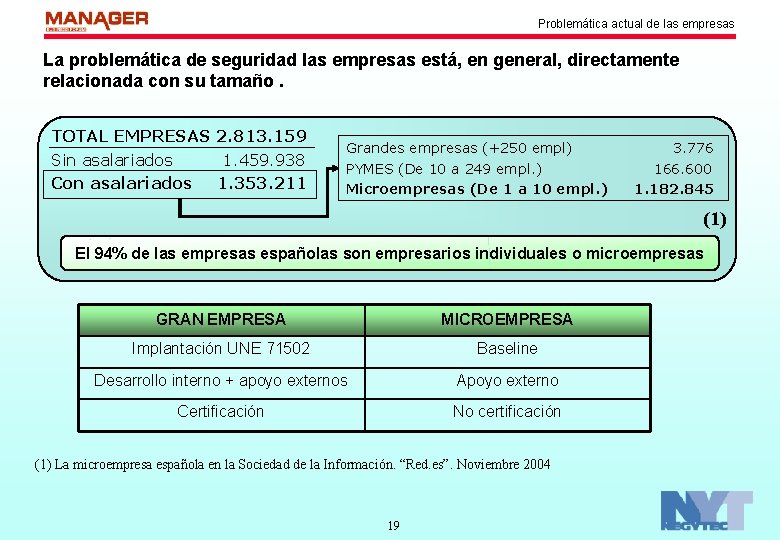

Problemática actual de las empresas La problemática de seguridad las empresas está, en general, directamente relacionada con su tamaño. TOTAL EMPRESAS 2. 813. 159 Sin asalariados 1. 459. 938 Con asalariados 1. 353. 211 Grandes empresas (+250 empl) PYMES (De 10 a 249 empl. ) Microempresas (De 1 a 10 empl. ) 3. 776 166. 600 1. 182. 845 (1) El 94% de las empresas españolas son empresarios individuales o microempresas GRAN EMPRESA MICROEMPRESA Implantación UNE 71502 Baseline Desarrollo interno + apoyo externos Apoyo externo Certificación No certificación (1) La microempresa española en la Sociedad de la Información. “Red. es”. Noviembre 2004 19

Conclusiones Como colofón a esta presentación, deberíamos tener siempre presentes las siguientes conclusiones: n Los problemas de seguridad no son necesariamente técnicos. n Debemos gestionar nuestra seguridad, puesto que no es producto, sino un proceso sujeto a cambios cada vez más vertiginosos. n La implantación de una política de seguridad corporativa rigurosa implica la puesta en funcionamiento de un Sistema de Gestión de la Seguridad de la Información (SGSI). n Según la normativa española esto se consigue implantando el sistema de gestión de la UNE 71502 con los controles de la UNE/ISO 17799. n Existe una alternativa más sencilla que puede servir como paso intermedio en el caso de las microempresas y empresas pequeñas. n La certificación de seguridad es beneficiosa, pero no garantiza inmunidad ni debe ser un objetivo en si misma. La seguridad consiste en gestionar un nivel de riesgo asumible. 20

"Los ordenadores han cambiado al mundo y, ciertamente, mi vida". Karol Wojtyla. Comentario no preparado en Noviembre de 1998. NEGYTEC (Negocio y Tecnología) C/Las Campanillas, 66, 1º B 24008 LEON Tel: 987 084 089 www. negytec. com falvarez@negytec. com

Implementacin

Implementacin Villafañe imagen corporativa

Villafañe imagen corporativa Que es publicidad corporativa

Que es publicidad corporativa Curs guvernanta corporativa

Curs guvernanta corporativa Identidad corporativa economistas

Identidad corporativa economistas Estratgias

Estratgias Personalidad corporativa

Personalidad corporativa Subasta inversa corporativa de medicamentos

Subasta inversa corporativa de medicamentos Dircom joan costa

Dircom joan costa Unisese

Unisese Tarjeta amex corporativa

Tarjeta amex corporativa Prueba corporativa

Prueba corporativa Taxonomia corporativa

Taxonomia corporativa Guvernanta corporativa

Guvernanta corporativa Red corporativa

Red corporativa La cultura la imagen corporativa y el pluriculturalismo

La cultura la imagen corporativa y el pluriculturalismo Senior manager vs general manager

Senior manager vs general manager Portfolio manager synergy manager parental developer

Portfolio manager synergy manager parental developer Reglas cardinales minera escondida

Reglas cardinales minera escondida Loreto hace oscilar una cuerda

Loreto hace oscilar una cuerda Seguridad 24 horas

Seguridad 24 horas Que es seguridad privada

Que es seguridad privada