i PROCEEDS Project on targeting crime proceeds on

- Slides: 90

i. PROCEEDS Project on targeting crime proceeds on the Internet in South-eastern Europe and Turkey Uvodna obuka o visokotehnološkom kriminalu za sudije i tužioce Sesije 1. 2. 2 Odredbe materijalnog krivičnog prava po Konvenciji iz Budimpešte !1

Dnevni red • Prvi deo Konvencija o kibernetičkom kriminalu – Materijalno krivično pravo • Drugi deo Praktični primjeri za razmatranje • Treći deo Sažetak !2

Ciljevi sesija da učesnici budu u mogućnosti da: • Nabroje odredbe materijalnog krivičnog prava koje usvajaju potpisnice Konvencije i da identifikuju bitne elemente krivičnih djela zasnovanih na Konvenciji • Identifikuju te bitne elemente u praktičnim primjerima !3

Prvi deo Konvencija o kibernetičkom kriminalu iz Budimpešte 23. 11. 2001. Materijalno krivično pravo 4

Razlozi donošenja Konvencije • zaštita društva u sajber prostoru usvajanjem odgovarajućeg zakonodavstva i unapređenjem međunarodne saradnje • odgovor na promjene nastale digitalizacijom i stalnom globalizacijom kompjuterskih mreža • zbog činjenice da se kompjuterske mreže i elektronski sistemi mogu koristiti za izvršenje krivičnih djela, a kako bi se sačuvali elektronski dokazi 5

Konvencija • ukazuje na potrebu saradnje država i pravnih i fizičkih lica koja pružaju telekomunikacione usluge u borbi protiv sajber kriminala • ukazuje na potrebu brze i efikasne međunarodne saradnje u ovoj vrsti krivičnih djela • olakšava otkrivanje, istragu i prikupljanje dokaza za sajber kriminal 6

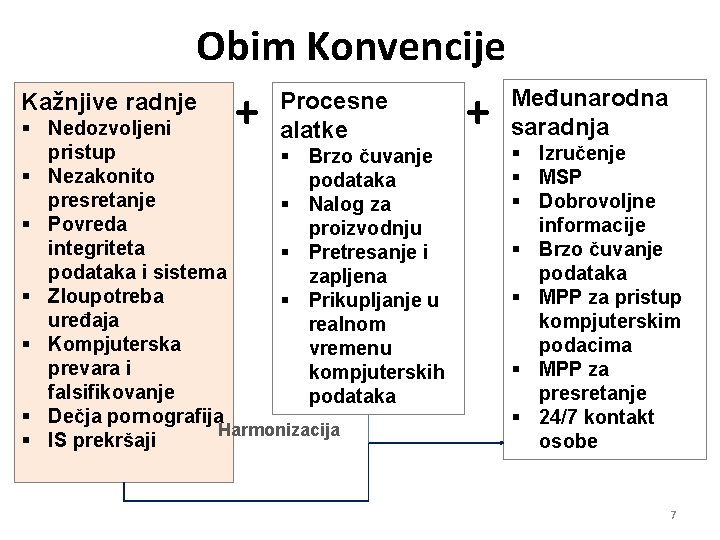

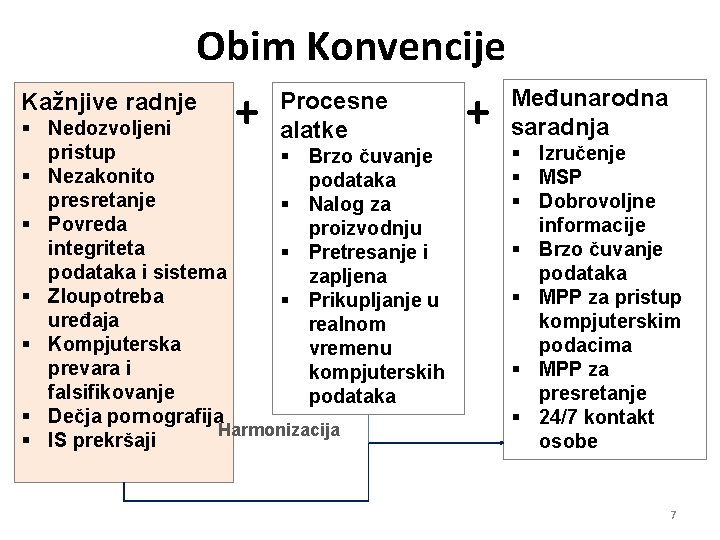

Obim Konvencije Kažnjive radnje + Procesne alatke § Nedozvoljeni pristup § Brzo čuvanje § Nezakonito podataka presretanje § Nalog za § Povreda proizvodnju integriteta § Pretresanje i podataka i sistema zapljena § Zloupotreba § Prikupljanje u uređaja realnom § Kompjuterska vremenu prevara i kompjuterskih falsifikovanje podataka § Dečja pornografija Harmonizacija § IS prekršaji + Međunarodna saradnja § Izručenje § MSP § Dobrovoljne informacije § Brzo čuvanje podataka § MPP za pristup kompjuterskim podacima § MPP za presretanje § 24/7 kontakt osobe 7

Odredbe materijalnog krivičnog prava • Imaju za cilj da olakšaju i razviju međunarodnu saradnju u krivičnim istragama • Imaju za cilj da harmonizuju materijalno pravo država koje pristupe Konvenciji Definišu: - Krivična dela protiv poverljivosti, integriteta i dostupnosti kompjuterskih podataka i sistema - Kompjuterske prekršaje - Prekršaje u vezi sa sadržajem - Prekršaje u vezi sa napadom na IS 8

Krivična dela protiv poverljivosti, integriteta i dostupnosti kompjuterskih podataka i sistema 9

Nedozvoljeni pristup (Član 2. – Konvencija iz Budimpešte) • Bespravno pristupanje čitavom ili dijelu kompjuterskog sistema • Namerno 10

Član 2. - Nedozvoljeni pristup Svaka strana usvaja zakonodavne i druge mjere da bi se bespravno pristupanje kompjuterskom sistemu kao cjelini ili nekom njegovom dijelu, kada se učini namjerno, okvalifikovalo u njenom internom pravu kao krivično djelo. Izvršenje djela može biti uslovljeno kršenjem bezbjedonosnih mjera sa namjerom pribavljanja kompjuterskih podataka ili sa nekom drugom nečasnom namjerom, ili da je učinjeno u vezi sa kompjuterskim sistemom koji je povezan sa drugim kompjuterskim sistemom. 11

Bitni elementi • pristup • kompjuterski sistem kao cjelina ili dio kompjuterskog sistema • bespravnost Dodatni elementi po odluci zemlje potpisnice Konvencije 12

Pristup • Pristup je ulazak u čitav sistem ili dio kompjuterskog sistema • Uključuje ulazak u drugi kompjuterski sistem: – gde je povezan preko javne telekomunikacione mreže; – kompjuterski sistem na istoj mreži (LAN ili Intranet unutar organizacije) • Ne uključuje samo slanje e-maila ili datoteke računarskom sistemu • Metod komunikacije sa kompjuterskim sistemom nije bitan (da li daljinskim putem preko bežičnih veza ili sa male udaljenosti) !13

Kompjuterski sistem kao cjelina ili dio kompjuterskog sistema Dio kompjuterskog sistema predstavlja na primjer: – Hardver – Komponente – Sačuvani podaci sistema instalirani u kompjuterskom sistemu – Direktorijumi u kompjuterskom sistemu – Podaci o saobraćaju u kompjuterskom sistemu – Podaci u vezi sa sadržajem u kompjuterskom sistemu !14

Bespravan • Pristupanje bez zakonodavnog, izvršnog, administrativnog, sudskog, ugovornog ili sporazumnog ovlašćenja • Bespravnosti nema kod: – Pristupa za koji je ovlašćenje dao vlasnik/nosilac prava kompjuterskog sistema ili nekog njegovog dijela – Pristupa kompjuterskom sistemu koji dozvoljava slobodan i besplatan javni pristup !15

Dodatni elementi za inkriminaciju Zemlje mogu ograničiti inkriminaciju namernog i bespravnog pristupa čitavom sistemu ili delu sistema sa sljedećim elementima: • Kršenjem bezbjedonosnih mjera (lozinke, pristupni kodovi) • Namjerom pribavljanja kompjuterskih podataka • Drugim „nečasnim” namjerama • Djelo učinjeno u vezi sa kompjuterskim sistemom koji je povezan sa drugim kompjuterskim sistemom !16

Nezakonito presretanje (Član 3. –Konvencija iz Budimpešte) • Namjerno i bespravno • Presretanje putem tehničkih sredstava nejavnog prenošenja kompjuterskih podataka • Prema, od ili unutar kompjuterskog sistema 17

Član 3. – Nezakonito presretanje Svaka strana usvaja zakonodavne i druge mjere, koje su potrebne da bi se okvalifikovalo kao krivično delo, shodno internom pravu, namjerno i bespravno presretanje, izvršeno tehničkim sredstvima, kompjuterskih podataka, tokom nejavnih prenosa, u odredištu, na početku ili unutar kompjuterskog sistema, ubrajajući tu i elektromagnetske emisije koje potiču iz kompjuterskog sistema koji prenosi te kompjuterske podatke. Strana ugovornica može da uslovi da je djelo učinjeno sa nečasnom namjerom ili u vezi sa kompjuterskim sistemom koji je povezan sa drugim kompjuterskim sistemom. 18

Bitni elementi Presretanje Bespravno Tehnička sredstva Nejavni prenos podataka U odredištu, na početku ili unutar kompjuterskog sistema • Elektromagnetske emisije Dodatni elementi po odluci zemlje potpisnice • • • 19

Presretanje • Presretanje znači slušanje, praćenje ili nadgledanje komunikacije • Odredba ima za cilj da zaštiti privatnost komunikacija • Adekvatno tradicionalnom prisluškivanju i snimanju usmenih telefonskih razgovora, kad su učinjeni u vezi sa prenosom kompjuterskih podataka. !20

Bespravno • Ne odnosi se na situacije u kojim lice koje vrši presretanje ima pravo da to čini Primeri: – Osoba koja vrši presretanje je dobila instrukcije za to i ovlašćena je od strane učesnika u prenosu, uključujući za: • Ovlašćeno testiranje prihvaćeno od strane učesnika • Aktivnosti za zaštitu prihvaćeno od strane učesnika – Upotreba kolačića na internet stranicama – Nadgledanje od strane organa za sprovođenje zakona dozvoljeno zakonom i u interesu: • Nacionalne bezbednosti • Otkrivanja krivičnih djela !21

Tehnička sredstva • Kroz: – Pristup i korištenje kompjuterskog sistema ili – Korištenje elektronskih uređaja za prisluškivanje i snimanje razgovora • Može uključivati: – Snimanje – Upotrebu tehničkih uređaja fiksiranih na linije za prenos – Upotrebu uređaja za prikupljanje i snimanje bežičnih komunikacija – Upotrebu softvera, lozinki i kodova !22

Nejavni prenos podataka • Inkriminacija štiti tajnost komunikacije, a ne tajnost podataka !23

U odredištu, na početku ili unutar kompjuterskog sistema • Prema kompjuterskom sistemu – Npr. prenos koji teče od osobe prema tastaturi • Od kompjuterskog sistema – Npr. prenosi koji teku od jednog računarskog sistema prema drugom računarskom sistemu • Unutar kompjuterskog sistema : – Npr. prenosi koji teku od centralnog procesora prema štampaču !24

Elektromagnetske emisije • Uključeno kako bi odredba bila sveobuhvatnija • Kompjuterski sistemi mogu emitovati elektromagnetne emisije koje sadrže podatke • Emisije ne potpadaju pod definiciju podataka prema Konvenciji • Podaci se mogu rekonstruisati iz takvih emisija • Presretanje elektromagnetnih emisija uključeno u bitne elemente !25

Dodatni elementi za inkriminaciju Strane ugovornice mogu ograničiti inkriminaciju namernog i neovlašćenog presretanja sledećim elementima: – „Nečasna namera“ – Učinjeno u vezi sa kompjuterskim sistemom koji je povezan sa drugim kompjuterskim sistemom !26

Povreda integriteta podataka (Član 4. – Konvencija iz Budimpešte) • Oštećenje, brisanje, izmjene ili poništavanje kompjuterskih podataka • Namerno i bespravno 27

Član 4. – Povreda integriteta podataka 1. Svaka strana usvaja takve zakonodavne i druge mjere koje su potrebne da bi se okvalifikovalo kao krivično djelo, shodno internom pravu, djelo, učinjeno s namjerom i bespravno oštećivanja, brisanja, izmjene ili poništavanja kompjuterskih podataka. 2. Strana može rezervisati pravo da zahtijeva da postupak opisan u stavu 1. pruzrokuje ozbiljne štete. 28

Bitni elementi • • oštećenje brisanje izmjene poništavanje Dodatni element: Prouzrokovanje ozbiljne štete 29

Oštećivanje (kvarenje) • Oštećivanje i kvarenje su radnje koje se preklapaju • Negativno menjanje: – Integriteta; ili – Sadržaja informacija podataka i programa !30

Brisanje • Brisanje podataka materijalnih stvari je ekvivalent uništenju • Uništava podatke • Čini podatke neprepoznatljivim !31

Izmjene • Modifikovanje postojećih podataka • Uključuje zloćudne kodove, kao što su virusi i trojanski konji, čija upotreba rezultira modifikacijom podataka !32

Prikrivanje-element koji nije naveden u našem prevodu Konvencije • Svaka aktivnost koja sprečava ili prekida dostupnost podataka licu koje ima pristup računaru ili medijumu za čuvanje podataka na kojem su sačuvani • Ne utiče na sadržaj podataka nego na dostupnost, podaci nisu izbrisani ali nisu vidljivi !33

Bespravno • Ne primenjuje se tamo gde lice koje vrši ometanje ima pravo na to • Primeri uključuju: – Aktivnosti vezane za dizajniranje mreža ili zajedničkih poduhvata ili komercijalnih praksi – Testiranje ili zaštitu bezbjedonosnih kompjuterskih sistema ili kompjutera koje je ovlastio vlasnik ili operator – Rekonfiguracije računarskog operativnog sistema u vreme instaliranja novog softvera – Modifikaciju podataka o saobraćaju u svrhu olakšavanja anonimnih komunikacija (npr. anonimni remailer sistemi) – Modifikaciju podataka u svrhu bezbednih komunikacija (npr. enkripcija) !34

Dodatni element-ozbiljna šteta • Zemlje potpisnice mogu vezati ovu inkriminaciju sa uzrokovanjem ozbiljne štete • Definicija ozbiljne štete treba da bude propisana u domaćem zakonodavstvu • Može da bude određena novčanim iznosom !35

Povreda integriteta sistema (Član 5. – Konvencija iz Budimpešte) • Ozbiljna povreda funkcionisanja kompjuterskog sistema • Unošenjem, prenošenjem, oštećivanjem, brisanjem, izmjenjivanjem ili ukidanjem kompjuterskih podataka • Namerno, bespravno 36

Član 5. – Povreda integriteta sistema Svaka strana usvaja zakonodavne i druge mjere koje su potrebne da bi se okvalifikovalo kao krivično djelo, shodno internom pravu, ozbiljna povreda, učinjena s namjerom i bespravno, funkcionisanja kompjuterskog sistema, putem unošenja, prenosa, oštećivanja, brisanja, izmjenjivanja ili ukidanja kompjuterskih podataka. 37

Bitni elementi • ometanje u većem stepenu • bespravno !38

Ometanje funkcionisanja kompjuterskog sistema • Ometanje je aktivnost kojom se miješa u ispravno funkcionisanje kompjuterskog sistema • Ometanje se odvija putem: – – – unošenja; prenosa; oštećivanja; brisanja; izmjenjivanja; ukidanja; Računarskih podataka !39

Ometanja u većem stepenu • Kriterijume za određivanje šta se smatra ometanjem u većem stepenu utvrđuju zemlje potpisnice • Slanje podataka nekom određenom sistemu u obliku, veličini ili učestalosti koja ima značajan negativan učinak na mogućnost vlasnika ili operatera da: – Koristi sistem; ili – Komunicira sa drugim sistemima • Primeri: – Programi koji generišu napade kroz odbijanje usluga – Zloćudni kodovi koji sprečavaju ili usporavaju rad sistema – Programi koji šalju ogromne količine elektronske pošte primaocima kako bi blokirali komunikaciju i funkcionisanje sistema !40

Bespravno • Ne odnosi se na lica koja imaju pravo da se mješaju u podatke. • Primeri uključuju: – Aktivnosti u vezi sa dizajnom mreža, ili zajedničkim ili komercijalnim svrhama – Testiranje bezbjednosti kompjuterskih sistema od strane vlasnika ili operatera; – Zaštitu kompjuterskih sistema od strane vlasnika ili operatera; – Rekonfiguraciju operativnog sistema kompjutera kada operater instalira novi softver koji onemogućuje rad ranije instaliranih programa; !41

Zloupotreba uređaja (Član 6. – Konvencija iz Budimpešte) • Namerno i bespravno • Posjedovanje uređaja i drugih elemenata navedenih u članu, sa namjerom da se upotrebe u svrhu izvršenja nekog od dela navedenih u članovima 2 -5 Konvencije !42

Član 6. – Zloupotreba uređaja 1. Svaka strana usvaja zakonodavne i druge mjere koje su potrebne da bi se okvalifikovalo kao krivično djelo, shodno internom pravu, kada se učini s namjerom i bespravno: 43

Član 6. stav 1. (a) proizvodnja, prodaja, dobijanje na korišćenje, uvoz, distribucija ili drugi oblici stavljanja na raspolaganje: 1. uređaja, ubrajajući tu i kompjuterske programe, prvenstveno napravljene ili prilagođene za omogućavanje činjenja jednog od (prekršaja) djela navedenih u članovima 2 -5; 2. lozinke, koda za pristup, ili sličnih kompjuterskih podataka koji omogućavaju pristupanje cjelini ili dijelu kompjuterskog sistema, s namjerom da se iskoriste za činjenje (prekršaja) djela navedenih u članovima 2 -5. (b) Posjedovanje elementa navedenog u gornjim stavovima (a)1. i 2. , s namjerom da bude upotrijebljen za činjenje jednog ili drugog prekršaja predviđenog u članovima 2 -5. Strana može odlučiti da se u internom pravu izvjesnom broju tih elemenata pridoda krivična odgovornost. 44

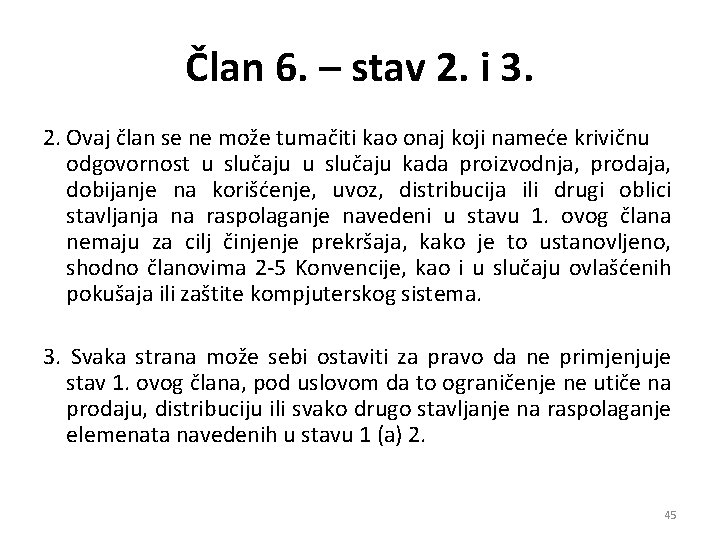

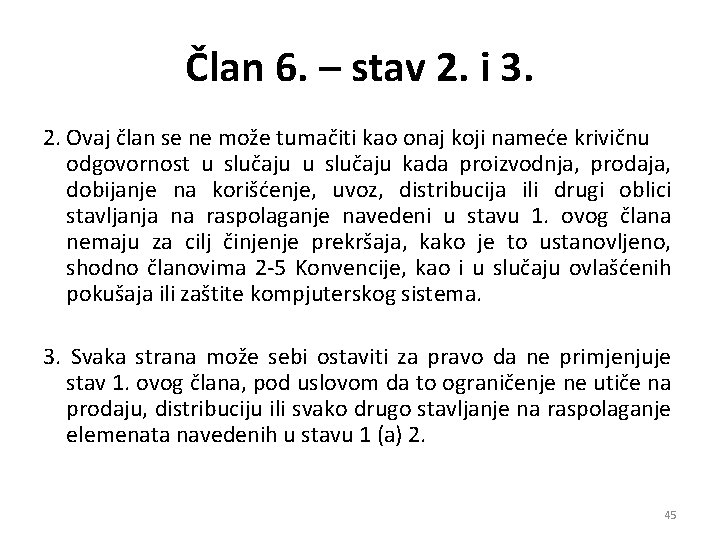

Član 6. – stav 2. i 3. 2. Ovaj član se ne može tumačiti kao onaj koji nameće krivičnu odgovornost u slučaju kada proizvodnja, prodaja, dobijanje na korišćenje, uvoz, distribucija ili drugi oblici stavljanja na raspolaganje navedeni u stavu 1. ovog člana nemaju za cilj činjenje prekršaja, kako je to ustanovljeno, shodno članovima 2 -5 Konvencije, kao i u slučaju ovlašćenih pokušaja ili zaštite kompjuterskog sistema. 3. Svaka strana može sebi ostaviti za pravo da ne primjenjuje stav 1. ovog člana, pod uslovom da to ograničenje ne utiče na prodaju, distribuciju ili svako drugo stavljanje na raspolaganje elemenata navedenih u stavu 1 (a) 2. 45

Bitni element • Bespravna zloupotreba • Spriječena kriminalizacija u slučaju kad su uređaji proizvedeni i stavljeni na tržište u zakonite svrhe 46

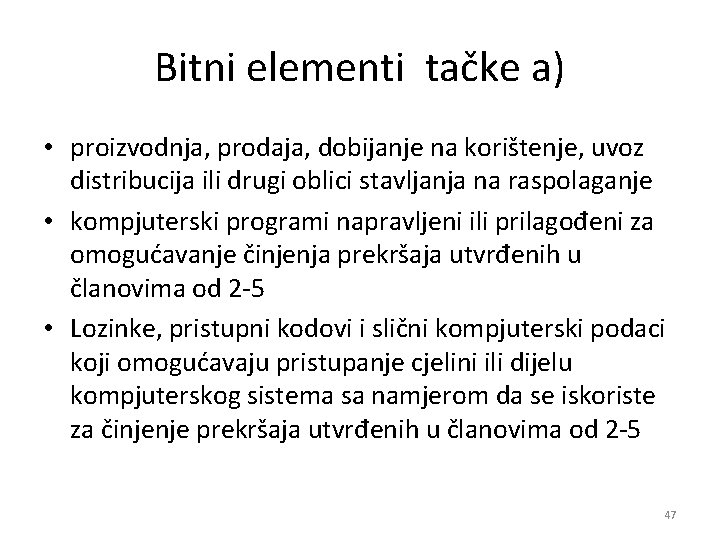

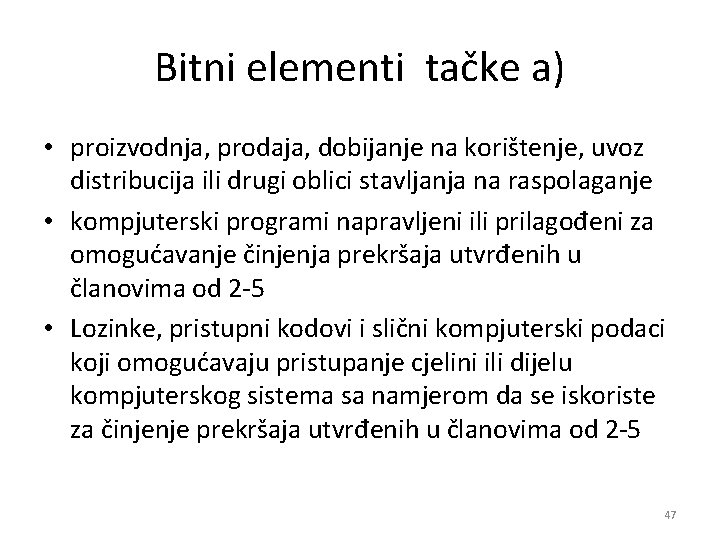

Bitni elementi tačke a) • proizvodnja, prodaja, dobijanje na korištenje, uvoz distribucija ili drugi oblici stavljanja na raspolaganje • kompjuterski programi napravljeni ili prilagođeni za omogućavanje činjenja prekršaja utvrđenih u članovima od 2 -5 • Lozinke, pristupni kodovi i slični kompjuterski podaci koji omogućavaju pristupanje cjelini ili dijelu kompjuterskog sistema sa namjerom da se iskoriste za činjenje prekršaja utvrđenih u članovima od 2 -5 47

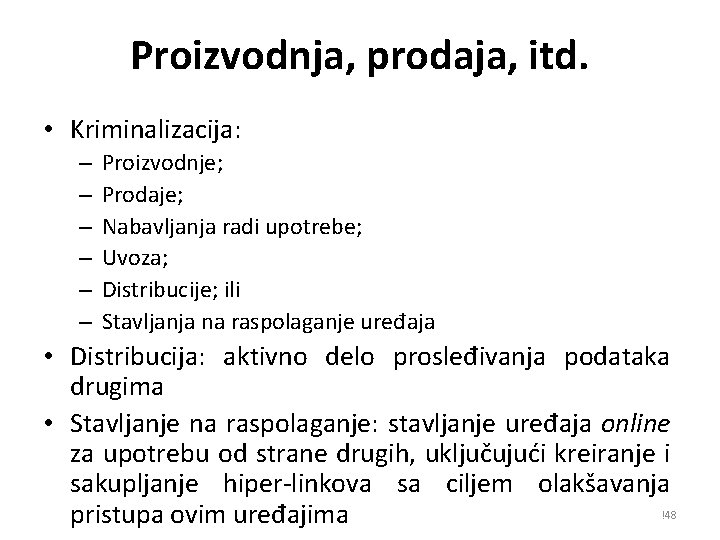

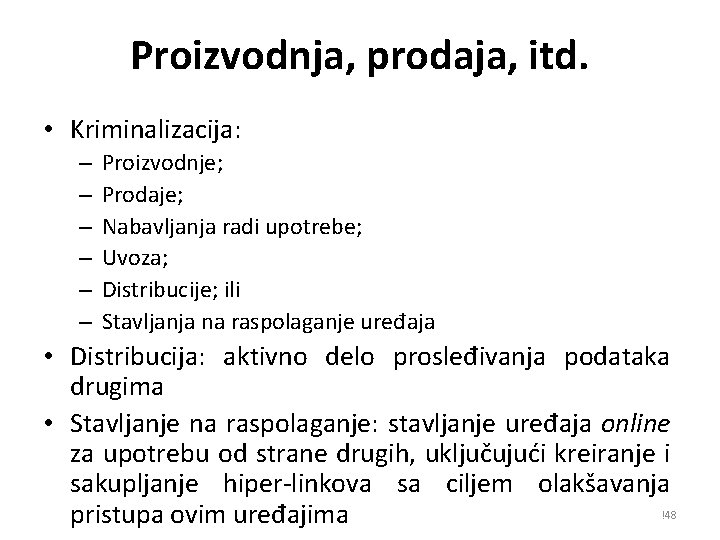

Proizvodnja, prodaja, itd. • Kriminalizacija: – – – Proizvodnje; Prodaje; Nabavljanja radi upotrebe; Uvoza; Distribucije; ili Stavljanja na raspolaganje uređaja • Distribucija: aktivno delo prosleđivanja podataka drugima • Stavljanje na raspolaganje: stavljanje uređaja online za upotrebu od strane drugih, uključujući kreiranje i sakupljanje hiper-linkova sa ciljem olakšavanja !48 pristupa ovim uređajima

Kompjuterski programi • Odnosi se na programe koji su konstruisani da unište podatke ili da se mešaju u rad sistema • Primeri: – Programski virusi – Programi dizajnirani i prilagođeni da omoguće pristup kompjuterskim sistemima !49

Prvenstveno napravljeni ili prilagođeni za izvršenje dela • Konvencija iz Budimpešte pravi razliku između: – Isključivanja uređaja za dvostruku upotrebu (što bi bilo preusko i teško za dokazati) i – Uključivanja uređaja za dvostruku upotrebu (što bi rezultiralo preteranom kriminalizacijom i uključivanjem svih uređaja čak i ako su zakonito proizvedeni i distribuisani) • Konvencija iz Budimpešte zahteva da uređaj bude dizajniran ili prilagođen prvenstveno (ali ne isključivo) radi izvršenja prekršaja iz članova 2 -5. !50

lozinke, pristupni kodovi itd. • Stav 1(a)2 kriminalizuje: – – – proizvodnju; prodaju; nabavljanje radi upotrebe; uvoz; distribuciju; ili druge vidove stavljanja na raspolaganje: kompjuterskih lozinki, pristupnih kodova, ili sličnih podataka putem kojih se može pristupiti kompjuterskom sistemu ili delu sistema u koji je moguće pristupiti. !51

Posjedovanje uređaja, lozinki itd. • Posjedovanje predmeta navedenih u stavu 1(a)1 ili 1(a)2 • Posjedovanje mora biti sa namjerom da se učini krivično delo po članovima 2 -5 konvencije • Strana kroz interno zakonodavstvo može odlučiti da osoba mora biti u posedu određenog broja uređaja kako bi postojala inkriminacija !52

Krivična dela u vezi sa kompjuterima Kompjuterski prekršaji (B i H prevod Konvencije) 53

Kompjutersko falsifikovanje (Član 7. – Konvencija iz Budimpešte) • Inkriminiše paralelno krivično delo u odnosu na klasično falsifikovanje • Postoji praznina u krivičnim pravima, obzirom da klasično falsifikovanje zahtjeva postojanje dokumenta • Inkriminacija klasičnog falsifikovanja se nekad ne može primjeniti na elektronske podatke 54

Član 7. – Kompjutersko falsifikovanje Svaka strana usvaja zakonodavne i druge mjere koje su potrebne da bi se okvalifikovalo kao krivično djelo, shodno internom pravu, unošenje, izmjena, brisanje ili ukidanje, namjerno i bespravno, kompjuterskih podataka, proizvodeći neautentične podatke, u namjeri da oni budu uzeti u obzir ili korišćeni u legalne svrhe kao da su autentični, pa bili oni ili ne čitki ili razumljivi. Strana može odlučiti u internom pravu da se tu pridoda i namjera prevare ili slična nečasna namjera, da bi se ustanovila i krivična odgovornost. 55

Bitni elementi • unošenje, izmjena, brisanje ili ukidanje kompjuterskih podataka koje rezultira podacima koji nisu autentični sa namjerom da se neautentični podaci smatraju autentičnim Dodatni elementi Strana može odlučiti da se za inkriminaciju doda i namjera prevare ili slična nečasna namjera !56

Unošenje, izmjena, brisanje ili ukidanje • Falsifikovanje autentičnih dokumenata: – Unošenjem tačnih ili netačnih podataka; – Naknadno menjanje (modifikovanje, varijacije, delimične izmene); – Brisanje (uklanjanje podataka sa medija za čuvanje podata); – Ukidanje (zadržavanje, prikrivanje podataka) !57

Kompjuterska prevara (Član 8. – Konvencija iz Budimpešte) • Inkriminiše paralelno krivično delo u odnosu na klasičnu prevaru 58

Član 8. – Kompjuterska prevara Svaka strana usvaja zakonodavne i druge mjere koje su potrebne da bi se okvalifikovalo kao krivično djelo, shodno internom pravu, namjerno i bespravno nanošenje štete na tuđoj svojini putem: a) unošenja, mijenjanja, brisanja ili ukidanja kompjuterskih podataka, b) svakog oblika napada na funkcionisanje kompjuterskog sistema, s namjerom prevare ili bespravnom namjerom da se bespravno pridobije ekonomska dobit za sebe ili za drugoga !59

Bitni elementi • Unošenje, mijenjanje, kompjuterskih podataka brisanje ili ukidanje • Ometanje funkcionisanja kompjuterskog sistema • Imovinska šteta !60

Unošenje, mijenjanje, brisanje, ukidanje i ometanje • Koje prouzrokuje imovinsku štetu: – Unošenjem tačnih ili netačnih podata; – Naknadnim mijenjanjem (modifikovanjem, varijacijama, delimičnim menjanjem); – Brisanjem (uklanjanjem podataka sa medija za čuvanje podataka); – Ukidanjem (zadržavanjem, prikrivanjem podataka) – Ometanje (funkcionisanja kompjuterskog sistema) !61

Imovinska šteta • Delo mora prouzrokovati direktnu ekonomsku ili materijalnu štetu na imovini drugog lica • Uključuje gubitak: – Novca – Materijalnih stvari – Nematerijalnih stvari sa ekonomskom vrijednošću • Delo takođe mora biti počinjeno od strane učinioca sa namerom da bespravno pridobije ekonomsku dobit za sebe ili za drugoga !62

Krivična dela u vezi sa sadržajem Prekršaji u vezi sa sadržajem ( B i H prevod Konvencije) 63

Prekršaji koji se odnose na dječju pornografiju (Član 9. – Konvencija iz Budimpešte) • Kriminalizacija djela dečje pornografije, počinjenih sredstvima kompjuterskog sistema Važni aspekti: • Inkriminisanje “pseudo slika”; • Inkriminisanje samog posedovanja materijala dječje pornografije 64

Član 9. – Prekršaji koji se odnose na dječju pornografiju stav 1. Svaka strana usvaja zakonodavne i druge mjere koje su potrebne da bi se okvalifikovalo kao krivično djelo, shodno internom pravu, sljedeći postupci kada su oni počinjeni namjerno i bespravno: a) proizvodnja dječje pornografije u cilju njene distribucije preko kompjuterskog sistema; b) nuđenje ili činjenje dostupnim dječje pornografije putem kompjuterskog sistema; c) distribucija ili prenos dječje pornografije putem kompjuterskog sistema; d) Djelo pribavljanja za sebe ili za drugoga dječje pornografije putem kompjuterskog sistema; e) posjedovanje dječje pornografije u kompjuterskom sistemu ili putem čuvanja kompjuterskih podataka 65

Član 9. – Prekršaji koji se odnose na dječju pornografiju stav 2. U smislu stava 1. “dječja pornografija” podrazumjeva svaku pornografsku oblast prikazanu vizuelnim putem: a) maloljetnika prilikom eksplicitnog seksualnog odnosa; b) lica koje se pojavljuje kao maloljetnik i koje se upušta u eksplicitan seksualni odnos; c) realističke slike koje prikazuju maloljetnika prilikom eksplicitnog seksualnog odnosa. 66

Član 9. -Prekršaji koji se odnose na dječju pornografiju stav 3. U smislu stava 2. termin „maloljetnik“ označava svako lice mlađe od 18. godina. Jedna strana može ipak postaviti manji limit starosne dobi, koji mora biti minimum 16. godina. stav 4. Jedna strana može sebi ostaviti za pravo da ne primjenjuje u cjelini ili djelimično stavove 1 d), 1 e) i 2 b) i 2 c) 67

Maloljetnik • Shodno definiciji iz člana 1. UN Konvencije o pravima djeteta: „djete je svako ljudsko biće koje nije navršilo osamnaest godina života, ukoliko se, po zakonu koji se primjenjuje na djete, punoljetstvo ne stiče ranije“ • Strane mogu postaviti manji limit starosne dobi pod uslovom da nije niži od 16 godina starosti !68

Krivična dela koja se odnose na kršenje autorskih i njima sličnih prava Prekršaji u vezi sa napadom na intelektualnu svojinu i odnosna prava (B i H prevod Konvencije) 69

Prekršaji u vezi sa napadom na intelektualnu svojinu i odnosna prava (Član 10 – Konvencija iz Budimpešte) • Ne stvara nove inkriminacije vezane sa napadima na intelektualnu svojinu Svrha Konvencije iz Budimpešte – Da se primjene postojeće norme u vezi sa autorskim pravima: ono što je primjenljivo u stvarnom svetu mora biti primenjeno i u internet realnosti – Kršenje autorskih prava on line, ali koja su počinjena putem kompjuterskog sistema, moraju biti sankcionisana kao da su počinjena u stvarnom svetu • Konvencija iz Budimpešte se odnosi na postojeće međunarodne sporazume – Sporazum iz Pariza od 24. jula 1971 (Svjetska konvencija o autorskom pravu) – Konvencija iz Berna o zaštiti književnih i umjetničkih djela (1886. godina) 70 – WIPO sporazumi (Sporazumi Svjetske organizacije za intelektualnu svojinu)

Član 10. – Prekršaji u vezi sa napadom na intelektualnu svojinu i odnosna prava stav 1. Svaka strana usvaja zakonodavne i druge mjere koje su potrebne da bi se u njenom internom pravu kao krivično delo okvalifikovali napadi na intelektualnu svojinu, definisanu zakonodavstvom te strane, shodno njenim obavezama koje je potpisala u primjeni Univerzalne konvencije o autorskom pravu revidiranoj u Parizu 24. jula 1971. godine, Konvencije iz Berna o zaštiti književnih i umjetničkih djela, Sporazumu o komercijalnim aspektima prava na intelektualnu svojinu i Ugovoru od OMPI o intelektualnoj svojini, izuzimajući svako moralno pravo priznato tim konvencijama, kada su ta djela počinjena namjerno, u obimu koji ih kvalifikuje da imaju komercijalni karakter, a učinjena su pomoću kompjuterskog sistema. 71

Član 10. – Prekršaji u vezi sa napadom na intelektualnu svojinu i odnosna prava stav 2. Svaka strana usvaja zakonodavne i druge mjere koje su potrebne da bi se okvalifikovali kao krivično djelo, shodno internom pravu, napadi na srodna prava definisana zakonodavstvom te strane, shodno njenim obavezama koje je potpisala u primjeni Međunarodne konvencije o zaštiti umjetnika interpretatora i izvođača, proizvođača fonograma i organa za radiodifuziju iz Rima (Rimska konvencija), Sporazuma o komercijalnim aspektima prava na intelektualnu svojinu i Ugovoru od OMPI o interpretacijama, izvršenjima i fonogramima, izuzimajući svako moralno pravo priznato tim konvencijama, kada su ta djela počinjena namjerno, u obimu koji ih kvalifikuje da imaju komercijalni karakter, a učinjena su pomoću kompjuterskog sistema. 72

Član 10. – Prekršaji u vezi sa napadom na intelektualnu svojinu i odnosna prava stav 3. Jedna strana može, u jasno ograničenim okolnostima, sebi ostaviti za pravo da ne nameće krivičnu odgovornost u smislu stava 1. i 2. ovog člana, pod uslovom da su dostupna druga efikasna sredstva i da se to ograničenje ne kosi sa međunarodnim obavezama koje ima ta strana u primjeni međunarodnih instrumenata navedenih u stavovima 1. i 2. ovog člana. 73

Drugi oblici odgovornosti i sankcija • Pokušaj i saučesništvo član 11. • Odgovornost pravnih lica član 12. • Sankcije i mjere član 13. 74

Pitanja 75

Drugi deo Predmeti za razmatranje 76

Predmet za razmatranje 1. Činjenice Maja je student na Evropskom fakultetu elektrotehnike i informatike i odlučila je da napiše rad na temu bezbjednosti kompjuterskih sistema i mreža. Hakovala je kompjuterske sisteme više vlada. Kad god je našla prazninu u IT sistemu, ostavila je poruku administratoru: “Moje ime je Maja, student sam na IT fakultetu, pišem rad o bezbjednosti kompjuterskih sistema i u tu svrhu sam otkrila da imate prazninu u sigurnosti sistema, lijep pozdrav“. Poslednji sistem koji je hakovala bio je informacioni sistem Ministarstva unutrašnjih poslova njene zemlje. Da li je ovo krivično djelo u našoj zemlji i ako jeste – koje; koji su konstitutivni elementi ovog djela? 77

Predmet za razmatranje 2. Činjenice Neka osoba odluči da upotrebi korisničko ime i lozinku druge osobe (bez odobrenja – prema tome, bespravno) da bi pristupila računarskom sistemu kompanije i načinila kopiju digitalnih mapa na prenosivi disk, a nakon toga je i obrisala digitalne mape sa hard diska. - Prema našim zakonima – o kojim krivičnim djelima se radi? 78

Predmet za razmatranje 3. Činjenice Šef call centra, koji je nezadovoljan isplatom plata, unese BIOS lozinku u program kompjuterskog sistema i promjeni kod za pristup operativnom sistemu. Dakle, lozinka je poznata samo njemu i na taj način onemogućava upotrebu kompjuterskog sistema. 1. O kom krivičnom djelu se radi prema našim zakonima? 2. Da li učinilac ima ili nema pravo da mijenja lozinku – i da li je ova činjenica bitna u definisanju djela prema našem zakonu? 79

Predmet za razmatranje 4. X je poslao Y – šefu kompanije „K“ e-mail sa porukom na kojoj stoji logo „E. banke“, u kom je navedeno da banka koristi novi pristup u internet poslovanju i da je neophodno promeniti softver da bi se omogućilo dalje korištenje e-banking sistema. Poruka sarži prilog sa „drajvom“ za ovaj softver sa jasnom naznakom da treba da bude skinut. Nakon skidanja, dati kompjuterski program bilježi podatke sa korisnikovog (Y) kompjutera bez njegovog znanja, a X time dobije PIN broj i broj za autentifikaciju transakcija (TAN). X iskoristi dobijeni PIN i TAN da potvrdi prenos i prenese 65, 000. 00 € na bankovni račun Z, otvoren dva dana ranije u „P“ banci. U kancelariji „P“ banke, Z lažno izjavi da je dobio novac od prodaje nekretnine. Nakon plaćanja, X uzme 63. 000, 00 € a Z 2. 000, 00 €. 1. O kom krivičnom djelu se radi po našem zakonu i koja lica bi bila osumnjičena? 80

Predmet za razmatranje 5. Osumnjičeni često posećuje pornografske internet stranice, uključujući i one sa dečjom pornografijom. Međutim, računar automatski čuva ove sadržaje u folderu C: /…, (između ostalog – slike koje sadrže dečju pornografiju), bez znanja ili aktivnosti osumnjičenog. 1. Da li se radi i o kom krivičnom djelu prema našim zakonima? 2. Zašto? 81

Predmet za razmatranje 6. Činjenice Saša je policijski službenik. Jedne noći je na dužnosti i vidi mercedes parkiran ispred svoje kuće. Ne prepoznaje automobil, ali sumnja da pripada šefu njegove supruge. Nazove policijsku stanicu i traži od Marije, kompjuterske operaterke da mu provjeri ko je vlasnik mercedesa, pri čemu joj navede da je automobil upravo prošao kroz crveno svjetlo. Marija potvrdi da automobil pripada šefu njegove supruge. Da li je Saša počinio krivično djelo? 82

Predmet za razmatranje 8. Činjenice Kriminalna grupa komunicira koristeći e-mail sistem zasnovan na internetu, kojem se može pristupiti putem interneta bilo gde u svetu. Radije nego da šalju jedni drugima poruke koje bi mogle biti presretnute od strane policije i koje bi ih mogle inkriminisati ukoliko budu pronađene na njihovim računarima, oni koriste „dead letter drop“ sistem. Oni jedni drugima pišu poruke u obliku nacrta koji ne pošalju, a drugi članovi grupe imaju lozinke koje im omogućuju da pristupe e-mail nalogu, pročitaju i odgovore na poruku. Ukoliko bi policija bila u mogućnosti da pristupi nacrtima e-mail poruka, da li bi to predstavljalo presretanje? 83

Predmet za razmatranje 9. Činjenice Damir je zainteresovan za NLO i vjeruje da je ruska vlada zarobila vanzemaljski svemirski brod koji je sletio u Sibiru početkom 20. veka. On posjeti internet stranicu za vojnu regrutaciju Ruske Federacije koja sadži link prema stranici kojom upravlja rusko vazduhoplovstvo. Stranica vojnog vazduhoplovstva zahteva lozinku, i on, koristeći alatku za otkrivanje lozinki uspeva dobiti pristup stranici. Provede neko vreme istražujući sistem i kopira određen broj datoteka. Takođe pokuša da izbriše sve zabilješke o svojoj aktivnosti da bi sprečio Ruse da ga identifikuju. Zatim promeni naslovnu stranicu na način da prikaže slike NLO umesto obeležja vojnog vazduhoplovstva. Da li je Damir počinio krivično delo? 84

Predmet za razmatranje 10. Činjenice Automatski program za slanje spam e-poruka šalje nepoželjne emailove hiljadama korisnika širom svijeta svaki dan. Ukoliko se email poruka otvori, ona skine softver na korisnički računar. Softver ne čini ništa što utiče na rad sistema, ne traži podatke od korisnika, niti briše bilo kakve podatke ili čini bilo kakvu drugu štetu, međutim čini da računar sad postane „Zombi“ formirajući deo „Botneta“ koji postaje „bot kontrolor“ i može se koristiti za niz različitih aktivnosti. Da li je ovo djelo u suprotnosti sa članom 4. ili 5. Konvencije iz Budimpešte i da li je osoba koja je odgovorna za slanje spam poruka počinila krivično delo? 85

Predmet za razmatranje 11. Činjenice/ scenario Alen je član ekskluzivne internet grupe koja razmenjuje slike dece koja se seksualno zlostavljaju. Alen je takođe član „peer to peer“ grupe za razmenu fajlova, on postavlja slike dece koja se zlostavljaju koje je dobio od svoje internet grupe na svoje peer to peer zajedničke datoteke koje ih čine dostupnima ostalim članovima njegove mreže. Koja krivična dela je počinio Alen? 86

Pitanja 87

Četvrti deo Sažetak 88

Sažetak Na kraju ove sesije, delegati će biti u mogućnosti da: • Nabroje sve odredbe materijalnog krivičnog prava, i identifikuju neke od ključnih elemenata koji se koriste da bi se opisala krivična dela, zasnovana na Konvenciji iz Budimpešte. • Identifikuju relevantne odredbe materijalnog prava iz diskusija o predmetima za razmatranje. 89

Pitanja 90