Gianluca DAntonio Gianluca cuenta con una amplia experiencia

- Slides: 25

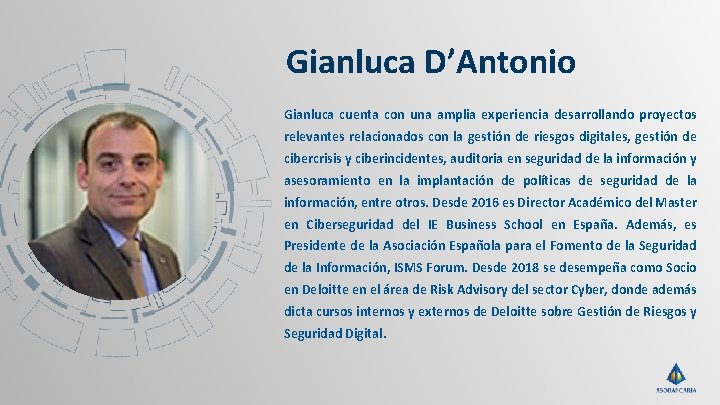

Gianluca D’Antonio Gianluca cuenta con una amplia experiencia desarrollando proyectos relevantes relacionados con la gestión de riesgos digitales, gestión de cibercrisis y ciberincidentes, auditoria en seguridad de la información y asesoramiento en la implantación de políticas de seguridad de la información, entre otros. Desde 2016 es Director Académico del Master en Ciberseguridad del IE Business School en España. Además, es Presidente de la Asociación Española para el Fomento de la Seguridad de la Información, ISMS Forum. Desde 2018 se desempeña como Socio en Deloitte en el área de Risk Advisory del sector Cyber, donde además dicta cursos internos y externos de Deloitte sobre Gestión de Riesgos y Seguridad Digital.

Ciber riesgo Perspectivas, Regulación y Gobierno frente al Ciberriesgo GIANLUCA D’ANTONIO Socio Ciberseguridad, Deloitte Risk Advisory Director Academico Master en Cybersecurity IE School of Human Sciences & Technologies

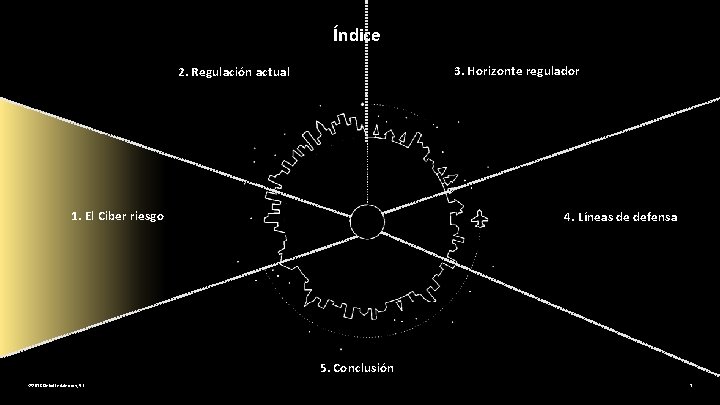

Índice 3. Horizonte regulador 2. Regulación actual 1. El Ciber riesgo 4. Líneas de defensa 5. Conclusión @2018 Deloitte Advisory, S. L. 3

Ciber riesgo ¿Qué es el ciber riesgo? El concepto de ciber-riesgo proviene de la amenaza continua y a escala industrial sobre los activos digitales, las operaciones y la información de su compañía por parte de terceros… 4 ¿Está la Banca Colombiana preparada para hacer frente a los nuevos ciberriesgos para la información corporativa? 4

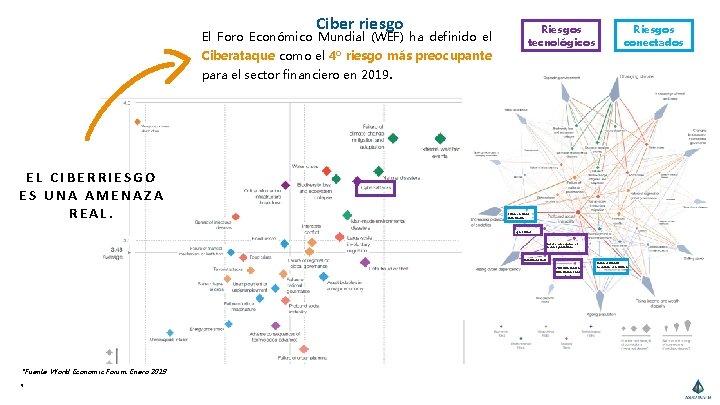

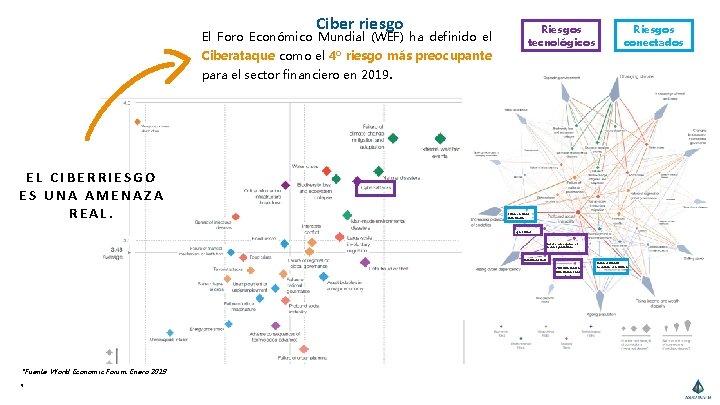

Ciber riesgo El Foro Económico Mundial (WEF) ha definido el Ciberataque como el 4º riesgo más preocupante Riesgos tecnológicos Riesgos conectados para el sector financiero en 2019. EL CIBERRIESGO ES UNA AMENAZA REAL. Failure of critical infrastructure Cyber-attacks Adverse consequences of technological advances Data fraud or theft Critical information infrastructure break down Failure of financial mechanism or institution *Fuente: World Economic Forum. Enero 2019 5 5

Ciber riesgo Algunos ciberataques sufridos durante 2018 Robo de 534 millones de dólares durante un intercambio de divisas en Japón Ene. Bloqueo de los sistemas informáticos de la Ciudad de Atlanta Feb. El malware Adult. Swine infectó más de 7 millones de usuarios 6 Mar. Espionaje dirigido a militares de oriente medio a través de aplicciones para móviles Android. Abr. May. Robo de datos de más de cinco millones de usuarios en Saks Fith Avenue y Lord & Taylor Exposición de los números de teléfono e información personal de 30 millones de usuarios de Facebook Singapour sufre su mayor ciberataque, robándose más de 1, 5 millones de datos médicos de personas, incluyendo el de su Primer Ministro Jun. Filtrado de más de 340 millones de registros de americanos en una compañía de Florida Jul. Ago. Robo de casi 400. 000 tarjetas de crédito de la aplicación British Airways *Fuente: Check Point Research. 2019 Security Report Sep. Robo de información personal de 500 millones de usuarios de los hoteles Marriott Oct. El servicio de agua de Onslow sufre un ataque ransomware que les impide proporcionar sus servicios Nov. Dic. Interrupciones en la impresión de los principales periódicos americanos causadas por ransomware

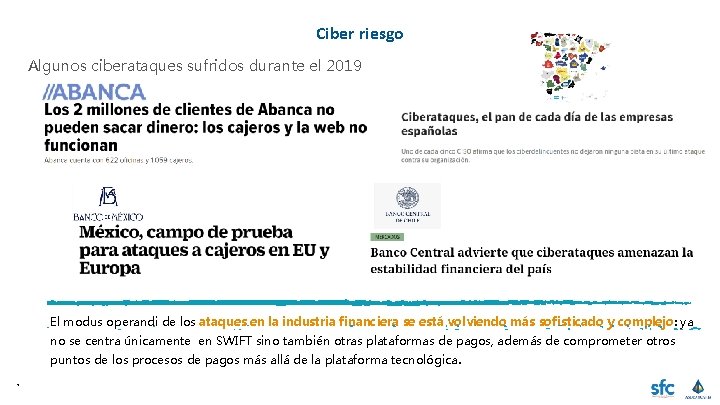

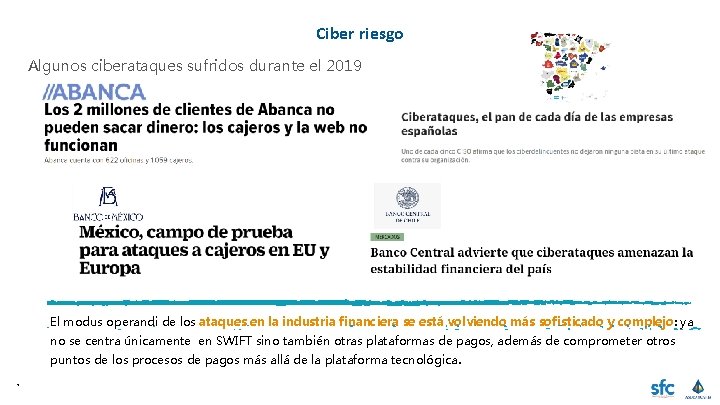

Ciber riesgo Algunos ciberataques sufridos durante el 2019 El modus operandi de los ataques en la industria financiera se está volviendo más sofisticado y complejo: ya no se centra únicamente en SWIFT sino también otras plataformas de pagos, además de comprometer otros puntos de los procesos de pagos más allá de la plataforma tecnológica. 7

Ciber riesgo El cibercrimen se consolida como el mayor impulsor de los ataques 8

Ciber riesgo Motivación Brechas de seguridad Sofisticación del Atacante ¿Quién, qué y por qué? 76% de las brechas tenían un motivo financiero Perfiles atacantes 15% Espionaje 9% - Diversión Determinación del Atacante Información fugada El 79% de los ciberataques fueros producidos por outsiders *Fuente: Verizon. 2018 Data Breach Investigations Report 9 En cambio, las amenazas de insiders pueden ser particularmente difíciles de evitar 36% 13% Información personal 34% Datos de tarjetas bancaria

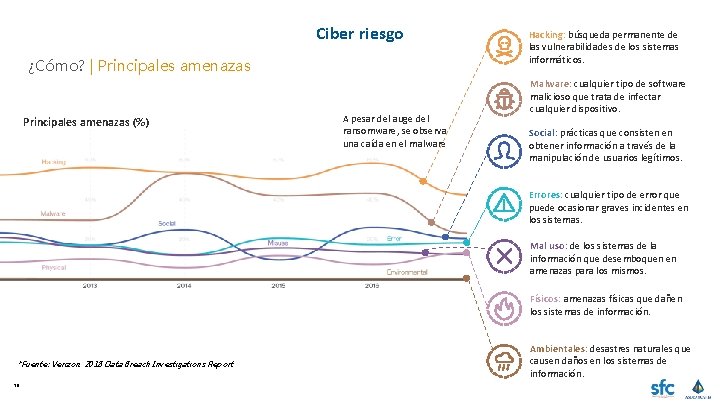

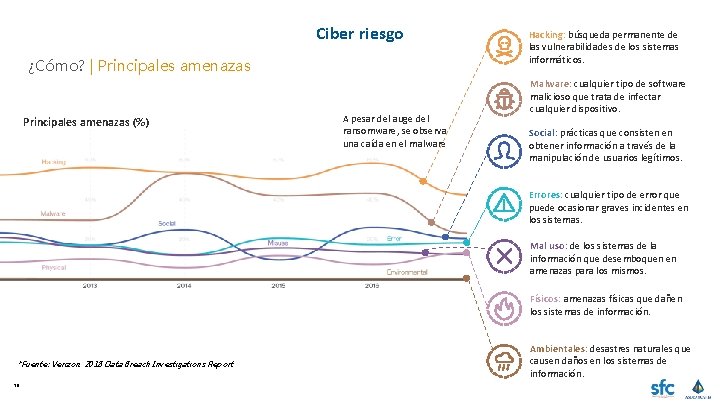

Ciber riesgo ¿Cómo? | Principales amenazas (%) A pesar del auge del ransomware, se observa una caída en el malware Hacking: búsqueda permanente de las vulnerabilidades de los sistemas informáticos. Malware: cualquier tipo de software malicioso que trata de infectar cualquier dispositivo. Social: prácticas que consisten en obtener información a través de la manipulación de usuarios legítimos. Errores: cualquier tipo de error que puede ocasionar graves incidentes en los sistemas. Mal uso: de los sistemas de la información que desemboquen en amenazas para los mismos. Físicos: amenazas físicas que dañen los sistemas de información. *Fuente: Verizon. 2018 Data Breach Investigations Report 10 Ambientales: desastres naturales que causen daños en los sistemas de información.

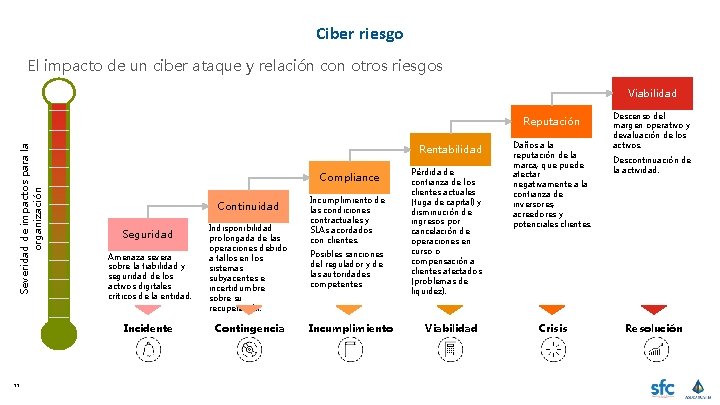

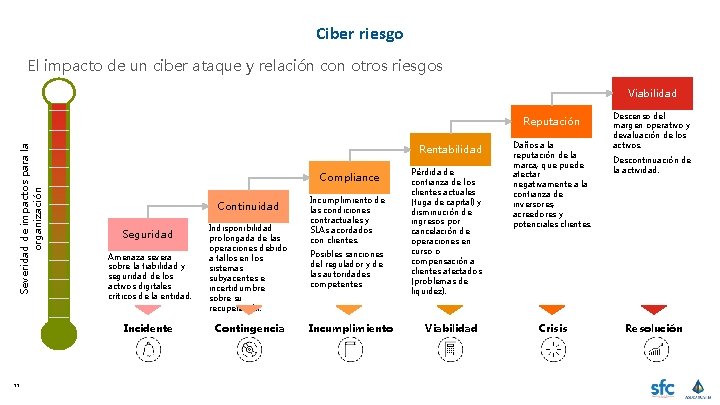

Ciber riesgo El impacto de un ciber ataque y relación con otros riesgos Viabilidad Severidad de impactos para la organización Reputación Rentabilidad Compliance Continuidad Seguridad Amenaza severa sobre la fiabilidad y seguridad de los activos digitales críticos de la entidad. Incidente 11 Indisponibilidad prolongada de las operaciones debido a fallos en los sistemas subyacentes e incertidumbre sobre su recuperación. Contingencia Incumplimiento de las condiciones contractuales y SLAs acordados con clientes. Posibles sanciones del regulador y de las autoridades competentes. Incumplimiento Pérdida de confianza de los clientes actuales (fuga de capital) y disminución de ingresos por cancelación de operaciones en curso o compensación a clientes afectados (problemas de liquidez). Viabilidad Daños a la reputación de la marca, que puede afectar negativamente a la confianza de inversores, acreedores y potenciales clientes. Crisis Descenso del margen operativo y devaluación de los activos. Descontinuación de la actividad. Resolución

Índice 3. Horizonte regulador 2. Regulación actual 1. El Ciber riesgo 4. Líneas de defensa 5. Conclusión @2018 Deloitte Advisory, S. L. 12

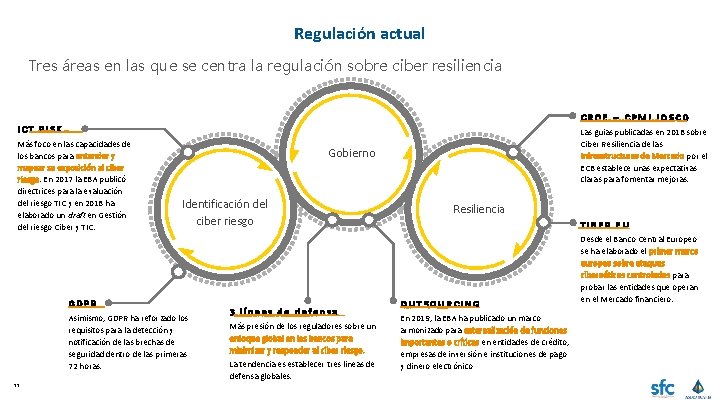

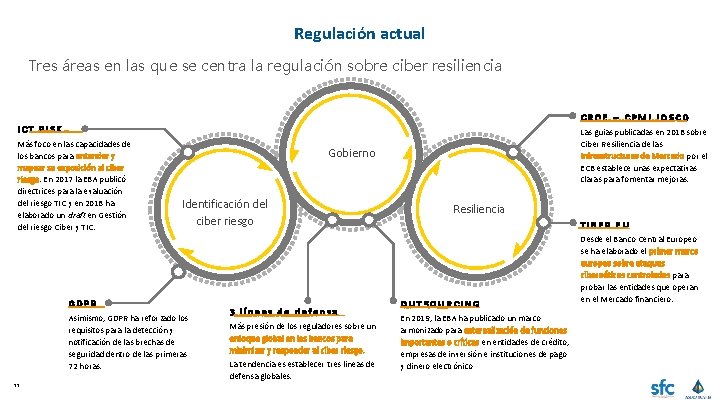

Regulación actual Tres áreas en las que se centra la regulación sobre ciber resiliencia CROE – CPMI IOSCO ICT RISK Más foco en las capacidades de los bancos para entender y mapear su exposición al ciber riesgo. En 2017 la EBA publicó directrices para la evaluación del riesgo TIC y en 2018 ha elaborado un draft en Gestión del riesgo Ciber y TIC. Gobierno Identificación del ciber riesgo GDPR Asimismo, GDPR ha reforzado los requisitos para la detección y notificación de las brechas de seguridad dentro de las primeras 72 horas. 13 Las guías publicadas en 2018 sobre Ciber Resiliencia de las Infraestructuras de Mercado por el ECB establece unas expectativas claras para fomentar mejoras. 3 líneas de defensa Más presión de los reguladores sobre un enfoque global en los bancos para minimizar y responder al ciber riesgo. La tendencia es establecer tres líneas de defensa globales. Resiliencia TIBER EU OUTSOURCING En 2019, la EBA ha publicado un marco armonizado para externalización de funciones importantes o críticas en entidades de crédito, empresas de inversión e instituciones de pago y dinero electrónico Desde el Banco Central Europeo se ha elaborado el primer marco europeo sobre ataques cibernéticos controlados para probar las entidades que operan en el Mercado financiero.

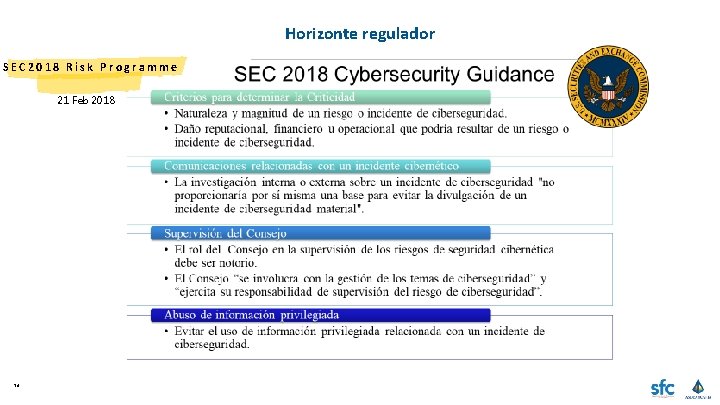

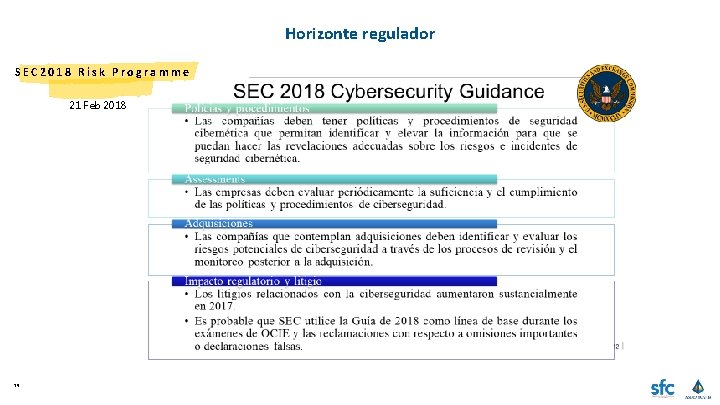

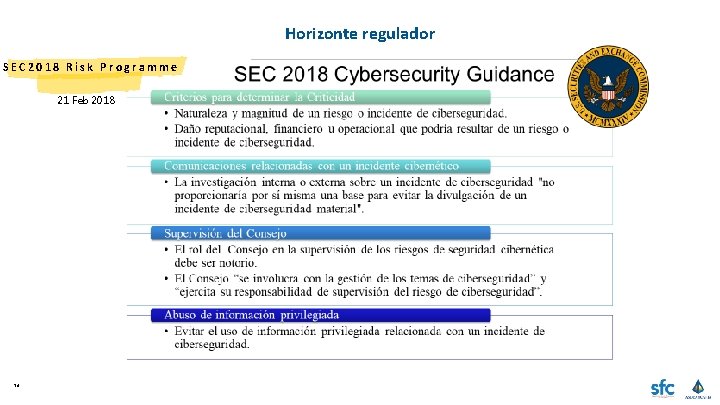

Horizonte regulador SEC 2018 Risk Programme 21 Feb 2018 14

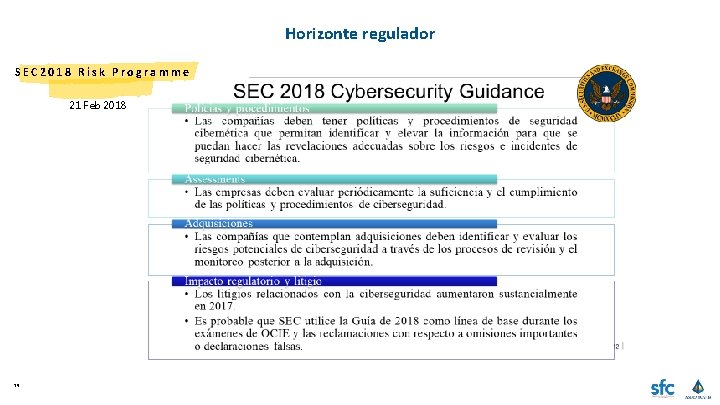

Horizonte regulador SEC 2018 Risk Programme 21 Feb 2018 15

Índice 3. Horizonte regulador 2. Regulación actual 1. El Ciber riesgo 4. Líneas de defensa 5. Conclusión @2018 Deloitte Advisory, S. L. 16

Horizonte regulador EBA 2019 Work Programme 23 Oct 2018 1 de las 5 áreas estratégicas del programa está relacionada con los riesgos de las Tecnologías de la Información (ICT): “Comprender los riesgos y oportunidades que surgen de la innovación financiera”. Esto incluye diferentes áreas: Sandbox regulatorios, riesgo de las Fin. Tech, cuestiones de ciber seguridad, protección del consumidor, etc. Nuestro reciente Cyber Risk Report anticipa que en 2019 los reguladores europeos de las instituciones financieras prosigan con una combinación de las siguientes medidas: Comunicación de estándares claros con las expectativas de las entidades con nuevos objetivos: - Seguridad en las plataformas - Sistemas de almacenamiento backup críticos - Controles de segmentación de países y funciones Aumento de la presión a la Alta Dirección para demostrar que son capaces de proporcionar soluciones efectivas a los problemas ciber, a través del acceso a consultas independientes de ciber amenazas y gestión de crisis. donde las amenazas se ven incrementadas. Focalización en las líneas temporales y efectividad de los procedimientos de reporte de fugas de información. Expandir e incorporar programas maduros de pruebas de resiliencia 17 Analizar las barreras para compartir la ciber inteligencia en tiempo real entre entidades Apoyo al desarrollo de enfoques de cuantificación de riesgos más sofisticados y diseño de mecanismos de mejora continua.

Índice 3. Horizonte regulador 2. Regulación actual 1. El Ciber riesgo 4. Líneas de defensa 5. Conclusión @2018 Deloitte Advisory, S. L. 18

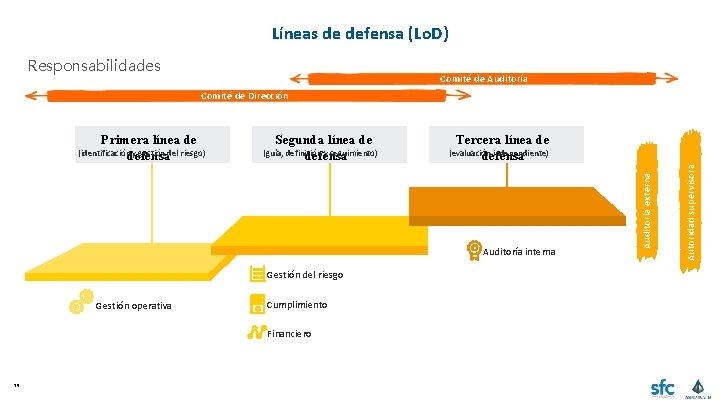

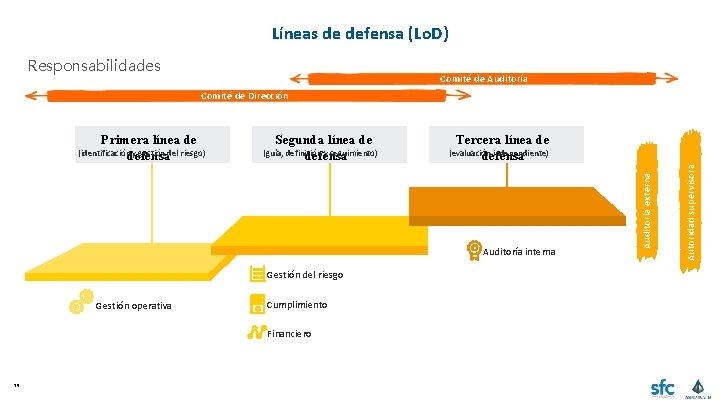

Líneas de defensa (Lo. D) Responsabilidades Comité de Auditoría Comité de Dirección Tercera línea de (evaluación independiente) defensa Auditoría interna Gestión del riesgo Gestión operativa Cumplimiento Financiero 19 Autoridad supervisora Segunda línea de (guía, definición y seguimiento) defensa Auditoría externa Primera línea de (identificacióndefensa y gestión del riesgo)

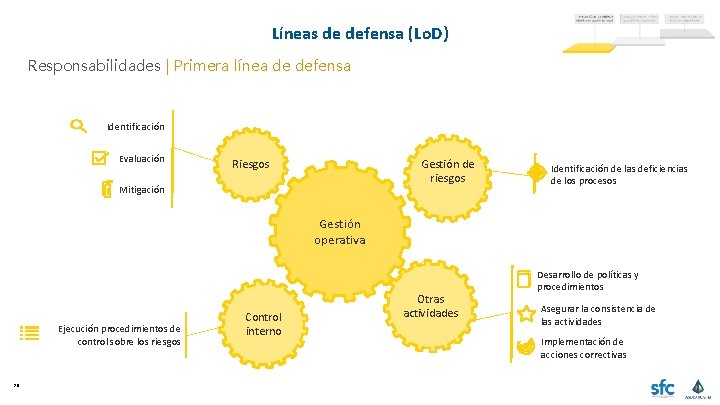

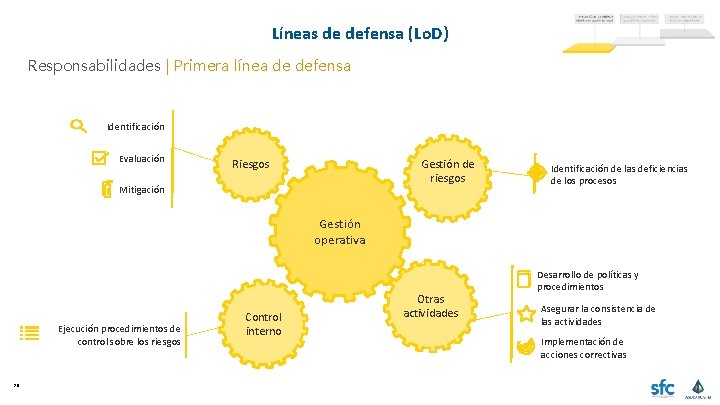

Líneas de defensa (Lo. D) Responsabilidades | Primera línea de defensa Identificación Evaluación Gestión de riesgos Riesgos Mitigación Identificación de las deficiencias de los procesos Gestión operativa Ejecución procedimientos de control sobre los riesgos 20 Control interno Otras actividades Desarrollo de políticas y procedimientos Asegurar la consistencia de las actividades Implementación de acciones correctivas

Líneas de defensa (Lo. D) Responsabilidades | Segunda línea de defensa Responsabilidades de las funciones La segunda línea de defensa se define para asegurar que la primera línea está correctamente definida, implementada y operando. Apoyo en la administración de políticas para la definición de roles y responsabilidades, así como el establecimiento de objetivos Función de gestión de riesgos Función de cumplimiento Implementación de prácticas efectivas de gestión de riesgos Riesgo de incumplimiento de leyes y regulaciones aplicables Función financiera Riesgos financieros y emisión de información financiera Entrega de marcos para la gestión de riesgos Identificación de asuntos conocidos y emergentes Alertar de la asuntos emergentes y de cambios en los escenarios regulatorios y de riesgos Asistencia a la administración en el desarrollo de procesos y controles para la gestión de riesgos y problemas Identificación de los cambios en el apetito de riesgo implícito de la organización 21

Índice 3. Horizonte regulador 2. Regulación actual 1. El Ciber riesgo 4. Líneas de defensa 5. Conclusión @2018 Deloitte Advisory, S. L. 23

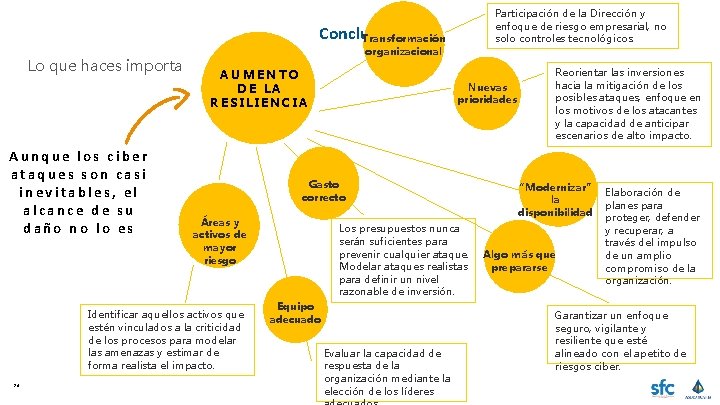

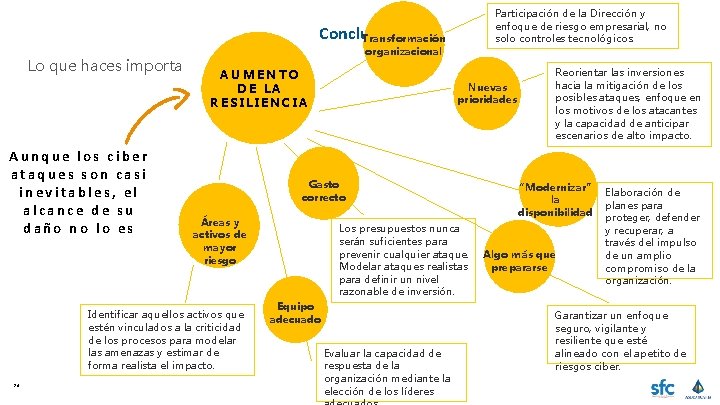

Participación de la Dirección y enfoque de riesgo empresarial, no solo controles tecnológicos. Conclusión Transformación Lo que haces importa Aunque los ciber ataques son casi inevitables, el alcance de su daño no lo es organizacional AUMENTO DE LA RESILIENCIA Gasto correcto Áreas y activos de mayor riesgo Identificar aquellos activos que estén vinculados a la criticidad de los procesos para modelar las amenazas y estimar de forma realista el impacto. 24 Nuevas prioridades Los presupuestos nunca serán suficientes para prevenir cualquier ataque. Modelar ataques realistas para definir un nivel razonable de inversión. Equipo adecuado Evaluar la capacidad de respuesta de la organización mediante la elección de los líderes Reorientar las inversiones hacia la mitigación de los posibles ataques, enfoque en los motivos de los atacantes y la capacidad de anticipar escenarios de alto impacto. “Modernizar” Elaboración de la planes para disponibilidad proteger, defender y recuperar, a través del impulso Algo más que de un amplio prepararse compromiso de la organización. Garantizar un enfoque seguro, vigilante y resiliente que esté alineado con el apetito de riesgos ciber.

El camino hacia la resilencia en 6 etapas 6 RECUPERACIÓN 5 MITIGACIÓN Y CONTENIMIENTO 4 DETECCIÓN 3 CIBERDEFENSA 2 RECONOCIMIENTO DEL ENTORNO 1. PREPARACIÓN DE LA ORGANIZACIÓN 25 25

“Cyber everywhere. Go anywhere. ” Gracias Giaunluca D’ Antonio Partner - Cyber Risk Advisory gdantonio@deloitte. es

Lo bueno no se cuenta pero cuenta mucho

Lo bueno no se cuenta pero cuenta mucho Atls abcde

Atls abcde Cuando matias analiza el grafico de una onda

Cuando matias analiza el grafico de una onda Funcion cubica aplicaciones en la vida cotidiana

Funcion cubica aplicaciones en la vida cotidiana Aquí no hay viejos, solo que llegó la tarde

Aquí no hay viejos, solo que llegó la tarde Una amarga experiencia

Una amarga experiencia Especie lírica que busca exaltar a un objeto o ser

Especie lírica que busca exaltar a un objeto o ser Con el tiempo aprendes a conocer a las personas

Con el tiempo aprendes a conocer a las personas Con el tiempo aprendes que las palabras dichas

Con el tiempo aprendes que las palabras dichas Textos entrevista

Textos entrevista Parte

Parte Una leyenda antigua

Una leyenda antigua Cuenta una antigua leyenda

Cuenta una antigua leyenda Tipos de mitos

Tipos de mitos Saldo deudor

Saldo deudor Como abrir paypal

Como abrir paypal Gianluca stringhini

Gianluca stringhini Gianluca attura

Gianluca attura Gianluca lamanna

Gianluca lamanna Gianluca verona rinati

Gianluca verona rinati Phymotion besturing

Phymotion besturing Gianluca cavoto

Gianluca cavoto Francesco moro unibo

Francesco moro unibo Nprinting documentation

Nprinting documentation Gianluca iannaccone

Gianluca iannaccone Filippo corridoni

Filippo corridoni