Gestin de Operaciones Captulo 8 Sistemas de Gestin

- Slides: 69

Gestión de Operaciones Capítulo 8 Sistemas de Gestión de la Información en la Práctica 7 E

• Los tres principales problemas operativos discutidos son: o Funciones de los sistemas de información de Outsourcing o Seguridad de la información, y o La planificación de la continuidad del negocio • Debido a las fusiones, el Internet, el comercio electrónico, y los ataques terroristas del 11 de septiembre, el tema de las operaciones de la computadora ha estado recibiendo mucha atención. • Operaciones de los sistemas son importantes porque, si no se ejecutan profesionalmente (y respaldado adecuadamente), un desplome de la computadora o de la red podría cerrar el negocio de una empresa durante un período de tiempo • Ejemplos de casos incluyen Microsoft, ANZ Banking Corporation, Mobil Travel Guide, Eastman Kodak, Honda Motor Company, Exult, Tarjeta de crédito Fraude, Plymouth Rock Assurance y Household International

Conferencia de hoy • Introducción • ¿Cuáles son las operaciones? – – – ¿Por qué hablar de Operaciones? Solución de problemas operacionales Medidas operacionales La importancia de una buena gestión Novedades de Operaciones Funciones de los Sistemas de Información de Outsourcing – – – Las fuerzas impulsoras detrás de Outsourcing Cambio de las relaciones cliente-proveedor Historia del outsourcing Gerente de Outsourcing Offshoring

Conferencia de hoy • Seguridad de la Información – – Las amenazas Cinco Pilares del Seguro contramedidas de gestión Contramedidas técnicas • Planificación de Continuidad del Negocio – Uso de los recursos internos – El uso de recursos externos

Introducción • Debido a las fusiones, el Internet, el comercio electrónico, y los ataques terroristas del 11 de septiembre, el tema de las operaciones de la computadora ha estado recibiendo mucha atención • Las operaciones de sistemas son importantes porque: o Si no se ejecutan profesionalmente: o Una empresa podría sufrir un choque de red que podría cerrar su negocio por algún período de tiempo. • No es una zona trivial, especialmente porque las empresas dependen cada vez más de las redes y las computadoras para manejar su negocio

Introducción • Si es mal ejecutado en las tiendas causa que los ejecutivos terminen 'apagando incendios' en vez de fijar la política. O • Se encuentran en busca de un trabajo.

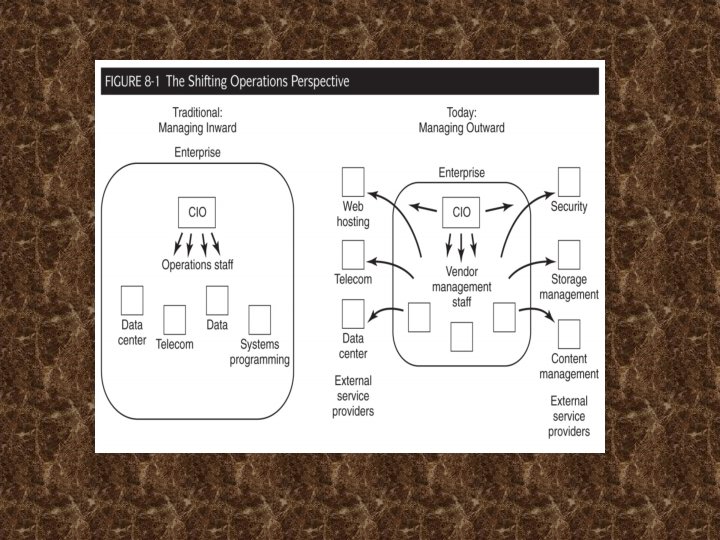

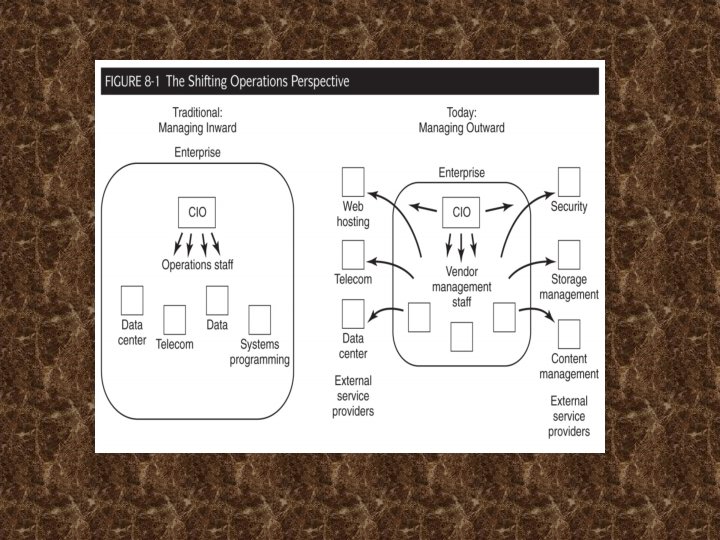

Introducción cont. • El cambio más importante en las operaciones es el cambio de punto de vista hacia la gestión de las operaciones (Figura 8 -1): Tradicionalmente - gestión interna, es decir, el personal de operaciones propias de una gestión Hoy en día - como probablemente signifique gestión externas = gestión de relaciones con (externos) los proveedores de servicios Outsourcing de los proveedores de servicios de TI que se han apoderado del día a día de trabajo operativo En algunos casos Regreso al futuro? Los beneficios no se dieron cuenta Gastos inesperados - $ y de otra manera

¿Cuáles son las operaciones? ¿Por qué hablar de Operaciones? • Un típico mal Presupuesto de Departamento: • 33% Sistemas y Programación – 70% Mantenimiento – 30% Promoción de Obra Nueva • 10% Administración y Formación • 57% Operaciones – Involucrar más $ $ $ que cualquier otra parte del departamento de SI – Muy implicado (difícil), área desafiante y gratificante

¿Cuáles son las operaciones? ¿Cómo resolver problemas operacionales? Los problemas operativos son evidentes para toda la empresa: • Los tiempos de respuesta son lentos • Las redes son por • Los datos no están disponibles • Data es incorrecto

¿Cuáles son las operaciones? ¿Cómo resolver problemas operacionales? Tres estrategias para mejorar las operaciones de: 1. Compre más equipos 2. Continua lucha contra los incendios y reorganizar las prioridades, hacer que la gente para resolver los problemas existentes 3. Continuamente documentar y medir lo que está haciendo, para averiguar los problemas reales, no sólo las aparentes queridos. A continuación, establezca las normas y administrar a ellos = la solución preferida

¿Cuáles son las operaciones? Medidas operacionales • Externo: Lo que el cliente ve: sistema de tiempo de actividad tiempo de respuesta El tiempo de espera fallos de programa = Satisfacción del Cliente • Interno: De interés para la gente de sistemas: Utilización del sistema como% de la capacidad El almacenamiento en disco utilizado Job longitud de la cola, etc • Los problemas reportados por medidas externas se explican por las desviaciones en las medidas internas

¿Cuáles son las operaciones? La importancia de una buena gestión • La cultura corporativa creada por ES de gestión debe reconocer y valorar las buenas operaciones Habilidades de un gerente de Operaciones = similar a la que se necesita, por ejemplo en una fábrica Manager debe programar el trabajo para cumplir con las fechas de entrega, el rendimiento del monitor responder rápidamente a los problemas La clave para la gestión de las operaciones es el mismo que en cualquier trabajo de gestión: Establecer normas Entonces lograr esos estándares En la búsqueda de un gerente de operaciones pendientes

¿Cuáles son las operaciones? ¿Qué hay de nuevo en las operaciones? • Las empresas han 'limpiado la casa operativa " Y 2 K e Internet obligaron este Ahora = más relativamente en buena forma Más gerentes de operaciones están manejando hacia afuera - pero los CIO no deben renunciar a la responsabilidad de las operaciones Asegurar su gente están manejando adecuadamente las relaciones Las operaciones están siendo «simplificado» La centralización de aplicaciones en un solo lugar en vez de distribuirlos en los ordenadores Informática basada en servidor (Capítulo 5) Ciertas operaciones se descargan por ejemplo webcasts

MICROSOFT Ejemplo de caso: de descarga de Operaciones (Webcast) • El lanzamiento de una nueva versión del sistema operativo Windows se realiza a través de personales y Difusión a Internet Webcast privado - 6. 000 integradores de sistemas OEM en 83 países Webcast por Akamai -> 12. 000 servidores en 66 países Se especializa en la organización de las páginas web corporativas Dar a los usuarios en ubicaciones remotas descargas rápidas de contenido Web y streaming de medios Webcast privado, que estableció un récord para: asistencia alcance global La participación del público

¿Cuáles son las operaciones? El enfoque de los CIOs en las operaciones está cambiando • Su atención antes se enfocó en asegurar que tenían la experiencia interna para mantener los sistemas y redes y puesta a punto Su atención es ahora hacia la determinación de la mejor forma de realizar los diversos tipos de operaciones: En casa o con un tercero (o permutaciones y / o combinaciones de los mismos) Entonces gestionar en consecuencia

OUTSOURCING sistemas de información (IS) FUNCIONES • Externalización significa convertir las operaciones de una empresa informática, operaciones de red, u otro que funcione a un proveedor por un tiempo especificado Se espera que los directores de TI por lo menos para "probar" que sus operaciones internas son tan eficiente y eficaz como si fueran subcontratados Concepto de servicios compartidos En caso de externalizar lo que no les va bien

El outsourcing IS Funciones: impulsores de outsourcing • Foco en negocios principales: En la década de 1980, lo que condujo a gran cantidad de actividad de fusiones y adquisiciones Valor para el accionista: Las empresas fueron "precio" en función de su valor para los accionistas, es decir, su flujo de caja descontado, como resultado de los bonos de alto rendimiento que permiten a algunas personas a comprar una empresa y aprovechar con la deuda La gerencia debe subrayar el valor, deben considerar la externalización de todas sus funciones no estratégicas EE. UU. impulsada - que otros países tienen variaciones de estos precios (cuota de mercado) modelo pero los pilotos todavía = $ $ $ Y "seguir al líder" / tendencia?

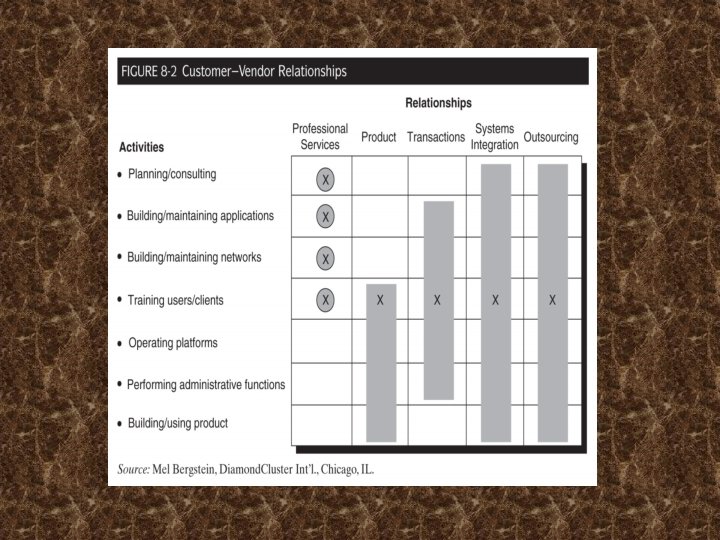

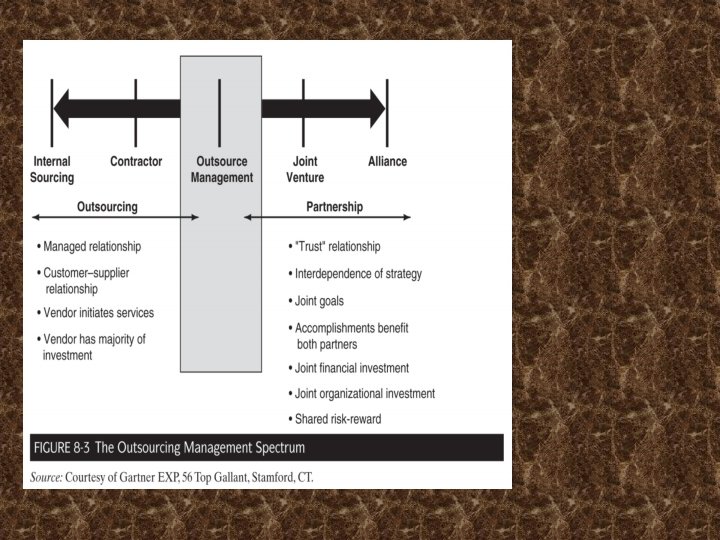

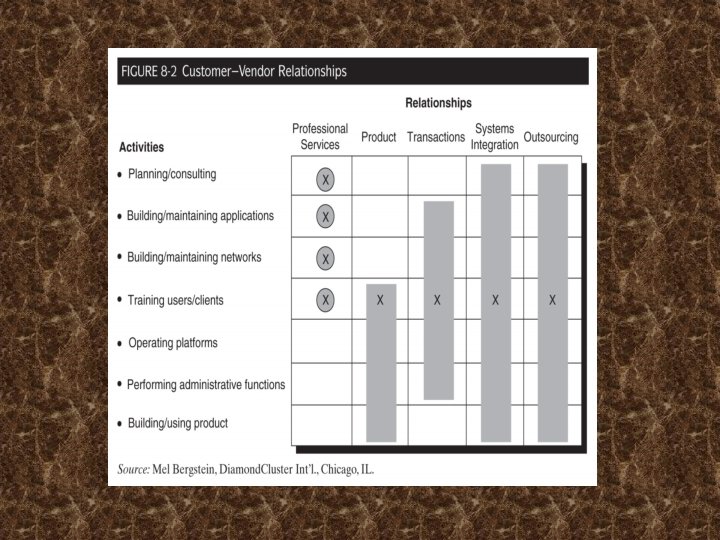

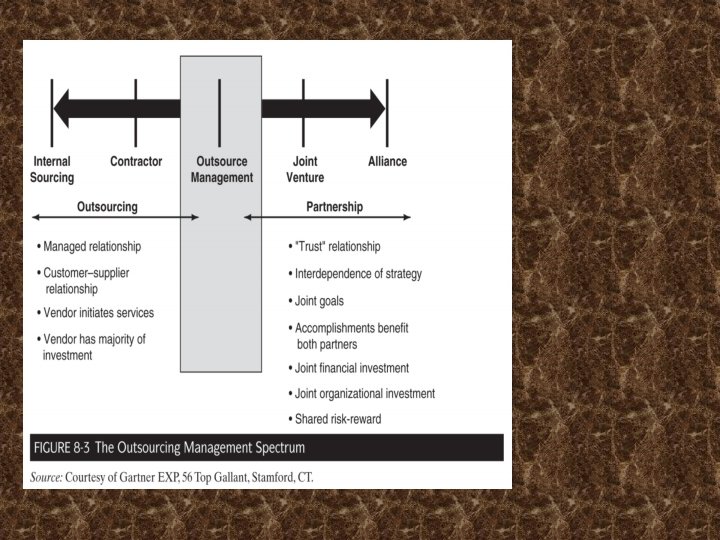

El outsourcing IS Funciones: Cambio de las relaciones clienteproveedor • Las relaciones se han expandido desde la compra de los servicios profesionales, a la compra de productos y transacciones, a la integración de sistemas, a la externalización - el enfoque más liado a la contratación En esta evolución: CIOs han perdido cada vez más el control Más actividades entregados a los extranjeros Los proveedores asumen más riesgos A medida que avanzan a (opciones) de la derecha de la figura 8 -2 Aumentar los márgenes del proveedor Nuevamente = a la derecha Los riesgos también mejoran: No se deje "Nada de nada", y Importancia de elegir el proveedor adecuado es más importante

El outsourcing IS Funciones: Historia del outsourcing • En 1989 solamente (total) de outsourcing de TI estaba disponible Esencialmente comenzó con ofertas 'big-bang'. El objetivo era puramente financiero. Se produjeron problemas - 'nosotros contra ellos', y el choque de culturas Nota: 'outsourcing' existido en muchas otras áreas, y desde hace años, por ejemplo, camionaje Principios de 1990: Transición de outsourcing Dos rutas de los sistemas de legado de outsourcing Mantenimiento de sus sistemas de legado - por lo tanto - el personal se concentran en la construcción de nuevos sistemas cliente-servidor Desarrollo del servidor del cliente a los especialistas y mantener el mantenimiento de la casa Mediados y finales de los 90 = Best-of-breed externalización La subcontratación selectiva comenzó "Externalización de Colaboración '- una empresa contratista principal y los proveedores de servicios externos secundarias

• servicios compartidos "In-sourcing" de servicios compartidos en grupo La mejora de la eficiencia y Guardado dinero Externalización de procesos Como IT Outsourcing 'madurado' se convirtió en un servicio de productos básicos Los márgenes de beneficio disminuyeron Los competidores se levantaron Vs Calidad. Costo vs. $ $ $ Vs. Presión: - no todos era "feliz" Mayores márgenes en áreas específicas especializadas Los procesos de negocio de la que era un componente importante

ANZ Ejemplo: Proceso de negocios de Outspurcing • Tercer banco más grande de Australia ha externalizado su función de compras, no para reducir los costos, sino también para obtener mayores compras de calidad y compra anual menor de ANZ pasar El banco ha aprendido muchas lecciones de este acuerdo mundial líder de outsourcing: Esté preparado para cambiar el contrato a medida que cambia el medio ambiente Hacer cambios graduales en la tecnología y los procesos para ahorrar tiempo y dinero, se centran en tener una transición efectiva Haga todo lo posible para que el grupo externalizado aparece sin problemas a sus empleados Enfoque desde el principio lo que quiere y no se desvíe del tema Mantenga mecanismo de incentivo simple y transparente Ser capaz de comparar el desempeño y Comprender, en un grado razonable de detalle, la cadena de valor que planean adoptar

• Utilidad de Computación • También conocido computación, centros de datos virtuales on-demand y la informática grid • Idea = potencia de cálculo puede ser tratada como la electricidad: Se conecta y sólo paga por lo que usa • Numerosos vendedores, especialmente IBM, HP y Sun están promoviendo el acceso en lugar de la propiedad • La venta de la idea de convertir a los clientes 'fija los costos de TI en costes variables • Importante de entender: • La cantidad de consultoría requeridos • El mecanismo de devolución de cargo (sólo para pagar por su uso) • Los términos del contrato • ¿Dónde podría proporcionar beneficios etc © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -25

• Ilustra la convergencia de e-business y outsourcing de TI en la informática sanitaria en un área de alta necesidad: su sitio web • Guía para América del Norte • Estática de la información y el sitio no podían manejar los picos de demanda durante, por ejemplo vacaciones • Queríamos cambiar el lugar, pero en vez de hacer la gran inversión para mejorar sus propios recursos de TI = recurrido a IBM para alojar y administrar el sitio • No hay necesidad de inversiones iniciales • No se refieren a los picos de manejo de re • 35% de ahorro en los costes de mantenimiento y el software • Sólo paga por lo que utiliza de IBM de clase mundial, altamente escalable infraestructura de e-business

Gerente de Outsourcing: 1. Estructura Organizacional • • • Gestión de la subcontratación es diferente de la gestión de personal interno Una razón = se trata de un esfuerzo conjunto entre las partes que pueden no tener los mismos objetivos Por lo general, las partes establecen capas de equipos conjuntos. Equipo de nivel superior: la última palabra en la resolución de conflictos Equipo operacional: supervisa el funcionamiento del día a día Equipos para fines especiales conjuntas creadas: de vez en cuando para resolver cuestiones urgentes Comisiones: supervisar el uso de procedimientos formales de gestión del cambio Relationship Manager (s): aspecto después de la "relación" Habilidades = diferentes a las de, por ejemplo, un administrador del centro de datos

EASTMAN KODAK COMPANY Ejemplo de caso: La gestión de Outsourcing • En primer lugar es la externalización de una 'buena tienda' • "Impresionado el IS mundo" • Cuatro proveedores (ESP) - manejar porciones de es: • Operar centros de datos y redes • Gestione telecomunicaciones • el apoyo del PC • Los mensajes de voz

• Estructura de la administración: • Consejo de Administración • Se reúne dos veces al año, incluye la administración superior de ambas compañías - se centran en cuestiones estratégicas • El Consejo Consultivo • Se reúne mensualmente, 15 miembros-maneja los aspectos técnicos y operativos • El Grupo de Gestión Alianza surtidor y • Gestiona largo plazo las relaciones de subcontratación y contratos con los grandes proveedores de TI • El Gerente de Relaciones • Centro de coordinación entre sí y proveedor de servicios - asegura Kodak obtiene más que la entrega • Grupos de Trabajo • Agregó que tratar con áreas tecnológicas específicas. • Las encuestas de clientes • Enviados a cabo dos veces al año a 5. 000 usuarios internos

• Kodak tiene todas estas formas de coordinación para la gestión eficaz proveedor • Externalización de una "mejor práctica" considerada y modelo de relación

Gerente de Outsourcing: 2. gobernancia • Las bases de gobernar una relación de outsourcing se establecen en el contrato (GRANDE) (s) • Acuerdo de Nivel de Servicio (SLA) • Responsabilidades, requisitos de desempeño, multas, bonificaciones • Otro componente importante del SLA es métricas. Un SLA debe ser medible a ser de uso • Es sólo cuando la confianza en sí rompe que resultan del contrato. (Fig. 8 -4: reglas de Gobierno)

Gerente de Outsourcing: 3. Trabajando día a día • • • Recomendaciones para la gestión de las interacciones del día a día: Manejar las expectativas, no personal Facilitación se convierte en el modo de trabajo. En lugar de decir "haz esto", el enfoque se convierte en "¿cómo podemos resolver esto juntos" Darse cuenta de que las formas informales de trabajo pueden desaparecer La pérdida de formas informales de trabajo puede añadir rigor La integración de las dos varas requiere acciones explícitas No sucederá de manera natural Políticas explícitas son probable que se necesite No restrinja indebidamente el acceso del personal de outsourcing celebraciones conjuntas Invita a los demás a las reuniones • • La mejor manera de manejar el día a día se comunican con frecuencia Preferiblemente 'cara a cara'!

Gerente de Outsourcing: 4. Desarrollo de Proveedores • Tema que está recibiendo cada vez más atención • Compra de piezas y servicios que intervienen en los productos y servicios propios de una • Ayudar a los proveedores de uno para mejorar sus productos y servicios por lo general la mejora de sus procesos

HONDA MOTOR COMPANY Ejemplo de: Desarrollo de Proveedores • No es un ejemplo relacionado con TI (fabricación), pero es bueno. • Este fabricante de automóviles es pionero en realizar trabajos en la mejora de las capacidades de los proveedores por el emparejamiento de los ingenieros de Honda con los ingenieros de un proveedor para reducir drásticamente el costo de una parte proporcionada de Honda. • Los resultados son como "caminar y recoger dinero del piso. "

Offshoring (subcontratación) Para completar nuestro análisis de outsourcing, nos volvemos a un tema recibiendo mucha atención hoy en día: el envío de trabajo en alta mar • Ahora = un gran problema político 1990 Late - La subcontratación externa • Comenzó cuando los mercados laborales eran especialmente difícil debido a Y 2 K • Las empresas recurren a la externalización al extranjero, porque los costos laborales son más bajos y hay un amplio suministro de la gente educada Irlanda, India, Filipinas El goteo a finales de los años 90 se ha convertido en un flujo constante de trabajo de cuello blanco en alta mar va • Mantenimiento y desarrollo de aplicaciones • Los centros de llamadas • servicio al cliente • Procesamiento de back office • BPO • procesamiento de reclamaciones • Etcétera Los fabricantes se han enfrentado a la competencia internacional, mientras que las empresas de servicios no.

Offshoring (subcontratación) La subcontratación se diferencia en algunos aspectos únicos del outsourcing interno. -Algunas de las áreas que se deben considerar: 1. Opciones de Offshoring se están ampliando 2. Ambas partes necesitan una formación cultural para salvar las diferencias culturales • • Clientes = programas de integración cultural Proveedores = neutralización del acento

• La subcontratación se diferencia del interno -Algunas de las áreas que se deben consideradas 3. Es necesario abordar desde el principio los problemas de comunicación – "Sí" • Asia = "Escucho lo que dices" • West = "Yo puedo hacer lo que me pides" o "Estoy de acuerdo con usted" – Consejos • Evite expresiones coloquiales como analogías deportivas • Utilice frases cortas y concisas con palabras comunes • Haga que el proveedor escriba una "declaración de trabajo" para evaluar la comprensión • Obtener todos los compromisos por escrito • Incluya en su equipo a alguien que conocen su cultura – Los problemas de comunicación continúan a través de las relaciones extraterritoriales 4. Las leyes de los países deben seguir

EXULT Ejemplo - Offshoring • Ofrece servicio completo de outsourcing de recursos humanos de 500 empresas globales – Madura en las relaciones de tercerización porque el outsourcing es su negocio principal • 2 empresas de la India mantienen sus sistemas core HR ordenador (SAP y People. Soft) – Elija 2 vs. 1 para asegurar los recursos podrían ampliarse según sea necesario • En la elección de los proveedores utilizan consultores para realizar la revisión y el contenido detallado (neo. IT) y estructurar el contrato (TPI) – Objetivo = a la mejor oferta. Se necesita para entender el mercado de la India y sus prácticas. Consultores ayudaron a lograrlo • División actual del trabajo de mantenimiento – 70% Indígena – 15% de los empleados de proveedores 'onshore' – 15% Exult 'onshore' • Nos obliga a los compradores a trabajar dentro de los procesos de mantenimiento indios altamente disciplinados en lugar de tratar de cambiarlos – Se aplica a todos externalización! • Buenos resultados económicos

Offshoring cont. • Utilice deslocalización de Advantage – Una de las principales críticas es que disminuye las habilidades y los conocimientos técnicos de su cliente del ES organización • Esto no tiene por qué ser tan • Redefinir los servicios mediante Offshoring – – – Entender los clientes Entender la demografía Mantenerse en contacto con los clientes Oferta de servicios de extremo a extremo Dominar la pantalla • Dado que la información se mueve en línea, las compañías están compitiendo para controlar "la pantalla" = donde la información termina

Outsourcing - La 'última palabra' • El outsourcing se ha convertido en una alternativa estratégica para las empresas – Con el ritmo de los cambios tan rápidos en TI y ebusiness, la única esperanza de muchas empresas es aprovechar la experiencia de las empresas que están (pagadas a ser) marcando el ritmo de los cambios • = Su "trabajo diario" • El outsourcing no significa, sin embargo renunciar a la responsabilidad – Esto es algo serio

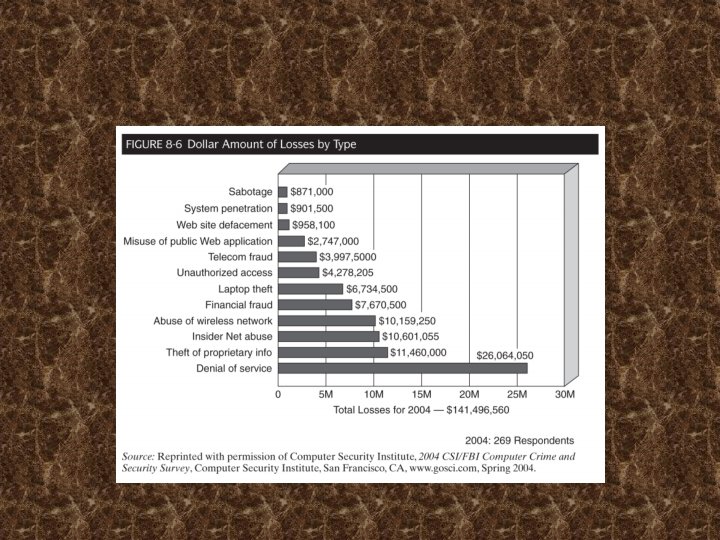

Seguridad de la Información • Solía ser un tema técnico arcana • Hoy en día incluso los CEOs necesitan "saber de él", debido a la importancia de la información electrónica en la gestión de sus negocios • Necesidad de entender las amenazas y contramedidas basadas en Internet y con la seguridad continua de fondos para proteger sus negocios • Desde 1996, el Instituto de Seguridad Informática ha llevado a cabo una encuesta anual de los gerentes de seguridad de Estados Unidos – Informe de primavera del 2004 de la encuesta - 2 conclusiones fundamentales: • El uso no autorizado de las computadoras está disminuyendo • El cibercrimen más caro fue la denegación de servicio

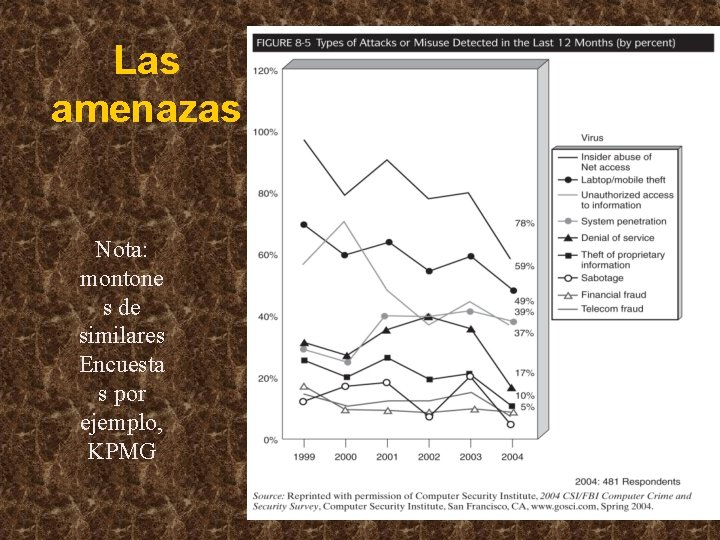

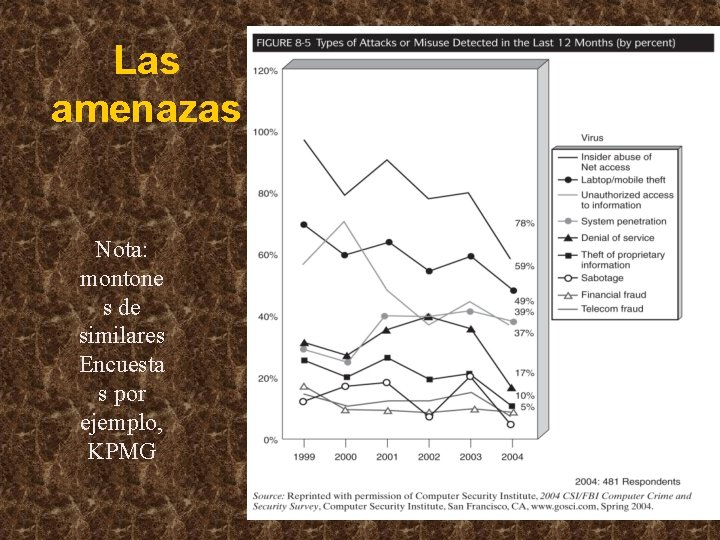

Las amenazas Nota: montone s de similares Encuesta s por ejemplo, KPMG

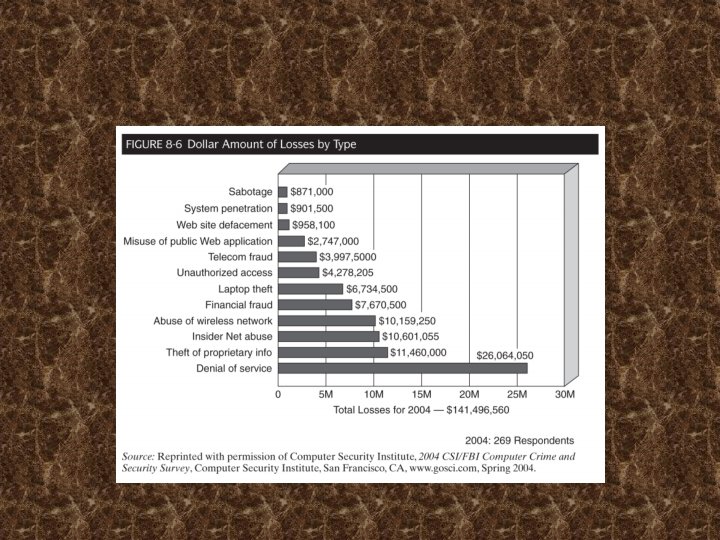

Seguridad de la Información Las amenazas • Las amenazas son numerosas • Los sitios web son particularmente vulnerables • El activismo político es uno de los motivos de que se deteriore web • El robo de información de propiedad es una preocupación importante • El fraude financiero sigue siendo una amenaza significativa – Especialmente información de tarjeta de crédito – No hay datos de algún valor deben ser almacenados en servidores web

FRAUDES EN TARJETA DE CRÉDITO Ejemplo de caso: Amenazas • En un caso, MSNBC informó que un error en una cesta de la compra de productos de software utilizado por 4. 000 sitios de comercio electrónico expuestos los registros de clientes en esos sitios – Uno de los sitios de comercio electrónico pequeño no recibió el aviso – En pocos días, los criminales cibernéticos cargan miles de dólares en las tarjetas de crédito de los usuarios de este pequeño sitio • En otro caso, dos extranjeros robaron 56. 000 números de tarjetas de crédito, información de cuentas bancarias y otra información financiera personal de los bancos de Estados Unidos – Luego tratarón de extorsionar a los titulares de tarjetas y los bancos, amenazaban con dar a conocer la información sensible que habían desenterrado

Seguridad de la Información Las amenazas. Cont. • Las pérdidas están aumentando drásticamente, porque las empresas se han apresurado en el comercio electrónico, a menudo con aplicaciones que no cuentan con seguridad integrada en la arquitectura o procedimientos – La gente piensa que la seguridad se puede añadir más tarde, pero en realidad no se puede agregar en el último momento – Best security = diseñada en aplicaciones a través de los controles durante el proceso y en los puntos de transferencia de datos • Es más fácil de protegerse de una bóveda de un banco que protegerse de todas las casas de la ciudad – Es por eso que muchas empresas están externalizando sus operaciones de centros de datos a los especialistas del centro de datos con bóveda-como seguridad

• La informática móvil y las telecomunicaciones aumentan la posibilidad de que el crimen – El mayor número de aperturas de red proporciona oportunidades para la entrada ilegal • El auge del comercio electrónico y e-business poner más comunicaciones en línea a través de Internet, que está abierto a todos, incluyendo crackers (hackers malvados) • A medida que Internet no (en la actualidad? ) tenga protocolos de seguridad intrínsecas este espacio público es vulnerable

• La "comunidad hacker '(club de público? ) – Vs 'True'. parásitos • Enfoques hackers utilizan: 1. 2. 3. 4. 5. 6. 7. 8. 9. Descifrando la contraseña Engañar a alguien (ingeniería social a largo plazo = 'cute'!) Network sniffing El mal uso de las herramientas administrativas Jugar intermediario Denegación de servicio Caballo de Troya Virus Spoofing

Seguridad de la Información: Cinco Pilares del Seguro 1. Autenticación: la verificación de la autenticidad de los usuarios 2. Identificación: la identificación de los usuarios que les conceda acceso adecuado 3. Privacidad: la protección de información sea vista 4. Integridad: mantener la información en su forma original 5. No repudio: impide a las partes negar medidas que han adoptado © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -49

Seguridad de la Información: contramedidas de gestión • El principal problema en estos días: • Las empresas no pueden tener el acceso a la información y la seguridad hermética al mismo tiempo, • Las empresas deben hacer concesiones entre: • Absoluta seguridad de la información y El flujo eficiente de la información • Dado que la seguridad no es hermética posible: • Las empresas tienen que priorizar los riesgos y trabajar en la protección contra las amenazas más grandes © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -50

Seguridad de la Información: contramedidas de gestión cont. • Cinco de las principales conclusiones de la encuesta sobre delitos informáticos : 1. La mayoría de las organizaciones a evaluar el rendimiento de sus gastos de seguridad 2. Más del 80% en auditorías de seguridad de conducta 3. El porcentaje de denunciar los delitos cibernéticos a la policía se niega 4. La mayoría no externalizar la seguridad cibernética 5. La mayoría de los encuestados consideran formación de conciencia de seguridad tan importante © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -51

UNA EMPRESA DE SERVICIOS INTERNET Ejemplo de caso: Seguridad • Punto de partida de este firme en la protección de sus sistemas es negar todo acceso hacia y desde la Internet • A partir de ahí, se abre portales sólo cuando sea necesario, y cada abertura tiene un firewall y sólo permite funciones específicas • El equipo de seguridad constantemente "comprueba los bloqueos" por: – Hacer un seguimiento de los últimos errores encontrados – Mantenerse al día sobre los últimos ataques a la seguridad – Suscribirse a las listas de correo de hackers y tablones de anuncios – Personalmente explorar algunos riesgos – Registro y seguimiento de todo el tráfico entrante y saliente, y Probando el sistema mensual de un sitio remoto © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -52

Seguridad de la Información: Contramedidas técnicas: • • La evolución de la seguridad informática es hacia la definición de políticas de seguridad y la gestión y la aplicación de forma centralizada las políticas de seguridad a través de productos y servicios o la gestión basada en políticas Por ejemplo un usuario se autentica en una red de una sola vez, y después de un "sistema basado en los derechos" que da acceso de los usuarios sólo a los sistemas a los que el usuario se ha dado derechos – – Establece el control básico de separación de funciones El 'equipo' (sistema) es el control © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -53

Seguridad de la Información: Contramedidas técnicas: cont. Tres técnicas utilizadas por las empresas para protegerse 1. Firewalls: Controlar el acceso entre las redes • Se utiliza para intranets y extranets separados de la Internet para que sólo los empleados y socios de negocios autorizados pueden acceder • Implementación – Filtrado para bloquear el tráfico "ilegal", que se define por la política de seguridad. . . o paquetes – Mediante el uso de un servidor proxy, que actúa como intermediario © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -54

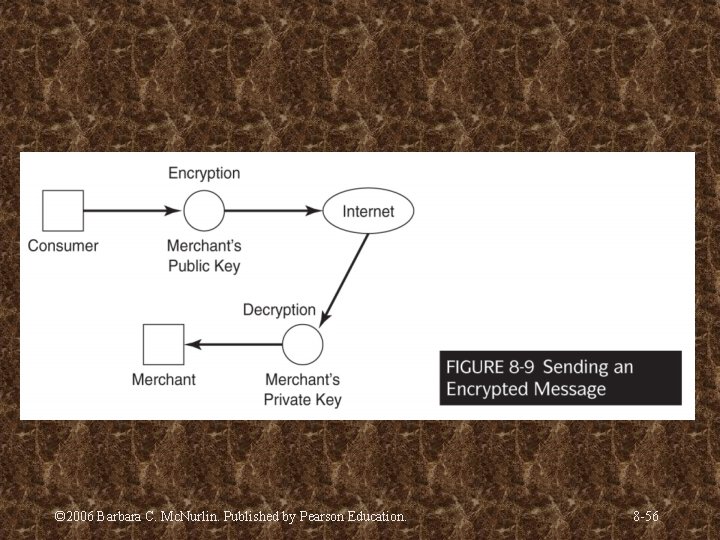

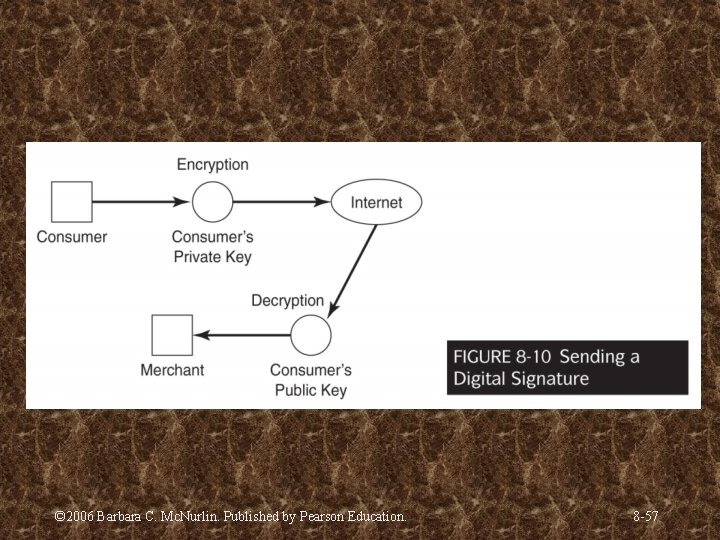

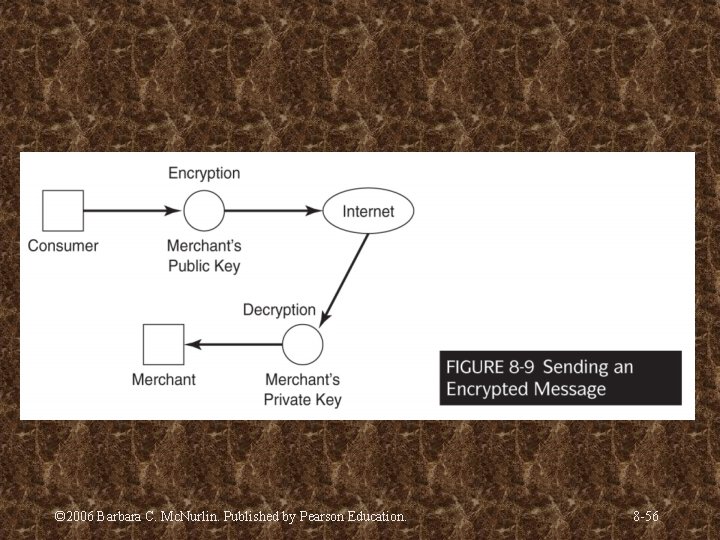

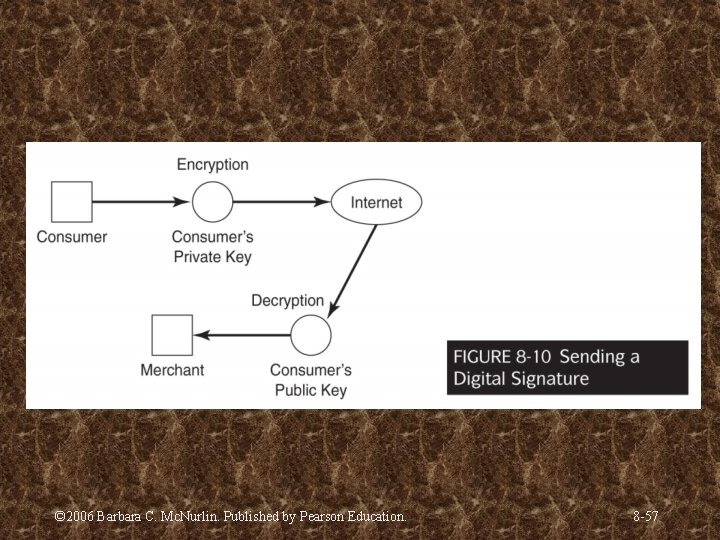

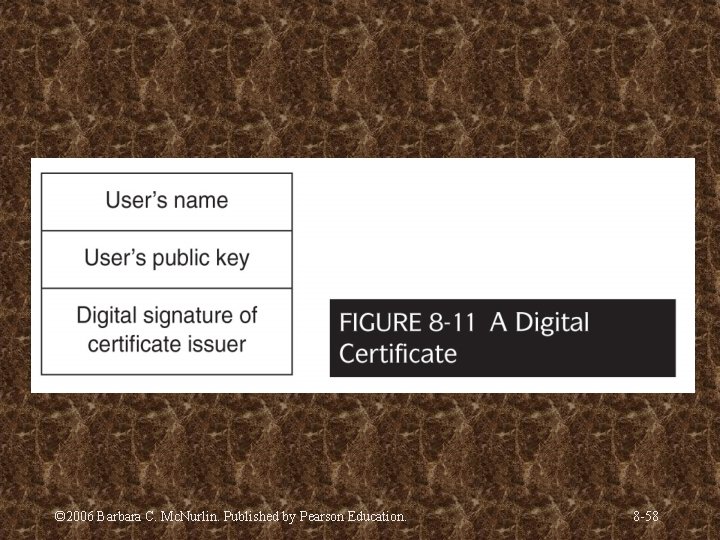

Seguridad de la Información: Contramedidas técnicas: cont. 2. Cifrado: para proteger contra análisis, los mensajes se puede cifrar antes de ser enviado, por ejemplo a través de Internet • Dos clases de métodos de cifrado se utilizan hoy en día: : – Cifrado de clave secreta • – DES Cifrado de clave pública • • RSA Necesidades de clave pública y privada Incorporado en la mayoría de navegadores web y es la base de capa de conexión segura (SSL) La mayoría de las personas no tienen esas claves tanto aplicaciones B 2 C sólo son seguros desde el consumidor al comerciante © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -55

© 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -56

© 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -57

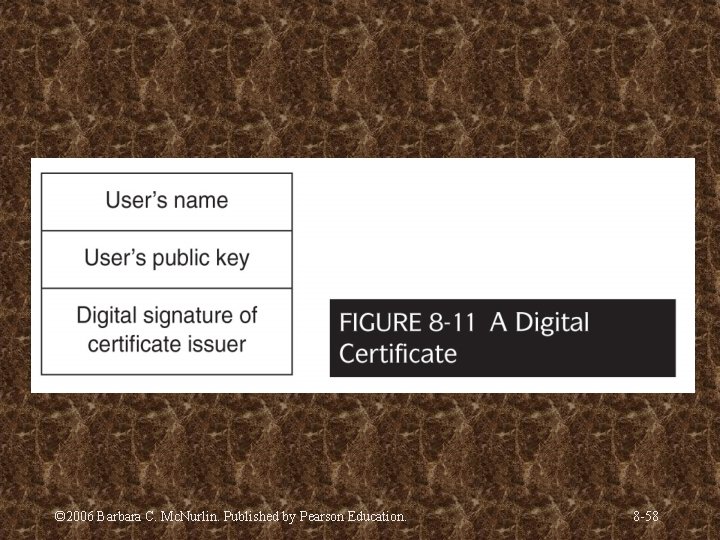

© 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -58

Seguridad de la Información: Contramedidas técnicas: cont. Nota: La Internet no es seguro, ya que, por un lado, ninguno de los protocolos TCP / IP pueden autentificar las partes que se comunican 3. Redes privadas virtuales (VPN): mantiene la seguridad de datos, ya que se transmite mediante el uso de: : – Tunneling: crea una conexión temporal entre un ordenador remoto y el CLEC o del centro de datos local del ISP. Bloquea el acceso a cualquiera que intente interceptar mensajes enviados a través de ese enlace – Encriptacion: codifica el mensaje antes de enviarlo y lo decodifica en el extremo receptor © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -59

Seguridad de la Información: Contramedidas técnicas: cont. • Tres maneras de utilizar redes privadas virtuales: 1. VPN de acceso remoto: proporcionan a los empleados remotos una manera de acceder a la intranet de la empresa mediante la marcación de un ISP específico 2. VPNs oficina remota: dar a las empresas una manera de crear una red privada segura con oficinas remotas. VPN equipo del ISP encripta todas las transacciones 3. Extranet VPN: dar a las empresas una manera de llevar a cabo el comercio electrónico con socios comerciales © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -60

PLYMOUTH ROCK ASSURANCE CORPORATION Ejemplo de caso: El uso de una VPN (Seguridad) • Esta compañía de seguro de automóvil creado una extranet que los agentes independientes pueden utilizar para realizar transacciones comerciales con la empresa • El enfoque más rentable fue la de crear una red privada virtual basada en DSL entre cada agente y PRAC, una ofrenda de una empresa local © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -61

Información de Seguridad cont. • Seguridad de la información se ha convertido en un tema importante de la gestión, y no tiene respuestas claras • Es demasiado costoso para proporcionar toda la seguridad que una empresa quiere, y la realización de controles de seguridad en los paquetes requiere mucha potencia del procesador, lo que puede ralentizar el rendimiento • Incluso con el mundo de la seguridad técnica de clase, la dirección debe asegurarse de que todos los empleados sigan las políticas de seguridad, porque las empresas son sólo tan seguro como su eslabón más débil. De hecho, ese eslabón más débil podría ser un proveedor o contratista que tiene seguro a los sistemas de la empresa, sin embargo, tiene poca seguridad de su propia © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -62

Planificación de Continuidad del Negocio • La continuidad del negocio es más amplia que la recuperación de desastres, ya que incluye: – Protección de las personas en caso de desastre – Documentar los procesos de negocio (en lugar de depender de ciertos empleados que no estén disponibles), y – Dar a los empleados las herramientas y el espacio para manejar los asuntos personales primero, para que luego pueden concentrarse en el trabajo – ¿Dónde se realiza el trabajo? • En definitiva, se trata de un asunto de negocios, debido a la recuperación de desastres de TI es sólo un componente © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -63

Planificación de Continuidad del Negocio Uso de los recursos internos • Las organizaciones que dependen de los recursos internos para la recuperación de desastres por lo general ven esta planificación como una parte normal de la planificación y desarrollo de sistemas. Ellos usan: – Centros de datos múltiples • Mover a tener toda la computación en 'un lugar' = ahora en la pregunta – El proceso distribuido – Copia de seguridad telecomunicaciones – Redes de área local de las instalaciones de • Una LAN puede ser utilizado para servidores de copia de seguridad para otras redes © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -64

Planificación de Continuidad del Negocio Utilizar los recursos externos • Costo vs. El riesgo no puede justificar los recursos permanentes para las empresas utilizan los servicios de una empresa de recuperación de desastres: – Servicios integrados de recuperación de desastres – Servicios de recuperación de desastres Especializados – Instalaciones de almacenamiento de datos en línea y fuera de línea © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -65

Household International: Ejemplo de caso: Planificación de la Continuidad del Negocio • Típico de una institución de servicios financieros grandes, Hogar justificó su planificación de recuperación de desastres basado en los requisitos legales y reglamentarios y la necesidad de mantener un servicio ininterrumpido al cliente • Compañía estableció el personal a tiempo completo para preparar, mantener y poner a prueba los planes de recuperación de desastres • Comdisco Disaster Recovery Services se basó en lo que es un importante proveedor de servicios de procesamiento de datos de sitios alternativos en América del Norte • Montones de lluvia en Chicago: gran número de desastres declarados • Hogar declaró un desastre rápidamente, permitió cerrar © 2006 reubicación Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -66

Household International: Ejemplo de caso: Planificación de la Continuidad del Negocio cont. Lecciones aprendidas: • Tenga en cuenta los riesgos de un desastre natural en la selección de una ubicación en el centro de datos • Crear un plan para volver a la página principal después de un desastre • No espere que el equipo dañado, discos y cintas que se substituirán siempre, monitor de equipo • Plan de telecomunicaciones alternativos • Centro de ensayo en condiciones de carga de trabajo completo • © 2006 Mantener los datos críticos en el lugar Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -67 alternativo

Conclusion • El tema de la gestión de operaciones de la computadora es, tal vez sorprendentemente, a un máximo histórico, debido a: – La aparición del comercio electrónico – El uso creciente de la subcontratación – Virus Nuevos que hacen – Los ataques a los principales sitios web y – Los actos terroristas del 11 de septiembre, 12 de octubre, etc © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -68

Conclusion cont. • Como las empresas dependen cada vez más de la informática y las telecomunicaciones para trabajar en estrecha colaboración con los demás, que se abren a más amenazas por medios electrónicos • Las empresas deben estar atentos cada vez más a las amenazas externas • En resumen, la vista de las operaciones se está pasando de la gestión interna de la gestión externa • Es "esencial", pero a menudo "olvidado" y no es fácil. Clave = GESTIÓN © 2006 Barbara C. Mc. Nurlin. Published by Pearson Education. 8 -69