Facult des Sciences et Techniques Fs Universit Sidi

- Slides: 44

Faculté des Sciences et Techniques Fès Université Sidi Mohamed Ben Abdellah Département Génie Electrique Sécurité des Réseaux Réalisé par : Encadré par: Ø Issame El Kaim Ø Oussama Miquas Ø F. MRABTI • Bluetooth • Wifi • Wimax 1

Sécurité du Bluetooth Différentes politiques de sécurités sont misent en place dans Bluetooth. Il existe 3 niveaux de sécurité : Ø Niveau 1 : pas de gestion de la sécurité. ØNiveau 2 : gestion de la sécurité au niveau service. ØNiveau 3 : gestion de la sécurité au niveau établissement de la liaison.

Le niveau 2 de sécurité fait intervenir un processus d'identification lors de l'accès aux services. Le niveau 3 est plus stricte et fait intervenir le processus d'authentification pendant l'établissement d'une connexion. 3

Techniques d'authentification et de codage Afin de maintenir la sécurité, plusieurs paramètres sont utilisés dans Bluetooth : v Le N° de série de l'appareil, unique, fournis par l'IEEE, codé sur 48 bits, appelé BD_ADDR. v La clef privée d'authentification, un nombre aléatoire codée sur 128 bits. v Une clef privée de codage allant de 8 à 128 bits. v Un nombre aléatoire de 128 bits qui doit changer fréquemment fournit par le composant Bluetooth lui-même.

Toutes les transactions sécurisées entre un ou plusieurs composant Bluetooth nécessitent une clef de liaison. Cette clef est un nombre de 128 bits aléatoire. La clef de liaison est utilisée dans le mécanisme de d'authentification et comme paramètre pour la production de la clef de cryptage. 5

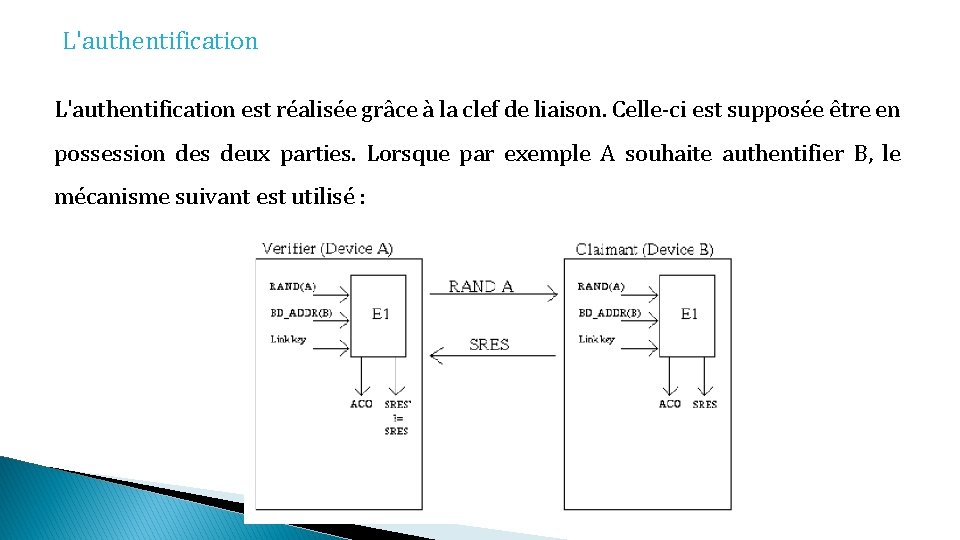

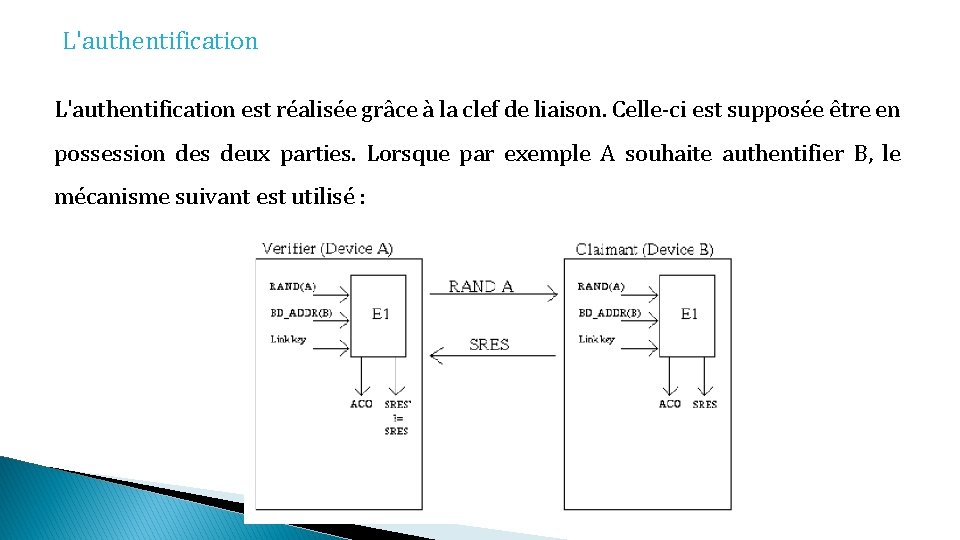

L'authentification est réalisée grâce à la clef de liaison. Celle-ci est supposée être en possession des deux parties. Lorsque par exemple A souhaite authentifier B, le mécanisme suivant est utilisé :

• Tout d'abord A envois à B un nombre aléatoire. • Ensuite les participants calculent grâce à la fonction d'authentification E 1 un résultat (Sres). • Cette fonction prend en paramètre le nombre aléatoire RAND, la BD-ADDR de B ainsi que la clef de combinaison (link key). • Une fois le calcule effectué de part et d'autre, B envoie son résultat à A. • Celui-ci peut alors vérifier que B possède oui ou non la clef de combinaison. En plus du résultat servant à authentifier B, la fonction E 1 produit un nombre (l'ACO). Ce nombre peu par exemple servir de base pour les calcules de cryptage/décryptage qui ont généralement lieux après une authentification.

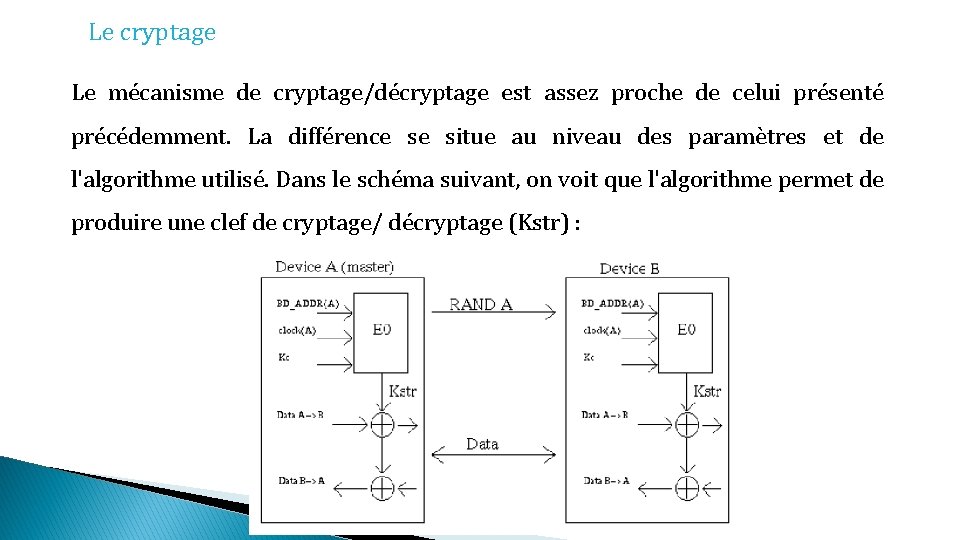

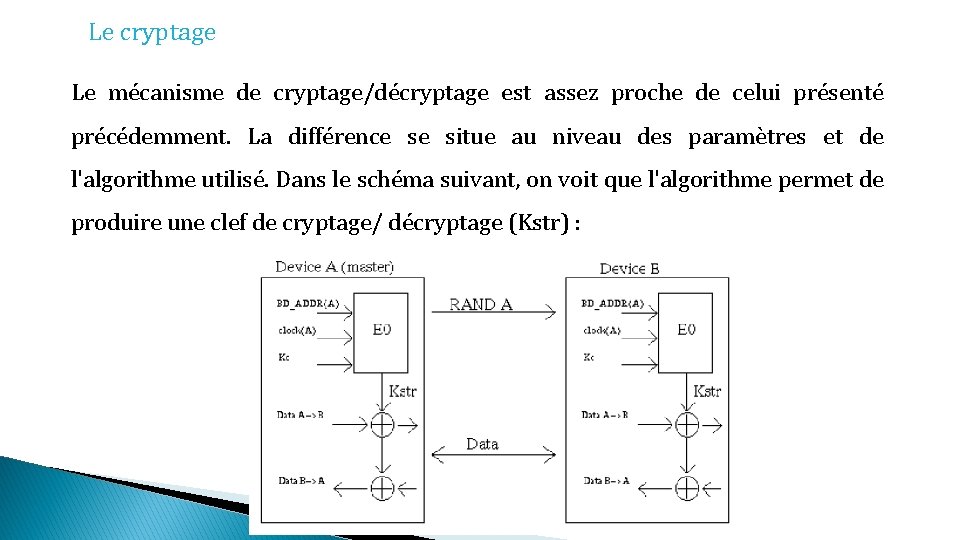

Le cryptage Le mécanisme de cryptage/décryptage est assez proche de celui présenté précédemment. La différence se situe au niveau des paramètres et de l'algorithme utilisé. Dans le schéma suivant, on voit que l'algorithme permet de produire une clef de cryptage/ décryptage (Kstr) :

Le but n'est plus de vérifier que cette clef produite chez A est la même que chez B, mais simplement de s'en servir pouvoir déchiffrer les données envoyées. Les paramètres employés ici sont : un nombre aléatoire RAND créé par A, le No de série de A (BD_ADDR), l'horloge de A (clock) ainsi qu'une clef (Kc). La clef Kc elle est créée du coté de A et du coté de B grâce aux valeurs suivantes : le chiffre RAND, le chiffre précédemment calculé lors d'une authentification, l'ACO et la clef de lien.

Sécurité du Wifi Les réseaux Wi. Fi sont comme pour Ethernet des réseaux utilisant le mode de propagation par diffusion. Mais la sécurité première du réseau filaire à savoir le raccordement physique de la machine sur le lien, n'existe pas. Donc les ondes émises par un point d'accès Wi. Fi peuvent être captées par n'importe quelle machine située dans son rayon d'émission. Par contre, cette caractéristique est celle recherchée par les hotspots (points d'accès publics) 10

Les réseaux Wi. Fi sont comme pour Ethernet des réseaux utilisant le mode de propagation par diffusion. Mais la sécurité première du réseau filaire à savoir le raccordement physique de la machine sur le lien, n'existe pas. Donc les ondes émises par un point d'accès Wi. Fi peuvent être captées par n'importe quelle machine située dans son rayon d'émission. Par contre, cette caractéristique est celle recherchée par les hotspots (points d'accès publics) 11

Ainsi dans le cadre d'une organisation, la sécurité est donc primordiale concerne : ◦ L'accès physique au réseau �Les antennes �La puissance du signal ◦ L'accès "logique" au réseau (couche 2) �Filtrage des adresses MAC �La confidentialité des échanges avec les technologies WEP, WPA et WPA 2 12

� Les antennes Les caractéristiques d'une antenne sont la forme, la taille et le gain. � Le gain d'antenne est normalement donné en décibels isotropiques [d. Bi]. C'est le gain de puissance par rapport à une antenne isotropique (antenne rayonnant avec la même puissance dans toutes les directions. . une telle antenne n'existe pas dans la réalité !). 13

� Les antennes Les caractéristiques d'une antenne sont la forme, la taille et le gain. On distingue les antennes : ◦ omnidirectionnelles (ou dipôle) ◦ semi-directionnelles ◦ hautement directionnelles 14

� La puissance (P) d'un signal radio Elle est exprimée soit en Watts ou alors dans une unité relative en décibels par rapport au milliwatt (d. Bm). d. Bm= 10*log 10(P/ 0. 001) ( P en watt) � Le gain Il s'exprime en décibel (db) Gain en db = 10*log 10(P sortie / P entrée) avec P exprimé en mw 15

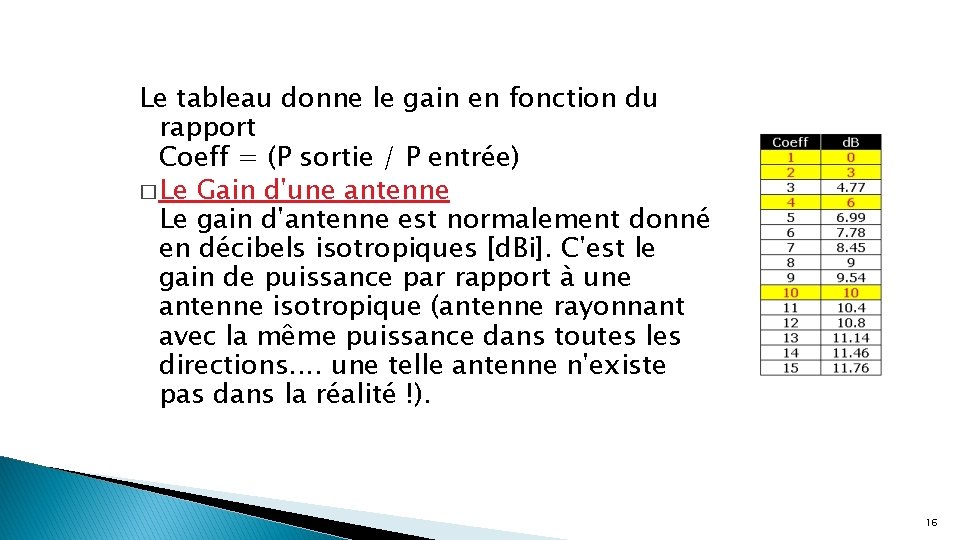

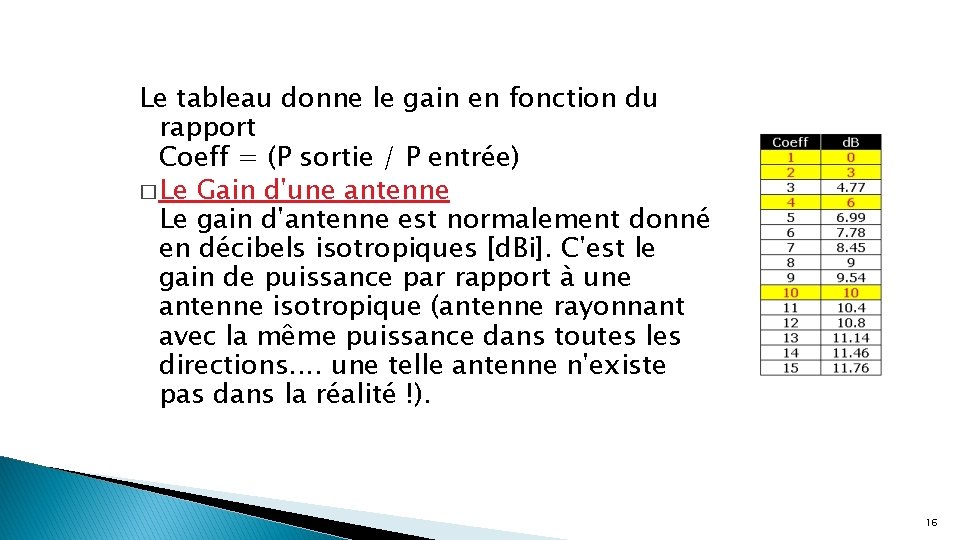

Le tableau donne le gain en fonction du rapport Coeff = (P sortie / P entrée) � Le Gain d'une antenne Le gain d'antenne est normalement donné en décibels isotropiques [d. Bi]. C'est le gain de puissance par rapport à une antenne isotropique (antenne rayonnant avec la même puissance dans toutes les directions. . une telle antenne n'existe pas dans la réalité !). 16

�Le Gain d'une antenne Plus une antenne a du gain plus elle est directive. Le gain d'une antenne est le même à la réception et à l'émission 17

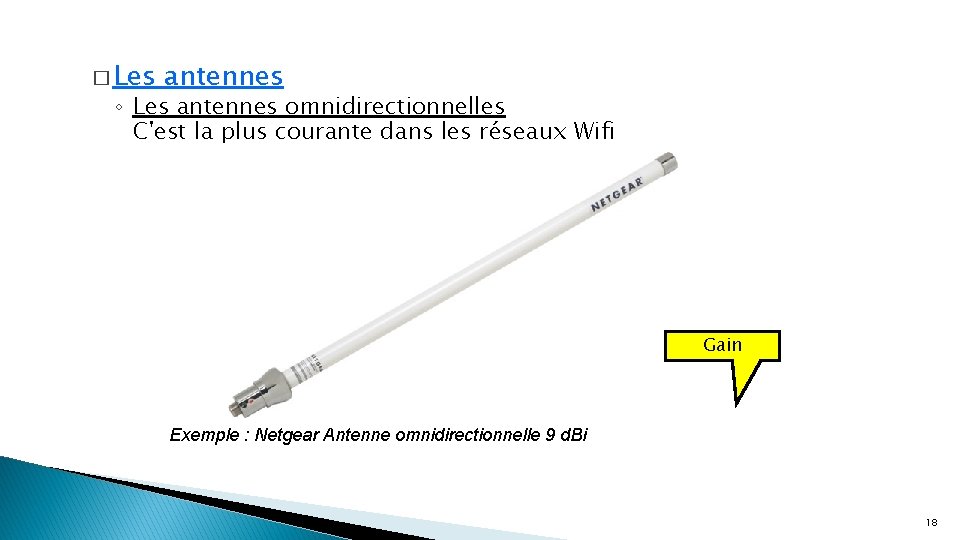

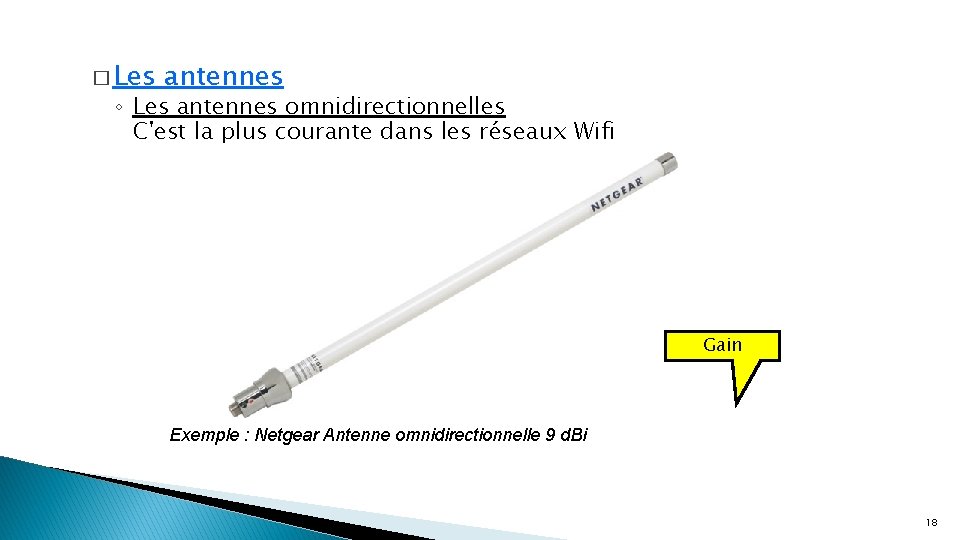

� Les antennes ◦ Les antennes omnidirectionnelles C'est la plus courante dans les réseaux Wifi Gain Exemple : Netgear Antenne omnidirectionnelle 9 d. Bi 18

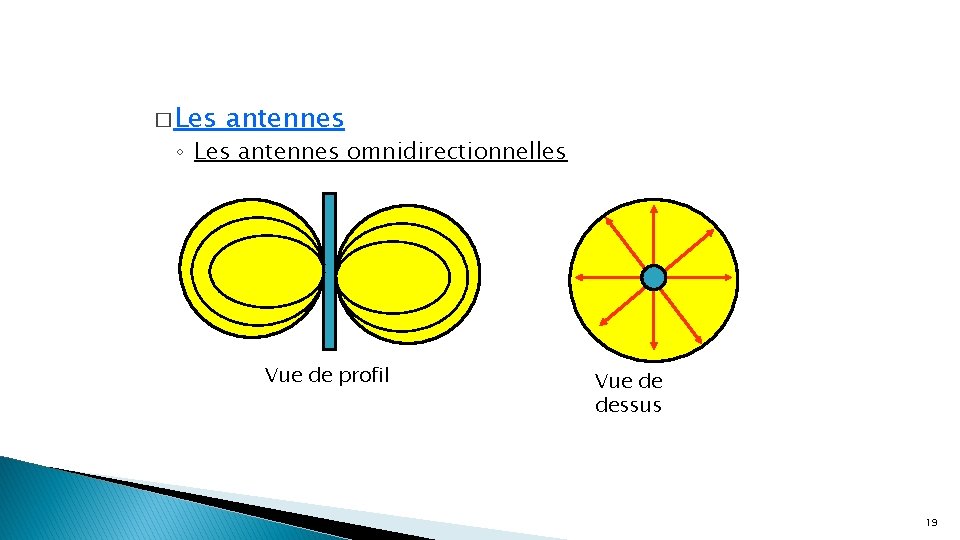

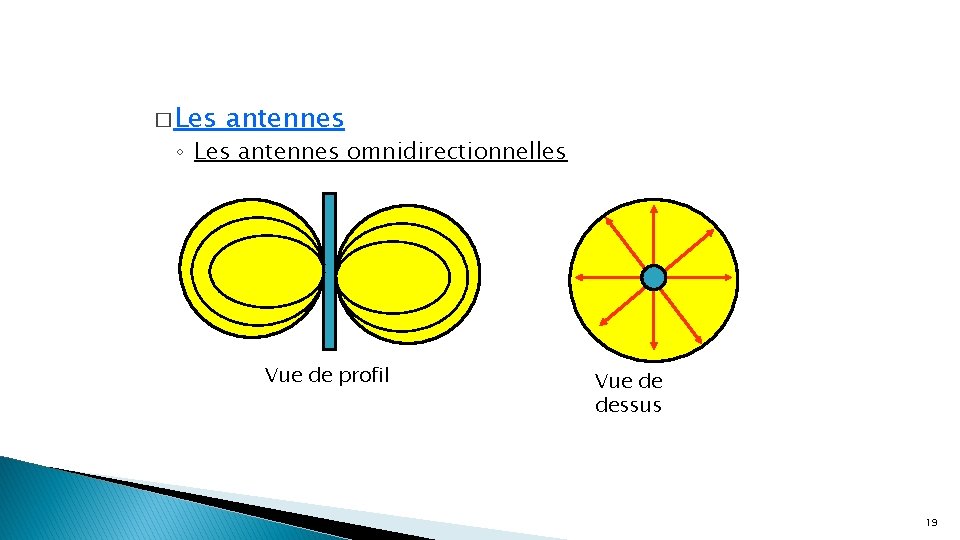

� Les antennes ◦ Les antennes omnidirectionnelles Vue de profil Vue de dessus 19

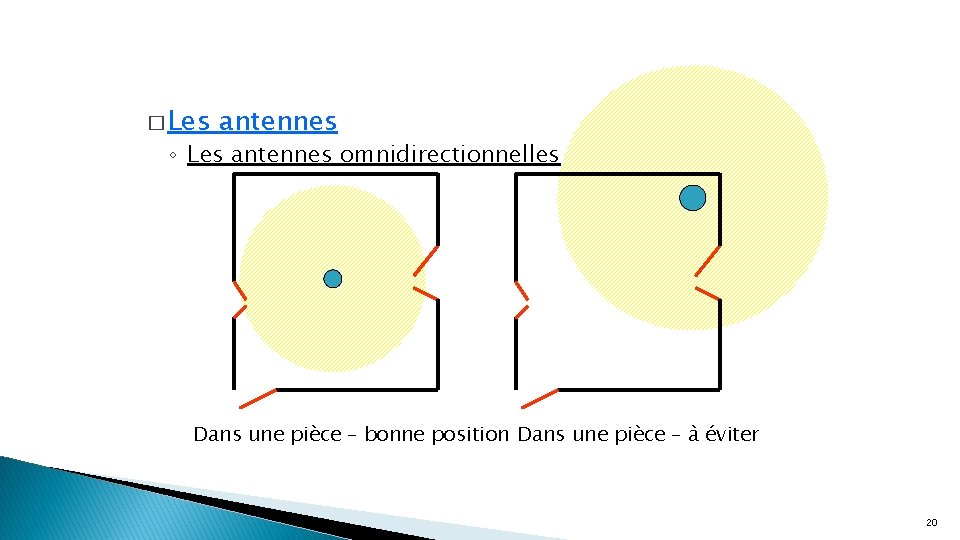

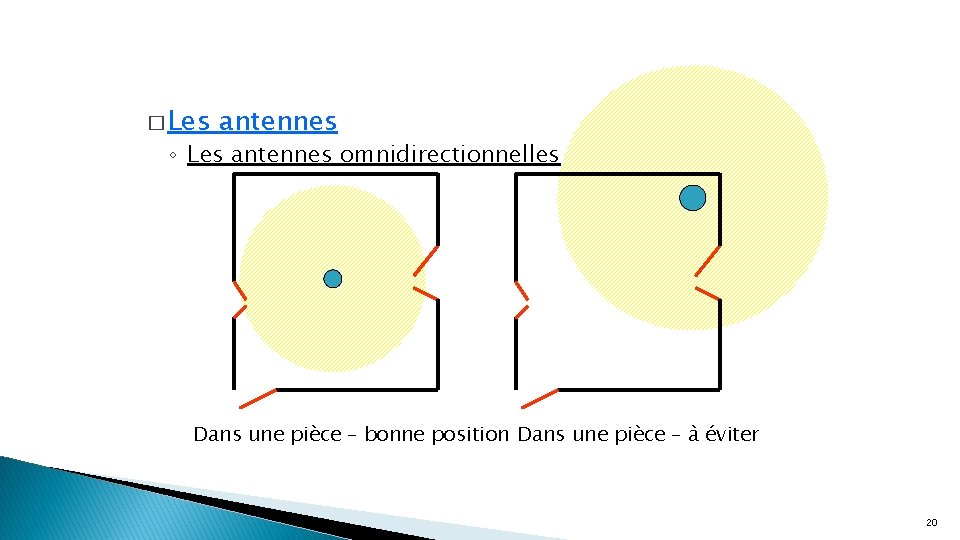

� Les antennes ◦ Les antennes omnidirectionnelles Dans une pièce – bonne position Dans une pièce – à éviter 20

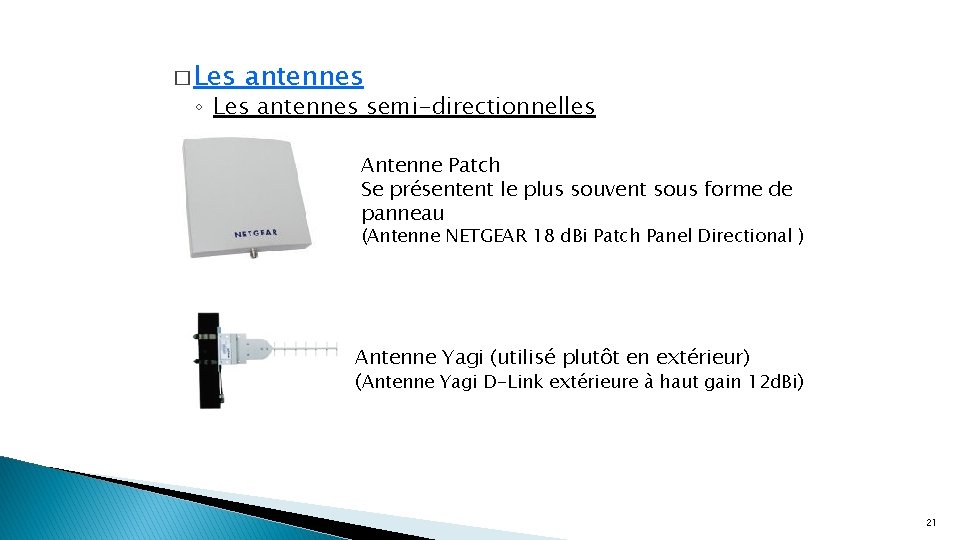

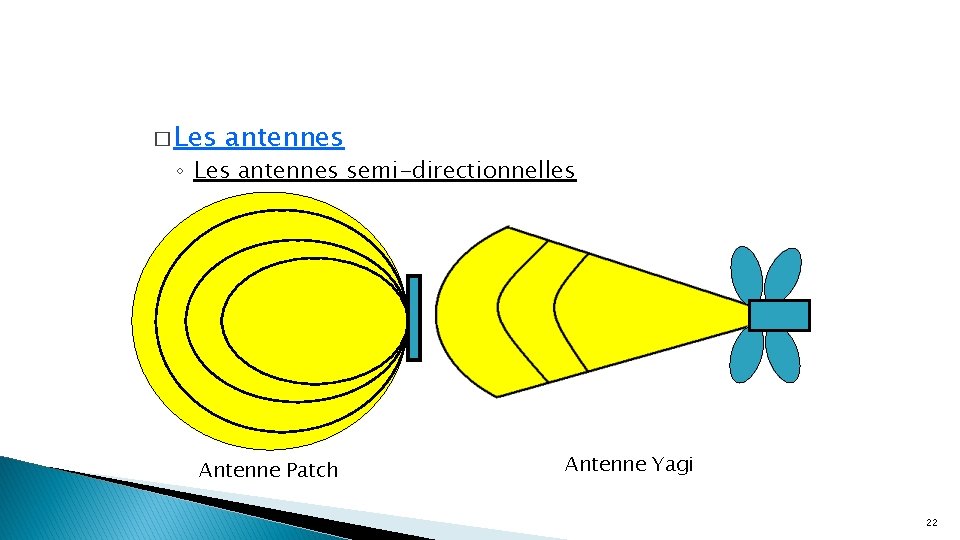

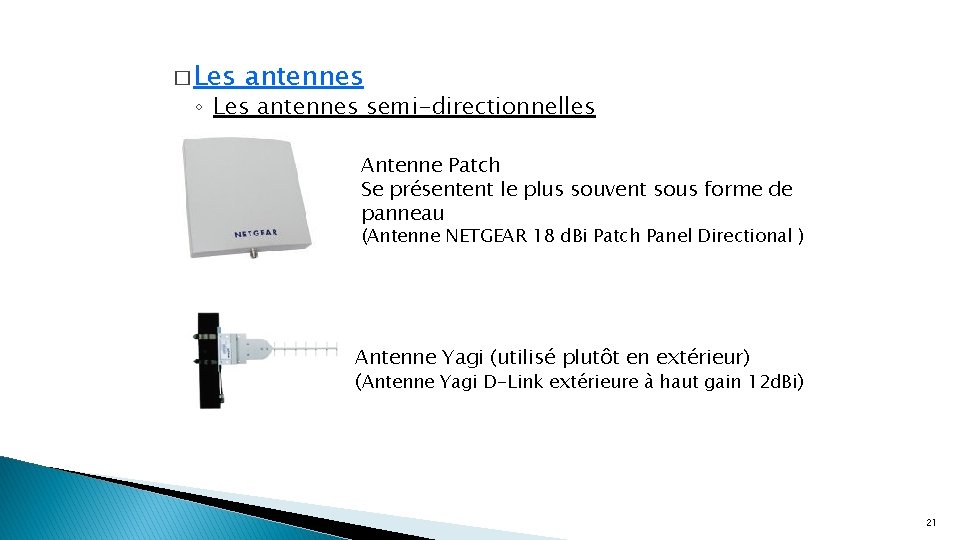

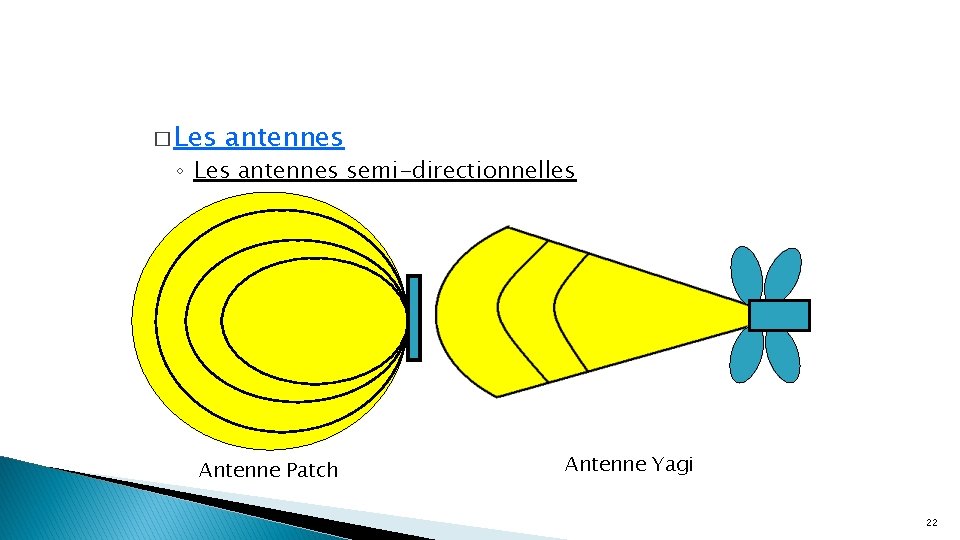

� Les antennes ◦ Les antennes semi-directionnelles Antenne Patch Se présentent le plus souvent sous forme de panneau (Antenne NETGEAR 18 d. Bi Patch Panel Directional ) Antenne Yagi (utilisé plutôt en extérieur) (Antenne Yagi D-Link extérieure à haut gain 12 d. Bi) 21

� Les antennes ◦ Les antennes semi-directionnelles Antenne Patch Antenne Yagi 22

� Les antennes ◦ Les antennes semi-directionnelles Elles couvrent une zone plus étendue du fait que leur puissance est plus importante. Elles sont adaptées à des locaux en longueur ou, placées en plafond, pour couvrir un local. 23

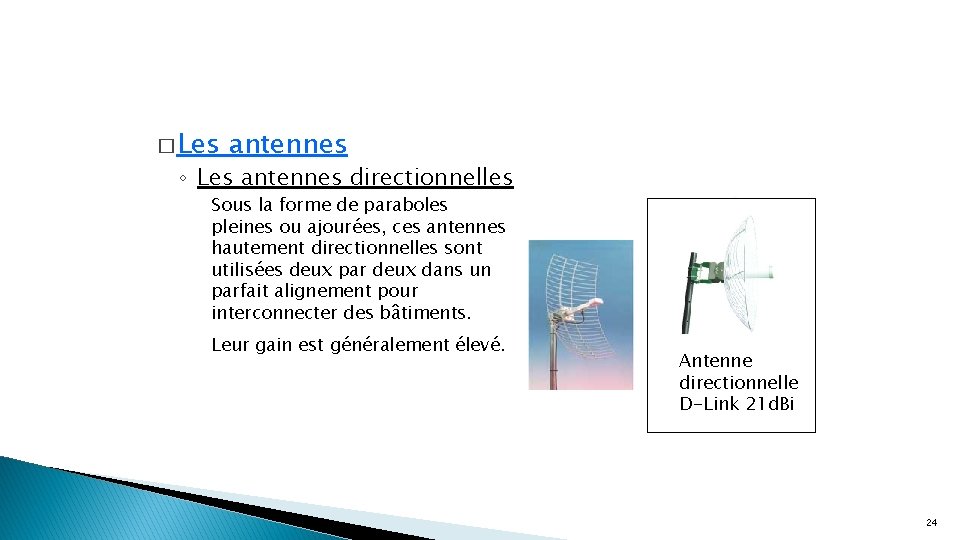

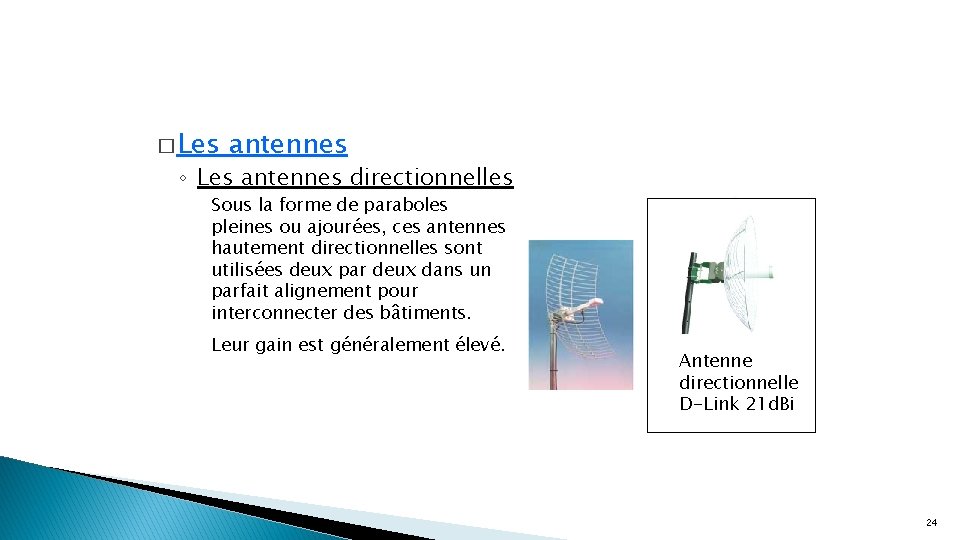

� Les antennes ◦ Les antennes directionnelles Sous la forme de paraboles pleines ou ajourées, ces antennes hautement directionnelles sont utilisées deux par deux dans un parfait alignement pour interconnecter des bâtiments. Leur gain est généralement élevé. Antenne directionnelle D-Link 21 d. Bi 24

� La puissance En fonction de sa puissance, une onde s'atténue plus ou moins rapidement et sa zone de couverture sera plus faible. Il est donc possible de diminuer, dans certaines limites, cette puissance pour restreindre la zone de réception du signal. 25

La sécurité au niveau de la couche 2 Les points d'accès émettent de façon régulière (toutes les 0. 1 secondes environ) des trames de balise (beacon) contenant entre autre le nom du réseau (SSID - Service Set Identifier – sur 32 caractères ) Une station Wi. Fi qui a déjà été connectée sur un point d'accès, essaie de se reconnecter avec les paramètres stockés (trame probe request). Le point d'accès lui répond avec une trame probe response. 26

Si le point d'accès ne répond pas, la station explore les différents canaux pour capter une ou plusieurs trames de balise. En général, la station montre la liste des SSID qu'elle reçoit. Le choix de l'utilisateur entraîne l'envoi d'une trame probe request vers le point d'accès choisi. Note : Dans un but de sécurité, il est possible de cacher le SSID dans les trames de balise envoyées par un point d’accès. 27

� Filtrage des adresses MAC Un premier niveau de sécurité se situe à ce niveau. Les points d'accès peuvent être configurés avec la liste des adresses MAC des interfaces Wifi pouvant se connecter. Il s'agit ici d'éviter les intrusions (attention, il est possible de "couvrir" l'adresse MAC physique par une adresse MAC logique). � Ce filtrage est inenvisageable dans le cas d'un hotspot. 28

L'authentification et la confidentialité (cryptage) des échanges sur un réseau Wi. Fi a beaucoup évolué : ◦ La technique préconisée à l'origine par la norme 802. 11 est le WEP (Wired Equivalent Privacy). Plusieurs défauts et faiblesses ont été décelés dans cette technique. ◦ En 2003, apparition du WPA (Wi. Fi Protected Access), amélioré… ◦ En 2004, avec le WPA 2 (normalisé par 802. 11 i et certifié par la Wi. Fi Alliance) 29

� Le WEP (Wired Equivalent Privacy) Bien qu'obsolète cette technique offre tout de même un niveau de sécurité qui peut être suffisant dans certaines organisations. Le WEP procède en 3 étapes : 1. 2. 3. Génération d'une clé pseudo aléatoire à partir d’une clé partagée. Génération d'un contrôle d'intégrité Génération du message crypté qui est transmis 30

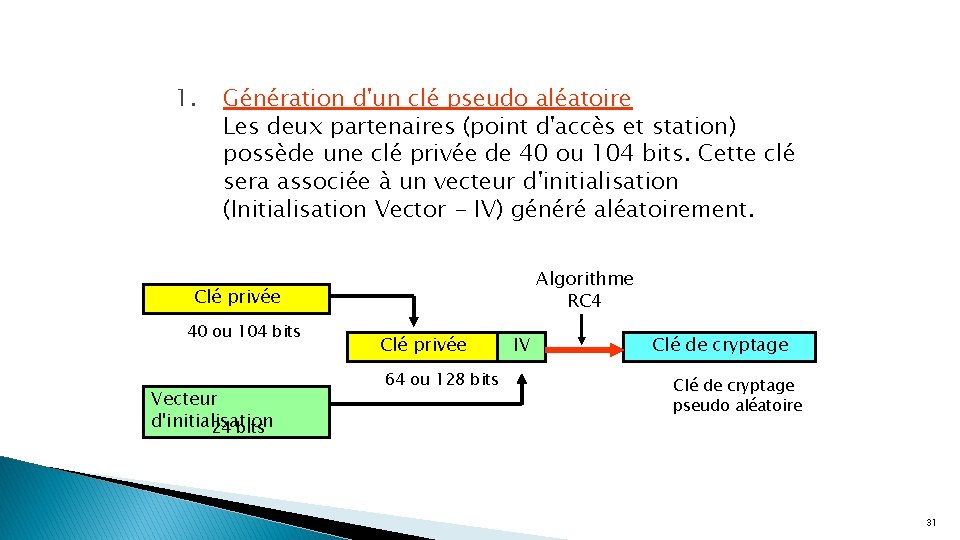

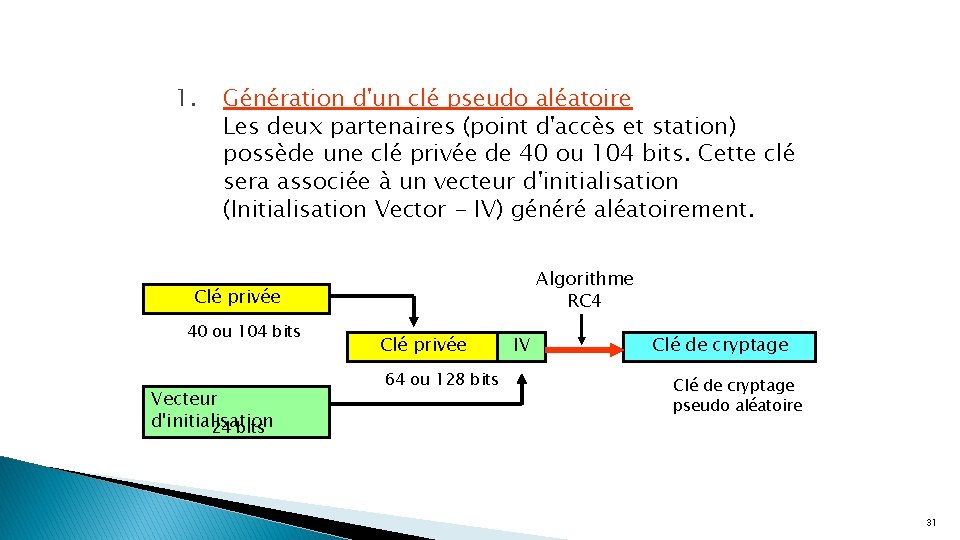

1. Génération d'un clé pseudo aléatoire Les deux partenaires (point d'accès et station) possède une clé privée de 40 ou 104 bits. Cette clé sera associée à un vecteur d'initialisation (Initialisation Vector - IV) généré aléatoirement. Algorithme RC 4 Clé privée 40 ou 104 bits Vecteur d'initialisation 24 bits Clé privée 64 ou 128 bits IV Clé de cryptage pseudo aléatoire 31

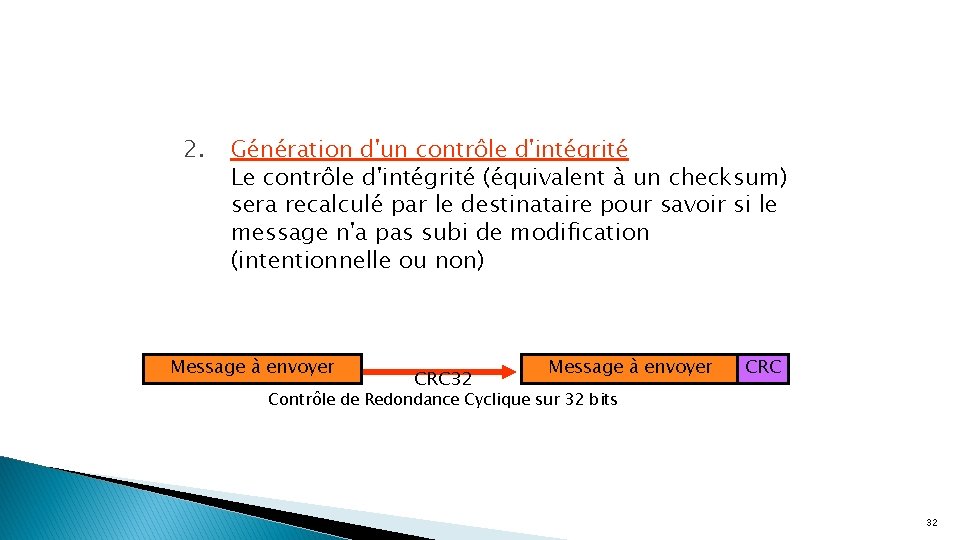

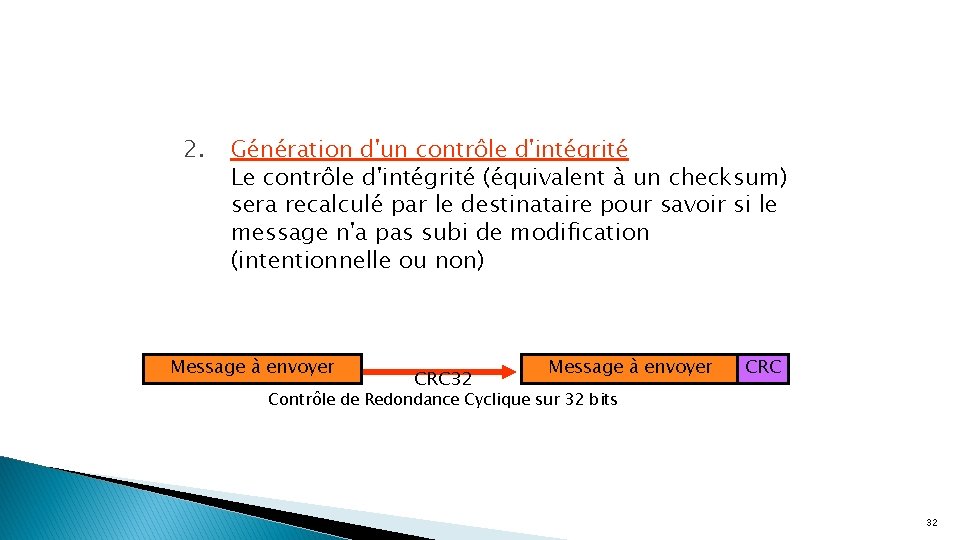

2. Génération d'un contrôle d'intégrité Le contrôle d'intégrité (équivalent à un checksum) sera recalculé par le destinataire pour savoir si le message n'a pas subi de modification (intentionnelle ou non) Message à envoyer CRC 32 Message à envoyer CRC Contrôle de Redondance Cyclique sur 32 bits 32

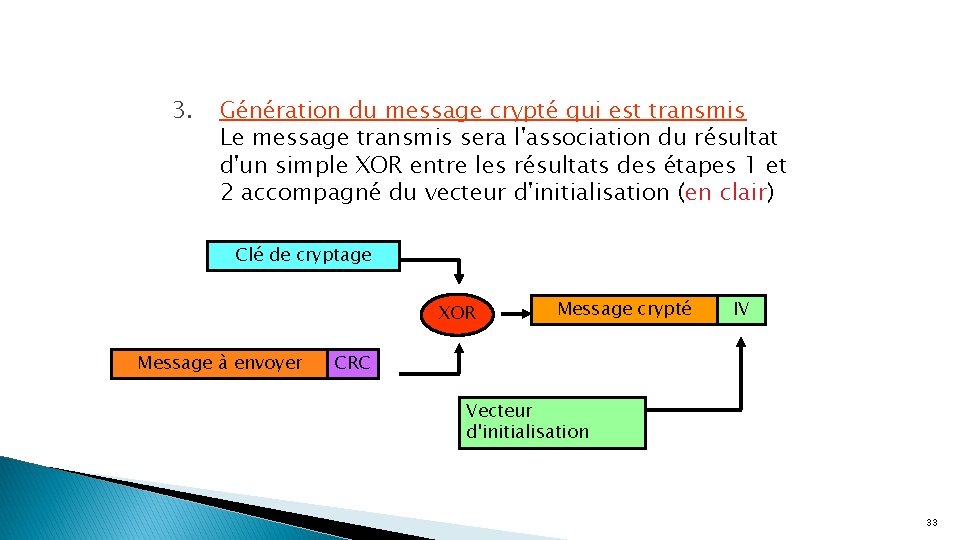

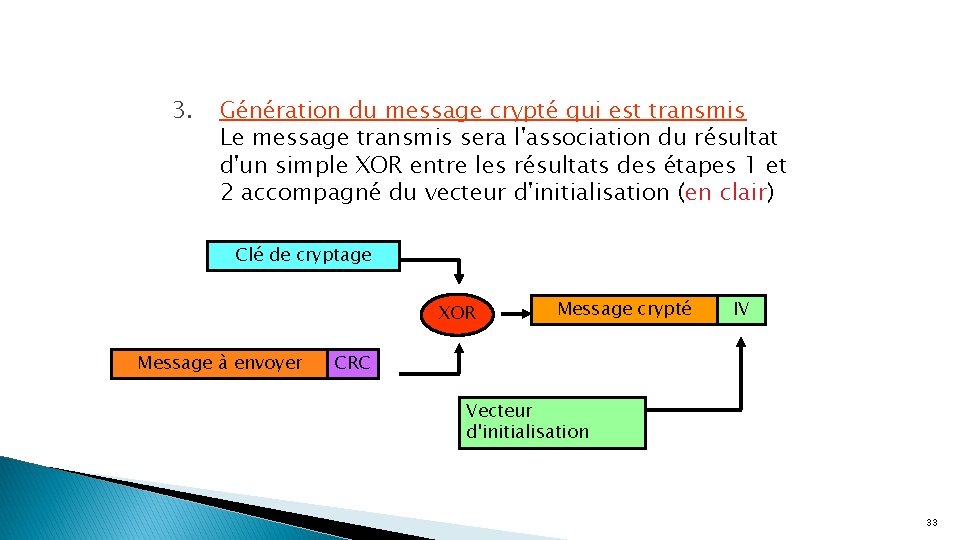

3. Génération du message crypté qui est transmis Le message transmis sera l'association du résultat d'un simple XOR entre les résultats des étapes 1 et 2 accompagné du vecteur d'initialisation (en clair) Clé de cryptage XOR Message à envoyer Message crypté IV CRC Vecteur d'initialisation 33

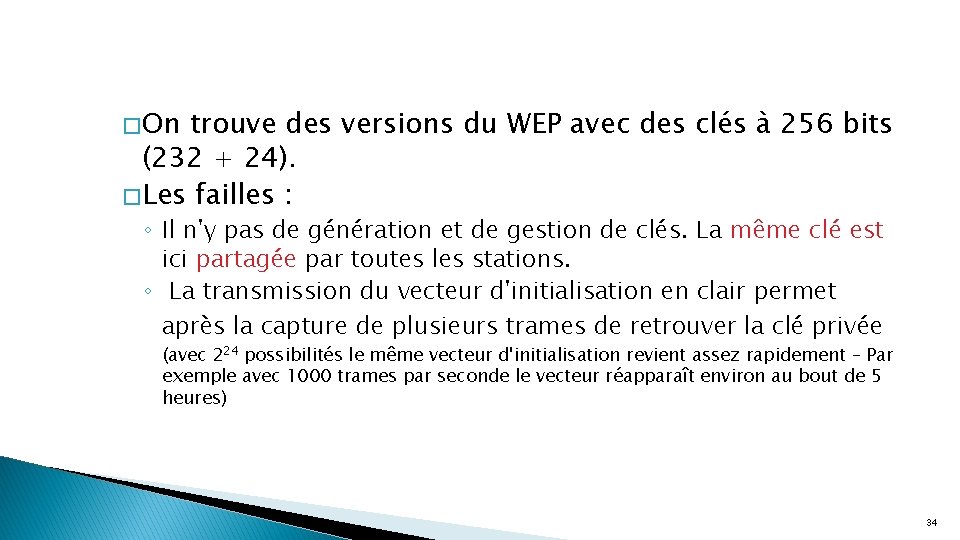

� On trouve des versions du WEP avec des clés à 256 bits (232 + 24). � Les failles : ◦ Il n'y pas de génération et de gestion de clés. La même clé est ici partagée par toutes les stations. ◦ La transmission du vecteur d'initialisation en clair permet après la capture de plusieurs trames de retrouver la clé privée (avec 224 possibilités le même vecteur d'initialisation revient assez rapidement – Par exemple avec 1000 trames par seconde le vecteur réapparaît environ au bout de 5 heures) 34

� WPA et WPA 2 (Wi. Fi Protected Access) ◦ WPA doit être considéré comme une étape intermédiaire (amélioration de WEP) avant la mise en place de WPA 2. ◦ Mais l'aspect innovant de WPA qui n'intègre pas la sécurité 802. 11 i est l'utilisation du protocole TKIP (Temporal Key Integrity Protocol) qui assure une modification dynamique de la clé de cryptage durant la session (tous les 10 ko de données échangés). ◦ WPA 2 préconise d'utiliser CCMP (Counter. Mode/CBC-Mac protocol ) à la place de PKIP. 35

� WPA et WPA 2 (Wi. Fi Protected Access) ◦ TKIP continue d'utiliser l'algorithme RC 4 alors que CCMP utilise l'algorithme AES (Extensible Authenfication Protocol) ◦ TKIP utilise une clé de 128 bits et un vecteur d'initialisation de 48 bits (au lieu des 24 bits dans WEP) ◦ WPA et WPA 2 utilisent un contrôle d'intégrité nommé MIC (Message intégrity Code) au lieu du CRC utilisé par le WEP (MIC est prénommé Michael) 36

� WPA 2 (Wi. Fi Protected Access) WPA 2 a deux modes de fonctionnement : ◦ Mode authentifié (WPA 2 Enterprise). Conformément à la norme 802. 1 x ce mode utilise un serveur d'authentification (en général RADIUS) chargé de distribuer une clé à chaque utilisateur. ◦ Mode PSK pre-shared key (WPA 2 Personnal ) Sans serveur, les utilisateurs partagent la même clé (passphrase) comme avec le WEP. Mode orienté vers les PMI/PME. 37

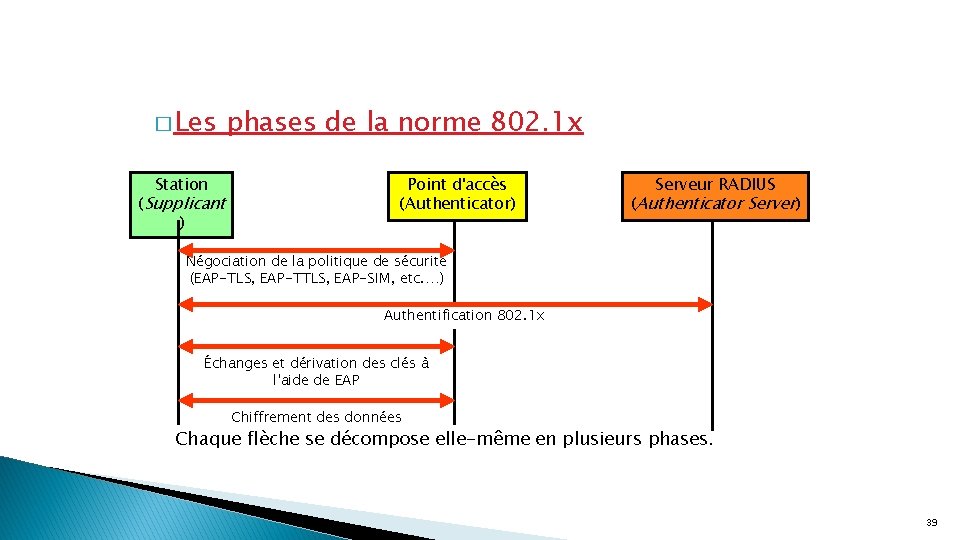

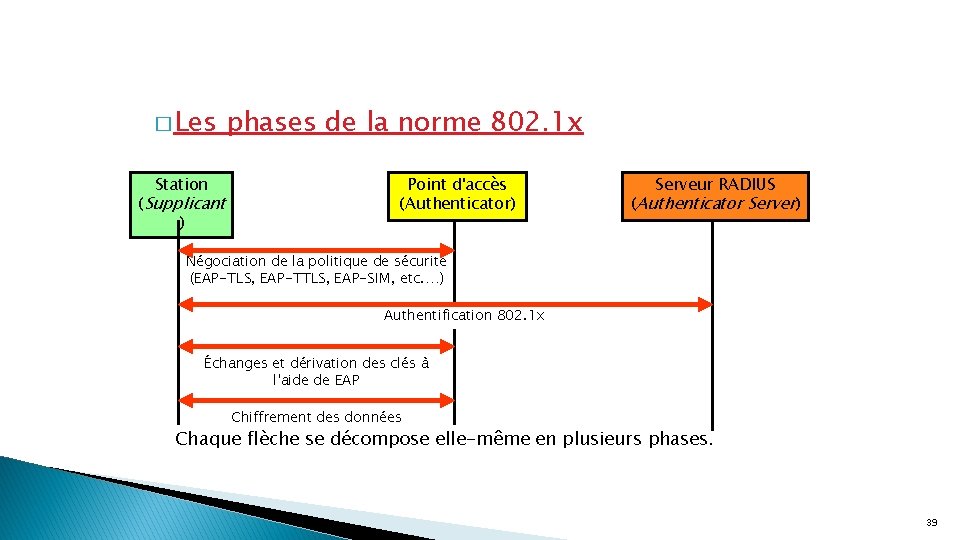

� Les phases de la norme 802. 1 x Les éléments de la négociation sont le supplicant (station), l'authenticator (point d'accès) et l'authenticator server (serveur Radius) ◦ Négociation de la politique de sécurité (EAP-TLS, EAPTTLS, EAP-SIM, etc. …) ◦ Authentification 802. 1 x ◦ Échanges et dérivation des clés à l'aide de EAP ◦ Chiffrement des données 38

� Les Station (Supplicant ) phases de la norme 802. 1 x Point d'accès (Authenticator) Serveur RADIUS (Authenticator Server) Négociation de la politique de sécurité (EAP-TLS, EAP-TTLS, EAP-SIM, etc. …) Authentification 802. 1 x Échanges et dérivation des clés à l'aide de EAP Chiffrement des données Chaque flèche se décompose elle-même en plusieurs phases. 39

Sécurité du Wimax La sécurité du Wimax se scinde en deux entités fonctionnelles qui supervisent : �le chiffrement des trames MAC avec négociation des suites cryptographiques �la gestion des clés via le protocole PKM (Privacy Key Management) 40

Ces deux entités s’appuient sur cinq composants suivants : �Les associations de sécurité(SA) : elles contiennent la liste des paramètres de sécurité d’une connexion �Les certificats X. 509 : ils sont utilisés pour identifier les parties communicantes. �Le protocole de gestion de clés privées pour l’autorisation : il permet aux stations de base d’identifier les clients. �Protocole de gestion de clés privées (PKM) : ce protocole établit une association de sécurité entre une BS et une (ou plusieurs) SS. �Les algorithmes de chiffrement : les données sont chiffrées selon la suite algorithmique choisie. 41

Les associations de sécurités SA Une SA pour une connexion de données contient les informations suivantes : �Un identifiant de la SA (SAID) �Un algorithme de chiffrement libre CBC-DES �Deux clés de chiffrement de trafic : TEK, la première est la clé en cours d’utilisation et la seconde est celle qui sera utilisée dès que la clé courante aura épuisé de sa durée de vie(30 min) �Vecteur d’initialisation par clé TEK �Type de SA (Primaire, statique, dynamique) 42

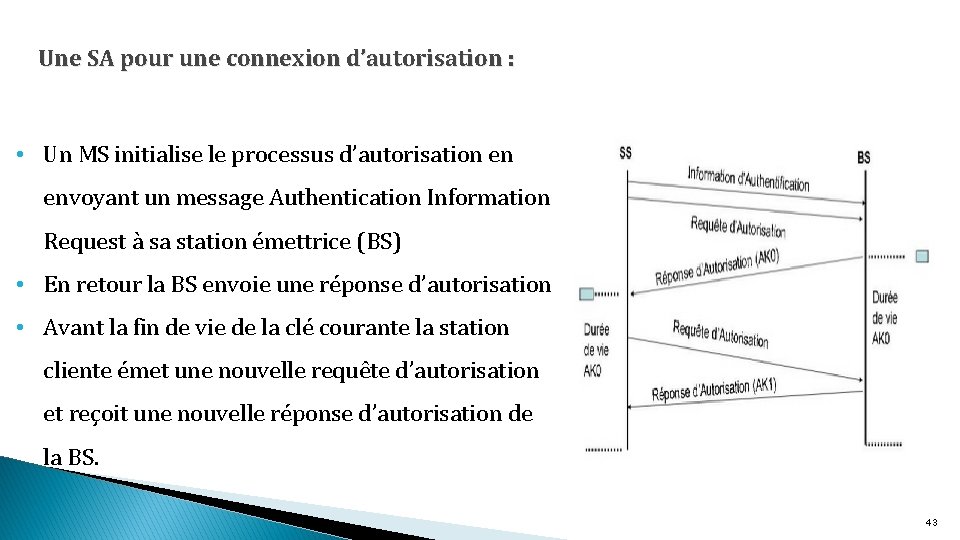

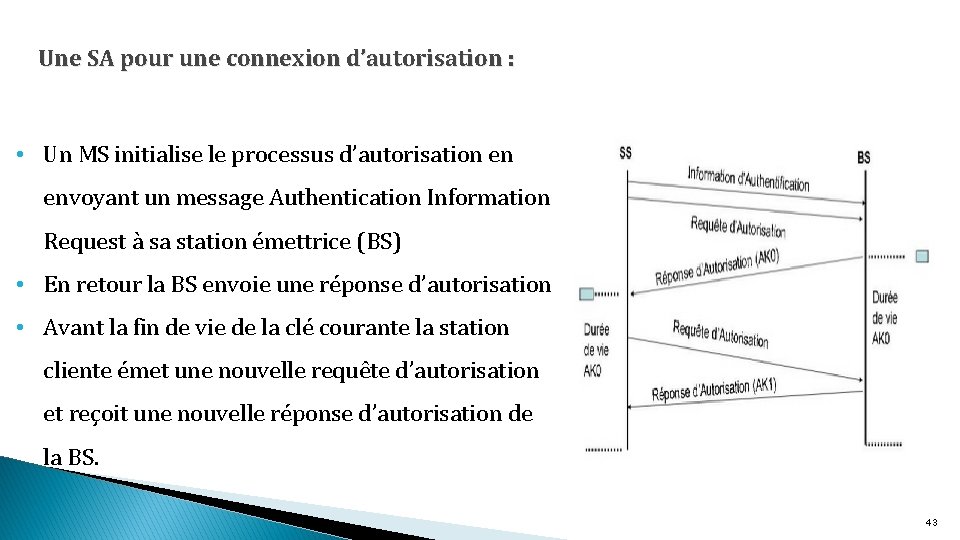

Une SA pour une connexion d’autorisation : • Un MS initialise le processus d’autorisation en envoyant un message Authentication Information Request à sa station émettrice (BS) • En retour la BS envoie une réponse d’autorisation • Avant la fin de vie de la clé courante la station cliente émet une nouvelle requête d’autorisation et reçoit une nouvelle réponse d’autorisation de la BS. 43

Le message Authentication Information est purement informatif, la BS peut décider de l’ignorer, il contient les éléments suivants : ◦ Le certificat X. 509 délivré par le constructeur du mobile ou par une Autorité externe ce certificat contient la clé publique du client et l’identifiant primaire de l’association de sécurité ◦ Clé d’authentification (AK) est envoyée avec le certificat X. 509 de la BS, encapsulée dans un message RSA Autorisation Reply. 44