Evaluasi Infrastruktur TI 1950 2007 1930 1950 Era

- Slides: 54

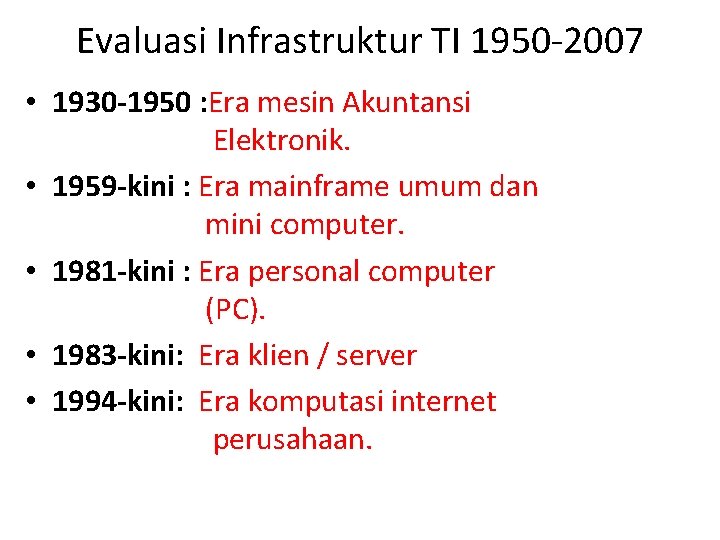

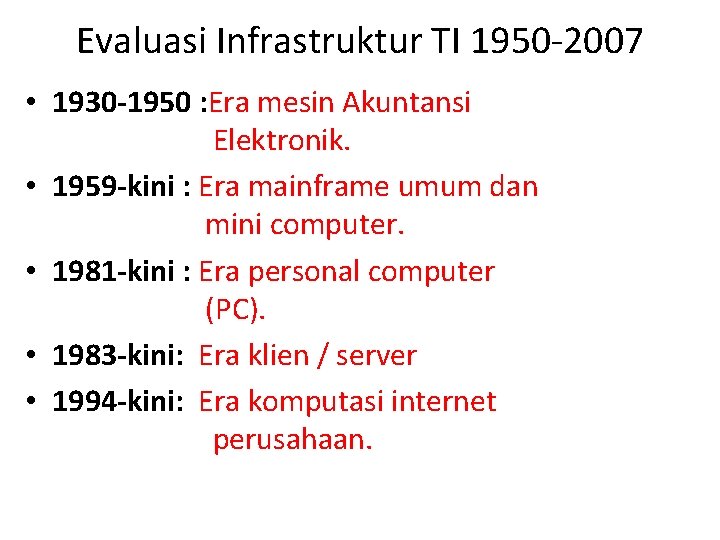

Evaluasi Infrastruktur TI 1950 -2007 • 1930 -1950 : Era mesin Akuntansi Elektronik. • 1959 -kini : Era mainframe umum dan mini computer. • 1981 -kini : Era personal computer (PC). • 1983 -kini: Era klien / server • 1994 -kini: Era komputasi internet perusahaan.

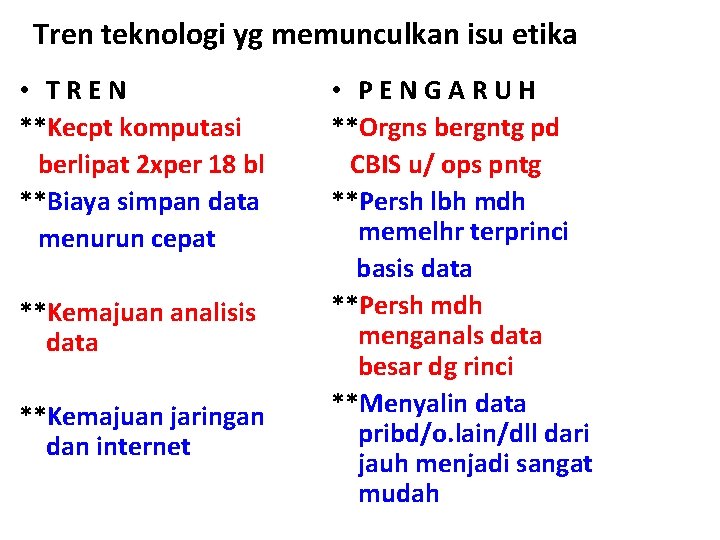

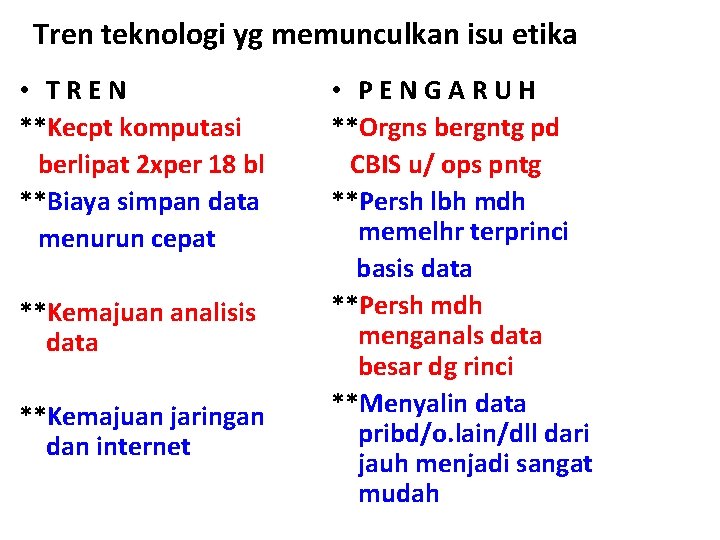

Tren teknologi yg memunculkan isu etika • TREN **Kecpt komputasi berlipat 2 xper 18 bl **Biaya simpan data menurun cepat **Kemajuan analisis data **Kemajuan jaringan dan internet • PENGARUH **Orgns bergntg pd CBIS u/ ops pntg **Persh lbh mdh memelhr terprinci basis data **Persh mdh menganals data besar dg rinci **Menyalin data pribd/o. lain/dll dari jauh menjadi sangat mudah

Hubungan antara isu etika, sosial, dan politik dalam masyarakat informasi (Dimensi Moral) *Tanggung jawab dan pengendalian Isu Politik Isu Sosial *Hak & Kewajiban Kepemilikan Dan privasi Isu Etika Sistem Informasi & Teknologi Informasi Isu politik SI dan TI Individu *Hak & Kewajiban Memperoleh Informasi yang berkualitas Masyarakat Negara * Kualitas Hidup * Kualitas Sistem

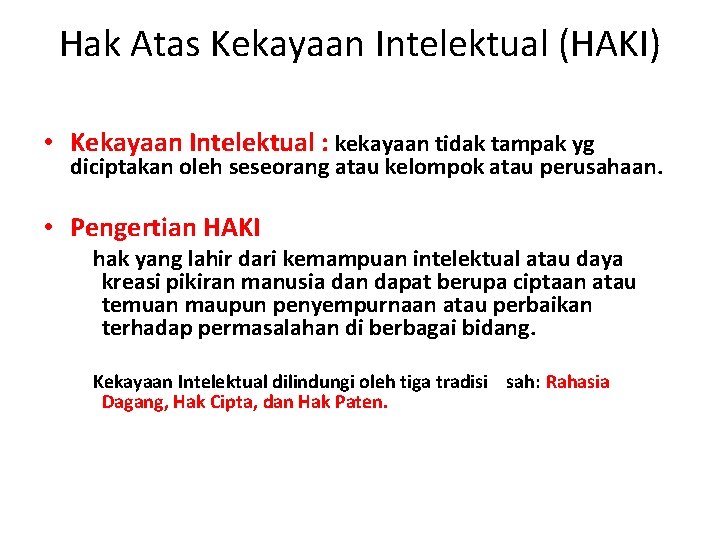

Hak Atas Kekayaan Intelektual (HAKI) • Kekayaan Intelektual : kekayaan tidak tampak yg diciptakan oleh seseorang atau kelompok atau perusahaan. • Pengertian HAKI hak yang lahir dari kemampuan intelektual atau daya kreasi pikiran manusia dan dapat berupa ciptaan atau temuan maupun penyempurnaan atau perbaikan terhadap permasalahan di berbagai bidang. Kekayaan Intelektual dilindungi oleh tiga tradisi sah: Rahasia Dagang, Hak Cipta, dan Hak Paten.

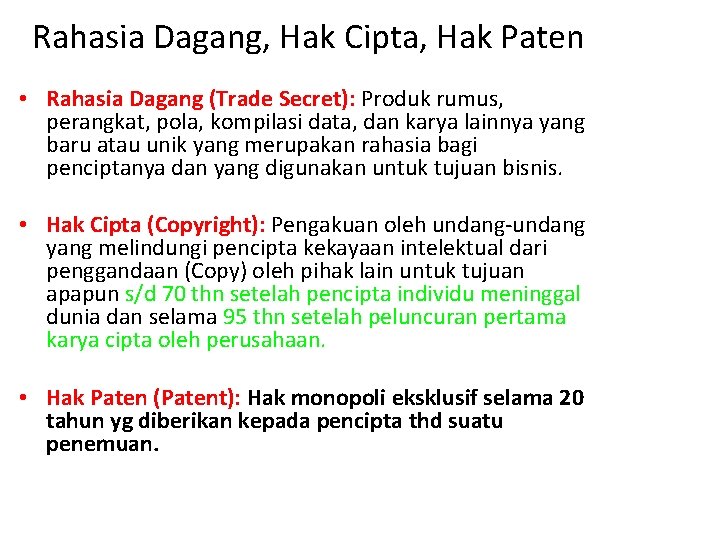

Rahasia Dagang, Hak Cipta, Hak Paten • Rahasia Dagang (Trade Secret): Produk rumus, perangkat, pola, kompilasi data, dan karya lainnya yang baru atau unik yang merupakan rahasia bagi penciptanya dan yang digunakan untuk tujuan bisnis. • Hak Cipta (Copyright): Pengakuan oleh undang-undang yang melindungi pencipta kekayaan intelektual dari penggandaan (Copy) oleh pihak lain untuk tujuan apapun s/d 70 thn setelah pencipta individu meninggal dunia dan selama 95 thn setelah peluncuran pertama karya cipta oleh perusahaan. • Hak Paten (Patent): Hak monopoli eksklusif selama 20 tahun yg diberikan kepada pencipta thd suatu penemuan.

MORAL, ETIKA, HUKUM • Moral adalah tradisi atau keyakinan mengenai perilaku benar dan salah yang menjadi landasan perilaku sosial suatu kelompok masyarakat. • Etika adalah suatu standar perangkat arahan atau prinsip-prinsip moral yang mempengaruhi dan diyakini seseorang atau suatu kelompok masyarakat. • Hukum adalah peraturan-peraturan formal mengenai perilaku yang benar dan salah yang ditetapkan oleh lembaga resmi pemerintahan yang berwenang.

3 Alasan diperlukannya etika komputer • James Moor dalam teorinya menyatakan: – Logical Malleability/Kemampuan mempengaruhi logika: komputer beroperasi sesuai instruksi, maka bila digunakan untuk aktifitas yang tidak etis, komputer bukanlah sumber kesalahannya tetapi pelaku yang membuat instruksi. – The Transformation Factor/faktor transformasi: komputer memiliki kemampuan mengubah secara drastis cara-cara melakukan sejumlah besar aktivitas. – The Invisibility Factor/faktor laten (ketidaktampakan): operasi internal komputer membuka banyak peluang bagi pelaku untuk melanggar etika melalui pemrograman, penghitungan, dan analisis yang tak terlihat secara kasat mata.

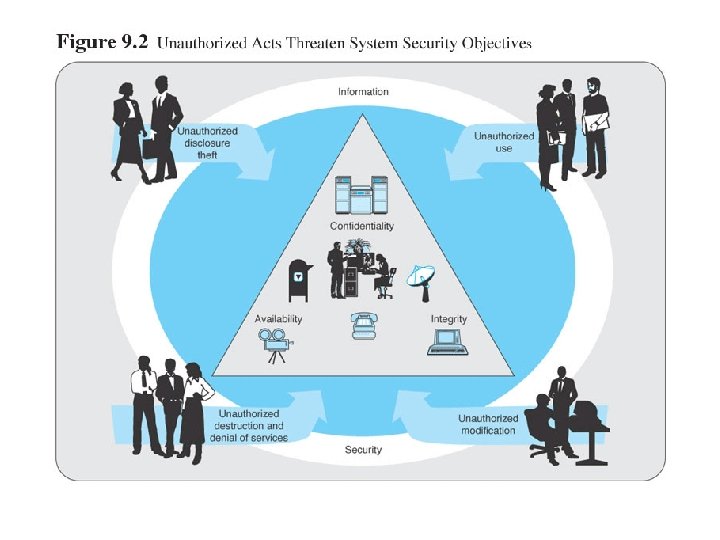

INFORMATION SECURITY • Information security/Pengamanan informasi adalah segala usaha untuk melindungi perangkat komputer maupun non komputer beserta fasilitas, data, dan informasi dari penyalahgunaan oleh pihak-pihak yang tidak berhak. • Definisi tersebut melingkupi perangkat teknologi informasi, mesin copy, fax, multimedia, termasuk dokumen kertas.

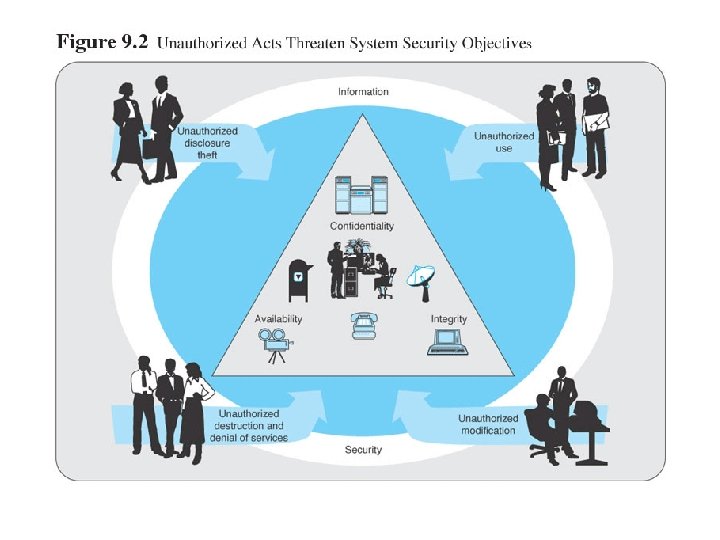

3 Tujuan Pengamanan Informasi – Confidentiality/menjaga kerahasiaan : melindungi data dan informasi dari keterkuakan oleh pihak-pihak yang tidak berhak. – Availability/menjaga ketersediaan: menjaga ketersediaan data dan informasi hanya untuk yang berhak menggunakannya. – Integrity/menjaga keakuratan: sistem informasi menjaga penyediaan informasi yang akurat sesuai dengan instruksi dan sistem fisik yang melakukan pengolahan.

INFORMATION SECURITY MANAGEMENT (ISM) • 4 langkah manajemen pengamanan informasi: 1. Mengidentifikasi ancaman-ancaman yang menyerang sumber-sumber informasi perusahaan. 2. Mengantisipasi segala resiko yang akan diakibatkan oleh serangan-serangan yang mengancam. 3. Menetapkan kebijakan pengamanan informasi. 4. Melaksanakan pengendalian-pengendalian untuk mengatasi resiko-resiko.

THREATS/ANCAMAN • Ancaman sistem informasi adalah orang, organisasi, mekanisme, atau kejadian yang menimbulkan bahaya bagi sumber-sumber informasi. • Kategori ancaman: (Whitman and Mattord, 2003) 1. 2. 3. 4. Internal Eksternal Tidak disengaja (ketidak sengajaan manusia; bencana; ganguan debu, suhu, dsb; kegagalan teknis; kegagalan manajemen) Disengaja.

Perlindungan terhadap S I N I. Mengapa SI menjadi rentan ? Jaringan komunikasi elektronik dapat kapan saja menimbulkan peluang akses ilegal, penyalahgunaan, dan penipuan dari dan ke titik akses manapun. N II. Software berbahaya: Virus, Worm, Trojan Horse, dan Spyware.

Pengertian jenis software berbahaya Computer Virus Software berbahaya yg menempelkan diri ke program lain atau file data untuk dieksekusi. *Bahaya: -menghancurkan program/data -memakan memori komputer -memformat ulang hard drive - program berjalan tidak normal *Menyebar di internet dan dari komputer ke komputer lain melalui pengiriman lampiran email atau penyalinan file yang terinfeksi. *Contoh: ILove. You, Mellisa, CIH, dll 15

WORM software independen yang menyalin diri sendiri dari komputer ke komputer lain dlm jaringan tanpa mengikat diri pada suatu file. *Bahaya: -menghancurkan data/program, -menghentikan kerja jaringan komputer *Menyebar jauh lebih cepat dari virus dengan cara yang sama dengan virus. *Contoh: Sasser. ftp, My. Doom. A, Bagle, dll 16

Trojan Horse Software yang tidak mereplikasi tetapi yang membuka jalan bagi virus dan lainnya untuk masuk dan merusak sistem komputer. *Masuk melalui pesan e-mail palsu yang mengarahkan penerima ke suatu situs palsu yg memudahkan Hacker mengaccess data rahasia dari jarak jauh tanpa terdeteksi. *Contoh: DSNX-05 17

Spyware Software yang memasang diri tersembunyi di komputer untuk memantau penelusuran web oleh pengguna lalu membentuk key logger yang langsung mencatat setiap nomor rahasia pribadi/kata sandi yang diketik. 18

Human Errors/Yang tidak disengaja • Tailgating (pintu yang lupa terkunci dengan aman) • Shoulder surfing (terlihat oleh orang lain di belakang atau di sampingnya) • Carelessness with laptops and portable computing devices (menaruh laptop atau alat sejenis secara sembarangan) • Opening questionable e-mails (ketidaktahuan membuka e-mail yang tak biasa) • Careless Internet surfing (penggunaan internet yang kurang hati-hati/lupa sign-out, dll) • Poor password selection and use (memiliki password yang mudah diterka orang lain) • And more (dsb)

Anti-Tailgating Door

Shoulder Surfing

Natural Disasters/Bencana alam (tak disengaja)

Deliberate Acts/Tindakan disengaja • Espionage or trespass / mata-mata • Information extortion/merekayasa informasi dari aslinya • Sabotage or vandalism / pengrusakan • Theft of equipment or information (pencurian instrumen atau informasi)

Deliberate Acts (disengaja) • Serangan software perusak – Virus – Worm • 1988: first widespread worm, created by (yang pertama kali menciptakan worm dan disebarkan): Robert T. Morris, Jr. • (contoh: lihat Slammer worm) – Trojan horse – Logic Bomb: software perusak dengan waktu beraksi yang telah di-set untuk melakukan pengrusakan. – Denial of service attack: diimplementasikan melalui internet untuk membuat sejumlah komputer tidak dapat diakses melalui cara overloading/jamming.

Deliberate Acts (tindakan disengaja) • Alien Software (software perusak yang tidak diketahui pasti sumber pembuatnya) – Spyware – Spamware – Cookies

IDENTITY THEFT / Pencurian Identitas Seseorang menggunakan informasi pribadi anda tanpa pengetahuan atau persetujuan anda sebagai pemilik informasi. (Federal Trade Commission) – Dampak: • Menghancurkan nama baik pemilik asli informasi • Menghilangkan jejak kejahatan pemalsu

PRIVACY Contoh gangguan terhadap privasi: – Akses yang tak diinginkan terhadap informasi pemilik – Memasuki area pribadi seperti rumah, ruang kerja, tanpa izin – Kegiatan mengamat-amati pemilik informasi – Keberhasilan orang lain mendapatkan informasi pribadi pemilik • Yang lebih memperburuk keadaan adalah perangkat hukum belum lengkap mengatur dan mengatasi pelanggaran privasi. Fakultas Ilmu Komputer Modul-25 -27

PRIVACY E-Commerce Privacy Concerns • • • Banyak perusahaan yang menyelenggarakan e-commerce atau jejaring sosial memanfaatkan data para pengguna dan menjualnya kepada pihak lain tanpa sepengetahuan pemilik identitas Metode pemanfaatan cookies pada saat pengguna mengunjungi suatu website untuk kepentingan bisnis. Cookie – adalah suatu record kecil yang mengidentifikasi dan merekam segala aktivitas pengguna internet pada saat mengunjungi suatu website. Fakultas Ilmu Komputer Modul-25 -28

PRIVACY Workplace Privacy (pelanggaran privasi dan etika di tempat kerja Oleh pimpinan) • • Menurut survey resmi di Amerika Serikat, secara umum, sekitar 75% pemimpin memonitor dan merekan penggunaan web oleh para karyawan termasuk penggunaan voice mail, e-mail, telepon, video, mereview file-file komputer mereka, dsb. Sekitar 25% dari kegiatan monitoring tersebut tidak diberitahu kepada para karyawan yang bersangkutan. (Associated Press, 1997) Fakultas Ilmu Komputer Modul-25 -29

Protecting Information Resources (melindungi sumber-sumber informasi)

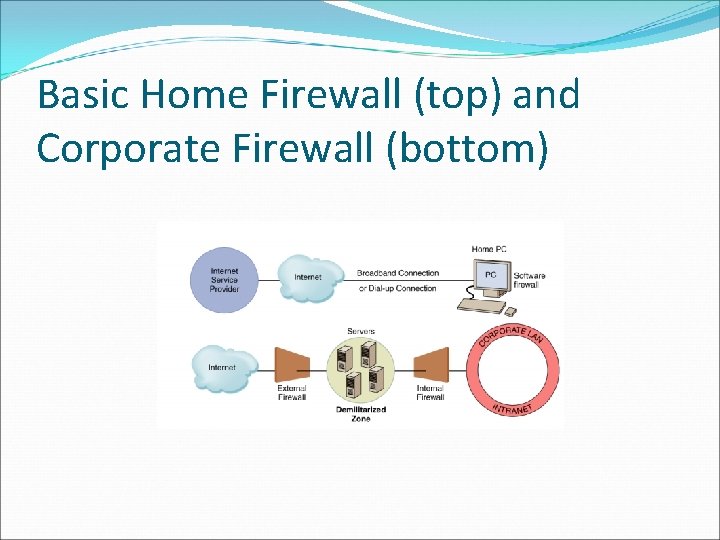

Firewalls • Firewall berfungsi sebagai penyaring atau penghalang yang membatasi data yang mengalir dalam suatu jejaring/network dan internet. • Terdapat 3 jenis firewall: – Packet-Filters – berupa modem/router yang dilengkapi dengan tabel-tabel data berisikan alamat-alamat internet protocol yang berfungsi sebagai pengatur dalam penyaringan yang diletakkan /diposisikan diantara internet dan jejaring internal perusahaan. – Circuit-Level Firewall – dipasang/di-instal diantara internet dan jejaring perusahaan tetapi posisinya lebih dekat ke media komunikasi. – Application-Level Firewall – diposisikan diantara router dan unit komputer yang sedang beroperasi.

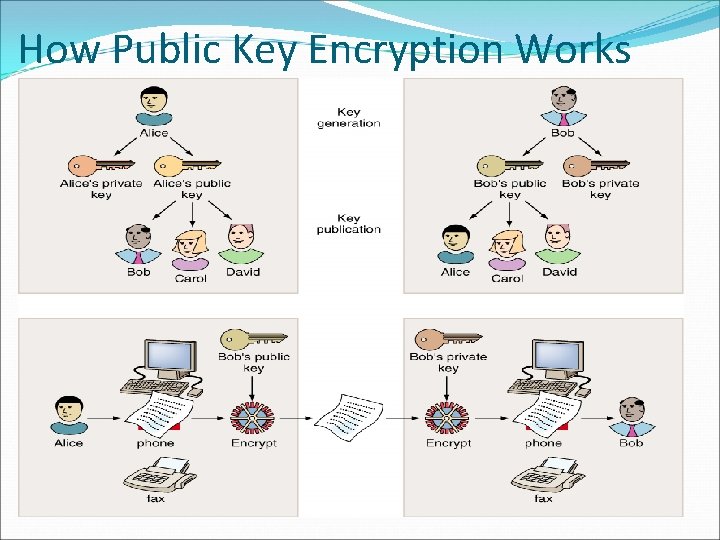

Cryptographic Controls ( Data Encryption ) • Cryptography adalah penggunaan software yang berisikan pengkodean/coding yang melakukan proses-proses matematika. • Data dan informasi dapat di-enkripsi pada saat berada dalam strorage atau yang sedang mengalir dikirim melalui jejaring. • Bila seseorang yang tidak berhak melakukan akses, maka enkripsi mampu membuat data dan informasi menjadi tak terbaca dan menghalangi usaha-usaha penyalahgunaan. • Jenis enkripsi berupa SET (Secure Electronic Transactions) dibuat khusus untuk difungsikan pada aktifitas transaksi dalam e-commerce.

PENGAMANAN (lanjutan) Pengamanan lain Encryption: proses mengubah teks atau data biasa menjadi teks bersandi rahasia (cipher) yang tidak dapat dibaca oleh siapapun kecuali pengirim dan penerima dengan mengunakan public & private encryption key. *Contoh: SSL (Secure Sockets Layer) untuk antar dua komputer. TLS (Transport Layer Security) penerus SSL untuk antar dua komputer. SHTTP (Secure Hypertext Transfer Protocol) untuk data di internet. WEP (Wired Equivalent Privacy) yang masih statis/ pengembangannya dengan kunci yang lebih panjang dan berubah-ubah + VPN (Virtual Private Network): digunakan pada penggunaan teknologi Wi-Fi. Kebijakan dan prosedur yang tepat.

PENGAMANAN (lanjutan) Network Detection System kombinasi hardware dan software yg bekerja melakukan pemantauan tanpa henti. * Tugas: melalui piranti pemantauan yg diletakkan di titik-titik yang paling rentan dalam jaringan perusahaan dengan menyalakan alarm atau mematikan bagian jaringan jika menemukan keganjilan.

PENGAMANAN (lanjutan) Antivirus dan Antispyware Software yg memeriksa, mendeteksi, dan menghapus virus yang ada didalam sistem atau drive. • Hanya mampu melawan virus yang telah dikenal sehingga harus diperbarui secara berkesinambungan. • Contoh antivirus: Mc. Afee, Symantec, Norton, kaspersky, dll • Contoh antispyware: Ad-Aware, Spybot, Spyware Doctor, dll.

• CONTROLS/Pengendalian Control /pengendalian adalah suatu mekanisme yang dilaksanakan untuk melindungi perusahaan/pengguna dari resiko-resiko untuk menghilangkan/memperkecil dampak dari resiko tersebut: 1. Technical controls adalah berbagai macam pengendalian yang sudah secara standar dibenamkan kedalam sistem komputer oleh pengembang sistem pada saat pelaksanaan pengembangan sistem informasi. 2. Access control merupakan dasar pengemanan untuk mengatasi ancaman dari pihak yang tidak berhak. 3. Intrusion detection systems merupakan pengendalian yang mengidentifikasi suatu percobaan untuk menembus sistem pengamanan sebelum ancaman tersebut merusak data dan informasi.

Access Control/pengendalian akses 1. User identification. Para pengguna diidentifikasi melalui sesuatu yang mereka ketahui sebagai identitas pribadi mereka seperti user name dan password. 2. User authentication. Para pengguna kemudian diverifikasi melalui sesuatu yang mereka miliki seperti nomor smart card atau chip yang mereka miliki. 3. User authorization. Para pengguna pada akhirnya diotorisasi tingkatan hak aksesnya apakah sebatas melihat saja, mengubahnya, atau dengan batasan ruang lingkup data dan informasi yang dapat dibuka, dsb.

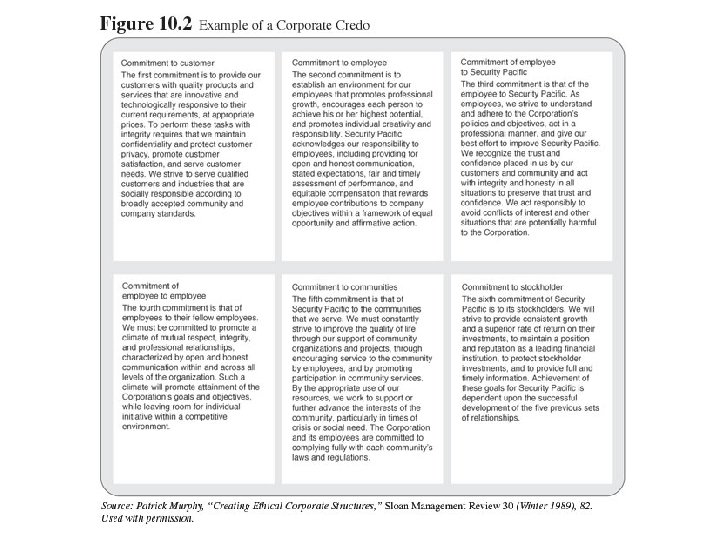

FORMAL CONTROLS • Pembuatan kode etik penggunaan sistem informasi • Pembuatan dokumentasi prosedur/kebijakan yang mengatur segala aktivitas agar dijalankan sesuai harapan organisasi. • Pelaksanaan monitoring terhadap pelanggaran kode etik dan/atau prosedur yang telah ditetapkan.

INFORMAL CONTROLS Adalah segala bentuk pengendalian yang dilakukan agar pihak manajemen dan karyawan mendukung program pengamanan informasi suatu organisasi. • Membudayakan kode etik di seluruh lapisan organisasi. • Memastikan bahwa segenap unsur manajemen dan karyawan perusahaan memahami visi, misi, tujuan, dan sasaran strategis organisasi. • Pelaksanaan program pendidikan dan pelatihan.

Physical Controls/pengendalian bersifat fisik • • • Satuan pengamanan (satpam) CCTV (Closed-Circuit Television) Biometric systems Pintu pengaman Alarm systems Pengamanan gedung dan ruang pengolahan data, gudang data, dsb.

INDUSTRY STANDARDS (Standar-Standar pengamanan informasi perusahaan yang diberikan oleh lembaga resmi baik lokal, nasional, internasional) • Contoh: The Center for Internet Security (CIS) adalah suatu lembaga nirlaba yang didedikasikan untuk membantu para pengguna komputer dalam mengamankan informasinya. • CIS Benchmarks ditanamkan diintegrasikan dalam bentuk suatu paket software yang dapat mengevaluasi tingkat keamanan dari 0 -10.

PROFESSIONAL CERTIFICATION • Merupakan serifikasi yang diberikan kepada orang/individu yang telah teruji mampu melakukan pengamanan informasi sesuai bidang profesi pengamanan informasi yang diminati. • Di AS program sertifikasi pengamanan informasi telah dimulai sejak 1960 -an. Contoh: – Information Systems Audit and Control Association (ISACA) – International Information System Security Certification Consortium (ISC) – SANS (Sys. Admin, Audit, Network, Security) Institute

INFORMATION AUDITING • Perusahan memerlukan jasa external auditor untuk melakukan verifikasi keamanan serta keakuratan informasi persahaan yang bersangkutan • Perusahaan yang tergolong besar (enterprise: memiliki total pegawai di atas 5000, memiliki banyak cabang, bahkan memiliki jaringan bisnis global/internasional) pada umumnya memiliki internal auditor yang bertanggung jawab melakukan analisis yang sama dilakukan oleh external auditor. • Setelah dievaluasi oleh internal auditor, umumnya secara resmi diverifikasi oleh external auditor.

Information Systems Auditing • Jenis Auditor dan aktivitas Audit – Internal – External

IS Auditing Procedure • Auditing around the computer: mengaudit komunikasi/informasi di sekitar sistem komputer perusahaan. • Auditing through the computer: mengaudit komunikasi/informasi yang mengalir melalui komputer perusahaan. • Auditing with the computer: mengaudit segala aktivitas yang dilakukan dalam memakai komputer yang bersangkutan.

BUSINESS CONTINUITY MANAGEMENT (BCM) • Manajemen Keberlangsungan Usaha: suatu perencanaan yang berkesinambungan mengenai tindakan-tindakan rinci yang harus dilaksanakan bila terjadi ancaman apapun terhadap keamanan informasi dan komputasi perusahaan. Conth: • An emergency plan • A backup plan • A vital records plan ( perencanaan perlindungan terhadap aset informasi yang vital/teramat penting)

Risk Management • Risk (mengidentifikasi resiko-resiko yang dapat terjadi) • Risk management (membuat rencana penanggulangan) • Risk analysis (menganalisis dampak resiko) • Risk mitigation (melakukan tindakan-tindakan untuk menghilangkan/meminimalisir resiko)

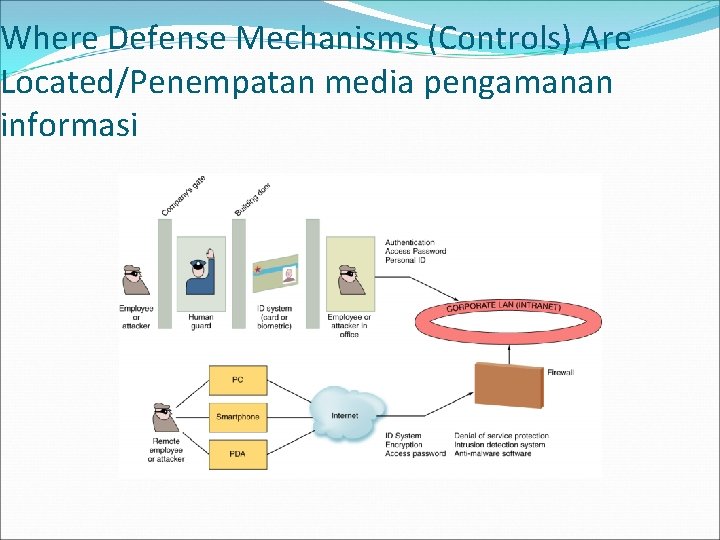

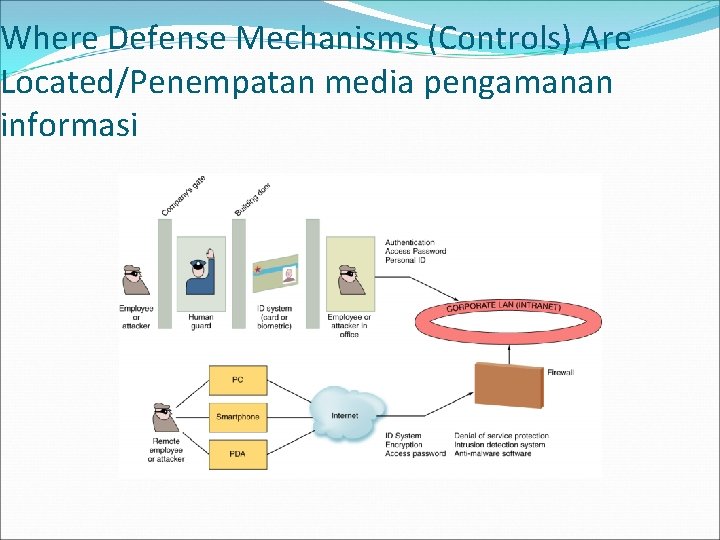

Where Defense Mechanisms (Controls) Are Located/Penempatan media pengamanan informasi

Communication or Network Controls Firewalls Anti-malware systems Whitelisting and Blacklisting Intrusion detection systems Encryption

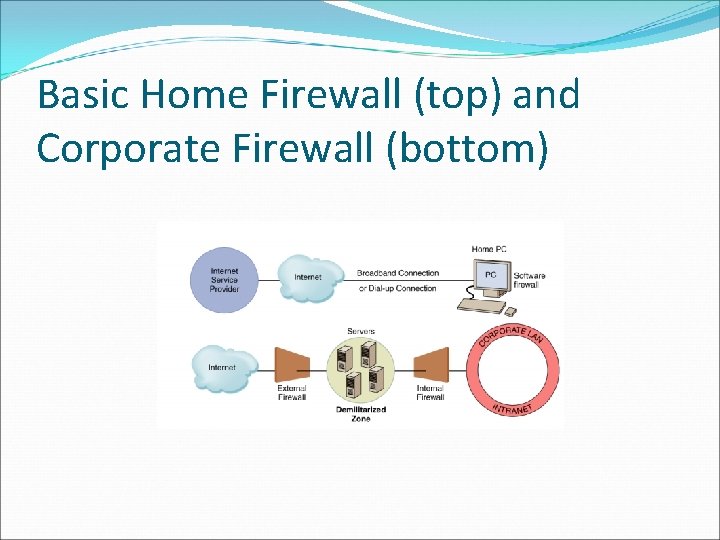

Basic Home Firewall (top) and Corporate Firewall (bottom)

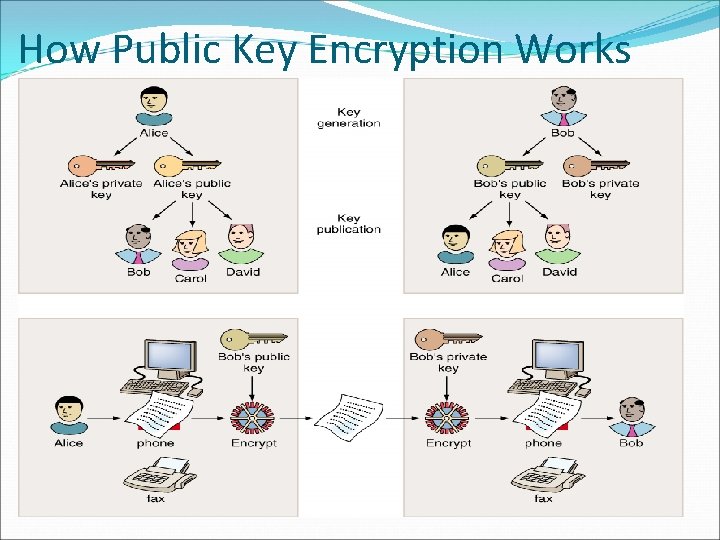

How Public Key Encryption Works

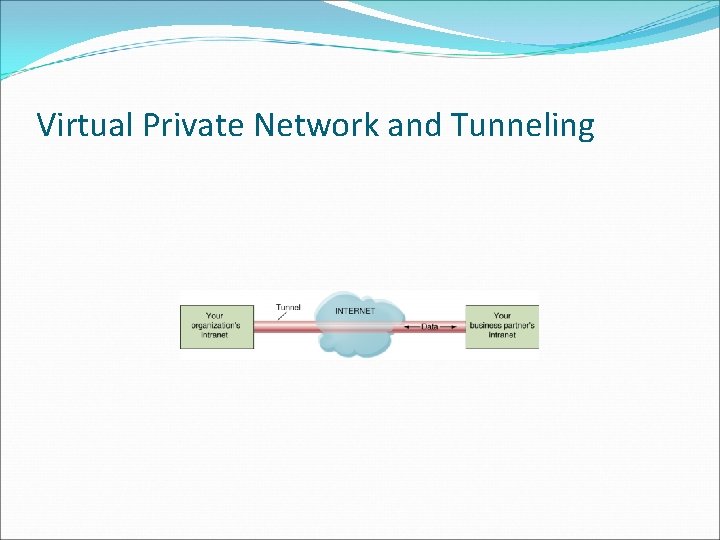

Communication or Network Controls (continued) Virtual private networking (VPN) Secure Socket Layer (kini disebut transport layer security) (SSL/TLS) Vulnerability management systems (VMS) Employee monitoring systems : sistem yang bertugas memonitor aktivitas komunikasi setiap karyawan.

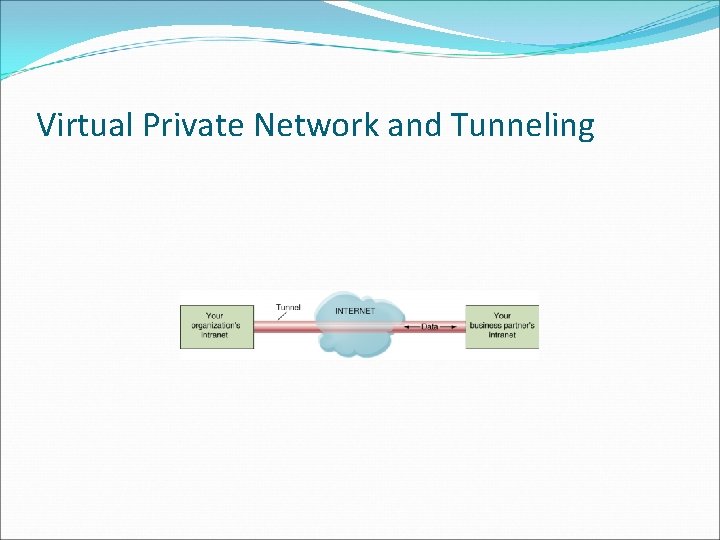

Virtual Private Network and Tunneling

Thank you for Your kind attention Pengampu: Taufik Hidayat, S. Kom. , MMSI, Lektor Kepala 54