EVALUACION DE APLICACIONES EN FUNCIONAMIENTO EVALUACION DE APLICACIONES

- Slides: 69

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO ¶CONCEPTOS GENERALES ·RIESGOS Y CONTROLES ¸PROCESO DE EVALUACION DE APLICACIONES ¹CASO PRACTICO

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO 1. OBJETIVOS DE LA AUDITORIA DE APLICACIONES EN FUNCIONAMIENTO Evaluar y verificar que el sistema de información satisfaga razonablemente las siguientes caracteristicas de seguridad y efectividad. • Los controles establecidos en el software y los procedimientos manuales de la aplicación, protegen apropiadamente contra los riesgos. • La información producida por la aplicacion es confiable, completa y oportuna y proporcionan información relevante para satisfacer las necesidades operativas, administrativas y gerenciales del negocio. • Los datos son completos, exactos y autorizados. • Las rutinas de calculo ejecutadas por la aplicacion y las cantidades calculadas son exactas y se aplican correctamente a los archivos. • El sistema detecta y reporta los errores obvios y proporciona adecuadas pistas de auditoria. • El plan de contingencias de la aplicacion es apropiado para dar continuidad a las operaciones del negocio en caso de interrupciones prolongadas por fallas de hardware, software o potencia electrica

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO 1. OBJETIVOS DE LA AUDITORIA DE APLICACIONES EN FUNCIONAMIENTO • Es arpopiada y suficiente la documentación relacionada con el sistema. • Es adecuada la division de funciones desde el punto de vista de seguridad. • Es adecuado el grado de participación de los usuarios en las actividades de diseño, desarrollo y pruebas del sistema

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO ESCENARIOS DE RIESGO DE LAS APLICACIONES DE SISTEMAS COMPUTARIZADOS Son las areas de revision de los riesgos y controles de las aplicaciones de computador: 1. Origen y preparación de los datos 2. Captura y validación de datos 3. Procesamiento y actualización 4. Salidas de la actualización 5. Seguridad lógica del software 6. Seguridad lógica de los archivos 7. Cambios al software 8. Procedimientos de Back-up y recuperación 9. Comunicación de datos 10. Documentación técnica y del usuario 11. Utilización y control de resultados 12. Seguridad física de las instalaciones de cómputo

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO ESCENARIOS DE RIESGO DE LAS APLICACIONES DE SISTEMAS COMPUTARIZADOS 1. Origen y preparación de los datos Comprende las actividades desde la generación de documentos fuente hasta su recepción. Los responsables son las empresas y clientes que originan, generan, reciben documentos fuentes 2. Captura y validación de datos Comprende las actividades manuales y automatizadas que se realizan desde la recepción de documentos hasta su validación y captura. 3. Procesamiento y actualización de datos Evalua la exactitud, completitud y oportunidad del procesamiento de los datos. Verifica que los datos son procesados por los programas y procesos autorizados

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO ESCENARIOS DE RIESGO DE LAS APLICACIONES DE SISTEMAS COMPUTARIZADOS 4. Salidas del proceso de actualización Evalua que existan controles adecuados para prevenir, detectar y corregir errores, irregularidades y omisiones durante las actividades de producción de resultados para los usuarios. Comprende las actividades desde la finalización del proceso de acutalización, incluyendo la producción de resultados, la identificación , preparación envio de resultados hasta su recepción por los usuarios 5. Seguridad del software Evalua los procesos de identificación, autorización autenticación, journal y monitoreos ofrecidos por la aplicacion y sistema operacional para controlar el acceso a los programas fuentes y objetos de la aplicación

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO ESCENARIOS DE RIESGO DE LAS APLICACIONES DE SISTEMAS COMPUTARIZADOS 6. Seguridad lógica de los archivos. Comprende los procedimientos de identificación, autorización y autenticación ofrecidos por la aplicación o el sistema operacional para controlar el acceso a los archivos de datos. 7. Cambios al software de la aplicación. Comprende los procedimientos de solicitud, análisis, diseño, ejecución e instalación de cambios a los programas de la aplicación. 8. Procedimientos Back up y Recuperación los procedimientos de respaldo y planes de contingencia previstos para grantizar el funcionamiento continuo de las operaciones sitematizadas y recuperarse de desastres causados por fallas de hardware actos humanos o de la naturaleza.

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO ESCENARIOS DE RIESGO DE LAS APLICACIONES DE SISTEMAS COMPUTARIZADOS 9. Terminales y comunicación de datos Comprende los procedimientos de seguridad física y ambiental sobre las terminales de computador y la comunicación de datos 10. Documentación del sistema Comprende la suficiencia, disponibilidad y calidad de la documentación técnica y del usuario 11. Seguridad física y controles en las instalaciones Comprende los controles ejercidos para proteger los recursos de hardware, software, datos, personas e instalaciones contra riesgos causados por desastres naturales, accidentes, infidelidad etc.

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO m RIESGO – Es la probabilidad de ocurrencia de un hecho no deseado – Es el valor de las perdidas a que se exponen las empresas por la ocurrencia de eventos perjudiciales (causas) CAUSAS Mal proceso de visación Errores en calculos tributarios Mala prestación deservicios RIESGOS Pagar un cheque doblemente Sanciones legales Perdida de credibilidad

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO CAUSAS DEL RIESGO Hechos que dan origen a los eventos no deseados o Riesgos Los controles actuan sobre las causas, para que los riesgos se materialicen las causas deben estar presentes: Una causa puede generar mas de un riesgo y un riesgo puede ser generado por mas de una causa

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO CAUSAS DEL RIESGO Las causas de los riesgos pueden tener su origen en: • Errores Humanos. • Mal funcionamiento de los equipos y programas • Actos mal intencionados • Desastres naturales

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO CONTROLES Son todas las acciones orientadas a minimizar la probabilidad de ocurrencia de un riesgo o el impacto de estos La capacidad de ejercer influencia o restriccion sobre una acción Es la acción que se toma para condicionar una operación de acuerdo a un plan

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO CONTROLES Un control puede ser efectivo para diferentes riesgos. Un riesgo puede tener varios controles Un riesgo debe contar con los controles suficientes para reducirlo a niveles manejables. El exceso de controles genera ineficiencia, lentitud, costos y pede llegar a producir mal servicio

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO CONTROLES Los controles pueden ser de tres tipos: • PREVENTIVOS (Evitan la ocurrencia de las causas) • DETECTIVOS (Detectan la ocurrencia de las causas) • CORRECTIVOS (Corrigen las consecuencias producidas)

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO CONTROLES CONTROL PREVENTIVO Ofrecen la primera linea de defensa contra los eventos no deseables Los riesgos que sobrepasen esta barrera deben ser detectados por los otros tipos de controles CARACTERISTICAS Son pasivos no generan retroalimentación • Claves de acceso • Llaves físicas Orientan las acciones para que ocurran correctamente • Capacitación • Listas de chequeo

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO CONTROLES CONTROL PREVENTIVO CARACTERISTICAS (Cont) Reducen la frecuencia de la amenaza • Validaciones • Inspecciones periódicas • Segregación de funciones Son transparentes para las personas. Son de bajo costo. Estos controles son generalemente automáticos

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO CONTROLES CONTROL DETECTIVO Ofrecen la segunda barrera. Informan la ocurrencia de los hechos no deseados CARACTERISTICAS Accionan alarmas • Alarmas Registran la ocurrencia de los hechos • Logs • Totales de balanceo Bloquean la operación del sistema

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO CONTROLES CONTROL DETECTIVO Ofrecen la segunda barrera. Informan la ocurrencia de los hechos no deseados CARACTERISTICAS Alertan al personal • Listados de reconciliaciohn Verifican la efectividad del control preventivo • Completitud de datos de entrada • Pruebas de razonabilidad

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO CONTROLES CONTROL CORRECTIVO Por lo general actuan con los controles detectivos. Una vez que se ha detectado el hecho se debe ejecutar una acción correctiva CARACTERISTICAS Toman acción para resolver el problema Implican reprocesos Son muy costosos Ejemplos Planes de contingencia Procedimientos de backup y recuperación Procedimientos de recuperación de errores

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO RIESGOS TIPICOS 1. DAÑO Y DESTRUCCION DE ACTIVOS 2. HURTO 3. DESVENTAJA COMPETITIVA 4. SANCIONES LEGALES 5. FRAUDE 6. PERDIDA DE NEGOCIOS Y CREDIBILIDAD PUBLICA 7. EXCESO DE EGRESOS 8. DECISIONES ERRONEAS 9. PERDIDA DE INGREOS

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO RIESGOS TIPICOS 1. DAÑO Y DESTRUCCION DE ACTIVOS Perdidas de dinero por desastres naturales o provocados por el hombre, que producen daños o destrucción de los recursos que soportan la prestació del servicio • Desastres naturales • Desastres provocados por errores y omisiones • Desastres por actos terroristas ACCIDENTAL Y MAL INTENCIONADO

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO RIESGOS TIPICOS 2. HURTO Perdidas ocasionadas por el robo de dinero y activos representados en equipos, titulos valores, datos, software, suministros de computador, por actos de empleados o terceros MAL INTENCIONAL

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO RIESGOS TIPICOS 3. DESVENTAJA COMPETITIVA Perdidas de dinero que resultan de • Divulgar datos de secretos comerciales e investigaciones de mercados que constituyen ventaja frente a los competidores. • Ofrecer servicios de inferior calidad que los competidores ACCIDENTAL Y MAL INTENCIONADO

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO RIESGOS TIPICOS 4. SANCIONES LEGALES Perdidas de dinero que resultan de las multas que deben pagar la empresa cuando • Se ejecutan las acciones por fuera del marco legal establecido • Se violan los derechos a la intimidad o privacidad de la información de clientes o empleados • No se produce a tiempo la información requerida ACCIDENTAL O MAL INTENCIONADO

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO RIESGOS TIPICOS 5. FRAUDE Es la apropiación indebida por parte de un individuo, de activos de la empresa o de terceros confiados al cuidado de la empresa. MAL INTENCIONADO

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO RIESGOS TIPICOS 6. PERDIDA DEL NEGOCIO Perdidas de dinero causadas por los negocios que no se hacen, cuando por actos accidentales o mas intencionado, se ofrece mal servicio a los clientes Por ejemplo el sabotaje produce perdidas de dinero cuando los empleados en forma intencional producen fallas, cese de activiades etc. ACCIDENTAL Y MAL INTENCIONADO

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO RIESGOS TIPICOS 7. PERDIDA POR EXCESO DE EGRESOS Perdidas de dinero causadas por los negocios qu no se hacen, cuando por actos accidentales o mas intencionado, se ofrece mal servicio a los clientes Por ejemplo el sabotaje produce perdidas de dinero cuando los empleados en forma intencional producen fallas, cese de activiades etc. ACCIDENTAL Y MAL INTENCIONAdo

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO RIESGOS EN LAS APLICACIONES 1. RIESGO DE ACCESO 2. INGRESO DE DATOS 3. PROCESAMIENTOS 4. ITEMS RECHAZADOS 5. ESTRUCTURA DE SISTEMAS 6. CAMBIO DE SOFTWARE 7. CONTINUIDAD DEL PROCESO

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: DE ACCESO v ACCESO GENERAL v ACCESO A FUNCIONES DE PROCESAMIENTO

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: DE ACCESO GENERAL: Personas no autorizadas pueden accesar los archivos o programas CONSECUENCIAS: Acceso no autorizado a información confidencial 4 Realizar fraudes o provocar errores por cambios a archivos o programas. 4 Sabotear o destruir recursos del área de sistemas 4 Copia o robo de programas 4

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: DE ACCESO CONSECUENCIAS: Ingreso de virus 4 Generación y distribución de información a personal no autorizado 4

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: DE ACCESO A FUNCIONES DE PROCESAMIENTO Personas no autorizadas pueden accesar las funciones de procesamiento CONSECUENCIAS 4 El usuario que modifica tablas y archivos maestros puede tambien modificar transacciones 4 Posibilidad de que una persona no autorizada consulte inf confidencial 4 El usuario autorizado a determinados aplicativos modifique otros

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: INGRESO DE DATOS Los datos pueden ser incorrectos, incompletos, duplicados o no ingresados CONSECUENCIAS 4 Transacciones fraudulentas, duplicadas o incorrectas 4 Transacciones incompletas 4 Errores en campos claves 4 Errores contables

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: ITEMS RECHAZADOS O EN SUSPENSO Los datos rechazados o pendientes de procesar pueden no ser identificados, analizados y corregidos CONSECUENCIAS 4 Las transacciones pueden ser omitidas 4 Pueden ser resueltas sin autorización 4 Pueden ser resueltas en forma inoportuna

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: PROCESAMIENTO Las transacciones pueden perderse o procesarse em forma incompleta, inexacta o inoportuna CONSECUENCIAS: 4 Las transacciones pueden ser omitidas 4 Las transacciones pueden ser procesadas de manera incompleta 4 Las transacciones pueden ser procesadas en forma inexacta 4 Perdida de información en la transmisión de datos 4 Pueden ser resueltas en forma inoportuna

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: PROCESAMIENTO CONSECUENCIAS: Perdida de transacciones por interrupciones en el procesamiento 4 Falta de confianza en los resultados obtenidos del procesamiento 4 Generación y distribución de repotes incompleto 4 Errores por deterioro de los medios magnéticos utilizados 4

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: ESTRUCTURA ORGANIZACIONAL DEL AREA La estructura organizacional departamento de sistemas y los procedimientos operativos no garantizan un ambiente de procesamiento de datos apropiado para preparar información confiable CONSECUENCIAS: Concentración de funciones incompatibles 4 Cada programador podría utilizar sus propios criterios de programación 4 Desarrollo de aplicaciones que no concuerdan con los planes informâticos 4 Desconocimiento de las aplicaciones 4 Alta dependencia del personal de sistemas 4 Inadecuada adquisicion de Software y Hardware 4

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: CAMBIOS A LOS PROGRAMAS Los programadores pueden realizar cambios incorrectos o no autorizados en el software de aplicación CONSECUENCIAS: 4 Fraudes cometidos por los programadores 4 Peden surgir errores inadvertidos por cambios no autorizados y/o no probados 4 Desconocimiento de cambios hechos y no documentados

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: CONTINUIDAD DE OPERACIONES Imposibilidad de recuperar la capacidad de procesamiento ante una interrupción CONSECUENCIAS: Perdida de ingresos ante la interrupción 4 Pérdida de ventaja competitiva 4 Pérdida parcial o total de información 4 Pérdida de clientes o disminución de penetración de mercado 4 Multas y sanciones, por violaciones de normas contactuales, litigios, etc 4

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO CONTROLES PARA LOS RIESGOS DE SISTEMAS COMPUTARIZADOS

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: DE ACCESO MEDIOS DE CONTROL v v Software de control de acceso *OS/2 *RACF *ACF 2 Análisis de logs Control de acceso físico Protección de datos

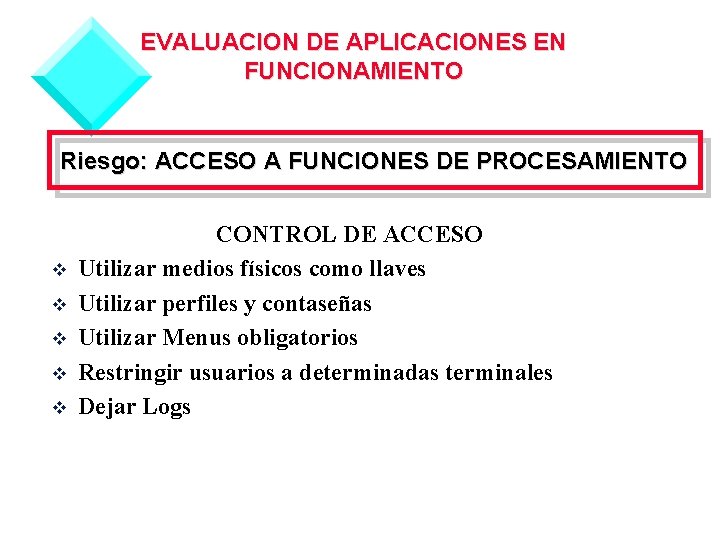

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: ACCESO A FUNCIONES DE PROCESAMIENTO MEDIOS DE CONTROL Segregación de funciones

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: ACCESO A FUNCIONES DE PROCESAMIENTO MEDIOS DE CONTROL Medios de control de acceso

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: DE ACCESO v v SEGREGACION DE FUNCIONES Otorgar acceso solo a quienes no tengan funciones incompatibles Impedir accesos no autorizados para asegurar la separación Adecuada estructura Software de control de acceso Segregación efectiva

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: ACCESO A FUNCIONES DE PROCESAMIENTO v v v CONTROL DE ACCESO Utilizar medios físicos como llaves Utilizar perfiles y contaseñas Utilizar Menus obligatorios Restringir usuarios a determinadas terminales Dejar Logs

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: INGRESO DE DATOS MEDIOS DE CONTROL v v v Controles de edición y validación Controles de lotes Doble digitación de campos críticos

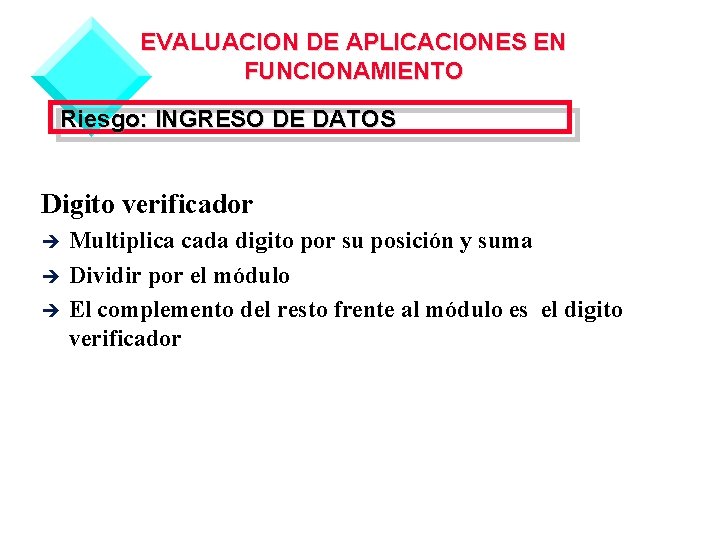

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: INGRESO DE DATOS Controles de Edición y Validación è è è è Formato Campos faltantes Límites Validación Duplicidad Correlación Balanceo Digito verificador

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: INGRESO DE DATOS Digito verificador è è è Multiplica cada digito por su posición y suma Dividir por el módulo El complemento del resto frente al módulo es el digito verificador

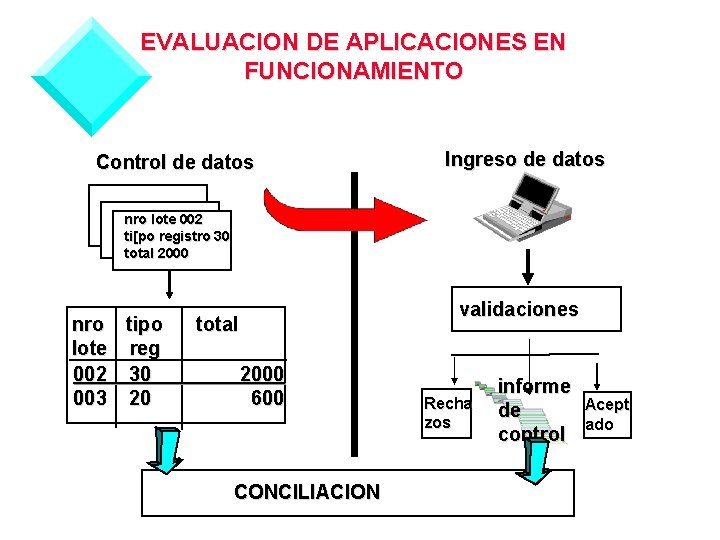

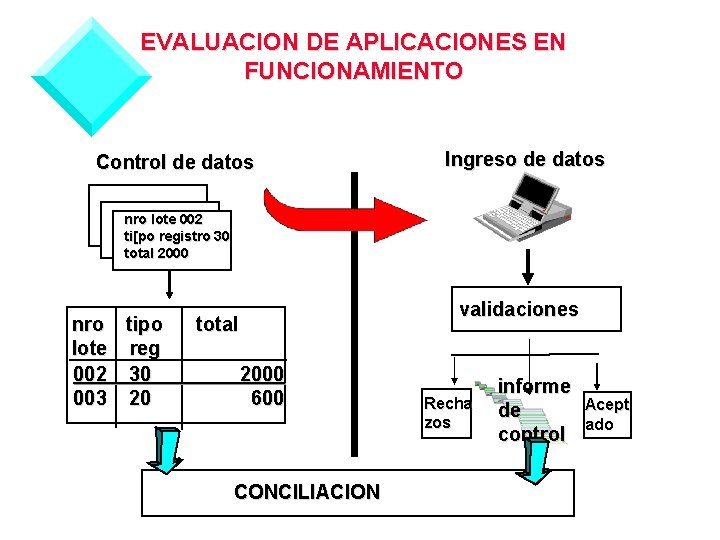

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Procesamiento por lotes Control de datos Ingreso de datos nro lote 002 ti[po registro 30 total 2000 nro tipo lote reg 002 30 003 20 validaciones total 2000 600 CONCILIACION Recha zos informe de control Acept ado

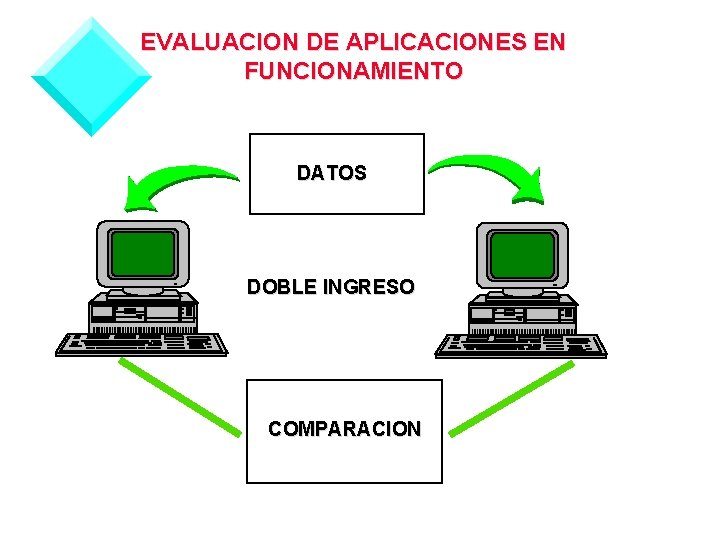

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO DATOS DOBLE INGRESO COMPARACION

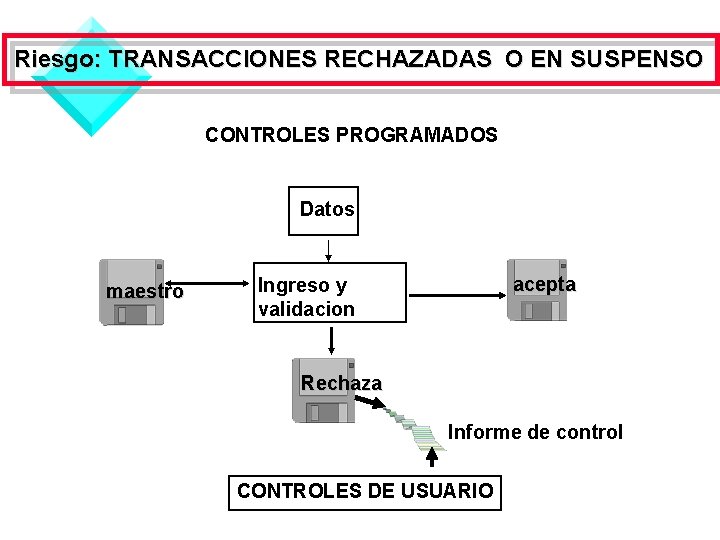

EVALUACION DE APLICACIONES EN FUNCIONAMIENTO Riesgo: TRANSACCIONES RECHAZADAS O EN SUSPENSO MEDIOS DE CONTROL v v Controles programados controles de usuario

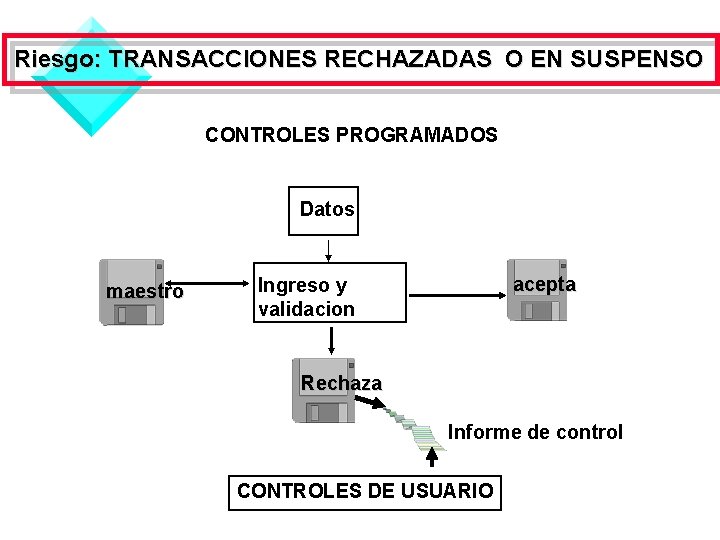

Riesgo: TRANSACCIONES RECHAZADAS O EN SUSPENSO CONTROLES PROGRAMADOS Datos maestro acepta Ingreso y validacion Rechaza Informe de control CONTROLES DE USUARIO

Riesgo: PROCESAMIENTO Formularios prenumerados y rutina de control de secuencia 12 10 09 ?

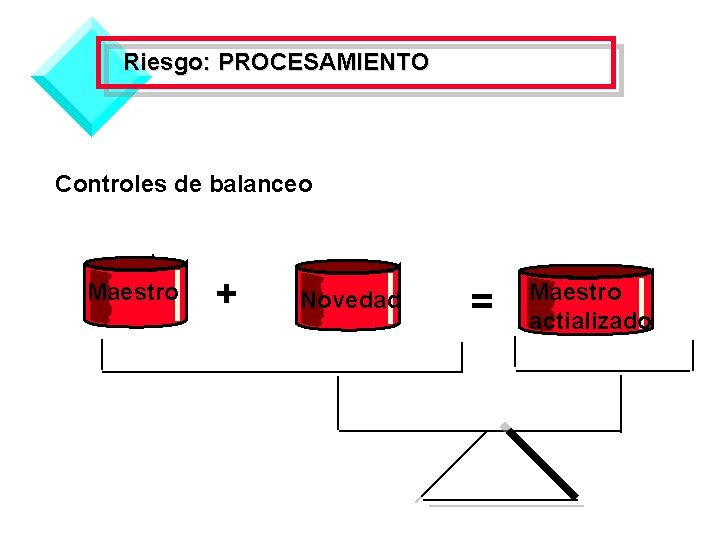

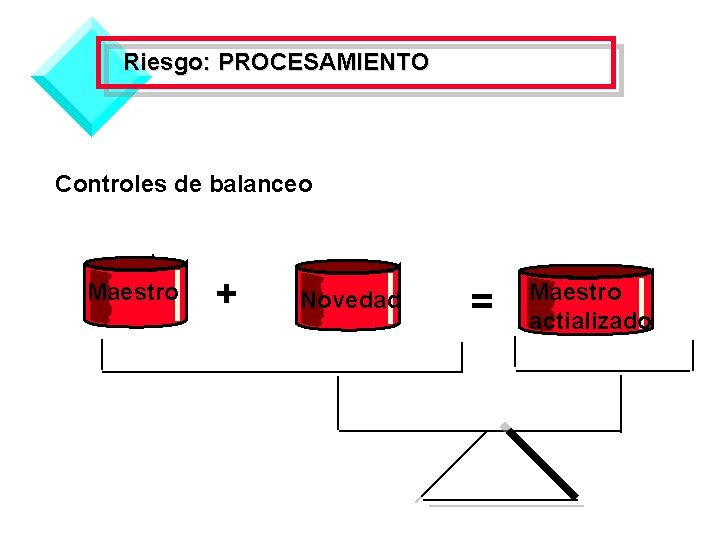

Riesgo: PROCESAMIENTO Controles de balanceo Maestro + Novedad = Maestro actializado

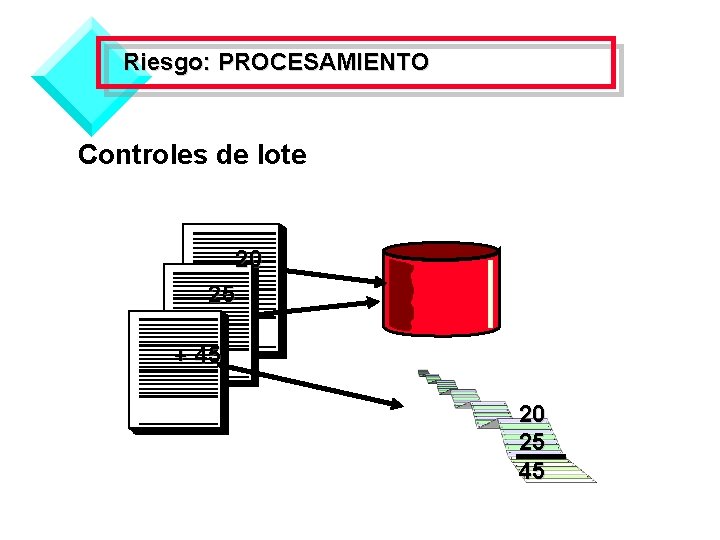

Riesgo: PROCESAMIENTO Controles de lote 20 25 + 45 20 25 45

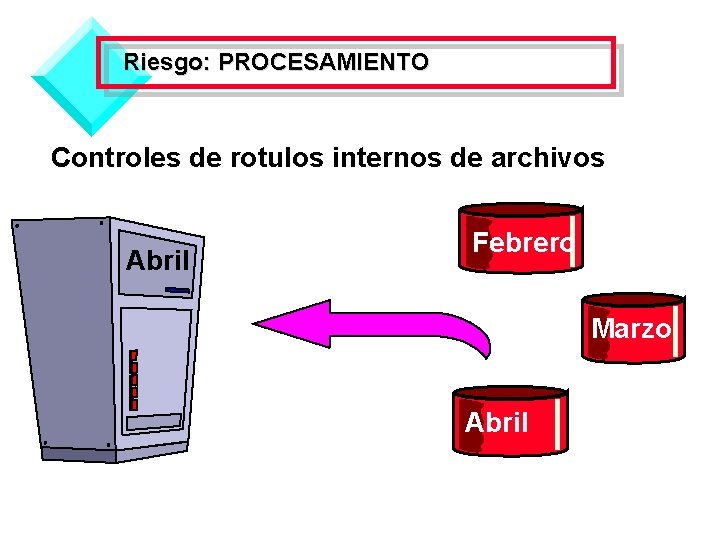

Riesgo: PROCESAMIENTO Controles de rotulos internos de archivos Abril Febrero Marzo Abril

Riesgo: PROCESAMIENTO Controles de transmisión de datos 001 001

Riesgo: PROCESAMIENTO Procedimientos de recuperación

Riesgo: Estructura organizativa Medios de control Segregacion de funciones en el dpto de sistemas Controles y procedimientos operativos Operación Sistemas

Riesgo: Estructura organizativa Medios de control Segregacion de funciones en el dpto de sistemas: • Segregación de las funciones de los usuarios • Segregación dentro del departamento de sistemas • Administración de la base de datos • Funciones de programación • Funciones de operación • Administrador de seguridad

Riesgo: Estructura organizativa Medios de control Controles y procedimientos operativos * Manuales de operación * Controles operativos diarios. Supervisión 6 AM 2 PM 10 PM 10 PM 6 AM

Riesgo: Estructura organizativa Medios de control Controles y procedimientos operativos * Controles operativos diarios. Revision de logs . Cronogramas de operación

Riesgo: Estructura organizativa Medios de control Controles y procedimientos operativos * Controles operativos diarios. Autorización de corridas no programadas Form 2 Form 1

Riesgo: Estructura organizativa Medios de control Controles y procedimientos operativos * Controles operativos diarios. Rótulos internos . Separación de librerias Fecha cre Nombre Aplicaci Expiración Desarrollo Producción

Riesgo: Estructura organizativa Medios de control Controles y procedimientos operativos * Supervisión de usuarios privilegiados * Control de software sensitivo * Controles sobre desarrollo

Riesgo: Cambios a los programas Medios de control Modificación NO Procedimientos de Iniciación, aprobación y documentación Intervención de los usuarios Procedimientos de prueba Proc. de catalogación

Riesgo: Continuidad de operaciones Medios de control • Desarrollar y documentar el plan de contingencias • Procedimientos de backup • Contratos de mantenimiento • Documentación actualizada de aplicaciones • Utilizar UPS • Convenios de soporte con otras empresas • Polizas de seguros

Riesgo: Continuidad de operaciones Medios de control • Desarrollar y documentar el plan de contingencias • Procedimientos de backup • Contratos de mantenimiento • Documentación actualizada de aplicaciones • Utilizar UPS • Convenios de soporte con otras empresas • Polizas de seguros

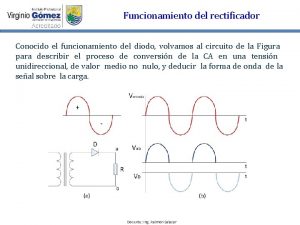

Funcionamiento disco duro

Funcionamiento disco duro Circuito electrico para niños

Circuito electrico para niños Funcionamiento de un computador digital

Funcionamiento de un computador digital Osciloscopio funcionamiento

Osciloscopio funcionamiento Diferencia potencial

Diferencia potencial Megohmetro funcionamiento

Megohmetro funcionamiento Superestructura turistica

Superestructura turistica Estructura y funcionamiento de una computadora

Estructura y funcionamiento de una computadora Diagrama de bloque de un velador

Diagrama de bloque de un velador Arco de poleas funcionamiento

Arco de poleas funcionamiento Pneumatic double acting cylinder

Pneumatic double acting cylinder Funcionamiento sensorial y psicomotor

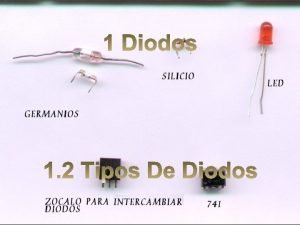

Funcionamiento sensorial y psicomotor Diodos detectores

Diodos detectores Funcionamiento del sistema de frenos abs

Funcionamiento del sistema de frenos abs Tacto funcion

Tacto funcion Motor wankel funcionamiento

Motor wankel funcionamiento Acciones que ayudan al funcionamiento de la biblioteca

Acciones que ayudan al funcionamiento de la biblioteca Resover

Resover Turbina francis

Turbina francis Biodigestor funcionamiento

Biodigestor funcionamiento Teorema de morgan

Teorema de morgan Inversor funcionamiento

Inversor funcionamiento Ejemplos mercados financieros

Ejemplos mercados financieros Licencia de funcionamiento

Licencia de funcionamiento Polea es

Polea es Como funciona el plano inclinado

Como funciona el plano inclinado Congelador de placas verticales

Congelador de placas verticales Polarimetro de laurent

Polarimetro de laurent Interneuronas función

Interneuronas función Interfaz

Interfaz Competencia comunicativa y sus aplicaciones

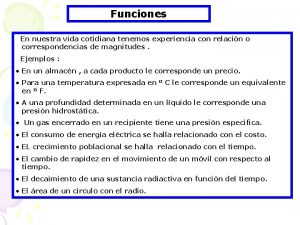

Competencia comunicativa y sus aplicaciones Integrales impropias aplicaciones

Integrales impropias aplicaciones Vida media benzodiacepinas

Vida media benzodiacepinas Grafo simple

Grafo simple El efecto fotoeléctrico

El efecto fotoeléctrico Aplicaciones logica difusa

Aplicaciones logica difusa Scaner

Scaner Fotodiodo aplicaciones

Fotodiodo aplicaciones Propiedades valor absoluto

Propiedades valor absoluto Aplicaciones de la ley de ohm

Aplicaciones de la ley de ohm Que es magnetismo

Que es magnetismo Aplicaciones del principio de pascal

Aplicaciones del principio de pascal Aplicaciones de la electrólisis

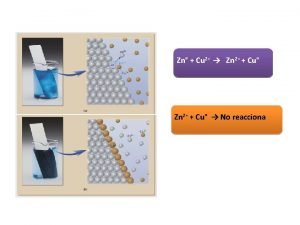

Aplicaciones de la electrólisis Aplicaciones de un solenoide

Aplicaciones de un solenoide Evaporadores de tubos largos con flujo ascendente

Evaporadores de tubos largos con flujo ascendente Aplicaciones de la pnl

Aplicaciones de la pnl Propiedades exponenciales

Propiedades exponenciales Desarrollo de aplicaciones web con asp.net

Desarrollo de aplicaciones web con asp.net Ejemplos de regresión lineal simple en la vida cotidiana

Ejemplos de regresión lineal simple en la vida cotidiana Aplicaciones de la energía eólica

Aplicaciones de la energía eólica Aplicaciones de la polarimetria

Aplicaciones de la polarimetria Aplicaciones de ecuaciones diferenciales de primer orden

Aplicaciones de ecuaciones diferenciales de primer orden Aplicaciones de las funciones lineales

Aplicaciones de las funciones lineales Borato de galio

Borato de galio El principio de arquímedes

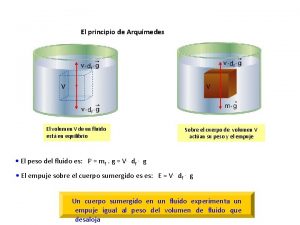

El principio de arquímedes Regla de la mano derecha

Regla de la mano derecha Multivibrador astable aplicaciones

Multivibrador astable aplicaciones Ejemplos de reacciones redox

Ejemplos de reacciones redox Teorema de los trabajos virtuales

Teorema de los trabajos virtuales Aplicaciones mas usadas

Aplicaciones mas usadas Taller sobre aplicaciones en la administración

Taller sobre aplicaciones en la administración Materiales compuestos aplicaciones

Materiales compuestos aplicaciones 5 ejemplos de la raíz cuadrada en la vida cotidiana

5 ejemplos de la raíz cuadrada en la vida cotidiana Derivadas en la vida cotidiana

Derivadas en la vida cotidiana Electrolisis

Electrolisis Aplicaciones de transporte privado

Aplicaciones de transporte privado Aplicaciones de la derivada concepto

Aplicaciones de la derivada concepto Materiales compuestos aplicaciones

Materiales compuestos aplicaciones Eter aplicaciones

Eter aplicaciones Aplicación del lenguaje ensamblador

Aplicación del lenguaje ensamblador