Escola de Cincia e Tecnologia Curso Sistema Operacionais

- Slides: 85

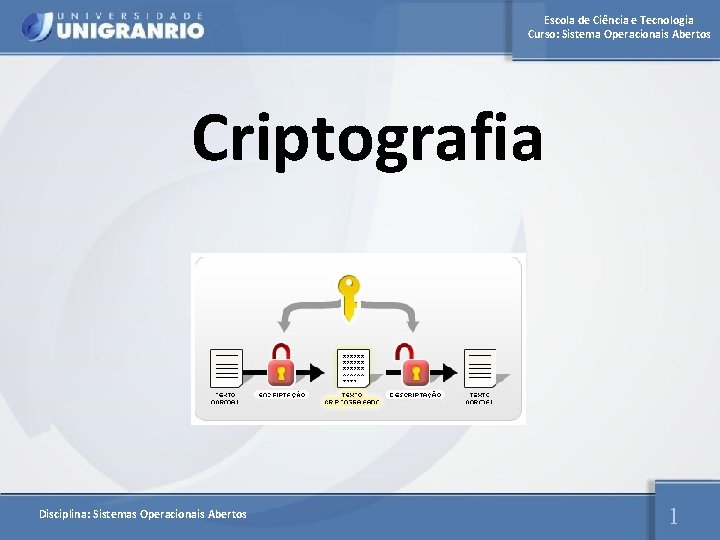

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia Disciplina: Sistemas Operacionais Abertos 1

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia q Origina-se do grego Kryptós = secreto e Grapho = escrita, ou seja, “Escrita Secreta. q Um dos principais itens para aumentar a segurança em comunicações. q Diversas técnicas existentes q Implementação muitas vezes difícil Disciplina: Sistemas Operacionais Abertos 2

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia q. Questões políticas influenciam o uso mais amplo. q. Consiste em uma forma de transformar um texto simples (legível) em um texto cifrado que somente o destinatário conseguira compreender. Disciplina: Sistemas Operacionais Abertos 3

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Conceitos Básicos - Criptografia q. Cifra – transformação de um caractere para outro, ou de um bit para outro bit. q. Chave – parâmetro utilizado pelo algoritmo de criptografia para cifrar os dados. q. Algoritmo de criptografia – procedimentos utilizados para cifrar os dados. Disciplina: Sistemas Operacionais Abertos 4

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Conceitos Básicos - Criptografia q. Criptoanálise - arte de solucionar mensagens cifradas. q. Criptografia – arte de criar mensagens cifradas. q. Criptologia – arte de criar mensagens cifradas e solucioná-las. Disciplina: Sistemas Operacionais Abertos 5

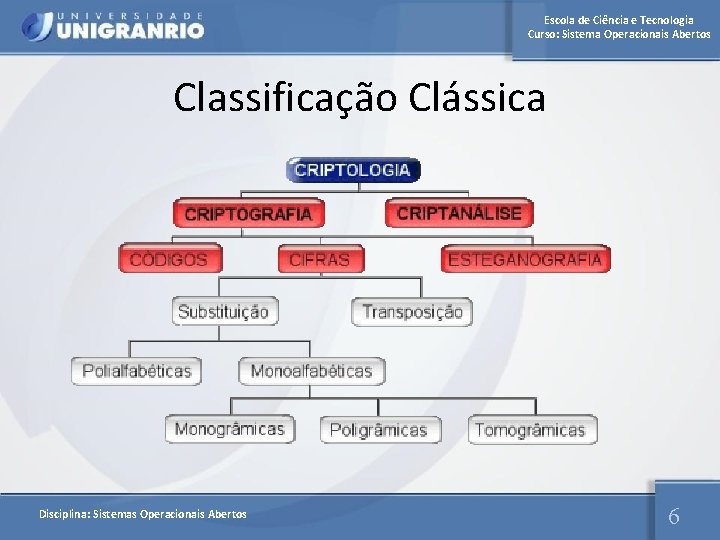

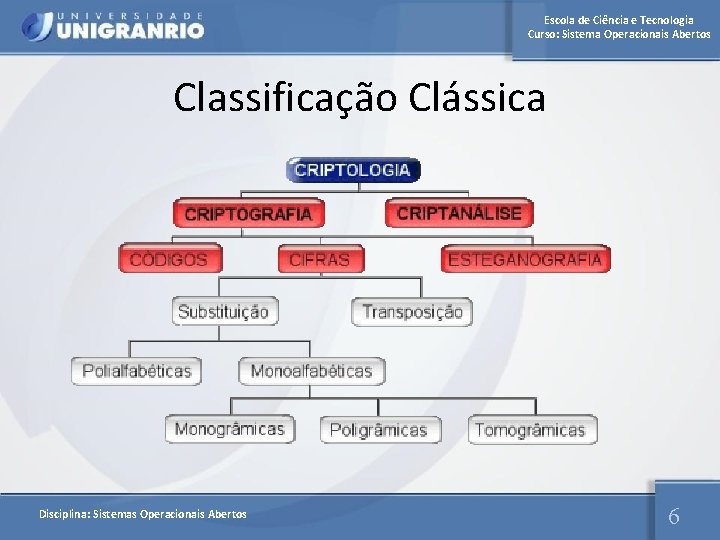

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Classificação Clássica Disciplina: Sistemas Operacionais Abertos 6

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia – Técnicas Clássicas q. Cifras de Substituição Cifras de substituição produzem criptogramas nos quais as letras do texto original, tratadas individualmente ou em grupos de comprimento constante, são substituídas por outras letras, figuras, símbolos ou uma combinação destes de acordo com um sistema predefinido e uma chave. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia – Técnicas Clássicas q. Cifras de Substituição Cifras de substituição produzem criptogramas nos quais as letras do texto original, tratadas individualmente ou em grupos de comprimento constante, são substituídas por outras letras, figuras, símbolos ou uma combinação destes de acordo com um sistema predefinido e uma chave. Exemplos: Código de Cesar, Atbash Disciplina: Sistemas Operacionais Abertos

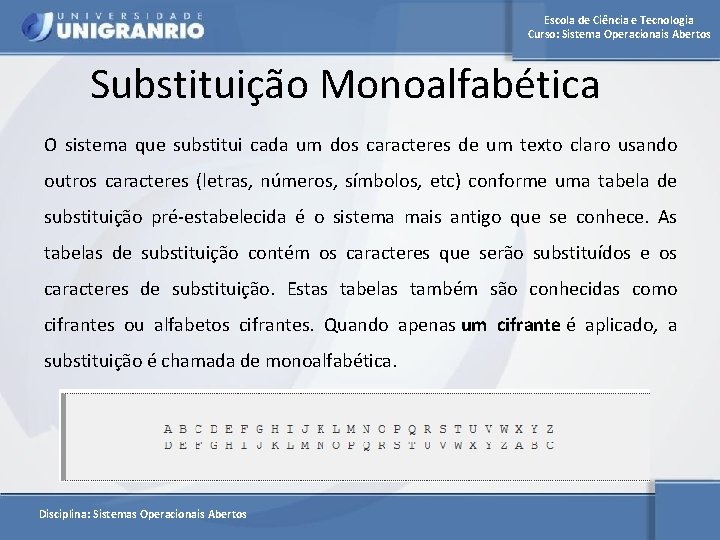

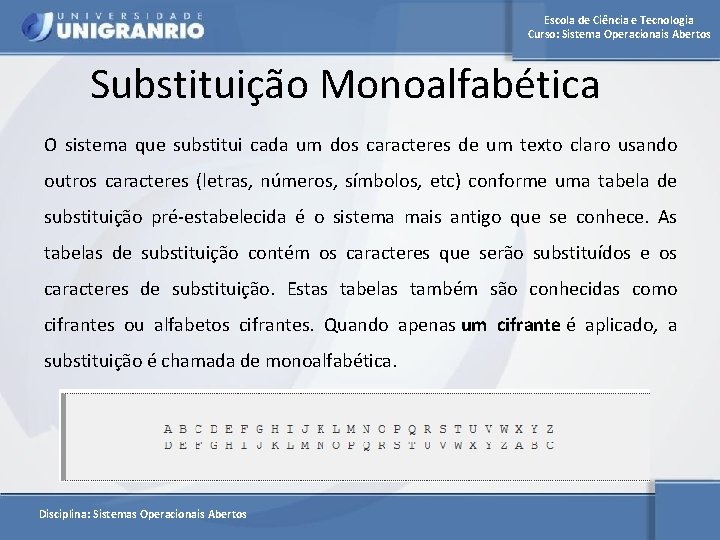

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Substituição Monoalfabética O sistema que substitui cada um dos caracteres de um texto claro usando outros caracteres (letras, números, símbolos, etc) conforme uma tabela de substituição pré-estabelecida é o sistema mais antigo que se conhece. As tabelas de substituição contém os caracteres que serão substituídos e os caracteres de substituição. Estas tabelas também são conhecidas como cifrantes ou alfabetos cifrantes. Quando apenas um cifrante é aplicado, a substituição é chamada de monoalfabética. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Substituição Monoalfabética O sistema que substitui cada um dos caracteres de um texto claro usando outros caracteres (letras, números, símbolos, etc) conforme uma tabela de substituição pré-estabelecida é o sistema mais antigo que se conhece. As tabelas de substituição contém os caracteres que serão substituídos e os caracteres de substituição. Estas tabelas também são conhecidas como cifrantes ou alfabetos cifrantes. Quando apenas um cifrante é aplicado, a substituição é chamada de monoalfabética. Disciplina: Sistemas Operacionais Abertos

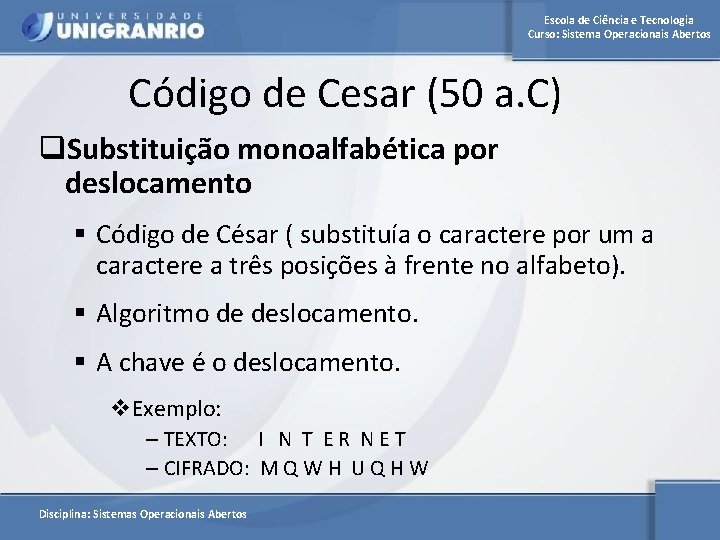

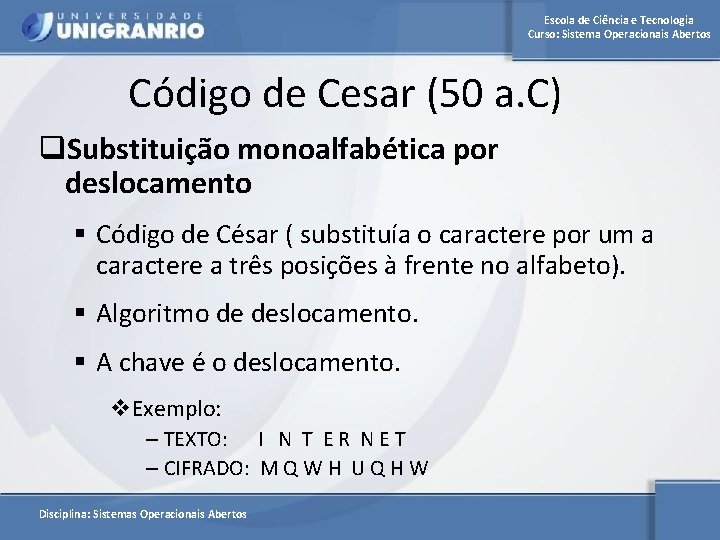

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Código de Cesar (50 a. C) q. Substituição monoalfabética por deslocamento § Código de César ( substituía o caractere por um a caractere a três posições à frente no alfabeto). § Algoritmo de deslocamento. § A chave é o deslocamento. v. Exemplo: – TEXTO: I N T E R N E T – CIFRADO: M Q W H U Q H W Disciplina: Sistemas Operacionais Abertos

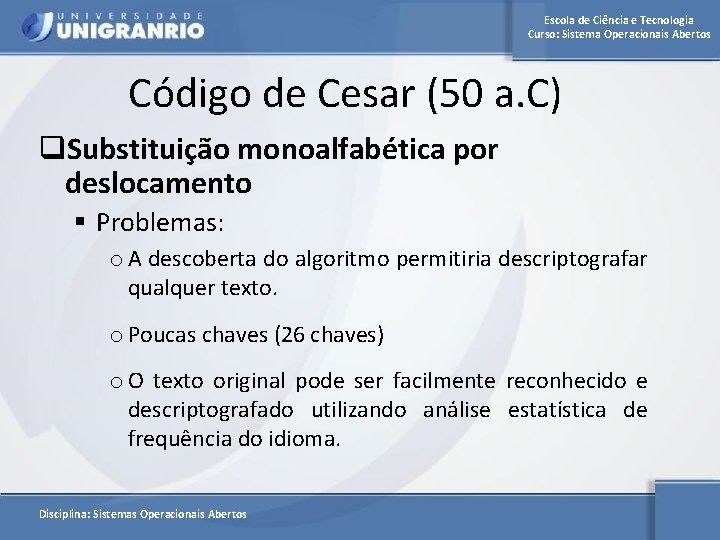

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Código de Cesar (50 a. C) q. Substituição monoalfabética por deslocamento § Problemas: o A descoberta do algoritmo permitiria descriptografar qualquer texto. o Poucas chaves (26 chaves) o O texto original pode ser facilmente reconhecido e descriptografado utilizando análise estatística de frequência do idioma. Disciplina: Sistemas Operacionais Abertos

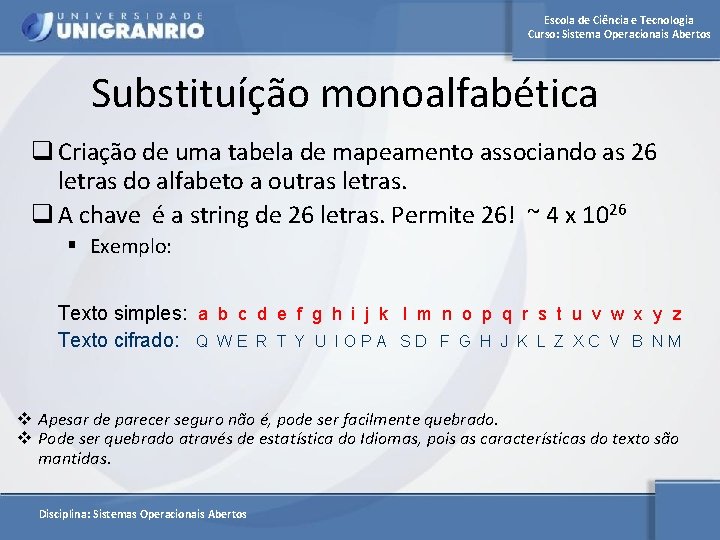

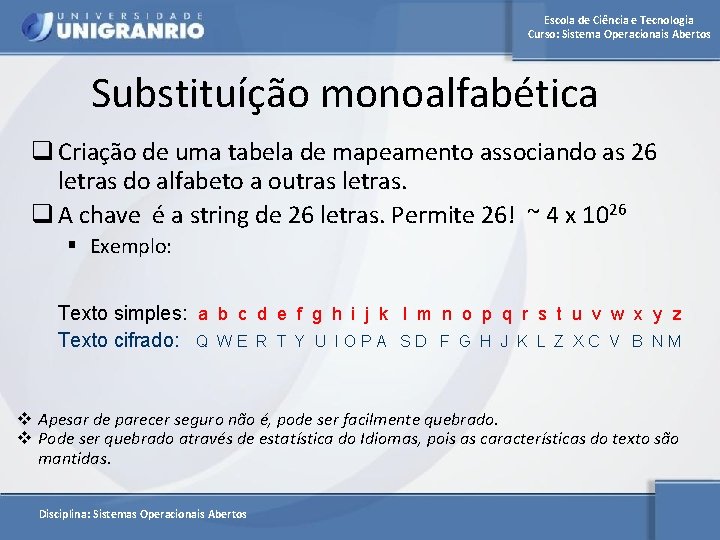

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Substituíção monoalfabética q Criação de uma tabela de mapeamento associando as 26 letras do alfabeto a outras letras. q A chave é a string de 26 letras. Permite 26! ~ 4 x 1026 § Exemplo: Texto simples: a b c d e f g h i j k l m n o p q r s t u v w x y z Texto cifrado: Q W E R T Y U I O P A S D F G H J K L Z X C V B N M v Apesar de parecer seguro não é, pode ser facilmente quebrado. v Pode ser quebrado através de estatística do Idiomas, pois as características do texto são mantidas. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Exercício de Criptoanálise (Substituíção monoalfabética) Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Substituição Polialfabética Quando mais de um cifrante é utilizado para cifrar um texto claro, o método é denominado substituição polialfabética. Exemplos: O Disco de Alberti, cifra de Vigenère Exercício (1 Ponto Extra) - Construir um programa que criptografe arquivos utilizando substituição polialfabética. Maiores detalhes serão dados em sala. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia – Técnicas Clássicas q. Cifras de Transposição Cifras de transposição produzem criptogramas nos quais as letras do texto original são modificadas de posição. A cifra se baseia em uma chave que é uma palavra ou frase que não contém letras repetidas. Exemplos: Transposições Geométricas , O Bastão de Licurgo Disciplina: Sistemas Operacionais Abertos

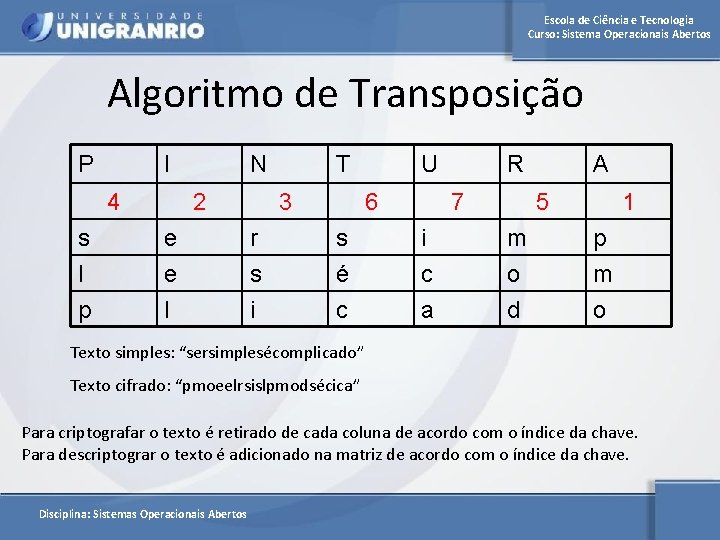

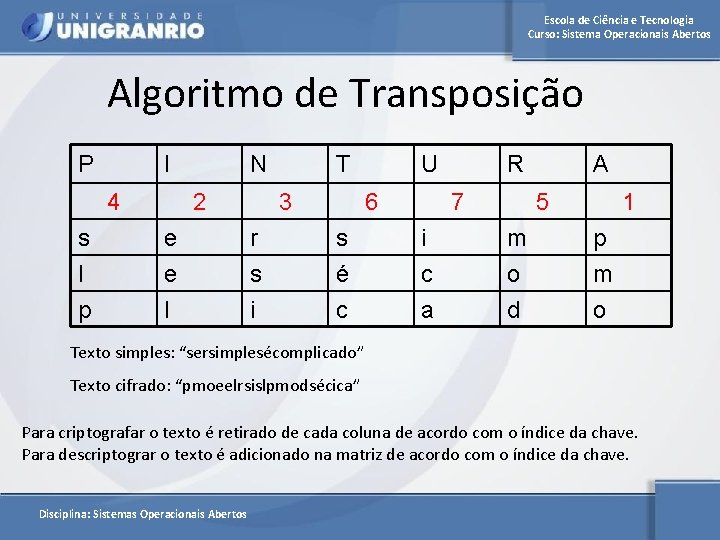

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Algoritmo de Transposição P I 4 s l p N 2 e e l T 3 r s i U 6 s é c R 7 i c a A 5 m o d 1 p m o Texto simples: “sersimplesécomplicado” Texto cifrado: “pmoeelrsislpmodsécica” Para criptografar o texto é retirado de cada coluna de acordo com o índice da chave. Para descriptograr o texto é adicionado na matriz de acordo com o índice da chave. Disciplina: Sistemas Operacionais Abertos

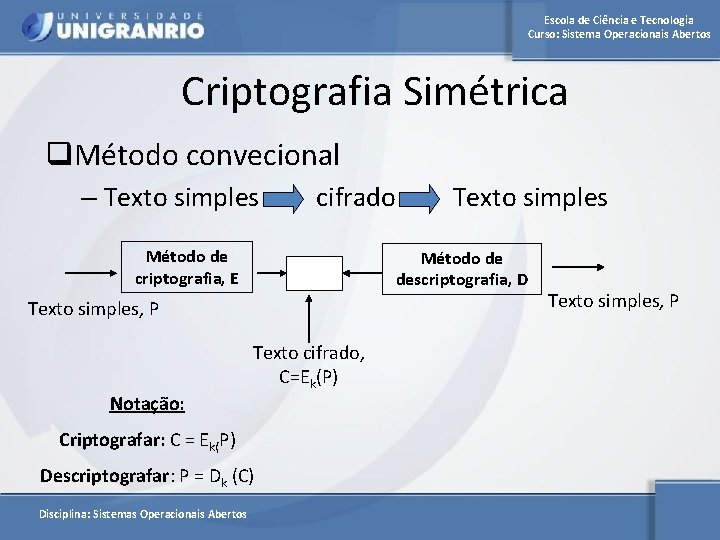

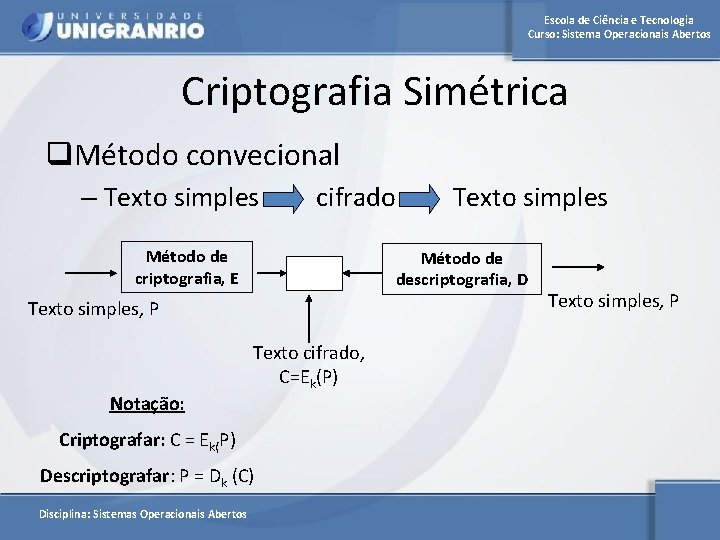

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia Simétrica q. Método convecional – Texto simples cifrado Texto simples Método de criptografia, E Método de descriptografia, D Texto simples, P Notação: Texto cifrado, C=Ek(P) Criptografar: C = Ek(P) Descriptografar: P = Dk (C) Disciplina: Sistemas Operacionais Abertos Texto simples, P

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia Simétrica q. Maior Problema: como compartilhar a chave secreta? q. Segurança fortemente relacionada com o tamanho da chave. Disciplina: Sistemas Operacionais Abertos

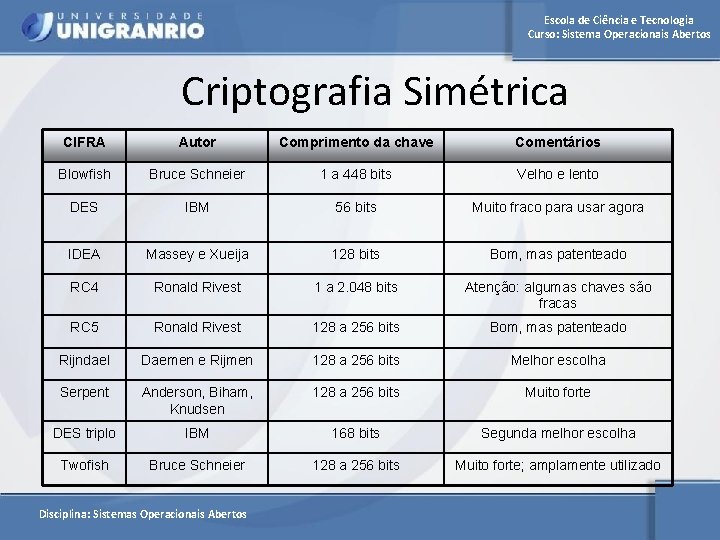

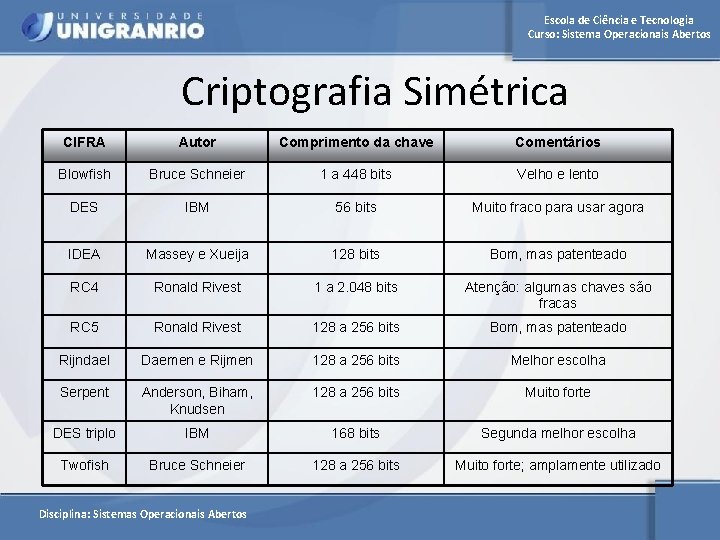

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia Simétrica CIFRA Autor Comprimento da chave Comentários Blowfish Bruce Schneier 1 a 448 bits Velho e lento DES IBM 56 bits Muito fraco para usar agora IDEA Massey e Xueija 128 bits Bom, mas patenteado RC 4 Ronald Rivest 1 a 2. 048 bits Atenção: algumas chaves são fracas RC 5 Ronald Rivest 128 a 256 bits Bom, mas patenteado Rijndael Daemen e Rijmen 128 a 256 bits Melhor escolha Serpent Anderson, Biham, Knudsen 128 a 256 bits Muito forte DES triplo IBM 168 bits Segunda melhor escolha Twofish Bruce Schneier 128 a 256 bits Muito forte; amplamente utilizado Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Cifras de Fluxo Nas cifras de fluxo, o algoritmo que recebe como entrada uma chave e produz um fluxo de bits, que é chamado de Keystream, o qual é combinado com o texto-plano numa operação booleana de OU exclusivo (XOR), resultando no texto cifrado. Sua principal vantagem é a velocidade, devido a simplicidade do algoritmo. No entanto, por não ser uma técnica tão estudada quanto os algoritmos de cifragem de bloco e por necessitar de mais cuidados no gerenciamento das chaves, alguns estudiosos a consideram esta técnica menos segura que as cifras de bloco. Disciplina: Sistemas Operacionais Abertos

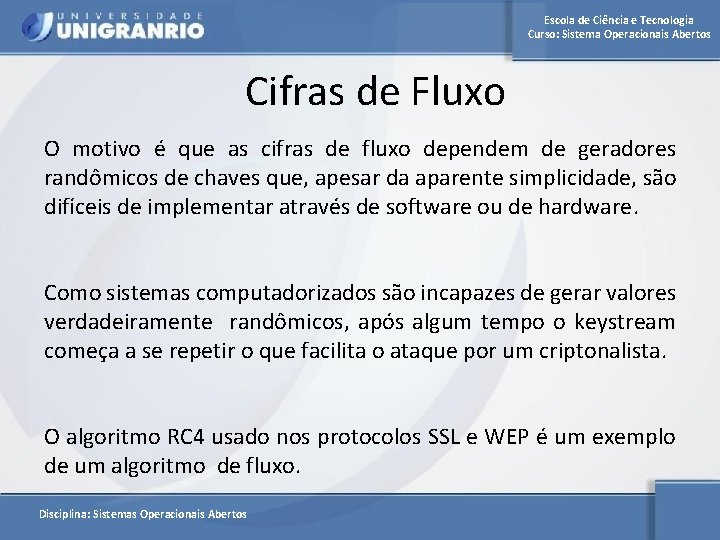

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Cifras de Fluxo O motivo é que as cifras de fluxo dependem de geradores randômicos de chaves que, apesar da aparente simplicidade, são difíceis de implementar através de software ou de hardware. Como sistemas computadorizados são incapazes de gerar valores verdadeiramente randômicos, após algum tempo o keystream começa a se repetir o que facilita o ataque por um criptonalista. O algoritmo RC 4 usado nos protocolos SSL e WEP é um exemplo de um algoritmo de fluxo. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Cifras de Bloco As cifras de bloco, ao invés de tratarem um caractere ou bit, por vez, recebem um bloco de caracteres para serem codificados de uma única vez. Este bloco de caracteres, ou bits, mais a chave criptográfica, são os valores de entrada recebidos pelo o algoritmo que, por sua vez, após realizar as operações para o qual foi desenhado gera, como saída um bloco de dados já criptografado, ao contrário dos algoritmos de fluxo, que fornecem um keystream que a seguir será combinado com o texto-plano, em uma operação binária de OU Exclusivo, para codificar os dados. Disciplina: Sistemas Operacionais Abertos

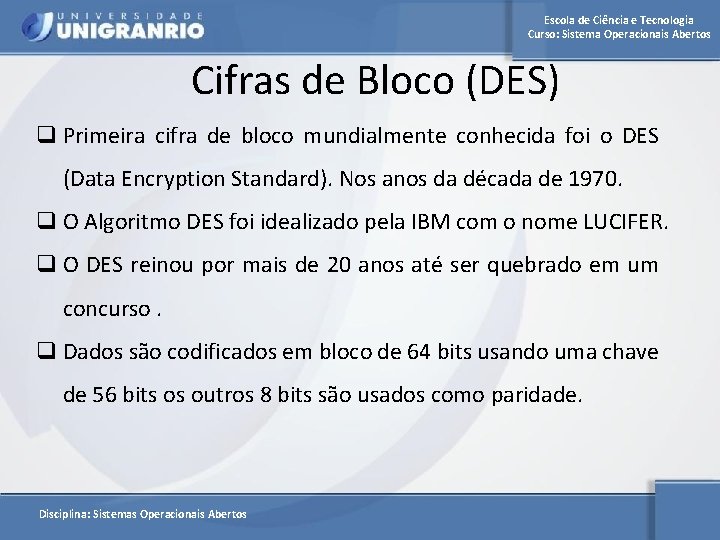

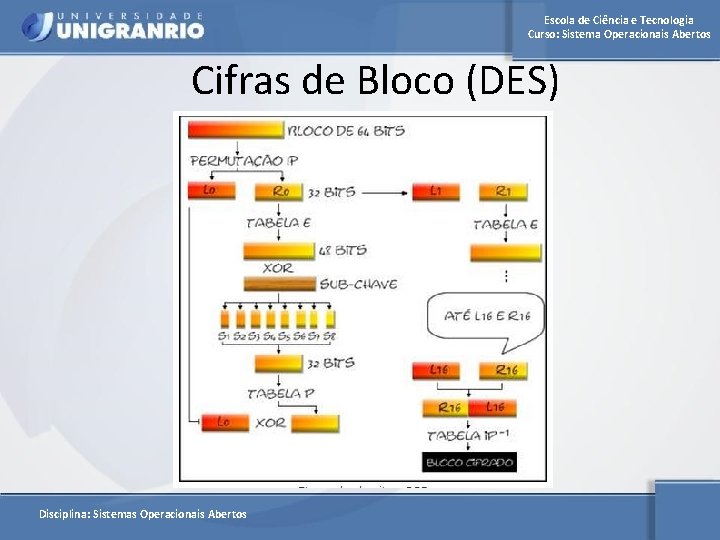

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Cifras de Bloco (DES) q Primeira cifra de bloco mundialmente conhecida foi o DES (Data Encryption Standard). Nos anos da década de 1970. q O Algoritmo DES foi idealizado pela IBM com o nome LUCIFER. q O DES reinou por mais de 20 anos até ser quebrado em um concurso. q Dados são codificados em bloco de 64 bits usando uma chave de 56 bits os outros 8 bits são usados como paridade. Disciplina: Sistemas Operacionais Abertos

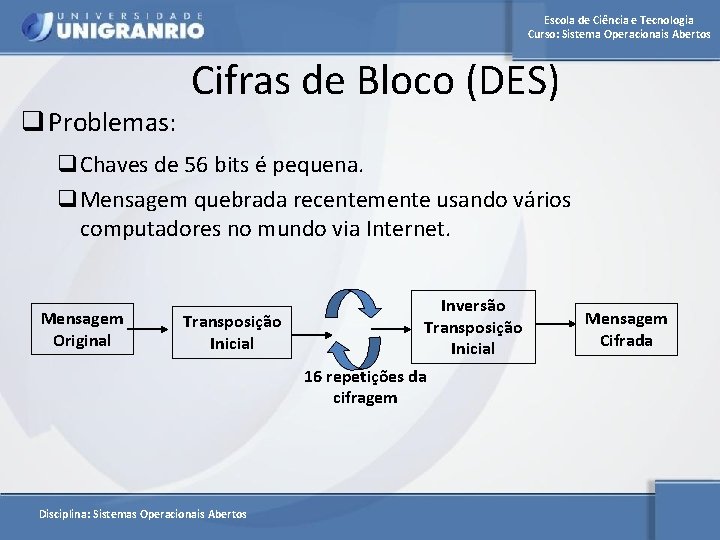

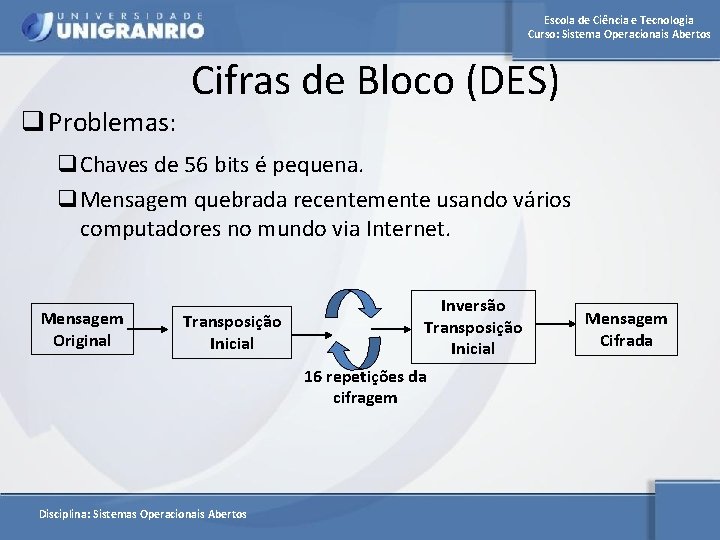

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos q Problemas: Cifras de Bloco (DES) q. Chaves de 56 bits é pequena. q. Mensagem quebrada recentemente usando vários computadores no mundo via Internet. Mensagem Original Transposição Inicial Inversão Transposição Inicial 16 repetições da cifragem Disciplina: Sistemas Operacionais Abertos Mensagem Cifrada

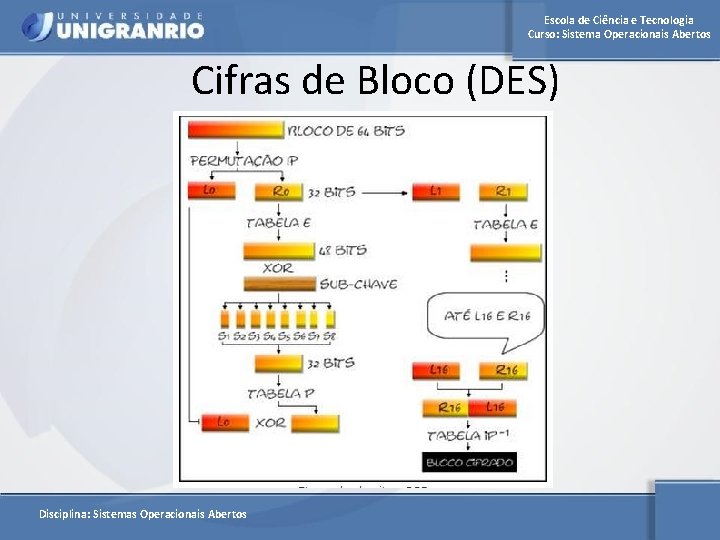

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Cifras de Bloco (DES) Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Cifras de Bloco (3 DES) q Após o DES ser quebrado uma nova variante deste, foi elaborada, chamou-se Triple DES ou 3 DES. q Este novo algoritmo era compátivel com o DES original. q No entanto possuía chave de 3 vezes maior que o DES, 168 bits (real) e 192(total contando com bit de paridade). q É utilizado atualmente e muitos sistemas, contudo está sendo substituído pelo AES (Advanced Encryption Standard). Disciplina: Sistemas Operacionais Abertos

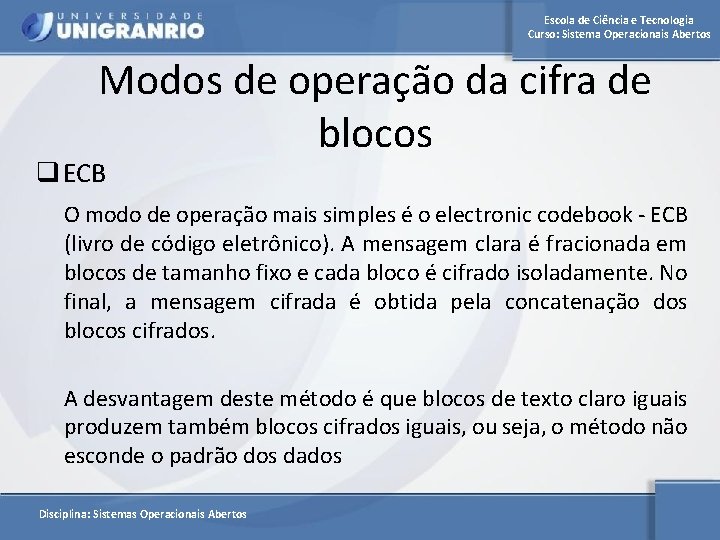

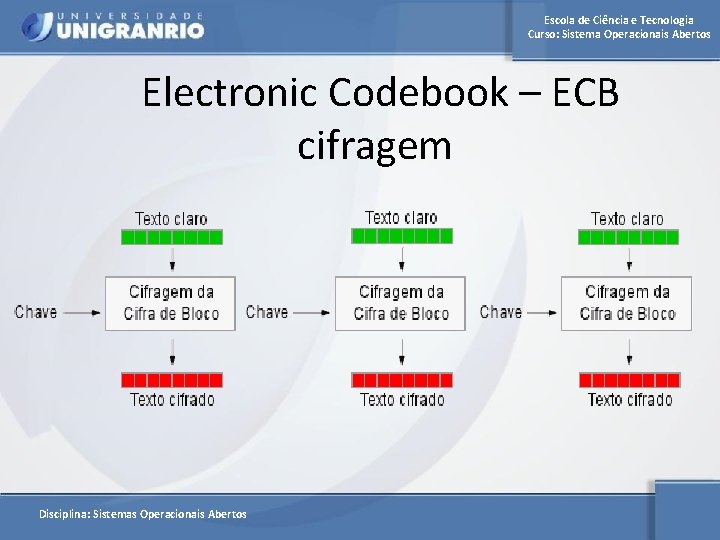

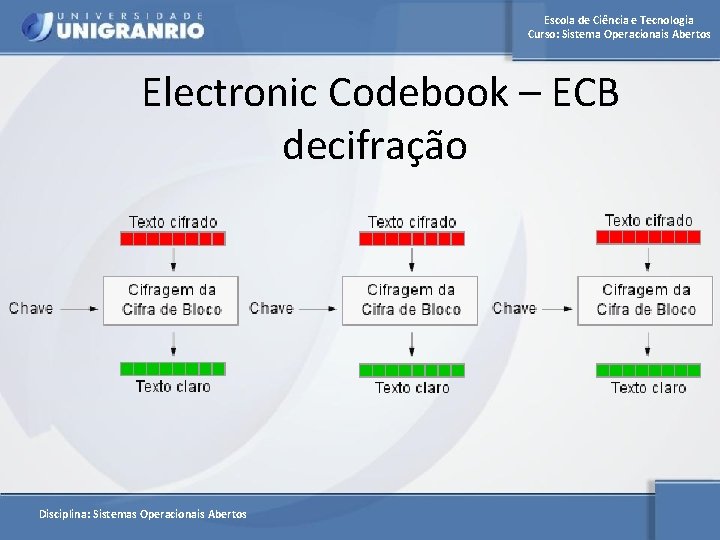

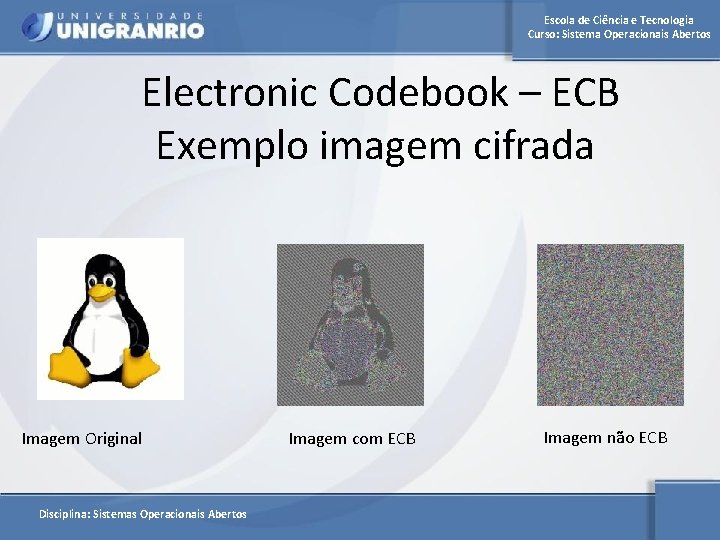

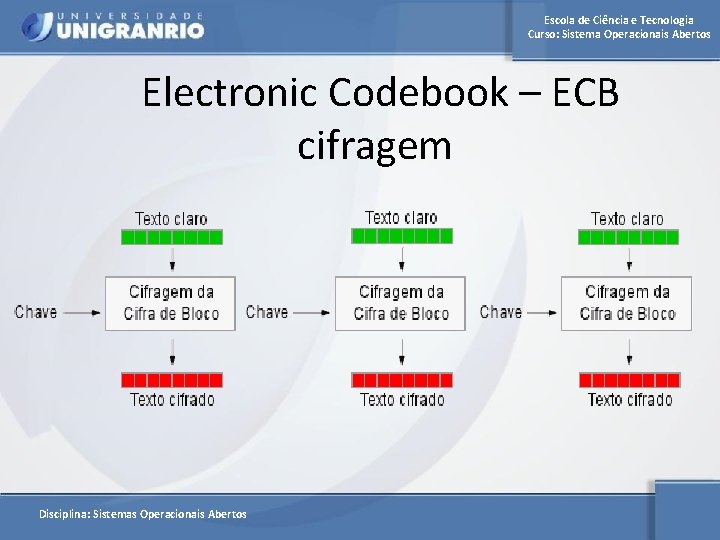

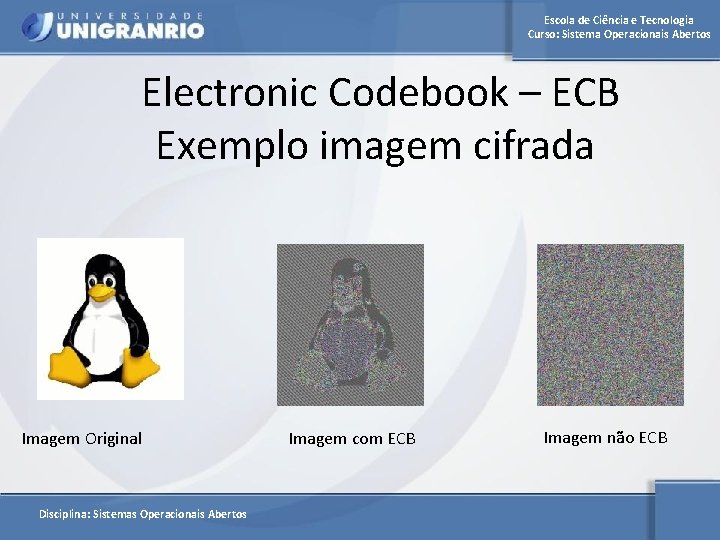

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Modos de operação da cifra de blocos q ECB O modo de operação mais simples é o electronic codebook - ECB (livro de código eletrônico). A mensagem clara é fracionada em blocos de tamanho fixo e cada bloco é cifrado isoladamente. No final, a mensagem cifrada é obtida pela concatenação dos blocos cifrados. A desvantagem deste método é que blocos de texto claro iguais produzem também blocos cifrados iguais, ou seja, o método não esconde o padrão dos dados Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Electronic Codebook – ECB cifragem Disciplina: Sistemas Operacionais Abertos

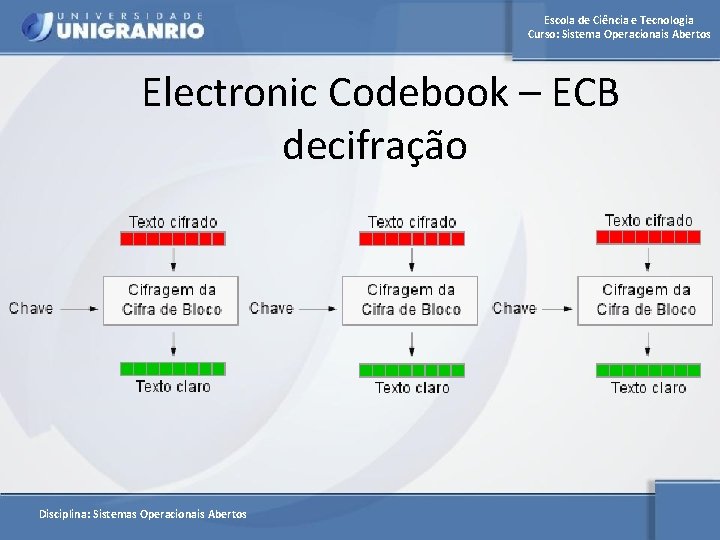

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Electronic Codebook – ECB decifração Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Electronic Codebook – ECB Exemplo imagem cifrada Imagem Original Disciplina: Sistemas Operacionais Abertos Imagem com ECB Imagem não ECB

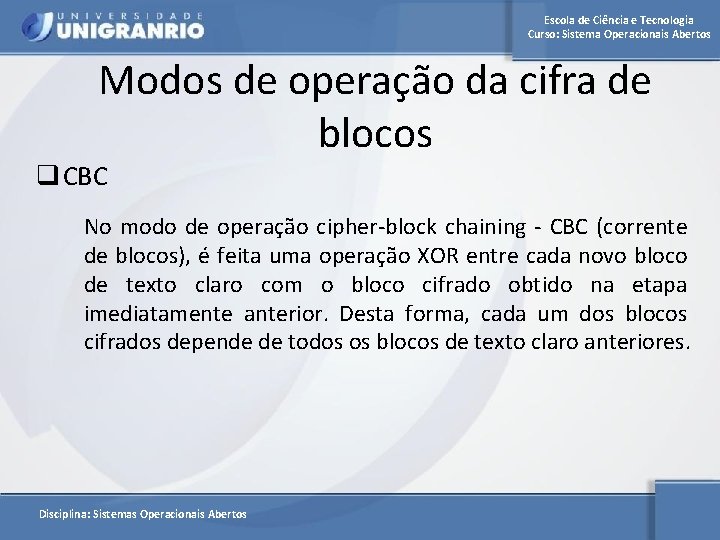

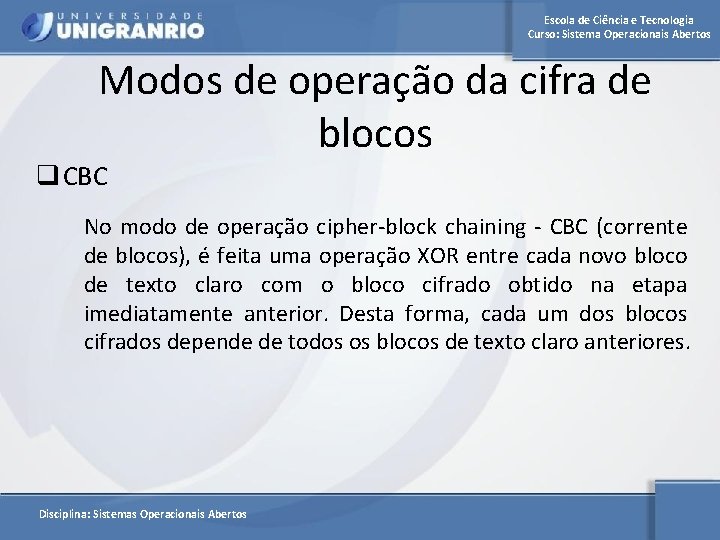

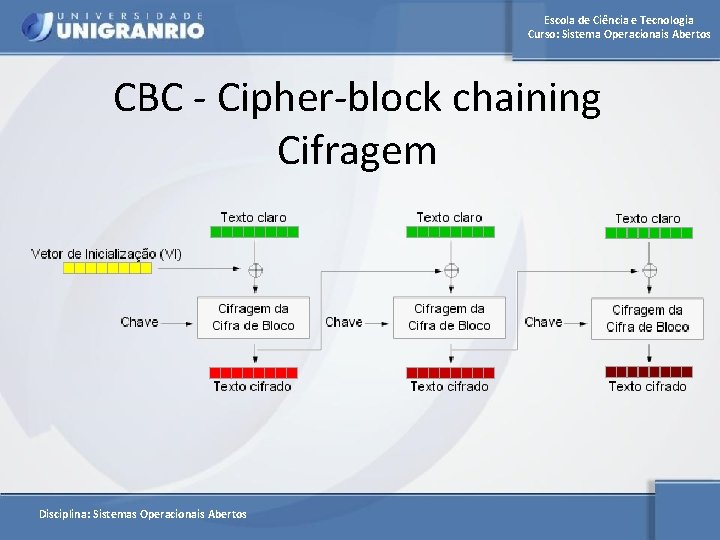

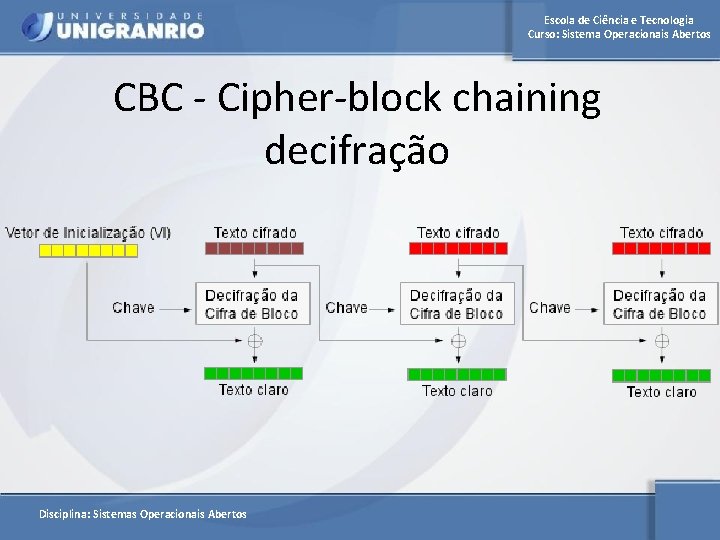

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Modos de operação da cifra de blocos q CBC No modo de operação cipher-block chaining - CBC (corrente de blocos), é feita uma operação XOR entre cada novo bloco de texto claro com o bloco cifrado obtido na etapa imediatamente anterior. Desta forma, cada um dos blocos cifrados depende de todos os blocos de texto claro anteriores. Disciplina: Sistemas Operacionais Abertos

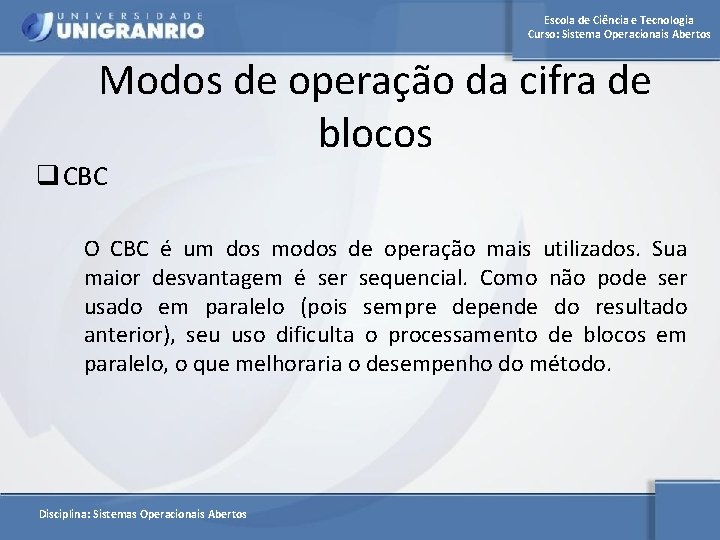

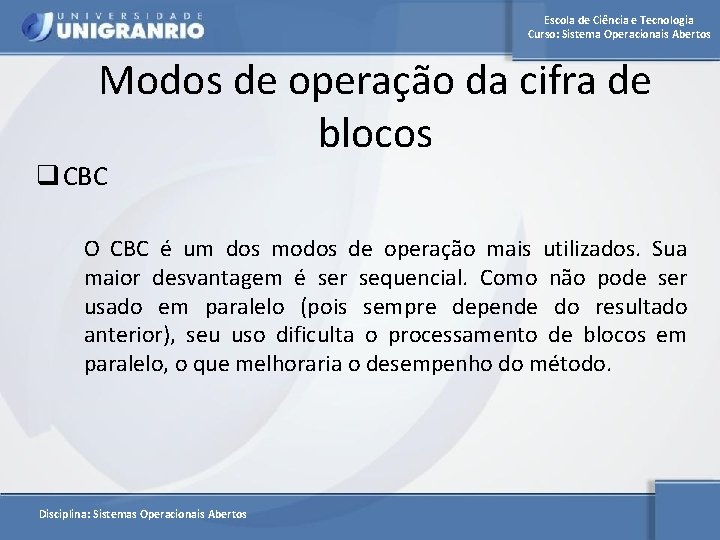

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Modos de operação da cifra de blocos q CBC O CBC é um dos modos de operação mais utilizados. Sua maior desvantagem é ser sequencial. Como não pode ser usado em paralelo (pois sempre depende do resultado anterior), seu uso dificulta o processamento de blocos em paralelo, o que melhoraria o desempenho do método. Disciplina: Sistemas Operacionais Abertos

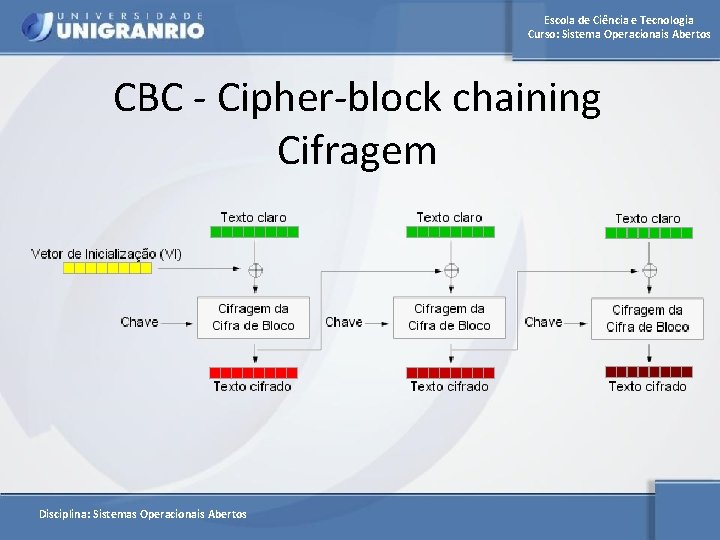

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos CBC - Cipher-block chaining Cifragem Disciplina: Sistemas Operacionais Abertos

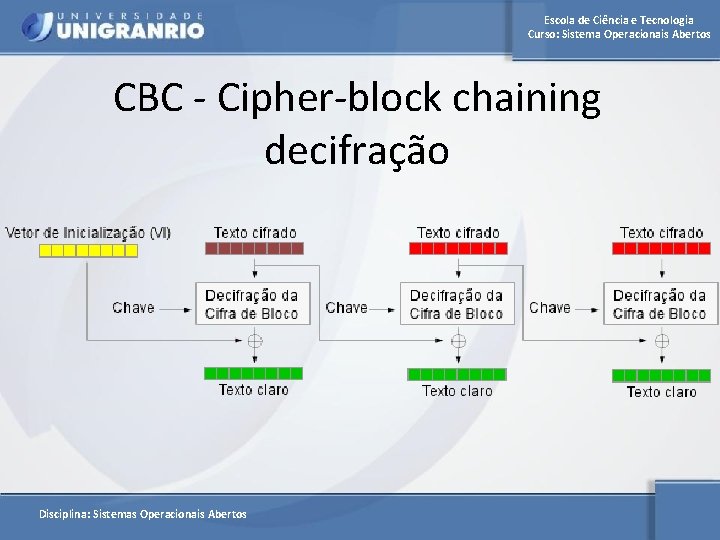

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos CBC - Cipher-block chaining decifração Disciplina: Sistemas Operacionais Abertos

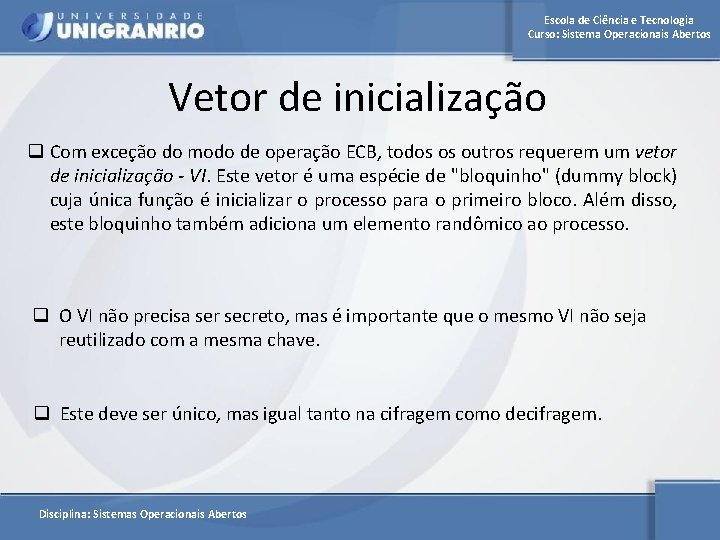

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Vetor de inicialização q Com exceção do modo de operação ECB, todos os outros requerem um vetor de inicialização - VI. Este vetor é uma espécie de "bloquinho" (dummy block) cuja única função é inicializar o processo para o primeiro bloco. Além disso, este bloquinho também adiciona um elemento randômico ao processo. q O VI não precisa ser secreto, mas é importante que o mesmo VI não seja reutilizado com a mesma chave. q Este deve ser único, mas igual tanto na cifragem como decifragem. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Advanced Encryption Standard (AES) q Atual padrão de criptografia simétrica. Substituiu seus antecessores DES e 3 DES. q É uma cifra de bloco de 128 bits. q Utiliza chaves de 128, 192 e 256. q Seu algoritmo chama-se Rijndael e foi criado pelos belgas Vincent Rijmen e Joan Daemen, foi escolhido com base em qualidades como segurança, flexibilidade, bom desempenho em software e hardware etc. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Funções Hash q Uma função de hashing é uma função criptográfica que gera uma saída de tamanho fixo (geralmente 128 a 256 bits) independentemente do tamanho da entrada. A esta saída se denomina de hash da mensagem (ou documento ou o quer que seja a entrada). q Um hash, também chamado de "digesto", é uma espécie de "assinatura" ou "impressão digital" que representa o conteúdo de um fluxo de dados q Um hash pode ser comparado com um selo de embalagem que indica clara e inequivocamente se a embalagem já foi aberta ou violada. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Funções Hashes não são cifragens, são digestos! As cifragens transformam os dados do texto claro num criptograma e vice-versa, ou seja, é uma operação de duas mãos. Além disso, o tamanho do criptograma geralmente é igual ao comprimento do texto claro. Hashes, por sua vez, transformam os dados do texto (claro ou cifrado) num pequeno digesto, de tamanho fixo, numa operação de mão única. Uma operação de mão única não tem volta, ou seja, não é possível obter o texto claro a partir de um resultado hash. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Funções Hash Os hashes produzem "selos de segurança" de comprimento fixo, não importa o comprimento do fluxo de dados ou do arquivo que representem. Qualquer alteração efetuada no arquivo, por mínima que seja, altera substancialmente o resultado hash. Isto ocorre porque, mesmo se apenas um dos bits do arquivo for alterado, muitos bits do resultado serão afetados. Este comportamento é conhecido como efeito avalanche. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Aplicações de funções Hash q. Integridade de arquivos Uma das maneiras de poder verificar se o arquivo baixado é idêntico ao disponibilizado é conhecer o hash do arquivo original. Após o download é possível calcular o hash do arquivo baixado e, se os dois hashes forem idênticos, a integridade da cópia é comprovada. q. Segurança de senhas Como um hash não é reversível e, para serem usadas, as senhas precisam ser conferidas, é muito mais prudente armazenar os resultados hash das senhas do que as próprias senhas. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Aplicações de funções Hash q. Assinaturas Digitais Para se obter uma assinatura digital válida são necessárias duas etapas. A primeira é criar um hash do documento. Este hash identifica unicamente e inequivocamente o documento do qual ele se originou. A seguir, o assinante submete o hash a um método criptográfico usando sua chave privada. Como o hash criptografado só pode ser recuperado usando a chave pública do assinante, isto comprova a identidade da pessoa que assinou - é a chamada assinatura digital - e como o hash recuperado identifica o documento, a assinatura está associada unicamente a este documento. Disciplina: Sistemas Operacionais Abertos

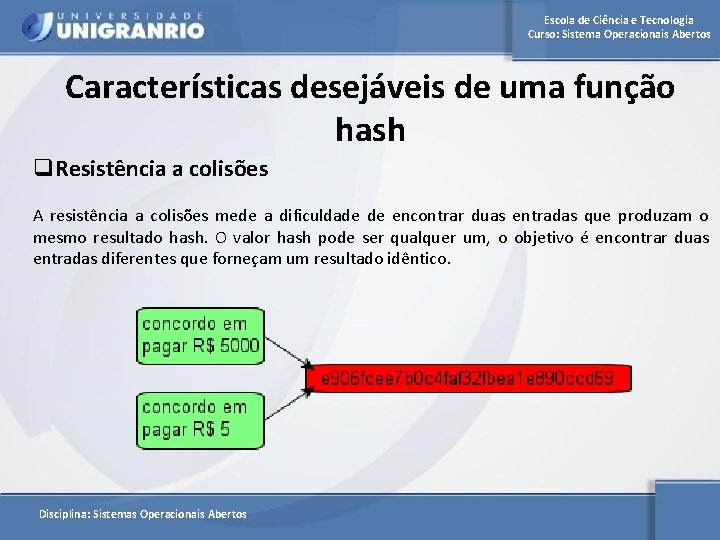

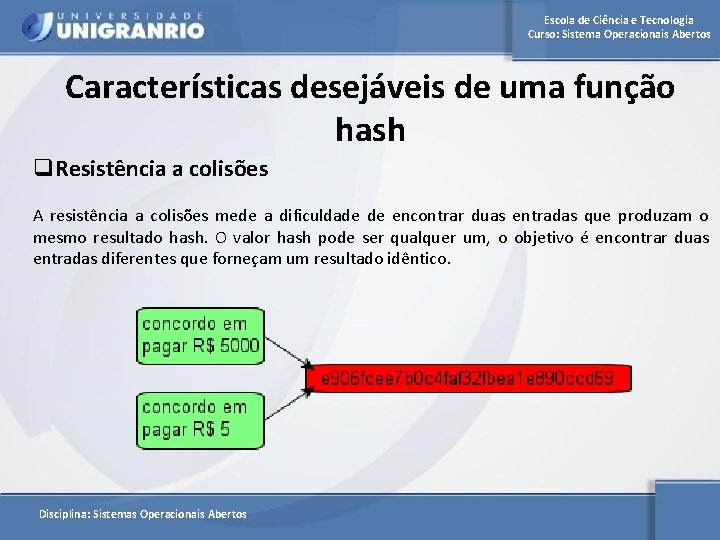

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Características desejáveis de uma função hash q. Resistência a colisões A resistência a colisões mede a dificuldade de encontrar duas entradas que produzam o mesmo resultado hash. O valor hash pode ser qualquer um, o objetivo é encontrar duas entradas diferentes que forneçam um resultado idêntico. Disciplina: Sistemas Operacionais Abertos

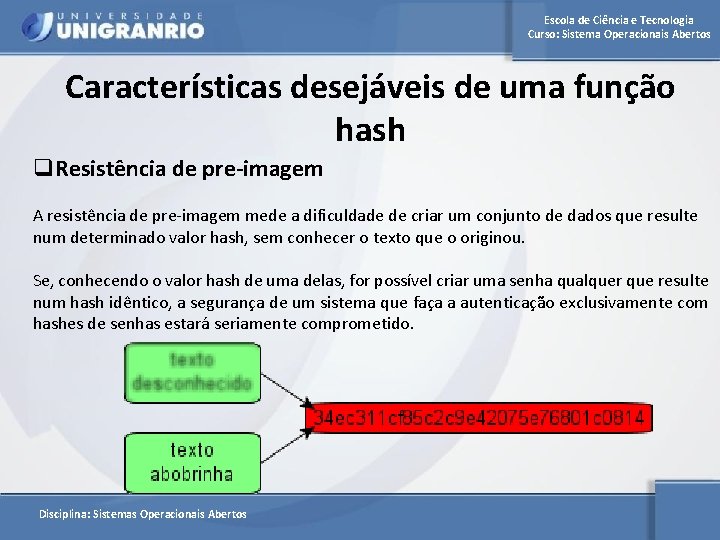

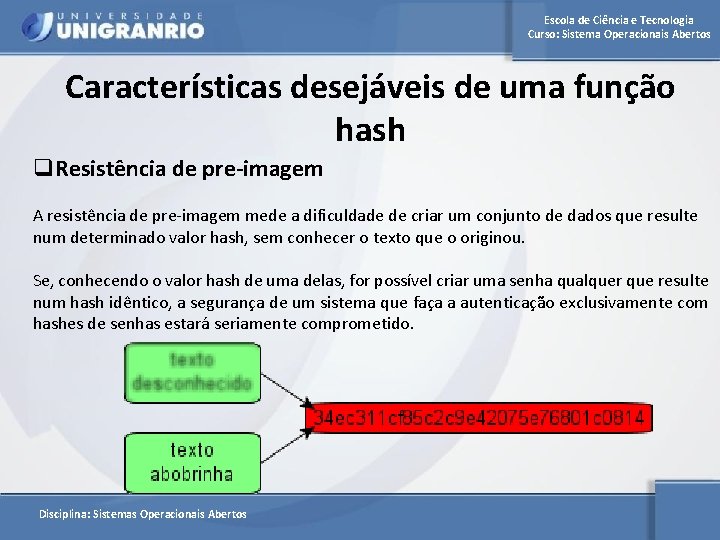

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Características desejáveis de uma função hash q. Resistência de pre-imagem A resistência de pre-imagem mede a dificuldade de criar um conjunto de dados que resulte num determinado valor hash, sem conhecer o texto que o originou. Se, conhecendo o valor hash de uma delas, for possível criar uma senha qualquer que resulte num hash idêntico, a segurança de um sistema que faça a autenticação exclusivamente com hashes de senhas estará seriamente comprometido. Disciplina: Sistemas Operacionais Abertos

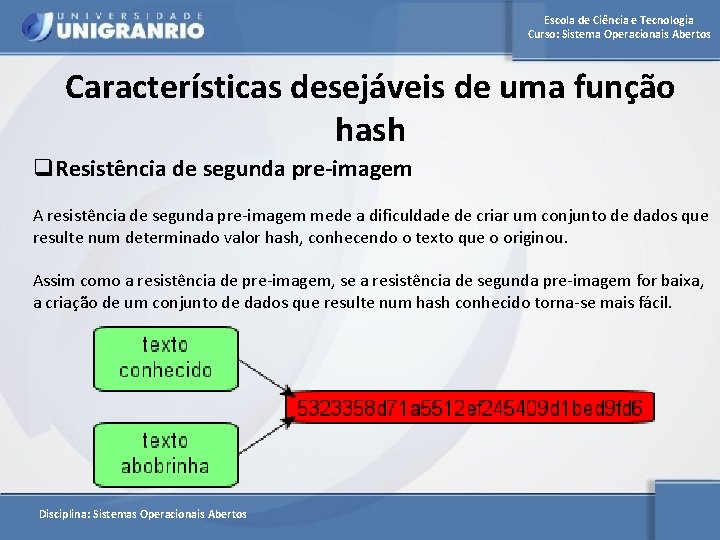

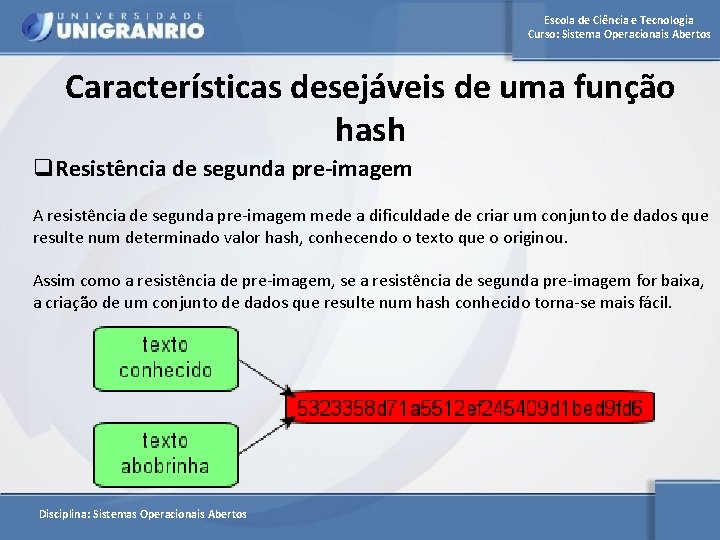

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Características desejáveis de uma função hash q. Resistência de segunda pre-imagem A resistência de segunda pre-imagem mede a dificuldade de criar um conjunto de dados que resulte num determinado valor hash, conhecendo o texto que o originou. Assim como a resistência de pre-imagem, se a resistência de segunda pre-imagem for baixa, a criação de um conjunto de dados que resulte num hash conhecido torna-se mais fácil. Disciplina: Sistemas Operacionais Abertos

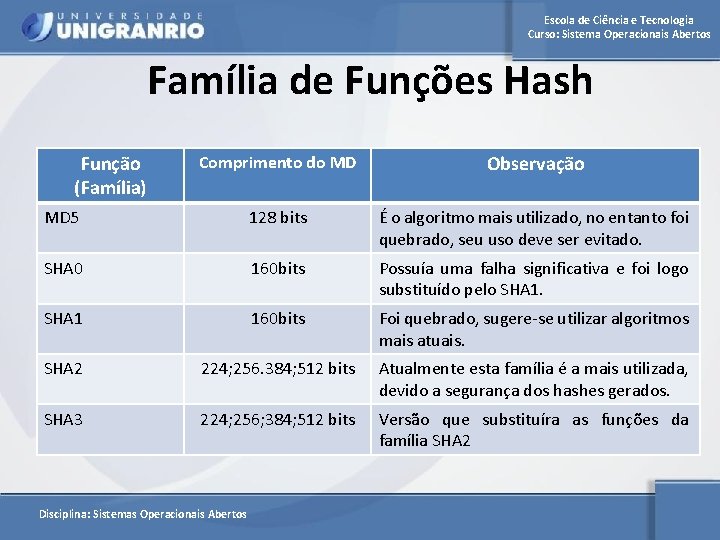

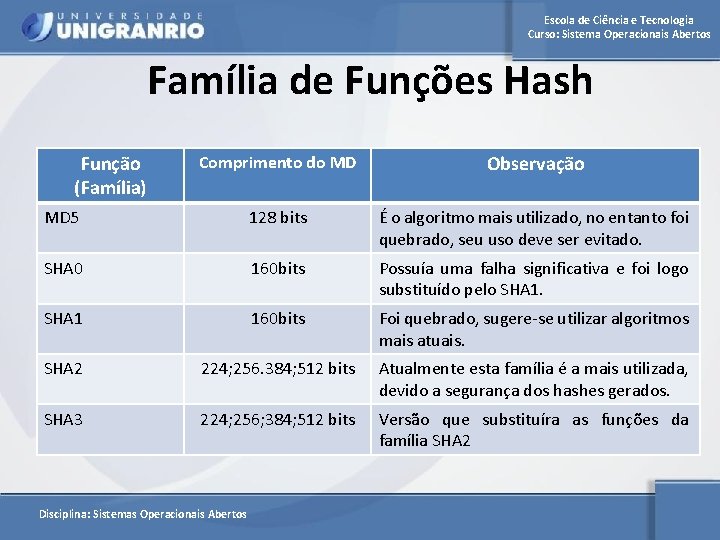

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Família de Funções Hash Função (Família) Comprimento do MD Observação MD 5 128 bits É o algoritmo mais utilizado, no entanto foi quebrado, seu uso deve ser evitado. SHA 0 160 bits Possuía uma falha significativa e foi logo substituído pelo SHA 1 160 bits Foi quebrado, sugere-se utilizar algoritmos mais atuais. SHA 2 224; 256. 384; 512 bits Atualmente esta família é a mais utilizada, devido a segurança dos hashes gerados. SHA 3 224; 256; 384; 512 bits Versão que substituíra as funções da família SHA 2 Disciplina: Sistemas Operacionais Abertos

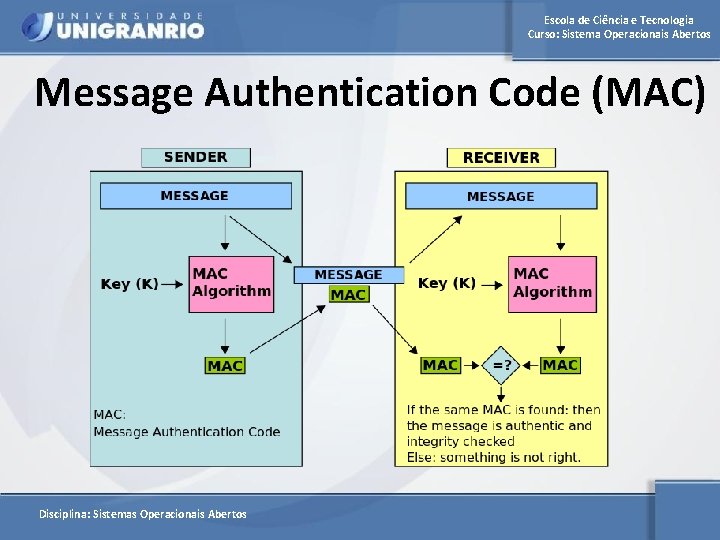

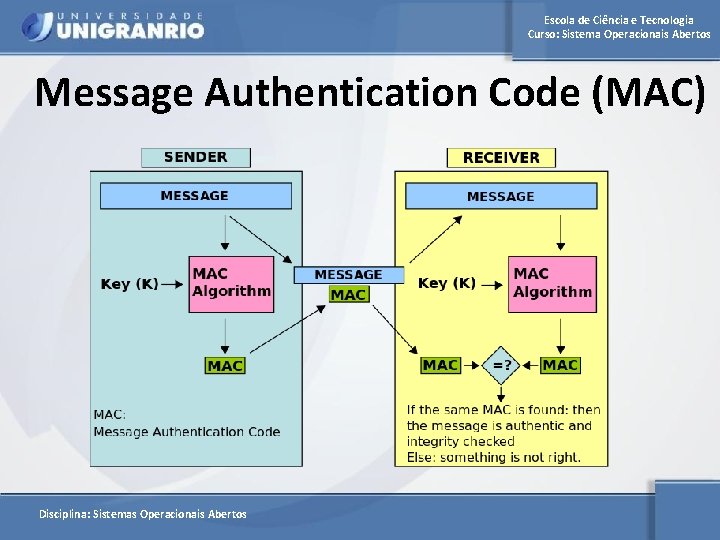

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Message Authentication Code (MAC) q Um MAC é um algoritmo que recebe uma mensagem e uma chave secreta como entrada e produz um número de tamanho fixo (autenticador). q É um procedimento usado para verificar a integridade de uma mensagem e garantir que a identidade afirmada pelo emissor é válida. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Message Authentication Code (MAC) q. MAC = C(K, M) q. M é uma mensagem de comprimento variável. q. K é uma chave secreta compartilhada entre o emissor o receptor. q. C(K, M) é um autenticador de comprimento fixo. Disciplina: Sistemas Operacionais Abertos

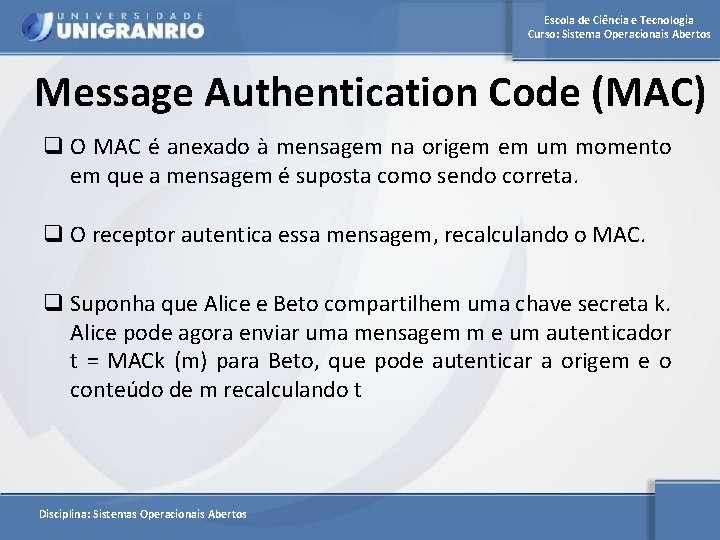

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Message Authentication Code (MAC) q O MAC é anexado à mensagem na origem em um momento em que a mensagem é suposta como sendo correta. q O receptor autentica essa mensagem, recalculando o MAC. q Suponha que Alice e Beto compartilhem uma chave secreta k. Alice pode agora enviar uma mensagem m e um autenticador t = MACk (m) para Beto, que pode autenticar a origem e o conteúdo de m recalculando t Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Message Authentication Code (MAC) Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Hash Message Authentication Code (HMAC) Em criptografia, HMAC (Hash-based Message Authentication Code) é uma construção específica para calcular o código de autenticação de mensagem (MAC) envolvendo uma função hash criptográfica em combinação com uma chave secreta. Da mesma forma que em qualquer MAC, este pode ser usado para simultaneamente verificar tanto a integridade como a autenticidade de uma mensagem. O receptor autentica essa mensagem, recalculando o MAC. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Hash Message Authentication Code (HMAC) q Qualquer função hash criptográfica, tal como MD 5 ou SHA-1, pode ser usada no cálculo do HMAC; o algoritmo MAC resultante é denominado HMAC-MD 5 ou HMAC-SHA 1 em conformidade. http: //www. academia. edu/7821798/C%C 3%B 3 digos_de_Autentica%C 3%A 7%C 3%A 3 o_d e_Mensagem_e_o_padr%C 3%A 3 o_SHA-3 Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Hash Message Authentication Code (HMAC) Dado que: H(·) é uma função hash criptográfica K é uma chave secreta preenchida com zeros extras à direita para entrada no bloco do tamanho da função hash , ou o hash da chave original se esta é maior que o tamanho do bloco m é a mensagem a ser autenticada ∥ denota concatenação ⊕ denota ou exclusivo (XOR) opad é o preenchimento externo (0 x 5 c 5 c 5 c… 5 c 5 c, um bloco de comprimento constante hexadecimal) ipad é o preenchimento interno (0 x 363636… 3636, um bloco de comprimento constante hexadecimal) Então HMAC(K, m) é definido matematicamente por HMAC(K, m) = H((K ⊕ opad) ∥ H((K ⊕ ipad) ∥ m)). Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia Assimétrica q. Em termos históricos uma “revolução” q. Tenta resolver o problema de compartilhamento da chave secreta q. Chave pública serve para codificar q. Chave privada(secreta) serve para decodificar Disciplina: Sistemas Operacionais Abertos

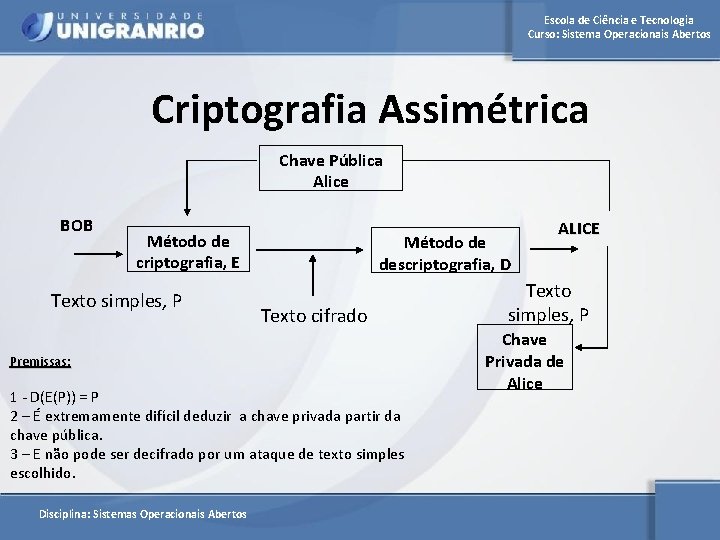

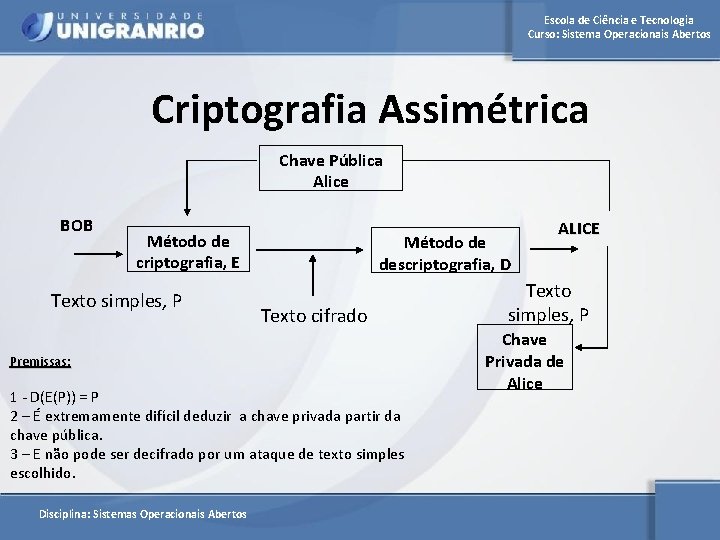

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia Assimétrica Chave Pública Alice BOB Método de criptografia, E Texto simples, P Método de descriptografia, D Texto cifrado Premissas: 1 - D(E(P)) = P 2 – É extremamente difícil deduzir a chave privada partir da chave pública. 3 – E não pode ser decifrado por um ataque de texto simples escolhido. Disciplina: Sistemas Operacionais Abertos ALICE Texto simples, P Chave Privada de Alice

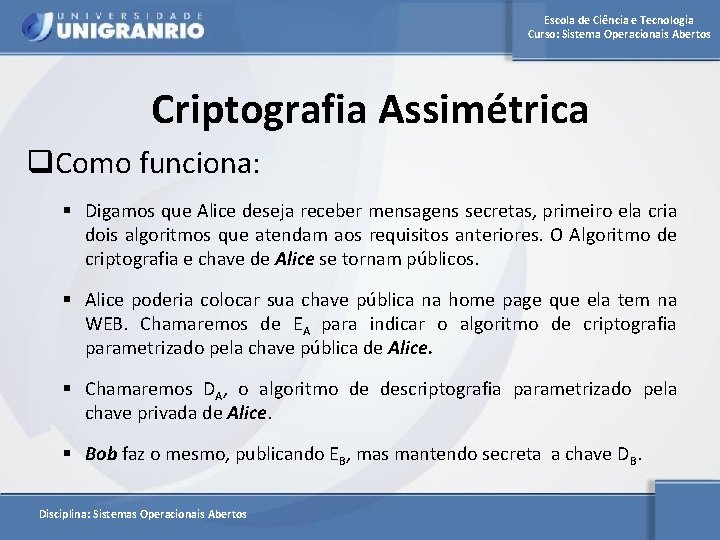

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia Assimétrica q. Como funciona: § Digamos que Alice deseja receber mensagens secretas, primeiro ela cria dois algoritmos que atendam aos requisitos anteriores. O Algoritmo de criptografia e chave de Alice se tornam públicos. § Alice poderia colocar sua chave pública na home page que ela tem na WEB. Chamaremos de EA para indicar o algoritmo de criptografia parametrizado pela chave pública de Alice. § Chamaremos DA, o algoritmo de descriptografia parametrizado pela chave privada de Alice. § Bob faz o mesmo, publicando EB, mas mantendo secreta a chave DB. Disciplina: Sistemas Operacionais Abertos

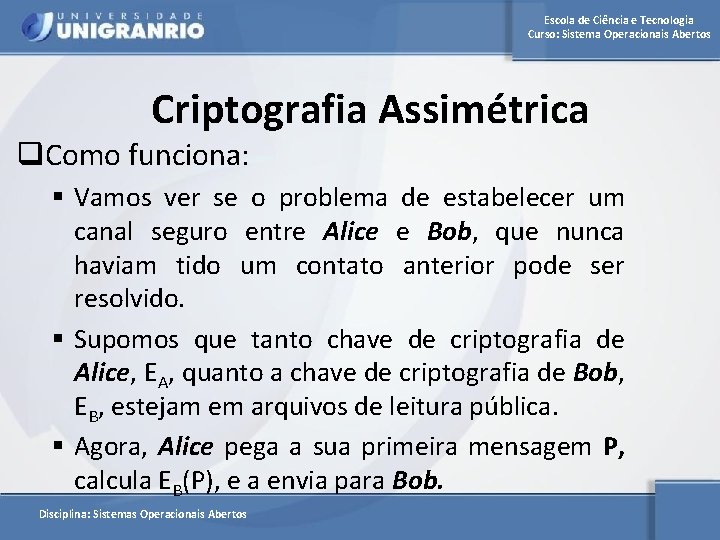

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia Assimétrica q. Como funciona: § Vamos ver se o problema de estabelecer um canal seguro entre Alice e Bob, que nunca haviam tido um contato anterior pode ser resolvido. § Supomos que tanto chave de criptografia de Alice, EA, quanto a chave de criptografia de Bob, EB, estejam em arquivos de leitura pública. § Agora, Alice pega a sua primeira mensagem P, calcula EB(P), e a envia para Bob. Disciplina: Sistemas Operacionais Abertos

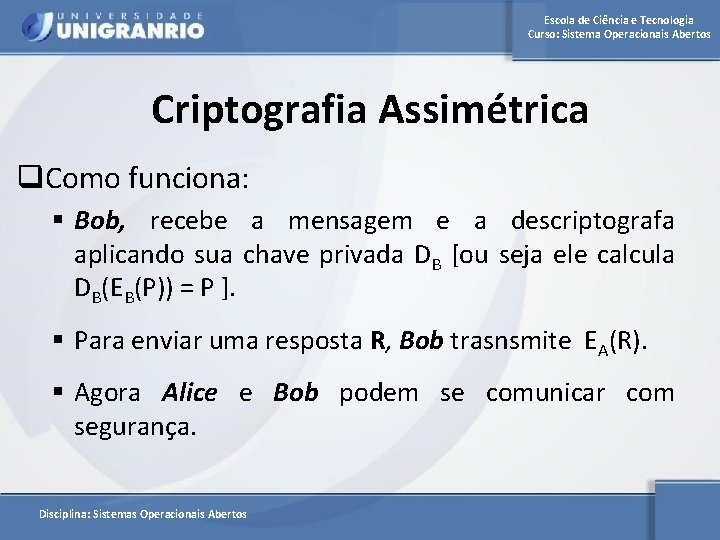

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia Assimétrica q. Como funciona: § Bob, recebe a mensagem e a descriptografa aplicando sua chave privada DB [ou seja ele calcula DB(EB(P)) = P ]. § Para enviar uma resposta R, Bob trasnsmite EA(R). § Agora Alice e Bob podem se comunicar com segurança. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia Assimétrica q. Aplicações § Criptografia de dados § Assinatura Digital § Troca de chaves de sessão, para posterior uso de criptografia simétrica. q Problemas § Gerenciamento e distribuição das chaves públicas. ü Infra-estrutura de Chave Pública (ICP) (PKI). § Computacionalmente mais intensivo que criptografia simétrica. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Assinatura Digital (Criptografia Assimétrica) q. Garantir a autenticidade nas mensagens trocadas. q. Premissas das Assinatura Digital § O receptor possa verificar a identidade alegada do transmissor § Posteriormente, o transmissor não possa repudiar o conteúdo da mensagem. § O receptor não tenha possibilidade de forjar ele mesmo a mensagem Disciplina: Sistemas Operacionais Abertos

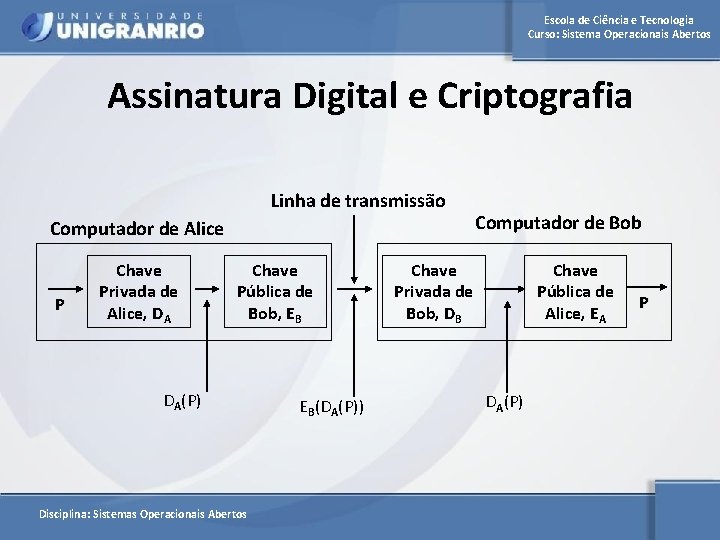

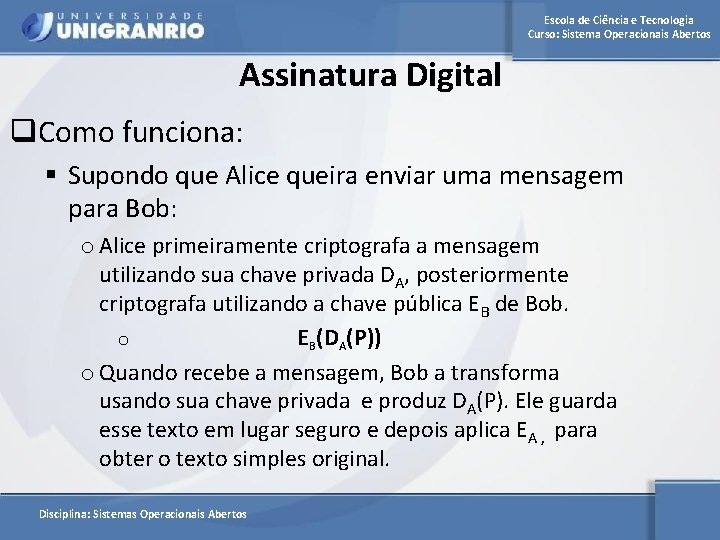

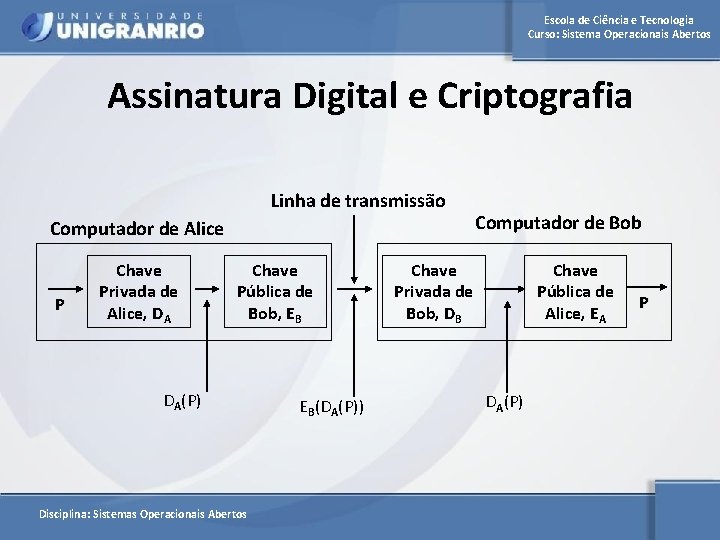

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Assinatura Digital q. Como funciona: § Supondo que Alice queira enviar uma mensagem para Bob: o Alice primeiramente criptografa a mensagem utilizando sua chave privada DA, posteriormente criptografa utilizando a chave pública EB de Bob. o EB(DA(P)) o Quando recebe a mensagem, Bob a transforma usando sua chave privada e produz DA(P). Ele guarda esse texto em lugar seguro e depois aplica EA , para obter o texto simples original. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Assinatura Digital e Criptografia Linha de transmissão Computador de Alice P Chave Privada de Alice, DA Chave Pública de Bob, EB DA(P) Disciplina: Sistemas Operacionais Abertos EB(DA(P)) Computador de Bob Chave Privada de Bob, DB Chave Pública de Alice, EA DA(P) P

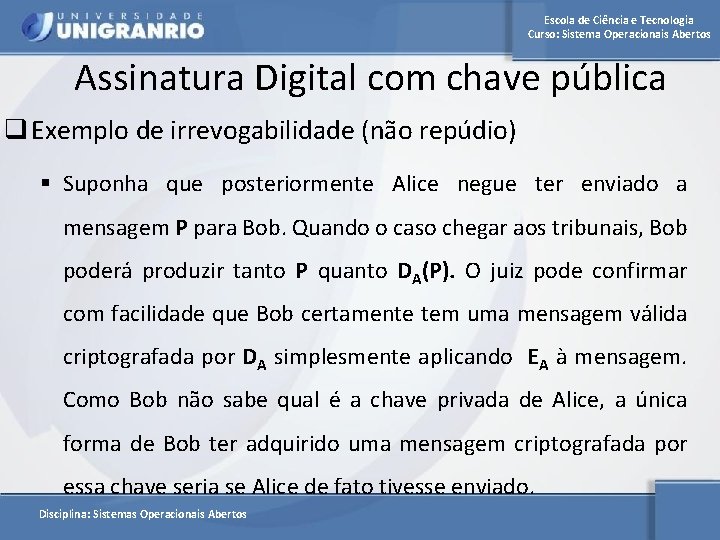

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Assinatura Digital com chave pública q Exemplo de irrevogabilidade (não repúdio) § Suponha que posteriormente Alice negue ter enviado a mensagem P para Bob. Quando o caso chegar aos tribunais, Bob poderá produzir tanto P quanto DA(P). O juiz pode confirmar com facilidade que Bob certamente tem uma mensagem válida criptografada por DA simplesmente aplicando EA à mensagem. Como Bob não sabe qual é a chave privada de Alice, a única forma de Bob ter adquirido uma mensagem criptografada por essa chave seria se Alice de fato tivesse enviado. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Algoritmo RSA (Rivest, Shamir, Adleman) (Criptografia Assimétrica) q Algoritmo mais importante q Era patenteado nos USA, mas venceu em 2000. q Necessita de chaves de pelo menos 1024 bits para manter um bom nível de segurança e isso o torna lento. q Baseia-se na dificuldade de fatorar números primos extensos. q Segundo Rivest a fatoração de um número primo de 500 dígitos requer 1025 anos, usando-se força bruta. Usando-se o melhor algoritmo conhecido e um computador com um tempo por instrução de 1µs. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos A mecânica do Algoritmo RSA 1. Escolha de dois números primos gigantes 2. Realiza-se o cálculo da chave pública 3. Calcular a chave privada 4. Publicação da chave 5. Cifrar a mensagem 6. Decifrar a mensagem http: //www. numaboa. com. br/criptografia/chaves/350 -rsa? showall=&limitstart= Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Gerenciamento de Chaves Públicas q. Na criptografia de chave assimétrica necessitamos de conhecer a chave pública do destinatário da mensagem. q. Onde ficará as chaves pública é uma questão importante do projeto pois afetará diretamente a segurança. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Gerenciamento de Chaves Públicas (Solução) q O centro de distribuição de chaves que não necessitasse ficar on-line. q O “centro” somente certificaria as chaves públicas. q Os usuários deveriam confiar. q Deveria existir uma hierarquia. q A segurança dos centros de distribuição de chaves deveria ser alta. q Deveria haver várias instituições que certificassem as chaves pública. Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Gerenciamento de Chaves Públicas (Conceitos) q Uma organização que certifica chaves públicas é chamada de CA (Certification Authority – Autoridade Certificadora). q Um certificado é um documento digital assinado digitalmente com a chave privada da CA. q A principal função de um certificado é vincular uma chave pública ao nome de um protagonista (indivíduo, empresa, etc. ). Disciplina: Sistemas Operacionais Abertos

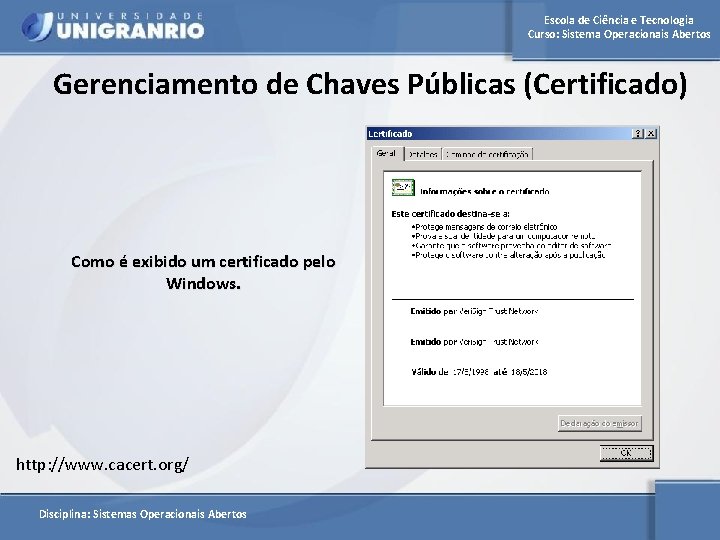

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Gerenciamento de Chaves Públicas (Certificado) Como é exibido um certificado pelo Windows. http: //www. cacert. org/ Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Gerenciamento de Chaves Públicas (Exemplo) § Suponha que Bob queira permitir que Alice e outras pessoas se comuniquem com ele em segurança. § Ele pode ir até a CA com sua chave pública e seu documento de identidade e solicitar a certificação. § A CA emite então um certificado e assina seu hash SHA-1 com a chave privada da CA. § Em seguida, Bob paga a taxa da CA e obtém um pendrive contendo o certificado e seu hash assinado. § Posteriormente Bob decide publicar seu certificado no seu site, para que outros possam comunicar-se com ele em segurança. Disciplina: Sistemas Operacionais Abertos

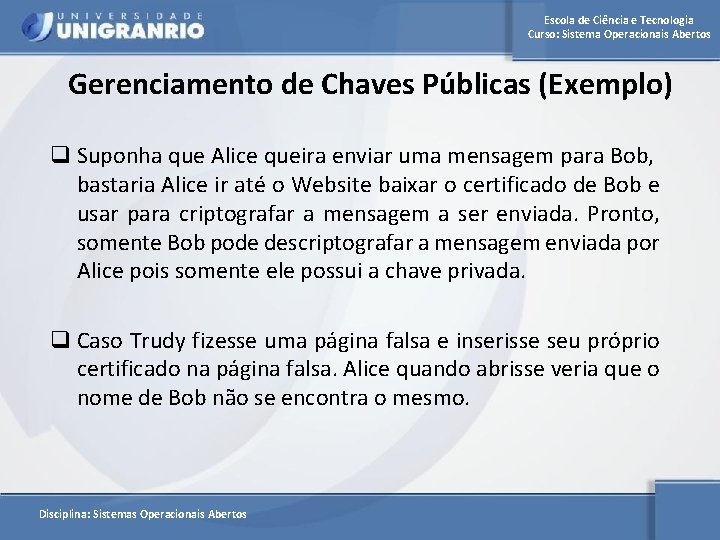

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Gerenciamento de Chaves Públicas (Exemplo) q Suponha que Alice queira enviar uma mensagem para Bob, bastaria Alice ir até o Website baixar o certificado de Bob e usar para criptografar a mensagem a ser enviada. Pronto, somente Bob pode descriptografar a mensagem enviada por Alice pois somente ele possui a chave privada. q Caso Trudy fizesse uma página falsa e inserisse seu próprio certificado na página falsa. Alice quando abrisse veria que o nome de Bob não se encontra o mesmo. Disciplina: Sistemas Operacionais Abertos

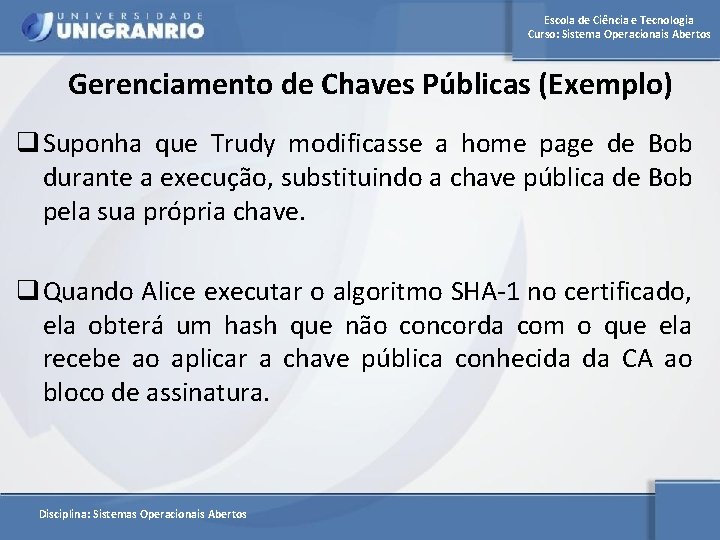

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Gerenciamento de Chaves Públicas (Exemplo) q Suponha que Trudy modificasse a home page de Bob durante a execução, substituindo a chave pública de Bob pela sua própria chave. q Quando Alice executar o algoritmo SHA-1 no certificado, ela obterá um hash que não concorda com o que ela recebe ao aplicar a chave pública conhecida da CA ao bloco de assinatura. Disciplina: Sistemas Operacionais Abertos

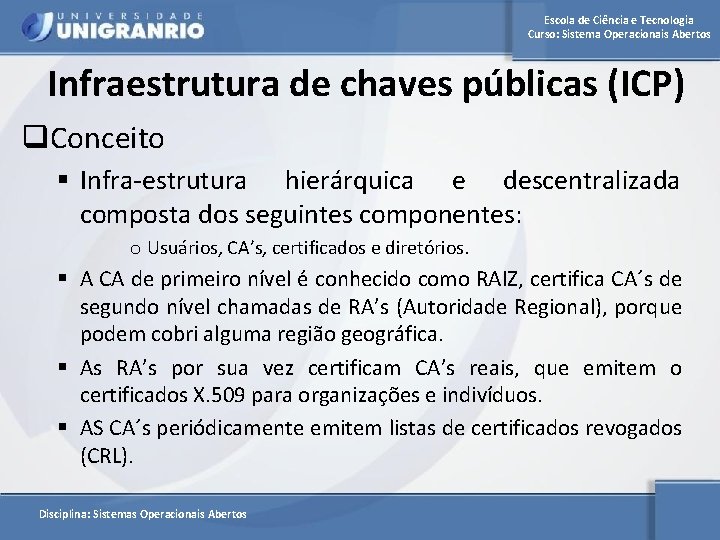

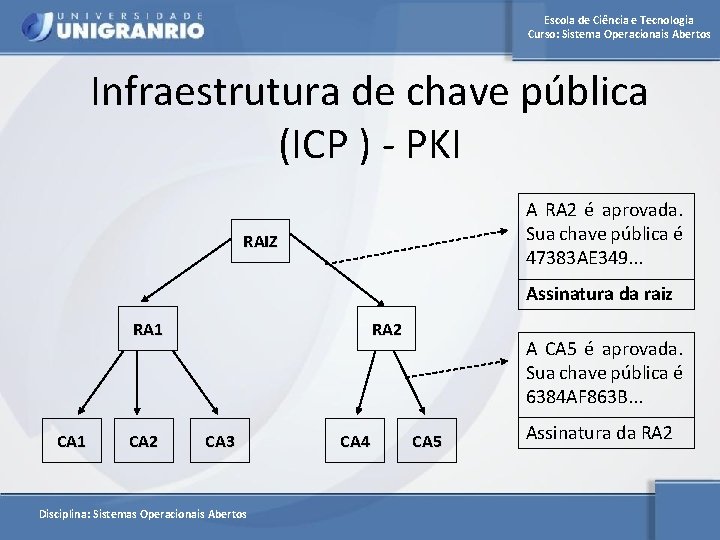

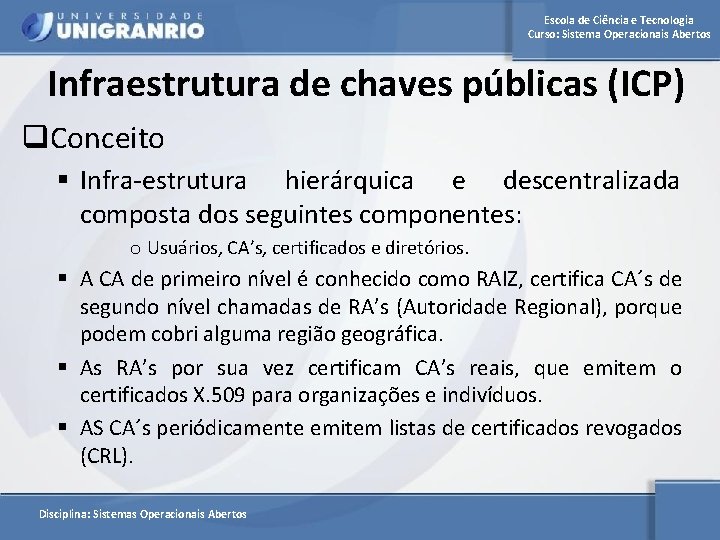

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Infraestrutura de chaves públicas (ICP) q. Conceito § Infra-estrutura hierárquica e descentralizada composta dos seguintes componentes: o Usuários, CA’s, certificados e diretórios. § A CA de primeiro nível é conhecido como RAIZ, certifica CA´s de segundo nível chamadas de RA’s (Autoridade Regional), porque podem cobri alguma região geográfica. § As RA’s por sua vez certificam CA’s reais, que emitem o certificados X. 509 para organizações e indivíduos. § AS CA´s periódicamente emitem listas de certificados revogados (CRL). Disciplina: Sistemas Operacionais Abertos

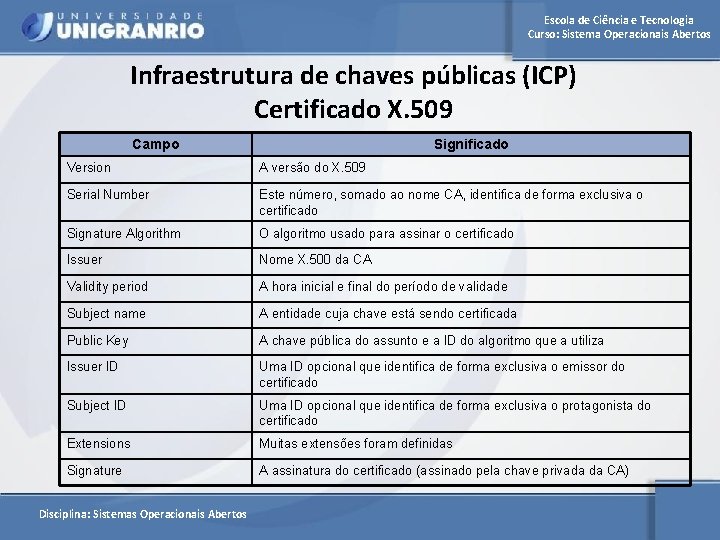

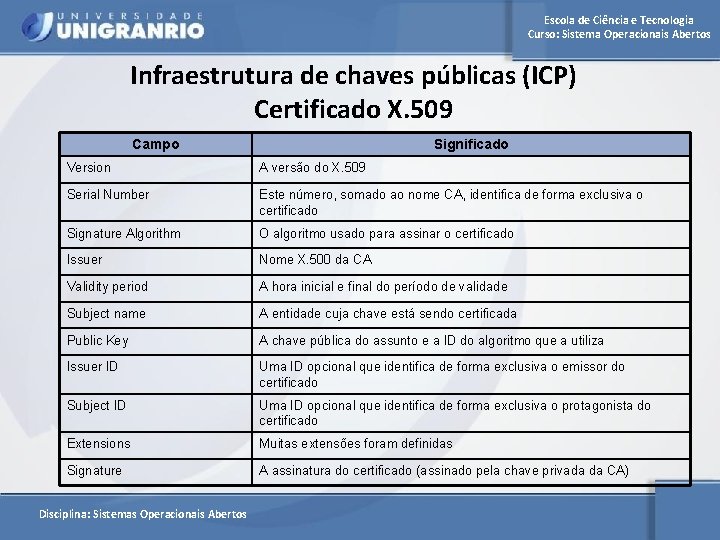

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Infraestrutura de chaves públicas (ICP) Certificado X. 509 Campo Significado Version A versão do X. 509 Serial Number Este número, somado ao nome CA, identifica de forma exclusiva o certificado Signature Algorithm O algoritmo usado para assinar o certificado Issuer Nome X. 500 da CA Validity period A hora inicial e final do período de validade Subject name A entidade cuja chave está sendo certificada Public Key A chave pública do assunto e a ID do algoritmo que a utiliza Issuer ID Uma ID opcional que identifica de forma exclusiva o emissor do certificado Subject ID Uma ID opcional que identifica de forma exclusiva o protagonista do certificado Extensions Muitas extensões foram definidas Signature A assinatura do certificado (assinado pela chave privada da CA) Disciplina: Sistemas Operacionais Abertos

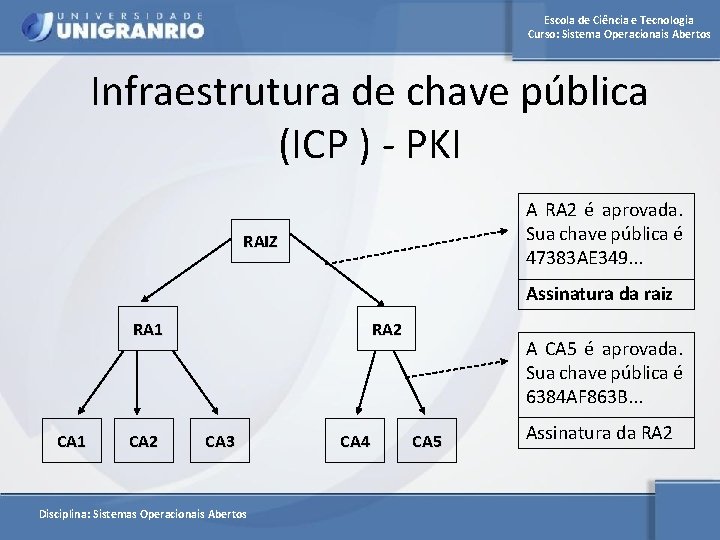

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Infraestrutura de chave pública (ICP ) - PKI A RA 2 é aprovada. Sua chave pública é 47383 AE 349. . . RAIZ Assinatura da raiz RA 1 CA 2 RA 2 CA 3 Disciplina: Sistemas Operacionais Abertos CA 4 A CA 5 é aprovada. Sua chave pública é 6384 AF 863 B. . . CA 5 Assinatura da RA 2

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Principais autoridades certificadoras q. Certisign q. Verisign q. Digicert q. Geo. Trust q. Global. Sign q. Go Daddy q. Thawte Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos ICP BRASIL A Infraestrutura de Chaves Públicas Brasileira (ICP-Brasil) é uma cadeia hierárquica e de confiança que viabiliza a emissão de certificados digitais para identificação virtual do cidadão. Observa-se que o modelo adotado pelo Brasil foi o de certificação com raíz única, sendo que o ITI, além de desempenhar o papel de Autoridade Certificadora Raiz (AC-Raiz), também tem o papel de credenciar e descredenciar os demais participantes da cadeia, supervisionar e fazer auditoria dos processos. Buscar maiores informações em: http: //www. iti. gov. br/icp-brasil http: //www. iti. gov. br/images/icp-brasil/estrutura/2014/atualizacao 15/Estrutura_completa. pdf http: //www. iti. gov. br/images/icp-brasil/estrutura/2014/atualizacao 15/Estrutura_da_ICP-Brasil__site. pdf Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Esteganografia q. O termo grego significa esconder ou mascarar. q. A arte de esconder informações tornando-as ocultas. q. Mensagens podem ser escondidas em imagens por exemplo. q. O tamanho das informações a serem escondidas é limitado pelo o tamanho do próprio meio que será utilizado. q. Esteganografia não é criptografia. q. Uma das técnicas mais utilizas consiste em substituir os ruídos encontrados em uma imagem ou arquivo de áudio, pelo o arquivo que se deseja enviar de forma oculta. http: //jeiks. net/wp-content/uploads/2013/11/cap 2 -esteganografia. pdf Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Prática Esteganografia Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Contêiner de certificados e chaves q PEM – Utilizado frequentemente em sistemas Linux para armazenar o certificado digital e a chave privada. q PKCS#7 – Usado frequentemente em sistemas da Microsoft para armazenar o certificado digital. q PKCS#12 - Usado frequentemente em sistemas da Microsoft para armazenar o certificado digital e a chave privada. q JKS (Java Key Store) – Frequentemente utilizado por aplicações java, podem armazenar tanto o certificado digital como a chave privada. q CSR (Certficate Signing Request) – Um arquivo texto criptografado contendo as informações para solicitação do Certificado Digital. O CSR contém informações da empresa ou pessoa e a URL onde o certificado será utilizado. q CRL (Lista de Certificados Revogados) – Contém a lista pública de certificados que foram revogados pela Autoridade Certificadora. Disciplina: Sistemas Operacionais Abertos

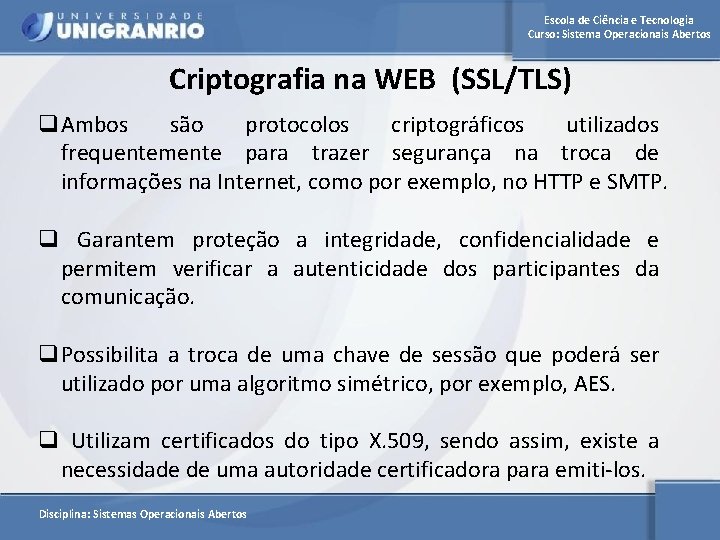

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia na WEB (SSL/TLS) q. Ambos são protocolos criptográficos utilizados frequentemente para trazer segurança na troca de informações na Internet, como por exemplo, no HTTP e SMTP. q Garantem proteção a integridade, confidencialidade e permitem verificar a autenticidade dos participantes da comunicação. q. Possibilita a troca de uma chave de sessão que poderá ser utilizado por uma algoritmo simétrico, por exemplo, AES. q Utilizam certificados do tipo X. 509, sendo assim, existe a necessidade de uma autoridade certificadora para emiti-los. Disciplina: Sistemas Operacionais Abertos

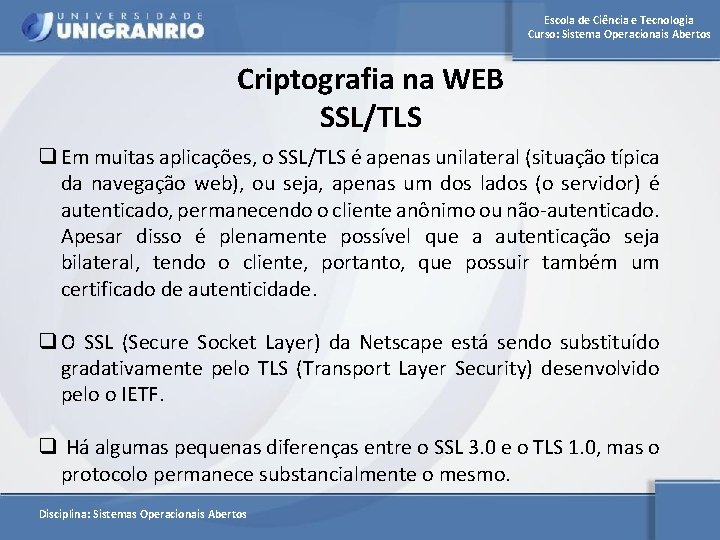

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia na WEB SSL/TLS q Em muitas aplicações, o SSL/TLS é apenas unilateral (situação típica da navegação web), ou seja, apenas um dos lados (o servidor) é autenticado, permanecendo o cliente anônimo ou não-autenticado. Apesar disso é plenamente possível que a autenticação seja bilateral, tendo o cliente, portanto, que possuir também um certificado de autenticidade. q O SSL (Secure Socket Layer) da Netscape está sendo substituído gradativamente pelo TLS (Transport Layer Security) desenvolvido pelo o IETF. q Há algumas pequenas diferenças entre o SSL 3. 0 e o TLS 1. 0, mas o protocolo permanece substancialmente o mesmo. Disciplina: Sistemas Operacionais Abertos

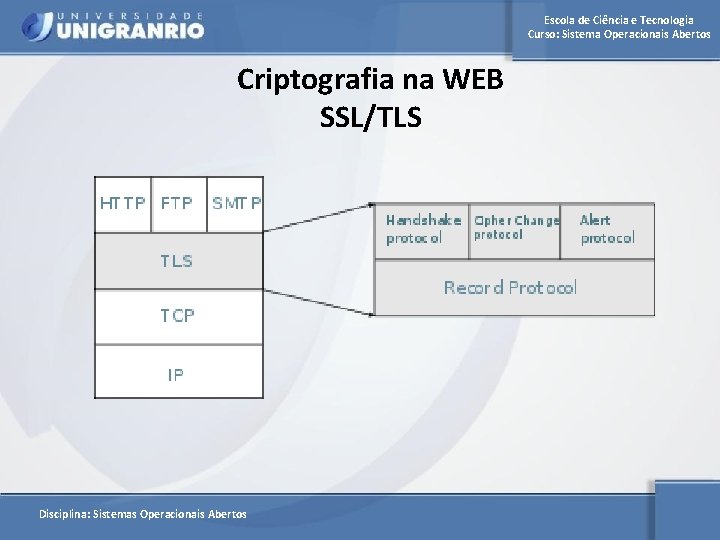

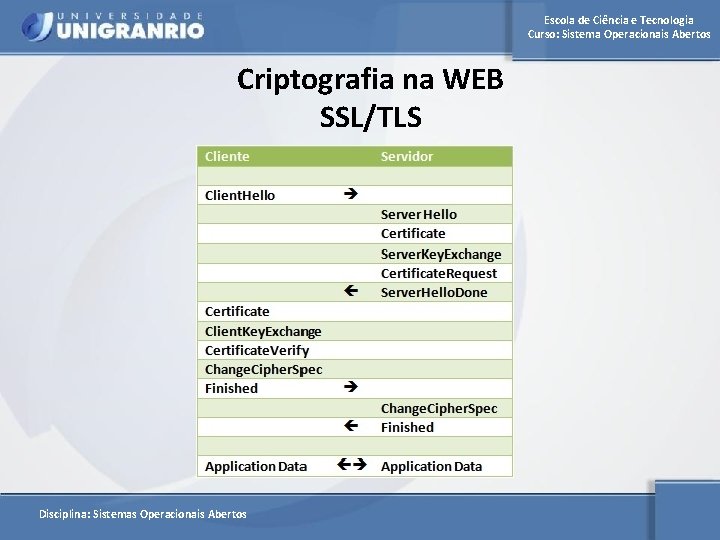

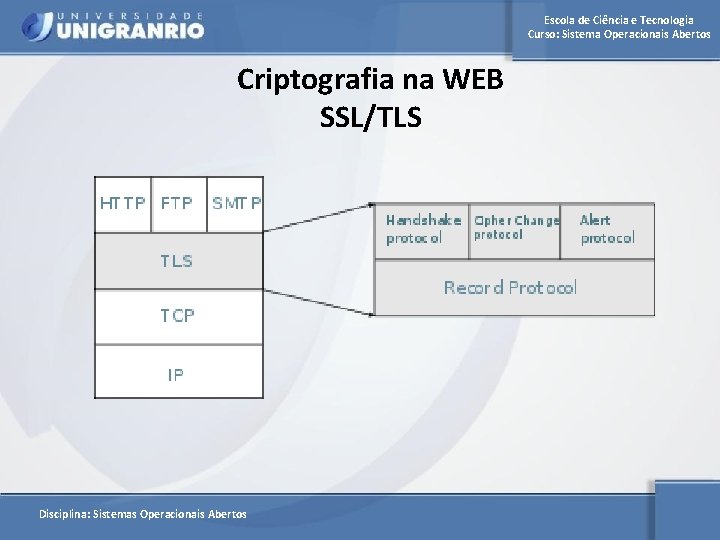

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia na WEB SSL/TLS Disciplina: Sistemas Operacionais Abertos

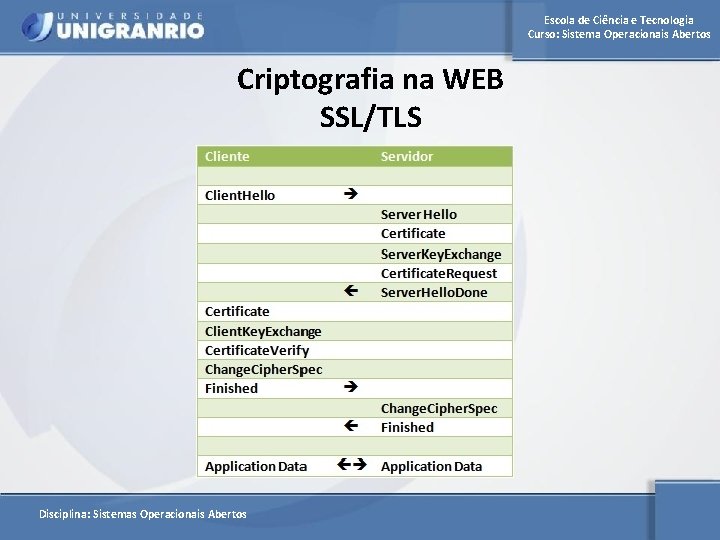

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia na WEB SSL/TLS Disciplina: Sistemas Operacionais Abertos

Escola de Ciência e Tecnologia Curso: Sistema Operacionais Abertos Criptografia na WEB SSL/TLS Prática Wireshark Disciplina: Sistemas Operacionais Abertos

Acincia

Acincia Tipos de sistemas operacionais

Tipos de sistemas operacionais Normas operacionais básicas do sus

Normas operacionais básicas do sus Sistemas operacionais

Sistemas operacionais Rafael gatsios

Rafael gatsios Sistemas operacionais

Sistemas operacionais Sistemas de gerenciamento

Sistemas de gerenciamento Analgica

Analgica Normas operacionais básicas do sus

Normas operacionais básicas do sus Sistemas operacionais

Sistemas operacionais Normas operacionais básicas do sus

Normas operacionais básicas do sus Sistemas operacionais - conceitos básicos

Sistemas operacionais - conceitos básicos Escalonamento em sistemas operacionais

Escalonamento em sistemas operacionais Resposta

Resposta Resultados operacionais

Resultados operacionais Despesas operacionais e administrativas

Despesas operacionais e administrativas Sistemas operacionais distribuídos

Sistemas operacionais distribuídos Escalonamento

Escalonamento Sistemas operacionais de rede

Sistemas operacionais de rede Sistemas operacionais

Sistemas operacionais Exclamativa

Exclamativa Sistemas operacionais

Sistemas operacionais Sistemas operacionais

Sistemas operacionais Sistemas operativos de tempo real

Sistemas operativos de tempo real Bpc na escola sistema

Bpc na escola sistema Tecnología segundo medio

Tecnología segundo medio Spin inteiro

Spin inteiro Estetica y salud corporal dibujos

Estetica y salud corporal dibujos Ef09ar25

Ef09ar25 Parc mediterrani de la tecnologia

Parc mediterrani de la tecnologia Conclusiones y recomendaciones de la tecnología

Conclusiones y recomendaciones de la tecnología Circuitos electricos 2 eso

Circuitos electricos 2 eso Efluentes al final del tubo

Efluentes al final del tubo Limite de proporcionalidade

Limite de proporcionalidade Ministerio de ciencia tecnología e innovación organigrama

Ministerio de ciencia tecnología e innovación organigrama Tecnologia

Tecnologia Tecnologia

Tecnologia Sedentarismo e tecnologia

Sedentarismo e tecnologia Tabella scala ohm

Tabella scala ohm Pessoas processos e tecnologia

Pessoas processos e tecnologia Tecnologia

Tecnologia Tecnología primero medio actividades

Tecnología primero medio actividades Tecnologia 4 basico

Tecnologia 4 basico Que ciencias hubieron de integrarse y resignificar

Que ciencias hubieron de integrarse y resignificar Ministerio de educacion superior ciencia y tecnologia

Ministerio de educacion superior ciencia y tecnologia Classificazione e proprietà dei materiali

Classificazione e proprietà dei materiali Mi elefante tecnologia

Mi elefante tecnologia Customatización

Customatización Que es variable independiente en ciencia y tecnologia

Que es variable independiente en ciencia y tecnologia Tangram tecnologia

Tangram tecnologia Ciencia y tecnologia

Ciencia y tecnologia Conclusiones y recomendaciones ejemplos

Conclusiones y recomendaciones ejemplos Memoria de tecnologia

Memoria de tecnologia Tecnología alta mediana tradicional y artesanal

Tecnología alta mediana tradicional y artesanal Tecnologia smart card

Tecnologia smart card Projeções

Projeções Tecnologia meccanica unina

Tecnologia meccanica unina Turismo y tecnologia

Turismo y tecnologia Tesina terza media sulle donne pdf

Tesina terza media sulle donne pdf Uma breve história do tempo

Uma breve história do tempo Strutture elementari tecnologia

Strutture elementari tecnologia Faculdade de tecnologia da unicamp

Faculdade de tecnologia da unicamp Objetivos especificos

Objetivos especificos Tecnologia tercero basico

Tecnologia tercero basico Que es la tecnologia inverter

Que es la tecnologia inverter Interdipendenze generiche

Interdipendenze generiche Tecnologia

Tecnologia Dibujos de ciencia tecnica y tecnologia

Dibujos de ciencia tecnica y tecnologia Cambio tecnico social

Cambio tecnico social Paralelas educacion fisica

Paralelas educacion fisica Webquest tecnologia

Webquest tecnologia Las diversas acepciones de tecnología

Las diversas acepciones de tecnología Liceo politecnico ciencia y tecnologia

Liceo politecnico ciencia y tecnologia Razzismo tecnologia tesina

Razzismo tecnologia tesina Tecnologia dos materiais

Tecnologia dos materiais Tecnologia definicion

Tecnologia definicion Contrapunxó tecnologia

Contrapunxó tecnologia Tecnologia ims

Tecnologia ims Dibujos de estética y salud corporal

Dibujos de estética y salud corporal (guardar) el archivo cuidadosamente.

(guardar) el archivo cuidadosamente. Faculdade de tecnologia de indaiatuba

Faculdade de tecnologia de indaiatuba Como modela el relieve un rio en su curso alto

Como modela el relieve un rio en su curso alto Curso de grafia

Curso de grafia Contenido y curso del pensamiento

Contenido y curso del pensamiento Curso electra

Curso electra Curso cid ua

Curso cid ua