Endereamento Privado Proxy e NAT Redes de Computadores

![SNAT e DNAT Interface de Entrada Pré-Roteamento [DNAT] Interface de Saída roteamento decisão sobre SNAT e DNAT Interface de Entrada Pré-Roteamento [DNAT] Interface de Saída roteamento decisão sobre](https://slidetodoc.com/presentation_image_h2/84c41b751f3ee27c9350de19d3d7e300/image-17.jpg)

- Slides: 56

Endereçamento Privado Proxy e NAT Redes de Computadores II 2018, Edgard Jamhour

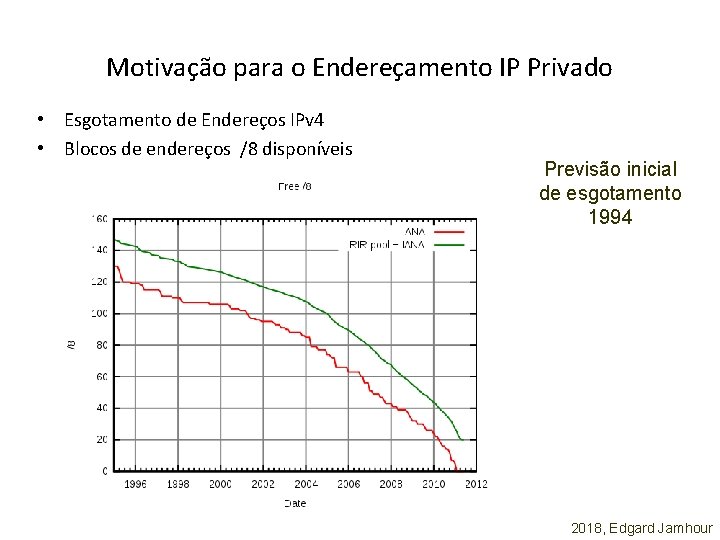

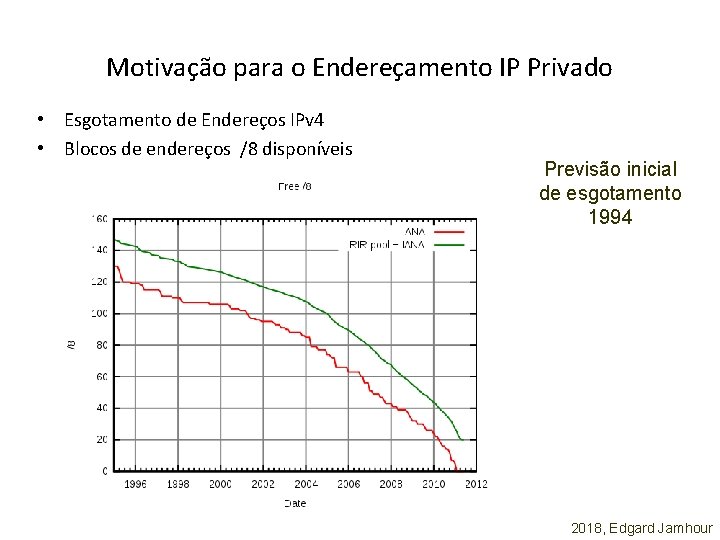

Motivação para o Endereçamento IP Privado • Esgotamento de Endereços IPv 4 • Blocos de endereços /8 disponíveis Previsão inicial de esgotamento 1994 2018, Edgard Jamhour

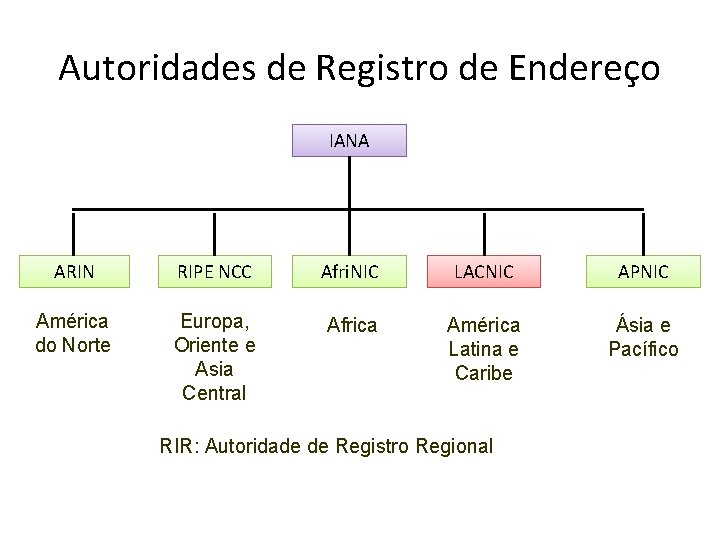

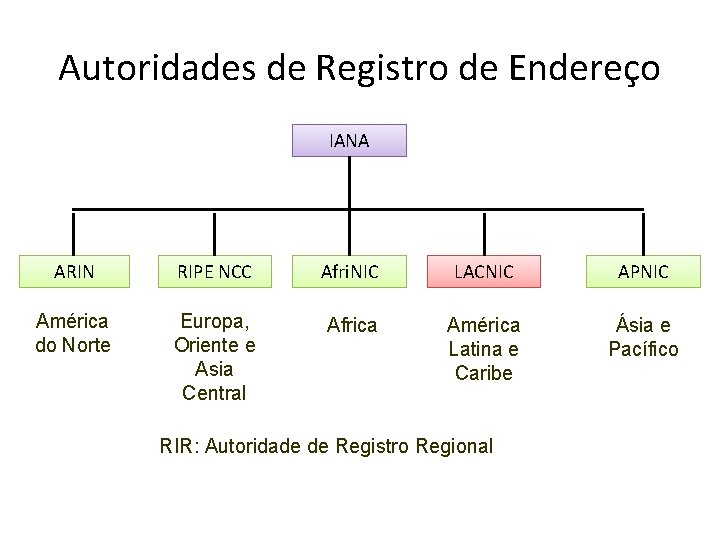

Autoridades de Registro de Endereço IANA ARIN RIPE NCC Afri. NIC LACNIC APNIC América do Norte Europa, Oriente e Asia Central Africa América Latina e Caribe Ásia e Pacífico RIR: Autoridade de Registro Regional

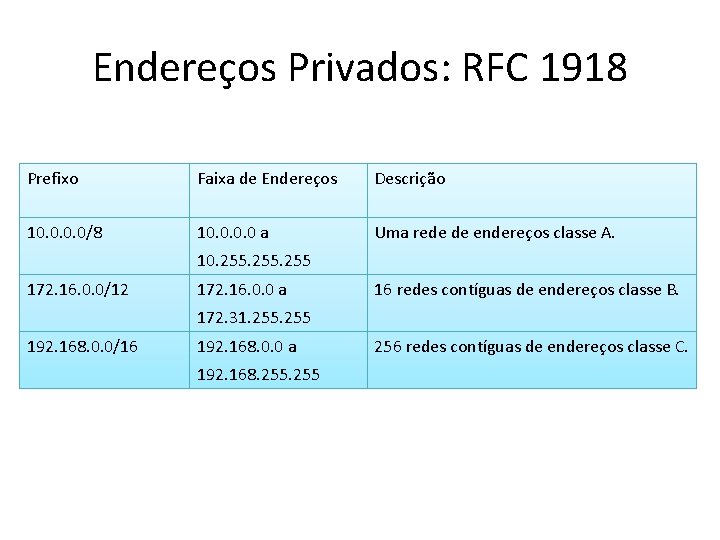

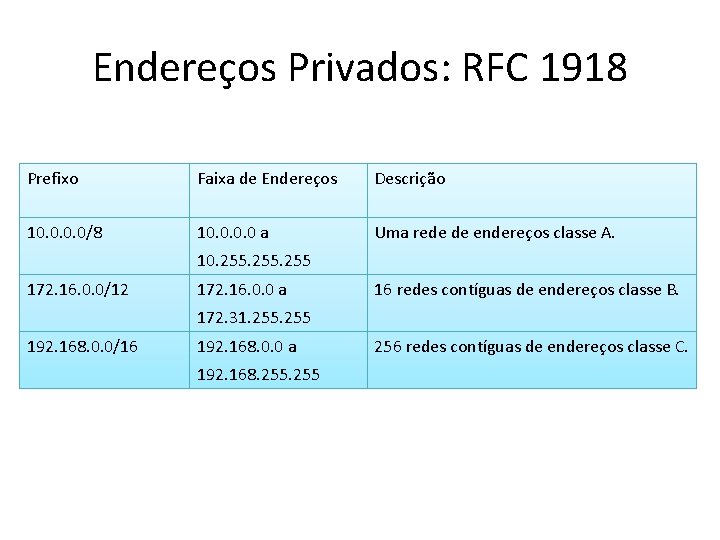

Endereços Privados: RFC 1918 Prefixo Faixa de Endereços Descrição 10. 0/8 10. 0 a Uma rede de endereços classe A. 10. 255 172. 16. 0. 0/12 172. 16. 0. 0 a 16 redes contíguas de endereços classe B. 172. 31. 255 192. 168. 0. 0/16 192. 168. 0. 0 a 192. 168. 255 256 redes contíguas de endereços classe C.

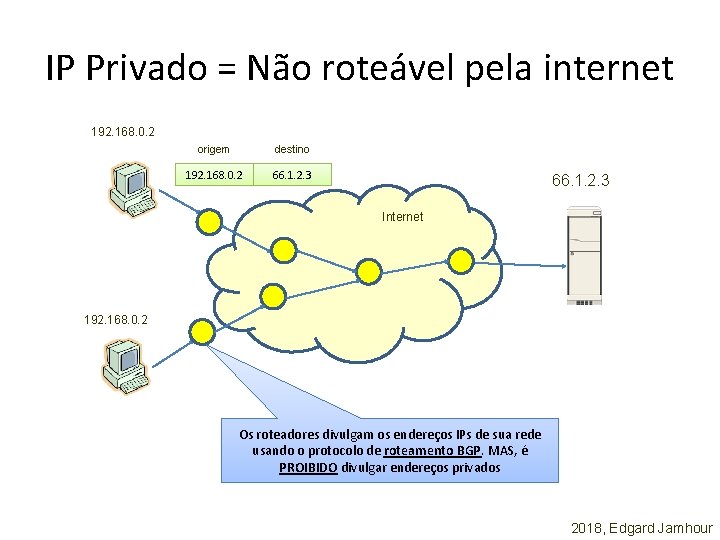

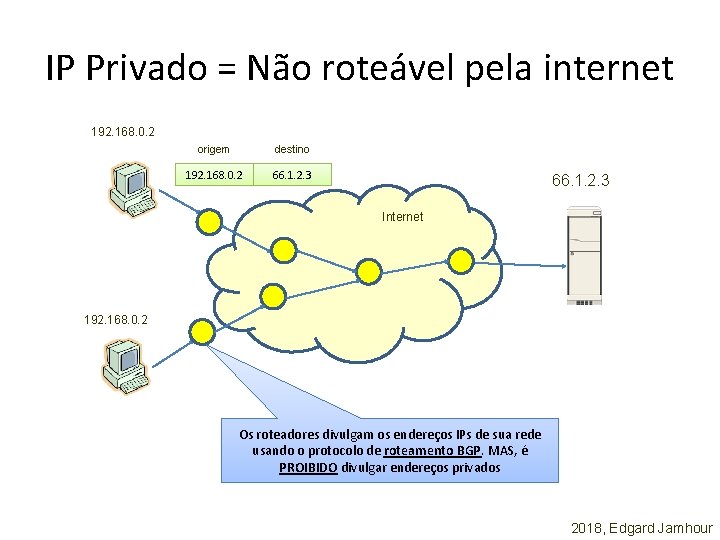

IP Privado = Não roteável pela internet 192. 168. 0. 2 origem destino 192. 168. 0. 2 66. 1. 2. 3 Internet 192. 168. 0. 2 Os roteadores divulgam os endereços IPs de sua rede usando o protocolo de roteamento BGP. MAS, é PROIBIDO divulgar endereços privados 2018, Edgard Jamhour

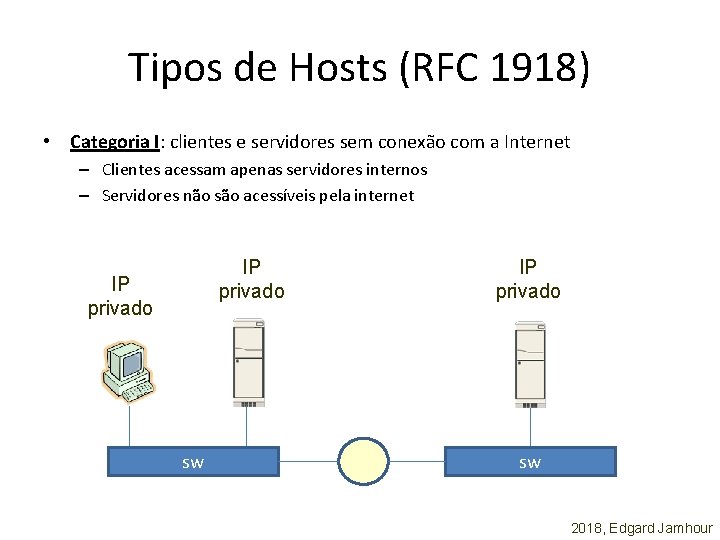

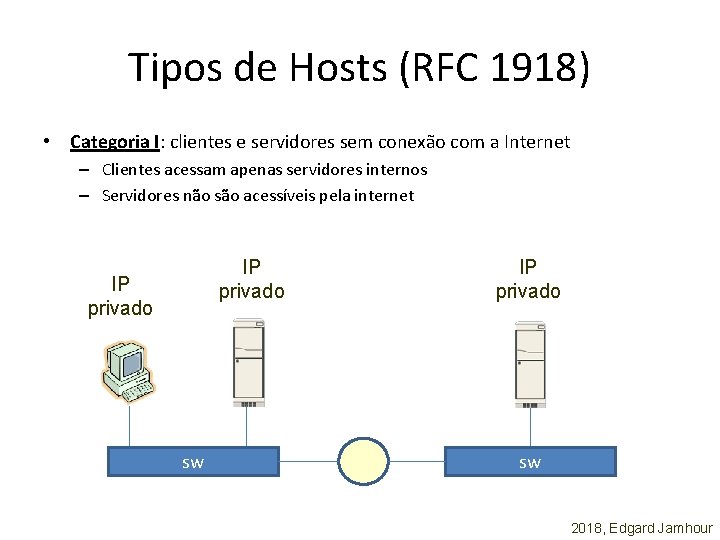

Tipos de Hosts (RFC 1918) • Categoria I: clientes e servidores sem conexão com a Internet – Clientes acessam apenas servidores internos – Servidores não são acessíveis pela internet IP privado sw 2018, Edgard Jamhour

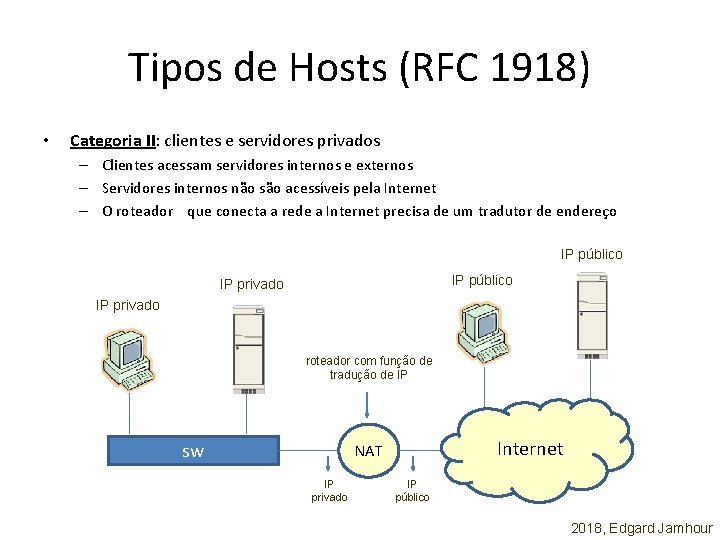

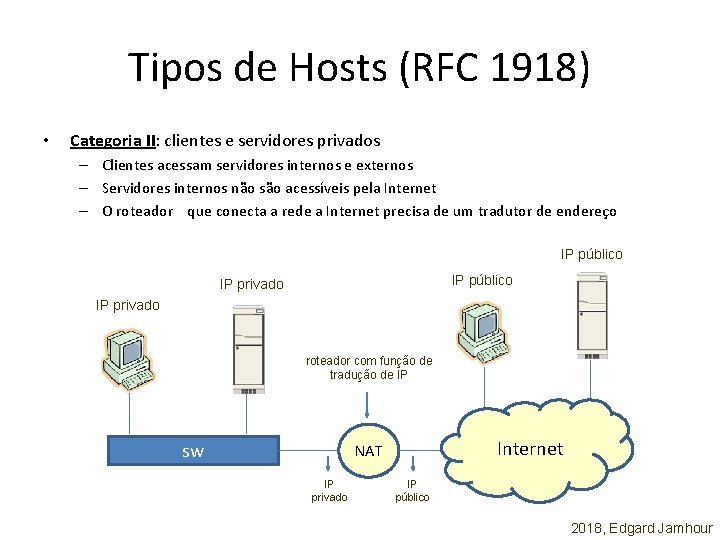

Tipos de Hosts (RFC 1918) • Categoria II: clientes e servidores privados – Clientes acessam servidores internos e externos – Servidores internos não são acessíveis pela Internet – O roteador que conecta a rede a Internet precisa de um tradutor de endereço IP público IP privado roteador com função de tradução de IP sw Internet NAT IP privado IP público 2018, Edgard Jamhour

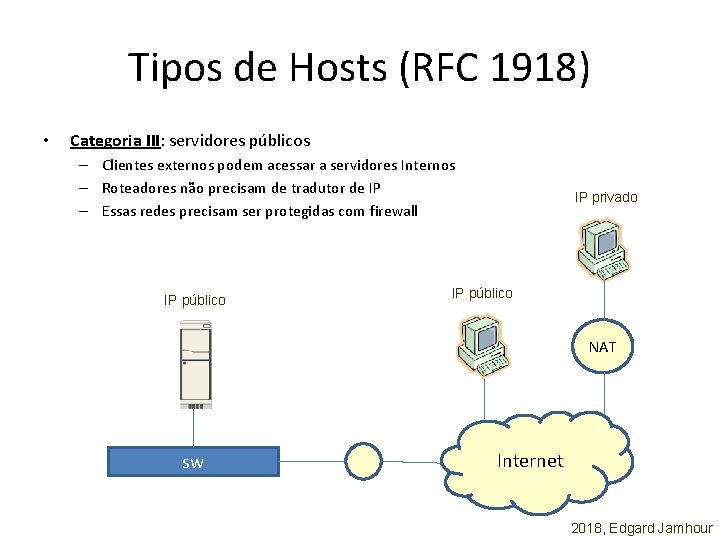

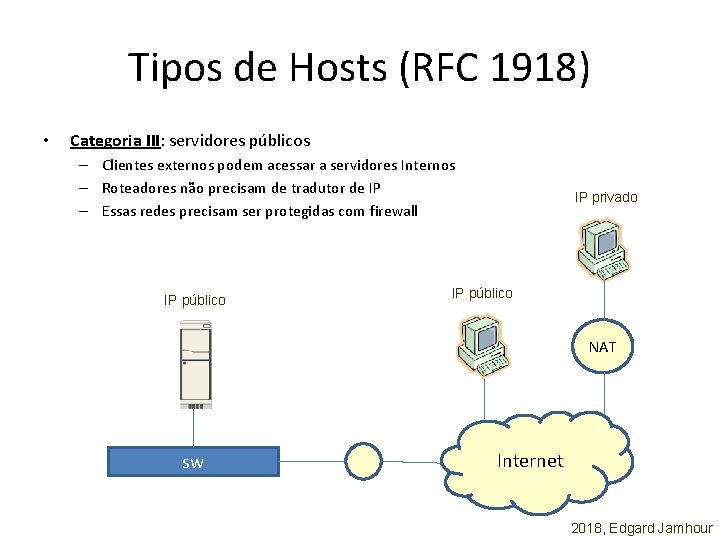

Tipos de Hosts (RFC 1918) • Categoria III: servidores públicos – Clientes externos podem acessar a servidores Internos – Roteadores não precisam de tradutor de IP – Essas redes precisam ser protegidas com firewall IP público IP privado IP público NAT sw Internet 2018, Edgard Jamhour

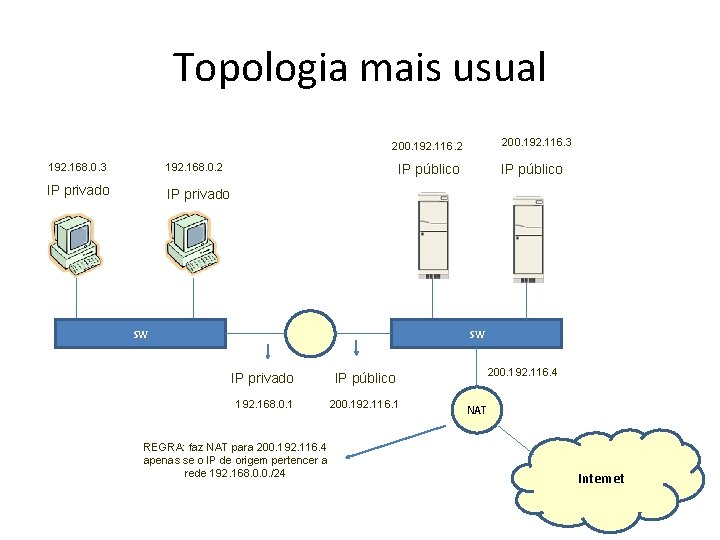

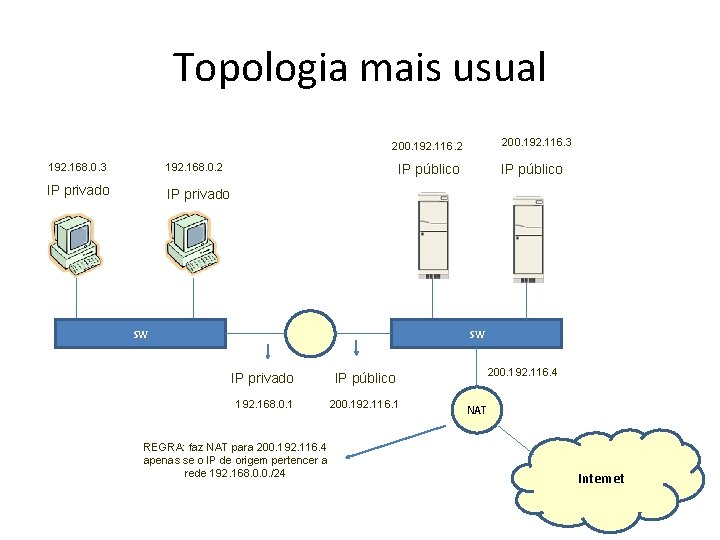

Topologia mais usual 200. 192. 116. 3 200. 192. 116. 2 192. 168. 0. 3 192. 168. 0. 2 IP privado IP público sw IP privado IP público 192. 168. 0. 1 200. 192. 116. 1 REGRA: faz NAT para 200. 192. 116. 4 apenas se o IP de origem pertencer a rede 192. 168. 0. 0. /24 200. 192. 116. 4 NAT Internet

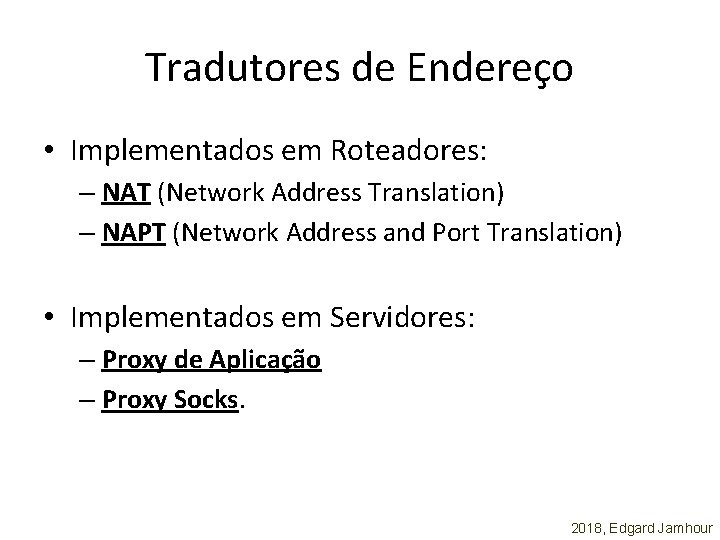

Tradutores de Endereço • Implementados em Roteadores: – NAT (Network Address Translation) – NAPT (Network Address and Port Translation) • Implementados em Servidores: – Proxy de Aplicação – Proxy Socks. 2018, Edgard Jamhour

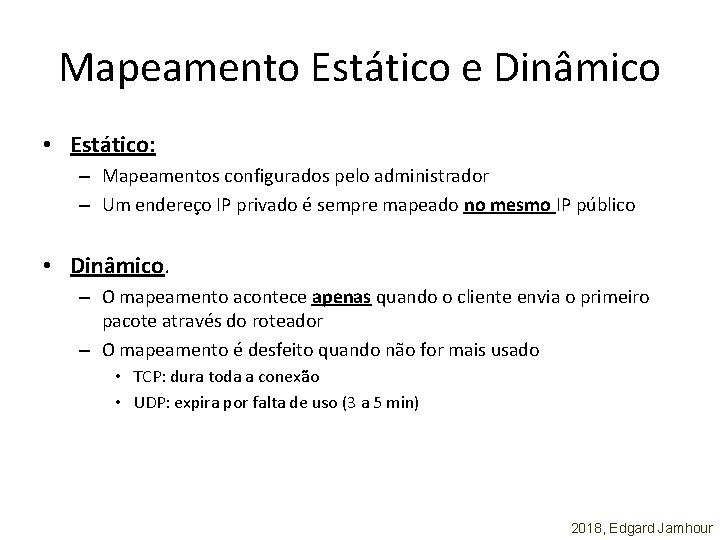

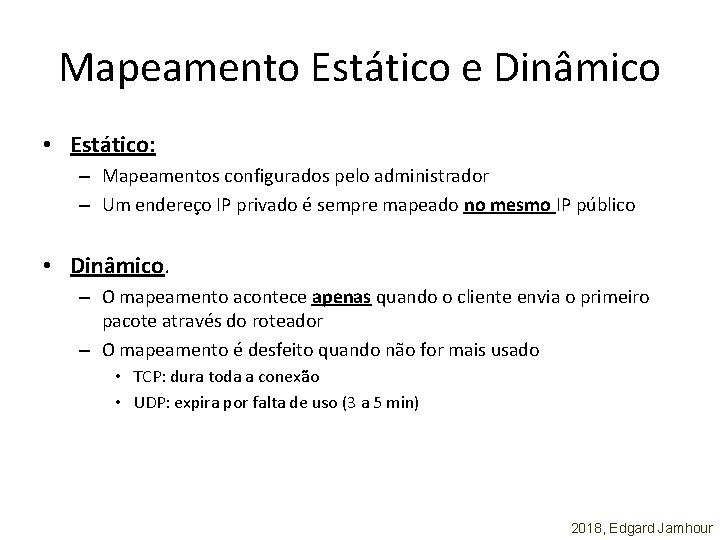

Mapeamento Estático e Dinâmico • Estático: – Mapeamentos configurados pelo administrador – Um endereço IP privado é sempre mapeado no mesmo IP público • Dinâmico. – O mapeamento acontece apenas quando o cliente envia o primeiro pacote através do roteador – O mapeamento é desfeito quando não for mais usado • TCP: dura toda a conexão • UDP: expira por falta de uso (3 a 5 min) 2018, Edgard Jamhour

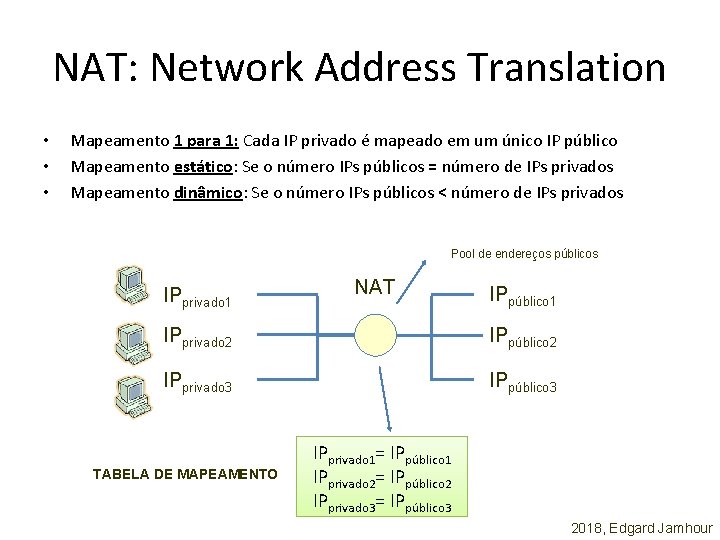

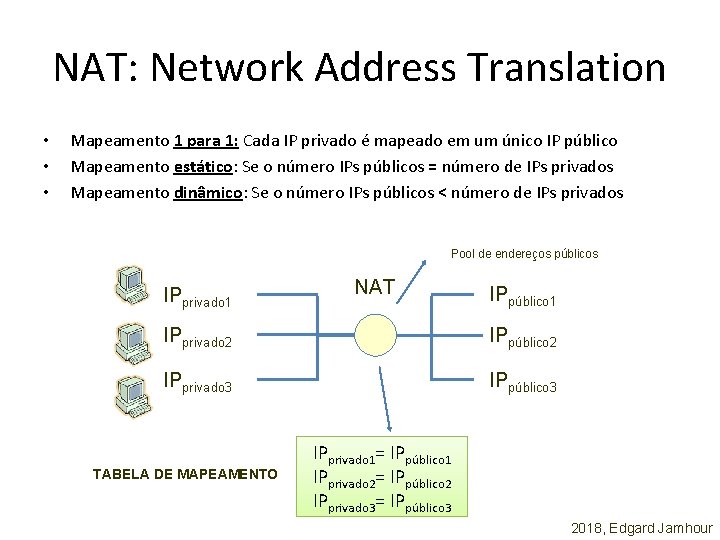

NAT: Network Address Translation • • • Mapeamento 1 para 1: Cada IP privado é mapeado em um único IP público Mapeamento estático: Se o número IPs públicos = número de IPs privados Mapeamento dinâmico: Se o número IPs públicos < número de IPs privados Pool de endereços públicos IPprivado 1 NAT IPpúblico 1 IPprivado 2 IPpúblico 2 IPprivado 3 IPpúblico 3 TABELA DE MAPEAMENTO IPprivado 1= IPpúblico 1 IPprivado 2= IPpúblico 2 IPprivado 3= IPpúblico 3 2018, Edgard Jamhour

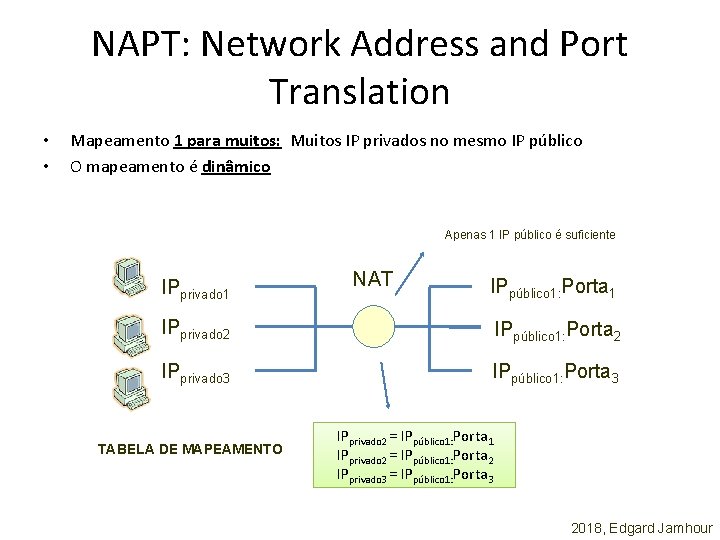

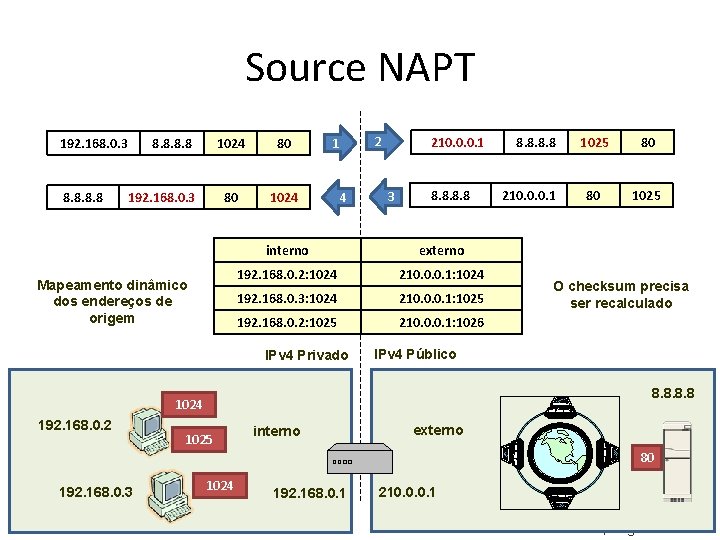

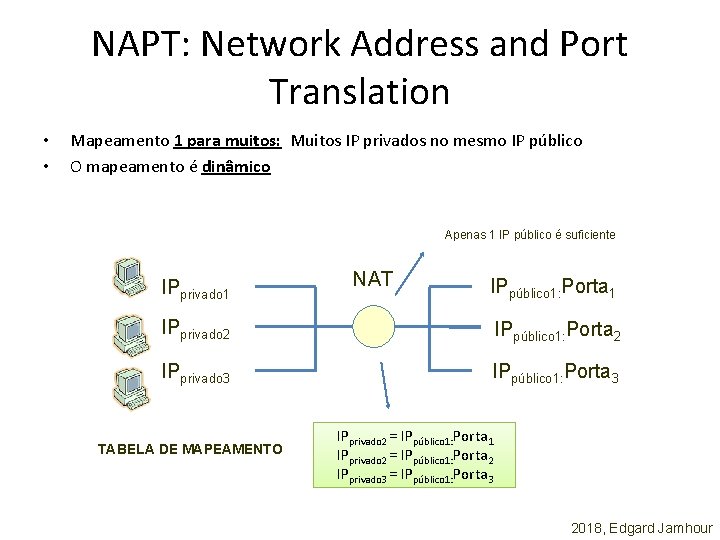

NAPT: Network Address and Port Translation • • Mapeamento 1 para muitos: Muitos IP privados no mesmo IP público O mapeamento é dinâmico Apenas 1 IP público é suficiente IPprivado 1 NAT IPpúblico 1: Porta 1 IPprivado 2 IPpúblico 1: Porta 2 IPprivado 3 IPpúblico 1: Porta 3 TABELA DE MAPEAMENTO IPprivado 2 = IPpúblico 1: Porta 1 IPprivado 2 = IPpúblico 1: Porta 2 IPprivado 3 = IPpúblico 1: Porta 3 2018, Edgard Jamhour

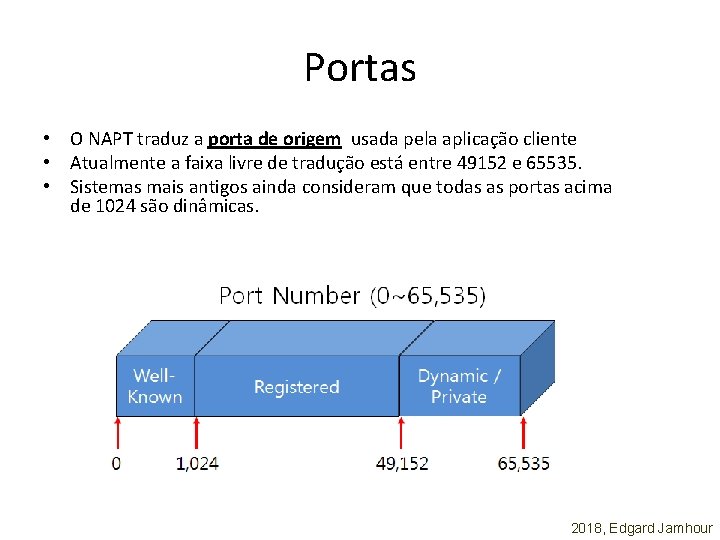

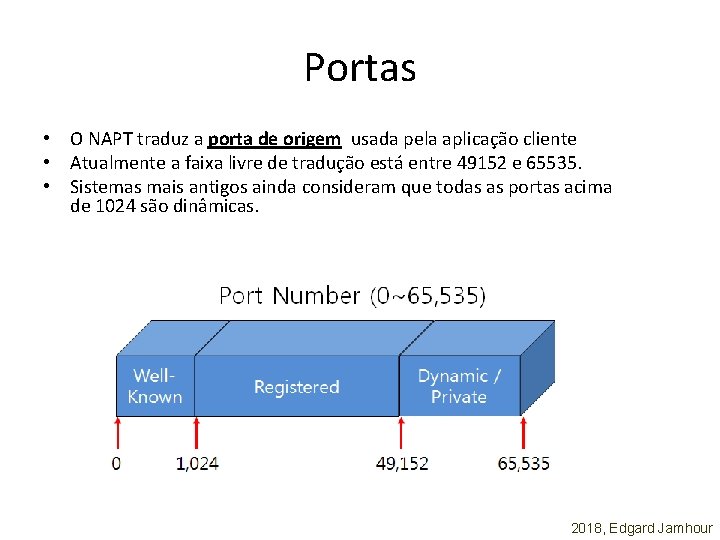

Portas • O NAPT traduz a porta de origem usada pela aplicação cliente • Atualmente a faixa livre de tradução está entre 49152 e 65535. • Sistemas mais antigos ainda consideram que todas as portas acima de 1024 são dinâmicas. 2018, Edgard Jamhour

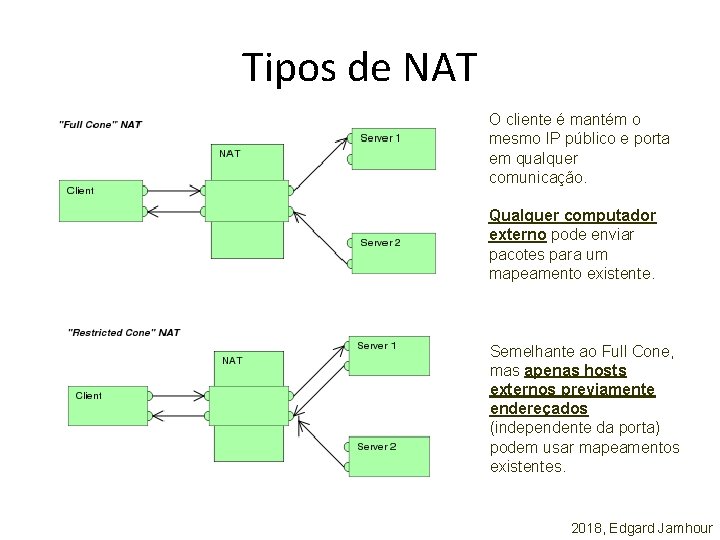

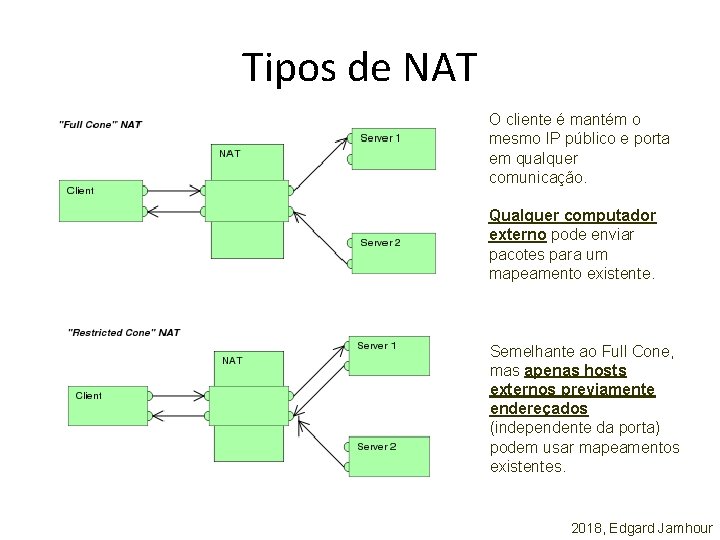

Tipos de NAT O cliente é mantém o mesmo IP público e porta em qualquer comunicação. Qualquer computador externo pode enviar pacotes para um mapeamento existente. Semelhante ao Full Cone, mas apenas hosts externos previamente endereçados (independente da porta) podem usar mapeamentos existentes. 2018, Edgard Jamhour

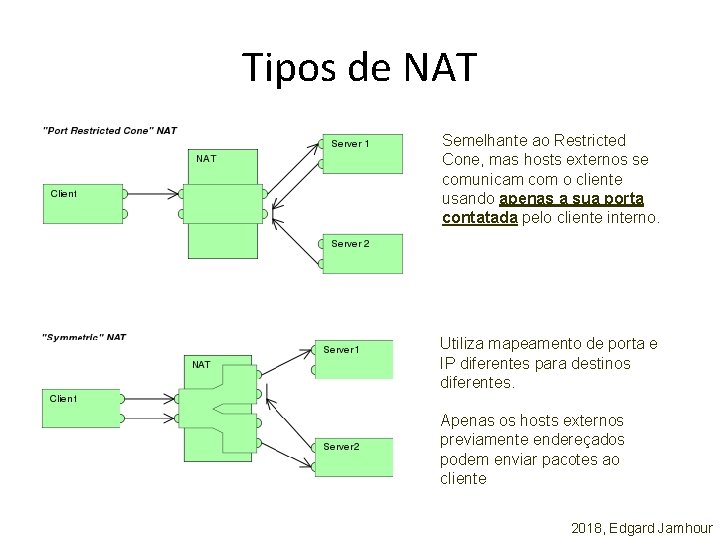

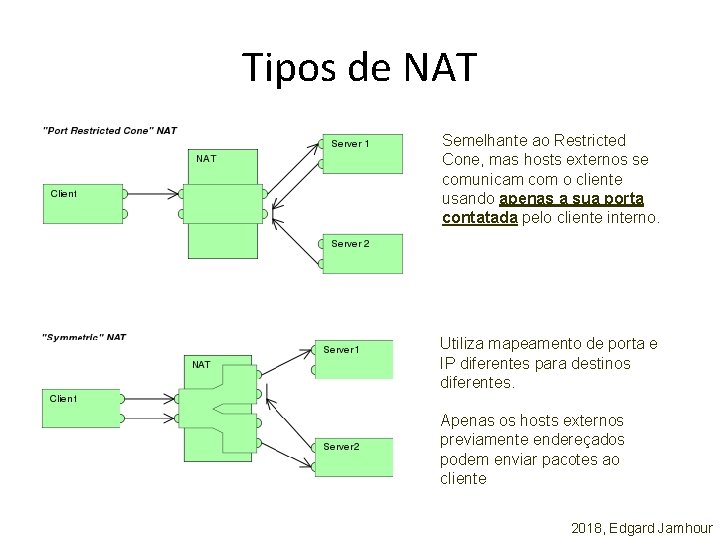

Tipos de NAT Semelhante ao Restricted Cone, mas hosts externos se comunicam com o cliente usando apenas a sua porta contatada pelo cliente interno. Utiliza mapeamento de porta e IP diferentes para destinos diferentes. Apenas os hosts externos previamente endereçados podem enviar pacotes ao cliente 2018, Edgard Jamhour

![SNAT e DNAT Interface de Entrada PréRoteamento DNAT Interface de Saída roteamento decisão sobre SNAT e DNAT Interface de Entrada Pré-Roteamento [DNAT] Interface de Saída roteamento decisão sobre](https://slidetodoc.com/presentation_image_h2/84c41b751f3ee27c9350de19d3d7e300/image-17.jpg)

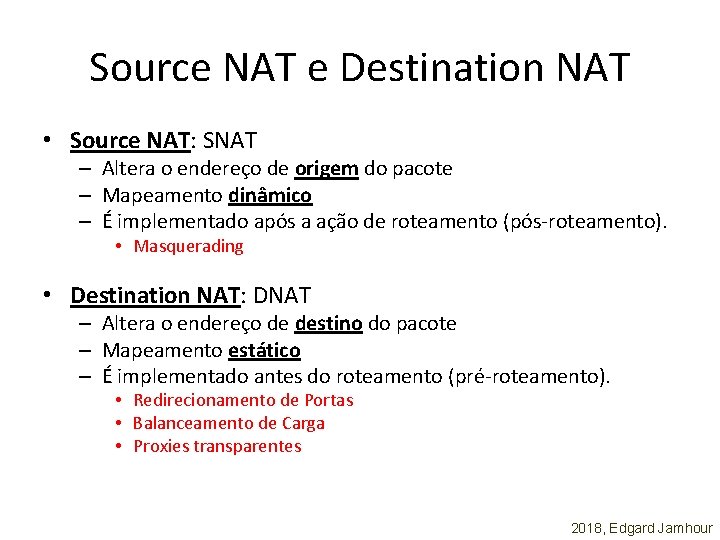

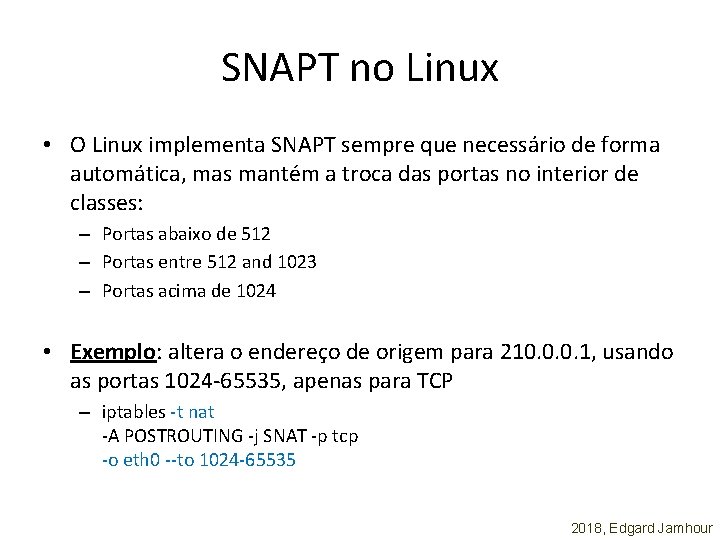

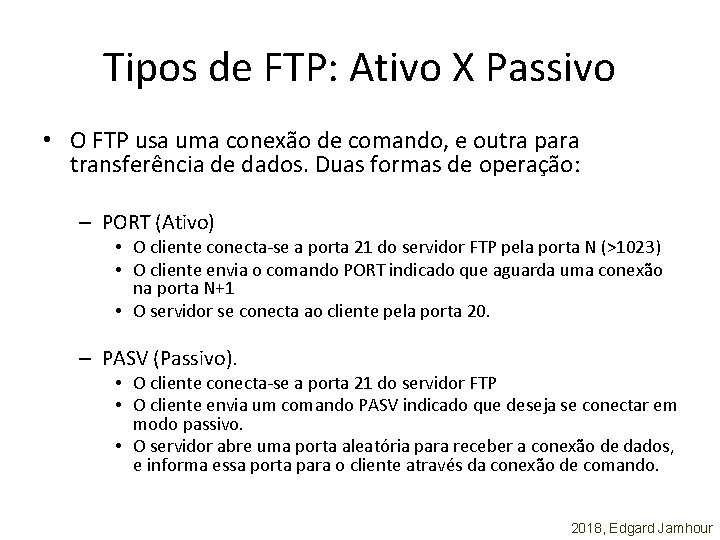

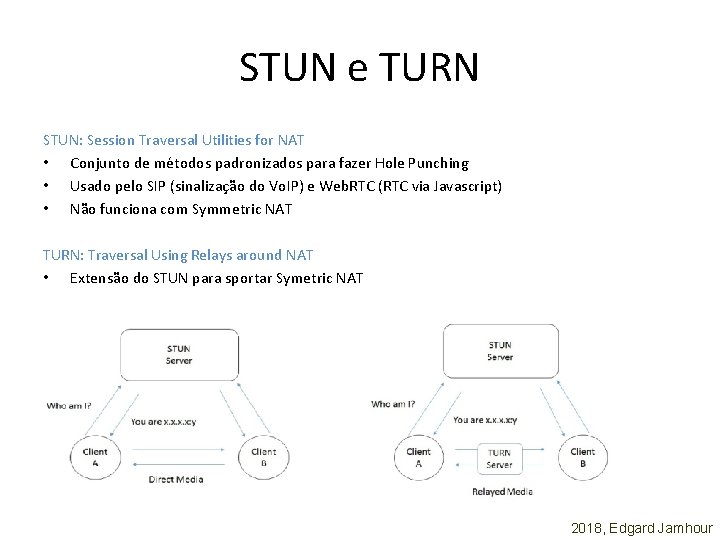

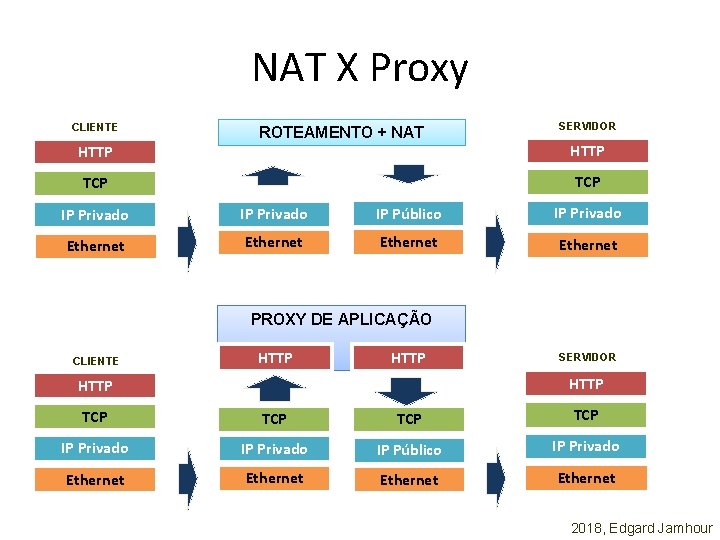

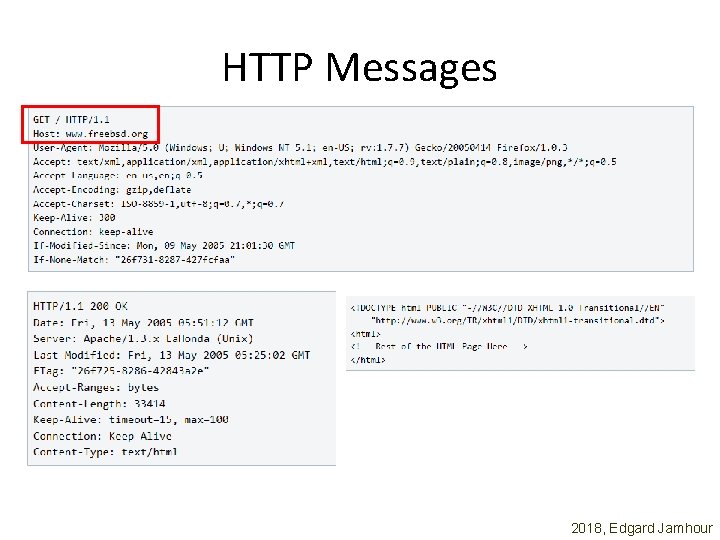

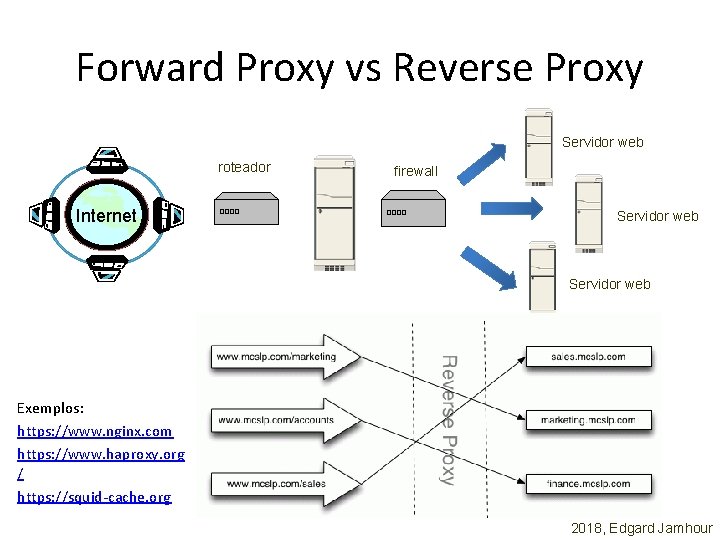

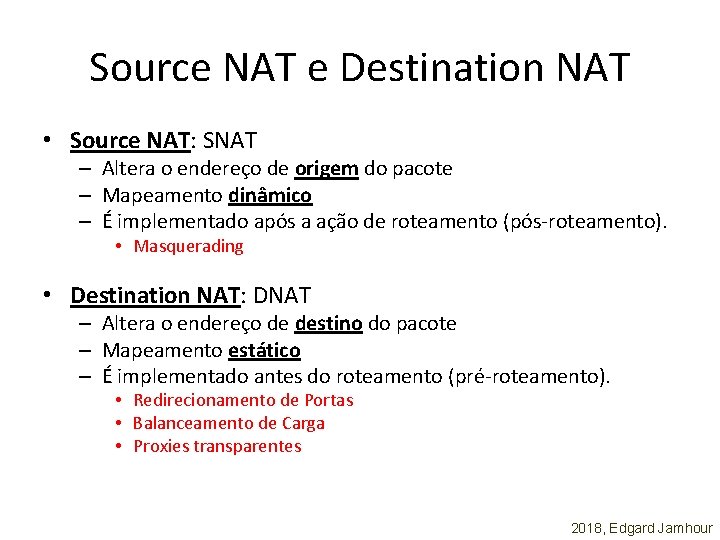

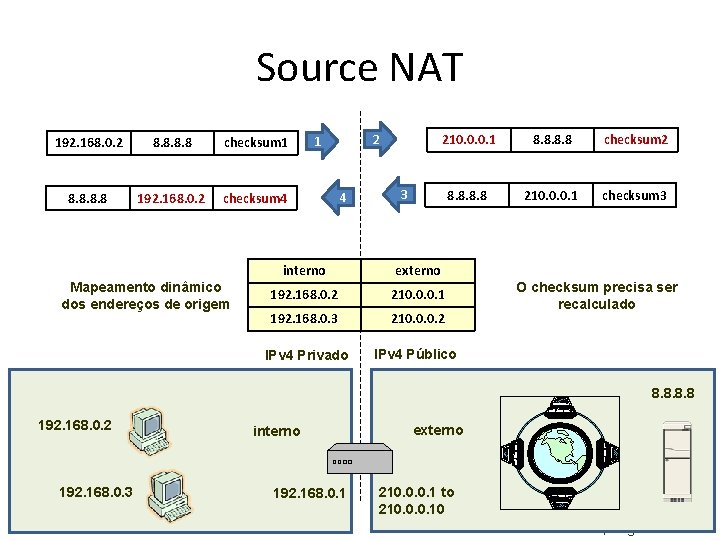

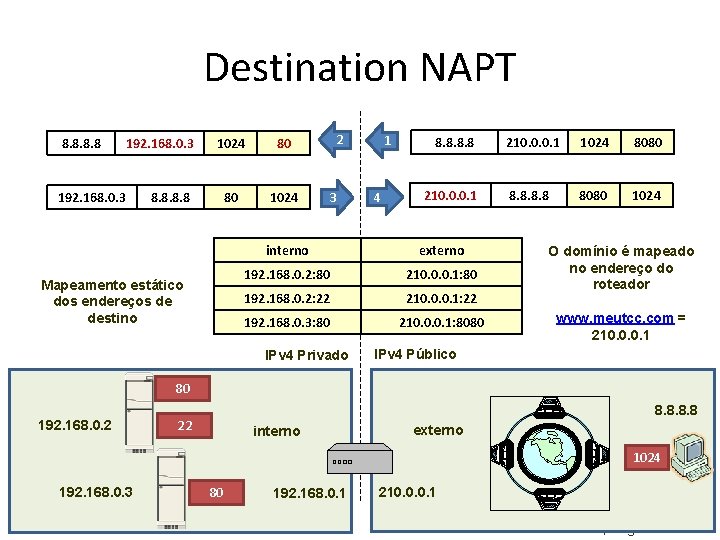

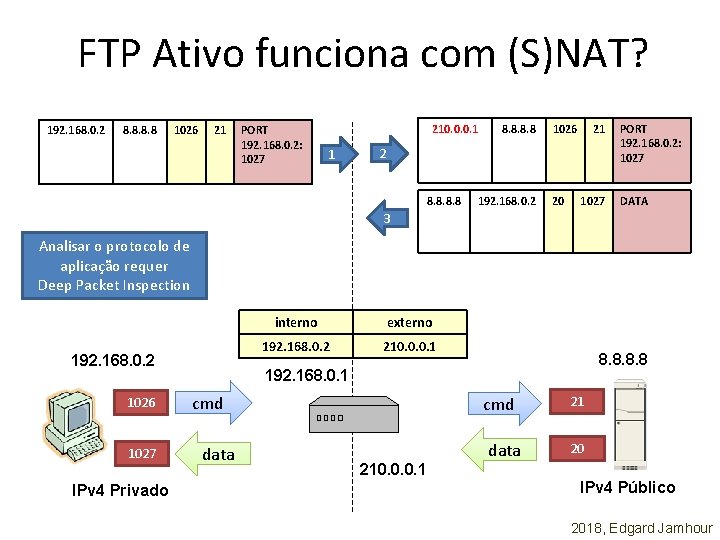

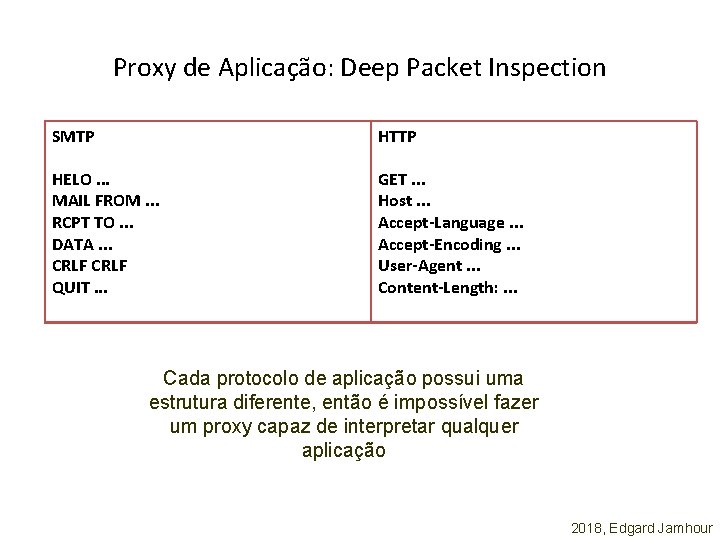

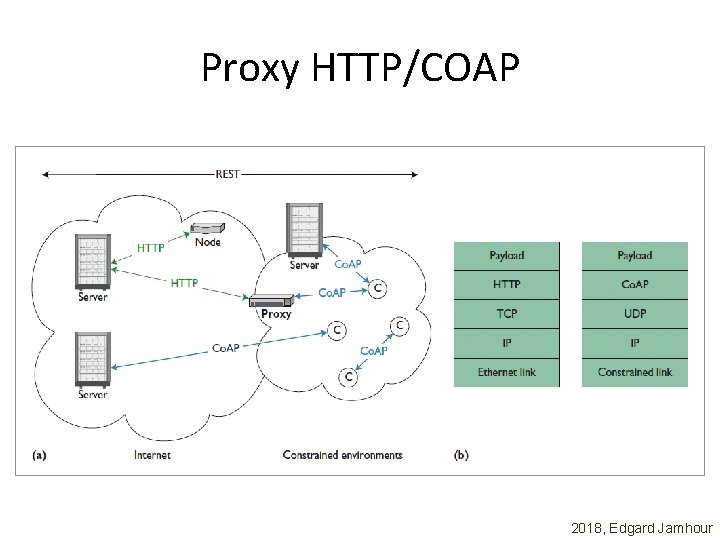

SNAT e DNAT Interface de Entrada Pré-Roteamento [DNAT] Interface de Saída roteamento decisão sobre o encaminhamento do pacote Pós-Roteamento [SNAT] O NAT pode ter efeito sobre regras de Firewall e Qo. S 2018, Edgard Jamhour

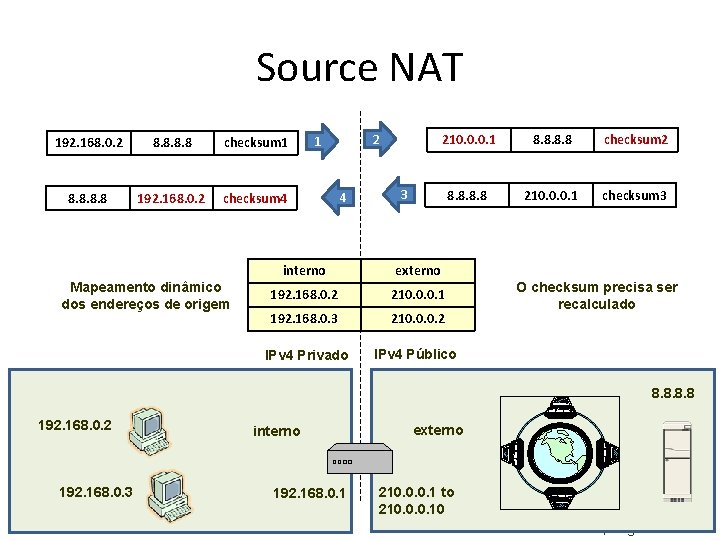

Source NAT e Destination NAT • Source NAT: SNAT – Altera o endereço de origem do pacote – Mapeamento dinâmico – É implementado após a ação de roteamento (pós-roteamento). • Masquerading • Destination NAT: DNAT – Altera o endereço de destino do pacote – Mapeamento estático – É implementado antes do roteamento (pré-roteamento). • Redirecionamento de Portas • Balanceamento de Carga • Proxies transparentes 2018, Edgard Jamhour

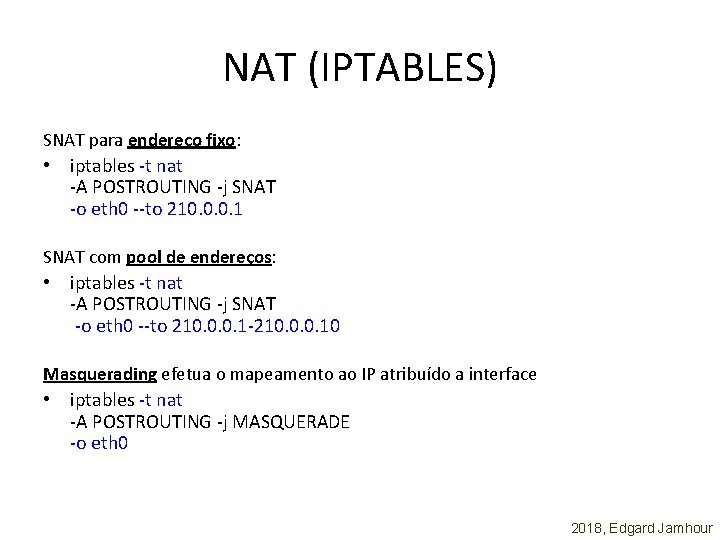

Source NAT 192. 168. 0. 2 8. 8 checksum 1 8. 8 192. 168. 0. 2 checksum 4 Mapeamento dinâmico dos endereços de origem 2 1 4 210. 0. 0. 1 8. 8 checksum 2 8. 8 210. 0. 0. 1 checksum 3 3 interno externo 192. 168. 0. 2 210. 0. 0. 1 192. 168. 0. 3 210. 0. 0. 2 IPv 4 Privado IPv 4 Público O checksum precisa ser recalculado 8. 8 192. 168. 0. 2 192. 168. 0. 3 interno 192. 168. 0. 1 externo 210. 0. 0. 1 to 210. 0. 0. 10 2018, Edgard Jamhour

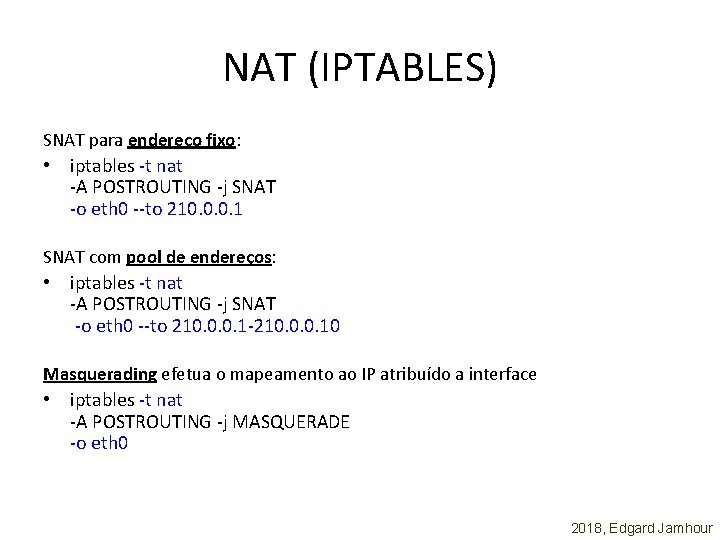

NAT (IPTABLES) SNAT para endereço fixo: • iptables -t nat -A POSTROUTING -j SNAT -o eth 0 --to 210. 0. 0. 1 SNAT com pool de endereços: • iptables -t nat -A POSTROUTING -j SNAT -o eth 0 --to 210. 0. 0. 1 -210. 0. 0. 10 Masquerading efetua o mapeamento ao IP atribuído a interface • iptables -t nat -A POSTROUTING -j MASQUERADE -o eth 0 2018, Edgard Jamhour

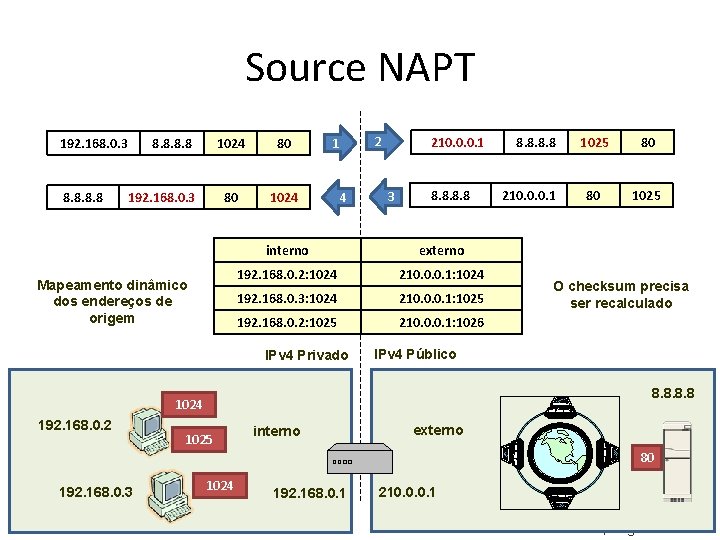

Source NAPT 192. 168. 0. 3 8. 8 192. 168. 0. 3 1024 80 80 1024 Mapeamento dinâmico dos endereços de origem 2 1 4 210. 0. 0. 1 3 8. 8 interno externo 192. 168. 0. 2: 1024 210. 0. 0. 1: 1024 192. 168. 0. 3: 1024 210. 0. 0. 1: 1025 192. 168. 0. 2: 1025 210. 0. 0. 1: 1026 IPv 4 Privado 210. 0. 0. 1 1025 80 80 1025 O checksum precisa ser recalculado IPv 4 Público 8. 8 1024 192. 168. 0. 2 8. 8 1025 interno externo 80 192. 168. 0. 3 1024 192. 168. 0. 1 210. 0. 0. 1 2018, Edgard Jamhour

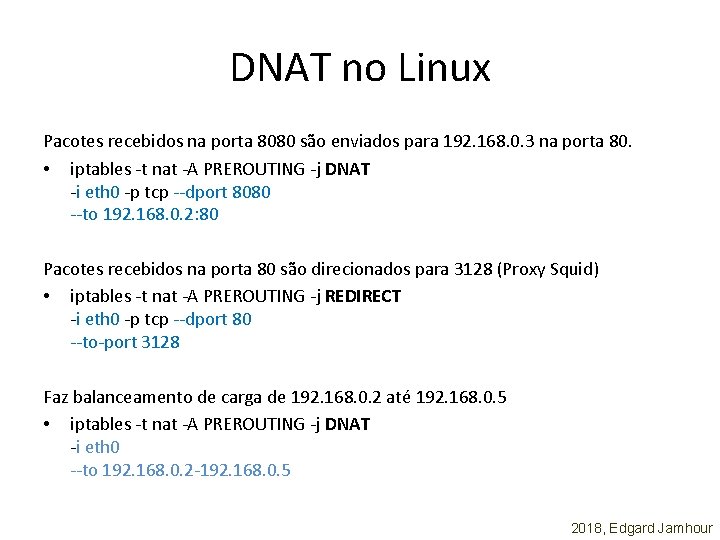

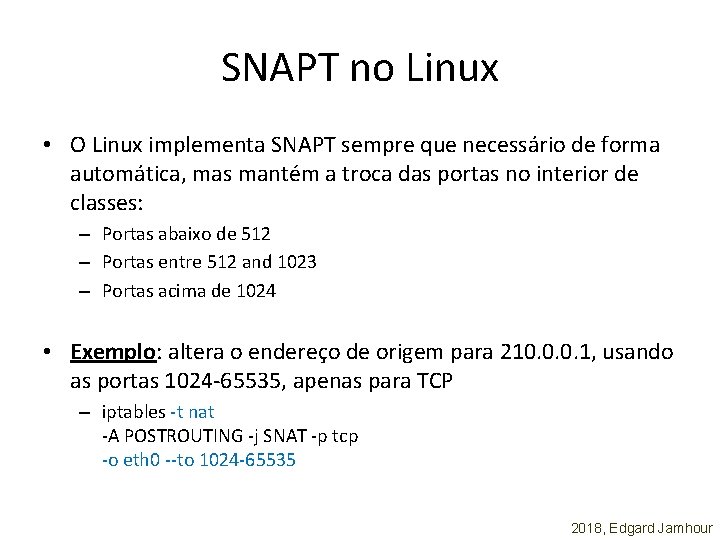

SNAPT no Linux • O Linux implementa SNAPT sempre que necessário de forma automática, mas mantém a troca das portas no interior de classes: – Portas abaixo de 512 – Portas entre 512 and 1023 – Portas acima de 1024 • Exemplo: altera o endereço de origem para 210. 0. 0. 1, usando as portas 1024 -65535, apenas para TCP – iptables -t nat -A POSTROUTING -j SNAT -p tcp -o eth 0 --to 1024 -65535 2018, Edgard Jamhour

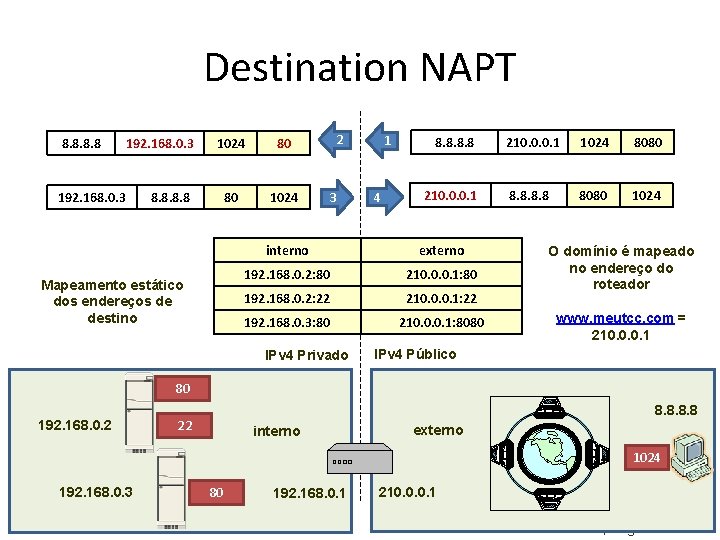

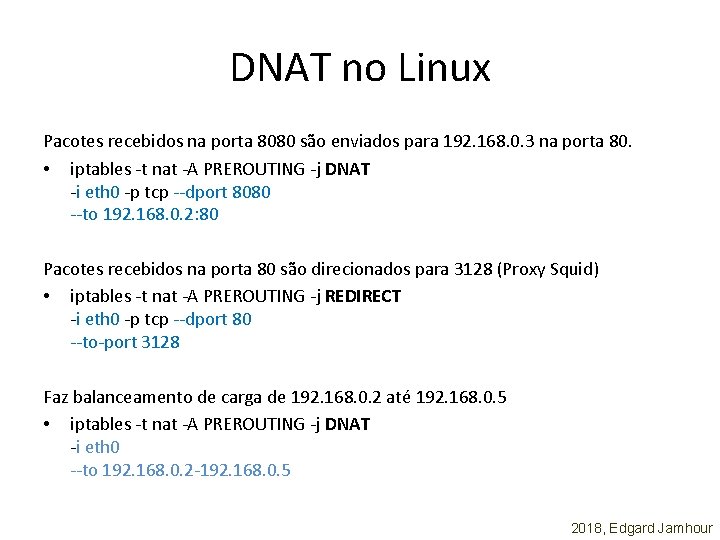

Destination NAPT 8. 8 192. 168. 0. 3 1024 80 80 1024 8. 8 Mapeamento estático dos endereços de destino 2 3 1 4 8. 8 210. 0. 0. 1 1024 8080 210. 0. 0. 1 8. 8 8080 1024 interno externo 192. 168. 0. 2: 80 210. 0. 0. 1: 80 192. 168. 0. 2: 22 210. 0. 0. 1: 22 192. 168. 0. 3: 80 210. 0. 0. 1: 8080 IPv 4 Privado O domínio é mapeado no endereço do roteador www. meutcc. com = 210. 0. 0. 1 IPv 4 Público 80 192. 168. 0. 2 8. 8 22 interno externo 1024 192. 168. 0. 3 80 192. 168. 0. 1 210. 0. 0. 1 2018, Edgard Jamhour

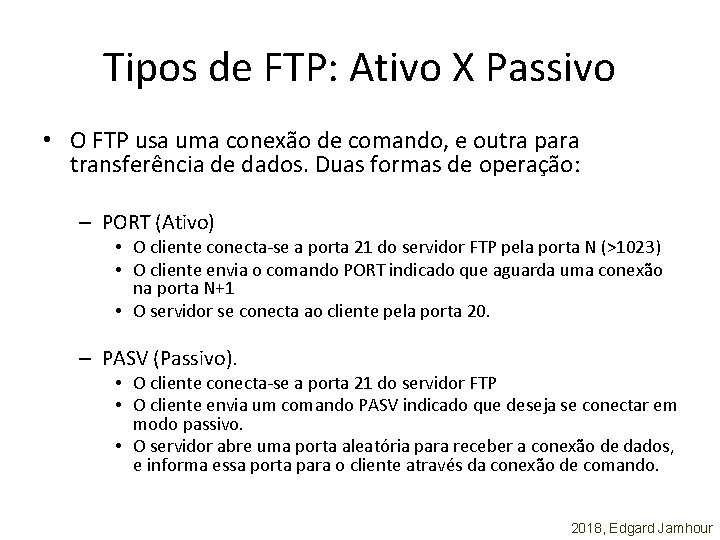

DNAT no Linux Pacotes recebidos na porta 8080 são enviados para 192. 168. 0. 3 na porta 80. • iptables -t nat -A PREROUTING -j DNAT -i eth 0 -p tcp --dport 8080 --to 192. 168. 0. 2: 80 Pacotes recebidos na porta 80 são direcionados para 3128 (Proxy Squid) • iptables -t nat -A PREROUTING -j REDIRECT -i eth 0 -p tcp --dport 80 --to-port 3128 Faz balanceamento de carga de 192. 168. 0. 2 até 192. 168. 0. 5 • iptables -t nat -A PREROUTING -j DNAT -i eth 0 --to 192. 168. 0. 2 -192. 168. 0. 5 2018, Edgard Jamhour

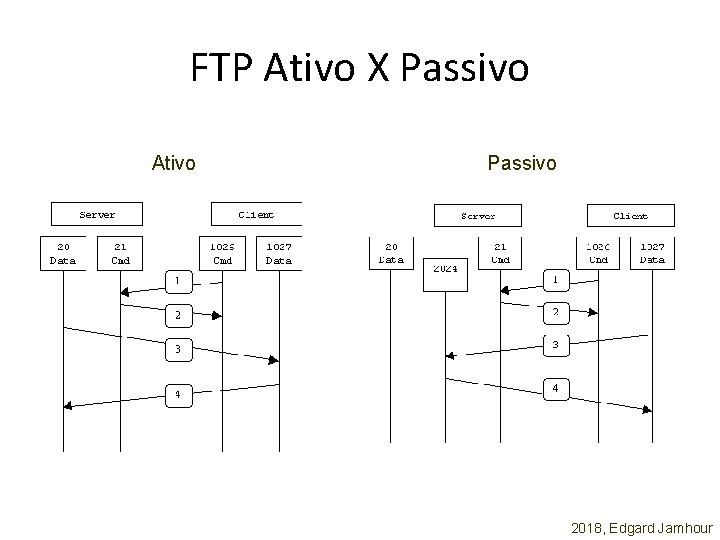

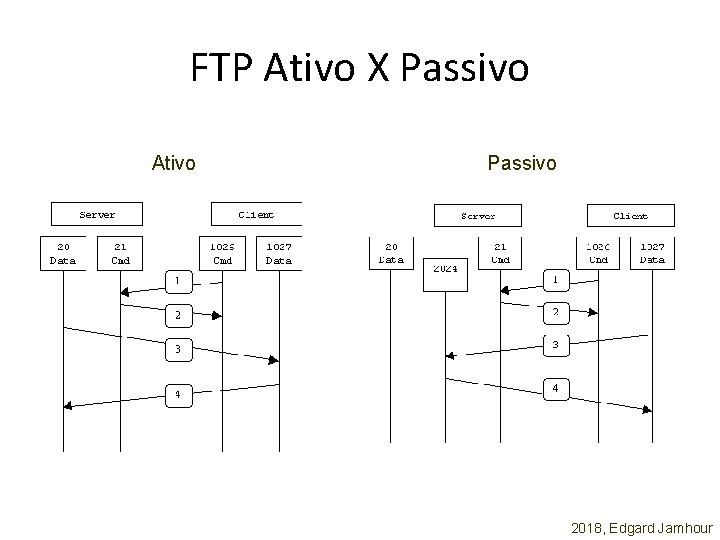

FTP Ativo X Passivo Ativo Passivo 2018, Edgard Jamhour

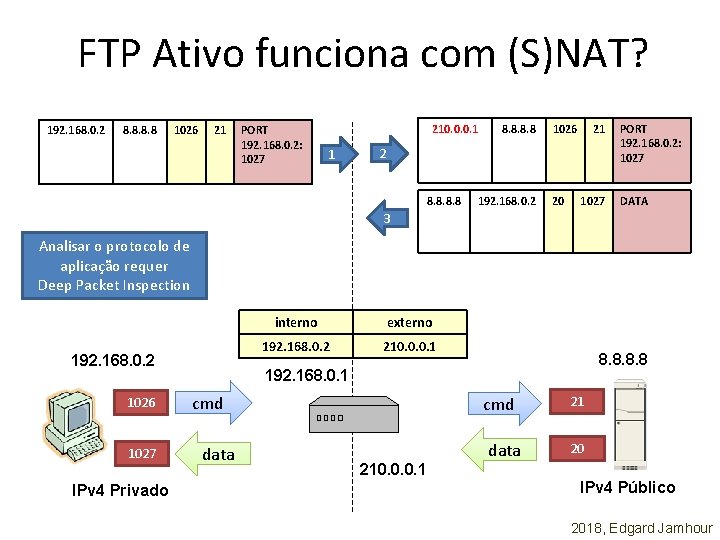

Tipos de FTP: Ativo X Passivo • O FTP usa uma conexão de comando, e outra para transferência de dados. Duas formas de operação: – PORT (Ativo) • O cliente conecta-se a porta 21 do servidor FTP pela porta N (>1023) • O cliente envia o comando PORT indicado que aguarda uma conexão na porta N+1 • O servidor se conecta ao cliente pela porta 20. – PASV (Passivo). • O cliente conecta-se a porta 21 do servidor FTP • O cliente envia um comando PASV indicado que deseja se conectar em modo passivo. • O servidor abre uma porta aleatória para receber a conexão de dados, e informa essa porta para o cliente através da conexão de comando. 2018, Edgard Jamhour

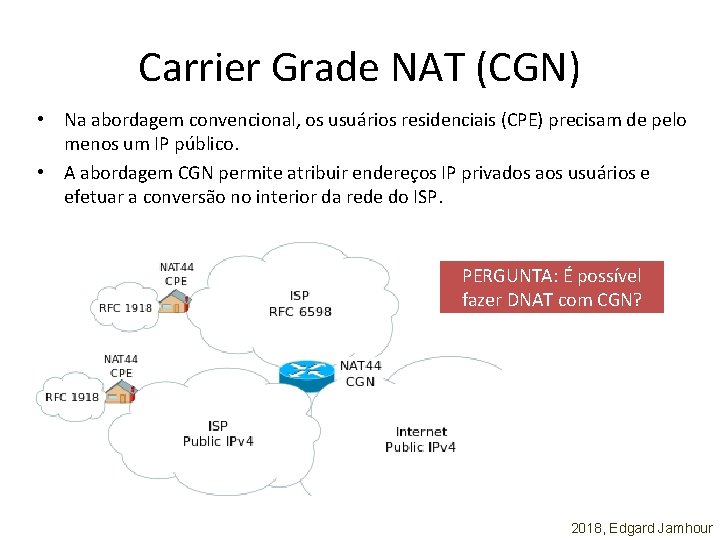

FTP Ativo funciona com (S)NAT? 192. 168. 0. 2 8. 8 1026 21 PORT 192. 168. 0. 2: 1027 210. 0. 0. 1 1 8. 8 1026 21 2 8. 8 192. 168. 0. 2 20 1027 PORT 192. 168. 0. 2: 1027 DATA 3 Analisar o protocolo de aplicação requer Deep Packet Inspection 192. 168. 0. 2 1026 1027 IPv 4 Privado interno externo 192. 168. 0. 2 210. 0. 0. 1 8. 8 192. 168. 0. 1 cmd data cmd 210. 0. 0. 1 data 21 20 IPv 4 Público 2018, Edgard Jamhour

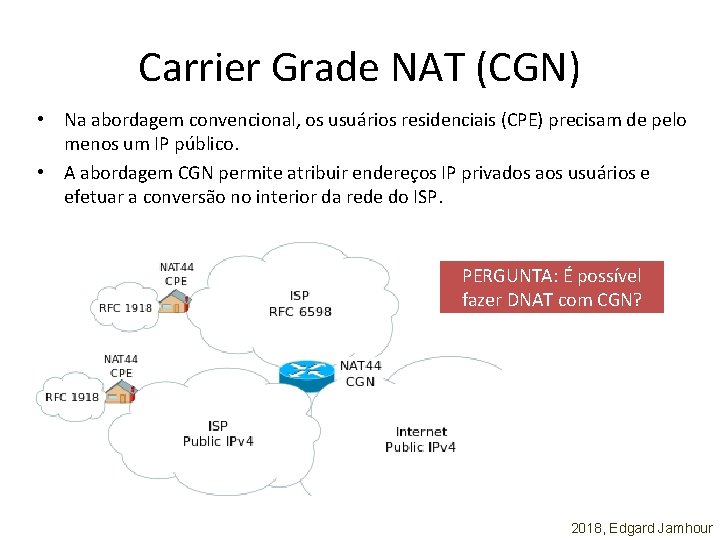

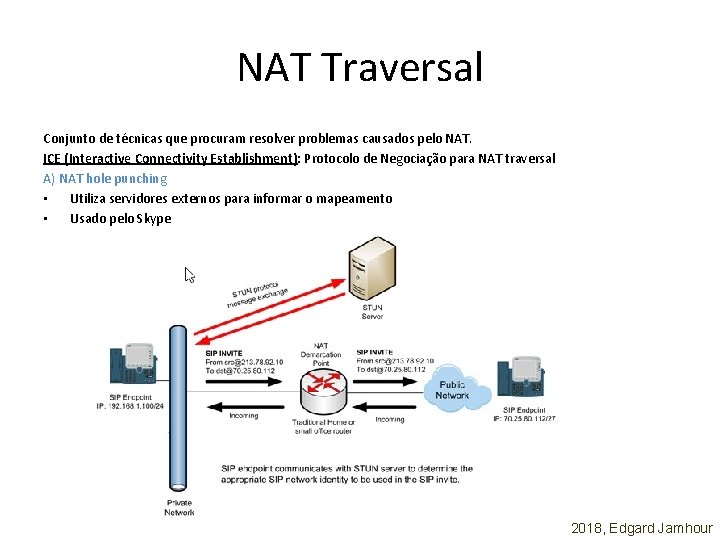

Carrier Grade NAT (CGN) • Na abordagem convencional, os usuários residenciais (CPE) precisam de pelo menos um IP público. • A abordagem CGN permite atribuir endereços IP privados aos usuários e efetuar a conversão no interior da rede do ISP. PERGUNTA: É possível fazer DNAT com CGN? 2018, Edgard Jamhour

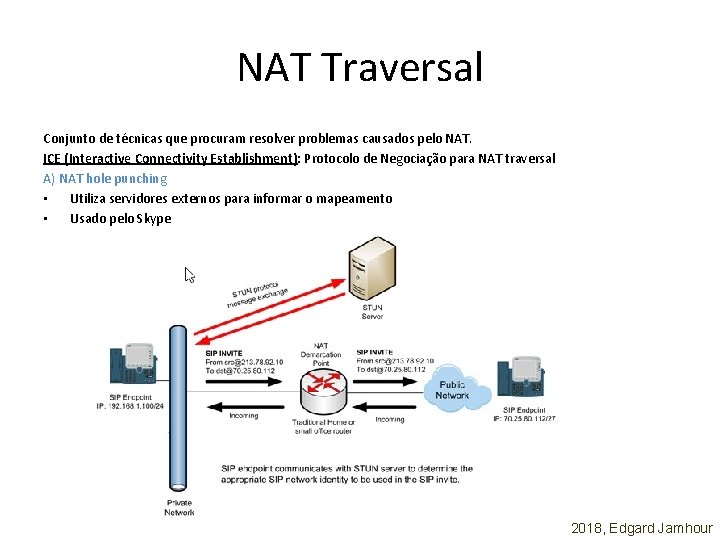

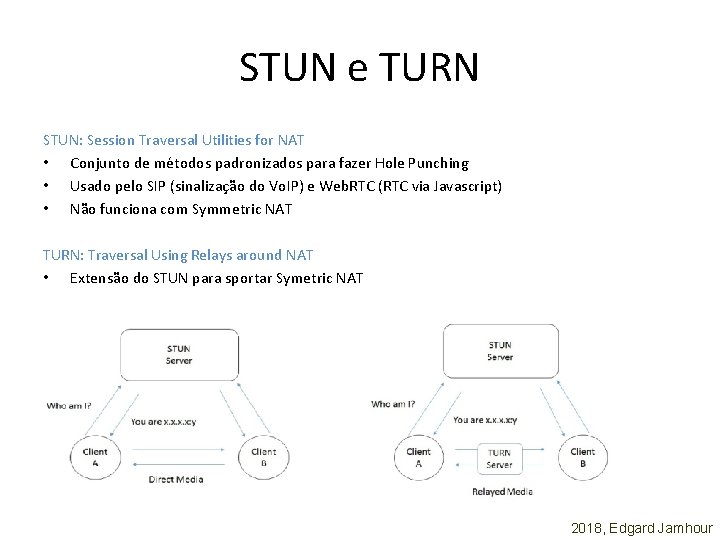

NAT Traversal Conjunto de técnicas que procuram resolver problemas causados pelo NAT. ICE (Interactive Connectivity Establishment): Protocolo de Negociação para NAT traversal A) NAT hole punching • Utiliza servidores externos para informar o mapeamento • Usado pelo Skype 2018, Edgard Jamhour

STUN e TURN STUN: Session Traversal Utilities for NAT • Conjunto de métodos padronizados para fazer Hole Punching • Usado pelo SIP (sinalização do Vo. IP) e Web. RTC (RTC via Javascript) • Não funciona com Symmetric NAT TURN: Traversal Using Relays around NAT • Extensão do STUN para sportar Symetric NAT 2018, Edgard Jamhour

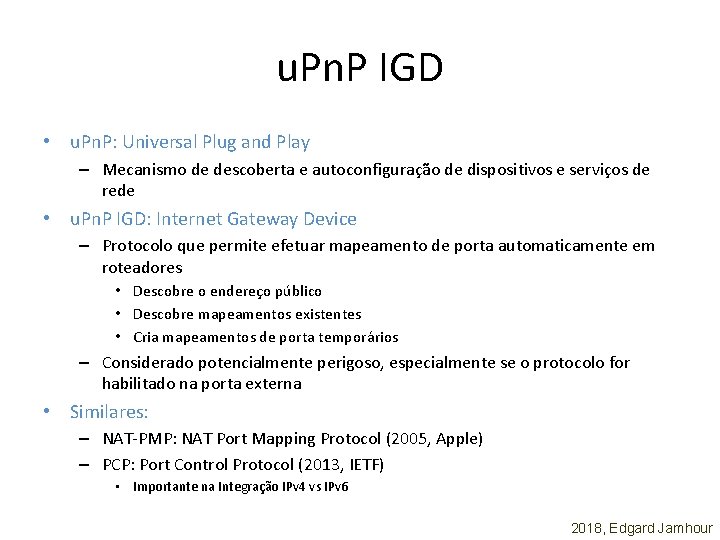

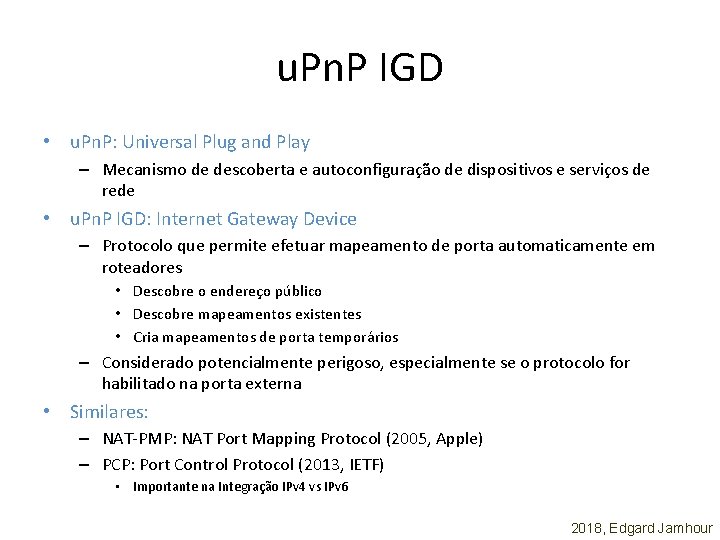

u. Pn. P IGD • u. Pn. P: Universal Plug and Play – Mecanismo de descoberta e autoconfiguração de dispositivos e serviços de rede • u. Pn. P IGD: Internet Gateway Device – Protocolo que permite efetuar mapeamento de porta automaticamente em roteadores • Descobre o endereço público • Descobre mapeamentos existentes • Cria mapeamentos de porta temporários – Considerado potencialmente perigoso, especialmente se o protocolo for habilitado na porta externa • Similares: – NAT-PMP: NAT Port Mapping Protocol (2005, Apple) – PCP: Port Control Protocol (2013, IETF) • Importante na Integração IPv 4 vs IPv 6 2018, Edgard Jamhour

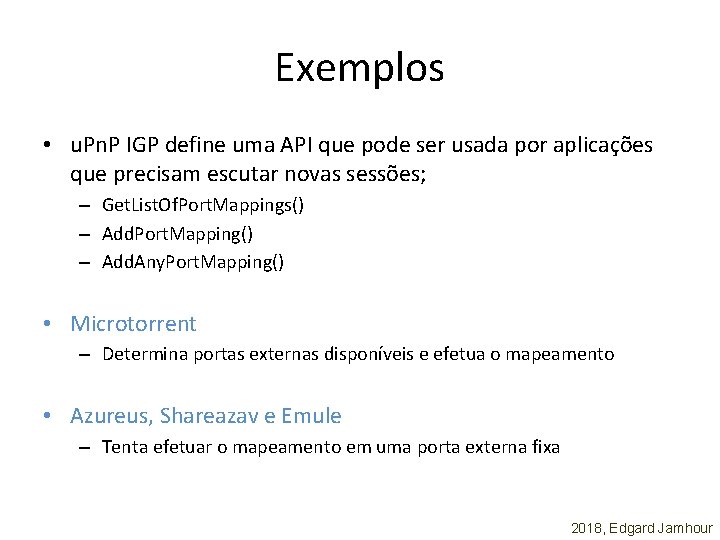

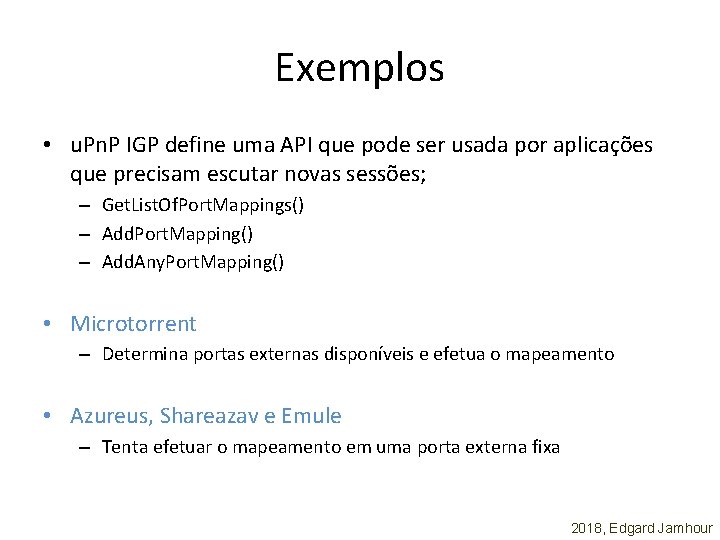

Exemplos • u. Pn. P IGP define uma API que pode ser usada por aplicações que precisam escutar novas sessões; – Get. List. Of. Port. Mappings() – Add. Port. Mapping() – Add. Any. Port. Mapping() • Microtorrent – Determina portas externas disponíveis e efetua o mapeamento • Azureus, Shareazav e Emule – Tenta efetuar o mapeamento em uma porta externa fixa 2018, Edgard Jamhour

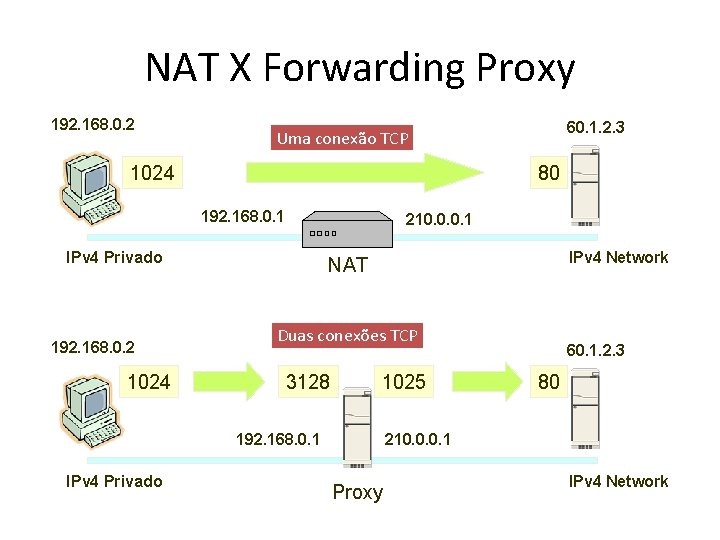

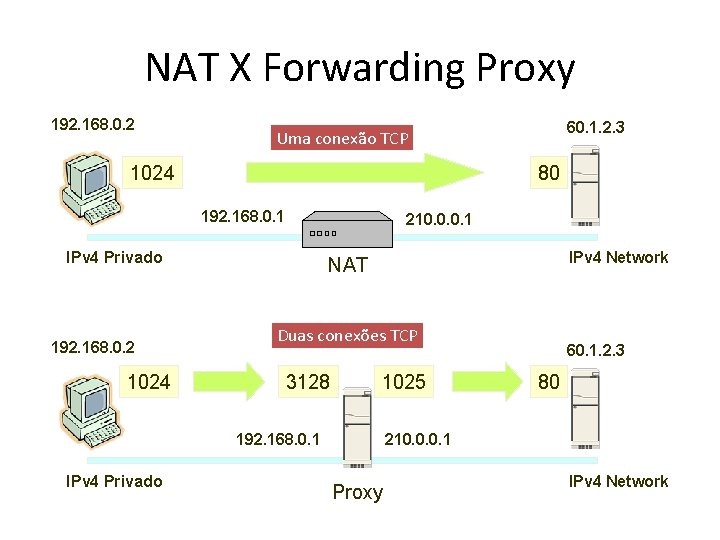

NAT X Forwarding Proxy 192. 168. 0. 2 1024 80 192. 168. 0. 1 210. 0. 0. 1 IPv 4 Privado 192. 168. 0. 2 1024 IPv 4 Network NAT Duas conexões TCP 3128 1025 192. 168. 0. 1 IPv 4 Privado 60. 1. 2. 3 Uma conexão TCP 60. 1. 2. 3 80 210. 0. 0. 1 Proxy IPv 4 Network

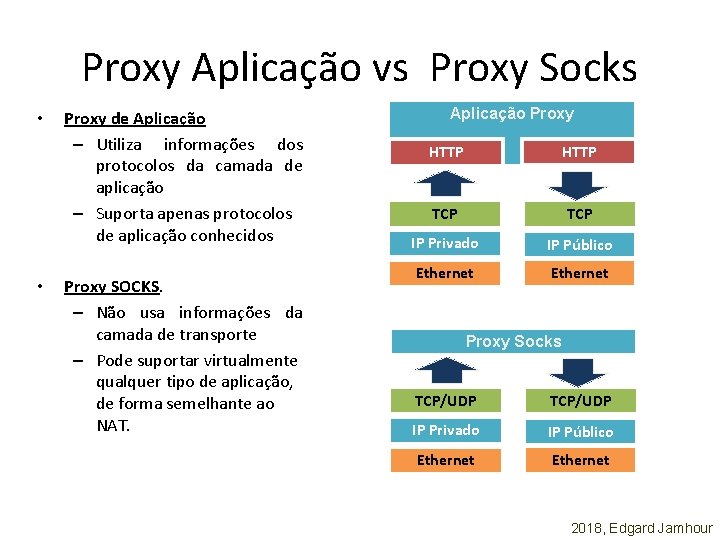

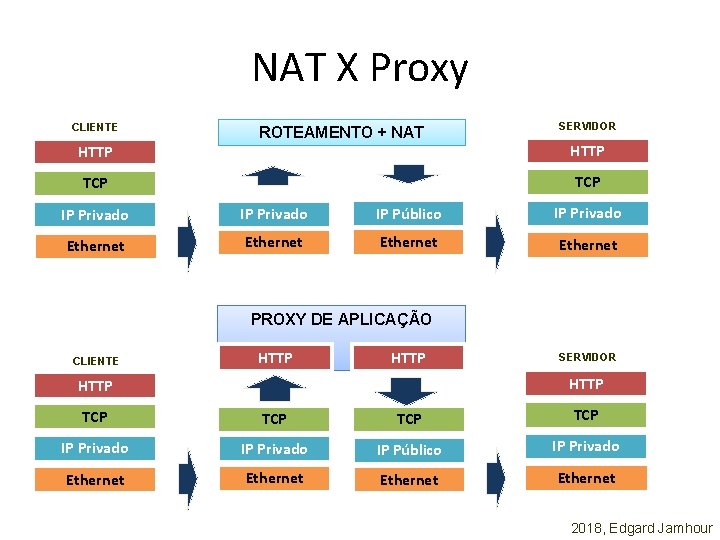

NAT X Proxy CLIENTE ROTEAMENTO + NAT SERVIDOR HTTP TCP IP Privado IP Público IP Privado Ethernet PROXY DE APLICAÇÃO CLIENTE HTTP SERVIDOR HTTP TCP TCP IP Privado IP Público IP Privado Ethernet 2018, Edgard Jamhour

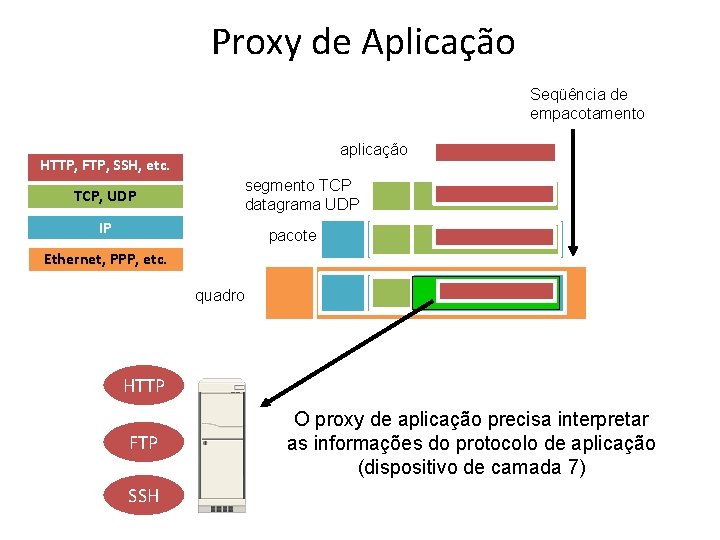

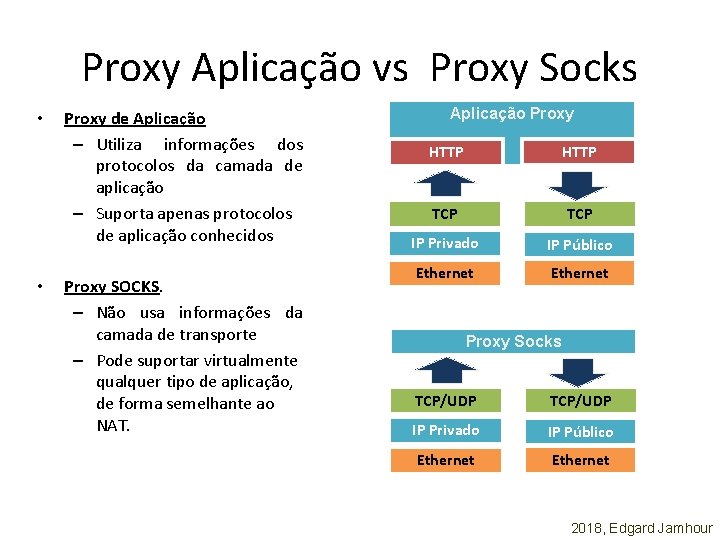

Proxy Aplicação vs Proxy Socks • • Proxy de Aplicação – Utiliza informações dos protocolos da camada de aplicação – Suporta apenas protocolos de aplicação conhecidos Proxy SOCKS. – Não usa informações da camada de transporte – Pode suportar virtualmente qualquer tipo de aplicação, de forma semelhante ao NAT. Aplicação Proxy HTTP TCP IP Privado IP Público Ethernet Proxy Socks TCP/UDP IP Privado IP Público Ethernet 2018, Edgard Jamhour

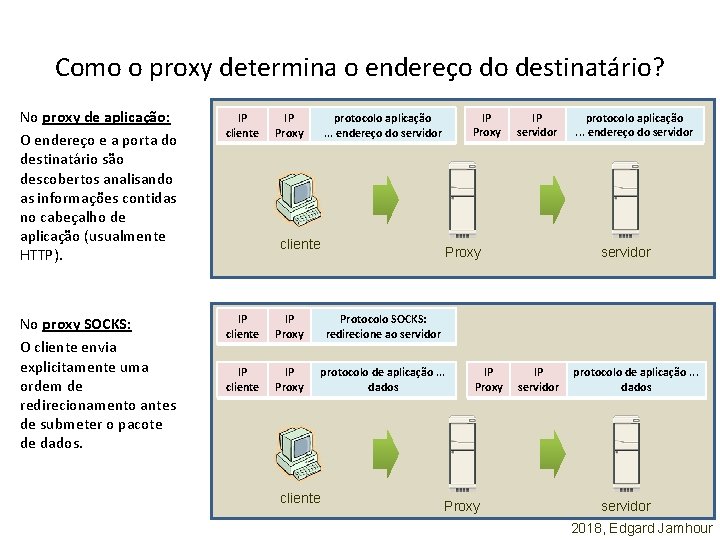

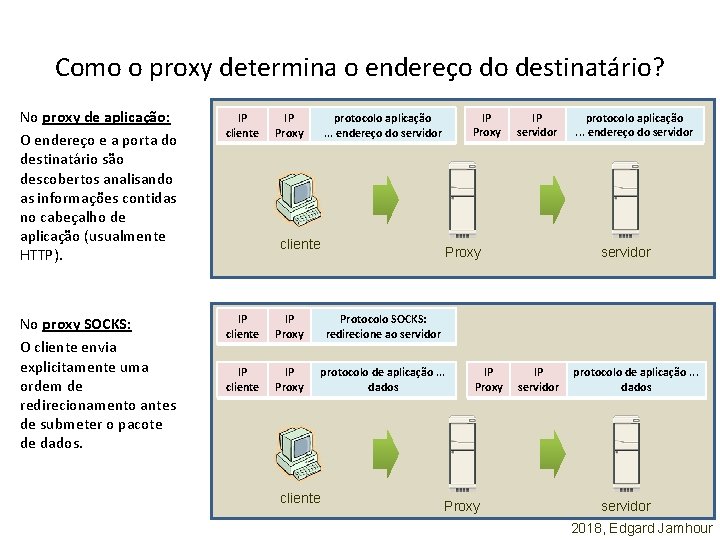

Como o proxy determina o endereço do destinatário? No proxy de aplicação: O endereço e a porta do destinatário são descobertos analisando as informações contidas no cabeçalho de aplicação (usualmente HTTP). IP cliente No proxy SOCKS: O cliente envia explicitamente uma ordem de redirecionamento antes de submeter o pacote de dados. IP cliente IP Proxy Protocolo SOCKS: redirecione ao servidor IP cliente IP Proxy protocolo de aplicação. . . dados IP Proxy protocolo aplicação. . . endereço do servidor cliente IP servidor Proxy cliente IP Proxy protocolo aplicação. . . endereço do servidor IP servidor protocolo de aplicação. . . dados servidor 2018, Edgard Jamhour

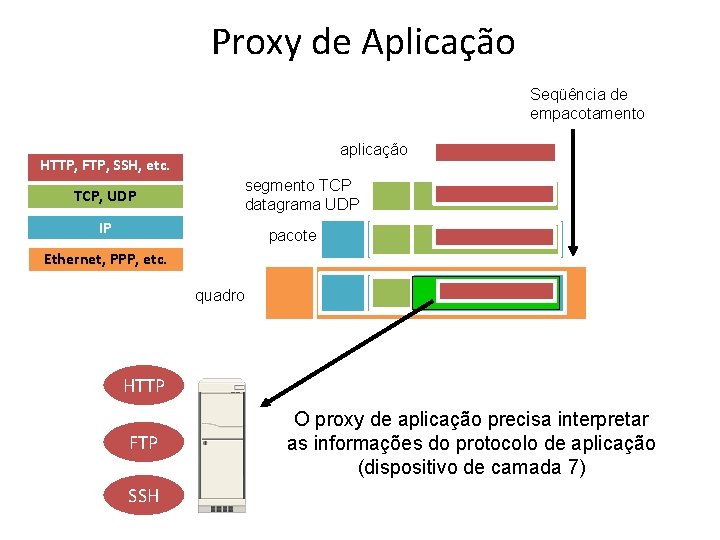

Proxy de Aplicação Seqüência de empacotamento aplicação HTTP, FTP, SSH, etc. TCP, UDP segmento TCP datagrama UDP IP pacote Ethernet, PPP, etc. quadro HTTP FTP SSH O proxy de aplicação precisa interpretar as informações do protocolo de aplicação (dispositivo de camada 7)

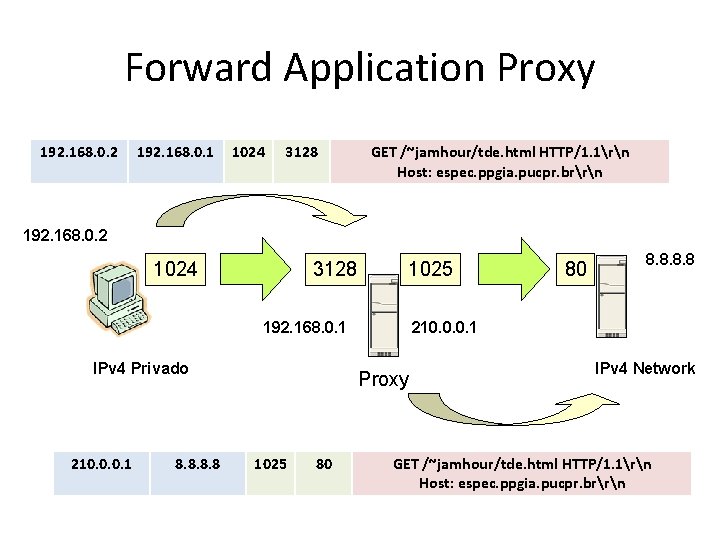

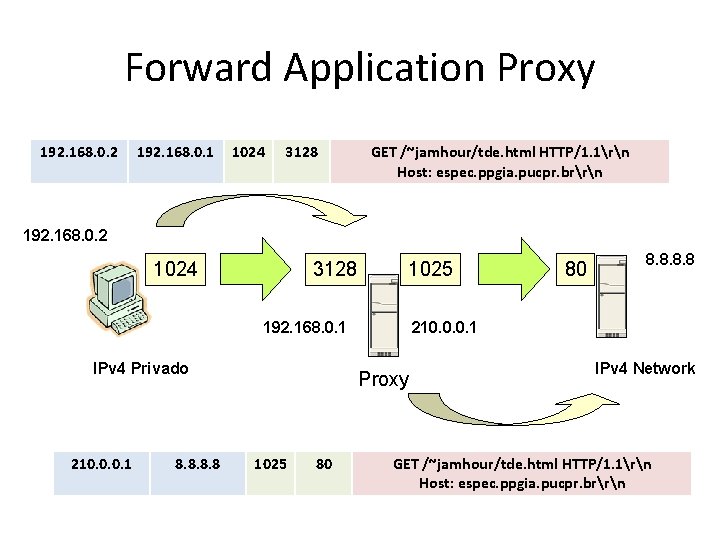

Forward Application Proxy 192. 168. 0. 2 192. 168. 0. 1 1024 3128 GET /~jamhour/tde. html HTTP/1. 1rn Host: espec. ppgia. pucpr. brrn 192. 168. 0. 2 1024 3128 1025 192. 168. 0. 1 IPv 4 Privado 210. 0. 0. 1 8. 8 80 8. 8 210. 0. 0. 1 Proxy 1025 80 IPv 4 Network GET /~jamhour/tde. html HTTP/1. 1rn Host: espec. ppgia. pucpr. brrn

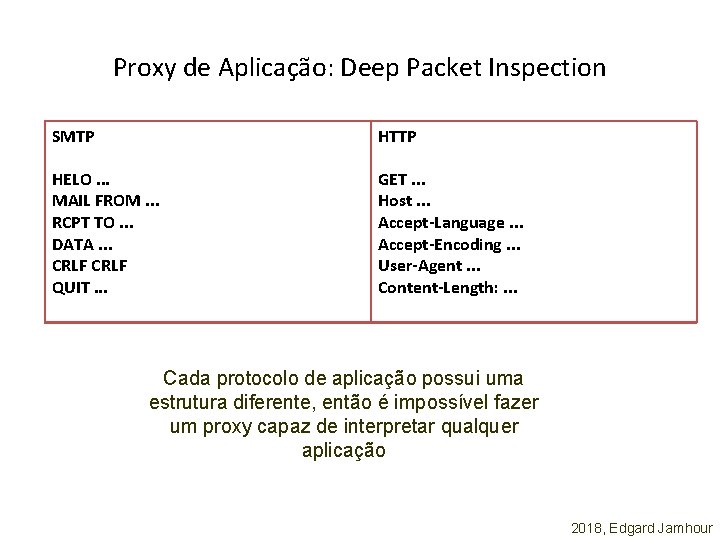

Proxy de Aplicação: Deep Packet Inspection SMTP HTTP HELO. . . MAIL FROM. . . RCPT TO. . . DATA. . . CRLF QUIT. . . GET. . . Host. . . Accept-Language. . . Accept-Encoding. . . User-Agent. . . Content-Length: . . . Cada protocolo de aplicação possui uma estrutura diferente, então é impossível fazer um proxy capaz de interpretar qualquer aplicação 2018, Edgard Jamhour

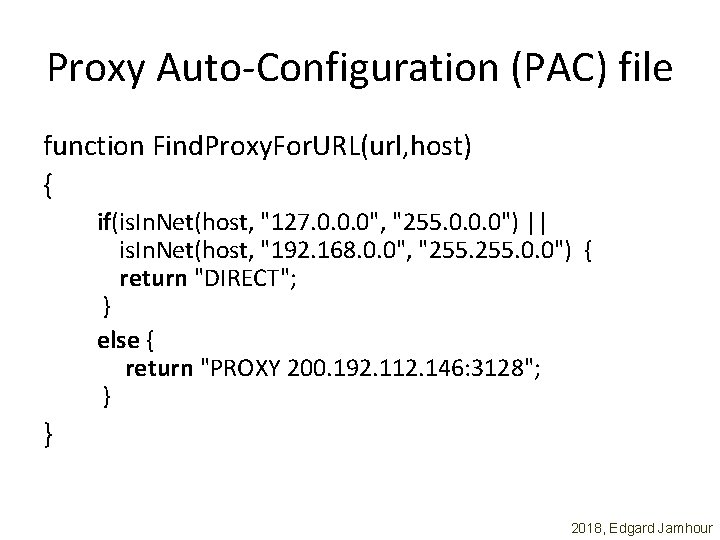

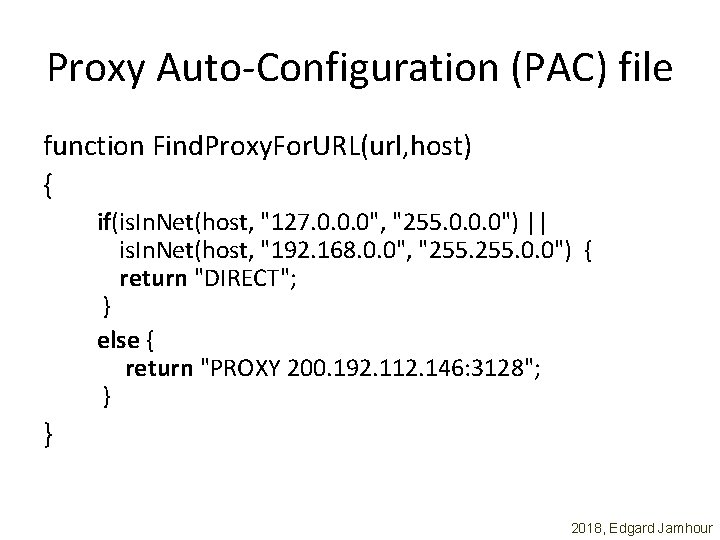

Proxy Auto-Configuration (PAC) file function Find. Proxy. For. URL(url, host) { if(is. In. Net(host, "127. 0. 0. 0", "255. 0. 0. 0") || is. In. Net(host, "192. 168. 0. 0", "255. 0. 0") { return "DIRECT"; } else { return "PROXY 200. 192. 112. 146: 3128"; } } 2018, Edgard Jamhour

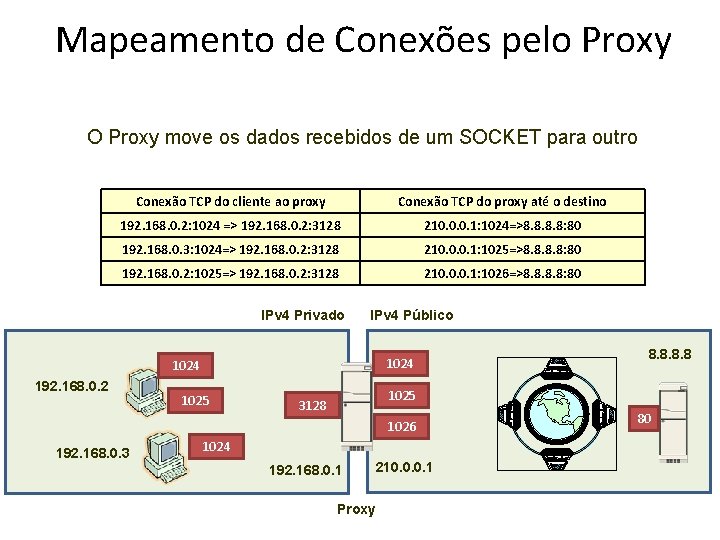

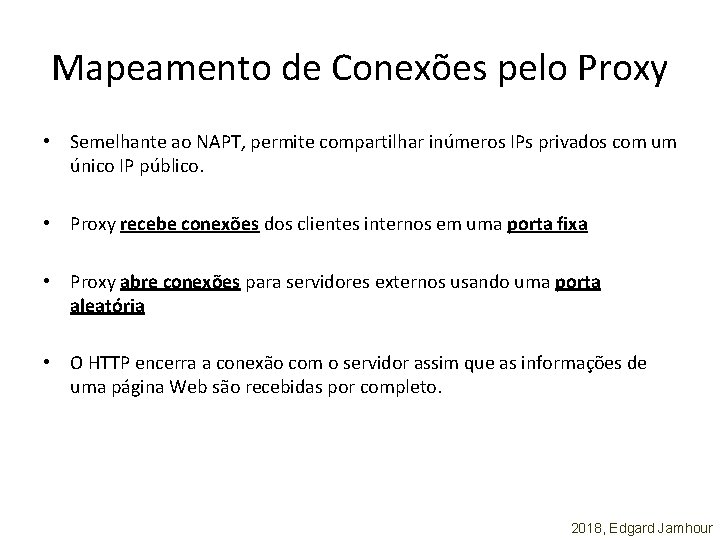

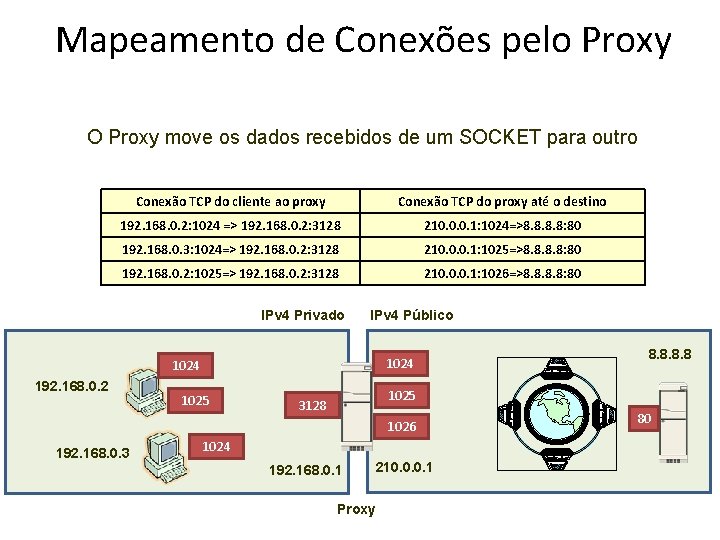

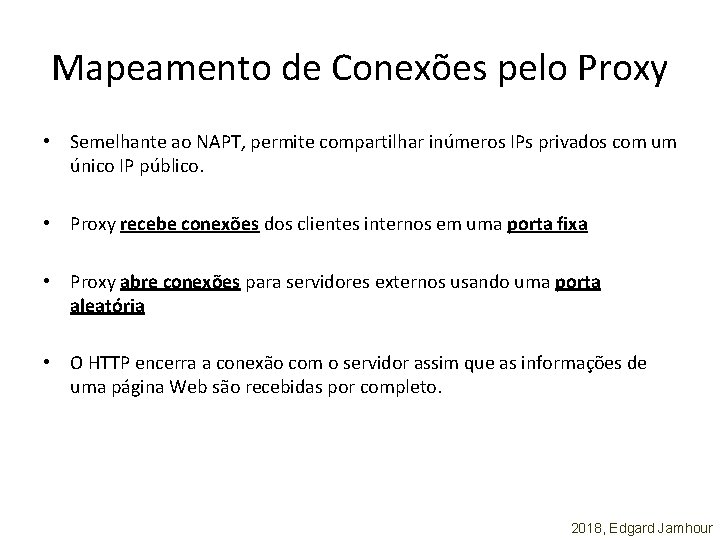

Mapeamento de Conexões pelo Proxy O Proxy move os dados recebidos de um SOCKET para outro Conexão TCP do cliente ao proxy Conexão TCP do proxy até o destino 192. 168. 0. 2: 1024 => 192. 168. 0. 2: 3128 210. 0. 0. 1: 1024=>8. 8: 80 192. 168. 0. 3: 1024=> 192. 168. 0. 2: 3128 210. 0. 0. 1: 1025=>8. 8: 80 192. 168. 0. 2: 1025=> 192. 168. 0. 2: 3128 210. 0. 0. 1: 1026=>8. 8: 80 IPv 4 Privado IPv 4 Público 1024 192. 168. 0. 2 1025 3128 1026 192. 168. 0. 3 8. 8 1024 192. 168. 0. 1 210. 0. 0. 1 Proxy 80

Mapeamento de Conexões pelo Proxy • Semelhante ao NAPT, permite compartilhar inúmeros IPs privados com um único IP público. • Proxy recebe conexões dos clientes internos em uma porta fixa • Proxy abre conexões para servidores externos usando uma porta aleatória • O HTTP encerra a conexão com o servidor assim que as informações de uma página Web são recebidas por completo. 2018, Edgard Jamhour

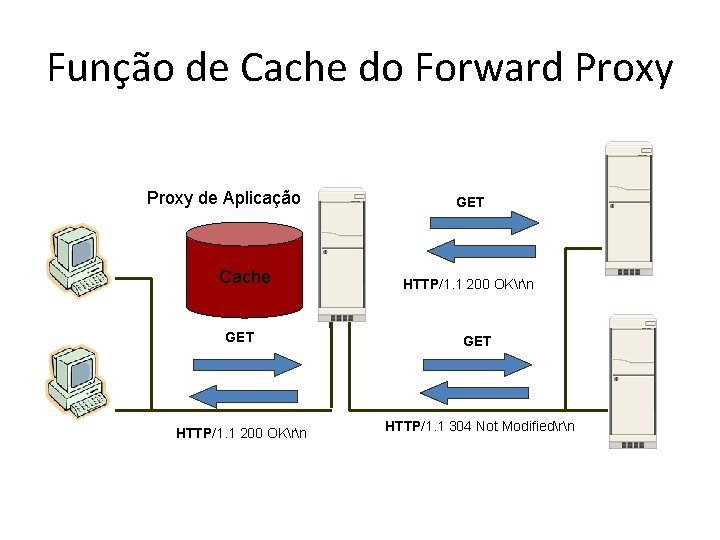

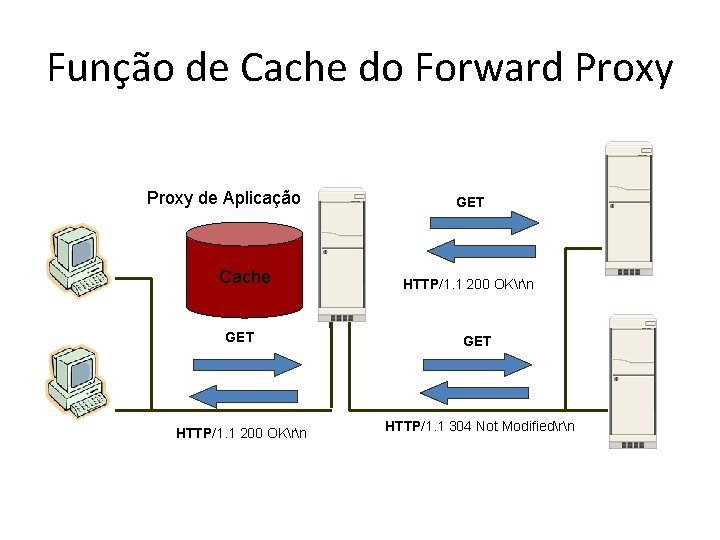

Função de Cache do Forward Proxy de Aplicação Cache GET HTTP/1. 1 200 OKrn HTTP/1. 1 304 Not Modifiedrn

Serviços Adicionais do Proxy • Cache de objetos HTTP: – armazena objetos mais acessados em cache – permite reduzir a banda utilizada do link com a Internet. • Autenticação: – controla o acesso a Internet através de um pedido de autenticação para usuário. • Filtragem de endereços URL: – proíbe o acesso a certos endereços na Internet. • Filtragem de conteúdo: – proíbe a transferência de objetos com certos tipos MIME (video, áudio, executáveis, etc. ) • Bloqueio e remoção de virus e malware: – proíbe a entrega de objetos com vírus ou algum tipo de malware. 2018, Edgard Jamhour

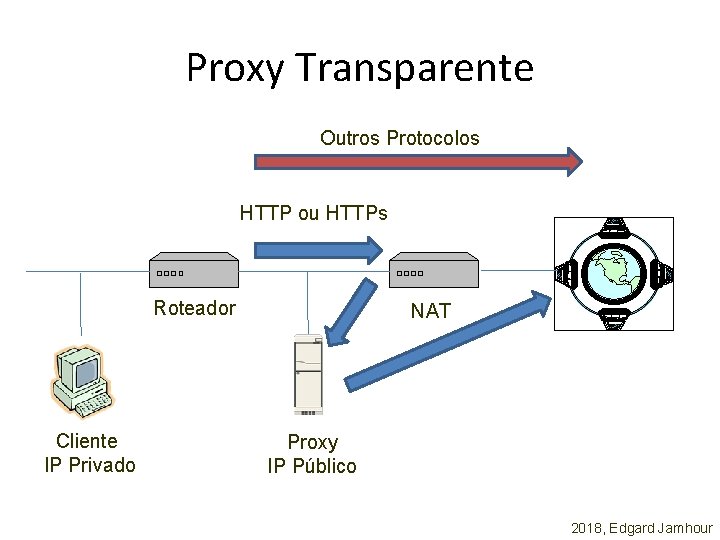

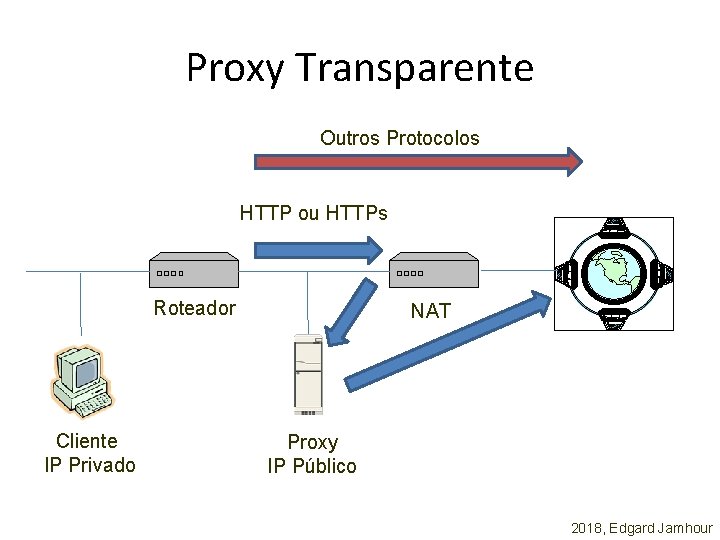

Proxy Transparente Outros Protocolos HTTP ou HTTPs Roteador Cliente IP Privado NAT Proxy IP Público 2018, Edgard Jamhour

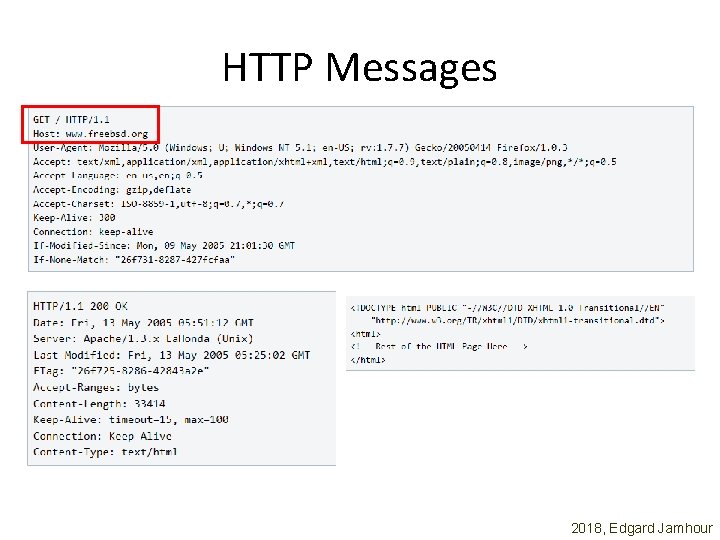

HTTP Messages 2018, Edgard Jamhour

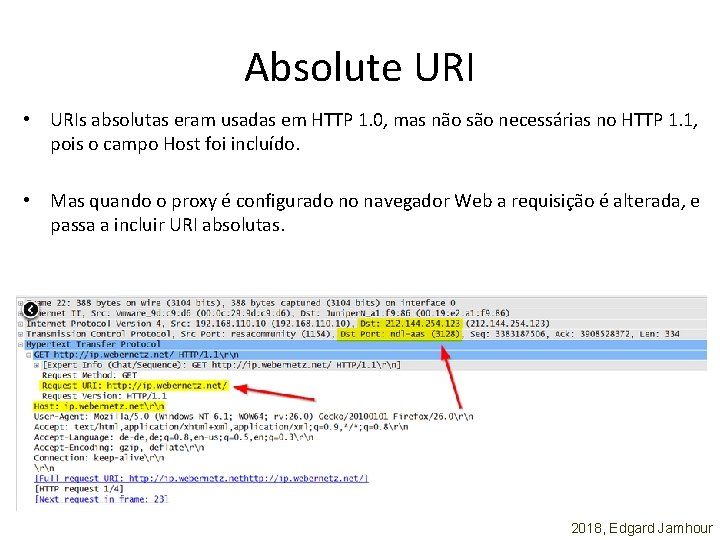

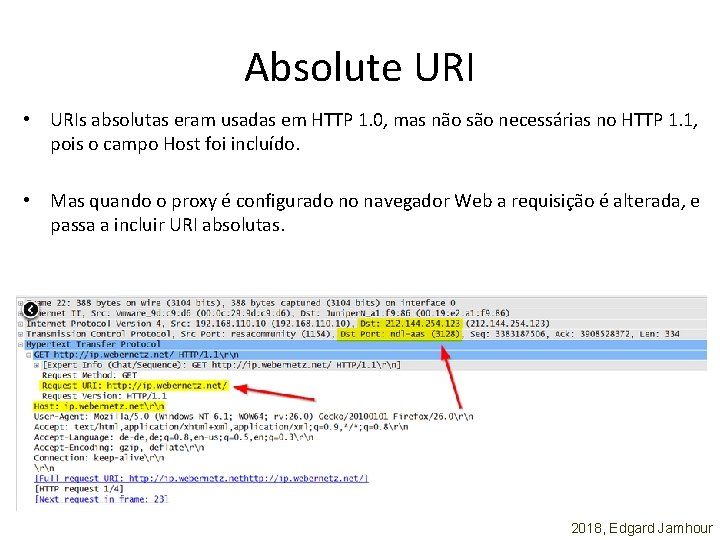

Absolute URI • URIs absolutas eram usadas em HTTP 1. 0, mas não são necessárias no HTTP 1. 1, pois o campo Host foi incluído. • Mas quando o proxy é configurado no navegador Web a requisição é alterada, e passa a incluir URI absolutas. 2018, Edgard Jamhour

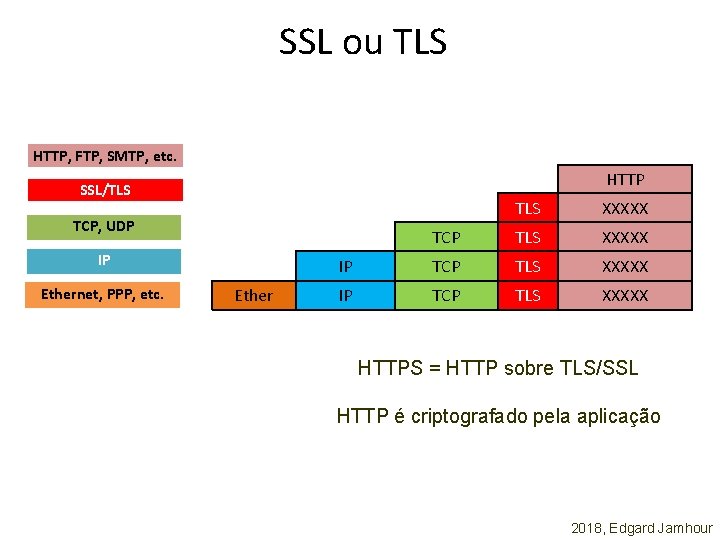

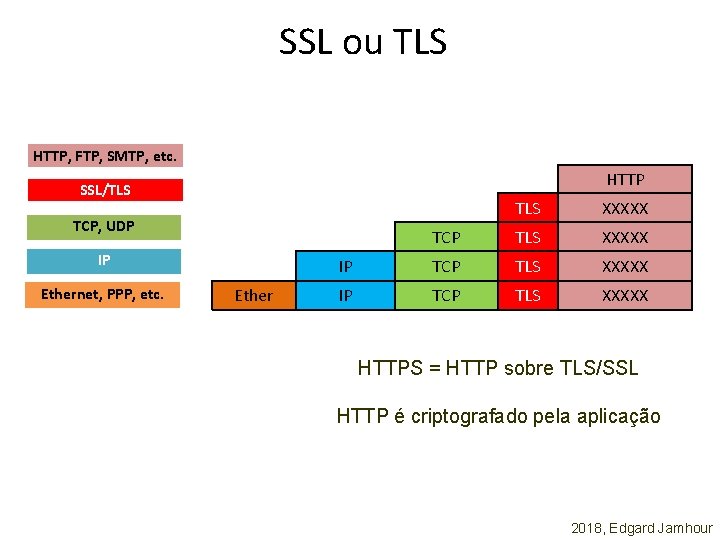

SSL ou TLS HTTP, FTP, SMTP, etc. HTTP SSL/TLS XXXXX TCP TLS XXXXX IP TCP TLS XXXXX TCP, UDP IP Ethernet, PPP, etc. Ether HTTPS = HTTP sobre TLS/SSL HTTP é criptografado pela aplicação 2018, Edgard Jamhour

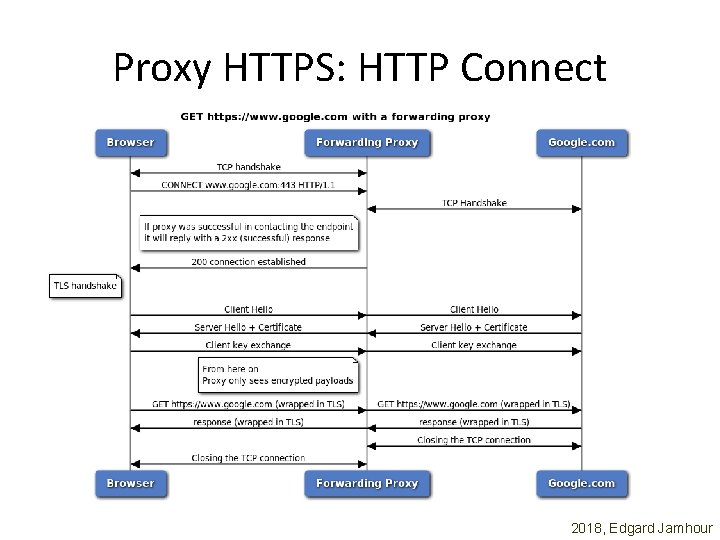

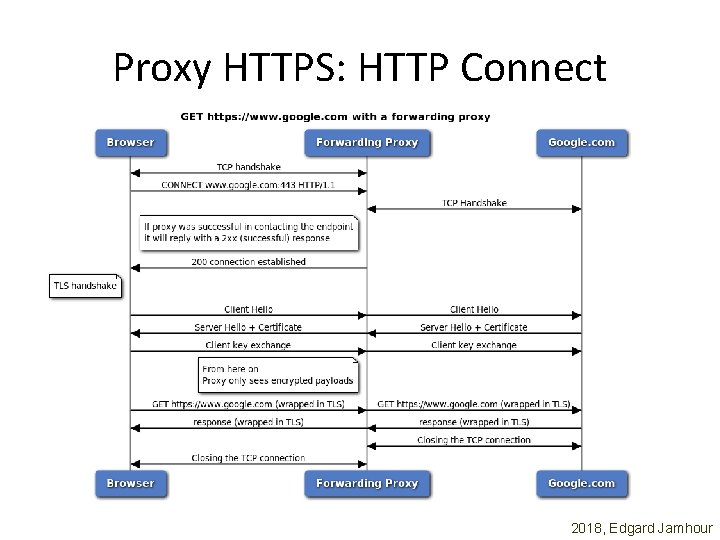

Proxy HTTPS: HTTP Connect 2018, Edgard Jamhour

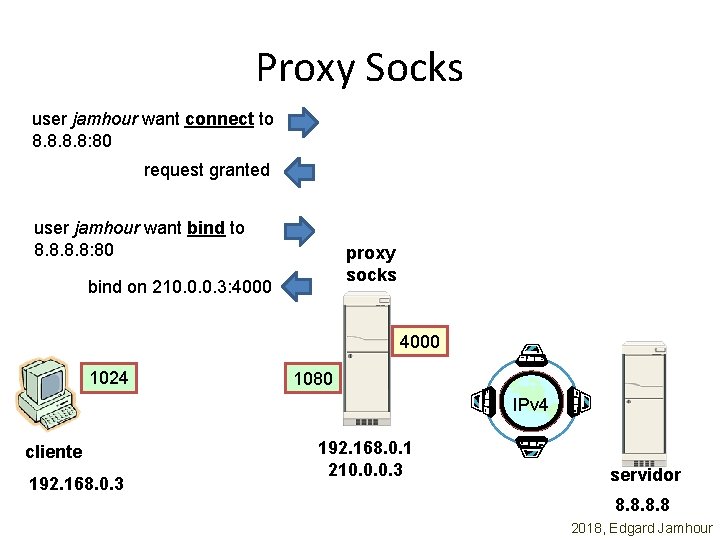

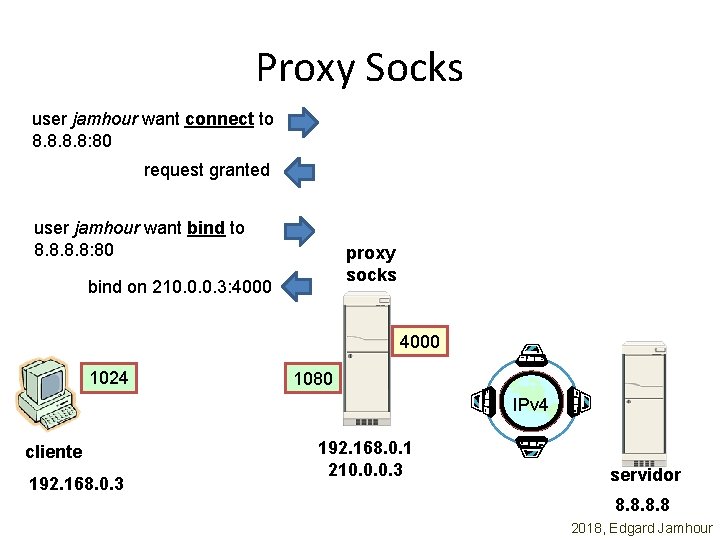

Proxy Socks user jamhour want connect to 8. 8: 80 request granted user jamhour want bind to 8. 8: 80 proxy socks bind on 210. 0. 0. 3: 4000 1024 1080 IPv 4 cliente 192. 168. 0. 3 192. 168. 0. 1 210. 0. 0. 3 servidor 8. 8 2018, Edgard Jamhour

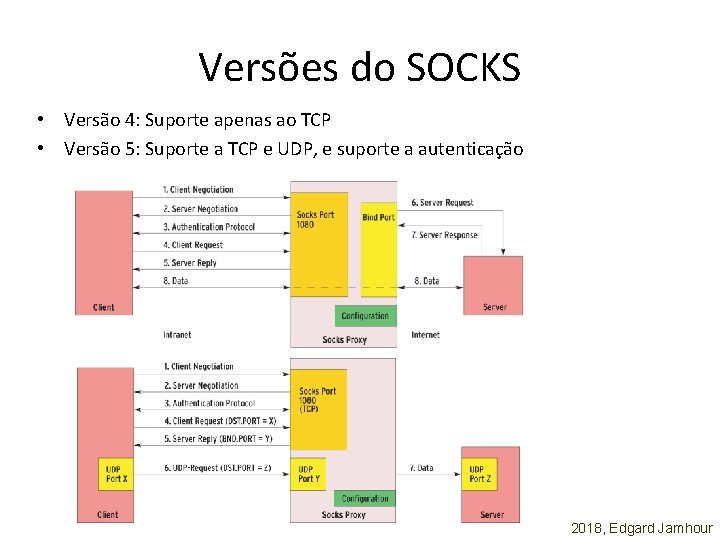

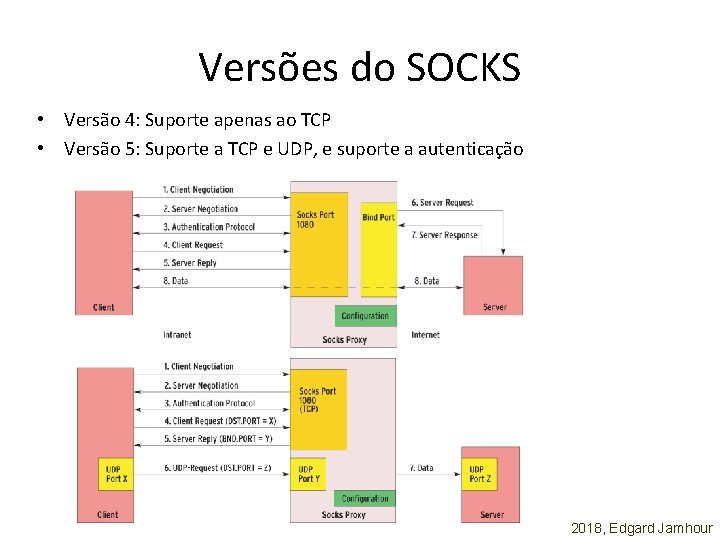

Versões do SOCKS • Versão 4: Suporte apenas ao TCP • Versão 5: Suporte a TCP e UDP, e suporte a autenticação 2018, Edgard Jamhour

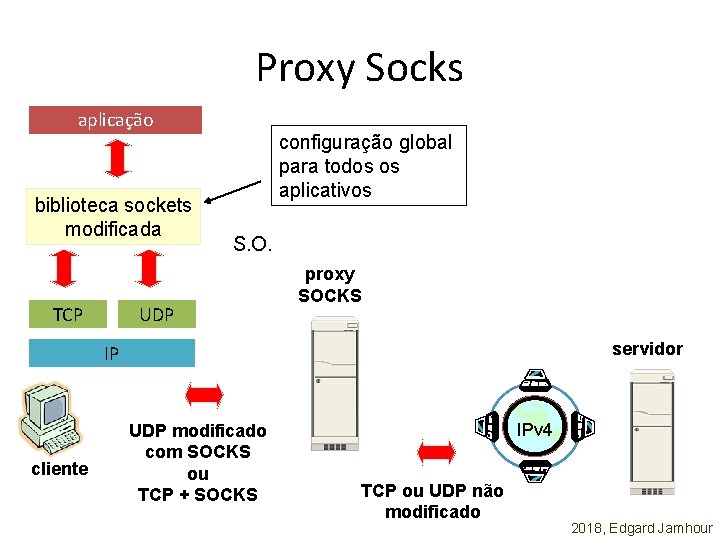

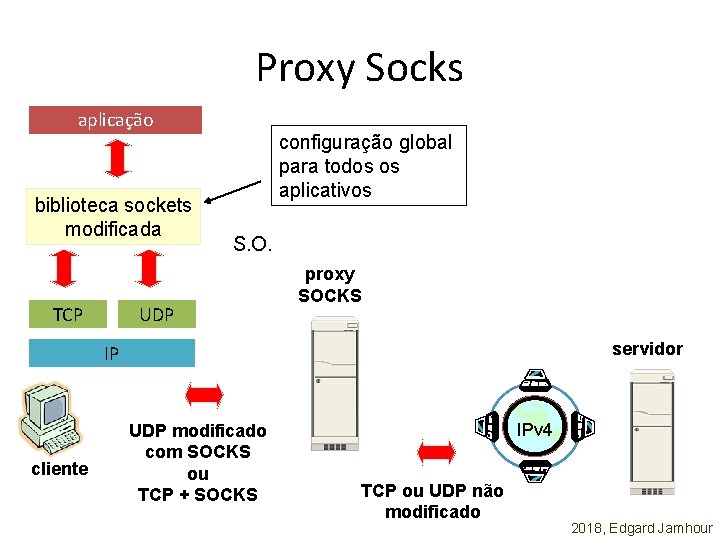

Proxy Socks aplicação biblioteca sockets modificada TCP configuração global para todos os aplicativos S. O. UDP proxy SOCKS servidor IP cliente UDP modificado com SOCKS ou TCP + SOCKS IPv 4 TCP ou UDP não modificado 2018, Edgard Jamhour

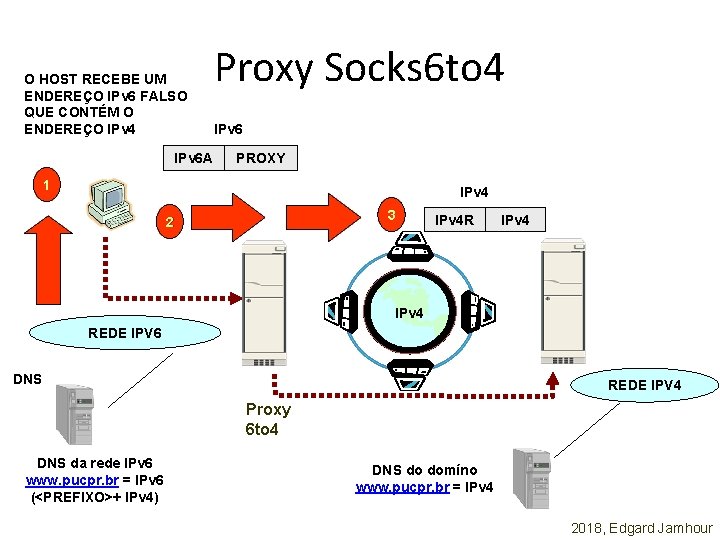

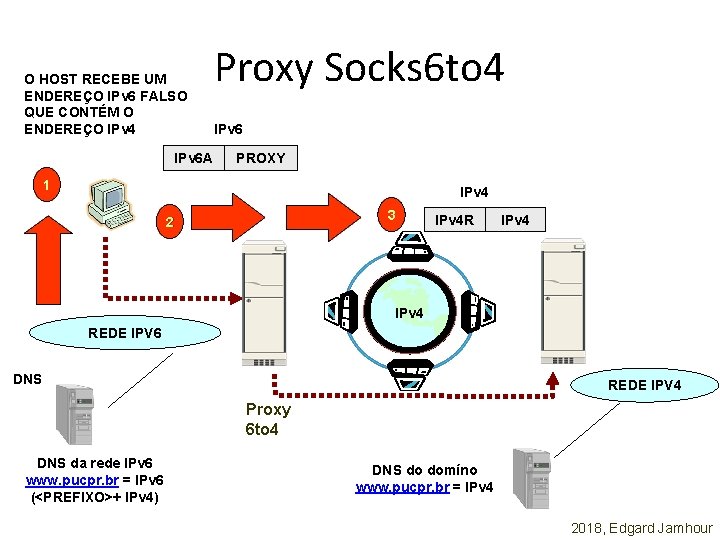

O HOST RECEBE UM ENDEREÇO IPv 6 FALSO QUE CONTÉM O ENDEREÇO IPv 4 IPv 6 A Proxy Socks 6 to 4 IPv 6 PROXY 1 IPv 4 3 2 IPv 4 R IPv 4 REDE IPV 6 DNS REDE IPV 4 Proxy 6 to 4 DNS da rede IPv 6 www. pucpr. br = IPv 6 (<PREFIXO>+ IPv 4) DNS do domíno www. pucpr. br = IPv 4 2018, Edgard Jamhour

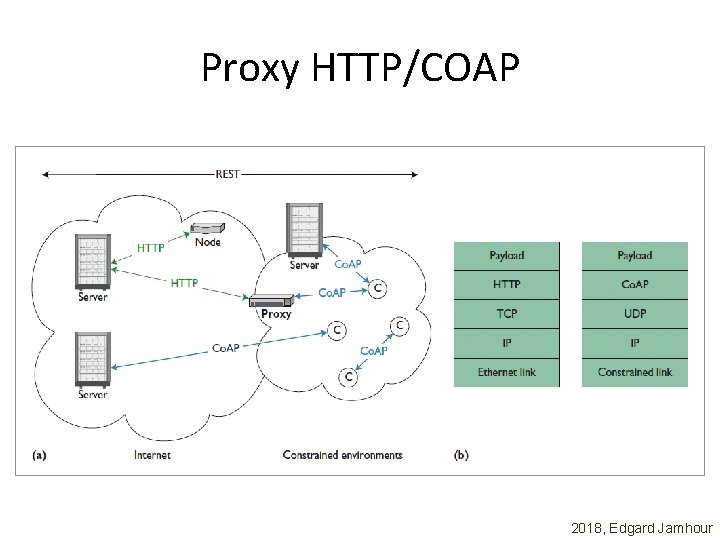

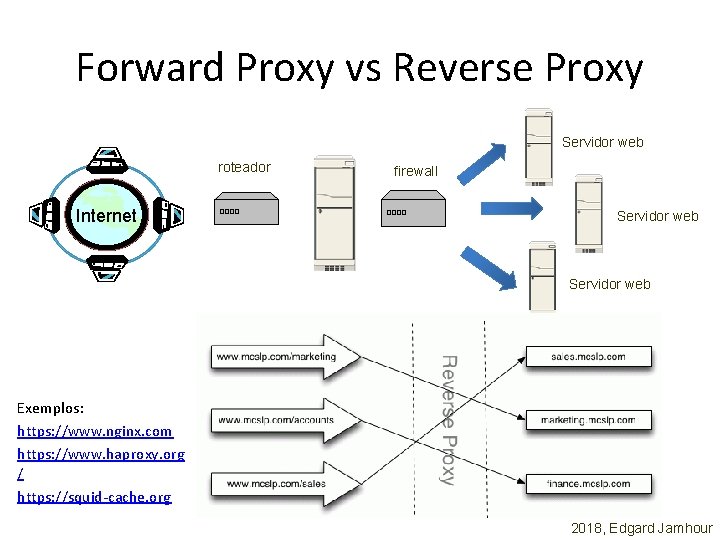

Forward Proxy vs Reverse Proxy Servidor web roteador Internet firewall Servidor web Exemplos: https: //www. nginx. com https: //www. haproxy. org / https: //squid-cache. org 2018, Edgard Jamhour

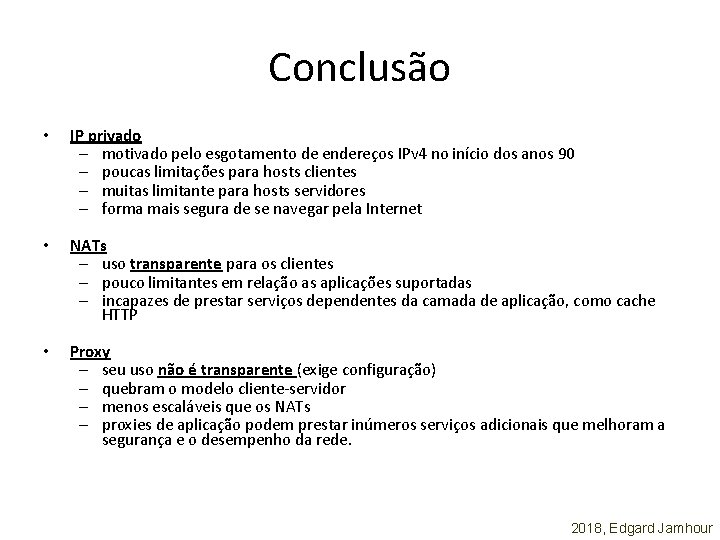

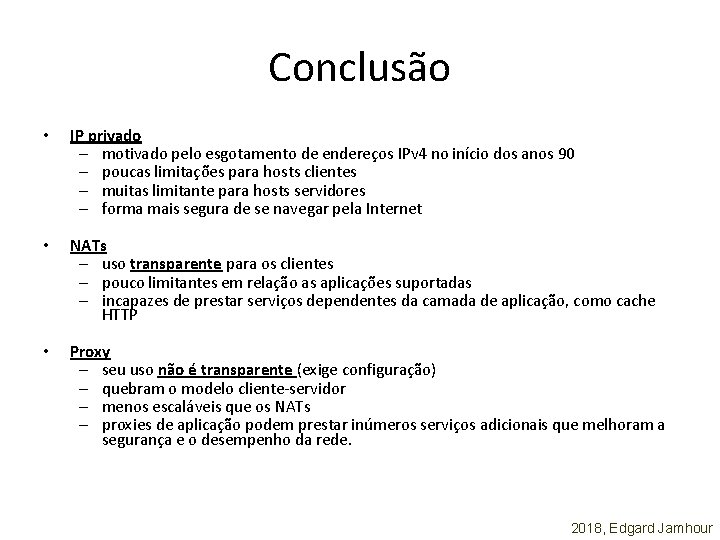

Proxy HTTP/COAP 2018, Edgard Jamhour

Conclusão • IP privado – motivado pelo esgotamento de endereços IPv 4 no início dos anos 90 – poucas limitações para hosts clientes – muitas limitante para hosts servidores – forma mais segura de se navegar pela Internet • NATs – uso transparente para os clientes – pouco limitantes em relação as aplicações suportadas – incapazes de prestar serviços dependentes da camada de aplicação, como cache HTTP • Proxy – seu uso não é transparente (exige configuração) – quebram o modelo cliente-servidor – menos escaláveis que os NATs – proxies de aplicação podem prestar inúmeros serviços adicionais que melhoram a segurança e o desempenho da rede. 2018, Edgard Jamhour