Dividere la rete in zone una tecnica che

- Slides: 36

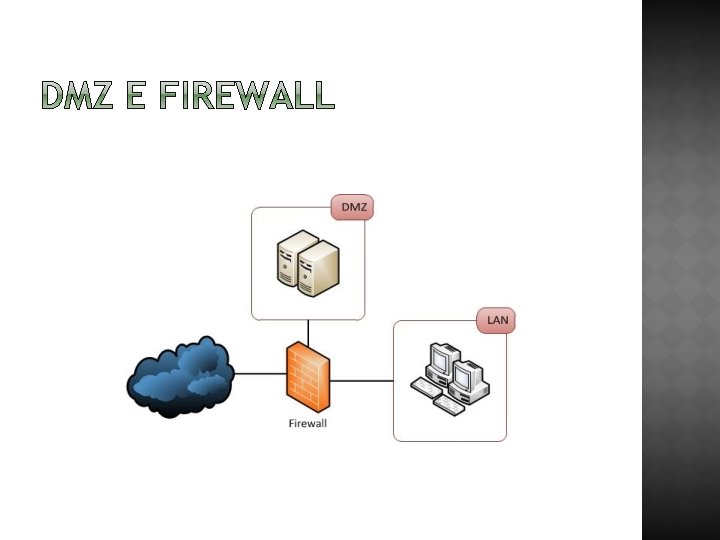

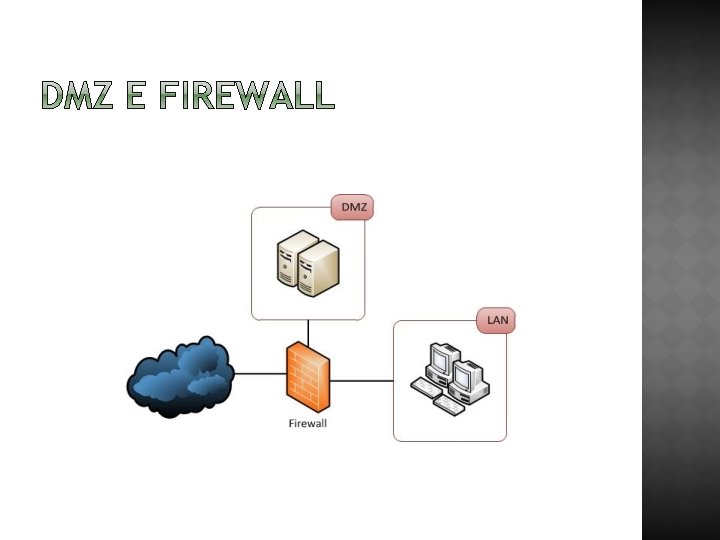

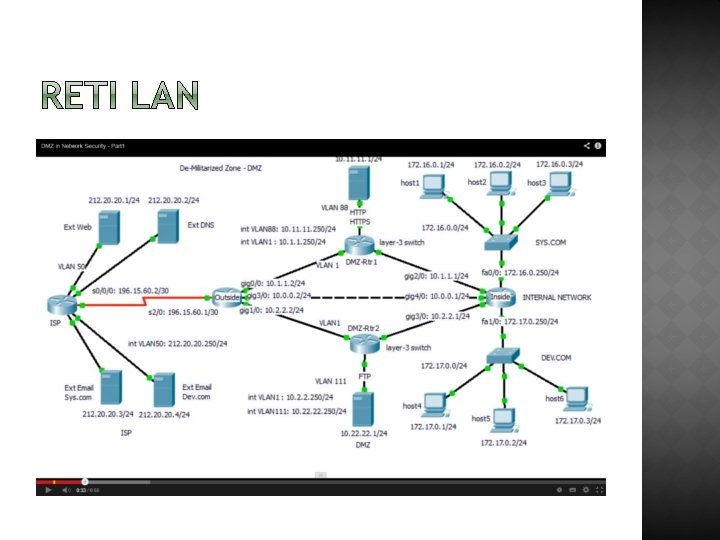

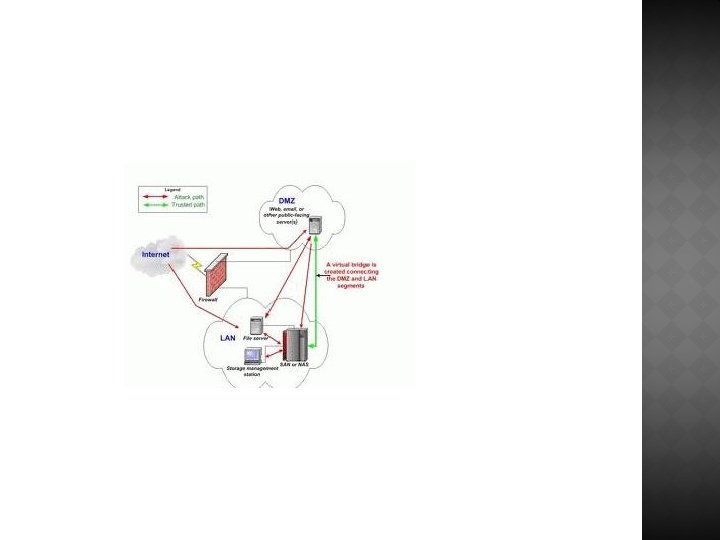

� � � Dividere la rete in zone è una tecnica che aumenta notevolmente la sicurezza. Uno dei metodi principali per garantire la sicurezza della rete è quella di dividerla in lato LAN e lato WAN Il lato LAN è il segmento privato e protetto, e ad esso appartengono tutti gli host ed i server i cui servizi sono riservati all’uso interno. La zona WAN è la parte esterna, e ad essa appartengono uno o più apparati di routing che sostengono il traffico da e per la rete locale, sia verso internet che verso eventuali sedi remote dell’azienda. Quando la struttura ed il budget non sono particolarmente importanti, spesso si decide di fidarsi del firewall e delle sue tabelle di NAT Appena è possibile è fortemente consigliata la creazione di una terza zona: la DMZ. Essa è un’area in cui sia il traffico WAN che quello LAN sono fortemente limitati e controllati; in pratica, si tratta di una zona “cuscinetto” tra interno ed esterno, che viene attestata su una ulteriore interfaccia di rete del firewall, oppure viene creata aggiungendo un firewall

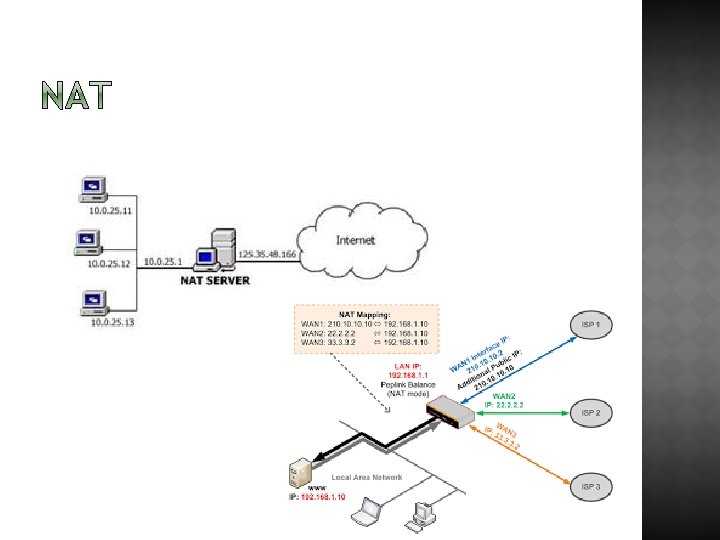

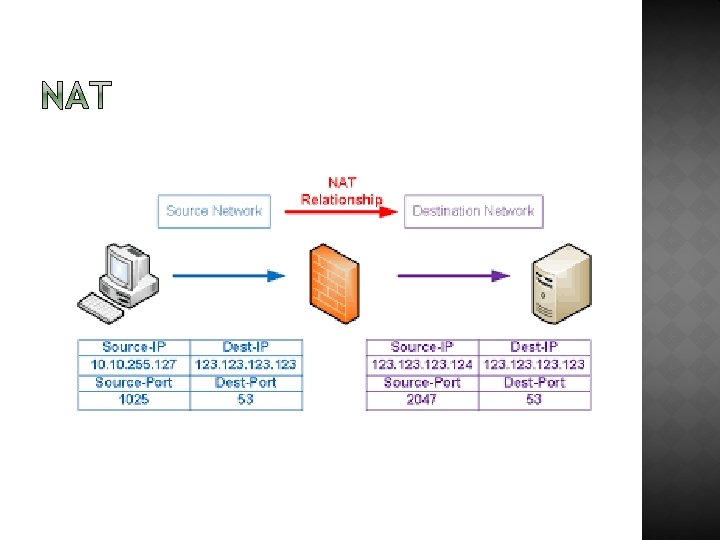

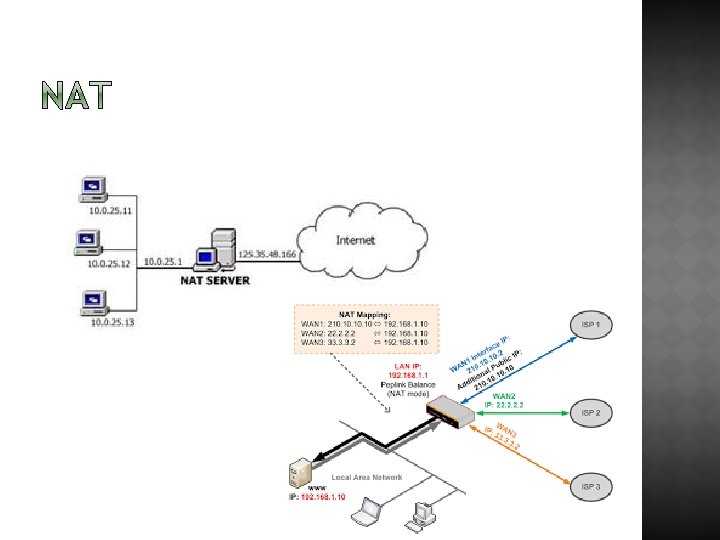

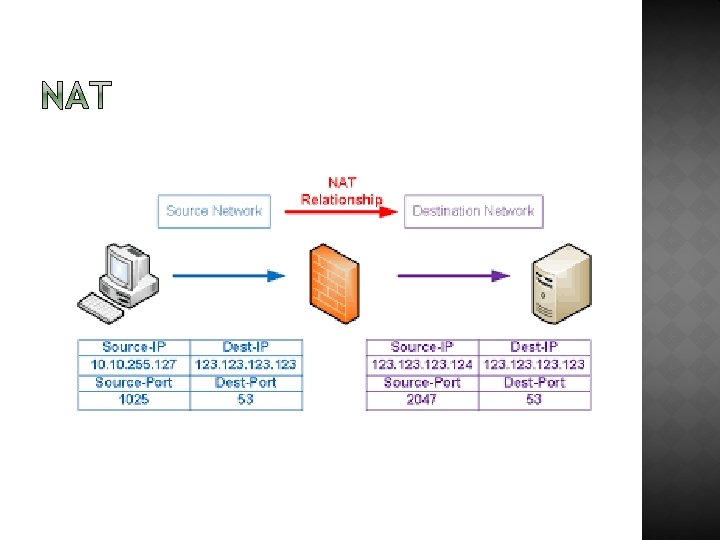

� Network Address Traslation: tecnica che permette di trasformare gli indirizzi IP privati in indirizzi IP pubblici � Gli indirizzi devono essere univoci in scala mondiale � Un privato che progetta una rete deve dare degli indirizzi interni statici ed accordarsi con l’esterno affinchè essi siano univoci � Per eliminare ogni difficoltà, gli indirizzi privati vengono dati con una certa libertà ma, quando si va su internet pubblica, la NAT trasforma questi indirizzi in pubblici a seconda di quelli che vengono dati dal privider locale tramite DHCP

� Due host della stessa rete vogliono collegarsi sulla stessa porta; tramite NAT acquistano lo stesso indirizzo ip pubblico ma figurano con porte di partenza differenti. Al ritorno, il router deve fare il processo inverso e dare ai pacchetti, indirizzi privati differenti a seconda delle porte dei destinatari che non sono mai cambiate durante tutto il collegamento. � Il NAT offre un servizio di sicurezza perché gli host privati non figurano all’esterno mai con il loro indirizzo ip privato impedendo a host esterni di poter accedere ad essi. La presenza del nat è però un onere in più per il router e rallenta leggermente lo scambi dei dati.

� Firewall: muro di fuoco � È un sistema hardware - software che permette la protezione della rete interna oppure, evita che dalla rete interna possano partire dati dannosi per host remoti � L’interno di una rete può essere esposta a rischi dovuti ad accessi indesiderati o alla installazione di software dannoso

� Il firewall deve essere l’unico punto di contatto della rete interna con l’esterno � Solo il traffico autorizzato può passare attraverso il firewall � Il firewall deve essere un sistema sicuro

� In base al verso del flusso da controllare � In base al numero � In base al protocollo

� In base al verso del flusso dati � Ingress firewall: vengono controllati i collegamenti incoming, i servizi offerti dall’esterno della LAN � Egress firewall: sono controllati i collegamenti outgoing, quelli che vanno verso l’esterno � In base al numero di host � Personal firewall: proteggono il singolo host sia verso l’interno che verso l’esterno. Un personal firewall può essere un semplice programma installato sul pc che protegge i dati; il traffico è permesso dallesterno verso l’interno ma non viceversa. In una azienda è impensabile avere dei personal firewall. I personal fierwall più comuni, sono quelli inclusi con il sistema operativo � Network firewall

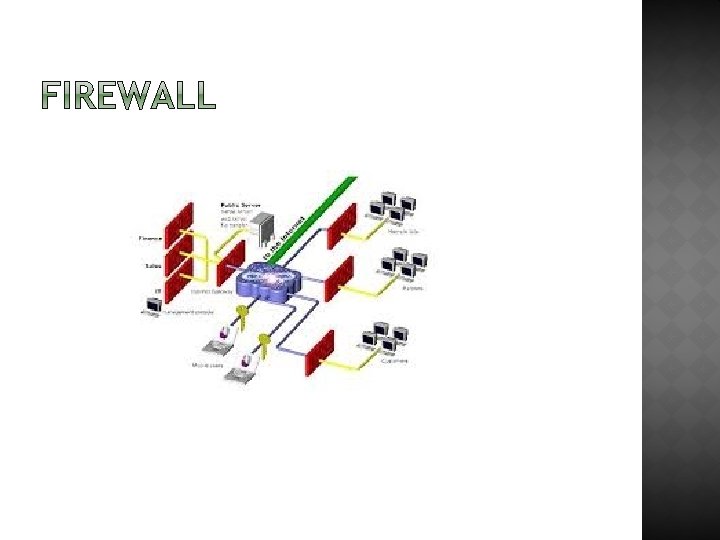

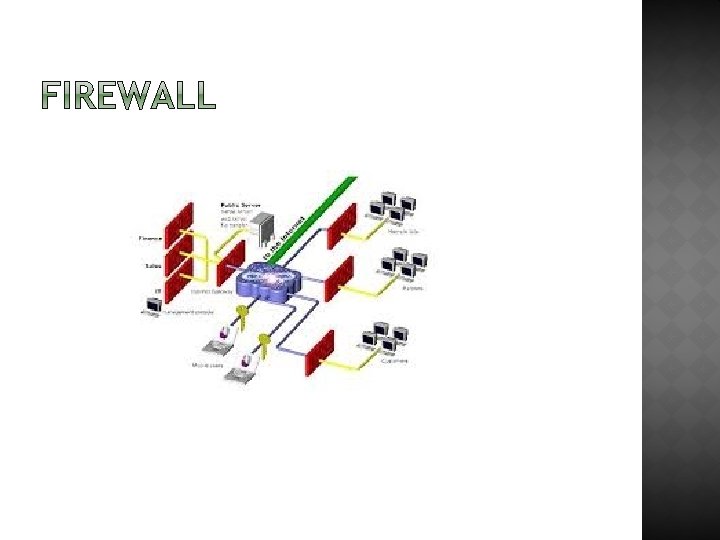

� Network firewall: sono i firewall che vengono interposti tra l’intera rete internet e la LAN. �In genere sono utilizzati nelle aziende e permettono la circolazione solo di un certo tipo di traffico sia verso l’interno che verso l’esterno �A seconda del livello nel quale vengono eseguiti i controlli si distinguono in: Packet filtering router: livello di rete Circuit gateway: livello di trasporto Proxy server: livello di applicazione �Queste funzionalità richiedono delle prestazioni particolari che possono essere eseguite da dispositivi dedicati

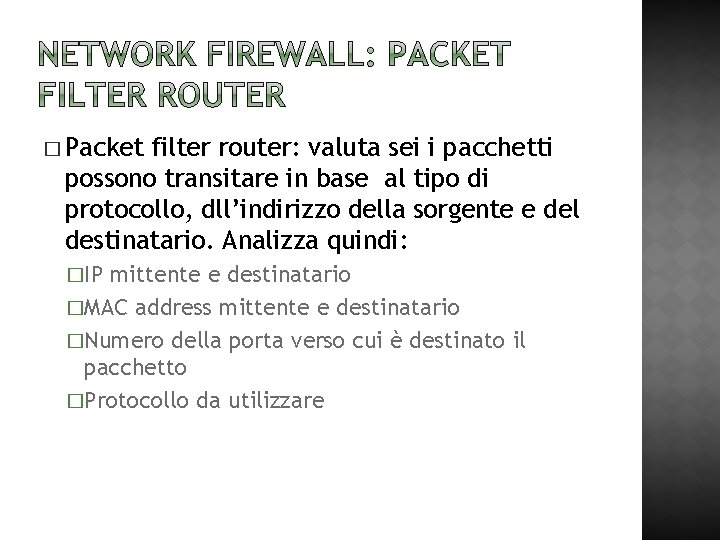

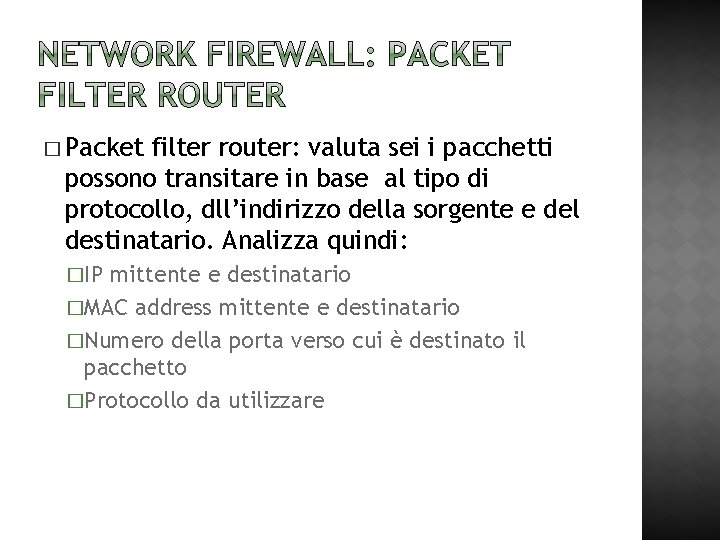

� Packet filter router: valuta sei i pacchetti possono transitare in base al tipo di protocollo, dll’indirizzo della sorgente e del destinatario. Analizza quindi: �IP mittente e destinatario �MAC address mittente e destinatario �Numero della porta verso cui è destinato il pacchetto �Protocollo da utilizzare

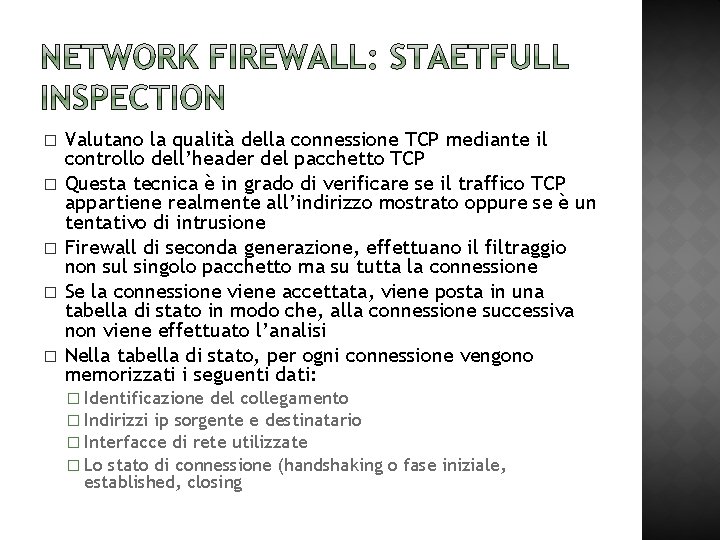

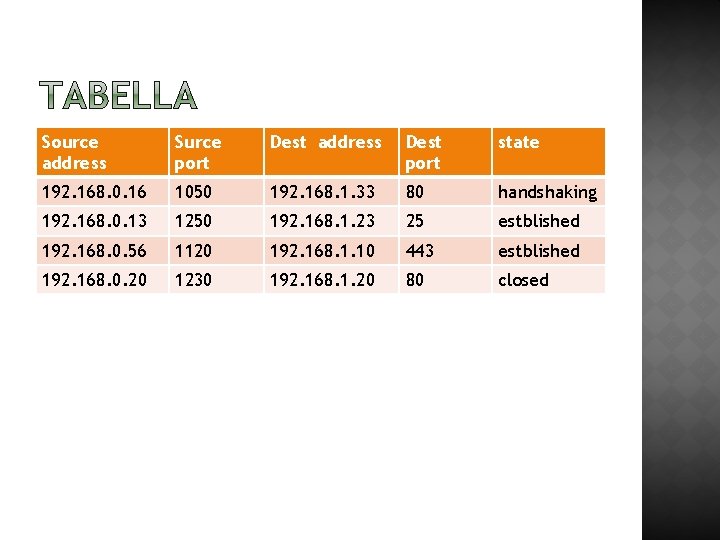

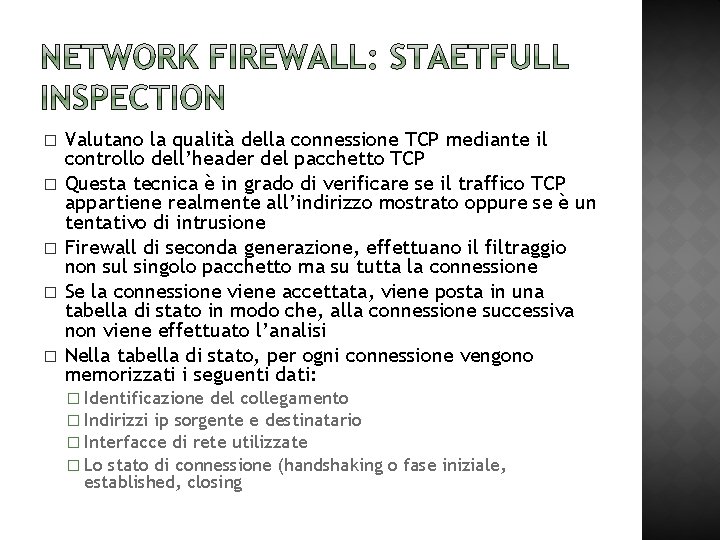

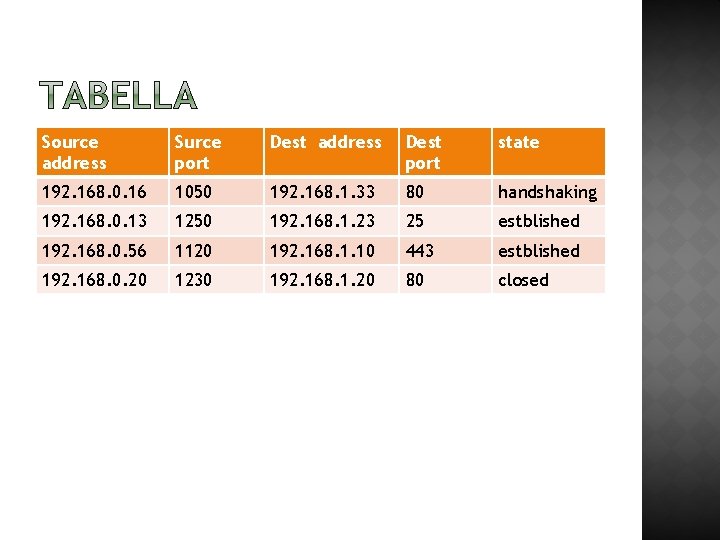

� � � Valutano la qualità della connessione TCP mediante il controllo dell’header del pacchetto TCP Questa tecnica è in grado di verificare se il traffico TCP appartiene realmente all’indirizzo mostrato oppure se è un tentativo di intrusione Firewall di seconda generazione, effettuano il filtraggio non sul singolo pacchetto ma su tutta la connessione Se la connessione viene accettata, viene posta in una tabella di stato in modo che, alla connessione successiva non viene effettuato l’analisi Nella tabella di stato, per ogni connessione vengono memorizzati i seguenti dati: � Identificazione del collegamento � Indirizzi ip sorgente e destinatario � Interfacce di rete utilizzate � Lo stato di connessione (handshaking established, closing o fase iniziale,

Source address Surce port Dest address Dest port state 192. 168. 0. 16 1050 192. 168. 1. 33 80 handshaking 192. 168. 0. 13 1250 192. 168. 1. 23 25 estblished 192. 168. 0. 56 1120 192. 168. 1. 10 443 estblished 192. 168. 0. 20 1230 192. 168. 1. 20 80 closed

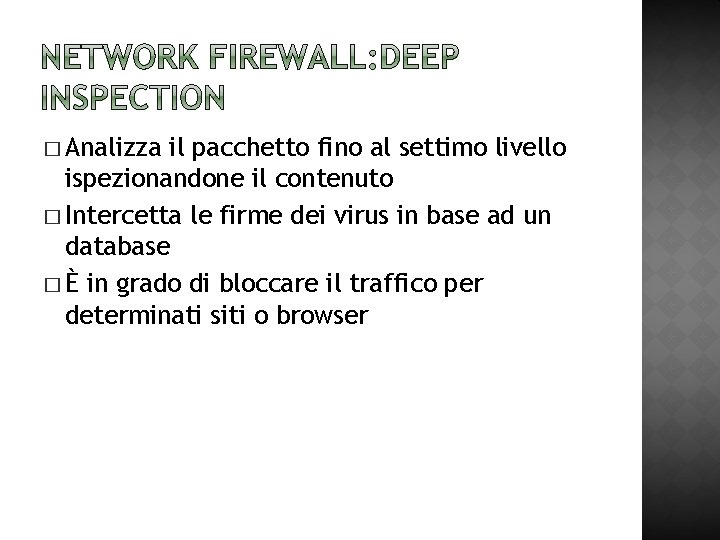

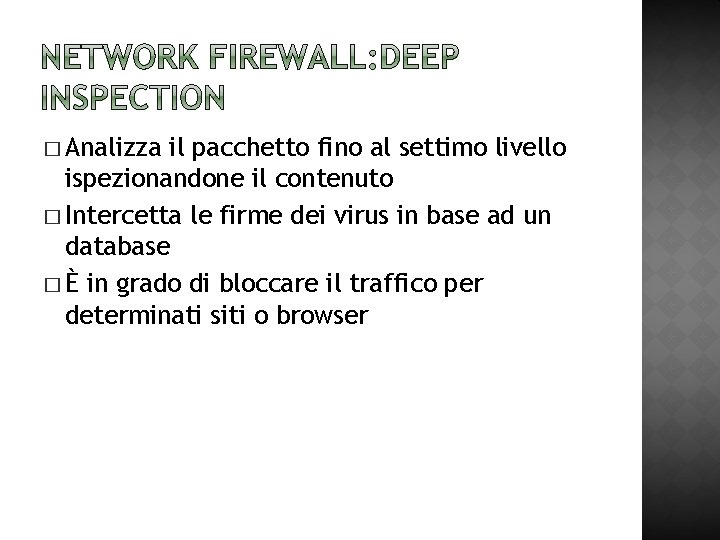

� Analizza il pacchetto fino al settimo livello ispezionandone il contenuto � Intercetta le firme dei virus in base ad un database � È in grado di bloccare il traffico per determinati siti o browser

� Gli apparati sui quali gira un processo firewall sono detti bastion host; essi sono particolarmente attrezzati � Tra i tentativi di intrusione si ricorda: � Ip spoofing, tecnica per cui si tenta di accedere ai servizi di una rete falsificando l’identità dei pacchetti tramite la modifica dell’indirizzo IP � Do. S Denial of Service – il servizio viene messo in difficoltà sottoponendolo a stress eccessivo. Un esempio è l’uso distorto di ping. Un programma pirata invia una quantità di pacchetti IMCP con indirizzo sorgente modificato e indirizzo destinatario di broadcast. Se il router non è impostato per far fronte, i pacchetti vengono inoltrati su tutta la rete, alcuni host rispondono e la rete si intasa.

Il firewall si basa su un algoritmo di scelta dove sono elencati i criteri di proibito (deny) e quelli di accettazione (permit) I pacchetti possono essere: �Accept/ allow �Deny �Discard/reject

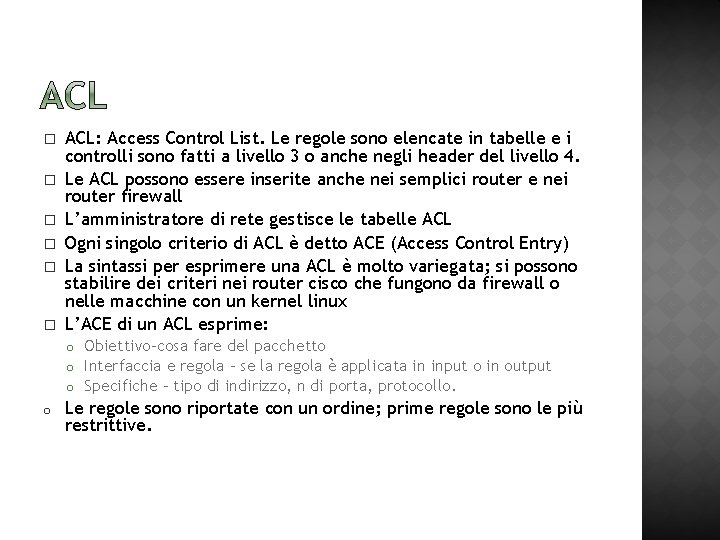

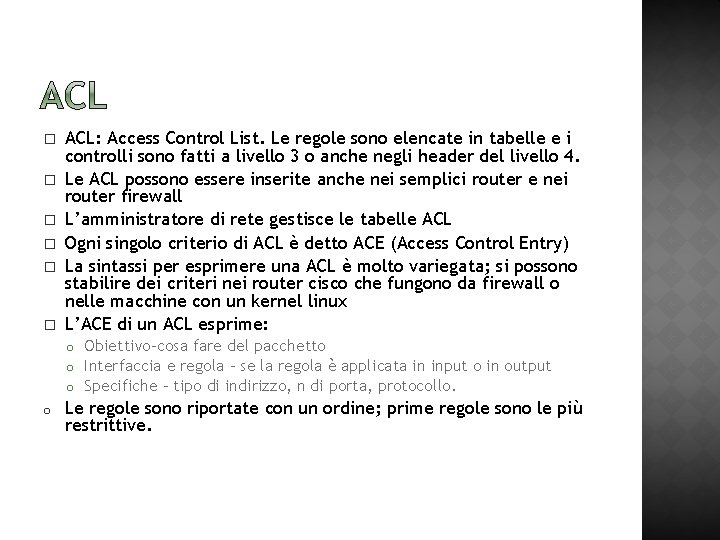

� � � ACL: Access Control List. Le regole sono elencate in tabelle e i controlli sono fatti a livello 3 o anche negli header del livello 4. Le ACL possono essere inserite anche nei semplici router e nei router firewall L’amministratore di rete gestisce le tabelle ACL Ogni singolo criterio di ACL è detto ACE (Access Control Entry) La sintassi per esprimere una ACL è molto variegata; si possono stabilire dei criteri nei router cisco che fungono da firewall o nelle macchine con un kernel linux L’ACE di un ACL esprime: Obiettivo-cosa fare del pacchetto o Interfaccia e regola – se la regola è applicata in input o in output o Specifiche – tipo di indirizzo, n di porta, protocollo. o o Le regole sono riportate con un ordine; prime regole sono le più restrittive.

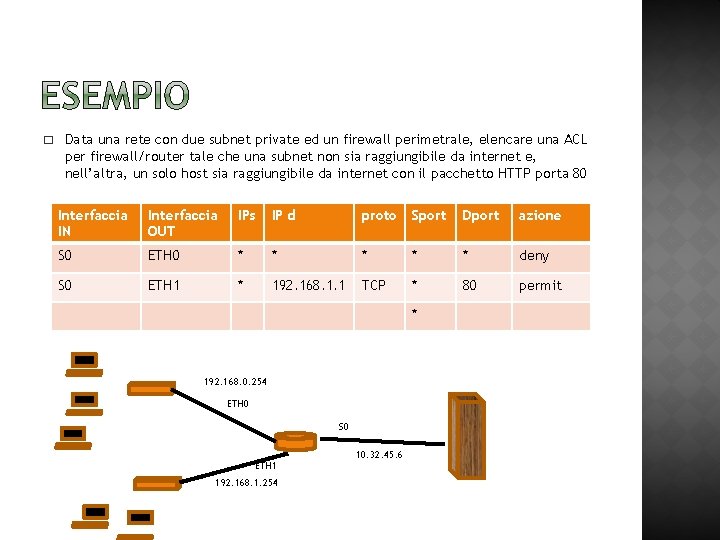

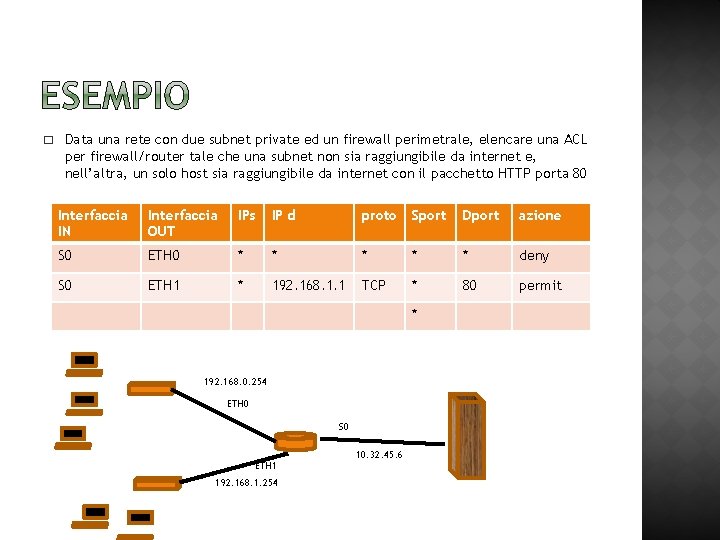

� Data una rete con due subnet private ed un firewall perimetrale, elencare una ACL per firewall/router tale che una subnet non sia raggiungibile da internet e, nell’altra, un solo host sia raggiungibile da internet con il pacchetto HTTP porta 80 Interfaccia IN Interfaccia OUT IPs IP d proto Sport Dport azione S 0 ETH 0 * * * deny S 0 ETH 1 * 192. 168. 1. 1 TCP * 80 permit * 192. 168. 0. 254 ETH 0 S 0 ETH 1 192. 168. 1. 254 10. 32. 45. 6

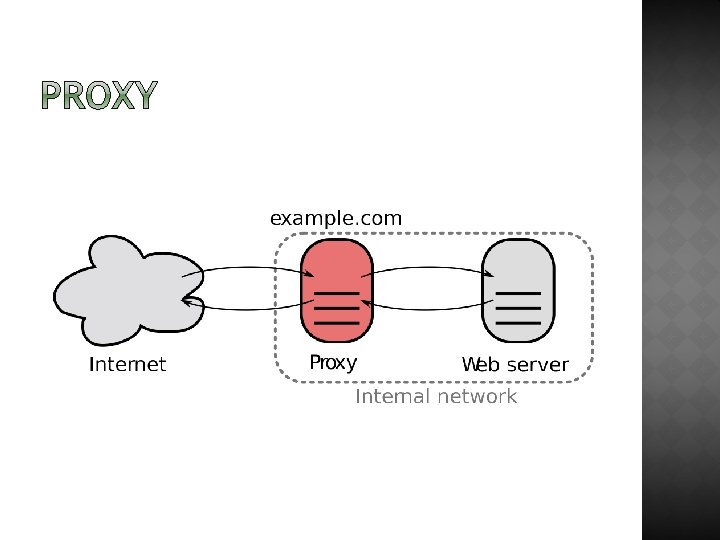

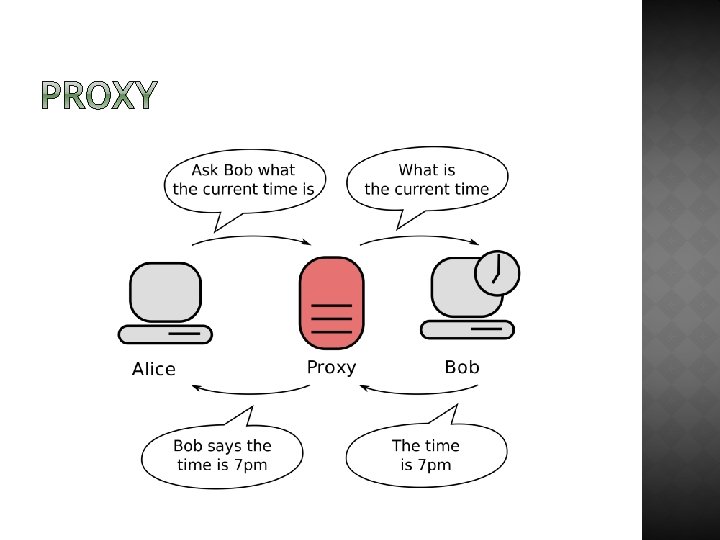

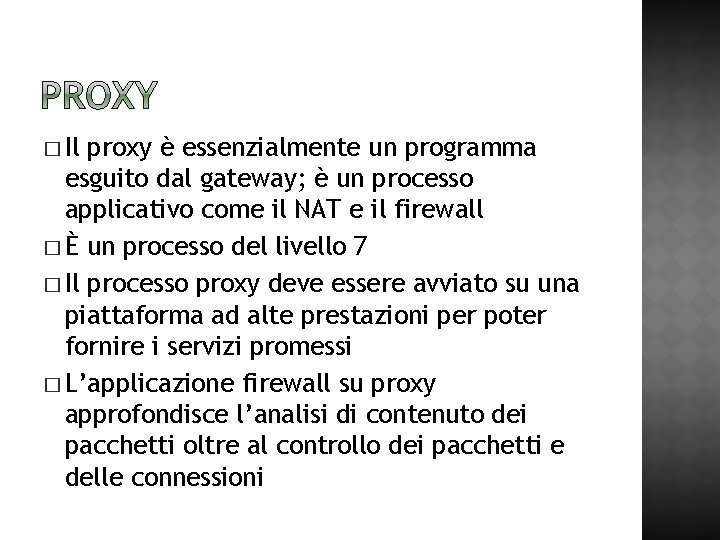

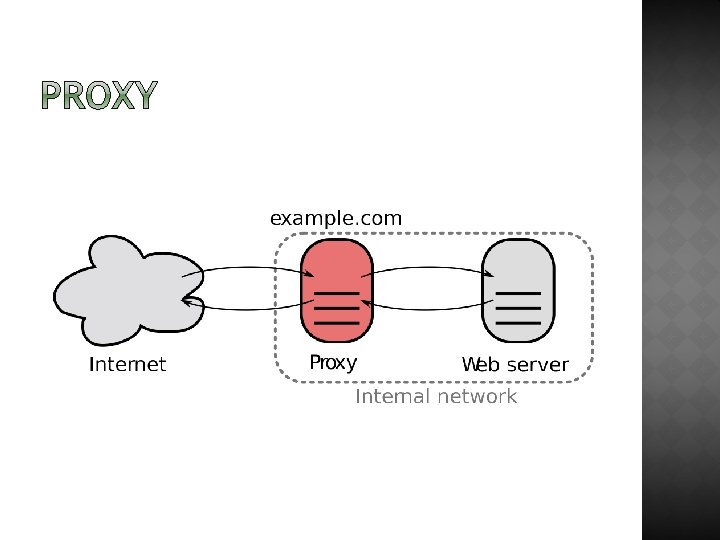

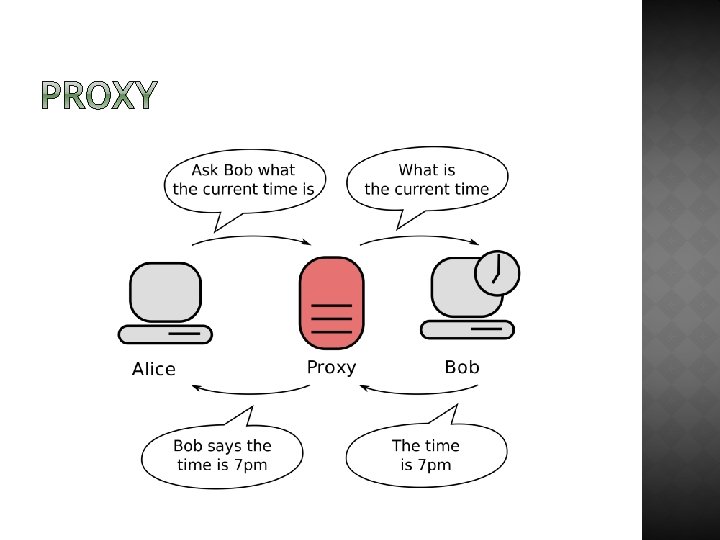

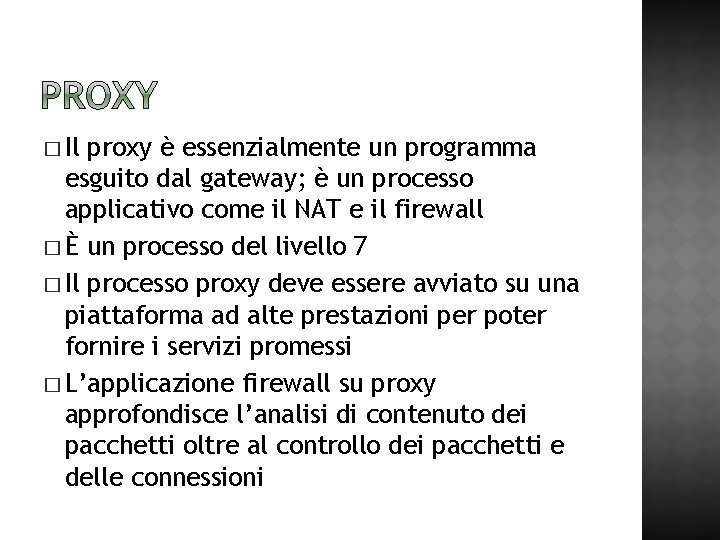

� Il proxy è essenzialmente un programma esguito dal gateway; è un processo applicativo come il NAT e il firewall � È un processo del livello 7 � Il processo proxy deve essere avviato su una piattaforma ad alte prestazioni per poter fornire i servizi promessi � L’applicazione firewall su proxy approfondisce l’analisi di contenuto dei pacchetti oltre al controllo dei pacchetti e delle connessioni

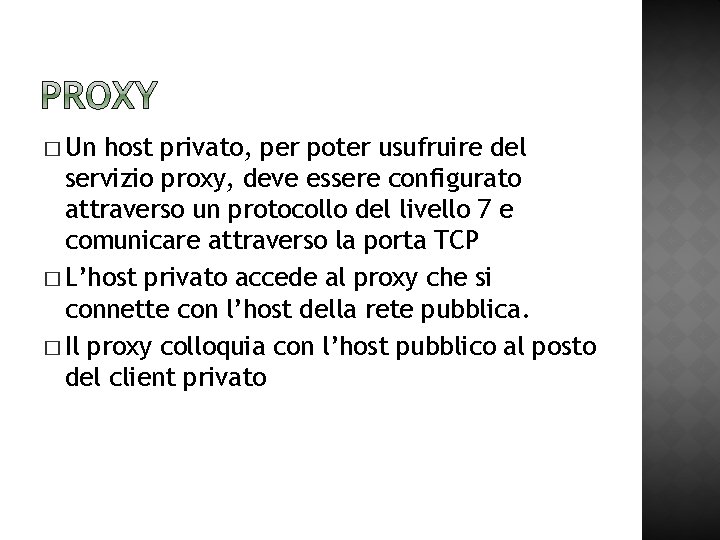

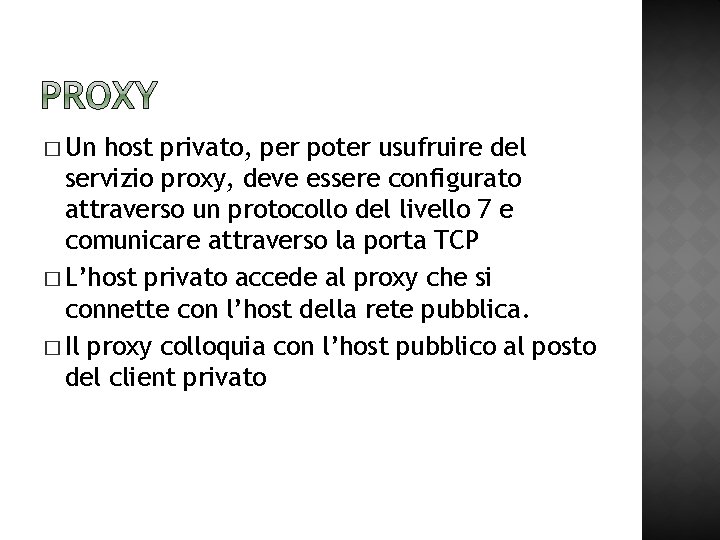

� Un host privato, per poter usufruire del servizio proxy, deve essere configurato attraverso un protocollo del livello 7 e comunicare attraverso la porta TCP � L’host privato accede al proxy che si connette con l’host della rete pubblica. � Il proxy colloquia con l’host pubblico al posto del client privato

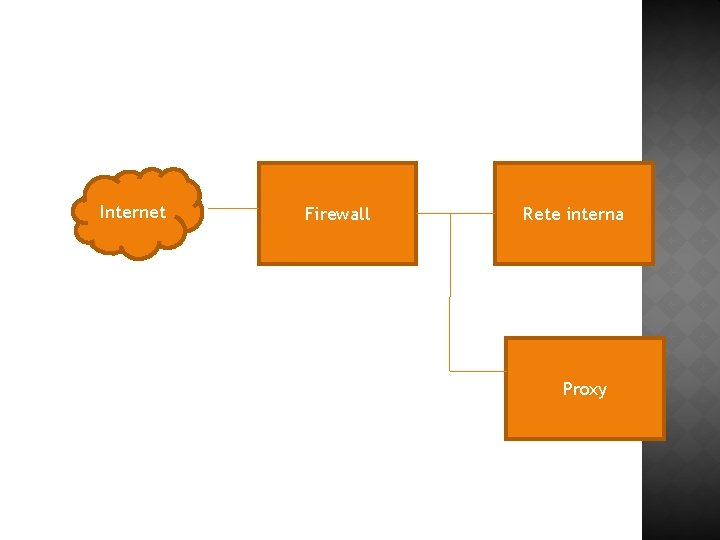

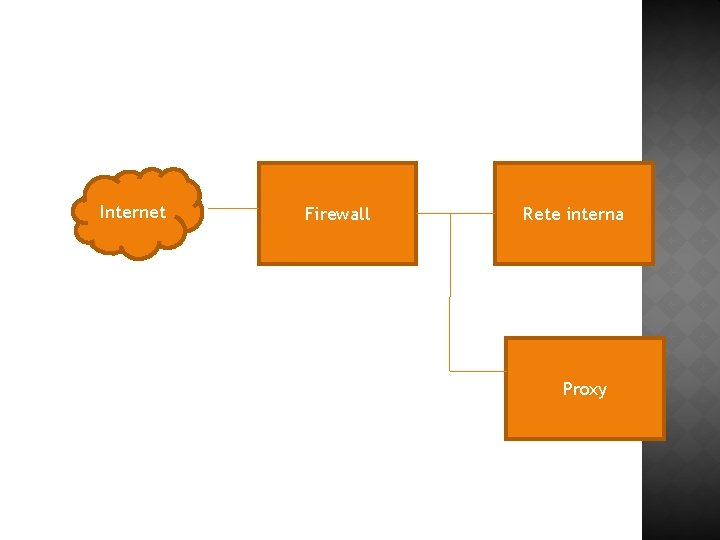

Internet Firewall Rete interna Proxy

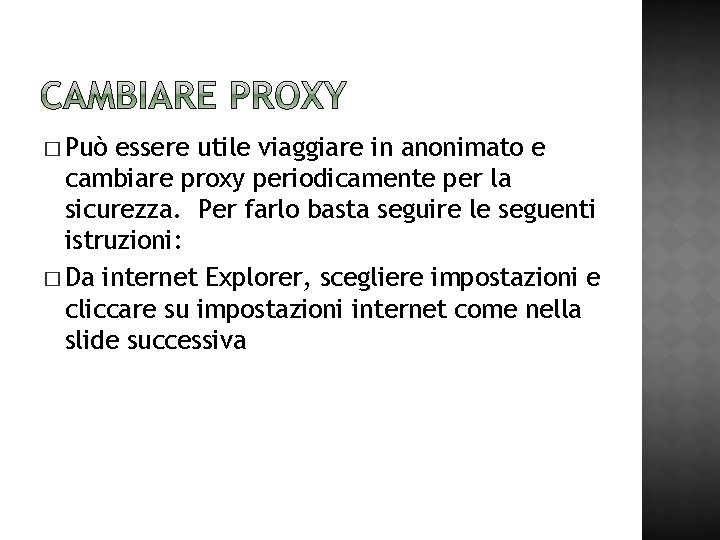

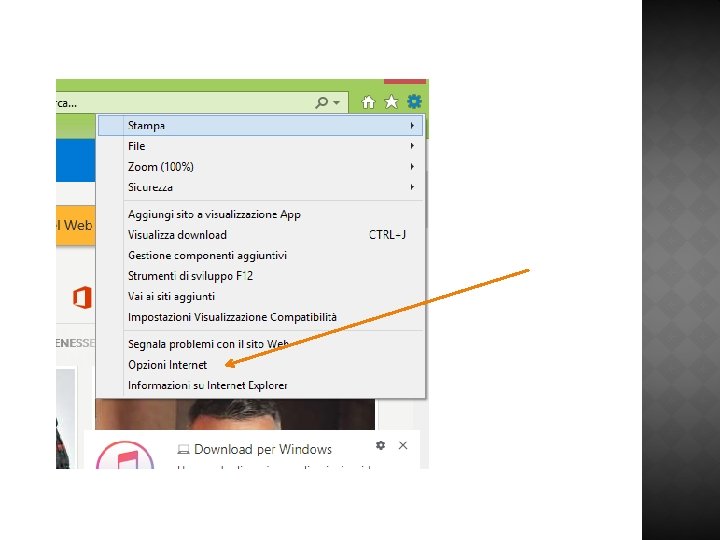

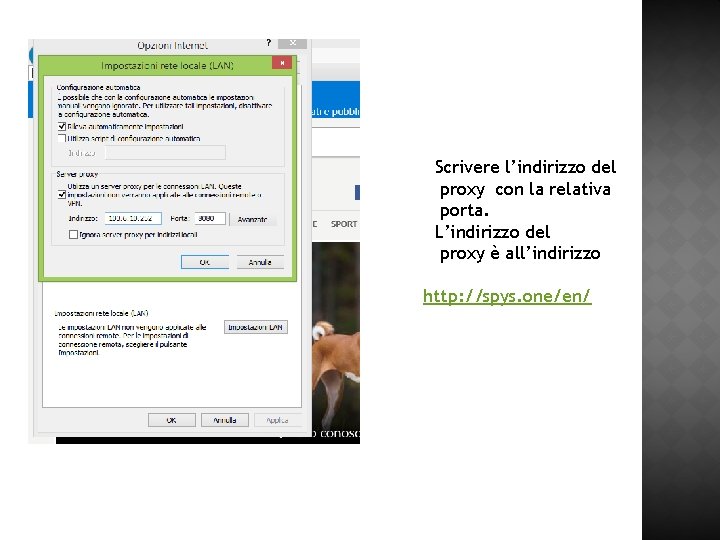

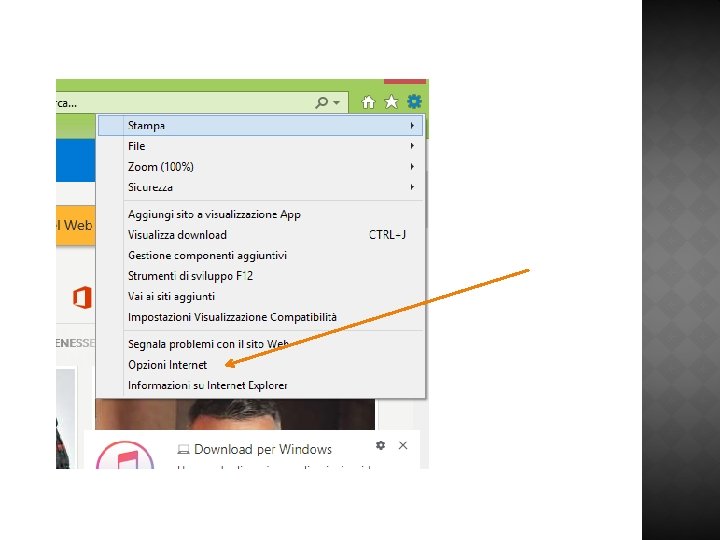

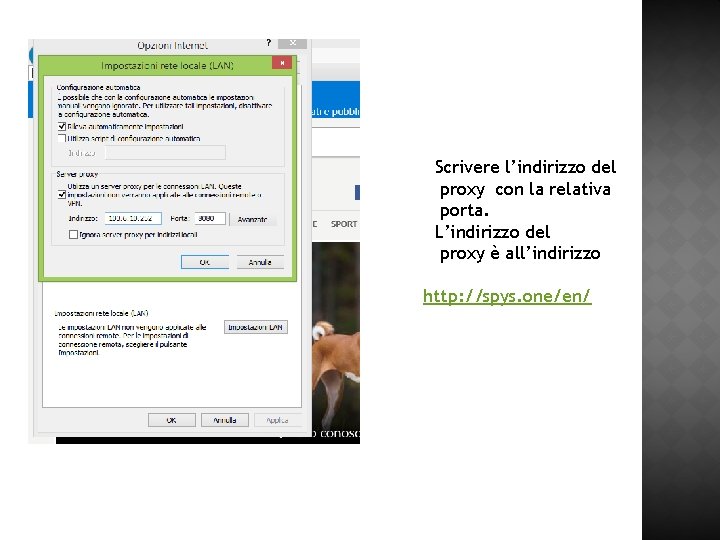

� Può essere utile viaggiare in anonimato e cambiare proxy periodicamente per la sicurezza. Per farlo basta seguire le seguenti istruzioni: � Da internet Explorer, scegliere impostazioni e cliccare su impostazioni internet come nella slide successiva

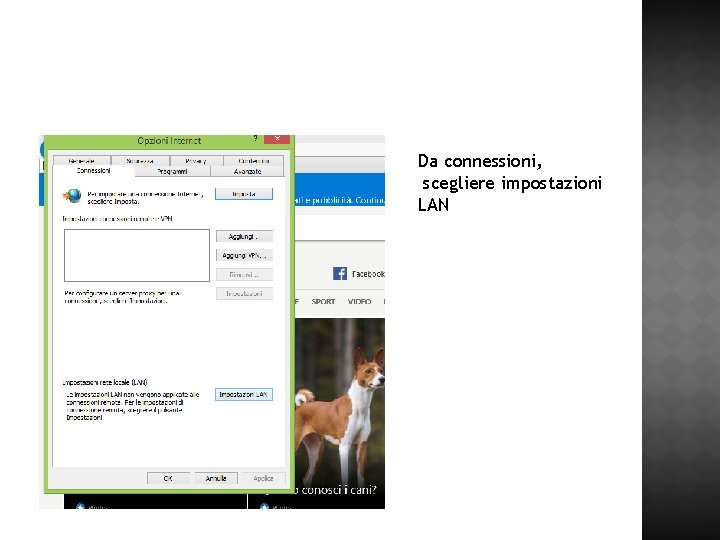

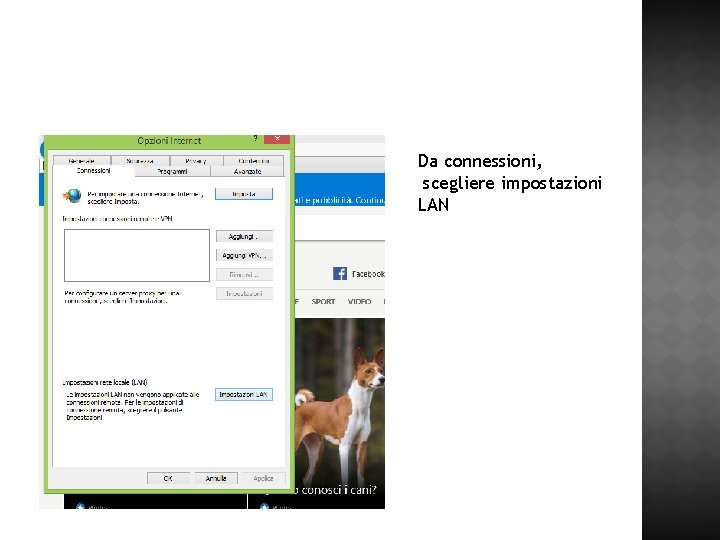

Da connessioni, scegliere impostazioni LAN

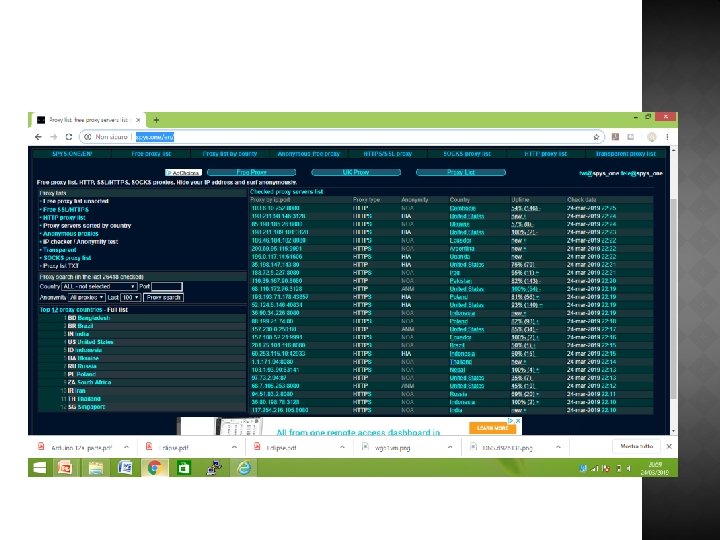

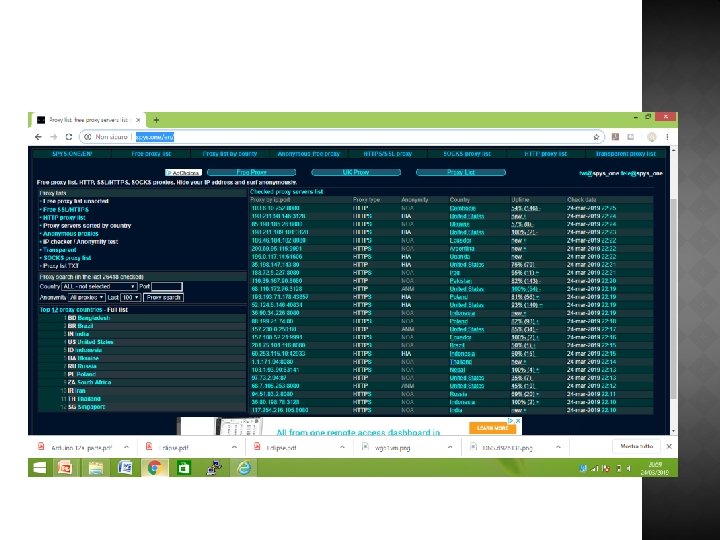

Scrivere l’indirizzo del proxy con la relativa porta. L’indirizzo del proxy è all’indirizzo http: //spys. one/en/

HTTP: //I. SPYS. ONE/ � Indirizzo utile per conoscere il proprio indirizzo IP pubblico

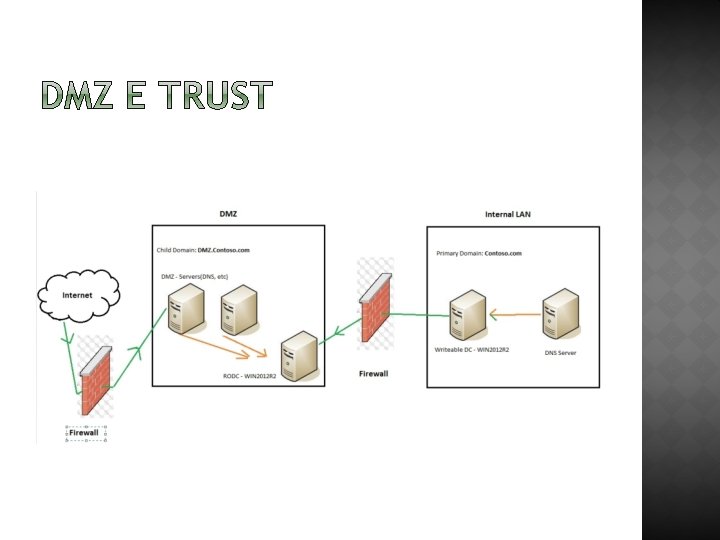

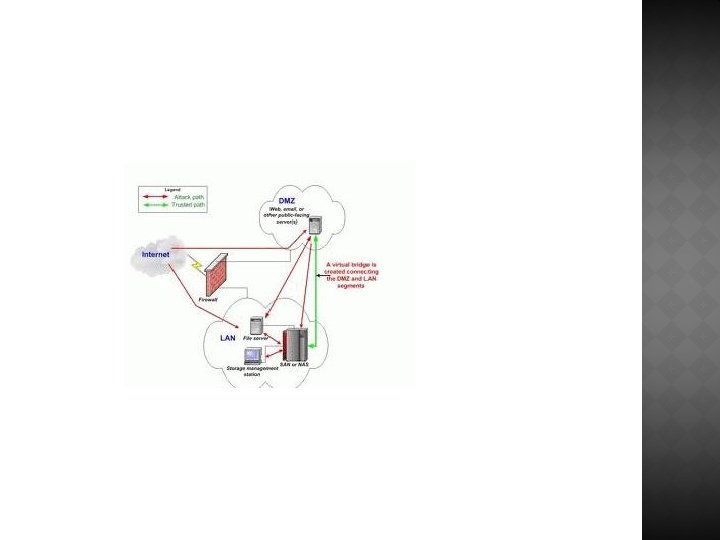

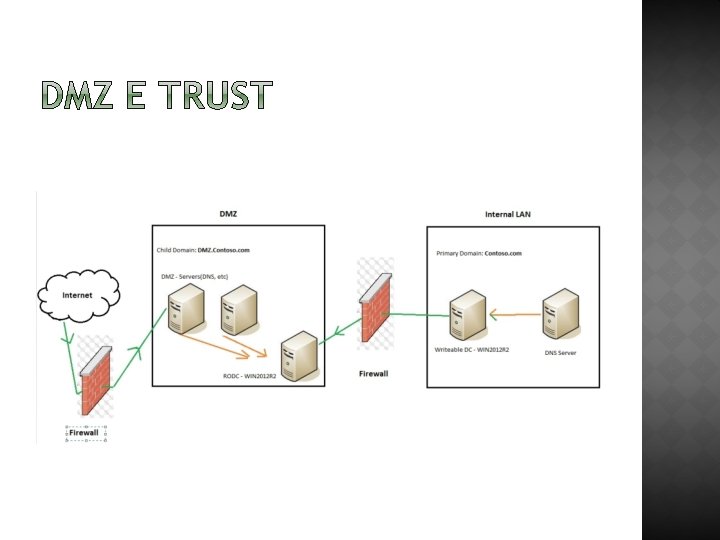

� La rete privata può essere vista divisa in due parti: DMZ e trust � La parte trust è considerata sicura mentre la DMZ è quella demilitarizzata e non sicura � La parte DMZ contiene macchine che devono esporre servizi pubblici e sulle quali circola un traffico incoming e vulnerabile � Il traffico incoming viene analizzato dai packet filter ma non bloccato. Viene bloccato dai router interni