CSIS Security Group Research Intelligence Phishing og crimeware

- Slides: 12

CSIS Security Group Research & Intelligence Phishing og crimeware Peter Kruse (pkr@csis. dk) Senior Security Researcher, CSIS Research & Intelligence PGP-ID: 0 x 715 FB 4 BD Fingerprint: E 1 A 6 7 FA 1 F 11 B 4 CB 5 E 79 F 1 E 14 EE 9 F 9 ADB 715 F B 4 BD

Hvem er CSIS? § § CSIS er et danskejet it-sikkerhedsfirma Vi beskæftiger 30 kvalificerede og engagerede medarbejdere Hovedlokation i København med kontor i Skanderborg Specialiceret i: - anti phishing- og anti e-Crime services - forensic- og incident håndtering - sårbarheds- og applikationstests - log- monitorering og konsolidering - brandmonitorering - mailfirewall - Secure DNS service - Platinum alert services - 0 -day intelligence § CSIS leverer Antiphishing og Anti e. Crime services til samtlige banker i Danmark og Sverige. Derudover leverer vi – ud over meget andet - samme type tjenester til flere af verdens største banker i England, Skotland, Tyskland. Østrig og USA samt international online service levendører som f. eks. Monster. com.

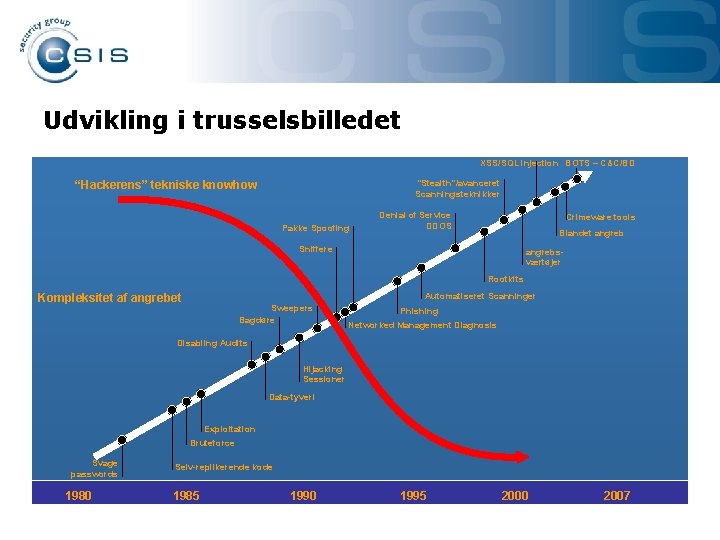

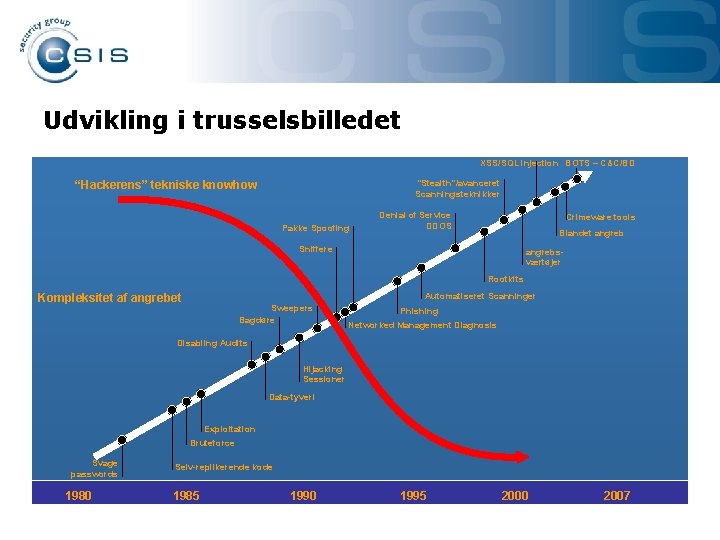

Udvikling i trusselsbilledet XSS/SQL injection BOTS – C&C/BD “Hackerens” tekniske knowhow “Stealth”/avanceret Scanningsteknikker Pakke Spoofing Denial of Service DDOS Crimeware tools Blandet angreb Sniffere angrebsværtøjer Rootkits Automatiseret Scanninger Kompleksitet af angrebet Sweepers Bagdøre Phishing Networked Management Diagnosis Disabling Audits Hijacking Sessioner Data-tyveri Exploitation Bruteforce Svage passwords 1980 Selv-replikerende kode 1985 1990 1995 2000 2007

Hvad er Phishing? In computing, phishing is an attempt to criminally and fraudulently acquire sensitive information, such as usernames, passwords and credit card details, by masquerading as a trustworthy entity in an electronic communication. Pay. Pal, e. Bay and online banks are common targets. Phishing is typically carried out by e-mail or instant messaging, [1] and often directs users to enter details at a website, although phone contact has also been used. Phishing is an example of social engineering techniques used to fool users. [3] Attempts to deal with the growing number of reported phishing incidents include legislation, user training, public awareness, and technical measures. A phishing technique was described in detail as early as 1987, while the first recorded use of the term "phishing" was made in 1996. The term is a variant of fishing, [4] probably influenced by phreaking, and alludes to the use of increasingly sophisticated baits used in the hope of a "catch" of financial information and passwords. The word may also be linked to leetspeak, in which ph is a common substitution for f.

Hvad er Crimeware? Crimeware er kode skevet med det eksplicitte formål at udføre kriminelle handlinger på det kompromitterede system – herunder: § § § § Netbank tyveri Certifikat tyveri (certificat store udtrækning) Keylogning BHO, Mi. TB, Mi. TM funktioner Data tyveri (dokument og udtræk af *. filtyper) Identitetstyveri Overvågning og massekontrol via C&C servere HTML injektion, DNS poisoning og search and replace Facts: Crimeware er primært et Windows fænomen

Eksempler på Crimeware? Crimeware distribueres ofte som ”toolkits” der sælges fra undergrundssider § H 5 N 1 (målrettet angreb via kompromitteret dansk boligkæde – demo følger) § Nuklus/Apophis trojan § Zeus/Wsnpoem/Zbot (Demo) § Nethell/Limbo § Haxdoor § Loads. cc (Demo) - bag denne service gemmer sig ” 76 service team”. § Crimeware eksporterer typisk indsamlede data videre til en såkaldt blinddrop server. CSIS monitorerer på nuværende tidspunkt ca. 300 blinddrop servere spredt over hele verden. Facts: Crimeware værktøjskasser med komplet C&C panel + opdateringer og support kan købes for ca. 2000 -4000, -

Drive-by? Hvad? Drive-by angreb er gjort simpelt ved at sælge”toolkits” der let sættes op og som angriber Microsoft windows, browseren og tredjeparts produkter. Herunder eksempler: § § § MPACK (demo) Ice. Pack (demo) Neoploit Fire. Pack (demo) Adpack Pakkerne udnytter pt følgende exploits (kan variere): CVE-2006 -5198, CVE-2007 -0015, CVE-2007 -3147, MS 05 -052, MS 06 -006, MS 06 -014, MS 06 -024, MS 06 -044, MS 06 -055, MS 06 -057, MS 06 -071, MS 07 -017 Facts: Drive-by pakker sælges for ca. 300 -1000, + support og opdateringer i et år

Drive-by? Hvad? Drive-by angreb automatiseres bl. a. via SQL og RFI injektion angreb: § Ny populær trend blandt it-kriminelle og særligt Kinesiske er deres automatiserede scanninger efter SQL og RFI sårbarheder. Flere værktøjer til rådighed. § SQLNinja netop frigivet i en ny version. § Kinesisk SQL injektion værktøj kan hentes fra flere ”cracking” sites.

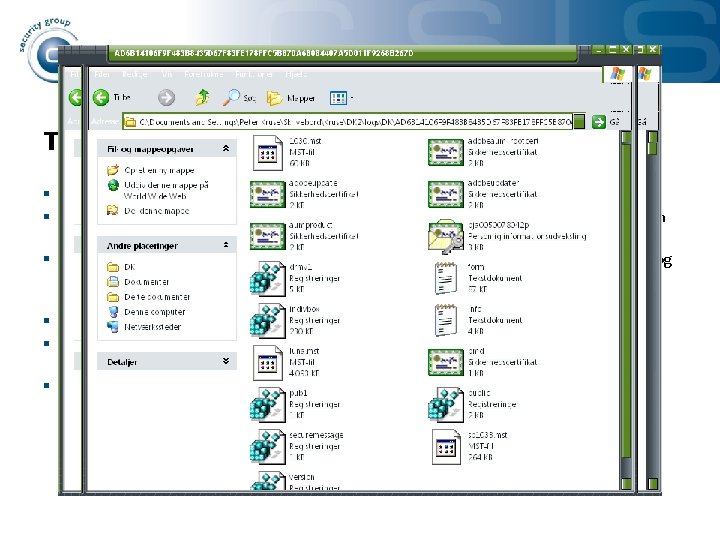

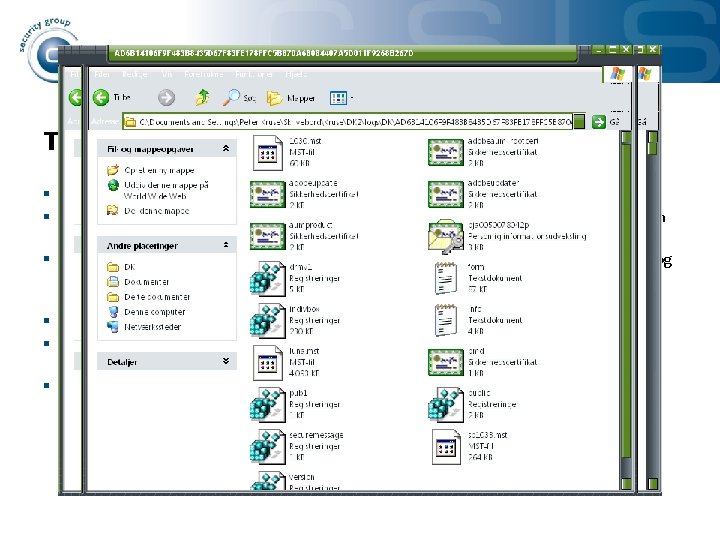

Teknisk præsentation af regning. exe § Mailen blev sendt til ca 250, 000 vilkårlige mailadresser på. dk § Den vedhæftede rar-fil blev åbnet af ca. 5000 brugere, hvoraf ca. 45% aktiverede filen i den virksomhed, de er ansat. § Ca 4 GB logdata blev høstet fra de inficerede maskiner, som inkluderende adgangskoder og nøgler til netbank, forskningsresultater, forretningsdokumenter, passwords til lokale servere og VPN, protected storage passwords, certs m. v. § Kategoriseret i mapper hvor hver ”zombie” får sit eget ID. § Inddelt som ”form. txt” (brugernavne og passwords anvendt på websider) samt logs fra keylogger og info. txt (følsomme data om maskinen) § Indsamling af. dat, csr, doc, mst, pst og andre filer der kan indeholder følsomme data.

Case: Målrettet angreb En dansk ejendomsmægler kæde blev for nyligt kompromitteret. Herunder en beskrivelse af forløb og metodik: § En bruger hos en dansk ejendomsmæglerkæde blev kompromitteret af en crimeware komponent. Data blev udtrukket fra maskinen og sendt til en C&C server § De it-kriminelle anvendte brugerens VPN profil og loggede ind på netværket § Herfra fik de adgang til det interne OWA interface og konstruerede en e-mail (på dansk) som de spammede ud til boligkædens mailinglister § Vedhæftet spammailen ”brugeranvisning. exe” eller ”brugsanvisning. zip” § En netbank tyv som forbandt maskinen til en C&C server kontrolleret af H 5 N 1 banden § H 5 N 1 (demonstration af C&C server) § Formål at stjæle netbank data ved at anvende et kendt brand og en mailingliste. Facts: CSIS har været involveret i mindst fem sager vedrørende målrettede angreb i Danmark. Hovedparten har været med industrispionage for øje! Målet har været topchefer i større danske virksomheder og højteknologiske firmaer indenfor bl. a. medicinal industrien og Nano forskning.

Fremtidige trusler § § § § § Tyveri af interlectual property og industrispionage Flere advancerede angreb mod netbanker Fortsat stigning i publikation af 0 -dags sårbarheder. Angreb mod instant Messaging services som Skype, MSN og Yahoo m. fl. Drive-by angreb og ”malvertising” Fortsat stigning i forekomsten af ”nye” malwares vil ligge yderligere pres på en i forvejen trængt antivirus industri Crimeware værktøjskasser gør det muligt for den kriminelle på gaden at bevæge sig ind på en cyberkriminel løbebane. Stigning i angreb rettet mod webapplikationer Det lokale trusselsbillede og håndtering af sikkerhedspolitikken i de enkelte virksomheder vil kræve specialist-kompetencer med indsigt i lokale forhold. Trussel mod national sikkerhed (se ny rapport fra den amerikanske kongres): http: //164. 106. 251. 250/docs/netsec/Botnets_Cybercrime_Cyberterrorism_Rpt_Congress. pdf

Spørgsmål?