Criptologa Gerardo Rodrguez Snchez Departamento de Matemtica Aplicada

- Slides: 30

Criptología Gerardo Rodríguez Sánchez Departamento de Matemática Aplicada Universidad de Salamanca

Contenido 2 Mensajes secretos 2 Criptología: Criptografía y Criptoanálisis 2 Cifrado y Ataque 2 Cifrado con máquinas 2 Clave Secreta: Flujo, Bloque 2 Clave pública: RSA, El. Gamal

Mensajes secretos 2 Un mensaje secreto permite para comunicar determinada información, de manera secreta, a otra persona, 2 El mensaje secreto se obtiene modificando el contenido del mensaje original de modo que el resultado sea ilegible, 2 Sólo quien esté autorizado a conocer su contenido, podrá recuperar el mensaje original.

Obtención de mensajes secretos ) Un mensaje secreto se obtiene llevando a cabo determinadas operaciones sobre el mensaje original: ) Cambiando el lugar que ocupan las letras del mensaje original (trasposición), ) Cambiando unas letras por otras (sustitución), ) Escribiendo el mensaje original mediante números y haciendo operaciones con estos números (cifrado o encriptado).

Criptología B CRIPTOGRAFíA: CRIPTOGRAFíA Permitir que dos personas puedan intercambiarse mensajes de forma segura (cifrada y/o firmada) utilizando canales inseguros (correo, fax, teléfono, email, etc. ). B B Se utilizan claves y algoritmos para cifrar los mensajes. CRIPTOANÁLISIS: CRIPTOANÁLISIS Analizar cómo se pueden romper las comunicaciones anteriores. B Localizar las claves de cifrado o resolver el algoritmo utilizado.

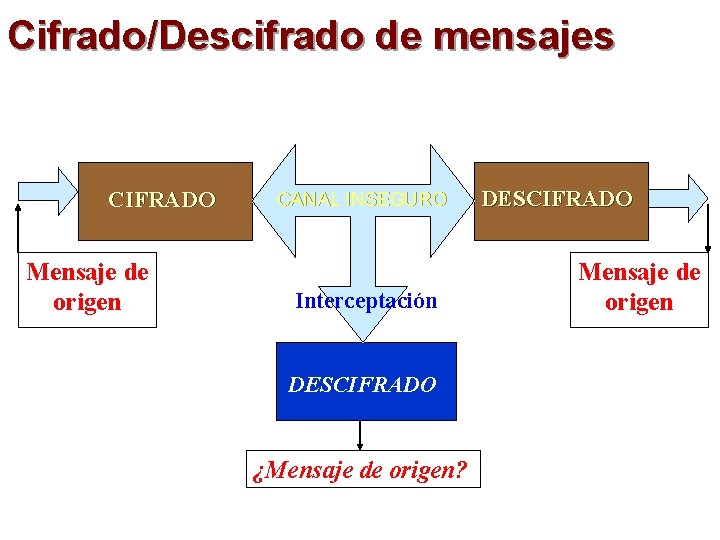

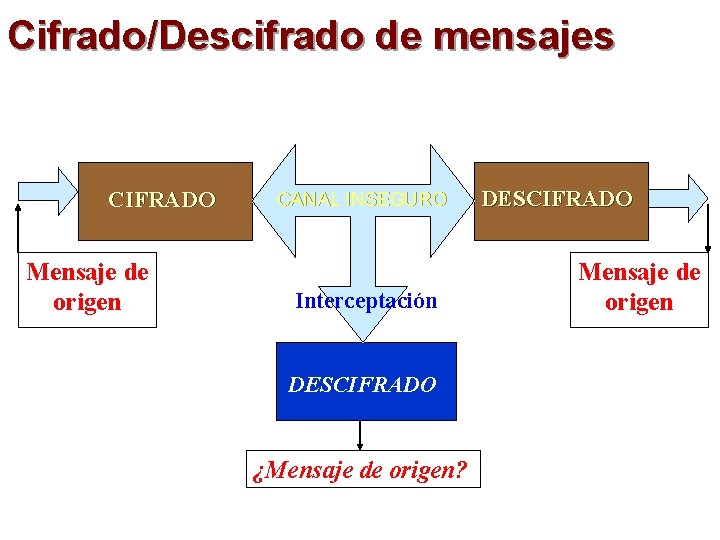

Cifrado/Descifrado de mensajes CIFRADO Mensaje de origen CANAL INSEGURO Interceptación DESCIFRADO ¿Mensaje de origen? DESCIFRADO Mensaje de origen

Escítala de Esparta (trasposición-1) W Vara de madera en la que se enrolla una tira de pergamino, W El mensaje se escribe a lo largo de la vara, W Sólo se recupera el mensaje con una vara idéntica.

Escítala de Esparta (trasposición-2) DE LOS MUERTOS EN LAS TERMÓPILAS ES GLORIOSA LA SUERTE Traslación a un papel cuadriculado de 10 líneas y 6 columnas D R E T O L S O S E N M U L E A S T E E R S M O G P L I O L R I O S A E R T E L A S U D R S A I E E T S O R O T S T L S E E A E O R S S E M L N O G A M P L U L I O S E A L R U

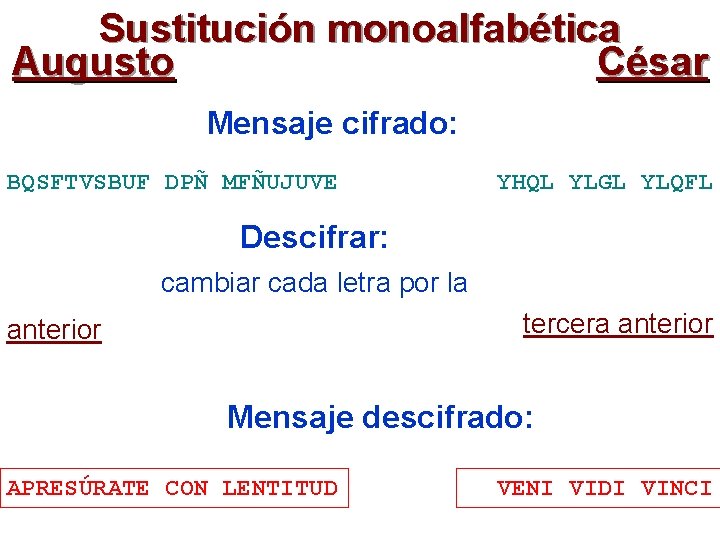

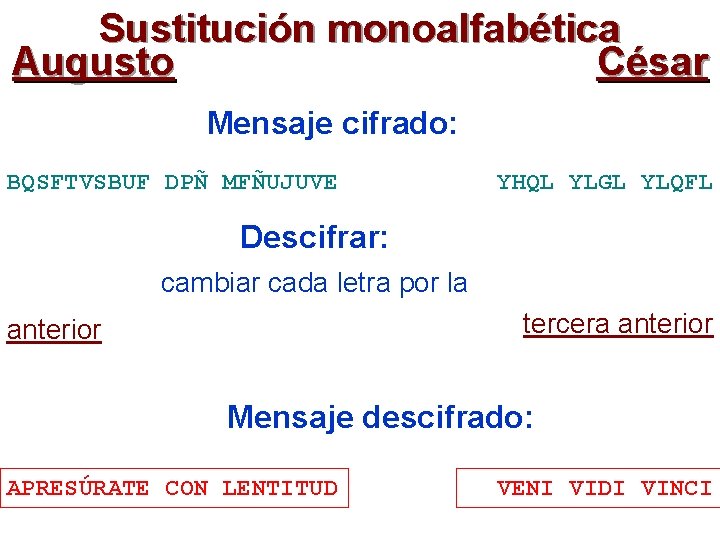

Sustitución monoalfabética Augusto César Mensaje cifrado: BQSFTVSBUF DPÑ MFÑUJUVE YHQL YLGL YLQFL Descifrar: cambiar cada letra por la tercera anterior Mensaje descifrado: APRESÚRATE CON LENTITUD VENI VIDI VINCI

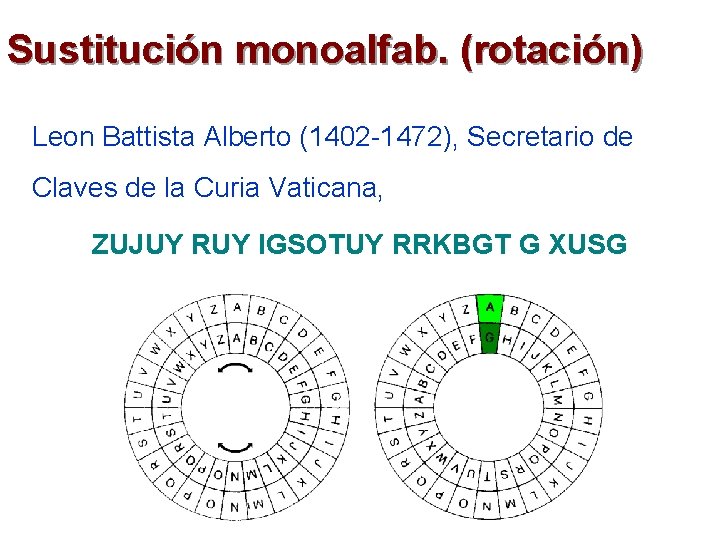

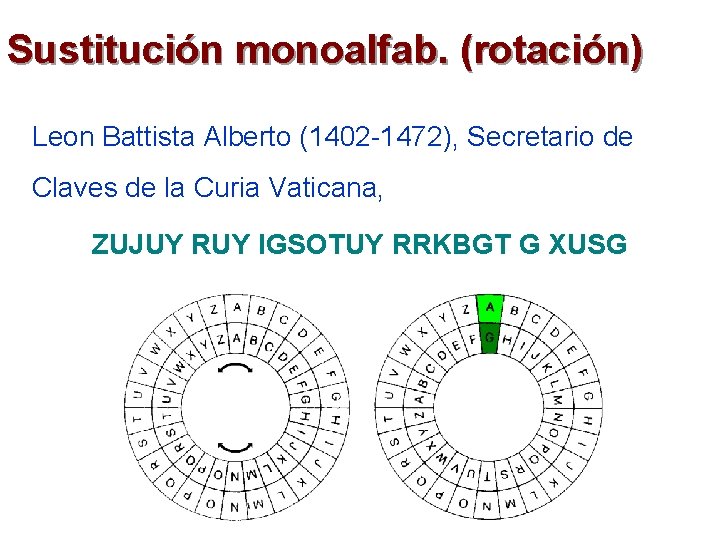

Sustitución monoalfab. (rotación) Leon Battista Alberto (1402 -1472), Secretario de Claves de la Curia Vaticana, ZUJUY RUY IGSOTUY RRKBGT G XUSG

Cifrados de tipo César (extensión) § Sustitución de unas letras por otras, cambiando: § cada letra por la n-ésima siguiente o la n-ésima anterior, § la primera letra por la siguiente, la segunda por la segunda siguiente, etc. , § las que ocupan posiciones pares por la n-ésima siguiente y las impares por la n-ésima anterior, § . . .

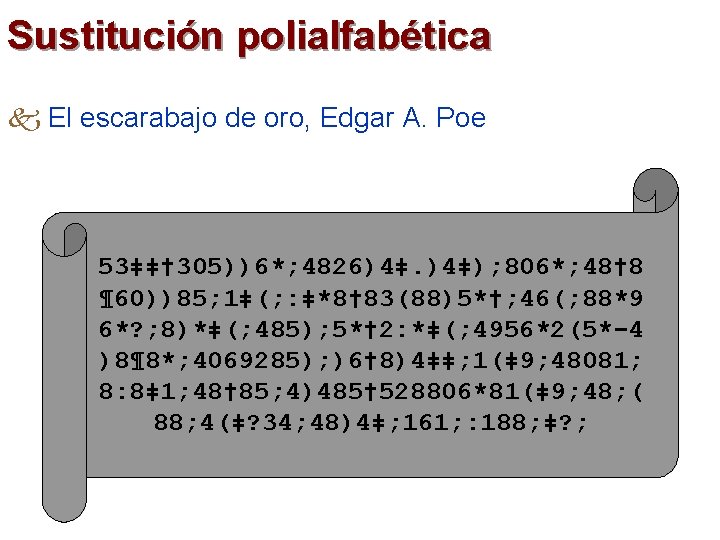

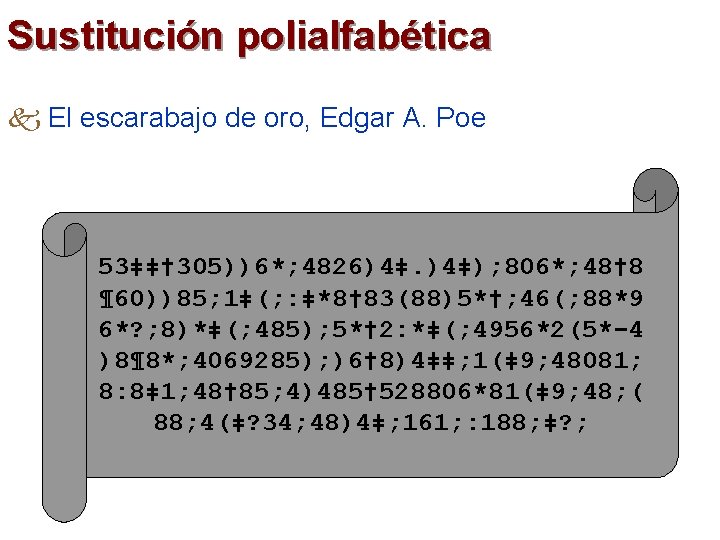

Sustitución polialfabética k El escarabajo de oro, Edgar A. Poe 53‡‡† 305))6*; 4826)4‡. )4‡); 806*; 48† 8 ¶ 60))85; 1‡(; : ‡*8† 83(88)5*†; 46(; 88*9 6*? ; 8)*‡(; 485); 5*† 2: *‡(; 4956*2(5*-4 )8¶ 8*; 4069285); )6† 8)4‡‡; 1(‡ 9; 48081; 8: 8‡ 1; 48† 85; 4)485† 528806*81(‡ 9; 48; ( 88; 4(‡? 34; 48)4‡; 161; : 188; ‡? ;

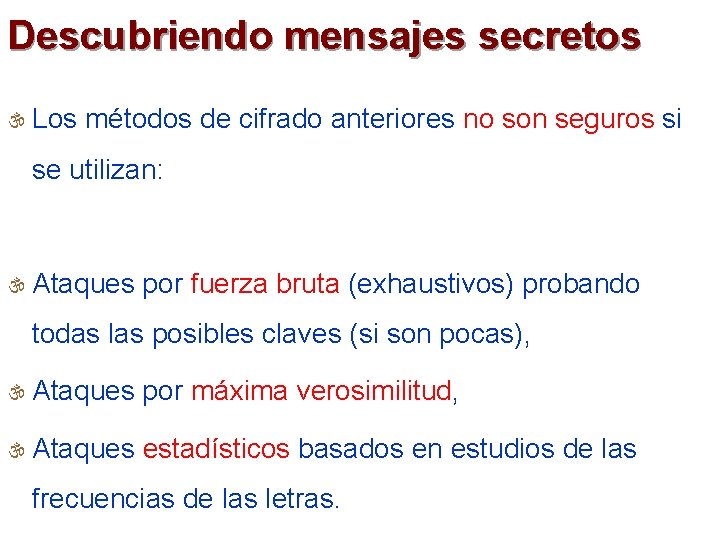

Descubriendo mensajes secretos Los métodos de cifrado anteriores no son seguros si se utilizan: Ataques por fuerza bruta (exhaustivos) probando todas las posibles claves (si son pocas), Ataques por máxima verosimilitud, Ataques estadísticos basados en estudios de las frecuencias de las letras.

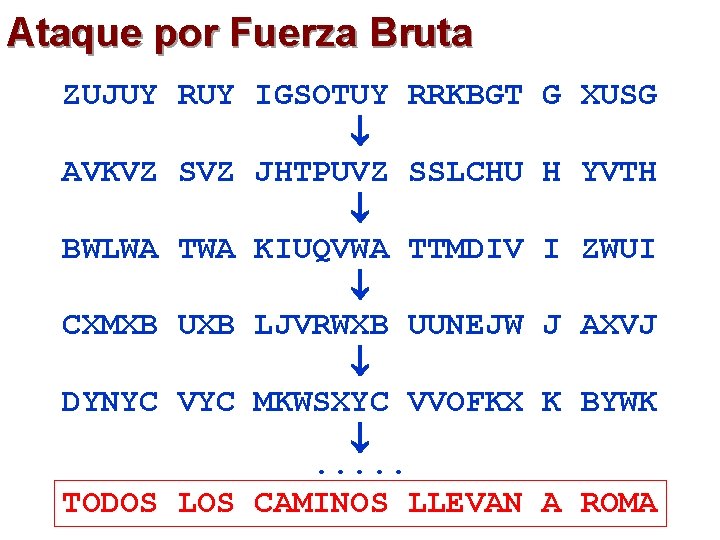

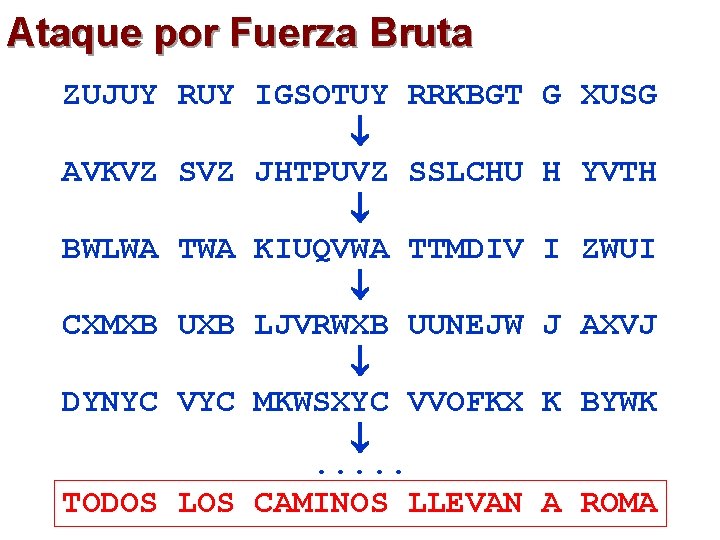

Ataque por Fuerza Bruta ZUJUY RUY IGSOTUY RRKBGT AVKVZ SVZ JHTPUVZ SSLCHU BWLWA TWA KIUQVWA TTMDIV CXMXB UXB LJVRWXB UUNEJW DYNYC VYC MKWSXYC VVOFKX . . . TODOS LOS CAMINOS LLEVAN G XUSG H YVTH I ZWUI J AXVJ K BYWK A ROMA

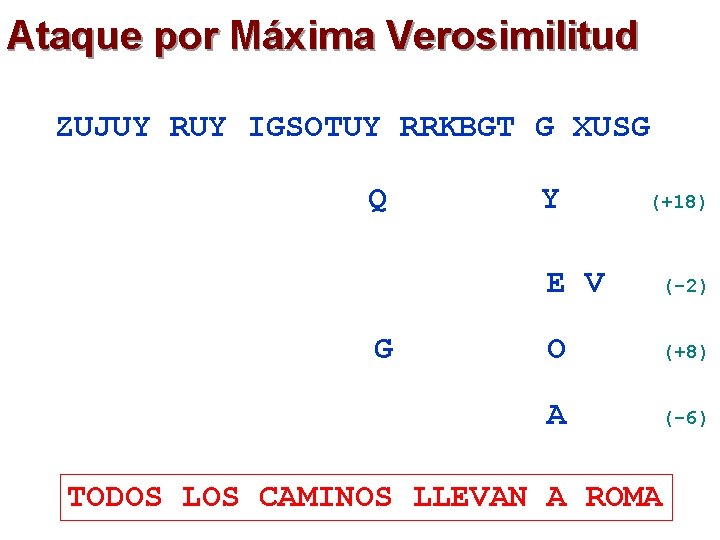

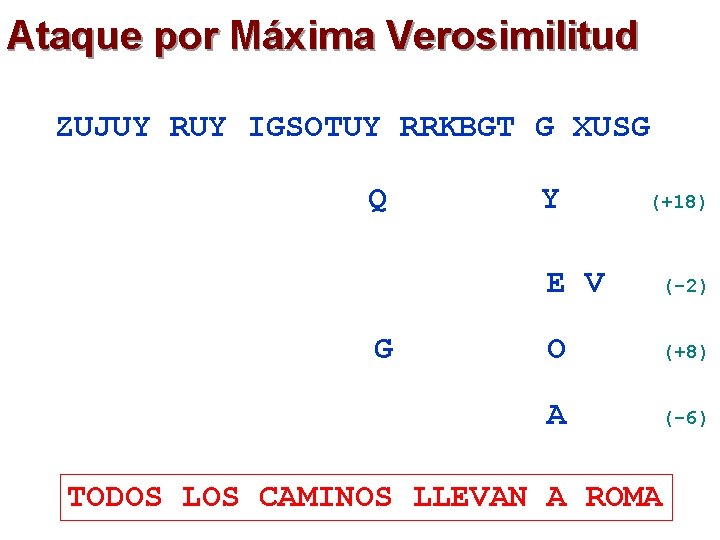

Ataque por Máxima Verosimilitud ZUJUY RUY IGSOTUY RRKBGT G XUSG Q G Y (+18) E V (-2) O (+8) A (-6) TODOS LOS CAMINOS LLEVAN A ROMA

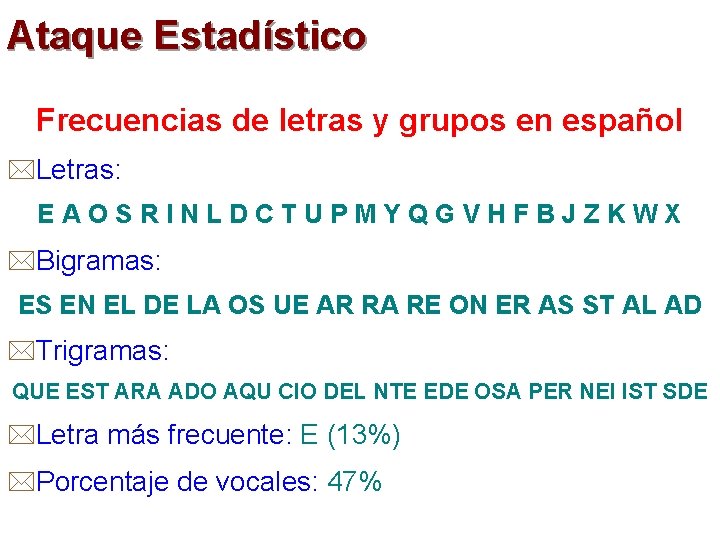

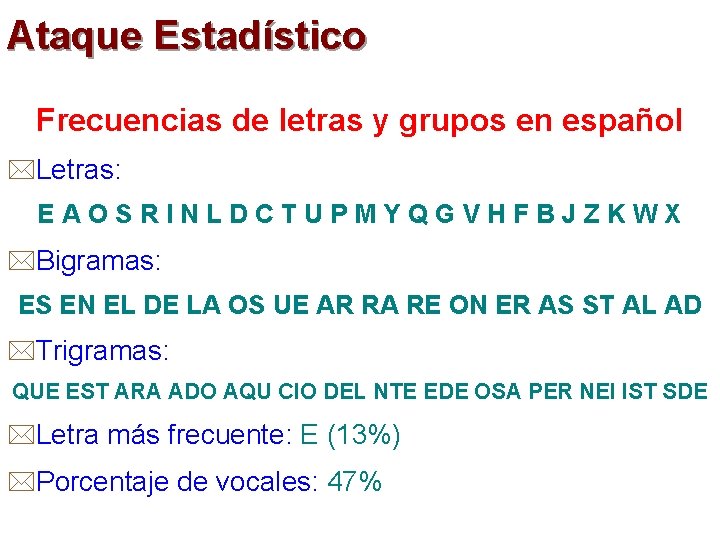

Ataque Estadístico Frecuencias de letras y grupos en español *Letras: EAOSRINLDCTUPMYQGVHFBJZKWX *Bigramas: ES EN EL DE LA OS UE AR RA RE ON ER AS ST AL AD *Trigramas: QUE EST ARA ADO AQU CIO DEL NTE EDE OSA PER NEI IST SDE *Letra más frecuente: E (13%) *Porcentaje de vocales: 47%

Cifrado de Vigenère Es una extensión de los cifrados de tipo César, En este caso la letra utilizada (que hace la función de clave) se cambia por una palabra completa (o un número de varias cifras), de modo que cada letra se cifra con un salto diferente.

Las Guerras Mundiales

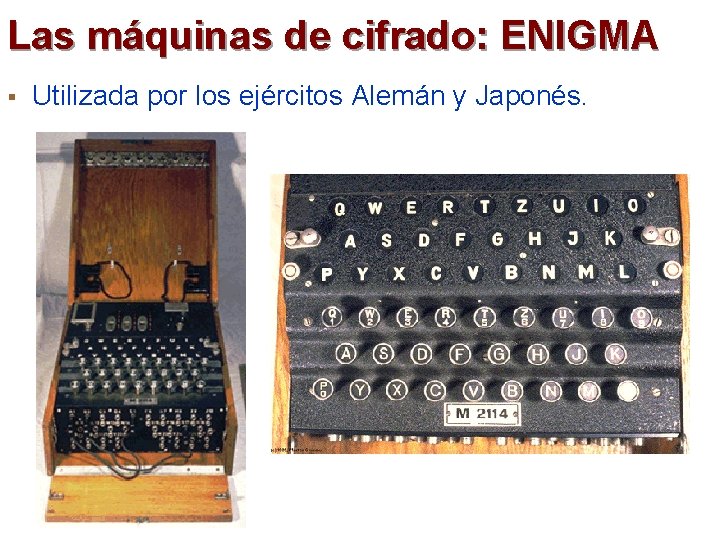

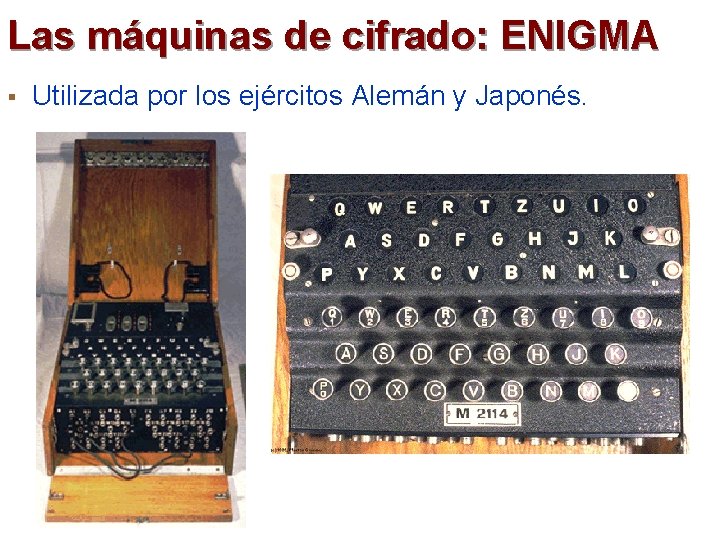

Las máquinas de cifrado: ENIGMA § Utilizada por los ejércitos Alemán y Japonés.

Otros ejemplos de cifrados ä Tarjetas de crédito (Personal Identification Number) (Proceso de Identificación) ä Tarjetas Monedero (se pueden falsificar).

Cifrados de Teléfonos Móviles % GSM es el sistema de comunicaciones utilizado por los teléfonos móviles (Global System Mobile Communications). % Estas comunicaciones son inseguras, la voz digitalizada puede descifrarse en menos de 1 segundo con un ordenador personal.

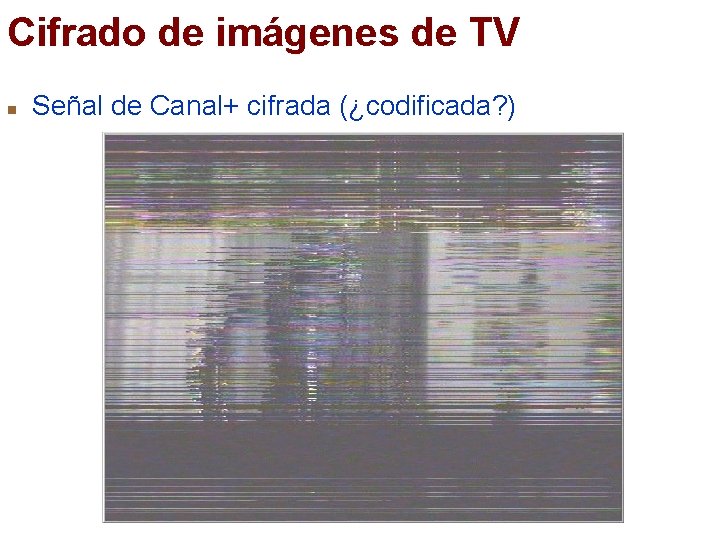

Cifrado de imágenes de TV n Señal de Canal+ cifrada (¿codificada? )

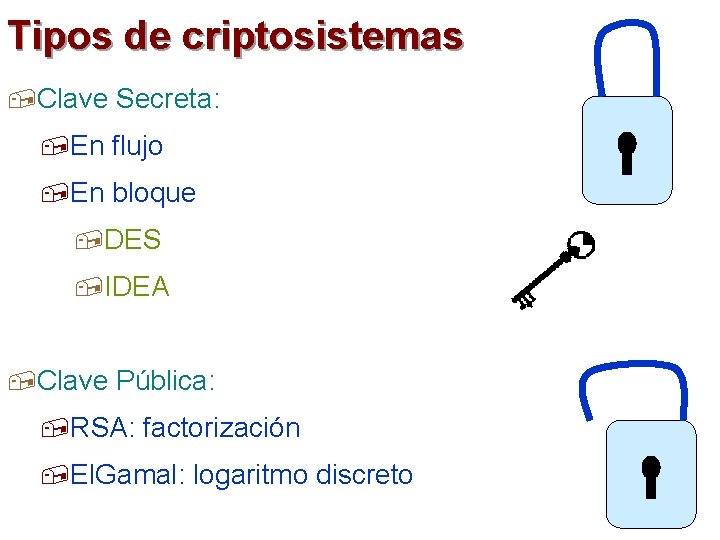

Tipos de criptosistemas , Clave Secreta: , En flujo , En bloque , DES , IDEA , Clave Pública: , RSA: factorización , El. Gamal: logaritmo discreto

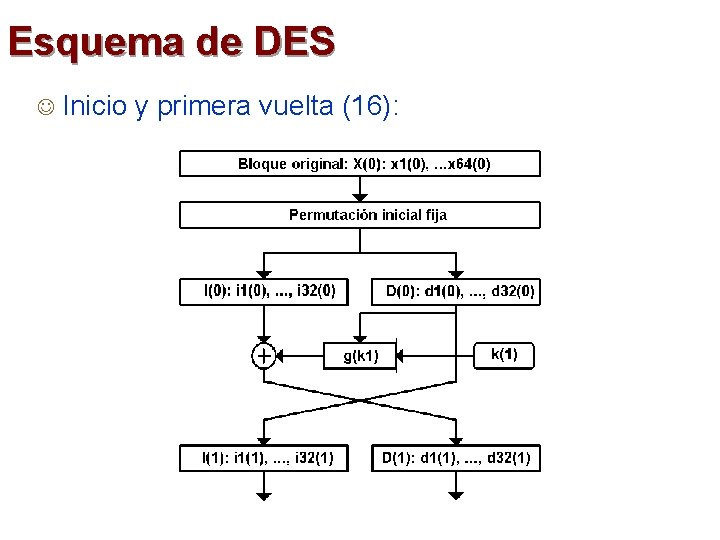

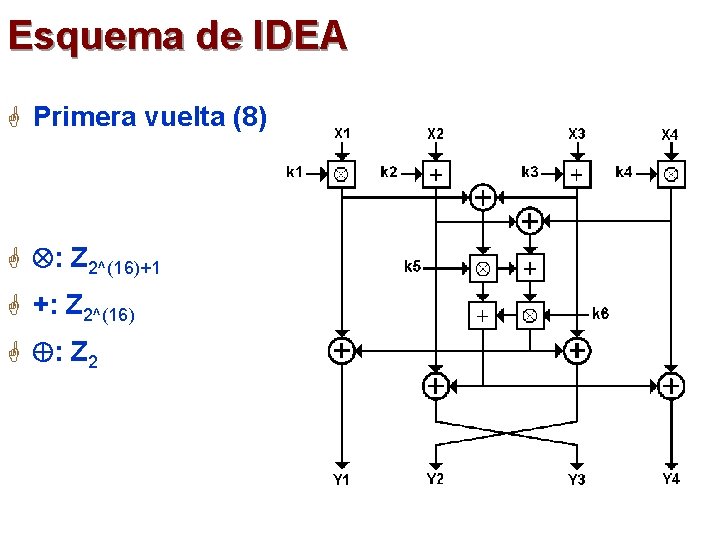

Criptografía de Clave Secreta Y Se utiliza la misma clave para cifrar mensajes que para descifrarlos (Militares y Diplomáticos), Y En flujo, Y Data Encryption Standard (DES), Y Claves de 64 bits, Y Seguridad: Búsqueda exahustiva de claves. Y International Data Encryption Algorithm (IDEA), Y Claves de 128 bits, Y Seguridad: Búsqueda exahustiva de claves.

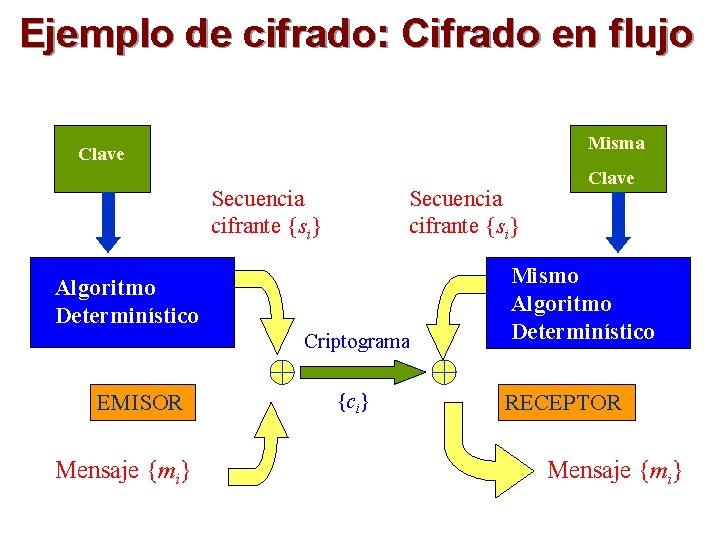

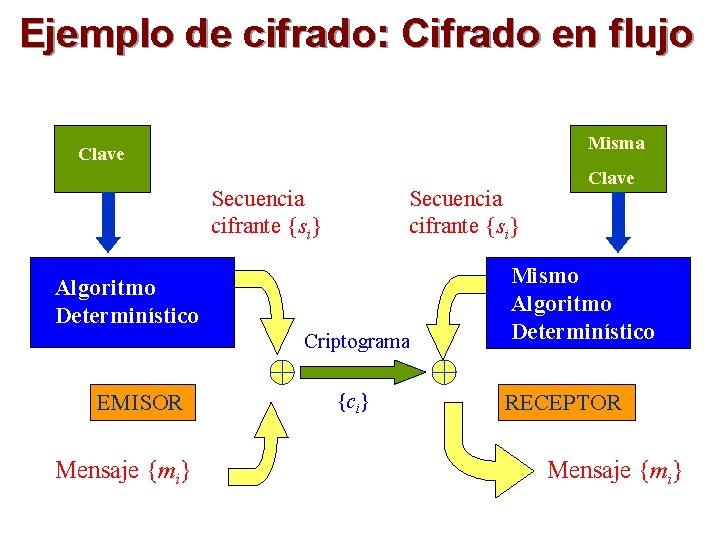

Ejemplo de cifrado: Cifrado en flujo Misma Clave Secuencia cifrante {si} Algoritmo Determinístico Criptograma EMISOR Mensaje {mi} {ci} Clave Mismo Algoritmo Determinístico RECEPTOR Mensaje {mi}

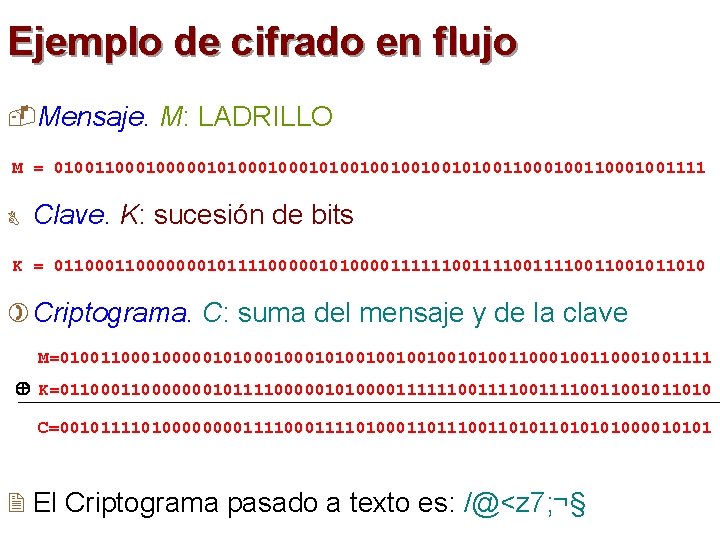

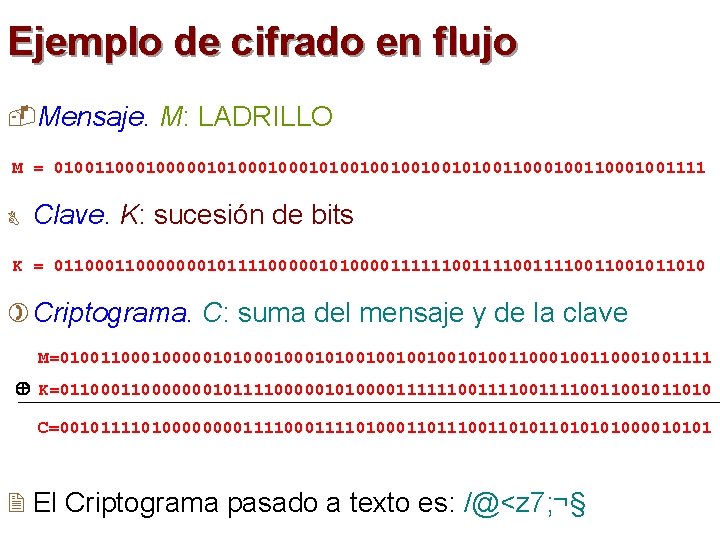

Ejemplo de cifrado en flujo -Mensaje. M: LADRILLO M = 010011000001010001010010010100110001001111 B Clave. K: sucesión de bits K = 0110000000101111000001010000111111001111001011010 ) Criptograma. C: suma del mensaje y de la clave M=010011000001010001010010010100110001001111 K=0110000000101111000001010000111111001111001011010 C=0010111101000011110001111010001101110011010101000010101 2 El Criptograma pasado a texto es: /@<z 7; ¬§

Cifrados en Bloque Y El mensaje se divide en bloques de igual longitud, Y Cada símbolo cifrado depende de sus adyacentes, Y Cada bloque se cifra siempre de igual manera, Y Dos mensajes iguales cifrados con la misma clave producen criptogramas iguales, Y No es preciso descifrar todo el mensaje, se puede descifrar sólo el bloque interese, Y Basados en cifrados múltiples: sustituciones, trasposiciones, operaciones modulares, etc.

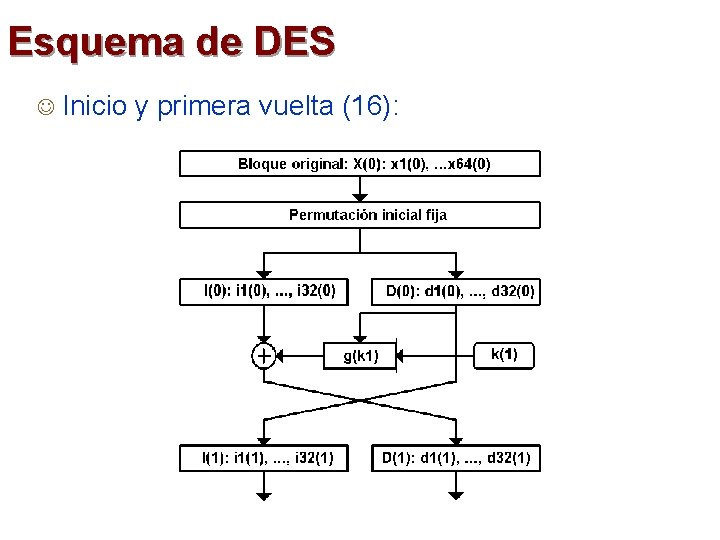

Esquema de DES J Inicio y primera vuelta (16):

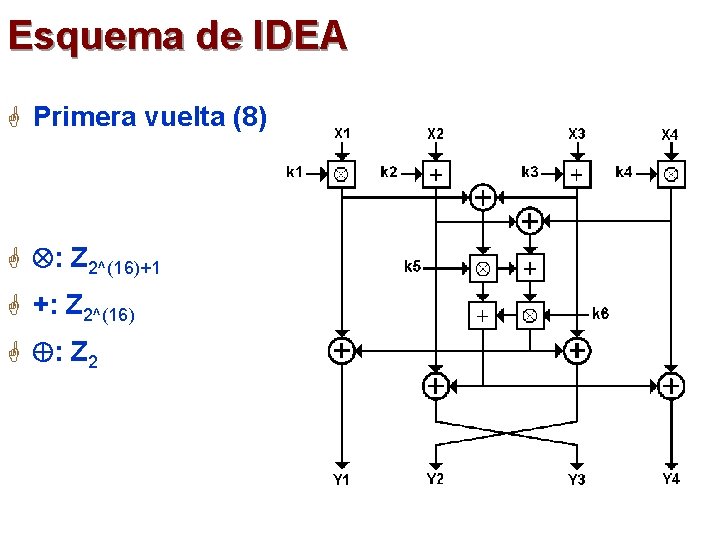

Esquema de IDEA G Primera vuelta (8): G : Z 2^(16)+1 G +: Z 2^(16) G : Z 2

Problemas de la Clave Secreta Y La clave secreta ha de intercambiarse de forma segura (¿entrevista? ), Y La clave secreta ha de modificarse con frecuencia, Y Problema de almacenamiento de las claves: para comunicarse con n usuarios, cada uno de ellos necesita n(n – 1)/2 claves, Y Imposibilidad de firmar digitalmente los mensajes.

Criptologa

Criptologa Ccplans

Ccplans Diego snchez

Diego snchez Criptologa

Criptologa Elisa snchez

Elisa snchez Criptologa

Criptologa Nombres de unicornios

Nombres de unicornios Matemtica

Matemtica Tabela.trigonométrica

Tabela.trigonométrica Juros simples exercícios resolvidos

Juros simples exercícios resolvidos Matemtica

Matemtica Matemtica

Matemtica Matemtica financeira

Matemtica financeira Parte todo

Parte todo Triângulo acutângulo

Triângulo acutângulo Matriz identidade

Matriz identidade Matemtica

Matemtica Os nomes de todos os polígonos

Os nomes de todos os polígonos Teorema de pitágoras

Teorema de pitágoras São dadas

São dadas Exemplos de paralelogramos

Exemplos de paralelogramos Jones academy chicago

Jones academy chicago Lizbeth rodrguez

Lizbeth rodrguez Manuel rodrguez

Manuel rodrguez Lizbeth rodrguez

Lizbeth rodrguez Onda p

Onda p Ria rodrguez

Ria rodrguez Olivia rodrguez

Olivia rodrguez Julieta rodrguez

Julieta rodrguez David rodrguez

David rodrguez Veronica rodrguez

Veronica rodrguez