Criptografia e segurana de Redes Captulo 12 Quarta

- Slides: 22

Criptografia e segurança de Redes Capítulo 12 Quarta edição William Stallings Tradução feita por Raul Piccoli Madeira e Marcelo Carneiro

Capítulo 12 – Algoritmos de Hash e MAC Cada mensagem, Como cada uma das que ele já havia lido dos comandos de Stern', Começava com um número e terminava com um número ou uma linha de numeros. Nenhum esforço por parte do Mungo ou qualquer um de seus especialistas havia sido capaz de quebrar o código de Stern, não houve qualquer indício quanto ao que os numeros iniciais e finais significavam. —Talking to Strange Men, Ruth Rendell

Algoritmos de Hash e MAC Funções Hash l Restringe em tamanho fixo o tamanho da mensagem l Processamento feito em blocos l Feito através de alguma forma de compressão l Personalizado ou baseado em cifra de bloco Ø Código de Autenticação de mensagem (MAC) Ø l l l Autenticador de tamaho fixo para algumas mensagens Fornece autenticação de mensagem Tanto ultilizando cifra de bloco ou função hash

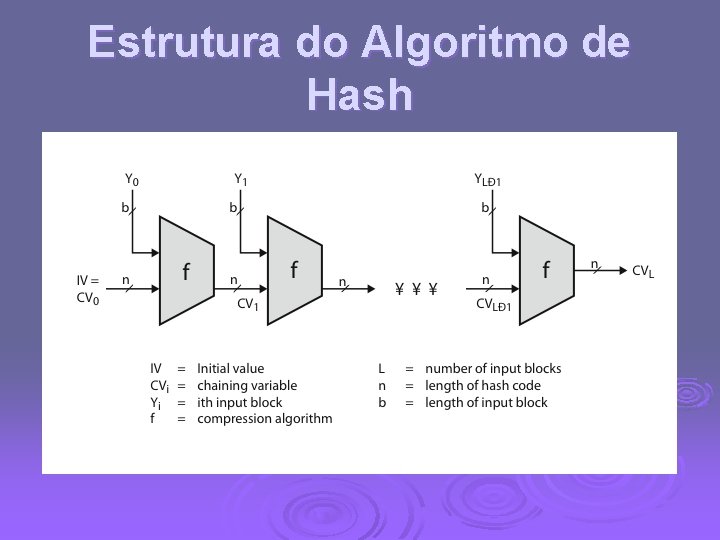

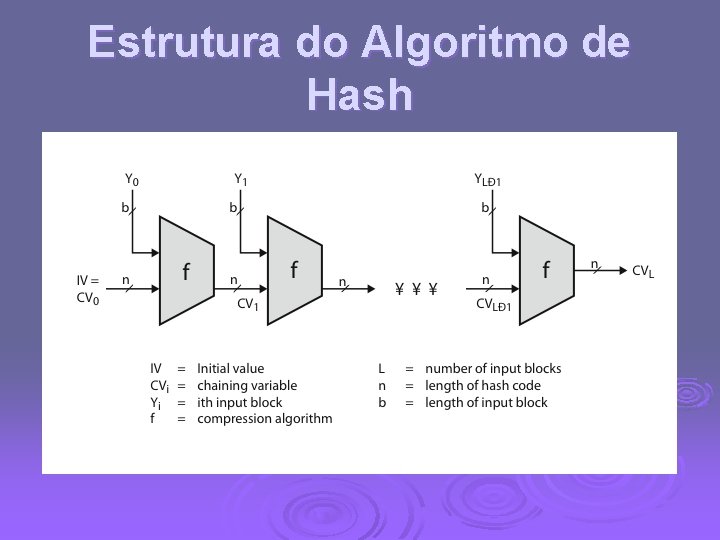

Estrutura do Algoritmo de Hash

Algoritmo Hash de Segurança SHA desenvolvido originalmente pelo NIST & NSA em 1993 Ø Foi revisado em 1995 por SHA-1 Ø Esse foi um padrão americano de assinatura adotado para uso em DSA l A norma é FIPS 180 -1 1995, e tambem para Internet RFC 3174 l nb. O algoritmo é SHA, o padrão é SHS Ø Baseado no modelo MD 4 com chaves diferentes Ø Produz 160 bits de valores hash Ø Ø Resultados recentes de 2005 sobre a segurança do SHA-1, levantaram preocupações sobre sua utilização em aplicações futuras.

O padrão de segurança hash revisado NIST emitiu uma revisão FIPS 180 -2 em 2002 Ø Acresentou 3 versões adicionais do SHA l SHA-256, SHA-384, SHA-512 Ø Moldados para assegurar a compatibilidade com o aumento da segurança proporcionada pela cifra AES Ø A estrutura e os detalhes são similares ao SHA-1 Ø A analise deve ser semelhante Ø Mas os niveis de segurança são bastante elevados Ø

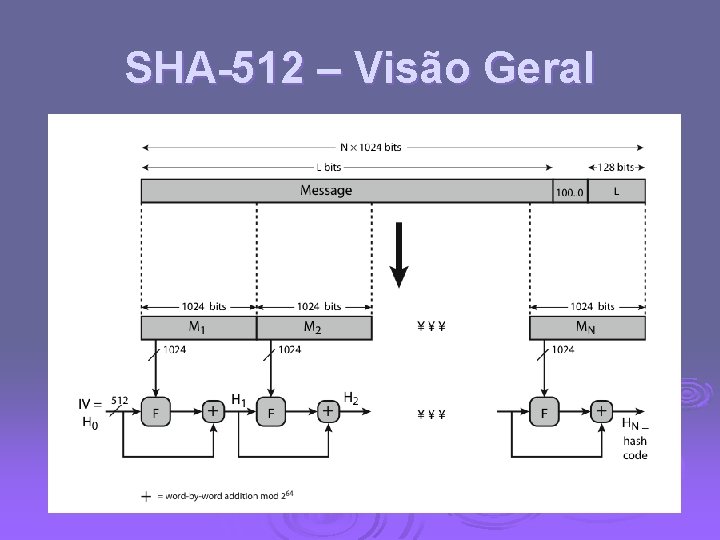

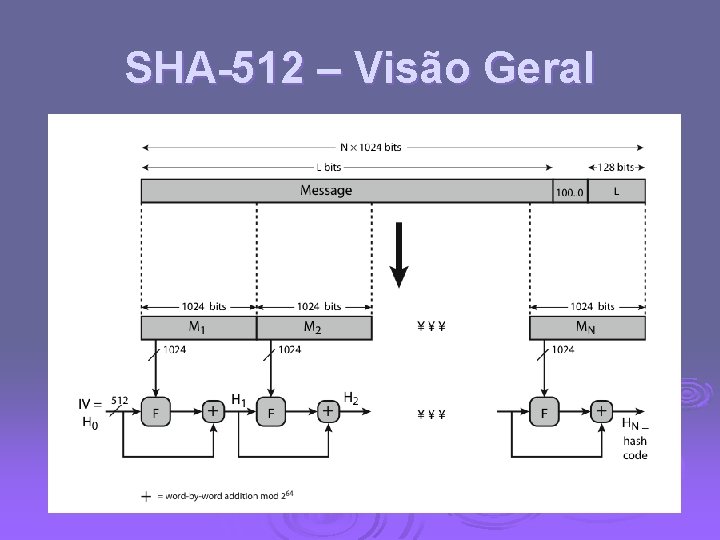

SHA-512 – Visão Geral

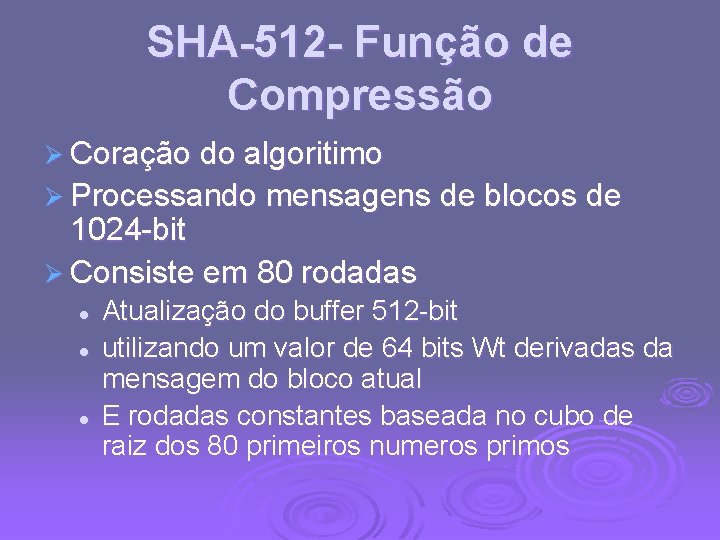

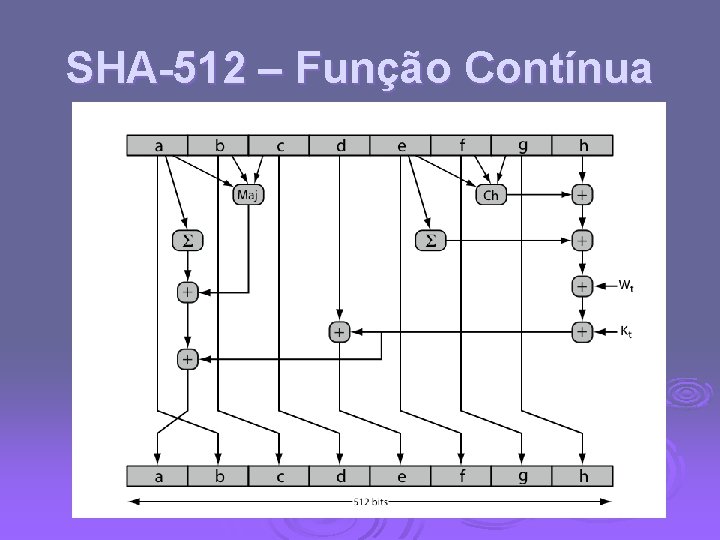

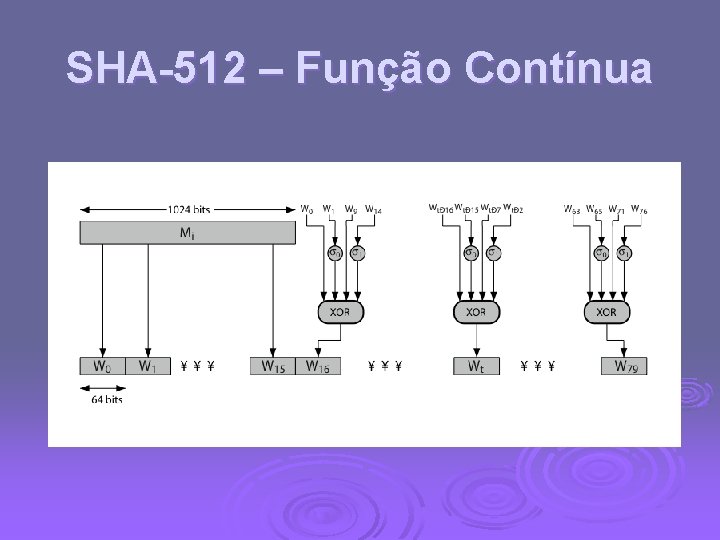

SHA-512 - Função de Compressão Ø Coração do algoritimo Ø Processando mensagens de blocos de 1024 -bit Ø Consiste em 80 rodadas l l l Atualização do buffer 512 -bit utilizando um valor de 64 bits Wt derivadas da mensagem do bloco atual E rodadas constantes baseada no cubo de raiz dos 80 primeiros numeros primos

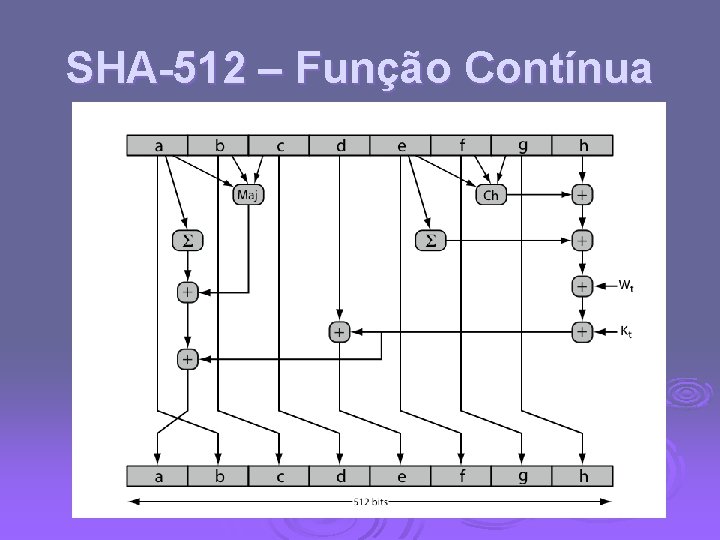

SHA-512 – Função Contínua

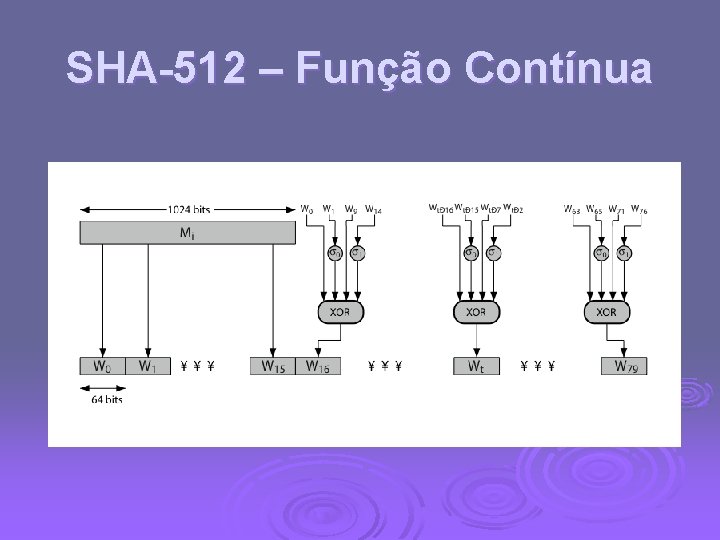

SHA-512 – Função Contínua

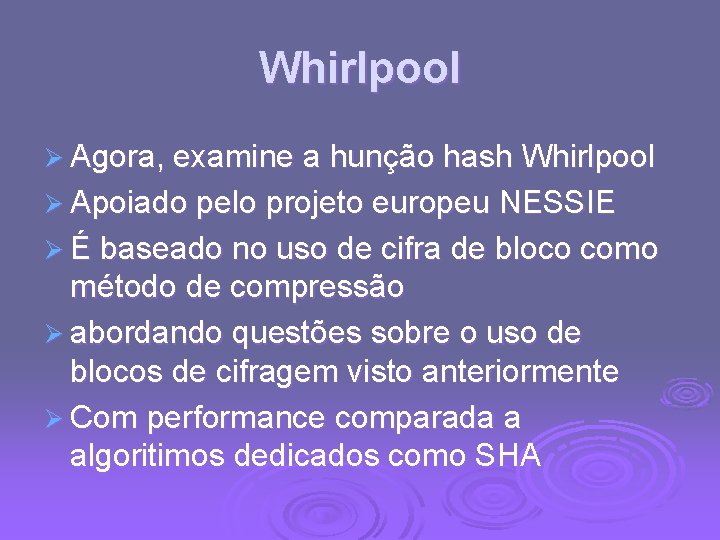

Whirlpool Ø Agora, examine a hunção hash Whirlpool Ø Apoiado pelo projeto europeu NESSIE Ø É baseado no uso de cifra de bloco como método de compressão Ø abordando questões sobre o uso de blocos de cifragem visto anteriormente Ø Com performance comparada a algoritimos dedicados como SHA

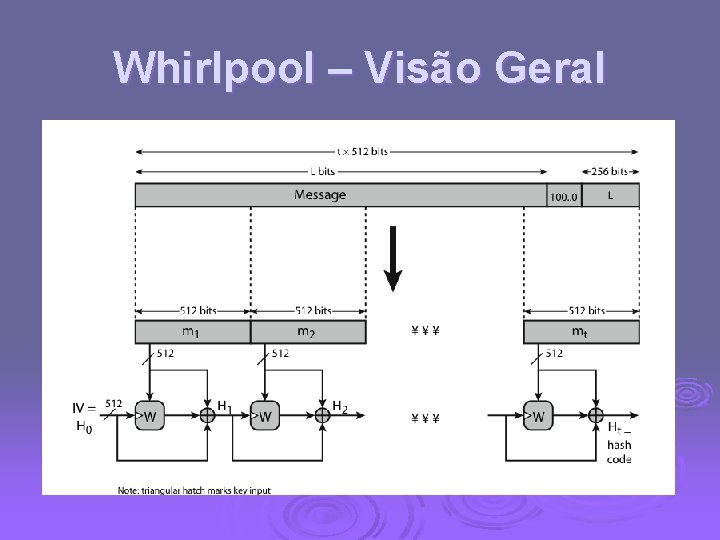

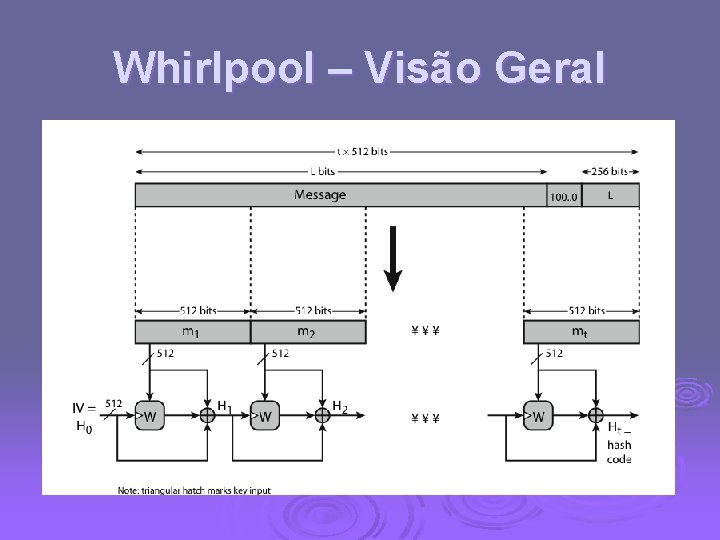

Whirlpool – Visão Geral

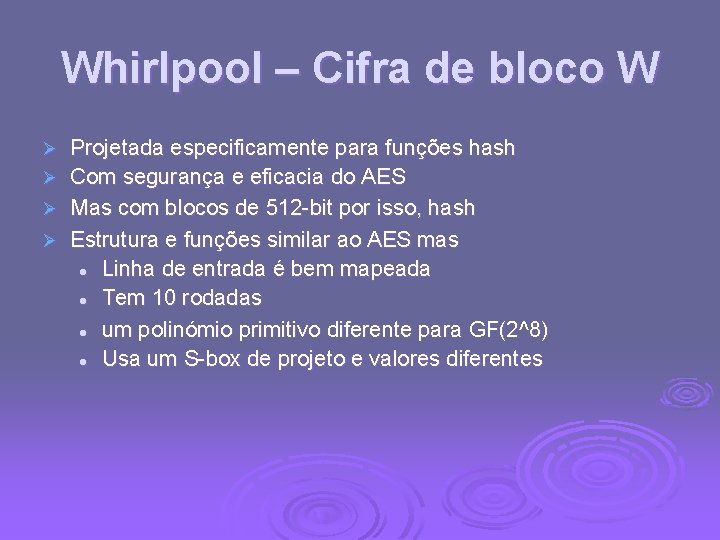

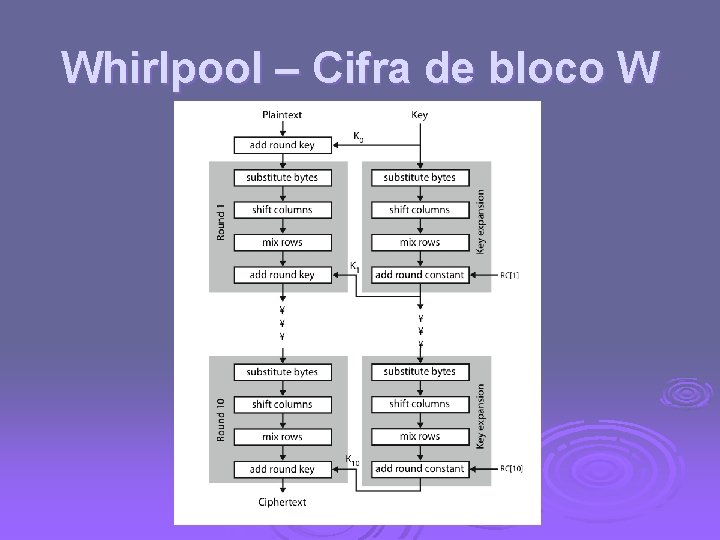

Whirlpool – Cifra de bloco W Ø Ø Projetada especificamente para funções hash Com segurança e eficacia do AES Mas com blocos de 512 -bit por isso, hash Estrutura e funções similar ao AES mas l Linha de entrada é bem mapeada l Tem 10 rodadas l um polinómio primitivo diferente para GF(2^8) l Usa um S-box de projeto e valores diferentes

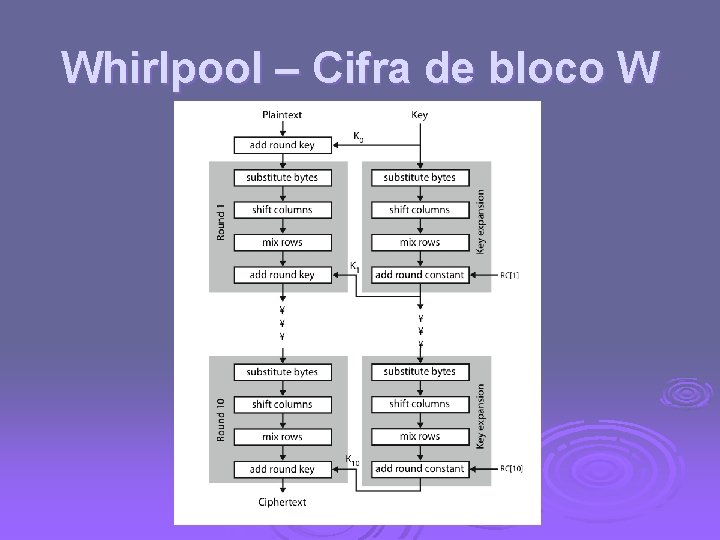

Whirlpool – Cifra de bloco W

Whirlpool – Performace e Segurança Ø Whirlpool é uma nova proposta Ø Portanto há pouca experiencia de uso Ø Porem pode encontrar cifras de AES onde pode ser aplicado Ø Não é necessario maior poder de hardware que SHA, e ainda tem uma boa performance

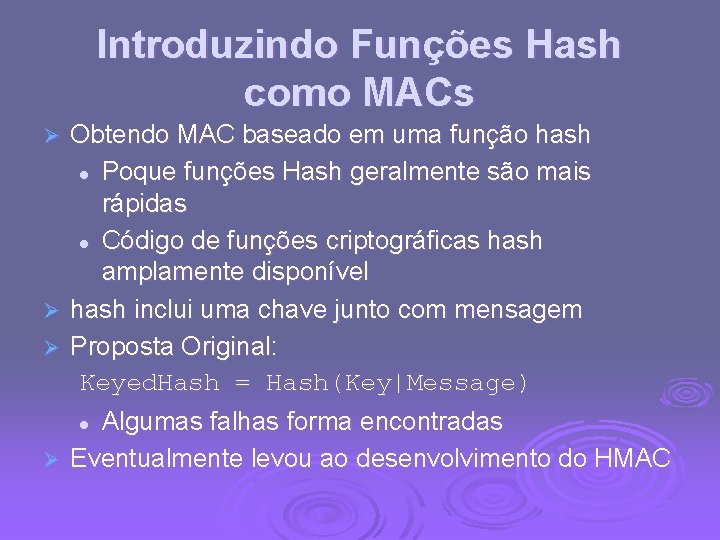

Introduzindo Funções Hash como MACs Ø Ø Obtendo MAC baseado em uma função hash l Poque funções Hash geralmente são mais rápidas l Código de funções criptográficas hash amplamente disponível hash inclui uma chave junto com mensagem Proposta Original: Keyed. Hash = Hash(Key|Message) l Algumas falhas forma encontradas Eventualmente levou ao desenvolvimento do HMAC

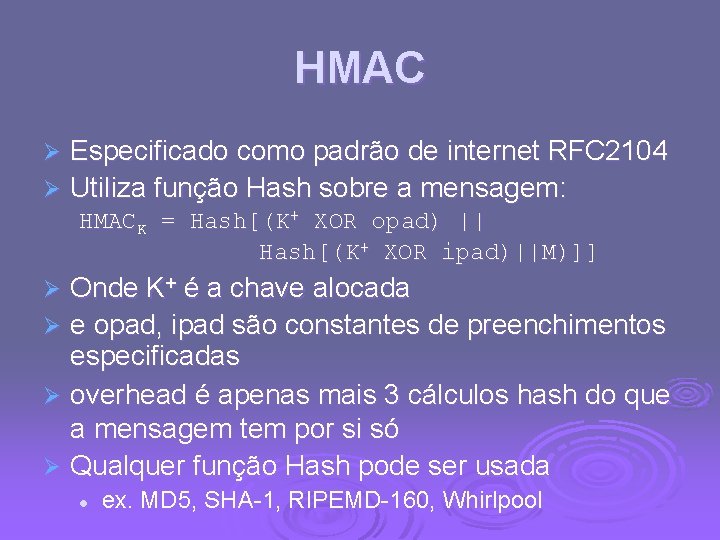

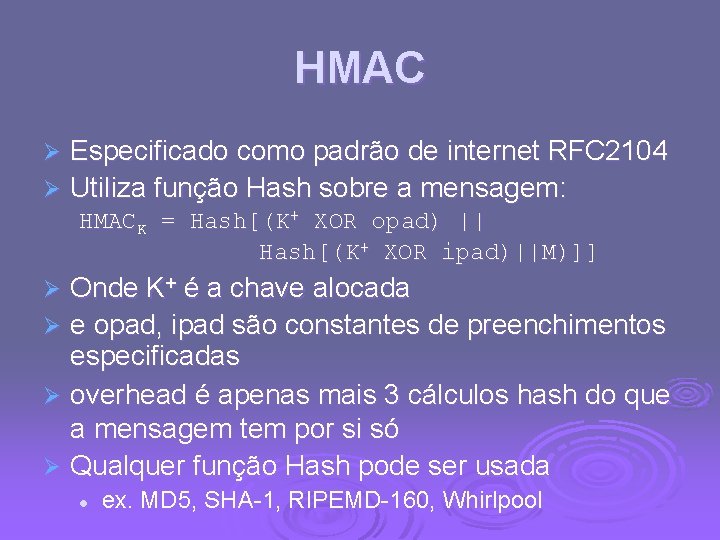

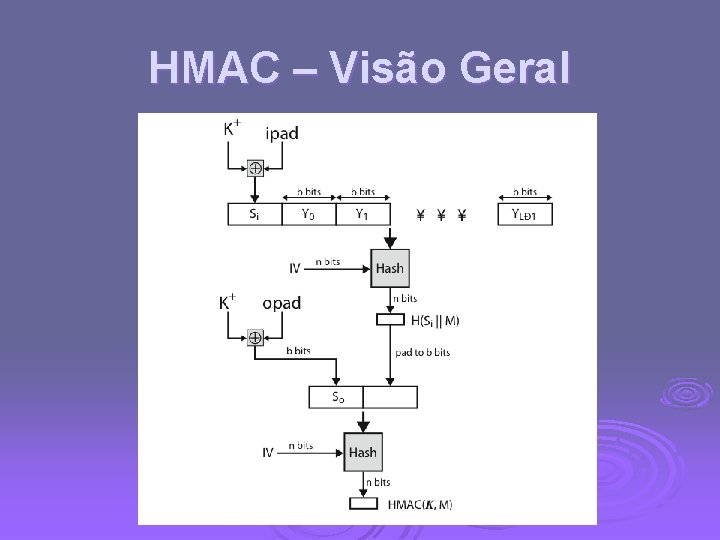

HMAC Especificado como padrão de internet RFC 2104 Ø Utiliza função Hash sobre a mensagem: Ø HMACK = Hash[(K+ XOR opad) || Hash[(K+ XOR ipad)||M)]] Onde K+ é a chave alocada Ø e opad, ipad são constantes de preenchimentos especificadas Ø overhead é apenas mais 3 cálculos hash do que a mensagem tem por si só Ø Qualquer função Hash pode ser usada Ø l ex. MD 5, SHA-1, RIPEMD-160, Whirlpool

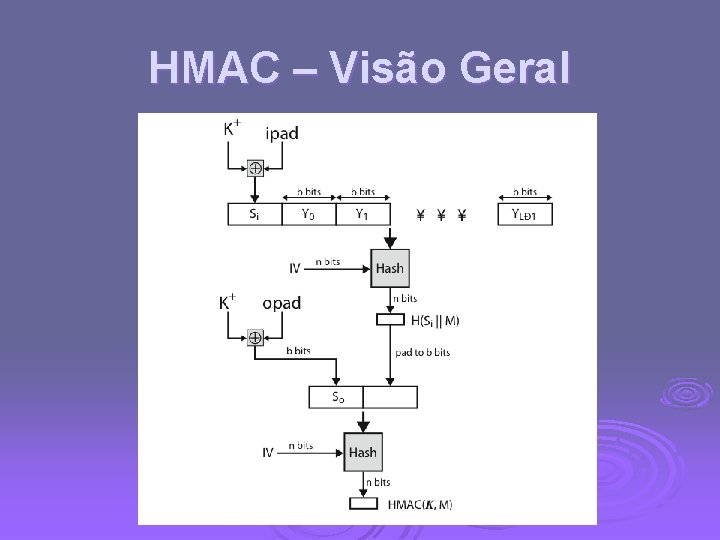

HMAC – Visão Geral

HMAC - Segurança Ø A prova de segurança do HMAC é mostrada pelo algorítimo hash subjacente Ø Para atacar o HMAC exige : l l Ataque de força bruta usada sobre a chave Ataque Birthday (mas seria necessário observar um grande número de mensagens) Ø Escolha a funçao Hash baseado em Velocidade vs Segurança

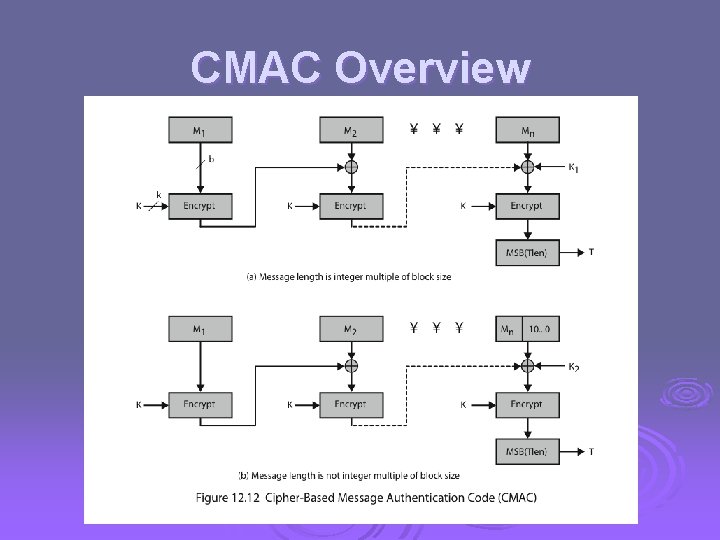

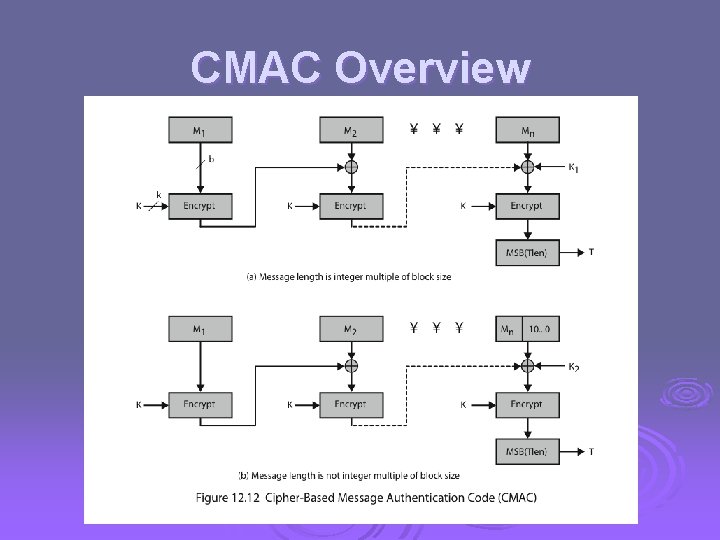

CMAC Ø Visto anteriormente em DAA (CBC-MAC) Ø Muito usada por governos e industrias Ø Mas a mensagem tamanho limitado Ø Pode ser usado 2 chaves & padding Ø Formando assim a código de cifra baseada em autenticação de mensagem (CMAC) Ø Adotado pelo NIST SP 800 -38 B

CMAC Overview

Sumário Ø Considerando: l Alguns algoritmos de Hash atuais • SHA-512 & Whirlpool l l Autenticação usando funçoes Hash HMAC Autenticação usando cifras de bloco CMAC