Credit Stephen Sauer Next Generation Firewall Considerazioni generali

- Slides: 24

Credit: Stephen Sauer Next Generation Firewall Considerazioni generali e prove sul campo NETGROUP@CCR Massimo Pistoni (INFN LNF) Stefano Zani (INFN CNAF) Workshop CCR Biodola, 17 Maggio 2016 1

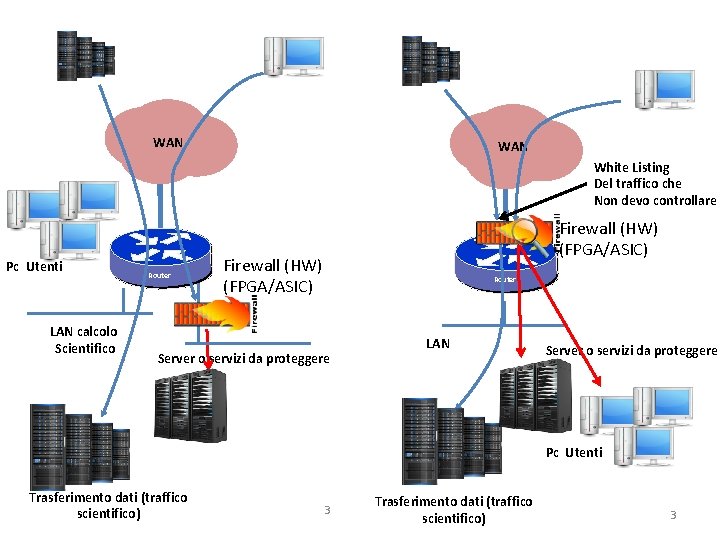

Introduzione Dopo una analisi generale fatta lo scorso anno sulle piattaforme di firewalling più diffuse, è iniziata una attività più mirata al test di Next Generation Firewall con l’obiettivo di individuare gli apparati giusti da mettere in campo nelle sedi che ospitano i principali servizi nazionali. Considerando i contesti di CNAF ed LNF, gli accessi alla rete geografica da proteggere sono dell’ordine di 2 x 10 Gb/s (Full Duplex) Visti i costi elevati dei firewall di nuova generazione, si sono prese in considerazione alcune soluzioni infrastrutturali alternative alla protezione generale di tutti i nodi di una struttura. • Protezione di un solo ramo della rete (richiede intervento sulla struttura) • Protezione su tutto il traffico escludendo quello di trasferimento dati (Grid. FTP, Xrootd) che, come volume è preponderante. 2

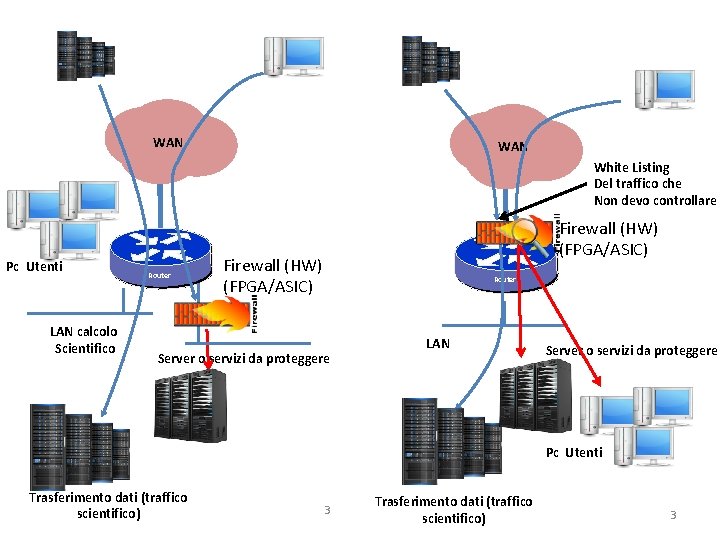

WAN White Listing Del traffico che Non devo controllare Pc Utenti LAN calcolo Scientifico Router Firewall (HW) (FPGA/ASIC) Router Server o servizi da proteggere LAN Server o servizi da proteggere Pc Utenti Trasferimento dati (traffico scientifico) 3

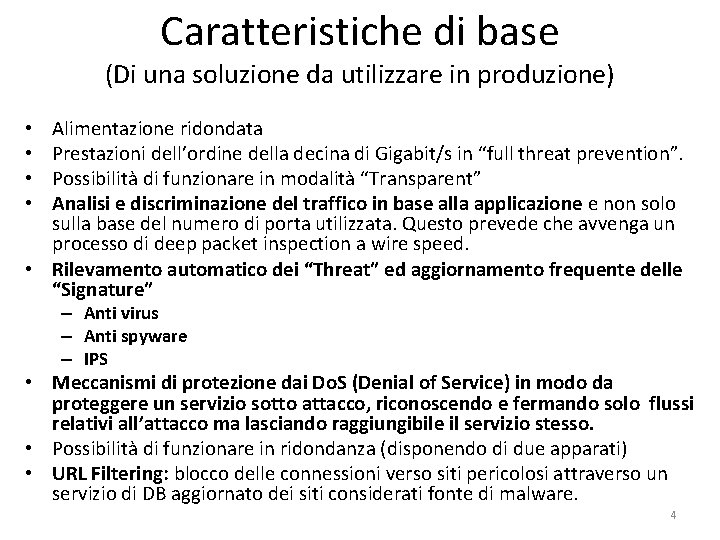

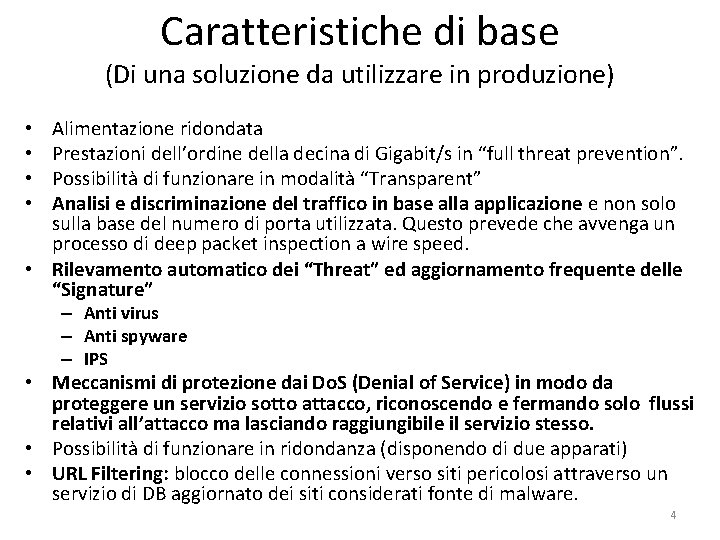

Caratteristiche di base (Di una soluzione da utilizzare in produzione) Alimentazione ridondata Prestazioni dell’ordine della decina di Gigabit/s in “full threat prevention”. Possibilità di funzionare in modalità “Transparent” Analisi e discriminazione del traffico in base alla applicazione e non solo sulla base del numero di porta utilizzata. Questo prevede che avvenga un processo di deep packet inspection a wire speed. • Rilevamento automatico dei “Threat” ed aggiornamento frequente delle “Signature” • • – Anti virus – Anti spyware – IPS • Meccanismi di protezione dai Do. S (Denial of Service) in modo da proteggere un servizio sotto attacco, riconoscendo e fermando solo flussi relativi all’attacco ma lasciando raggiungibile il servizio stesso. • Possibilità di funzionare in ridondanza (disponendo di due apparati) • URL Filtering: blocco delle connessioni verso siti pericolosi attraverso un servizio di DB aggiornato dei siti considerati fonte di malware. 4

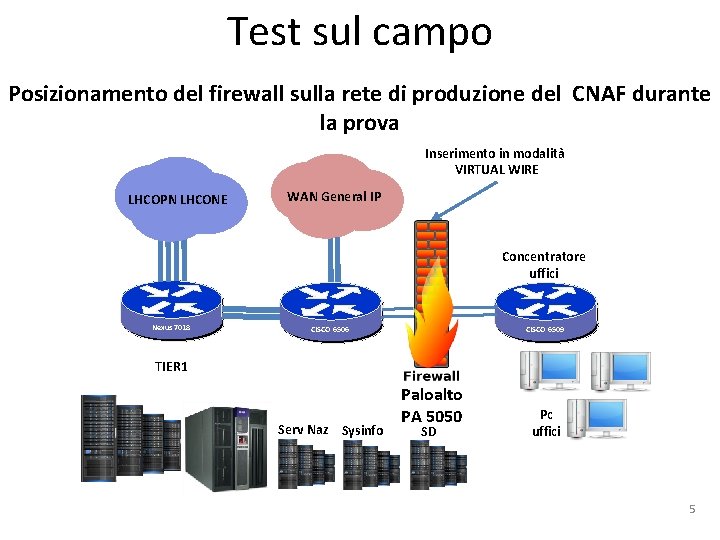

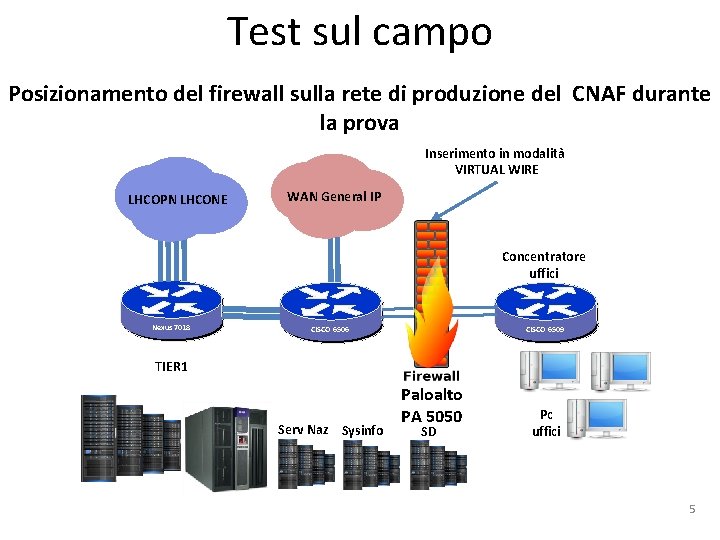

Test sul campo Posizionamento del firewall sulla rete di produzione del CNAF durante la prova Inserimento in modalità VIRTUAL WIRE LHCOPN LHCONE WAN General IP Concentratore uffici Nexus 7018 CISCO 6506 CISCO 6509 TIER 1 Serv Naz Sysinfo Paloalto PA 5050 SD Pc uffici 5

Test sul campo (Prime impressioni) • Il firewall collegato in virtual wire a protezione degli uffici. E’ stato configurato all’inizio in modalità “permit all” ma con tutte le funzioni di Threat prevention attive, in modo da definire le regole di “Blocking” Successivamente a mano. • Nel giro di pochissimi minuti ha fornito un quadro della distribuzione del traffico che lo attraversava ed ha classificato secondo le sue regole di default i vari flussi a seconda della “Pericolosità”. 6

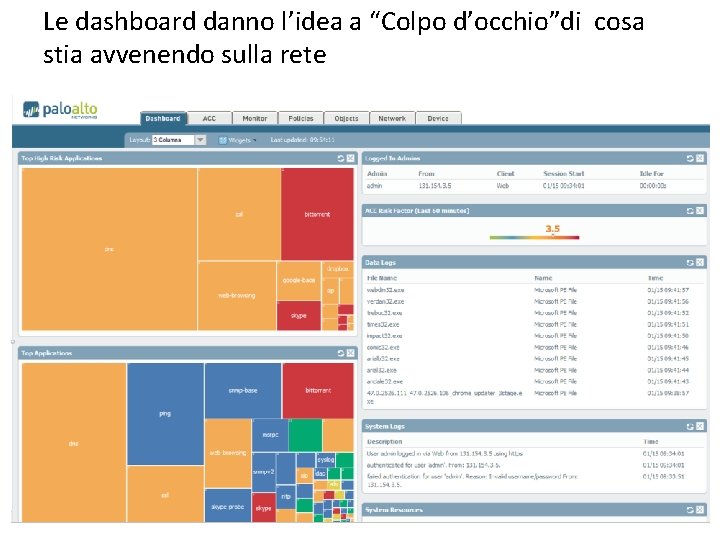

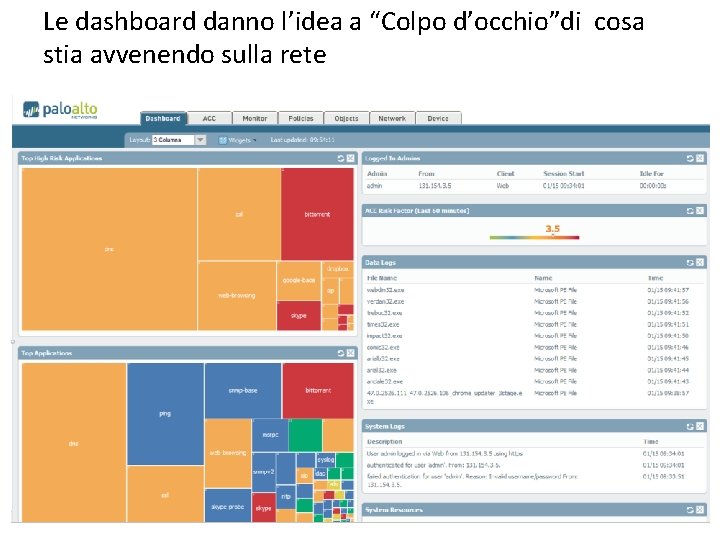

Le dashboard danno l’idea a “Colpo d’occhio”di cosa stia avvenendo sulla rete

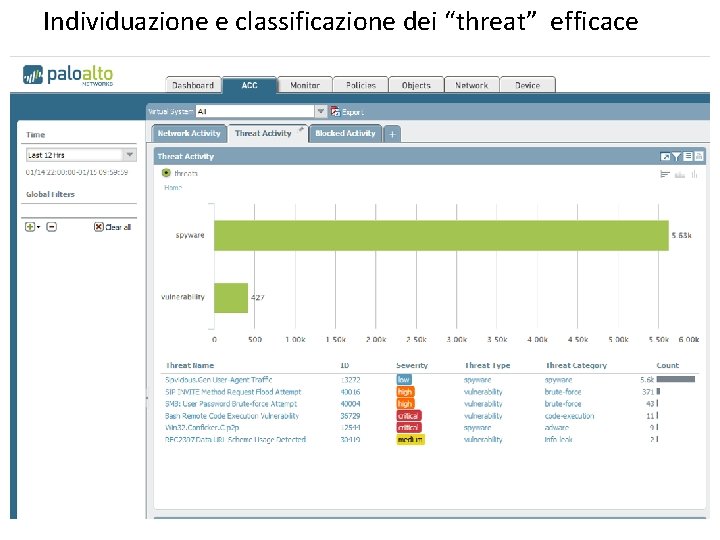

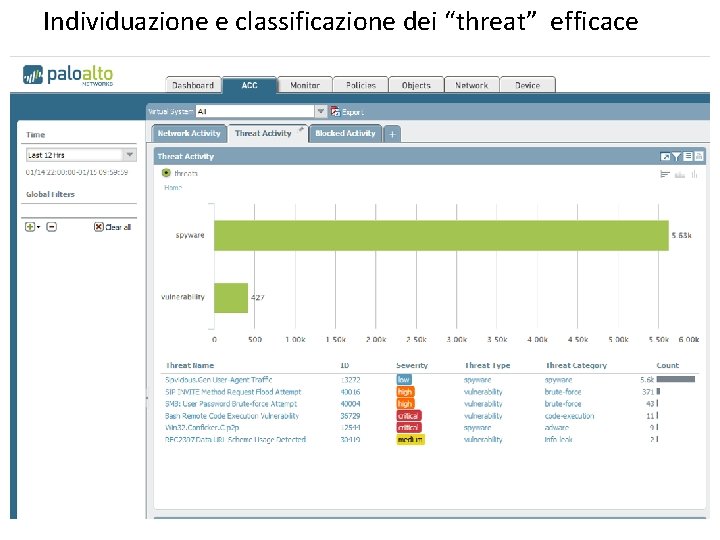

Individuazione e classificazione dei “threat” efficace

Valutazione della minaccia e blocco del traffico relativo E’ possibile attribuire livelli di pericolosità differenti da quelle di default per ogni flussi di traffico rilevato. Una volta identificata una minaccia, il sistema mostra gli IP interessati. Se si ritiene di bloccarla, si riesce facilmente a stabilire le politiche di blocco. Già dai primi giorni di “Analisi” del traffico, il firewall ha individuato virus su PC sfuggiti agli antivirus locali e tentativi di sfruttamento di vulnerabilità su “Demoni” esposti. 9

Nodi interessati dal “Threat” Sorgenti-Destinazioni del traffico relativo al threat

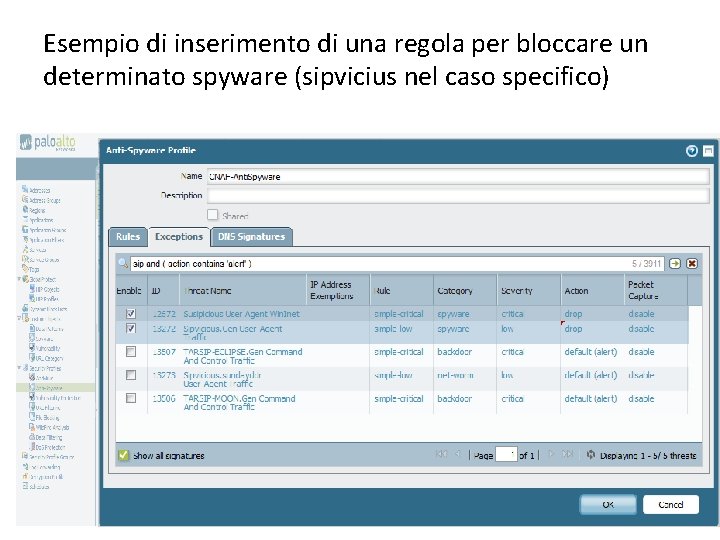

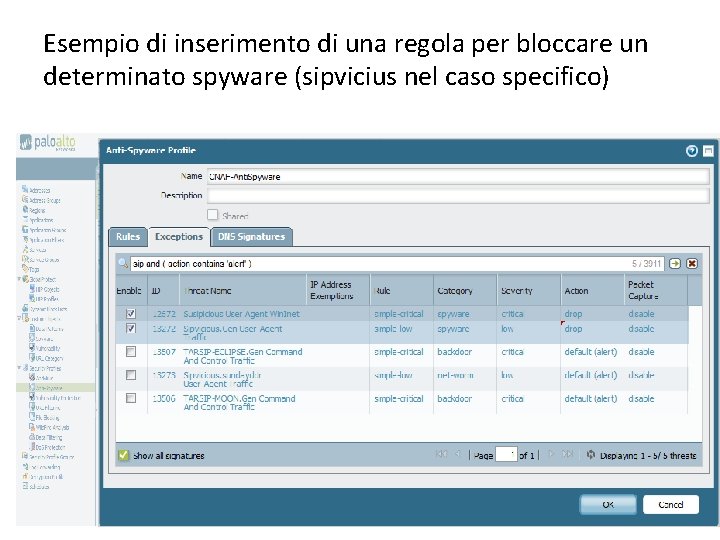

Esempio di inserimento di una regola per bloccare un determinato spyware (sipvicius nel caso specifico)

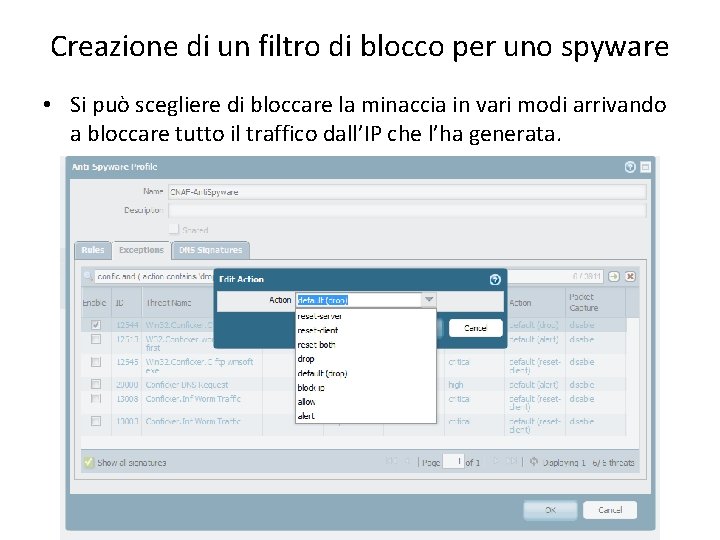

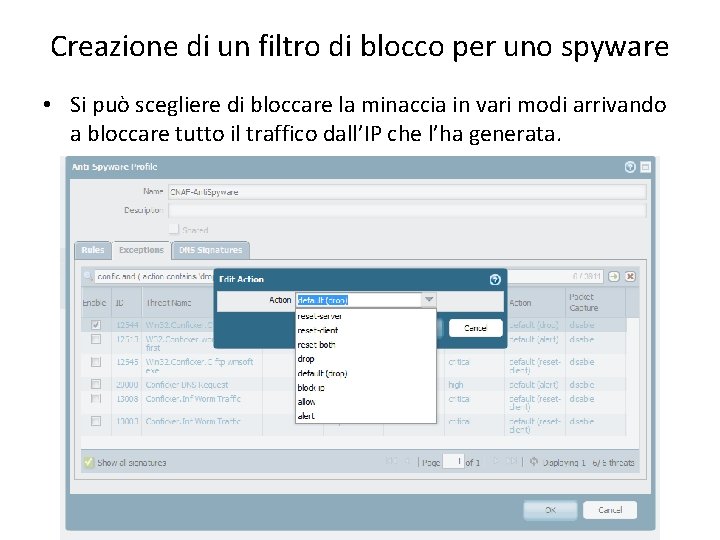

Creazione di un filtro di blocco per uno spyware • Si può scegliere di bloccare la minaccia in vari modi arrivando a bloccare tutto il traffico dall’IP che l’ha generata.

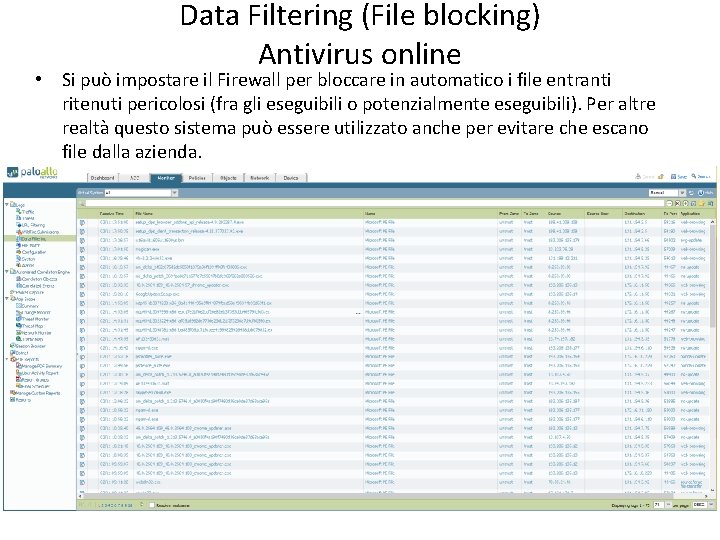

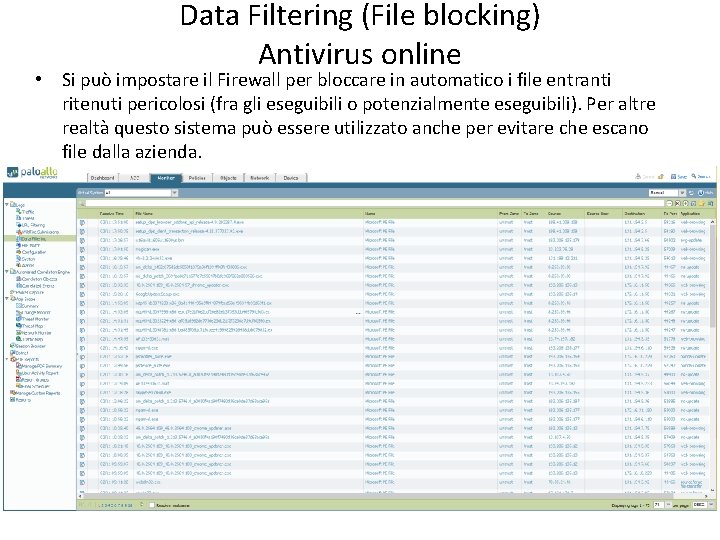

Data Filtering (File blocking) Antivirus online • Si può impostare il Firewall per bloccare in automatico i file entranti ritenuti pericolosi (fra gli eseguibili o potenzialmente eseguibili). Per altre realtà questo sistema può essere utilizzato anche per evitare che escano file dalla azienda.

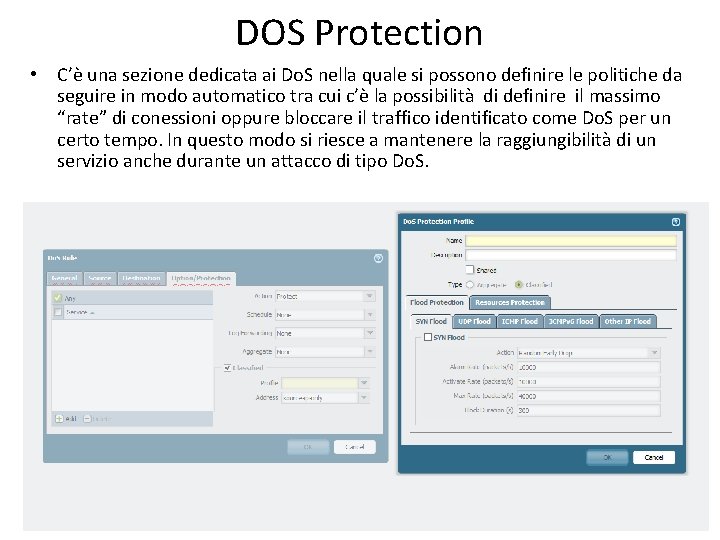

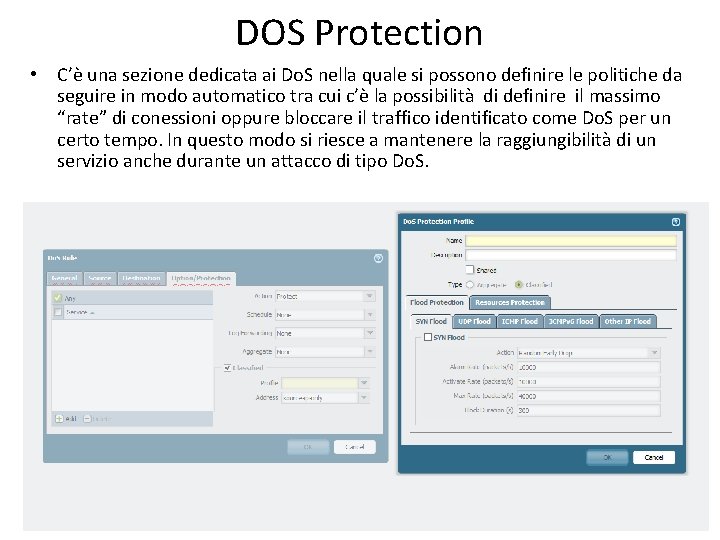

DOS Protection • C’è una sezione dedicata ai Do. S nella quale si possono definire le politiche da seguire in modo automatico tra cui c’è la possibilità di definire il massimo “rate” di conessioni oppure bloccare il traffico identificato come Do. S per un certo tempo. In questo modo si riesce a mantenere la raggiungibilità di un servizio anche durante un attacco di tipo Do. S.

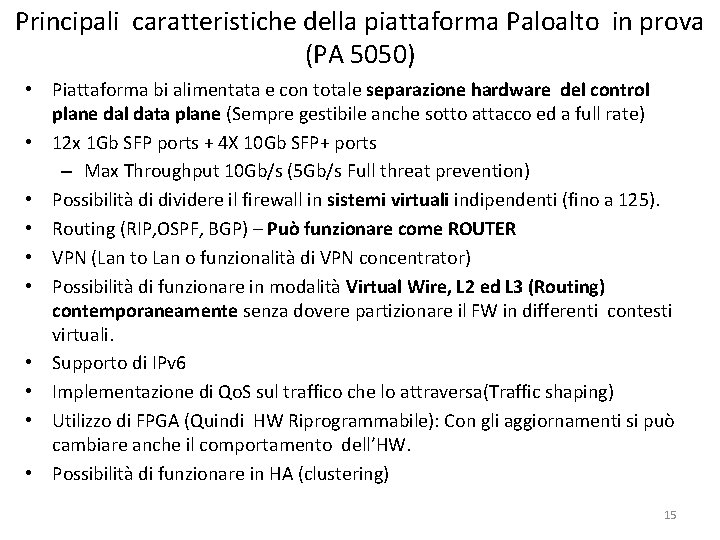

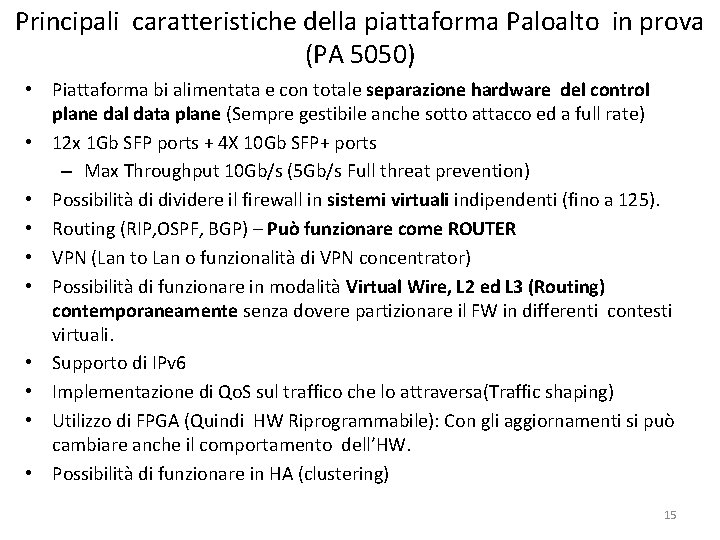

Principali caratteristiche della piattaforma Paloalto in prova (PA 5050) • Piattaforma bi alimentata e con totale separazione hardware del control plane dal data plane (Sempre gestibile anche sotto attacco ed a full rate) • 12 x 1 Gb SFP ports + 4 X 10 Gb SFP+ ports – Max Throughput 10 Gb/s (5 Gb/s Full threat prevention) • Possibilità di dividere il firewall in sistemi virtuali indipendenti (fino a 125). • Routing (RIP, OSPF, BGP) – Può funzionare come ROUTER • VPN (Lan to Lan o funzionalità di VPN concentrator) • Possibilità di funzionare in modalità Virtual Wire, L 2 ed L 3 (Routing) contemporaneamente senza dovere partizionare il FW in differenti contesti virtuali. • Supporto di IPv 6 • Implementazione di Qo. S sul traffico che lo attraversa(Traffic shaping) • Utilizzo di FPGA (Quindi HW Riprogrammabile): Con gli aggiornamenti si può cambiare anche il comportamento dell’HW. • Possibilità di funzionare in HA (clustering) 15

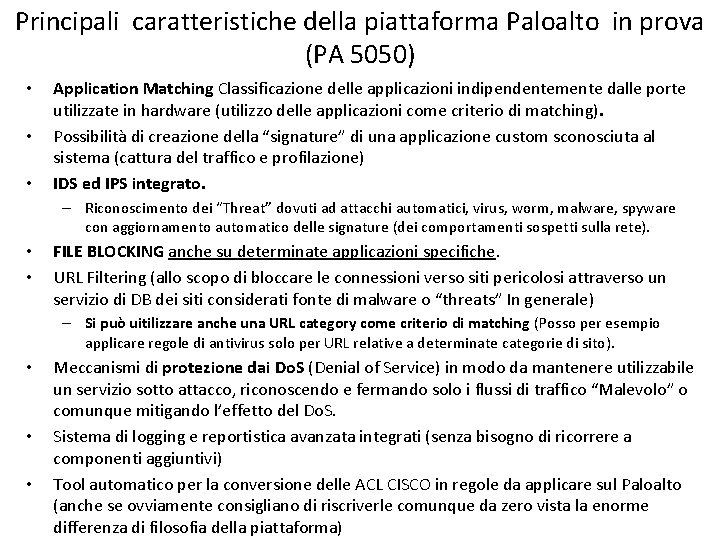

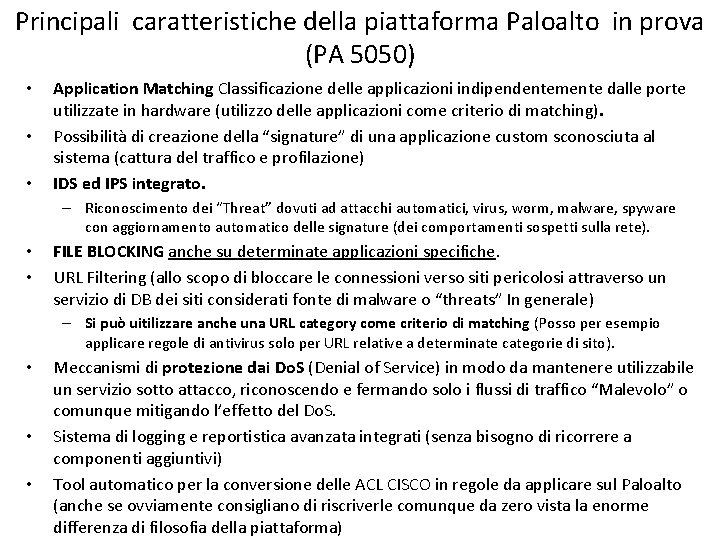

Principali caratteristiche della piattaforma Paloalto in prova (PA 5050) • • • Application Matching Classificazione delle applicazioni indipendentemente dalle porte utilizzate in hardware (utilizzo delle applicazioni come criterio di matching). Possibilità di creazione della “signature” di una applicazione custom sconosciuta al sistema (cattura del traffico e profilazione) IDS ed IPS integrato. – Riconoscimento dei “Threat” dovuti ad attacchi automatici, virus, worm, malware, spyware con aggiornamento automatico delle signature (dei comportamenti sospetti sulla rete). • • FILE BLOCKING anche su determinate applicazioni specifiche. URL Filtering (allo scopo di bloccare le connessioni verso siti pericolosi attraverso un servizio di DB dei siti considerati fonte di malware o “threats” In generale) – Si può uitilizzare anche una URL category come criterio di matching (Posso per esempio applicare regole di antivirus solo per URL relative a determinate categorie di sito). • • • Meccanismi di protezione dai Do. S (Denial of Service) in modo da mantenere utilizzabile un servizio sotto attacco, riconoscendo e fermando solo i flussi di traffico “Malevolo” o comunque mitigando l’effetto del Do. S. Sistema di logging e reportistica avanzata integrati (senza bisogno di ricorrere a componenti aggiuntivi) Tool automatico per la conversione delle ACL CISCO in regole da applicare sul Paloalto (anche se ovviamente consigliano di riscriverle comunque da zero vista la enorme differenza di filosofia della piattaforma)

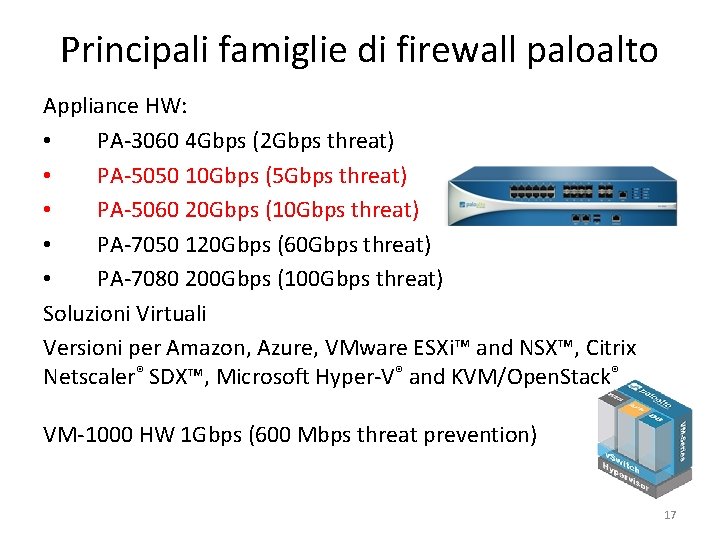

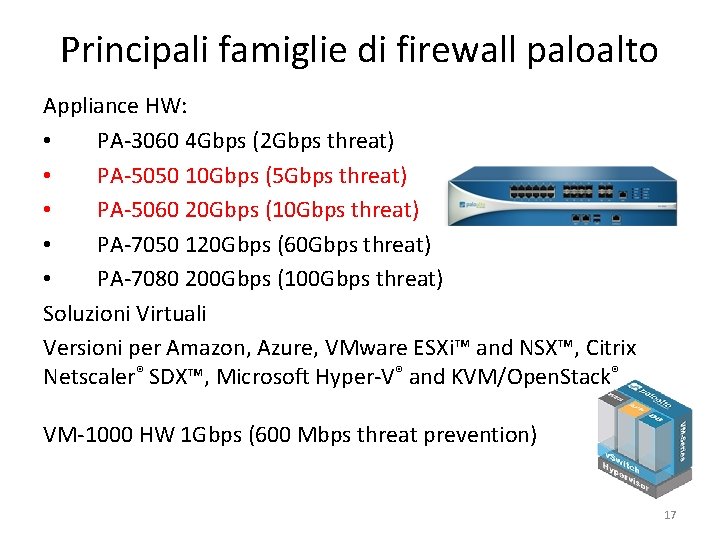

Principali famiglie di firewall paloalto Appliance HW: • PA-3060 4 Gbps (2 Gbps threat) • PA-5050 10 Gbps (5 Gbps threat) • PA-5060 20 Gbps (10 Gbps threat) • PA-7050 120 Gbps (60 Gbps threat) • PA-7080 200 Gbps (100 Gbps threat) Soluzioni Virtuali Versioni per Amazon, Azure, VMware ESXi™ and NSX™, Citrix Netscaler® SDX™, Microsoft Hyper-V® and KVM/Open. Stack® VM-1000 HW 1 Gbps (600 Mbps threat prevention) 17

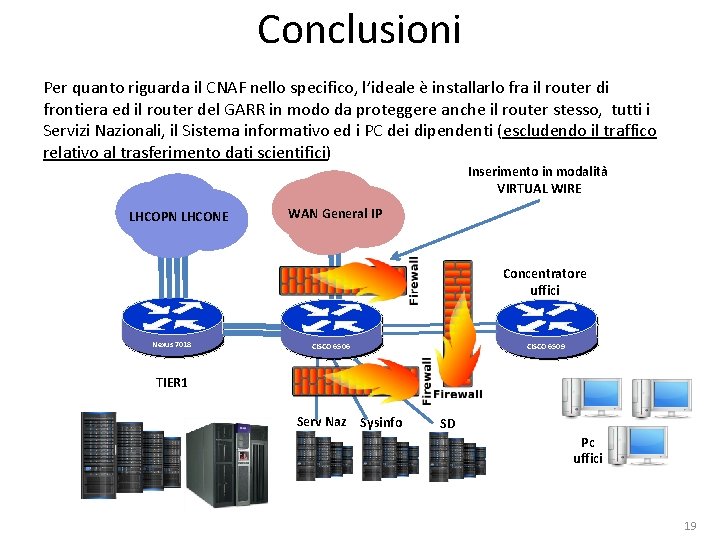

Conclusioni In generale l’adozione di un Next Generation Firewall è certamente di grande aiuto nella gestione della sicurezza. La definizione di ACL complesse ha ormai raggiunto il limite hardware del router di frontiera del CNAF (e mi dicono che anche LNF sta soffrendo su questo punto) Le “feature” principalmente legate alla capacità di rilevare attacchi dalla analisi del comportamento delle applicazioni sulla rete rendono questo strumento enormemente più potente rispetto ai firewall di vecchia generazione. Il sistema di blocco automatico dei tentativi di intrusione oltre a costituire un ottimo sistema di intrusion detection, da il tempo eventualmente di mettere in sicurezza i sistemi vulnerabili mantenendo in sicurezza il centro. Per quanto riguarda la piattaforma Paloalto nello specifico il sistema di riferimento per il CNAF sarebbe il PA 5060. 18

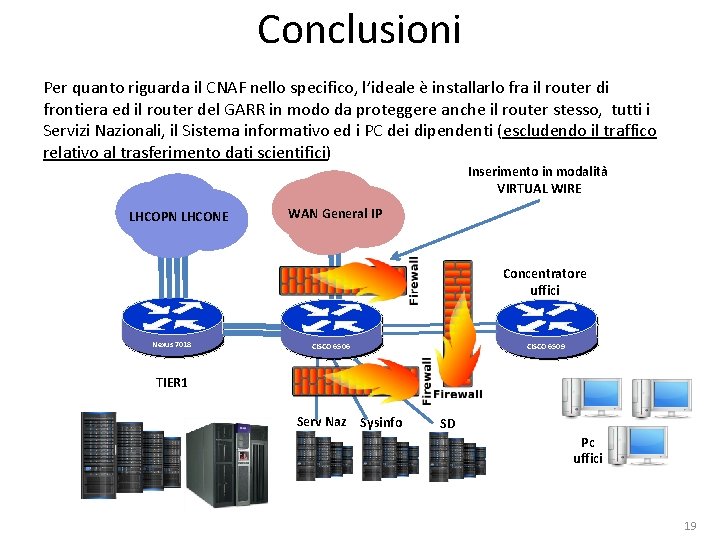

Conclusioni Per quanto riguarda il CNAF nello specifico, l’ideale è installarlo fra il router di frontiera ed il router del GARR in modo da proteggere anche il router stesso, tutti i Servizi Nazionali, il Sistema informativo ed i PC dei dipendenti (escludendo il traffico relativo al trasferimento dati scientifici) Inserimento in modalità VIRTUAL WIRE LHCOPN LHCONE WAN General IP Concentratore uffici Nexus 7018 CISCO 6506 CISCO 6509 TIER 1 Serv Naz Sysinfo SD Pc uffici 19

Ringraziamenti • Paloalto Networks per averci dato a disposizione il Firewall ed il supporto tecnico (Alessio Agnello e Alberto Bugini) • L’installazione del PA-5050 è stata seguita in ambito Netgroup e sono intervenuti anche alcuni colleghi da altre Sezioni – Sandra Parlati, Gianluca Peco, Piero Spinnato, Riccardo Veraldi. • Gli utenti del CNAF che hanno fatto da “Cavia per più di un mese”. 20

FINE 21

Backup slides 22

Alcuni commenti e domande raccolti da una prima lettura del documento sui FW che sta girando in Netgroup Cecchini: ”Il gioco vale la candela? ” “Se avessimo un paio di NGFW da un anno cosa ci saremmo risparmiati? ” “In un ambiente "aperto" come il nostro, siamo sicuri che le eccezioni alle regole non si rivelino una gestione pesante? ” “Privacy: Siamo sicuri che questi sistemi che fanno analisi del payload non violino alcuna regola imposta dal garante sulla privacy ? ” (Un po provocatoria ed in subordine alle altre) Guarracino: “Utilizzare le funzionalità evolute delle ACL sui router che già abbiamo che permettono di creare ACL piu’ dinamiche” Inspection Rules (CBAC Contesxt Based Access) Veraldi: “L’utilizzo di un sistema come ARGUS in abbinamento ad un Firewall L 4 potrebbe essere sufficiente”. . Da investigare Pistoni: “Come si contrastano attacchi che prendono di mira un servizio aperto all’esterno senza entrare nel merito del payload ? ” 23

Discussione Aperta Domande a cui vorrei trovare risposte dalla discussione • Quali delle tecnologie di cui abbiamo discusso vogliamo approfondire? (Tenendo conto del tempo reale che potremo investire) • Quali collaborazioni sono possibili ed utili per svolgere un lavoro che sia efficace ? – GARR e’ interessato ad approfondire alcuni aspetti assieme a noi? Considerazioni • Credo valga assolutamente la pena avere almeno in prova qualche NGFW per valutare sul campo la tecnologia 24