Copyright 2017 METSYS Tous droits rservs Copyright 2018

- Slides: 34

© Copyright 2017 METSYS. Tous droits réservés

© Copyright 2018 METSYS. Tous droits réservés Agenda

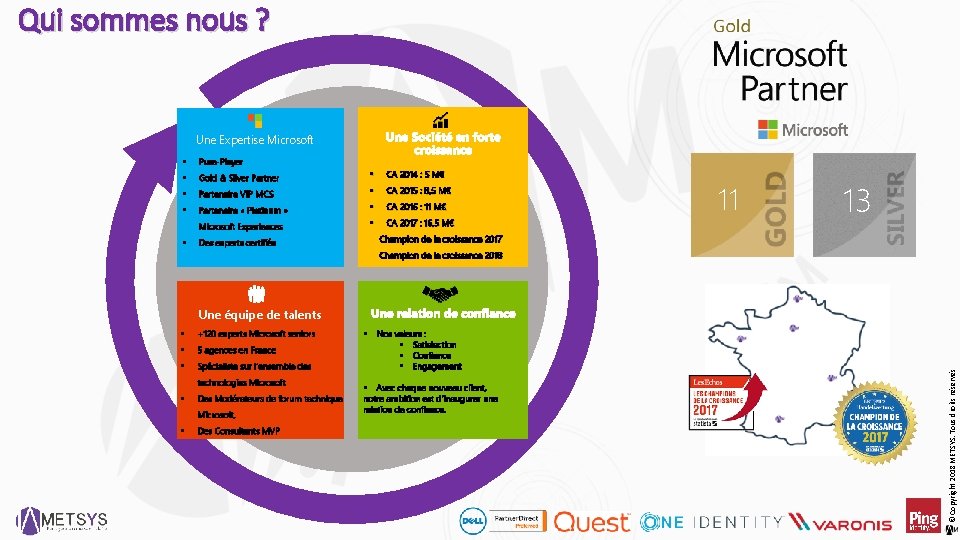

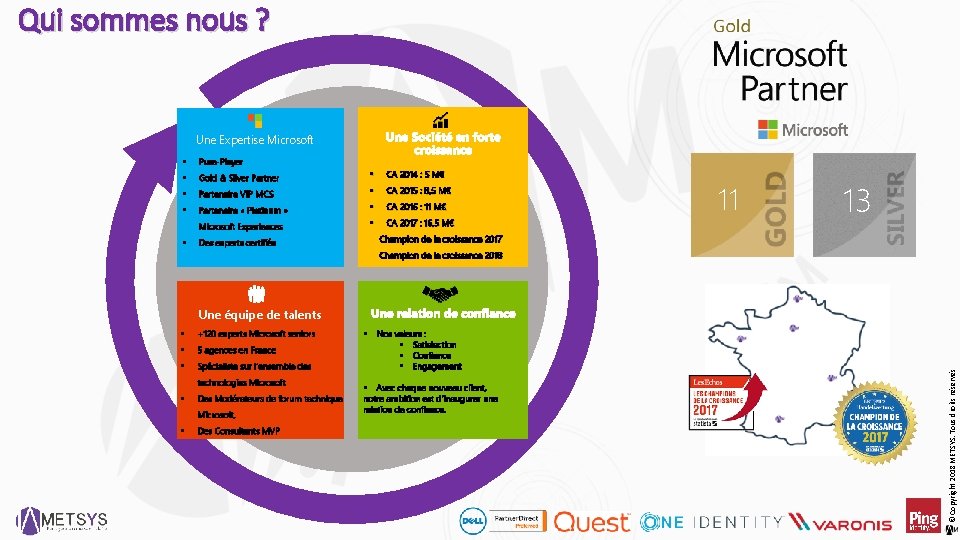

Qui sommes nous ? Une Expertise Microsoft § Pure-Player § Gold & Silver Partner § CA 2014 : 5 M€ § Partenaire VIP MCS § CA 2015 : 8, 5 M€ § Partenaire « Platinum » § CA 2016 : 11 M€ Microsoft Experiences § CA 2017 : 16, 5 M€ § Des experts certifiés 11 13 Champion de la croissance 2017 Champion de la croissance 2018 [Channel News – 15/10/14] § +120 experts Microsoft seniors § 5 agences en France § Spécialiste sur l’ensemble des technologies Microsoft § Des Modérateurs de forum technique Microsoft, § Des Consultants MVP § Nos valeurs : § Satisfaction § Confiance § Engagement § Avec chaque nouveau client, notre ambition est d’inaugurer une relation de confiance. © Copyright 2018 METSYS. Tous droits réservés Une équipe de talents

Azure Gestion d’identités Déploiement et Gestion De Parc Automatisation Migration Sécurité © Copyright 2017 METSYS. Tous droits réservés Infrastructure Services Infrastructure

Office 365 Communication unifiée Mobility And Devices Collaboratif © Copyright 2017 METSYS. Tous droits réservés Digital Workplace

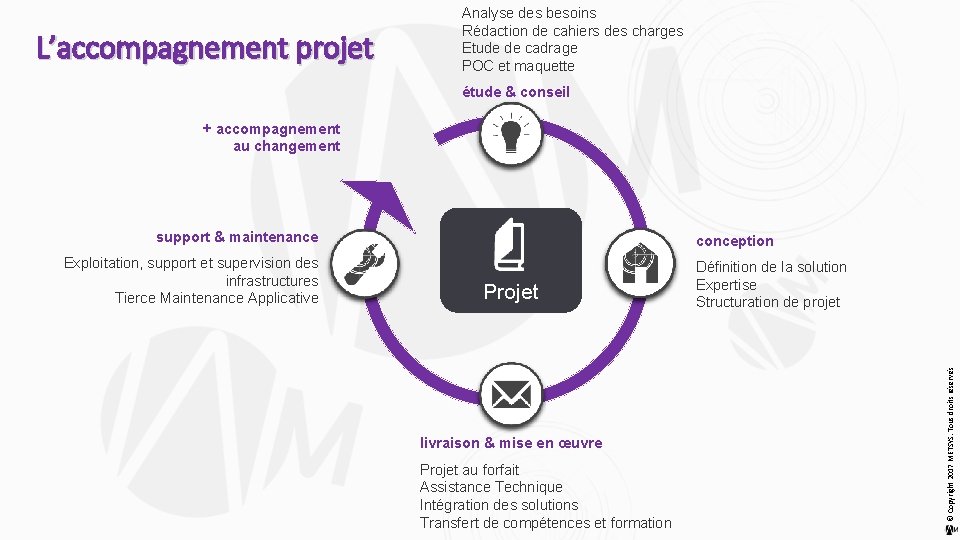

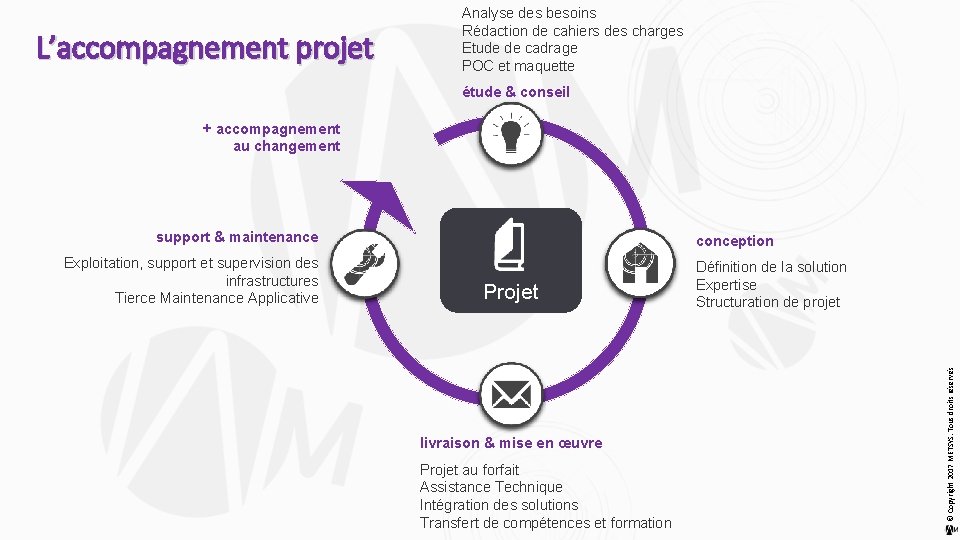

L’accompagnement projet Analyse des besoins Rédaction de cahiers des charges Etude de cadrage POC et maquette étude & conseil + accompagnement au changement support & maintenance Projet livraison & mise en œuvre Projet au forfait Assistance Technique Intégration des solutions Transfert de compétences et formation Définition de la solution Expertise Structuration de projet © Copyright 2017 METSYS. Tous droits réservés Exploitation, support et supervision des infrastructures Tierce Maintenance Applicative conception

© Copyright 2017 METSYS. Tous droits réservés Références: Banque / Finance / Assurance

© Copyright 2017 METSYS. Tous droits réservés Industrie & Services

© Copyright 2017 METSYS. Tous droits réservés Public, Santé & Pharma

© Copyright 2017 METSYS. Tous droits réservés PME (<3000 personnes)

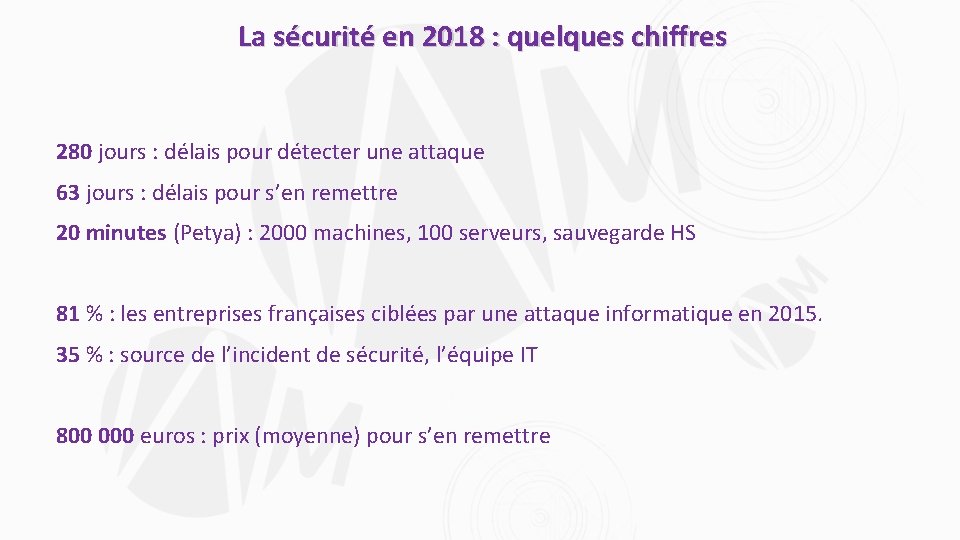

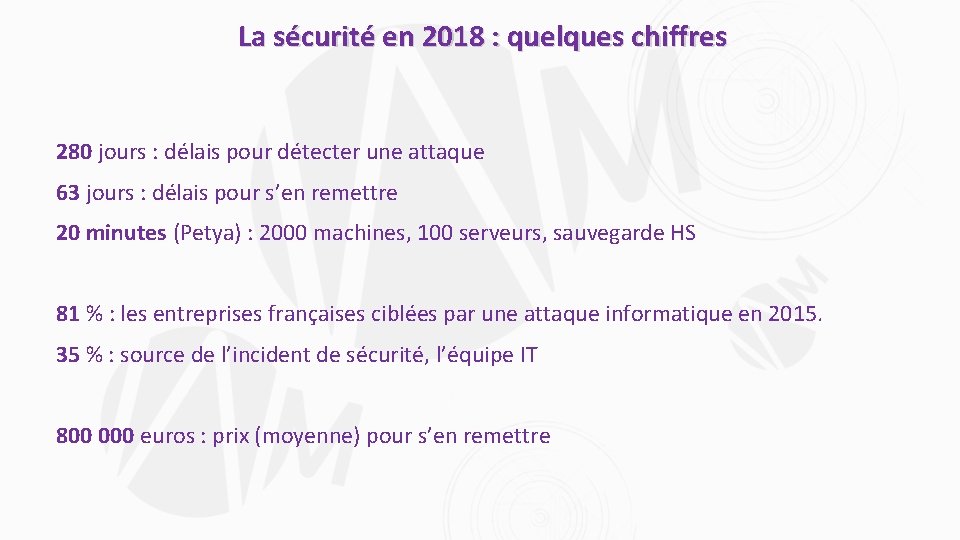

La sécurité en 2018 : quelques chiffres 280 jours : délais pour détecter une attaque 63 jours : délais pour s’en remettre 20 minutes (Petya) : 2000 machines, 100 serveurs, sauvegarde HS 81 % : les entreprises françaises ciblées par une attaque informatique en 2015. 35 % : source de l’incident de sécurité, l’équipe IT 800 000 euros : prix (moyenne) pour s’en remettre

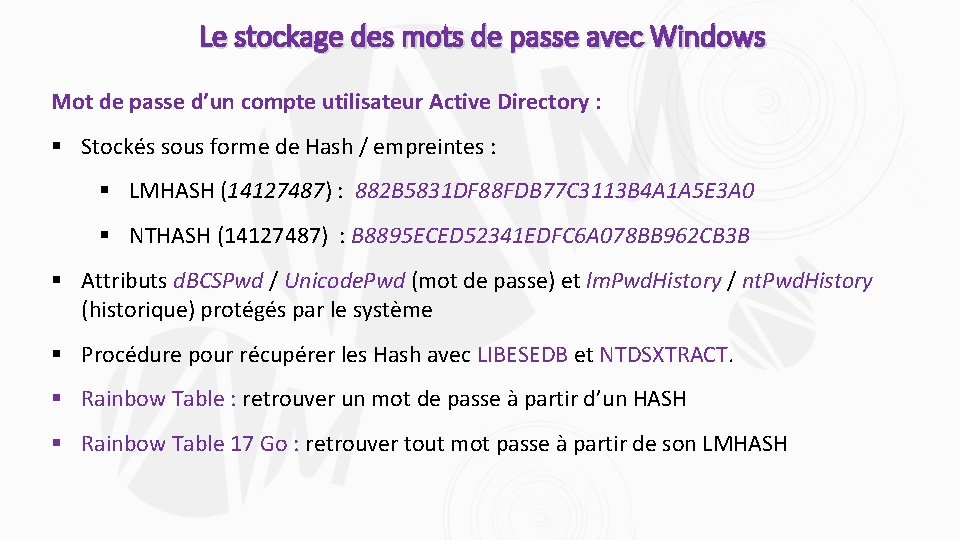

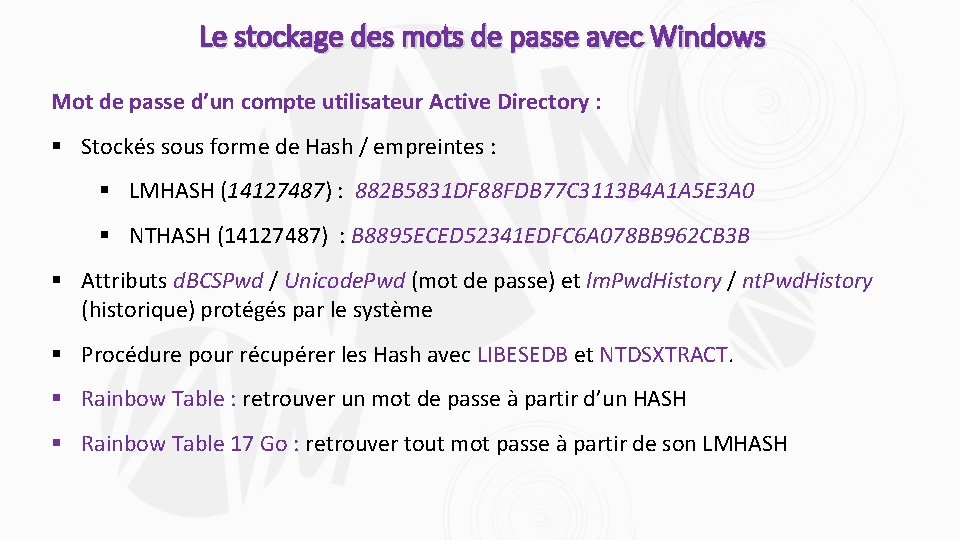

Le stockage des mots de passe avec Windows Mot de passe d’un compte utilisateur Active Directory : § Stockés sous forme de Hash / empreintes : § LMHASH (14127487) : 882 B 5831 DF 88 FDB 77 C 3113 B 4 A 1 A 5 E 3 A 0 § NTHASH (14127487) : B 8895 ECED 52341 EDFC 6 A 078 BB 962 CB 3 B § Attributs d. BCSPwd / Unicode. Pwd (mot de passe) et lm. Pwd. History / nt. Pwd. History (historique) protégés par le système § Procédure pour récupérer les Hash avec LIBESEDB et NTDSXTRACT. § Rainbow Table : retrouver un mot de passe à partir d’un HASH § Rainbow Table 17 Go : retrouver tout mot passe à partir de son LMHASH

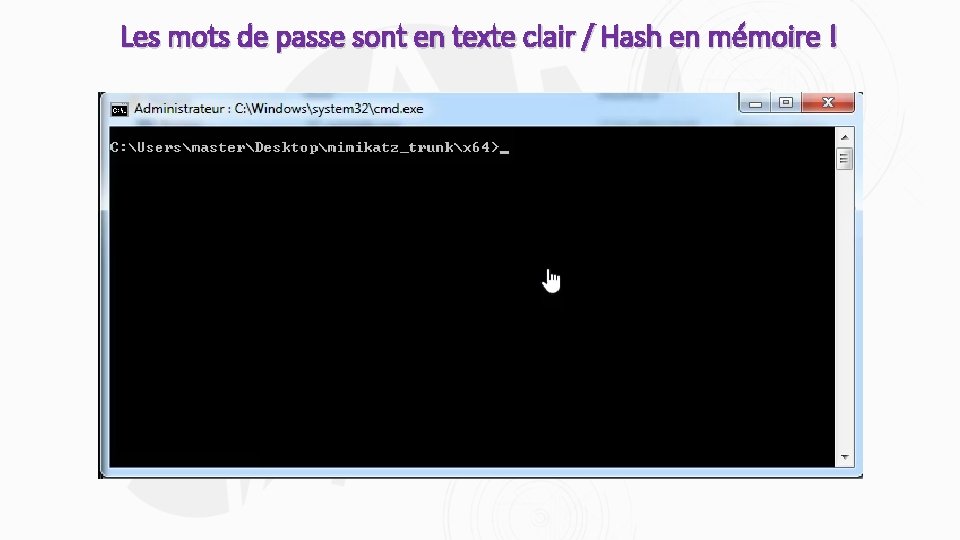

Les mots de passe sont en texte clair / Hash en mémoire !

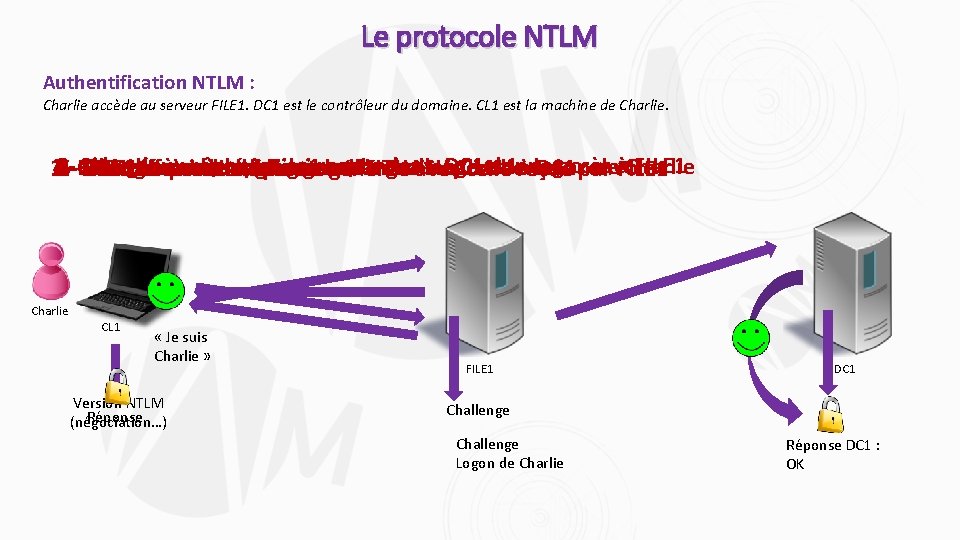

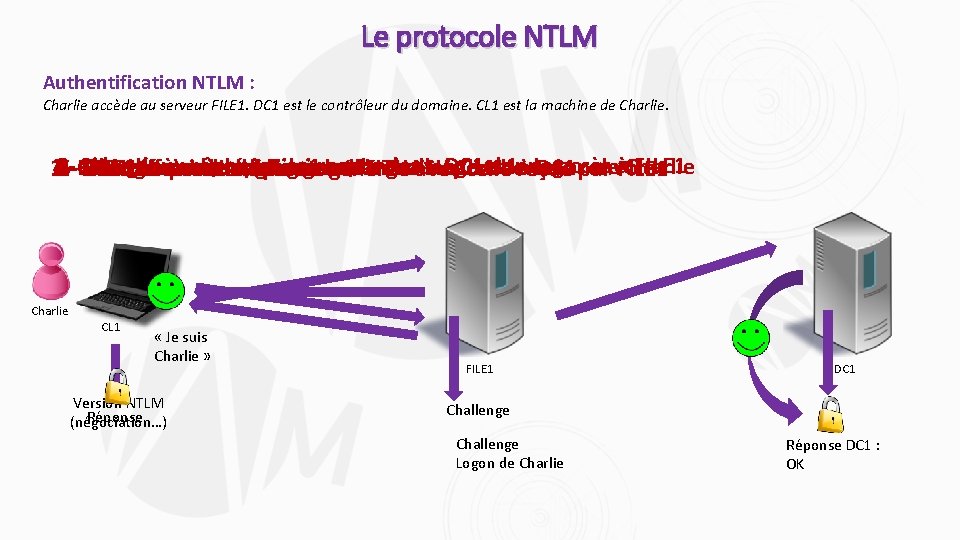

Le protocole NTLM Authentification NTLM : Charlie accède au serveur FILE 1. DC 1 est le contrôleur du domaine. CL 1 est la machine de Charlie. 8 Si les deux réponses correspondent, donne accès àCharlie FILE 1 6 génère lale réponse le challenge et lereçue logon de. FILE 1 génère challenge et l’envoie àDC 1 CL 1 5 --FILE 1 envoie le logon +avec challenge +avec réponse àet DC 1 4 CL 1 chiffre ce challenge avec NTHASH Charlie le renvoie 7 DC 1 compare la réponse générée celle par 132 Charlie ouvre accède sa àsession File 1 Charlie CL 1 « Je suis Charlie » Version NTLM Réponse (négociation…) FILE 1 DC 1 Challenge Logon de Charlie Réponse DC 1 : OK

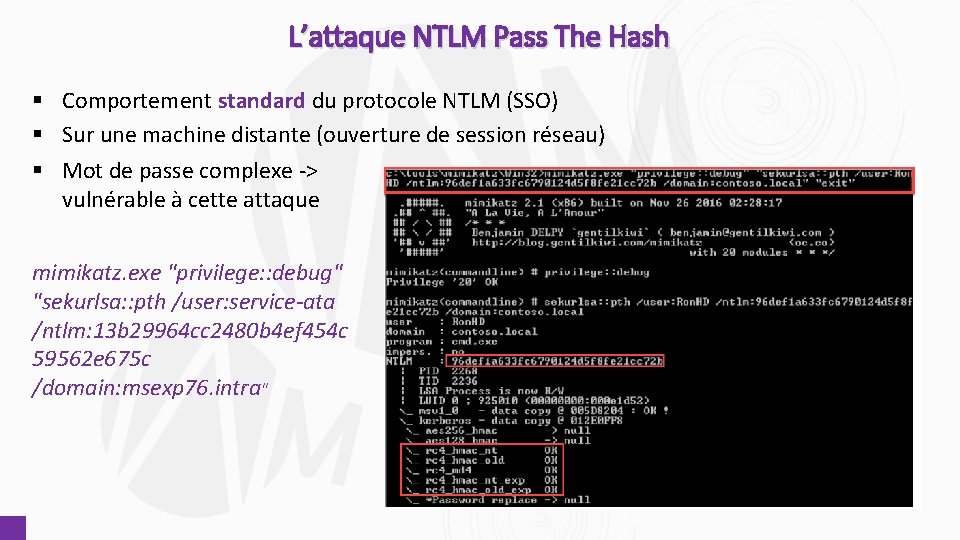

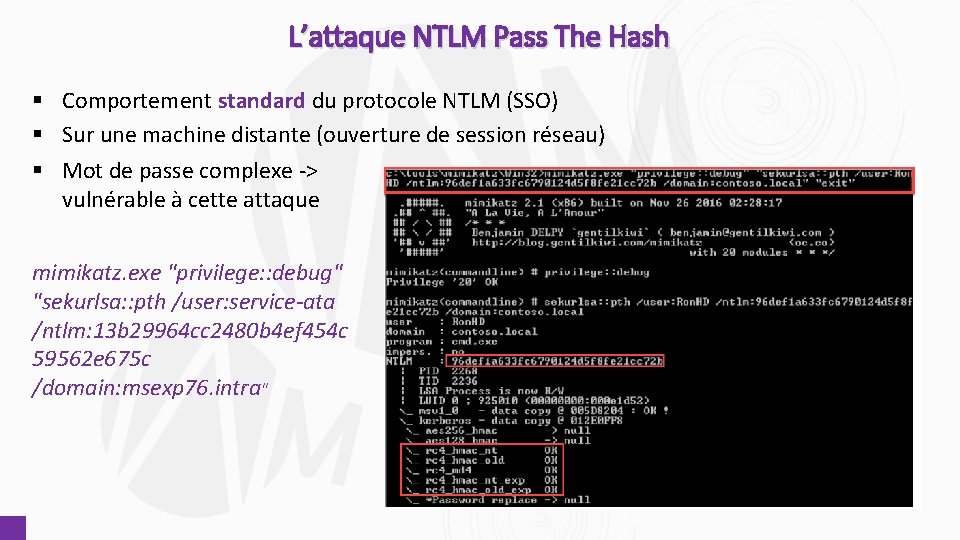

L’attaque NTLM Pass The Hash § Comportement standard du protocole NTLM (SSO) § Sur une machine distante (ouverture de session réseau) § Mot de passe complexe -> vulnérable à cette attaque mimikatz. exe "privilege: : debug" "sekurlsa: : pth /user: service-ata /ntlm: 13 b 29964 cc 2480 b 4 ef 454 c 59562 e 675 c /domain: msexp 76. intra"

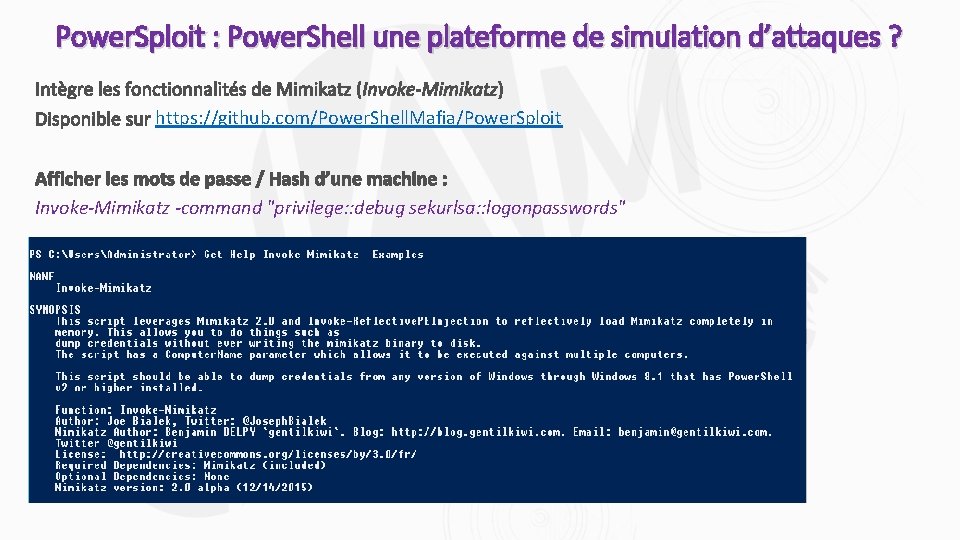

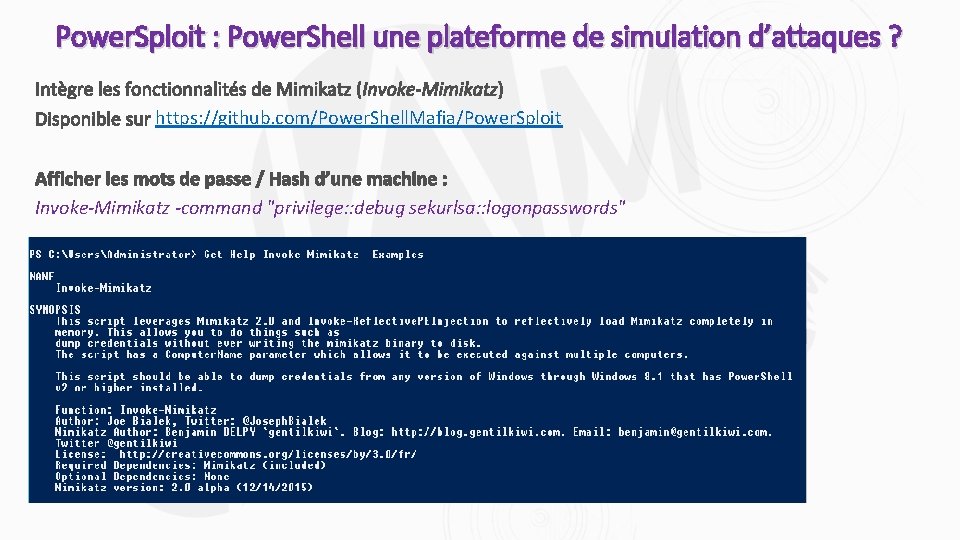

Power. Sploit : Power. Shell une plateforme de simulation d’attaques ? https: //github. com/Power. Shell. Mafia/Power. Sploit Invoke-Mimikatz -command "privilege: : debug sekurlsa: : logonpasswords"

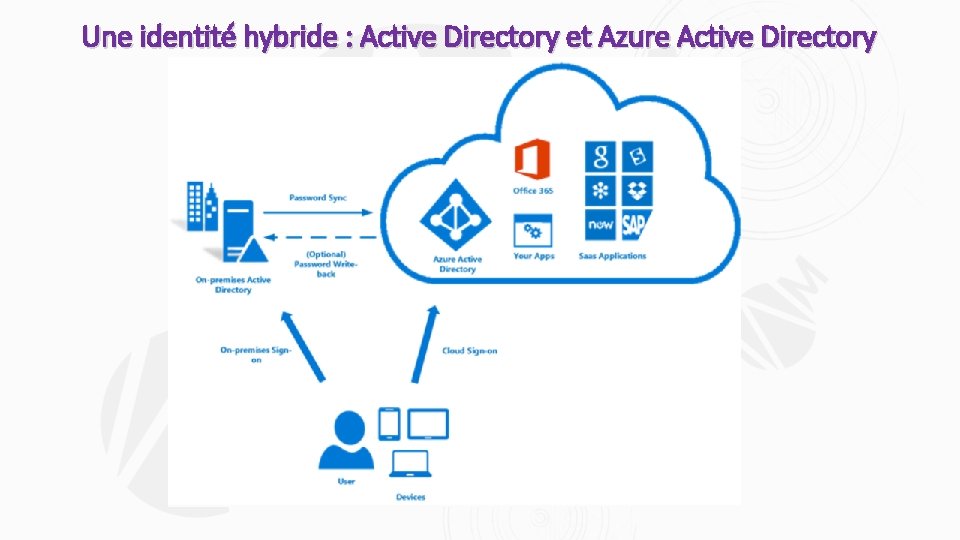

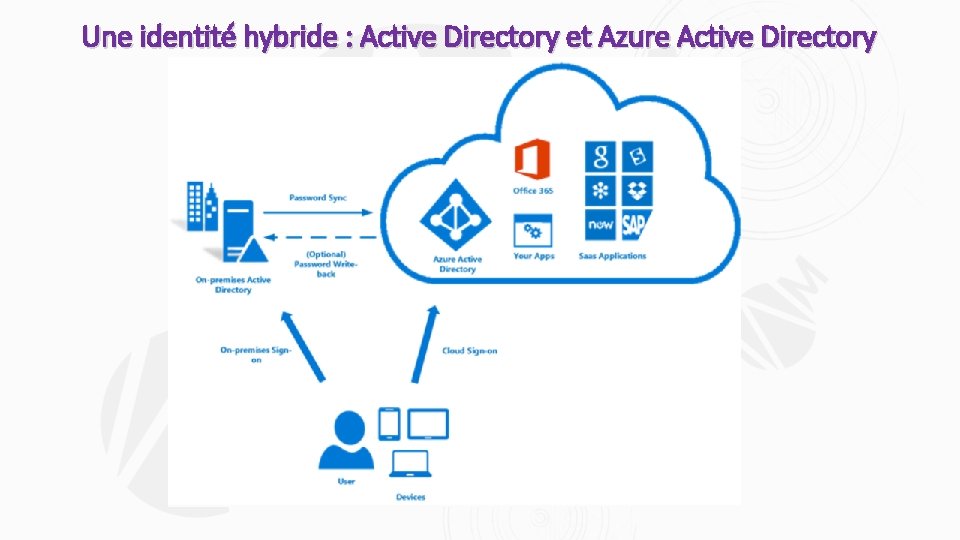

Une identité hybride : Active Directory et Azure Active Directory

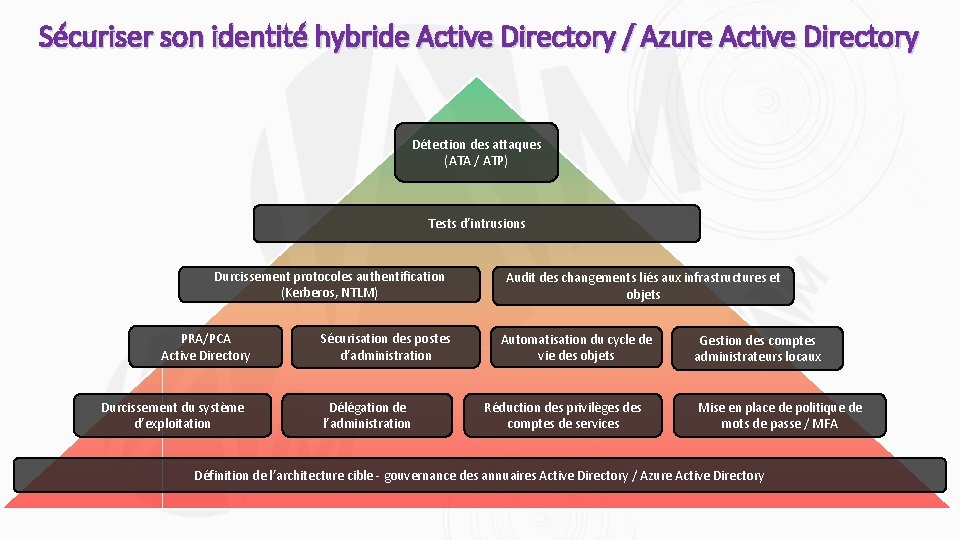

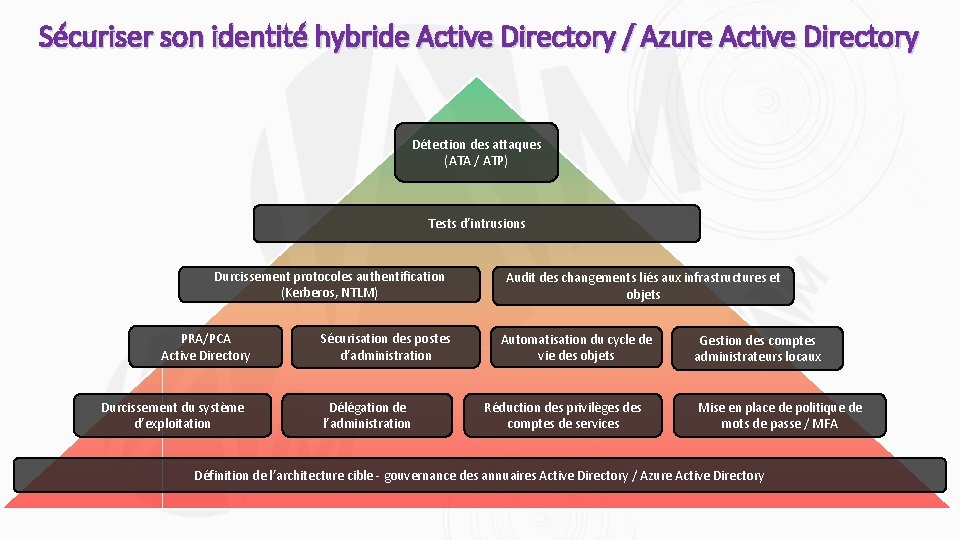

Sécuriser son identité hybride Active Directory / Azure Active Directory Détection des attaques (ATA / ATP) Tests d’intrusions Durcissement protocoles authentification (Kerberos, NTLM) PRA/PCA Active Directory Durcissement du système d’exploitation Sécurisation des postes d’administration Délégation de l’administration Audit des changements liés aux infrastructures et objets Automatisation du cycle de vie des objets Réduction des privilèges des comptes de services Gestion des comptes administrateurs locaux Mise en place de politique de mots de passe / MFA Définition de l’architecture cible - gouvernance des annuaires Active Directory / Azure Active Directory

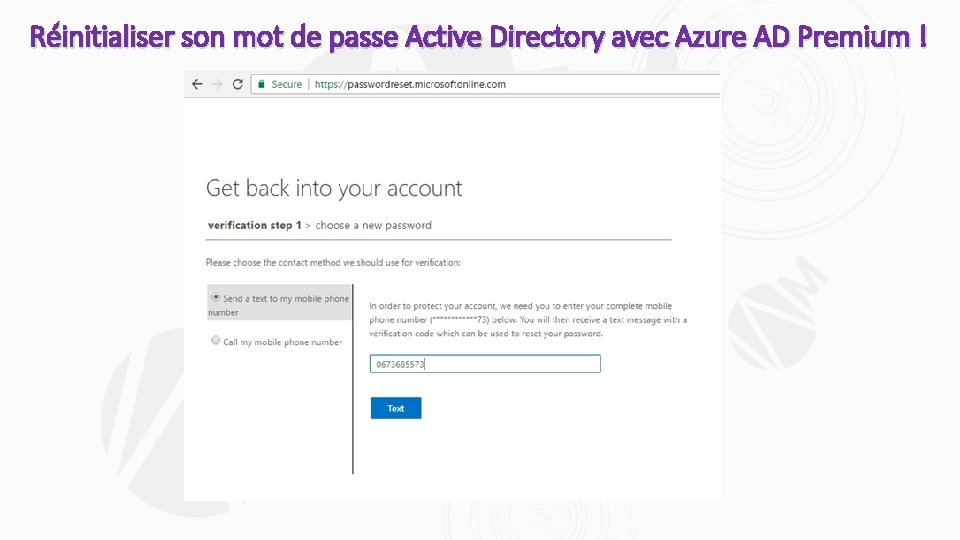

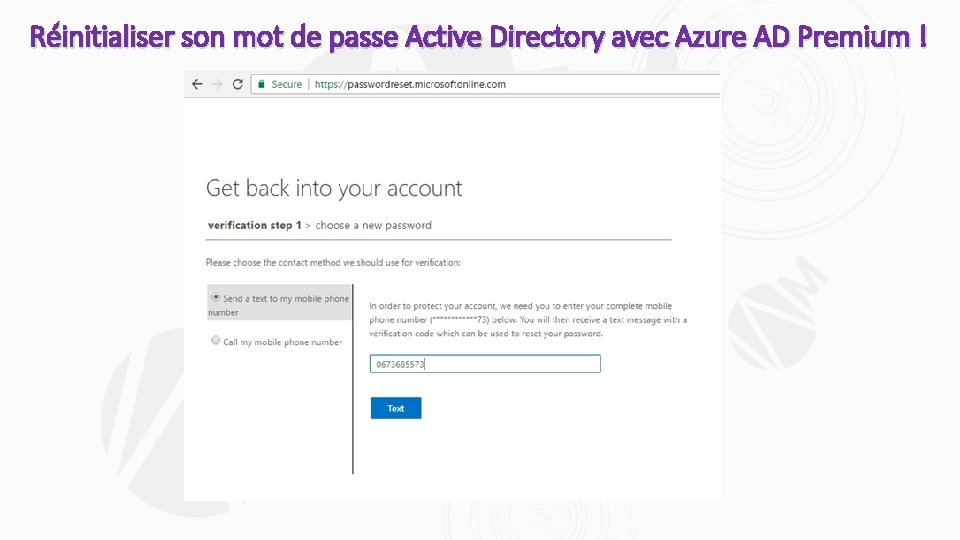

Réinitialiser son mot de passe Active Directory avec Azure AD Premium !

Une authentification à 2 facteurs avec Azure Multi-factor Authentication

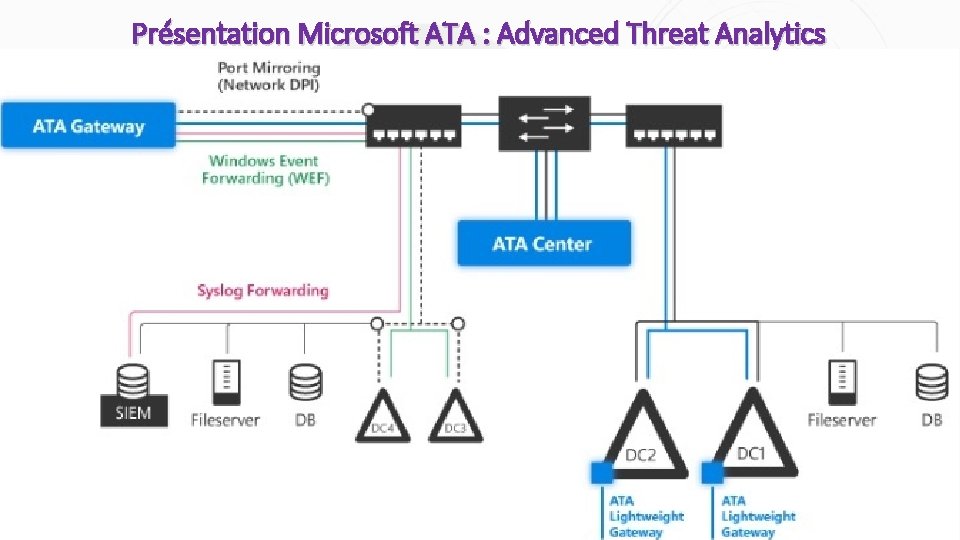

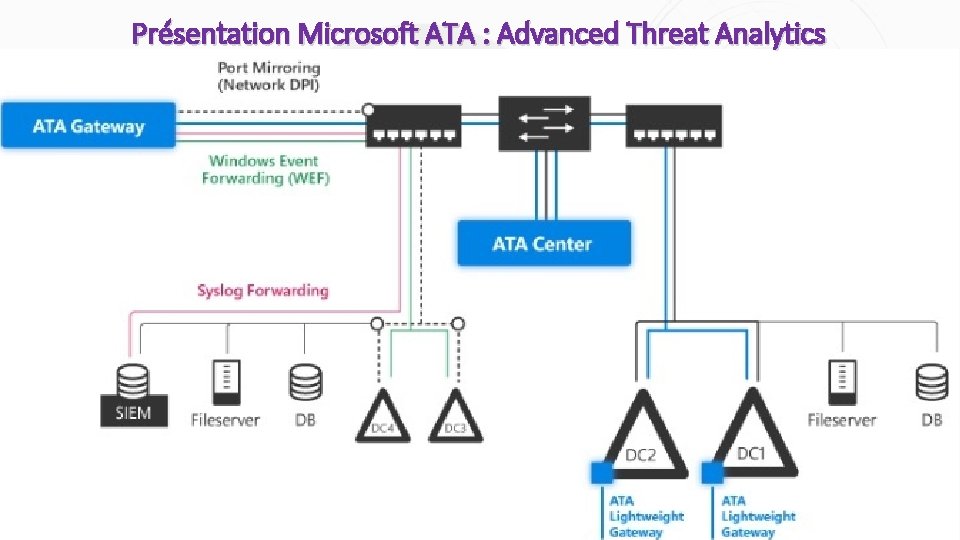

Présentation Microsoft ATA : Advanced Threat Analytics ATA c’est quoi en fait ? NON Les attaques détectées :

Présentation Microsoft ATA : Advanced Threat Analytics

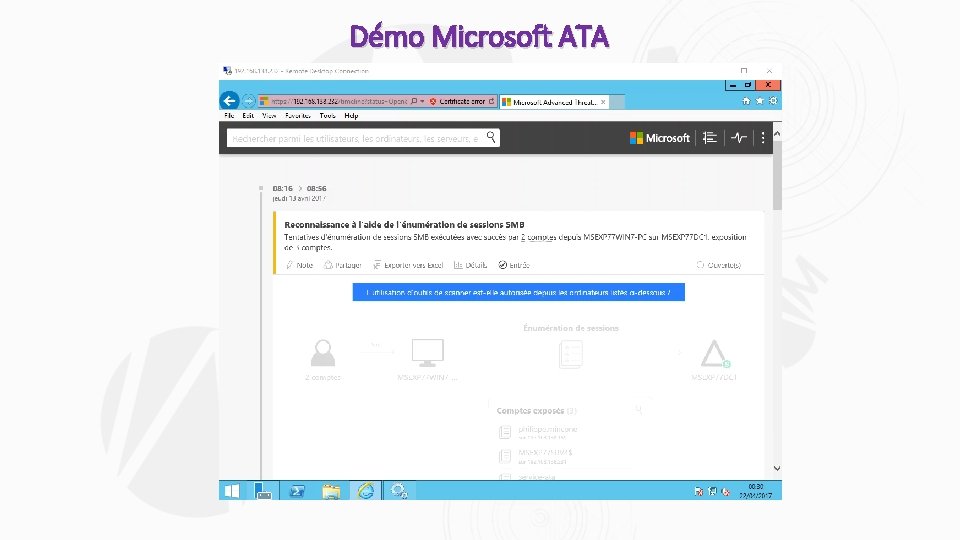

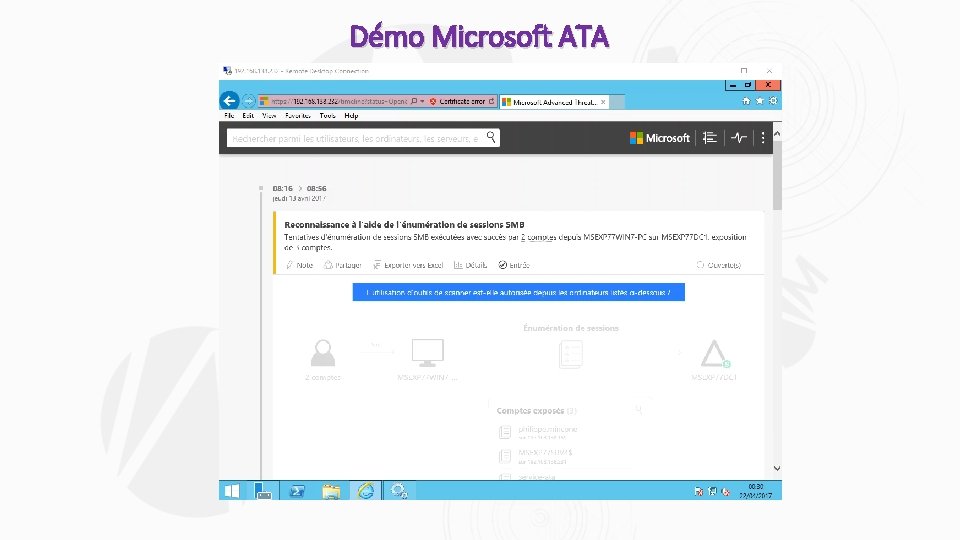

Démo Microsoft ATA

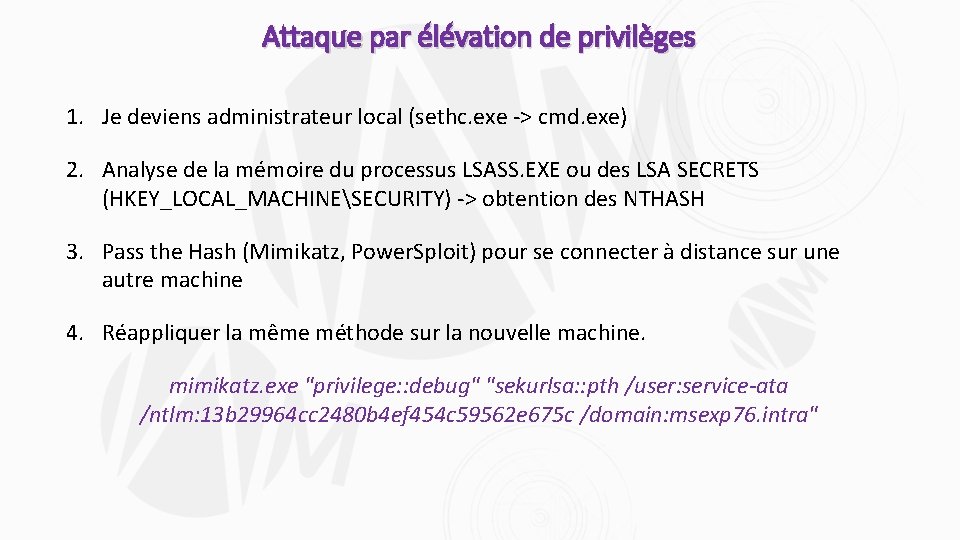

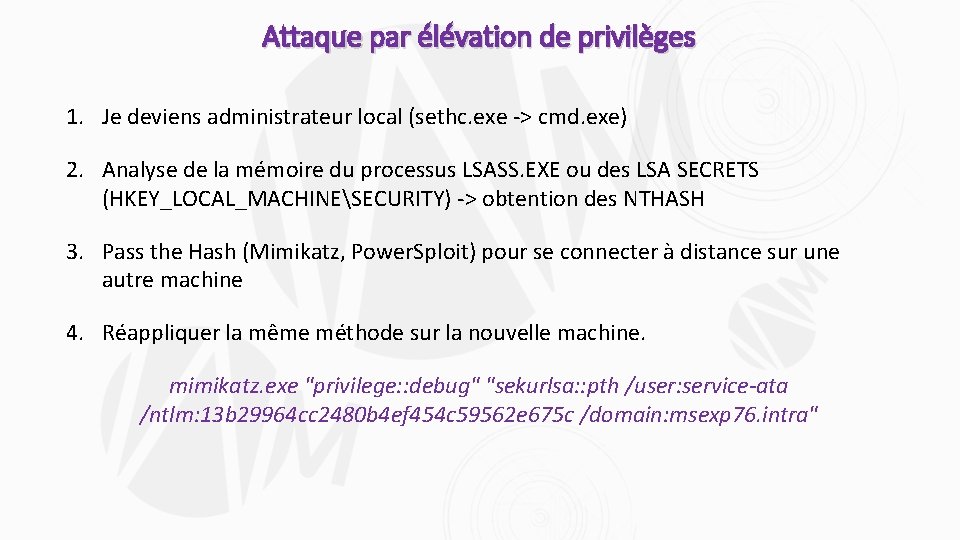

Attaque par élévation de privilèges 1. Je deviens administrateur local (sethc. exe -> cmd. exe) 2. Analyse de la mémoire du processus LSASS. EXE ou des LSA SECRETS (HKEY_LOCAL_MACHINESECURITY) -> obtention des NTHASH 3. Pass the Hash (Mimikatz, Power. Sploit) pour se connecter à distance sur une autre machine 4. Réappliquer la même méthode sur la nouvelle machine. mimikatz. exe "privilege: : debug" "sekurlsa: : pth /user: service-ata /ntlm: 13 b 29964 cc 2480 b 4 ef 454 c 59562 e 675 c /domain: msexp 76. intra"

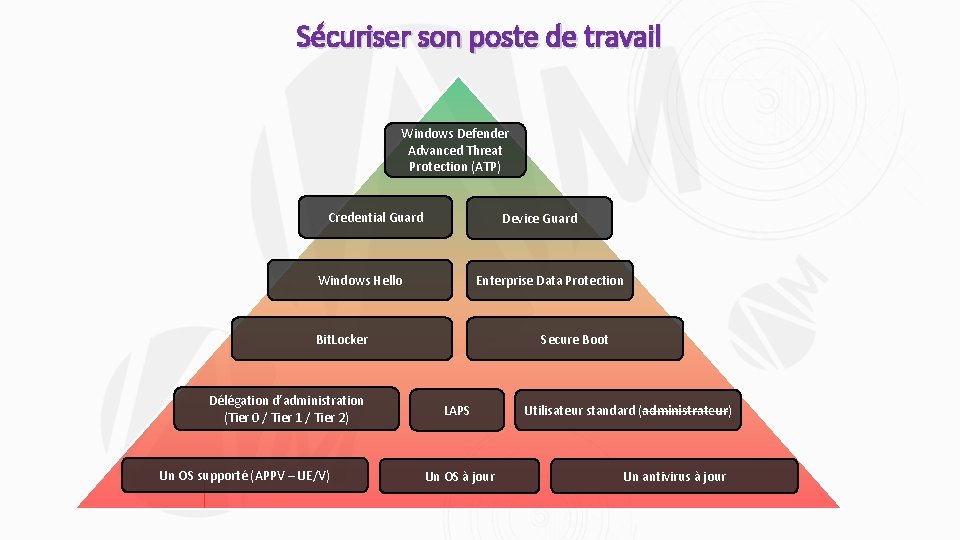

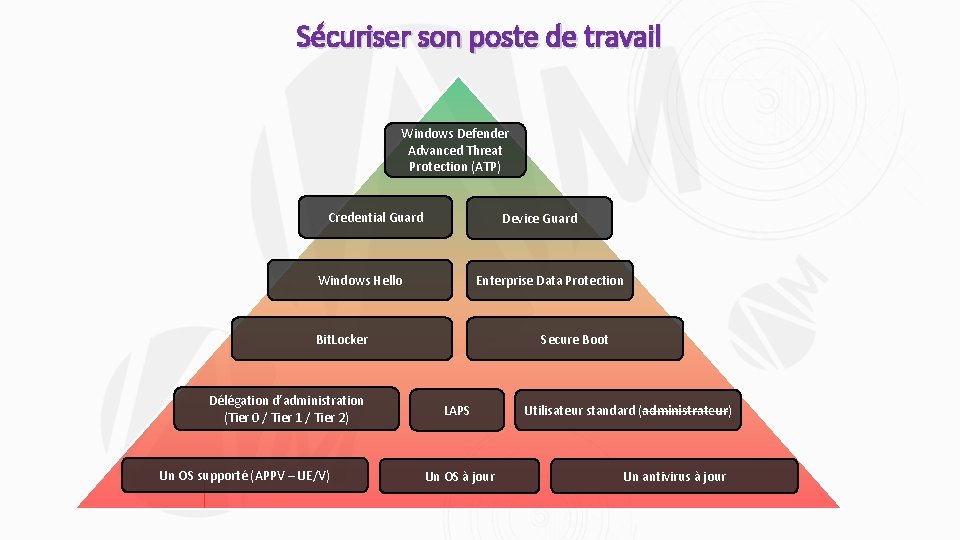

Sécuriser son poste de travail Windows Defender Advanced Threat Protection (ATP) Credential Guard Device Guard Windows Hello Enterprise Data Protection Bit. Locker Délégation d’administration (Tier 0 / Tier 1 / Tier 2) Un OS supporté (APPV – UE/V) Secure Boot LAPS Un OS à jour Utilisateur standard (administrateur) Un antivirus à jour

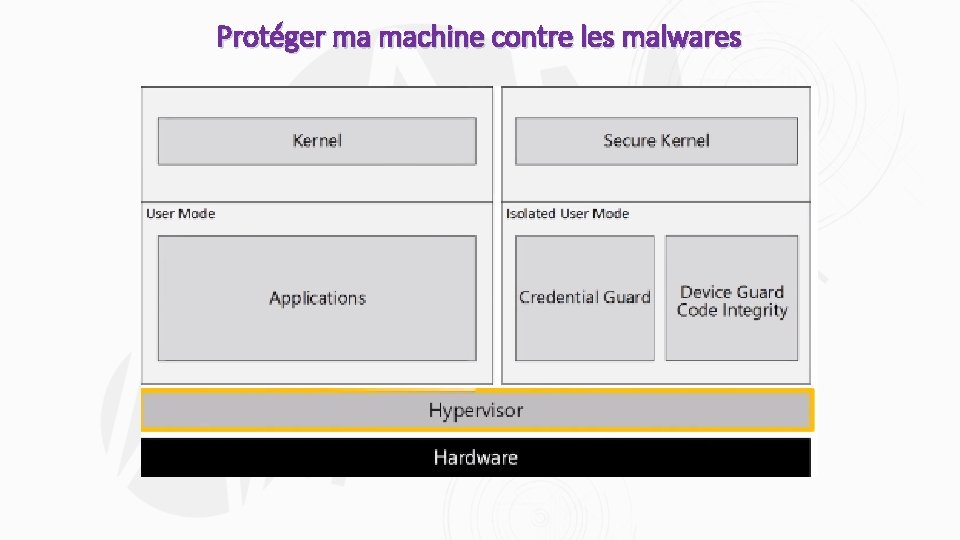

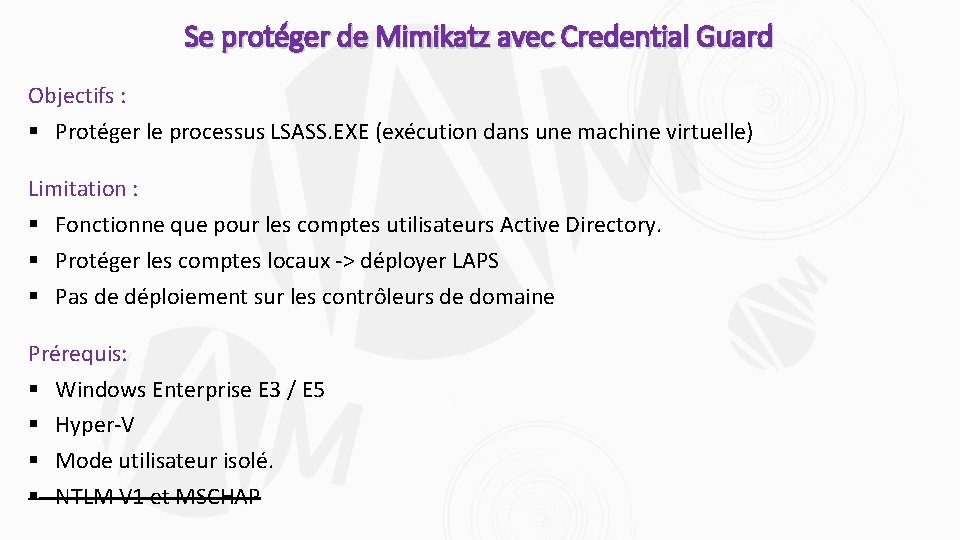

Se protéger de Mimikatz avec Credential Guard Objectifs : § Protéger le processus LSASS. EXE (exécution dans une machine virtuelle) Limitation : § Fonctionne que pour les comptes utilisateurs Active Directory. § Protéger les comptes locaux -> déployer LAPS § Pas de déploiement sur les contrôleurs de domaine Prérequis: § Windows Enterprise E 3 / E 5 § Hyper-V § Mode utilisateur isolé. § NTLM V 1 et MSCHAP

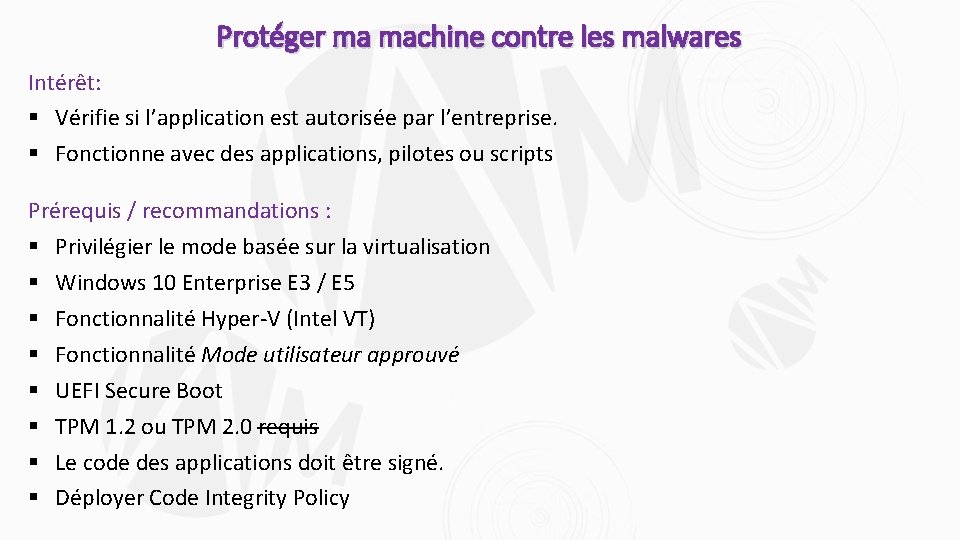

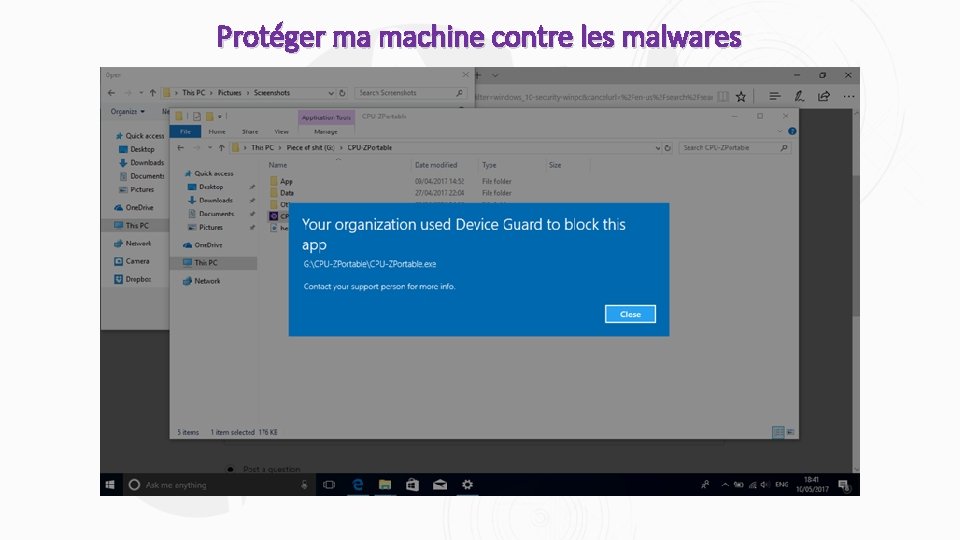

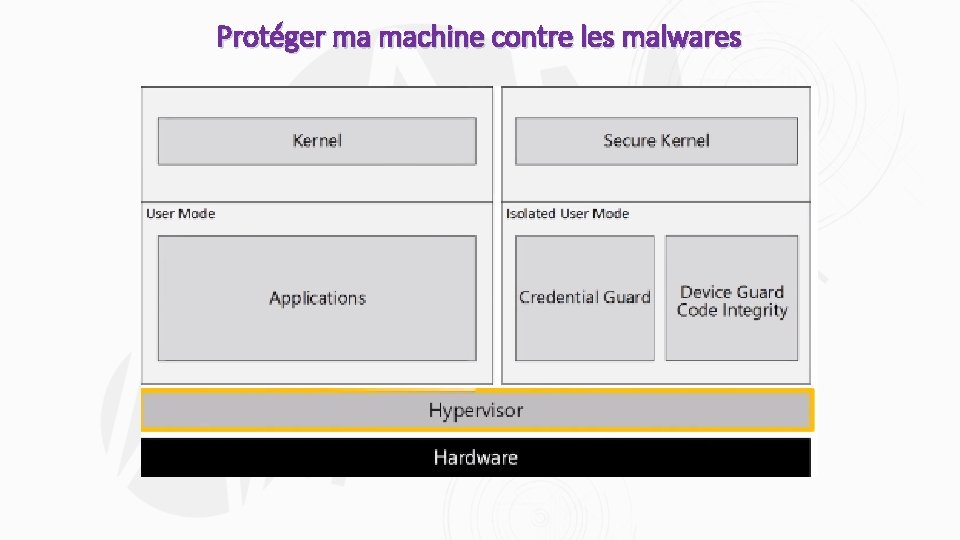

Protéger ma machine contre les malwares Intérêt: § Vérifie si l’application est autorisée par l’entreprise. § Fonctionne avec des applications, pilotes ou scripts Prérequis / recommandations : § Privilégier le mode basée sur la virtualisation § Windows 10 Enterprise E 3 / E 5 § Fonctionnalité Hyper-V (Intel VT) § Fonctionnalité Mode utilisateur approuvé § UEFI Secure Boot § TPM 1. 2 ou TPM 2. 0 requis § Le code des applications doit être signé. § Déployer Code Integrity Policy

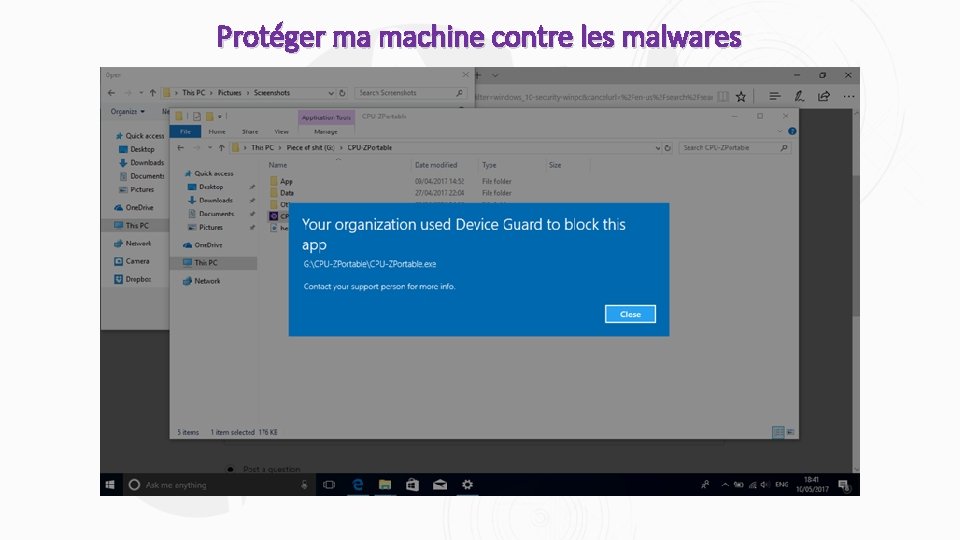

Protéger ma machine contre les malwares

Protéger ma machine contre les malwares

© Copyright 2016 METSYS. Tous droits réservés

Manisha has secured 79% marks in the college

Manisha has secured 79% marks in the college Droits et devoirs sur internet

Droits et devoirs sur internet Le droit subjectif

Le droit subjectif Le droit subjectif

Le droit subjectif Mes droits et mes devoirs à l'école

Mes droits et mes devoirs à l'école Tsds peims 2017 2018

Tsds peims 2017 2018 Državna matura 2017

Državna matura 2017 Que letra continua m v t m j

Que letra continua m v t m j Copyright secondary sara (2017) answers

Copyright secondary sara (2017) answers Copyright © 2018

Copyright © 2018 Copyright © 2018 all rights reserved

Copyright © 2018 all rights reserved Triomphons chantons d'allegresse

Triomphons chantons d'allegresse Sirge võrrand

Sirge võrrand Travaillons tous pour notre maitre

Travaillons tous pour notre maitre Comme une terre altérée paroles

Comme une terre altérée paroles Yves moreau maths

Yves moreau maths Décomposer 140 en produit de facteurs premiers

Décomposer 140 en produit de facteurs premiers Tous mes péchés sont effacés

Tous mes péchés sont effacés Comment appelle-t-on un journal qui paraît tous les mois

Comment appelle-t-on un journal qui paraît tous les mois Bonjour à toutes et tous

Bonjour à toutes et tous Le plus beau de tous les tangos du monde paroles

Le plus beau de tous les tangos du monde paroles Parole litanie des saints

Parole litanie des saints Ristuvad sirged tõus

Ristuvad sirged tõus Un texte expressif

Un texte expressif écris tous les diviseurs de 24

écris tous les diviseurs de 24 Toi qui aimes ceux qui s'aiment paroles pdf

Toi qui aimes ceux qui s'aiment paroles pdf Paroles bonne et heureuse année

Paroles bonne et heureuse année On est tous différents paroles

On est tous différents paroles Il faut dire je t'aime à tous ceux qu'on aime

Il faut dire je t'aime à tous ceux qu'on aime Psaume 27

Psaume 27 L'eau dans tous ses états

L'eau dans tous ses états Avec toi seigneur tous ensemble partition pdf

Avec toi seigneur tous ensemble partition pdf Koala tous

Koala tous Funktsiooni puutuja tõus

Funktsiooni puutuja tõus Ils sont tous venus

Ils sont tous venus