Control de acceso a proveedores de informacin Acceso

- Slides: 12

Control de acceso a proveedores de información

Acceso a contenidos vía Internet z De la distribución de CDs al acceso vía Internet y Información más fresca y Actualización automática de métodos de acceso y Posibilidad de integración con diferentes fuentes y Y es más ecológico. . . z Sin embargo, implica nuevos problemas y Velocidad de acceso (congestión y situaciones similares) y Control de acceso y. Sólo las personas autorizadas deben poder acceder a la información diego. lopez@rediris. es SEDIC – Control de acceso - 2

Problemas en el control de acceso z Uso de proxies y Las organizaciones cliente interponen elementos para acelerar el acceso a la Red z Nivel de detalle en el control de acceso y Más detalle significa más información (para todos) z Múltiples bases de información y servicios z Flexibilidad al introducir nuevos métodos de control de acceso z Movilidad del cliente z Accesos eventuales diego. lopez@rediris. es SEDIC – Control de acceso - 3

Filtrado por dirección IP IP ? Desventajas: • No permite movilidad • No permite la utilización de proxys • Muy poco flexible para el cliente • Ofrece poca seguridad Ventajas: • Fácil de implementar diego. lopez@rediris. es SEDIC – Control de acceso - 4

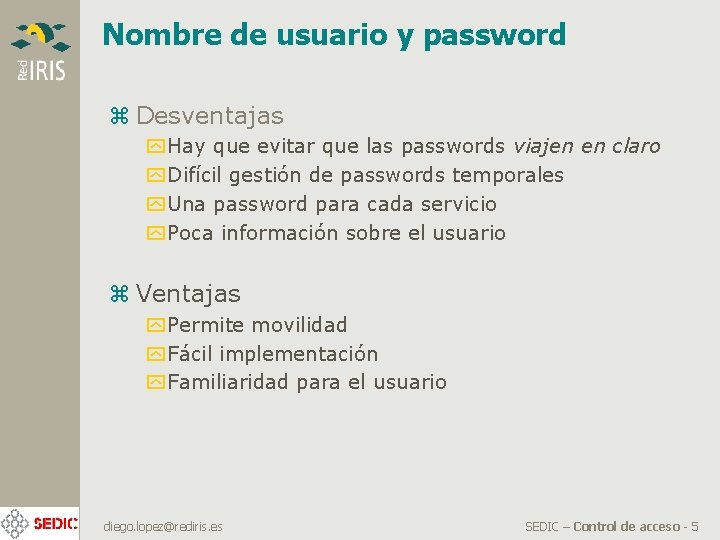

Nombre de usuario y password z Desventajas y Hay que evitar que las passwords viajen en claro y Difícil gestión de passwords temporales y Una password para cada servicio y Poca información sobre el usuario z Ventajas y Permite movilidad y Fácil implementación y Familiaridad para el usuario diego. lopez@rediris. es SEDIC – Control de acceso - 5

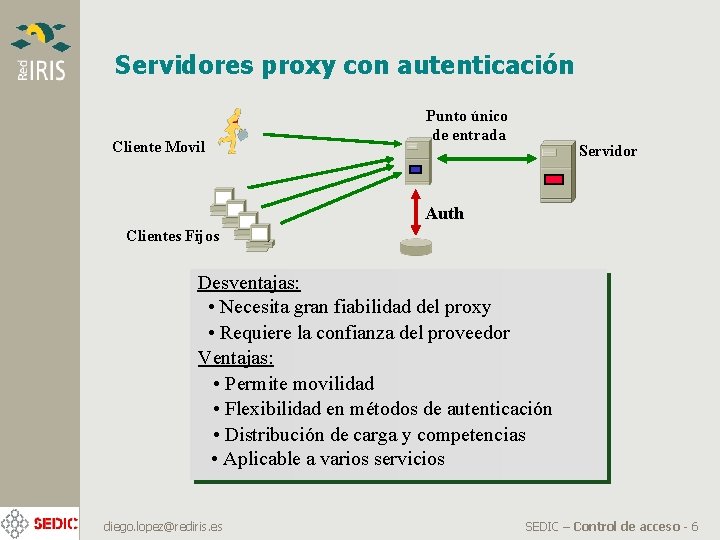

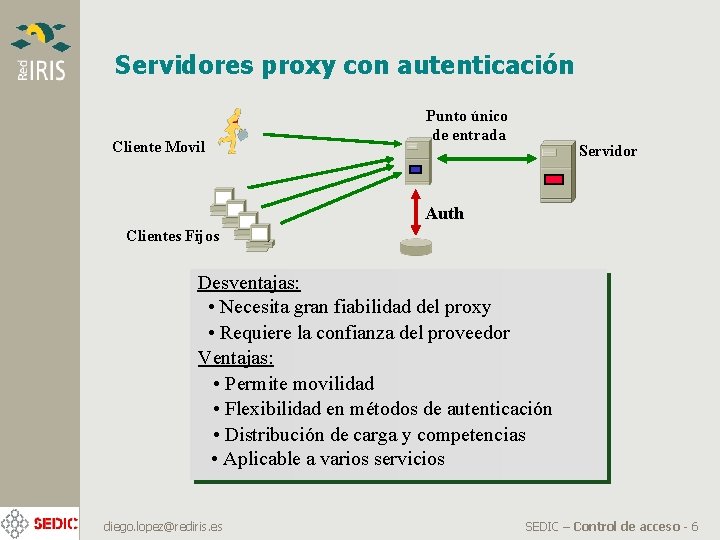

Servidores proxy con autenticación Cliente Movil Punto único de entrada Servidor Auth Clientes Fijos Desventajas: • Necesita gran fiabilidad del proxy • Requiere la confianza del proveedor Ventajas: • Permite movilidad • Flexibilidad en métodos de autenticación • Distribución de carga y competencias • Aplicable a varios servicios diego. lopez@rediris. es SEDIC – Control de acceso - 6

Mecanismos de clave pública z Cualquier entidad en la Red posee una clave dividida en dos partes: una privada y otra pública. y Todo el mundo tiene acceso a las claves públicas. y La clave privada es guardada por la entidad propietaria. z Lo codificado con una clave pública sólo puede ser descodificado usando la correspondiente clave privada. z Es posible firmar electrónicamente la información utilizando la clave privada. y Lo que se codifique con una clave privada debe poder ser descodificado con la clave pública correspondiente. diego. lopez@rediris. es SEDIC – Control de acceso - 7

Autoridades de certificación z Es necesario garantizar la autenticidad de las claves públicas. y De lo contrario, cada usuario debería verificar su autenticidad y guardar una base de datos de ellas. z Las autoridades de certificación firman digitalmente estas claves, produciendo los llamados certificados. y Actúan como una especie de notarios electrónicos. y El usuario deposita su confianza en ellas y sólo debe mantener una base de datos de las claves públicas de estas autoridades. z Los certificados permiten verificar identidades en la Red. diego. lopez@rediris. es SEDIC – Control de acceso - 8

Acceso mediante certificados - Datos del propietario - Clave Pública - Firma de una autoridad Certificado Desventajas: • La tecnología actual no soporta movilidad. • No muy extendido. Ventajas: • Información extensa sobre el cliente • Gran granularidad en el control de acceso • Aplicable a muchos servicios • Tecnología con gran proyección. diego. lopez@rediris. es SEDIC – Control de acceso - 9

Claves temporales o de sesión Ventajas: • Permite movilidad • Aplicable a muchos servicios • Resuelve el problema de accesos eventuales • Control sobre el número y tiempo de validez de las claves diego. lopez@rediris. es SEDIC – Control de acceso - 10

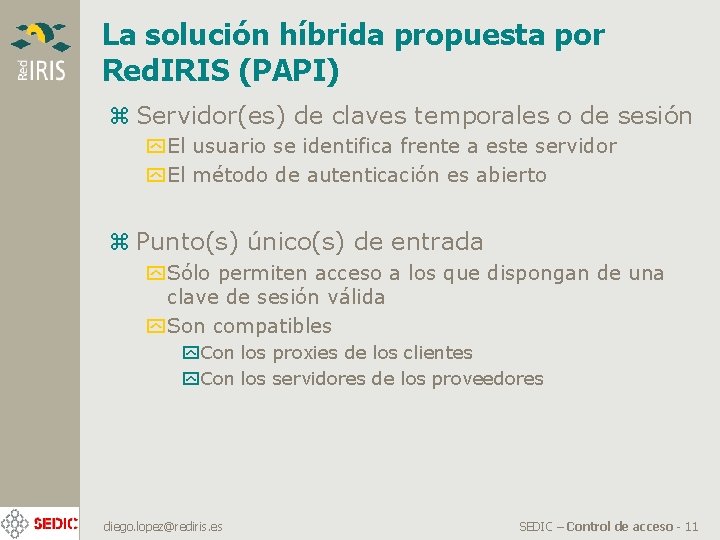

La solución híbrida propuesta por Red. IRIS (PAPI) z Servidor(es) de claves temporales o de sesión y El usuario se identifica frente a este servidor y El método de autenticación es abierto z Punto(s) único(s) de entrada y Sólo permiten acceso a los que dispongan de una clave de sesión válida y Son compatibles y. Con los proxies de los clientes y. Con los servidores de los proveedores diego. lopez@rediris. es SEDIC – Control de acceso - 11

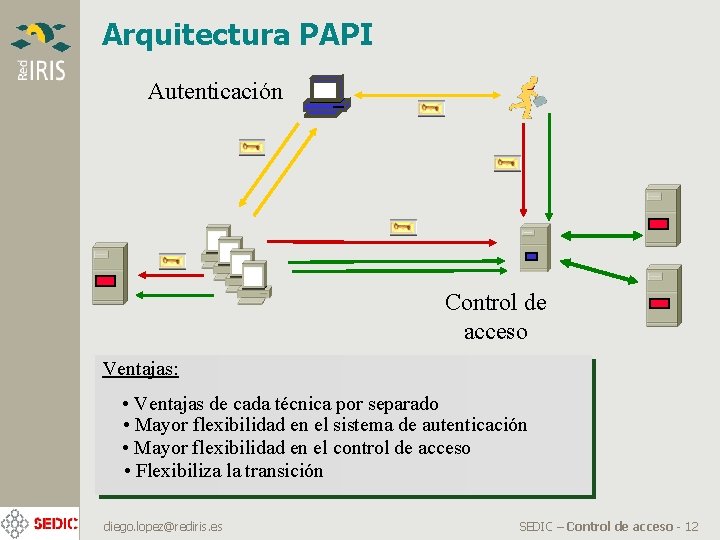

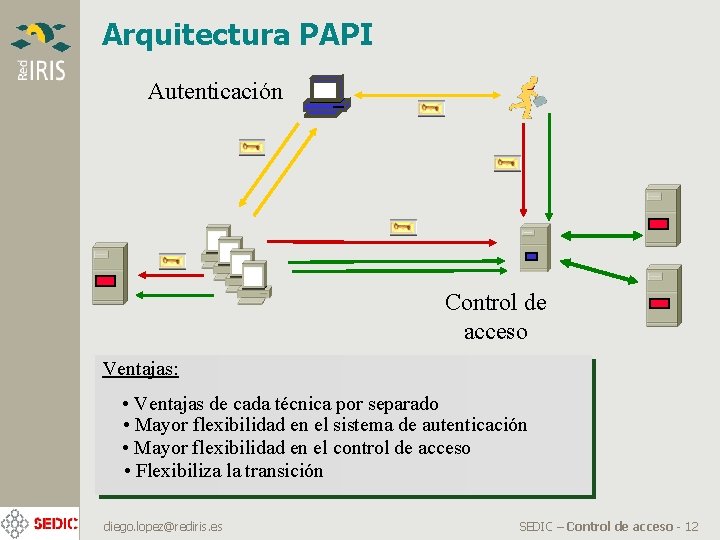

Arquitectura PAPI Autenticación Control de acceso Ventajas: • Ventajas de cada técnica por separado • Mayor flexibilidad en el sistema de autenticación • Mayor flexibilidad en el control de acceso • Flexibiliza la transición diego. lopez@rediris. es SEDIC – Control de acceso - 12

Informacin

Informacin Fuentes de informacin

Fuentes de informacin Componentes del control de acceso

Componentes del control de acceso Control de acceso al medio

Control de acceso al medio Cristian ghilardi

Cristian ghilardi Cuales son los factores a investigar sobre los proveedores

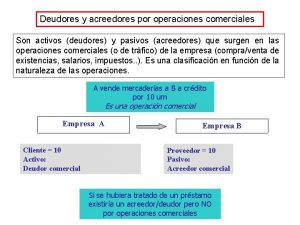

Cuales son los factores a investigar sobre los proveedores Acreedores es activo o pasivo

Acreedores es activo o pasivo Portal cmpc

Portal cmpc Pagos oportunos a proveedores

Pagos oportunos a proveedores Confirmiline

Confirmiline Sucralosa y acesulfame

Sucralosa y acesulfame Seleccion de proveedores

Seleccion de proveedores Proveedores de chedraui

Proveedores de chedraui