Comunicazione senza filo Introduzione ed evoluzione storica Nel

- Slides: 23

Comunicazione senza filo

Introduzione ed evoluzione storica • Nel 1977, il fondatore della Digital Equip Corporation, Kenneth Henry Olsen diceva: Non c’è nessun buon motivo per cui una persona dovrebbe tenersi in casa un computer. • Evidentemente si sbagliava vista la crescente richiesta di pc per ogni casa e, anche con prestazioni sempre migliori • Negli ultimi anni, è cresciuta l’esigenza di avere dispositivi portatili e leggeri come laptop e palmari • Negli anni ’ 90 la diffusione di internet ha spinto la tecnologia a connessioni senza filo • Già negli anni ’ 80 abbiamo visto la comparsa dei primi telefoni senza fili, alquanto ingombranti e pesanti, circa 1 kg, ma erano solo per voce e non per connessione dati. • Nel 1997 è stato formulato il primo standard per la connessione wireless, la 802. 11

Benefici dei collegamenti wireless • Mobilità: gli utenti si possono spostare autonomamente senza disconnettersi • Connettività a breve termine: si possono creare reti ad hoc per riunioni, convegni …. • Raggiungibilità: si possono connettere siti poco raggiungibili o irraggiungibili dal cavo

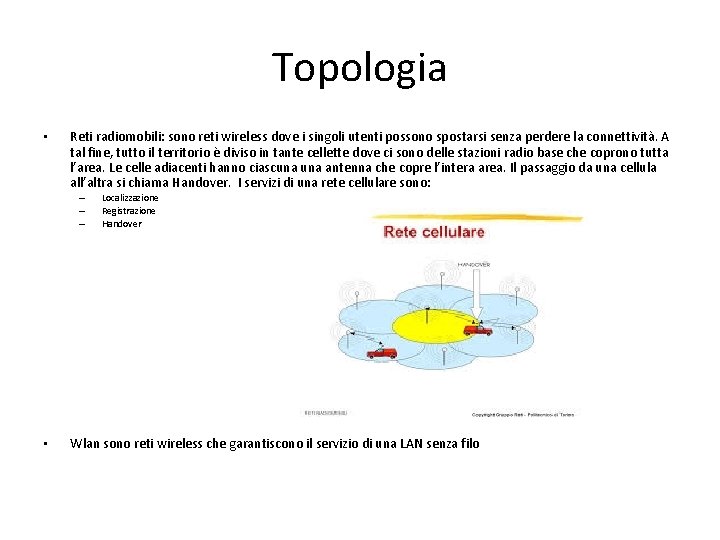

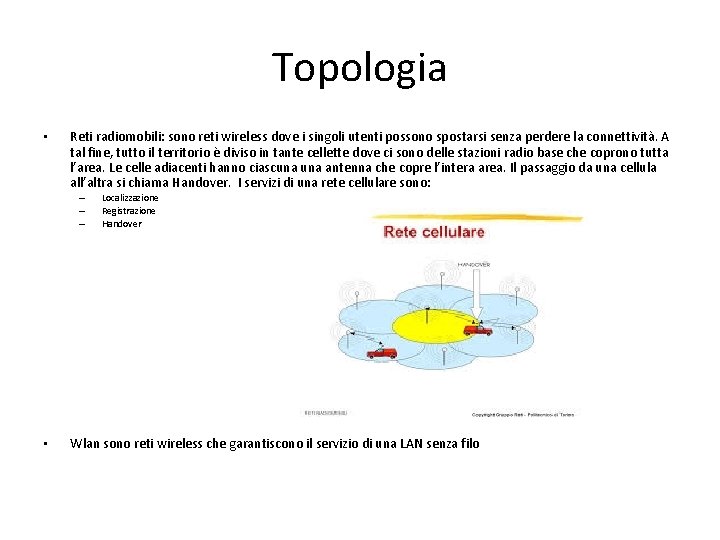

Topologia • Reti radiomobili: sono reti wireless dove i singoli utenti possono spostarsi senza perdere la connettività. A tal fine, tutto il territorio è diviso in tante cellette dove ci sono delle stazioni radio base che coprono tutta l’area. Le celle adiacenti hanno ciascuna antenna che copre l’intera area. Il passaggio da una cellula all’altra si chiama Handover. I servizi di una rete cellulare sono: – – – • Localizzazione Registrazione Handover Wlan sono reti wireless che garantiscono il servizio di una LAN senza filo

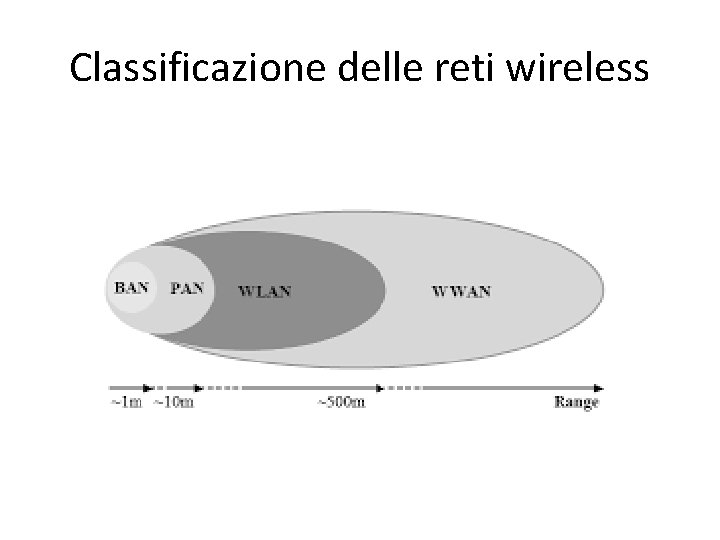

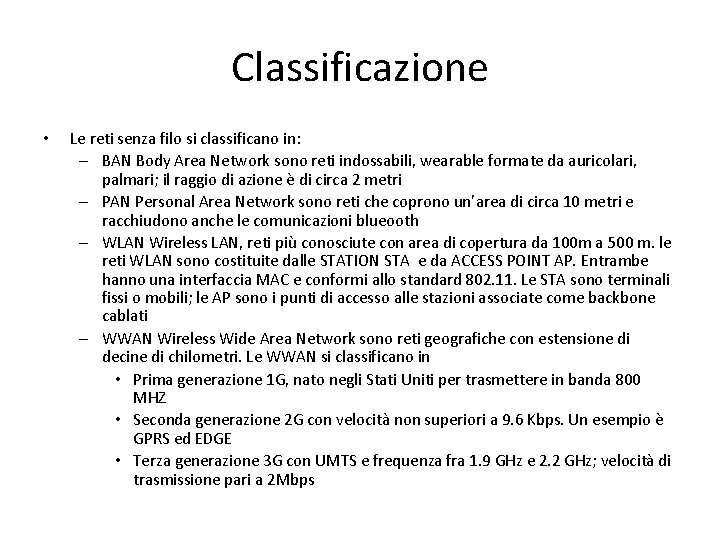

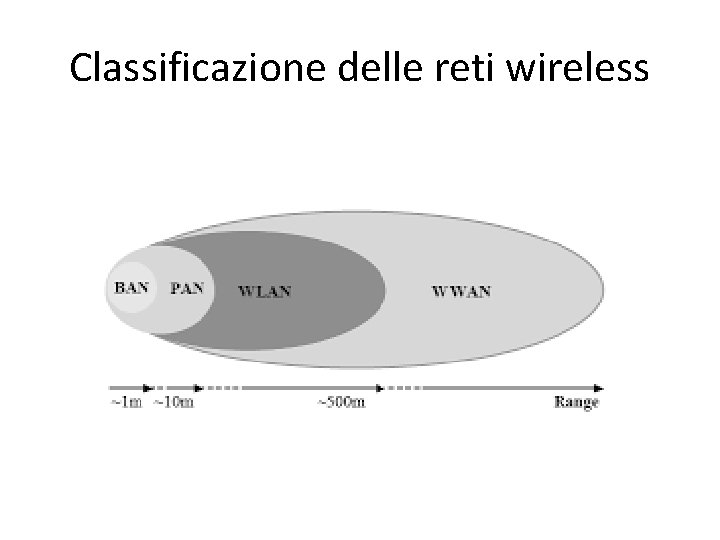

Classificazione • Le reti senza filo si classificano in: – BAN Body Area Network sono reti indossabili, wearable formate da auricolari, palmari; il raggio di azione è di circa 2 metri – PAN Personal Area Network sono reti che coprono un’area di circa 10 metri e racchiudono anche le comunicazioni blueooth – WLAN Wireless LAN, reti più conosciute con area di copertura da 100 m a 500 m. le reti WLAN sono costituite dalle STATION STA e da ACCESS POINT AP. Entrambe hanno una interfaccia MAC e conformi allo standard 802. 11. Le STA sono terminali fissi o mobili; le AP sono i punti di accesso alle stazioni associate come backbone cablati – WWAN Wireless Wide Area Network sono reti geografiche con estensione di decine di chilometri. Le WWAN si classificano in • Prima generazione 1 G, nato negli Stati Uniti per trasmettere in banda 800 MHZ • Seconda generazione 2 G con velocità non superiori a 9. 6 Kbps. Un esempio è GPRS ed EDGE • Terza generazione 3 G con UMTS e frequenza fra 1. 9 GHz e 2. 2 GHz; velocità di trasmissione pari a 2 Mbps

Classificazione delle reti wireless

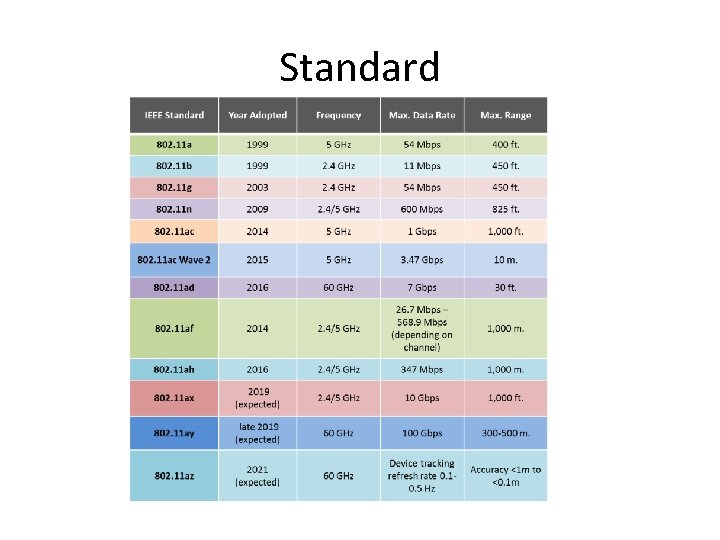

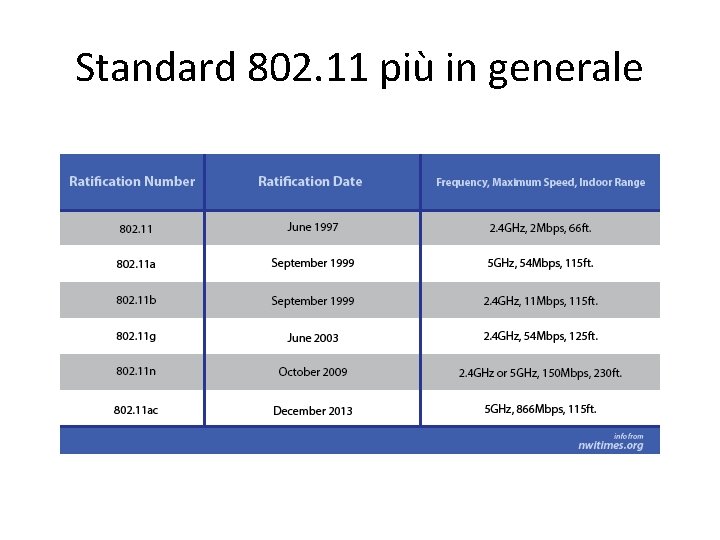

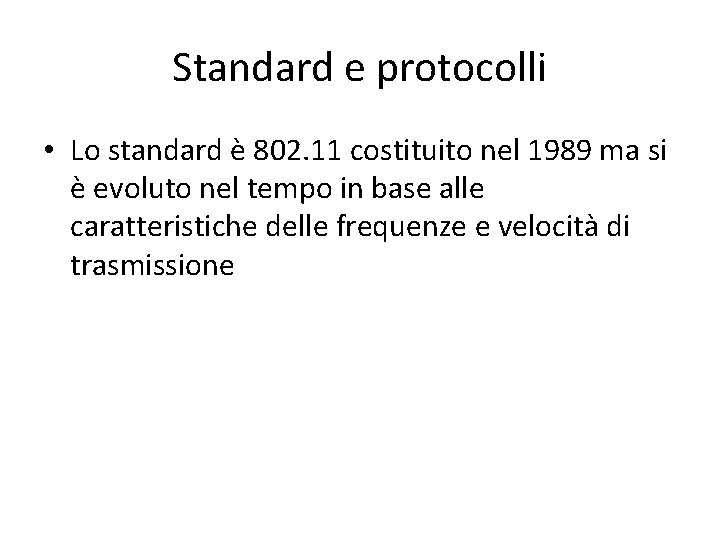

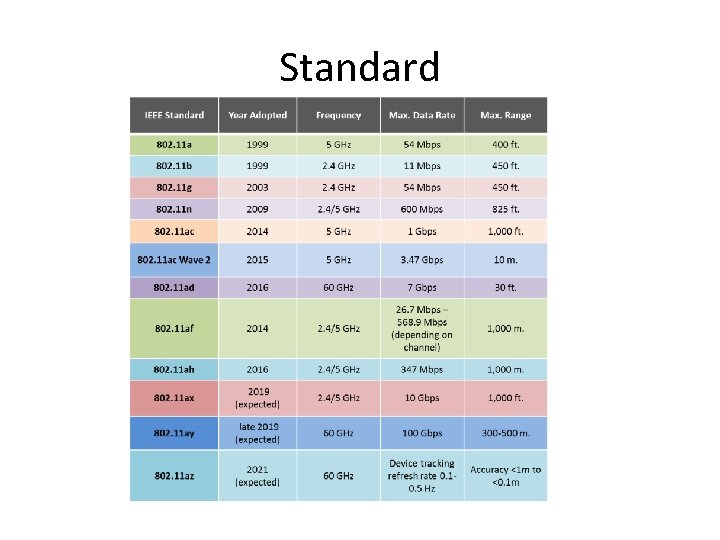

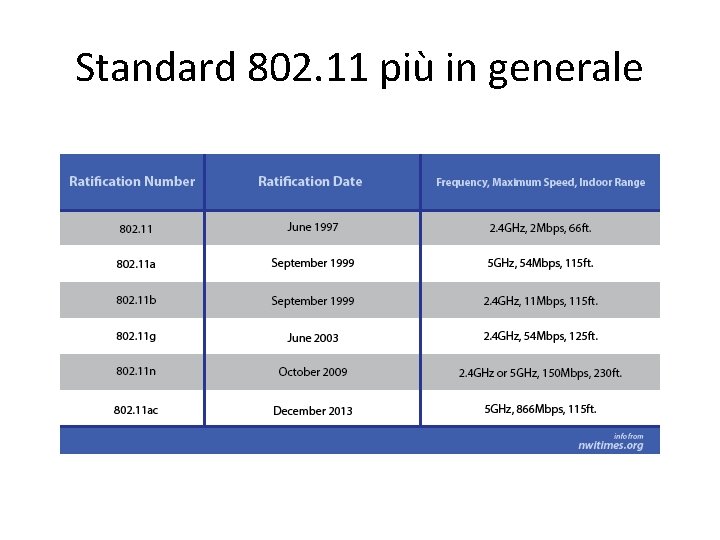

Standard e protocolli • Lo standard è 802. 11 costituito nel 1989 ma si è evoluto nel tempo in base alle caratteristiche delle frequenze e velocità di trasmissione

Standard

Standard 802. 11 più in generale

4 G • • l 4 G eredita gli standard della terza generazione, 3 G e fornisce accesso Internet a banda ultra-larga per aprire le porte alla TV mobile ad alta definizione, ai servizi di videoconferenza e al cloud computing. La tecnologia 4 G ha rappresentato un grande passo avanti in termini di prestazioni. Infatti, gli utenti usufruiscono di velocità di navigazione comparabili alle reti Wi-Fi e con una tale ampiezza di banda disponibile sono in grado di sfruttare al meglio le funzionalità innovative offerte dai nuovi tablet e smartphone, lasciandosi alle spalle le reti più lente. Le reti di vecchia generazione non sono obsolete, ma il 4 G è la massima espressione dell’avanguardia nelle prestazioni mobili oggi sul mercato. Che tu sia alla ricerca di maggiore velocità di navigazione, migliore qualità delle videochiamate o di segnali TV nitidi sul tuo cellulare, la tecnologia 4 G può garantirti le migliori prestazioni in ogni situazione. Tra i primi candidati al 4 G, abbiamo gli standard Mobile Wi. Max e Long Term Evolution (LTE). La specifica IMT-Advanced richiede una trasmissione dei dati per la i servizi 4 G a una velocità massima di almeno 100 megabit/secondo per la comunicazione in condizioni di mobilità elevata (auto e treni) e 1 gigabit/secondo per la comunicazione in condizioni di mobilità ridotta (utenti stazionari). LTE Advanced è una rete conforme IMT-Advance che garantisce le velocità richieste. Oltre a una maggiore velocità, la tecnologia 4 G offre numerosi miglioramenti in termini di prestazioni. Le reti 4 G utilizzano antenne MIMO (multiple-input multiple-output) per migliorare le comunicazioni. Questo tipo di tecnologia ad "antenna intelligente" aumenta la trasmissione dei dati e la portata dei collegamenti senza richiedere ampiezza di banda aggiuntiva. La tecnologia 4 G dispone inoltre di collegamenti adattivi con codici di correzione degli errori per ridurre i bug. Gli utenti non riescono a identificare alcune delle modifiche introdotte, ma in termini generali la tecnologia 4 G offre un'esperienza mobile migliore.

5 G • La rete 5 G, rete mobile di quinta generazione, rivoluziona l’intero settore delle comunicazioni wireless apportando importanti innovazioni in vari settori come Io. T, automotive, entertaiment e sanità • Una delle tecnologie richieste per l’implementazione della rete 5 G è rappresentata dalle antenne array, fondamentali per ottenere le prestazioni e la capacità richieste dalla nuova infrastruttura di rete. • Per soddisfare questi ambiziosi requisiti occorre disporre di un’elevata ampiezza di banda. Di conseguenza, alla rete 5 G sono state assegnate nuove bande radio, sia nella gamma di frequenze fino a 6 GHz, sia nella gamma superiore a 24 GHz, onde millimetriche. • Un ruolo importante sarà giocato dalle antenne, un fattore cruciale per il successo del 5 G. Da un lato, frequenze più elevate richiederanno, a parità di guadagno, antenne di dimensione inferiore. Dall’altro lato, antenne più piccole saranno in grado di ricevere una quantità inferiore di energia, limitando la massima distanza percorribile rispetto a quella ottenibile con le frequenze più basse.

5 G • Caratteristiche delle antenne 5 G possono essere riassunte in questi tre punti: – e. MBB, enhanced Mobile Broad. Band: maggiore ampiezza di banda a disposizione della rete mobile per un utilizzo fluido e performante di applicazioni quali realtà aumentata, streaming video e video conferenza; – m. MTC, massive Machine Type Communication: il 5 G gestirà una connettività massiva di migliaia o milioni di dispositivi connessi, senza sovraccaricare la rete. Ciò permetterà una gestione efficiente di applicazioni Io. T complesse, comprendenti sensori ad elevata integrazione, come smart home, smart city, smart grid ed altro ancora; – URLLC, Ultra Reliable Low Latency Communication: il 5 G avrà il compito di supportare tutte le applicazioni che richiedono un comportamento in tempo reale e latenza estremamente ridotta, come factory automation, sistemi di controllo industriale, auto a guida autonoma, smart grid e chirurgia robotica.

Crittografia e autenticazione • Con l’avvento delle reti wireless, diventa più difficile proteggere i dati che in questo modo sono più accessibili. • I problemi principali delle WLAN sono: – Riservatezza – Controllo di accesso – Integrità dei dati

Tipologia di attacchi • Intercettazione • Accessi non autorizzati • Interferenze e jamming per disturbare la comunicazione • Danni materiali

Crittografia e autenticazione • Il meccanismo per la riservatezza dei dati è stato definito dallo standard IEEE 802. 11 con l’acronimo di WEP Wired Equivalent Privacy • Il protocollo WEP fa parte del secondo livello ISO OSI e si avvale di due meccanismi crittografici: – L’algoritmo crittografico RC 4 – Il sistema ci controllo dati CRC-32 • La crittografia è a chiave simmetrica; la codifica avviene tramite la funzione XOR tra il testo in chiaro e la chiave; la funzione XOR è applicata a bit • Si dimostrò presto che il WEP poteva essere facilmente violato e si passò allora a sistemi più sicuri

WPA Wireless Protected Access • WPA e WPA 2 sono stati proposti in seguito alla diffusione abbastanza elevata delle reti wireless e, al fatto che il WEP era meno sicuro • La WPA 2 è l’evoluzione della WPA • Per la WPA esistono due configurazioni: – Modalità personal WPA-PSK per applicazoni di piccole reti – Modalità interprise per infrastrutture di reti di grandi dimensioni, aziende • WPA utilizza il protocollo TKIP Temporary Key Integraty Protocol che permette di cambiare la chiave dopo un certo numero di utilizzo • Per il controllo del’integrità dei dati viene utilizzato il MIC Message Integrity Code, una chiave a 64 bit simmetrica

WPA 2 • È il protocollo più diffuso e che utilizza la chiave simmetrica AES a 128, 192 oppure a 256 bit • AES può agire con diverse modalità operative: – Electronic Code. Book ECB – Coun. Te. R CTR – Cipher-Block Chaining • La più utilizzata è la CBC

Autenticazione • Processo tramite il quale un computer, un software o un utente verificano la corretta identità di chi vuole accedere ai dati. Ogni utente effettua una login per accedere ad un servizio o a dei dati • Un sistema utilizzato ancora oggi per l’autenticazione, si basa su: – conoscenza del SSID della rete cioè una serie di caratteri ASCII che indicano il nome della rete – la condivisione della password garantita dalla protezione WEP – Un sistema aggiuntivo per la protezione è il filtraggio MAC Address dei dispositivi wireless. Questo meccanismo però è lungo e richiede una lunga procedura manuale da parte dell’amministratore di rete.

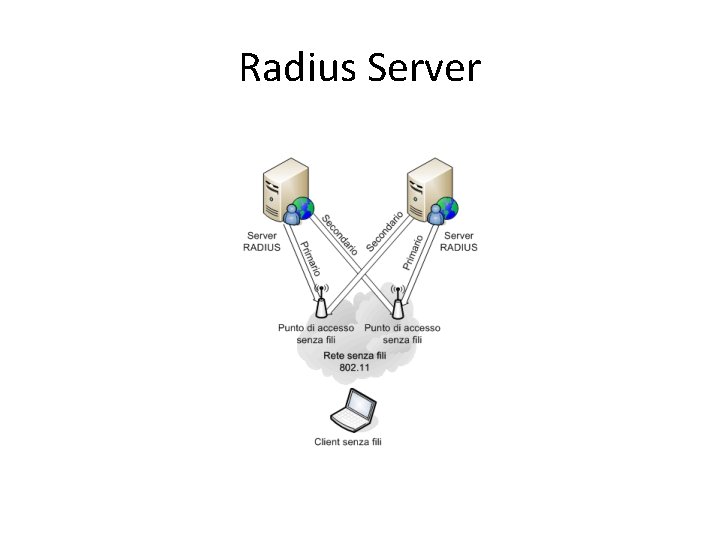

Protocollo 802. 1 X • Standard per l’autenticazione dell’accesso basato sulla gestione delle porte • I componenti del sistema di autenticazione sono: – Utente di rete – Un dispositivo di accesso alla rete, il gateway – Un servizio di autenticazione autorizzazione e accesso AAA costituito da un server Radius

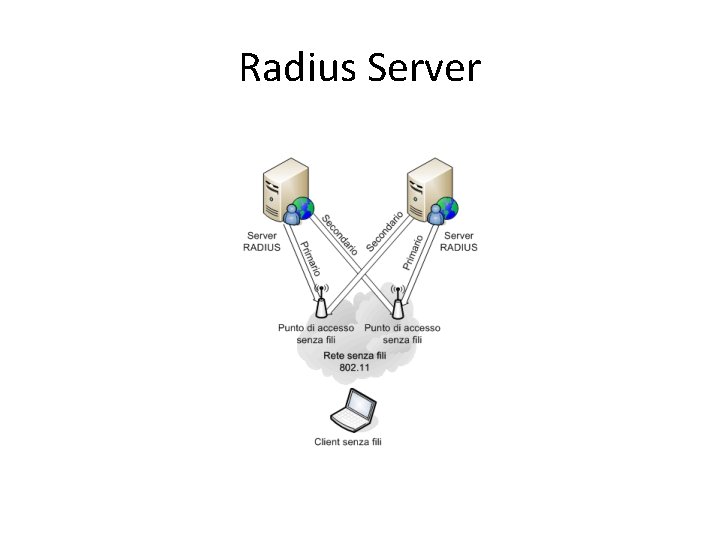

Processo necessario per ottenere unna chiave di autenticazione • Un client senza fili entra nel raggio di azione di un AP che gli chiede le credenziali • Il client senza fili si identifica all’AP il quale inoltra le informazioni al server Radius • Il server Radius richiede altre informazioni necessarie • Il client invia altre credenziali • Il server Radius verifica le credenziali ed invia una chiave di autenticazione crittografata • L’AP utilizza la chiave di autenticazione per inviare dati crittografati al client Lo standard WPA utilizza due modalità di autenticazione: 802. 1 x, che è quella appena descritta e, la PSK che è più semplice

WPA

Radius Server

Crittografia Endo To End • Il sistema Whats. Up utilizza la crittografia End To End dal 2014. • Con questo metodo, l’Apple ha fatto in modo che solo l’utente iniziale e quello finale possono accedere ai messaggi e nessuno più • Questo sistema fu molto criticato dall’FBI che si vedeva privato di mezzi per spiare eventuali mal intenzionati

Evoluzione storica della normativa sull'inclusione

Evoluzione storica della normativa sull'inclusione Introduzione alla psicologia della comunicazione

Introduzione alla psicologia della comunicazione Introduzione alla psicologia della comunicazione

Introduzione alla psicologia della comunicazione L'esistenza storica di gesù è attestata

L'esistenza storica di gesù è attestata Verga collegamenti interdisciplinari

Verga collegamenti interdisciplinari La narrazione storica

La narrazione storica Periodo storico orlando furioso

Periodo storico orlando furioso Caratteristiche futurismo

Caratteristiche futurismo Nulla ha senso

Nulla ha senso Evoluzione normativa diritto del lavoro

Evoluzione normativa diritto del lavoro Evoluzione della misurazione del tempo

Evoluzione della misurazione del tempo Cladogramma uomo

Cladogramma uomo Le origini della letteratura italiana mappa concettuale

Le origini della letteratura italiana mappa concettuale Embriologia comparata evoluzione

Embriologia comparata evoluzione La scuola è una pubblica amministrazione?

La scuola è una pubblica amministrazione? Valerio parisi genetica ed evoluzione

Valerio parisi genetica ed evoluzione Narrativa del 900

Narrativa del 900 Evoluzione prebiologica

Evoluzione prebiologica Evoluzione dei telefoni

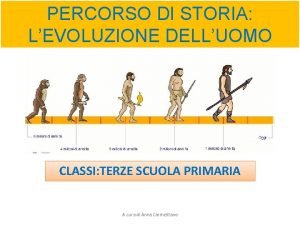

Evoluzione dei telefoni Percorso di storia l'evoluzione dell'uomo

Percorso di storia l'evoluzione dell'uomo Evoluzione modelli atomici

Evoluzione modelli atomici Evoluzione a cespuglio scuola primaria

Evoluzione a cespuglio scuola primaria Evoluzione

Evoluzione Testo informativo esempio svolto

Testo informativo esempio svolto