Computer Security Cryptography 1 Computer Security Cryptography Ilmu

- Slides: 30

Computer Security Cryptography 1

Computer Security Cryptography Ilmu sekaligus seni untuk menjaga keamanan pesan 2

Computer Security Cryptography Pengirim dan Penerima pesan Pesan Plaintext atau Cleartext Pesan dapat berupa data atau informasi yang dikirim (melalui kurir, saluran komunikasi data, dsb) Pesan dapat disimpan di dalam media perekaman (kertas, storage, dsb). 3

Computer Security Cryptography Agar pesan tidak dapat dimengerti maknanya oleh pihak lain, maka pesan disandikan ke bentuk lain. Bentuk pesan yang tersandi disebut ciphertext atau cryptogram. Tidak bergantung dengan suatu program. Ciphertext harus dapat ditransformasi kembali menjadi plaintext. 4

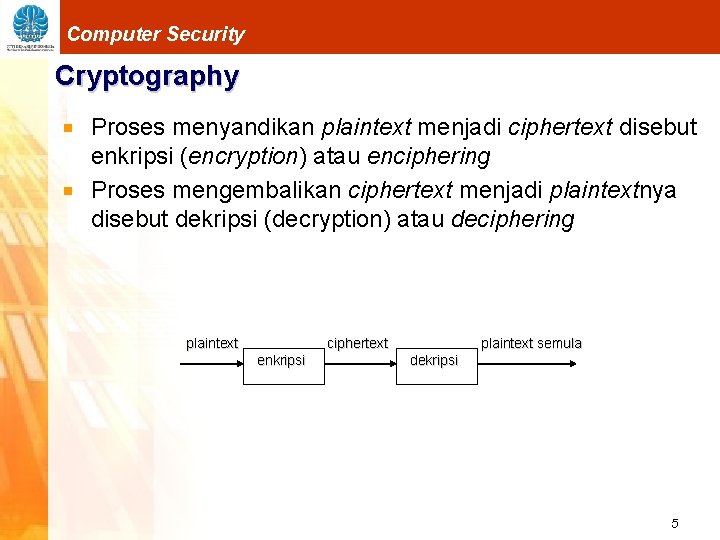

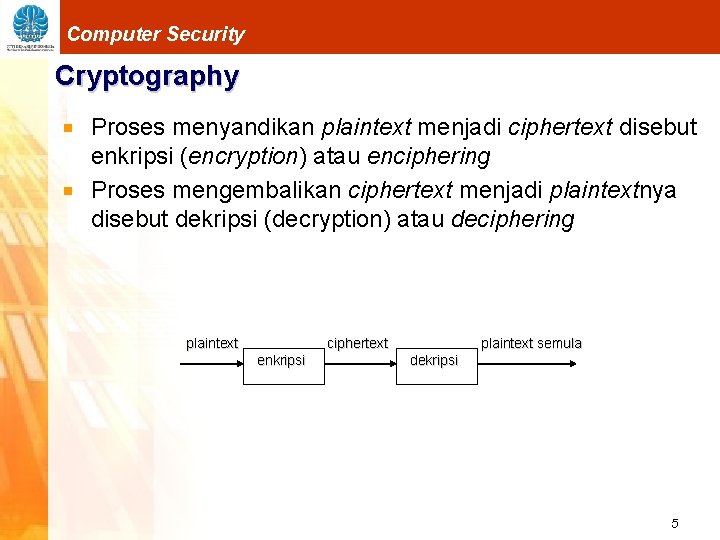

Computer Security Cryptography Proses menyandikan plaintext menjadi ciphertext disebut enkripsi (encryption) atau enciphering Proses mengembalikan ciphertext menjadi plaintextnya disebut dekripsi (decryption) atau deciphering plaintext ciphertext enkripsi plaintext semula dekripsi 5

Computer Security Crytography Kriptografi adalah ilmu sekaligus seni untuk menjaga keamanan pesan Praktisi (pengguna kriptografi) disebut kriptografer (cryptographer). Algoritma kriptografi adalah: aturan/metode untuk enkripsi dan dekripsi fungsi matematika yang digunakan untuk enkripsi dan dekripsi. Kunci adalah parameter yang digunakan untuk transformasi enkripsi dan dekripsi. Sistem kriptografi (atau cryptosystem) adalah algoritma kriptografi, plainteks, cipherteks, dan kunci. Penyadap adalah orang yang mencoba menangkap pesan selama ditransmisikan. Nama lain: enemy, adversary, intruder, interceptor, bad guy Kriptanalisis (cryptanalysis) adalah ilmu dan seni untuk memecahkan cipherteks menjadi plainteks tanpa mengetahui kunci yang diberikan. Pelakunya disebut kriptanalis. Kriptologi (cryptology) adalah studi mengenai kriptografi dan kriptanalisis. 6

Computer Security Crytography Aplikasi kriptografi: Pengiriman data melalui saluran komunikasi Penyimpanan data di dalam disk storage. Contoh-contoh pada pengiriman data melalui saluran komunikasi ATM tempat mengambil uang Internet Militer Wi-Fi Pay TV GSM 7

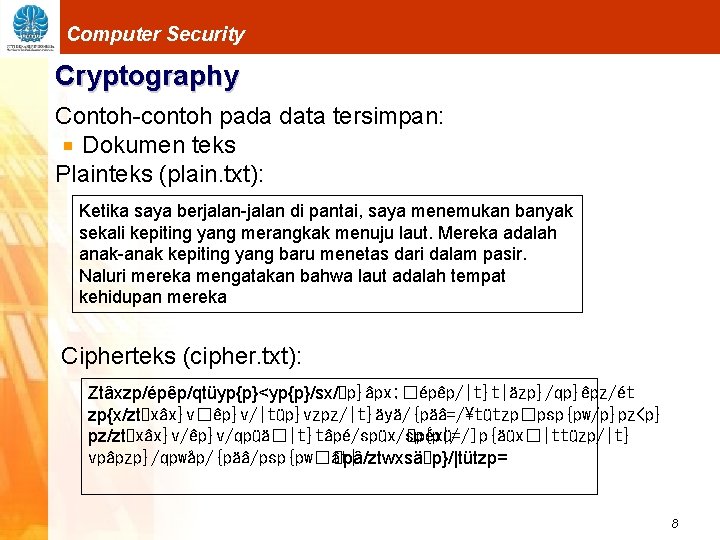

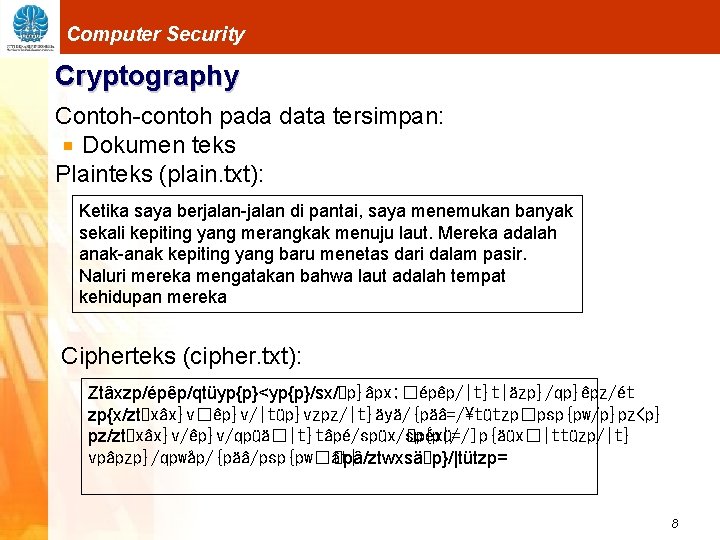

Computer Security Cryptography Contoh-contoh pada data tersimpan: Dokumen teks Plainteks (plain. txt): Ketika saya berjalan-jalan di pantai, saya menemukan banyak sekali kepiting yang merangkak menuju laut. Mereka adalah anak-anak kepiting yang baru menetas dari dalam pasir. Naluri mereka mengatakan bahwa laut adalah tempat kehidupan mereka Cipherteks (cipher. txt): Ztâxzp/épêp/qtüyp{p}<yp{p}/sx/ p}âpx; �épêp/|t}t|äzp}/qp}êpz/ét zp{x/zt xâx}v�êp}v/|tüp}vzpz/|t}äyä/{päâ=/tützp�psp{pw/p}pz<p} pz/zt xâx}v/êp}v/qpüä�|t}tâpé/spüx/sp{p|/ péxü=/]p{äüx�|ttüzp/|t} vpâpzp}/qpwåp/{päâ/psp{pw�ât| pâ/ztwxsä p}/|tützp= 8

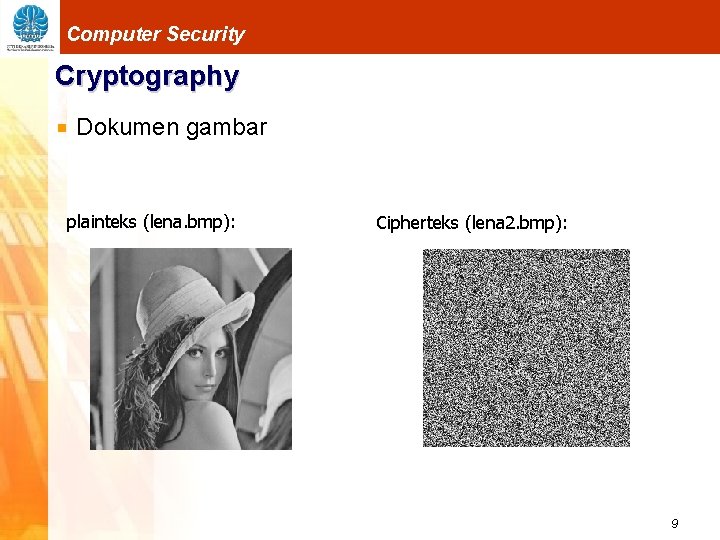

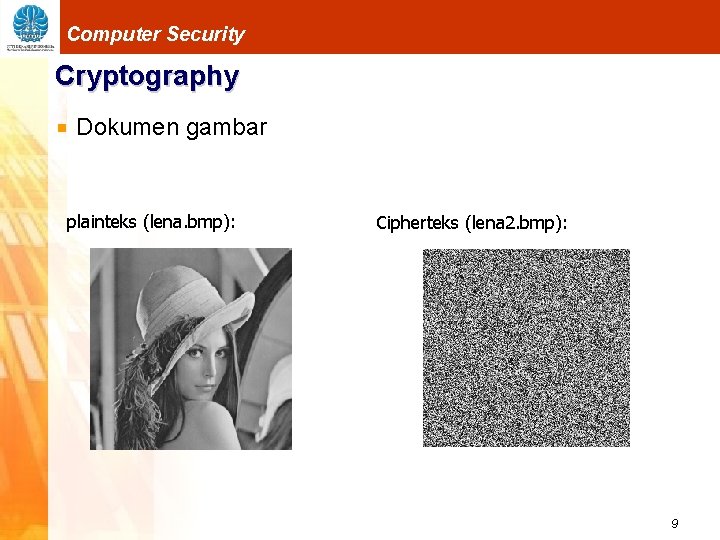

Computer Security Cryptography Dokumen gambar plainteks (lena. bmp): Cipherteks (lena 2. bmp): 9

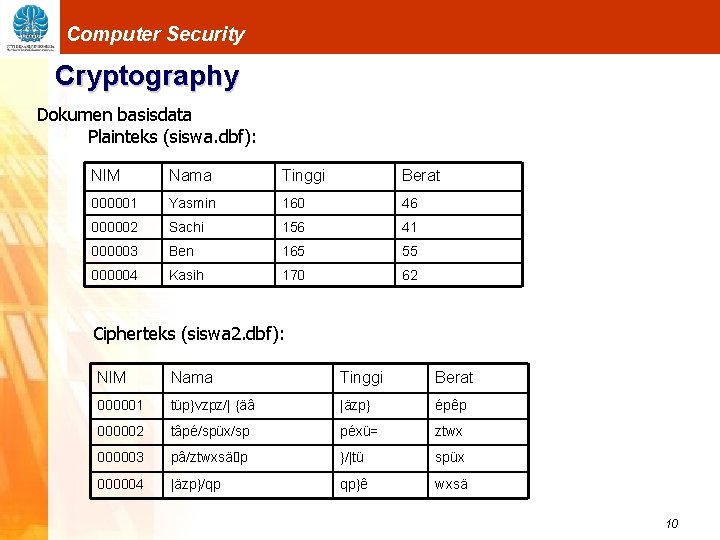

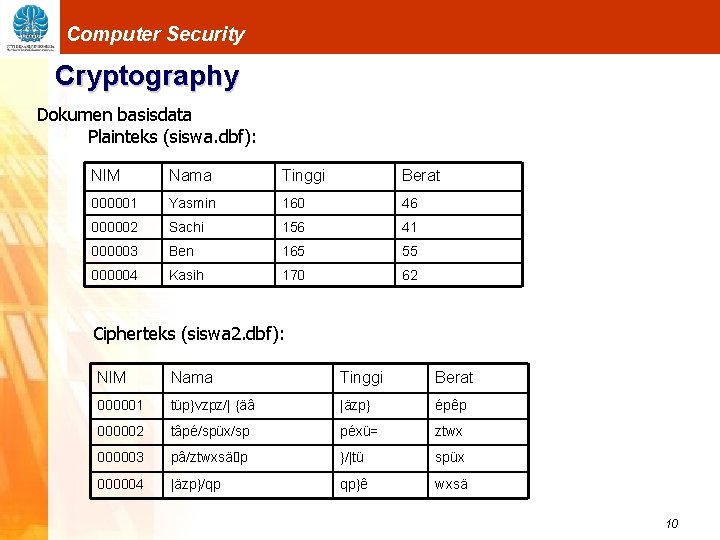

Computer Security Cryptography Dokumen basisdata Plainteks (siswa. dbf): NIM Nama Tinggi Berat 000001 Yasmin 160 46 000002 Sachi 156 41 000003 Ben 165 55 000004 Kasih 170 62 Cipherteks (siswa 2. dbf): NIM Nama Tinggi Berat 000001 tüp}vzpz/| {äâ |äzp} épêp 000002 tâpé/spüx/sp péxü= ztwx 000003 pâ/ztwxsä p }/|tü spüx 000004 |äzp}/qp qp}ê wxsä 10

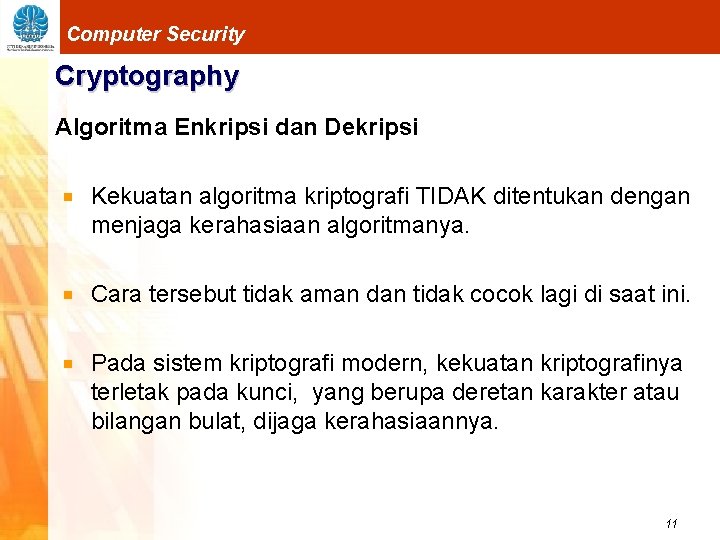

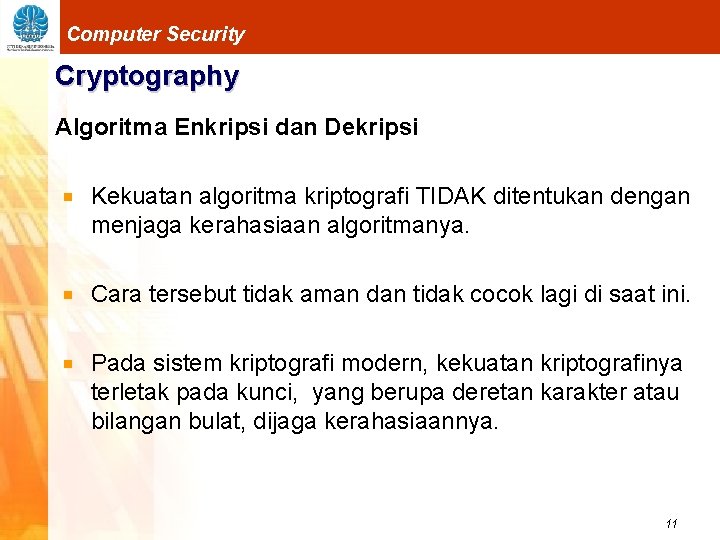

Computer Security Cryptography Algoritma Enkripsi dan Dekripsi Kekuatan algoritma kriptografi TIDAK ditentukan dengan menjaga kerahasiaan algoritmanya. Cara tersebut tidak aman dan tidak cocok lagi di saat ini. Pada sistem kriptografi modern, kekuatan kriptografinya terletak pada kunci, yang berupa deretan karakter atau bilangan bulat, dijaga kerahasiaannya. 11

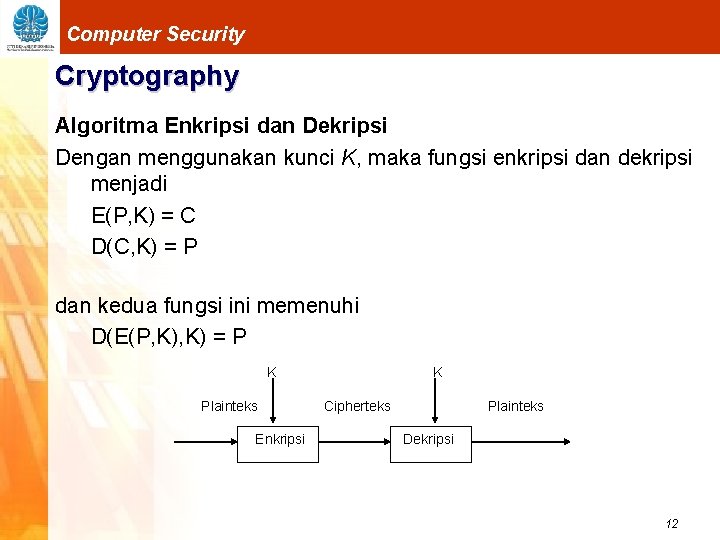

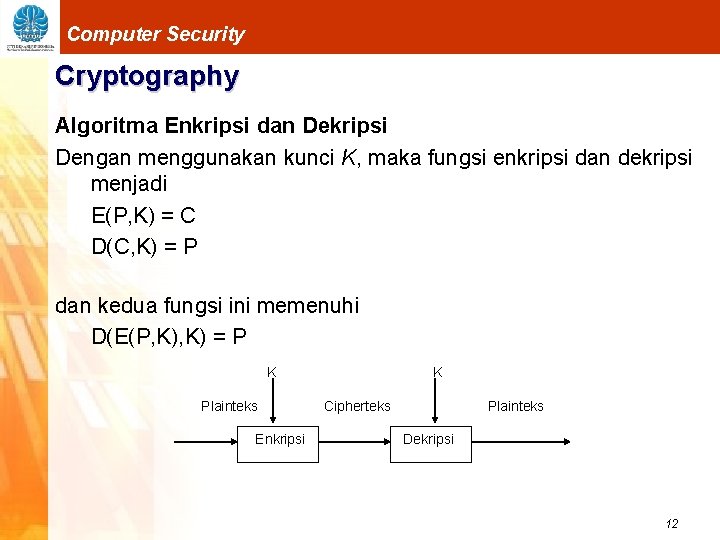

Computer Security Cryptography Algoritma Enkripsi dan Dekripsi Dengan menggunakan kunci K, maka fungsi enkripsi dan dekripsi menjadi E(P, K) = C D(C, K) = P dan kedua fungsi ini memenuhi D(E(P, K) = P K Plainteks Enkripsi K Cipherteks Plainteks Dekripsi 12

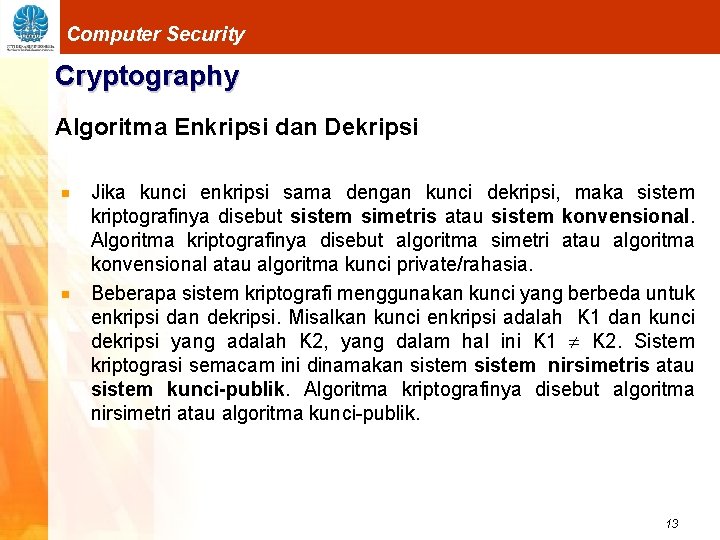

Computer Security Cryptography Algoritma Enkripsi dan Dekripsi Jika kunci enkripsi sama dengan kunci dekripsi, maka sistem kriptografinya disebut sistem simetris atau sistem konvensional. Algoritma kriptografinya disebut algoritma simetri atau algoritma konvensional atau algoritma kunci private/rahasia. Beberapa sistem kriptografi menggunakan kunci yang berbeda untuk enkripsi dan dekripsi. Misalkan kunci enkripsi adalah K 1 dan kunci dekripsi yang adalah K 2, yang dalam hal ini K 1 K 2. Sistem kriptograsi semacam ini dinamakan sistem nirsimetris atau sistem kunci-publik. Algoritma kriptografinya disebut algoritma nirsimetri atau algoritma kunci-publik. 13

Computer Security Teknik Dasar Kriptografi 1. 2. 3. 4. 5. Substitusi Blocking Permutasi Ekspansi Pemampatan (Compaction) 14

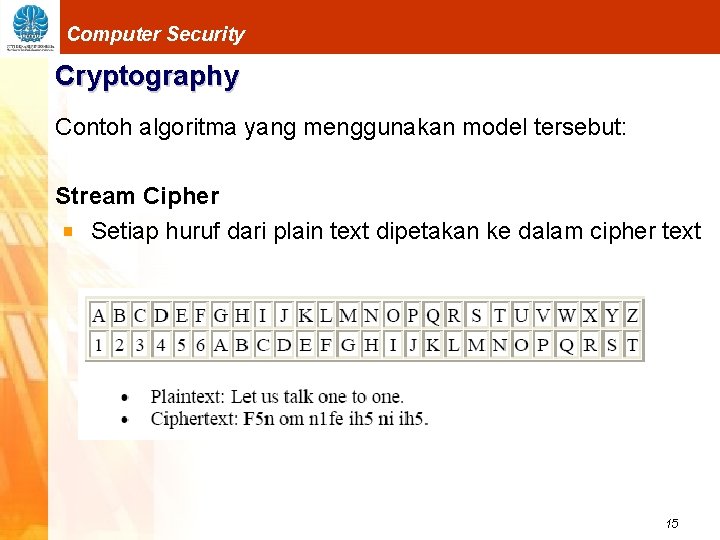

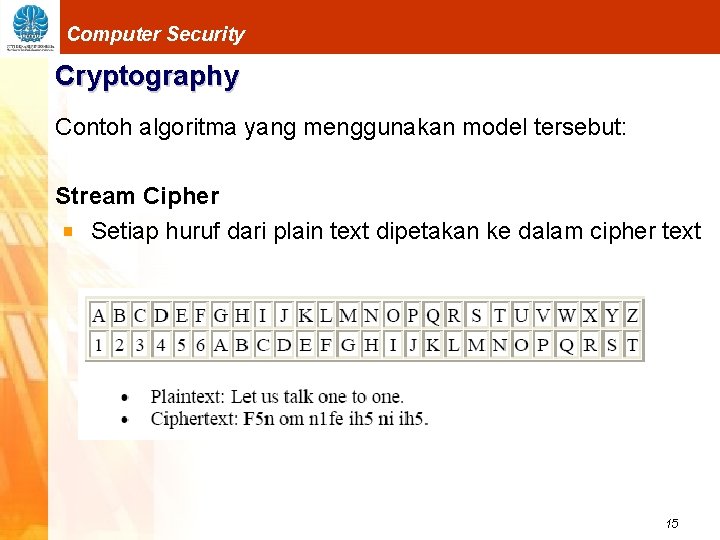

Computer Security Cryptography Contoh algoritma yang menggunakan model tersebut: Stream Cipher Setiap huruf dari plain text dipetakan ke dalam cipher text 15

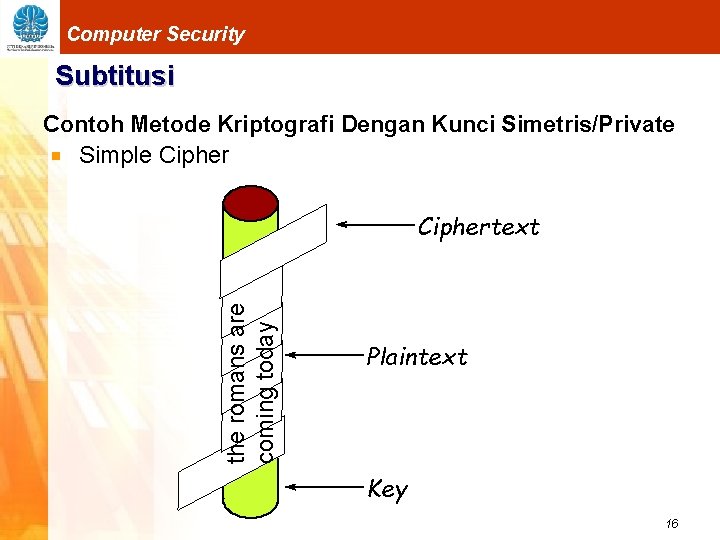

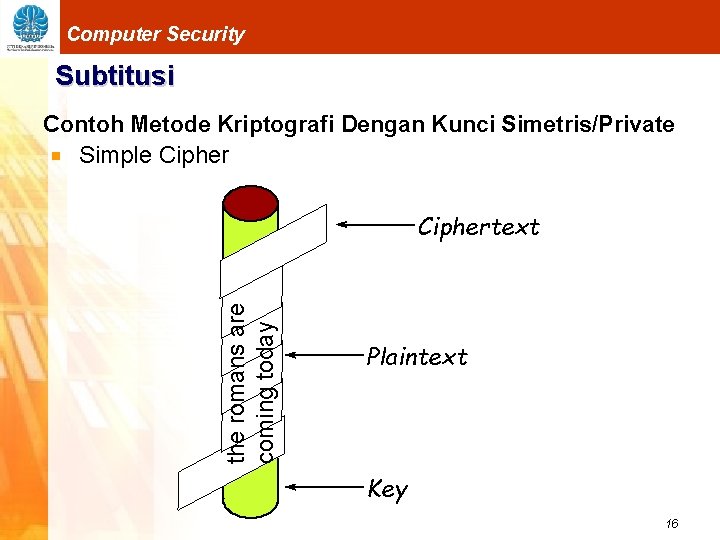

Computer Security Subtitusi Contoh Metode Kriptografi Dengan Kunci Simetris/Private Simple Cipher the romans are coming today Ciphertext Plaintext Key 16

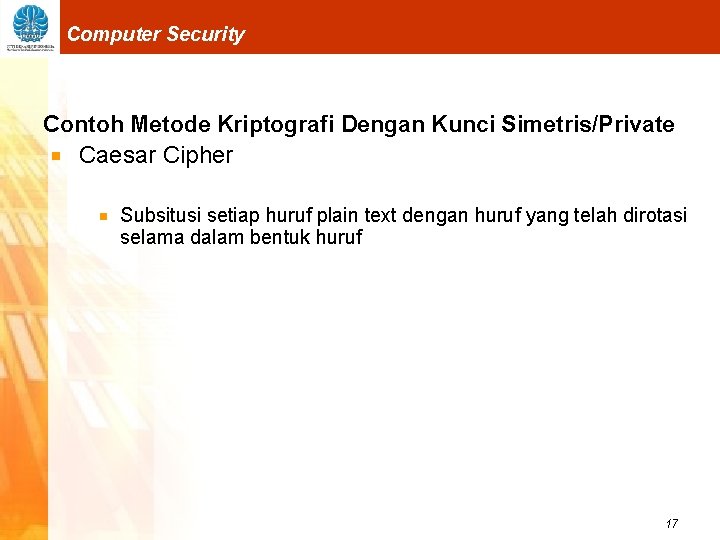

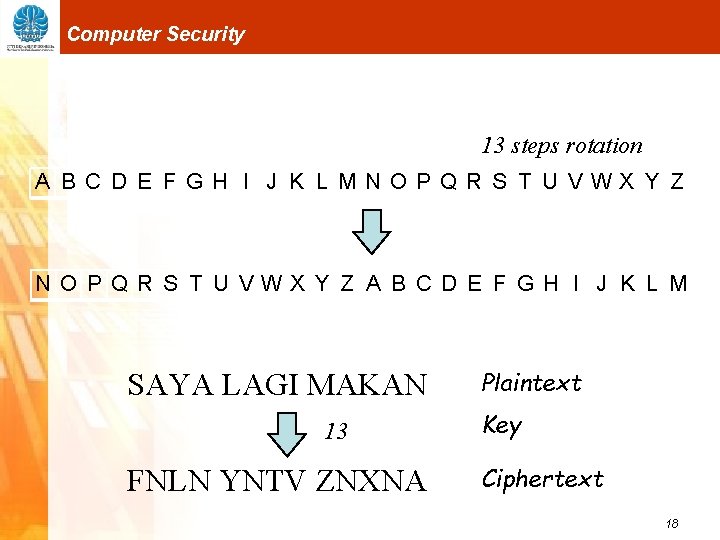

Computer Security Contoh Metode Kriptografi Dengan Kunci Simetris/Private Caesar Cipher Subsitusi setiap huruf plain text dengan huruf yang telah dirotasi selama dalam bentuk huruf 17

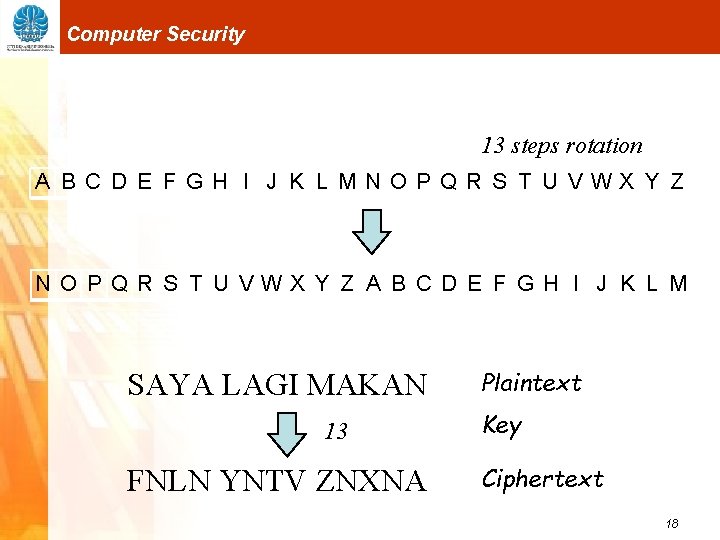

Computer Security 13 steps rotation A B C D E F G H I J K L MN O P Q R S T U VWX Y Z A B C D E F G H I J K L M SAYA LAGI MAKAN 13 FNLN YNTV ZNXNA Plaintext Key Ciphertext 18

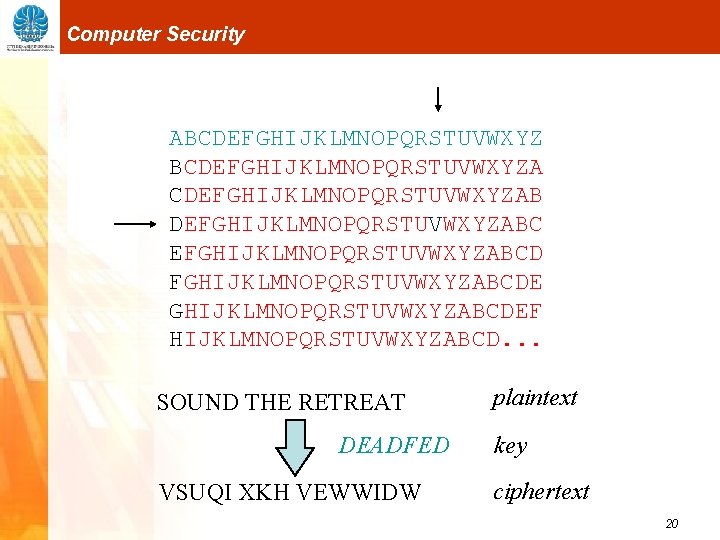

Computer Security Contoh Metode Kriptografi Dengan Kunci Simetris/Private Running Key Cipher Karakter ciphertext ditentukan pada pertemuan antara baris dan kolom Baris untuk karakter yang akan dienkrip, kolom untuk karakter dari keyword Dikenal juga sebagai vigenere cipher 19

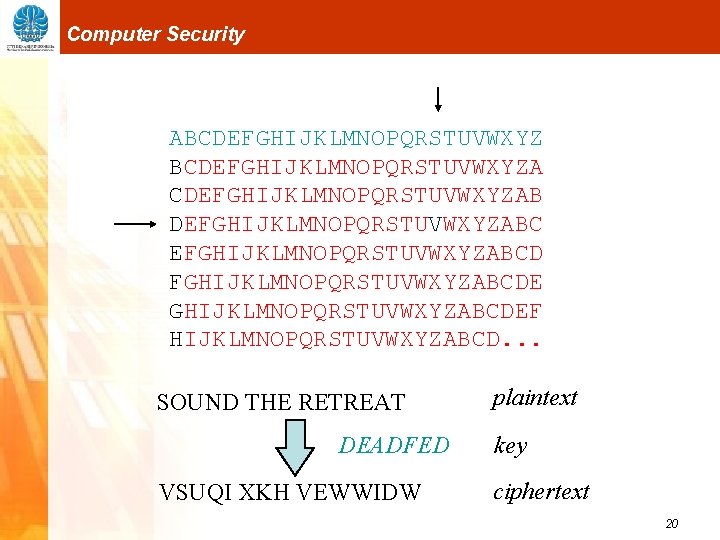

Computer Security ABCDEFGHIJKLMNOPQRSTUVWXYZA CDEFGHIJKLMNOPQRSTUVWXYZABC EFGHIJKLMNOPQRSTUVWXYZABCDE GHIJKLMNOPQRSTUVWXYZABCDEF HIJKLMNOPQRSTUVWXYZABCD. . . SOUND THE RETREAT DEADFED VSUQI XKH VEWWIDW plaintext key ciphertext 20

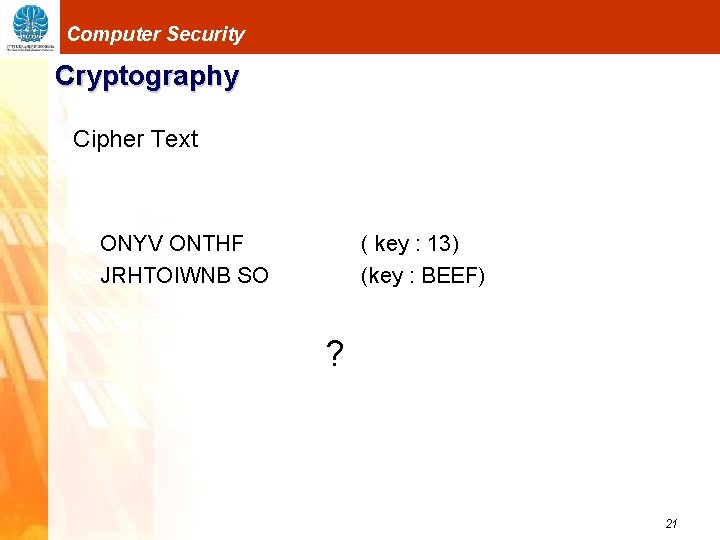

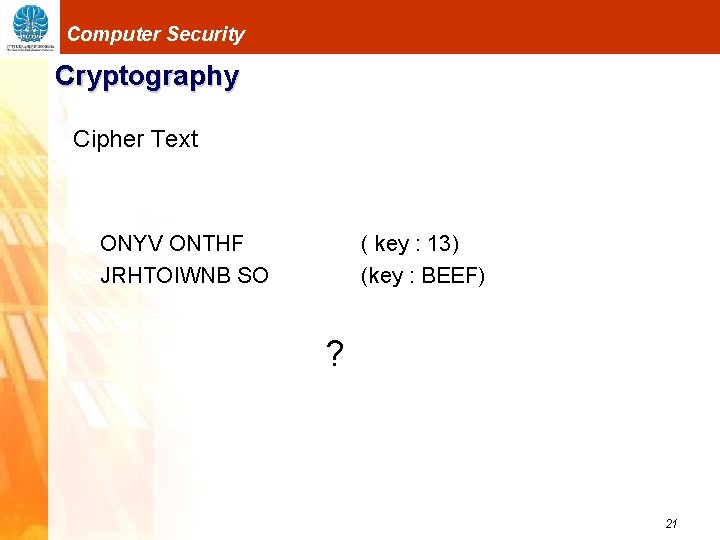

Computer Security Cryptography Cipher Text ONYV ONTHF JRHTOIWNB SO ( key : 13) (key : BEEF) ? 21

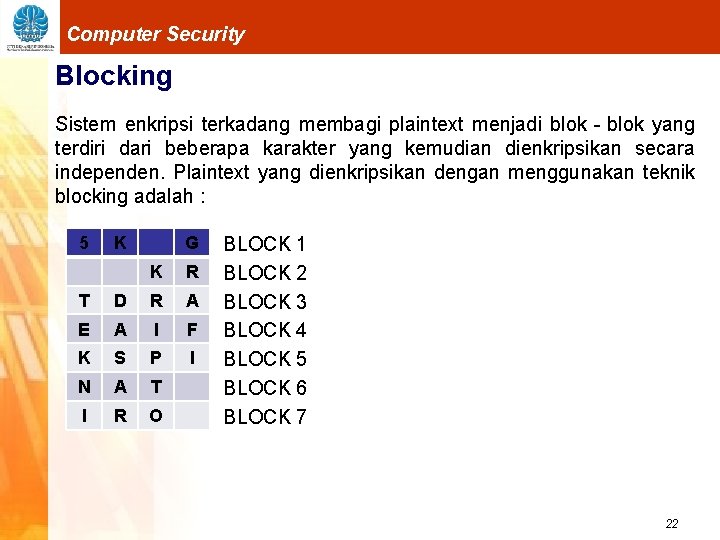

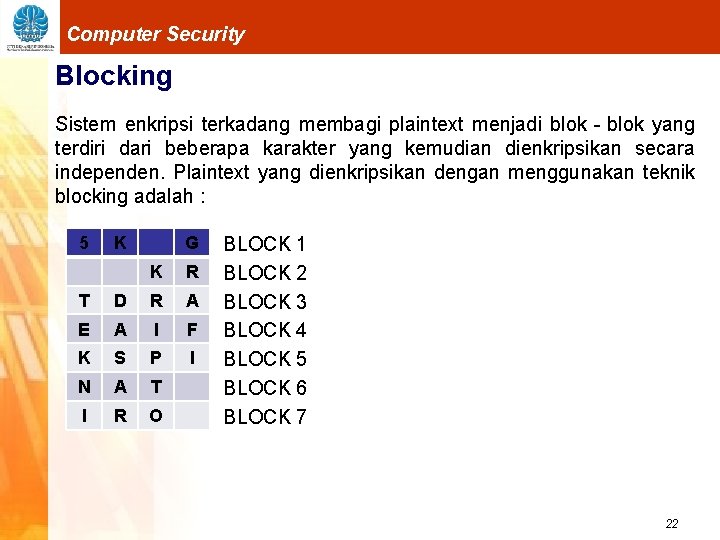

Computer Security Blocking Sistem enkripsi terkadang membagi plaintext menjadi blok‐blok yang terdiri dari beberapa karakter yang kemudian dienkripsikan secara independen. Plaintext yang dienkripsikan dengan menggunakan teknik blocking adalah : 5 K G K R T D R A E A I F K S P I N A T I R O BLOCK 1 BLOCK 2 BLOCK 3 BLOCK 4 BLOCK 5 BLOCK 6 BLOCK 7 22

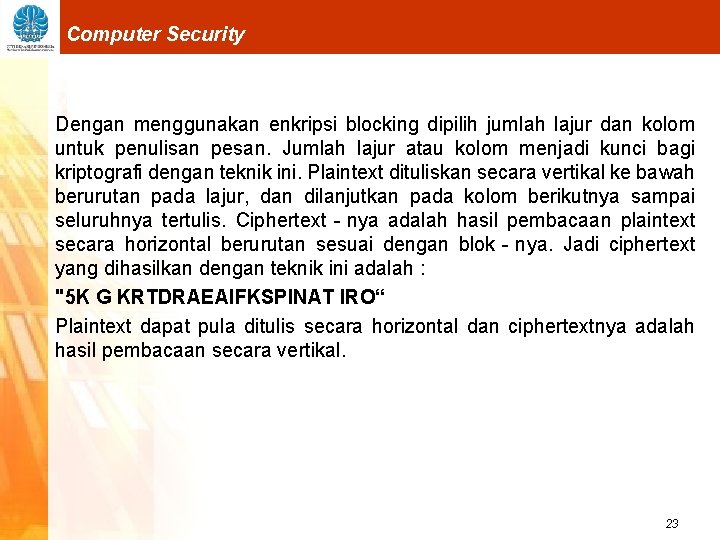

Computer Security Dengan menggunakan enkripsi blocking dipilih jumlah lajur dan kolom untuk penulisan pesan. Jumlah lajur atau kolom menjadi kunci bagi kriptografi dengan teknik ini. Plaintext dituliskan secara vertikal ke bawah berurutan pada lajur, dan dilanjutkan pada kolom berikutnya sampai seluruhnya tertulis. Ciphertext‐nya adalah hasil pembacaan plaintext secara horizontal berurutan sesuai dengan blok‐nya. Jadi ciphertext yang dihasilkan dengan teknik ini adalah : "5 K G KRTDRAEAIFKSPINAT IRO“ Plaintext dapat pula ditulis secara horizontal dan ciphertextnya adalah hasil pembacaan secara vertikal. 23

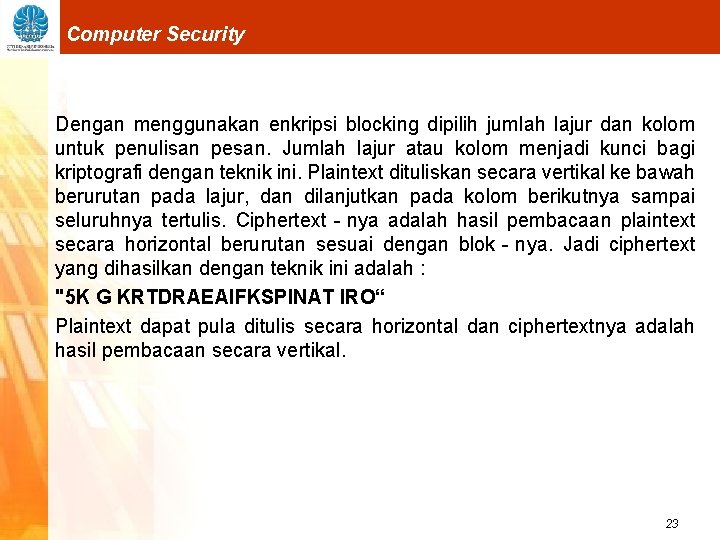

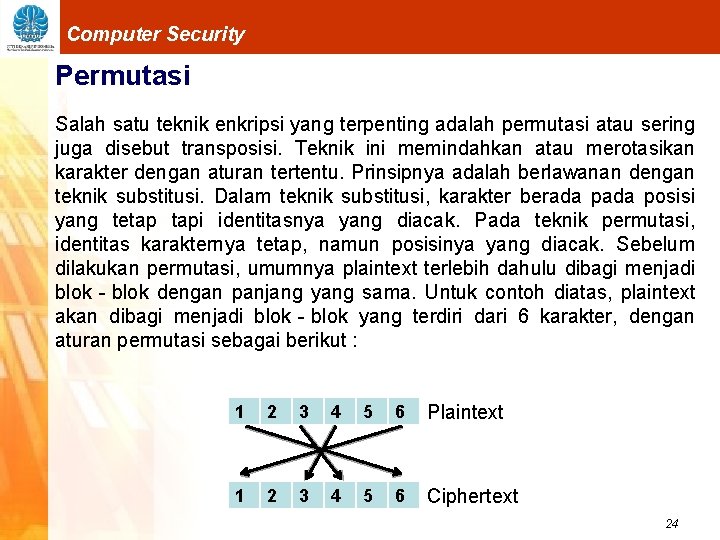

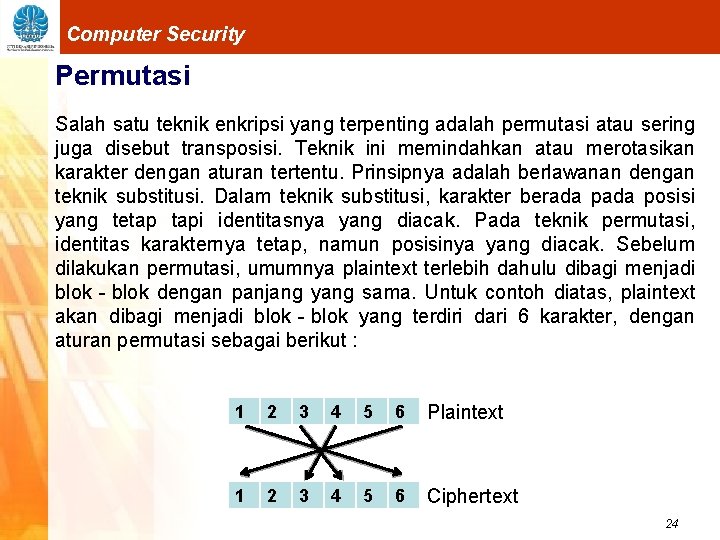

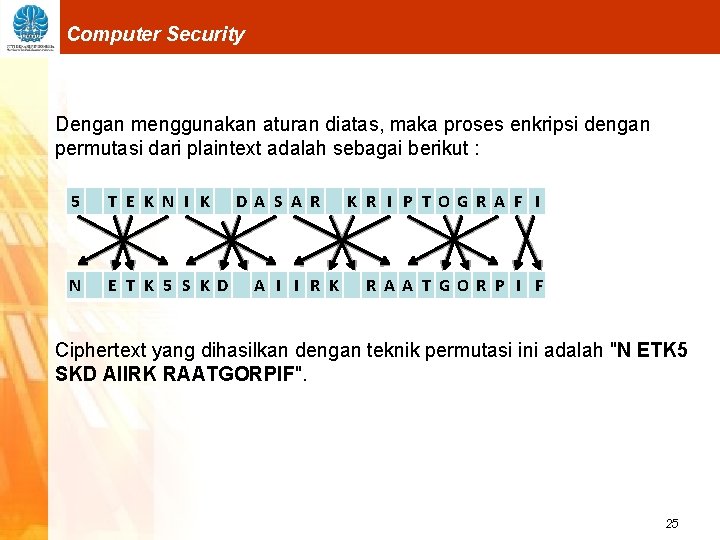

Computer Security Permutasi Salah satu teknik enkripsi yang terpenting adalah permutasi atau sering juga disebut transposisi. Teknik ini memindahkan atau merotasikan karakter dengan aturan tertentu. Prinsipnya adalah berlawanan dengan teknik substitusi. Dalam teknik substitusi, karakter berada posisi yang tetap tapi identitasnya yang diacak. Pada teknik permutasi, identitas karakternya tetap, namun posisinya yang diacak. Sebelum dilakukan permutasi, umumnya plaintext terlebih dahulu dibagi menjadi blok‐blok dengan panjang yang sama. Untuk contoh diatas, plaintext akan dibagi menjadi blok‐blok yang terdiri dari 6 karakter, dengan aturan permutasi sebagai berikut : 1 2 3 4 5 6 Plaintext 1 2 3 4 5 6 Ciphertext 24

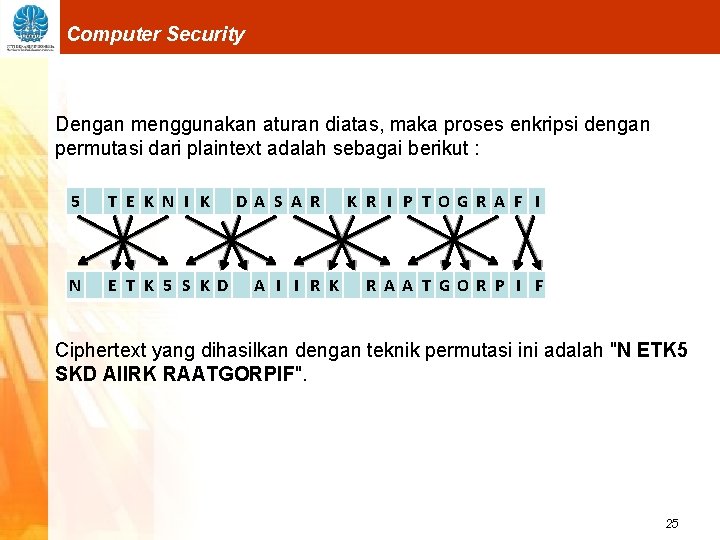

Computer Security Dengan menggunakan aturan diatas, maka proses enkripsi dengan permutasi dari plaintext adalah sebagai berikut : 5 T E K N I K N E T K 5 S K D D A S A R A I I R K K R I P T OG R A F I R A A T GO R P I F Ciphertext yang dihasilkan dengan teknik permutasi ini adalah "N ETK 5 SKD AIIRK RAATGORPIF". 25

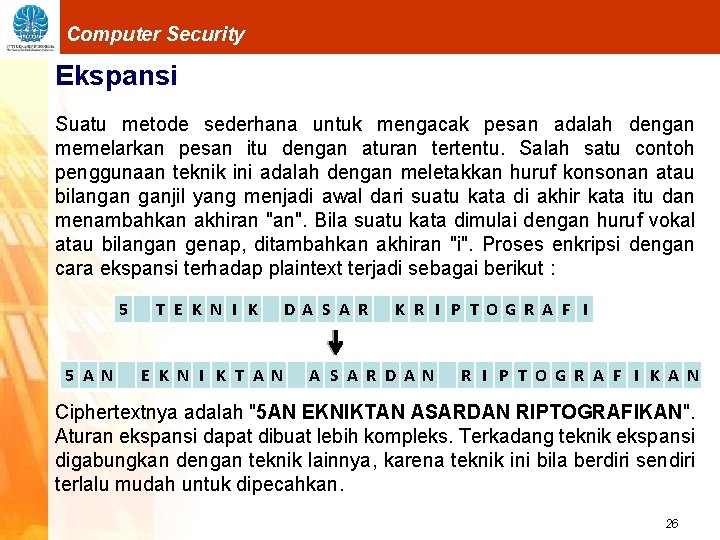

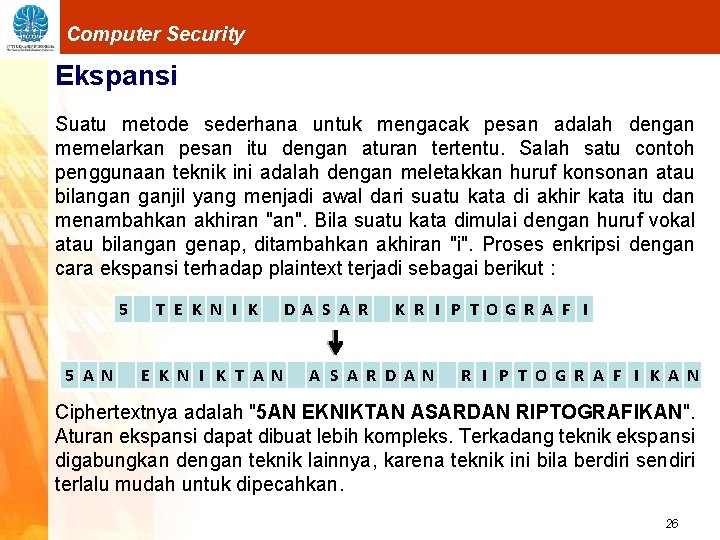

Computer Security Ekspansi Suatu metode sederhana untuk mengacak pesan adalah dengan memelarkan pesan itu dengan aturan tertentu. Salah satu contoh penggunaan teknik ini adalah dengan meletakkan huruf konsonan atau bilangan ganjil yang menjadi awal dari suatu kata di akhir kata itu dan menambahkan akhiran "an". Bila suatu kata dimulai dengan huruf vokal atau bilangan genap, ditambahkan akhiran "i". Proses enkripsi dengan cara ekspansi terhadap plaintext terjadi sebagai berikut : 5 5 A N T E K N I K T A N D A S A R K R I P T OG R A F I A S A R D A N R I P T OG R A F I K A N Ciphertextnya adalah "5 AN EKNIKTAN ASARDAN RIPTOGRAFIKAN". Aturan ekspansi dapat dibuat lebih kompleks. Terkadang teknik ekspansi digabungkan dengan teknik lainnya, karena teknik ini bila berdiri sendiri terlalu mudah untuk dipecahkan. 26

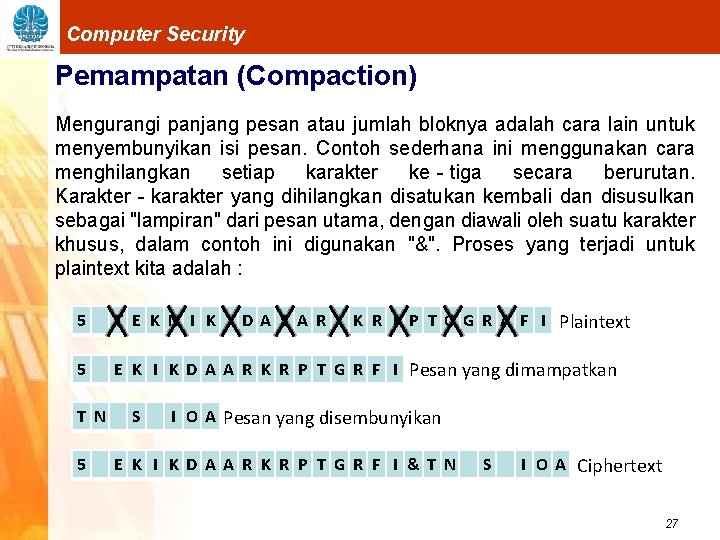

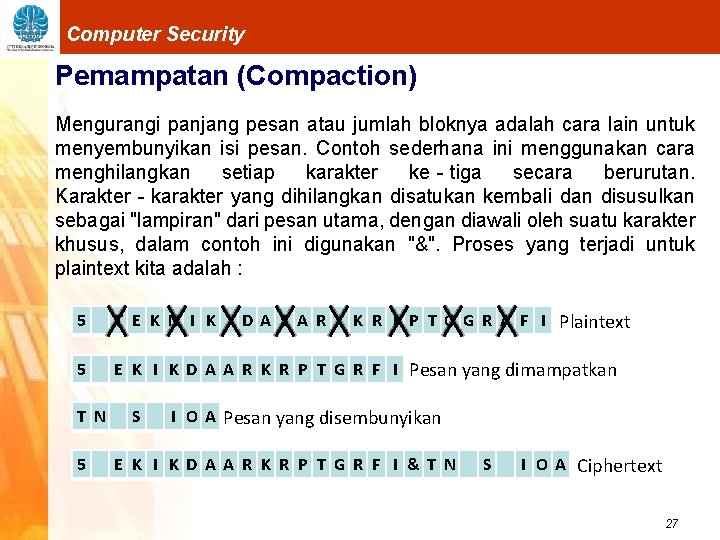

Computer Security Pemampatan (Compaction) Mengurangi panjang pesan atau jumlah bloknya adalah cara lain untuk menyembunyikan isi pesan. Contoh sederhana ini menggunakan cara menghilangkan setiap karakter ke‐tiga secara berurutan. Karakter‐karakter yang dihilangkan disatukan kembali dan disusulkan sebagai "lampiran" dari pesan utama, dengan diawali oleh suatu karakter khusus, dalam contoh ini digunakan "&". Proses yang terjadi untuk plaintext kita adalah : T E K N I K 5 E K I K D A A R K R P T G R F I Pesan yang dimampatkan T N 5 S D A S A R K R I P T O G R A F I Plaintext 5 I O A Pesan yang disembunyikan E K I K D A A R K R P T G R F I & T N S I O A Ciphertext 27

Computer Security q Aturan penghilangan karakter dan karakter khusus yang berfungsi sebagai pemisah menjadi dasar untuk proses dekripsi ciphertext menjadi plaintext kembali. q Dengan menggunakan kelima teknik dasar kriptografi diatas, dapat diciptakan kombinasi teknik kriptografi yang amat banyak, dengan faktor yang membatasi semata‐mata hanyalah kreativitas dan imajinasi kita. Walaupun sekilas terlihat sederhana, kombinasi teknik dasar kriptografi dapat menghasilkan teknik kriptografi turunan yang cukup kompleks, dan beberapa teknik dasar kriptografi masih digunakan dalam teknik kriptografi modern. 28

Computer Security Algoritma Kriptografi Macam – macam Algoritma Kriptografi 1. Algoritma Simetri (menggunakan satu kunci untuk enkripsi dan dekripsi) Ex : DES (Data Encryption Standard), AES, IDEA, dll. 2. Algoritma Asimetri (menggunakan kunci yang berbeda untuk enkripsi dan dekripsi). Ex : DSA (Data Signature Algorithm), RSA, ECC, dll. 3. Hash Function (suatu fungsi matematika yang mengambil input panjang variabel dan mengubahnya ke dalam urutan biner dengan panjang yang tetap) 4. Algoritma Klasik (Teknik subtitusi dan Permutasi) 29

Computer Security Latihan Julius Caesar, seorang kaisar terkenal Romawi yang menaklukkan banyak bangsa di Eropa dan Timur Tengah juga menggunakan suatu teknik kriptografi yang sekarang disebut Caesar cipher untuk berkorespondensi sekitar tahun 60 S. M. Teknik yang digunakan oleh Sang Caesar adalah mensubstitusikan alfabet secara beraturan, yaitu oleh alfabet ketiga yang mengikutinya, misalnya, alfabet ‘’A" digantikan oleh "D", "B" oleh "E", dan seterusnya. Dengan menggunakan tabel substitusi di atas, rubah sandi berikut menjadi sebuah kalimat yang benar : DNXDQDNFHUGDVEUR Dari ciphertext menjadi plaintext ‐nya ? 30