CISSP Access Control Systems and Methodology Resumen Control

- Slides: 37

CISSP Access Control Systems and Methodology Resumen

Control de acceso • Características de seguridad que controlan cómo los usuarios y sistemas se comunican e interactúan con otros sistemas y recursos. • Acceso: flujo de información entre un sujeto y un objeto. • Sujeto: entidad activa que requiere acceso a un objeto o a datos dentro de un objeto • usuarios • programa • proceso • Objeto: entidad pasiva que contiene información • computadora • base de datos • archivo o directorio • programa 2

Principios de seguridad • Disponibilidad: garantiza que información, sistemas y recursos estén disponibles a los usuarios oportunamente de manera que no se afecte la productividad. • Integridad: garantiza que información sea correcta, completa, y protegida modificación no autorizada o inesperada. • Confidencialidad: asegurar que información no sea revelada a individuos, programas o procesos no autorizados. 3

Identificación, autenticación, autorización y responsabilidad individual • Identificación: método para asegurar que un sujeto (usuario, programas, o procesos) es la entidad que dice ser. • usuario • número de cuenta • Autenticación: requiere que el usuario provea la segunda parte de las credenciales. • • • contraseña frase llave criptográfica número de identificación personal atributo anatómico token 4

Identificación, autenticación, autorización y responsabilidad individual • Autorización: determinar si el sujeto tiene los derechos o privilegios necesarios para ejecutar la acción solicitada • matriz de control de acceso • etiquetas de seguridad. • Responsabilidad individual (accountability): responsabilizar al sujeto por las acciones tomadas dentro de un sistema o dominio. • identificación única del sujeto • el registro de sus acciones. 5

Identificación y autenticación • Factores utilizados para la autenticación: • lo que sabe (contraseña, pin, apellido de soltera de la madre, etc. ) • lo que tiene (llave, tarjeta magnética, tarjeta de acceso, gafete, tarjeta de memoria o inteligente) • lo que es (biométricos) • Autenticación fuerte (de dos factores): contiene dos de estos tres métodos • pin + biométricos • tarjeta magnética + biométricos 6

Biométricos • Verifica la identidad de un individuo por medio de atributos personales únicos • efectivo y exacto • alta sensibilidad • falsos positivos o falsos negativos • Barreras al uso de biométricos: • rechazo del usuario • tiempo para enrolamiento • rendimiento 7

Errores en biométricos • Error tipo I: cuando el sistema rechaza a un individuo autorizado (tasa de falsos rechazos) • Error tipo II: cuando el sistema acepta impostores que deberían ser rechazados (tasa de falsa aceptación) • CER (crossover error rate): porcentaje que representa el punto en que la tasa de falsos rechazos es igual a la tasa de falsa aceptación. • medida más importante de la exactitud del sistema • mientras menor sea el CER, mayor la exactitud 8

Tipos de biométricos • Huella dactilar: identifica características específicas de la huella dactilar. • Escaneo de palma: detalles de la palma de la mano y huellas dactilares. • Geometría de la mano: la forma de la mano de una persona (largo y ancho de la mano y de los dedos). • Escaneo de retina: patrón de vasos sanguíneos de la retina en la parte trasera del ojo. • Escaneo del iris: patrones, anillos y colores en la parte coloreada del ojo. 9

Tipos de biométricos • Dinámica de firma: manera y velocidad en que la persona firma. • Dinámica del teclado: velocidad y movimiento al teclear cierta frase. • Impresión de voz: patrones y sonidos en la manera de hablar de una persona. • Escaneo facial: características del rostro de una persona (estructura ósea, nariz, ancho del ojo, tamaño de la frente, forma de la barbilla). • Topología de la mano: vista lateral de la mano (valles de la mano, forma y curvatura). 10

Contraseñas • Llaves criptográficas: una llave privada o una firma digital pueden ser utilizadas en vez de una contraseña. • Passphrase: secuencia de caracteres más larga que una contraseña que la aplicación transforma en una contraseña virtual, que se usa para el autenticación. • Tarjeta de memoria: almacén información, pero no la procesa. Puede guardar la información de autenticación de un usuario. • Tarjeta inteligente: puede procesar información, e incluso proveer autenticación de dos factores, porque el usuario debe teclear un PIN para desbloquear la tarjeta. 11

Contraseñas • Administración de contraseñas • Garantiza que las contraseñas sean generadas apropiadamente, actualizadas, y seguras. • Revisión de contraseñas: utiliza herramientas que realizan ataques de diccionario para detectar las contraseñas débiles de los usuarios • password checker vs. password cracker • Edad de la contraseña: expiración de la contraseña para forzar el cambio a intervalos regulares • Limitar número de intentos de logon: Protege contra ataques de diccionario y exhaustivos 12

Contraseñas • Contraseñas cognitivas : Información basada en hechos u opiniones para verificar la identidad de una persona (color favorito, nombre de la mascota, escuela de la que se graduó, etc. ). • Contraseñas de una sola vez (one-time password): También llamada contraseña dinámica; sólo es válida una vez. • Tipos de token generadores de contraseñas de una sola vez: • Síncrono: el token se sincroniza con el servidor de autenticación utilizando el tiempo o un evento durante el proceso de autenticación. • Asíncrono: utiliza un esquema reto-respuesta (challengeresponse) 13

Autorización • Criterios de acceso: • Roles: manera eficiente de asignar derechos a un tipo de usuarios que realiza una cierta tarea. • Grupos: Manera eficiente de asignar permisos a un grupo de usuarios que requieren el mismo tipo de acceso al información y recursos. • Localidad fisica o lógica: limitar el acceso de si el usuario no está físicamente en la computadora, o en un segmento de la red específico. • Horario: asegurar que los sistemas no puedan utilizarse en ciertos días o en ciertas horas • Tipo de transacción: limitar ciertos tipos de funciones o comandos (por ejemplo, exigir la autorización del supervisor para transacciones que pasen de cierto monto). 14

Autorización • Negar el acceso por defecto: si el acceso no está explícitamente permitido, debe ser implícitamente negado. • Necesidad de saber (need to know): los individuos sólo deben acceder a la información que les es absolutamente necesaria para poder llevar a cabo sus funciones. • Gerencia: decide lo que el usuario debe saber. • Administrador: configura los mecanismos de control de acceso para darle al usuario solamente ese acceso. 15

Inicio de sesión único (single sign on) • Requiere que el usuario se autentique una sola vez a la red • Scripts: Se utilizan archivos que contienen las credenciales de usuario necesarias para distintos recursos • Kerberos: Protocolo de autenticación que utiliza un servidor de autenticación centralizado, un KDC (centro de distribución de llaves) y criptografía de llave simétrica (secreta) • SESAME: Tecnología de control de acceso desarrollada en Europa y basada en criptografía de llave pública (asimétrica) y privada (simétrica) • Thin clients: Terminales tontas que se autentican a un servidor o mainframe • Servicios de directorio: Servicios conectados a la red que controlan el acceso a recursos. 16

Kerberos • Perro de tres cabezas que guarda la entrada al inframundo (mitología griega) • Parte del proyecto Atena de MIT (80’s) • Provee autenticación y protección de mensajes • Usa criptografía de llaves simétricas (privadas) • Provee seguridad end-to-end (no hay intermediario entre el usuario y el servicio) • Arquitectura abierta • Implementación por cada vendedor -> problemas de interoperabilidad e incompatibilidad • Acepta contraseñas para autenticación pero fue diseñado para trabajar con llaves criptográficas 17

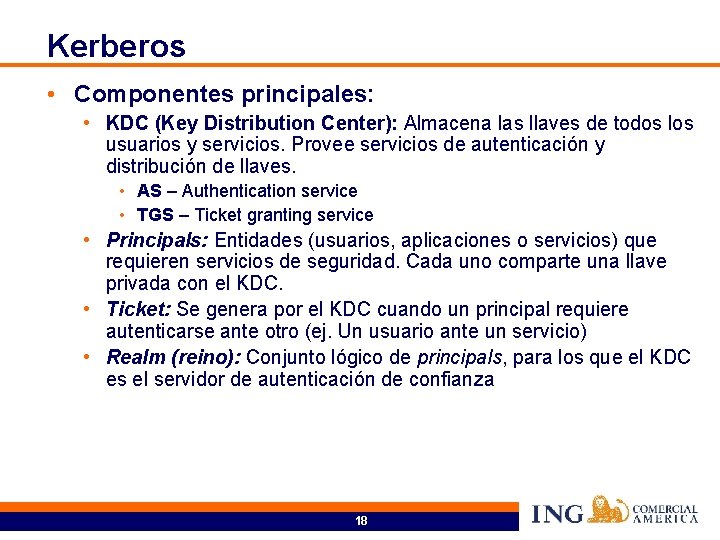

Kerberos • Componentes principales: • KDC (Key Distribution Center): Almacena las llaves de todos los usuarios y servicios. Provee servicios de autenticación y distribución de llaves. • AS – Authentication service • TGS – Ticket granting service • Principals: Entidades (usuarios, aplicaciones o servicios) que requieren servicios de seguridad. Cada uno comparte una llave privada con el KDC. • Ticket: Se genera por el KDC cuando un principal requiere autenticarse ante otro (ej. Un usuario ante un servicio) • Realm (reino): Conjunto lógico de principals, para los que el KDC es el servidor de autenticación de confianza 18

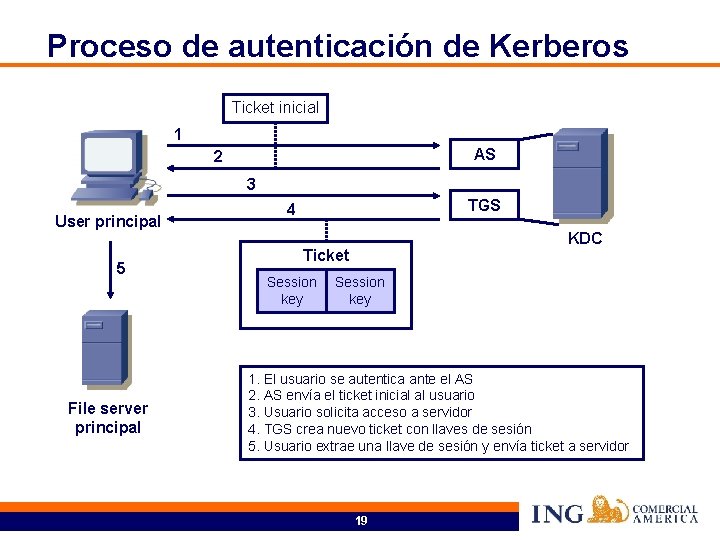

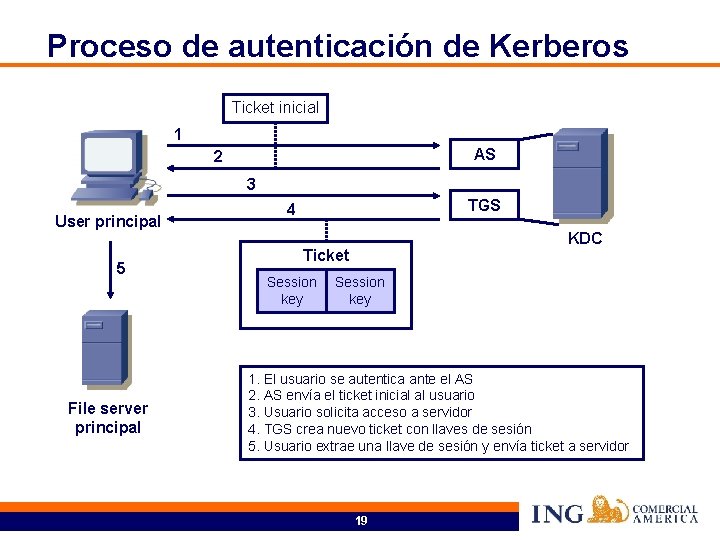

Proceso de autenticación de Kerberos Ticket inicial 1 AS 2 3 User principal 5 File server principal TGS 4 KDC Ticket Session key 1. El usuario se autentica ante el AS 2. AS envía el ticket inicial al usuario 3. Usuario solicita acceso a servidor 4. TGS crea nuevo ticket con llaves de sesión 5. Usuario extrae una llave de sesión y envía ticket a servidor 19

Debilidades de Kerberos • El KDC es un punto único de fallo • Las llaves secretas se almacenan en la PC del usuario, por lo que alguien podría extraerlas • Las llaves de sesión también se almacenan en la PC (memoria o tablas de llaves) • Vulnerable a adivinación de contraseña • El tráfico de red no está protegido por Kerberos si no se habilita la encripción • Cuando un usuario cambia su contraseña, cambia la llave secreta y debe actualizarse el KDE 20

Modelos de control de acceso • Discrecional (DAC) • Permite a los dueños de la información dictar que sujetos tienen acceso a los archivos y recursos que les pertenecen. • Mandatorio (MAC) • Utiliza un sistema de etiquetas de seguridad. • Los usuarios tienen ciertos permisos y los recursos tienen etiquetas de seguridad con calcificación de la información. • MAC compara estos dos atributos para otorgar acceso. • Basado en roles (RBAC) • También llamado no discrecional. • Basa las decisiones de acceso en el rol del sujeto. • Tres tipos: • Role-based: basada en el rol del usuario en la compañía • Task-based: basada en la tarea que ejecuta el usuario • Lattice-based: basada en el nivel de sensibilidad asignado al rol (se establecen límites superior e inferior de acceso para cada relación sujetoobjeto) 21

Técnicas de control de acceso • Se utilizan para soportar los modelos de control de acceso. • Basada en reglas: los usuarios están restringidos por reglas específicas y el sistema de autenticación no toma en cuenta sus identidades. • Interfases restringidas: limitan el ambiente del usuario dentro del sistema, limitando así el acceso a objetos. • menús y shells • vistas de base de datos • interfases restringidas físicamente 22

Técnicas de control de acceso • Matriz de control de acceso: tabla de sujetos y objetos que indica sus relaciones de acceso. • Tabla de capacidades: depende de un sujeto e indica a qué objetos puede acceder. • ACL (lista de control de acceso): depende de un objeto e indica qué sujetos pueden acceder a él. • Acceso basado en contenido: el acceso depende de la confidencialidad de la información, no solamente en la identidad del sujeto. 23

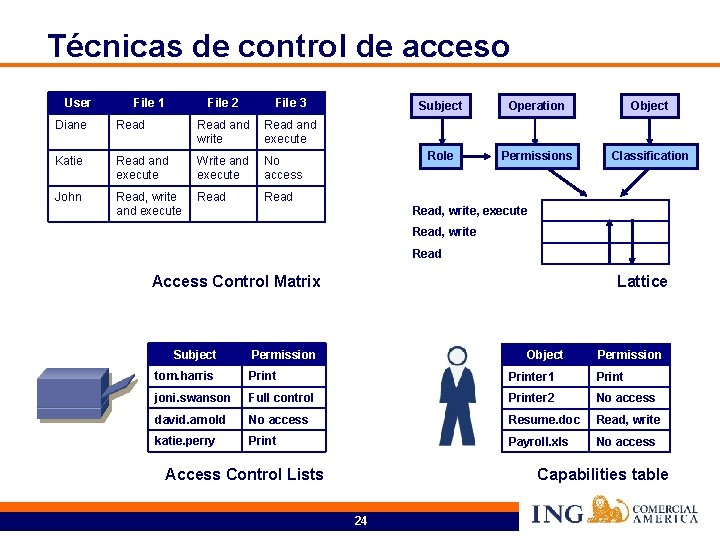

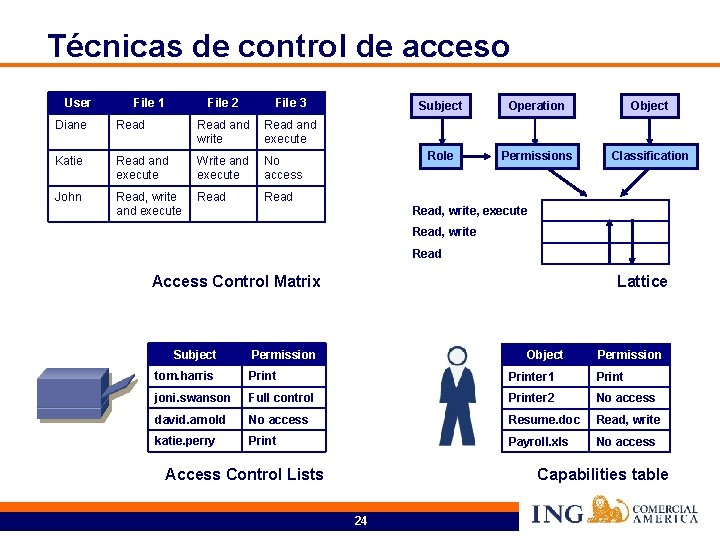

Técnicas de control de acceso User File 1 File 2 File 3 Diane Read and write Read and execute Katie Read and execute Write and execute No access John Read, write and execute Read Subject Operation Object Role Permissions Classification Read, write, execute Read, write Read Access Control Matrix Subject Lattice Permission Object Permission tom. harris Printer 1 Print joni. swanson Full control Printer 2 No access david. arnold No access Resume. doc Read, write katie. perry Print Payroll. xls No access Access Control Lists Capabilities table 24

Administración del control de acceso • Puede ser centralizado, descentralizado o híbrido • Centralizado: una entidad es responsable de dar acceso a los recursos a todos los usuarios. • Sistemas AAA (Authentication, Authorisation, Accounting) • RADIUS: Estándar de internet para autenticación y autorización de usuarios dial-in • TACACS / XTACACS / TACACS+: Protocolo cliente/servidor propietario de CISCO • Diameter: Flexibilidad de dispositivos y tipos de conexión • Descentralizado: el control de acceso es responsabilidad de las personas que están más cerca de los recursos. • Híbridos: la administración central se utiliza para información o sistemas confidenciales, y los usuarios pueden determinar quién accede a sus archivos y directorios. 25

Categorías de los controles de acceso • Administrativos • políticas y procedimientos • controles del personal • estructura de supervisión • entrenamiento de seguridad (awareness) • pruebas • Físicos • segregación de la red • seguridad perimetral • control es computacionales • separación de áreas de trabajo • respaldos de datos • cableado 26 • Técnicos (lógicos) • acceso a sistemas • arquitectura de red • acceso a la red • encripción y protocolos • auditoría

Tipos de controles (funcionalidad) • Preventivos: evitar que ocurran eventos indeseables • Detectivos: identificar los eventos indeseables que han ocurrido. • Correctivos: corregir los eventos indeseables que han ocurrido. • Disuasores: desalentar violaciones de seguridad. • Recuperación: restaurar los recursos y funcionalidad. • Compensación: proveer alternativas a otros controles. 27

Controles preventivos • Administrativos • políticas y procedimientos • prácticas de contratación efectiva • revisiones de antecedentes previos a la contratación • procesos controlados de despidos • clasificación y etiquetado de datos • entrenamiento de seguridad (awareness) • Físicos • gafetes, tarjetas magnéticas • guardias, perros, cámaras de seguridad, detectores de movimiento • bardas, cerraduras, alarmas • Técnicos • contraseñas, biométricos, tarjetas inteligentes • encripción, protocolos, vistas de base de datos, interfases de usuario limitadas • software antivirus, listas de control de acceso, routers, firewalls 28

Responsabilidad individual • Herramientas de auditoría • aseguran que los usuarios son responsables de sus actos • verifican que las políticas de seguridad son establecidas • se utilizan como herramientas de investigación. • Revisión de información de auditoría • Reducción de auditoría: descarta información poco relevante Igor información útil para un administrador de la seguridad. • Detección de varianza: monitorea tendencias de uso de computadoras y recursos, y detecta variaciones. • Detección de firma de ataque: detecta patrones de comportamiento que tiene almacenados en una base de datos de información. 29

Responsabilidad individual • Protección de información de auditoría • Scrubbing: eliminación de información específica incriminatoria de los logs de auditoría. 30

Prácticas de control de acceso • Revelación no autorizada de información • ingeniería social • código malicioso • canales ocultos • sniffing de ondas eléctricas • Reúso de objetos • se refiere a reutilizar medios de almacenamiento sin borrar la información que contenía previamente. 31

Seguridad de emanaciones • Protección de la radiación eléctrica emitida por los dispositivos electrónicos para evitar que un atacante con el equipo correcto capture esta información del aire. • Tempest • Estudio y control de las falsas señales eléctricas emitidas por el equipo eléctrico. • Tecnología que suprime emanaciones de señales eléctricas con un material aislante. • Ruido blanco • Espectro uniforme de señales eléctricas aleatorias. • Impide que un intruso distinga la información real del ruido al azar. • Zonas de control • Combinación de controles técnicos y físicos. • Área que rodea y protege dispositivos de red que emiten señales eléctricas. 32

Monitoreo del control de acceso • Detección de intrusos: monitorean una red o una computadora individual. • network-based • host-based • Detección de intrusos basada en conocimientos o en firmas • Reconoce firmas (modelos de cómo se ejecutan los ataques). • Es débil ante nuevos tipos de ataque porque solamente puede reconocer los que ha identificado previamente. • Detección de intrusos estadística o basada en comportamientos • detecta desviaciones del comportamiento esperado de usuarios y sistemas • sistemas expertos 33

Monitoreo del control de acceso • Sensores IDS • Los IDS basados en red utilizan sensores para monitorear. • El agente envía datos a la consola de monitoreo para mayor análisis. • La consola de monitoreo revisa todos los sensores y proporciona un resumen de actividades • Componentes: • sensores • software de monitoreo central • reportes de análisis de eventos • componentes de base de datos • cajas de respuestas 34

Monitoreo del control de acceso • Honeypot • Computadora que tiene puertos abiertos y servicios habilitados, para atraer a los atacantes en vez de computadoras auténticas en la red. • Sniffers de red • dispositivo que se conecta una red para escuchar todo el tráfico de la misma • tarjeta de red que trabaja en modo promiscuo • para detectar problemas en la red, o averiguar el tipo de datos que pasan por un segmento de red particular. 35

Amenazas al control de acceso • Ataque de diccionario • Programas que permiten a un atacante identificar las credenciales de usuarios, por medio de diccionarios de palabras comunes o combinaciones de caracteres • Ataque de fuerza bruta • Ataque intenta continuamente diferentes entradas para lograr una meta. En otras palabras, intentar todas las posibles combinaciones hasta que se identifica la correcta. • Spoofing en el logon • Presentar una pantalla de logon falsa para capturar la información de acceso de usuario. 36

Pruebas de penetración • Simular ataques en una red y sus sistemas a solicitud del propietario. • identificar vulnerabilidades • estimar la protección real de los mecanismos de seguridad • verificar cómo se reportan las actividades sospechosas. • Pasos: • • • Descubrimiento Enumeración Mapeo de vulnerabilidades Expotación Reporte a la gerencia • Grado de conocimiento • Conocimiento cero • Conocimiento parcial • Conocimiento total 37