Cisco ASA 5500 Configuration Guide Firewall ASA 8

![CLI 기반의 초기 설정 모드 Pre-configure Firewall now through interactive prompts [yes]? Firewall Mode CLI 기반의 초기 설정 모드 Pre-configure Firewall now through interactive prompts [yes]? Firewall Mode](https://slidetodoc.com/presentation_image_h2/4b0f706c76361deb0f18cd4e37e54a53/image-4.jpg)

- Slides: 80

Cisco ASA 5500 Configuration Guide - 기본 및 Firewall 기능 설정 (ASA 8. 0(2), ASDM 6. 0(2) 기준 (version 1. 0) Cisco Korea 김용호(yonghkim@cisco. com) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 1

목차 § 기본 환경 설정 § ASDM 접속하기 § ASDM 마법사 기능 활용하기 “Firewall” § 기본 Interface 설정하기 § NAT/PAT 구성하기 § 방화벽 정책 설정하기 § 디바이스 관리 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 2

기본 환경 설정 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 3

![CLI 기반의 초기 설정 모드 Preconfigure Firewall now through interactive prompts yes Firewall Mode CLI 기반의 초기 설정 모드 Pre-configure Firewall now through interactive prompts [yes]? Firewall Mode](https://slidetodoc.com/presentation_image_h2/4b0f706c76361deb0f18cd4e37e54a53/image-4.jpg)

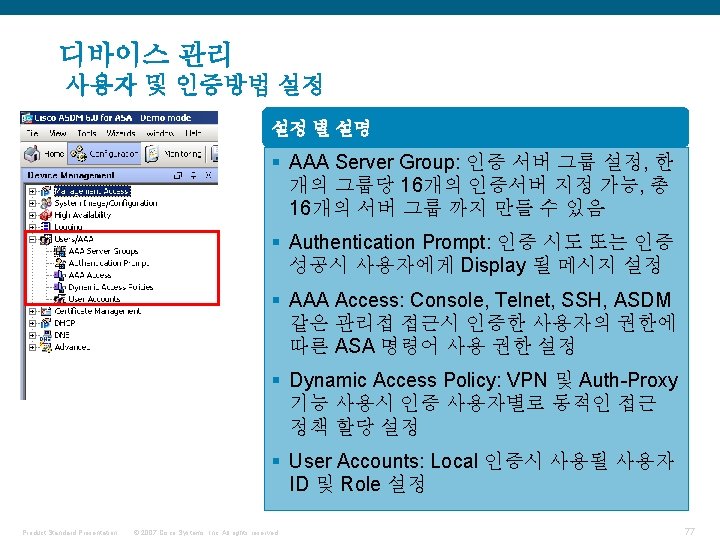

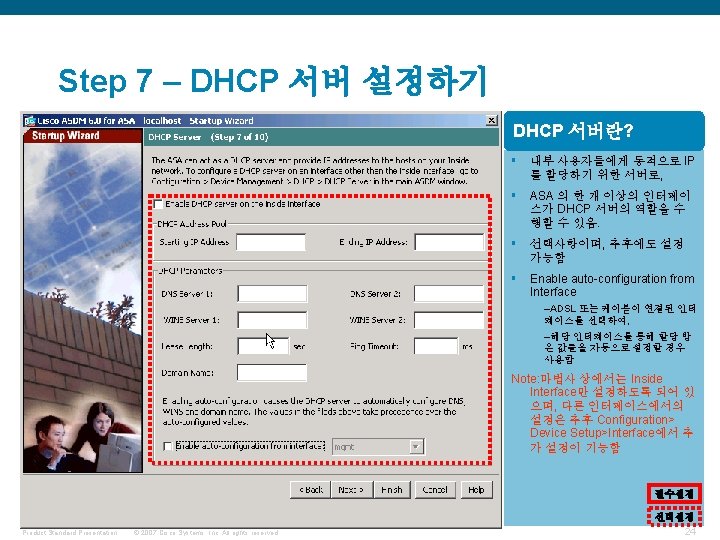

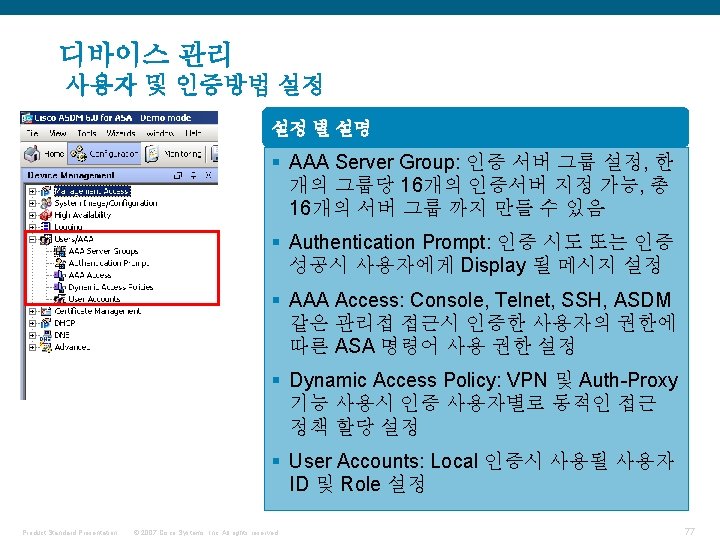

CLI 기반의 초기 설정 모드 Pre-configure Firewall now through interactive prompts [yes]? Firewall Mode [Routed]: Routed Mode(Layer 3) 또는 Bridge(Transparent-Layer 2) Mode 지정 Enable password [<use current password>]: cisco 패스워드 구성 Allow password recovery [yes]? 패스워드 복구 기능을 활성화 시킬 것인지 정의 Clock (UTC): Year [2005]: Month [Nov]: Day [2]: Time [01: 14: 54]: 17: 48: 00 System Clock 정의 Inside IP address: 192. 168. 1. 1 Inside network mask: 255. 0 Host name: ASA Inside IP Address 정의 및 Host 이름 정의 Use this configuration and write to flash? Yes Setup 모드에서 구성한 Config 저장 여부 초기 설치 시에는 Setup 모드 지정 후 Inside (Gigabit 0/1) 를 통해 ASDM으로 바로 접속 가능 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 4

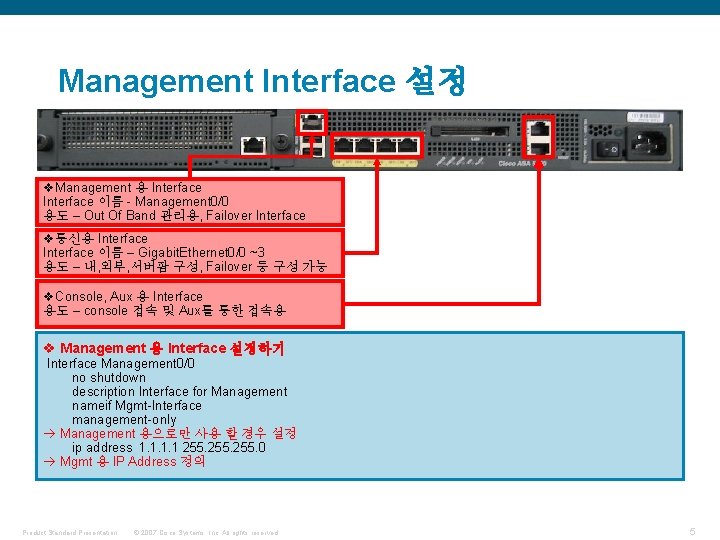

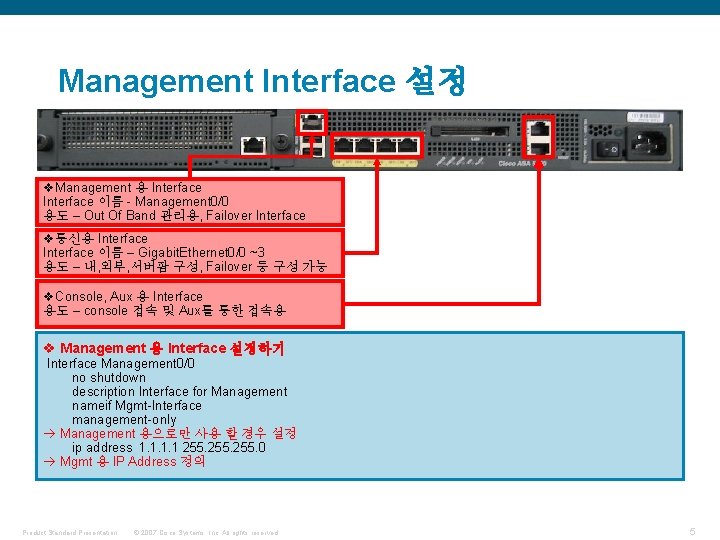

Management Interface 설정 v. Management 용 Interface 이름 - Management 0/0 용도 – Out Of Band 관리용, Failover Interface v통신용 Interface 이름 – Gigabit. Ethernet 0/0 ~3 용도 – 내, 외부, 서버팜 구성, Failover 등 구성 가능 v. Console, Aux 용 Interface 용도 – console 접속 및 Aux를 통한 접속용 v Management 용 Interface 설정하기 Interface Management 0/0 no shutdown description Interface for Management nameif Mgmt-Interface management-only Management 용으로만 사용 할 경우 설정 ip address 1. 1 255. 0 Mgmt 용 IP Address 정의 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 5

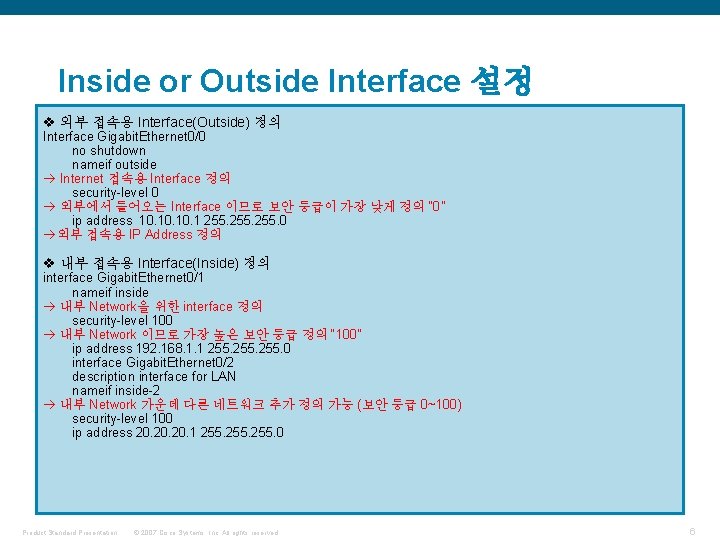

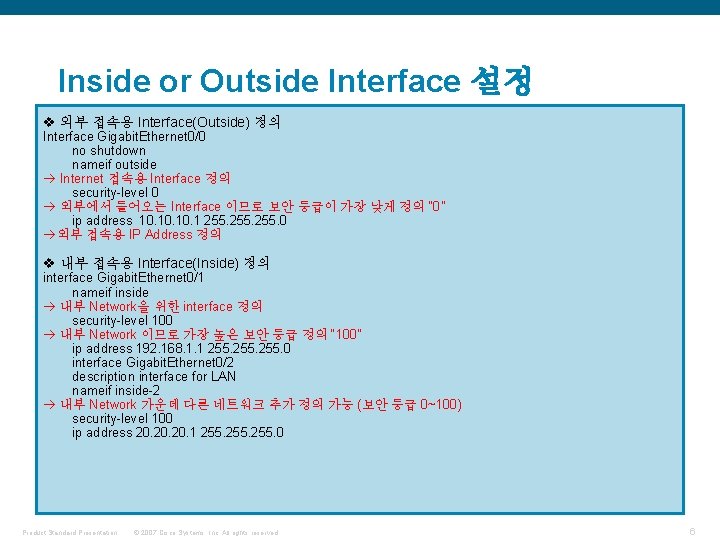

Inside or Outside Interface 설정 v 외부 접속용 Interface(Outside) 정의 Interface Gigabit. Ethernet 0/0 no shutdown nameif outside Internet 접속용 Interface 정의 security-level 0 외부에서 들어오는 Interface 이므로 보안 등급이 가장 낮게 정의 “ 0” ip address 10. 10. 1 255. 0 외부 접속용 IP Address 정의 v 내부 접속용 Interface(Inside) 정의 interface Gigabit. Ethernet 0/1 nameif inside 내부 Network을 위한 interface 정의 security-level 100 내부 Network 이므로 가장 높은 보안 등급 정의 “ 100” ip address 192. 168. 1. 1 255. 0 interface Gigabit. Ethernet 0/2 description interface for LAN nameif inside-2 내부 Network 가운데 다른 네트워크 추가 정의 가능 (보안 등급 0~100) security-level 100 ip address 20. 20. 1 255. 0 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 6

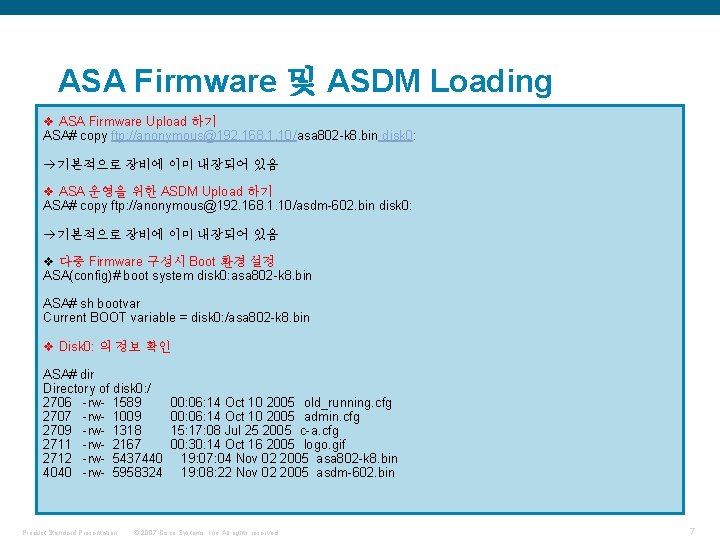

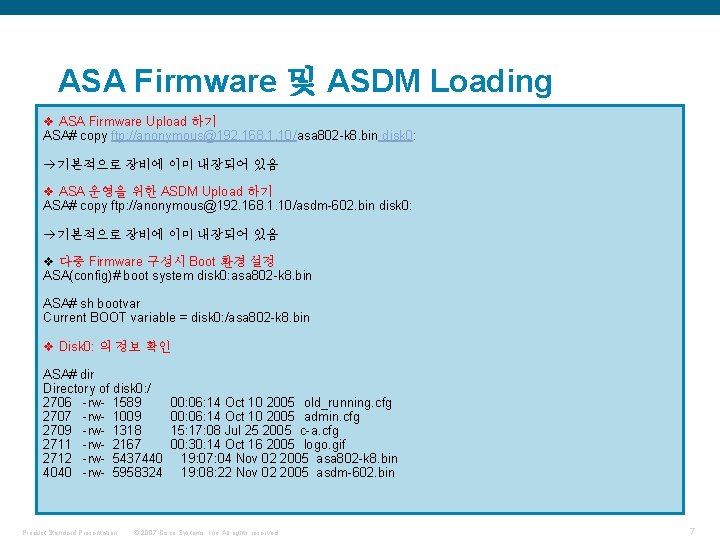

ASA Firmware 및 ASDM Loading v ASA Firmware Upload 하기 ASA# copy ftp: //anonymous@192. 168. 1. 10/asa 802 -k 8. bin disk 0: 기본적으로 장비에 이미 내장되어 있음 v ASA 운영을 위한 ASDM Upload 하기 ASA# copy ftp: //anonymous@192. 168. 1. 10/asdm-602. bin disk 0: 기본적으로 장비에 이미 내장되어 있음 v 다중 Firmware 구성시 Boot 환경 설정 ASA(config)# boot system disk 0: asa 802 -k 8. bin ASA# sh bootvar Current BOOT variable = disk 0: /asa 802 -k 8. bin v Disk 0: 의 정보 확인 ASA# dir Directory of disk 0: / 2706 -rw- 1589 2707 -rw- 1009 2709 -rw- 1318 2711 -rw- 2167 2712 -rw- 5437440 4040 -rw- 5958324 Product Standard Presentation 00: 06: 14 Oct 10 2005 old_running. cfg 00: 06: 14 Oct 10 2005 admin. cfg 15: 17: 08 Jul 25 2005 c-a. cfg 00: 30: 14 Oct 16 2005 logo. gif 19: 07: 04 Nov 02 2005 asa 802 -k 8. bin 19: 08: 22 Nov 02 2005 asdm-602. bin © 2007 Cisco Systems, Inc. All rights reserved. 7

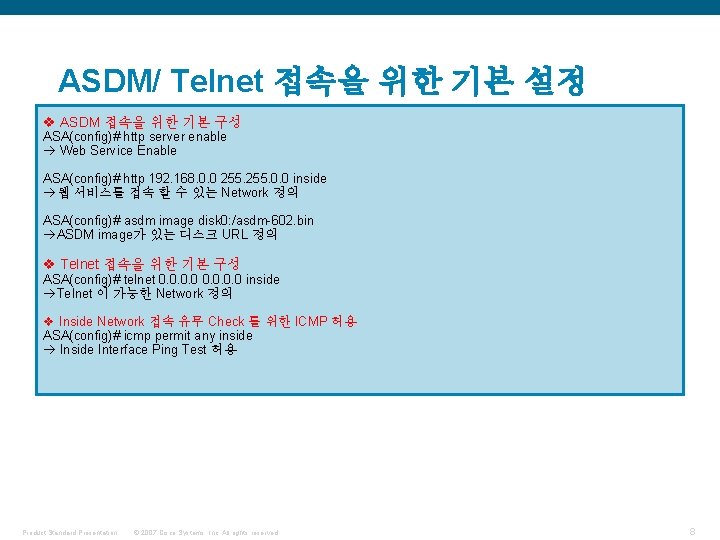

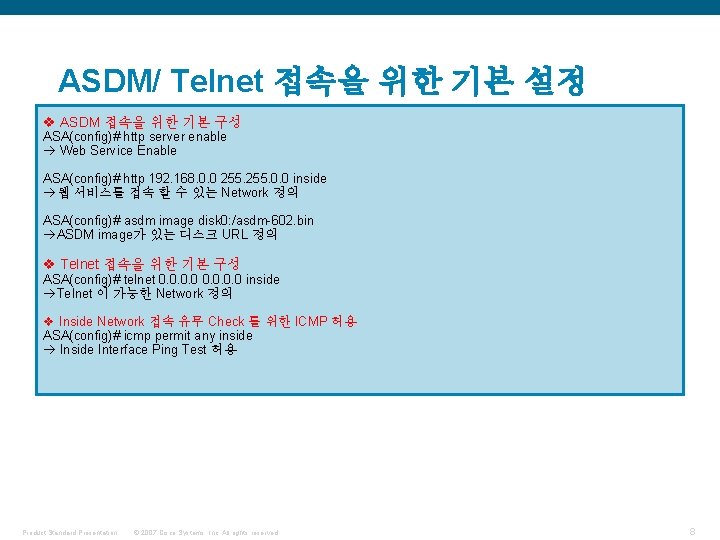

ASDM/ Telnet 접속을 위한 기본 설정 v ASDM 접속을 위한 기본 구성 ASA(config)# http server enable Web Service Enable ASA(config)# http 192. 168. 0. 0 255. 0. 0 inside 웹 서비스를 접속 할 수 있는 Network 정의 ASA(config)# asdm image disk 0: /asdm-602. bin ASDM image가 있는 디스크 URL 정의 v Telnet 접속을 위한 기본 구성 ASA(config)# telnet 0. 0 inside Telnet 이 가능한 Network 정의 v Inside Network 접속 유무 Check 를 위한 ICMP 허용 ASA(config)# icmp permit any inside Inside Interface Ping Test 허용 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 8

ASDM 접속하기 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 9

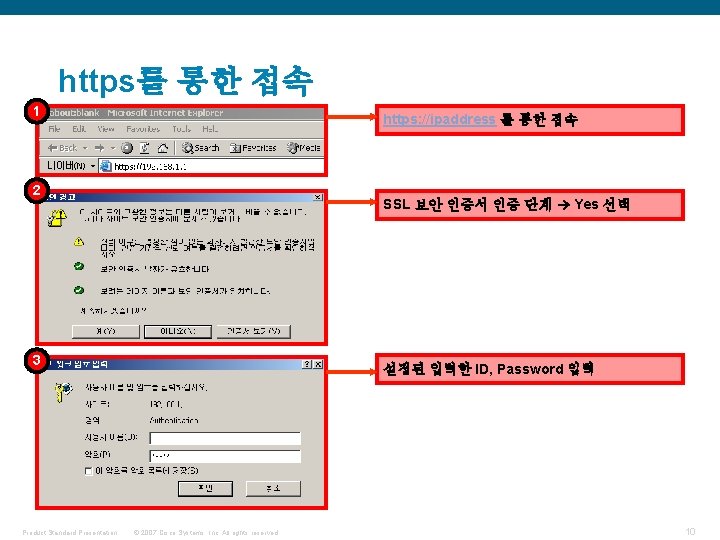

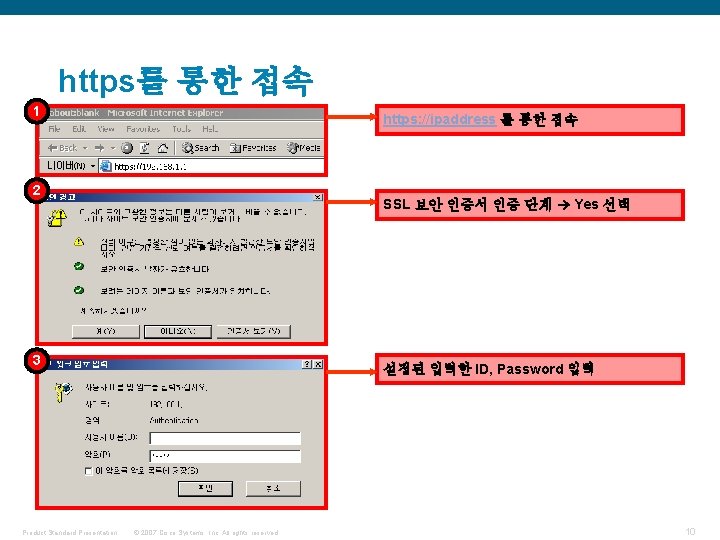

https를 통한 접속 1 https: //ipaddress 를 통한 접속 2 SSL 보안 인증서 인증 단계 Yes 선택 3 Product Standard Presentation 설정된 입력한 ID, Password 입력 © 2007 Cisco Systems, Inc. All rights reserved. 10

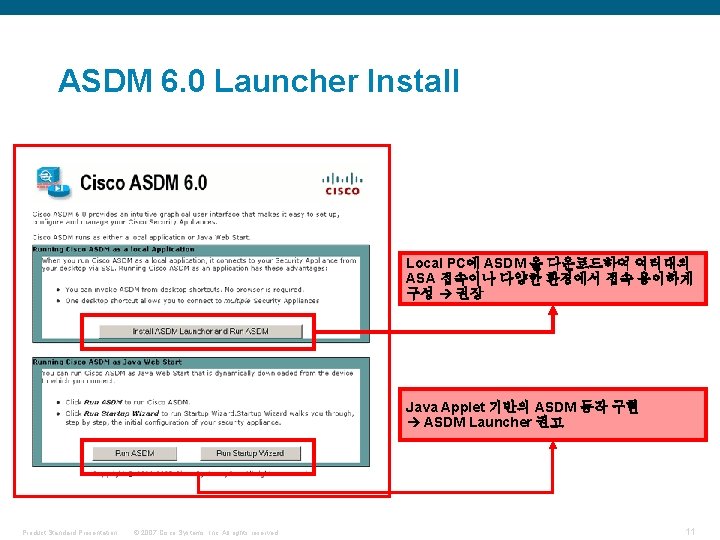

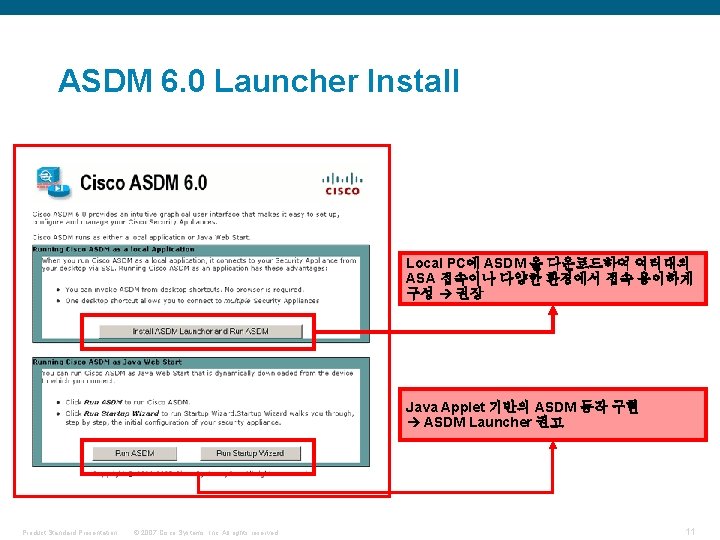

ASDM 6. 0 Launcher Install Local PC에 ASDM 을 다운로드하여 여러대의 ASA 접속이나 다양한 환경에서 접속 용이하게 구성 권장 Java Applet 기반의 ASDM 동작 구현 ASDM Launcher 권고 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 11

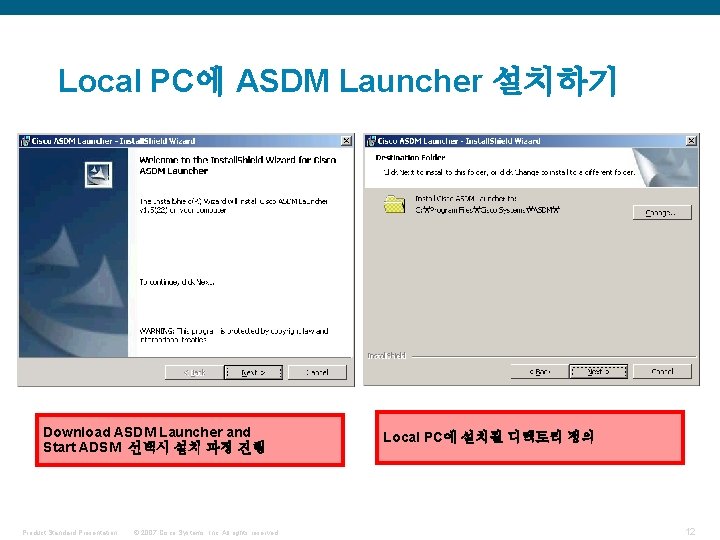

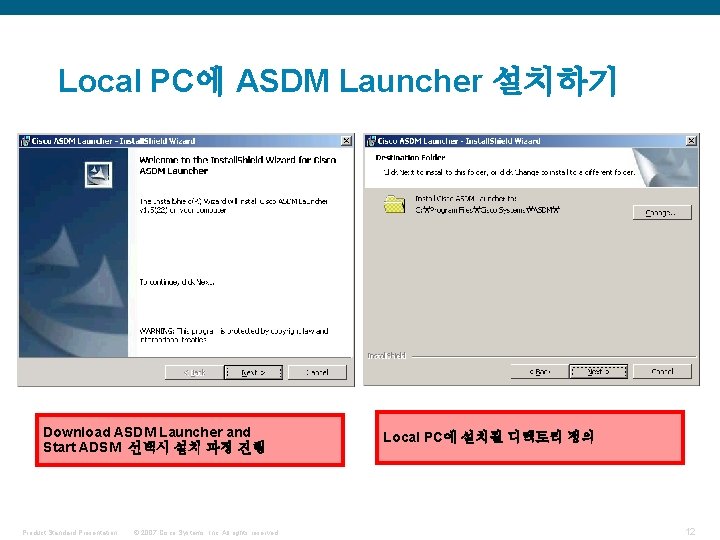

Local PC에 ASDM Launcher 설치하기 Download ASDM Launcher and Start ADSM 선택시 설치 과정 진행 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. Local PC에 설치될 디렉토리 정의 12

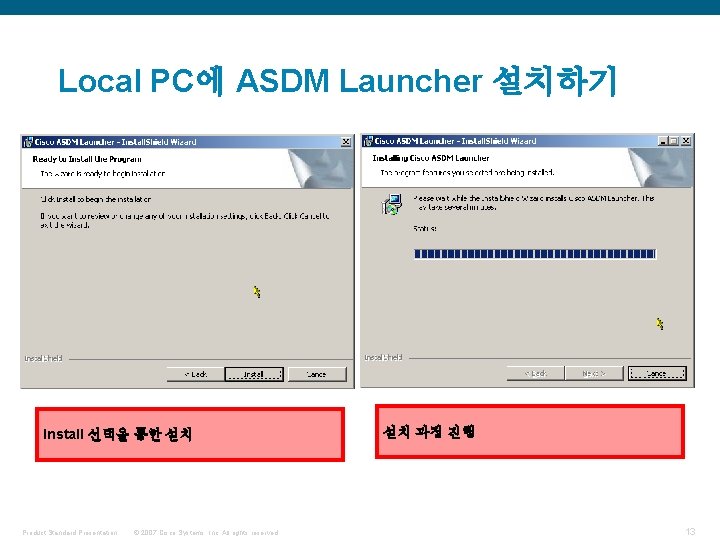

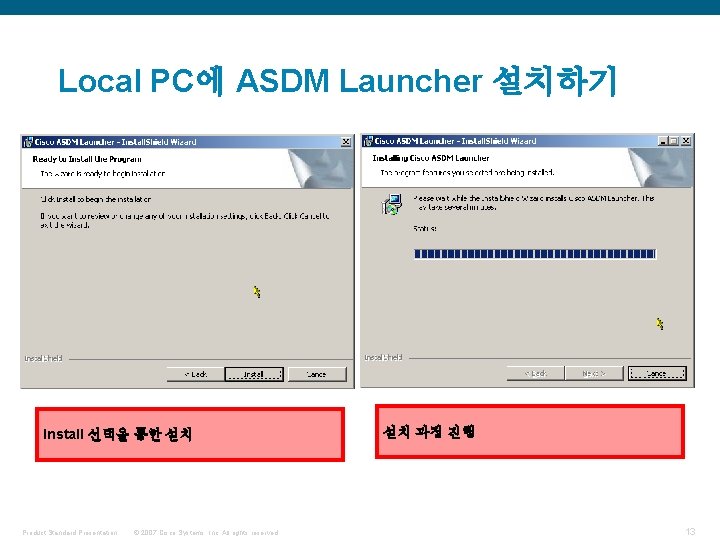

Local PC에 ASDM Launcher 설치하기 Install 선택을 통한 설치 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 설치 과정 진행 13

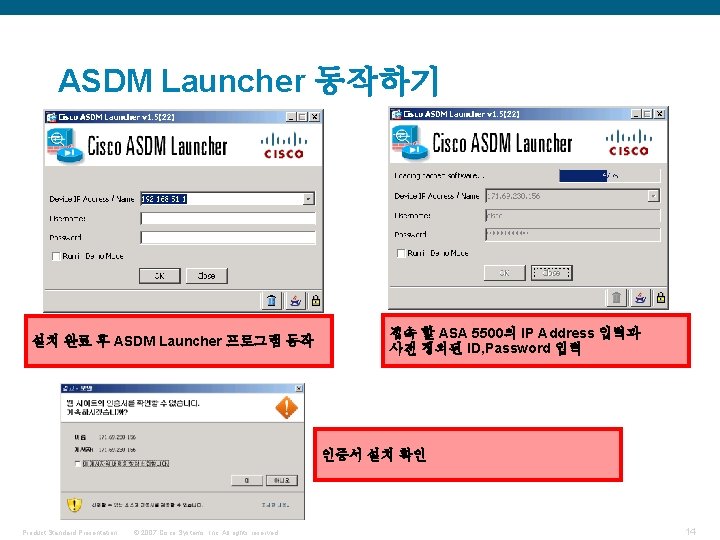

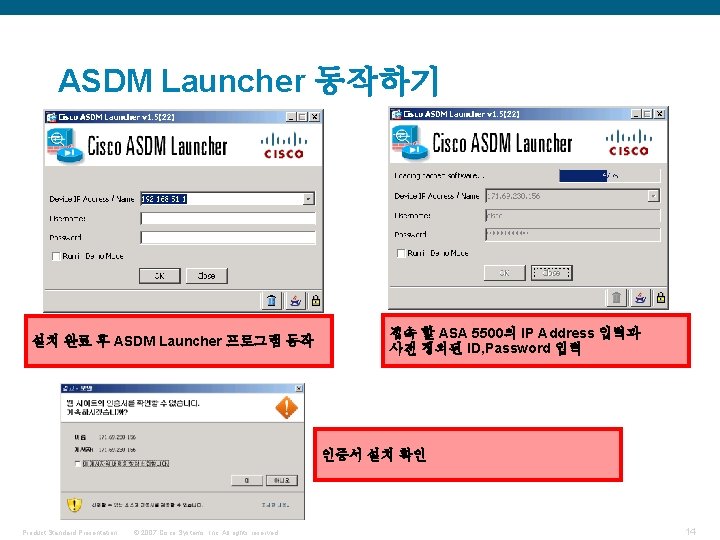

ASDM Launcher 동작하기 설치 완료 후 ASDM Launcher 프로그램 동작 접속 할 ASA 5500의 IP Address 입력과 사전 정의된 ID, Password 입력 인증서 설치 확인 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 14

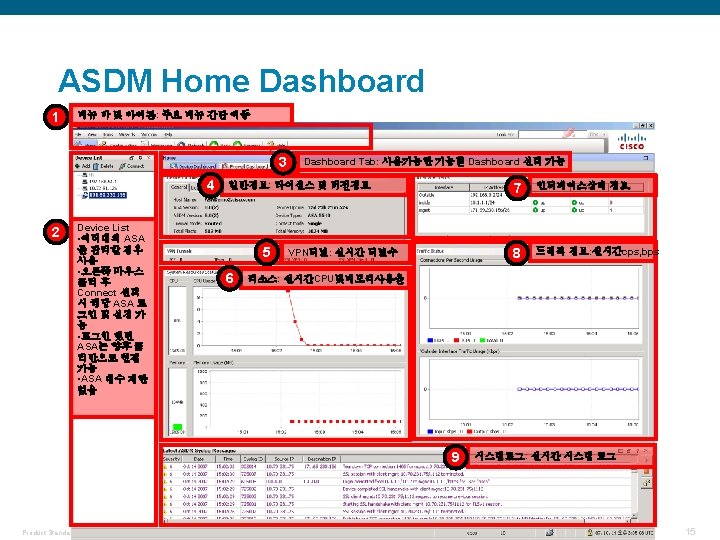

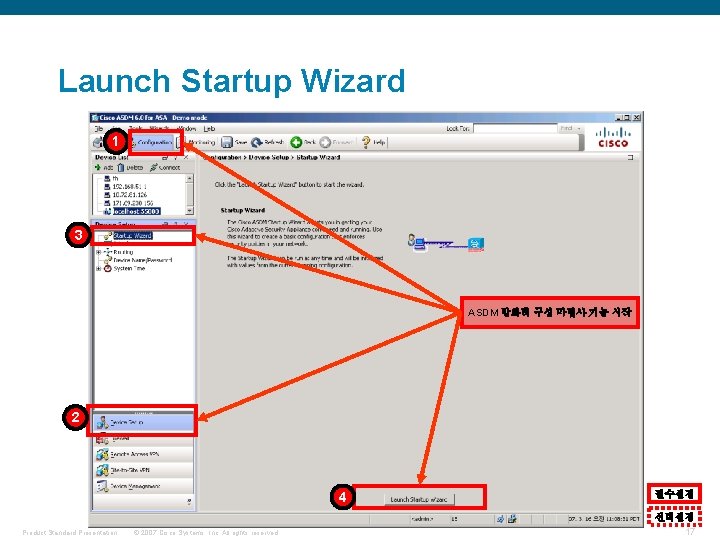

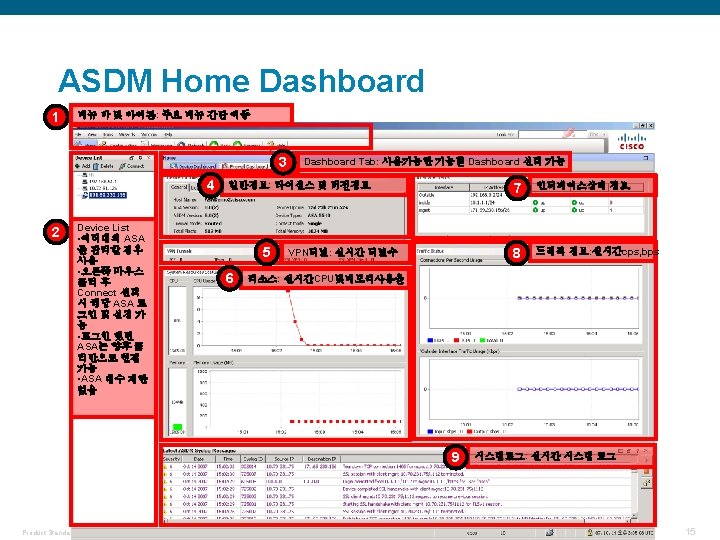

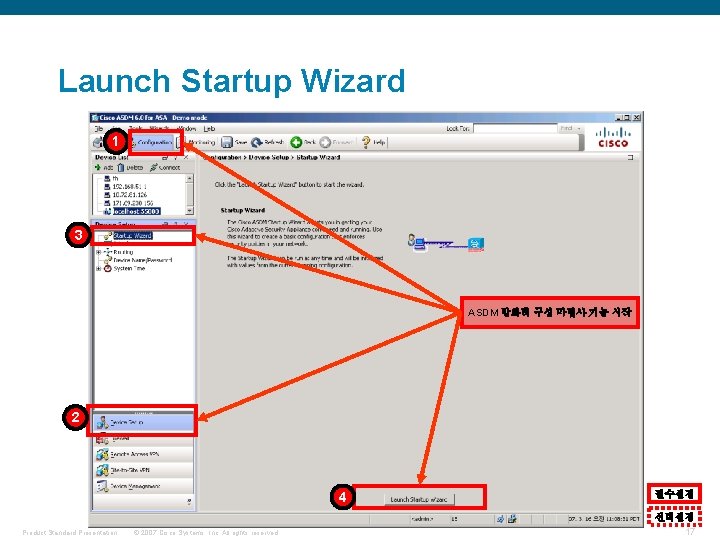

ASDM 마법사 기능 활용하기 “Firewall” Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 16

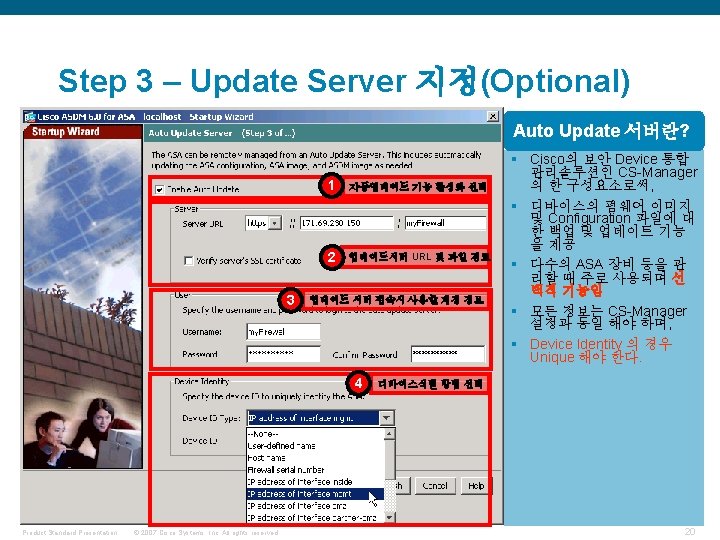

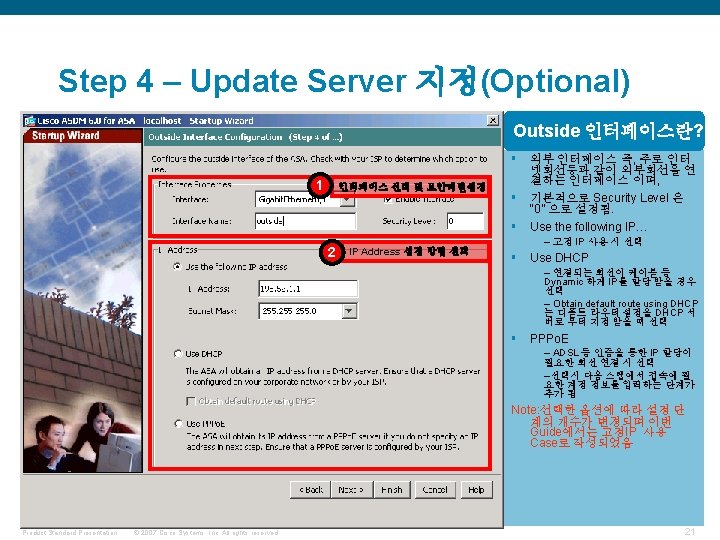

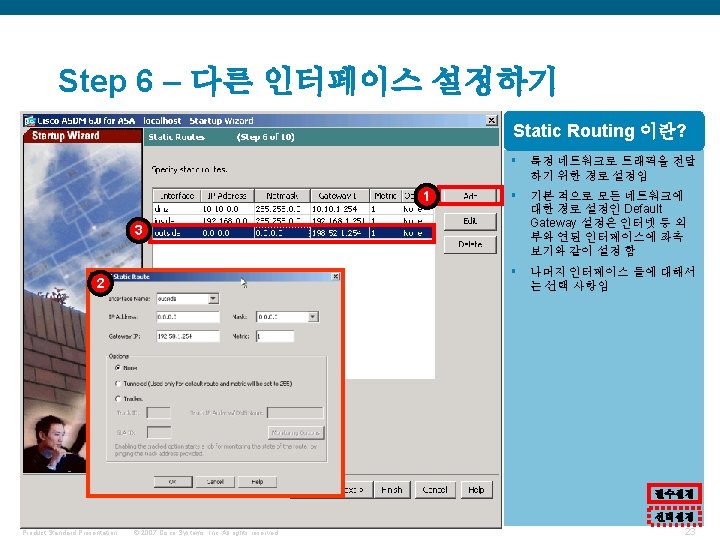

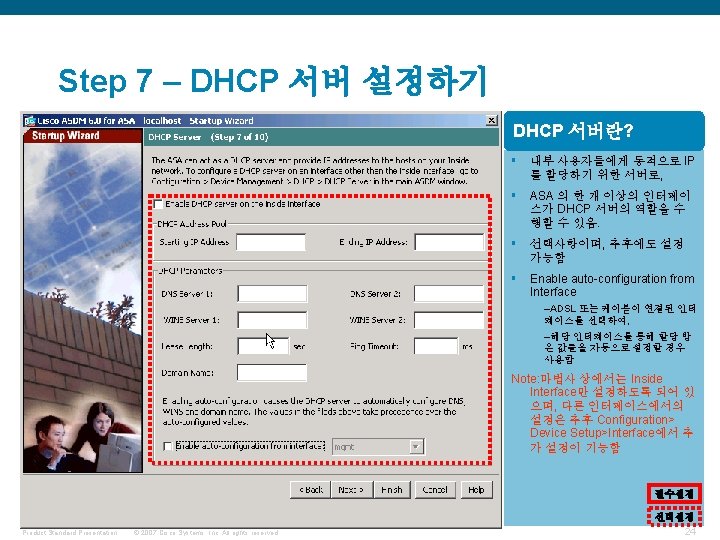

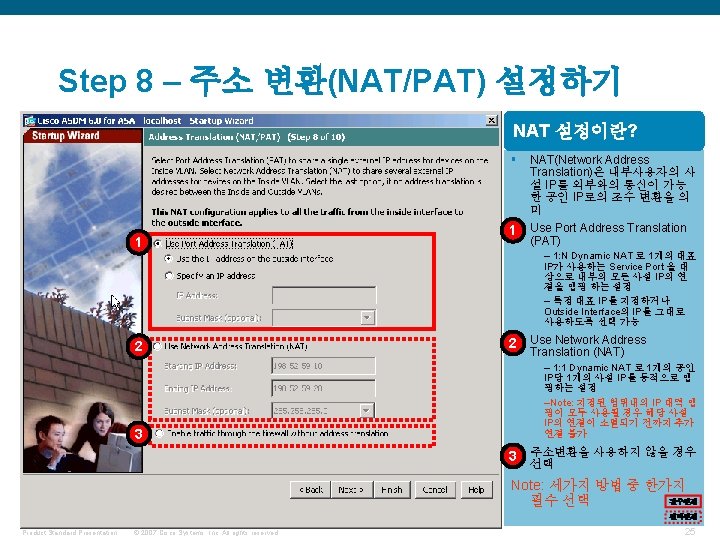

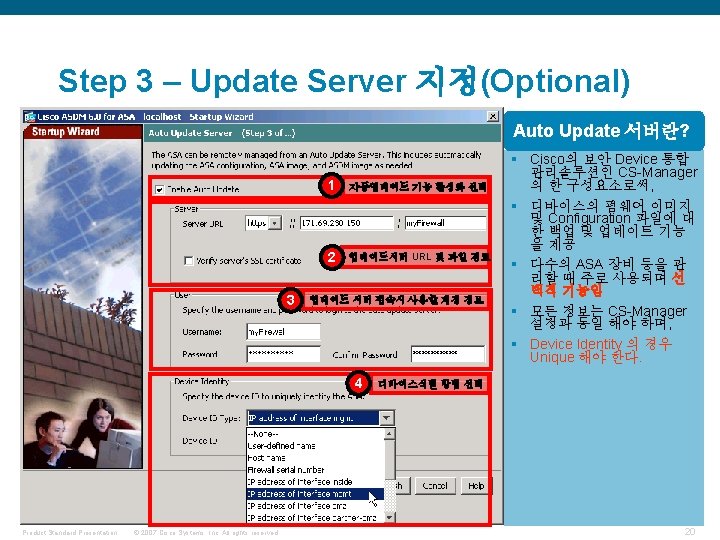

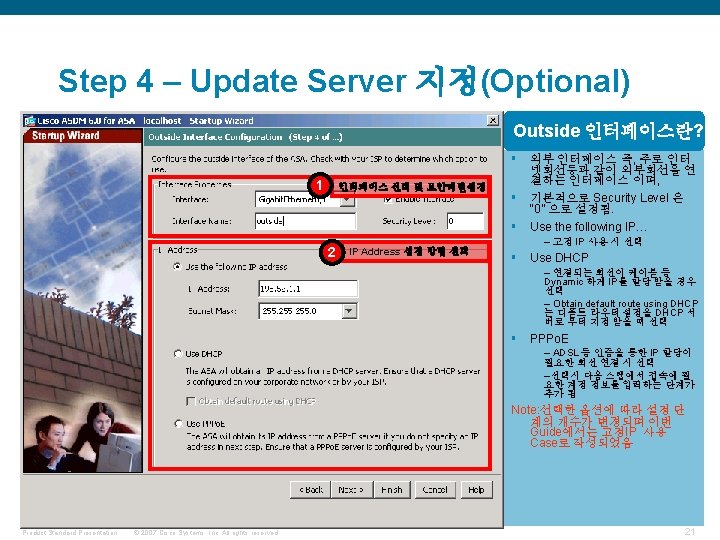

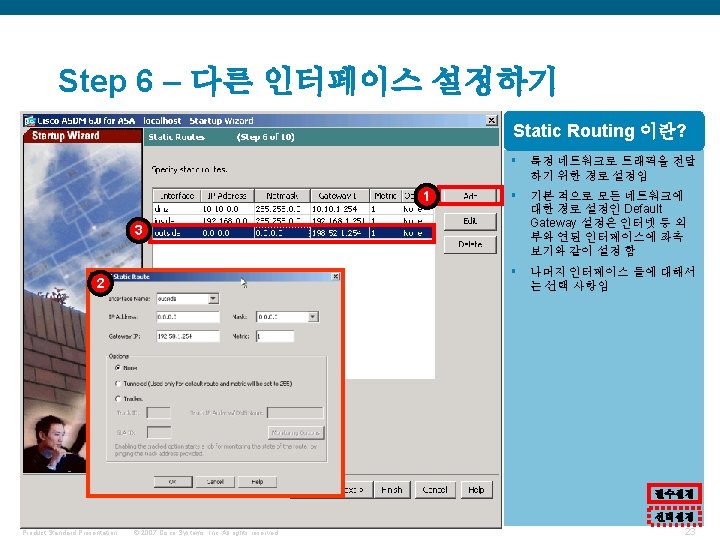

Launch Startup Wizard 1 3 ASDM 방화벽 구성 마법사 기능 시작 2 4 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 필수설정 선택설정 17

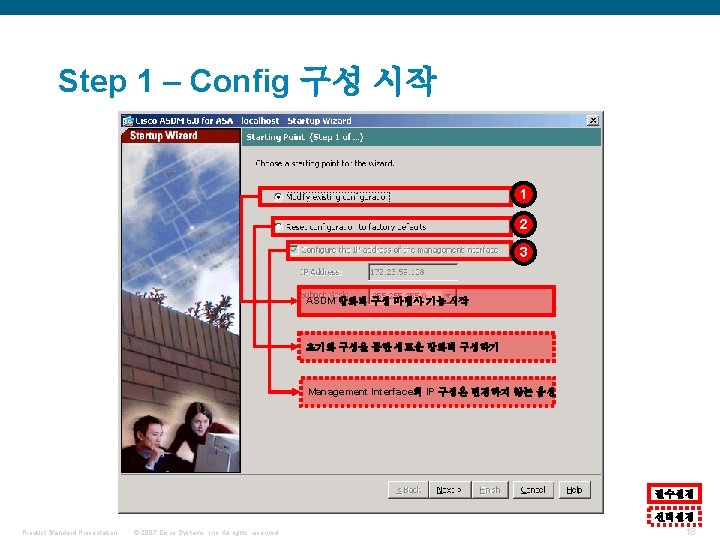

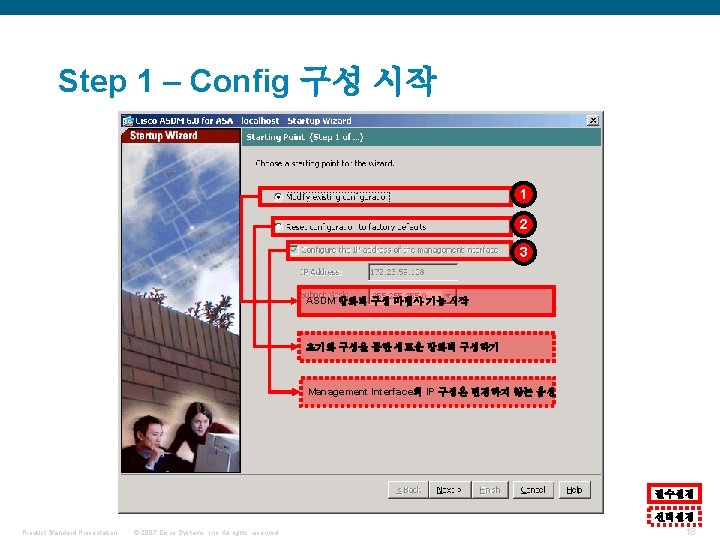

Step 1 – Config 구성 시작 1 2 3 ASDM 방화벽 구성 마법사 기능 시작 초기화 구성을 통한 새로운 방화벽 구성하기 Management Interface의 IP 구성은 변경하지 않는 옵션 필수설정 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 선택설정 18

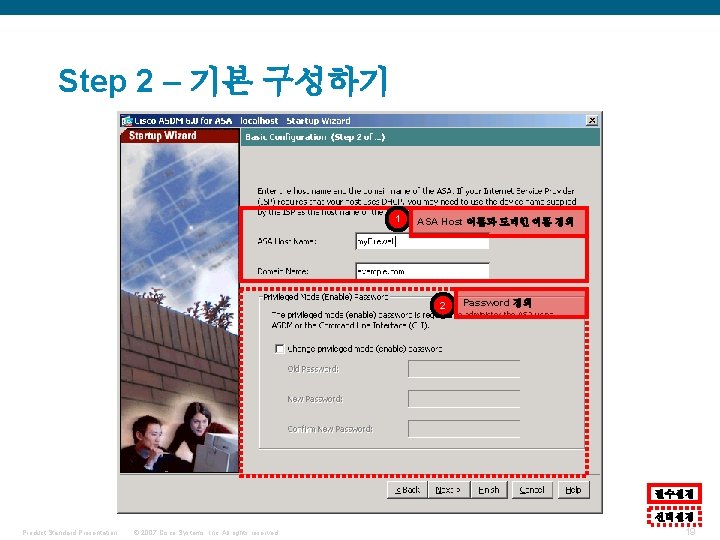

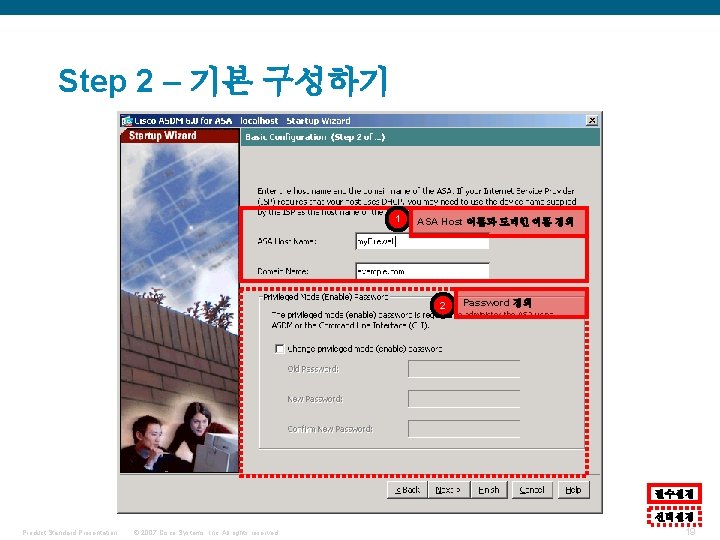

Step 2 – 기본 구성하기 1 ASA Host 이름과 도메인 이름 정의 2 Password 정의 필수설정 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 선택설정 19

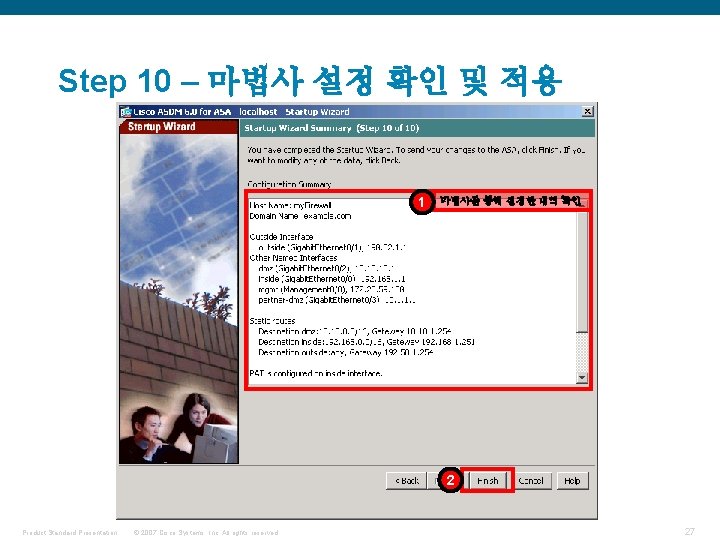

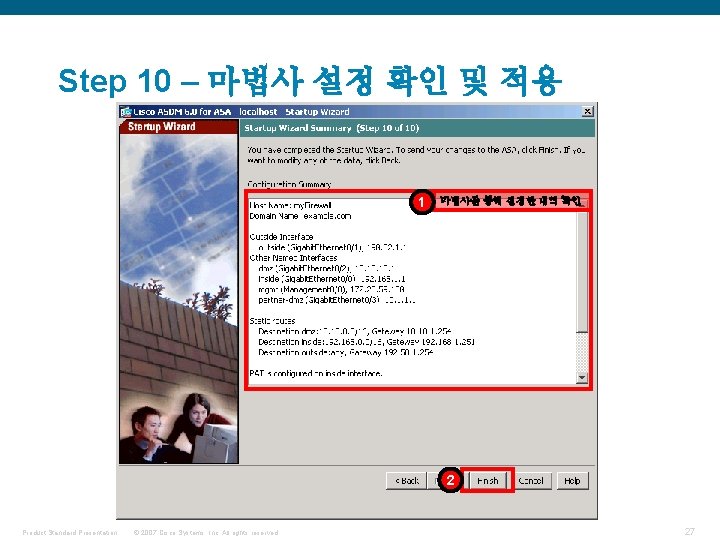

Step 10 – 마법사 설정 확인 및 적용 1 마법사를 통해 설정한 내역 확인 2 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 27

기본 Interface 설정하기 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 28

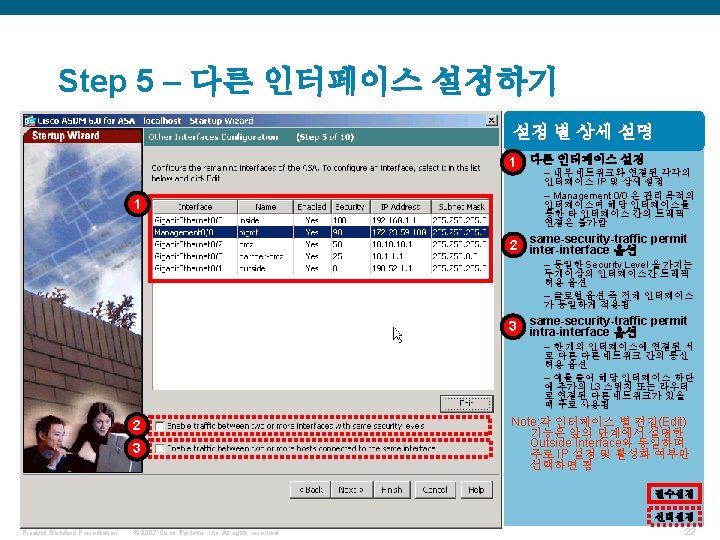

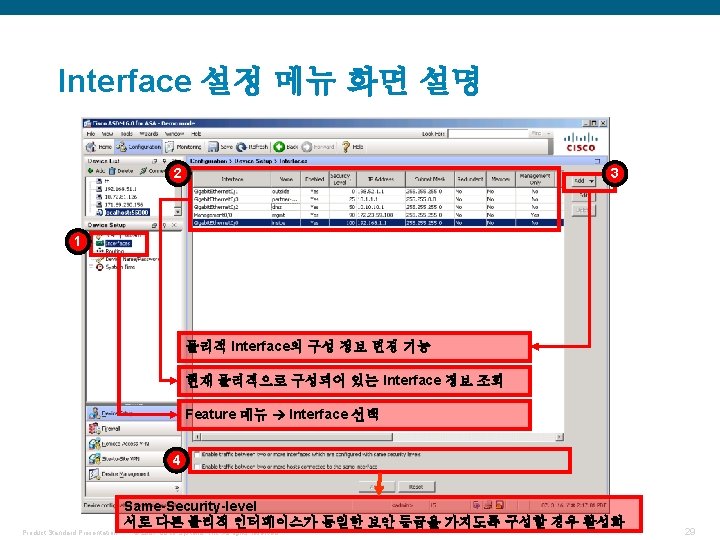

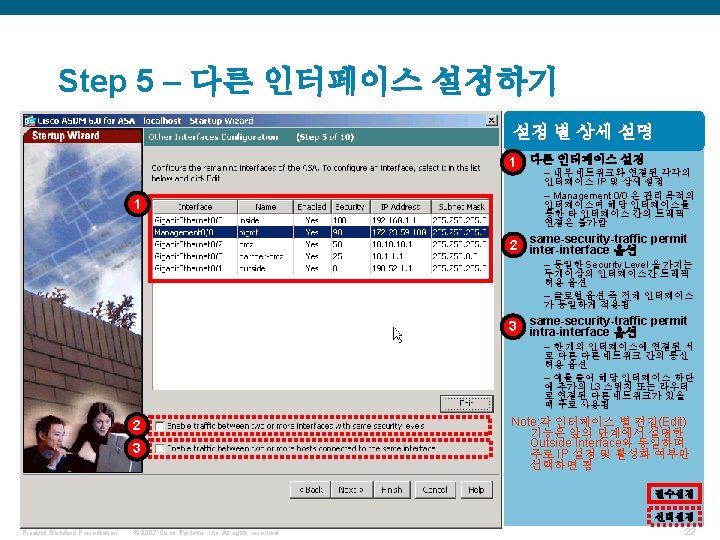

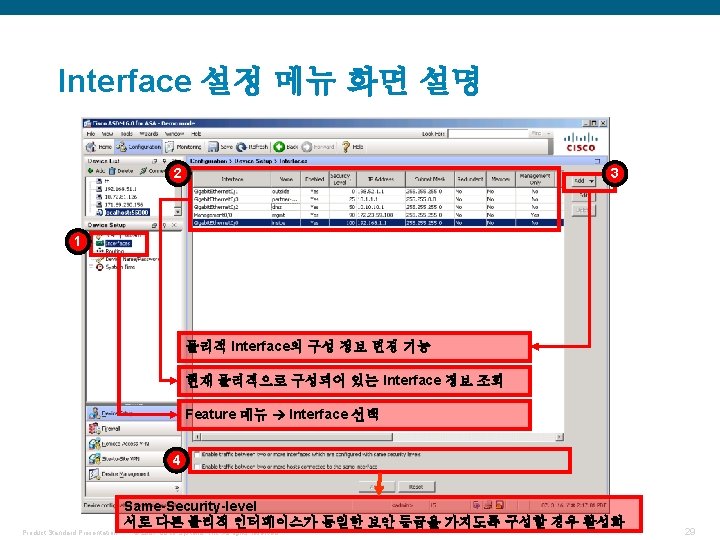

Interface 설정 메뉴 화면 설명 2 3 1 물리적 Interface의 구성 정보 변경 기능 현재 물리적으로 구성되어 있는 Interface 정보 조회 Feature 메뉴 Interface 선택 4 Same-Security-level 서로 다른 물리적 인터페이스가 동일한 보안 등급을 가지도록 구성할 경우 활성화 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 29

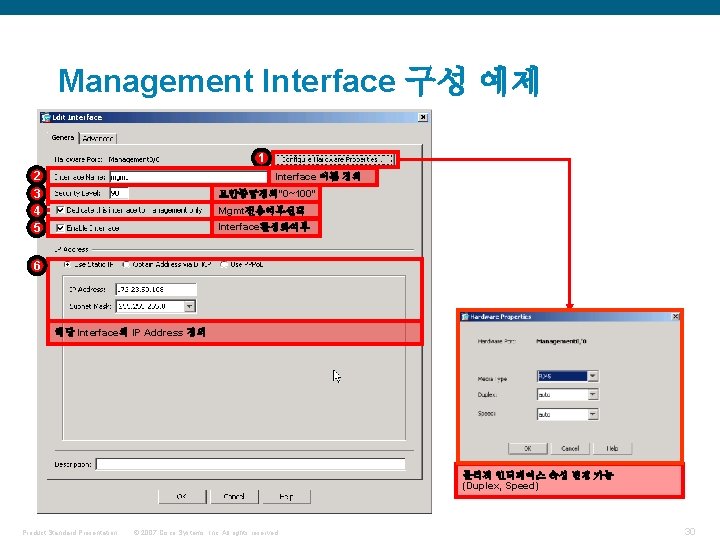

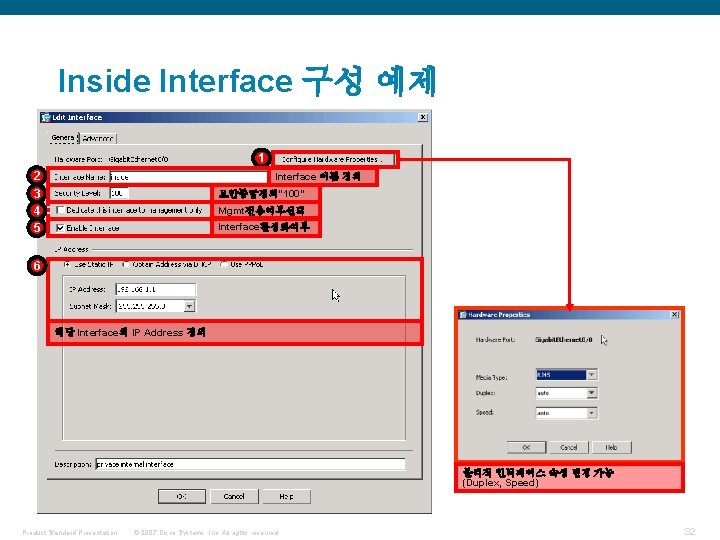

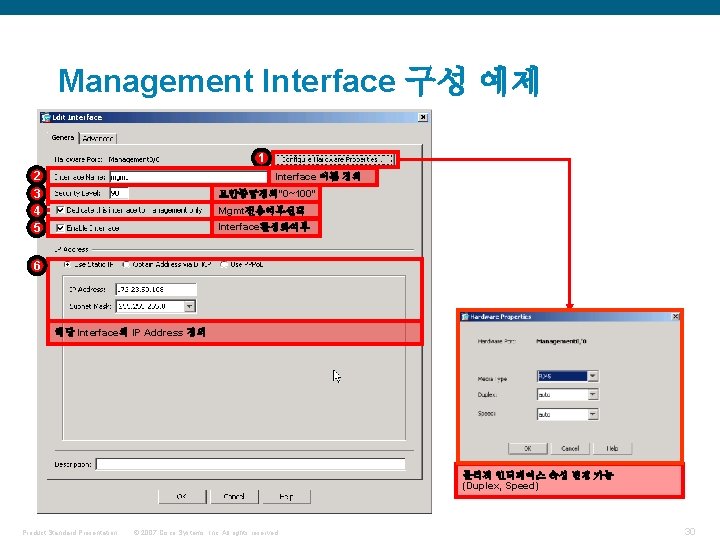

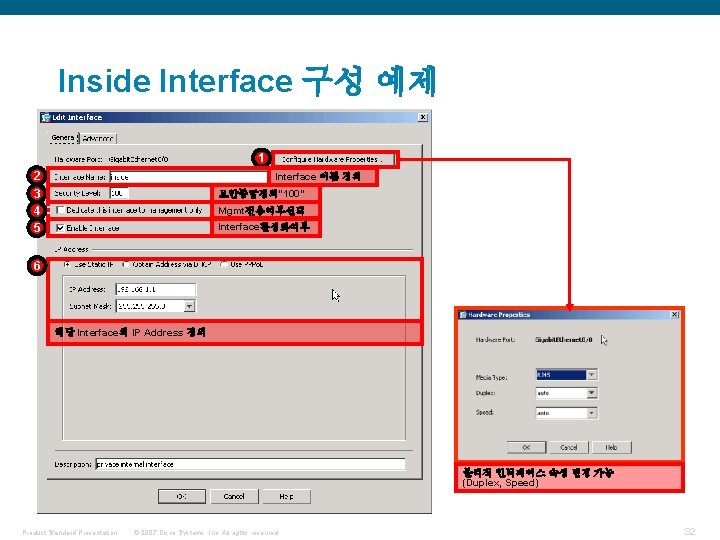

Management Interface 구성 예제 1 2 3 4 5 Interface 이름 정의 보안등급정의” 0~100” Mgmt전용여부선택 Interface활성화여부 6 해당 Interface의 IP Address 정의 물리적 인터페이스 속성 변경 가능 (Duplex, Speed) Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 30

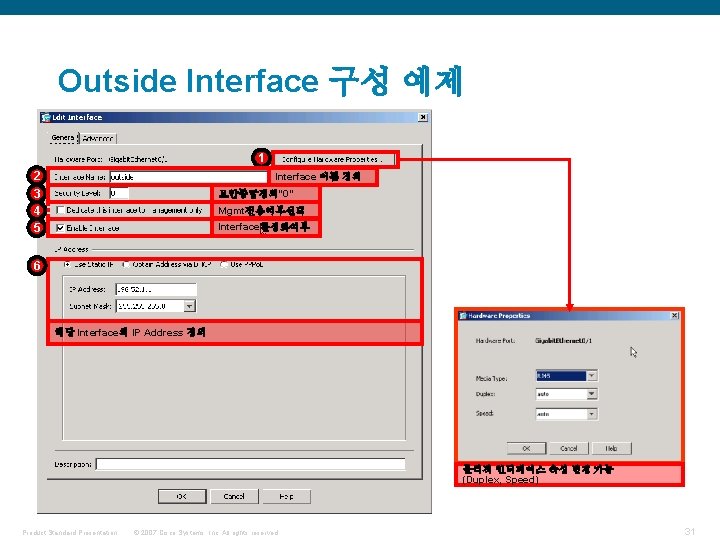

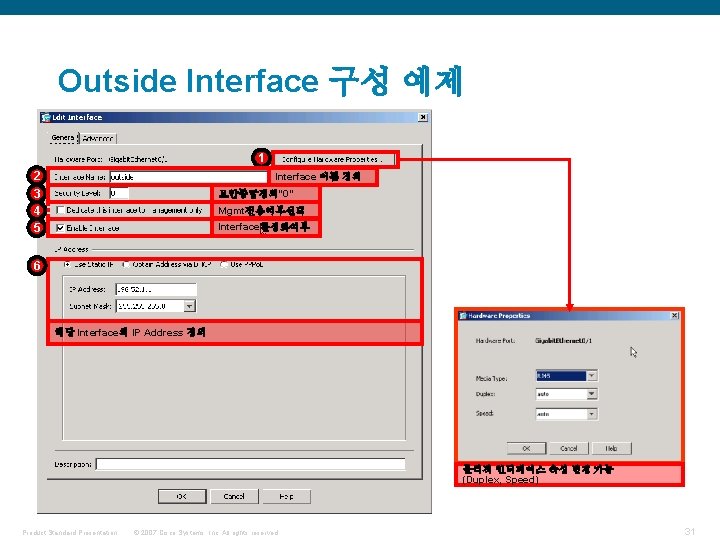

Outside Interface 구성 예제 1 2 3 4 5 Interface 이름 정의 보안등급정의” 0” Mgmt전용여부선택 Interface활성화여부 6 해당 Interface의 IP Address 정의 물리적 인터페이스 속성 변경 가능 (Duplex, Speed) Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 31

Inside Interface 구성 예제 1 2 3 4 5 Interface 이름 정의 보안등급정의” 100” Mgmt전용여부선택 Interface활성화여부 6 해당 Interface의 IP Address 정의 물리적 인터페이스 속성 변경 가능 (Duplex, Speed) Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 32

NAT/PAT 구성하기 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 33

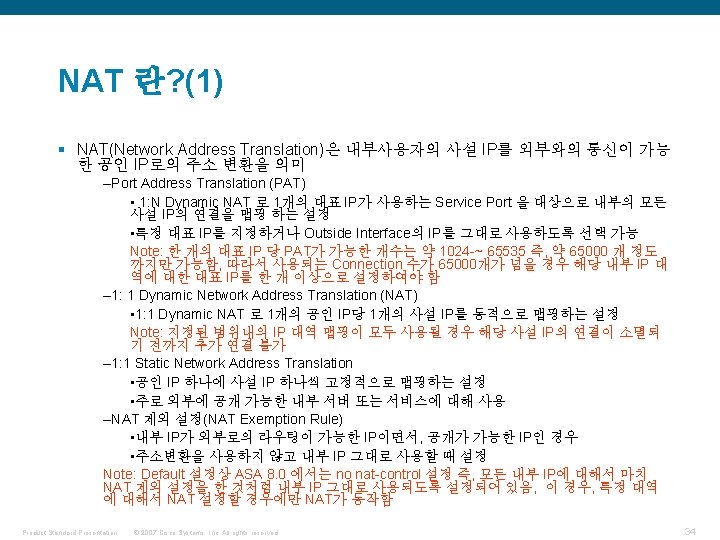

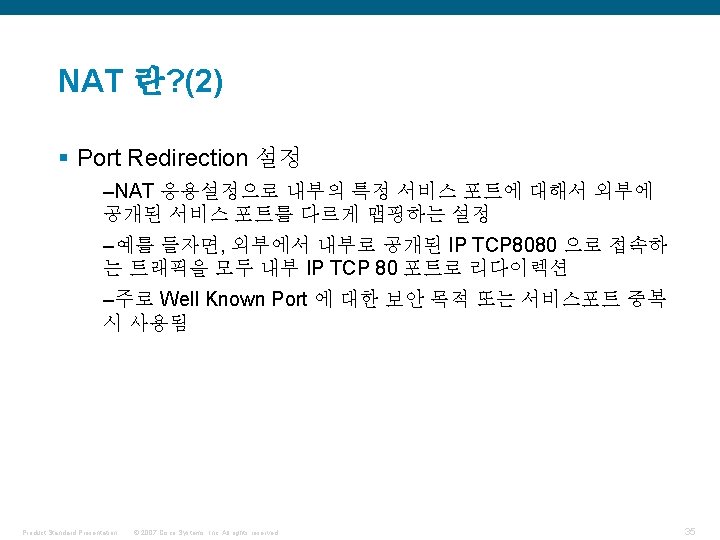

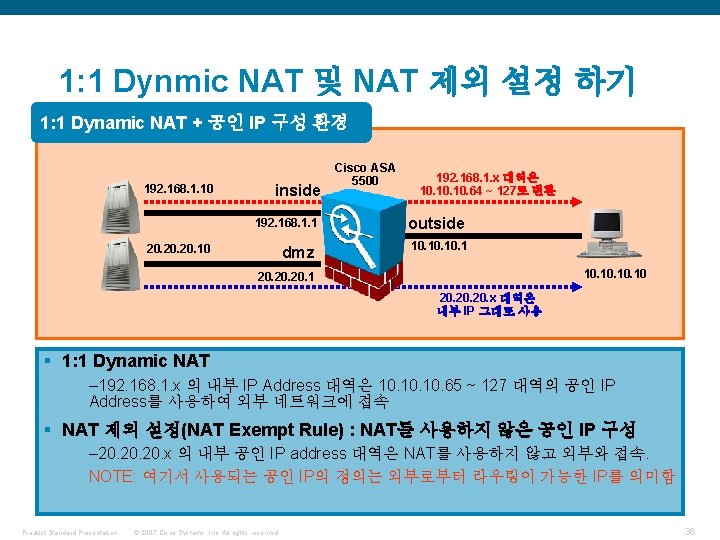

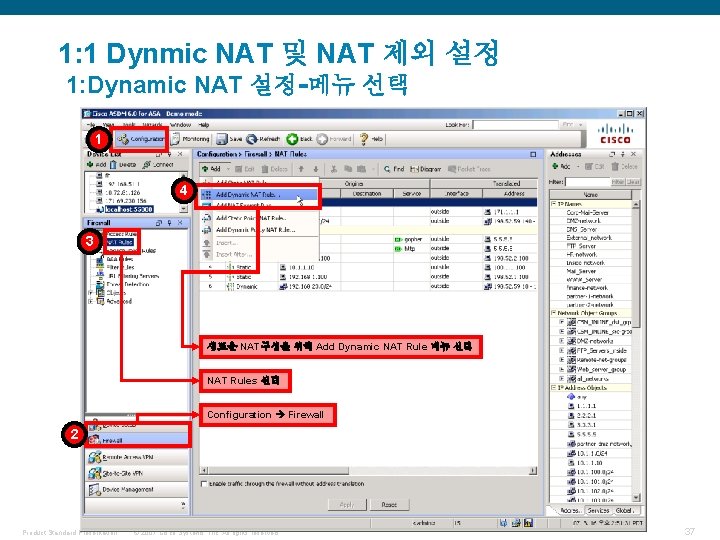

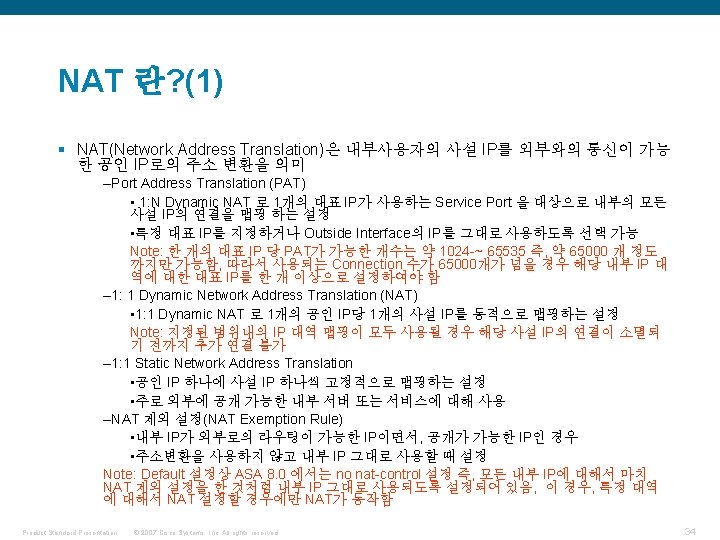

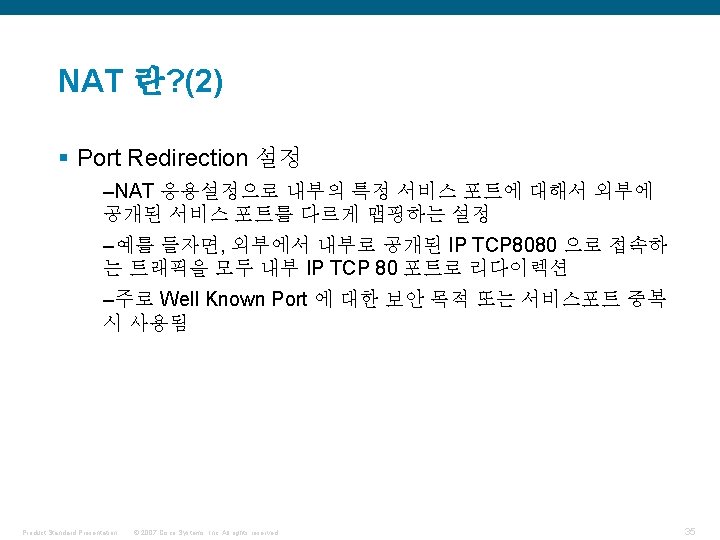

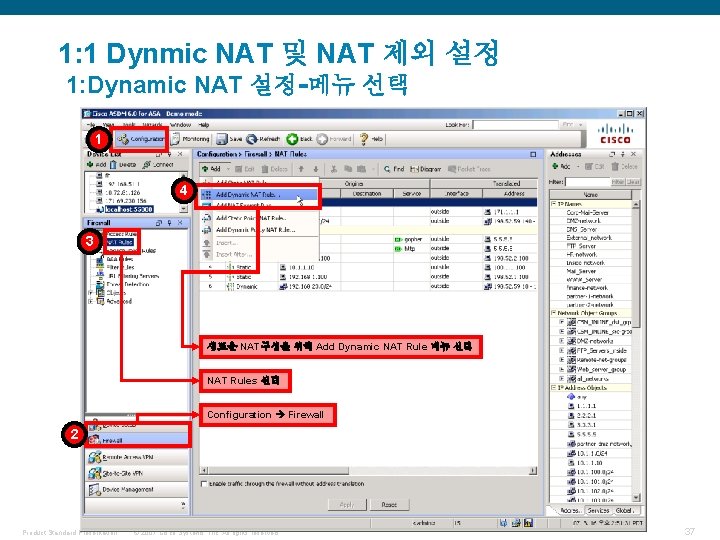

1: 1 Dynmic NAT 및 NAT 제외 설정 하기 1: 1 Dynamic NAT + 공인 IP 구성 환경 192. 168. 1. 10 inside 192. 168. 1. 1 20. 20. 10 dmz Cisco ASA 5500 192. 168. 1. x 대역은 10. 10. 64 ~ 127로 변환 outside 10. 10 20. 20. 1 20. 20. x 대역은 내부 IP 그대로 사용 § 1: 1 Dynamic NAT – 192. 168. 1. x 의 내부 IP Address 대역은 10. 10. 65 ~ 127 대역의 공인 IP Address를 사용하여 외부 네트워크에 접속 § NAT 제외 설정(NAT Exempt Rule) : NAT를 사용하지 않은 공인 IP 구성 – 20. 20. x 의 내부 공인 IP address 대역은 NAT를 사용하지 않고 외부와 접속. NOTE: 여기서 사용되는 공인 IP의 정의는 외부로부터 라우팅이 가능한 IP를 의미함 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 36

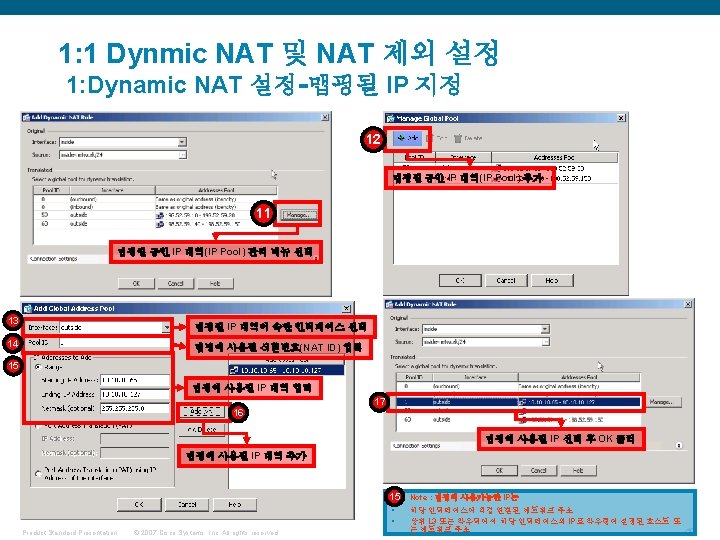

1: 1 Dynmic NAT 및 NAT 제외 설정 1: Dynamic NAT 설정-메뉴 선택 1 4 3 새로운 NAT구성을 위해 Add Dynamic NAT Rule 메뉴 선택 NAT Rules 선택 Configuration Firewall 2 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 37

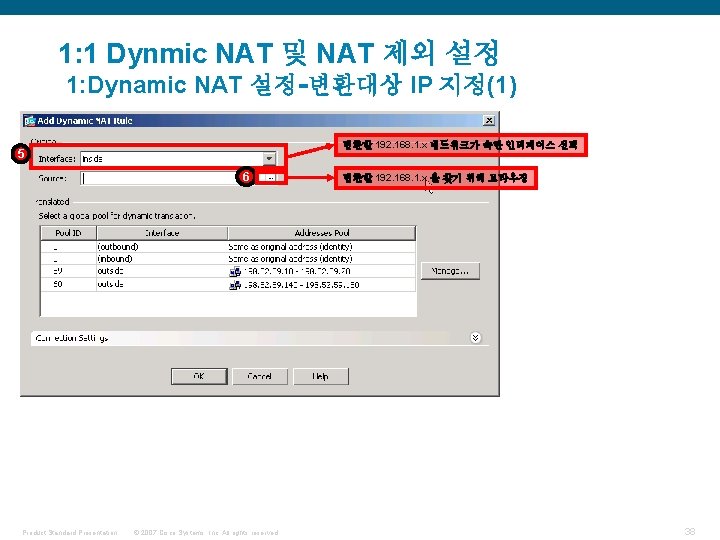

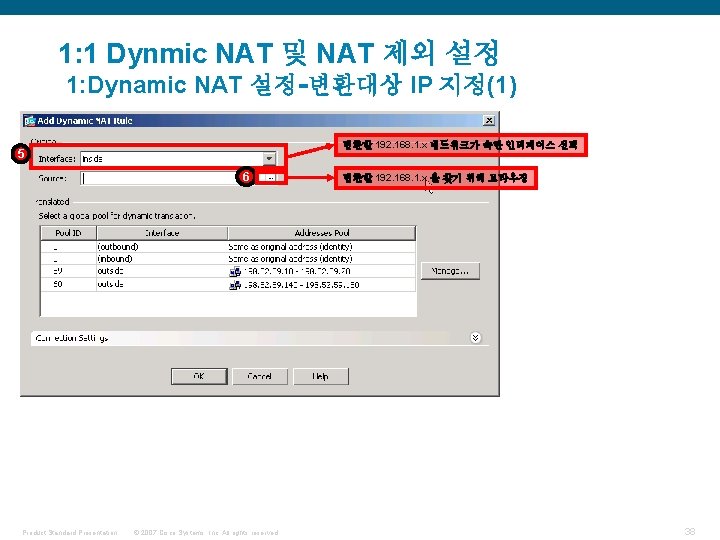

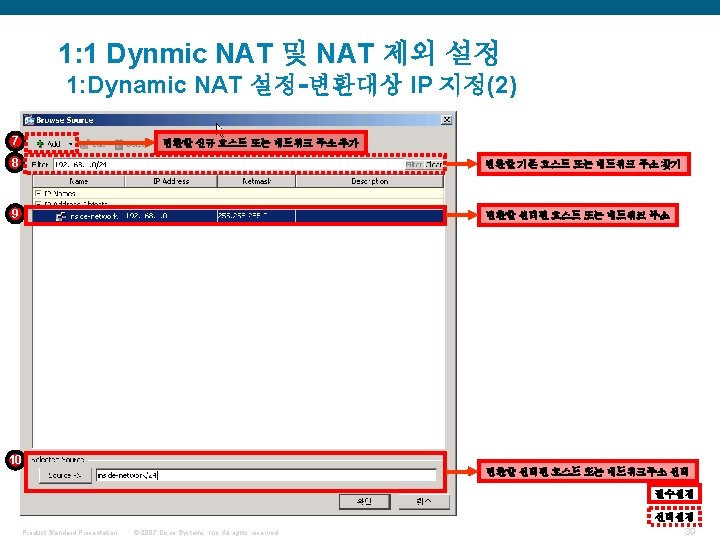

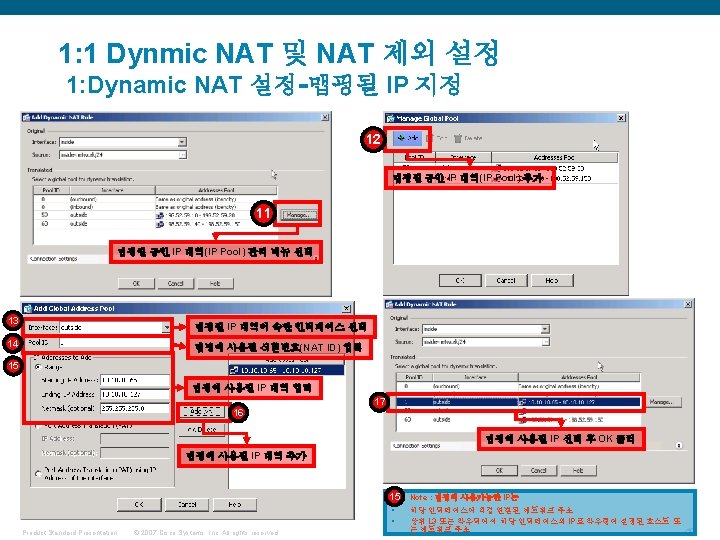

1: 1 Dynmic NAT 및 NAT 제외 설정 1: Dynamic NAT 설정-변환대상 IP 지정(1) 변환할 192. 168. 1. x 네트워크가 속한 인터페이스 선택 5 6 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 변환할 192. 168. 1. x 을 찾기 위해 브라우징 38

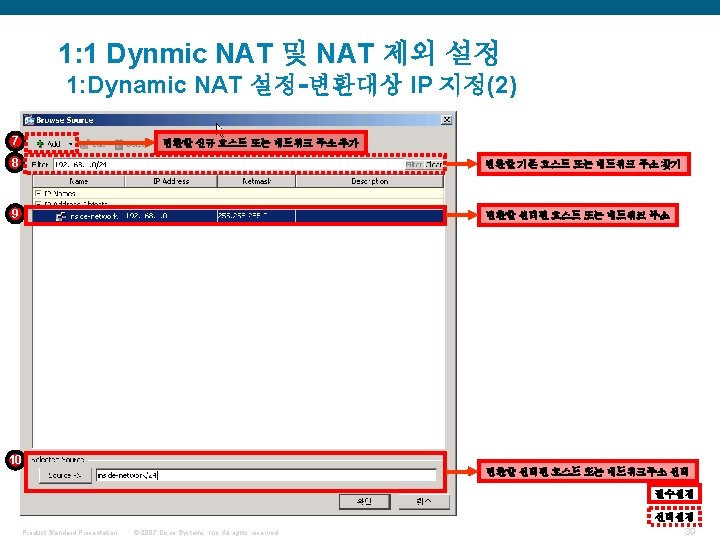

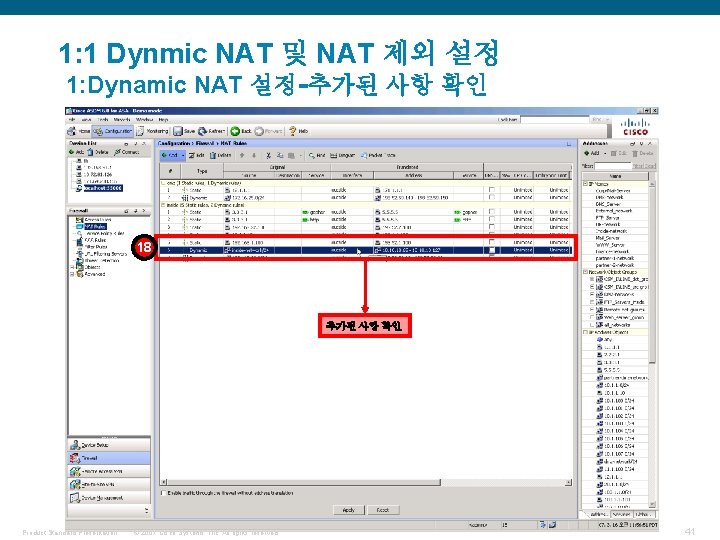

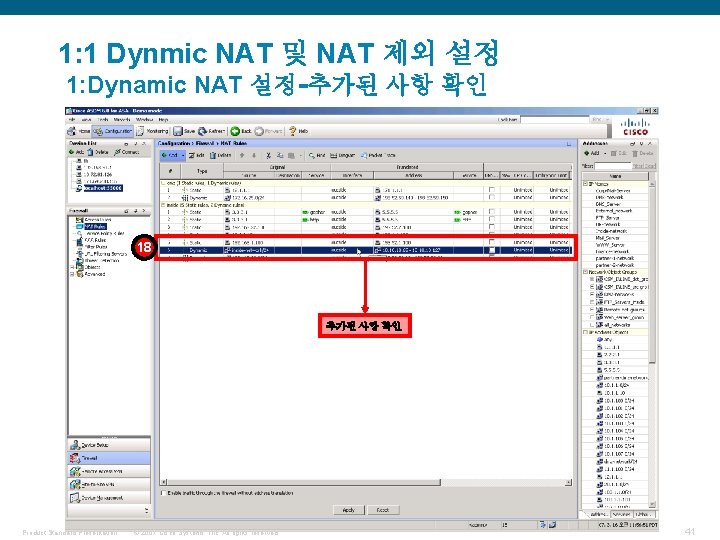

1: 1 Dynmic NAT 및 NAT 제외 설정 1: Dynamic NAT 설정-추가된 사항 확인 18 추가된 사항 확인 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 41

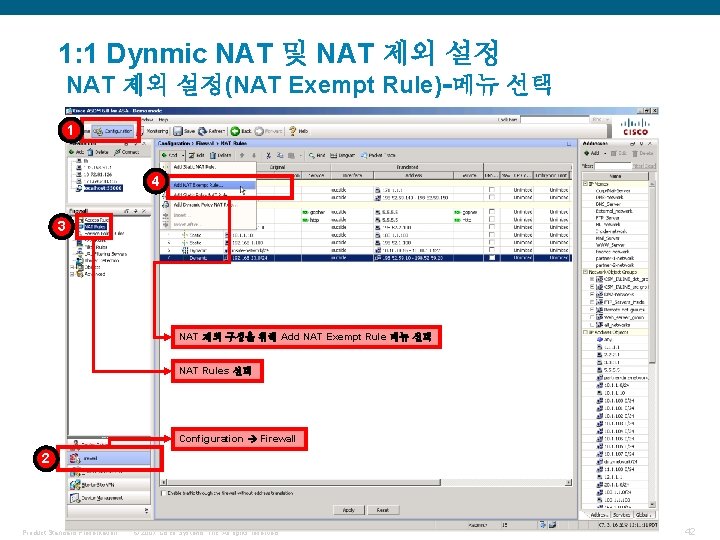

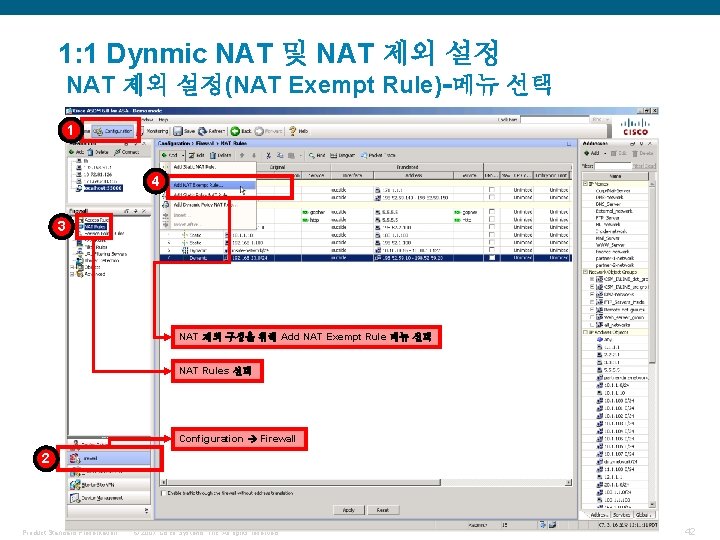

1: 1 Dynmic NAT 및 NAT 제외 설정(NAT Exempt Rule)-메뉴 선택 1 4 3 17 추가된 사항 확인 NAT 제외 구성을 위해 Add NAT Exempt Rule 메뉴 선택 NAT Rules 선택 Configuration Firewall 2 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 42

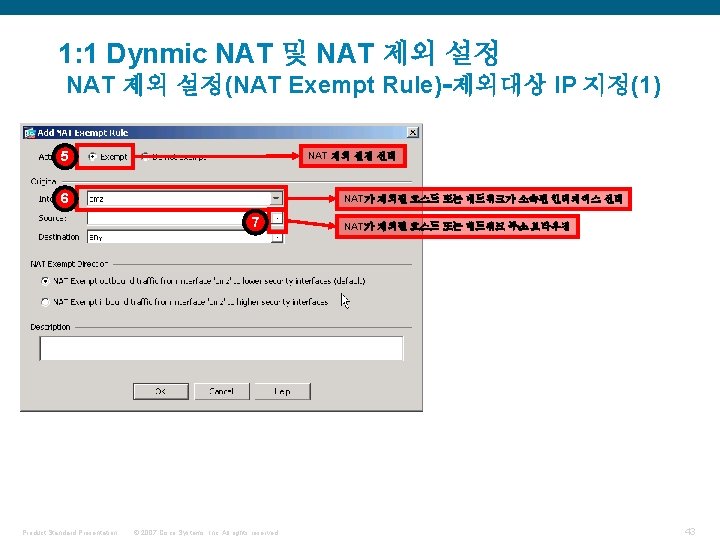

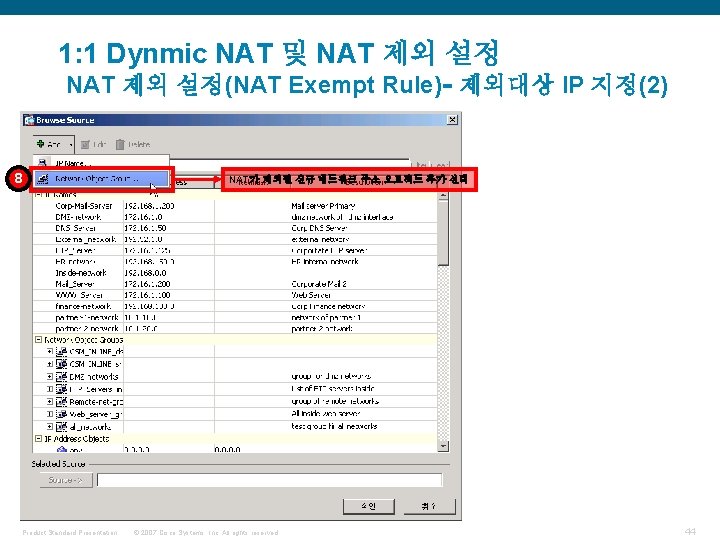

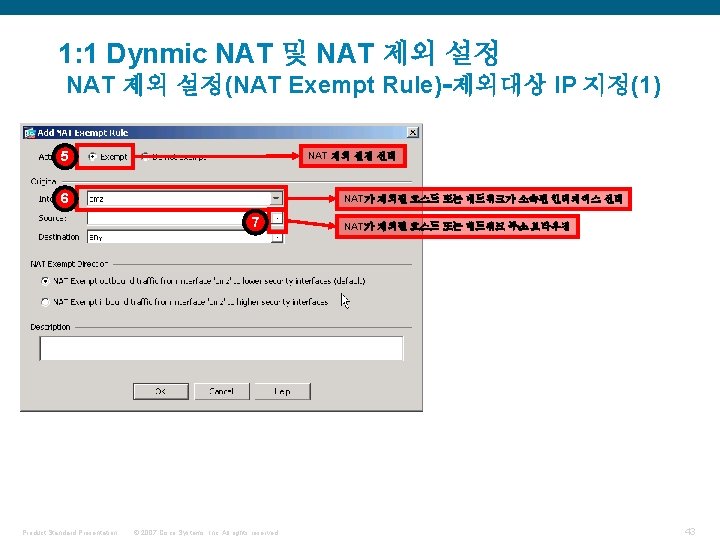

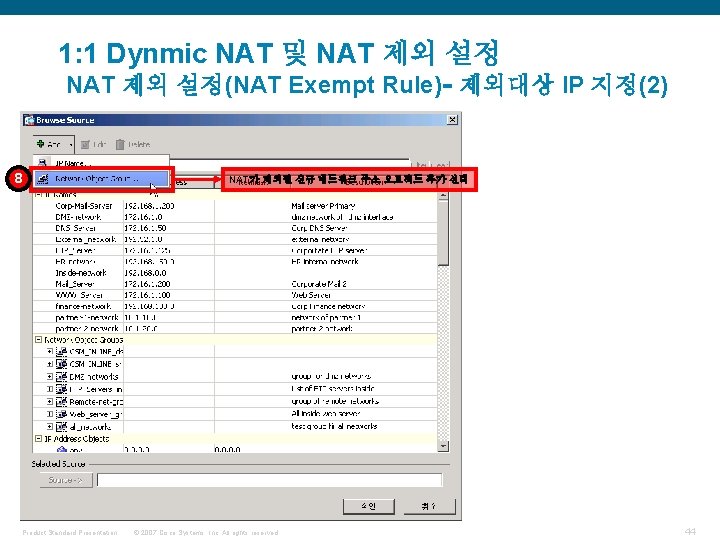

1: 1 Dynmic NAT 및 NAT 제외 설정(NAT Exempt Rule)- 제외대상 IP 지정(2) 8 Product Standard Presentation NAT가 제외될 신규 네트워크 주소 오브젝트 추가 선택 © 2007 Cisco Systems, Inc. All rights reserved. 44

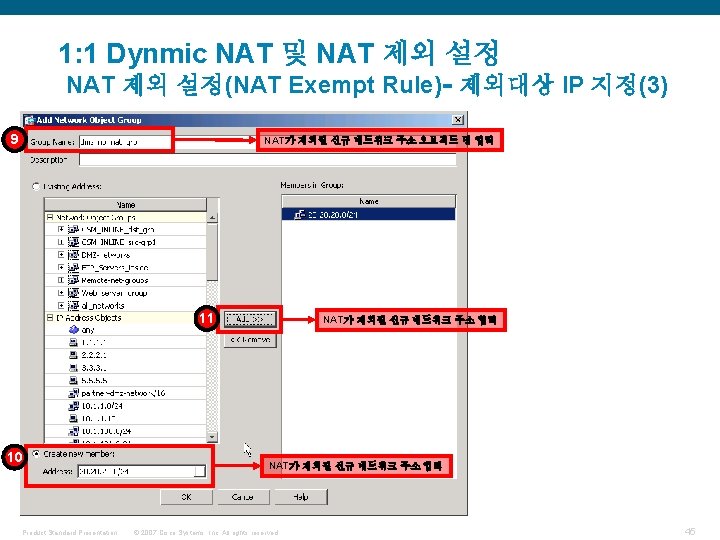

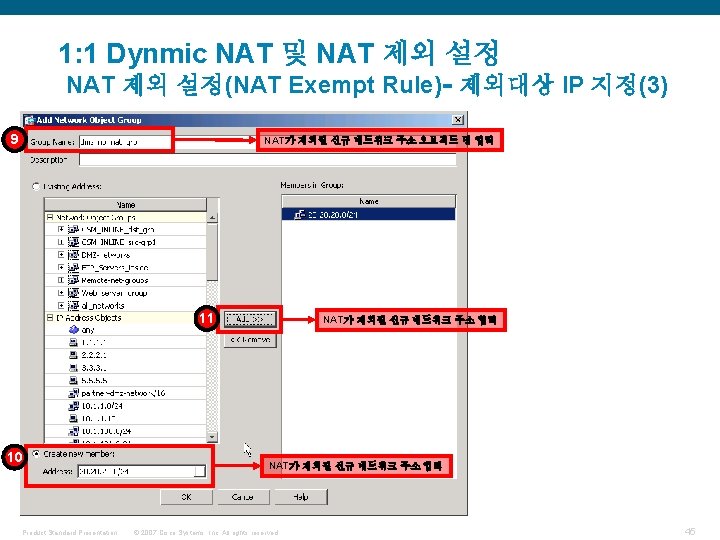

1: 1 Dynmic NAT 및 NAT 제외 설정(NAT Exempt Rule)- 제외대상 IP 지정(3) 9 NAT가 제외될 신규 네트워크 주소 오브젝트 명 입력 11 10 Product Standard Presentation NAT가 제외될 신규 네트워크 주소 입력 © 2007 Cisco Systems, Inc. All rights reserved. 45

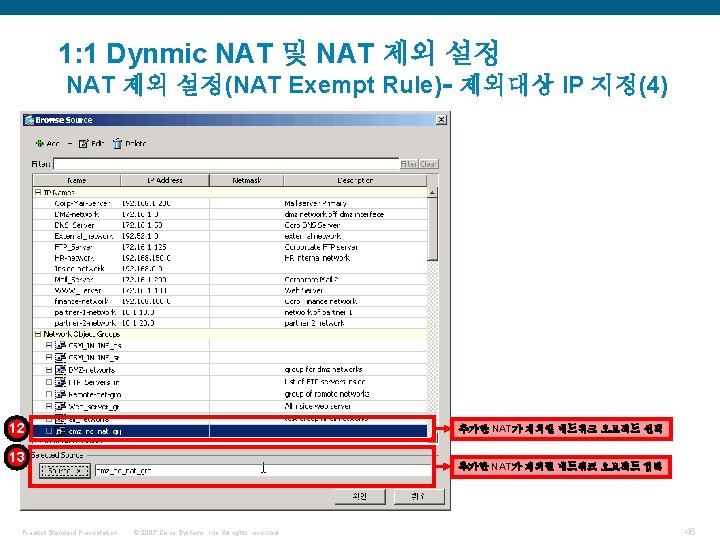

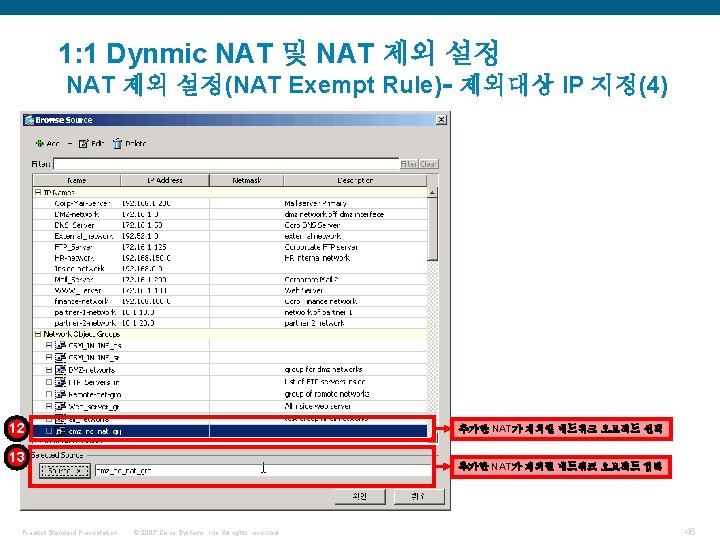

1: 1 Dynmic NAT 및 NAT 제외 설정(NAT Exempt Rule)- 제외대상 IP 지정(4) 12 추가한 NAT가 제외될 네트워크 오브젝트 선택 13 Product Standard Presentation 추가한 NAT가 제외될 네트워크 오브젝트 입력 © 2007 Cisco Systems, Inc. All rights reserved. 46

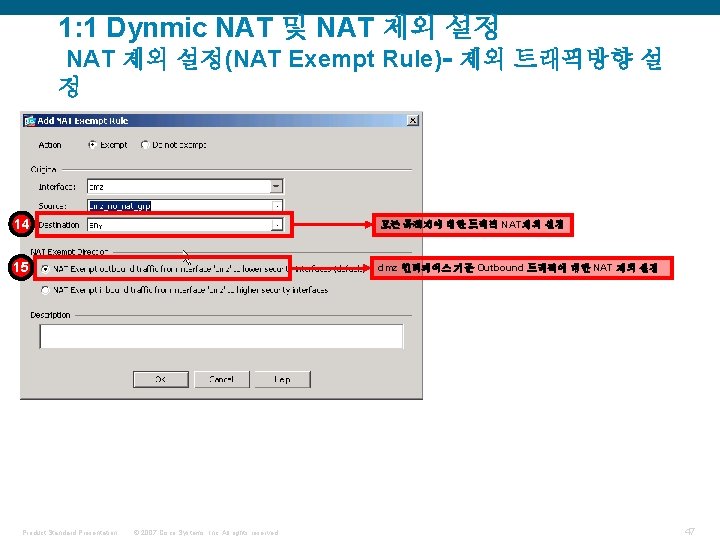

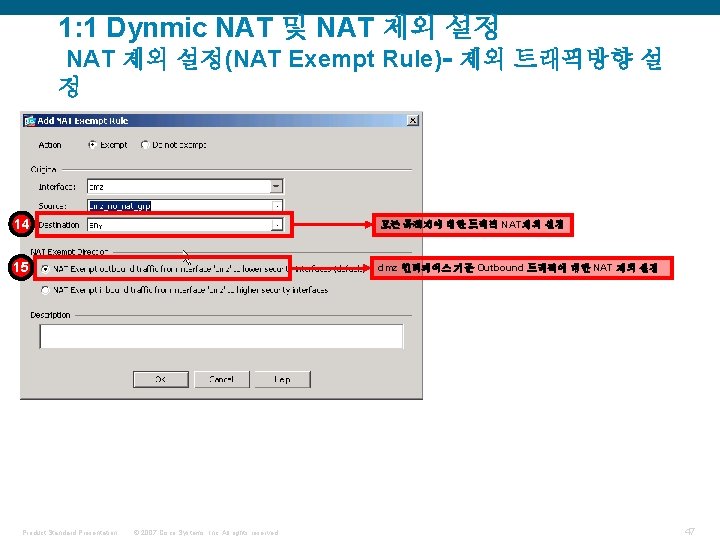

1: 1 Dynmic NAT 및 NAT 제외 설정(NAT Exempt Rule)- 제외 트래픽방향 설 정 14 모든 목적지에 대한 트래픽 NAT제외 설정 15 dmz 인터페이스 기준 Outbound 트래픽에 대한 NAT 제외 설정 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 47

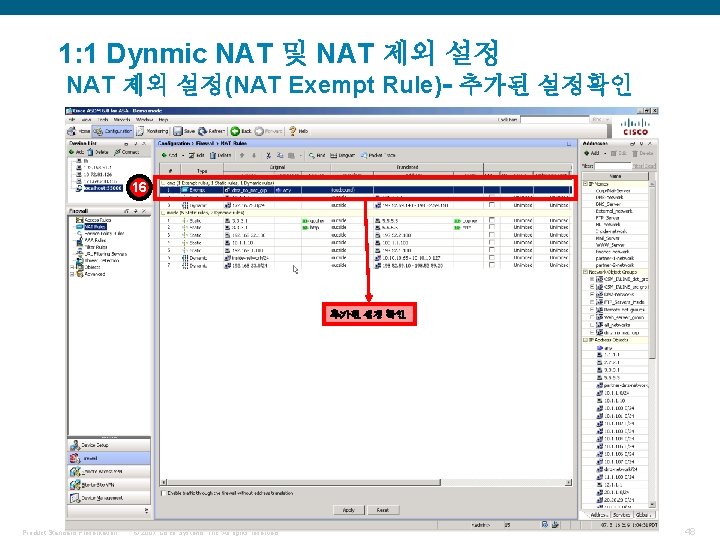

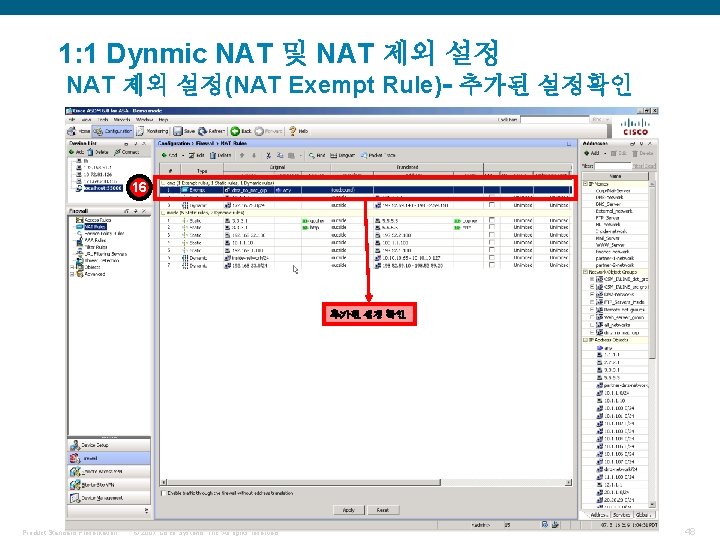

1: 1 Dynmic NAT 및 NAT 제외 설정(NAT Exempt Rule)- 추가된 설정확인 16 추가된 설정 확인 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 48

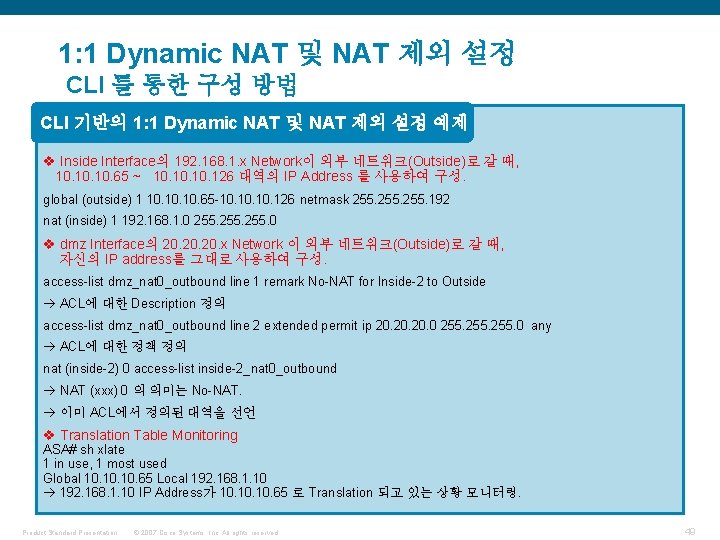

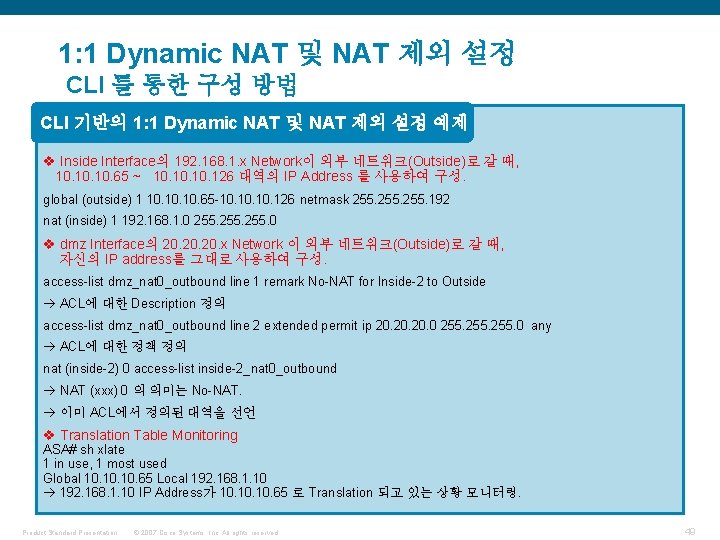

1: 1 Dynamic NAT 및 NAT 제외 설정 CLI 를 통한 구성 방법 CLI 기반의 1: 1 Dynamic NAT 및 NAT 제외 설정 예제 v Inside Interface의 192. 168. 1. x Network이 외부 네트워크(Outside)로 갈 때, 10. 10. 65 ~ 10. 10. 126 대역의 IP Address 를 사용하여 구성. global (outside) 1 10. 10. 65 -10. 10. 126 netmask 255. 192 nat (inside) 1 192. 168. 1. 0 255. 0 v dmz Interface의 20. 20. x Network 이 외부 네트워크(Outside)로 갈 때, 자신의 IP address를 그대로 사용하여 구성. access-list dmz_nat 0_outbound line 1 remark No-NAT for Inside-2 to Outside ACL에 대한 Description 정의 access-list dmz_nat 0_outbound line 2 extended permit ip 20. 20. 0 255. 0 any ACL에 대한 정책 정의 nat (inside-2) 0 access-list inside-2_nat 0_outbound NAT (xxx) 0 의 의미는 No-NAT. 이미 ACL에서 정의된 대역을 선언 v Translation Table Monitoring ASA# sh xlate 1 in use, 1 most used Global 10. 10. 65 Local 192. 168. 1. 10 IP Address가 10. 10. 65 로 Translation 되고 있는 상황 모니터링. Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 49

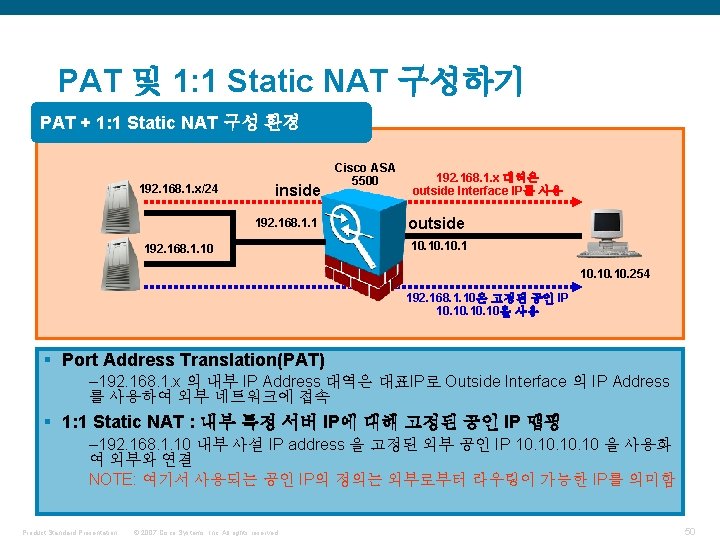

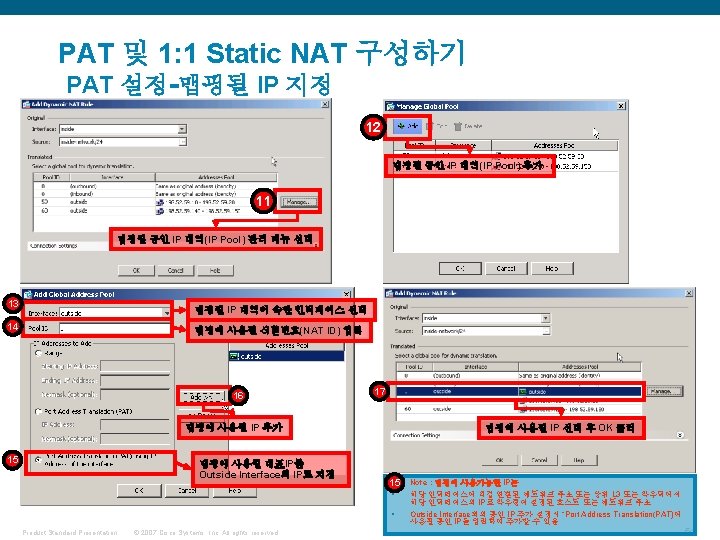

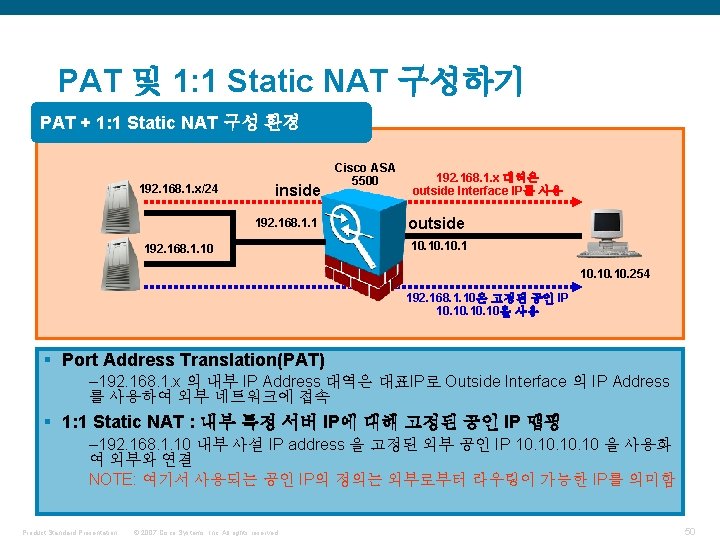

PAT 및 1: 1 Static NAT 구성하기 PAT + 1: 1 Static NAT 구성 환경 192. 168. 1. x/24 inside 192. 168. 1. 10 Cisco ASA 5500 192. 168. 1. x 대역은 outside Interface IP를 사용 outside 10. 10. 254 192. 168. 1. 10은 고정된 공인 IP 10. 10. 10을 사용 § Port Address Translation(PAT) – 192. 168. 1. x 의 내부 IP Address 대역은 대표IP로 Outside Interface 의 IP Address 를 사용하여 외부 네트워크에 접속 § 1: 1 Static NAT : 내부 특정 서버 IP에 대해 고정된 공인 IP 맵핑 – 192. 168. 1. 10 내부 사설 IP address 을 고정된 외부 공인 IP 10. 10. 10 을 사용화 여 외부와 연결 NOTE: 여기서 사용되는 공인 IP의 정의는 외부로부터 라우팅이 가능한 IP를 의미함 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 50

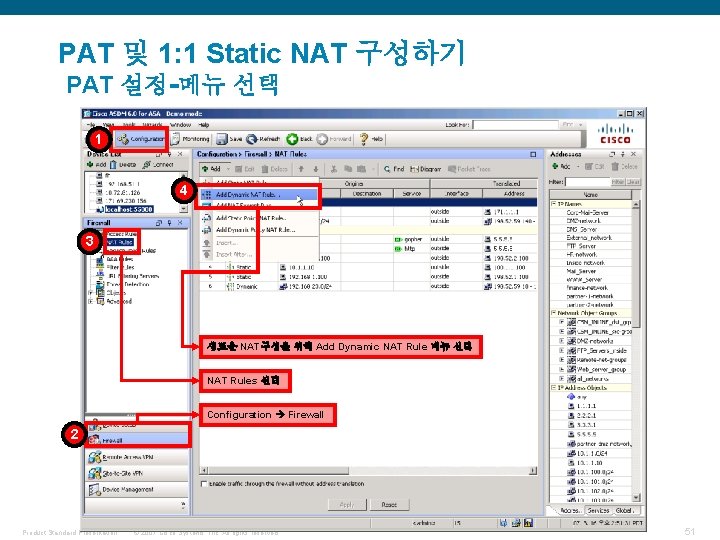

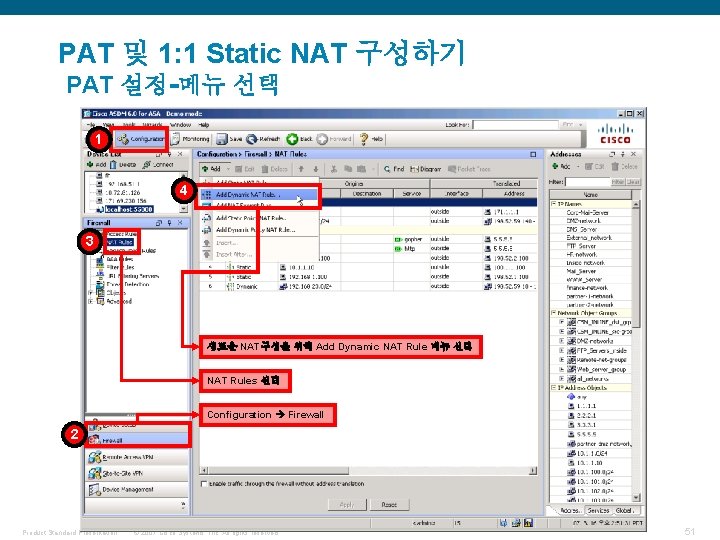

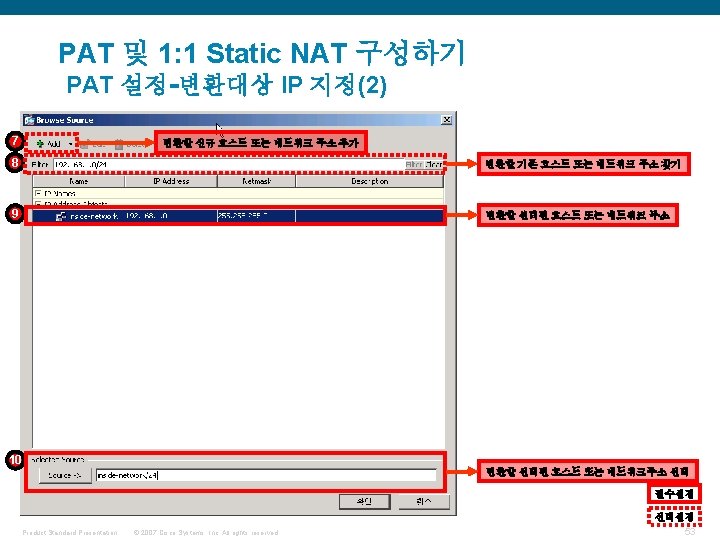

PAT 및 1: 1 Static NAT 구성하기 PAT 설정-메뉴 선택 1 4 3 새로운 NAT구성을 위해 Add Dynamic NAT Rule 메뉴 선택 NAT Rules 선택 Configuration Firewall 2 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 51

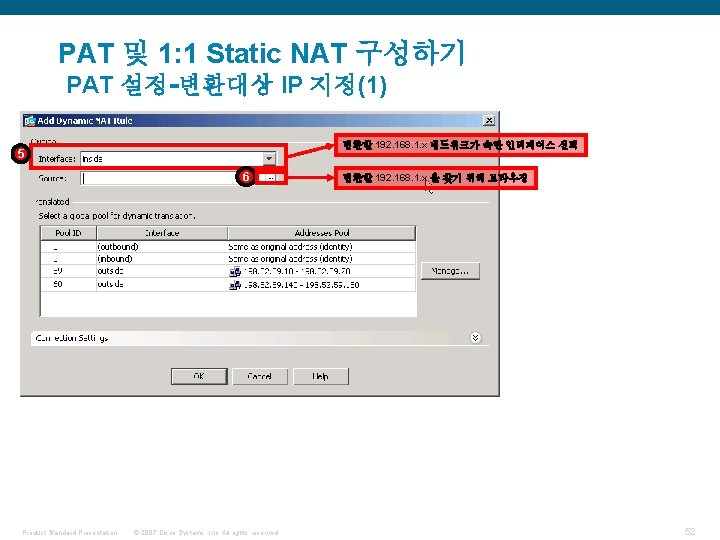

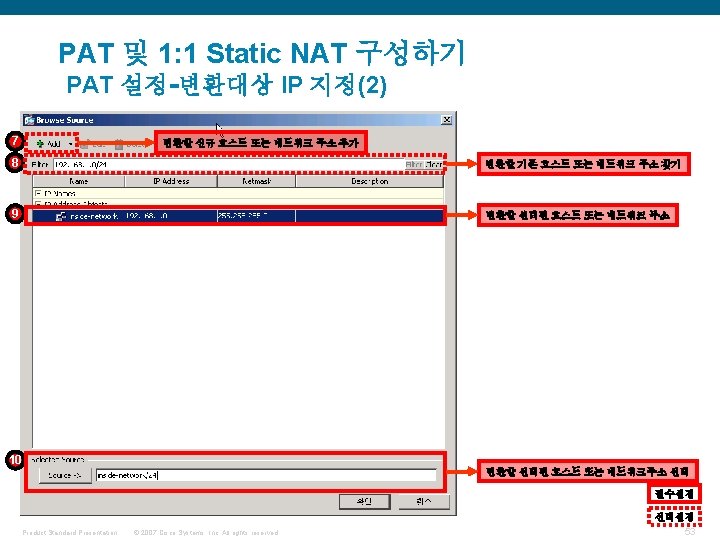

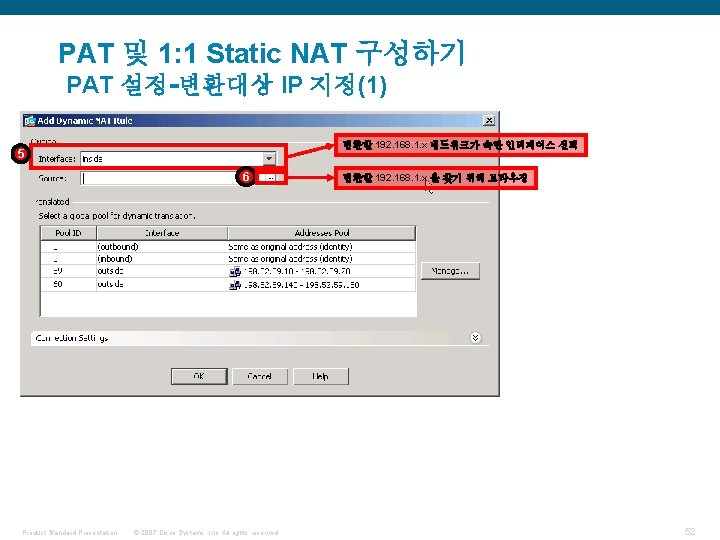

PAT 및 1: 1 Static NAT 구성하기 PAT 설정-변환대상 IP 지정(1) 변환할 192. 168. 1. x 네트워크가 속한 인터페이스 선택 5 6 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 변환할 192. 168. 1. x 을 찾기 위해 브라우징 52

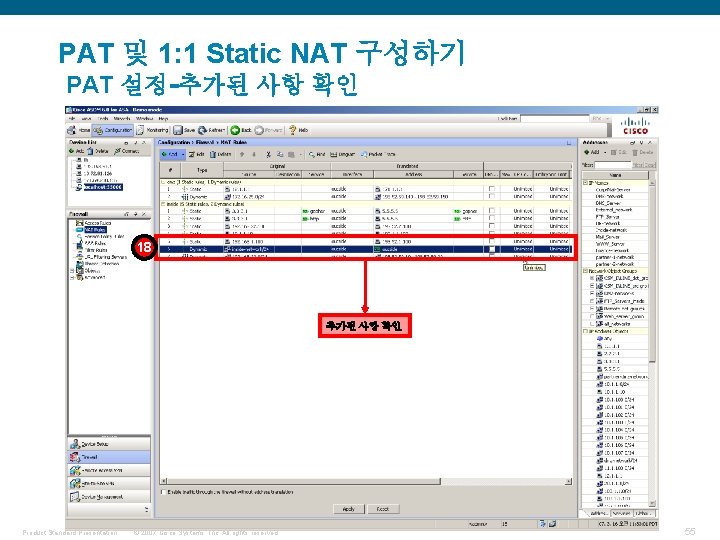

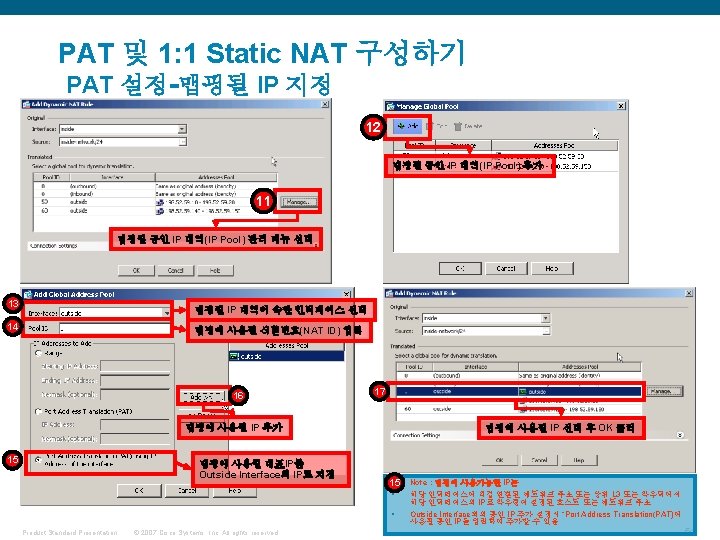

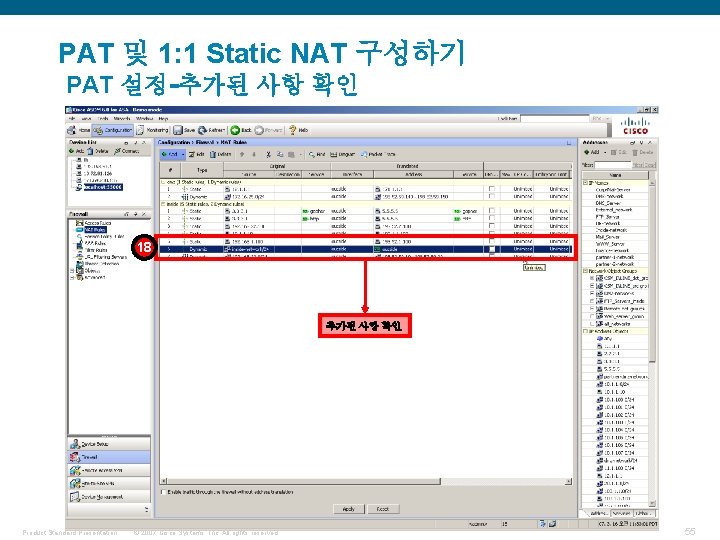

PAT 및 1: 1 Static NAT 구성하기 PAT 설정-추가된 사항 확인 18 추가된 사항 확인 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 55

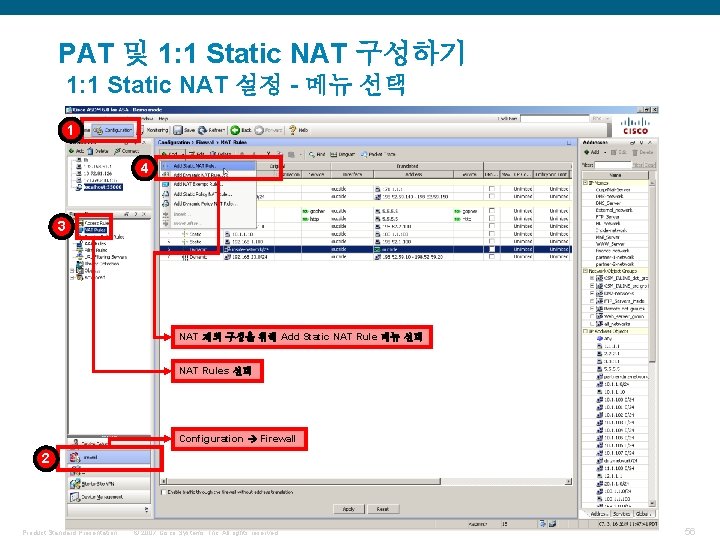

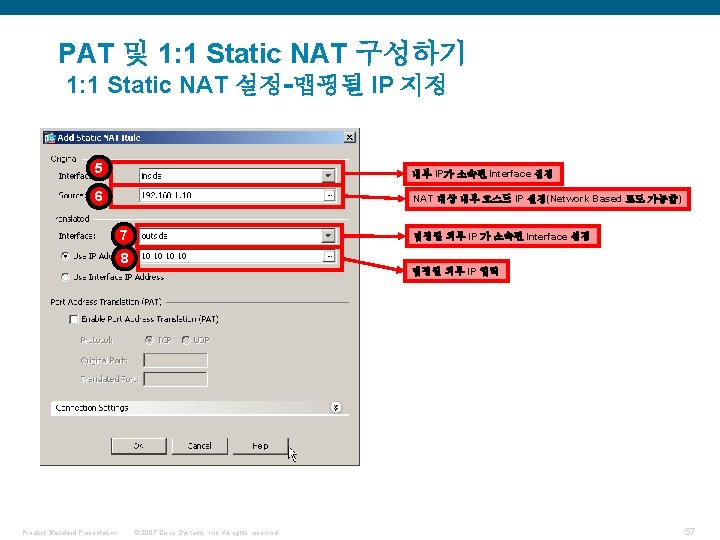

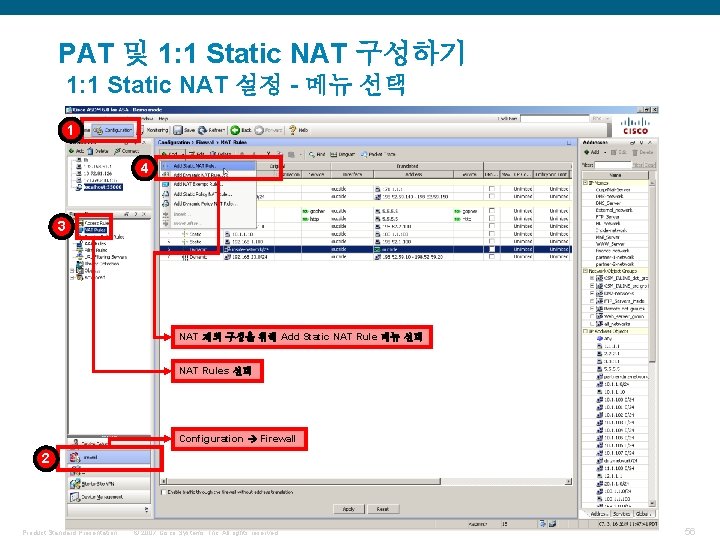

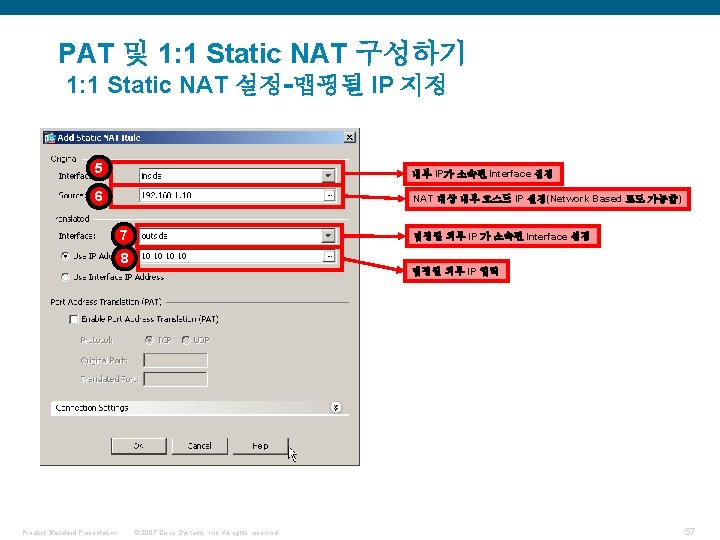

PAT 및 1: 1 Static NAT 구성하기 1: 1 Static NAT 설정 - 메뉴 선택 1 4 3 NAT 제외 구성을 위해 Add Static NAT Rule 메뉴 선택 NAT Rules 선택 Configuration Firewall 2 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 56

PAT 및 1: 1 Static NAT 구성하기 1: 1 Static NAT 설정-맵핑될 IP 지정 5 내부 IP가 소속된 Interface 설정 6 NAT 대상 내부 호스트 IP 설정(Network Based 로도 가능함) 7 맵핑될 외부 IP 가 소속된 Interface 설정 8 Product Standard Presentation 맵핑될 외부 IP 입력 © 2007 Cisco Systems, Inc. All rights reserved. 57

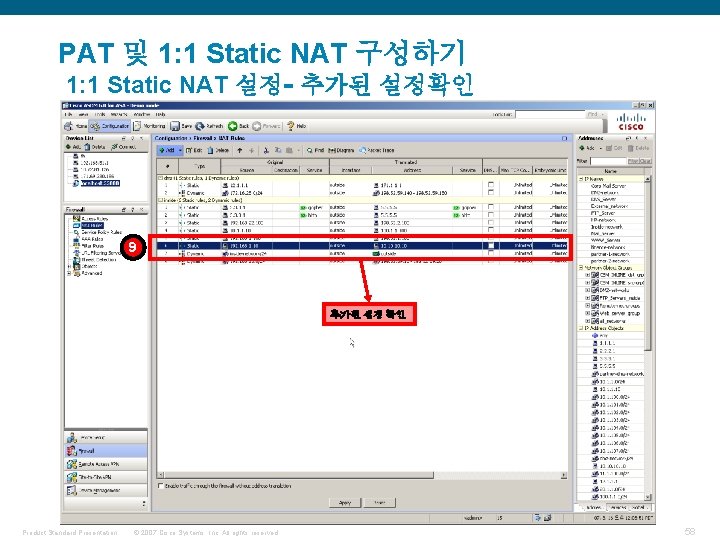

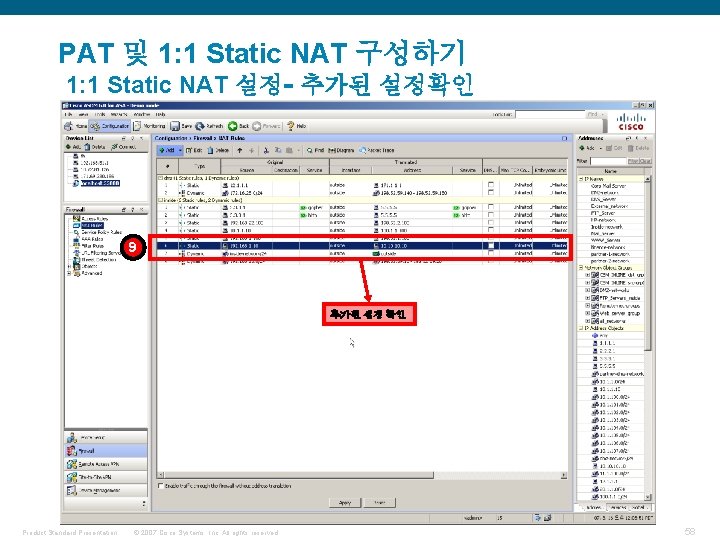

PAT 및 1: 1 Static NAT 구성하기 1: 1 Static NAT 설정- 추가된 설정확인 9 추가된 설정 확인 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 58

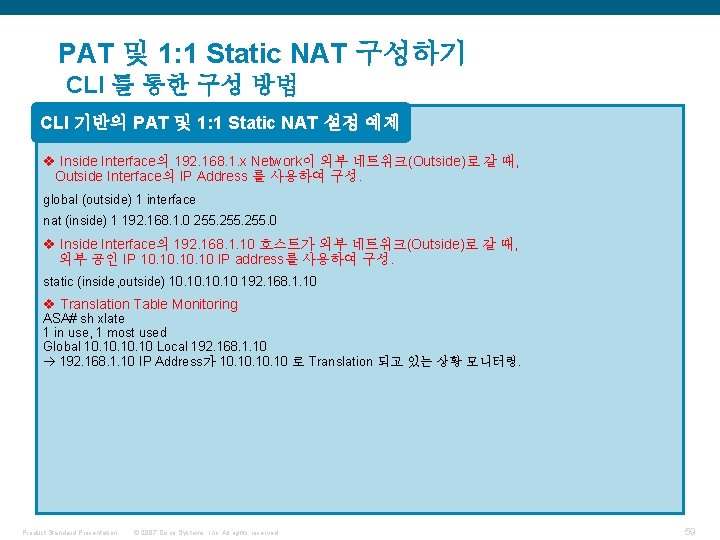

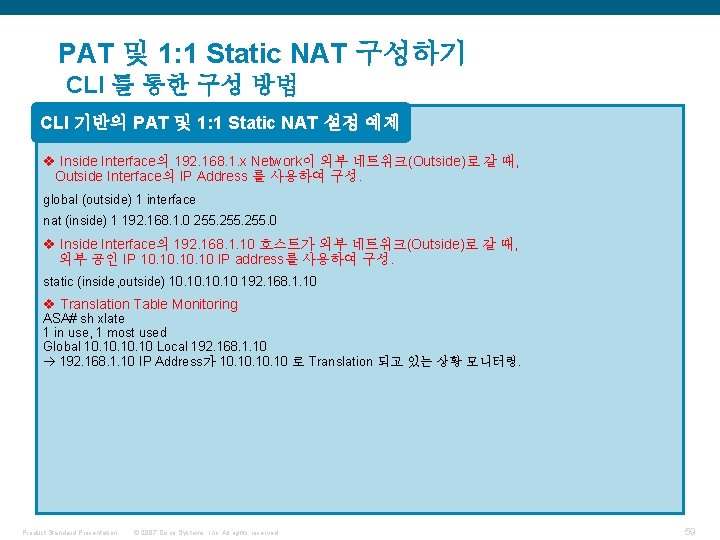

PAT 및 1: 1 Static NAT 구성하기 CLI 를 통한 구성 방법 CLI 기반의 PAT 및 1: 1 Static NAT 설정 예제 v Inside Interface의 192. 168. 1. x Network이 외부 네트워크(Outside)로 갈 때, Outside Interface의 IP Address 를 사용하여 구성. global (outside) 1 interface nat (inside) 1 192. 168. 1. 0 255. 0 v Inside Interface의 192. 168. 1. 10 호스트가 외부 네트워크(Outside)로 갈 때, 외부 공인 IP 10. 10. 10 IP address를 사용하여 구성. static (inside, outside) 10. 10. 10 192. 168. 1. 10 v Translation Table Monitoring ASA# sh xlate 1 in use, 1 most used Global 10. 10. 10 Local 192. 168. 1. 10 IP Address가 10. 10. 10 로 Translation 되고 있는 상황 모니터링. Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 59

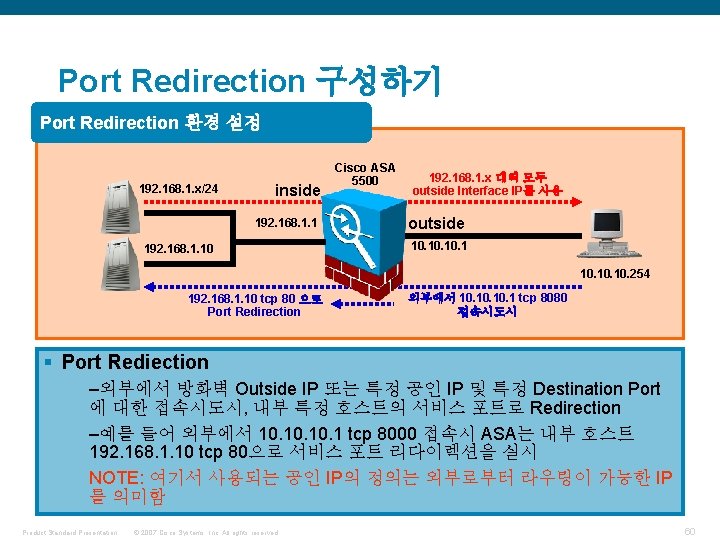

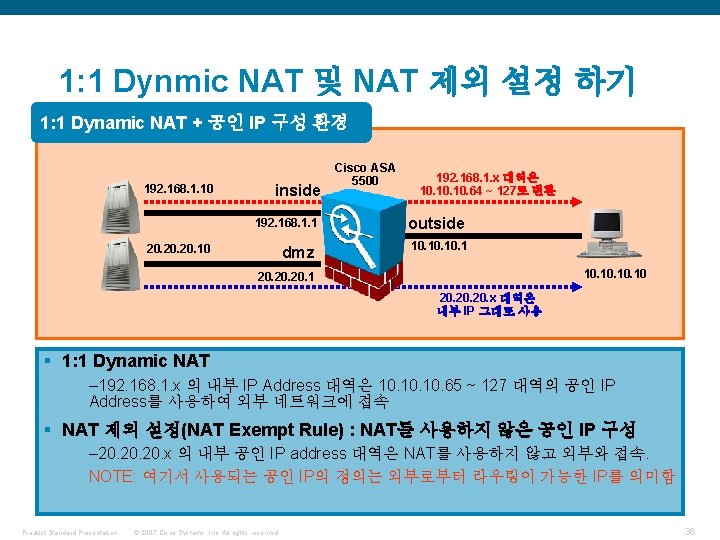

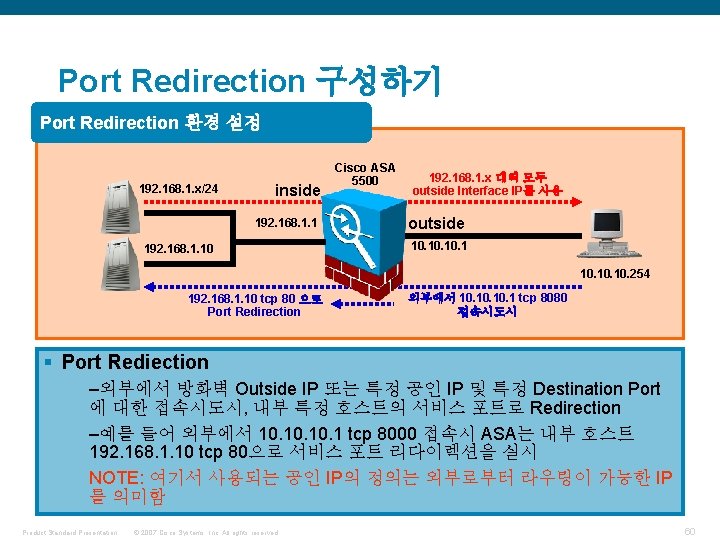

Port Redirection 구성하기 Port Redirection 환경 설정 192. 168. 1. x/24 inside 192. 168. 1. 10 Cisco ASA 5500 192. 168. 1. x 대역 모두 outside Interface IP를 사용 outside 10. 10. 254 192. 168. 1. 10 tcp 80 으로 Port Redirection 외부에서 10. 10. 1 tcp 8080 접속시도시 § Port Rediection –외부에서 방화벽 Outside IP 또는 특정 공인 IP 및 특정 Destination Port 에 대한 접속시도시, 내부 특정 호스트의 서비스 포트로 Redirection –예를 들어 외부에서 10. 10. 1 tcp 8000 접속시 ASA는 내부 호스트 192. 168. 1. 10 tcp 80으로 서비스 포트 리다이렉션을 실시 NOTE: 여기서 사용되는 공인 IP의 정의는 외부로부터 라우팅이 가능한 IP 를 의미함 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 60

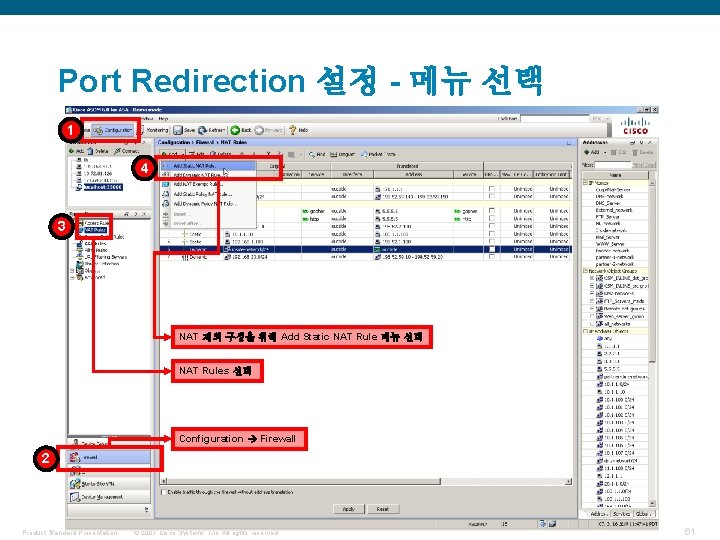

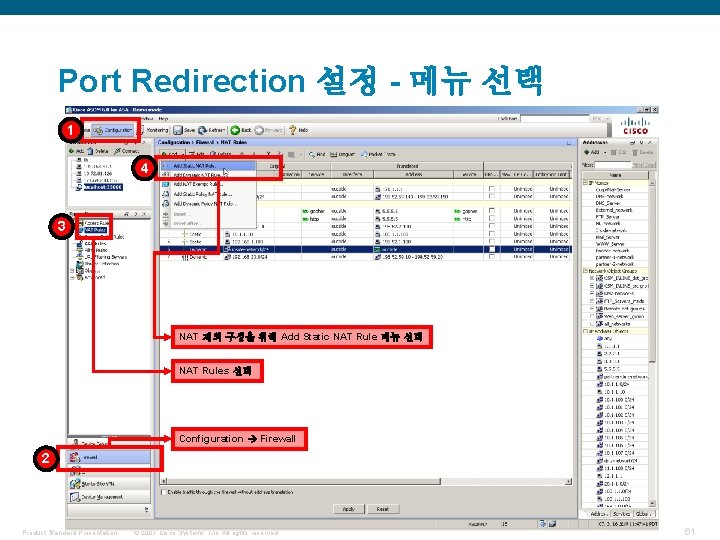

Port Redirection 설정 - 메뉴 선택 1 4 3 NAT 제외 구성을 위해 Add Static NAT Rule 메뉴 선택 NAT Rules 선택 Configuration Firewall 2 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 61

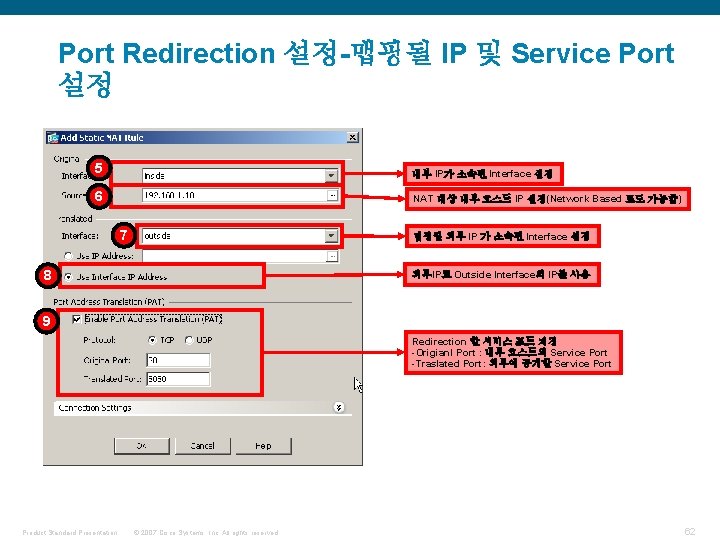

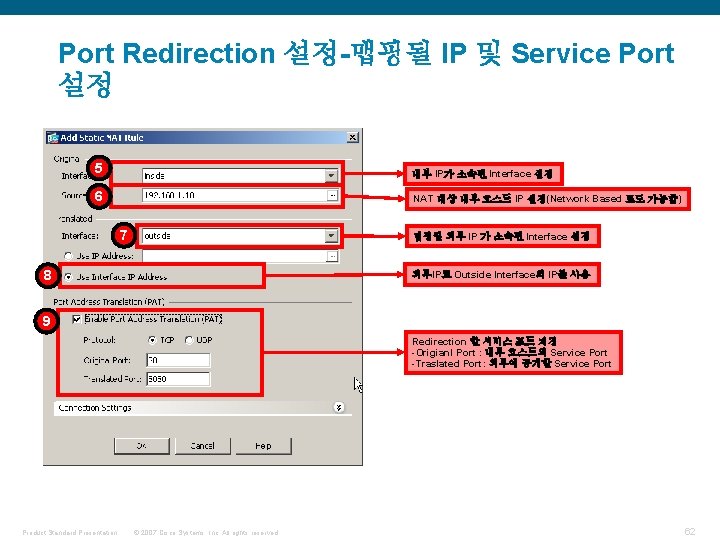

Port Redirection 설정-맵핑될 IP 및 Service Port 설정 5 내부 IP가 소속된 Interface 설정 6 NAT 대상 내부 호스트 IP 설정(Network Based 로도 가능함) 7 맵핑될 외부 IP 가 소속된 Interface 설정 8 외부IP로 Outside Interface의 IP를 사용 9 Redirection 할 서비스 포트 지정 -Origianl Port : 내부 호스트의 Service Port -Traslated Port: 외부에 공개할 Service Port Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 62

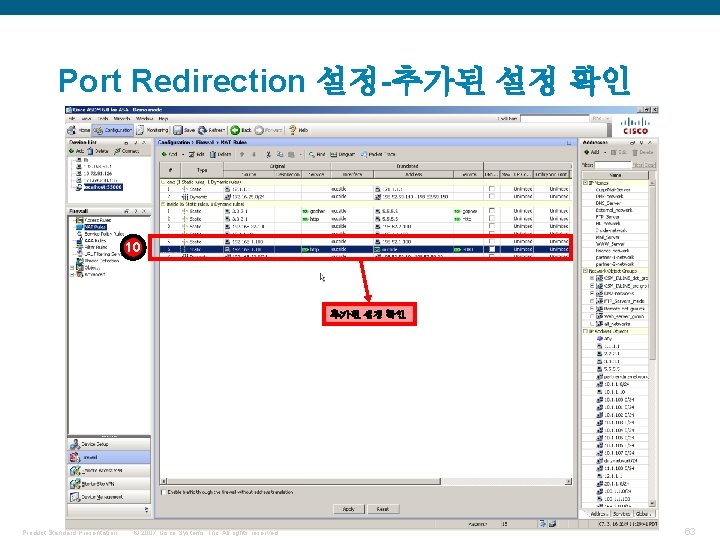

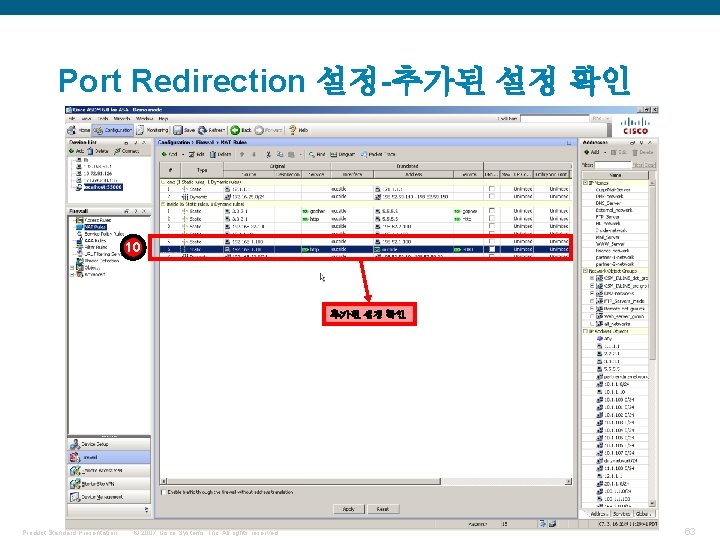

Port Redirection 설정-추가된 설정 확인 10 추가된 설정 확인 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 63

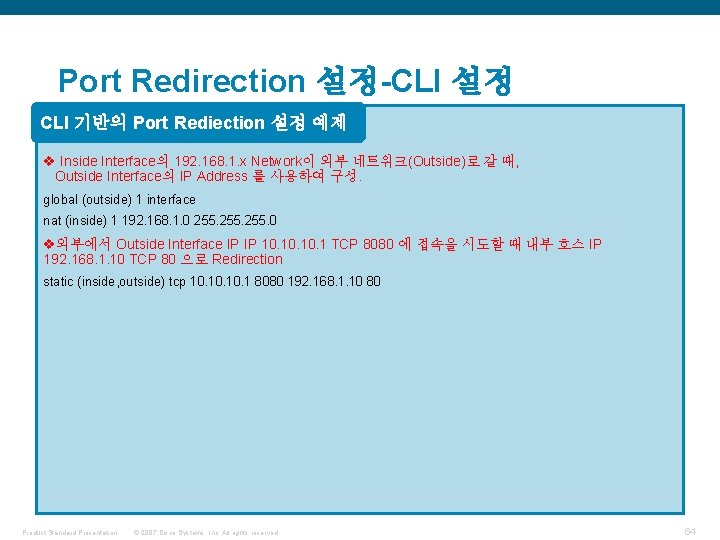

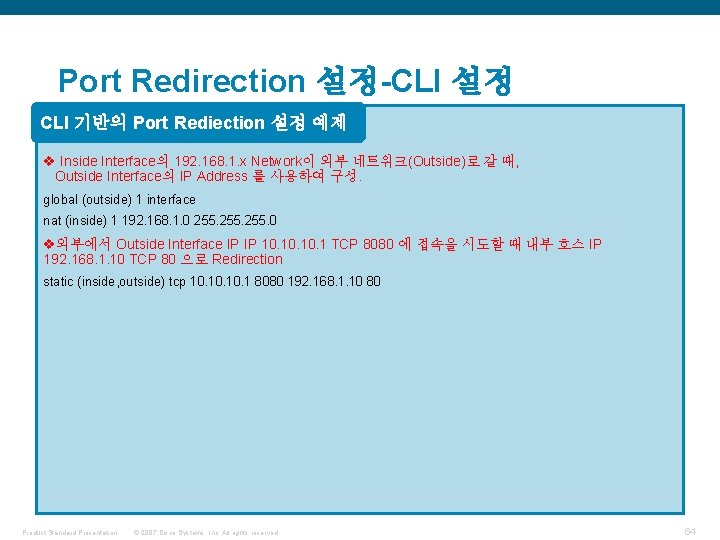

Port Redirection 설정-CLI 설정 CLI 기반의 Port Rediection 설정 예제 v Inside Interface의 192. 168. 1. x Network이 외부 네트워크(Outside)로 갈 때, Outside Interface의 IP Address 를 사용하여 구성. global (outside) 1 interface nat (inside) 1 192. 168. 1. 0 255. 0 v외부에서 Outside Interface IP IP 10. 10. 1 TCP 8080 에 접속을 시도할 때 내부 호스 IP 192. 168. 1. 10 TCP 80 으로 Redirection static (inside, outside) tcp 10. 10. 1 8080 192. 168. 1. 10 80 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 64

방화벽 정책 설정하기 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 65

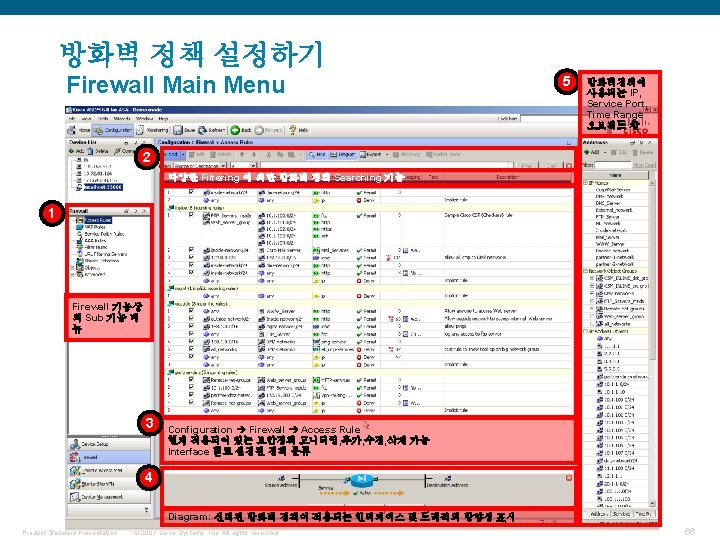

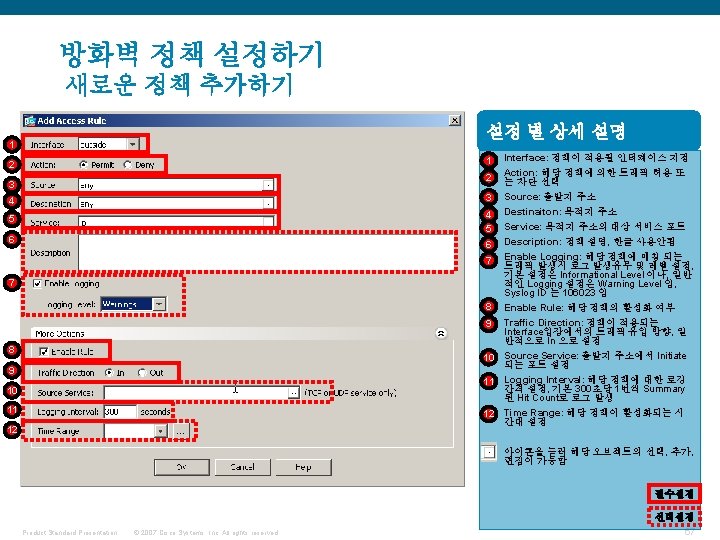

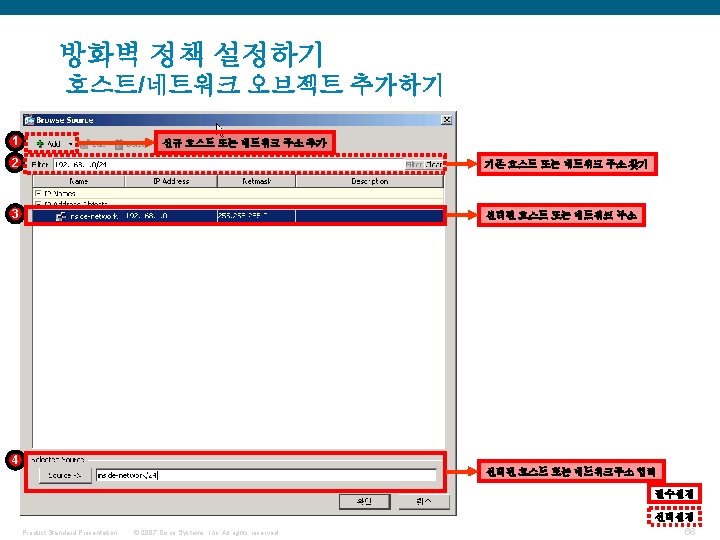

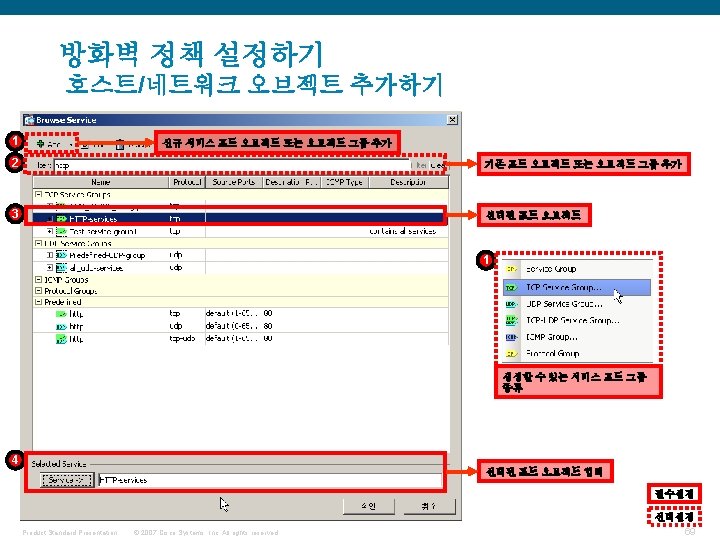

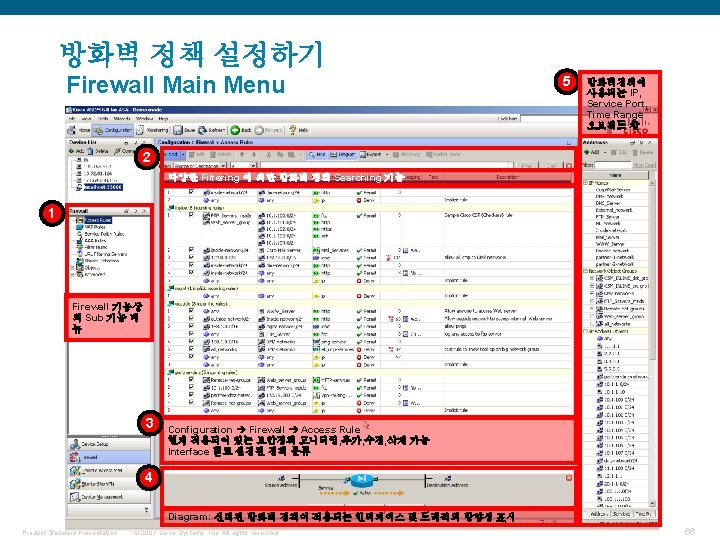

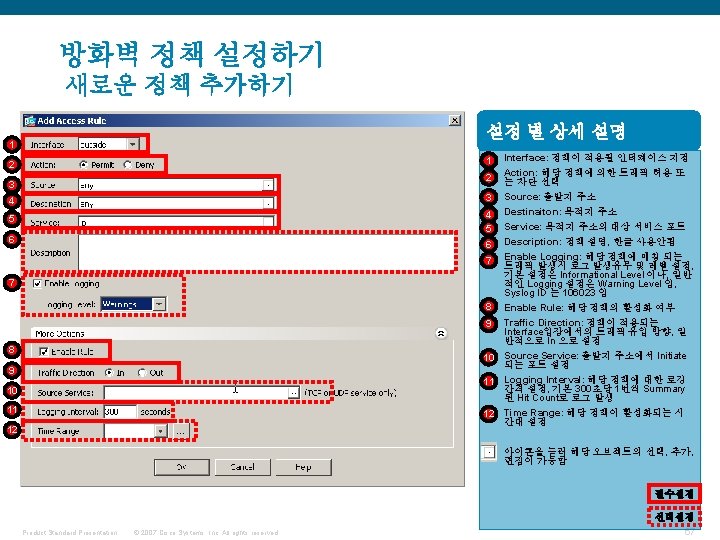

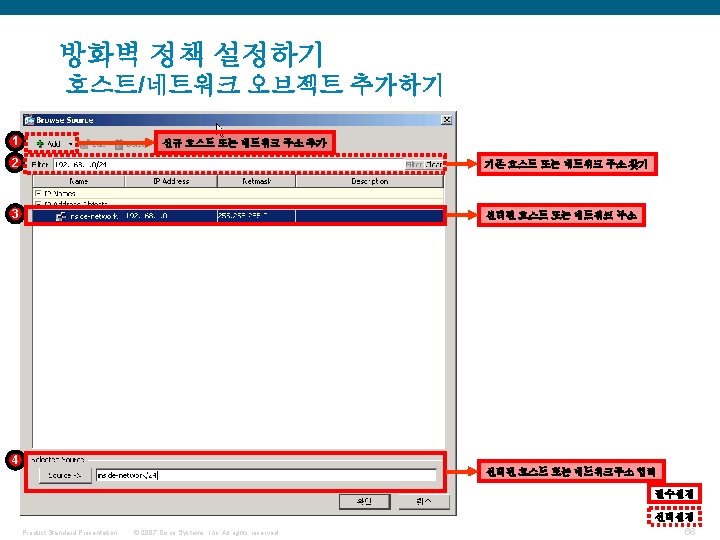

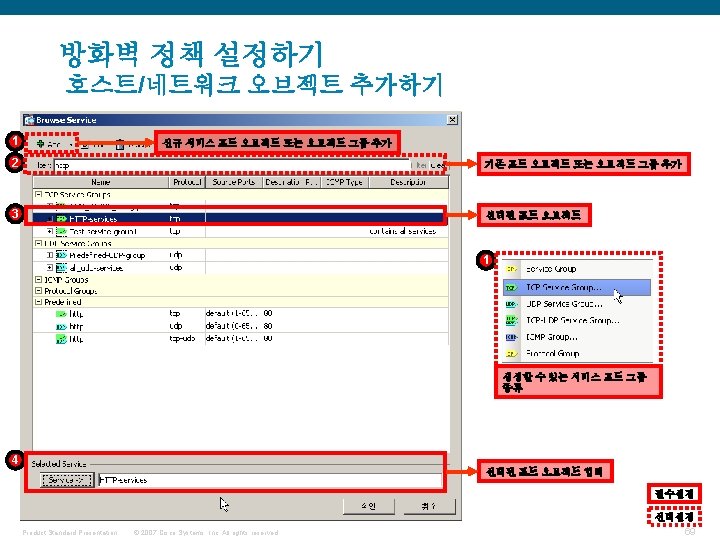

방화벽 정책 설정하기 Firewall Main Menu 5 방화벽정책에 사용되는 IP, Service Port, Time Range 오브젝트 창 2 다양한 Filtering 에 의한 방화벽 정책 Searching 기능 1 Firewall 기능상 의 Sub 기능 메 뉴 3 Configuration Firewall Access Rule 현재 적용되어 있는 보안정책 모니터링, 추가, 수정, 삭제 가능 Interface 별로 설정된 정책 분류 4 Diagram: 선택된 방화벽 정책이 적용되는 인터페이스 및 트래픽의 방향성 표시 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 66

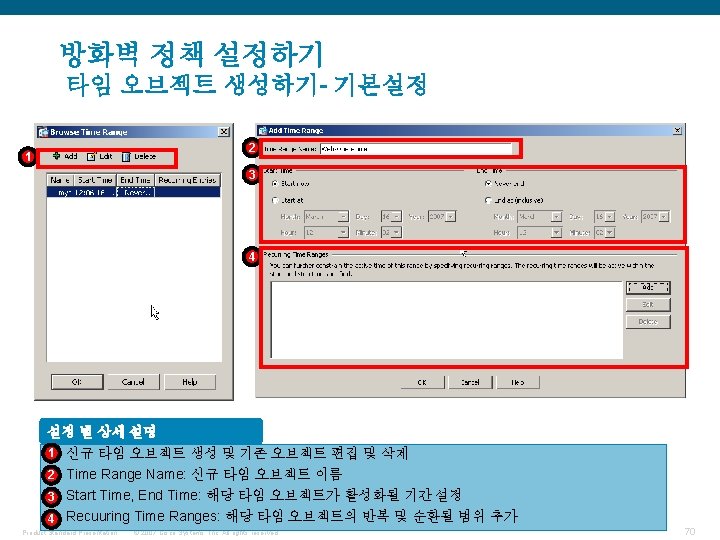

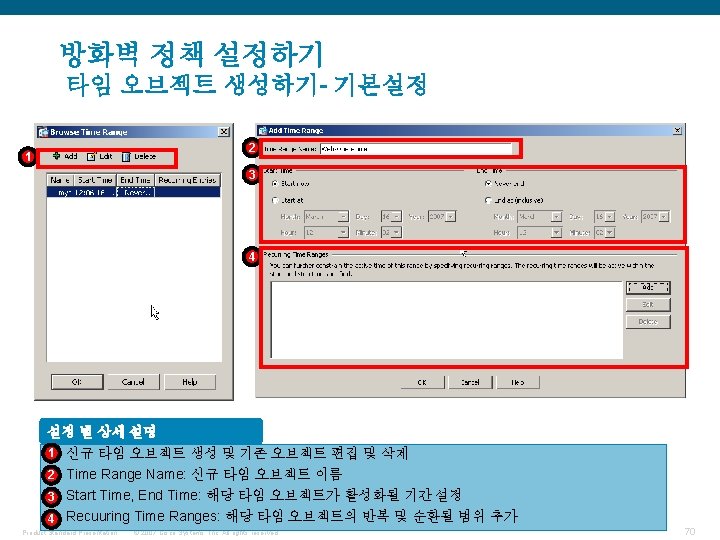

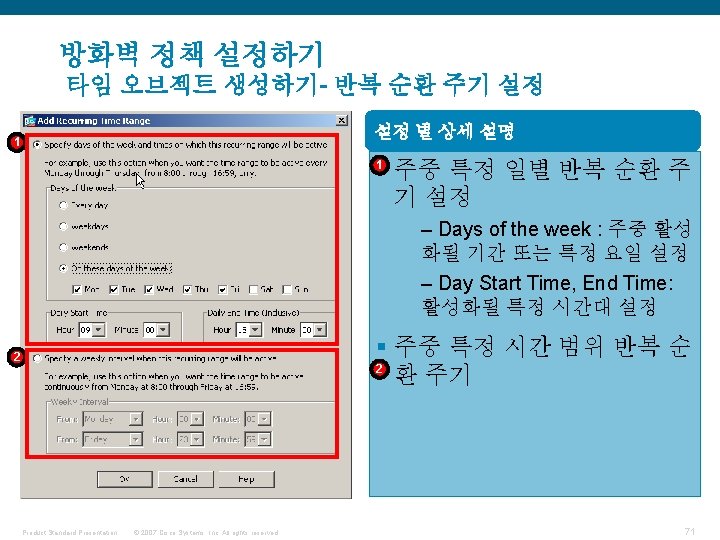

ASA 5500 디바이스 관리 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 72

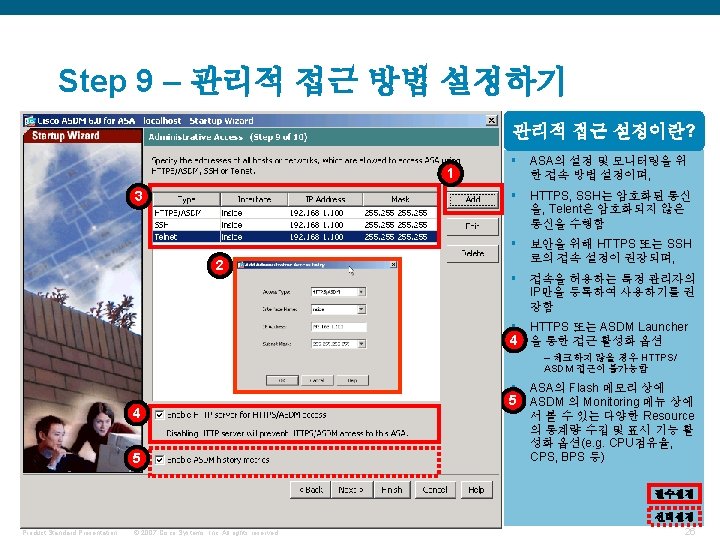

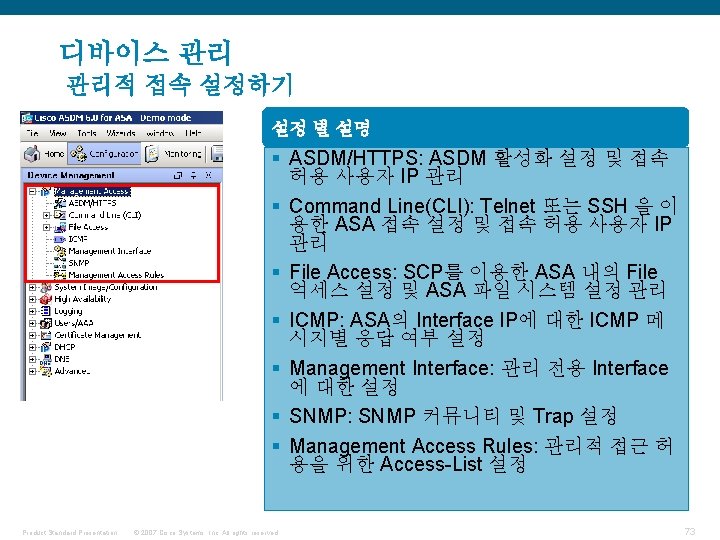

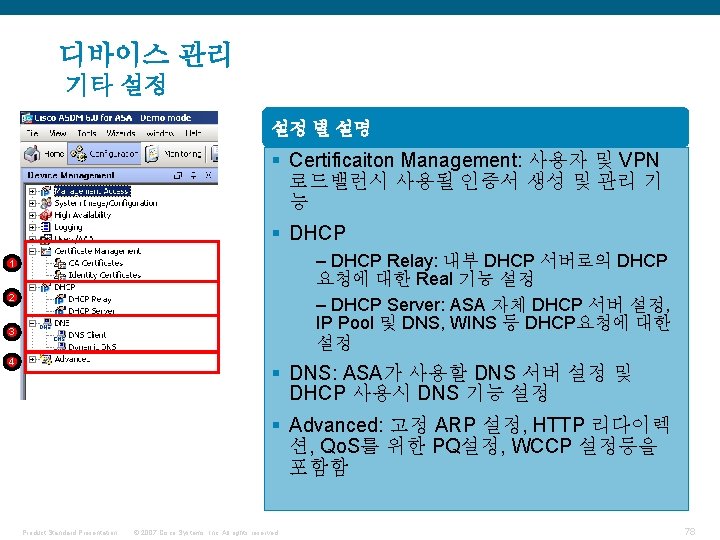

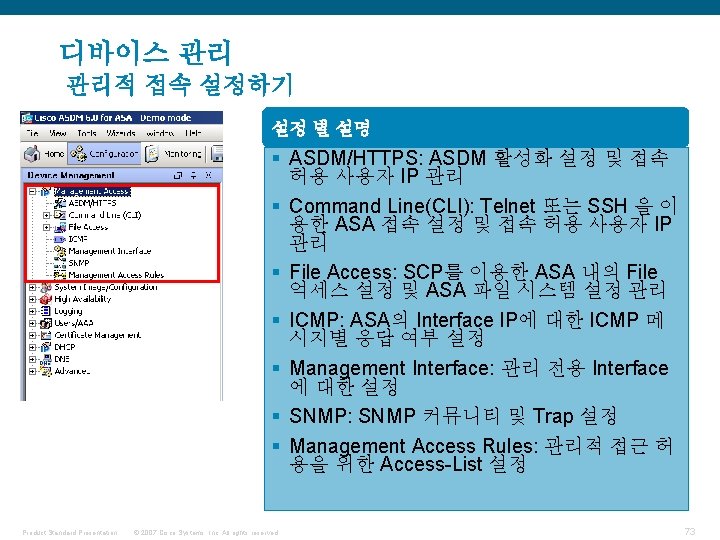

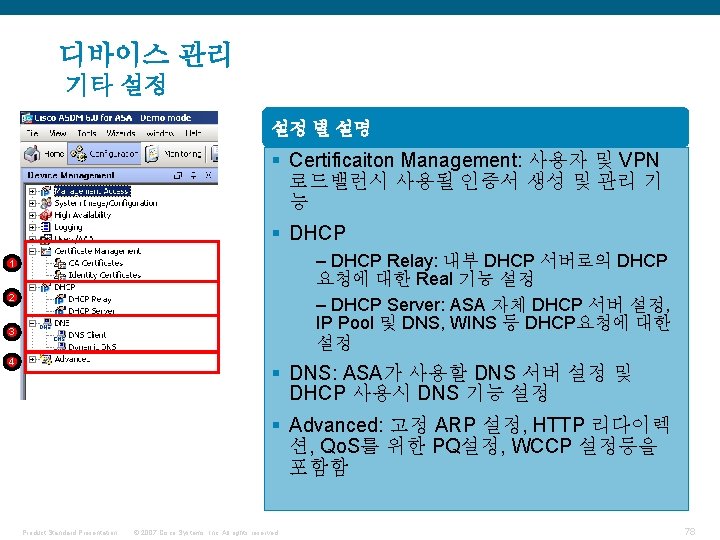

디바이스 관리 관리적 접속 설정하기 설정 별 설명 § ASDM/HTTPS: ASDM 활성화 설정 및 접속 허용 사용자 IP 관리 § Command Line(CLI): Telnet 또는 SSH 을 이 용한 ASA 접속 설정 및 접속 허용 사용자 IP 관리 § File Access: SCP를 이용한 ASA 내의 File 억세스 설정 및 ASA 파일 시스템 설정 관리 § ICMP: ASA의 Interface IP에 대한 ICMP 메 시지별 응답 여부 설정 § Management Interface: 관리 전용 Interface 에 대한 설정 § SNMP: SNMP 커뮤니티 및 Trap 설정 § Management Access Rules: 관리적 접근 허 용을 위한 Access-List 설정 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 73

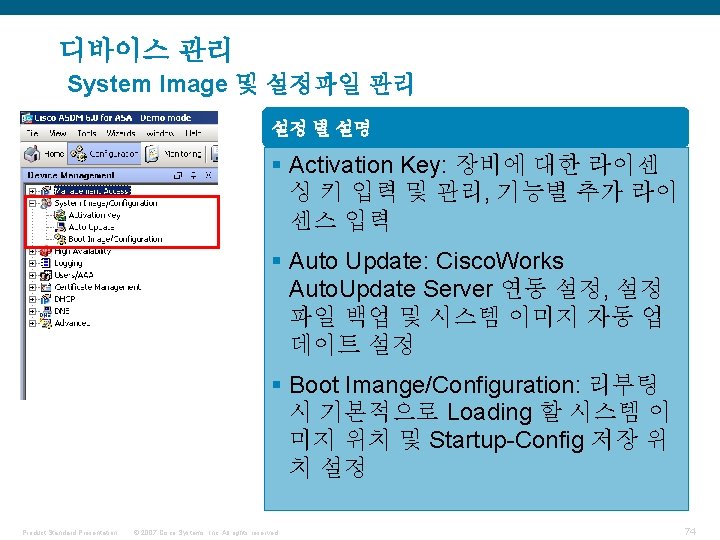

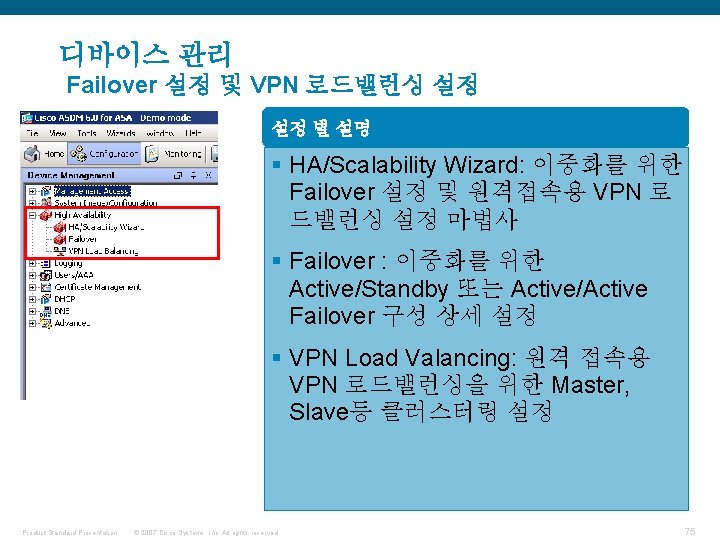

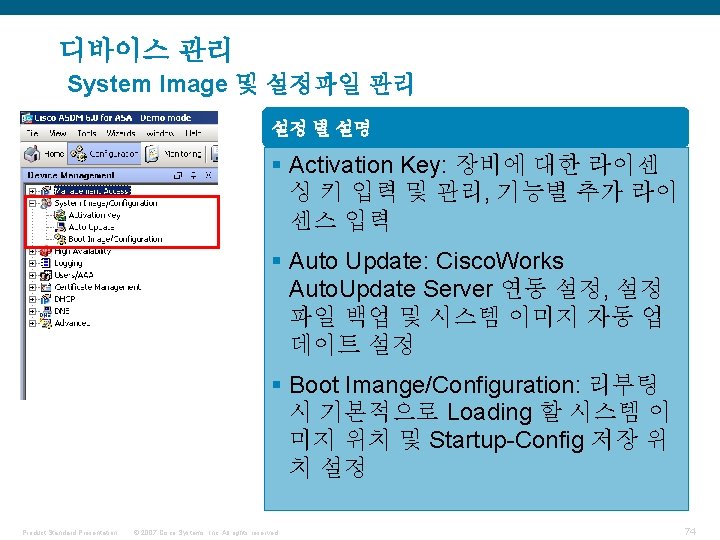

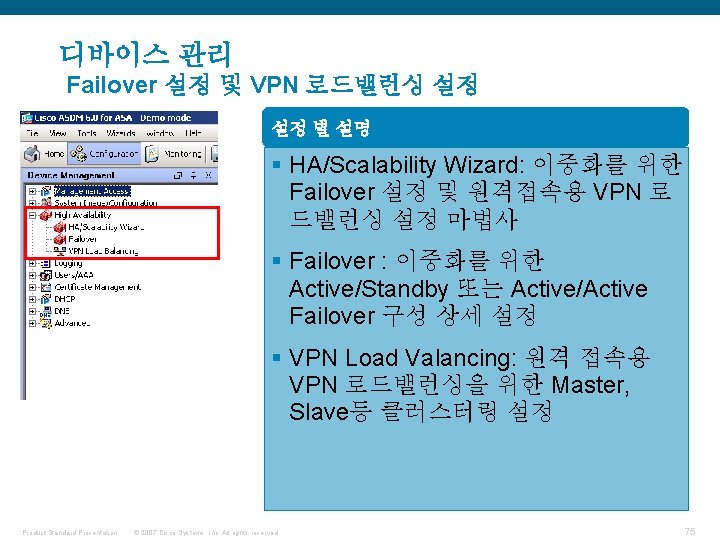

디바이스 관리 Failover 설정 및 VPN 로드밸런싱 설정 설정 별 설명 § HA/Scalability Wizard: 이중화를 위한 Failover 설정 및 원격접속용 VPN 로 드밸런싱 설정 마법사 § Failover : 이중화를 위한 Active/Standby 또는 Active/Active Failover 구성 상세 설정 § VPN Load Valancing: 원격 접속용 VPN 로드밸런싱을 위한 Master, Slave등 클러스터링 설정 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 75

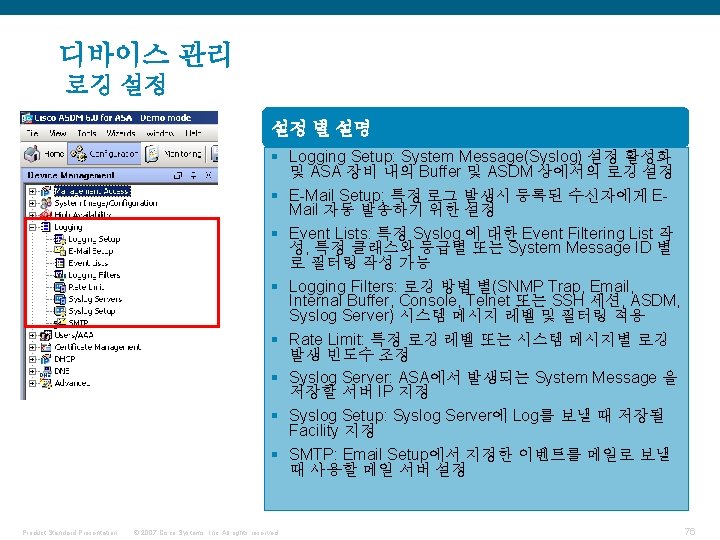

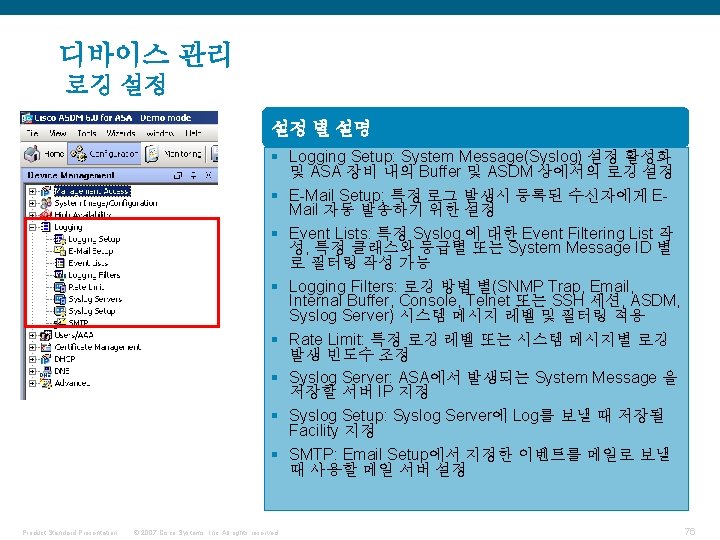

디바이스 관리 로깅 설정 설정 별 설명 § Logging Setup: System Message(Syslog) 설정 활성화 및 ASA 장비 내의 Buffer 및 ASDM 상에서의 로깅 설정 § E-Mail Setup: 특정 로그 발생시 등록된 수신자에게 EMail 자동 발송하기 위한 설정 § Event Lists: 특정 Syslog 에 대한 Event Filtering List 작 성, 특정 클래스와 등급별 또는 System Message ID 별 로 필터링 작성 가능 § Logging Filters: 로깅 방법 별(SNMP Trap, Email, Internal Buffer, Console, Telnet 또는 SSH 세션, ASDM, Syslog Server) 시스템 메시지 레벨 및 필터링 적용 § Rate Limit: 특정 로깅 레벨 또는 시스템 메시지별 로깅 발생 빈도수 조정 § Syslog Server: ASA에서 발생되는 System Message 을 저장할 서버 IP 지정 § Syslog Setup: Syslog Server에 Log를 보낼 때 저장될 Facility 지정 § SMTP: Email Setup에서 지정한 이벤트를 메일로 보낼 때 사용할 메일 서버 설정 Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 76

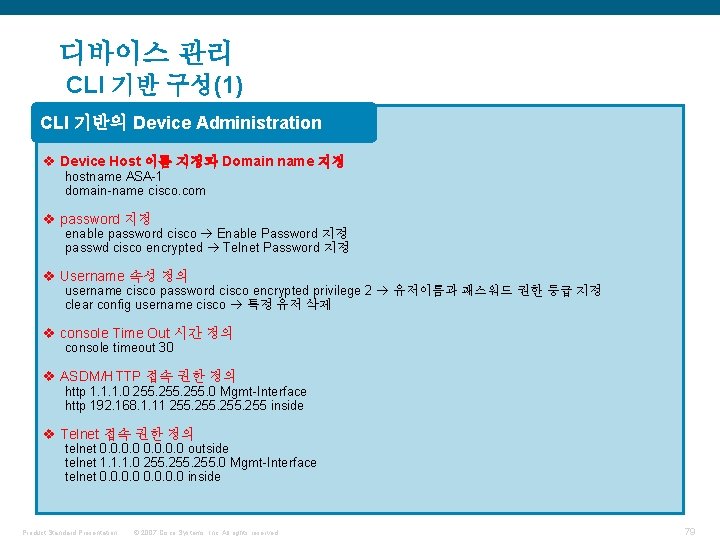

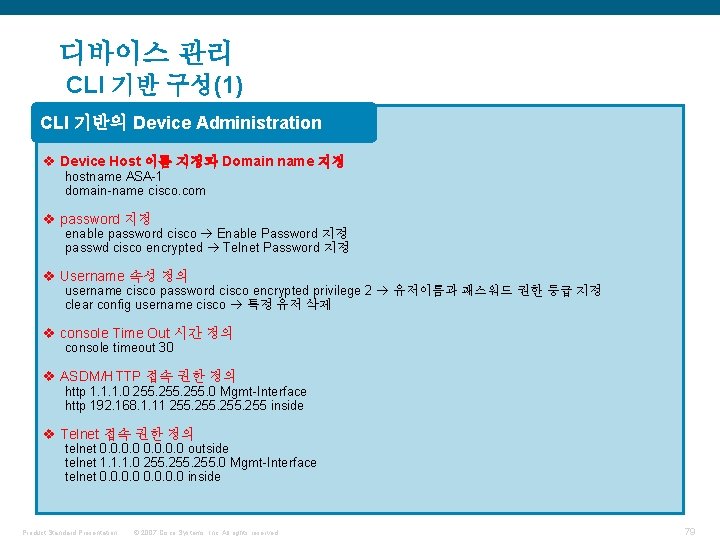

디바이스 관리 CLI 기반 구성(1) CLI 기반의 Device Administration v Device Host 이름 지정과 Domain name 지정 hostname ASA-1 domain-name cisco. com v password 지정 enable password cisco Enable Password 지정 passwd cisco encrypted Telnet Password 지정 v Username 속성 정의 username cisco password cisco encrypted privilege 2 유저이름과 패스워드 권한 등급 지정 clear config username cisco 특정 유저 삭제 v console Time Out 시간 정의 console timeout 30 v ASDM/HTTP 접속 권한 정의 http 1. 1. 1. 0 255. 0 Mgmt-Interface http 192. 168. 1. 11 255 inside v Telnet 접속 권한 정의 telnet 0. 0 outside telnet 1. 1. 1. 0 255. 0 Mgmt-Interface telnet 0. 0 inside Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 79

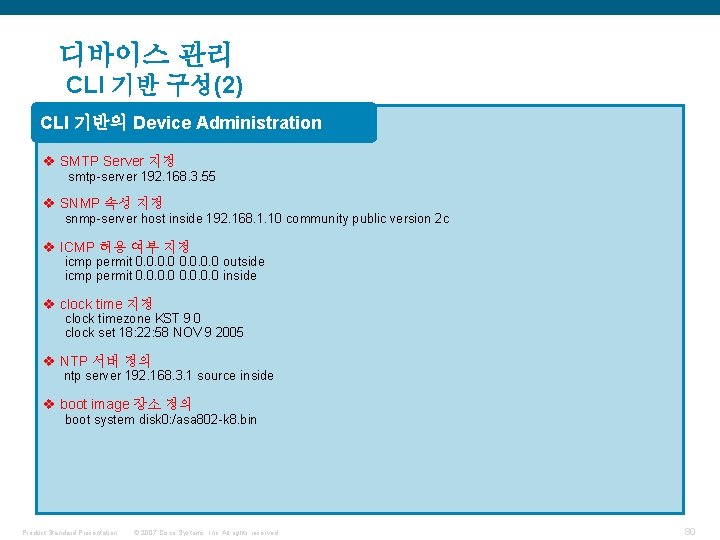

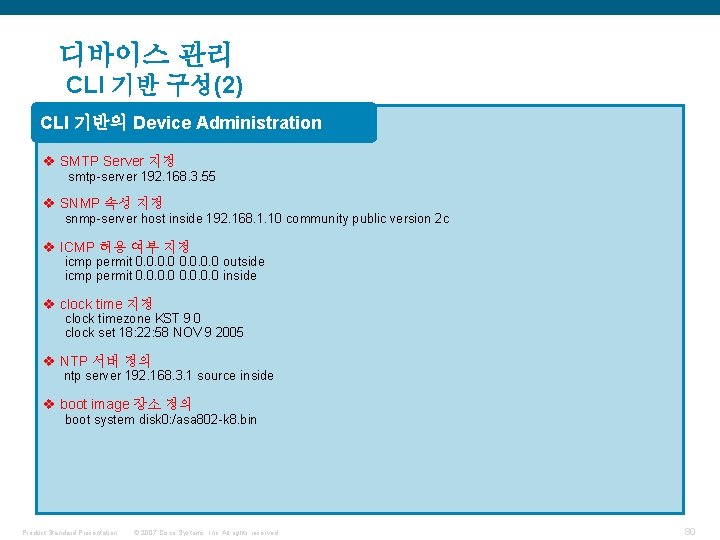

디바이스 관리 CLI 기반 구성(2) CLI 기반의 Device Administration v SMTP Server 지정 smtp-server 192. 168. 3. 55 v SNMP 속성 지정 snmp-server host inside 192. 168. 1. 10 community public version 2 c v ICMP 허용 여부 지정 icmp permit 0. 0 outside icmp permit 0. 0 inside v clock time 지정 clock timezone KST 9 0 clock set 18: 22: 58 NOV 9 2005 v NTP 서버 정의 ntp server 192. 168. 3. 1 source inside v boot image 장소 정의 boot system disk 0: /asa 802 -k 8. bin Product Standard Presentation © 2007 Cisco Systems, Inc. All rights reserved. 80