Chapter 4 The Medium Access Control Sublayer Data

Chapter 4 The Medium Access Control Sublayer

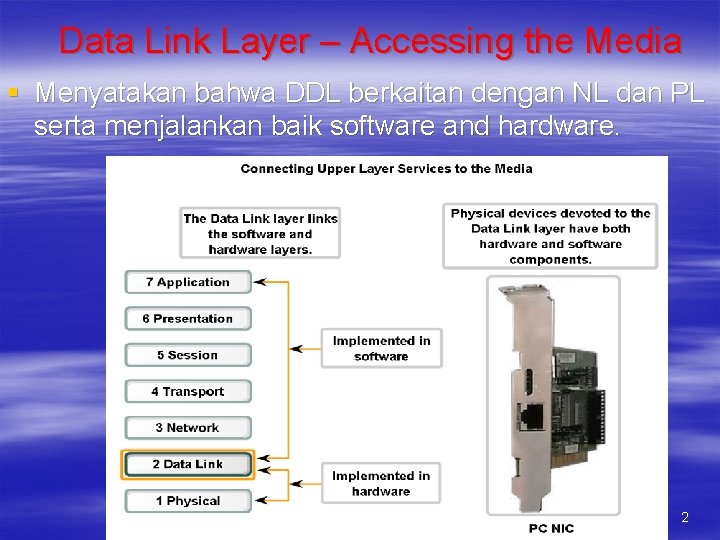

Data Link Layer – Accessing the Media § Menyatakan bahwa DDL berkaitan dengan NL dan PL serta menjalankan baik software and hardware. 2

Data Link Sub layers LLC MAC 3

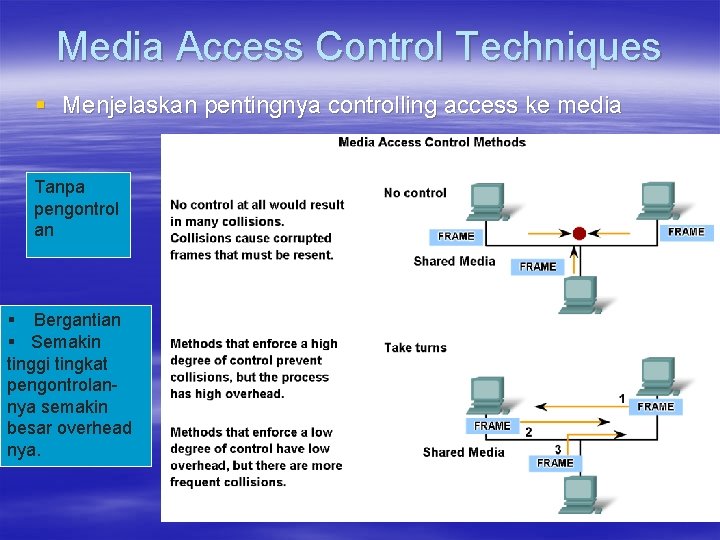

Media Access Control Techniques § Menjelaskan pentingnya controlling access ke media Tanpa pengontrol an § Bergantian § Semakin tinggi tingkat pengontrolannya semakin besar overhead nya. 4

Teknik Media Access Control § Media access control : – Mengatur peletakkan frame data ke media. – Ada beberapa metode untuk mengendalikan akses ke media. – Teknik pengendalian akses media didefinisikan bila dan bagaimana nodes men-share media. 5

Teknik Media Access Control § Metoda dari media access control dilakukan tergantung pada: – Berbagi Media – bila dan bagaimana node berbagi ke media. – Topologi - Bagaimana hubungan antar node yang nampak pada data link layer 6

Teknik Media Access Control - berbagi media Menyatakan dua metode media access control untuk berbagi media dan dasar karakteristik dari masing 2. 7

Teknik Access Control – berbagi media § Dua metoda yang sering dipakai adalah : – CSMA/Collision Detection § Pada CSMA/Collision Detection (CSMA/CD), node akan memonitor media apakah ada sinyal data, § Bila tidak ada, berarti media free (kosong) sehingga node akan mengirim data. 8

Teknik Access Control – berbagi media § Bila suatu sinyal terdeteksi dan menandakan bahwa ada node lain yang sedang mengirim data pada saat yang bersamaan, semua perangkat akan berhenti mengirim dan akan mengulang beberapa saat kemudian. Metode ini yang akhirnya dipakai oleh Ethernet. 9

Teknik Access Control – berbagi media § CSMA/Collision Avoidance – Pada CSMA/Collision Avoidance (CSMA/CA), node akan memeriksa apakah media kosong atau tidak. – Bila media kosong (free) maka node akan mengirim notifikasi pada media untuk keperluan akan menggunakannya. – Kemudian node akan mengirimkan datanya. Metode ini dipakai oleh 802. 11 wireless networking technologies 10

Teknik Media Access Control – tidak berbagi media § Media access control protocols untuk non-shared media § Membutuhkan sedikit atau tanpa kontrol sebelum menempatkan frame pada media. . § Protocol ini mempunyai aturan dan prosedur yang sederhana untuk media access control. § Topologi point-to-point. 11

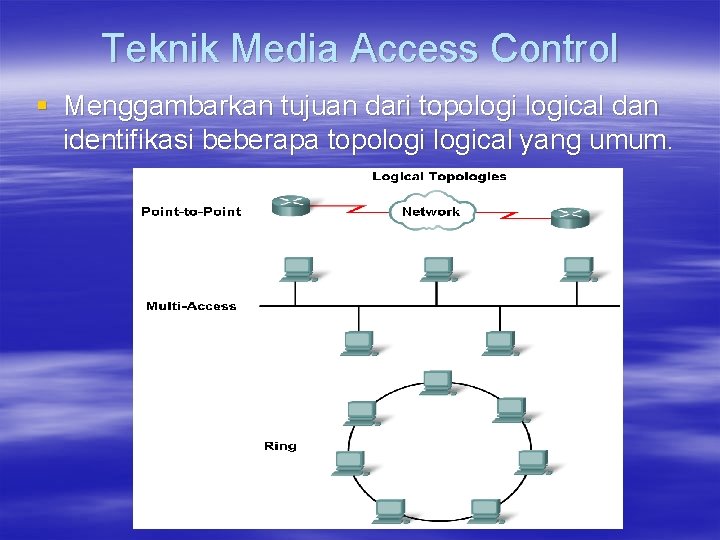

Teknik Media Access Control § Menggambarkan tujuan dari topological dan identifikasi beberapa topological yang umum.

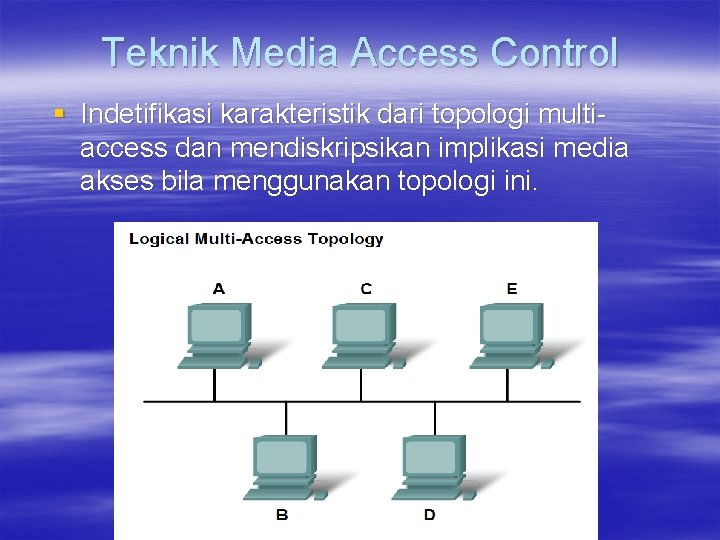

Teknik Media Access Control § Indetifikasi karakteristik dari topologi multiaccess dan mendiskripsikan implikasi media akses bila menggunakan topologi ini.

Teknik Media Access Control § Identifikasi karakteristik dari topologi ring dan mendiskripsikan implikasi media akses bila menggunakan topologi ini.

Permasalahan Alokasi Kanal. • Static Channel Allocation in LANs and MANs • Dynamic Channel Allocation in LANs and MANs

Dynamic Channel Allocation in LANs and MANs § § Station Model. Single Channel Assumption. Collision Assumption. (a) Continuous Time. (b) Slotted Time. § (a) Carrier Sense. (b) No Carrier Sense.

Diasumsikan disepakati bersama bahwa : Slotted time § Time divided as interval-interval discrete time (slot) § transmision frame always start at the beginning of the slot. Carrier Sense § Station always sense the line before use it.

No Carrier Sense § station not always sense the line before use it. § After a few of time, the station know the transmission fail or not.

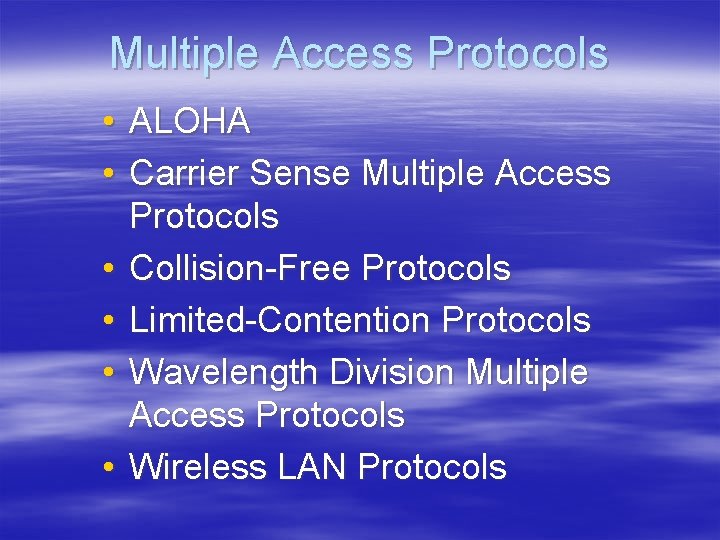

Multiple Access Protocols • ALOHA • Carrier Sense Multiple Access Protocols • Collision-Free Protocols • Limited-Contention Protocols • Wavelength Division Multiple Access Protocols • Wireless LAN Protocols

The first Protocol : ALOHA Protocol – Pure Aloha - Slotted) Aloha § § § Univesity of Hawaii year : 1970 Norman Abramson Radio Packet Network

Pure ALOHA Basic Idea : o User possible to transmit anytime if they have the data o Sender will knows the frame was send damage or not after 270 ms o No Sense system o Using contention system

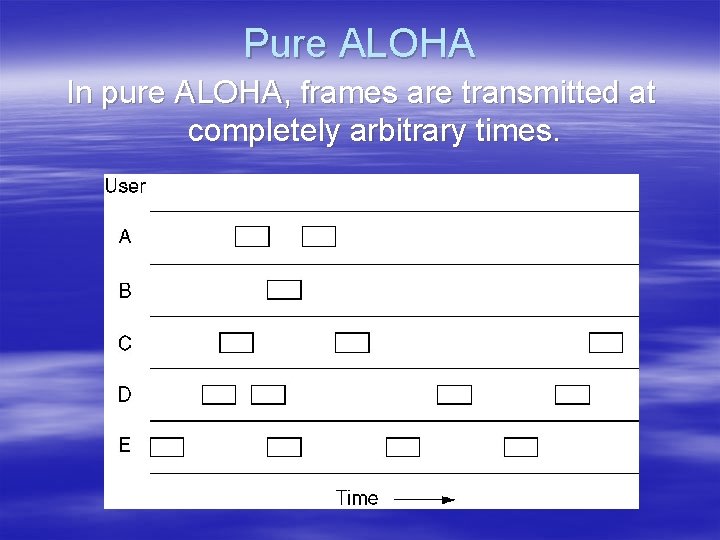

Pure ALOHA In pure ALOHA, frames are transmitted at completely arbitrary times.

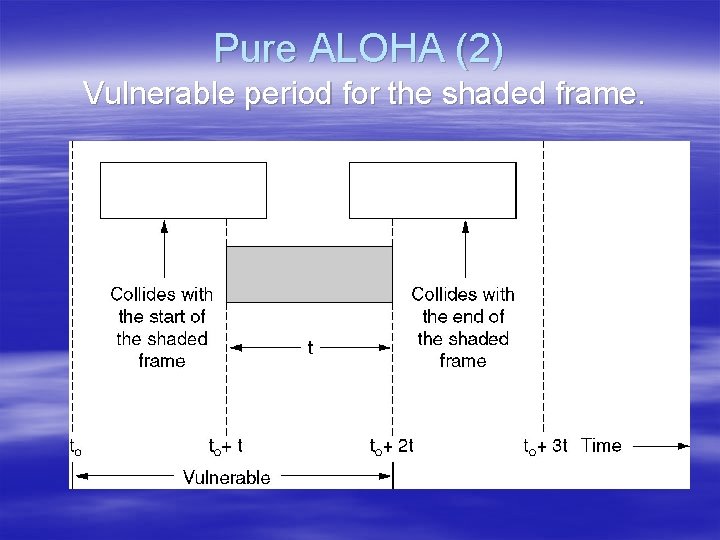

Pure ALOHA (2) Vulnerable period for the shaded frame.

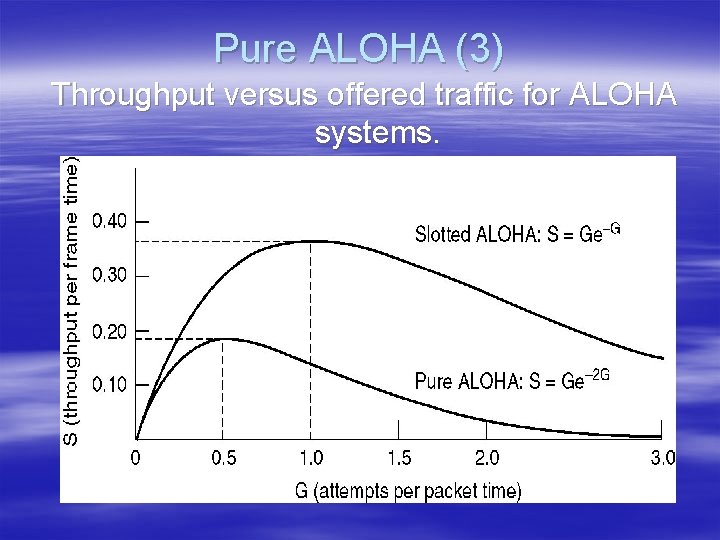

Pure ALOHA (3) Throughput versus offered traffic for ALOHA systems.

Persistent and Nonpersistent CSMA Presistent CSMA : § If station has data sense the line § The line busy station wait for a several time § The line empty send the frame § If Collision occurred station wait for a few time then try to re-send § Call 1 presistent because the probability of transmit = 1, if the line is empty. Presistent : ALWAYS detect the line until really empty

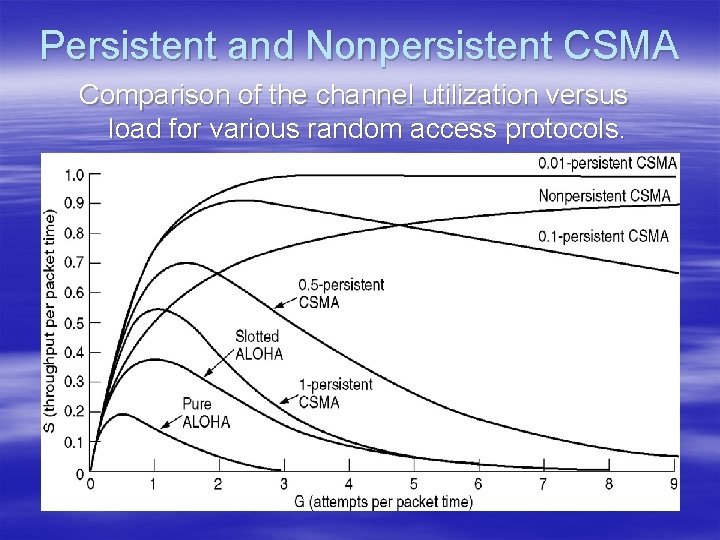

Persistent and Nonpersistent CSMA Comparison of the channel utilization versus load for various random access protocols.

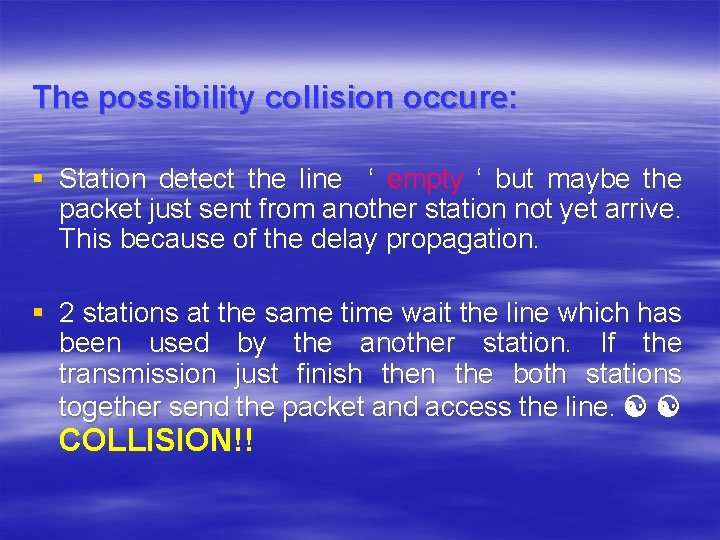

The possibility collision occure: § Station detect the line ‘ empty ‘ but maybe the packet just sent from another station not yet arrive. This because of the delay propagation. § 2 stations at the same time wait the line which has been used by the another station. If the transmission just finish then the both stations together send the packet and access the line. COLLISION!!

Packet Time delay : The Duration time between packet sent by the sender until ALL packets receive by the receiver. very important

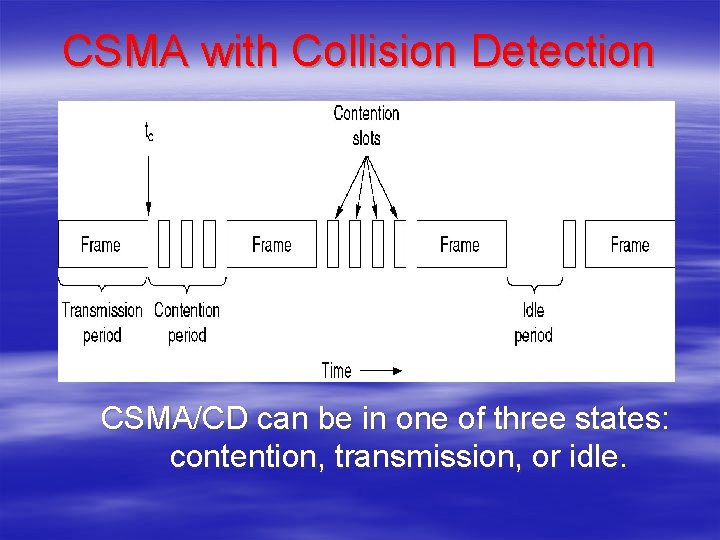

CSMA/CD § CD : Collision Detection Ø After know there was a collision cancel the transmission, without waiting the sending frame finish Ø Reduce the time and bandwidth § MODUL used in CSMA / CD has 3 periods : – transmit – contention – idle

CSMA with Collision Detection CSMA/CD can be in one of three states: contention, transmission, or idle.

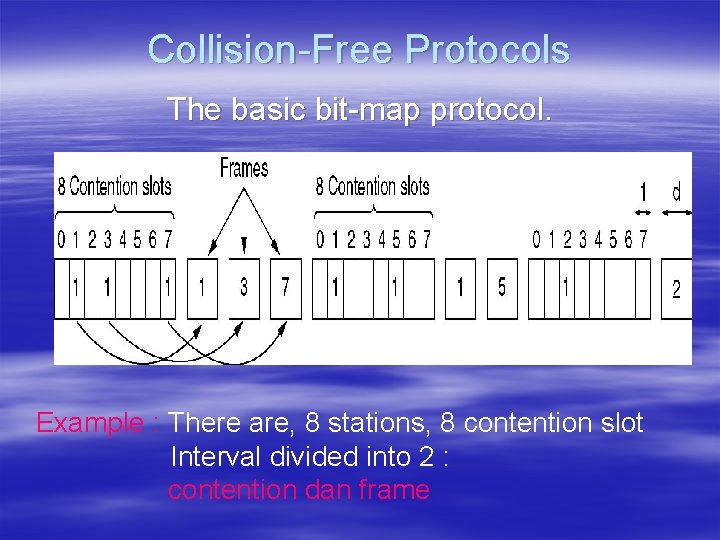

Collision-Free Protocols § At CSMA/CD probably will collide in the interval “ Contention” § If ( length of line) large and frame is short – the critical time (contention) more longer handle by Bit map Protocol

At the Collision Free Protocol : § Access to the channel by the Station, same as a sequence of the bit map § Every stasion has the unique allocation time for access the line and cannot use by another stasion. § If the stasion not ready when their turn comes up, they must wait their turn in the next period.

Collision-Free Protocols The basic bit-map protocol. Example : There are, 8 stations, 8 contention slot Interval divided into 2 : contention dan frame

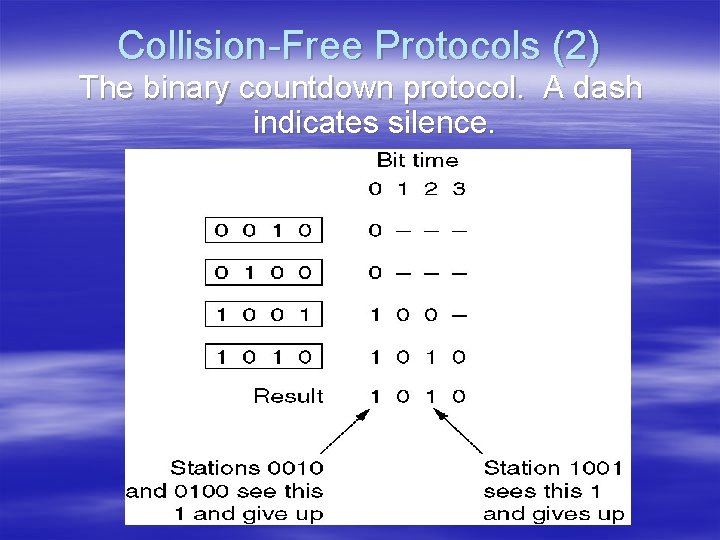

Binary Count Down The overhead of the protocol = 1 bit per station. That will develop by using the same length of address and broadcasting to the network. Every position of bit from the different station must OR and called Binary Count Down. How to Compare is as: Example : 0010, 0100, 1001, 1010

Collision-Free Protocols (2) The binary countdown protocol. A dash indicates silence.

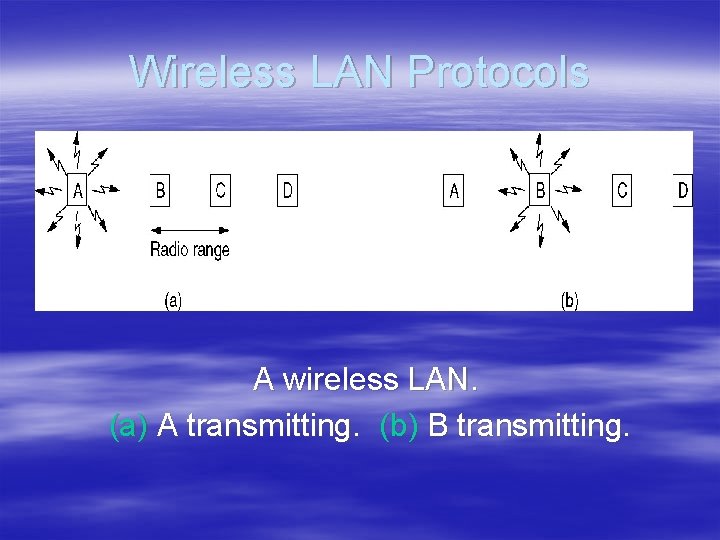

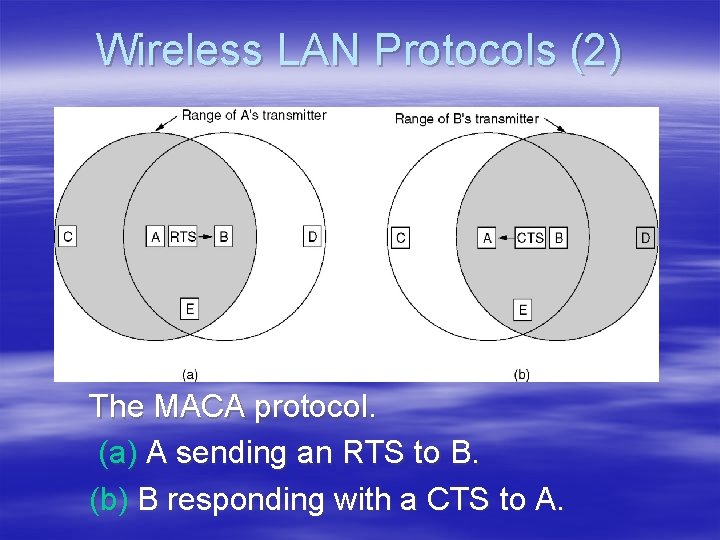

Wireless LAN Protocols A wireless LAN. (a) A transmitting. (b) B transmitting.

Wireless LAN Protocols (2) The MACA protocol. (a) A sending an RTS to B. (b) B responding with a CTS to A.

Ethernet • • • Ethernet Cabling Manchester Encoding The Ethernet MAC Sublayer Protocol The Binary Exponential Backoff Algorithm Ethernet Performance Switched Ethernet Fast Ethernet Gigabit Ethernet IEEE 802. 2: Logical Link Control Retrospective on Ethernet

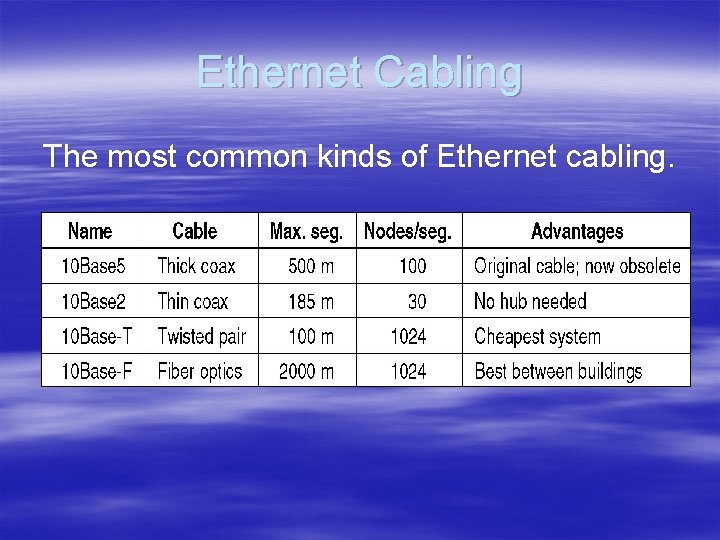

Ethernet Cabling The most common kinds of Ethernet cabling.

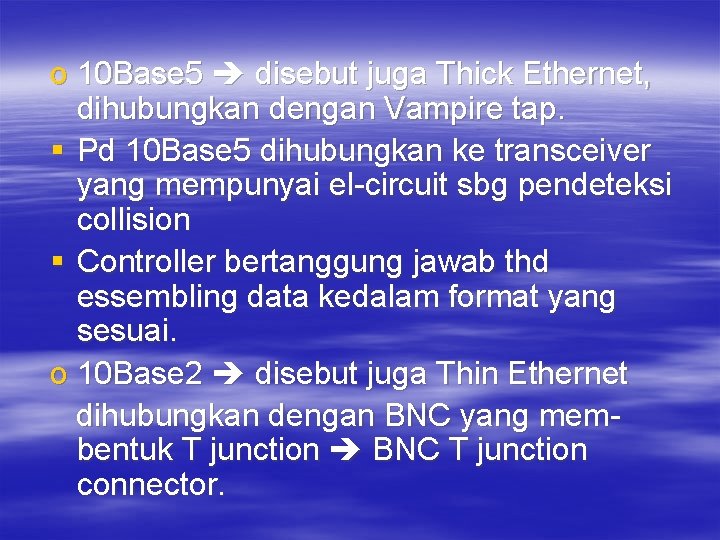

o 10 Base 5 disebut juga Thick Ethernet, dihubungkan dengan Vampire tap. § Pd 10 Base 5 dihubungkan ke transceiver yang mempunyai el-circuit sbg pendeteksi collision § Controller bertanggung jawab thd essembling data kedalam format yang sesuai. o 10 Base 2 disebut juga Thin Ethernet dihubungkan dengan BNC yang membentuk T junction BNC T junction connector.

o 10 Base. T menggunakan Twist pair cable dilengkapi dengan HUB § Pd 10 Base. T – tidak ada share cable, masing 2 stasiun dihubungkan ke HUB dengan dedicated cable. o 10 Base. F menggunakan Fiber Optik - mahal, - mempunyai security/ noise imunnity yang bagus - lebih susah pemasangannya dp yang lainnya - digunakan terutama untuk antar bangunan

Ethernet Cabling (2) Three kinds of Ethernet cabling. (a) 10 Base 5, (b) 10 Base 2, (c) 10 Base-T.

§ Untuk mendeteksi kabel putus, bad-tap dll digunakan teknik dengan menggunakan echo disebut time domain reflectometry.

Ethernet Cabling (3) – Cable Topologies a) Linear (Room-room) b) Spine (basement-roof) c) Tree (general topology) d) Segmented (per segment)

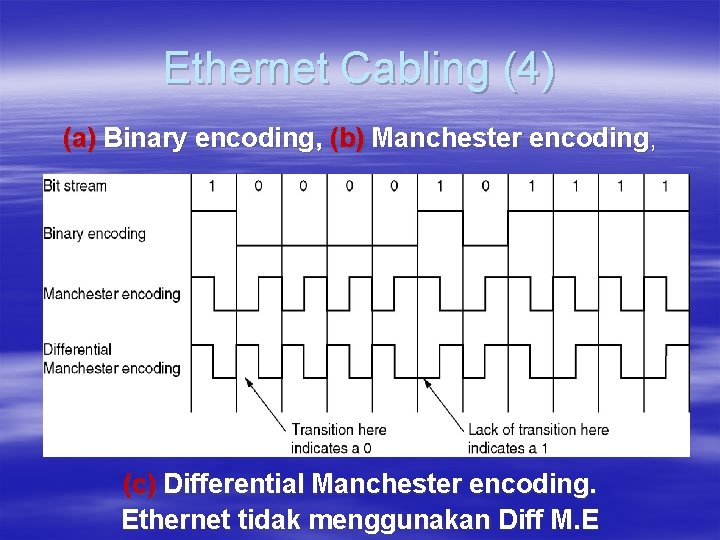

Ethernet Cabling (4) (a) Binary encoding, (b) Manchester encoding, (c) Differential Manchester encoding. Ethernet tidak menggunakan Diff M. E

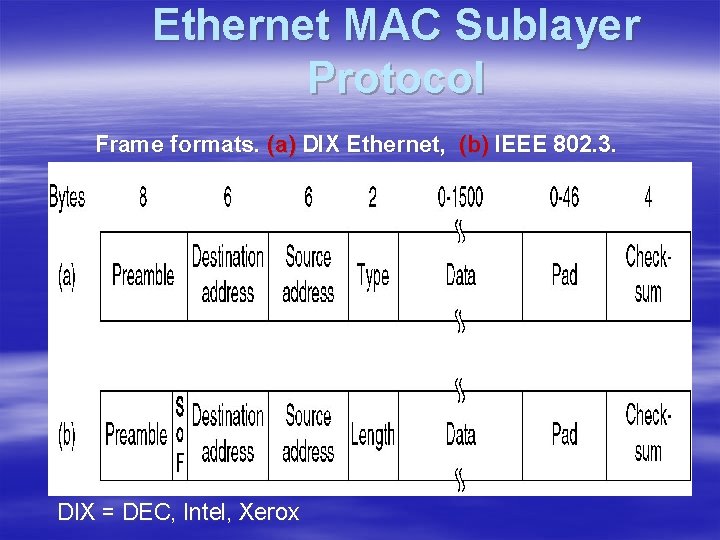

Ethernet MAC Sublayer Protocol Frame formats. (a) DIX Ethernet, (b) IEEE 802. 3. DIX = DEC, Intel, Xerox

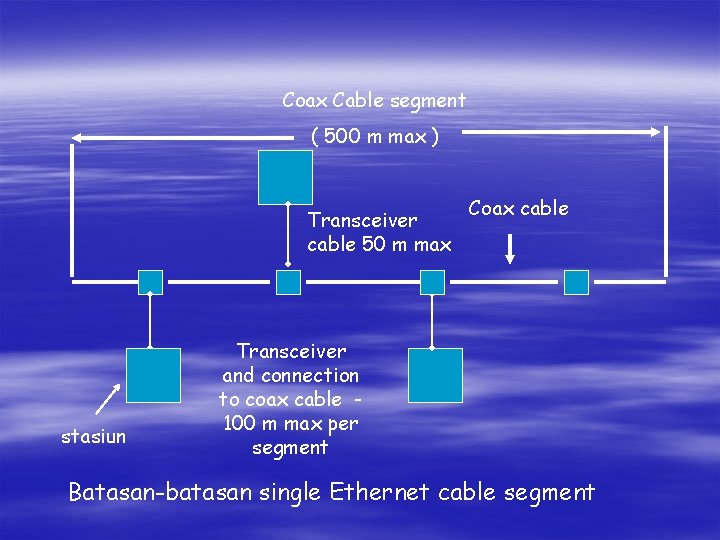

Coax Cable segment ( 500 m max ) Transceiver cable 50 m max stasiun Coax cable Transceiver and connection to coax cable 100 m max per segment Batasan-batasan single Ethernet cable segment

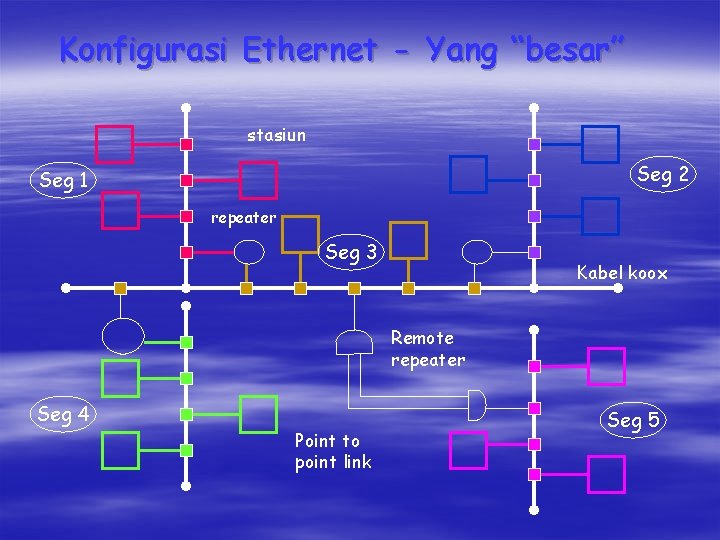

Konfigurasi Ethernet - Yang “besar” stasiun Seg 2 Seg 1 repeater Seg 3 Kabel koox Remote repeater Seg 4 Point to point link Seg 5

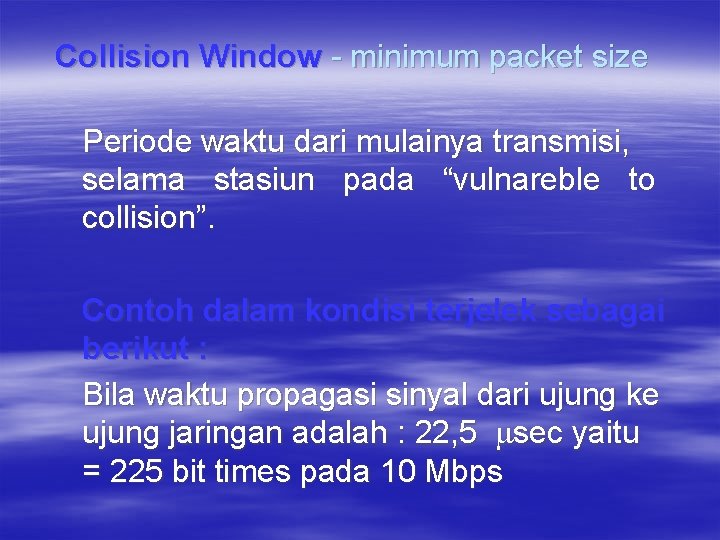

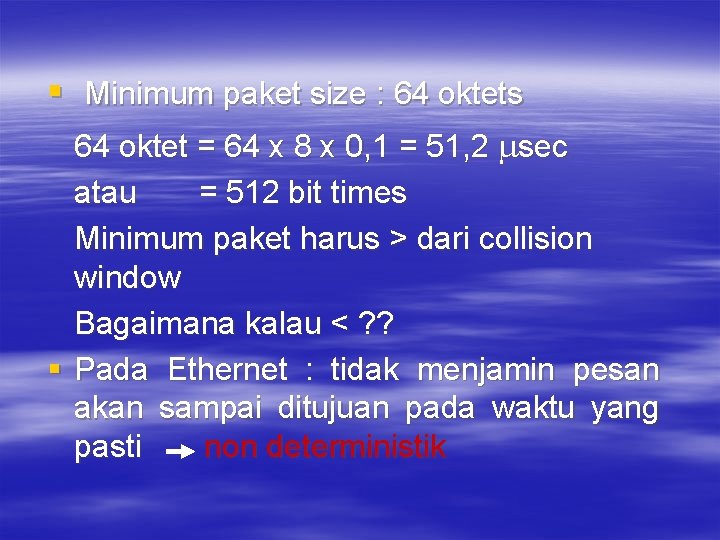

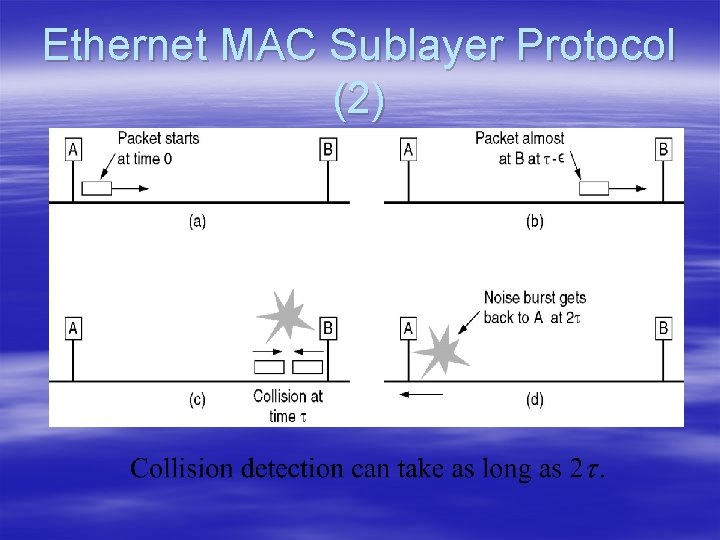

Collision Window - minimum packet size Periode waktu dari mulainya transmisi, selama stasiun pada “vulnareble to collision”. Contoh dalam kondisi terjelek sebagai berikut : Bila waktu propagasi sinyal dari ujung ke ujung jaringan adalah : 22, 5 sec yaitu = 225 bit times pada 10 Mbps

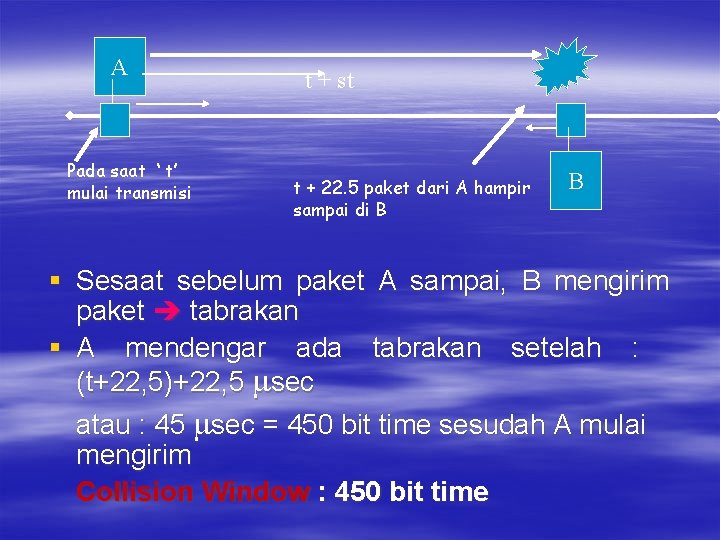

A Pada saat ‘ t’ mulai transmisi t + st t + 22. 5 paket dari A hampir sampai di B B § Sesaat sebelum paket A sampai, B mengirim paket tabrakan § A mendengar ada tabrakan setelah : (t+22, 5)+22, 5 sec atau : 45 sec = 450 bit time sesudah A mulai mengirim Collision Window : 450 bit time

§ Minimum paket size : 64 oktets 64 oktet = 64 x 8 x 0, 1 = 51, 2 sec atau = 512 bit times Minimum paket harus > dari collision window Bagaimana kalau < ? ? § Pada Ethernet : tidak menjamin pesan akan sampai ditujuan pada waktu yang pasti non deterministik

Ethernet MAC Sublayer Protocol (2)

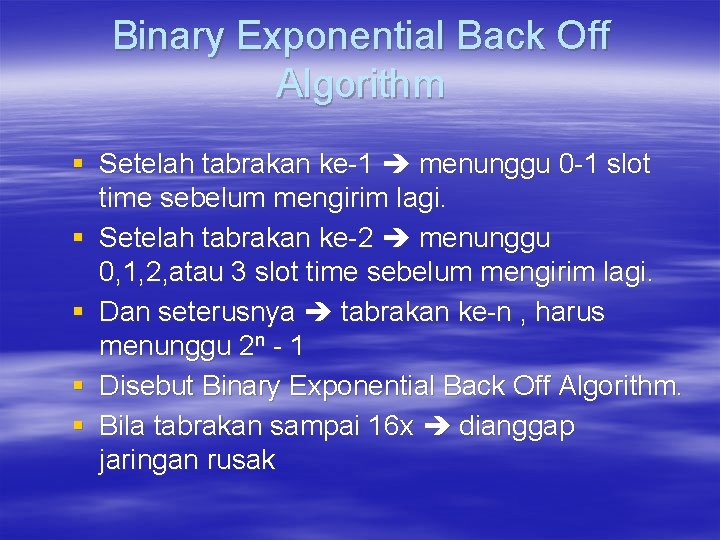

Back Off Algorithm § Untuk meng-akomodasikan jarak terjauh yang dibolehkan oleh ethernet, slot time harus min 512 bit time atau 51, 2 µsec § Setelah tabrakan yang pertama harus menunggu 0 atau 1 slot time sebelum mengirm lagi. Setelah tabrakan yang kedua harus menunggu 0, 1, 2, 3 random…. dst § Setelah tabrakan n kali harus menunggu 0 sampai 2 n-1 random. § Algoritma ini disebut : Binary Exponential Backoff

Binary Exponential Back Off Algorithm § Setelah tabrakan ke-1 menunggu 0 -1 slot time sebelum mengirim lagi. § Setelah tabrakan ke-2 menunggu 0, 1, 2, atau 3 slot time sebelum mengirim lagi. § Dan seterusnya tabrakan ke-n , harus menunggu 2 n - 1 § Disebut Binary Exponential Back Off Algorithm. § Bila tabrakan sampai 16 x dianggap jaringan rusak

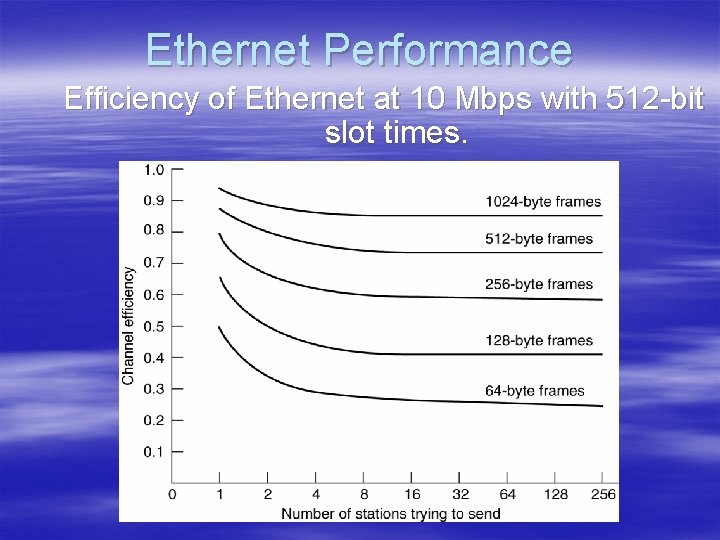

Ethernet Performance Efficiency of Ethernet at 10 Mbps with 512 -bit slot times.

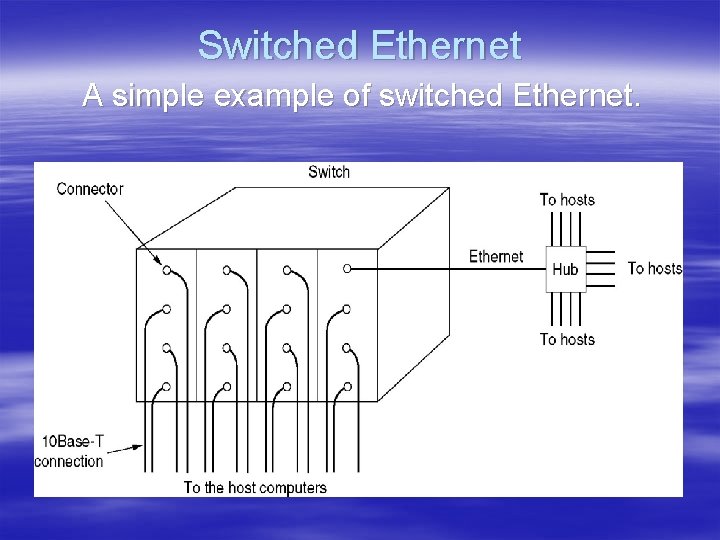

Switched Ethernet A simple example of switched Ethernet.

Switched Ethernet § Trafik meningkat pada Ethernet diatasi dengan : Ø Menambah kecepatan mis. menjadi 100 Mbps atau 1 Gbps Ø Menggunakan Switched Ethernet Switch berisi high speed backplane dan card yang masing 2 terdiri dari 1 -8 konektor Bila st mau mengirim Ethernet frame ke switch. Card check, apakah tujuannya ada pada card yang sama. Bila ya, tinggal dicopy. Bila tidak dikirim lewat high speed backplane ke card di tujuan. Bagaimana kalau ada 2 mesin attach ke plug in card yang sama dan mengirim frame pada saat bersamaan? – Coba dipikirkan…. . collision domain ? ?

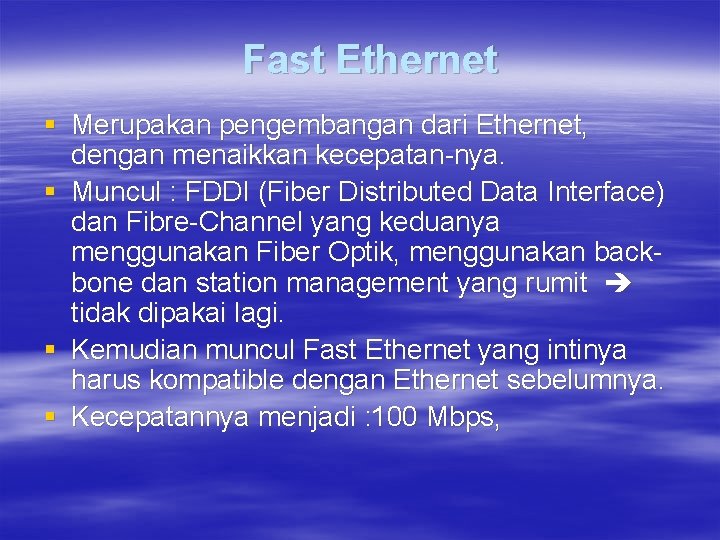

Fast Ethernet § Merupakan pengembangan dari Ethernet, dengan menaikkan kecepatan-nya. § Muncul : FDDI (Fiber Distributed Data Interface) dan Fibre-Channel yang keduanya menggunakan Fiber Optik, menggunakan backbone dan station management yang rumit tidak dipakai lagi. § Kemudian muncul Fast Ethernet yang intinya harus kompatible dengan Ethernet sebelumnya. § Kecepatannya menjadi : 100 Mbps,

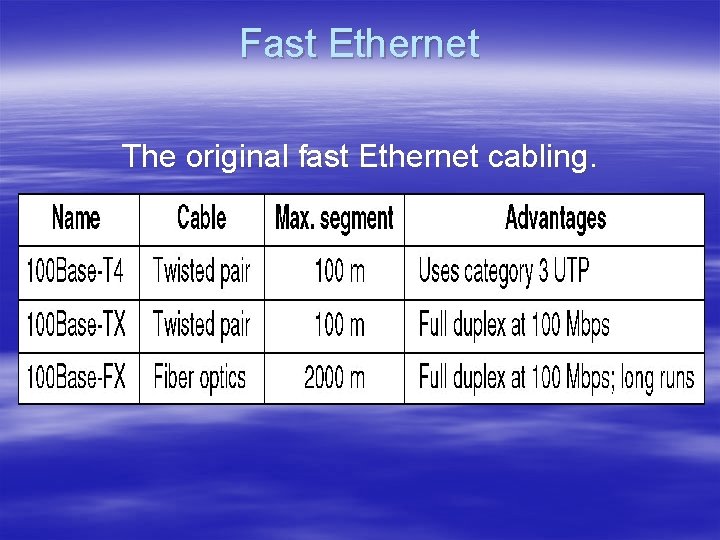

Fast Ethernet The original fast Ethernet cabling.

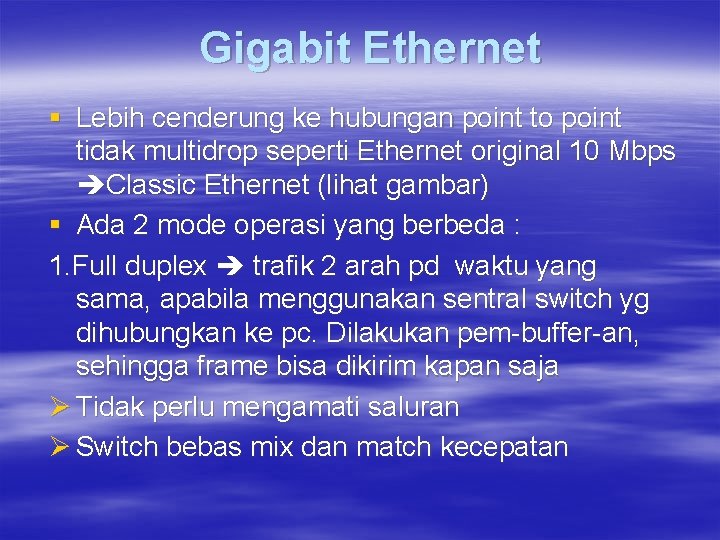

Gigabit Ethernet § Lebih cenderung ke hubungan point to point tidak multidrop seperti Ethernet original 10 Mbps Classic Ethernet (lihat gambar) § Ada 2 mode operasi yang berbeda : 1. Full duplex trafik 2 arah pd waktu yang sama, apabila menggunakan sentral switch yg dihubungkan ke pc. Dilakukan pem-buffer-an, sehingga frame bisa dikirim kapan saja Ø Tidak perlu mengamati saluran Ø Switch bebas mix dan match kecepatan

2. Half Duplex Bila pc dihubungkan ke HUB bukan switch. HUB tidak melakukan pembufferan frame yang datang. Ø Masih mungkin terjadi tabrakan diperlu kan standard CSMA/CD Ø Kecepatan transmisi 100 x lebih cepat dari pada Classic Ethernet, jarak 100 x kurang dp Classic Ethernet (25 m). Ø Untuk mengatasi ini ditambahkan (jelaskan!) - Carrier Extention - Frame bursting

Gigabit Ethernet (a) A two-station Ethernet. (b) A multistation Ethernet.

Gigabit Ethernet (2) Gigabit Ethernet cabling.

Token bus Token Ring Wireless (Wi. Fi) – 802. 11 Wireless (Broadband) – 802. 16 Bluetooth

Wireless LANs • The 802. 11 Protocol Stack • The 802. 11 Physical Layer • The 802. 11 MAC Sublayer Protocol • The 802. 11 Frame Structure • Services

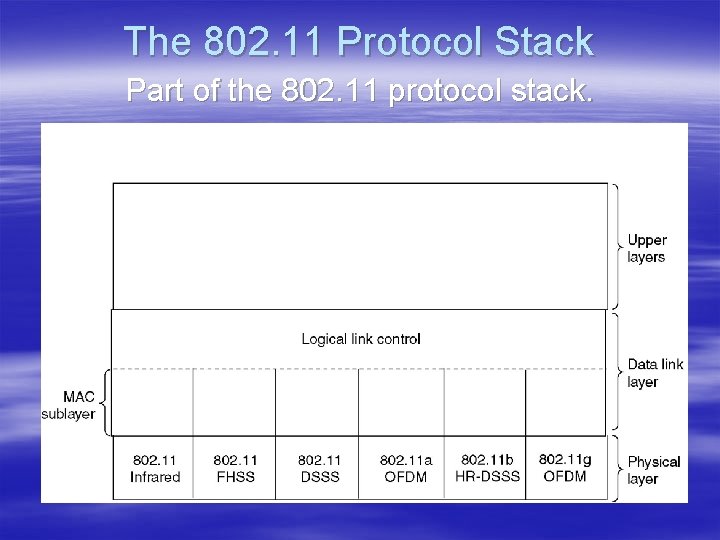

The 802. 11 Protocol Stack § 3 teknik transmisi pada wireless : Ø Infra-red seperti remote control pada TV • Transmisi pada 0. 85 atau 0. 95 mikron. • Kecep : 1 Mbps menggunakan 4 ke 16 bit code word(kombinasi 15 - 0 dan satu -1) gray code • 2 Mbps menggunakan 2 ke 4 bit coceword satu -1 (0001, 0010 dll)

The 802. 11 Protocol Stack Ø Short range radio FHSS ( Freq Hopping Spread Spectrum) dan DSSS( Direct sequence Spread Sectrum) • Menggunakan 79 kanal masing 2 1 MHz • tanpa ijin (2. 4 GHz ISM band) mis: remote pintu garasi, microwave oven, cordless telephone ( 1 -2 Mbps) • DSSS 1 atau 2 Mbps mirip dengan sistem CDMA. Masing 2 dikirim dengan 11 chips dengan menggunakan : Barker sequence. Menggunakan PSM.

The 802. 11 Protocol Stack Ø OFDM(Orthogonal-FDM) dan HR(High Rate)-DSSS bekerja pada sampai 54 Mbps dan 11 Mbps

The 802. 11 Protocol Stack Part of the 802. 11 protocol stack.

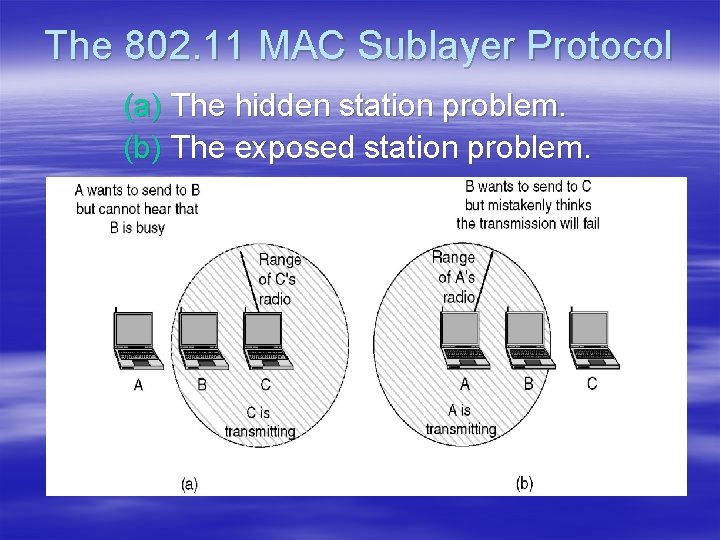

The 802. 11 MAC Sublayer Protocol (a) The hidden station problem. (b) The exposed station problem.

The 802. 11 MAC Sublayer Protocol (2) The use of virtual channel sensing using CSMA/CA.

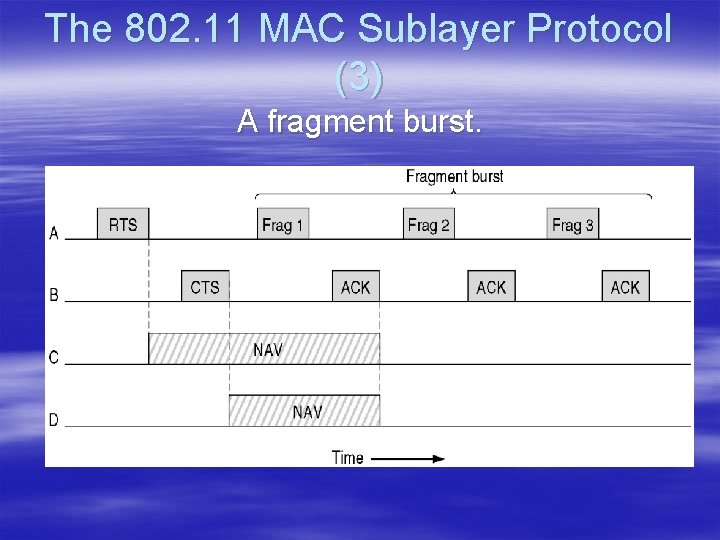

The 802. 11 MAC Sublayer Protocol (3) A fragment burst.

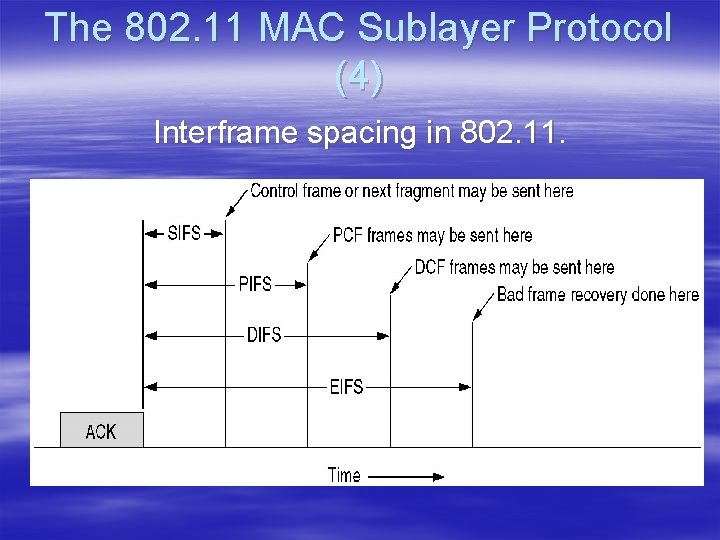

The 802. 11 MAC Sublayer Protocol (4) Interframe spacing in 802. 11.

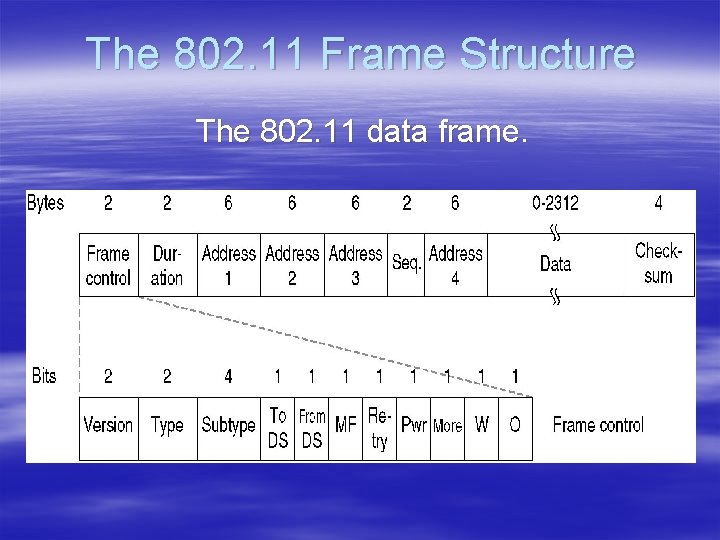

The 802. 11 Frame Structure The 802. 11 data frame.

802. 11 Services Distribution Services • Association • Disassociation • Reassociation • Distribution • Integration

802. 11 Services Intracell Services • Authentication • Deauthentication • Privacy • Data Delivery

Broadband Wireless • Comparison of 802. 11 and 802. 16 • The 802. 16 Protocol Stack • The 802. 16 Physical Layer • The 802. 16 MAC Sublayer Protocol • The 802. 16 Frame Structure

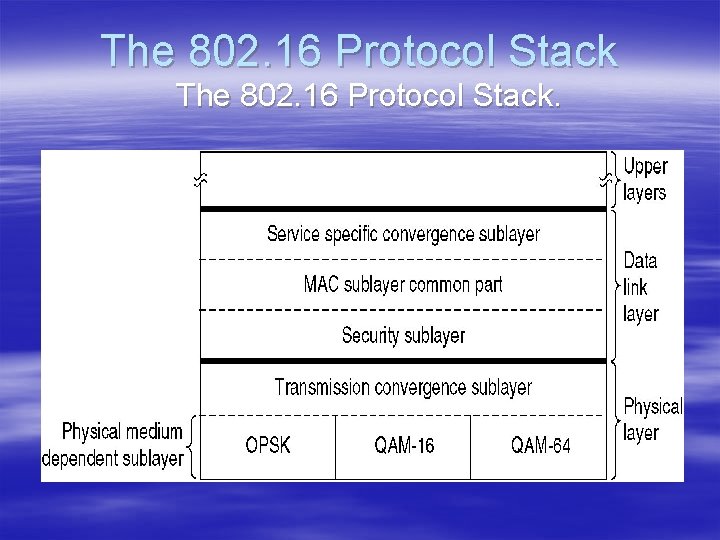

The 802. 16 Protocol Stack.

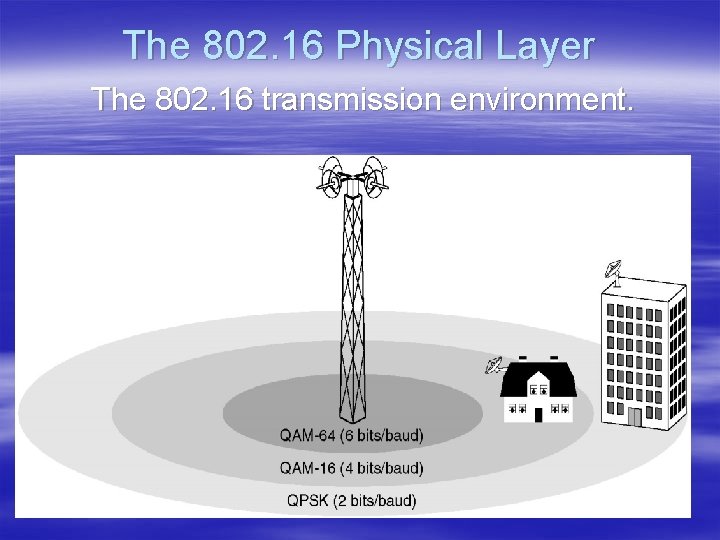

The 802. 16 Physical Layer The 802. 16 transmission environment.

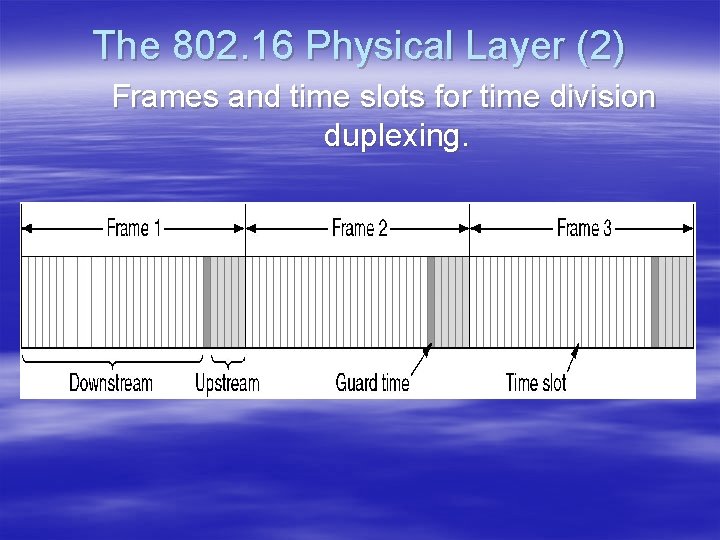

The 802. 16 Physical Layer (2) Frames and time slots for time division duplexing.

The 802. 16 MAC Sublayer Protocol Service Classes • Constant bit rate service • Real-time variable bit rate service • Non-real-time variable bit rate service • Best efforts service

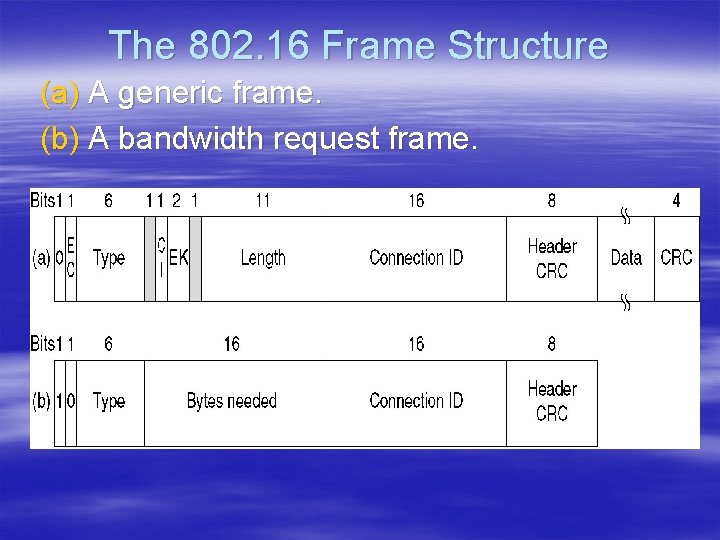

The 802. 16 Frame Structure (a) A generic frame. (b) A bandwidth request frame.

Bluetooth • Bluetooth Architecture • Bluetooth Applications • The Bluetooth Protocol Stack • The Bluetooth Radio Layer • The Bluetooth Baseband Layer • The Bluetooth L 2 CAP Layer • The Bluetooth Frame Structure

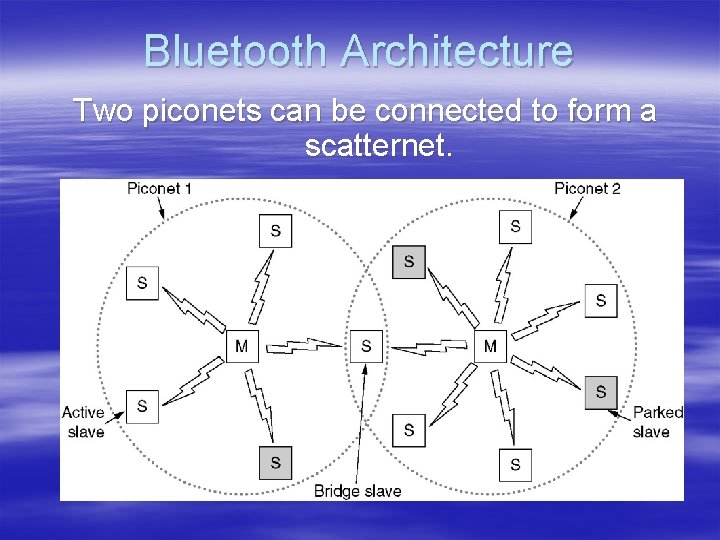

Bluetooth Architecture Two piconets can be connected to form a scatternet.

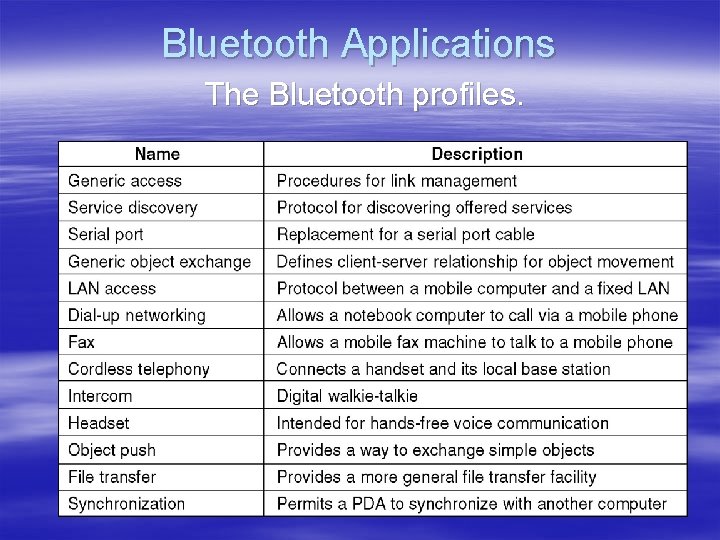

Bluetooth Applications The Bluetooth profiles.

The Bluetooth Protocol Stack The 802. 15 version of the Bluetooth protocol architecture.

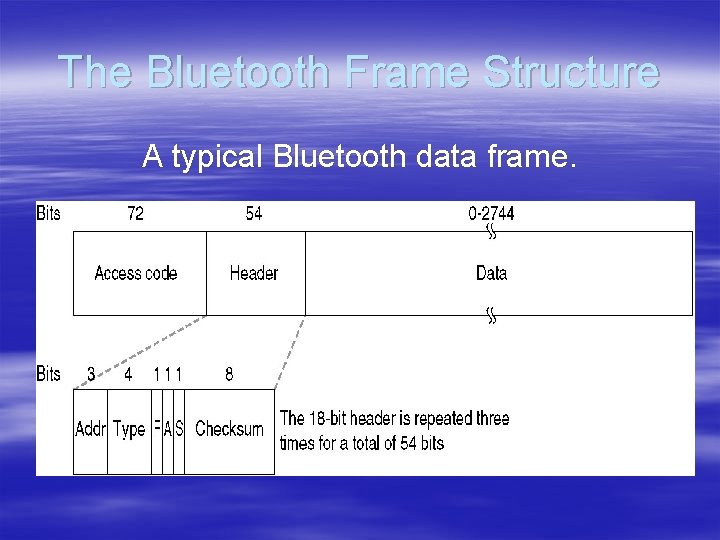

The Bluetooth Frame Structure A typical Bluetooth data frame.

Data Link Layer Switching • • • Bridges from 802. x to 802. y Local Internetworking Spanning Tree Bridges Remote Bridges Repeaters, Hubs, Bridges, Switches, Routers, Gateways • Virtual LANs

BRIDGE § § § Untuk menghubungkan LAN dan LAN Pada lapisan jalur data Umumnya merupakan penghubung antar 802 -LAN § Hanya dibahas Bridge - 802 Alasan mengapa suatu organisasi menggunakan beberapa LAN : 1. Kebutuhan yang berbeda dari beberapa Universitas / Departemen beberapa

2. Letak geografis yang berbeda dibeberapa bangunan yang terpisah 3. Beban yang terlalu banyak - ribuan workstation perlu dipecah menjadi beberapa LAN Perlu Bridge 4. Jarak yang terlalu jauh antar mesin (mis. 802. 3 > 2, 5 km) § dengan kabel tunggal - round trip delay besar perlu dipecah beberapa LAN perlu bridge

5. Bridge dapat menyeleksi yang harus diteruskan atau tidak dengan diprogram tidak hanya mengcopy Repeater 6. Bridge dapat memberikan keamanan bagi organisasi

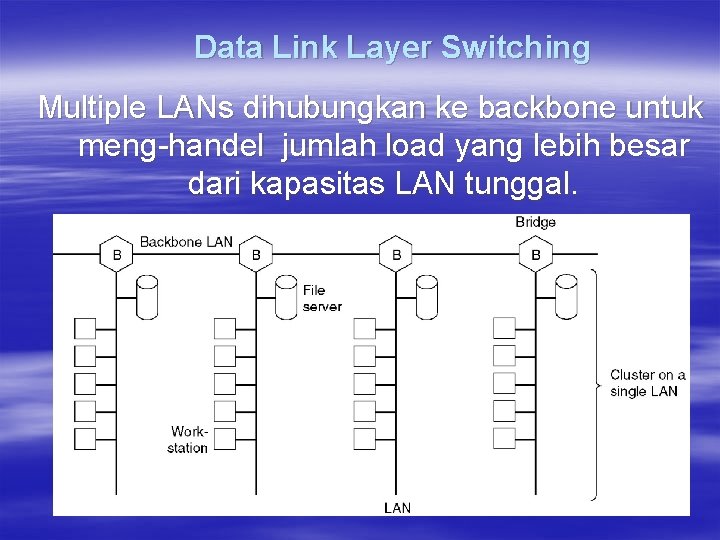

Data Link Layer Switching Multiple LANs dihubungkan ke backbone untuk meng-handel jumlah load yang lebih besar dari kapasitas LAN tunggal.

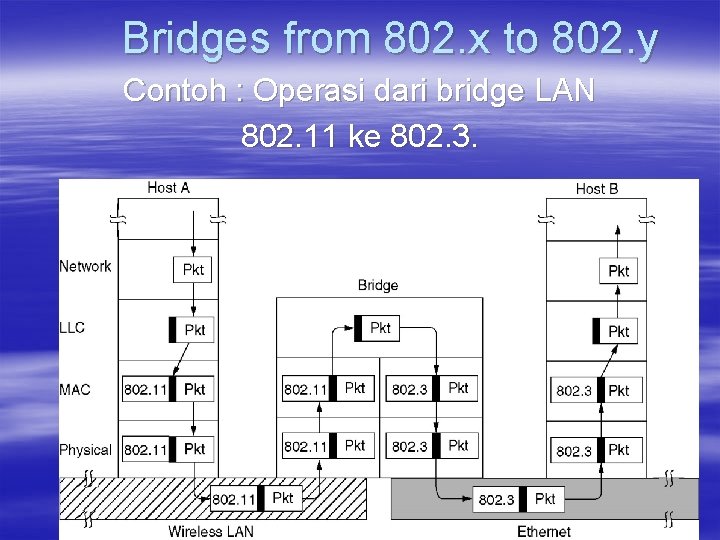

Bridges from 802. x to 802. y Contoh : Operasi dari bridge LAN 802. 11 ke 802. 3.

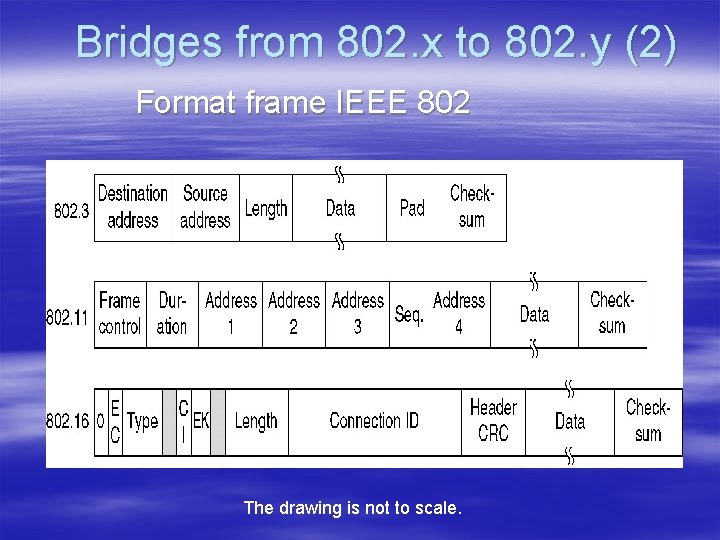

Bridges from 802. x to 802. y (2) Format frame IEEE 802 The drawing is not to scale.

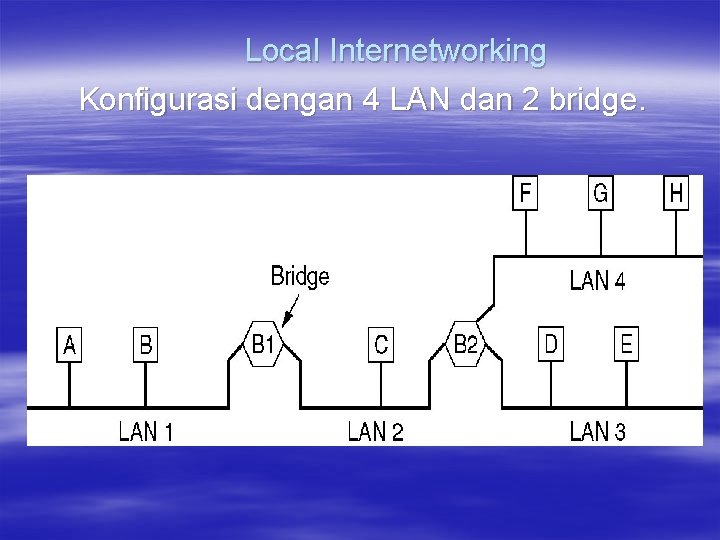

Local Internetworking Konfigurasi dengan 4 LAN dan 2 bridge.

SOURCE ROUTING BRIDGE § Diasumsikan pengirim frame mengetahui ada / tidaknya alamat yang ditujukan di LAN § Bila tujuan bukan pada LAN tersebut address tujuan diset dengan bit-1 § Konstruksi path pada header frame – masing-masing LAN mempunyai 12 bit number – masing-masing Bridge mempunyai 4 bit number – Urutannya no. Bridge - LAN - Bridge…. dst (lihat gambar dari A ke D L 1, B 1, L 2, B 2 &L 3)

TRANSPARENT BRIDGE § Segala sesuatunya benar-benar transparan § tinggal memasang plug antar jaringan tanpa perubahan apa-apa sistem jalan § Bekerja secara, ‘promises mode’, menerima setiap frame untuk dikirim kesegala macam LAN yang dikehendaki § Bridge bekerja berdasarkan tabel alamat yang ada padanya untuk menentukan frame dibuang atau dilewatkan

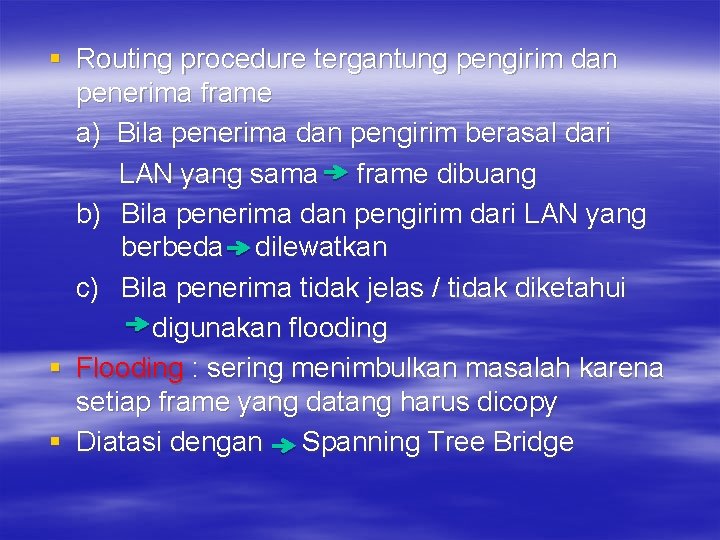

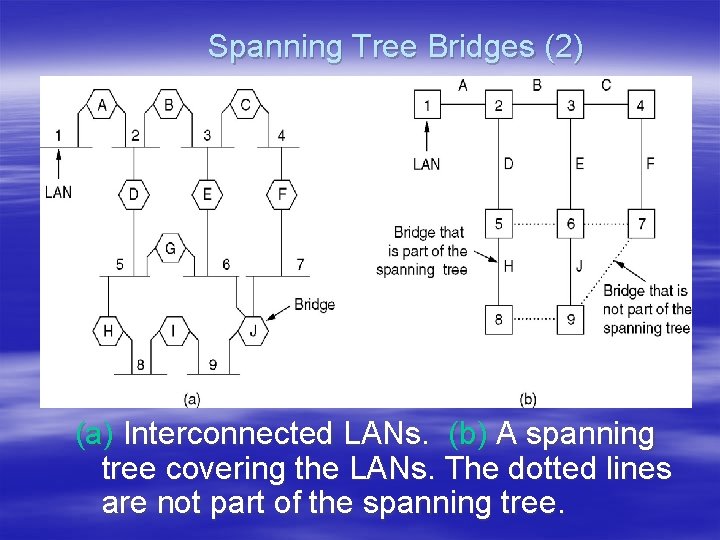

§ Routing procedure tergantung pengirim dan penerima frame a) Bila penerima dan pengirim berasal dari LAN yang sama frame dibuang b) Bila penerima dan pengirim dari LAN yang berbeda dilewatkan c) Bila penerima tidak jelas / tidak diketahui digunakan flooding § Flooding : sering menimbulkan masalah karena setiap frame yang datang harus dicopy § Diatasi dengan Spanning Tree Bridge

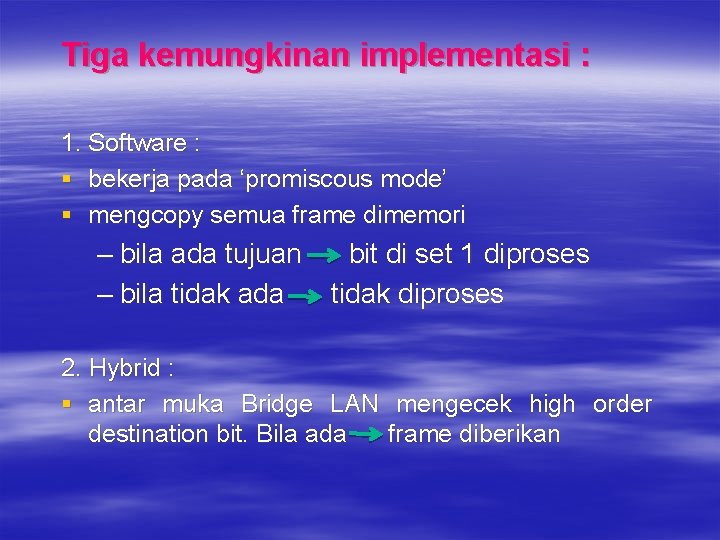

Tiga kemungkinan implementasi : 1. Software : § bekerja pada ‘promiscous mode’ § mengcopy semua frame dimemori – bila ada tujuan – bila tidak ada bit di set 1 diproses tidak diproses 2. Hybrid : § antar muka Bridge LAN mengecek high order destination bit. Bila ada frame diberikan

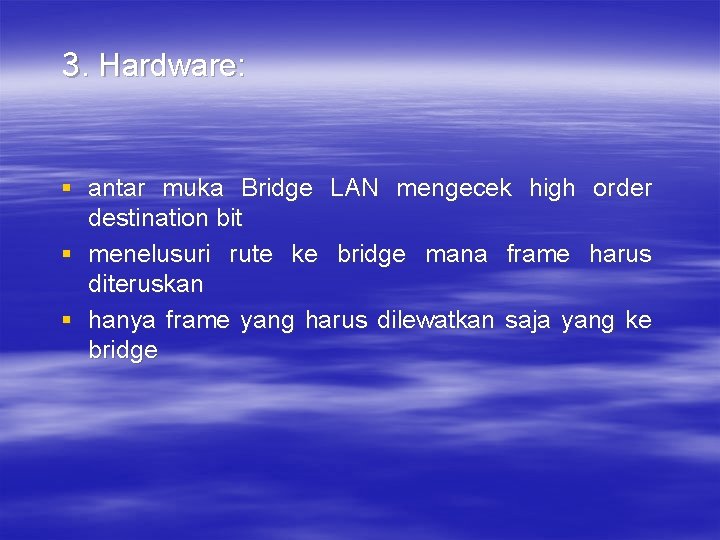

3. Hardware: § antar muka Bridge LAN mengecek high order destination bit § menelusuri rute ke bridge mana frame harus diteruskan § hanya frame yang harus dilewatkan saja yang ke bridge

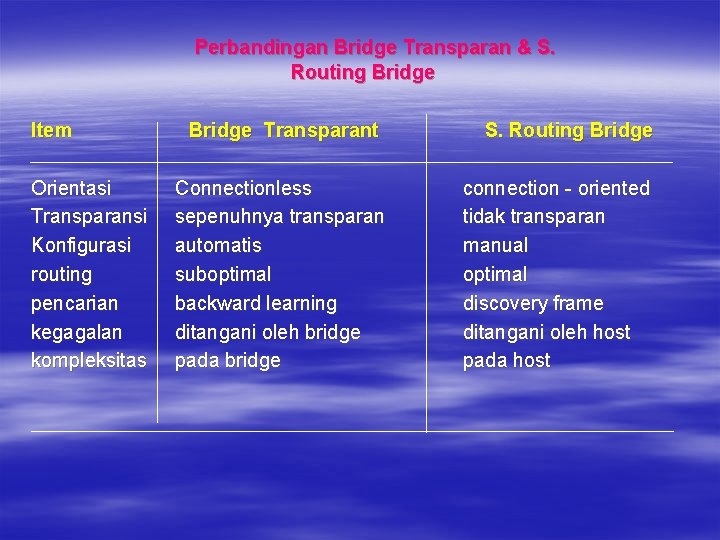

Perbandingan Bridge Transparan & S. Routing Bridge Item Orientasi Transparansi Konfigurasi routing pencarian kegagalan kompleksitas Bridge Transparant Connectionless sepenuhnya transparan automatis suboptimal backward learning ditangani oleh bridge pada bridge S. Routing Bridge connection - oriented tidak transparan manual optimal discovery frame ditangani oleh host pada host

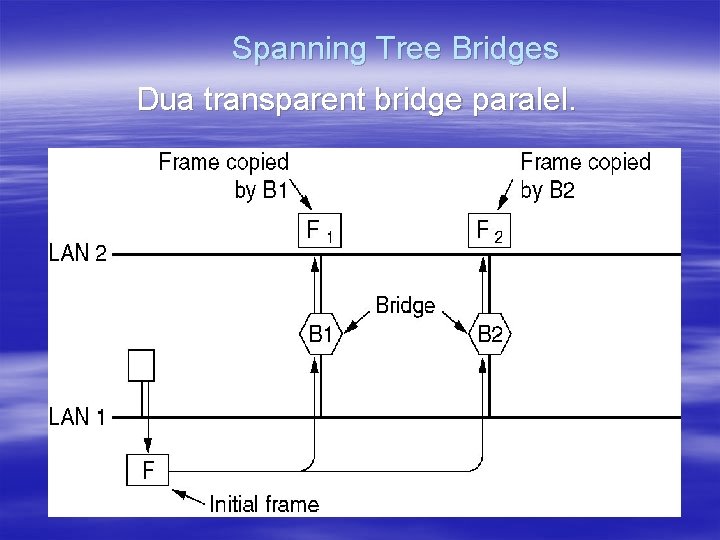

Spanning Tree Bridges Dua transparent bridge paralel.

Spanning Tree Bridges (2) (a) Interconnected LANs. (b) A spanning tree covering the LANs. The dotted lines are not part of the spanning tree.

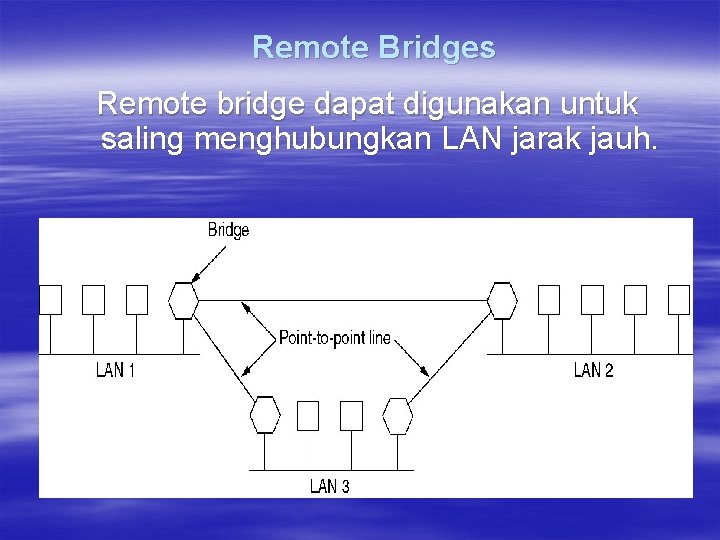

Remote Bridges Remote bridge dapat digunakan untuk saling menghubungkan LAN jarak jauh.

Repeaters, Hubs, Bridges, Switches, Routers and Gateways (a) Which device is in which layer. (b) Frames, packets, and headers.

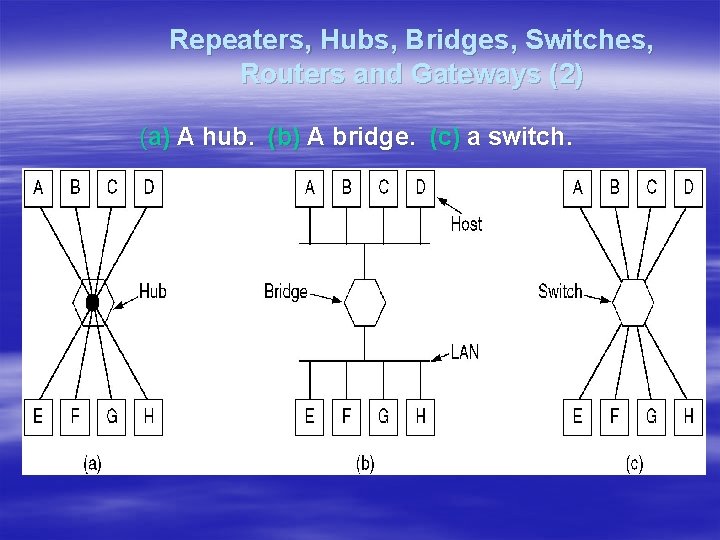

Repeaters, Hubs, Bridges, Switches, Routers and Gateways (2) (a) A hub. (b) A bridge. (c) a switch.

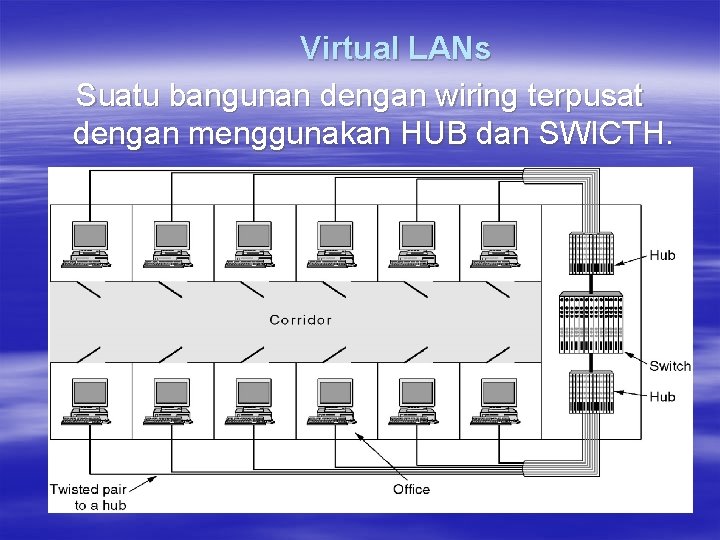

Virtual LANs Suatu bangunan dengan wiring terpusat dengan menggunakan HUB dan SWICTH.

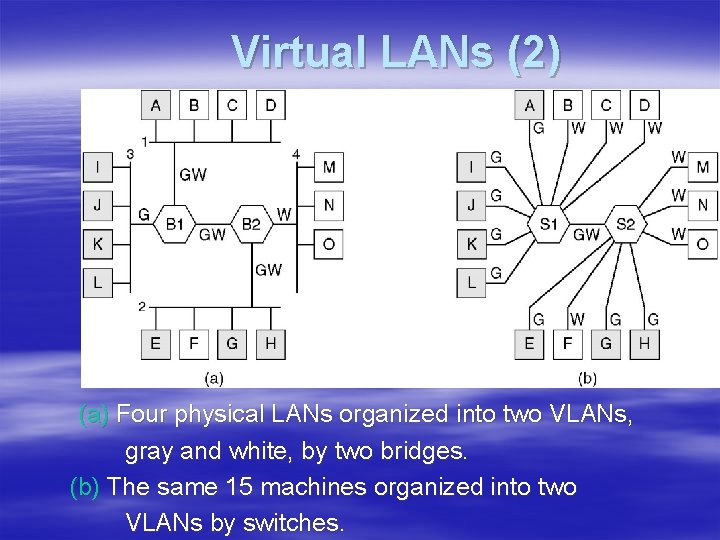

Virtual LANs (2) (a) Four physical LANs organized into two VLANs, gray and white, by two bridges. (b) The same 15 machines organized into two VLANs by switches.

The IEEE 802. 1 Q Standard Transisi dari legacy Ethernet ke VLAN-aware Ethernet. Simbol yang diarsir adalah VLAN aware. Selain itu bukan.

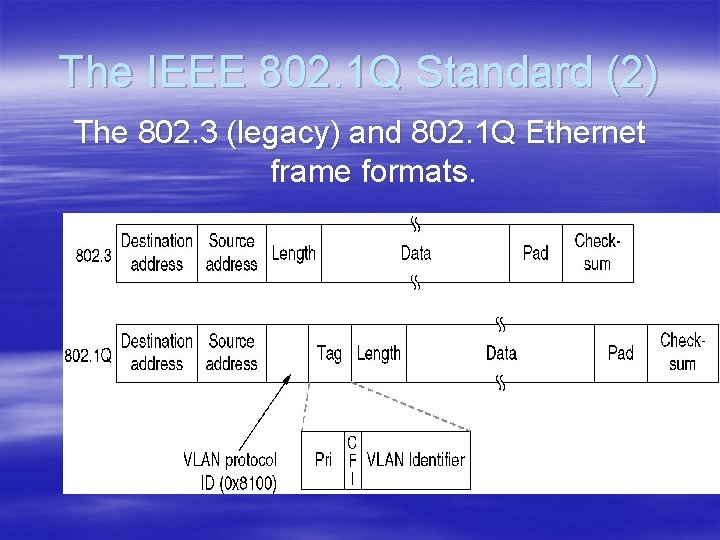

The IEEE 802. 1 Q Standard (2) The 802. 3 (legacy) and 802. 1 Q Ethernet frame formats.

Summary Channel allocation methods and systems for a common channel.

Selesai Bab 4

- Slides: 112