CERTRO CENTRUL NAIONAL DE RSPUNS LA INCIDENTE DE

- Slides: 23

CERT-RO CENTRUL NAȚIONAL DE RĂSPUNS LA INCIDENTE DE SECURITATE CIBERNETICĂ Iunie 2015

Sumar • Cine suntem? • Activitatea CERT-RO și serviciile oferite • Securitatea cibernetică a cetățeanului și companiei • • Confidențialitate Anonimizare • Securitatea cibernetică a țării • • Date statistice prelucrate de CERT-RO Cat de vulnerabili suntem? Cum putem proteja datele? Cine raspunde de siguranța datelor noastre? www. cert. ro

Cine suntem • Inființat prin HG 494/2011 • CERT-RO este o structură independentă, ce deține expertiză în domeniul securității cibernetice și are capacitatea de a preveni, identifica, raspunde și analiza incidentele de securitate cibernetică ce amenință spațiul cibernetic național • CERT-RO este coordonat de Ministerul pentru Societatea Informațională și este finanțat integral din bugetul de stat www. cert. ro

Activitatea CERT-RO (I) • Colectează alerte din mai multe surse, referitoare la IP-uri sau URL-uri din RO detectate ca fiind implicate în incidente de securitate cibernetică (punct national de contact) • Deține și întreține o bază de date referitoare la incidentele de securitate cibernetică procesate • Operează un Sistem de Alerta Timpurie bazat pe alertele primite • Realizează alte servicii (pen test, reactie la incidente de securitate cibernetica) www. cert. ro

Activitatea CERT-RO (II) • Campanii de conștientizare • Servicii de consultanță în domeniul securității cibernetice • Cooperează cu alte autorități din RO ce au competențe în domeniul securității cibernetice, precum și cu alți parteneri naționali și internaționali și asigură schimbul de informații între părți • CERT-RO nu are juristicție în ceea ce privește incidentele ce afecteaza sistemele de informații clasificate! • Oferă 3 tipuri de servicii: proactive, reactive și de consultanță www. cert. ro

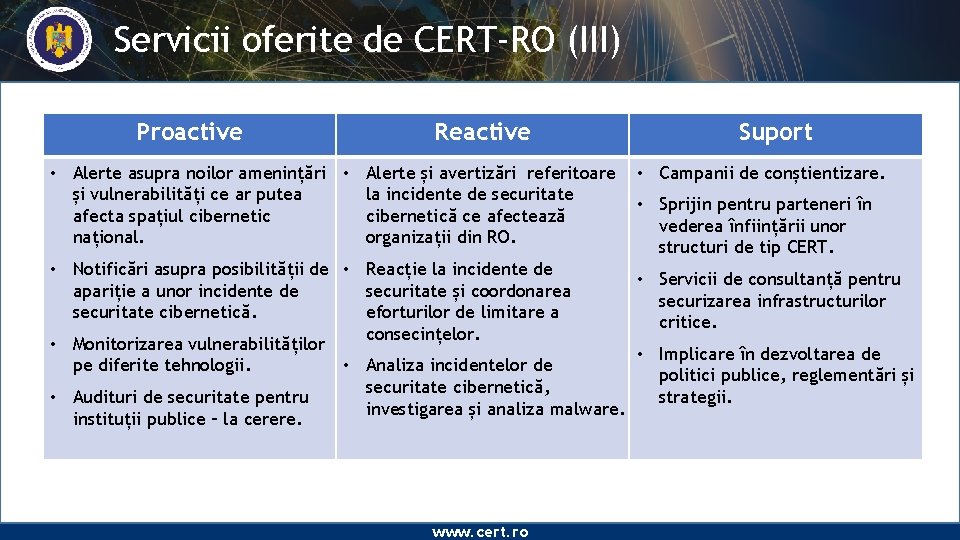

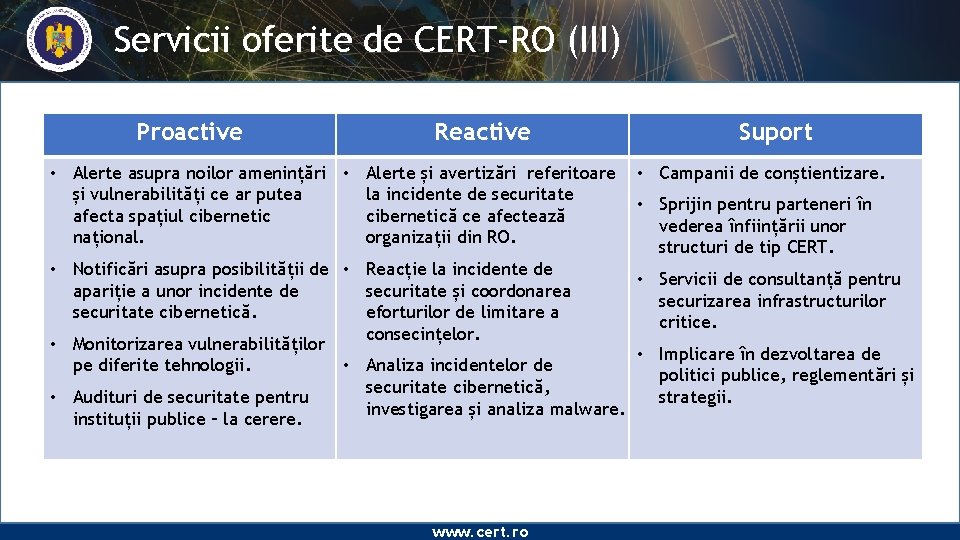

Servicii oferite de CERT-RO (III) Proactive Reactive • Alerte asupra noilor amenințări • Alerte și avertizări referitoare și vulnerabilități ce ar putea la incidente de securitate afecta spațiul cibernetică ce afectează național. organizații din RO. Suport • Campanii de conștientizare. • Sprijin pentru parteneri în vederea înființării unor structuri de tip CERT. • Notificări asupra posibilității de • Reacție la incidente de • Servicii de consultanță pentru apariție a unor incidente de securitate și coordonarea securizarea infrastructurilor securitate cibernetică. eforturilor de limitare a critice. consecințelor. • Monitorizarea vulnerabilităților • Implicare în dezvoltarea de pe diferite tehnologii. • Analiza incidentelor de politici publice, reglementări și securitate cibernetică, • Audituri de securitate pentru strategii. investigarea și analiza malware. instituții publice – la cerere. www. cert. ro

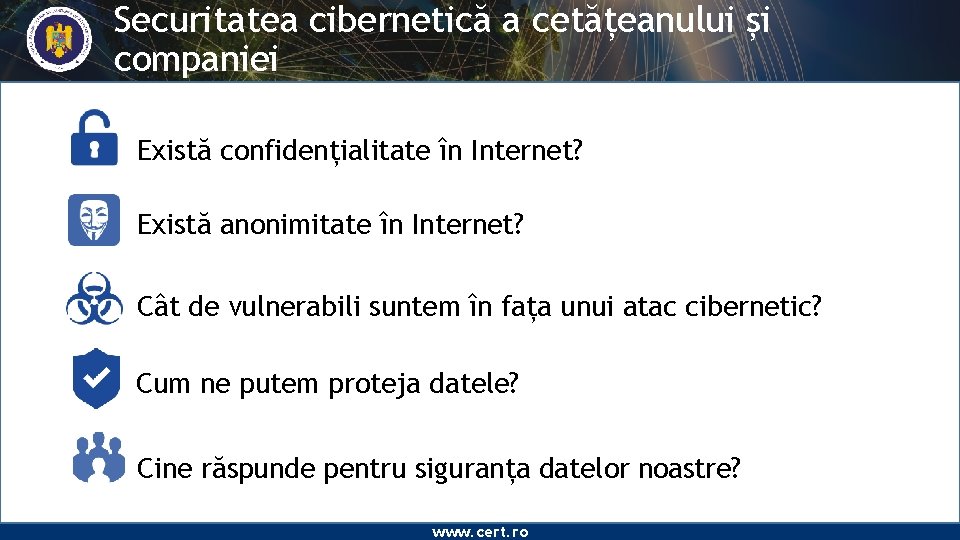

Securitatea cibernetică a cetățeanului și companiei Există confidențialitate în Internet? Există anonimitate în Internet? Cât de vulnerabili suntem în fața unui atac cibernetic? Cum ne putem proteja datele? Cine răspunde pentru siguranța datelor noastre? www. cert. ro

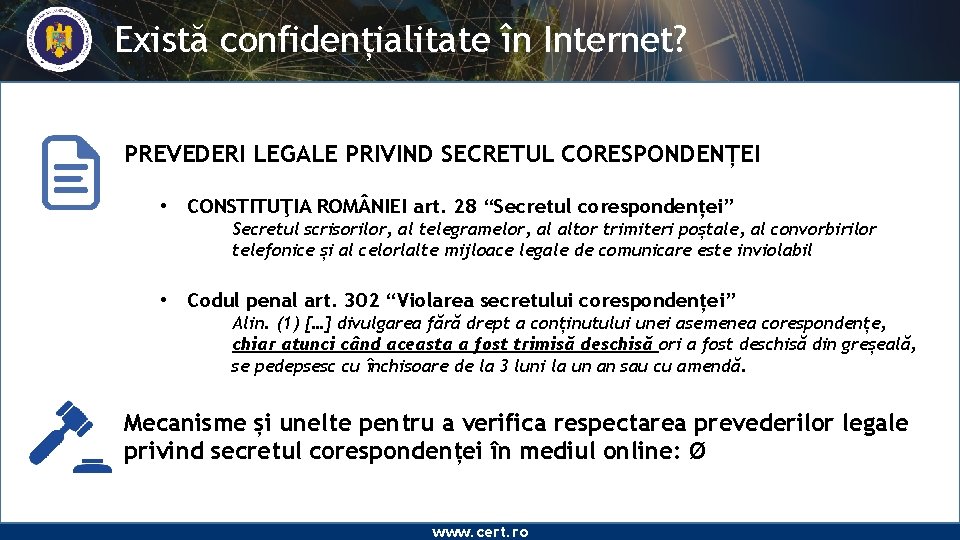

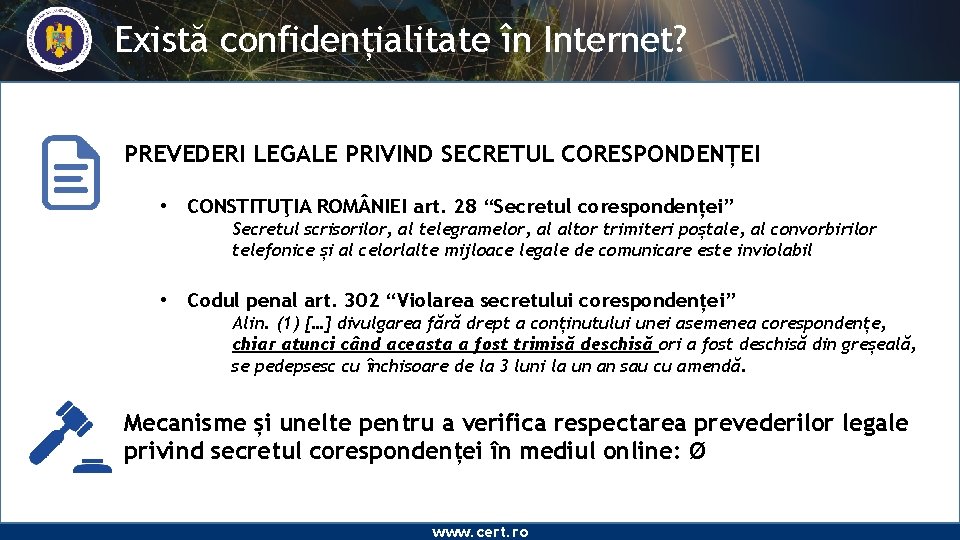

Există confidențialitate în Internet? PREVEDERI LEGALE PRIVIND SECRETUL CORESPONDENȚEI • CONSTITUŢIA ROM NIEI art. 28 “Secretul corespondenței” Secretul scrisorilor, al telegramelor, al altor trimiteri poștale, al convorbirilor telefonice și al celorlalte mijloace legale de comunicare este inviolabil • Codul penal art. 302 “Violarea secretului corespondenței” Alin. (1) […] divulgarea fără drept a conținutului unei asemenea corespondențe, chiar atunci când aceasta a fost trimisă deschisă ori a fost deschisă din greșeală, se pedepsesc cu închisoare de la 3 luni la un an sau cu amendă. Mecanisme și unelte pentru a verifica respectarea prevederilor legale privind secretul corespondenței în mediul online: Ø www. cert. ro

Există confidențialitate în Internet? Cine deține datele dumneavoastră? www. cert. ro

Există confidențialitate în Internet? Cine transportă datele dumneavoastră? www. cert. ro

Există confidențialitate în Internet? Unde se află datele dumneavoastră? http: //www. datacentermap. com/ www. cert. ro

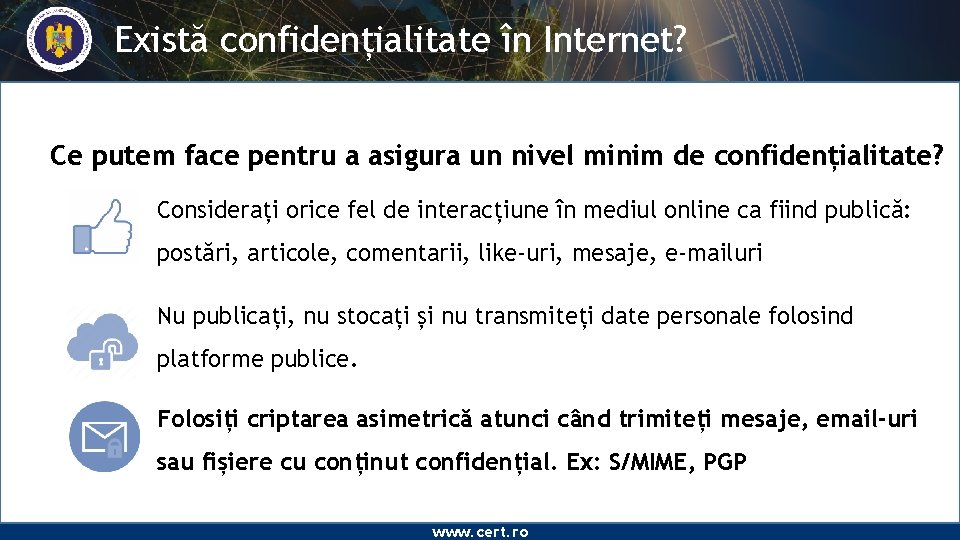

Există confidențialitate în Internet? Ce putem face pentru a asigura un nivel minim de confidențialitate? Considerați orice fel de interacțiune în mediul online ca fiind publică: postări, articole, comentarii, like-uri, mesaje, e-mailuri Nu publicați, nu stocați și nu transmiteți date personale folosind platforme publice. Folosiți criptarea asimetrică atunci când trimiteți mesaje, email-uri sau fișiere cu conținut confidențial. Ex: S/MIME, PGP www. cert. ro

Există anonimitate în Internet? Site-urile web urmăresc vizitatorii pentru a livra publicitate și a se conecta cu social media. De fiecare dată când vizitați un site web, acesta va înregistra adresa IP, adresa site-ului de pe care veniți, browserul pe care îl utilizați, sistemul de operare, durata de timp petrecută pe site și link-urile accesate Motoarele de căutare majore stochează istoricul căutărilor. Căutările efectuate de dvs. sunt asociate cu adresa IP (și contul dacă sunteți conectat). Acestea sunt compilate și analizate pentru a direcționa mai precis publicitatea și pentru a furniza rezultate de căutare relevante profilului de utilizator. Rețelele sociale urmăresc activitățile utilizatorului. În cazul în care computerul dvs. este conectat la orice rețea socială (Facebook, Twitter, etc. ), aceste rețele vor putea urmări istoricul navigării, dacă site-urile web pe care le vizitați au plugin-uri de rețele sociale (butoane de "Like", Retweets, etc. ). Furnizorul de internet poate analiza traficului de rețea pentru a vedea ce faceți on-line. Acest lucru este uneori utilizat pentru a determina dacă clienții sunt atacați sau folosesc conexiunea la internet pentru derula atacuri cibernetice. Anonimatul complet este practic imposibil. Nu contează cât de mult vă acoperiți urmele, există întotdeauna unele informații care pot fi utilizate pentru a vă identifica. Scopul utilizării instrumentelor de anonimizare este de a reduce cantitatea de informații disponibile, dar din cauza naturii internetului, nu poți fi niciodată cu adevărat anonim. www. cert. ro

Există anonimitate în Internet? Recomandari pentru creșterea anonimității Utilizați un e-mail “throwaway” pentru înregistrarea pe site-uri. Asigurați-vă că adresa de email nu conține informații personale și nu este legată de nici un cont care stochează informațiile dumneavoastră personale. Folosiți motoarele de căutare orientate către confidențialitate. Motoarele de căutare majore, cum ar fi Google, Bing și Yahoo! toate urmăresc căutările și le leagă de adresa dvs. de IP. Folosiți un motor de căutare alternativ care nu urmărește căutările, cum ar fi Duck. Go sau Start. Page. Utilizați un manager de parole pentru a păstra parolele puternice. Dacă folosiți internetul zilnic, sunt șanse mari să aveți multe parole pe care trebuie să le țineți minte. De aceea utilizatorii sunt tentați să utilizeze aceeași parolă, sau ușoare variații, pentru mai multe site-uri pentru a simplifica lucrurile, dar acesta este un risc major de securitate. Dacă unul dintre site-uri cu parola și e-mail este compromis de hackeri, toate site-ul pentru care utilizați aceeași parolă sunt în pericol. Un manager de parole reține parolele pentru fiecare site pe care îl vizitați, permițându-vă să creați parole puternice și chiar aleatorii pentru fiecare dintre ele. Folosiți unelte pentru anonimizare: web-proxy, VPN, Tor, I 2 P etc Tor este o rețea care se comportă ca proxy-uri multiple, ce redirecționează traficul între mai multe relee înainte de a ajunge la destinație. Navigarea folosind Tor, precum și alte metode de anonimizare va fi semnificativ mai lentă decât navigarea normală pe web. Uneltele de anonimizare nu oferă neapărat și confidențialitate! www. cert. ro

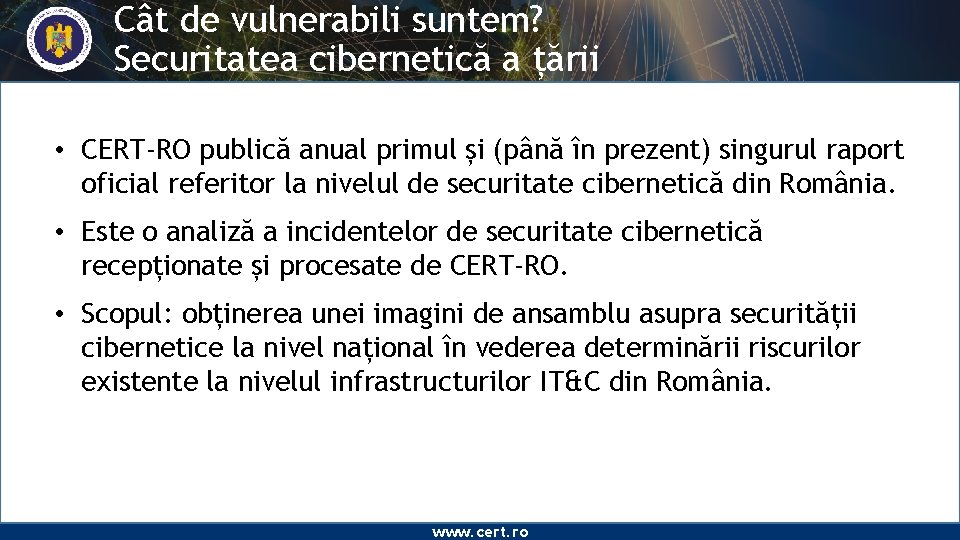

Cât de vulnerabili suntem? Securitatea cibernetică a țării • CERT-RO publică anual primul și (până în prezent) singurul raport oficial referitor la nivelul de securitate cibernetică din România. • Este o analiză a incidentelor de securitate cibernetică recepționate și procesate de CERT-RO. • Scopul: obținerea unei imagini de ansamblu asupra securității cibernetice la nivel național în vederea determinării riscurilor existente la nivelul infrastructurilor IT&C din România. www. cert. ro

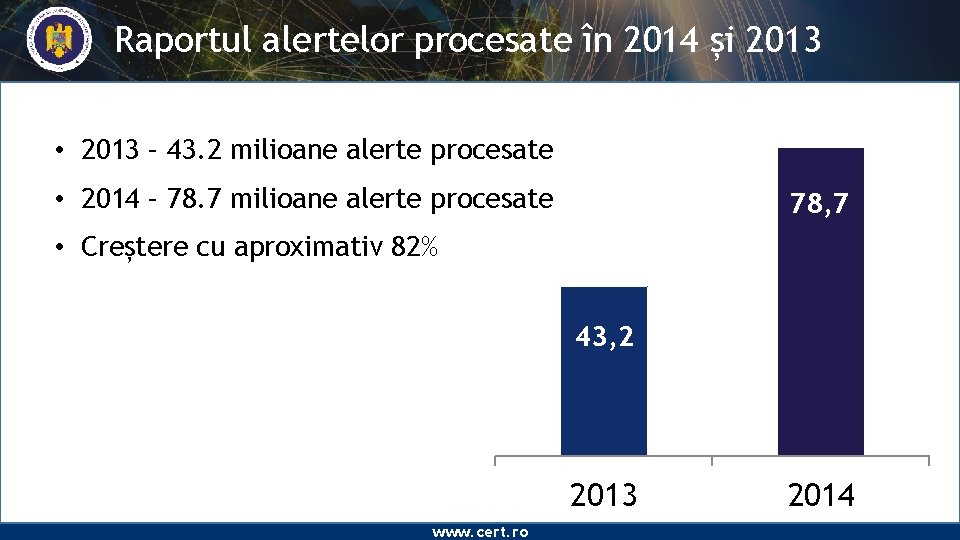

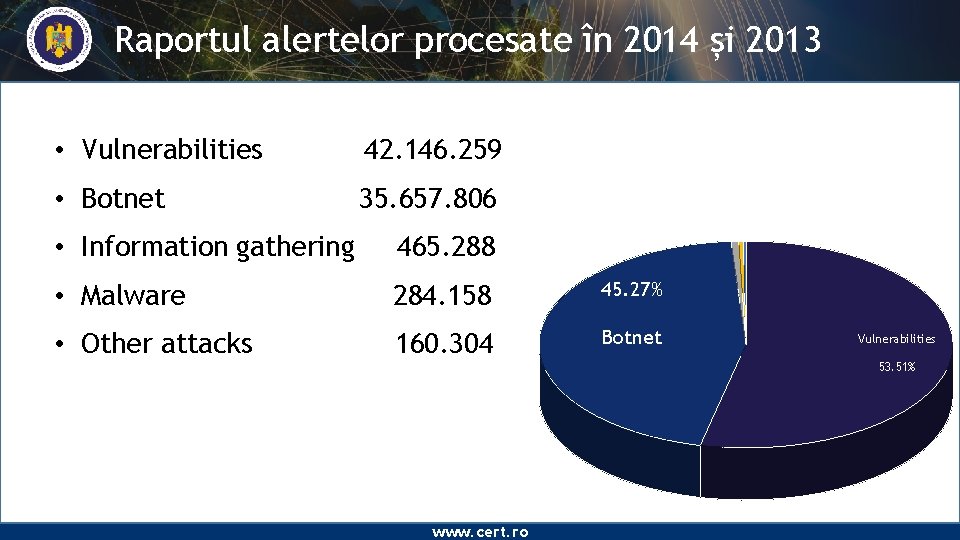

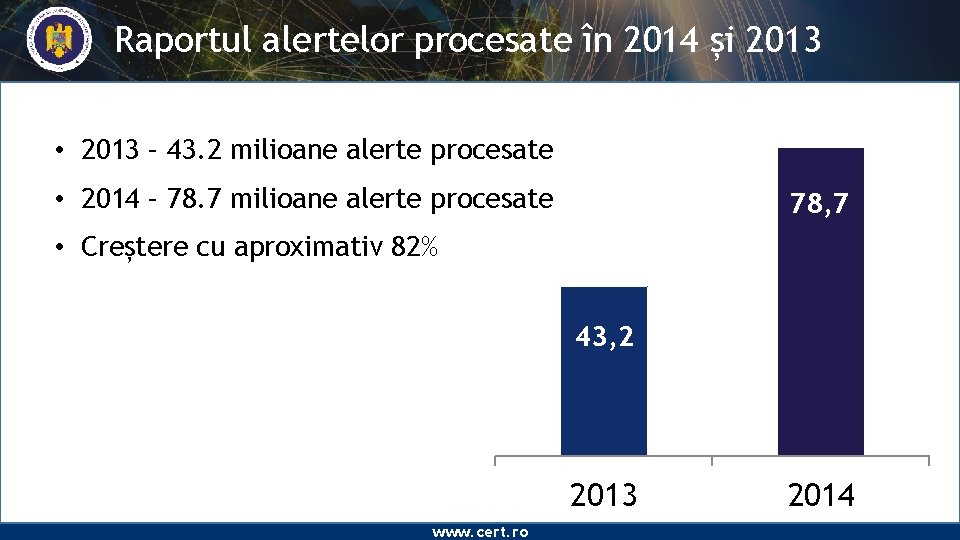

Raportul alertelor procesate în 2014 și 2013 • 2013 – 43. 2 milioane alerte procesate • 2014 – 78. 7 milioane alerte procesate 78, 7 • Creștere cu aproximativ 82% 43, 2 2013 www. cert. ro 2014

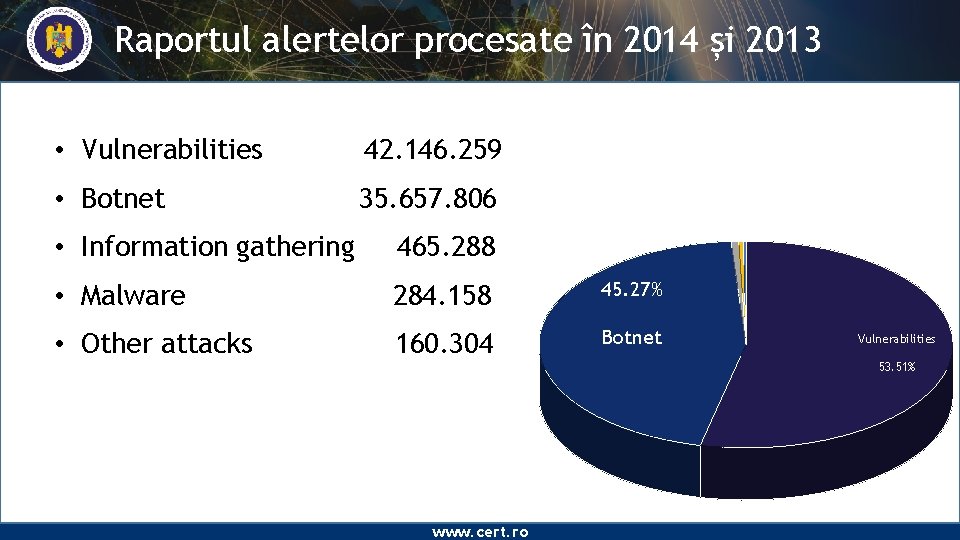

Raportul alertelor procesate în 2014 și 2013 • Vulnerabilities 42. 146. 259 • Botnet 35. 657. 806 • Information gathering 465. 288 • Malware 284. 158 45. 27% • Other attacks 160. 304 Botnet Vulnerabilities 53. 51% www. cert. ro

Cât de vulnerabili suntem? 2. 4 milioane de IP-uri implicate în incidente de securitate cibernetică în 2014 Din datele colectate și procesate de CERT-RO în anul 2014 au fost extrase 2. 4 milioane de IP-uri unice implicate în cel puțin un incident. Acestea reprezintă 24% din numărul total de IP-uri alocate organizațiilor din România. 10. 759 domenii. ro compromise în cursul anului 2014 10. 759 domenii. ro au fost raportate la CERT-RO ca fiind compromise în cursul anului 2014, cu 5% mai multe domenii decât în cursul anului 2013 Zeci de incidente complexe și campanii APT (Advanced Persistent Threat) APT reprezintă un set de procese de hacking invizibile și continue, care vizează o entitate specifică. APT de obicei vizează organizații și / sau națiuni pentru scopuri financiare sau politice. Procesele APT necesită un grad înalt acoperire pe o perioadă lungă de timp. - Snake/Turla/Uroburos in RO: 8 domenii care distribuie malware Red October/ROCRA: 1 victimă Energetic Bear (2014): peste 150 de infecții Zeus Botnet: peste 20. 000 IP-uri infectate în România Shylock Malware: 1133 de alerte CITADEL Botnet: peste 150 IP-uri infectate Cryptolocker: 8 infecții www. cert. ro

Cât de vulnerabili suntem? 7197 de vulnerabilități noi descoperite în 2014 Conform datelor Institutului Național pentru Standarde și tehnologie (NIST) din Statele Unite ale Americii, publicate în Baza de date Națională cu Vulnerabilități (NVD - https: //nvd. nist. gov), în anul 2014 au fost descoperite 7197 de vulnerabilități noi dintre care 1611 severe (scor minim 7. 5) Zeci de vulnerabilități severe ce afectează inclusiv infrastructurile de tip cloud - VENOM - Virtualized Environment Neglected Operations Manipulation - CVE-2015 -3456 - POODLE – Vulnerabilitate în protocolul SSL 3. 0 - CVE-2014 -3566 - FREAK – Vulnerabilitate a Open. SSL - CVE-2015 -0204 - Shell. Shock: Vulnerabilitate Bash ce afectează Linux, Mac. OS, UNIX - CVE-2014 -6271/7169 - Heartbleed: Vulnerabilitate Open. SSL- CVE-2014 -0160 Zeci de companii multinaționale compromise cursul anilor 2014 și 2015 - Sony Pictures: 100 TB – cost imposibil de estimat - JP Morgan Chase: 76. 000 de victime - Ebay: 145. 000 de victime - Apple: 275. 000 de victime - British Airways: zeci de mii de victime - Snap. Chat: 4. 700. 000 de victime - Adobe: 36. 000 de victime www. cert. ro

Cum ne putem proteja datele? Fiți foarte atenți la email-uri Multe atacuri sunt lansate prin campanii de distribuire malware prin e-mail. Atacurile de tip phishing, constau în trimiterea de email-uri aparent inofensive, care duce victimele la site-uri false pentru a fura datele lor personale. Nu deschideți atașamente sau link-uri dacă aveți suspiciuni O metodă prevalentă prin care organizațiile sunt compromise, pornește de la un angajat neavizat care descarcă și deschide de software malițios, care se infiltrează apoi în întreaga rețea. Tipurile de fișiere cele mai periculoase sunt EXE, SCR, PDF, DOC, PPT etc. Folosiți parole puternice și/sau autentificare în doi pași O parolă puternică este cât mai lungă și include majuscule, litere mici, numere, semne de punctuație etc. Nu folosiți cuvinte ușor de ghicit, și nu păstrați parola într-un fișier salvat. Cel mai important este să nu folosiți aceeași parolă pentru mai multe conturi. Acolo unde este posibil folosiți autentificare în doi pași precum confirmarea prin SMS sau token OTP (One Time Password) Fiți prudenți în privința serviciilor cloud Dacă nu doriți ca oamenii să acceseze informațiile dvs. , nu le partajați. Indiferent cât de sigură este o platformă, ar trebui să țineți cont de faptul că cedați altcuiva dreptul de supraveghere asupra datelor dvs. Nu comunicați date cu caracter personal folosind rețele Wi-Fi publice Rețelele Wi-Fi publice sunt susceptibile la atacuri de tip man-in-the-middle. Dacă sunteți forțați de împrejurări verificați criptarea conexiunii prin SSL/TLS sau utilizați tuneluri securizate VPN www. cert. ro

Cum ne putem proteja datele? Efectuați actualizările software Instalați actualizările necesare pentru sistemul de operare, browser-ul web și toate celelalte aplicații (Adobe Reader, Java). Hackerii atacă vulnerabilitățile identificate. Un sistem care nu a fost actualizat recent are defecte, pe care hackerii le pot exploata pentru a căpăta acces asupra sistemului dvs. Instalați un software anti-virus / anti-malware În lipsa disponibilităților financiare, se poate utiliza un anti-virus gratuit. Protecția unui antivirus gratuit este mai bună decât nicio protecție. Instalați un firewall pe computer Firewall-ul previne amenințările externe, precum hackerii și/sau malware care doresc să obțină acces la sistemul dumneavoastră. Criptați datele sensibile Dacă nu doriți ca oamenii să acceseze informațiile dvs. , nu le partajați. Indiferent cât de sigură este o platformă, ar trebui să țineți cont de faptul că cedați altcuiva dreptul de supraveghere asupra datelor dvs. www. cert. ro

Cine răspunde pentru siguranța datelor noastre? Compania de software / hardware care a livrat un produs vulnerabil? În prezent nu există precedente, ca o companie să fie dată în judecată pentru un produs vulnerabil. Foarte puține companii au în vedere principiul “security by design” și/sau depun eforturi pentru a detecta și repara permanent vulnerabilitățile. Compania care deține / prelucrează datele? În funcție de acordul pe care clientul îl are cu compania, compania poate despăgubi clientul sau poate fi acționată în instanță. Precedentele sunt numeroase și includ companii precum Sony, Uber, Home Depot etc. Utilizatorul care și-a dat acordul pentru stocarea/prelucrarea datelor? Din păcate, de cele mai multe ori utilizatorii sunt cei care suportă cele mai multe pagube, iar acțiunile în instanță împotriva companiilor sunt costisitoare iar procesul este îndelungat. Entitățile guvernamentale care au atribuții în securitate cibernetică? Autoritățile publice nu au decât obligațiile definite prin lege. În lipsa unei legi care să reglementeze securitatea cibernetică și care să stabilească cu exactitate atribuțiile și responsabilitățile fiecărei instituții, autoritățile publice au răspundere limitată în cazul unor incidente. www. cert. ro

VĂ MULȚUMESC! Mircea Grigoraș Director General Adjunct CERT-RO mircea. grigoras@cert. ro www. cert. ro

Incidente de la tajada de sandia

Incidente de la tajada de sandia Sistema personal

Sistema personal Sistema comando incidentes

Sistema comando incidentes Incidente carlo talamo

Incidente carlo talamo Riesgos fisicos

Riesgos fisicos Alfredo dupasquier incidente

Alfredo dupasquier incidente Vicio de la voluntad

Vicio de la voluntad Diferencia entre accidente e incidente

Diferencia entre accidente e incidente Segmento incidente

Segmento incidente Incidente marotta

Incidente marotta Arista incidente

Arista incidente Centrul universitar nord baia mare

Centrul universitar nord baia mare Steaua din centrul sistemului nostru solar

Steaua din centrul sistemului nostru solar Cercuri tangente

Cercuri tangente Centrul multifunctional de servicii sociale galati

Centrul multifunctional de servicii sociale galati Centrul materna tg mures

Centrul materna tg mures Centrul regional de sanatate publica iasi

Centrul regional de sanatate publica iasi Centrul respirator bulbar

Centrul respirator bulbar Centrul national de evaluare si examinare

Centrul national de evaluare si examinare Centrul universitar nord din baia mare

Centrul universitar nord din baia mare Compozitia dinamica cu mai multe centre de interes

Compozitia dinamica cu mai multe centre de interes Centrul de incluziune sociala iasi

Centrul de incluziune sociala iasi